Dinamička sandboxing analiza malwarea u stvarnom vremenu – mehanizam rada i problematika detekcija virtualne okoline. Rad s open source alatima.

Članovi tima:

Marko Bartolić

Rene Škuljević

Domagoj Vuljak

--Marko.bartolic 19:54, 11. studenog 2015. (CET)

Sadržaj |

Uvod

Malware je maliciozni kod namijenjen da načini štetu operacijskom sustavu ili krađi podataka korisnika i poduzeća. Sandbox je sigurnosni mehanizam kreiran od strane korisnika. Predstavlja virtualno okruženje koje je izolirano od ostatka sustava te štiti OS i podatke na računalu od slučajno ili namjerno kreiranih štetnih programa. Sandbox spada u dinamičku analizu, te je jedna od najčešće korištenih tehnika testiranja štetnog software-a i datoteka. Dinamička analiza se izvodi tako da se maliciozni kod pokrene, te se prati njegovo ponašanje. U sandbox sustavima se izvršavaju i testiraju razne aplikacije, web adrese, web postavke, onemogučavajući pristup koji bi mogao biti štetan za računalo. Ograničava se pristup određenim resursima računala poput memorije računala , te spriječava da se ugroze bilo koje ostale komponente računala. Sadbox simulira rad računala te omogućava da se u tom okružju testira i prati kretanje sumnjivih programa, bez opasnosti od ugrožavanja ostalih dijelova računala. Sadbox štiti i servere i podatke koji se nalaze na serveru te štiti i sustave za distribuciju programskog koda koji su povezani sa tim sustavom kako se nebi zarazili pri analizi.

--Rskuljev 20:58, 17. siječnja 2016. (CET)

Cuckoo Sandbox

Povijest

Claudio Guarnieri je glavni začetnik i voditelj projekta „Google Summer of Code“ na kojem je 2010. godine krenulo razvijanje Cuckoo Sandboxa. Prvo beta izdanje programa je objavljeno u svibnju 2011.godine i tada je prvi put distrbuiran za širu javnost. Prva stabilna verzija Cuckoo Sandboxa (verzija 0.2) puštena je u javnost u studenom 2011. godine. Cuckoo početkom 2012. godine objavljuje Malwr.com, odnosno online verziju Cuckoo Sandbox-a sa potpuno integriranim korisničkim sučeljem. Na Malwr.com korisnici mogu analizirati neku datoteku i dobiti povratne informacije o njenoj sigurnosti.

Općenito:

Cuckoo Sandbox je open source sustav za dinamičku analizu malwarea, exploita i raznih ostalih sumnjivih datoteka. Dinamička analiza prati i pokreće maliciozni kod u realnom vremenu i najčešće nekom virtualnom okruženju kako bi se kasnije mogla odraditi i statička analiza malicioznog koda. Cuckoo Sandbox koristi razne komponente kako bi se analiziralo ponašanje štetnih procesa kod izvršavanja u okolini koja je izolirana i sigurna. Cuckoo Sandbox može analizirati mnoge datoteke kao što su:

- DLL datoteke,

- PDF dokumente,

- PHP skripte,

- CPL datoteke,

- ZIP datoteke,

- izvršne Windows datoteke i mnoge druge.

Nakon analize, Cuckoo može rezultate prikazivati u različitim oblicima izvješća (JSON izvješće, HTML izvješće, MAEC izvješće, MongoDB i HPFeeds).

--Dvuljak 20:53, 17. siječnja 2016. (CET)

Način rada

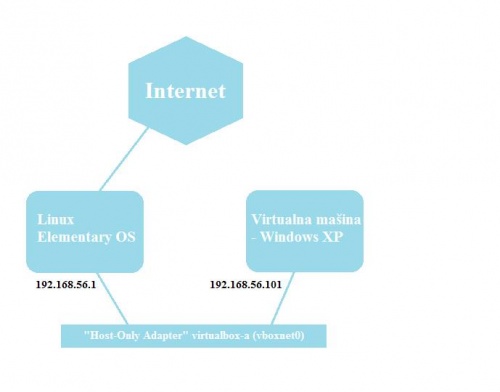

Način rada Cuckoo-a je u teoriji zapravo jednostavan. Na Linux hostu se napravi virtualna mašina sa Windows guestom. Cuckoo je zapravo niz Python skripti koje prate rad procesa i sustava tijekom izvođenja nekog koda. Prvo se snimi stanje sustava na početku procesa kako bi mogao uočiti promjene na kraju nakon pokretanja programa. Nakon što je snimanje sustava završeno, pokreću se sumnjivi programi, nadgledaju te se snima i istražuju promjene koje je taj program uzrokovao svojim izvršavanjem. Sve razlike koje se uoče na kraju predstavljaju maliciozne aktivnosti programa. Cuckoo je modularno dizajniran kako bi se jednostavnije integrirao u sustave, bilo kao samostalna aplikacija ili kao dio neke okoline. Svaka nova analiza se izvršava u novo pokrenutoj izoliranoj virtualnoj mašini kako bi se jasno moglo uočiti i zabilježiti sve promjene koje nastanu. Cuckoo se pokreće na Linux OS sa svim potrebnim dodacima. Postoji glavni host uređaj, te guest, virtualna mašina u kojoj se nalazi određeni operacijski sustav. Glavni host izvršava komponente sandbox-a koje stvaraju analizu sustava, a virtualna mašina je izolirano, sigurno okružje u kojem se pokreće malware i dopušta mu se da načini štetu kako bismo ga mogli analizirati.

Cuckoo može pokrenuti open-source alat "Volatility" koji služi za analizu memorije.

--Rskuljev 20:58, 17. siječnja 2016. (CET)

Instalacija i konfiguracija

Pošto je za rad Cuckoo-a potreban Linux host, odabrali smo Elementary OS distribuciju, koja je bazirana na Ubuntu-u. Kao guest OS koristit ćemo Windows XP SP3. Cuckoo za svoj rad treba podosta raznih biblioteka. Prvo je potrebno instalirati sljedeće Python biblioteke:

sudo apt-get install python

sudo apt-get install python python-dev python-sqlalchemy python-bson

Od ostalih značajki potrebno je:

- MongoDB - za korištenje Django based web sučelja

- Dpkt - za izdvajanje informacija iz PCAP fileova

- Jinja2 - za prikaz HTML reportova i web sučelje

- Magic - govori kakvi podaci su u datoteci prije njenog otvaranja

- PeFile - za statičku analizu Portable Executable (PE) datoteka

- Bottle - omogućuje korištenje web.py i api.py

Njih možemo instalirati izvršavanjem sljedeće naredbe.

sudo apt-get install mongodb python-dpkt python-jinja2 python-magic python-pefile python-bottle

Dalje je potrebno instalirati Ssdeep i Pydeep, koji se koriste za računanje fuzzy hash-eva. Ssdeep je potrebno preuzeti sa linka http://sourceforge.net/projects/ssdeep/files/ssdeep-2.10/ssdeep-2.10.tar.gz/download . Ovakav kompresirani file možemo raspakirati i instalirati na sljedeći način:

tar xvfz ssdeep-2.10.tar.gz

cd ssdeep-2.10

./configure

make

make check

sudo make install

Pydeep možemo instalirati sa:

wget https://github.com/kbandla/pydeep/archive/master.zip

unzip master.zip

cd pydeep-master

python setup.py build

sudo python setup.py install

Dalje su nam potrebne Yara i njezine pomoćne biblioteke. Yara je alat koji omogućuje identifikaciju i klasifikaciju uzorka malwarea na temelju stringova i obrazaca identificiranih u uzorku.

sudo apt-get install libpcre3 libpcre3-dev

sudo apt-get install autoconf

sudo apt-get install libtool

wget https://github.com/plusvic/yara/archive/v3.3.0.tar.gz

tar zxf v3.3.0.tar.gz

cd yara-3.3.0

./bootstrap.sh

./configure

make

sudo make install

cd yara-python

python setup.py build

sudo python setup.py install

Još nam je potreban TCPDump za hvatanje i analizu mrežnog prometa prilikom pokretanja malware-a.

sudo apt-get install tcpdump

sudo chmod +s /usr/sbin/tcpdump

sudo apt-get install libcap2-bin

sudo setcap cap_net_raw,cap_net_admin=eip /usr/sbin/tcpdump

To bi bile sve biblioteke koje su potrebne za rad samog Cuckoo-a. Sljedeći korak je instalacija i podešavanje virtualne mašine. Cuckoo može funkcionirati s bilo kojim alatom za virtualizaciju, ali u službenoj dokumentaciji preporuča se korištenje VirtualBox-a, pa ćemo taj alat i mi koristiti. Nakon instalacije VirtualBox-a, potrebno je dodati novog korisnika, nazvat ćemo ga "cuckoo" i omogućiti mu pristup virtualnim mašinama.

sudo apt-get install virtualbox

sudo adduser cuckoo

sudo usermod -G vboxusers cuckoo

Sada možemo preuzeti Cuckoo arhivu. Poželjno je kreirati zaseban direktorij na disku gdje će se pohranjivati svi podaci vezani uz Cuckoo. Cuckoo možemo preuzeti direktno sa stranice https://www.cuckoosandbox.org/download.html ili putem terminala:

sudo wget https://github.com/cuckoobox/cuckoo/archive/master.zip

Konfiguracija virtualne mašine

Sada možemo postaviti virtualnu mašinu. Budući da velika većina današnjeg malware-a zahvaća Windows operacijske sustave, kao "gost" operacijski sustav preporuča se instalacija neke verzije Windows operacijskog sustava. Ovdje ćemo koristiti 32-bitnu verziju Windows XP sa Service Packom 3. Ovdje nećemo opisivati postupak konfiguracije i instalacije virtualne mašine budući da je instalacija identična normalnoj instalaciji na običnom računalu, a dokumentacija vezana uz to lako dostupna na internetu.

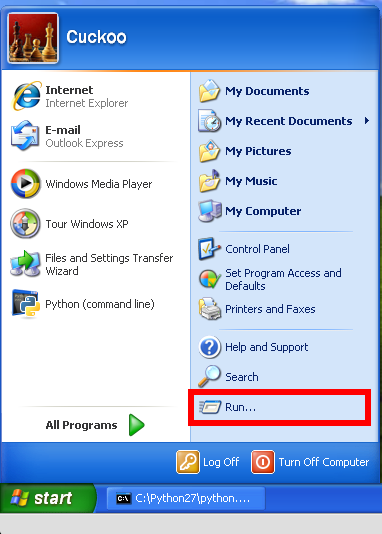

Prilikom konfiguracije virtualne mašine potrebno je upamtiti naziv koji se zadaje virtualnoj mašini, jer će nam taj podatak kasnije biti potreban. U našem slučaju naziv virtualne mašine je "Cuckoo". Postoji nekoliko stvari koje je potrebno instalirati na gost operacijski sustav (virtualnu mašinu) kako bi Cuckoo ispravno radio. Potreban nam je Python i Python Imaging Library jer je Cuckoo zapravo skup Python modula.

U virtualnoj mašini je potrebno instalirati Python koji se može preuzeti sa https://www.python.org/downloads/ . Python Imaging Library se može preuzeti sa http://www.pythonware.com/products/pil/ .

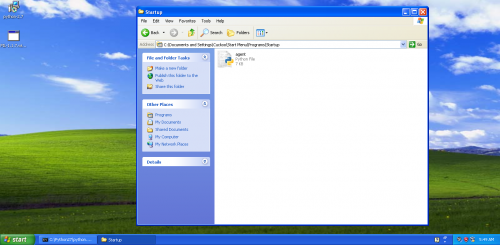

Nadalje je potrebno pronaći direktorij "agent" unutar Cuckoo direktorija. Unutar "agent" direktorija nalazi se "agent.py" datoteka koju je potrebno prebaciti na virtualnu mašinu na proizvoljan način. Također, preporuča se stavljanje te datoteke unutar "Windows Startup" direktorija kako bi se ta Python skripta izvodila prilikom svakog pokretanja virtualne mašine. Ova skripta treba uvijek biti pokrenuta kako bi Cuckoo mogao ispravno raditi.

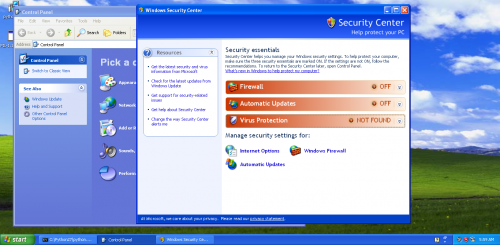

Sljedeći koraci nisu obavezni, ali se preporučaju budući da se radi o gašenju sigurnosnih aspekata virtualne mašine kako bi analiza malware bila jednostavnija, te kako se oni ne bi nepotrebno upletali u analizu.

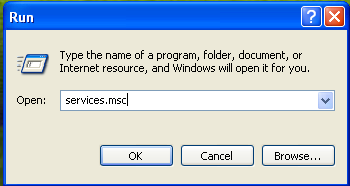

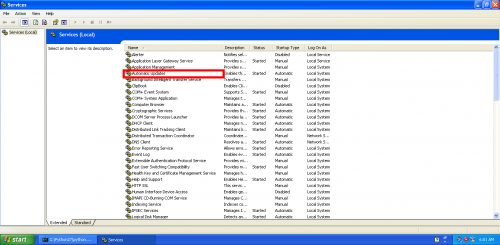

1) Potrebno je ugasiti Windows Firewall (vatrozid).

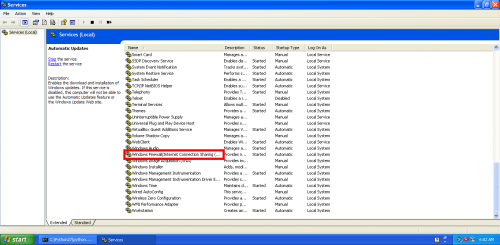

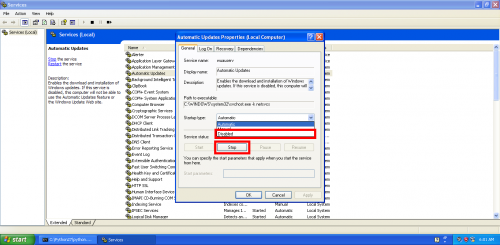

2) Potrebno je ugasiti Automatic Updates (automatska ažuriranja).

3) Zadnji korak je ugasiti i onemogućiti pokretanje servisa za Windows Firewall i Automatic Updates.

Sada slobodno možete na virtualnu mašinu instalirat još neke dodatne programe koje smatrate da će vam biti potrebni, poput Microsoft Office, čitača PDF dokumenata ili slično. Ovdje to nećemo pokazivati budući da nama nisu bili potrebni nikakvi dodatni programi.

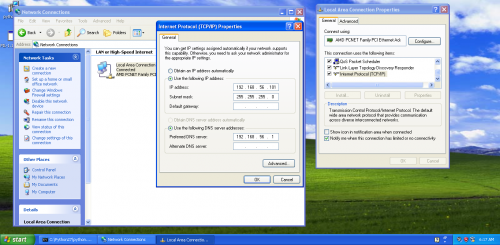

Dalje je potrebno konfigurirati mrežne postavke na virtualnoj mašini. Ovaj korak je važan zato što virtualna mašina za povezivanje mora imati statičku IP adresu, te za pravilnu komunikaciju Cuckoo-a sa virtualnom mašinom.

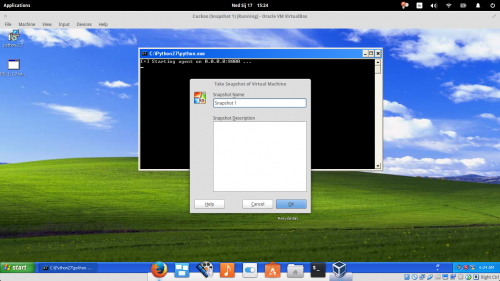

Sada je najbolje vrijeme da se napravi snapshot virtualne mašine, kako bi se sačuvale sve promjene koje smo dosada napravili. VAŽNO - datoteka "agent.py" mora biti pokrenuta tijekom uzimanja snapshota.

Konfiguracija Cuckoo-a

Za konfiguraciju samog Cuckoo-a, putem terminala je potrebno napraviti forward paketa.

sudo iptables -A FORWARD -o eth0 -i vboxnet0 -s 192.168.56.0/24 -m conntrack --ctstate NEW -j ACCEPT

sudo iptables -A FORWARD -m conntrack --ctstate ESTABLISHED,RELATED -j ACCEPT

sudo iptables -A POSTROUTING -t nat -j MASQUERADE

sudo sysctl -w net.ipv4.ip_forward=1

sudo sysctl -p

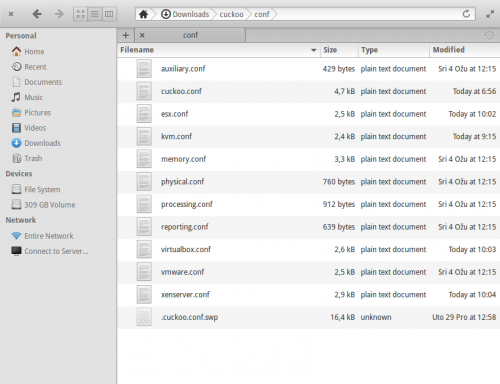

Sada je potrebno konfigurirati sljedeće Cuckoo datoteke. One se mogu pronaći u direktoriju "conf". Napomena: ovdje nećemo prikazivati puni sadržaj tih datoteka, nego samo one njihove dijelove koje je potrebno izmijeniti.

- auxiliary.conf

- cuckoo.conf

- kvm.conf

- virtualbox.conf

auxiliary.conf

[sniffer]

# Enable or disable the use of an external sniffer (tcpdump) [yes/no].

enabled = yes

# Specify the path to your local installation of tcpdump. Make sure this

# path is correct.

tcpdump = /usr/sbin/tcpdump

# Specify the network interface name on which tcpdump should monitor the

# traffic. Make sure the interface is active.

interface = vboxnet0

# Specify a Berkeley packet filter to pass to tcpdump.

# bpf = not arp

Pod "interface" je potrebno upisati mrežno sučelje koje će TCPDump pratiti, Virtualbox najčešće stvara sučelje s nazivom "vboxnet0". Dalje je potrebno promijeniti lokaciju TCPDump-a. Lokaciju TCPDump-a provjerite sljedećom naredbom, te rezultat upišite na odgovarajuće mjesto.

locate tcpdump

cuckoo.conf

# Specify the name of the machinery module to use, this module will

# define the interaction between Cuckoo and your virtualization software

# of choice.

machinery = virtualbox

# Enable creation of memory dump of the analysis machine before shutting

# down. Even if turned off, this functionality can also be enabled at

# submission. Currently available for: VirtualBox and libvirt modules (KVM).

memory_dump = on

[resultserver]

# The Result Server is used to receive in real time the behavioral logs

# produced by the analyzer.

# Specify the IP address of the host. The analysis machines should be able

# to contact the host through such address, so make sure it's valid.

# NOTE: if you set resultserver IP to 0.0.0.0 you have to set the option

# `resultserver_ip` for all your virtual machines in machinery configuration.

ip = 192.168.56.1

Ovdje je potrebno navesti softver za virtualizaciju koji se koristi, te uključiti dump-ove memorije. Unutar odjeljka "resultserver" pod IP adresu je potrebno navesti onu IP adresu koju smo ručno konfigurirali unutar virtualne mašine.

kvm.conf

[kvm]

# Specify a comma-separated list of available machines to be used. For each

# specified ID you have to define a dedicated section containing the details

# on the respective machine. (E.g. cuckoo1,cuckoo2,cuckoo3)

machines = Cuckoo

[Cuckoo]

# Specify the label name of the current machine as specified in your

# libvirt configuration.

label = Cuckoo

# Specify the operating system platform used by current machine

# [windows/darwin/linux].

platform = windows

# Specify the IP address of the current virtual machine. Make sure that the

# IP address is valid and that the host machine is able to reach it. If not,

# the analysis will fail. You may want to configure your network settings in

# /etc/libvirt/<hypervisor>/networks/

ip = 192.168.56.101

U ovoj datoteci je potrebno upisati ime virtualne mašine koju će Cuckoo koristiti (u našem slučaju ime je "Cuckoo"). Kao platformu koju koristi virtualna mašina navodimo "windows", te statičku IP adresu virtualne mašine.

virtualbox.conf

# Path to the local installation of the VBoxManage utility.

path = /usr/bin/VBoxManage

# Specify a comma-separated list of available machines to be used. For each

# specified ID you have to define a dedicated section containing the details

# on the respective machine. (E.g. cuckoo1,cuckoo2,cuckoo3)

machines = Cuckoo

[Cuckoo]

# Specify the label name of the current machine as specified in your

# VirtualBox configuration.

label = Cuckoo

# Specify the operating system platform used by current machine

# [windows/darwin/linux].

platform = windows

# Specify the IP address of the current virtual machine. Make sure that the

# IP address is valid and that the host machine is able to reach it. If not,

# the analysis will fail.

ip = 192.168.56.101

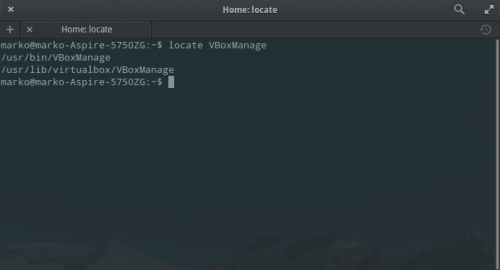

U zadnjoj datoteci koju uređujemo potrebno je opet obratiti pažnju da kao naziv virtualne mašine opet navedemo "Cuckoo", platformu "windows", te istu IP adresu kao i prethodnoj datoteci. Dalje, potrebno je navesti putanju do "VBoxManage" instalacije, koju možemo provjeriti sljedećom naredbom.

locate VBoxManage

Ovo bi trebalo biti sve što se tiče konfiguriranja, te sada možemo pokrenuti Cuckoo.

--Marko.bartolic 06:03, 18. siječnja 2016. (CET)

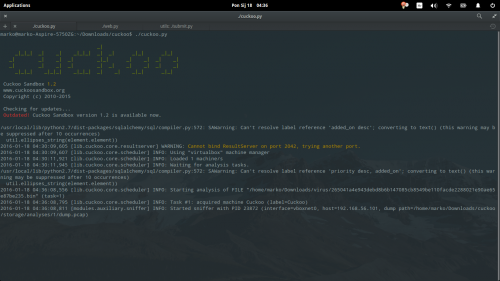

Pokretanje

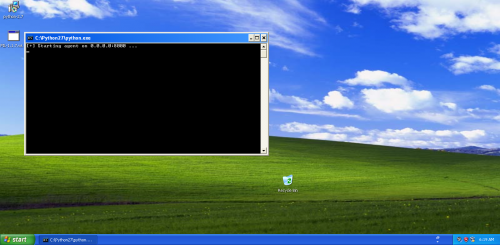

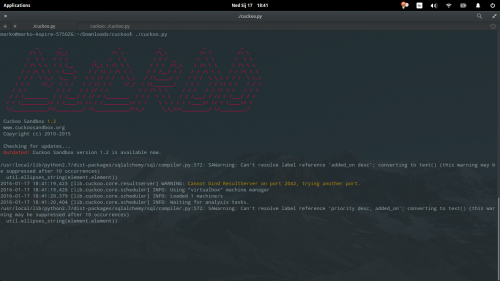

Za pokretanje Cuckoo-a prvo je potrebno otvoriti VirtualBox i pokrenuti virtualnu mašinu koju smo konfigurirali za analizu. Tada je potrebno kroz terminal otvoriti direktorij gdje se nalazi Cuckoo i pokrenuti ga sljedećom naredbom.

./cuckoo.py

Prilikom pokretanja Cuckoo provjerava ima li novijih ažuriranja, javlja koji alat za virtualizaciju će koristiti, te koliko virtualnih mašina je pronađeno. Kada je Cuckoo spreman za analizu, pojavljuje se poruka "Waiting for analysis tasks".

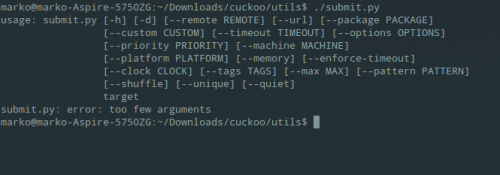

Cuckoo je sada spreman za analizu datoteka ili URL-ova. Datoteke su prosljeđuju na način da kroz terminal dođemo do direktorija "utils" unutar Cuckoo-a te upišemo sljedeću naredbu. Iza naredbe je potrebno navesti punu putanju do datoteke koju želimo analizirati.

./submit.py /putanja/do/datoteke

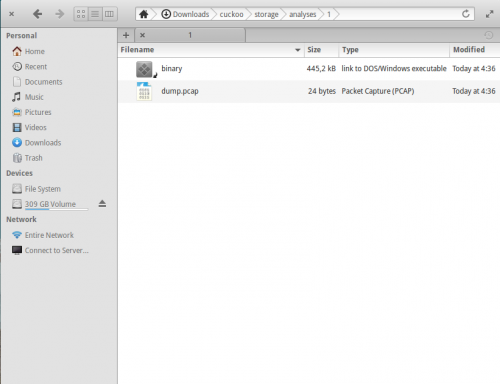

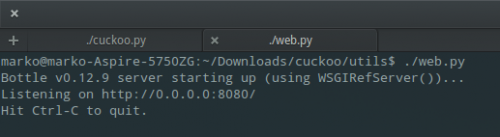

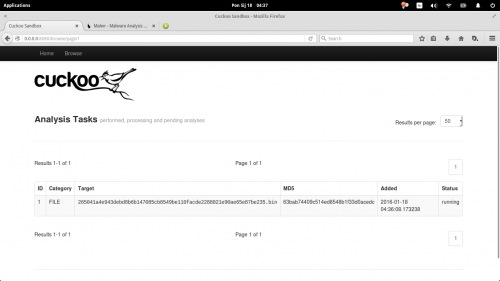

Cuckoo tada javlja ukoliko je zadatak uspješno dodan, te se tada pokreće analiza datoteke, a preko python agenta se može pratiti napredak. Rezultat analize možemo pogledati u direktoriju "Cuckoo -> storage -> analyses -> #". Cuckoo također radi detaljna izvješća koja je moguće pregledati putem web sučelja, poput screenshotova ekrana ukoliko analizirana datoteka ima grafičko sučelje, ispis mrežnih povezivanja koje je moguće pregledati alatom Wireshark, itd. Ta izvješća se mogu vidjeti da kroz terminal navigiramo do direktorija "utils" i upišemo

./web.py

Tada nam Cuckoo prikazuje URL putem kojega možemo pristupiti web sučelju sa detaljnim izvješćima analizirane datoteke.

Na kraju, unutar direktorija "log" možemo vidjeti datoteku "cuckoo.log" gdje se ispisuju sve poruke i obavijesti koje Cuckoo javlja tijekom svojeg rada.

--Marko.bartolic 06:03, 18. siječnja 2016. (CET)

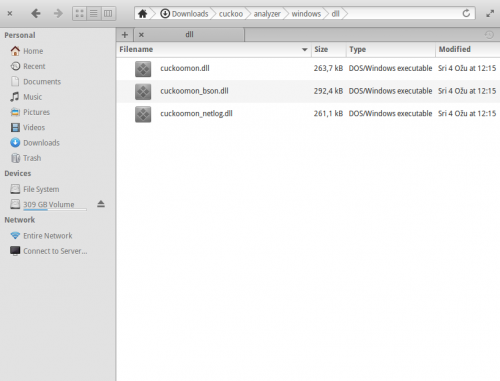

Cuckoo Hardening

Razvoj tehnologije Cuckoo nam omogućuje analizu malware-a bez opasnosti od zaraze sustava i štete. Ipak, neki malware može detektirati ukoliko se nalazi unutar virtualne okoline i promijeniti svoje ponašanje ili uopće ne raditi ništa, kako bi prevario osobu koja ga analizira i naveo da misli kako taj kod zapravo nije zloćudan. Nakon analize malicioznog koda, rezultati analize u obliku izvještaja se pohranjuju na stranicu Malwr.com i VirusTotal. Problem koji se ovdje javlja ovdje je taj da su analizirani maliciozni kodovi javno dostupni svima, pa tako i autorima tih kodova. Oni preko tih analiza mogu izmijeniti kod kako bi on i dalje vršio zloćudne radnje i bio nevidljiv za Cuckoo Sandbox i ostale sustave za analizu malicioznog koda. Kao odgovor na ovaj problem javlja se Cuckoo Hardening, odnosno proces „ojačavanja“ virtualne mašine od malicioznih kodova koji otkrivaju da li se izvode unutar virtualne mašine. Budući da je Cuckoo open-source, GitHub korisnik Mark Doe je napravio dll patch "cuckoomon.dll" koji čini virtualnu mašinu teže uočljivu za maliciozni kod. Dll se može preuzeti sa: [1] Potrebno je preimenovati originalnu datoteku "cuckoomon.dll" u neki drugi naziv, npr "original_cuckoo.dll", a ovaj novi dll preuzeti i staviti u taj direktorij.

Tada je još potrebno pokrenuti naredbu

chmod -x cuckoomon.dll

Također se preporuča brisanje VirtualBox Guest Additions, koji mogu odati da se ipak radi o virtualnoj mašini.

--Dvuljak 20:53, 17. siječnja 2016. (CET)

Analiza malicoznih kodova

SpyEye

SpyEye je malware (trojanac) koji napadači koriste za krađu novca sa online bankovnih računa. Ovaj maliciozni software je sposoban za krađu računa i bankovnih podataka, brojeva socijalne službe i financijskih informacija pomoću kojih se mogu povući svi novci sa bankovnih računa.

SpyEye također posjeduje keylogger koji pokušava preuzeti podatke za login na online bankovnom računu. Popularan je među cyberkriminalcima zato jer se može modificirati da napada specifične institucije ili određene financijske podatke.

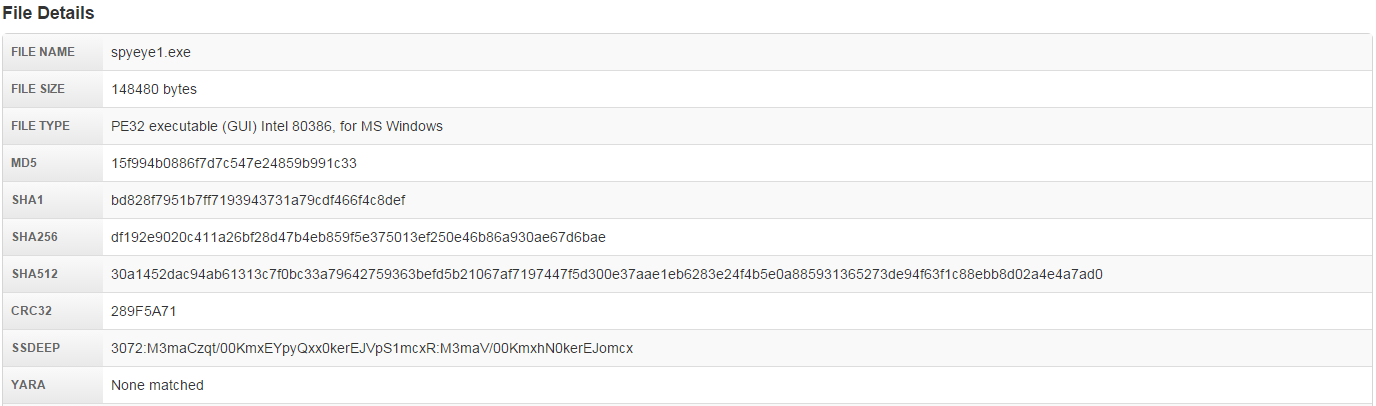

Odmah na početku izvješća prikazane su sve detaljne informacije o samoj datoteci koja je analizirana.

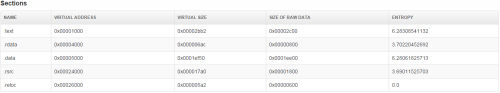

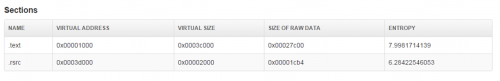

Nakon informacija o samoj datoteci, možemo pogledati izvještaj o statičkoj analizi koji se sastoji od pet sekcija:

- .text - programski kod

- .rdata - informacije o uvozu i izvozu informacija

- .data - globalni podaci o programu

- .rsrc - resursi koji su potrebni od izvršnog programa (slike, ikone…)

- .reloc - podaci o Windowsima i aplikacijama pisanim za Windowse

Size of Raw Data predstavlja koliko koji dio memorije virus zauzima na uređaju.

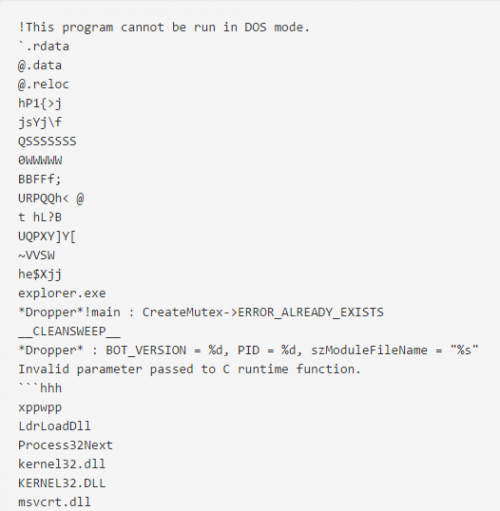

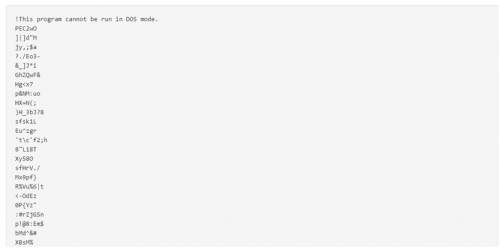

Sekcija „Strings“ nam prikazuje sumnjive nečitljive stringove koji se koriste u malicioznom kodu

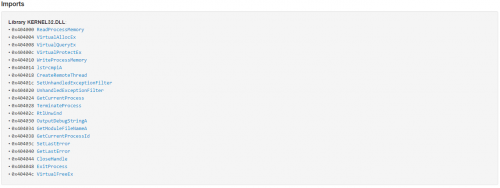

U izvještaju o analizi malicioznog koda također možemo vidjeti datoteke koje su importane i što one omogućuju. SpyEye importa mnoge datoteke kao što su:

- ReadProcessMemory - čita podatke iz memorije procesa

- VirtualAlloc – alocira dodatnu memoriju

- CreateRemoteThread - kreira petlju koja se vrti u virtaulnom adresnom prostoru

- lstrcmpiA - uspoređuje dva znaka

- WriteProcessMemory - upis podataka u memoriju procesa

- GetCurrentProcessId - dohvaća identifikator procesa

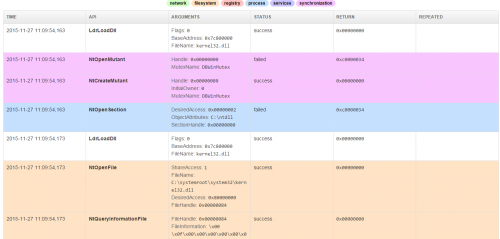

Kod sekcije procesa vide se procesi koje je analizirani program pokrenuo. Odabirom određenog procesa vide se svi detalji što je koji proces radio, kojim datotekama je pristupao i kako se ponašao u memoriji.

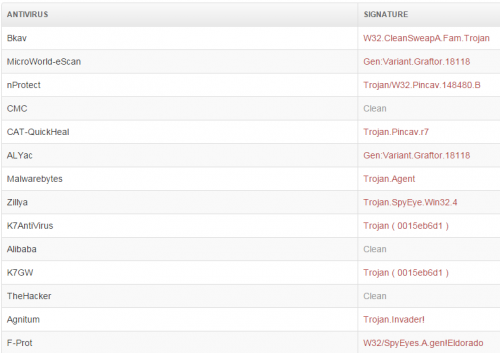

Također možemo vidjeti koji su sve antivirusni programi uspjeli identificirati i analizirati SpyEye:

--Dvuljak 20:52, 17. siječnja 2016. (CET)

Carberp

Carberp je trojan virus često korišten u računalnom kriminalu u želji za krađom raznih informacija povezanih sa financijskim poslovanjem. Napadačima omogučava mogućnost krađe privatnih informacija sa online bankarskih platoformi kojima se pristupi preko zaraženog računala.

Sposoban je potajno i neprimjetno ukrasti osjetljive podatke sa zaraženog računala. Ovo je jedan od najraširenijih financijskih virusa u Rusiji. Osnovni cilj napada su bankarski sistemi i kompanije koje vrše veliki broj financijskih transakcija, posebnost Carberpa je što osim što je sposoban izvršiti injection, sposoban je i tražiti ostale ranjivosti napadnutog sustava, čak sve do administrativnih razina.

Distribuira se preko e-mail attachmenta, pop-up prozora, a posebnost ovog virusa je što koristi veliki broj legitiminh web resurasa koje koristi za prikupljanje raznih informacija te može napraviti lažne transakcije sa raznih računa. Smatra se da je botnetom zaraženo oko 25.000 računala.

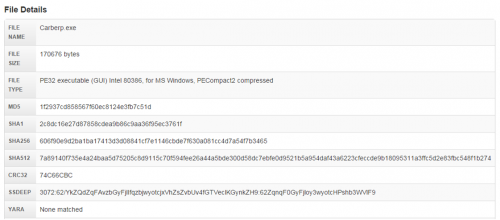

Detalji o datoteci koja je analizirana. Možemo primjetiti da je virus koji je preuzet sa malwr.com detektiralo 36/45, što je oko 80% antivirusa.

Statička analiza nam ukazuje na elemente ovog virusa. Ima samo dvije sekcije:

- .text – u ovoj sekciji nalazi se programski kod

- .rsrc – ovdje se nalaze potrebni resursi koje virus treba, poput nekih ikonica ili slika

Size of Raw Data predstavlja koliko koji dio memorije virus zauzima na uređaju.

U tablici stringovi nalaze se vrijednosti koje nisu nama čitljive ali virus ih koristi u svojim procesima.

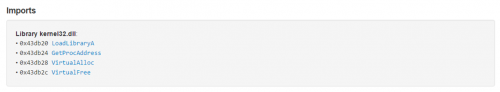

Datoteke koje virus dodaje pri svojem radu na računalu. Vidi se da ih nema puno, što bi značilo da ne ostavlja veliki trag u svojem radu. Googlanjem o tim datotekama možemo saznati sljedeće:

- LoadLibraryA – učitava dll file u procesni adresni prostor

- GetProcAddress – povezan je sa LoadLibraryA

- VirtualAlloc – alocira dodatnu memoriju

- VirtualFree – oslobađa memoriju

Program ne ostavlja nikakve Drop files što znači da ne ostavlja vidljivi trag na računalu.

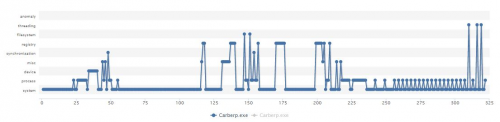

Ponašanje virusa u sustavu. Započinje sa LdrLoadDll. U procesu se zatim stvara VirtualProtectEx te NtFreeVirtualMemory. Prije svakog novog procesa javlja se LdrLoadDll, LdrGetProcedureAddress i LdrGetDllHandle.Na kraju pokušava NtVirtualMemory, stvara dretvu (get, set i resume) i završava proces.

--Rskuljev 20:58, 17. siječnja 2016. (CET)

Zaključak

Dinamička analiza i sandboxing su neizostavan dio današnjeg testiranja malwarea jer se maliciozni kodovi nažalost razvijaju svakodnevno. Cuckoo Sandbox je sustav koji ima veliku važnost u razvoju i testiranju raznih software-a. Ima veliku primjeru u testiranju nepovjerljivih i neprovjerenih kodova koji mogu prouzročiti štetu na računalu ili informacijskom sustavu. Nakon izrade ovog projekta zaključili smo da je Cuckoo Sandbox dosta naperdan alat koji može analizirati gotovo sve vrste datoteka i zloćudnih kodova. Cuckoo dinamičkom analizom prati i pokreće maliciozni kod u realnom vremenu i okruženju kako bi se kasnije mogla odraditi i statička analiza koda. Ovaj open source sustav može analizirati razne tipove datoteka kao što su: DLL datotek, PDF dokumenti, PHP skripte, razne izvršne Windows datoteke i može rezultate prikazati u različitim oblicima izvješća (JSON, HTML, MAEC, MongoDB…). Iako je instalacija i konfiguracija Cuckoo-a poprilično zahtjevna i osjetljiva, svakako preporučujemo korištenje Cuckoo Sandboxa, ali i ostale Sandboxove za dinamičku analizu jer svojom modularnošću i mogućnostima integracije korisnik može vidjeti što se događa sa sustavom kad je pokrenuta neka datoteka.

--Dvuljak 21:14, 17. siječnja 2016. (CET)

Literatura

[1]https://www.cuckoosandbox.org/

[2]https://labs.opendns.com/2015/06/16/deploy-your-own-cuckoo-sandbox

[3]http://docs.cuckoosandbox.org/en/latest/

[4]https://heimdalsecurity.com/blog/top-financial-malware/

[5]https://en.wikipedia.org/wiki/Sandbox_%28computer_security%29

[6]http://www.mal-content.org/blog/automating-malware-analysis-with-cuckoo-sandbox-part-2-setup

[7]https://www.proteansec.com/linux/installing-using-cuckoo-malware-analysis-sandbox/

[9]https://en.wikipedia.org/wiki/Malware_analysis

[10]http://www.mal-content.org/blog/automating-malware-analysis-with-cuckoo-sandbox

--Marko.bartolic 06:03, 18. siječnja 2016. (CET)