L7 Mrežno filtriranje

Sadržaj |

Uvod

U današnje vrijeme je potrebno osigurati jako dobru zaštitu računala pri bilo kakvom komuniciranju na Internetu. Internet je postao sve učestalija pojava u skoro svakom kućanstvu te pogotovo ako imamo važnije dokumente, zaštita nam je prijeko potrebna. Jedna od jako raširenih prijetnji je prijetnja izvana. U takve prijetnje se ubrajaju različite vrste prijetnji, kao što je povećavanje ovlasti napadača, zaobilaženje vatrozida te ostalih sigurnosnih postavki te tako dolaska do vrlo važnih podataka koji napadači mogu iskoristiti protiv nas. Kako bi to spriječili, korisnici koriste čitav niz zaštitnih mjera. Jedna od tih mjera je filtriranje paketa.

Da bi se filtriranje paketa moglo koristiti, potrebno je klasificirati pakete prema protokolima koje oni koriste. Da bi to napravili koristimo L7 filtere koji klasificiraju pakete na temelju aplikacijskog sloja. Upravo zato je L7 filtriranje zaštita na aplikacijskom sloju. U daljnjem radu ćemo objasniti L7 filtriranje, kako ono funkcionira, što je sve potrebno da bismo postavili L7 filtriranje, pokazat ćemo kako se provodi instalacija L7 filtera te prikazati nekoliko alata koji nam mogu olakšati posao vezan uz L7 filtriranje. Alati pružaju grafičko sučelje koje olakšava postavljanje postavka za korisnika. Za kraj ćemo spomenuti još neke vrste zaštite koje korisnik može koristiti za što bolju sigurnost njegovog računala.

--Natalia.nadj 21:17, 5. siječnja 2012. (CET)

OSI model

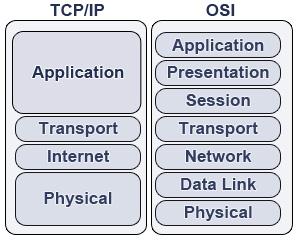

OSI model je standard koji je izdan od ISO organizacije za povezivanje računala u mrežu. Sastoji se od sedam slojeva koji će biti opisani u nastavku. OSI model je podijeljen u slojeve zato da se odvoje funkcionalnosti slojeva i da nema utjecaja na slojeve. To je rađeno po principu objektnog programiranja gdje se radi sa klasama i lako je mjenjati funkcionalnost aplikacije bez da se utječe na ostale komponente. Ako bi željeli zamijeniti mrežnu karticu morat ćemo promijeniti samo nekoliko paramtera a ostale komponente će raditi bez obzira na proizvodđača mrežne kartice. Naravno, slojevi će se mijenjati i njihova funkcionalnost ali to neće utjecati na ostale slojeve i cjelokupan rad.

Na slici su prikazani svi slojevi OSI modela. Vidimo da imamo: [2]

- Fizički sloj : to je sloj preko kojeg se prenose bitovi – elektro impulsi, svjetlosni ili radio signali – preko mreže na električnom i mehaničkom nivou. U taj sloj je uključena sva hardwerska oprema koja služi za slanje i primanje podataka, također uključuje kablove, kartice i sve ostale fizičke aspekte. Protokoli koji se koriste u tom sloju su Fast Ethernet, RS232 i ATM protokol sa komponentama fizičkog sloja.

- Podatkovni sloj : na ovom sloju podaci se koridaju i dekodiraju bitovi podataka. Taj sloj pruža svo potrebno znanje fizičkom sloju, tj. daje mu znanje o protokolima za prijenos podataka, zatim upravljanje i rukovanje pogreškama. Taj sloj je podjeljen u dva podsloja, gdje prvi je MAC sloj (Media Access Control) a drugi je LLD sloj (Logical Link Control). MAC sloj pruža kontrolu nad dojdeljivanjem resursa na mreži te dodjeljivanjem dozvola. LLC sloj upravlja pogreškama, tokom podataka i kontrole te kontrolom sinkronizacije slojeva.

- Mrežni sloj : ovaj sloj služi za prijenos podataka od čvora do čvora tako da osigurava rad switchera i routera stvarajući logičke puteve za prijenos (vritualni krugovi). Glavne funkcije koje obavlja ovaj sloj su usmjeravanje i prosljeđivanje, ali također i adresiranje, umrežavanje, rukovanje pogreškama, nadrzor prometa tj. zagušenja i sekvencioniranje paketa.

- Transportni sloj : ovaj sloj osigurava cjelokupan prijenos podataka. On mora osigurati transparentan prijenos podataka između dva sustava, ukoliko dođe do pogreške kod prijenosa on mora osigurati pravovaljan oporavak od pogreške.

- Sloj sesije : ovaj sloj uspostavlja, upravlja i završava vezu između dviju aplikacija. Kao prvo on mora imati koordinate dviju strana koje žele komunicirati, zatim razmjenjuje podatke ili poruke koji se šalju između dviju strana.

- Prezentacijski sloj : ovaj sloj osigurava nezavisnost podataka tako između dviju strana tako da prevodi podatke koje šalje aplikacija u podatke koje razumije mreža također i podatke koji se šalju iz mreže prevodi u format podataka koje razumije aplikacija. On služi za prevođenje podataka u format koji je razumljiv nekoj strani tako da formatira i/ili kriptira podatke koji se šalju kroz mrežu i tako rješava probleme konverzije podataka.

Opisano je šest slojeva OSI modela i sada je ostalo samo još aplikacijski sloj, on će biti opisan malo detaljnije u nastavku jer u njemu se koristi l7-filter. Ostali slojevi za naš projekt nisu od jako velike važnosti ali bilo ih je vrijedno spomenuti bar u nekoliko rečenica jer oni svi zajedno čine OSI model kojeg je aplikacijski i sam dio. --Manuel.belsak 16:58, 5. siječnja 2012. (CET)

Aplikacijski sloj

Prema istraživanjima mnogi početnici koji se počinju baviti mrežama pitaju se zašto postoji aplikacijski sloj jer večinu poslova prijenosa obavlja transportni sloj, ali aplikacijski sloj je više usmjeren na mrežne servise, API sučelja, pomagala i okolinu operacijskog sustava. Ova tri modela su bila opisana u dijelu koji se odnosi na OSI model. Sam TCP/IP model čine četiri sloja:

- aplikacijski sloj

- transportni sloj

- sloj interneta

- fizički sloj

Dakle, vidimo da imamo samo četiri sloja, za razliku od OSI modela koji ima sedam slojeva. U ovom modelu aplikacijski sloj i fizički sloj objedinjuju ukupno pet slojeva iz OSI modela.

Na slici vidimo usporedbnu OSI modela i TCP/IP modela i tu jasno vidimo što sve čini aplikacijski model. Dakle, aplikacijski model čini aplikacijski, prezentacijski i sloj sesije iz OSI modela.

Kako bi bolje razumijeli aplikacijski sloj a kasnije i sam l7-filter opisat ćemo tri primjera: [3]

1. API-ji aplikacijskog sloja

API možemo definirati kao pomagala za izradu nečeg većeg, tj. pomoćni alati koji služe za pokretanje glavne aplikacije. U OS Windows imamo Directx kao API. Directx se sastoji od puno komponenata koje pružaju programerima da stvaraju multimedijalne aplikacije. Osim takvih operacijskih API-a imamo i web API sučelja. Tako je najpoznatije Google API koji programerima besplatno pruža svoje usluge kao što je karta isl.

2. Mrežni servisi

Mrežne servise koje obavlja aplikacijski sloj su večinom vezani najviše za datotekei ispis podataka, imena, te preusmjeravanje servisa. Određivanje imena je proces mapiranja IP adresa na rječnik koje je više poznat i lakši ljudskom radu. Da nema tog sloja svaki puta bi trebali utipkati IP adresu umjesto npr. foi.hr. Tako puno ljudi zna web adresu Fakulteta organizacije i informatike a malo zna IP adresu stranice. Servisi preusmjeravanja pružaju pretraživanje datoteka jednog računala kao da se korisnik nalazi na drugom računalu. Taj servis prati zahtjeve koje podnosi korisnik i ako je zahtjev moguće ostvariti lokalno onda je to i učinjeno a ako nije onda se šalje zahtjev preusmjerenja na drugo računalo i kad je uspostavljen zahtjev korisnik može petraživati resurse drugog računala kao da je na tom računalu.

3. Mrežna pomagala

Razlog što se aplikacijski sloj nalazi na vrhu TCP/ip stoga nije slučajan. Naime, ako pošaljemo ping i on je poslan uspješno to znači da je TCP/IP stog verificiran i spreman je za upotrebu, to je bila njegova inicijalizacija. Kad se sjetimo kako funkcionira neki program koji zauzima neku memoriju onda znamo da prvo je faza inicijalizacije i onda kasnije možemo uspješno koristiti, održavati, mjenjati, konfigurirati te rješavati probleme u memoriji, tako je i sa mrežom i ovim slojem.

--Manuel.belsak 16:26, 4. siječnja 2012. (CET)

Sigurnosni napadi

U prošlosti mogućnost napada je bila jednaka kao i danas ali stvarnih napada je bilo jako malo u odnosu na danas što je i razumljivo. Prije je postojala jedna ili nekoliko platformi, pošto ih je bilo malo, zaštita je bila učinkovitija. Naime, danas broj platformi i tehnologija u tvrtkama neprestano raste ali s time rastu i rizici jer svaki dio donosi svoj rizik. Večina ozbiljnih napada je motivirana profitom jer se ukradene informacije mogu prodati na tržištu ali krađa može za tvrtku donijeti ozbiljne posljedice. U malo manje štetne napade najčešće ubrajamo napad na web stranicu. Takvi napadi više štete nekom imidžu tvrtke nego nekoj koristi. Napadač u ovom slučaju želi oštetiti marketing tvrtke ili sam ponos. Napadi koji se najčešće događaju se napadi samih zaposlenika na imovinu tvrtke. Takvih napada ima jako puno i oni su najčešće uzrokovani zbog frustracije zaposlenika prema nadređenima ili kolegama. Takvi napadi ne uzrukuju puno štete ali mogu usporiti neke prosece. Iz opisa ovih nekoliko napada možemo vidjeti da napadi mogu dolaziti iz okoline tvrtke ili u samoj tvrtki, pa sukladno tome i napade dijelimo na napade izvana i napada iznutra (unutrnji i vanjski napadi). [7]

--Manuel.belsak 16:58, 5. siječnja 2012. (CET)

Unutarnji napadi

Takva vrsta napada se javlja unutar same tvrtke a napadači su sami zaposlenici tvrtke a razlog napda je najčešće osobni. Ako je zaposlenik nezadovoljan sa nekom odlukom nadređenog on će se osvetiti na neki načim tvrtki i s time usporiti neki proces ili se neće izvršiti neki zahtjev ostalih zaposlenika. Jedna od takvih vrsta napada je zauzeće mreže gdje zaposlenik namjerno optereti resurse mreže i s time dolazi do zakašnjenja ili nemogućnosti izvršenja određenih usluga. Jedan od štetnijih metoda napada je kontrola pristupa gdje jedan od zaposlenika pristupa određenim resursima koji nisu namjenjeni njemu samom i s time može prouzročiti veču štetu. Ovdje se zaposlenik može prijaviti kao nadređeni i koristiti neke resurse, uništiti ih, uskratiti korištenje ili neovlašteno promijeniti i s time će nadređeni odgovarati za posljedice ako se ne uhvati zaposlenika. Napadi također mogu biti i na fizičku imovinu tvrtke gdje zaposlenik svjesno i namjerno ošteti računalo, neki hardware i sl. Ove su samo neke od vrsta napda koji se dešavaju u tvrtci ali kojih tvrtka mora biti svjesna da se događaju i uzeti u obzir i te rizike. [8]

--Manuel.belsak 16:58, 5. siječnja 2012. (CET)

Vanjski napadi

Pod vanjskim napadima se podrazumijevaju oni napadi koji nisu bili izvršeni iz same tvrtke nego od neke treće osobe izvan same tvrtke. Takve vrste napada su rijeđe od unutarnjih ali same posljedice mogu biti puno veće. O unutarnjim napadima se najčešće ne raspravlja u medijima i nisu poznati javnosti dok vanjski nakon uspješnog ili neuspješnog izvršavanja dobiju pozornost javnosti i medija. Postoji jako puno podjela vanjskih napada a ja ću samo spomenuti jednu manju podjelu a i u nastavku ovog rada biti će spomenute još neke podjele. Mi smo za podjelu zeli osnovicu DoS (Denial of service) napade kojima se stvarnom korisniku uskrati zahtjev za nekim resursom ili uslugom. Također postoji i više podjela DoS napada ali ova podjela je najčešća: [11]

- smurf napad – do ovog napada dolazi zbog loše konfiguracije mreže i to napadaču omogućuje da lažiranjem IP adrese izvorišta koja odgovara odredištu i tako sva računala postaju zatrpana od strane adrese za razašiljanje paketa koja odgovara meti napada

- teardrop napad – do tog napada dolazi zbog pogreške u funkciji za sastavljanje paketa u nekom operacijskom sustavu

- DDoS (Distributed Denial of Service) napad – napad koji čine koordinirana računala na neku mrežu

- DRDoS (Distributed Reflected Denial of Service) napad - napad kojim se lažira odredište i s time svi odgovori stižu na krivu adresu

Ovdje smo vidjeli nekoliko vrsta DoS napada, međutim kao što je bilo i spomenuto postoje i druge vrste napada izvana kao što su virusi, trojanci, crvovi, spyware i sl. ali o njima je već bilo riječi na kolegiju ali i neki će biti opisani u nastavku.

--Manuel.belsak 18:02, 5. siječnja 2012. (CET)

Funkcionalnost l7-filtera

L7-filter je klasifikator OS Linux. Za razliku od ostalih klasifikatora, ovaj ne uzima samo vrijednost (broj) porta, nego uzima osnovu vrijednost i uspoređuje ju sa vrijednosti na aplikacijskom sloju da utvrdi koji sve protokoli su korišteni ili se koriste. Iz tog razloga kad se koristi l7 filter zauzeće radne memorije i procesora je puno veće nego kod ostalih klasifikatora. Taj filter trebamo koristiti jedino u sljedećim slučajevima: [4]

- ako postoji svrha u kojoj smatramo da poklapanje po portu ili ip adresi nije dovoljno učinkovito

- za filtriranje protokola koji koristi nepredvidive portove, npr. P2P filesharing

- za filtriranje portova na nestandardnim portovima, npr. HTTP na portu 1111

- kod protokola koji koriste zajednički port, npr. P2P filesharing koji koriste port 80

Razvoj l7 filtera započeo je 2003. godine kao odgovor na spoznaju da su gotovo sve aplikacije te primjene (metode koje se koriste za kontrolu prometa koristeći određeni protokol, poznate kao „arbitražna propusnost“ ili „kvaliteta usluge“) su komercijalne pa su s time i dosta skupe i ponekad spore kod prilagodbe promijenjivim protokolima. Tu je nastao l7-filter projekt kojim će se stvoriti open source rješenje i pomoću njega će se konkurirati u tom području. U svibnju iste godine izdana je prva verzija filtera i izdana je kao zakrpka za jezgru Linux QoS sustava. Ubrzo se shvatilo da nije bilo puno koristi raditi sa QoS frameworkom, pa je u listopadu 2003. godine izdana nova verzija za Netfilter. Prva službena 1.0 verzija za Netfilter izdana je u siječnju 2005. godine. Tokom iduće godine dana l7-filter se samo koristio unutar jezgre operacijskog sustava što i nije bila njabolja ideja pa je u prosincu 2006- godine izdana nova verzija u koja je radila u korisničkom prostoru, a podaci su se dohvaćali pomoću Netfilter reda. Budući da je 7l-filter implementiran pomoću Netfiltera, rezultati klasifikacije se mogu iskoristiti samo za ono što može napraviti Netfilter sa rezultatima filtriranja. Osim osnovne fukncionalnosti filtera za oblikovanje paketa prometa on se može koristiti i za odbacivanje nekih paketa. Međutim dosta ljudi danas koristi filter u krive svrhe tj. u srhe za koje on nije dizajniran. Od većine tih korisnika postoje oni koji koriste taj filter za filtriranje sveg prometa slanja, npr. neki ga koriste da bi se spriječilo slanje nekog teksta u procesu slanja tekstualnih poruka isl. Programeri koji su razvijali taj filer jasno navode da l7 nije namjenjen u te svrhe. [4] L7-filter je puno više od samog spriječavanja prometa isl. ali ipak nije ni kompletan alat za oblikovanje prometa ili neki potpuni firewall jer on radi samo identifikaciju paketa i to po jednoj metodi ali opet postoji još mnogo dodatnih stvari koji se mogu s tim filterom. Većina onoga što on može: [4]

- Metoda za identifikaciju paketa:

- jednostavna numerička metoda identifikacije paketa – poklapanje na portu, prepoznavanje ip adresa, identificiranje bajtova koji se prenose isl. (standardni moduli ip tablica)

- identifikacija paketa na aplikacijskom sloju pomoću regularnih izraza (l7-filter)

- identifikacija paketa na aplikacijskom sloju poću predefiniranih funkcija (IPP2P)

- identificiranje svakog protokola pomoću baze podataka

- filtrirnaje paketa pomoću limitiranja paketa koji su određeni u OS-u (Linux QoS)

- ispuštanje (blokiranje) određenih paketa (Netfilter)

- front-end (tako da administratori ne moraju razumijeti način izvođenja) u obliku skripte, aplikacije ili web aplikacije sa grafičkim sučeljem

Dakle kako smo naveli postoje dvije verzije l7-filtera i to verzija koja se koristi u jezgri i ona koja se koristi u korisničkom prostoru. Verzija koja se koristi u jezgri je dosta stara i ona je testirana i može se koristiti no postoje problemi ne tako mali. Največa prednost je što je to stara verzija pa je korištena mnogo puta i poznate su sve mane i moguće greške. Od većih grešaka koje se javljaju je rušenje SMP sustava, mana je što se mogu koristiti samo relativno jednostavni izrazi za filtriranje i relativno je teško instalirati ga u samoj jezgri. Druga verzija koju smo naveli je dosta stabilnija od prve. Naime, s njome se mogu koristiti svi izrazi koje podržava GNU, ne izaziva rušenje sustava i relativno je lagana za instalirati.

--Manuel.belsak 17:00, 5. siječnja 2012. (CET)

Podržani protokoli

Programeri koji su razvili l7-filter razvili su ga tako da on podržava to više protokola, oni sami ne znaju broj tih protokola niti koji su oni. Pošto je filter open source programeri primaju rezultate testiranja protokola i navode svaki novi na službenoj stranici. Testiranje se provodi na temlju nekoliko kriterija: [5]

- kvaliteta – ona daje grubu sliku koliko dobro uzorak radi, a uzorak je neka inačica i/ili protokol. To je globalna mjera koja uključuje nekoliko stvari:

-

- koliko je testiran

- u kojim te u koliko različitih situacija je uzorak bio testiran

- koji dio prometa je bio identificiran korektno

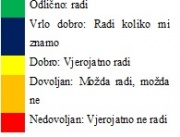

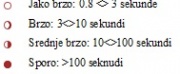

Na kraju se kvaliteta označi u predloženim bojama. Kasnije će biti prikazano nekoliko od mnogo uzoraka prema kvaliteti. Boje koje se koriste: [5]

- brzina – u samom paketu protokola nalazi se alat za testiranje brzine uzorka. Testiranje se radi na 122 primjera realnih podataka sa mreže i to za svaki 100000 puta. Također testiranje se mora raditi za obje verzije l7-filtera, tj. za jezgru i korisnički prostor. U večini slučajeva ne postoje velike razlike u brzini između verzija, ali postoje i u večini slučajeva brzina nije ista.

Oznake koje se koriste za brzinu(službene stranice 7l-filtera): [5]

- ostalo – postoje ostali relativno nebitni pokazatelji ali opet imaju mali utjecaj na rad: [5]

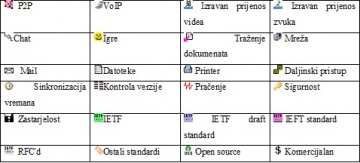

Posljednja stvar na koju treba obratiti pažnju kod testiranja su grupe. Jedan protokol može biti u jednoj ili više grupa, svrstava se u grupu prema svrsi kojoj pripada. Grupiranje omogućuje da se više protokola tretira na isti način od strane korisnika bez da on mora posebno odabrati svaki protokol posebno. Lakše je da aplikacija ima neki cheackbok za VoIP nego da moramo birati posebno za Skype, posebno za H.323 itd. Kod grupa „other“ označava protokol koji je dokumentiran prema IETF RFC standardu , da li je određen prema nekom kosturu i da li je korišten prema opem source standardu. Ako se uzorci za l7-filtere rade prema IETF standardu onda postoji jako mala vjerojatnost da e doći do pogrešeka kod korištenja filtera (ako postoji krivo tumačenje standarada u aplikaciji onda je sve moguće). Kod open source nestandardnih protokola iznenadne promjene su češće, ali s druge strane dokumentacija će biti javno dostupna sa promjenama i uvijek je moguće čitati kod i protumačiti si što je potrebno. [5]

Ovo su neki od grupa protokola koji su navedeni u dokumentaciji filtera:

U tablici su prikazane grupe prema kojima su grupirani protokoli. Vidimo da imamo 24. grupe s time da su tri predodređene za IEFT standatd. To su tri verzije standarda (proposed, draft,standard) s time da zadnja verzija predstavlja općeniti standard. Vidimo da ostale grupe obuhvaćaju svaki dio mogućih aplikacija na kojima je moguće filtriranje, immao prijenos podataka P2P, imamo prijenos instant poruka i dokumenata i datoteka – chat i mail, zatim imamo prijenos zvuka i videa, dio koji je odnosi na datoteke, printere, mrežu i sigurnost.

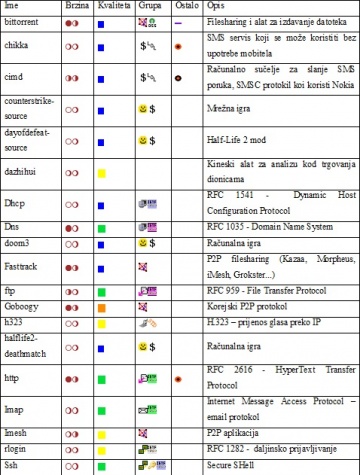

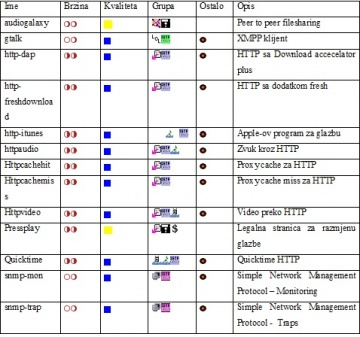

Postoji jako veliki broj protokola i on neprestano raste, s toga mi ćemo prikazati samo manji broj njih zajedno sa pravilima koja su navedena u dokumentu.

U tablici gore su navedeni samo neki protokoli od velike količine i vidimo da ni jedan nije označen kao loše kvalitete (crvene boje), ček i u tablici sa svim protokolima postoji samo jedan takav i odnosi se na računalnu igru. Kad bi napravili analizu prema kvaliteti vidimo prema svim protokolima vidimo da je njih 70% plave boje što znači da rade tj. da još do sad nije bilo službenih problema, zatim slijedi žuta – vjerojatno radi, pa slijedi narančasta – možda radi, možda ne i već spomenuto postoji samo jedna crvena. Što se tiče brzine brži su protokoli ako se koriste u korisničkom prostoru nego u jezgri. Razlika u brzini nije velika ali se primijeti, tako npr. oznaku spor u korisničkom prostoru nosi samo samo jedan protokol dok u jezgri ima oko 20 protokola koji nose oznaku spor. Također zanimljiva je činjenica da je u jezgri također jako velika razlika u brzini između protokilo, jako je malo onih koji imaju prosječnu brzinu tj. većima je ili da je jako brza ili da je jako spora. Korisnički prostor čini večina protokola koji nose oznaju brza (može biti brža) a ostalo je nivo ispod a najmanje je sporih. Kad se napravi neka analiza ipak korisnički prostor je u prednosti. Prema analizi grupa sam primijetio da postoji jako velika sličnost ponašanja protokola istih namjena unutar grupa.

Ako generalizirmo uzorke prema protokolima onda vidimo da postoji jako veliki broj protokola i tablica je jako velika i stalno se povečava. Sve uzorke možemo smjestiti u 13 grupa:

U tablici gore je prikazana grupacija prema korištenju. Vidimo da postoji samo jedna grupacijaza filesharing, glazbu, zvuk, video i mrežu. Ne postoji velika hrpa protokola koji se malo razlikuju a imaju gotovo istu svrhu nego postoji njih 13 koji uključuju gotovo sve. Kasnije će se sigurno javiti potreba za novim grupacijama koje će se i dodati a možda će postojeće nestati. Usporedbnu po brzini i kvaliteti nije potrebno nešto posebno raditi jer vidimo da velika večina ima iste karakteristike kvalitete i brzine a također i kategorija ostalo.

Identificiranje paketa pomoću l7-filtera nije primarna svrha ali postoje posebni slučajevi kada može poslužiti. Postoji poseban postupak stvaranja uzoraka koji se tiču tipova podataka. Ne postoji veliki broj tipova podataka za koje se može primijeniti l7-filter, ali to je u redu već zbog definirane primarne svrhe. Postoji 16 tipova podataka i to su redom: [5]

- exe

- flash

- gif

- html

- jpeg

- mp3

- ogg

- perl

- png

- postscript

- rar

- rpm

- rtf

- tar

- zip

U ovom dijelu vidjeli smo koje protokole pordžava l7-filter te rezultate testiranja i njihovo uspoređivanje prema kvaliteti, brzini te ostalim karakteristikama. Također, vidjeli smo i grupiranje protokola prema manjim skupinama radnji, ali tu su postojali više protokola sa istim radnjama a sličnim karakteristikama testiranja pa je stvoreno 13 grupa prema kojima su se grupirali protokoli i vidjeli smo da te grupe imaju slične karakteristike kvalitete i brzine te smo na kraju vidjeli popis tipova koji su podržani filterom.

--Manuel.belsak 16:26, 4. siječnja 2012. (CET)

Instalacija L7 filtra

Postoje dvije osnovne verzije instalacije L7 filtara, jezgrena verzija i verzija korisničkog prostora. Jezgrena verzija je starija i češće korištena no ima dosta nedostataka te ju je teže za instalirati. Verzija korisničkog prostora je tek u razvoju no jednostavno ju je za instalirati i održavati.

Jezgrena verzija

Kako bi se instalirala jezgrena verzija L7 filtara potrebno je imati operacijski sustav Linux sa jezgrom verzije 2.4 ili 2.6, komponentu jezgre iptables, te pakete "l7-filter kernel version" i "Protocol definitions" [9].

Nakon što korisnik provjeri dali ima odgovarajuću verziju operacijskog sustava potrebno je omogućiti dodatne opcije jezgre [9]:

- "Prompt for development and/or incomplete code/drivers"

- "Network packet filtering framework"

- "Netfilter Xtables support"

- "Netfilter connection tracking support", odabrati "Layer 3 Independent Connection tracking",

- "Connection tracking flow accounting" (na istom ekranu),

- "Layer 7 match support"

- Opcionalno, ali preporučljivo: druge Netfilter opcije poput "FTP support"

Nakon uključivanja ovih opcija potrebno je prevesti izvorni kod jezgre u binarne datoteke i instalirati jezgru prema uobičajnim procedurama, te na kraju restartirati računalo.

Kod postvaljanja komponente iptables ne preporuča se korištenje verzije 1.4.1 [9]. Za sve starije verzije instalacija je sljedeća:

- Pokrenuti

chmod +x extensions/.layer7-test

- Zatim pokrenuti

make KERNEL_DIR=/path/to/patched/kernel_source

- Te na kraju sa administratorskim pravima pokrenuti

make install KERNEL_DIR=/path/to/patched/kernel_source

U slučaju korištenja novije verzije od 1.4.1, komponente iptables, potrebno je iz paketa "Layer 7 patches" kopirati datoteke "libxt_layer7.c" i "ibxt_layer7.man" [9]. Te zatim napraviti sljedeća tri koraka:

- Pokrenuti

./configure –with-ksource=/path/to/patched/kernel_source

- Pokrenuti

make

- Te, u zadnjem koraku pokrenuti kao administrator

make install

--Luka.obuljen 13:13, 3. siječnja 2012. (CET)

Verzija korisničkog prostora

Kod ove verzije instalacije L7 filtra nije potrebno imati komponentu jezgre iptables nego samo pakete "l7-filter kernel version" i "Protocol definitions" [10].

Kako biste započeli instalaciju prvo trebate skinuti datoteku "l7-filter-userspace-X.Y.tar.gz" zatim sljedite sljedeće korake [10]:

- Raspakirajte

l7-filter-userspace-X.Y.tar.gz

- Pokrenite

./configure

, ako je potrebno instalirajte tražene biblioteke - Pokrenite

make

- Te pokrenite kao administrator

make install

Nakon završetka instalacije skinte "Protocol definitions" te ih raspakirajte u mapu "/etc/l7-protocols. U toj datoteci se nalazi uzorci sa pojedinim protokolima.

Za korištenje L7 filtra na Linux verzijama 2.6.14 do 2.6.19.7 potrebno je imati omogućeno “connection tracking” i “connection tracking netlink” [10]. Za sve novije verzije Linuxa potrebno je učiniti sljedeće korake:

- Networking -> Networking options -> Network packet filtering framework (Netfilter) Core Netfilter Configuration

- pod "Netfilter connection tracking support" odabrati "Layer 3 Dependent Connection tracking (OBSOLETE)" te zatim napraviti

- Networking -> Networking options -> Network packet filtering framework -> IP Netfilter Configuration i

- uključiti "Connection tracking netlink interface".

Na bilo kojoj verziji još je potrebno postaviti "ip_conntrack_netlink" ili "nf_conntrack_netlink".

Postavke konfiguracijske datoteke L7 filtra sadrži parove imena protokola i Netfilter brojeva koji ih označuju. L7 filter bude gledao samo one pakete koje Netfilter označi sa brojevima određenih protokola.

Kako bi se poslao promet na L7 filter potrebno je pokrenuti sljedeće:

iptables [specify table and chain] -j QUEUEili

iptables [specify table and chain] -j NFQUEUE --queue-num [queue number]

--Luka.obuljen 14:50, 5. siječnja 2012. (CET)

Korištenje L7 filtra

L-7 filtri koriste standardnu iptable sintaksu. Ona izgleda sljedeće:

iptables [specify table & chain] -m layer7 --l7proto [protocol name] -j [action]

Kako bi L-7 filtri funkcionirali potrebno je omogućiti da oni vide sav promet koji trebaju vidjeti, inače vide samo promet koji prolazi pravilima od L-7 filtra [9]. Kako bi se omogućilo to potrebno je osigurati da koriste POSTROUTING lanac od mangle tablice, a to se postiže sljedećom linijom:

iptables -t mangle -A POSTROUTING -m layer7 --l7proto(itd.)

Postoje tri glavne stvari koje se mogu raditi ovim filtrima, a to su [9]:

- blokiranje određenog protokola- blokiranje sa L-7 filtrima se ne preporuča zbog više razloga. Prije svega L-7 uzorci nisu napravljeni za blokiranje i L-7 filtri ne pružaju dovoljnu sigurnosti. Ovo blokiranje se koristi u samo krajnjoj nuždi, a prije se prepruča korištenje Linux QoS-a kako bi se uvela neka ograničenja.

- kontroliranje propusnosti - za ovo se može korisiti Netfilters za označavanje paketa i QoS kako bi se filtrirali ti označeni paketi. Označavanje se izvodi sa

iptables -t mangle -A POSTROUTING -m layer7 --l7proto imap -j MARK --set-mark 3

, a onda se uz pomoc tc (traffic control) filtriratc filter add dev eth0 protocol ip parent 1:0 prio 1 handle 3 fw flowid 1:3

- praćenje korisničkih računa - za pregled korisnika koji koriste mrežu mogu se koristiti bilo koje naredbe odozgo bez -j, kao na primjer

iptables -t mangle -A POSTROUTING -m layer7 --l7proto imap

Statistika se može ispisati pomoćuiptables -L

--Luka.obuljen 14:50, 5. siječnja 2012. (CET)

Pisanje uzoraka

U slučaju da želimo dodati podršku za neki protokol koji još nije uključen u L-7 filtre možemo napisati datoteku sa uzorkom za taj protokol. Datoteke sa uzorcima se nalaze na putanji "/etc/l7-protocols”.

Format datoteke

Osnovni format datoteke u kojoj je zapisan uzorak nekog protokola je prilično jednostavan. U prvom redu je naziv protokola, a u drugom regularni izraz koji opisuje protokol. Naziv datoteke mora biti jednak nazivu protokola. Na primjer ako se protokol zove "http" onda se datoteka mora zvati "http.pat". Sve linijekoje započinju sa # se ne uzimaju u obzir. Izgled jedne datoteke je sljedeći:

vnc<br> ^rfb 00[1-9]\.00[0-9]\x0a$

Regularni izrazi

Važno je napomenuti da jezgrina verzija i verzija korisničkog prostora koriste različite biblioteke regulatnih izraza, ali sintaksa je više manje jednaka. Za ispis znakova koji se ne prikazuju na vrhu svake biblioteke je uspoređivanje u "hex" zapisu, to jest u \xHH notaciji (npr. za tab se koristi \x09)[6].

Jezgrina verzija L-7 filtara koristi "Bell Version 8" implementaciju regularnih izraza (V8 regexps) uz neka manja ograničenja [6]. Verzija korisničkog prostora koristi GNU regular expression biblioteku. Ako uzorak sadrži samo jedan regularni izraz onda se verzija korisničkog prostora kompajlira sa sljedećim zastavicama: REG_EXTENDED | REG_ICASE | REG_NOSUB, a pokreće se bez zastavica.

Dobar uzorak

Postoje tri osnovna pravila za pisanje dobrih uzoraka [6]. Prvo pravilo je da uzorak ne smije biti niti previše specifičan niti premalo specifičan. Drugo pravilo je da uzorci moraju torišiti što manje snage procesora. Kako bi se to postiglo potrebno je smanjiti broj *, + i | znakova u regularnom izrazu. Za testiranje performansi uzorka može se koristiti testni program koji je uključen u paket uzoraka. Zadnje pravilo je da se pokusa utvrditi poklapanja što je prije moguće, to jest na što prije paketu koji dolazi.

Kako bi se napisao uzorak potrebno je prije svega naći i proučiti dokumentaciju određenog protokola. Zatim se preporuča korištenje nekog alata poput Whiresharka koji služi za snimanje i praćenje paketa kako bi se vidjelo ponašanje protokola i paketa koji se njima šalju u stvarnosti. Zatim sljedi testiranje, te zadnji korak je slanje uzorka developerima kako bi uključili taj uzorak u službenu verziju uzoraka.

--Luka.obuljen 17:48, 4. siječnja 2012. (CET)

Alati

Korisnik može izabrati između nekoliko alata pomoću kojih se može izvršiti L7 mrežno filtriranje. Jedan od osnovnih je QOS-L7 paket. On je najpopularniji i najrazvijeniji alat među trenutnom ponudom, ali postoji široka lepeza ostalih alata koji također obavljaju funkciju klasifikacije paketa i prilagođavaju rezultate obliku za ispis. Neki alati omogućavaju funkciju brisanja nepotrebnih paketa pomoću identifikacije protokola. Sljedeće alate ćemo obraditi u ovom radu te opisati njihove funkcionalnosti, prednosti i nedostatke[14]:

- QOS-L7 paket

- Zeroshell

- DD-WRT

- Untangle

- Tomato

- NuFace

Ostali alati koji se mogu koristiti za L7 mrežno filtriranje su Capturecleaner. Program koji omogućava identifikaciju paketa koji pripadaju TCP sjednici koja je započela prije uključivanja alate. To znači da nije potrebno početi snimati pakete od početka komunikacije kako bi se identificirao koji se protokol koristi pri komunikaciji. TCP veza se smatra završenom nakon 5 minuta nakon što je počela inicijacija veze, a program može ukloniti pakete koji pripadaju sjednici koja nije generirala promet unutar tih 5 minuta. L7-netpdlclassifier je program pomoću kojeg se klasificiraju paketi te se temelji na NetPDL jeziku. On pruža mogućnost pregledavanja prometa koji je odbačen. Pruža izlaznu datoteku u kojoj možemo vidjeti rezultat za svaki paket i ispis statistike za svaki protokol. Postoji nekoliko načina na koji možemo prikazati rezultate. U običnom tekstu, običnom tekstu sa „verbosa“ opcijama ili CSV formatu. Svaki od formata ispisa prikazuje iste podatke, ali sa nekim dodatni mogućnostima. Oni prikazuju vremensku oznaku (eng.Timestamp), broj paketa, najveći broj korištenog protokola te transportni protokol[12].

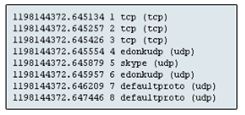

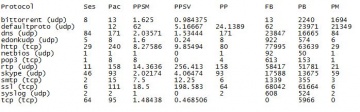

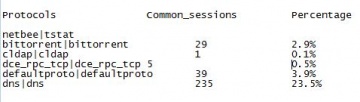

Najjednostavniji ispis rezultata možemo vidjeti na sljedećoj slici.

Alat session-rebuilder uzima izlazne podatke programa L7-netpdlclassifier, ali ne može uzeti bilo kakav izlaz, nego mora uzeti izlaz koji ima uključenu opciju „verbosa“ te na temelju tih rezultata kreira svoju izlaznu datoteku. U svojoj izlaznoj datoteci navodi ime protokola, broj sesija koje su transportirane kroz taj protokol, broj paketa, paket po sesiji, sadržaj (eng. payload) paketa, broj bajtova koji troši određen protokol te ostale podatke. Razlika između ta dva programa je to što nam drugi na temelju prvog prikazuje puno više podataka. Ovdje možemo vidjeti izlaznu datoteku session-rebuildera sa nekim podacima[16].

Još jedan od programa koji služi kao nastavak session-rebuilderu je diffinder. On kao ulaz koristi izlaznu datoteku prethodnog programa te uspoređuje rezultate prethodnog alata.[12] Izlazna datoteka mu sadrži informacije o sjednicama koji su gledani alati različito klasificirali. Isto tako se može vidjeti statistički pregled protokola po grupama. Ovdje možemo vidjeti primjer dijela izlazne datoteke diffindera. Sastoji se od protokola, broja zajedničkih sjednica te od postotka razlike.[16]

--Natalia.nadj 23:37, 3. siječnja 2012. (CET)

QoS L7 paket

QOS-L7 paket je Coyote Linux & BrazilFW implementacija filtriranja sadržaja pomoću L7 filtriranja. Coyote Linux & BrazilFW je dio Linux operacijskog sustava koji sadrži potrebne servise za konfiguraciju rutera i vatrozida (eng. firewall) te olakšava postupak NAT dijeljena internet konekcije sa jednom IP adresom. Podrška L7 filtriranja je ugrađena u standardne distribucije Coyote Linux & BrazilFW-a. Razlog zašto je ovaj paket toliko popularan je to što znatno olakšava konfiguraciju i integriranje L7 filtriranja u već postojeće QOS klase. Konfiguracija te upravljanje se odvija pomoću web sučelja. Coyote (BrazilFW) QOS konfiguracija klasa te konfiguracija QOS klasa je isto tako podržana u ovom paketu[15].

Neke od prednosti zašto je ovaj paket toliko popularan su[12]:

- konfiguracija i administracija kroz sučelje webadmin,

- pogađanje protokola koji koriste nepredvidljive priključke (npr. p2p),

- jednostavno otkrivanje prometa na nestandardnim priključcima (npr. HTTP na priključku 1111),

- korištenje Netfilter veza za praćenje FTP, IRC, itd.

- podrška za TCP, UDP i ICMP preko IPv4.

Isto tako možemo vidjeti popis podržanih protokola sa kojima QOS-L7 paket uspješno radi to jest filtrira podatke koji se prenose pomoću njih[15]:

- P2P protokoli - Bittorrent, eDonkey (eMule, Overnet i tako dalje..), Fasttrack (Kazaa, Morpheus, iMesh, Grokster i tako dalje..), iMesh, Gnutella, WinMX te ostali.

- Protokoli koje koriste razne igre - Battlefield 1942, Battlefield 2, Call of Duty, Counter-Strike, Doom, Half-Life, Quake, Subspace, Unreal, Wolfenstein, World of Warcraft

- VoIP protokoli - Google Talk, H.323, Skype, Teamspeak, SIP

- Ostali standardni protokoli - HTTP, FTP, BGP, DHCP, DNS, Finger, Telnet, Ident, IMAP, IPP, LPD, POP, IRC, NNTP, NTP, Rlogin, RTSP, SIP, SMTP, SNMP, SOCKS, TFTP, TLS

QOS-L7 paket je kompatibilan sa Coyote Linux 2.24, BrazilFW 2.26 te najvjerojatnije sa svim ostalim Coyote Linux & Brazil FW verzijama koji se temelje na uClibc 0.9.26 biblioteci. Paket je distribuiran kao standardni Addon paket koji se može lagano integrirati pomoću ugrađene QOS podrške Coyote & BrazilFW-a[15].

--Natalia.nadj 23:37, 3. siječnja 2012. (CET)

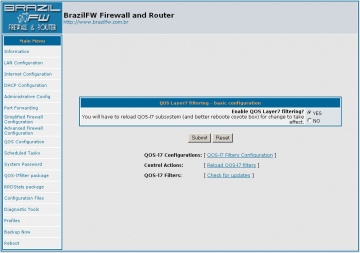

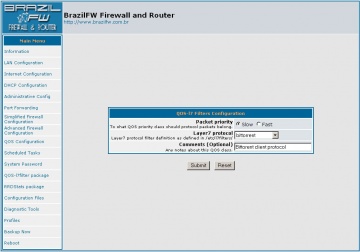

Instalacija QOS L7 paketa

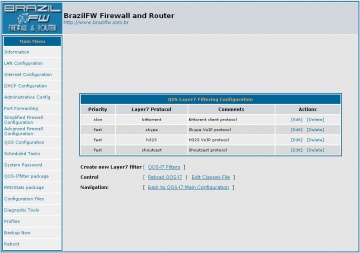

Instalacija QOS L-7 paketa nije komplicirana. Jednostavno je potrebno sa službene stranice http://dolly.czi.cz/coyote/packages/qosl7.asp?act=download preuzeti QOS L7 paket te ga prekopirati u root direktorija rutera. Nije potrebna nikakva konfiguracija za paket. Sve se može podesiti iz web sučelja u koje paket automatski doda svoj vlastiti meni. Dostupna je konfiguracija ili ručno podešavanje QoS klasa. Na sljedećoj slici možemo vidjeti glavnu konfiguraciju QOS L7 filtera.

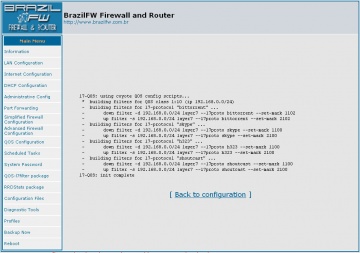

Preporučeno je ponovno pokretanje rutera nakon što se promjeni konfiguracija. Nije preporučeno postavljanje puno L7 filtera zbog velike potrebe za procesorskom moći. L7 filteri često moraju komunicirati sa aplikacijskim slojem da bi odlučili koji su protokoli korišteni. Na sljedećoj slici možemo vidjeti konfiguriranje protokola sa QOS klasama te na sljedećoj slici možemo vidjeti detalje te konfiguracije.[15]

Kada smo završili pojavljuje nam se završni ekran, pomoću kojeg se možemo ponovno vratiti na ekran sa konfiguracijom.

--Natalia.nadj 21:42, 5. siječnja 2012. (CET)

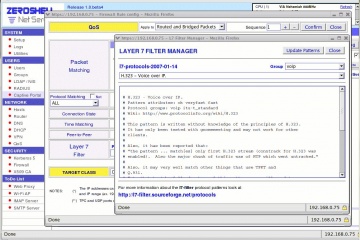

Zeroshell

Zeroshell je Linux distribucija za servere i uređaje pomoću kojih možemo prilagođavati LAN zahtjeve. Zeroshell je dostupan na Live CD-u, što znači da ga nije potrebno instalirati na hard disku, nego ga jednostavno možemo pokretati sa CD-a ili ga se može dobiti u obliku 512MB kompaktne flash slike koja je jako korisna ako trebamo boot-ati alat sa USB sticka. Isto kao i u prethodnom QOS-L7 paketu, može se konfigurirati i administrirati pomoću web sučelja. Zeroshell ima mnogo funkcionalnosti koje su trenutno dostupne, a još ih se očekuje u sljedećoj verziji 1.0.0. Trenutne mogućnosti su upotreba UMTS/HSDPA veza pomoću 3G modema. Postoji RADIUS server koji omogućuje sigurnu autentifikaciju i automatski menadžment kriptiranih ključeva za Wireless 802.11b/g i a te podupire 802.1X protokol u EAP-TLS, EAP-TTLS i PEAP enkripcijama. Isto tako podupire i manje sigurne enkripcije kao što su WPA sa TKIP-om i WPA2 sa CCMP-om. Moguće je primijeniti QoS (eng. Quality of Service) menadžment i kontrola prometa preko punih mreža. Moguće je jamčiti minimalan bandwidth i dodijeliti prioritet klasi prometa što je korisno kod mreža kao što je VoIP. Podešavanje je moguće na ethernet sučeljima i VPN bridge-vima. Koristeći L7 filtriranje možemo pomoću Deep Packet Inspection (DPI) oblikovati VoIP i P2P aplikacije. Zeroshell se ponaša kao gateway za mreže gdje je Captive Portal aktiviran i gdje su IP adrese dinamički dodijeljene od strane DHCP-a. Pomoću HTTP Proxy servera je moguće blokirati stranice sa neko vrstom malicioznog koda. Postoje NTP klijent to jest Network Time Protocol i server koji usklađuju satove. Syslog server služi za primanje i kategoriziranje sistemskih dnevnika koje proizvode Unix sistemi, ruteri, switchevi, Wi-Fi dostupne točke i ostali slični klijenti. Koristi se kerberos 5 autentifikacija koja upotrebljava integriranu KDC i cross-autentifikaciju između područja. Postoji još puno funkcija koje može Zeroshell obavljati, ali najvažnija, na koju ćemo se mi fokusirati, je kako može filtrirati promet pomoću L7 filtriranja.[23] Zeroshell je open source softver. Dozvola je distribuirana u GPL verziji 2. Zeroshell se može skinuti sa službene stranice na kojoj se nalazi LiveCD, bash skripta te HTML koji je napravio autor Zeroshella za bolje snalaženje u programu. Zeroshell implementira dinamičan DNS sustav kroz www.dyndns.com te tako osigurava sposobnot praćenja sadržaja sa dinamičkim IP-om. Izvorni kod nije prikazan na stranici, ali je ponuđena lista upotrjebljenih softvera u ovom programu.[24] Osnove pomoću kojih je Zeroshell građen je Linux jezgra te http pomoću kojeg je izgrađeno web sučelje. Na sljedećoj slici možemo vidjeti Zeroshell gragičko sučelje.

--Natalia.nadj 23:37, 3. siječnja 2012. (CET)

DD-WRT

DD.-WRT je open source alat koji se koristi na Linux operacijskom sustavu i pogodan je za korištenje na velikom broju rutera te ostalih sustava. DD-WRT pokušava na najlakši mogući način omogućiti upravljanje ruterom, a istovremeno pokriti što više mogućih funkcionalnosti u odnosu na framework te na koju vrstu hardwara taj framework koristi. DD-WRT je pušten u prodaju po uvjetima GPL za ieee802.11a/b/g/h/n wireless rutere koji su temeljeni na Broadcom ili Atheros čipu. Firmware je održavan od strane BrainSlayer. Prva verzija DD-WRT je zasnovana na Alchemy Firmware iz Sveasoft Inc. Koja je zapravo zasnovana na originalnom GPL Linksys firmvaru te ostalim open source projektima. DD-WRT na neki način predstavlja taj prijelaz poduzeća iz open source projekata prema zatvorenim projektima. Za sada DD-WRT je dostupan besplatno, ali za neke poslovne modele je potrebno nadoplatiti uslugu. Na sljedećoj slici možemo vidjeti grafičko sučelje DD-WRT alata.[27]

Neke osnovni zahtjevi da bi se DD-WRT mogao koristiti na računalima su[26]:

- Računalo sa bilo kakvim operacijskim sustavom ( Windows, Linux…)

- Broadband Internet konekcija

- Linksys WRT54G/GL/GS ili neki drugi podržani ruter

- DD-WRT firmvare image, koju je moguće preuzeti sa službene stranice DD-WRT

- Preuzeti i pratiti upute koje se mogu naći pod instalacijama na službenim stranicama

Na službenim stranicama DD-WRT možemo naći kompletne upute koje pomažu pri instalaciji, često postavljena pitanja gdje možemo naći svoj problem, a ako nam ni to ne pomaže postoji stranica potpore gdje možemo dobiti svoj odgovor na problem koji imamo. Isto tako možemo vidjeti popis podržanih rutera te se tako osigurati da imamo sve potrebno prije nego što započnemo sa instalacijom tako da sve protekne sigurno. Iako je DD-WRT jednostavan alat za instalirati, mora ga se instalirati oprezno da ne bismo uništili ruter. Kako bi primijenili L7 mrežno filtriranje, moramo ažurirati verziju te instalirat taj dodatak. Kompletan postupak instalacije i konfiguriranje l7 mrežnog filtriranja možemo vidjeti u nastavku.[26]

--Natalia.nadj 23:37, 3. siječnja 2012. (CET)

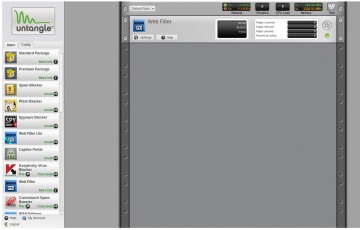

Untangle

Untangle je multifunkcionalni vatrozid (eng.firewall) koji pojednostavljuje korištenje raznih alata za korištenje mreža te ostalih sigurnosnih alata koji su potrebni da bi što bolje zaštitili našu mrežu te se tako što sigurnije spajali na Internet.[28] Neke od karakteristika Untangle-a je to što ima velik broj funkcionalnosti kao što su web filtriranje, detekcija spamova, mrežna kontrola, upravljanje korisnicima i tako dalje. Fleksibilan je te tako možemo dodati razne dodatke te u svakom trenutku promijeniti način naše zaštite. Dokazan je kao pouzdan softver tako da se ne moramo brinuti za sigurnost. Jedini nedostatak u odnosu na prethodne alate je to što nije besplatan, to jest nije open source. Postoji par verzija to jest paketa koja se mogu kupiti, te jedan od njih je open source to jest besplatan tako da ako nismo u mogućnosti kupiti paket, uvijek se možemo odlučiti za open source verziju. Na sljedećoj slici možemo vidjeti Untangle sučelje sa svim funkcionalnostima.[29]

Postoje tri paketa.

- Premium paket[30]

Premium paket sadrži najveći broj alata za web filtriranje, spam blokiranja i blokiranja virusa koji su objedinjeni sa bandwidth upravljanjem. Uključuje sve usluge koje pruža Untangle te pojednostavljuje instalaciju. Premium paketi se preporučaju za poslovna poduzeća, škole, neprofitne organizacije, javne uslužne djelatnosti, državne odjele. Ne preporučaju se za individualne osobe i za domaću upotrebu. Uključuju razne alate kao što su web filtriranje, virus blocker lite, spam blocker, WAN balancer, WAN failover, Web Cache, Live support, attack blocker, firewall, intrusion prevention i ostale alata. Kao što vidimo iz naslova alata, možemo zaključiti da ovaj paket uključuje kompletnu zaštitu te da kontrolira sve aspekte našeg spajanja na Internet. Kod premium paketa može se odabrati još jedna opcija, a to je Education premium paket to jest premium paket za obrazovanje. Taj paket je posebno prilagođen za obrazovanje te uključuje skoro sve prethodno navedene paketa te još uključuje dodatne open source aplikacije.

- Standardni paket[31]

Standardni paket je za klijente koji se žele orijentirati na filtriranje web sadržaja te žele pojednostavljeno administriranje paketom. Standardni paket uključuje najbolje od web filtriranja, višestruki slojevi sigurnosti za najbolju zaštitu te detaljno izvješćivanje o korisnicima. Preporučen je korisnicima koji imaju mali posao, manjim školama te neprofitnim organizacijama. Nije preporučen domovima te individualnim osobama. Uključuje isto velik broj alata, ali manje nego premium paket. Postoje razni spam i virus blokeri, firewll, protocol control i tako dalje. Isto tako možemo odabrati još jednu varijantu standardnog paketa, a to je standardni edukacijski paket. Prednost ovog alata je što se dobije dobri alati za upravljanje mrežnim prometom. Velik broj open souce alate te možemo ostvariti znatnu uštedu.

- Lite paket[32]

Lite paket predstavlja open souce to jest besplatnu kolekciju Untangled alata. Uključuje multifunkcionalan firewall i vrlo se lagano sa tog paketa može ažurirati na jedan od prethodno predstavljenih alata. Idealan je za mrežne stručnjake, korisnike koji se bave mrežnim prometima te svim osobama koje malo više znaju o open sourcu. Ovaj paket uključuje web filter, phish blocker, firewall, virus blocker, spyware blocker, intrusion prevention, spam blocker, protoocl control, open VPN, reports, attack blocker, captive portal. Možemo zaključiti da dobijemo dobar dio alata za kontrolu mrežnom prometa, samo moramo znati malo više o samom funkcioniranju alata te kako ih koristiti. Postoje dva načina na koja Untangle može funkcionirati. Prvi način je da koristimo Untangle servere, koji nam dozvoljavaju upotrebu QoS, NAT, DHCP-a te mnogo drugih mehanizama. Na slici možemo vidjeti način funkcioniranja tog načina. Upotrjebljavamo Untangle server kao ruter te ga istovremeno koristimo i kao firewall.[33]

Drugi način je da koristimo svoj vlastiti ruter te samo dodamo razne alate protiv spama, malwara te ostalih alata za web filtriranje sadržaja te tako zaštitimo već postojeću mrežu. Untangle server instaliramo između firewalla i glavnog switcha te na taj način Untangle sever koristimo kao most to jest bridge.[34]

--Natalia.nadj 23:00, 5. siječnja 2012. (CET)

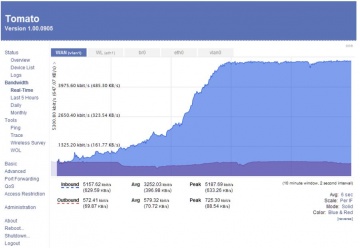

Tomato

Tomato je djelomično besplatan zasnovan na Linuxu firmware za nekoliko Broadcom Wi-fi rutera, uključujući LinksysWRT54G. Tomato najviše naglašava svoju stabilnost, brzinu i učinkovitost. Trenutno ga održava Jonathan Zarate, koji je isto tako razvio HyperWRT +tofu. Jedna od prednosti koju predstavlja Tomato je web sučelje koje uključuje nekoliko tipova bandwitha, napredno QoS korištenje opcija, vezu koja omogućava korištenje P2P mreža te podršku za 125 High speed mode to jest LinkSys-ov proizvod poznatiji kao SpeedBooster. Izvorni kod jezgre je licenciran pod GPLv2, izvorni kod za korisničko sučelje je pod strožom licencom koja zabranjuje bilo kakvo korištenje bez autorovog dopuštenja[36]. Neke od opcija Tomato-a su[36]:

- Dinamičko korištenje grafičkog sučelja koje uključuje ajax, SVG i CSS.

- CLI sa pristupom preko TELNET-a ili SSH.

- DHCP server

- DNS sa lokalnim imenom domaćina, lokalnom domenom i cache-ingom Internet adresa.

- Napredni QoS

- Wireless mode: Dostupna točka, bežična postaja, bežični ethernet most, bežični distribucijski sustav

- Dnevnik koji je moguće pregledati preko grafičkog sučelja ili ga preuzeti na računalo

- JFFS2

- Napredna zabrana pristupa

- Dostupnost reboo-ta

- I ostale opcije

Na sljedećoj slici možemo vidjeti grafičko sučelje alata "Tomato".

--Natalia.nadj 23:37, 3. siječnja 2012. (CET)

Zantyal (eBox Platform)

Zantyal je platforma koja omogućuje upravljanje svim računalnim mrežnim servisima. Ona predstavlja spoj Network Gateway, Unified thread manager, office server, instruction managerm unified communications server ili kombinaciju tih alata. Svi servisi su temeljni na jednoj tehnologiji i potpuno integrirani. Ovaj alat omogućuje tretiranje mreže kao jedne cjeline. Zentyal nudi tri osnovna paketa koji se mogu nadopuniti sa raznim add-onima.[41]

- Zentyal Basic[39]

Zentyel basic je paket koji služi za testno okruženje i besplatan je. On ne pruža uslugu kakvu pružaju ostali paketi, nego služi da bi korisnik mogao pregledati kako bi ta usluga izgledala. Daje pristup nekim osnovnim opcijama, kao što su basic alerts, reports, remote monitoring i managment options. Isto tako ovaj paket omogućuje pohranu konfiguracije backup-a. Zbog testnog okruženja, ovaj paket nije siguran da se koristi kao jedini način zaštite.

- Zentyal Proffesional[40]

Profesionalni paket se kupuje na jednu godinu uporabe te uključuje potpun pristup alarmima (eng.alerts) i izvještajima (eng.reports) te tako omogućuje bolju zaštitu sustava. Uključeno je također remote monitoring te ostale opcije koje su dostupne putem instaliranja add-ona a oni su managment, disaster recoverx service, advance security updates, zarafa small business i technical support. Ovaj paket je namijenjen za korištenje u poslovanju malenih i srednjih poduzeća. Za razliku od prethodnog paketa, ovaj paket omogućuje stalnu vezu sa serverom što znači da proizvod uvijek ima ažurirane podatke.

- Zentyal Entreprise[38]

Enterprise paket je namijenjen upotrebi u manjim i srednjim poduzećima koji koriste više servera. Enterprise paket uključuje opcije kao i prethodi profesionalni paket, ali sa boljom uključenom zaštitom koda alarma i izvještaja. Alarmi javljaju kada je sustav u bilo kakvoj opasnosti kao što je na primjer pad sistema ili jednostavno kada su dostupne neke nove informacije.[41]

Zentyal cloud klijent je rješenje koje omogućuje automatsko održavanje servera, isto kao i nadgledanje u realnom vremenu i centralizirani menadžment više Zentyalovih instalacija. Nudi opcije kao što su kvalitetni i pouzdani softverski update-i, alarmi i izvještaji o serverovoj funkcionalnosti. Zentyal cloud je uključen u sve pakete te je temelj na kojem Zentyal rješenja funkcioniraju.

Na sljedećoj slici možemo vidjeti grafičko sučelje Zantyal programa.

--Natalia.nadj 23:37, 3. siječnja 2012. (CET)

Ostali elementi zaštite

Osim zaštite pomoću L7 mrežnog filtriranja, možemo se zaštititi još na nekoliko načina. Dva osnovna načina na koji se većina ljudi štite su IP filtriranje i korištenje raznih alata kao što su Antivirusi i antispam programi.

IP filtriranje

IP filtiranje je mehanizam koji odlučuje koji će se IP datagrami propuštati, a koji će biti odbačeni. Pod pojmom odbačeni se sporazumijeva da će datagram biti odbačen kao da nije nikada bio ni primljen. Postoje različiti uvjeti koje možemo primijeniti na filtriranje datagrama, a to su[43]:

- Protokol: TCP, UDP…

- Broj spojnice (za TCP ili UDP)

- Tip datagrama: SYN/ACK, podaci…

- Izvornu adresu

- Odredišnu adresu

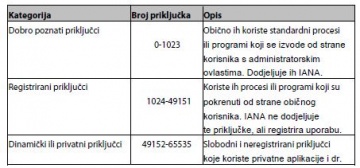

Ip filtriranje je proces na mrežnom sloju što znači da IP filtriranje nema veze s aplikacijama koje upotrjebljavaju datagrame. Sa IP filtriranjem se mora iznimno paziti, jer možemo ostaviti „rupe“ te se tako napadač može provući. Na primjer ako zabranimo korisniku pristup na temelju njegove IP adrese, to će mu zabraniti pristup ali mu neće zabraniti pristup preko broja porta koja neka aplikacija koristi. Za taj problem se koriste proxy serveri. IP filtriranje se sastoji od nekoliko kombinacija prethodno navedenim kriterija. Računala ili razni mrežni uređaji koriste kombinaciju IP adresa i broja priključka tj. porta za komunikaciju s raznim aplikacijama. IP adresa i broj priključka čine socket ili spojnicu. Broj priključka se pohranjen u TCP ili UDP zaglavlju paketa, ovisno o korištenom protokolu. IANA (eng. Internet Assigned Numbers Authority) klasificira TCP i UDP priključke u tri kategorije. Tablica 1 prikazuje ove kategorije[12].

Da bi povećali našu sigurnost preporučeno je isključiti priključke koji se ne koriste kako bismo onemogućili pristup napadačima.

--Natalia.nadj 23:00, 5. siječnja 2012. (CET)

Antivirusni programi

Antivirusni programi su alati koji imaju ulogu otkrivanja i uklanjanja raznih zlonamjernih programa. Današnji antivirusni alati su skup nekoliko programa protiv raznih zlonamjernih programa, kako bi obuhvatili što širi spektar tih programa. Antivirusni programi funkcioniraju najčešće pomoću dvije tehnike. Provjeravaju to jest skeniraju datoteke te tako traže poznate viruse u rječniku virusa koji najčešće preuzimaju sa službene stranice antivirusnih alata te identifikacijom sumnjivog ponašanja od strane kompjutorskog programa, koji bi moglo otkriti infekciju nekim zlonamjernim programom.

Neka od osnovnih obilježja koje moraju imati dobri antivirusni alati su[12]:

- Jednostavnost korištenja

- Efektivno identificiranje virusa i crva

- Efektivno čišćenje zaraženih datoteka

- Izvješća o aktivnosti

- Skup funkcionalnosti

- Jednostavnost instalacije i konfiguracije

- Dokumentacija

Najbolje ocjenjeni antivirusni programi u 2011. godini, koji su gledani po tri najvažnija obilježja (performansa, opcija koje posjeduju te podrške i pomoći) su Bitdefender i Kaspersky antivirus te zatim slijede ostali antivirusni alati koji nemaju sve zadovoljene opcije, kao što su Panda antivirus Pro i F-Secure antivirus[44].

--Natalia.nadj 23:37, 3. siječnja 2012. (CET)

Zaključak

L7 filtrirnje radi na aplikacijskom sloju iso osi i ono može služiti za blokiranje pristupa, pračenje korisničkih računa ili kontroliranje propusnosti. Postoje dvije verzije L7 filtra, jezgrena verzija i verzija korisničkog prostora. Jezgrena verzija se više koristi, ali je kompliciranija za instalaciju i održavanje dok se verzija korisničkog prostora tek počinje koristiti. Ovo filtriranje radi na principu pračenje paketa koji kroz njega prolaze i uspoređivanje sa pravilima to jest zadanim uzorcima. Postoje mnogi alati koji olakšavaju služenje sa L7 filtrima poput QoS-a ili Zeroshell-a.

--Luka.obuljen 15:22, 6. siječnja 2012. (CET)

Literatura

- Clear Foundation: Application Layer Packet Classifier for Linux, Preuzeto 28.12.2011. sa http://l7-filter.sourceforge.net/

- Webopedia: The 7 Layers of the OSI Model. Preuzeto 23.11.2011. sa http://www.webopedia.com/quick_ref/OSI_Layers.asp

- Learn Networking: How the Application Layer Works. Preuzeto 26.11.2011. sa http://learn-networking.com/tcp-ip/how-the-application-layer-works

- Clear Foundation: L7-filter Classifier README, Preuzeto 28.12.2011. sa http://l7-filter.sourceforge.net/README

- Clear Foundation: L7-filter Supported Protocols. Preuzeto 28.12.2011. sa http://l7-filter.sourceforge.net/protocols

- Clear Foundation: Pattern writing HowTo. Preuzeto 27.12.2011. sa http://l7-filter.clearfoundation.com/docs/pattern_writing_howto

- Dražen Tomić: Najveća opasnost za tvrtke su njihovi zaposlenici. Preuzeto 3.1.2012. sa http://www.business.hr/b-it/najveca-opasnost-za-tvrtke-su-njihovi-zaposlenici

- Student Adis: Sigurnost agentskih sustava. Preuzeto 3.1.2012. sa http://www.scribd.com/doc/27135714/Odabrana-poglavlja-Logike-Konflikta

- Clear Foundation: L7-filter Kernel Version HOWTO. Preuzeto 27.12.2011. sa http://l7-filter.sourceforge.net/HOWTO-kernel

- Clear Foundation: L7-filter Userspace Version HOWTO. Preuzeto 27.12.2011. sa http://l7-filter.sourceforge.net/HOWTO-userspace

- Edi Modrić: Sigurnosni sustavi za otkrivanje napada. Preuzeto 4.1.2012. sa http://bib.irb.hr/datoteka/361852.diplomski_rad.pdf

- CARNet CERT: Zaštita od upada korištenjem L7- filtara. Preuzeto: 25.11.2011 sa http://www.cis.hr/www.edicija/LinkedDocuments/CCERT-PUBDOC-2008-10-242.pdf

- Lucian Gheorghe: Designing and Implementing Linux Firewalls and QoS using netfilter, iproute2, NAT, and L7-filter, 2006 Packt Publishing, Birmingham

- Application Layer Packet Classifier for Linux. Preuzeto 28.12.2011 sa http://l7-filter.sourceforge.net/

- L7-filter QOS package. Preuzeto 27.12.2011 sa http://dolly.czi.cz/coyote/packages/qosl7.asp

- Tools for L2-L7 Traffic Classification. Preuzeto 28.12.2011 sa http://netgroup.polito.it/research-projects/l7-traffic-classification

- QOS L7 filtering:Konfiguracija. Preuzeto 28.12.2011 sa http://dolly.czi.cz/coyote/img/screens/qosl701.jpg

- QOS L7 filtering:QOS klase i protokoli. Preuzeto 28.12.2011 sa http://dolly.czi.cz/coyote/img/screens/qosl702.jpg

- QOS L7 filtering:Detalji protokola. Preuzeto 28.12.2011 sa http://dolly.czi.cz/coyote/img/screens/qosl703.jpg

- QOS L7 filtering:Završetak konfiguracije. Preuzeto 28.12.2011 sa http://dolly.czi.cz/coyote/img/screens/qosl704.jpg

- L7-filter QOS package: Instalacija: Preuzeto 28.12.2011 sa http://dolly.czi.cz/coyote/packages/qosl7.asp?act=install-and-config

- Službena stranica Zeroshell: Grafičko sučelje Zeroshell-a Preuzeto 28.12.2011 http://www.zeroshell.net/ss/show.php?Name=l7filter.gif

- Službena stranica Zeroshell. Preuzeto 28.12.2011 sa http://www.zeroshell.net/eng/

- Službena stranica Zeroshell. Preuzeto 28.12.2011 sa http://www.zeroshell.net/eng/license/

- Službena stranica DD-WRT. Preuzeto 27.12.2011 sa http://www.dd-wrt.com/site/index

- Službena stranica DD-WRT. Preuzeto 27.12.2011 sa http://www.dd-wrt.com/wiki/index.php/Installation

- Službena stranica DD-WRT. Preuzeto 27.12.2011 sa http://www.dd-wrt.com/wiki/index.php/What_is_DD-WRT%3F

- Službena stranica Untangle. Preuzeto 27.12.2011 sa http://www.untangle.com/

- Službena stranica Untangle. Preuzeto 27.12.2011 sa http://www.untangle.com/Product-Overview

- Službena stranica Untangle. Preuzeto 27.12.2011 sa http://www.untangle.com/Premium-Package

- Službena stranica Untangle. Preuzeto 27.12.2011 sa http://www.untangle.com/Standard-Package

- Službena stranica Untangle. Preuzeto 27.12.2011 sa http://www.untangle.com/Lite-Package

- Službena stranica Untangle. Preuzeto 27.12.2011 sa http://wiki.untangle.com/index.php/Introduction#Untangle_Server_as_a_Router

- Službena stranica Untangle. Preuzeto 27.12.2011 sa http://wiki.untangle.com/index.php/Introduction#Untangle_Server_as_a_Bridge

- Službena stranica Untangle: Grafičko sučelje alata Preuzeto 27.12.2011 sa http://www.untangle.com/Products/untangle-libitem-sitefilterscreenshots

- Službena stranica Tomato. Preuzeto 27.12.2011 sa http://polarcloud.com/tomato

- Službena stranica Tomato: Grafičko sučelje alata. Preuzeto 27.12.2011 sa http://polarcloud.com/img/ssbwm100.png

- Službena stranica Zentyal. Preuzeto 27.12.2011 sa https://store.zentyal.com/serversubscriptions/subscription-enterprise.html

- Službena stranica Zentyal. Preuzeto 27.12.2011 sa https://store.zentyal.com/serversubscriptions/subscription-basic.html

- Službena stranica Zentyal. Preuzeto 27.12.2011 sa https://store.zentyal.com/serversubscriptions/subscription-professional.html

- Službena stranica Zentyal. Preuzeto 27.12.2011 sa http://doc.zentyal.org/en/controlcenter.html

- Službena stranica Zentyal: Grafičko sučelje alata. Preuzeto 27.12.2011 sa http://trac.zentyal.org/screenshots

- IP filtriranje. Preuzeto 2.1.2012 sa http://tldp.org/LDP/nag2/x-087-2-firewall.filtering.html

- Najbolji antivirusni programi. Preuzeto 28.12.2011 sa http://anti-virus-software-review.toptenreviews.com/

Temu obradili: Luka Obuljen, Manuel Belšak, Natalia Nađ