Pretexting - Praktična primjena social engineeringa

Rad izradio Kristijan Hajdinjak

Sadržaj |

Uvod

Danas su korisnici interneta izloženi mnogim opasnostima. Razina tih prijetnji kreču su od bezazlenih pa do vrlo opasnih. Neke od bezazlenih opasnosti su npr. loše napisani kod koji prilikom izvršavanja uzrokuju prelijevanje spremnika računala (buffer owerflow) ili mnoštvo reklamnih poruka elektroničke pošte koje zatrpavaju naš virtualni sandučić (spam). Neke od opasnijih prijetnji su zlonamjerni programi kao npr. računalni crvovi (worm) koji se šire putem mreže ili datoteke zaražene virusima, trojanskim konjima i slično. Draga vrsta napada koja može biti usmjerena prema korisniku ili poslužitelju je uskraćivanje posluživanja (denial of service). Kod uskraćivanja posluživanja dolazi do neupotrebljivosti računalnog sustava koji je pod napadom zbog toga što zbog obrade veliki brojeva zahtjeva koji stižu od strane napadača sustav ne može obraditi zahtjeve legitimnih korisnika ili čak uopće ne može održavati komunikaciju sa njima i dolazi do prekida veze.

Kod razmatranja računalne sigurnosti ne treba zaboraviti i na zlonamjerne korisnike. Poznata nam je izreka da je sustav siguran onoliko koliko je sigurna i njegova najslabija karika, u slučaju računalnih sustava to je često sam korisnik. Kad zlonamjerni korisnici iscrpe mogućnosti probijanja računalnog sustava oni se često okreću samim korisnicima i koriste tehnike poput socijalnog inženjeringa.

Socijalni inženjering je skup tehnika koje zlonamjerni korisnici koriste pri pokušajima manipulacije legitimnih korisnika računalnog sustava da im odaju informacije ili da naprave niz akcija koje će omogućiti zlonamjernim korisnicima neometani pristup računalnom sustavu. Dva su najčešća pristupa socijalnom inženjeringu: pretexting i phishing.

Koliko je socijalni inženjering postao ozbiljna prijetnja sigurnosti računalnih sustava pokazuje i zakon donesen u Sjedinjenim američkim državama u siječnju 2007. godine. Po tom zakonu se socijalni inženjering smatra kaznenim djelom i čijim se kršenjem može dobiti kazna do 250 000 američkih dolara ili do 10 godina zatvora za fizičke osobe, dok je za pravne osobe kazna do 500 000 američkih dolara.

Pretexting

Kada razmišljamo o našoj imovini prvo uzimamo u obzir naš dom, automobil, ušteđevinu te investicije. A što je sa ostalim podacima kao na primjer: OIB, kreditne kartice, bankovni računi, ispisi poziva? Za osobe koje se bave socijalnim inženjeringom, u ovom slučaju "pretexteri", te informacije za njih vrijede isto toliko koliko za nas naša imovina. Pretexting je način za dobivanje načih osobnih podataka odnosno informacijama pod lažnim izlikama (pretext). Osobe koje se bave time prodaju te informacije drugim osobama kako bi ih one mogle koristiti u zlonamjerne svrhe npr. dobivanje kredita u naše ime iako mi to nismo zatražili, mogu preuzeti našu imovinu na sebe ili prenijeti na treću osobu, mogu nas istraživati ili protiv nas pokretati sudske parnice bez obzira na našu upletenost u navedeni slučaj. Takav način prikupljanja informacija je protuzakonit.

Načini prikupljanja podataka pomoću pretexting-a

Osobe koje se bave takvim prikupljanjem podataka koriste razne načine odnosno strategije kako bi došle do naših osobnih podataka. Primjerice, osoba će vas kontaktirati putem telefona, tvrdeći da je zaposlenik u tvrtci koja se bavi anketiranjem te od vas tražiti da odgovorite na određena pitanja. Prilikom ispitivanja prema nama će se odnositi vrlo uljudno kako bi nas potaknuli na suradnju. Nakon što je dobila informacije koje je tražila, slijedeći korak jest kontaktiranje neke od financijskih institucija za koje je prethodno prikupila podatke. Predstavit će se kao osoba koja je opunomoćena od naše strane te nakon što je zadobila povjerenje od službenika dotične financijske institucije kreće na slijedeći korak. Može tvrditi smo izgubili pristupne podatke te da nam trebaju, ali ih nismo u mogućnosti osobno kontaktirati. Na ovaj način osoba može doći do raznih podataka kao npr. OIB, broj bankovnog računa, broj kreditne kartice, kretanja na našem bankovnom računu te postojanje i veličina naše ušteđevine ili investicijskog portfolia.

Treba imati na umu da neke informacije o nama mogu biti predmet javne evidencije kao npr. posjedovanje nekretnine, plaćanje tj. neplaćanje poreza ili ako ste ikad bili na "crnoj listi" u banci. Prikupljanje ovakvih vrsta podataka ne smatra se pretextingom i nije kažnjivo zakonom.

Krađa identiteta

Pretexting u nekim slučajevima može dovesti do krađe identiteta. Krađa identiteta događa se kada druga osoba otima naše osobne identifikacijske podatke (npr. OIB) kako bi otvorila novi bankovni račun, naručivala robu u naše ime ili posuđivala novac, tj. uzela kredit u naše ime. Žrtve krađe identiteta često nisu svjesne da su im podaci ukradeni tako dugo dok na naplatu ne počinju stizati računi koje oni nisu napravili ili sa bankovnog računa ne mogu podiči novac jer je to učinio netko drugi prije njih.

Najčešći oblici krade identiteta:

- Prijevara na temelju kreditnih kartica - račun kreditne kartice se otvara u žrtvino ime ili na temelju već postojećeg računa

- Prijevara na temelju telekomunikacijskih usluga - na ime žrtve ugovaraju se fiksne odnosno mobilne telekomunikacijske usluge

- Bankovna prijevara - otvara se lažni bankovni račun u žrtvino ime i izdaju se čekovi ili neka druga vrsta plaćanja

- Lažni krediti - u žrtvino ime podižu se krediti, primjerice, kredit za auto, potrošački krediti, gotovinski krediti itd.

U SAD postoji Zakon o kradi identiteta koji kažnjava osobe koje svjesno prenose ili koriste, bez zakonske ovlasti, identifikacijske isprave druge osobe s namjerom da počine, pomažu ili potiču bilo kakve ne zakonite radnje, krivična djela na temelju mjerodavnih zakona.

Prema tom zakonu osobno ime ili broj socijalnog osiguranja (u Hrvatskoj je to OIB) se smatra identifikacijskom ispravom. Također, broj kreditne kartice, serijski broj mobilnog telefona (IMEI) ili bilo koji drugi podatak koji može samostalno ili kombinaciji sa drugim podacima identificirati pojedinca je predmet toga zakona.

Kako se zaštiti???

Iako postoje zakoni koji nas štite, bilo bi dobro pridržavati se određenih pravila kako bismo što uspješnije zaštitili svoje osobne podatke. Neki od tih pravila su:

- Ne otkrivati osobne podatke putem telefona, pošte ili interneta, osim ako niste vi započeli komunikaciju ili vam je poznata osoba s kojom kontaktirate. Osobe koje se bave zlonamjernim prikupljanjem podataka mogu se predstavljati kao predstavnici banaka, različitih agencija ili pružatelja internetskih usluga kako bih vas naveli da otkrijete što više osobnih podataka koje oni mogu kasnije iskoristiti. Legitimne organizacije s kojima već poslujete neće od vas nikad tražiti da ponovno dajete te informacije jer ih one već posjeduju.

- Informirajte se - pitajte institucije sa kojima već poslujete na koji način oni koriste vaše podatke te da li ih na bilo koji način dijele bez našeg pristanka odnosno znanja. Također, možete ih pitati koji oni mjere zaštite koriste u slučajevima pretextinga.

- Pozornost usmjerite na vaša financijska izvješća (da li dolaze na vrijeme, da li uopće stižu te provjeravajte što piše u njima). U slučaju da ih niste primili odmah kontaktirajte nadležne.

- Informirajte članove obitelji i poznanike na ovakvu vrstu krade podataka. Objasnite im da samo oni ili osobe koje su oni opunomoćili mogu davati njihove osobne podatke.

- Osobne podatke uvijek držite na sigurnom. Nikad ne zapisujte svoj pin na kreditnu karticu. Bilo kakve potvrde o plaćanju ili podizanju novca odmah uništite ili pohranite na sigurno.

- Lozinke koje koristite za pristupanje bilo bankovnim računima ili internetskim servisima trebaju biti što kompleksnije na način da ne sadrže lako pretpostavljajuće kombinacije vaših osobnih podataka. Kao što su: vaše ime ili prezime, imena i prezimena članova vaše obitelji, datumi rođenja, brojevi iz vašeg OIB-a, razne adrese, imena kućnih ljubimaca itd.

- Saznajte tko ima pristup vašim podacima na radnom mjestu te na koji način se oni čuvaju.

Primjeri pretexting sa interneta

Pretexting se može koristiti da bi se pribavili bilo koji podaci: financijski i zdravstveni podaci, internetski i podaci elektroničke pošte, korisnička imena, lozinke, povjerljivi poslovni podaci, poslovne tajne, tj. svi podaci koji su zapisani u bilo kakvoj bazi podataka pa čak i oni koji nisu nigdje zapisani, nego su pohranjeni u našoj glavi.

Iako se na pretexting gleda kao na nešto negativno i nelegalno na internetu postoje i skupine koje koriste pretexting s dobrim namjerama. Primjer tome je skupna "Preverted Justice". Njezini članovi na različitim društvenim mrežama i chatovima poziraju kao mlade djevojke kako bi otkrili potencijalne pedofile. Nakon što uspješno zadobiju povjerenje potencijalnog napadača i dogovore sastanak, cijeli slučaj pojave policiji ili nadležnim institucijama pa umjesto sastanka sa mladom djevojkom napadaču na vrata pokuca policija. Naravno napadača se u većini slučajeva ne može kazniti jer nije učinio ništa protuzakonito, no time se otvara opravdana sumnja da se istraži pojedinca. U većini slučajeva dovoljno je da napadač ima jedno loše iskustvo i time se prestaje baviti. Pošto ovakvi dokazi protiv napadača nisu dovoljni ili valjani, pošto nisu napravljeni od ovlaštene osobe, napadača se ne može kazniti samo na temelju njih. U nekim slučajevima kada nadležne institucije ne mogu ili ne žele poduzeti ništa članovi skupine mogu "preuzeti pravdu u svoje ruke".

Pretexting na društvenim mrežama

Pretexting je upravo čest na mrežama sa puno korisnika, gdje zlonamjerni korisnici mogu lako izabrati i istražiti svoje žrtve. Meta napadača su često korisnici koji imaju dobar status na mreži (prati ih veliki broj drugih korisnika, imaju veliki kredibilitet ili publicitet, itd.). Napadači preuzimanjem korisničkog računa žrtve imaju mnoge koristi, npr. mogu promovirati sebe ili neku drugu osobu, pozivati korisnike koji ih prate da posjete “zanimljivu” web stranicu, stupati u kontakte s drugim korisnicima pozirajući kao korisnik čiji korisnički račun preuzeli, itd. Vrlo često pak mogu korisniku čiju korisnički račun se preuzeli raditi štetu u pogledu narušavanja statusa ili ugleda koji je korisnik imao na mreži ili pak u pogledu brisanja korisničkog računa i slično.

Konkretni primjer pretextinga koji je prisutan na društvenoj mreži “Facebook”, na kojoj postoje aplikacije koje koriste virtualni novac, je taj da pretexteri ciljaju korisnike koji imaju velike količine virtualnog novca. Napadač napravi novi korisnički račun i na njega stavi fotografije neke privlačne djevojke i zatraži prijateljstvo s mnogo nasumičnih korisnika. Nakon što ga prihvate za prijatelja on ima pristup informacijama o tome koliko virtualnog novca korisnici posjeduju u pojedinim aplikacijama. Jedna popularnih aplikacija na mreži Facebook je “Zynga Poker” na kojoj korisnici igraju poker sa virtualnim novcem. Naravno ako potrošimo sav novac može od tvrtke “Zynga” pravim novcem kupiti virtualni. Recimo da npr. za 10 američkih dolara dobijemo 1000000 virtualnih dolara koje možemo iskoristiti u virtualnom pokeru. Ovakva kupnja virtualnog novca je posve legalna, no postoji i crno tržište u samoj aplikaciji gdje korisnici prodaju virtualni novac u zamjenu za pravi novac po puno prihvatljivijim cijenama. Npr. na crnom tržištu 1000000 virtualnih dolara bi na umjesto 10 koštala 2 američka dolara. Ovakav način izmjene virtualnog novca za pravi novac je nelegalan ali je omogućena razmjena novca između prijatelja u aplikaciji.

Tu činjenicu upravo koriste pretexteri koji nakon što su identificirali korisnika koji posjeduje puno virtualnog novca stupaju u kontakt s njima i pokušavaju zadobiti njegovo povjerenje. Nakon što imaju povjerenje korisnika prezentiraju mu priču da poznaju ljudi koji bi bili zainteresirani kupiti virtualni novac za poker, no da ti ljudi vjeruju samo njemu pa bi novac prvo trebalo prenijeti na njegov račun te nakon što on obavi transakciju podijelit će dio novca s korisnikom. Nakon što se korisnik složi od njega se traži korisničko ime i lozinka od Facebook korisničkog računa. Ako postoji sumnja od korisnika uvjerava ga se da će tako transakcija biti brža i sigurnija. Nakon što korisnika preda svoje podatke obično biva zamoljen da se ne pokušava ponovo prijaviti na sustav barem 5 minuta. Za to vrijeme napadač ima vremena prenijeti sav virtualni novac te poništiti prijateljstvo sa žrtvom i ignorirati ga tako da je on više ne može kontaktirati. Nakon što se korisnik ponovo prijavi na sustav shvaća da je bio prevaren, nestao mu je sav virtualni novac, a ne samo dogovoreni iznos koji je mislio prodati te ga napadač ignorira pa ne može stupiti u kontakt s njim.

Pretexting u on-line igrama

U većini današnjih on-line igara igrači razvijaju svoje virtualne likove, sakupljaju virtualni novac ili predmete koji imaju neku protuvrijednost u tom novcu i slično. U takvim igrama obično je razvijena ekonomija unutar igre. Podržana je izmjena novca i predmeta između igrača ili pak postoje virtualne aukcije kuće na kojim igrači kupuju i prodaju predmete. U većini takvih igara nije podržano kupovanje virtualnog novca za stvaran novac kako se ne bi narušila interna ekonomija igre, no tu nastupa crno tržište. U nekim igrama crna ekonomija je razvijena do te mjere da se tvrtke bave pribavljanjem i prodavanjem predmeta i virtualnog novca u igrama ili pak se time bave posebne web stranice koje za svaku takvu transakciju uzimaju dio profita. Vrlo je poznat primjer kineskih “tvrtki” koje zapošljavaju igrače da repetitivnim akcijama u igrama sakupljaju novac koje se tada prodaje bogatim stranim igračima koji nemaju vremena za takvo prikupljanje virtualnog novca ali su voljni za taj novac platiti. To većinom čine zato što to ne mogu napraviti na legalan način jer to proizvođač igre ne podržava ili pak im je crno tržište jeftinije.

Pretexteri se u igri predstavljaju kao “game-masteri” i od igrača traže korisničko ime i lozinku kako bi provjerili “grešku” na njihovome korisničkom računu. Druga česta priča s kojom pokušavaju dobiti podatke od igrača je da sumnjaju da je igrač bio impliciran u nelegalne radnje, kao npr. prodaja svog računa, hakiranja igre, varanja ili upravo spomenutog prodavanja virtualnog novca za stvarni, te da trebaju njegove podatke kako bi provjerili zapisnik i oslobodili ga sumnje. Igrač u strahu od kazne ili u strahu od uklanjanja njegovog korisničkog računa predaje svoje podatke.

Napredniji igrači koji znaju da game-masterima ne trebaju njihovi podaci kako bi nešto provjerili ne na sjedaju na ovakve prevare pa pretexteri postaju sve pametniji i smišljaju sve uvjerljivije priče. Kao i u slučaju pretextinga na društvenim mrežama mogu kontaktirati igrača upravo s ponudom da uvrste njegove predmete ili virtualni novac na crno tržište pa igrači u želji brze zarade većinom ostaju i bez predmeta i bez novaca.

Pretexteri nakon što dobiju pristup korisničkom računu mijenjaju lozinku tako da igrač ne može ponovo pristupiti svojem korisničkom računu te za to vrijeme prazne igračev račun. Neki napadači samo uzimaju novac i nakon toga kreću na sljedeću žrtvu, dok oni sistematičniji osim novca prodaju i sve stvari koje virtualni lik posjeduje kako bi povećali svoju dobit ili čak brišu se likove sa igračevog korisničkog računa. Time upošljavaju korisničku podršku u igri vračanjem virtualnih likova, stvari i novaca igraču, dok se podrška bavi time oni već napadaju sljedeću žrtvu i time onemogućavaju korisničku podršku da se bavi otkrivanjem i uklanjanjem napadača.

Pretexting u ostalim on-line servisima

Pretexting postoji gotovo svugdje gdje se može pribaviti neka virtualna i stvarna korist od preuzimanja tuđih korisničkih računa. Primjer tome može servis kao Skype gdje korisnici mogu na svoj račun uplatiti neku svotu novca i koristiti ih za jeftine telefonske pozive u inozemstvo. Napadači se mogu predstaviti korisniku kao administratori sustava i zahtijevati korisničko ime i lozinku kako bi ispravili neku grašku na njihovome korisničkome računu. Ako korisnik ne pristaje mogu mu čak prijetiti izbacivanjem sa sustava pa korisnik u želji da sačuva svoj račun pristaje. Nakon što napadač dobije pristup korisničkom računu on ga koristi u svoje svrhe ili ga može prodati trećoj strani.

Slične metode koriste se i na web mjestima na kojima se može izvući neka dobit, npr. Ebay i slično.

Većina ovakvih servisa, on-line igara ili društvenih mreža ima neke mjere zaštite od pretextinga. Pa tako iako napadač dobije pristup korisničkom računu, žrtva može zatražiti automatsko resetiranje i generiranja nove lozinke koja stiže putem elektroničke pošte za koju napadač nema pristup i time barem smanjiti ili spriječiti potencijalnu štetu.

Praktični dio projekta

Kao praktični dio mojeg projekta odlučio sam pokušati izvršiti pretexting napade te opisati moju pripremu za napad, moje metode kojim sam vršio napade i kakvu uspješnost sam imao u napadu. Kako bi zaštitio moje potencijalne žrtve neću koristiti njihova prava imena niti ću koristiti podatke koje sam uspio pribaviti pretextingom. U slučaju da uspijem dobiti neke osjetljive podatke od naše žrtve na kraju našeg napada obavijestiti ću žrtvu da je bila žrtvom napada te da promijeni osjetljive podatke koji bi mogli iskoristiti te da se ubuduće bolje zaštiti.

Kako bi zaštitio sebe od potencijalnih posljedica koje proizlaze iz pravih pretexting napada žrtvama ne dajem pravo imena ni lokaciju, a u slučaju pretexting putem interneta koristim TOR mrežu ili različite anonimne proxy servere. TOR mreža sprečava da web stranice koje posjećujemo ili aplikacije koje koristimo doznaju našu pravu IP adresu i fizičku lokaciju tako da naš mrežni promet preusmjerava po distribuiranoj mreži po svijetu. Više o TOR mreži može se pročitati na stranicama TOR projekta. Proxy server radi na sličnom principu, no umjesto distribuirane mreže koristi se jedan server koji nas zastupa na internetu, pa stranice koje žele doznati našu IP adresu i lokaciju će, umjesto naše adrese i lokacije, dobiti adresu i lokaciju proxy servera.

Prvi projekt - klasični pretexting putem telefona

Kao prvi pokušaj pretextinga odlučio sam se na telefonsku anketu, sa kojim je i pretexing započeo u povijesti.

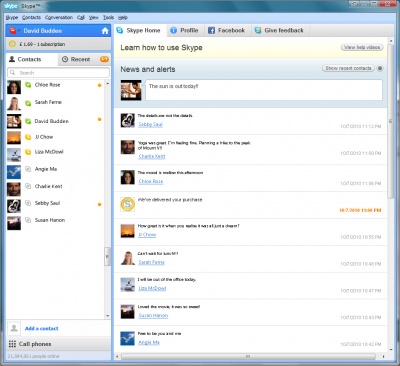

Kao priprema za napad morao sam prvo izraditi scenarij po kojim ću raditi. Trebao sam izabrati ime tvrtke koju zastupam, sastaviti pitanja koja ću uputiti ispitanicima, s time da pitanja su išla od bezazlenih pa do vrlo osjetljivi što se tiče podataka koje tražim. Imao sam dva scenarija, prvi je bio anketarska tvrtka koja vrši anketu o bankarskoj sigurnosti, a drugo je bila T-com korisnička služba koja primijetila kvar na liniji. Kao dio pripreme bila je i zaštita sebe ukoliko bi netko posumnja u moj kredibilitet i prijavio me nadležnim službama. U tu svrhu registrirao sam se na dva VoIP programa (kao npr. Skype na slici 1.) te na moj račun uplatio 10€ ili neku drugu minimalnu svotu kako bi mogao vršiti internacionalne pozive, tj. u mojem slučaju pozive prema domaćoj nepokretnoj telefonskoj mreži, no to je iz perspektive VoIP programa, internacionalni poziv. Ovom metodom dobio smo broj telefona koji se ne može naći u domaćem telefonskom imeniku ukoliko bi žrtva imali prikaz broja i pokušala mi ući u trag. Ako me je i neka žrtva upitala o čudnom broju telefona rekao sam mu da koristimo VoIP. Jedino što me je moglo inkriminirati je Paypal račun, tj. kreditna kartica koja je vezana na njega, no kako su tvrtke koje pružaju VoIP usluge, Paypal i kreditne kuće internacionalne kompanije one ne daju podatke svojih korisnika osim na zahtjev policije iz matičnih država, no bio sam prilično siguran da to toga neće doći. Dodatna sigurnost mi je bila da ukoliko dođem do inkriminirajućih podataka, na kraju razgovora izvještavao žrtvu da se radi o studentskom projektu i da dobivene podatke neću koristiti, niti ih ne bilježim nigdje, te joj savjetujem da odmah promijeni podatke i da ubuduće ne daje osjetljive podatke bez potvrde s kim razgovara.

Kako bi povećao uspješnost napada morao sam se prema žrtvama odnositi s poštovanjem i koristiti što pravilniji Hrvatski jezik, no pokušao sam i sa drugačijim pristupom sa različitim rezultatima. Žrtve sam odabirao iz telefonskog imenika, iz različitih županija i to većinom privatne korisnike, no odabrao sam i nekoliko tvrtki.

Prvi scenarij pretextinga koji sam pokušao izvršiti bila je anketa o bankarskoj sigurnosti hrvatskih građana. Telefonske pozive obavljao sam između 18 i 20 sati kako bi povećao uspješnost, jer u to vrijeme ljudi dolaze sa posla ili je veća vjerojatnost da su kod kuće i žele razgovarati. Kod telefonskog poziva predstavio sam se kao anketarska tvrtka i objasnio ukratko da vršimo anketu i što je tema ankete i da li možda žele sudjelovati u anketi. Na ovom koraku odbilo me je više od polovice ispitanika. Popis pitanja po kojim sam ispitivao ispitanike je:

- Da li koristite bankarske usluge u nekim od hrvatskih banaka?

- U kojim bankama imate otvoreni račun?

- Kako najčešće pristupate bankarskim uslugama (osobno u poslovnici banke, bankomat, internet bankarstvo, nešto drugo)?

- Koliko često koristite bankarske usluge?

- Imate li debitnu ili kreditnu karticu?

- Gdje čuvate PIN od kartice (zapisan na kartici, zapisan na papiriću u novčaniku, zapamtite ga, nešto drugo)?

- Gdje čuvate lozinku za internet bankarstvo (zapisana na papiru kraj računala, zapisan u datoteci u računalu, zapamtite ju, nešto drugo)?

- Koristite li token uređaj ili slični način dodatne sigurnosti za internet bankarstvo koje vam vaša banka pruža?

- Gdje čuvate token uređaj?

- Da li ste mijenjali svoj PIN ili lozinku ili koristite originalni koji vam je banka dodijelila?

- Koliki su vaši mjesečni prihodi?

- Koliko imate novca na računu?

- Koliko novca čuvate kod kuće?

Pitanja sam postavljao u odnosu na prijašnje odgovore ispitanika i postavljena su tako da kad zadobijem povjerenje ispitanika krećem na osjetljivija pitanja, naravno ostavio sam ispitaniku mogućnost da se na neko pitanje ne izjasni. Ovakav oblik pretextinga vršio bi netko tko se bavi zlonamjernim radnjama kao što su kopiranje kreditnih kartica na bankomatu ili kako bi odabrao potencijalne mete za krađu.

Rezultati pretextinga nam govore da više od polovica ispitanika svoj PIN od kreditne kartice drži u novčaniku u nekom obliku, bilo da je zapisan na samoj kartici ili na papiru u novčaniku što je poražavajuće s sigurnosnog aspekta. Drugi poražavajući podatak je da gotovo nijedan ispitanik nije mijenjao PIN ili lozinku internet bankarstva, no većina korisnika internet bankarstva koristi neki oblik token uređaja ili sigurnosne kartice jer ih na to obvezuje banka. Od osjetljivijih pitanja od samo jednog ispitanika sam dobio odgovor o tome koliko novaca ima na računu, a njegov odgovor je bio da ne drži novce na računu, nego ih svaki put kad mu plaća sjedne na račun odmah preuzme.

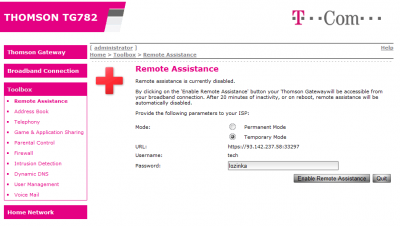

Drugi scenarij pretextinga koji sam pokušao izvršiti bio je poziv od T-com korisničke službe koja je primijetila kvar na korisničkoj liniji. Podatke koje sam ovdje htio dobiti su korisničko ime i lozinka za ADSL pristup i tako pristupati internetu na tuđi račun, ili pak korisničko ime i lozinku za MAXTV pristup sa kojom bi mogao na račun korisnika posuđivati filmove iz MAXTV videoteke i tako stvarati financijsku štetu korisniku. Korisnike koji imaju specifični model usmjernika (eng. router) pokušao sam navesti da uključe udaljeni pristup i da mi iščitaju lozinku za pristup kako bi sam mogao pristupiti usmjerniku i sam iščitati lozinku za ADSL pristup ili izvršiti neke zlonamjerne radnje kao uključivanje bežičnog pristupa usmjerniku sa ili bez zaštitite (u slučaju zaštite sam ja ću znati lozinku što može ići meni u korist) ili pak u krajnjem slučaju mogu korisniku onemogućiti pristup internetu, MAXTV-u ili telefoniji (ako koristi VoIP) ukoliko postavim krive postavke na usmjerniku.

Prilikom telefonskog poziva žrtvi u ovom scenariju nisam koristio potpuno pravilni Hrvatski jezik te sam se pokušao ponašati kao netko tko radi u korisničkoj službi. Pokušao sam i sa više različitih pristupa kao npr. uljudni stil: "Molio bih vas da pročitate pristupnu lozinku koja se nalazi ispod routera." ili osobni stil: "Možete li podići router i pročitati mi lozinku koja se nalazi ispod routera?" ili više zapovjedni stil "Podignite router i pročitajte lozinku koja se nalazi ispod."

Kako je broj korisnika alternativnih pružatelja usluga malen na spram broja korisnika T-coma, nisam radio različite scenarije za različite pružatelje usluga i predstavio se kao korisnička služba T-coma. U slučaju da žrtva nije korisnik T-comovih usluga samo sam se pravio kao da sam učinio pogrešku i nazvao krivog gospodina ili gospođu s istim imenom i prezimenom.

Scenarij i pitanja koje sam pripremio bila su:

- Predstavljanje i priopćavanje da postoji problem na liniji te pitanje da li korisnik ima 10-ak minuta vremena kako bi se provjerilo u čemu je problem.

- Koje usluge od T-coma koristite (ADSL, MAXTV, telefon)?

- Koji router imate? (po potrebi objasniti što je router, kako izgleda, gdje se tipično nalazi, gdje se pročita broj modela)

- Da li imate orginalnu dokumentaciju koju vam T-com šalje sa ugovorom? (ako korisnik ima podatke samo ga zamolimo na nam pročita lozinku i ime sa dokumentacije)

- Da li imate računalo u kući?

- Da li ste mijenjali neke postavke na routeru?

- Da li se možete spojiti na 192.168.1.1?

- Korisniku objasniti gdje pronaći lozinku za pristup u slučaju da se radi u specifičnom routeru koji tražimo.

- Korisnika navesti da uključi udaljeni pristup i iščita lozinku kako bi mi mogli pristupiti.

Veći uspjeh kod ovog scenarija pretextinga sam imao kod ženskih osoba i kod starijih osoba koje je trebalo voditi kroz većinu postupka. Neke veće razlike u uspješnosti između stilova jezika nisam primijetio (iako nisam imao dovoljno veliki uzorak za statističku obradu). Svi ispitanici su rekli da nisu prijavili nikakvi kvar i da im sve radi u redu, pa sam naravno inzistirao da je kvar s naše strane i da bi mogli imati problema ako se ne provjeri greška, na što je velika većina ispitanika pristala na provjeru, neke ispitanike je trebalo više nagovarati na suradnju tako da sam im rekao da ako se greška ne ispravi da bi im se mogao povećati telefonski račun. Skoro polovica korisnika koristila je ADSL pristup internetu te sam od njih pokušao dobiti podatke o modelu routera koji koriste te korisničko ime i lozinku za internetski pristup. Ovdje smo naišli na dosta dobru obrazovanost korisnika o sigurnosti, te mi je samo trećina korisnika dala njihovu lozinku. Tri korisnika imala su router koji omogućava udaljeni pristup postavkama routera (Thomson TG782i, slika 3.). Sva trojica su imala računalo u kući i svu trojicu sam uspio nagovoriti da mi omoguće udaljeni pristup routeru nakon što sam ih vodio kroz postupak administratorskog pristupa routeru i omogućavanju udaljenog pristupa (slika 4.).

Nakon uspješno izvršenog pretextinga korisnike sam obavijestio što se dogodilo i da neću zloupotrijebiti njihove podatke niti da sam ih igdje zapisao pošto se radi o studentskom projektu, te im dao savjet kako se ubuduće štititi od ovakvih napada i zahvalio im se na suradnji. Kod korisnika kod kojih nisam imao uspjeha također sam ih obavijestio da se radi o studentskom projektu (neki korisnici odmah prekinu vezu pa ih niti nisam mogao obavijestiti) te im se zahvalio na suradnji.

Zaključak je da pretexting putem telefona uvelike ovisi o obrazovanosti korisnika i osjetljivosti podataka koje tražimo, a stil i jezik kojim pokušavamo doći do tih podataka gotovo da nema učinka na rezultate (naravno ukoliko se držimo u granicama normale, vjerujemo da ako bi smo bili neuljudni prema ispitanicima ili im prijetili ako nam ne daju podatke rezultati bi bili puno slabiji ako ne i nikakvi).

Drugi projekt - pretexting na društvenoj mreži

Društvena mreža koju sam izabrao za moje pretexting napade je Facebook. Ova društvena mreža je najpopularnija i ima najviše korisnika, a postoji i mogućnost zarade na igrama koje su u sklopu Facebook platforme. Kako bi zaštitio sebe, Facebooku sam pristupao pomoću TOR browsera koji je pristupa internetu pomoću TOR mreže.

Kao pripremu za pretexting na mreži Facebook kreirao smo dva nova korisnička profila (kao na slici 5). Na oba profila predstavio sam se kao mlade atraktivne ženske osobe, te sam na profil postavio nekoliko fotografija koje sam našao na internetu. Fotografije su morale biti od osoba koje nisu javno poznate kako ih ne bi prepoznala velika većina korisnika i nisu smjele izgledati kao da ih je kreirao profesionalni fotograf. Od dva profila koji sam kreirao jedan je predstavljao mladu Hrvaticu, a drugi mladu Amerikanku kako bi mogao ciljati dvije različite skupine korisnika na Facebook mreži, a i usporediti rezultate pretextinga ukoliko se pojavi značajna razlika. Imena osoba za koje sam kreirali profil također su morala biti što normalnija kako bi profil izgledao što realnije.

Za početak sam na svakom profilu zatražio prijateljstvo sa stotinjak osoba kako bi moglao započeti s mojim pokušajima pretexting napada. Ciljana skupina za prijateljstvo bile su mlade muške osobe, od tinejđera pa od osoba u tridesetim. Smatram da je ova skupina ljudi najaktivnija na Facebook mreži te imaju najveću populaciju na igrama u sklopu Facebook platforme. Također sam birao korisnike koji nisu međusobno prijatelji na mreži, u slučaju da netko od njih posumnja u naš kredibilitet i proširi riječ.

Na zahtjevu za prijateljstvo predstavio sam se kao novi korisnik mreže Facebook i da tražim ljude za prijateljstvo, razgovor i druženje na mreži, dodao smo nešto informacija o sebi kao npr. da sam trenutno na studiju, da volim šetnje parkom, društvene igre, itd., te informacije sam postavili kao dio mojeg korisničkog profila. Početni pokazatelji bili su vrlo dobri. Naše prijateljstvo prihvatilo je oko 95% korisnika.

Nakon što sam na profilu dobio dobru populaciju prijatelja krenuo sam u interakciju s nekima od njih, tako da sam koristio opciju "sviđa mi se" na njihovim porukama i korisničkim profilima te odgovarao na neke od njihovih poruka.

Kako bi odabrao potencijalne mete za pretexting napad priključio sam se nekim od igara na Facebook platformi kako bi doznao tko od mojih prijatelja provodi najviše vremena na njima i ima najviše novca. Naime u igrama na Facebook platformi sve naše prijatelje koje imamo na Facebook mreži automatski se nam dodaju kao prijatelji u igri.

U sklopu Facebook platforme ima strahovito puno igara i različitih aplikacija, no ja sam ciljao na one najpopularnije kao što je Zynga Poker (slika 6.), te igre iz -ville franšize (npr. Farmville, Fishville, Petville, itd.). Iako su igre iz -ville franšize vrlo popularne i mnogobrojne, veće nade u moguću zaradu, a time i voljnost korisnika da se odreknu svojeg virtualnog novca u igri s mogućnošću pretvaranja tog novca u pravi novac, vidio sam u igri Zynga poker.

Nakon što sam se priključio igrama otkrio smo da je populacija u igrama -ville franšize generalno mlađa od 20 godina, dok se populacija u igri Zynga Poker generalno kreće od 14 godina pa na više. Ovo nam potvrđuje da je igra Zynga Poker bolja meta za pretexting pokušaje, jer, uz prije navedeno, nešto stariji korisnici bi mogli biti više zainteresirani za zaradu.

Više od polovice mojih prijatelja na Facebook pridružila se igri Zynga Poker, a oko 20% njih je imala regularnu aktivnost i nešto veću svotu virtualnog novca. Nakon što sam imao listu potencijalnih korisnika na koji ću pokušati izvršiti pretexting napad nisam se mogao samo baciti na posao. Naime ako bi korisnika molio za novac ili pokušao kupiti virtualni novac od njega prvi dan prijateljstva to bi izazvalo previše sumnje i imao bi vrlo malo uspješnosti, pa sam i sam tjedan dana svaki dan odigrao nekoliko igara pokera.

Prvi scenarij pretextinga koji sam pokušao izvesti je posuđivanje novca od korisnika. U pravom napadu posuđeni novac korisnici nikada ne bi više vidjeli, a napadač bi ga sam mogao prodati na crnom tržištu.

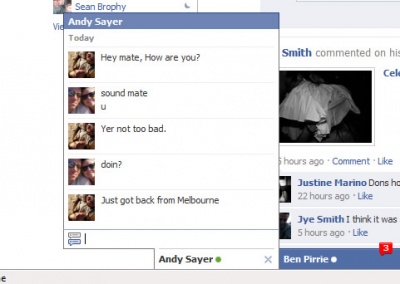

Kako sam novac htio posuđivao, da bi povećao uspješnost, od korisnika nisam tražio velike svote novca i novac sam obećavao vrtati čim zaradim dovoljno novca da korisniku mogu vratiti posuđeno. Posuđivanje novca dogovarao sam putem Facebook chat-a (slika 7.) ili, ako korisnik nije trenutačno bio prisutan na Facebook mreži, putem poruka na Facebook mreži.

Posuđivanje novca proteklo je dosta uspješno. Nešto više od trećine korisnika s kojima sam stupio u kontakt u vezi posuđivanja novca bilo je voljno posuditi između 5% i 10% njihovog ukupnog virtualnog novca, dok sam naišao i na jednog korisnika koji je bio spreman posuditi skoro polovicu svojeg virtualnog novca. Neka veća odstupanja u demografskom pogledu nisam u uočio kod ove metode, naime, novce su bili voljni posuditi korisnici iz svih dobnih skupina od kojih sam pokušao posuditi novac. Ova metoda rezultirala je dosta dobrim učinkom što se tiče količine pribavljenog virtualnog novca (kao što sam već prije spomenuo, postoji mogućnost da ga prodamo na crnom tržištu ili zadržimo za sebe), no vjerovao smo da mogu pribaviti više novca drugom metodom.

Drugi scenarij, za razliku od prvoga, umjesto posuđivanja novca od korisnika se odnosi na kupovanje virtualnog novca od korisnika za pravi novac. Naravno kako nisam imao namjeru korisnicima platiti za virtualni novac morao sam ih nagovoriti da mi prvo daju virtualni novac, a tek onda im "platim".

Prve mete koje sam ciljao pretextingom bili su oni korisnici koji su mi već posudili novac. Smatrao sam da bi od njih lakše mogao kupiti virtualni novac, što se i uspostavilo točno. Korisnicima sam prišao na način da sam tvrdio da mi je ovaj put potrebno nešto više novca pa bi virtualni novac otkupio pravim novcem. Korisnicima sam nudio dosta primamljivu cijenu, naravno kako ne bi posumnjali u moje namjere pravdao sam se činjenicom da mi je jeftinije kupiti virtualni novac po ovoj cijeni od korisnika s kojim sam razgovarao nego od Zynge (tvrtke u čijem je vlasništvu Zynga Poker), a da mi je i draže da novac dam nekome tko je zaradio novac igrajući, nego tvrtci koja će ga samo stvoriti ni iz čega. Od korisnika sam tražio nekakvu okruglu brojku virtualnog novca (npr. 1.000.000 ili 5.000.000) zavisi od toga kolikim su virtualnim novcem korisnici raspolagali. Gotovo svi korisnici bili su barem malo zainteresirani za prodaju svojeg novca i razgovarali bi sa mnom o tome na koji način bi im mi poslao novac, a većina onih koji bi odustajali, su odustali zbog toga što su mi oni prvo morali predati novac prije nego im platim. Neki korisnici nisu bili voljni prodati svotu koju sam tražio pa bi pregovarali da mi prodaju manju količinu za istu cijenu po jedinici novca, a neki bi korisnici čak preuzeli inicijativu i pregovarali da kupim veću količinu novca, te da će, ako kupim veću količinu, smanjiti cijenu po jedinici novca. Naišao sam i na jednog korisnika koji je tvrdio da može posuditi još novca od svojih prijatelja ako želim kupiti još veću količinu.

Druge mete koje sam ciljao pretextingom bilu su oni korisnici koji nisu htjeli posuditi novac, pa sam htio vidjeti da li će ga možda htjeti prodati. U ovom slučaju uspio sam zainteresirati nešto manje od polovice korisnika. I u ovom slučaju korisnici su većinom odustajali zato što bi prvo morali predati novac, a tek onda bi im platio. Ovaj puta sam naišao i na dvojicu korisnika koji su bili spremni na kompromis i predati dio novca koji tražim, pa kada im platim mi predaju ostatak novca. Korisnicima koje san uspio zainteresirati za prodaju svojeg virtualnog novca ovaj put nisam nudio cijenu nego sam ih tražio da sami postave cijenu. U nekoliko slučajeva uspio smo dobiti puno bolju cijenu nego kod prvih meta (da li to zbog toga što korisnici nisu znali ili provjerili koja je cijena virtualnog novca kod Zynge ili pak su mislili da imaju puno bolje šanse da prodaju novac ako mi ponude bolju cijenu), no u nekim slučajevima korisnici su čak tražili višu cijenu nego bi platili kod Zynge. Nakon što sam korisnike podsjetio kolika je cijena ako novac kupujem od Zynge, većina njih bi spustila cijenu, a neki korisnici bi odustali od prodaje tvrdeći da se im ne isplati prodati po toj cijeni.

Na metama s kojim nisam prije stupao u kontakt u vezi posuđivanja novca pokušao sam drugačiji pristup. Naime od korisnika sam htio dobiti njihovu e-mail adresu i lozinku s kojom se prijavljuju na Facebook mrežu. Kako bi imao više uspjeha morao sam imati neki razlog koji bi korisnici povjerovali zašto bi mi morali dati svoje podatke s kojima se spajaju na Facebook mrežu. Razlog koji sam predstavio pred korisnike od kojih sam htio kupiti novac, je da iz sigurnosnih razloga nisam htio novac čuvati na Facebook računu sa kojeg razgovaram sa njima nego na drugi račun koji imam samo za igranje Zynga pokera i kako, ako bi se dogodio kakav problem, ne želim dovesti moj Facebook račun na kojem igram Zynga poker u bilo kakvu povezanost s mojim glavnim Facebook računom, moram novac prebaciti direktno sa njihovog računa na moj Facebook račun na kojem igram Zynga Poker bez uplitanja mojeg glavnog računa. Kako bi korisnika uvjerio da mu ne želim ukrasti njegov facebook račun podsjećam ga da ne mogu promijeniti njegovu lozinku bez da imam pristup njegovoj elektroničkoj pošti i njegovom mobilnom telefonu, jer za promjenu lozinke treba potvrda putem elektroničke pošte ili šifre koju Facebook mreža pošalje na broj mobilnog telefona registriranog sa njegovim Facebook računom. Uz sva ova uvjeravanja i nagovaranja uspjeh je, očekivano, bio vrlo mali. Samo dvojicu korisnika uspio sam nagovoriti da se odreknu svojih podataka, obojica su bili maloljetni hrvatski građani.

Ukupno gledajući veći uspjeh kod američkih korisnika imao sam kod punoljetnih osoba koje su imale račun na Paypalu, te je njima koncept slanja novca bio vrlo jasan, dok sam kod nekih mlađih osoba imao uspjeha obećanjem da ću im poslati ček koji mogu unovčiti. Kod hrvatskih korisnika rasprostranjenost Paypala nije bila velika, neki nisu niti znali što je Paypal. Od korisnika koji su imali Paypal račun dosta ih nije znalo za mogu primiti novac preko njega ili kako ide postupak podizanja novca kad ga jednom prime na svoj Paypal račun. Najveći uspjeh kod hrvatskih korisnika imao sam kod mlađih osoba koje su čak pristajale da im novce pošaljem u kuverti između dvije razglednice ili slično.

Nakon uspješno izvršenog pretextinga korisnike sam obavijestio što se dogodilo i vratio im virtualni novac te im dao savjet kako se ubuduće štititi od ovakvih napada i zahvalio im se na suradnji.

Zaključak je da pretexting na društvenim mrežama, u mojem slučaju mreži Facebook, ovisi o samim korisnicima društvenih mreža. Mnogi korisnici jednostavno prihvaćaju prijateljstvo na mreži od osoba koje ne poznaju i tako im dopuštaju pristup njihovim osobnim podacima, fotografijama i omogućuju ima da lako stupaju s njima u kontakt. Također korisnici nasjedaju na različite zamke i prijevare od drugih zlonamjernih korisnika zbog obećanja lake i brze zarade. Društvenim mrežama ne ide u prilog što se na njima nalazi velika populacija mladih i neobrazovanih korisnika koji često nisu svjesni opasnosti koju predstavljaju zlonamjerni korisnici na mreži.

Treći projekt - pretexting u on-line igrama

On-line igru koju sam odabrao za pokušaje pretextinga je World of Warcraft. Igra je MMORPG žanra (Massive Multiplayer On-line Role Playing Game) i kao takva idealna je za interakcije između igrača. Igra je dio Blizzard-ove Battle.net platforme. Uz World of Warcraft u Battle.net platforme nalaze se još igre Starcraft 2 i Diablo 3. Battle.net omogućuje igračima ovih igara međusobnu interakciju ali mogućnost da u sve tri igre pristupaju pomoću istog korisničkog imena i lozinke.

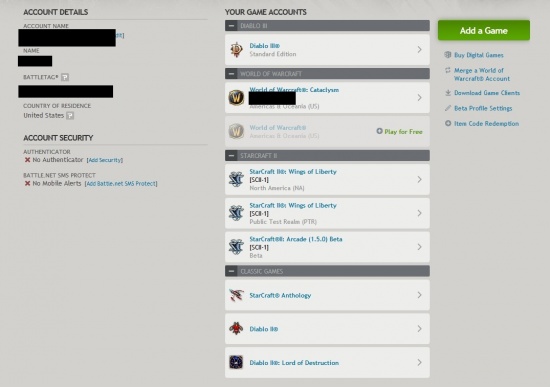

Kako je igra World of Warcraft stara više od 8 godina (ekspanzije igre izlaze svaku godinu i pol do dvije godine) i sigurnost je na visokoj razini, ipak sam pokušao provesti pretexting napad kako bi testirali na kojoj razini sigurnosti su igrači ove igre. Kako je kroz povijest igre bilo mnogo incidenata iz područja sigurnosti (za što su u velikoj većini slučajeva krivi sami neoprezni igrači) proizvođač igre igračima nudi mnoge savjete za poboljšanje sigurnosti putem svojeg internet foruma te je sigurnost tema i mnogih zakrpa i nadogradnji za igru. Osim samih savjeta, proizvođač igre nudi i konkretna rješenja kako bi poboljšao sigurnosti korisničkih računa svojih igrača. Tako npr. igrači na svoj račun mogu povezati broj mobilnog telefona kako bi na njega dobivali poruke o promjenama stanja računa, pokušajima promjene lozinke ili adrese elektroničke pošte te kao za potvrdu promjene istih treba ispisati šifru koja je poslana u poruci. Uz to nudi se i "Batlle.net Mobile Authenticator", što je program koje se instalira na bilo koji smartphone i generira jednokratnu šifru koju treba ispisati uz postojeću lozinku prilikom prijavljivanja u igru te "Battle.net Physical Authenticator" (slika 8.) koji je fizička verzije mobile authenticatora te pruža još veću sigurnost. Ovi dodaci podižu razinu sigurnosti korisničkih računa igara u sklopu Battle.net platforme na razinu sličnu korisnicima internet bankarstva sa token uređajima.

Za igranje igre World of Warcraft treba kupiti samu igru i ekspanzije igre ako želimo pristupiti dijelovima igre za koje je potrebna ekspanzija te je potrebno plaćati mjesečnu pretplatu za pristup igri. Kako ulazna cijena samo za početak igranja dosta visoka, proizvođač nudi mogućnost besplatnu verziju igre, takozvanu "starter" verziju igre. Odlučio sam iskoristiti tu mogućnost i pristupiti igri kroz starter verziju igre. Starter verzija igre ima, naravno, neka ograničenja. Napredak u igri ograničen je do razine 20 (puna verzija igra omogućuje napredak do 90. razine) i nemamo pristup dijelovima igre za koje je potrebna ekspanzija igre.

Kako bi dobio pristup starter verziji igri trebao sam prvo registrirati novi Battle.net korisnički račun (slika 9.) i na njemu dodati starter verziju igre World of Warcraft za što je potrebno nekoliko minuta. Kako bi sebe zaštitio od mogućih posljedica koje proizlaze iz pretextinga odlučio sam kreirati račun na američkoj verziji Battle.neta te naravno na njega dodati američku verziju igre. Naime, zbog globalne popularnosti Blizzard-ovih igara, Battle.net, a samim time i 3 igre koje su u sklopu ove mreže, podijeljen je na američku, europsku i azijsku verziju. Neke od razlika između verzija su vrijeme tjednog održavanja servera (koja je primjerena vremenskoj zoni u kojoj se igrači nalaze), sama lokacija servera u svijetu (kako bi igrači imali manje latencije prema serverima) te jezici koji su podržani u igrama i jezici u kojima igrači mogu dobiti lokalnu podršku od proizvođača. Također sam samoj igri, a i kreiranju battle.net računa pristupao putem proxy servera baziranog na američkom kontinentu. Ovo je davalo nešto lošije mrežne performanse u igri, no za moje potrebe to nije bio veliki problem.

Nakon što sam osigurao pristup igri trebalo je samo preuzeti klijent za igru te instalirati igru na moje računalo i mogao sam započeti s našim pretexting aktivnostima. Ciljevi mojeg napada bit će pribavljanje virtualnog novca u igri, u ovom slučaju zlata, koji se može prodati na crnom tržištu ili pak pribavljanja samog korisničkog računa igrača za koji također postoji crno tržište. Naime proizvođač igre, Blizzard, ne podržava prodavanje zlata za pravi novac kako ne bi narušio internu ekonomiju igre pa se razvilo veliko crno tržište koje je prepoznalo zanimanje igrača za kupovanjem zlata. Crno tržište je toliko razvijeno da su se pojavile kompanije sa središtem u zemljama "trećeg svijeta", najviše iz kine, koje bave pribavljanjem zlata i njegovom prodajom. Iako je kupovanje zlata ilegalno i proizvođač se bori protiv njega tako da svo zlato koje je pribavljeno prijevarom i krađom vraća originalnom vlasniku ako ovaj prijavi krađu tj. prijevaru. No ako je zlato već prodano kupcu proizvođač u većini ne kažnjava kupca, nego samo prodavača kako bi sačuvao igrače koji mu plaćaju mjesečnu pretplatu. Ovdje se nameće pitanje zašto se proizvođač igre bori protiv prodaje zlata umjesto da ga legalizira i napravi platformu na kojem igrači mogu prodavati zlato za pravi novac i da time ubire neki postotak od prodaje i stvari sebi dodatnu zaradu i samim time smanji štetu koja proizlazi iz crnog tržišta. Crno tržište koje se bavi prodajom korisničkih računa dosta je manje od crnog tržišta zlatom jer se ukradeni korisnički računi većinom vračaju originalnom vlasniku ako on može dokazati da je on pravi vlasnik korisničkog računa.

Moj prvi scenarij pretextinga u igri bio je pokušaj pribavljanja pristupa banci jedne od mnogih zajednica koje postoje u igri (eng. guild) te samim time si pribaviti mogućnost da uzmem novac iz banke. Pristup banci u zajednici većinom imaju samo visoki rangirani igrači u zajednici, pa sam se morao pretvarati da sam jedan od tih visoko rangiranih igrača te da samo kreirali novi lik u igri i trebamo poziv u zajednicu kako bi se i na novom liku mogli družiti sa ostalim igračima u zajednici. Naravno samo visoko rangirani igrači u zajednici te sam voditelj zajednice imaju mogućnost pozivanja igrača u zajednicu pa sam morao pričekati kada je jedan od njih aktivan u igri kako bi me mogli pozvati u zajednicu.

Ovo ne bi bilo vrlo jednostavno da igra ne dolazi uz web baziran alat zvan "World of warcraft armory" (slika 10.) na kojem su javno dostupne sve osnovne informacije o svim likovima iz igre i zajednicama te rangovima likova u pojedinoj zajednici. Pomoću alata armory lako možemo provjeriti tko je voditelj određene zajednice u igri i koji su visoko rangirani igrači te se lako pretvarati da smo jedan od njih. Naravno kako bi povećao uspješnost ovog postupka morao sam se pretvarati da sam novi lik od visoko rangiranog igrača koji trenutačno nije aktivan u igri. Ovo je lako učiniti u samoj igri, jer igra podržava pretraživanje igrača koji su trenutačno aktivni u igri. Naravno postoji rizik da taj igrač je možda aktivan na nekom drugom liku u zajednici, pa jednostavno igrač od kojeg tražim pristup zajednici može provjeriti kod drugog lika igrača koji navodno traži poziv u zajednicu za svoj novi lik, a kad taj igrač opovrgne tu tvrdnju propasti će mi pokušaj i vjerojatno ću dospjeti na crnu listu od zajednicu te povećati razinu opreza u zajednici te će novi pokušaj ulasku u tu zajednicu vjerojatno biti nemoguć ako to pokušam i sa novim likom koji ima drugačije ime. Da bi umanjio taj rizik opet sam se poslužio alatom armory. Naime visoko rangirani igrači u zajednici obično imaju rezerviran jedan rang za svoje sekundarne likove, obično to biva jedan rang ispod ranga koji je rezerviran za njihove glavne likove, a taj rang možemo identificirati tako da u rangu koji ima samo likove maksimalne razine je rang sa glavnim likovima, a ako sljedeći rang koji ima barem i neke likove koji nisu maksimalne razine to je onda vjerojatno rang sa sekundarnim likovima visoko rangiranih igrača. Tako si mogu povećati šanse za ulazak u zajednicu ako trenutačnu u igri nema aktivnih igrača tog ranga u zajednici kada pokušavam izvršiti pretexting napad.

Dohvaćajući podatke sa alata armory nastale su mnoge web stranice koje prate napredak zajednica kroz igru. Kako su zajednice koje su naprednije u igri i bolje organizirane vjerujemo da imaju i veću razinu opreza, a i sami igrači su više osviješteni o sigurnosti u igri. Samim time za pretexting napade nisam ciljao zajednice koje imaju visoki napredak u igri, nego zajednice sa nižim napretkom ili pak zajednice koje same sebe promoviraju putem foruma kao zajednice koje se ne fokusiraju na napredak kroz igru ili pak zajednice koje prihvaćaju nove igrače. Naravno nije mi cilj samo biti prihvaćen u zajednicu, nego i biti promoviran u rang koji može povući nešto novca iz banke.

Rezultati pretexting napada su bili da od deset pokušaja jedna zajednica me je totalno ignorirala. Ta zajednica vjerojatno ima dogovor da se svi ovakvi zahtjevi moraju prije najaviti, a tek onda se igrač prebaci na novi lik i zatraži poziv u zajednicu. Četiri zajednice su me tražile da se prebacim na lika u igri za kojeg tvrdim da predstavljamo. Ove dvije metode smatram dobrom sigurnosnom praksom u igri. Tri zajednice su me pozvale u zajednicu ali ne nisu promovirale, nego su me ostavile na rangu koji nema pristupa banci te tražile da se sam promoviram sa glavnog lika ili da se prebacim na glavnog kako bi potvrdili da stvarno jesam za koga tvrdim da jesam. Preostale dvije zajednice su me pozvale u zajednicu i promovirale u rang koji san tražio te sam imali pristup banci i mogućnost da uzmem novac iz nje. Novac naravno nisam uzimao kako ne bi stvarao nepotrebnu paniku u zajednici i riskirao da me netko od članova zajednice prijavi za prijevaru što bi imalo za posljedicu ukidanje mojeg Battle.net računa, nego sam članove zajednice obavijestio da nisam za koga sam tvrdio da jesam i da ubuduće se provjerava koga se poziva u zajednicu, a posebice da se za visoko rangirane igrače traži potvrda

Moj drugi scenarij pretextinga bio je impersoniranje game-mastera, tj. predstavnika proizvođača igre kako bi pribavio pristup korisničkom računu igrača i preuzeo ga. Game-masteri rijetko samoinicijativno kontaktiraju igrače, osim ako se dogodio kakav problem s njihovim korisničkim računom, što sam ovdje želio iskoristiti. No za razliku od mojih poruka koje šaljem igračima, poruke od pravih geme-mastera se otvaraju u novom prozoru u igri te ispred njihovih imena u prozoru pojavljuje logotip proizvođača igre i ne možemo ih pronaći na pretraživaču u igri ili pak na alatu armory. Igrači koji malo duže igraju ovu igru ili pak su barem jednom tražili pomoć od game-mastera će znati ove informacije. Kako je impersoniranje game-mastera u igri kažnjivo i povlači suspendiranje ili ukidanje Battle.net računa, pretextingom sam ciljao igrače koji nisu bili maksimalne razine u igri te si time povećao šansu da naiđem na nekoga tko nije imao prijašnjih kontakata sa game-masterom. Naravno pokušaj prijevare lika koji nije maksimalne razine ne garantira da se, recimo, ne radi o sekundarnom liku nekog igrača koji ima druge likove na maksimalnoj razni koji sigurno zna kako izgleda poruka od game-mastera, a ako i uspijem dobiti korisničko ime i lozinku igrača ako on ima uključenu jedno od sigurnosnih opcija kao što je authenticator ili mobile protect, neću moći ionako pristupiti njegovom računu ili pak promijeniti lozinku kako bi njega spriječio da ponovo pristupi svojem računu. Kako ne mogu potpuno preuzeti korisnički račun za koji sam dobio podatke najbolje što mogu je prodati svu opremu i materijale koje igrač posjeduje na svojim likovima i poslati svo zlato na jedan od svojih likova te prodati to zlato na crnom tržištu. Tipična poruka koju sam slao našim metama bila je: "Dobar dan ja sam game-master xxxxx. Primijetili smo da je vaš korisnički račun bio upleten u ilegalne aktivnosti prodaje korisničkog računa. Kako bi smo verificirali vaš identitet trebamo vaše osobne podatke te vaše korisničko ime i lozinku. U protivnom bit ćemo primorani suspendirati vaš korisnički račun na tri dana kako bi podrobnije istražili okolnosti nezakonitih radnji."

Rezultati ovog n pretexting napada su izostali. Svi igrače koje sam pokušao nagovoriti da daju svoje podatke te korisničko ime i lozinku su znali da se radi o prijevari, što govori o dobroj obrazovanosti igrača o ovom aspektu sigurnosti u igri. Neki od igrača su me odmah nakon kontakta stavili na crnu listu te ih više nisam mogao kontaktirati, neki su me ignorirali, nekolicina od njih me je počela vrijeđati ili ismijavati, a nekoliko njih je reklo da me je prijavilo ili će me prijaviti zbog pokušaja prijevare. Kako sam imao besplatnu verziju korisničkog računa i završio smo sa projektom pretextnga na to sam bili i spreman. Kako više nisam trebao korisnički račun, nisam ni kasnije provjerio da li sam dobio suspenziju ili permanentno isključenje mog računa sa Battle.net-a.

Zaključak je da pretexting u igri World of warcraft je teško izvesti. U ovoj igri sigurnost je na visokoj razini i korisnici su stalno obavještavani o mogućim sigurnosnim rizicima te im na raspolaganju stoje sigurnosni dodaci koji su jedni od najboljih u industriji igara pa ni ne čude slabi rezultati pretextinga. Kako nisam pokušao izvesti pretexting u drugim on-line igrama, jer bi mi za to trebalo puno više vremena, ne mogu dati općeniti zaključak o izvedivosti pretextinga u on-line igrama. Vjerujem da bi neki aspekti pretextinga u drugim igrama bili lakši, no alati kao armory, koji postoje u igri World of warcraft, puno olakšavaju izbor meta za pretexting.

Zaključak

Pretexting su nekad koristili samo pripadnici policije, privatni istražitelji i socijalni radnici koji su se brinuli za dobrobit djece. Pojavom mobilne telefonije i interneta pretexting postaje sve prisutniji. Često putem telefona bivamo anketirani od strane tvrtki za čije ime nikad nismo čuli i ne možemo biti sigurni u legitimnost ankete ili same tvrtke pa čak može biti upitno i njezino postojanje. U prvom pogledu možemo se čak upitati gdje su dobili naš broj fiksnog ili mobilnog telefona. Neki od podataka su javni kao npr. broj fiksnog telefona, dok broj mobilnog telefona nije osim ako ga registriramo i pristanemo na njegovo objavljivanje. Anketu uvijek možemo odbiti, a ako i pristanemo na sudjelovanje u anketi uvijek imamo pravo odbiti odgovoriti na neko pitanje, posebice ako se radi o osjetljivim osobnim ili poslovnim podacima.

Na internetu smo bombardirani sa ponudama brze zarade koje valja ignorirati. Dobro je držati se pravila „ako je predobro da bi bilo istina, onda vjerojatno i jest“. Često nas kontaktiraju korisnici na internetu koje ne poznajemo i njima ne bi trebali odavati nikakve osobne podatke osim ako znamo tko je s druge strane ekrana. Često se korisnici i lažno predstavljaju pa nikad ne možemo biti sigurni da li stvarno razgovarate s kim mislite da razgovarate. Dobro je upamtiti da ako vas kontaktira neki predstavnik internetskog servisa u kojem ste učlanjeni njemu ne trebaju vaši podaci jer on već ima pristup njima pa ako ih traži od vas znate da se radi o prijevari i takvu je osobo najbolje ignorirati i prijaviti nadležnoj osobi. To su obično korisnička podrška ili administrator sustava.

Također uvijek se treba pridržavati nekih osnovnih pravila sigurnosti vlastiti podataka. Lozinke koje koristimo za pristup osjetljivim podacima ne bi trebale biti kratke, jednostavne ili predvidljive pretexterima koji ima neke naše podatke. Još jedna od čestih pogrešaka je zapisivanje lozinki na papir.

Koliko je pretexting moćno sredstvo za prikupljanje podataka pokazuje da pomoću njega nije moguće doći samo do podataka koji su zapisani na bilo kojem mediju ili bilo kojoj bazi podataka nego i do podataka koji su zapisani u vašoj glavi.

Literatura

- Modrić E. (2008). Sigurnosni sustavi za otkrivanje napada. Zagreb: FER

- Pretexting: Your Personal Information Revealed, [1]

- What is pretexting, [2]

- Liar, Liar, and Pretexting, [3]

- First `Pretexting' Charges Filed Under Law Passed After HP Spy Scandal, [4]

- Pretexting: Legal or Not? Should You Be Concerned?, [5]

- Tor Project: Anonymity Online, [6]

- Free Skype internet calls and cheap calls to phones online - Skype, [7]

- Facebook, [8]

- World of Warcraft - Battle.net Home, [9]