Sigurnost WLAN mreža

Slika 1[[1]]

Tim: Ivica Punčec, Karlo Večerić, Jurica Vidaček

Sadržaj |

Uvod

U ovom seminarskom radu najprije ćemo objasniti pojam i funkcioniranje WLAN mreža (bežičnih mreža), te ćemo nakon toga ukratko objasniti općenito sigurnost svih mreža. U nastavku seminarskog rada spojit ćemo ta dva pojma te ćemo detaljnije objasniti sigurnost WI-FI mreža, povijest bežičnih mreža, navest ćemo prednosti i nedostatke WLAN mreža, protokole koji se koriste, metode zaštite te ćemo odgovoriti na jedno vrlo bitno pitanje: „Da li ima nade za siguran wireless?“

U današnje vrijeme svjedoci smo naglog rasta, razvoja te širenja bežičnih tehnologija pa samim time i bežičnih mreža. Taj rast možemo usporediti s porastom širenja Interneta u 90-im godinama prošlog stoljeća. Zbog mnogih prednosti bežičnih mreža one su danas u masovnoj uporabi u svim područjima ljudskih djelatnosti, a to ponajviše vidimo u postavljanju besplatnih pristupnih točaka kojima mogu pristupiti svi korisnici sa bilo kojim uređajem koji podržavaju bežične mreže.

Iako bežične mreže imaju mnoge prednosti također imaju i nedostatke. Ti nedostaci se javljaju zbog prirode medija koji se koristi, tj. nema mjera fizičkih zaštita kao kod klasičnih računalnih mreža koje koriste žičani medij za prijenos podataka. Bežična komunikacija posebno je izložena napadima zbog toga što se podaci neusmjereno i nekontrolirano odašilju u svim smjerovima u dometu odašiljača, te se ti podaci vrlo lako mogu presresti. Zbog toga se sigurnost u bežičnim mrežama ostvaruje na razini mrežnog protokola. Ti protokoli moraju riješiti problem autentifikacije korisnika i zaštititi podatke koji se prenose od prisluškivanja i izmjena.

Sigurnost u računalnim mrežama je jedna vrlo bitna stavka koju korisnici najčešće zanemaruju. Korisnici su najčešće neinformirani te nedovoljno svjesni opasnosti kojima se mogu izložiti. Opasnost kod WAN, LAN, MAN, PAN i ostalih sličnih mreža je vrlo velika, no opasnost u bežičnim mrežama je potrebno dodatno naglasiti zbog lakoće probijanja zaštite. Zbog toga se svakodnevno nadograđuju i razvijaju novi standardi, sustavi i protokoli za sigurnosnu zaštitu bežičnih mreža koje ćemo u nastavku objasniti.

Povijest WLAN-a

Prva WLAN oprema za komercijalnu uporabu pojavila se na tržištu 1990. godine, a sam koncept WLAN-a bio je osmišljen nekoliko godina prije. Proces normizacije proveden u okviru IEEE (eng. Institute of Electrical and Electronic Engineers) odbora IEEE 802 imao je veliki utjecaj na razvoj i primjenu WLAN sustava. Odbor IEEE 802 utemeljen je u veljači 1980. godine sa zadatkom definiranja normi za LAN i MAN. Pojavom komercijalne opreme za WLAN 1990. godine IEEE je započeo rad na normizaciji WLAN sustava, a prva norma koja je bila usvojena 1997. godine bila je IEEE 802.11. Iako je ta norma bila usvojena ona se sastojala od 3 različite međusobno nekompatibilne tehnologije. Zbog nekompatibilnosti uređaja i opreme 1999. godine utemeljena je međunarodna udruga proizvođača WLAN uređaja c ciljem postizanja kompatibilnosti WLAN uređaja različitih proizvođača oznake WI-FI (eng. Wireless Fidelity).

WI-FI uređaji mogu raditi s bilo kojim drugim WI-FI uređajima koji rade u istom frekvencijskom području bez obzira na proizvođača. To je riješilo pitanje kompatibilnosti WI-Fi uređaja i omogućilo porast i izgradnju WLAN mreža. Norme 802 biti će detaljno objašnjene u nastavku seminara.

Općenito o WLAN mrežama

Danas najraširenija bežična mreža je WLAN (eng. Wireless Local Area Network), a najpoznatija njezina inačica je WI-FI. WLAN su lokalne računalne mreže u kojima se prijenos podataka između računala odvija bez fizičkog materijalnog nositelja kroz zrak. Te mreže imaju pristupne točke preko kojih se korisnici spojiti na LAN mrežu koja je povezana žicom. Prostorno je ograničena poput obične lokalne mreže a u svom dometu omogućava komunikaciju između raznih uređaja koji su bežično povezani na mrežu. Za takvo spajanje ti uređaji moraju imati mrežnu karticu te moraju biti u dometu mreže.

WLAN se također primjenjuje za proširenje fiksnih lokalnih mreža tamo gdje je fiksna LAN mreža neisplativa ili zabranjena te se primjenjuje za međusobno povezivanje fiksnih LAN mreža na različitim lokacijama.Arhitektura WLAN-a ima temelje LAN arhitekture, ali uz razliku da se kod WLAN-a moraju uvesti posebni uređaji i definirati posebni načini rada za uspješnu bežičnu komunikaciju. Jednostavnost ugradnje, fleksibilnost u radu te veliki izbor uređaja poput mrežnih kartica, routera, antena pogoduje rastu bežičnih mreža. WLAN mreže omogućavaju prijenos podataka vrlo visokim brzinama, a taj prijenos podataka se najčešće odvija u nelicenciranim frekvencijskim područjima radijskog spektra namijenjenih industriji, znanosti i medicini. Niža odnosno u današnje vrijeme niska cijena te sve veća dostupnost uređaja te opreme za pristup bežičnim mrežama pridonijeli su velikom povećanju broja korisnika WLAN-a. WLAN mreže podržavaju prijenos govora i video signala odnosno ne podržavaju samo prijenos podataka već podržavaju i multimedijski prijenos.

Prednosti i nedostaci WLAN-a

Prednosti WLAN mreža od klasičnih žičnih mreža su brojne. Prva prednost koju možemo navesti je bolja pokretljivost korisnika jer se ne moraju držati fizičke veze odnosno UTP priključka već se mogu kretati ili nalaziti u bilo kojem prostoru koji je pokriven radio signalom kojeg emitira pristupna točka. Druga prednost je lakše stavljanje u rad bežične mreže jer ona zahtjeva samo jednu pristupnu točku kojoj može pristupiti više računala i nisu potrebni novi priključci prilikom spajanja novog računala u mrežu i nema žica. Prednosti su još povećavanje produktivnosti, jednostavna proširivost mreže te cijena.

Iako WLAN mreže imaju prednosti koje su ponajviše vezane uz praktičnost uporabe, imaju i određene tehničke nedostatke. Jedan od glavnih nedostataka je sigurnost zato jer antene odašilju signal u određenom radijusu te se tu javlja opasnost da signal registriraju i druga računala, tj. neautorizirani korisnici koji žele neovlašteno ući u naš sustav. Drugi nedostatak je kratki domet bežičnih mreža što uzrokuje postavljanje više pristupnih točaka. Jedan od nedostataka je i pouzdanost WLAN sustava jer je podložan smetnjama, interferencijama te ostalim poremećajima zbog prijenosa signala putem radio valova. Također vrlo važni nedostatak WLAN-a je brzina prijenosa podataka, ali se razvijaju nove tehnologije i novi sustavi koji omogućavaju veću brzinu prijenosa.

WLAN arhitektura i uređaji

Kod LAN sustava sva računala koja se žele povezati moraju posjedovati mrežnu karticu odnosno UTP utor,a kod WLAN-a trebaju imati bežičnu mrežnu karticu koja će osigurati komunikaciju s ostalim bežičnim jedinicama. Kako bi WLAN sustav radio potrebno je imati pristupnu točku (eng. Access Point) i barem jednog klijenta. Pristupna točka prima, pohranjuje i odašilje podatke između radijske i fiksne mrežne infrastrukture te povezuje više klijenata u jednu grupu, a ona je putem žice priključena na LAN komponente kao što je višeportni spojnik (eng. switch) ili usmjerivač (eng. router). Bežični usmjerivač (eng. wireless router) omogućava odnosno kreira pristupnu točku koja nam omogućava bežično povezivanje naše mreže s bilo kojom drugom mrežom ili uređajem. Noviji bežični usmjerivači imaju ugrađen switch (višeportni spojnik), najčešće s više pristupnih točaka koje nam omogućuju spajanje žičane mreže s bežičnom mrežom.

Na sljedećoj slici prikazan je kombinirani način komunikacije odnosno kombinacija žičanog i bežičnog prijenosa. Na switch su povezana stolna računala, serveri, mrežni printer i dvije pristupne točke odnosno modemi. Ti modemi generiraju bežičnu mrežu i omogućuju komunikaciju prijenosnih računala s ostatkom mrežnog sustava. Time je prijenosnim računalima isto kao i stolnim računalima omogućeno korištenje mrežnih resurs, npr. pristup Internetu, korištenje printera te usluga servera. Taj način spajanja i komunikacije zove se BRIDGE WLAN.

Slika 2[2]

Osim Bridge WLAN-a postoji i P2P (eng. peer-to-peer) mreža koja omogućuje stvaranje bežične između dva računala, mobitela, tableta ili drugih uređaja koji imaju mogućnost bežičnog povezivanja bez upotrebe pristupne točke. Uređaji spojeni na taj način mogu međusobno razmjenjivati podatke, dijeliti resurse ili se mogu koristiti za zabavu prilikom igranja igara.

Slika 3 [3]

Standardi bežičnih mreža

Standard koji definira lokalne bežične mreže je IEEE 802.11, ali je ovom osnovnom standardu dodan čitav niz proširenja. Radna skupina IEEE 802.11 imala je za cilj definirati standarde za fizički sloj i za sloj za upravljanje pristupom prijenosnom mediju (MAC) u WLAN mrežama. Prvi rezultat rada radne skupine IEEE 802.11 bio je usvajanje standarda IEEE 802.11 Specifikacije fizičkog sloja i sloja za upravljanje pristupnom mediju radijskih lokalnih mreža (Wireless LAN Medium Access Control (MAC) and Physical Layer (PHY) Specifications) 1997. godine, koja je predviđala brzine prijenosa do 2 Mbit/s i rad u ISM frekvencijskom području od 2,4 GHz uz uporabu tehnologije proširenog spektra. Ovaj standard poznat je pod nazivom izvorni IEEE 802.11 standard. ISO/IEC inačica norme IEEE 802.11 objavljena je 1999. godine pod oznakom ISO/IEC 8802-11:1999 (IEEE 802.11-1999). Prije nego što je usvojen standard IEEE 802.11, svaki proizvođač je proizvodio opremu prema svojim standardima pa je prema tome sva oprema bila različita. Uz to što je korisnik bio osuđen opremu kupovati od samo jednog dobavljača također nije bio u mogućnosti povezati dva uređaja različitih proizvođača.

IEEE (eng. Institute of Electrical and Electronics Engineers) je neprofitna stručna udruga i vodeći autoritet na širokom tehničkom području od računalnih znanosti, biomedicinske tehnike i telekomunikacija, preko električne energije, potrošačke elektronike do mnogih drugih područja.

Kao što smo naveli prva inačica standarda IEEE 802.11 izdana je 1997 g. i uvela je brzinu od 1 do 2 Mbit/s i tri različite tehnologije modulacije signala prilikom fizičkog prijenosa podataka:

1. IrDA (eng. Infrared Data Association) – standard za bežičnu komunikaciju kratkog dosega pomoću infracrvenog spektra elektromagnetskog zračenja.

2. FHSS (eng. Frequency-Hopping Spread Spectrum) – omogućuje istovremenu komunikaciju većeg broja korisnika preko istog kanala i to zbog brzih izmjena frekvencija na kojima se prenosi informacija.

3. DSSS ( eng. Direct-Sequence Spread Spectrum) - informacija se prenosi preko cijelog frekvencijskog pojasa izravno, što ovu metodu čini otpornijom na smetnje od FHSS-a. Obje navedene metode koriste se za prijenos radio signala.

Podstandardi temeljeni na standardu IEEE 802.11:

Standard Kratak opis 802.11 Osnovni standard za bežične lokalne mreže; 1 do 2 Mb/s 802.11b Proširenje tehnologijom DSSS, podržava brzine 1,2,5 i 11 Mb/s 802.11a Radi na 5 GHz sa brzinama 6,9,12,18,24,36,48,54 Mb/s 802.11c Bežično premošćivanje 802.11d Reguliranje korištenja frekvencija 802.11e Kvaliteta usluge 802.11f Međusobno povezivanje pristupnih točaka 802.11g Rad na 2,4 ili 5 GHz 802.11h Interferencija 802.11i Sigurnost

Standard 802.11b

Standard 802.11b je dodatak standardu 802.11, te se odnosi na korištenje tehnologije DSSS (Direct Sequence Spread Spectrum) u fizičkom sloju. Razlog korištenja DSSS tehnologije je velika pouzdanost i propusnost jer se koristi širi frekvencijski opseg. Svrha standarda IEEE 802.11b bila je omogućavanje više brzine prijenosa u frekvencijskom području 2,4 GHz te osiguranje rada opreme različitih proizvođača. Rabi se tehnologija širokog spektra te je brzina povećana sa 1 i 2 Mb/s na 5,5 i 11 Mb/s.

Standard 802.11a

Proširenje 802.11a standarda 802.11 odnosi se na definiranje brze bežične lokalne mreže. Standard omogućava brzine 6,9,12,18,24,36,48,54 Mb/s, pri čemu zahtjeva podršku samo za brzine 6,12 i 24 Mb/s. Fizički sloj ovog standarda definira rad na frekvenciji od 5 GHz. Iako mreže rađene po standardu IEEE 802.11a omogućavaju najveće brzine imaju jednu veliku manu; naime domet je ograničen na cca. 15m što je neprikladno za većinu korisnika i zbog toga nisu toliko popularne.

Standard 802.11c

Proširenje 802.11c standarda odnosi se na premošćivanje. Pošto pristupne stanice rade kao mrežni mostovi između bežičnog i žičanog dijela mrežne infrastrukture, proširenje definira kako pristupna točka uči adrese iz oba dijela mreže.

Standard 802.11d

Standard 802.11d je nadogradnja na MAC sloju, čiji je cilj da pristupne točke mogu međusobno razmjenjivati podatke o slobodnim komunikacijskim kanalima s dovoljno snažnim signalom, a da istovremeno ne rasipaju energiju. Stoga što je standard 802.11 ograničen u nekim zemljama standard 802.11d definira zahtjeve koje moraju ispuniti WLAN uređaji za rad u tim zemljama.

Standard 802.11e

Nadogradnja na 802.11, s time da zadržava kompatibilnost sa standardima 802.11b i 802.11a. Razvija se sa ciljem da se bežičnim lokalnim mrežama doda mogućnost praćenja kvalitete usluga. Ovo znači da pružatelj usluga korištenjem ovog standarda može korisniku ponuditi korištenje tehnologija tipa: videa, audia, brzi pristup Internetu te korištenje VoIP usluga. Kvaliteta usluge ključna je tehnologija ugrađena u 802.11e standard jer omogućava funkcionalnost vremenski kritičnih aplikacija. Kvaliteta usluge uključuje modeliranje prometa, kontrolu zastoja te kreiranje rasporeda korištenja komunikacijskog kanala, što znači da se ovisno o tipu podataka određuje prioritet korištenja komunikacijskog kanala.

Standard 802.11f

Standard 802.11f omogućuje preporučeni način rada za postizanje međusobne interoperabilnosti između uređaja različitih proizvođača. Ovaj standard određuje način na koji se pristupne točke registriraju unutar mreže te način na koji pristupne točke različitih proizvođača razmjenjuje podatke o korisniku koji prilikom korištenja istih prelazi s područja pokrivenosti jednog u područje pokrivenosti drugog (roaming).

Standard 802.11g

Standard 802.11g osigurava maksimalnu propusnost od 54 Mb/s kao kod standarda 802.11a na frekvenciji od 2.4 GHz kao kod standarda 802.11b. Bitno je napomenuti da je ovaj standard kompatibilan i sa standardom 802.11a i standardom 802.11b. Fizički sloj 802.11g standarda se naziva Extended Rate PHY(ERP). ERP podržava četiri različite modulacije: DSSS, OFDM, PBCC(Packet Binary Convolutional Code), DSSS-OFDM. ERP ima mogućnost detekcije korištene modulacije pri komunikaciji sa određenim klijentom. Podatkovni sloj je isti kao i kod 802.11a i 802.11b standarda.

Standard 802.11h

Standard 802.11h ima za cilj proširenje spektra i upravljanje prijenosnom snagom u području 5 GHz u Europi. Uređaji koji podržavaju ovaj standard moraju imati mogućnost reguliranja izlazne snage, TPC, i mogućnost dinamičkog odabira frekvencija, DFS. TPC omogućava korisnicima koji su blizu pristupne točke da smanji snagu signala, Nakon toga, DFS odabire radijski kanal na pristupnoj točki ne bi li se mogućnost međusobne interferencije s drugim sustavima svela na najmanju moguću mjeru.

Standard 802.11i

Proširenje standarda 802.11i predstavlja skup sigurnosnih funkcija, koje uključuju TKIP, protokol za cjelovitost privremenih ključeva ( Temporal Key Integrity Protocol) i AES, napredi standardi enkripcije ( Advanced Encryption Standard). TKIP predstavlja privremenu zamjenu za WEP, koji će starije klijentske stranice i pristupne točke podržavati nadgradnjom softvera, dok je AES daje puno veći nivo sigurnosti.

Metode zaštite WLAN mreža

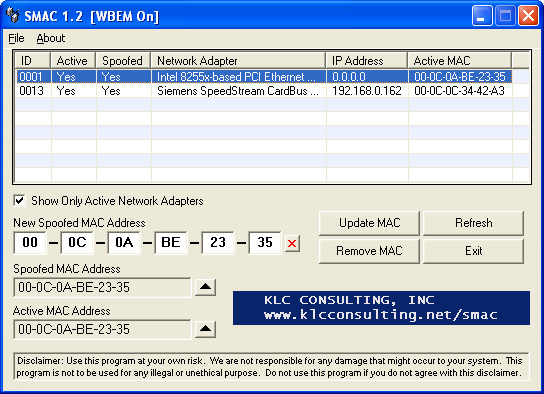

MAC filtriranje (engl. MAC Filtering)

Da bi dopustili nekom računalu spajanje na našu bežičnu mrežu, to možemo učiniti preko jedinstvenog identifikacijskog broja bežičnog mrežnog adaptera. Svaki uređaj koji je spojen na mrežu ima svoju fizičku adresu koja je zapisana u njegovoj ROM memoriji i sastoji se od dvanaest heksadecimalnih znakova, npr. MAC (Media Access Control) adresa mrežne kartice je: 00:45:AD:5A:C5:69. Ta adresa se šalje svakim paketom između računala i pristupne točke. Bežične mreže mogu se konfigurirati tako da provjeravaju MAC adresu u svakom poslanom paketu, u skladu s listom dozvoljenih adresa – MAC filtriranje. Danas većina dostupnih pristupnih točaka sadrži algoritam zaštite putem filtriranja MAC adresa. Ovo je napredna metoda zaštite bežičnih mreža, ali se preporuča samo kada se uvijek radi s istim računalima, jer WLAN routeri prihvaćaju samo promet s kartica koje su prijavljene u određenoj listi pod određenom adresom. Svako novo računalo koje želimo bežično spojiti na mrežu treba ručno dodati u listu MAC adresom njegovog bežičnog adaptera. Za razliku od IP adresa MAC adrese se ne mogu mijenjati. Pomoću MAC adresa vrlo je lako isključivo zabraniti ili dopustiti pristup mreži.

Kako saznati svoju MAC adresu?

Informacije o svojoj MAC adresi bežičnih mrežnih adaptera možemo dobiti tako da koristimo Command Prompt (Start -> Run… - upisati cmd.exe). Kada se otvori cmd prozor upišemo ipconfig/all da bi vidjeli koja je MAC adresa adaptera pod stavkom Physical Address. MAC adresa se obično nalazi i na poleđini samih bežičnih uređaja.

Da li MAC filtriranje čini mrežu sigurnom?

Budući da ova tehnika djeluje na uređaj, a ne na osobu, ona ne osigurava da neovlaštena osoba neće moći pristupiti zaštićenim resursima. Paketi koji se šalju bežičnoj pristupnoj točki sadrže MAC adresu računala od kojeg su poslane. Zbog toga, uporan haker koji koristi potreban software može svojim računalom presresti pakete koji idu kroz mrežu, zapamtiti ih i analizirati da bi otkrio ovu adresu. Zatim može upotrijebiti drugi software pomoću kojeg može krivotvoriti MAC adresu svoje bežične mrežne kartice tako da bude identična MAC adresi koja se nalazi u listi za MAC filtriranje. Bežična mreža će prepoznati tu adresu kao ispravnu i haker može neometano pristupiti mreži. Zbog toga, samo MAC filtriranje nije dovoljno za zaštitu mreže od hakera.

Slika 4 [4]

Prema [2]

Statično IP adresiranje

Statično IP adresiranje je postupak pridjeljivanja IP adrese nekom računalu koje je trajno priključeno na Internet. Riječ je o adresi koja je uvijek ista (ne mijenja se) pa se može koristiti za pridruživanje imena računalu, odnosno jednostavan pristup do računala. Danas mnogi sustavi koriste DHCP servere koji omogućuju dinamičko dodjeljivanje IP adresa računalima čim se oni spoje na računalo. Prednost ovog načina je da uvelike olakšava posao IT osoblju kao i samim korisnicima ali veliki nedostatak je što takav način adresiranja olakšava upad i neautoriziranim korisnicima čime je narušena sigurnost sustava. To se može riješiti na način da se isključi funkcija DHCP servera na routeru, te se ručnim podešenjem IP adresa smanji opasnost od upada. Smanjenjem vrijednosti subnet-a na najmanju moguću vrijednost možemo dodatno povećati sigurnost jer je broj mogućih IP adresa manji, a sve ostale su zabranjene putem vatrozida.

Slika 5 [5]

Prema [3]

Isključivanje SSID-a

SSID (eng. Service Set Identifier) može se još nazvati i „mrežno ime“ jer nam služi kod identifikacije mreža. „Mrežno ime“ može se sastojati od niza do 32 znaka i što je potrebno napomenuti da su osjetljivi na velika i mala slova tako da na to treba obratiti pažnju. Kod ove metode je važno da sva bežična mreža koja želi međusobno komunicirati mora imati isto mrežno ime, tj. isti SSID. Pristupna točka šalje SSID više puta u toku jedne sekunde i pomoću raznih programskih paketa se lako može očitati SSID neke mreže. Zbog toga mnogi uređaji imaju mogućnost skrivanja SSID. Isključivanje slanja mrežnog imena na sve uređaje (eng. broadcast) je iznimno slaba zaštita bežičnih sustava i kao takva ne osigurava ni približno dovoljnu sigurnost.

Prema [4]

WEP

WEP (Wired Equivalent Protection) je mehanizam koji predstavlja sigurnosni protokol za bežične mreže koje su utvrđene standardom 802.11b. Od ovog protokola se očekuje da nudi stupanj sigurnosti jednaku onoj kod standardnih žičnih lokalnih mreža. WEP djeluje na dva donja sloja OSI modela – na fizičkom (eng. physical) i na sloju veze (eng. data link layer) i temelji se na enkripciji podataka između krajnjih točaka. Kod procesa WEP enkripcije koriste se različite veličine ključeva: 64 bita, 128 bita i 256 bita. Prema tome, što je ključ duži teže ga je probiti ali tada je i računalima potrebno više vremena kako bi dekodirali podatke koji se prenose.

Kod WEP enkripcije tajni ključ poznat je samo mobilnim stanicama i pristupnoj točki na koju se spajaju. Taj ključ nam služi da se paketi kriptiraju prije slanja, a tada se još dodatno vrši provjera integriteta kako bi paket na odredište stigao nepromijenjen. Za enkripciju se koristi RC4 sustav zaštite koji je 1987. godine izumio američki stručnjak Ronald Rivest. Ako se ne koristi WEP ključ, bilo koje računalo s bežičnim adapterom koji je u dometu bežične mreže može se bez problema spojiti (logirati) na našu mrežu. WEP omogućuje visoku, ali ipak ne apsolutnu sigurnost od neželjenih pristupa bežičnoj mreži. Danas je dovoljno samo nekoliko minuta da se probije WEP zaštita. Nedostatak je i to, pošto su paketi šifrirani, potrebno je određeno vrijeme za njihovo šifriranje i dešifriranje pa stoga mreža radi sporije nego bez WEP zaštite.

Važno! Svi bežični adapteri u računalima koja se spajaju na DSL moraju imati upisani isti WEP ključ, inače nećete moći ostvariti bežičnu vezu!

Sustav zaštite RC4

RC4 proširuje kratak niz znakova u beskonačno dugačak pseudo nasumičan niz koji pošiljatelj pomoću funkcije XOR i originalne poruke pretvara u kriptiranu poruku koju šalje primatelju. Kako primatelj posjeduje isti ključ, prilikom preuzimanja on ga iskorištava te time dobiva identičan niz znakova koji uz pomoć XOR funkcije dekriptira i dobiva originalnu poruku.

Danas postoje i naprednije varijante WEP protokola, no problem je u tome što ih mali broj uređaja podržava. Neki od njih su:

• WEP2 (kod ove varijante povećana je vrijednost inicijalizacijskog vektora, 128- bitna enkripcija)

• WEPplus ( tj. WEP+, učinkovitost je povećana samo ako se koristi na oba kraja veze )

• Dynamic WEP ( ključevi se mjenjaju dinamički, koristi se samo kod nekih proizvođača mrežne opreme)

• WEP cloaking (uklanja nedostatke WEP enkripcije slanjem simuliranog prometa koji onemogućuje korištenje dekripcijskih alata bilo pri pasivnim ili aktivnim napadima)

• WPA i WPA2

Prema [5]

WPA

WPA sustav zaštite sastavni je dio 802.11i standarda. Svrha ovog sustava je poboljšanje WEP protokola. WPA uključuje mogućnost enkripcije podataka i autentifikacije korisnika. Za kriptiranje podataka koristi se RC4 sustav sa 128- bitnim ključem i 48- bitnim inicijalizacijskim vektorom. WPA koristi TKIP protokol koji dinamički mijenja ključeve za vrijeme korištenja sustava. Kombinacijom dugačkog inicijalizacijskog vektora i TKIP protokola sustav se može lagano obraniti od napada kakvi se koriste za otkrivanje ključa primjenom WEP protokola.

Prednost WPA nad WEP protokolom je u tome što koristi sigurniji sustav provjere identiteta u odnosu na CRC koji koristi WEP protokol. Kod CRC-a napadač može promijeniti sastav poruke koja se šalje i vratiti vrijednost CRC-a na originalnu, čak i bez da je ključ, kojim je kriptirana poruka, poznat. Sigurniji način je korištenjem „koda za autentifikaciju poruke“ (eng. Message Authentication Code, skraćeno MAC), tj. "koda za integritet poruke" (Message Integrity Code, skraćeno MIC) poznatijeg kao „Michael“ koji u WPA uključuje brojač frame-ova čime se isključuje mogućnost promjene sastava poruka u komunikacijskom kanalu. Zbog toga je teže probijanje u bežični mrežni sustav. „Michael“ algoritam je najsloženiji algoritam koji su WPA dizajneri napravili, a kompatibilan je sa starijim mrežnim karticama. WPA u sebi ima ugrađene protumjere u vidu specijalnog mehanizma koji blokira pristup napadaču ako sustav primijeti pokušaj probijanja TKIP protokola.

Prema [6]

WPA2

Razlika između WPA i WPA2 je u tome što se kod WPA2 koristi AES-CCMP algoritam. CCMP se temelji na „naprednom enkripcijskom standardu“, tj. podlogu mu čini AES protokol. Od 13. ožujka 2006. godine sva mrežna oprema koja želi dobiti certifikat „WiFi Certified“ mora podržavati AES-CCMP algoritam.

WPA2 može raditi u 2 načina rada:

1.Enterprise – zahtijeva prisutnost servera za autentifikaciju koji standardno koristi RADIUS protokol za autentifikaciju i distribuciju ključeva; postoji centralizacija ključeva, ali takve mogućnosti nisu namijenjene kućnim korisnicima

2.PSK ( Pre Shared Key) – ne zahtijeva server za autentifikaciju; koristi tajni ključ koji korisnik odredi; svaki korisnik si treba odrediti lozinku za pristup mreži koja mora biti duža od 8, a kraća od 63 ASCII znaka ili može odrediti 64 heksadecimalne znamenke (256 bita).

Prema [7]

Ostale metode zaštite

1. 802.1X - Standard IEEE koji se koristi za pristup žičanim i bežičnim mrežama te definira upotrebu autentifikacije i autorizacije LAN jedinica. Definira upotrebu EAP protokola koji koristi centralni autentifikacijski server.

2. LEAP – temelji se na 802.1X protokolu kako bi se smanjili sigurnosni propusti kod WEP-a korištenjem sofisticiranog vođenja sustava ključeva. Dinamički generirani WEP ključevi i međusobna autentifikacija (između klijenta i RADIUS servera) omogućuju da se klijenti često ponovno autentificiraju, a prilikom uspješne autentifikacije dobivaju novi WEP ključ što nam daje kao rezultat izbjegavanja otkrivanja ključa od strane hakera jer se stalno generiraju novi ključevi kojima je kratko vrijeme trajanja. Nažalost, danas se sa određenim softverom može probiti LEAP zaštita i korisnika se napada u obliku „napada rječnikom“.

3. PEAP – Protokol koji su razvili Microsoft, Cisco i RSA Security. PEAP nije enkripcijski protokol već služi samo za autentifikaciju korisnika u mreži. Koristi certifikate javnih ključeva na strani servera kako bi mogao autentificirati korisnike kreiranjem SSL/TLS tunela između klijenta i autentifikacijskog servera, te tako štiti podatke koji se prenose mrežom.

4. TKIP – Dio je 802.11i standarda. Koristi se kod WPA zaštite za mijenjanje ključeva po paketima u kombinaciji s provjerom integriteta poruke. Stalnim generiranjem dinamičkih ključeva riješen je problem korištenja statičkih ključeva korištenih kod WEP protokola.

5. RADIUS – Servis koji služi za osiguranje od hakera. Spada u AAA protokole – rješava autentifikaciju, autorizaciju i korisnički račun. Server se koristi unutar sustava i glumi „čuvara“ koji verificira korisnike preko njihovog korisničkog imena i lozinke koju je odredio sam korisnik. Pomoću RADIUS servera korisnicima se mogu dodijeljivati razne dozvole i ograničenja, primjerice za potrebe naplaćivanja usluge korištenja. Jedini nedostatak ovog sustava je cijena servera koji obavlja RADIUS funkciju.

6. Pametne kartice, USB i softverski tokeni – u kombinaciji sa nekim softverom ili hardverom daju nam vrlo visok stupanj sigurnosti. Uz pomoć internog identifikacijskog koda i korisnikovog PIN broja stvori se vrlo jak algoritam koji često generira nove enkripcijske kodove. Server je u tom slučaju vremenski sinkroniziran sa karticom ili tokenom. Smatra se najsigurnijim sustavom, ali i najskupljim sustavom zaštite.

Prema [8]

Kako probiti WEP zaštitu

Za hakiranje odnosno probijanje WEP zaštite odabrali smo program BackTrack 5 kojeg je potrebno instalirati na operativnom sustavu Linux kojeg pokrećemo preko VirtualBoxa-a. U nastavku su navedeni koraci hakiranja WEP zaštite.

1. korak - sa sljedećeg linka skinemo VirtualBox za svoj operativni sustav (https://www.virtualbox.org/wiki/Downloads)

2. korak - otvorimo stranicu http://www.backtrack-linux.org/downloads/ te kliknemo na DOWNLOAD i odaberemo verziju Backtrack 5 R3, GNOME, odaberemo da li želimo 32-bitni ili 64-bitni te pod Image Type odaberemo ISO

3. korak - instaliramo VirtualBox

4. korak - otvorimo VirtualBox te pokrenemo novu virtualnu mašinu Linux verzije Ubuntu

5. korak - nakon toga u VirtualBoxu kliknemo na Start i kod prozora "Select start-up disk" odaberemo .iso datoteku koju smo skinuli na drugom koraku

6. korak - kada se BackTrack pokrene pojavit će se prozor u kojem odaberemo BackTrack Text

7. korak - upisujemo startx

8. korak - kad se sustav pokrene na radnoj površini kliknemo na ikonu Install BackTrack nakon koje se pokreće instalacija koja je jednostavna i traje nekih 20 minuta, ali treba obratiti pažnju na izbor hrvatske tipkovnice

- na kraju instalacije treba ponovno pokrenuti računalo

9. korak - prijava na BackTrack: login je root, a password ja toor, treba napomenuti da kad upisujemo lozinku ne vidimo tekst na zaslonu

- nakon prijave upisujemo startx

10. korak - otvaramo novi terminal odnosno komandnu liniju i upisujemo airmon-ng kako bi dobili ime sučelja odnosno ime WLAN kartice

11. korak - upisujemo airmon-ng stop wlan0 kod kojeg je wlan0 ime sučelja (prošli korak)

12. korak - upisujemo airodump-ng wlan0 kako bi dobili popis bežičnih mreža koje su u dosegu naše WLAN kartice te odabiremo jednu mrežu koja ima WEP zaštitu

13. korak - upisujemo airodump-ng -w naslov -c 4 --bssid 00:25:BD:58:KJ:ZU wlan0 gdje 4 označava broj kanala, a 00:25:BD:58:KJ:ZU BSSID mreže koju smo odabrali

- zatim čekamo da polje #Data naraste otprilike od 3000 do 5000 kako bi dobili WEP lozinku

14. korak - otvaramo novi terminal i upisujemo aireplay-ng --arpreplay -e mojamreza -b 00:25:BD:58:KJ:ZU -h 5A:90:JK:63:TR:78 wlan0 gdje je mojamreza ESSID, 00:25:BD:58:KJ:ZU je BSSID, a 5A:90:JK:63:TR:78 je STATION

15. korak - opet otvaramo novi terminal i upisujemo aireplay-ng --deuth 10 -a 00:25:BD:58:KJ:ZU -c 5A:90:JK:63:TR:78 wlan0 koji ubrzava rast polja #Data

16. korak - otvaramo opet novi terminal i upisujemo aircrack-ng wep-01.cap, ako se zatim pojavi polje KEY FOUND! ključ je pronađen i vidimo ga na zaslonu

- ako se to ne dogodi onda pričekamo da polje #Data još naraste i ponovimo zadnji korak

Zaključak

Sve veći zahtjevi za funkcionalnošću i povećanjem produktivnosti koji se postavljaju pred računalske mreže predlažu uporabu bežičnih mreža kao lakše i jeftinije rješenje. Za implementaciju bežične mreže potrebno je poznavati cijeli skup tehnologija koje svakim danom postaju sve brojnije i kompleksnije jer se oslanjaju na već postojeće složene koncepte i uvode nove. Vidjeli smo također da uz sve svoje prednosti, bežične mreže još uvijek imaju i dosta nedostataka od kojih je definitivno najveća ona vezana uz sigurnost.

Koristimo li samo osnovne mehanizme ugrađene u 802.11 standard, vrlo lako bismo se mogli suočiti s gubitkom, krivotvorenjem ili pak krađom važnih podataka. Stoga je izuzetno važno iskoristiti sve mogućnosti osiguranja koje pruža standard, a koje onda treba nadograditi još nekim dodatnim. Kao nedostatke još valja spomenuti i nešto što se zove kompatibilnost i interoperabilnost. Kako neke stvari nisu jasno definirane standardom, različiti proizvođači su u svoju opremu ugradili neke mehanizme koji možda uvjetuju korištenje uređaja samo tog proizvođača.

Literatura

"Security Study Guide Second Edition", Mike Pastore, Emmett Dulaney

"SIGURNOST računarskih sistema i mreža", Dragan Pleskonjić - Mikro knjiga, 2007.

"Računarske mreže - instaliranje, održavanje i popravljanje", Stephen J. Bigelow

"WLAN - Bežične lokalne računalne mreže", dr. sc. Nermin Suljanović

"Sigurnost računalnih mreža", grupa autora, za nakladnika Mislav Balković, 2010

http://www.cis.hr/www.edicija/LinkedDocuments/CCERT-PUBDOC-2003-03-06.pdf

http://www.cert.hr/sites/default/files/CCERT-PUBDOC-2009-06-267.pdf