Usklađenost sa PCI-DSS u EU te zahtjevi PCI DSS

Projekt izradili: Suzana Džeko, Tomislav Ilišević, Tihana Poljak, Marko Tadić

Mentor: Dr. sc. Tonimir Kišasondi

PCI DSS (Payment Card Industry Data Security Standard) je standard sigurnosti podataka industrije platnih kartica. Nastao je kao odgovor, odnosno reakcija na akcije kriminalaca novoga doba koji više nisu išli fizički u banku kako bi ju opljačkali i uzeli novac, nego su iskoristili neke ranjivosti kupovine internetom te su na taj način činili prijevare i krađe. Ovakva vrsta kriminala postala je dosta raširena budući da je korištenje kreditnih kartica, kao i kupovina Internetom trend koji se širi i raste velikom brzinom. Upravo se tu može uočiti važnost PCI DSS-a. [prema[17]]

--sdzeko

Povijest

PCI DSS je nastao udruživanjem četiri različite kartičarske kuće (Visa, MasterCard, American Express i Discover) koje zajedno s poduzećem JCB čine PCI Odbor za sigurnosne standarde koji propisuje i upravlja PCI DSS standardom.

Dakle, svoje korijenje PCI DSS ima u pet različitih programa:

- Visa Card Information Security Program

- MasterCard Site Data Protection

- American Express Data Security Operating Policy

- Discover Information and Compliance

- JCB Data Security Program

Svih pet poduzeća imali su sličan program i sličnu namjeru, a to je bilo stvaranje dodatne razine zaštite za izdavatelje kartica osiguravajući da poduzeća zadovoljavaju minimalnu razinu sigurnosti prilikom spremanja, obrade i prijenosa podataka s kartice.

Ranije spomenuti PCI Odbor za sigurnosne standarde (The Payment Card Industry Security Standards Council, PCI SSC) osnovan prilikom usklađivanja (gore navedenih) pojedinačih politika, dana 15. prosinca 2004. godine. Tada je objavljen i Payment Card Industry Data Security Standard (PCI DSS).

Glavna funkcija Odbora je pomaganje organizacijama koje obrađuju kartična poslovanja, a cilj je bio povećati provjeru podataka te tako smanjiti njihovu izloženost kompromitiranju što bi kao rezultat imalo spriječavanje prijevare kreditnim karticama. [18]

- Verzija 1.0. - prosinac 2004.

- Verzija 1.1 -Prva nadogradnja PCI DSS-a bila je u rujnu 2006. godine. U usporedbi na stariju verziju 1.0. nudi manje izmjene i objašnjenja, a prestala je važiti 31. prosinca 2008. [19]

- Verzija 1.2. objavljena je 1. listopada 2008., a u ovoj se verziji zahtjevi nisu mijenjali, nego je poboljšana jasnoća, prilagodljivost te se više pažnje pridaje novim rizicima i opasnostima.[20]

- Zbog manjih promjena koje su 2009. godine izvršene na ovoj verziji (promjene se odnose na bolje usklađivanje standarda i popratne dokumentacije), objavljena je verzija 1.2.1. [21].

- Verzija 2.0. obavljena je u listopadu 2010., a aktivna je postala od 1. siječnja 2011. godine kada su ju morali usvojiti svi trgovci i kartičarska poduzeća. Donijela je nova dva zahtjeva, a na ostalim zahtjevima su izvršene 132 promjene. [22]

- Verzija 3.0. obavljena je 7. studenoga 2013., a aktivna je postala 1. siječnja 2014. Ovo je trenutna verzija koja vrijedi i danas (siječanj 2015.). [23]

Sve verzije se mogu pronaći ovdje [24].

--sdzeko

PCI standard sigurnosti

PCI standard sigurnosti je skup tehničkih i operacijskih zahtjeva koje je objavio ranije spomenuti PCI Odbor za sigurnosne standarde.[25]

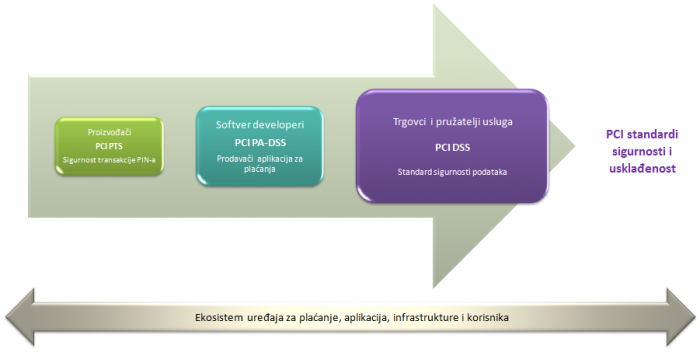

PCI standard sigurnosti uključuje [26]:

- PCI Data Security Standard (PCI DSS) - Kao što je u uvodu spomenuto, PCI DSS je standard sigurnosti podataka industrije platnih kartica koji se sastoji od skupa pravila i procedura koje su prihvaćene globalno, a kojeg su obvezne primijeniti sve organizacije koje spremaju, obrađuju ili prosljeđuju informacije korisnika kartica koju su brendirane s logotipom jednog od kartičnih brendova. [27] Cilj ovog standarda je zaštita vlasnika kartice protiv zloupotrebe njihovih osobnih podataka, a služi za optimizaciju sigurnosti kreditnih, debitnih i novčanih kartičnih transakcija [28].

- PIN Transaction Security Requirements (PCI PTS) - Odnosi se na skup zahtjeva sigurnosti temeljenih na katakteristikama i rukovanju uređajima koji se koriste u zaštiti PIN-a i ostalih aktivnosti koje su vezane za proces plaćanja. Financijske institucije, procesori, trgovci i pružatelji usluge bi trebali koristiti samo one uređaje ili komponente koje je PCI-SSC testirao i odobrio.

- Payment Application Data Security Standard (PA DSS) - Odnosi se na softver developere i integratore aplikacija za plaćanja koje pohranjuju, obrađuju i prenose korisnikove podatke kao dio autorizacije ili nagodbe kada se te aplikacije prodaju, distribuiraju ili licenciraju trećim stranama. Većina brendiranih kartičarskih poduzeća potiče trgovce na korištenje aplikacija za plaćanja koje je PCI SSC odobrio. Odobrene aplikacije se nalaze na ovom linku. [29]

Slika ispod je napravljena u Excel SmartArt-u [prema [30]].

--sdzeko

PCI DSS

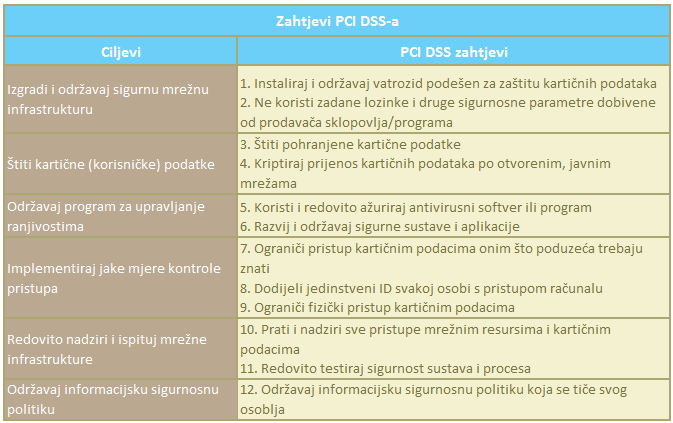

Standard sigurnosti podataka industrije platnih kartica se sastoji od 6 poglavlja i 12 točaka (slika ispod). Svaka točka ima svoje specifične zahtjeve koji će biti dalje u tekstu detaljno obrađeni. Svi zahtjevi, odnosno sve točke moraju biti ispoštovane i zadovoljene ako neko poduzeće/organizacija želi biti usklađeno s ovim standardom. [31] Dalje u tekstu će biti pojašnjeno zašto je bitna usklađenost sa standardima o sigurnosti podataka te koje su prednosti. Isto tako, bit će pojašnjene podjele prema standardu PCI DSS, a to su podjela prema razinama (banka, trgovci, treće strane) i podjela pružatelja usluga (razine 1, 2, 3). Bit će navedene primjene PCI DSS-a, koji je status primjene u Hrvatskoj, kako funkcionira PCI DSS u Europskoj Uniji i koji su sve to točno njegovi zahtjevi.

--sdzeko

Usklađivanje sa standardom PCI DSS

Osnivatelji PCI DSS-a, a ujedno i najveće kartične kompanije, Visa, MasterCard, American Express, Discover i JCB usklađenost s PCI DSS-om propisuju svim organizacijama koje spremaju, obrađuju ili prenose kartične podatke. To se odnosi na

- banke,

- pružatelje usluga plaćanja karticama,

- Internet trgovce te

- trgovce s fizičkim prodajnim mjestima.

Slika ispod prikazuje osnivače PCI DSS-a (slika je napravljena u Excel SmartArt-u, a pojedinačni logovi su preuzeti s Google-a).

Usklađivanje je proces koji traje jer su trgovci dužni jednom godišnje obaviti provjeru usklađenosti te se od njih očekuje da zadrže usklađenost u svakom trenutku. Zanimljivo je da usklađenost ne određuje PCI Odbor za sigurnosne standarde, već različita kartičarska poduzeća.[32]

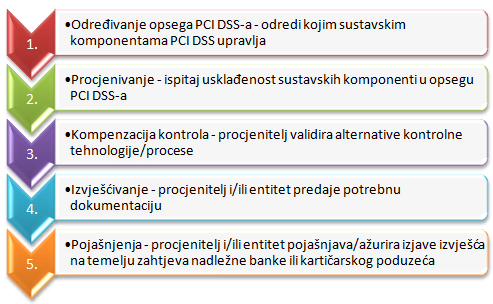

Obično se za postizanje i ocjenu usklađenosti koristi sljedeća staza (slika ispod je rađena u Excel SmartArt-u [prema [33]]):

Godišnju provjeru moraju provesti:

- većina banaka

- pružatelji usluga plaćanja karticama

- trgovci s više od 6 milijuna transakcija godišnje [34]

Kartično poduzeće MasterCard je propisalo mandatom da bilo koji trgovac s više od milijun ukupnih MasterCard i Maestro transakcija godišnje mora provesti godišnju provjeru na lokaciji klijenta koju provodi kvalificirani procjenitelj sigurnosti - QSA (Qualified Security Assessor). Manji trgovci i pružatelji usluga koriste upitnik za samoprocjenu o čemu će nešto više biti rečeno malo niže u tekstu. Ako se elektroničkim putem prenose kartičarski podaci, potrebno je i kvartalno skeniranje ranjivosti koje izvodi ovlašteni prodavač aplikacija za skeniranje te četiri godišnja slanja istih izvješća skeniranja banci prihvatitelju. Svi trgovci i druge organizacije moraju poslati potvrdu o usklađenosti - AOC (Attestation of Compliance) svojim bankama prihvatiteljima kao pokazatelj usklađenost sa standardom PCI DSS. [35]

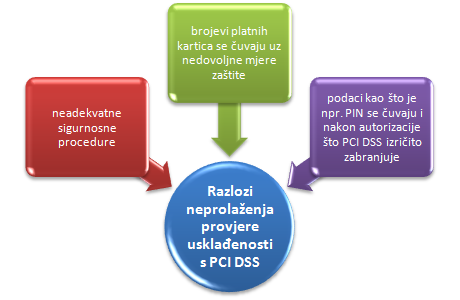

Najčešći razlozi neprolaska provjere usklađenosti poslovnih organizacija s PCI DSS prikazani su na slici ispod :

PCI DSS upitnik za samoprocjenu - SAQ (Self-Assessment Questionnaire)

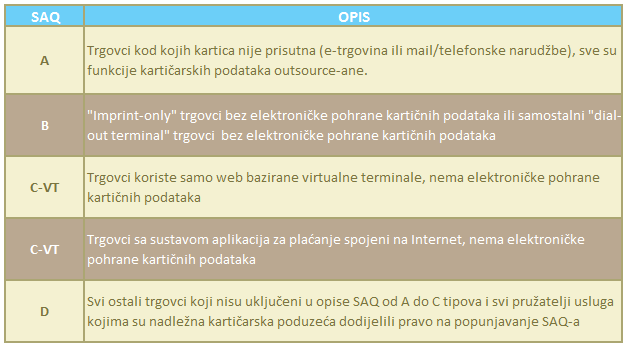

PCI DSS upitnik za samoprocjenu je alat za vrednovanje kojeg koriste manji trgovci i pružatelji usluga (ovisno o veličini i vrsti organizacije) u svrhu pokazivanja rada na postizanju PCI DSS usklađenosti. Svaki SAQ uključuje niz DA/NE pitanja o sigurnosnim praksama i stavovima organizacije koja ispunjava SAQ. Ovaj upitnik dopušta fleksibilnost koja se temelji na kompleksnosti poslovne situacije određenog trgovca ili pružatelja usluga što određuje tip validacije. [36] Prema tome postoji više vrsta SAQ upitnika (slika ispod, Excel [prema [37]]).

Nakon što se odabere odgovarajuća kategorija, ovdje je moguće download-ati SAQ.

--sdzeko

Prednosti usklađivanja sa standardom PCI DSS

Usklađivanje sa PCI DSS-om nosi niz prednosti od kojih su neke navedene u slici ispod. [prema[38]]

Neusklađivanje s PCI DSS-om nosi niz mogućih neugodnosti i nedostataka od kojih su neki navedeni na slici ispod. Jednom narušeni ugled je jako teško popraviti. [prema[39]]

--sdzeko

Izvori i oblici prijetnji - kartične prijevare

Danas su kreditne kartice široko rasprostranjene. Samim time i njihova uporaba je sve češća pa tako postoje i razne mogućnosti plaćanja preko kartica. Sve je češći način prebacivanja novca preko internet bankarstva koji je vezan za pojedinu kreditnu karticu, a pritom je vjerojatnost krađe podataka odnosno neke vrste prevare daleko veći. Kartična prevara je kriminalna aktivnost koja podrazumijeva neovlašteno korištenje tuđe kartice čime se nanosi neka šteta osobi čija je ustvari kartica.

Izvori i oblici prijetnji koji mogu nastati su sljedeći [40]:

- Krađa kartičnih podataka od korisnika

Najčešće kada govorimo o krađi podataka od korisnika misli se na krađu kreditne kartice ili jednostavnije krađu podataka s kartice. Prvi slučaj je dosta lakše zamijetiti pošto možemo fizički uvidjeti da nemamo karticu, dok kod prepisa podataka je situacija ipak nešto kompliciranija te je dosta teže uočiti neke neregularnosti zbog periodičnog dobivanja bankovnih izvještaja i sl.

Krađa samih podataka se može obaviti na više načina, neki su u nastavku.- Krađe provlačenjem kartice kroz lažni uređaj

Skimming je ustvari protuzakonito kopiranje podataka s kartice koji podrazumijeva krađu kartičnih podataka provlačenjem kartice kroz lažni uređaj za naplatu. Nakon što uređaj prekopira karticu, stvara se 'klonirana' kartica s tuđim osobnim podacima koju je varalica u mogućnosti koristiti te stvarati troškove na tuđi račun. Ipak, pojavom pametnih kartica koje uz magnetski zapis imaju i mikročip kao dodatni sigurnosni mehanizam broj krađa ovakvog tipa se smanjio. - Neovlašteni uvid u podatke nezaštićene kartice

Iako su ovakve prevare nešto teže za ostvariti postoje kartice i mjesta gdje je moguće samo s brojem kartice i kontrolnim brojem s poleđine kartice ostvariti trošak na tuđi račun. Danas se ovo sve rjeđe može ostvariti pošto banke kao što je spomenuto ugrađuju dodatne čipove kao novi inovativni sigurnosni mehanizam. - Krađa kartičnih podataka u elektroničkom obliku

- Krađa praćenjem mrežnog prometa

Ovaj način kriminala se ostvaruje prisluškivanjem prometa koji ipak nije čest slučaj pošto su mrežni podaci sadrže masu podataka koje treba filtrirati i vrlo je teško gotovo pa nemoguće doći do željenih podatka. Ipak, nekima je to uspjelo, ovakav način krađe ostvaruje se „sniffing“ procesom. On podrazumijeva prisluškivanje prometa na određenom komunikacijskom kanalu gdje se koristi neki malver koji bilježi informacije s magnetne trake na poleđini kartice kao i PIN. Najbolja zaštita od ovoga jest korištenje zaštićenih kanala kao što je primjerice SSL. - Krađa web kolačića

"Web kolačić" je ustvari mala datoteka na Vašem računalu koja sadrži niz znakova koji su stvoreni posjetom nekoj web lokaciji. Služi ponajprije za pohranjivanje i prijenos korisničkih podataka od korisnika do web poslužitelja. Također, postoje i razni servisi u kojima se autentikacija provodi kolačićem u web pregledniku pa tako ukoliko kriva osoba dođe do traženog kolačića s Vašeg računa i prekopira je kod sebe može pristupiti tom servisu bez da zna ikakve informacije o Vama. Najpoznatija zaštita od ovoga jest XSS (eng. cross site scripting) odnosi se na izvršavanje malicioznih skripti unutar korisnikovog web preglednika ili unutar samog web poslužitelja koje omogućavaju sigurnosni propusti korisnikovog web preglednika ili web poslužitelja za koji su kolačići predviđeni. - Krađa upadom na korisnikovo računalo

Ovdje se radi o čestom načinu krađe kartičnih podataka koji se obavlja ciljanim hakerskim napadom. Ovdje se zapravo radi o sigurnosnim propustima u konfiguraciji korisnikovog računala. Zaštita se radi vatrozidom te održavati sigurnost lokalnih aplikacija koje se spajaju na Internet.

- Krađa praćenjem mrežnog prometa

- Krađa obmanom

Krađa obmanom se najčešće odnosi na neovlašteno traženje informacija (eng. phishing) kontaktiranjem žrtvi najčešće putem elektroničke pošte, ili pak soba za razgovor (eng. chat rooms) ili usluga trenutnih poruka (eng. instant messaging) i sl. Poruka obično sadrži obavijest kako je potrebno poslati ili unijeti određene osobne podatke sa svrhom dobivanja nekog novca ili neke druge lažne obavijesti na koju bi žrtva mogla „nasjesti“ i slično.

- Krađe provlačenjem kartice kroz lažni uređaj

- Krađa kartičnih podataka od kartičnih organizacija ili posrednika

Ovdje se radi o velikom broju žrtava, a obično se radi o nekakvom propustu u računalnim sustavima velikih organizacija iskorištavanjem sigurnosnog propusta. Ovakvi napadi su vrlo česti pošto se može doći do velikog broja žrtava jednim probojem, čime su i štete daleko veće. Zato je bitno učestalo provođenje sigurnosnih procedura kako bi se izbjegle ovakve neželjene okolnosti. Standard o sigurnosti podataka u kartičnom poslovanju (Payment Card Industry Data Security Standard) i njegova primjena najbolji su način uspostave sigurnosti i usklađenosti sigurnosnih uvjeta u elektroničkom poslovanju.

--tilisevi

Podjela subjekata prema PCI DSS

Gledajući subjekte, prema ovom standardu, oni se mogu podijeliti na dva načina. Prvi način je da se subjekti podijele prema razinama, a drugi način da se podijele prema samom pružatelju usluga. [prema [41]] Obe podjele će biti opisane u nastavku.

--tpoljak

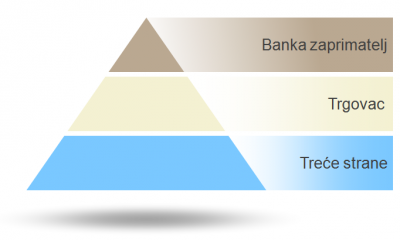

Podjela pružatelja usluga

Ovakvu podjelu, odnosno podjelu prema razinama koriste VISA, MasterCard i ostali kartičarski brandovi. Same razine podjele određene su prema ukupnom godišnjem broju transakcija i prema funkciji poslovnog subjekta u procesu transakcije. Slika prikazuje ovu podjelu u obliku piramide gdje se na njenom vrhu nalaze banke zaprimatelji, ispod njih, na drugoj razini, trgovici, te na samom dnu se nalaze treće strane koje imaju uvid u kartične podatke.

- Banka zaprimatelj (eng. Acquirer bank)

- Vrh piramide zauzela je banka zaprimatelj. Ona je odgovorna prema VISA-i i MasterCard-u za sigurnost poslovanja svojih trgovaca koji se nalaze na drugoj razini.

- Trgovac (eng. Merchant)

- Sam trgovac je početna točka u lancu puta kartičnih podataka. On je ugovorno vezan za banku zaprimatelja. Od prodajnog mjesta trgovca kartični podaci putuju kroz mrežu prema banci zaprimatelju.

- Treće strane (eng. Third Parties)

- Na dnu piramide nalaze se treće strane u koje spadaju sve druge tvrtke koje su povezane s bankom i trgovcem. Treće strane imaju u nekom dijelu uvid u kartične podatke. U ovu se skupinu ubrajaju:

- svi sustavi za Internet naplatu (eng. Internet Payment Gateway sustav, IPG)

- sustavi za usluge kartičnog plaćanja

- tvrtke koje pružaju usluge poslužitelja internetskih stranica

- telekom operateri

- proizvođači sklopovlja

- proizvođači programa

- ponuđači usluga pohrane kartičnih podataka

- serviseri opreme i dr.

- Također u ovu skupinu spadaju i proizvođači usluga, kao što su:

- dostavne službe

- ugovorno vezane tvrtke koje održavaju računalne sustave ili proizvode programe za naručitelja.

- Na dnu piramide nalaze se treće strane u koje spadaju sve druge tvrtke koje su povezane s bankom i trgovcem. Treće strane imaju u nekom dijelu uvid u kartične podatke. U ovu se skupinu ubrajaju:

Standard PCI DSS se u nekoj mjeri odnosi na sve gore spomenute subjekte i izravno utječe na njihovo poslovanje. [prema [42]]

--tpoljak

Podjela prema razinama

Ova podjela je nastala prema pružateljima usluga (eng. Service Providers) koji u nekoj mjeri sudjeluju u obradi kartičnih podataka, bilo da izravno obrađuju, prenose ili pohranjuju kartične podatke, kao i svi oni koji su indirektno povezani s pružateljem usluge, bilo da održavaju vatrozide, usmjeritelje, poslužitelje ili drugu mrežnu opremu, ali i svi oni koji održavaju programe i aplikacije koji su u opsegu PCI DSS-a. Prema ovoj podjeli postoje 3 razine:

- Razina 1

- Ova razina uključuje sve banke zaprimatelje, procesore za plaćanje, sustave za Internet naplatu i sve one trgovce koji godišnje imaju više od 600,000 transakcija VISA kartica godišnje. Svi subjekti unutar ove skupine jednom godišnje su dužni napraviti:

- PCI DSS provjeru od strane ovlaštenog inspektora, koji mora biti odobren od strane PCI konzorcija

- subjekti moraju svaka tri mjeseca skenirati svoje mreže

- jednom godišnje napraviti penetracijski test, odnosno simulirati napad zlonamjernog korisnika (hakera) kako bi se lakše uočili mogući propusti u sigurnosti. [prema [43]]

- Razina 2

- Druga razina broji sve one subjekte koje ne spadaju u prvu razinu, a pohranjuju, obrađuju ili prenose kartične podatke, te imaju od 120,000 do 600,000 kartičnih transakcija na godinu. Od subjekata koji spadaju u ovu skupinu očekuje se da će:

- na godišnjoj razini ispuniti i predati atest onoj banci s kojom imaju ugovor

- mrežno skeniranje svaka 3 mjeseca

- Razina 3

- Ovdje spadaju svi subjekti koji pohranjuju, obrađuju ili presnose kartične podatke, ali imaju manje od 120,000 transakcija kartica godišnje. Ovi subjekti dužni su jednom godišnje ispuniti atest koji predaju banci s kojom imaju ugovor. [prema [44]]

--tpoljak

Primjena PCI DSS

PCI DSS se može primijenjivati kod razlčitih subjekata kao što su, primjerice,

- banke prihvatitelji

- banke

- trgovci

- pružatelji usluga plaćanja karticama

- prodavači kartičnih aplikacija

- pružatelji usluga smještaja i održavanja internet stranica.

Banke prihvatitelji

Kako je PCI DSS složen skup zahtjeva i procedura, implementacija u složenim sustavima kao što su banke prihvatitelji može biti dosta komplicirana. Zajednički problemi svih banaka prihvatitelja mogu utjecati na postizanje usklađenosti, a to su:

- razumijevanje, definiranje i smanjenje opsega procjene,

- rješavanje neusklađenosti s obzirom na naslijeđene sustave,

- učinkovitost kompenzacijskih kontrola i provjera,

- upravljanje višestrukim timovima u dislociranim odjelima i lokacijama,

- suradnja s trećim stranama kao što su dobavljači (odnosi se na IT poduzeća koja pružaju podršku bankama prihvatiteljima, vlasnike sustava za internet naplatu ili pružatelje usluge plaćanja karticama koji nisu certificirani kao usklađenis PCI DSS-om). [45]

Banke

Ovdje se javljaju slični problemi kao i kod banaka prihvatitelja. Banke na više lokacija imaju više odjela koji dijele jednu mrežu što otežava implementaciju PCI DSS-a. Također, kao i kod banaka prihvatitelja, javljaju se problemi s naslijeđenim sustavima i s trećim stranama, odnosno IT poduzećima i pružateljima platnih usluga koji nemaju PCI DSS certifikat. Zbog toga se banke drže provjerenih i certificiranih subjekata. U bankama se često provodi skeniranje sigurnosti koje vodi ranije u tekstu spomenuti kvalificirani procijenitelj sigurnosti - QSA. [46]

Trgovci

Kako je ranije spomenuto, manji trgovci prema zahtjevu kartičarskih poduzeća moraju izraditi PCI upitnik za samoprocjenu - SAQ za svako prodajno mjesto zasebno. Svi trgovci s više prodajnih mjesta imaju isti problem, a taj je da se politike i zahtjevi PCI DSS-a razumiju kroz cijelu mrežu prodajnih mjesta. Kako mnogi trgovci koriste IP terminale, unutarnje skeniranje pojedinačnih terminala osnovni je čimbenik njihovog programa usklađenosti. [47]

Pružatelji usluga plaćanja karticama

Pružatelji usluga plaćanja karticama ili Payment Service Provider - PSP obrađuju velike količine kartičnih podataka svojih klijenata pa je stoga za njih PCI DSS vrlo važan. Upravo su zbog opisa svog posla pružatelji usluga plaćanja karticama vrlo često predmet zlonamjernih napadača, a pomoću PCI DSS-a se od toga mogu zaštiti. Za njih je još vrlo važno održavati certifikate i nalaziti se na listi PCI DSS usklađenih poduzeća. [48]

Prodavači kartičnih aplikacija

Pružatelji usluga plaćanja karticama koriste kartične aplikacije i ranije je navedeno kako kod njih na dnevnoj bazi proteče velik broj kartičnih informacija. Zato je za pružatelje usluga kartičnih poslovanja vrlo važno da njihove kartične aplikacija budu certificirane kao usklađene s PCI DSS-om. Prodavači kartičnih aplikacija moraju biti PCI DSS certificirani. [49]

Pružatelji usluga smještaja i održavanja Internet stranica

Pružatelji usluga smještaja i održavanja Internet stranica moraju biti PCI DSS certificirani, odnosno, sve usluge koje pružaju trgovcu, svi dijelovi usluge (antivirusni program, usluge otkrivanja proboja poslužitelja ili mreže, upravljanje vatrozidom) moraju biti certificirani. Ukoliko nisu, trgovci bi mogli odlučiti surađivati s drugim pružateljem usluga smještaja i održavanja Internet stranica koji jest PCI DSS certificiran. [50]

--sdzeko

Status primjene u Hrvatskoj

U Hrvatskoj se prosječno godišnje ulaže gotovo 900 milijuna kuna u tehnologiju kako bi zaštitili svoje sustave od kriminalaca kojih naravno uvijek ima. Procjenjuje se da ima gotovo oko osam milijuna različitih platnih kartica stoga ne čudi da se u posljednje vrijeme veliki napori ulažu kako bi se uveo novi niz standarda na području zaštite od prevara. Standardom PCI DSS trgovci su podijeljeni na četiri razine ovisno o tome koliko transakcija naprave u godini dana. Većina trgovaca u Hrvatskoj pripada četvrtoj razini s obzirom na to da naprave do milijun transakcija godišnje.

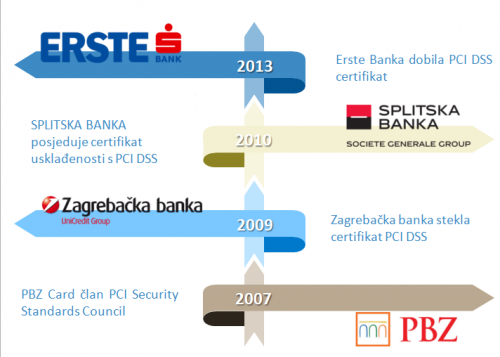

Prva banka u Hrvatskoj koja je stekla certifikat PCI DSS jest Zagrebačka banka ujedno i prva u cijeloj UniCredit grupi, čime je u potpunosti potvrđena usklađenost njenog poslovanja s visokim međunarodnim sigurnosnim standardom platnih sustava. Cjelokupan proces usklađivanja sa standardom PCI DSS provela je do 15.1.2009.

Druga banka u Hrvatskoj koja je stekla certifikat usklađenosti s PCI DSS jest Splitska banka čiji je cjelokupni proces usklađivanja sa standardom PCI DSS provela do 21.5.2010. godine. Time je preko 500.000 fizičkih i preko 24.000 pravnih osoba bilo zaštićeno najvišim mogućim važećim sigurnosnim mjerama. Banka je u 2012. po treći put obnovila certifikat usklađenosti s PCI DSS. [51]

Zagrebačka banka i Splitska banka certifikat PCI DSS stekle su proceduralnom provjerom, provedenom od kvalificiranog i certificiranog procjenitelja, kojom se uspoređivala usklađenost kartičnog sustava banke sa svim zahtjevima za dobivanje navedenog certifikata.

Osim navedenih banaka također ovaj standard su nešto kasnije uvele i druge velike banke u Hrvatskoj kao što je Privredna Banka Zagreb, Erste banka, ...

Kako bi se podigla razina sigurnosti podataka u budućnosti će u Hrvatskoj i u drugim zemljama Europe provjeru sustava zaštite prema zahtjevima standarda PCI DSS, osim banaka i kartičnih kuća, morati obaviti i svi trgovci koji prihvaćaju kartice na svojim prodajnim mjestima te njihovi davatelji usluga obrađivanja transakcija u procesu plaćanja karticama. [prema[52]]

--tilisevi

PCI DSS u EU

Potreba za PCI DSS u EU je došla iz osnovnih principa za obradu osobnih podataka u EU [53]:

- Obrada osobnih podataka je zabranjena, osim ako nije dana suglasnost nositelja podataka ili je pak obrada potrebna za određene svrhe definirane u direktivi.

- Obrada podataka mora slijediti koncept određene svrhe.

- Podaci o nositelju podataka (o svrsi obrade, identitetu voditelja i njegovog prava na pristup ili izmjenu podataka o njemu).

- Odgovarajuća zaštita osobnih podataka od strane tehničkih i organizacijskih mjera.

Posebno treba spomenuti točku 4. koja ukazuje na zaštitu osobnih podataka od strane tehničkih i organizacijskih mjera gdje prema direktivi 95/46 / EZ, članaku 17 [54] ukazuje na to da bi državne članice morale osigurati regulaciju provedbe odgovarajućih tehničkih i organizacijskih mjera za zaštitu osobnih podataka od slučajnog ili nezakonitog uništenja ili slučajnog gubitka, izmjene, neovlaštenog otkrivanja ili pristupa, posebno kada se obrađuje prijenos podataka preko mreže te protiv svih drugih nezakonitih oblika obrade. Uzimajući u obzir stanje tehnike i troškove njihova provedbe, takve mjere moraju osigurati razinu sigurnosti primjerenu rizicima koje predstavlja obrada i priroda podataka koji se žele zaštititi. Iz tih razloga se došlo do PCI DSS-a kao najbolje prakse koja s svojim zahtjevima i striktnim držanjem propisa u potpunosti pokriva sva područja zaštite podataka.

--tilisevi

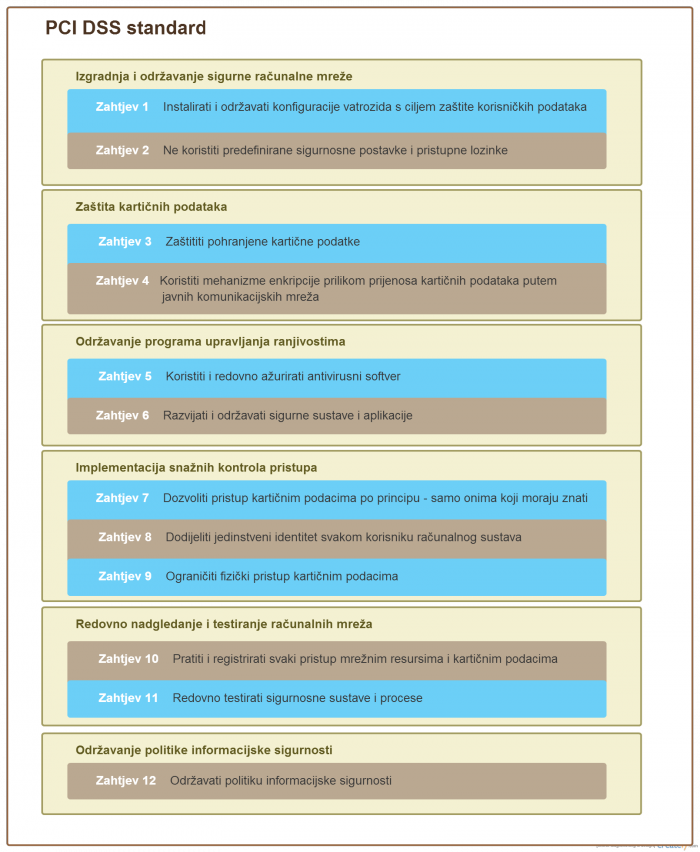

Zahtjevi PCI DSS

Svaka ona organizacija koja želi biti usklađena prema standardu PCI DSS mora zadovoljiti određene zahtjeve koje ovaj standard nalaže. Postoji 12 zahtjeva koji se mogu proučavati kroz 6 kontrolnih točaka. (Slika ispod) Nepoštivanje nekog od zahtjeva za organizaciju može imati ozbiljne negativne posljedice. [prema [55]]

Slika u nastavku, kao i slike od zahtjeva kreirane su u besplatnom online alatu za izradu dijagrama, Creately [56], a sve su izrađene prema najnovijoj verziji PCI DSS standarda, odnosno prema verziji 3.0. koja je aktivna od 1. siječnja 2014. godine. Svi zahtjevi PCI DSS standarda mogu se pronaći na poveznici u nastavku [57].

--tpoljak

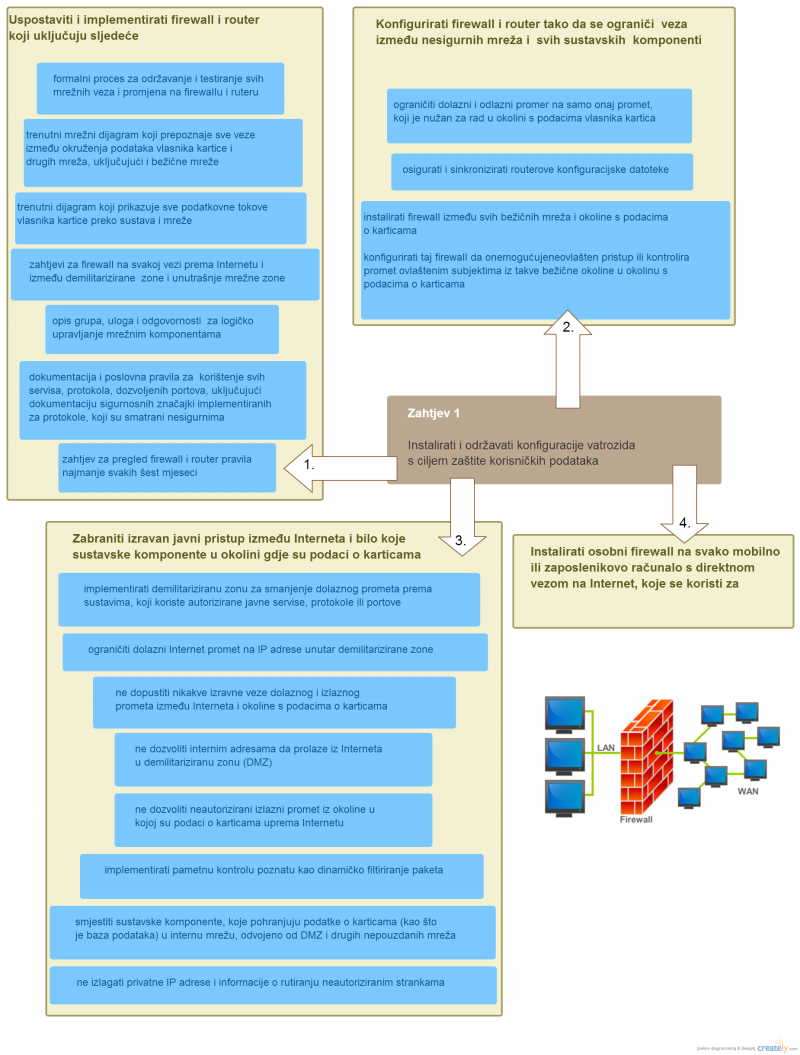

Zahtjev 1. Instalirati i održavati konfiguracije vatrozida s ciljem zaštite korisničkih podataka

Vatrozidi su uređaji koji kontroliraju koji je računalan promet dopušten za ulaz i izlaz iz računalne mreže neke organizacije. Vatrozidi ispituju čitav mrežni promet i blokira one prijenose podataka koji ne zadovoljavaju propisane sigurnosne kriterije.

Svi sustavi, jedne organizacije, moraju biti zaštićeni od neovlaštenog pristupa sa nepoznatih mreža. Neovlašteni pristupi se mogu dogoditi preko internet trgovine, pristupom internetu zaposlenika preko preglednika, preko zaposloenikovog pristupa elektroničkoj pošti, preko bežične mreže ili putem nekih drugih izvora. Upravo su vatrozidi ključni mehanizmi zaštite za sve računalne mreže. [prema [58]]

Slika u nastavku prikazuje ovaj zahtjev i sve aktivnosti koje se moraju ispuniti kako bi zahtjev bio uspješno realiziran. Cijela slika napravljena je u, već spomenutom, Creately alatu prema zadnjoj verziji PCI DSS standarda (V 3.0.).

--tpoljak

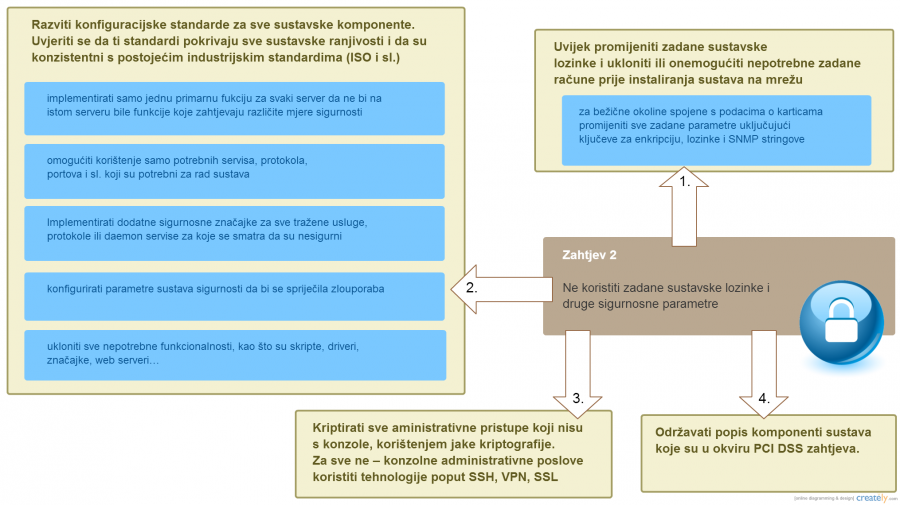

Zahtjev 2. Ne koristiti zadane sustavske lozinke i druge sigurnosne parametre

Svaki onaj zlonamjerni pojedinac koji želi provaliti u tuđi profil, probat će neke od često korištenih lozinki kako bi možda slučajno pogodio istu. Te lozinke i postavke su dobro poznate hakerskim zajednicama i lako se utvrđuju putem javnog informiranja. Neke od tipičnih default lozinka koje moraju biti što prije promijenjene, kako bi se korisnici zaštitili od napada, su:

- [ne postojanje lozinke]

- [ime proizvoda ili poduzeća]

- 1234 ili 4321

- access

- admin

- anonymous

- database

- guest

- manager

- pass

- password

- user [prema [59]]

Najlakši način da haker pristupi korisnikovoj internoj mreži je da isproba navedene zadane zaporke ili pothvate na temelju zadanih postavki sustavskog softvera u korisnikovoj infrastrukturi kartičnog plaćanja. Vrlo često, korisnici ne mijenjaju zadane zaporke ili postavke nakon implementacije. Na taj način su izložili svoje račune kao da su ostavili svoju trgovinu otključanu preko noći i otišli kući. Slika u nastavku prikazuje zahtjev 2 u kojem je, osim promjene lozinke, važno i razviti konfiguracijske standarde za sve sustavske komponente te njima pokriti sve moguće sustavske ranjivosti. Zatim je potrebno kriptirati sve administrativne pristupe koji ne potječu sa same konzole. Potrebno je zaštiti podatke o vlasnicima kartica. [prema [60]] Cijela slika napravljena je u, već spomenutom, Creately alatu prema zadnjoj verziji PCI DSS standarda (V 3.0.).

--tpoljak

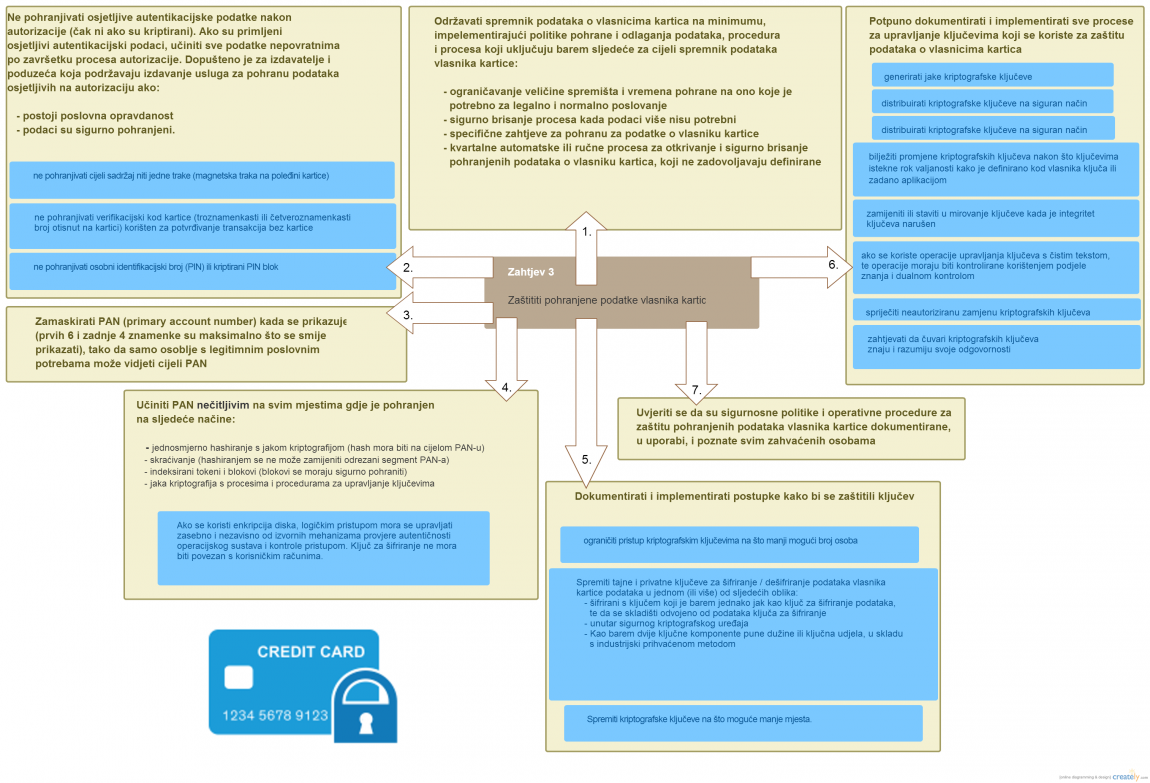

Zahtjev 3. Zaštititi pohranjene podatke vlasnika kartice

Metode zaštite, kao što su enkripcija (eng. encryption), skraćivanje (eng. truncation), prikrivanje (eng. masking) i hashiranje (eng. hashing), su kritične komponente zaštite podataka vlasnika kartice. Ako uljez zaobiđe druge sigurnosne kontrole i dobije pristup šifriranim podacima, bez odgovarajućih kriptografskih ključeva su podaci za tu osobu nečitljivi i neupotrebljivi. Ostale učinkovite metode zaštite pohranjenih podataka bi trebalo smatrati potencijalnim mogućnostima za smanjenje rizika. Na primjer, metode za smanjenje rizika uključuju ne pohranjivanje podataka vlasnika kartice, osim ako je to apsolutno neophodno, skraćivanje podataka vlasnika kartice, ako pun PAN (Primary Account Number) nije potreban, i ne slanje nezaštićenog PAN-a pomoću tehnologije slanja poruka krajnjem korisniku, kao što su e-mail i izravna razmjena poruka. [prema [61]]

Podaci vlasnika kartice se odnose na bilo kakve informacije tiskane, obrađene, prenesene ili pohranjene u bilo kojem obliku na platnoj kartici. Od entiteta koji prihvaćaju platne kartice se očekuje da će štititi podatke vlasnika kartice i da će spriječiti njihovo neovlašteno korištenje - bilo da se podaci ispisuju ili pohranjuju lokalno, ili se prenose preko javne mreže na udaljeni poslužitelj ili davatelj usluga. [prema [62]]

Slika u nastavku prikazuje ovaj zahtjev i sve aktivnosti koje se moraju ispuniti kako bi zahtjev bio uspješno realiziran. Cijela slika napravljena je u, već spomenutom, Creately alatu prema zadnjoj verziji PCI DSS standarda (V 3.0.).

--tpoljak

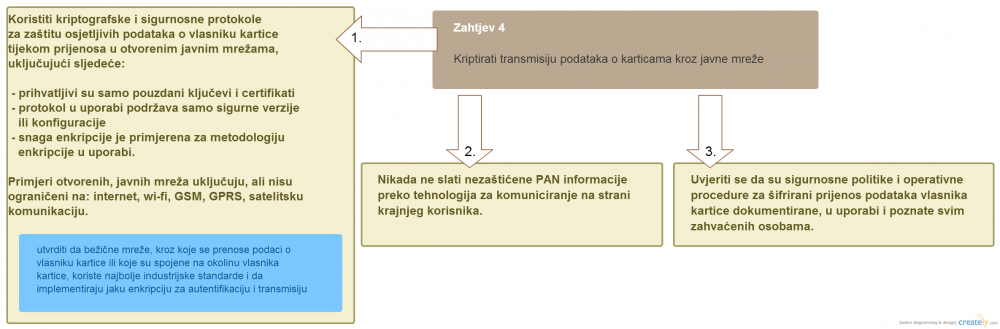

Zahtjev 4. Kriptirati transmisiju podataka o karticama kroz javne mreže

Osjetljivi podaci moraju biti šifrirani tijekom prijenosa preko mreža koje su lako dostupne zlonamjernim pojedincima. Enkripcija je tehnologija koja se koristi za prikaz prenesenih podataka, tako da oni budu nečitljivi neovlaštenim osobama. Loše konfigurirane bežične mreže i ranjivosti u enkripciji i autentifikaciji protokola i dalje su meta zlonamjernih pojedinaca koji iskorištavaju te ranjivosti za dobivanje povlaštenog pristupa podatkovnim okruženjima vlasnika kartice. [prema [63]]

Slika u nastavku prikazuje ovaj zahtjev i sve aktivnosti koje se moraju ispuniti kako bi zahtjev bio uspješno realiziran. Cijela slika napravljena je u, već spomenutom, Creately alatu prema zadnjoj verziji PCI DSS standarda (V 3.0.). Za realizaciju ovog zahtjeva važno je koristiti kriptografske i sigurnosne protokole kako bi se zaštitili podaci o vlasniku kartice, zatim je važno da se PAN informacije nikad ne šalju nezaštićeno, a sigurnosna politika mora biti u upotrebi, te s njom moraju biti upoznate sve zahvaćene osobe.

--tpoljak

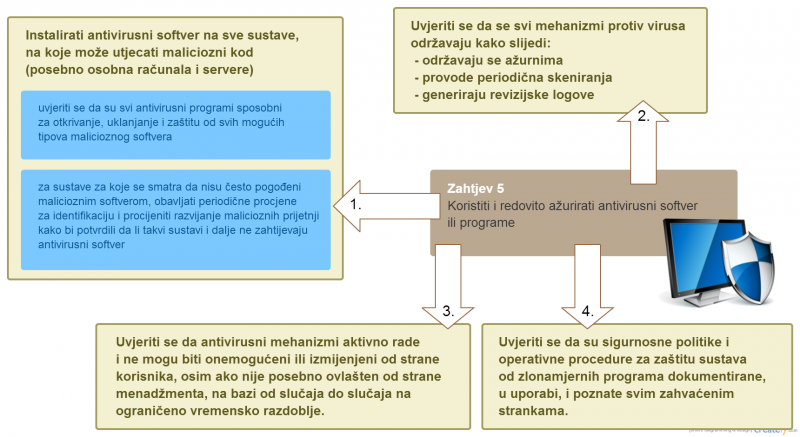

Zahtjev 5. Koristiti i redovito ažurirati antivirusni softver ili program

Zlonamjerni softver, koji se često naziva malware (uključujući viruse, crve i trojance), uđe u mrežu tijekom mnogih odobrenih poslovnih aktivnosti, uključujući razmjenu e-pošte zaposlenika i korištenje interneta, mobilnih računala i uređaja za pohranu, što rezultira iskorištavanjem ranjivosti sustava. Antivirusni softver mora se koristiti na svim sustavima najčešće pogođenim zlonamjernim softverom kako bi se sustav zaštitio od tekućih i razvojnih prijetnji zlonamjernog softvera. [prema [64]]

Slika u nastavku prikazuje ovaj zahtjev i sve aktivnosti koje se moraju ispuniti kako bi zahtjev bio uspješno realiziran. Cijela slika napravljena je u, već spomenutom, Creately alatu prema zadnjoj verziji PCI DSS standarda (V 3.0.). Za ovaj zahtjev je važno instalirati antivirusni softver na sve sustave, uvjeriti se da se svi mehanizmi rade protiv virusa, da antivirusni mehanizmi aktivno rade i ne mogu biti onemogućeni, te da su sigurnosne politike u upotrebi.

--tpoljak

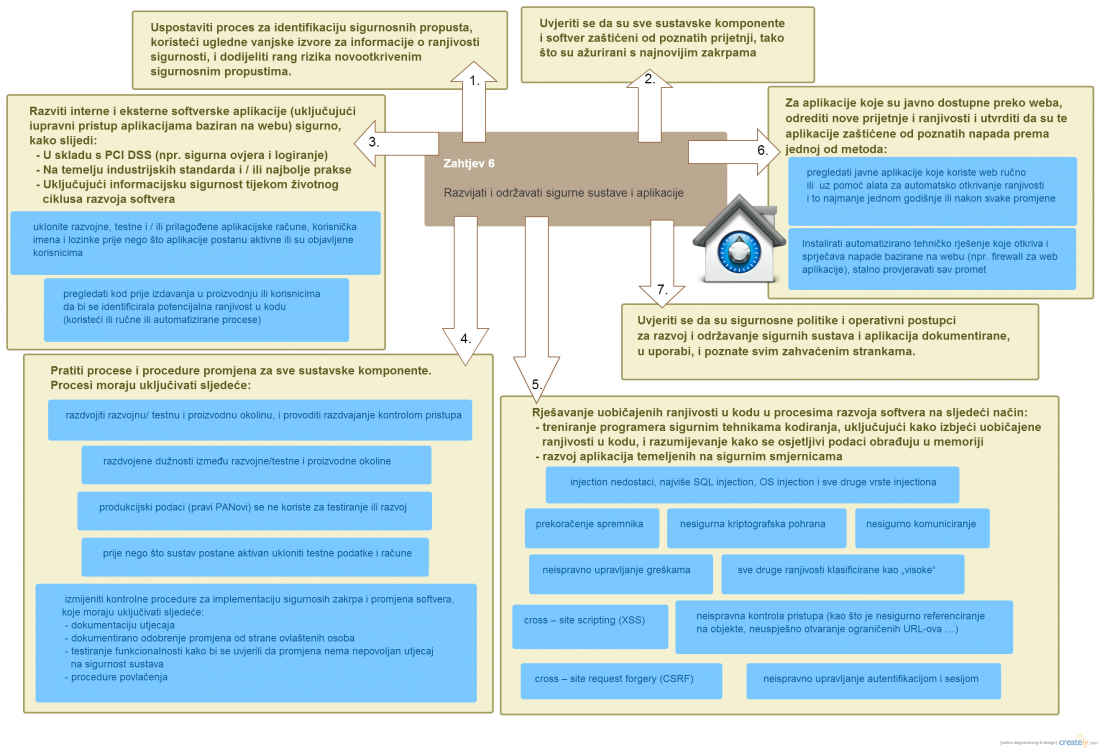

Zahtjev 6. Razvijati i održavati sigurne sustave i aplikacije

Zlonamjerni pojedinci koriste sigurnosne propuste za dobivanje povlaštenog pristupa sustavima. Takvi propusti u sustavima i aplikacijama mogu omogućiti kriminalcima pristup PAN-u i drugim podacima vlasnika kartice. Mnogi od tih propusta su riješeni pomoću sigurnosnih zakrpa koje moraju biti instalirane od strane subjekata koji upravljaju sustavima. Svi kritični sustavi moraju imati nedavno puštene, odgovarajuće softverske zakrpe kako bi zaštitili podatke vlasnika kartice od izrabljivanja i odavanja od strane zlonamjernih pojedinaca i zlonamjernog softvera.

Napomena: odgovarajuće softver zakrpe su one zakrpe koje su ispitane i ocijenjene u dovoljnoj mjeri kako bi se utvrdilo da zakrpe nisu u sukobu s postojećim sigurnosnim konfiguracijama. Za interno razvijene aplikacije, brojni propusti se mogu izbjeći korištenjem standardnih procesa razvojnih sustava i sigurne tehnike kodiranja. [prema [65]]

Slika u nastavku prikazuje ovaj zahtjev i sve aktivnosti koje se moraju ispuniti kako bi zahtjev bio uspješno realiziran. Cijela slika napravljena je u, već spomenutom, Creately alatu prema zadnjoj verziji PCI DSS standarda (V 3.0.).

--tpoljak

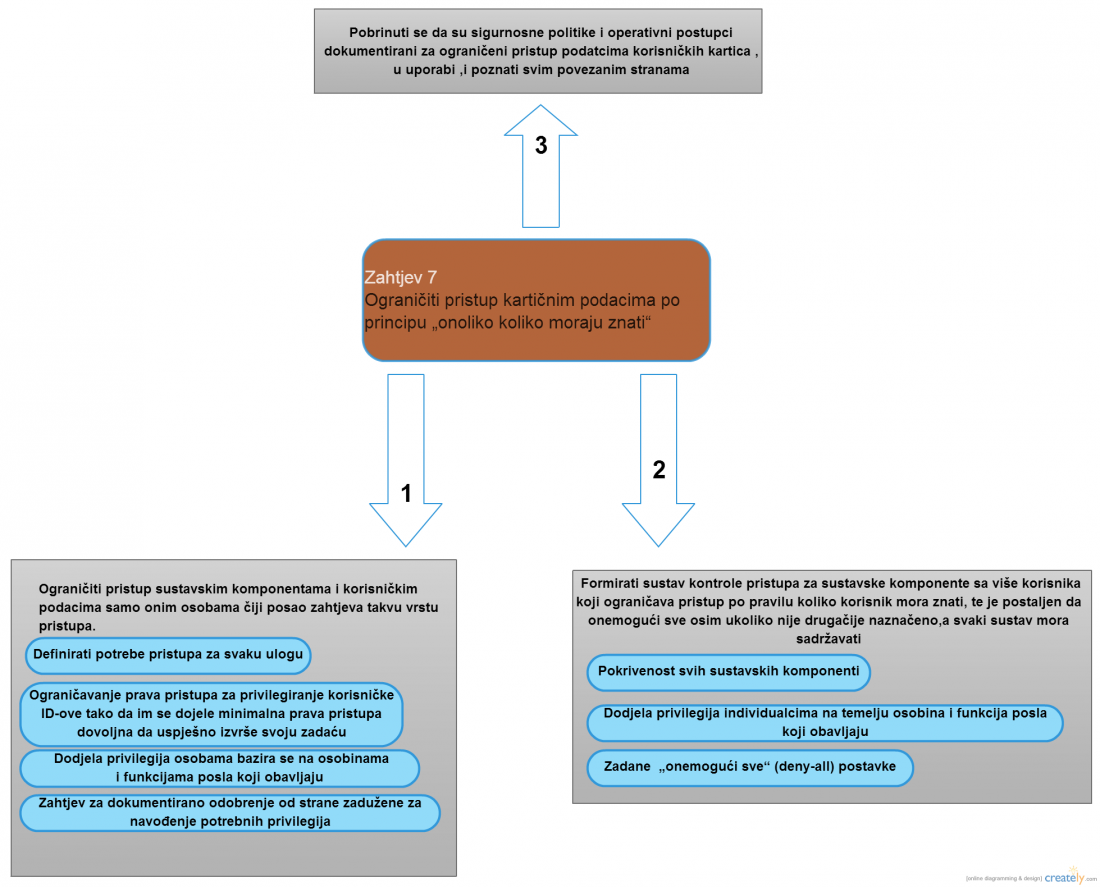

Zahtjev 7. Ograničiti pristup kartičnim podacima po principu "onoliko koliko moraju znati"

Kako bi se osiguralo da pristup kritičnim podacima mogu imati samo ovlaštene osobe, sustavi i procesi moraju biti u mogućnosti ograničiti pristup samo osobama koje su poznate unutar sustava i koje su odgovorne za obavljanje dodijeljenog im posla. Pristup se ograničava na pristup onoj količini podataka i privilegija koja je potrebna za odvijanje rada.[prema [66]]

--mtadic

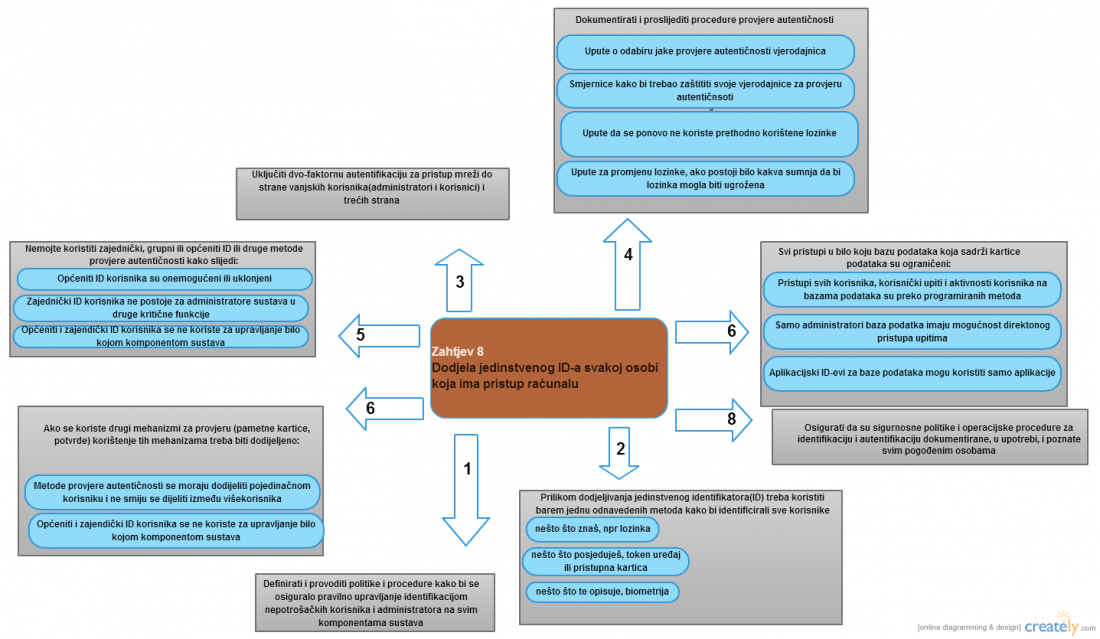

Zahtjev 8. Dodjela jedinstvenog ID-a svakoj osobi koja ima pristup računalu

Dodjeljivanjem jedinstvenog identifikacijskog broja svakoj osobi s pristupom osigurava se da je svaki pojedinac odogovoran za svoje postupke. Kada je uspostavljena takva odgovornost, sve radnje koje su poduzete nad kritčnim podacima i sustavom se izvode i mogu se pratiti do poznatih i ovlaštenih osoba. To se odnosi na sve osobe, uključujući one koji imaju administrativna prava i mogu pregledavati i pristupati kartičnim podacima.[prema [67]]

--mtadic

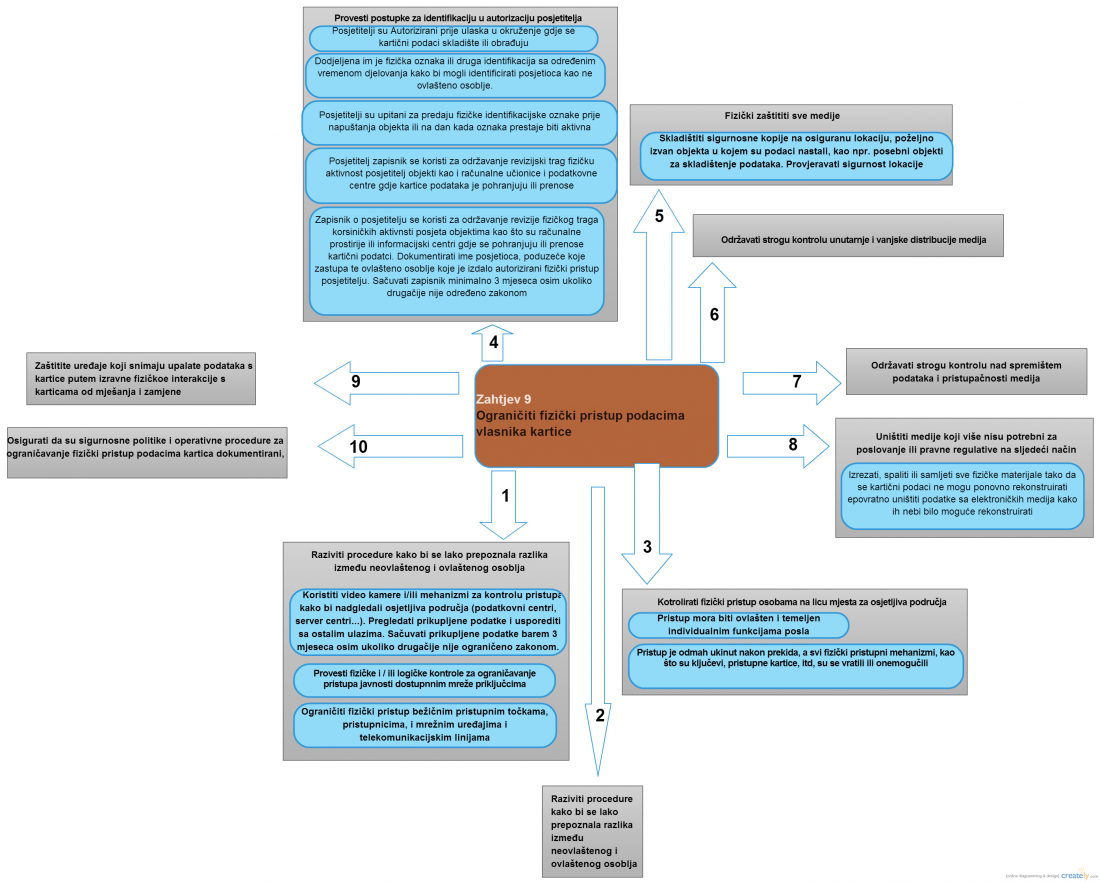

Zahtjev 9. Ograničiti fizički pristup podatcima vlasnika kartice

Svaki fizički pristup podacima ili sustavima koji omogućava pružatelj kartica daje priliku da pojedinac pristupi uređajima ili podacima, te da ih ukloni ili kopira, mora biti adekvatno zaštićen i ograničen. Primjeri fizičke zaštite uključuju korištenje aparata za uništavanje dokumenata, izbjegavanje nepotrebnog kopiranja papirnatih dokumenata te korištenje brava i lanaca na kantama za smeće kako bi se obeshrabrilo kriminalce koji bi inače prekopavali po smeću s ciljem pornalaska povjerljivih podataka. Na slici ispod su navedeni zahtjevi koji su potrebni kako bi se fizički zaštitili podaci vlasnika kartice. [prema [68] i [69]]

--mtadic

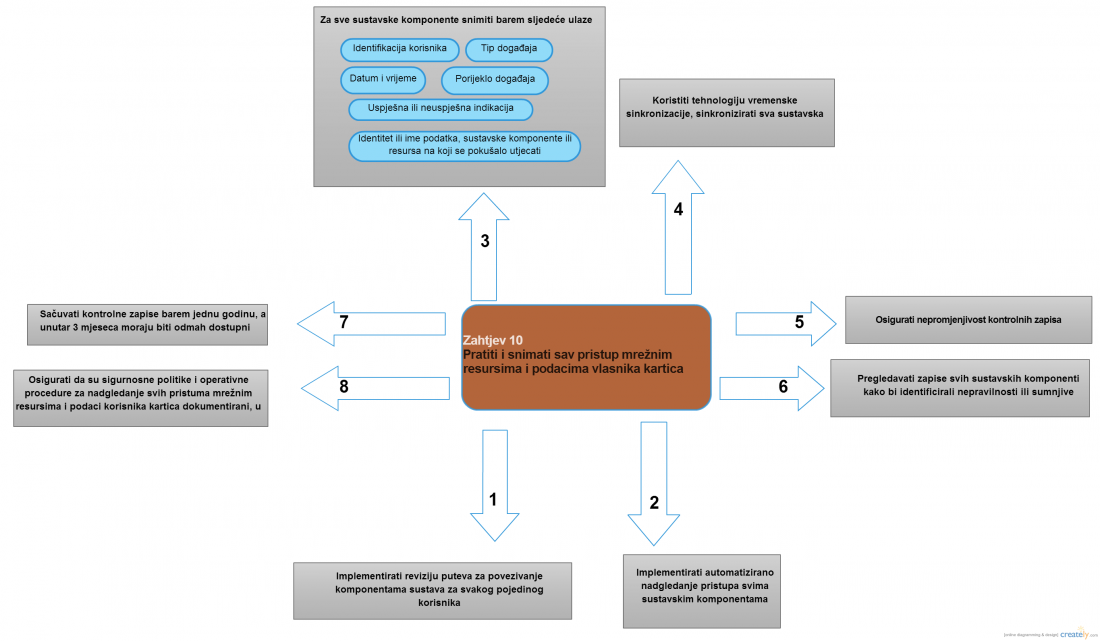

Zahtjev 10. Pratiti i snimati sav pristup mrežnim resursima i podacima vlasnika kartica

Mehanizmi zabilješki i mogućnost praćenja svakog korisnika su ključni u sprječavanju, otkrivanju i smanjivanju utjecaja nad povjerljivim podacima. Prisutnost zabilješki o svim aktivnostima korisnika omogućava temlejito praćenje, obavještavanje i analiziranje aktivnosti ukoliko se nešto ne odvija onako kao bi trebalo, tj. ako dođe do neovlaštenog pristupa. Utvrđivanje samog uzroka nedopuštenih radnji je prilično teško, ali pomoću bilješki aktivnosti nije i nemoguće. [prema [70]]

--mtadic

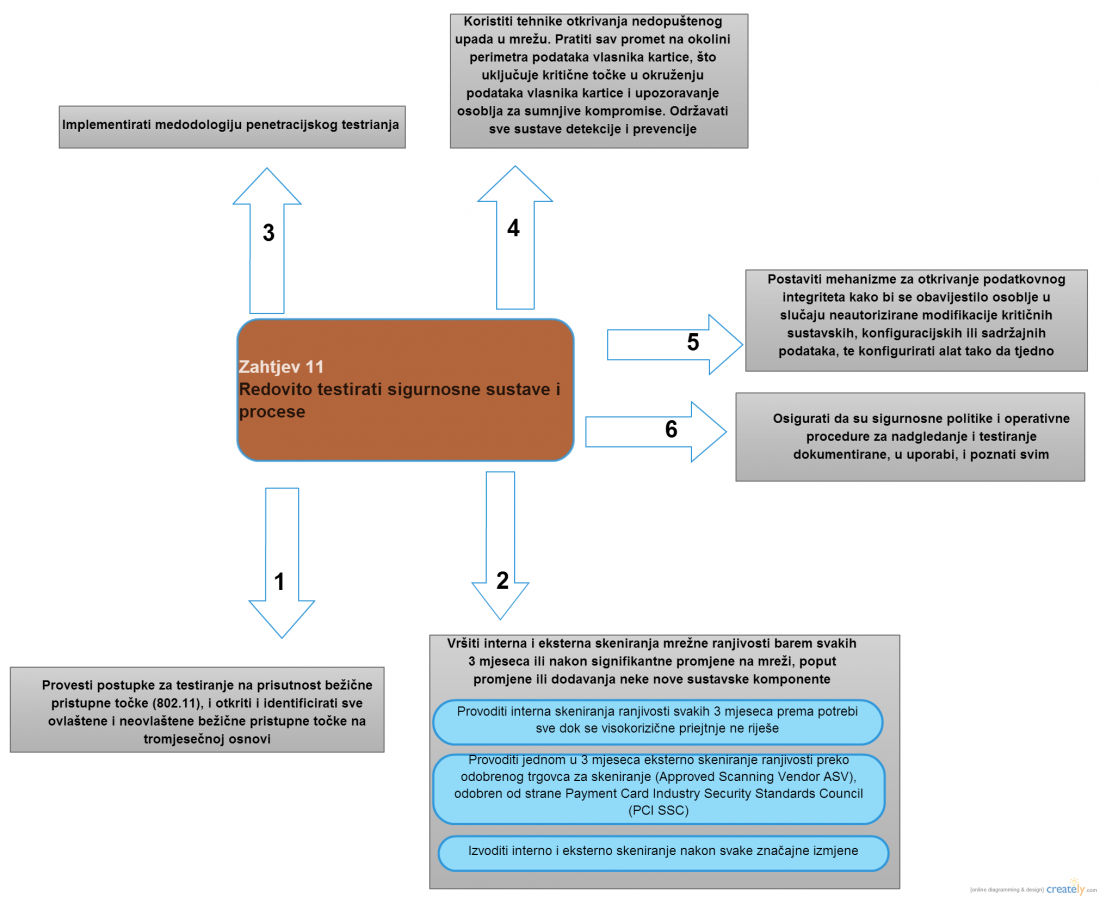

Zahtjev 11. Redovito testirati sigurnosne sustave i procese

Redovito održavanje i provjeravanje sigurnosti sustava je jako bitno kako bi se osiguralo ispravno i pravovremeno provođenje i obavljanje funkcija za sve procedure i mjere sigurnosti. Otkrivanje ranjivosti, odnosno sigurnosti samog sustava se otkriva neprestano od strane malicioznih individualaca ili od strane istraživaća ili testera koji su specijalizirani za to. Upravo zbog toga sve dijelove sustava procese i druge software bi trebalo redovito testirati kako bi se osiguralo da sigurnosne kontrole i dalje obavljaju svoj posao. Isto tako bi programe koji služe za obranu od napada osoba i virusa redovito nadograđivati s najnovijm obrascima i definicijama.[prema [71] i [72]]

--mtadic

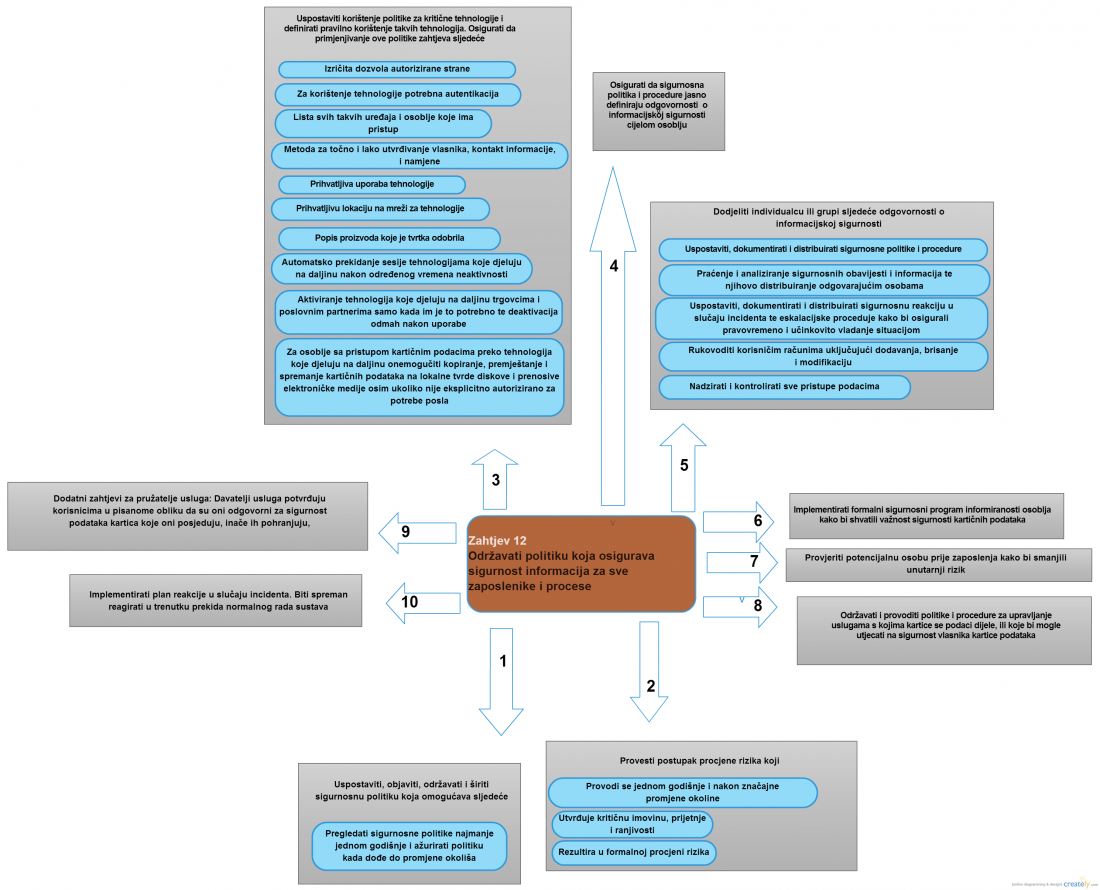

Zahtjev 12. Održavati politiku, koja osigurava sigurnost informacija za sve zaposlenike

Jaka sigurnosna politika postavlja sigurnosne mjere za cijeli entitet i obavještava cjelokupno osoblje što se od njih očekuje. Sve službene informacije koje su povezane sa sigurnosnom politikom potrebno je definirati u raznim pravilnicima te ih je potrebno održavati i redovito pratiti. Svi zaposlenici bi trebali biti svjesni povjerljivosti podataka i koja je njihova odgovornost kako bi te iste podatke zaštitili. [prema [73] i [74]]

--mtadic

Anketa

Obrađujući ovu temu, sinula je ideja da anketom vidimo koliko naših kolega koristi kartice i internet kupovinu te koliko često. Neke od pretpostavki su bile da većina ljudi koristi kreditnu karticu više puta tjedno, da na mjesečnoj bazi kupuju na internetu i da većina njih nikada nije čula za PCI DSS.

Ispitano je 107 ispitanika (toliko je ljudi popunilo anketu), a anketa je bila objavljena na Facebook-u. Pretpostavljamo da su najveći dio ispitanika studenti prve i druge godine diplomskog studija Fakulteta organizacije i informatike u Varaždinu.

Rezultati

Muških ispitanika je bilo 47 (43%), a ženskih 62 (57%).

57 ispitanika spada u dobnu skupinu 13-23 što čini 52%. 41 ispitanik spada u dobnu skupinu 24-30 (38%). 9 ispitanika spada u dobnu skupinu 31-45 što čini 8% i samo dva ispitanika imaju između 46 i 60 godina što čini 2%.

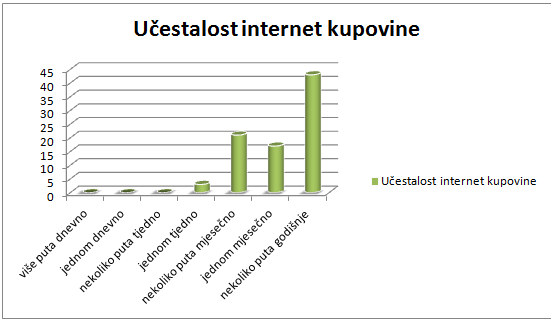

Dva najvažnija pitanja za nas su učestalost korištenja kreditnih kartica i učestalost internet kupovine. Na slikama ispod se vide rezultati.

Kako je i pretpostavljeno, najveći dio ispitanika koristi kreditne kartice na tjednoj razini, a zatim na mjesečnoj.

92% ispitanika nikada nije izgubilo svoju kreditnu karticu.

79% ispitanika kupuje preko interneta (86 ispitanika), a ostatak (21%) ne kupuje.

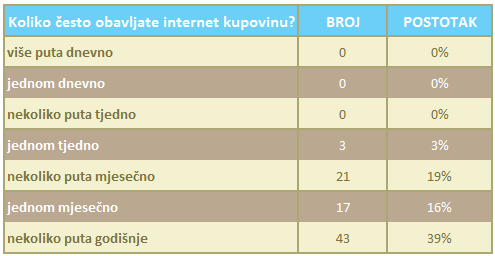

Odgovori na pitanje učestalosti kupovanja internetom nalaze se na slici ispod:

Samo 3% ispitanika kupuje preko interneta na tjednoj razini, njih 19% nekoliko puta mjesečno, 16% jednom mjesečno i 39% nekoliko puta godišnje.

Od onih koji kupuju preko interneta, 41% zna da njihov internet trgovac štiti njihove podatke, dok 39% ne zna jesu li njihovi podaci zaštićeni ili nisu.

57% ispitanika svoju internet kupovinu smatra sigurnom, dok 20% ju smatra nesigurnom.

5% ispitanika je barem jednom u životu bilo žrtva prijevare i/ili krađe prilikom internet kupovine, dok 74% nikada nije.

23% ispitanika zna što je PCI DSS (Payment Card Industry Data Security Standard), dok 77% ne zna.

28% ispitanika zna da njihova kartičarska kuća ima implementiran neki standard sigurnosti podataka, 2% zna da nema, a 70% ne zna ima li ili nema.

5% ispitanika ne bi željelo da njihova kartičarska kuća ima implementiran neki standard sigurnosti podataka.

Učestalost korištenja kreditnih kartica i kupovine preko interneta se i ovom anketom pokazala dosta visoka, a znanje sigurnosti podataka bi moglo rasti.

--sdzeko

Kratka analiza banaka u Hrvatskoj

Prema jednom članku pronađenom na Internet portalu Ja trgovac [75] istražene su nabrojane vodeće banke kartičnog poslovanja na hrvatskom tržištu. Tako je istraženo osam sljedećih banaka:

- Erste banka

- Hrvatska poštanska banka

- Hypo Alpe-Adria-Bank

- OTP banka

- Privredna banka Zagreb

- Raiffeisenbank Austria (RBA)

- Societe generale – Splitska banka

- Zagrebačka banka

Slika u nastavku prikazuje banke u Hrvatskoj koje su na neki način povezane sa PCI DSS standardom. Tako je Privredna Banka Zagreb već 2007. godine postala članica PCI SSC-a [76]. Zagrebačka banka svoj PCI DSS certifikat stječe 2009. godine [77]. Splitska banka je druga banka u Hrvatskoj koja posjeduje certifikat usklađenosti s PCI DSS [78]. Erste banka, 2013. godine dobiva svoj certifikat [79]. Slika je izrađena u PowerPoint-u, a slike pojedinačnih logova pronađene su na Google-u.

Od na početku navedenih banaka, za njih 4 nije pronađeno da posluju u skladu s PCI DSS standardom. Slika u nastavku prikazuje koje su to banke, a sama slika je napravljena od logotipovi banaka koji su pronađeni na Google-u.

--tpoljak

Podjela poslova

Džeko Suzana - Uvod, Povijest, PCI standard sigurnosti, Primjena PCI DSS, anketa

Ilišević Tomislav - Izvori i oblici prijetnji - kartične prijevare, Status primjene u Hrvatskoj, PCI DSS u EU

Poljak Tihana - Podjela subjekata prema PCI DSS, Zahtjevi PCI DSS (zahtjevi od 1-6), Kratka analiza banaka u Hrvatskoj

Tadić Marko - Zahtjevi PCI DSS (zahtjevi od 6-12)

Literatura

- Centar Informacijske Sigurnosti (2011). Standard PCI DSS, dostupno 15.01.2015 na http://www.cis.hr/files/dokumenti/CIS-DOC-2011-12-033.pdf

- Croz, Penetracijsko testiranje, dostupno 16.01.2015. na http://www.croz.net/penetracijsko-testiranje/

- PCI Security Standards Council (2010). PCI DSS Quick Reference Guide, dostupno 15.01.2015 na https://www.pcisecuritystandards.org/documents/PCI%20SSC%20Quick%20Reference%20Guide.pdf

- PCI Security Standards Council (2010). Payment Card Industry (PCI) Data Security Standard dostupno 14.01.2015 na https://www.pcisecuritystandards.org/documents/pci_dss_v2.pdf

- PCI Security Standards Council (2014). PCI DSS Prioritized Approach for PCI DSS 3.0, dostupno 16.01.2015 na https://www.pcisecuritystandards.org/documents/Prioritized_Approach_for_PCI_DSS_v3_.pdf

- Online alat za izradu dijagrama, dostupno 14.01.2015 na http://creately.com/

- About the JCB Brand, dostupno 16.01.2015. na http://www.jcbcard.com/brand/index.html

- PCI Security Standards Council (2008). PCI SECURITY STANDARDS COUNCIL RELEASES VERSION 1.2 OF PCI DATA SECURITY STANDARD, dostupno 16.1.2015. na https://www.pcisecuritystandards.org/pdfs/pr_080930_PCIDSSv1-2.pdf

- PCI Security Standards Council (2010). PCI SECURITY STANDARDS COUNCIL RELEASES VERSION 2.0 OF THE PCI DATA SECURITY STANDARD AND PAYMENT APPLICATION DATA SECURITY STANDARD, dostupno 16.1.2015. na https://www.pcisecuritystandards.org/pdfs/pr_101028_standards_2.0.pdf

- PCI Security Standards Counncil, Documents Library, dostupno 16.1. na https://www.pcisecuritystandards.org/security_standards/documents.php?category=supporting

- CIS, Centar informacijske sigurnosti, PCI DSS standard, dostupno 18.1.2015. na http://www.cis.hr/dokumenti/pci-dssstandard.html

- Ja trgovac (2013). Pregled kartičnog poslovanja vodećih banaka na hrvatskom tržištu, dostupno ¸17.01.2015 na http://www.jatrgovac.com/tag/pci-dss/

- PBZ Card (2007). PBZ Card član PCI Security Standards Council, dostupno 17.01.2015 na http://www.pbzcard.hr/hr/media-centar/priopcenja/pbz-card-clan-pci-security-standards-council

- Zagrebačka banka. 15.01.2009. Zagrebačka banka stekla certifikat PCI DSS, dostupno 17.01.2015 na http://www.zaba.hr/home/wps/wcm/connect/zaba_hr/zabapublic/press/objave/aktualno/395012804cce9899be2efe3d876487e2

- Splitska banka (2010). Splitska banka posjeduje certifikat usklađenosti s PCI DSS koji jamči klijentima najvišu zaštitu kartičnih podatakahttp://www.splitskabanka.hr/sb-in-public/news/articletype/articleview/articleid/5182/splitska-banka-posjeduje-certifikat-usklaenosti-s-pci-dss-koji-jamci-klijentima-najvisu-zastitu-karticnih-podataka

- Erste. Erste banka dobila PCI/DSS certifikat kojim jamči najbolje sigurnosne mjere u kartičnom poslovanju, dostupno 17.01.2015 na https://www.google.hr/url?sa=t&rct=j&q=&esrc=s&source=web&cd=1&cad=rja&uact=8&ved=0CBsQFjAA&url=http%3A%2F%2Fwww.erstebank.hr%2Fhr%2FDownloads%2Fd6ba313d-cf4c-4031-adbd-67d4b8083ae7%2F2013_01_22_Erste_banka_dobila_PCI_DSS_Certifikat.pdf&ei=4K28VOanFYH5ygOlzoGwDw&usg=AFQjCNHVDNE7siPxc-_XJ29D73cnRwSlTA&sig2=qsPshRE4cCclKsqKY4hJ5A