Virtualizacija poslužitelja - ESXi

Prijavljuju: Mihael Horvat, Marin Mikuličić, Zvonimir Krička

Uvod u virtualizaciju

Virtualizacija se odnosi na metode koje dozvoljavaju podjelu ili sažimanje resursa računala (pogotovo u području servera). Sam pojam virtualizacije nije moguće jednoznačno objasniti pošto primjenu pronalazi u više slučajeva. Postoje različiti koncepti i tehnologije u području hardvera i softvera koji se bave pojmom virtualizacije. Primarni cilj virtualizacije je korisniku pružati apstraktni prikaz izolacije hardvera - kapaciteta izračunavanja i memorijskog prostora. Logički sloj se uklapa između korisnika i resursa. U takvim slučajevima svakom se korisniku stvara dojam da:

a) je općenito korisnik nekog resursa

b) se više (heterogenih) hardverskih resursa spaja sa homogenom okolinom

Zadatak samog operacijskog sustava tada je u pravilu upravljanje za korisnika ne vidljivim i transparentnim resursima. Kada govorimo o virtualizaciji treba napomenuti da je ona prisutna po cijelom svijetu. Ovdje nije bitno da li se radi o Linux-Community putem Open Source Projekta XEN ili Intela sa Vanderpool naslovnim stranama.

--Marin.Mikulicic 23:05, 2. siječnja 2012.

Uvod u ESX server

VMware ESXi omogućuje vrlo jednostavan pristup virtualizaciji na potpuno besplatan način. Ovdje se omogućava konsolidiranje primjene na manje servere te samim time ušteda novaca uz jeftinije troškove za hardver, hlađenje i administraciju. VMware ESXi je optimiran i podešen rigorozno na način da podržava intenzivnu primjenu resursa i baza podataka prilikom minimalnih performansi. VMware ESXI nudi slijedeće mogućnosti:

- Smanjenje IT troškova i poboljšanje fleksibilnosti putem konsolidacijom servera - Reduciranje vremena prekida i povećanje pouzdanosti putem Business Continuity and Disaster Recovery - Poboljšanje efikasnosti energije kroz manji broj psihičkih servera

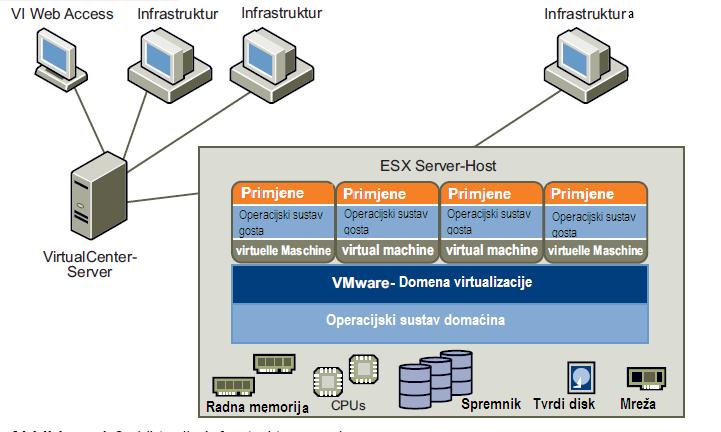

Kod ESXi virtualizacije susrećemo se također pojmom hipervizor ili VMM koji se odnosi na tehniku virtualizacije hardvera koja nam omogućava korištenje više operacijskih sustava (gostiju) na jednom računalu (domaćinu). Na sljedećoj slici možemo vidjeti prikaz interakcije komponenata. Za ESX server domaćina imamo konfigurirane 4 virtualne mašine. Na svakoj virtualnoj mašini se izvodi neki svojevrstan operacijski sustav i svojevrsna primjena. Administratori imaju dva načina na koja mogu nadgledati domaćina i virtualne mašine. Prvi je upotreba nekog VI Client-a za direktnu vezu sa nekim ESX server domaćinom. Drugi se odnosi na upotrebu nekog VI Client-a za povezivanje nekog središnjeg virtualnog servera. Središnji virtualni server ima sposobnost upravljanja redom ESX server domaćina.

--Marin.Mikulicic 23:25, 4. siječnja 2012.

Od VMware Workstation do VMware ESXi - povijest razvoja

ESXi je proizvod tvrtke VMware koja je osnovana 1998 godine kako bi pružila virtualizacijska rješenja za x86 platformu. Virtualizacija je nastala 1970ih godina kako bi se omogućilo aplikacijama da dijele i bolje koriste centralizirane resurse na velikim mainframe sustavima. Kroz osamdesete i devedesete virtualizacija je ispala iz igre kao poželjno rješenje jer su jeftina x68 desktop računala i poslužitelji omogućili učvršćivanje modela distribuiranog računalstva. Široka rasprostranjenost Linuxa i Windowsa učvrstila se kao standardna x86 arhitektura za poslužitelje. Takva je situacija dovela do novih izazova:

- Malo opterećenje poslužitelja – broj poslužitelja u organizacijama se drastično povećao. Razne studije su pokazale da prosječno opterećenje servera varira između 10 i 15%. Do toga dolazi jer se na jedan server tipično instalira samo jedna aplikacija da bi se minimalizirali sigurnosni rizici i problemi nakon instaliranja novih verzija aplikacija.

- Povećanje troškova za infrastrukturu i upravljanje – kako su se serveri proširili kroz organizacije tako su porasli operacijski troškovi poput potrošnje električne energije, hlađenja i prostora za poslužitelje što je postajalo neprihvatljivo za poslužitelje s jako niskim opterećenjem..

- Otežano održavanje desktop računala krajnjih korisnika – distribuirano računalstvo je pružilo slobodu i fleksibilnost korisnicima i aplikacijama koje koriste ali je ujedno otežao upravljanje takvim sustavima i povećalo sigurnosne rizike.

1999 godine VMware je izdao VMware Workstation, proizvod koji je omogućio da istovremeno izvršava više operativnih sustava na desktop računalu. Taj je proizvod značajno smanjio troškove hardvera i upravljanja u scenarijima u kojima je korisniku potrebno više različitih okolina koje su se sada sve mogle izvoditi na jednoj radnoj stanici. Uvedena je i „snapshot“ tehnologija koja je omogućila lako vraćanje virtualnog uređaja na ispravnu konfiguraciju. Jednom izrađen virtualni uređaj se lako dijelio među korisnicima jer se sastojao od nekoliko specifičnih datoteka.

2001 godine VMware je izdaoVMware GSX Server i ESX Server. GSX server je bio sličan Workstationu jer je bio potreban operativni sustav domaćin (host) na koji se GSX mogao instalirati. S GSX serverom korisnici su mogli kreirati virtualne uređaje na isti način kao i u Workstation ali su se one nalazile na poslužitelju a ne na korisničkom desktopu. Kasnije je GSX server preimenovan u VMware Server. VMware ESX Server je također izdan kao centralizirano rješenje za opsluživanje virtualnim uređajima ali sa značajno drugačijom arhitekturom od ESX servera. ESX-u nije potreban operacijski sustav domaćin već se instalira izravno na hardver poslužitelja te time uklanja uzaludno trošenje performansi od host operacijskog sustava, neke sigurnosne rizike i potrebu za upravljanjem host OS-ima poput Windowsa ili Linuxa. ESX-ov hipervizor poznat kao VMkernel je izrađen specifično s namjerom da bude host virtualnim uređajima i da ukloni rasipanje resursa i potencijalne sigurnosne rizike.

VMware ESX je sa sobom donio i VMware Virtual Machine File System (VMFS), format za particije tvrdih diskova. Prva verzija koje je vezana uz ESX 1.0 je jednostavan datotečni sustav optimiziran za operacije virtualnih uređaja. VMFS v.2 je izdan sa ESX 2.0 te implementira mogućnost klasteriranja koja omogućuje pristup istom spremištu podataka od više ESX hostova. Karakteristike VMFS-a i ESX-a su 2003 otvorile put pojavi VMware VirtualCenter Server-a, poznatijeg kao vCenter Server. vCenter Server pruža mogućnost centraliziranog upravljanja s više ESX hostova i omogućava inovativne funkcionalnosti poput vMotion koja omogućuje migraciju između dva virtualna hosta bez njihova prekidanja ili stvaranje klastera za sustave s visokom dostupnošću.

2007 godine VMware predstavlja drugu generaciju tzv. „bare-metal“ hipervizora - VMware ESXi (ESX integrated) 3.5. Taj je projekt započet 2001 godine s namjerom da se iz ESX-a odstrani COS (Console Operating System). To smanjuje izloženost napadima na hipervizor, pojednostavljuje obnavljanje novim verzijama (čini potrebu za tim rijeđim) i ima potencijal sa smanjenjem potrošnje energije.

ESXi je izazvao veliku pozornost, posebno zbog nedostatka COS-a koji je bio jedan od važnih načina za izvršavanje upravljačkih skripti. COS je također bio i mehanizam koji su aplikacije raznih proizvođača koristile za rješenja poput sigurnosnih kopija ili nadzora hardvera. Takva je situacija značajno otežala migraciju s ESX-a na ESXi; no da bi olakšali tu migraciju VMware je izdao Remote Command-Line Interface (RCLI) koji je pružao pristup naredbama koje su bile dostupne na COS-u.

Značajan napredak prema uklanjanu zapreka za lakim upravljanjem do kojih je došlo zbog micanja COS-a je postignut izdavanjem vSphere 4.0 i 2010 godine vSphere 4.1. Unaprijeđen je i RCLI koji je sada preimenovan u vSphere Command-Line Interface – vCLI. Još jedna opcija za skriptiranje je omogućena izdavanjem PowerCLI-ja koji je baziran na Windows PowerShellu. vSphere ima svoj API kojim je omogućeno i drugim tvrtkama da razvijaju softver koji radi s ESXi-jem. To je omogućilo da svi proizvođači koji su imali softver za ESX, unaprijede u verzije koje rade s ESXa-jem – što je zadnji korak koji olakšava migraciju od ESX-a prema ESXi-ju.

--Mihael.horvat 13:00, 6. siječnja 2012. (CET)

Interakcija sa ESX server sustavima

VMware ESX server postoji trenutno u dvije verzije: ESX (komercijalna) sa integriranim Linux-Desktopom i ESXi (postoji i besplatna) kao usađen sustav sa Web sučeljem. Oboje su bazirani na jezgri koja je proširena za Linux pogonsku jedinicu te samim time nema potrebe za operacijskim sustavom (tzv. bare metal hypervisor). ESX verzije servera su zamišljene za primjenu u računalnim centrima. U suštini VMware podržava ESX server samo za certificirani server hardver ali postoje i ne sereverski hardveri na kojima također se vrti ESX. Detalje o usporedbi ESX i ESXi serverima navesti ćemo u nastavku.

U interakciji sa ESX server sustavima administratori mogu koristiti sljedeće mogućnosti: a) upotreba klijenata (VI-Client ili VI Web Access). Klijenti mogu biti direktno povezani sa ESX server domaćina ili mogu sa virtualnim menadžment sustavom servera upravljati istovremeno više ESX server domaćina. b) upotreba konzole usluga. Bitno je napomenuti da upotreba konzole usluga u ESX serveru 3.0 i višim verzijama općenito nije poželjna ni uspješna pošto većina administratorskih procesa se može izvoditi pomoću VI-Client ili VI Web Access. Za skriptni menadžment poželjno je koristiti SDK infrastrukturu.

--Marin.Mikulicic 00:15, 4. siječnja 2012.

Pregled virtualizacije

ESX server virtualizira resurse fizičkih sustava za samu upotrebu kroz virtualne mašine. Više virtualnih mašina koristi se fizičkim uređajima istovremeno.

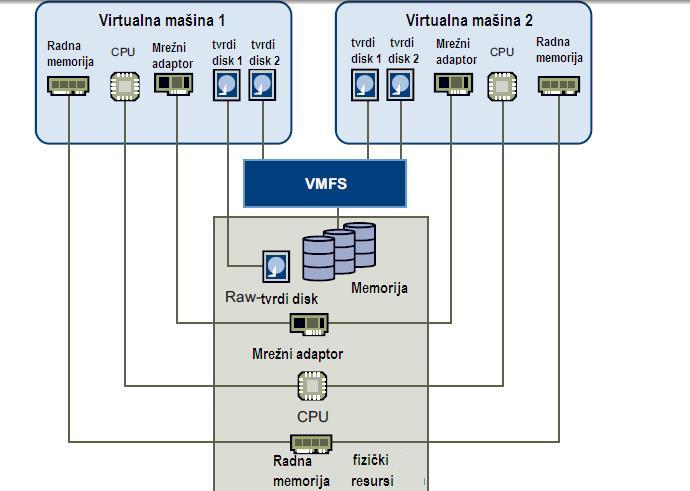

Na sljedećoj slici možemo vidjeti dvije virtualne mašine koje su konfiguirane na sljedeći način:

- jedan procesor (CPU) - alokacija memorije i mrežnog adaptera (NIC) - dva virtualna tvrda diska

Virtualne mašine koriste jedan procesor (CPU) na serveru i napadaju ne ograničene stranice spremnika gdje je jedan dio spremnika spremljen na jednoj virtualnoj mašini (nije prikazano). Dva virtualna mrežna adaptera su sa dva fizička mrežna adaptera spojena. Tvrdi diskovi su posloženi sljedećim redom: Tvrdi disk 1 virtualne mašine 1 je pripojen direktno jednom FAW tvrdom disku. Takva konfiguracija u normalnim uvjetima nije preporučljiva ali u posebnim uvjetima se može izvesti. Tvrdi disk 2 virtualne mašine 1 i oba dva tvrda diska virtualne mašine 2 rezidiraju na VMFS-u (Virtual Machine File System) koji se na jednom od SAN spremnika nalazi. VMFS osigurava uvijek aktivaciju određene sigurnosti i blokade.

--Marin.Mikulicic 11:05, 4. siječnja 2012.

Arhitektura VMware ESXi

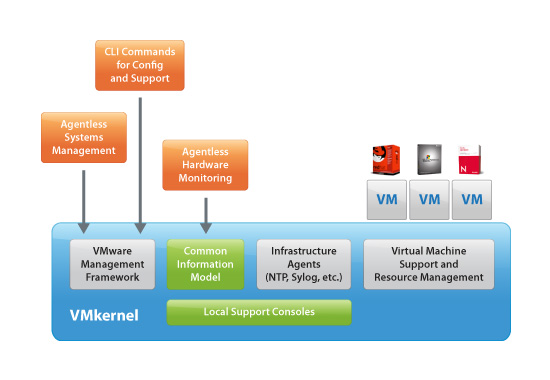

U samoj arhitekturi možemo vidjeti autorizaciju tercijarnih proizvođača koji se mogu izvoditi u VM jezgri (VM kernel). Vrši se nadzor nad hardverom i hardverskim sklopovljem. VMware agenti se portiraju i direktno izvode u VM jezgri. VMware komponente i komponente drugih proizvođača mogu neovisno jedna o drugoj se izvoditi. Opcija "Dual-Image" omogućava vračanje na sliku prije snimljenu. Nema mogućnosti da se unosi neki kod u sustav. U potpunosti se daje na korištenje više integriranih funkcija unutar centra poduzeća.

--Marin M 04:14, 6. siječnja 2012. (CET)

Tehnologija koja se skriva iza VMWare ESXi je hipervizor sljedeće generacije na kojem će se temeljiti VMware virtualna infrastruktura u nadolazećim godinama. Funkcionalnost je jednaka ESX-u ali je odstranjena na Linuxu bazirana servisna konzola potrebna za upravljanje ESX-om. Takav hipervizor nema ovisnost o bilo kojem operativnom sustavu što povećava pouzdanost i sigurnost. Njegov otisak nije veći od 90 MB što omogućuje da se smjesti na flash disk što nas riješava potrebe za lokalnim boot diskom.

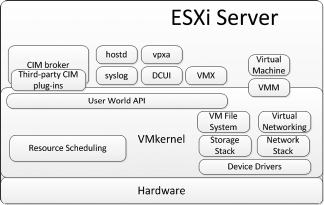

U srcu ESXi-ja je VMkernel, jezgra prikazana na slici prethodnoj. Svi procesi se izvode povrh VMkernela koji kontrolira sav pristup hardveru od ESXi hosta. VMkernel je operacijski sustav sličan POSIX-u i ostalim OS-ovima utoliko što ima mehanizme kreiranja procese, datotečni sustav i dretve procesa. Za razliku od ostalih OS-ova opće namjene, kreiran je isključivo za virtualizaciju što znači da mu je fokus na dodjeljivanju resursa (resource scheduling), upravljačkim programima za uređaje te I/O stack. Upravljačka komunikacija s VMkernelom se vrši preko vSphere API-ja. Postoji paleta servisa koji koriste taj API: vSphere client, vCenter Server, vCLI (zamjena za COS) i ostale aplikacije ...

Iznad VMkernela se izvode brojni procesi koji pružaju izvršnu okolinu u kojoj radi virtualni uređaj. Ti se procesi nazivaju i „user world“ procesi jer se izvode i obavljaju zadatke slično kao i kod OS-a opće namjene, ali su ipak prilagođeni za davanje podrške sloju hipervizora.

VMM ili virtual machine monitor je proces zadužen za pružanje izvršne okoline u kojoj djeluje Operacijski sustav gost u interakciji s skupom virtualnog hardvera koji mu je izložen. Svakom VMM procesu je dodijeljen jedan pomoćni VMX proces.

Hostd proces je programsko sučelje prema VMkernelu. Koristi ga vSphere API i vSphere klijent kod uspostavljanja direktne upravljačke veze prema hostu. Taj proces upravlja korisnicima i korisničkim grupama i njima dodijeljenim privilegijama.

Za nadzor nad hardverom , VMware ESXi se oslanja na Common Information Model (CIM) sustav. CIM broker pruža niz API-ja koje razne upravljačke i nadzorne aplikacije mogu koristiti za slanje upita prema hardveru ESXi posužitelja. Proizvođači hardvera mogu proizvesti vlastite CIM pluginove koji će obagatiti informacije dobivene od ESXi poslužitelja.

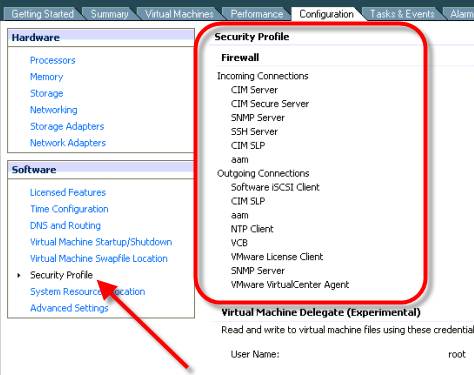

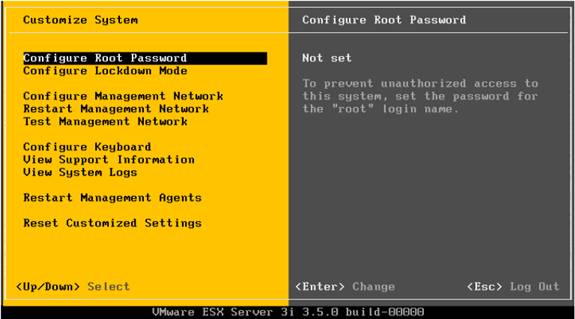

DCUI (Direct Console User Interface) je proces koji pruža lokalnu upravljačku konzolu. DCUI izgleda kao BIOS sučelje s mnogo menija. Da bi se pristupilo DCUI-ju korisnik treba imati administratorske ovlasti. Izgled DCUI sučelja je dan na slici dolje.

Vpxa je proces koji omogućuje komunikaciju s vCenter Serverom. Sve naredbe ili upiti od vCenter Servera su primljene od ovog procesa prije nego što budu proslijeđene na obradu hostd procesu.

Agent proces se instalira i izvršava kad ESXy poslužitelj pridružimo klasteu visoke dostupnosti - High Availability (HA) cluster.

Syslog je proces zadužen za prosljeđivanje zabilježenih podataka udaljenim senzorima dakle omogućuje nadzor i upravljanje.

Da bi omogućio upravljačku komunikaciju ESXi otvara ograničeni broj portova. Sva mrežna komunikacija se odvija preko hostd procesa koji služi kao proxy. Sav mrežni promet koji nije prepoznat se odbacuje pa ne može doči do ostalih sistemskih procesa. Uobićajeno otvoreni portovi su sljedeći:

- 80 – kroz ovaj port se može pristupiti samo statičkoj stranici dobrodošlice, sav ostali promet se preusmjerava na port 443

- 443 – SSL kriptirana komunikacija za rasne servise, poput vSphere API

- 902 – udaljeni konzolni pristup se vrši preko ovog porta

- 5989 – ovaj port je otvoren kako bi se omogućila komunikacija s CIM brokerom za nadzor i dobivanje podataka o hardveru

--Mihael.horvat 16:18, 6. siječnja 2012. (CET)

Osnovne karakteristike VMware ESXi i ESX

Osnovne karakteristike

1.Prilagođavanje performansi opterećenju virtualizacije.

Performanse ESXi 4.0 sve su više prilagođene poslovnim subjektima za poslovne aplikacije tipa Oracle baze podataka, Microsoft SQL Server te Microsoft Exchange. Može se dosegnuti sve do 8.600 transakcija u sekudni, 200.000 operacija I/O u sekondi te 16.000 primanja i slanja e-pošte po jednom domaćinu (host-u).

2.Poboljšane performanse pohrane za iSCSI.

Ugrađeni su novi drajveri SCSI i optimizirani za virtualizaciju te poboljšani stog za pohranu do nivoa Vmkernel (jezgre) kako bi se pružale što bolje karakteristike I/O intenzive za kao što su npr. baze podataka te aplikacije za poruke.

3.64-bitna arhitektura

Bolje performanse imaju podršku za RAM do 1 TB veličine kod domaćina (host)

4.Podrška za više virtualnih mašina većih dimenzija i jaćeg hardvera za sam server

Može se koristiti fizički hardver koji sadrže fizički do 64 core CPU, 265 virtualni CPU, 1 TB RAM-a, te stotine virtualnih strojeva na jednom domaćinu (host-u) kako bi se olakšali projekti konsolidacije i oporavak (recovery). Moguće je također konfigurirati virtualne mašine sve do 255 GB RAM-a.

5.Podrška do osam puta za SMP

VMware simetrični multiprocessing (SMP) ima mogućnost za poboljšanje svake virtualne mašine za svaki sustav simultano sa osam fizičkih procesora istovremeno. Na taj način nam je omogućeno virtualizirati aplikacije te koristiti intenzivu CPU-a kao za baze podataka i aplikacije za ERP te CRM.

6.VMware Vmsafe™.

VMware Vmsafe je jedna nova vrsta tehnologije za sigurnost koja pomaže prilikom zaštite u opterećenju virtualizacije te ima više učinka od nego kod fizičke mašine. VMware pruža skup sigurnosnih API-ova zahvaljujući kojima proizvodi treće strane dobivaju na uvid kako funkcionira virtualna mašina kod VMware ESX ili VMware ESXi sa ciljem identifikacije i eliminacije malwera kao što su virusi, trojanski konj te keylogger-i. Tako napredan sustav zaštite je moguć zbog sposobnosti detaljnog kapaciteta vizualizacije resursa hardvera same mašine kao što i memorije, CPU-a ili diska te također I/O sustava.

7.VMDirectPath za virtualne mašine

Poboljšana je CPU učinkovitost za beneficij aplikacija koji zahtijevaju česti pristup uređajima I/O, pristajući na specifične virtualne mašine koje imaju direktni pristup nižim hardverskim uređajima.

8.Poboljšana ušteda energije

Energetska učinkovitost je postignuta između beneficija i dinamičnosti obujma napona i same frekvencije koja je podržana od strane Intel SpeedStep® i AMD PowerNow!

9.Poboljšanja u arhitekturi

Neka od poboljšanja obuhvaćaju: Iskorištenost VMDK (Virtual Machine Disk File) – virtualni sustav datoteka 64 bitna arhitektura hipervizora VMware vStorage VMFS – za eliminaciju kritičnih točaka pogreške – Virtual Machine File System Bootanje preko SAN tehnologije – mogućnost pokretanja VMware ESX servera bez potrebe medija Virtualna mreža – klijenti koji stvaraju kompleksu mrežu između virtualnih mašina

10.Napredno upravljanje resursima

Ovdje se nudi mogućnost naprednog stupnja upravljanja resursa putem: upravljanje resursima za virtualne mašine – definiranje naprednih kriterija Inteligentna CPU virtualizacija – iskorištenje pune CPU snage na domaćinu (host-u) Veća dodjela RAM-a Dijeljenje prozirnih stranica (dupliciranje memorije) oblikovanje prometa kroz mrežu Označavanje prioriteta prometa za pohranu na I/O Poboljšana ušteda energije

11.Performanse i skalabilnost

Prilagođavanje performansi opterećenju virtualizacije Poboljšane performanse za pohranu iSCSI Raw Device Mapping (RDM). Podrška osam puta za virtualni SMP Podrška snažnijeg hardvera za server Podrška za veće dimenzije na virtualnim strojevima Podrška za virtualizaciju hardvera Podrška za stranice velikih dimenzija Optimizacija performansi mreže Podrška za nove uređaje i protokole za visoke performanse Podrška za paralelnu virtualizaciju I/O VMware DirectPath za virtualne mašine

12.Sigurnosti

VMware Vmsafe™ Zaštita putem VMKernel (jezgra) Kriptografija Mogućnost provjere za iSCI uređaje Polica sigurnosti za mrežu

13.Upravljanje

- VMware vSphere™ Client. - VMware vCenter Server. - VMware vSphere™ Command-Line Interface 4.0 (vCLI) - VMware vSphere™ Power Command-Line Interface 4.0(PowerCLI). - VMware vSphere™ Management Assistant - Hardver Managment model sa CIM (Common Information Mode)

--Marin M 21:20, 6. siječnja 2012. (CET)

Usporedba ESXi s ESX

Oni zainteresirani za ovu temu su vjerojatno upoznati s Vmware ESX Serverom, jer se koristi već više godina. ESX server sadrži „service console“ što je efektivno operacijski sustav tog servera i zbog toga je instalacija daleko veća u usporedbi sa novim ESXi. Najnovija verzija ESXi je daleko manja, između ostalog i zato što ne sadrži tu „service console“. Naglašavam međutim, da ESXi nije zamjena za tradicionalne ESX servere, nego alternativa koja radi uz njih. Niti jedna verzija nije bolja od druge, samo drugačija. U ovome dijelu ćemo prikazati te razlike s ciljem lakšeg odabira servera koji je potreban za neku uslugu.

--Zkricka 16:10, 6. siječnja 2012. (CET)

Vmware ESXi Server nema „service console“

Tradicionalni ESX Server ima posebnu ugrađenu virtualnu mašinu po imenu „service console“. Ta konzola ja zapravo modificirana verzija Red Hat Enterprise verzije linuxa koji je instaliran i prema zadanim postavkama od strane sustava radi na svakom ESX serveru. Konzola ima poseban pristup Vmwareovom vlasničkom VMFS datotečnom sustavu. Aplikacije treće strane se mogu instalirati u konzolu, a također se mogu pokrenuti usluge bazirane na linuxu. Također, Vmware pridodaje određeni broj ESX srodnih alata u konzoli, koji se pokreću pristupanjem konzoli pomoću SSH.

Vmware ESXi Server nema tu konzolu, niti nema SSH pristup serveru. Također, aplikacije treće strane se ne mogu instalirati na ovaj server. Međutim, zbog nedostatka ovih opcija postoje i određene prednosti koje ćemo spomenuti kasnije

--Zkricka 16:10, 6. siječnja 2012. (CET)

Vmware ESXi Server koristi RCLI umjesto konzolnih naredba

S ozbirom da ESXi nema CLI s uslugama povezanim sa Vmwareom ili linuxom, Vmware je morao dodati CLI sučelje ESXi-u. Ono što su smislili je Remote Command line Interface (RCLI). To je aplikacija koja se u pravilu instalira kao virtualna mašinu i koristi se obavlja predviđeno ili ad hock skriptiranje na Vmware infrastrukturi. ESXi RCLI je zapravo svoja vlastita komandna linija gdje bi usluge skriptiranja ESX server konzole bile sastavljene večinom od linux naredba.

--Zkricka 16:10, 6. siječnja 2012. (CET)

Vmware ESXI Server ima samo osnovne opcije = brza instalacija i brži boot

Zato što je service console uklonjen iz ESXi, veličina je smanjena na samo 32 MB. Zapravo je fascinantno da je moguće pokrenuti VMM (hypervisor), koji dopušta pokretanje virtualnih mašina na serveru, sa samo 32 MB. Usporedbe radi, puni ESX Server zauzme oko 2 GB. Zato što je hypervisor tako malen, instalacija je gotovo u 10ak minuta, a server se boota u 1-2 minute. Ovo je velika razlika u usporedbi sa punom ESX server instalacijom i bootom, koji traju daleko dulje.

--Zkricka 16:10, 6. siječnja 2012. (CET)

VMware ESXi Server se može kupiti kao ugrađeni hipervizor na hardwareu

ESXi je tako malen da ga se može lagano instalirati i čak bootati sa USB diska, ono što je stvarno jedinstveno u vezi ESXi-a je činjenica da ga prodaju i kao ugrađenog hipervizora. To znaći da npr. kupite Dellov server, ESXi može biti ugrađen unutar servera na čipu na matičnoj. Nema nikakve instalacije ESXi na disku. --Zkricka 16:10, 6. siječnja 2012. (CET)

Vmware ESXi Server firewall je drukčije konfiguriran

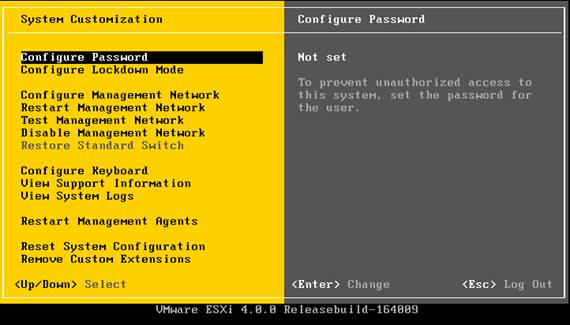

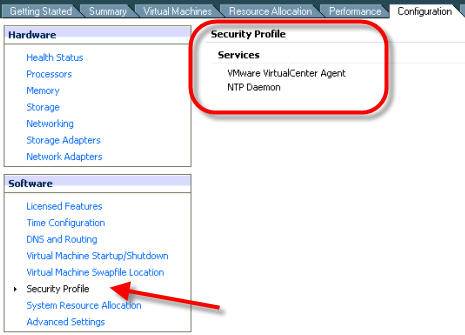

S obzirom da nema service konzole koju bi trebalo štititi s softverskim firewallom, slaganje sigurnosne konfiguracije u ESXi-u je vrlo jednostavno. Konfiguracija ESXi sigurnosniog profila sastoji se od nekoliko servisa koje se može ili ne mora aktivirati. Dolje je prikazana ta razlika, gdje je prva slika ESXi a druga ESX.

Slika 2.1: ESXi Sigurnosni Profil

Slika 2.2: VMware ESX Server (full) Sigurnosni Profil

--Zkricka 16:10, 6. siječnja 2012. (CET)

Vmware ESXi Server ima jednostavnu konzolu

Umjesto punog ESX Server „service console“ boota (koji izgleda kao Linux server bootanje), ESXi ima malen „Direct Console User Interface (DCUI)“. U toj ESXi konzoli, jedino što se može konfigurirati su neke osnovne ESXi server opcije poput root user lozinke, mrežne postavke i nekoliko drugih sličnih postavki.

Slika 2.3: ESXi žuta firmware konzola / DCUI

Zato što ova firmware konzola ima tako malo opcija, server praktički nema svoje stanje. Novi server bi se mogao ukonfigurirati u nekoliko sekundi zato što nema skoro pa ništa za konfigurirati.

--Zkricka 16:11, 6. siječnja 2012. (CET)

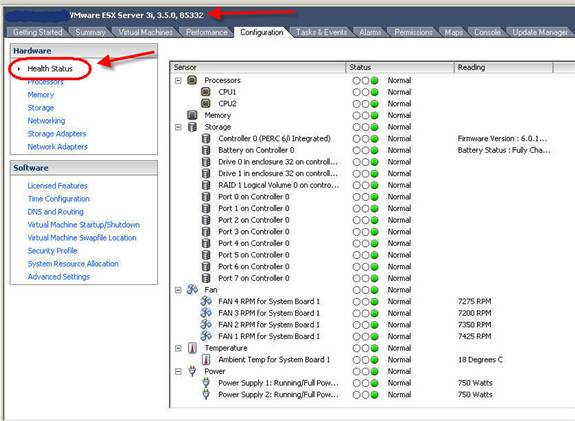

Vmware ESXi Server ima ugrađeno pračenje stanja zdravlja servera

Kod ESXi neke opcije pračenja hardwarea su ugrađene u hipervizora. Sa ESX Serverom, to još nije slučaj. Umjesto toga, potrebno je instalirati software za pračenje hardwarea u „service console“.

Slika 4: ESXi Stanje zdravlja

Neke mrežne opcije su konfigurirane kroz service console i zato nisu dostupne ili su eksperimentalne

S obzirom da je ESXi jos uvijek relativno nov, a ESX serveri imaju opciju instalirati kod za napredne ESX server opcije. Zbog toga, postoje neke opcije dostupne punom (full) ESX serveru koje nisu dostupne ESXi-u. Postoje čak problemi sa pokretanjem Vwware High Availability (VMHA), koji do prije nedavnih zakrpa nije čak ni bio službeno podržan. Sada, čak i nakon zakrpa, još uvijek dolazi do problema sa ESXi i VMHA. Za punu listu ESX Server opcija koje su trenutno još uvijek eksperimentalne na ESXi pogledajte sljedeći link:

Vmware ESXi Server zahtjeva manje preinaka i resetiranja

Zato što full ESX server efektivno ima modificirani Linux sustav kao service console, dolazi do mnogih zakrpa koje se mora primijeniti da bi ostao siguran. Sa ESXi je totalno suprotno. Server ima jako malo patheva koje se mora primijeniti. Zato što ESXi nema service konzolu, smatra se sigurnijim i pouzdanijim. A sigurnost, pouzdanost i težina održavanja su sve veliki faktori pri odlučivanju hipervizora.

Vmware ESXI Server je dostupan već od 3000 kuna

Sa full verzijom ESX Servera, najjeftinija opcija je Foundation (Starter) kit za nekakvih devet tisuća (9000) kuna, a ESXi (bez podrške) je dostupan već od tri tisuće kuna. Sa druge strane, ako nabavite Foundation kit, ne dobije se samo ESX Server, nego također i ESXi i dosta dodatnih Vmware Infrastructure Suite opcija.

--Zkricka 16:08, 6. siječnja 2012. (CET) --Zkricka 16:08, 6. siječnja 2012. (CET)

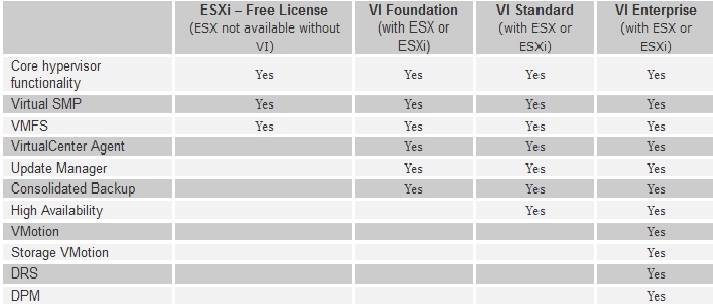

Usporedba značajki dostupnih VMware verzija servera

--Zkricka 16:07, 6. siječnja 2012. (CET)

Kako povećati razinu sigurnosti virtualizacijom

Virtualizacija poslužitelja je vrlo aktualna tema zbog svojeg utjecaja na rezanje troškova održavanja. Česta je situacija da tvrtke imaju nekoliko poslužitelja pod vrlo malim opterećenjem što znači da zauzimaju prostor i resurse bez opravdanja u smislu njihove iskorištenosti. Najčešći uzrok takve situacije je kupnja jeftinih low-end poslužitelja za pojedine aplikacije ili spajanja i preuzimanja tvrtki gdje se poslužitelji ne konsolidiraju. Virtualizacijom poslužitelja se takva situacija može ispraviti. Također se smanjuje potreba za količinom hardvera i softvera, smanjuje se potrošnja energije i zahtjevi za održavanjem.

Međutim, osim navedenog virtualizacija ima veliki potencijal u poboljšanju sigurnosti. Virtualizirani poslužitelji olakšavaju lociranje i izolaciju nestabilnih ili kompromitiranih aplikacija. Omogućavaju izradu vrlo brzih rješenja za oporavak od katastrofe, nude forenzičke analitičke mogućnosti i kreiranje jeftinih rješenja za detektiranje upada u sustav.

--Mihael.horvat 23:05, 5. siječnja 2012. (CET)

Virtualizacija za sandboxing

Najlakša upotreba virtualizacije u svrhu sigurnosti je izolacija aplikacije. Premještanje aplikacije ili skupa aplikacija u virtualnu okolinu pomaže IT menadžerima kontrolu nad dvije vrste problema:

- Nestabilnost aplikacije

- Kompromitiranje aplikacije

Nestabilne aplikacije mogu uzaludno potrošiti puno resursa a u najgorem slučaju izazvati i rušenje sustava. Kompromitiranje aplikacije može dovesti i do toga da netko neautoriziran upravlja sustavom.

Virtualni uređaj je ključan koncept u izbjegavanju navedenih scenarija. Jedan od pionira na tom području je tvrtka VMware Inc, koji između ostalog nudi gotove uređaje spremne za razne namjene. Jedan takav uređaj je i tzv Browser Appliance, koji sadrži operativni sustav u virtualnom hardveru s aplikacijama za zadaće vezane uz internet poput surfanja, čitanja e-mailova, korištenje chat programa, p2p programa i sl. U slučaju narušavanja sigurnosti, napadač ne može utjecati izvan okvira virtualnog uređaja, dakle ne može komunicirati s operativnim sustavom domaćinom, pristupiti njegovima podacima ili dobiti pristup korporativnoj mreži.

--Mihael.horvat 23:08, 5. siječnja 2012. (CET)

Virtualizacija za oporavak od katastrofe i visoku dostupnost

Najznačajniji zahtijevi na IT su svakako očuvanje i pohrana podataka i dostupnost usluga.

Pohranu i očuvanje podataka danas postižemo upotrebom softverskih rješenja za backup podataka koja djeluju na nivou datoteka unutar štićenog poslužitelja. Dva zanačajna nedostatka ovakvok pristupa su:

- Obnova podataka vremenski dugotrajna

- Potreban je originalan hardver ili njegova kopija.

Virtualizacija uvelike pojeftinjuje i skraćuje postupke oporavka od katastrofe. Umjesto spremanja datoteka, backup rješenja na nivou operacijskog sustava domaćina stvaraju kopiju cijelog virtualnog uređaja, čak i kad je pokrenut. Sigurnosna kopija je tada jedna velika datoteka i pri njezinom korištenju za oporavak štedimo vrijeme u odnosu na potrebu za instalicijom operacijskog sustava i oporavkom podataka. Imajmo na umu da je moguće obnoviti virtualni uređaj na bilo kojem operacijskom sustavu domaćinu i na bilo kojem hardveru. Čak i u slučaju fizičkog kvara hardvera, možemo izbjeći dugotrajne prekide rada.

Ukoliko je prekid rada nedopustiv, postoje dvije mogućnosti:

- Konfiguracije s visokom dostupnošću – čvorovi organizirani u klastere međusobno raspoređuju i dijele promet

- tzv. hot-standby konfiguracije – jedan ili više sekundarnih čvorova preuzimaju funkciju primarnog čvora u slučaju njegova ispada

Oba rješenja se pouzdaju u dostupnost dva ili više fizička servera umnoženo s brojem usluga koje želimo zaštiti. Virtualizacija nam pri tome može pomoći da jeftinije postignemo neke od navedenih funkcionalnosti. Sve više tvrtki nudi rješenja u kojima je primarni čvor instaliran na fizički hardver dok su sekundarni čvorovi u virtualnim uređajima spremni da preuzmu funkciju primarnog čvora u slučaju ispada. Kako „stand-by“ čvor ne zauzima resurse, jedan fizički uređaj može ugostiti više „stand-by“ čvorova i dinamčki im dodjeljivati potrebne resurse u slučaju ispada primarnog čvora. U navedenom scenariju često je problematična izvedba replikacije podataka s fizičkog na virtualni čvor. Na tom području se polako javljaju replikacijski servisi za sve uobičajene virtualizacijske platforme (npr. tvrtka Vizioncore Inc.).

--Mihael.horvat 23:24, 5. siječnja 2012. (CET)

Virtualizacija za forenzičku analizu

Današnji oblik forenzičke analize se pojavio kao potreba državnih organa (policija i razne agencije) za kopiranjem čvrstih diskova osoba u kriminalnoj radnji u svrhu „offsite“ analize sadržaja.

Danas je taj postupak većim djelom automatiziran i naziva se P2V migracija (physical to virtual). Rezultat postupka je kreiranje potpune kopije fizičkog računala zajedno sa skrivenim ili kriptiranim particijama.

Iako je postupak jednostavan i (ovisno o količini podataka) brz, još uvijek nije prevladan nedostatak da je potrebno ugasiti originalni uređaj što znači da ne možemo sačuvati sadržaj radne memorije.

Najveće tvrtke na P2V području su Leostream, PlateSpin Ltd. i VMware, osim njih postoje i startupovi koji nude besplatna rješenja. Tradicionalna rješenja za stvaranje slika diskova (npr Symantec LiveState) također preuzimaju ovaj pristup pošto virtualizacijski softver može u virtualni uređaj importirati i formate specifične samo za pojedine tvrtke (proprietary).

Osim P2V migracije, najbolji alat za forenzičku analizu virtualizacijom su takozvane snimke (snapshots). Snimke su zamrznuta stanja operacijskog sustava koja omogućuju oporavak u slučaju kompromitiranja stabilnosti, npr. testiranje beta proizvoda. Slike se mogu izraditi neovisno o tome da li je virtualni uređaj pokrenut ili ne. Ako je uređaj nije pokrenut onda slika sadrži stanje čvrstog diska, a ako je uređaj pokrenut slika će sadržati i stanje radne memorije.

Suočeni smo navalom takozvanih „zero-day“ alata koji mogu iskoristiti ranjivosti bez da budu prepoznati od softvera za zaštitu od malicioznog koda. Koristeći takve alate napadač ima priliku sakriti svoje tragove brišući dijelove log datoteka i samog malicioznog alata. Protiv takvih napada se borimo upotrebom HIDS sustava (host intrusion detection system) koji prate promjene na datotekama i radnoj memoriji te šalju informacije odgovarajućoj log infrastrukturi. Nedostatak tih alata je što su skupi, zauzimaju puno resursa na poslužitelju kojeg štite te ih je moguće kompromitirati. U ovom slučaju, virtualizacija je jeftina alternativa jer nam snimak uzet u pravom trenutku može zamrznuti „zero-day“ alat u radnoj memoriji ili na čvrstom disku prije nego što napadač uspije obrisati svoje tragove.

--Mihael.horvat 23:28, 5. siječnja 2012. (CET)

Virtualizacija za „honey potting“

Honey pot je sustav koji izgleda i ponaša se kao i produkcijski sustav. Takav se sustav postavlja na specifična mjesta unutar korporativne mreže te sadrži podatke koji su interesantni napadaču i primamljivi za izvršavanje napada, međutim sadrži mnoge logging senzore. Svrha takvog sustava je da otkrije što je više moguće o novim alatima i tehnikama za hakiranje te da zavara napadača dovoljno dugo kako bi se stvarni produkcijski sustavi uspjeli zaštiti od otkrivene prijetnje.

Prije raširene upotrebe virtualizacije u računarstvu, postavljanje honeypot uređaja ili cijele mreže (honeynet) samo za sigurnosne svrhe je predstavljalo teško ostvariv zahvat zbog visokih troškova i potrebe za upravljanjem/administriranjem. Danas se možemo osloniti na besplatne platforme za virtualizaciju, besplatne alate za generiranje prometa i virtualne automatizirane laboratorije (neke od tvrtki koje nude takva rješenja su Akimbi Systems ili Dunes Technologies koje su obje preuzete od VMWarea do 2007. g.).

Virtualni honey potting je efikasan i u simuliranju rada računala te hvatanja internih prijetnji koje antivirusni alati ne mogu otkriti. Slični projekti postoje u Microsoftu pod imenom Honeymonkey ili IBM-u pod imenom Billy Goat. Oba rješenja automatiziraju virtualna računala za surfanje internetom kako bi se zarazila i otkrila nove viruse.

Veliki nedostatak korištenja virtualnih računala za honeypoting je u tome što je virtualni uređaj lako prepoznati s nekoliko jednostavnih provjera na nivou mreže ili operacijskog sustava nakon što napadač otkrije pristup. Ako napadač utvrdi da je se nalazi unutar virtualne okoline može odustati od napada jer će posumnjati na zamku. To ipak nije toliko velik nedostatak jer su mnogi napadi automatizirani (poput crva) i nisu dovoljno razvijeni da bi mogli izbjegavati virtualne uređaje. Drugi razlog zašto je to minoran nedostatak – danas uopće nije neuobičajeno da se produkcijski sustavi nalaze na virtualnoj infrastrukturi, pa nije neophodno da je svaki virtualni sustav ujedno i zamka od koje će napadač odmah odustati.

--Mihael.horvat 23:28, 5. siječnja 2012. (CET)

Budućnost primjene virtualizacije u sis-u

Tehnologije i njihova primjena u ovom segmentu napreduju vrlo brzo te iskorištavaju stalni porast procesorske moći računala i bolja programibilna sučelja. Sa stajališta sigurnosti jedna od koristi će biti prestanak traćenja resursa raznih sigurnosnih agenata čemu najviše pridonosi otvaranje strukture virtualnih čvrstih diskova virtualizacijskih platformi prema trećim stranama. Kompanije koje znaju kako je strukturiran virtualni čvrsti disk mogu raditi softver koji na njega djeluje s razine operacijskog sustava domaćina. To znači da antivirusni alati, alati za ažuriranje i izradu sigurnosnih kopija podataka mogu djelovati na podatke unutar virtualnog uređaja s razine hosta. Još jedna prednost toga je što neće biti moguće onesposobiti sigurnosnog agenta jer će se nalaziti na nedostupnom sloju (hostu).

Proizvođači hardvera ugrađuju podršku za virtualizaciju u svoje proizvode (poput intelove vPro tehnologije), a razne tvrtke nude rješenja koja iskorištavaju takve mogućnosti tehnologije.

Današnja virtualizacijska tehnologija se može upotrijebiti za brojne zadatke iz područja sigurnosti ali još uvijek zahtijeva brojne prilagodbe i ručne intervencije. Na tom području se očekuju mnoga poboljšanja u smislu olakšanja upotrebe virtualizacije u sigurnosne svrhe.

Očekuje se veliki napredak u integriranju IDS-a (intrusion detection system) na razini hosta što će omogućiti transparentnu analizu mrežnog prometa i sigurnosnih prijetnji. Tada takvi sustavi neće samo upozoravati o prijetnji ili blokirati opasne sesije, moći će zatražiti izradu snimke (snapshot) te ovisno u kojem je trenutku izrađena pružiti restore point za oporavak virtualnog uređaja ili zamrznuti napadnutu memoriju koja se tada može forenzički analizirati. Drugi scenarij je da takvi sustavi budu u mogućnosti da kad prepoznaju napad, preusmjeriti promet prema drugoj virtualnoj mreži ili honeypotu čija je namjena da zabilježi pojavu zero-day alata i novih tehnika napada.

--Mihael.horvat 23:28, 5. siječnja 2012. (CET)

Instalacija ESXi Servera

Instalacija ESXi Servera i vSphere Client-a

Sama instalacija VMware ESXi 4 je vrlo jednostavna i ne predstavlja nikakve poteškoće. U sljedećih par koraka pokazati ćemo kako instalirati VMware ESXi 4 te uključiti korake za instalaciju klijenta.

Koraci za instalaciju VMware ESXi 4:

1. korak

Prvo verificiramo da li je hardver našeg servera podržan sa minimalnim potrebnim performansama prema vodiču za kompatibilnost za ESXi (HCL) link: [1].. Na navedenom linku može se preuzeti besplatna ISO datoteka za VMware ESXi Hypervisor te snimiti na cd ili neki drugi prijenosni medij. Kako bi se to moglo učiniti prvo se treba registrirati na navedenom web mjestu. VMware ESXi server se također može instalirati na VirtualBox-u, bitno je sama konfiguracija računala za koju treba minimalno procesor od 64 bita te 2 GB RAM-a.

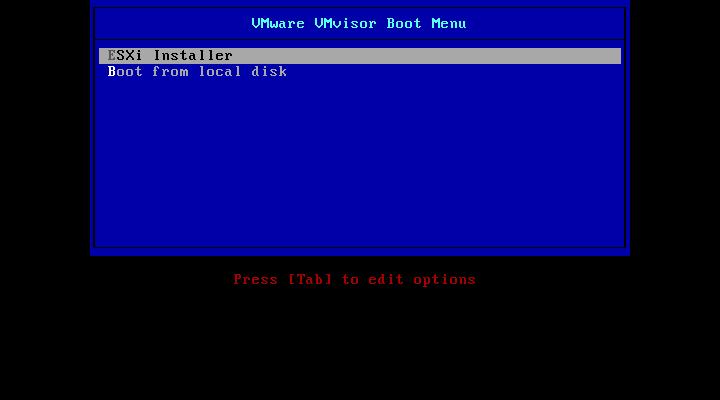

2. korak

Nakon što smo preuzeli softver otvaramo virtualnu mašinu te startamo server na koji ćemo instalirati ESXi preko CD-a ili medija na kojem je spremljen te radimo boot-anje. Pojavit će nam se sljedeći ekran:

3. Korak

automatski započinje instalacija

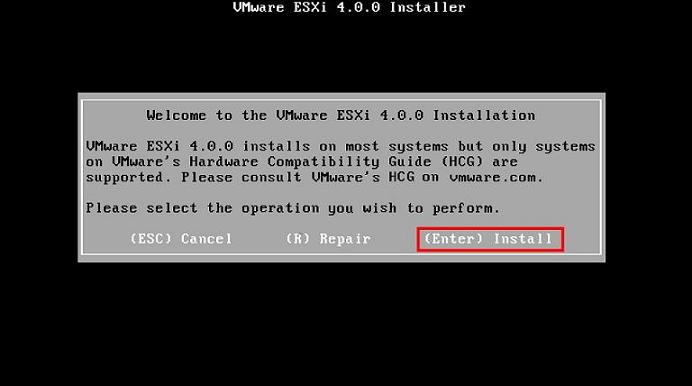

4. korak

Sljedeće nas se pita koju radnju želimo izvršiti. Od ponuđenog: Cancel (ESC), Repair (R), Install (enter), biramo instalaciju kao što je prikazano na slici.

5. korak

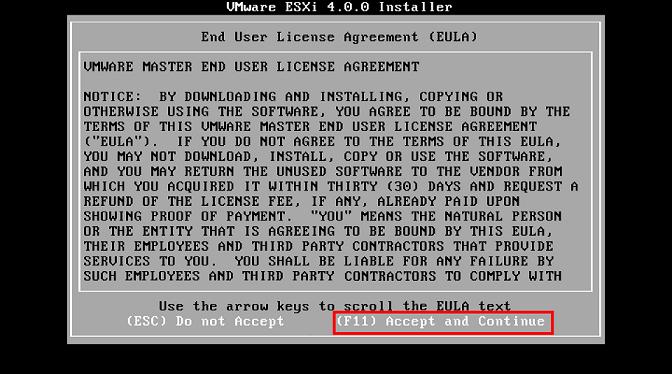

Dalje trebamo prihvatiti ugovor softvera, tzv EULA (end user license agreement). Pritišćemo tipku F11.

6. korak

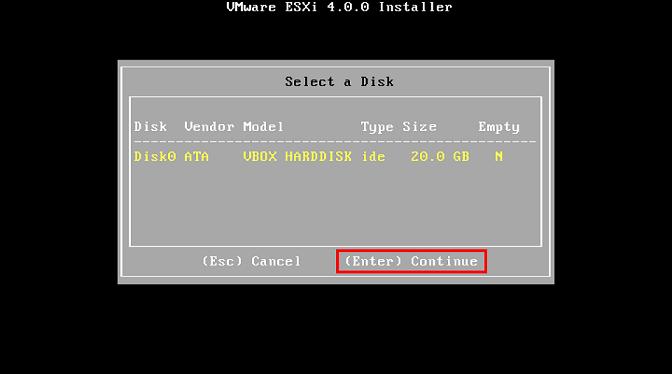

Sada dolazimo do izbora tvrdog diska gdje želimo instalirati cijeli sustav. U navedenom primjeru na slici raspolažemo samo s jednim diskom pa samo nastavljamo s tipkom enter.

7. korak

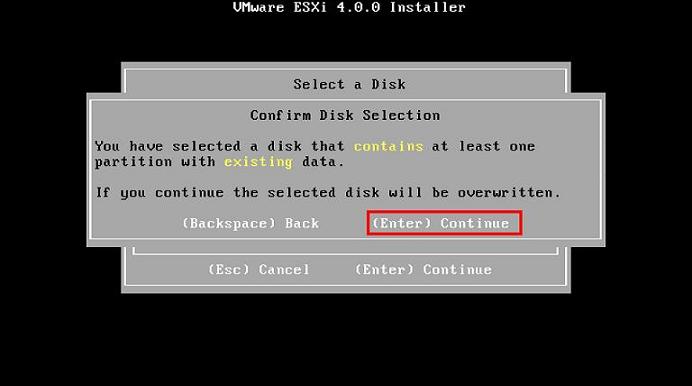

Pošto nam javlja da na tvrdom disku postoji instaliran već neki drugi sustav u ovom primjeru pita nas se da potvrdimo za eliminaciju svega što se tamo nalazi. Ukoliko bi tvrdi disk bio prazan do ovog upozorenja se ne dolazi. Nastavljamo sa enterom.

8. korak

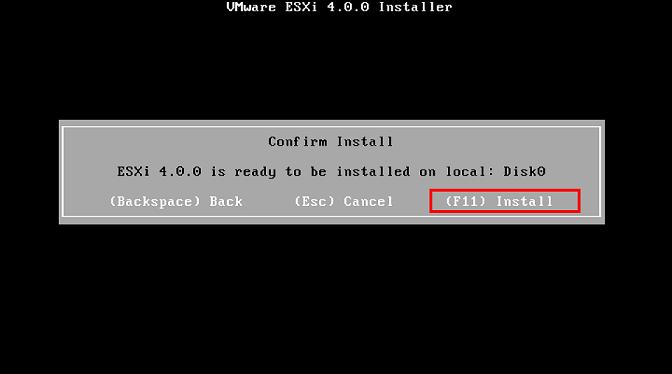

Sada potvrđujemo da ćemo instalirati VMware ESXi 4 na disk koji smo izabrali. Tipka F11

9. korak

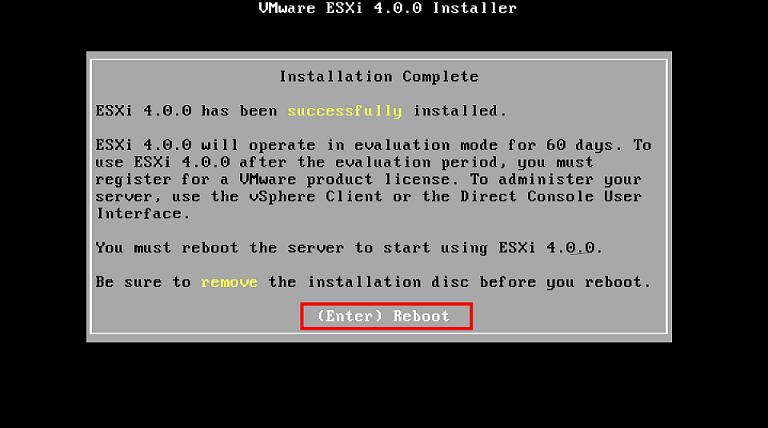

Instalacija je vrlo kratka te nakon nje dolazi nam sljedeći ekran sa porukom da je uspješno prošla i traži ponovo pokretanje. Tipa enter kao na slici te postavljamo boot-anje normalno sa tvrdog diska.

10. korak

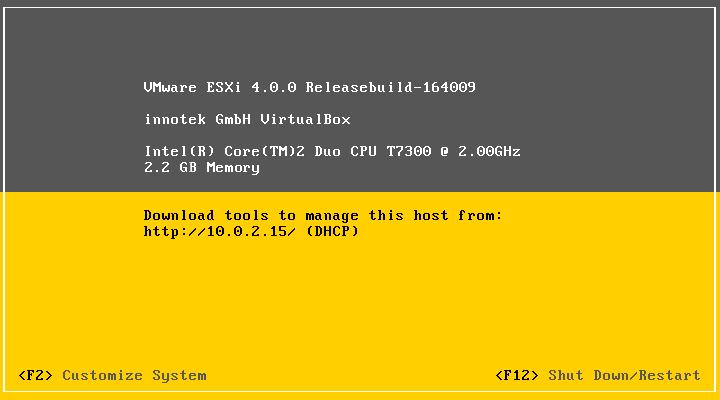

Na samom početku se susrećemo sa početnim zaslonom VMware ESXi te prije samog početka rada trebamo konfigurirati ga sa tipkom F2.

11. korak

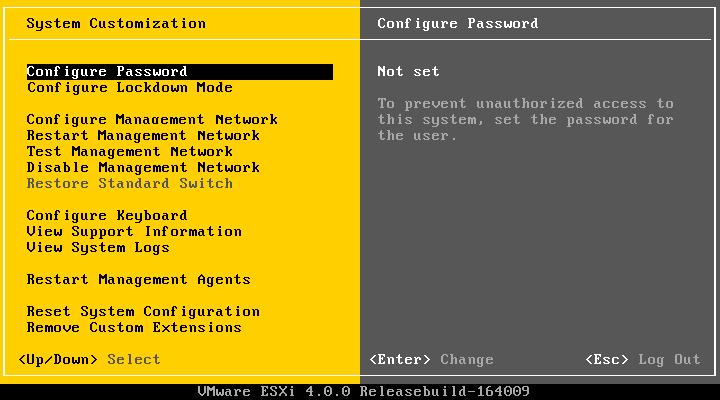

Zaslon za konfiguraciju nam osvrće pažnju na to da je vrlo jednostavan za upravljanje te nema mnogo mogućnosti. Prvo što trebamo napraviti je izabrati lozinku za pristupanje root-u koju sustav po prvim postavkama nema zadan. Kako bi to napravili smjestimo se nad Configure Root Password te stisnemo enter.

i sada upišemo novu lozinku

12. korak

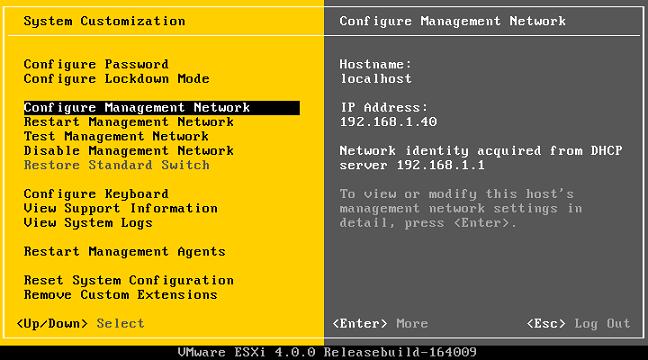

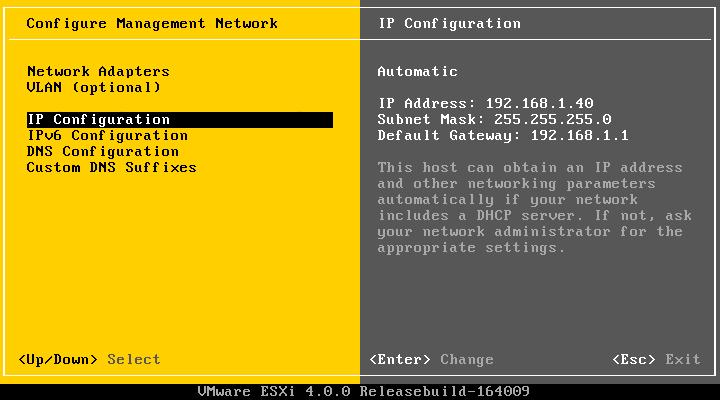

Vraćamo se natrag na zaslon za konfiguraciju te sada mijenjamo postavke mreže. U principu pošto kod nas na primjer imamo server DHCP dok ESXi već ima pripisanu IP adresu (kako bi bilo koji server trebao imati). Znači postavimo se nad Configure Managment Network i pritisnemo enter kao na slici.

Nakon toga nam se pojavi zaslon s opcijama za IP konfiguraciju te pritisnemo enter.

13. korak

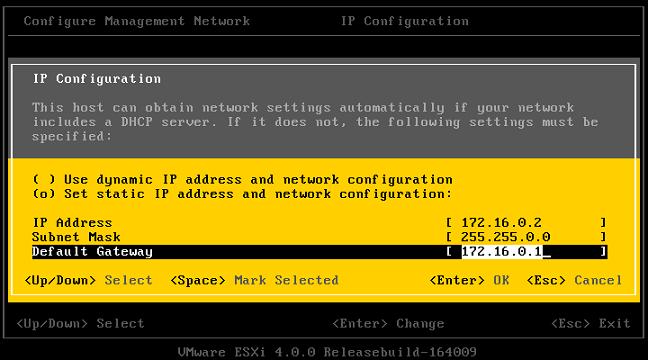

Sada u nastavku biramo Set static IP address and network configuration kako bi statičku ip adresu postavili pod Default Gateway te unesemo IP adresu. Pritisnemo enter.

I sada smo konfiguirali VMware ESXi te možemo ugasiti monitor i premjestiti se za neko drugo računalo koje je spojeno u istu mrežu (ili virtualnu mašinu) sa instaliranim Windows sučeljem.

14. korak

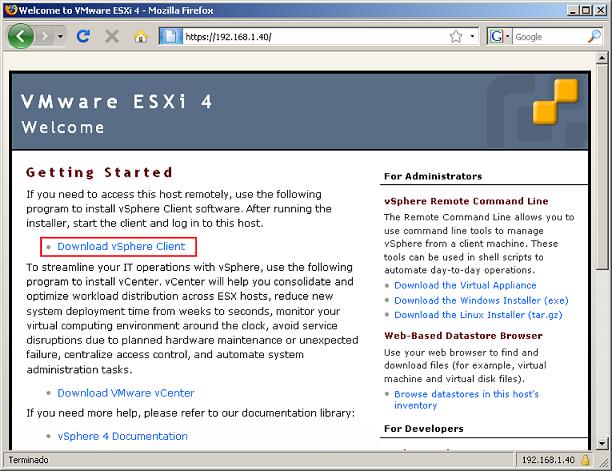

Kako bi provjerili postavke i podesili u pregledniku otvaramo u windowskima preglednik (mi ćemo za primjer navesti firefox) i upisujemo ip adresu koju smo konfigurirali sa VMware ESXi serverom.

U slučaju firefox-a moramo prvo dozvoliti exeption kada to radimo. Dalje označimo da dodamo iznimku (add exeption). Tada biramo da zadržimo certifikat i nastavimo (confirme security exeption). I samim time smo spremni za rad.

15. korak

Dalje što nam je činiti je da trebamo instalirati klijenta. Biramo VMware-viclient.exe te pokrećemo instalaciju VMware vSphere Client.

Nakon što izaberemo jezik za instalaciju dalje biramo Next sve do kraja instalacije.

16. korak

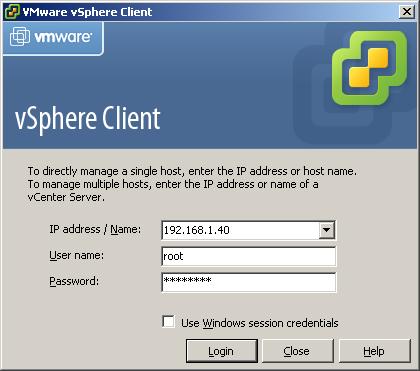

Nakon što smo instalirali otvaramo VMware vSphere Client i pojavlju nam se prozor za povezivanje gdje trebamo unjeti IP adresu ESXi servera, korisničko ime i lozinku kao na slici. Na početku je zadano korisničko ime root sa lozinkom koju smo sami unijeli prilikom instalacije servera.

17. korak

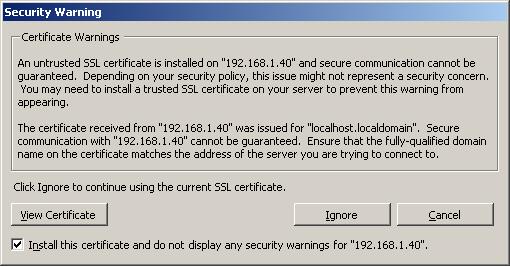

Prilikom pokušavanja spajanja nam se pojavljuje upozorenje o sigurnosti certifikata SSL. Kako bismo to maknuli biramo Ignore. U slučaju da želimo riješiti problem trebali bi birati View Certificate i instalirati certifikat.

18. korak

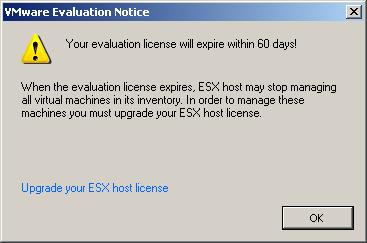

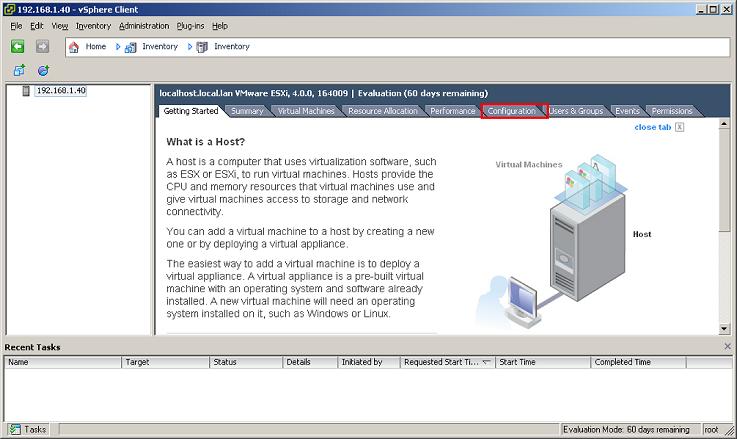

Prvo što možemo uočiti kada ulazimo u vSphere Client je poruka o tome koliko nam je dana ostalo da nam istekne licenca. VMware ESXi 4 je besplatan ali kako bi ga mogli koristiti trebamo broj licence.

19. korak

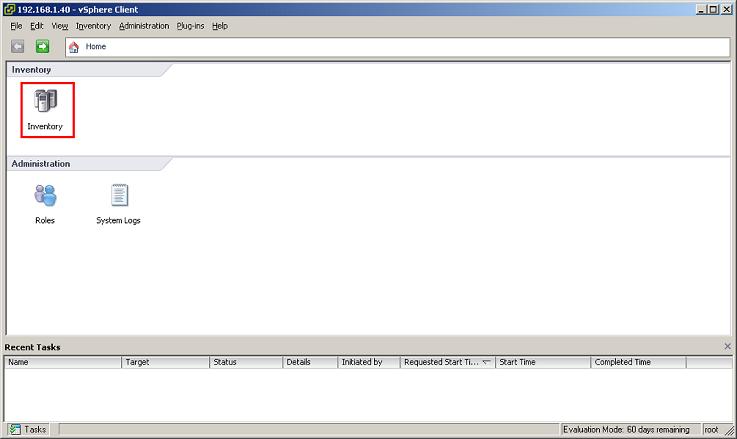

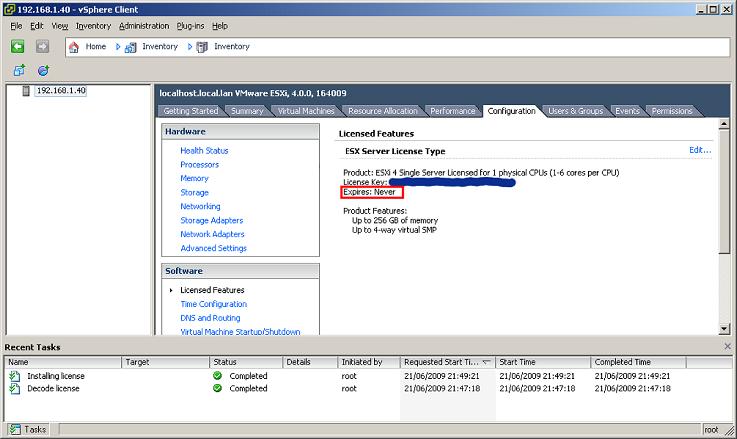

Na kraju se susrećemo sa VMware vSphere Client-om koji nam dopušta da na vrlo jednostavan način administriramo naš server. Ali prije nego što počnemo igrati se sa serverom riješit ćemo se probnog perioda sa unosom koda za licencu kako bi dalje mogli besplatno koristiti. Ovdje kliknemo na Inventory.

20. korak

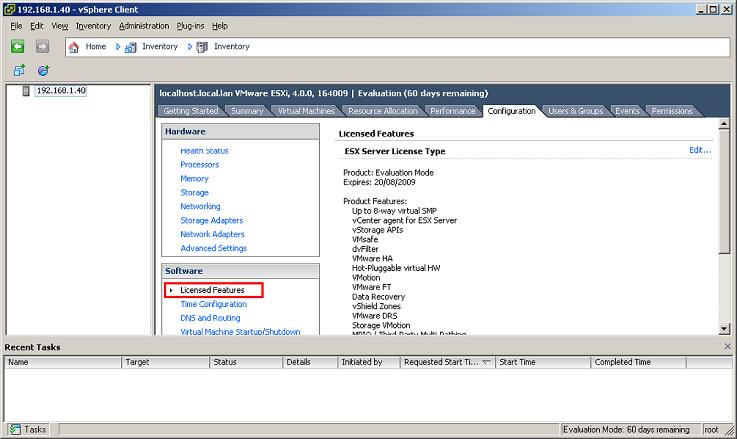

U panelu sa lijeve strane u Inventory možemo vidjeti IP adresu našeg servera, a sa desne strane različite mogućnosti. Izabrat ćemo Configuration.

21. korak

Sada dalje kliknemo iznad Licensed Features na sekciju softvera te u nastavku biramo Edit (gore, s desne strane) koji se nalazi u visini gdje i License Source.

22. korak

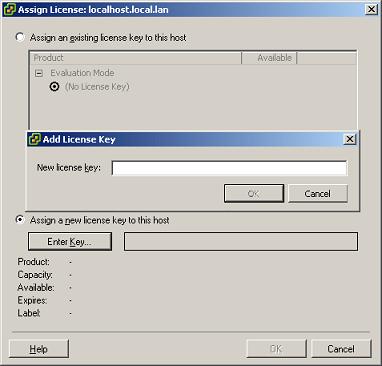

Otvara nam se sljedeći prozor u kojem biramo Assign a new license key to this host te kliknemo iznad Enter Key.

23. korak

Sada upišemo kod za licencu koji nam je ponudio VMware i kliknemo OK.

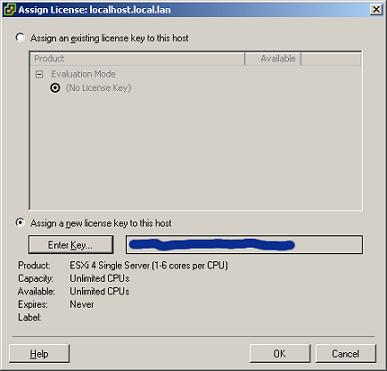

Možemo vidjeti karakteristike licence te kliknemo OK.

24. korak

Sada možemo vidjeti u prozoru kako nam se promjenila točna licena.

Ovim tutorijalom smo pokazali kako je lagano instalirati ESXi server putem virtualne mašine VMware i vSphere Cleint-a ili samo virtualizirati fizičke mašine sa VMware vCenter Converter Standalone 4.0.

--Marin.Mikulicic 3:05, 6. siječnja 2012.

Konfiguracija VMware Client-a

U slučaju pristupanja sa stranice preko web pretraživača spajamo se preko HTTP-a i ip-adrese na ESXi server. Tamo preuzmemo VMware Infrastructure Client program za instalaciju i instaliramo ga. Nakon instalacije možemo pokrenuti VMware Infrastructure Client koji se spaja sa ESXi serverom. Za konfiguraciju biramo ikonu Inventory i prebacimo se na tab Configuration. Kako bi sada ponovno mogli konfigurirati virtualne prespojnike (switch) za sustave gosta napravit ćemo sljedeću konfiguraciju:

Configuration >

Networking >

Add Networking >

Virtual Machine >

Create a virtual switch

Network Label = Production

VLAN ID = Empty

Configuration >

Networking >

vSwitch0 >

Properties >

VM Network >

Remove

Konfiguracija virtualnog prespojnika (switch) za uređaje za pohranu

Configuration >

Networking >

Add Networking >

VMkernel >

Create a virtual switch

Network Label = Storage

VLAN ID = Empty

IP Address: 192.168.1.xxx

Netmask: 255.255.255.xxx

Sada treba unijeti ključ za licencu

Configuration >

Licensed Features >

License Source >

Edit >

Use Serial Number

Unosimo NTP Server

Configuration >

Time Configuration >

Properties >

Options

NTP Settings >

Add > esxgw.mycompany.com

General > Start automatically

Syslog-Server konfiguriramo na način:

Configuration >

Advanced Settings >

Syslog >

Remote

Syslog.Remote.Hostname = sylogserver.mydomain.com

Syslog.Remote.Port = 514

Ukoliko želimo limitirati resurse (SFCB) procesora radimo sljedeće:

Configuration >

System Resource Allocation >

Advanced >

host >

vim >

sfcb >

Edit Settings >

CPU Resources > Limit = 500 MHz

Ukoliko raspolažemo NFS-serverom u mreži trebamo podesiti adrese:

Configuration > Storage > Network File System

Server = 192.168.xxx.xxx

Folder = /some/path

Datastore Name = xxx

Ukoliko imamo iSCSI-server u mreži, njegove adrese podešavamo:

Configuration >

Storage Adapters >

iSCSI Software Adapter >

Properties

General>

Configure >

Enabled

Dynamic Discovery >

Add >

iSCSI Server = xxx.xxx.xxx.xxx

Prilikom pokretanja sustava mogu se virtualne mašine automatski pokrenuti. U slučaju smanjenja brzine sustava domaćina (host) trebala bi se i smanjit brzina sustava gosta. To se riješava na način:

Configuration >

Virtual Machine Startup/Shutdown >

Properties >

Allow virtual machines to start and stop automatically

with the system

--Marin M 19:05, 6. siječnja 2012. (CET)

Zaključak

VMware ESxi je dizajniran od dna prema gore da bi osigurao sigurnu okolinu u kojoj bi vrtili svoju virtualnu mašinu. Hipervizor, virtualna mašina i virtualni mrežni slojevi ESXi-a omogućuju virtualnoj mašini da djeluje u izolaciji. To joj osigurava relativnu sigurnost od malicioznih kodova unutar virtualne mašine, te da oni ne mogu probiti hipervizor i napasti poslužitelja ili drugu virtualnu mašinu. ESXi dopušta promjene resursa ćime se osigurava da virtualna mašina ima dovoljno resursa u svakome trenutku za svoju zadanu zadaću.

Ono što se ovdje moglo primijetiti je da postoje drastične razlike između dvije verzije ESX servera. Po našem mišljenju ESX (full) serveri se koriste ako su potrebne aplikacije treće strane ili jednostavno ako želite imati pristup service konzoli sa bazom linuxa.

S druge strane, ako ste voljni odreći se tih prednosti, sa ESXi dobije se pristup ESXi Serveru koji se brže boota, ima daleko manje potrebnih zakrpa i ima veću pouzdanost. Naravno, treba i reći ESXi je i daleko jeftinija opcija.

Ovisno o potrebama preporućili bi testirati i VMware ESX server i ESXi server. Oba su dostupna za besplatnu procijenu na http://www.vmware.com/.

--Zkricka 16:06, 6. siječnja 2012. (CET)

Literatura

[1] D. Mishchenko; VMware ESXi: Planning, Implementation, and Security; 2011. godina; Course Technology, a part of Cengage Learning

[2] Techtarget Portal, http://searchservervirtualization.techtarget.com/tip/Step-by-step-virtualization-Using-virtualization-to-improve-security-part-1, učitano 3.1.2012

[3] Techtarget Portal, http://searchservervirtualization.techtarget.com/tip/Step-by-step-virtualization-Using-virtualization-to-improve-security-part-2, učitano 3.1.2012

[4] Wikipedia, ESX, http://en.wikipedia.org/wiki/VMware_ESX, učitano 4.1.2012

[5] Wikipedia, VMware, http://en.wikipedia.org/wiki/VMware, učitano 4.1.2012

[6] Wikipedia, Virtualization, http://en.wikipedia.org/wiki/Virtualization, učitano 4.1.2012

[7] Virtualizierung artikel, http://www.tecchannel.de/server/virtualisierung/, učitano 4.1.2012

[8] VMware ESX server, http://www.vmware.com/files/de/pdf/esx_datasheet_de.pdf, učitano 3.1.2012

[9] VMware und Servervirtualizirung, http://www.tubit.tu-berlin.de/fileadmin/a40000000/tubIT/stammtisch/Servervirtualisierung_mit_VMware.pdf., učitano 5.1.2012

[10] VMware ESX Configuration, http://www.vmware.com/files/de/pdf/vi3_esx_san_cfg_de.pdf, učitano 4.1.2012

[11] VMware ESXi Configuration, http://vmware-forum.de/viewforum.php?f=26, učitano 4.1.2012

[12] VMware karakteristike, http://www.systematika.it/IMG/TecDocs/Vmware/VMW_09Q1_BRO_ESX_ESXi_ITA.pdf, učitano 4.1.2012

[13] VMware Vsphere, http://www.vmware.com/products/vsphere-hypervisor/overview.html, učitano 5.1.2012.

[14] VMware Infrastructure ESXi, http://www.vmware.com/products/vi/overview.html, učitano 5.1.2012.

[15] http://communities.vmware.com/message/1329532, učitano 5.1.2012.

[16] Administration ESX, http://www.petri.co.il/5_ways_to_adminster_esx_server.htm, učitano 5.1.2012.

[17] http://www.dedoimedo.com/computers/vmware-esxi-clone-machine.html, učitano 5.1.2012.

[18] tutorial ESX, http://www.virtualizationadmin.com/articles-tutorials/vmware-esx-and-vsphere-articles/general/overview-of-vmware-esx-vmware-infrastructure-advanced-features.html, učitano 5.1.2012