Kriptovirologija

Projektni zadatak - Kriptovirologija

Članovi tima:

Jelena Škalec 41699/12-R

Diplomski studij, Informacijsko i programsko inženjerstvo

Klaudia Teković 41711/12-R

Diplomski studij, Organizacija poslovnih sustava

Sadržaj |

Uvod

Glavna tema ovog projektnog zadatka je Kriptovirologija, a u njemu je ukratko pisano o kriptografiji, što kriptovirologija obuhvaća, navedeni su primjeri te je dan praktičan doprinos u načina i koraka koji donose osnovne upute koje korisniku pokazuju kako ukloniti ransomware i scareware sa računala. Tijekom korištenja interneta vrlo smo se često susretali sa raznim pop-up prozorima, slušali smo kako se naši prijatelji žale na njih, a i na slične oblike prijetnji, raspravljali smo kako ih najlakše izbjegnuti, a kako ih najučinkovitije ukloniti. Ovaj projektni zadatak daje cijelu sliku o tome, ukazuje srž same kriptovirologije kao što i donosi neke od zanimljivosti vezane uz kriptovirologiji u širem smislu.

Općenito o kriptovirologiji

Postoje različite definicije koje govore što je i čime se bavi kriptovirologija, a neke od njih su sljedeće:

• "Kriptovirologija je aktivnost koja se bavi proučavanjem primjene kriptografskih i kriptoanalitičkih metoda i tehnika na stvaranje zlonamjernih programa i aktivnosti te borbu protiv njih." [8]

• "Kriptovirologija proučava primjenu kriptografije kod malicioznih softvera. Ona istražuje kako se moderni kriptografski alati mogu koristiti da ojačaju, poboljšaju, i razviju nove malware napade." [9]

Najjednostavnije rečeno, kriptovirologija proučava kriptoviruse,a to su računalni virusi koji sadrže i koriste javni ključ. Budući da će se u daljnjem radu koristiti pojmovi kao što su kriptiranje, RSA kriptosustav, javni ključ, u sljedećem odlomku će biti govora o nekim osnovnim pojmovima iz područja kriptografije.

Kriptografija

Kako se kriptovirologija temelji na kriptografiji ptorebno je objasniti osnovne pojmove koji se spominju kada se govori o kriptovirologiji. Dakle, kriptografija (kriptologija) je "moderna znanstvena disciplina bazirana na primijenjenoj matematici. Kriptografija proučava i razrađuje sigurnu komunikaciju u smislu da treća strana presretanjem poruke istu ne može dešifrirati te joj je kao takva beskorisna ".

Kriptiranje je postupak kojim se podaci koji u izvornom obliku predstavljaju neku korisnu informaciju mogu prevesti u oblik u kojem se ta informacija više ne prepoznaije. Jednostavnije rečeno, postupkom kriptiranja jasni tekst se prevodi u kriptirani tekst (ciphertext), dok se prevođenje kriptiranog teksta u jasni tekst naziva postupak dekritptiranja. Još je važno spomenuti kriptoanalitičara kao napadača ili uljeza koji pokušava probiti kriptosustav te osnovne oblike kriptosustava. [10]

Dakle osnovni oblici kriptosustava su sljedeći:

• simetrični kriptosustavi

• asimetrični kriptosustavi

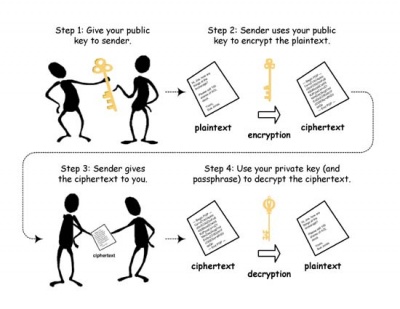

Kod simetričnih kriptosustava ključ kriptiranja jednak je ključu dekriptiranja, dok je kod asimetričnih kriptosustava drugačije, odnosno ključ kriptiranja je različit od ključa dekriptiranja. Kada govorimo o asimetričnim kriptosustavima, spominju se pojmovi kao što su javni ključ, koji se koristi za enkriptiranje te privatni ključ, koji se koristi za dekriptriranje.

RSA kriptosustav

Jedan od asimetričnih kriptosustava jest RSA kriptosustav. Ovdje nećemo ići u dubinu RSA kriptosustava, odnosno nećemo objašnjavati postupak izgradnje, već samo postupak kriptiranja. Dakle, recimo da osoba B želi komunicirati s drugim sudionicima koristeći kriptirani tekst. Osoba B obznanjuje svojim sugovornicima svoj javni ključ kriptiranja npr. Keb i čuva svoj privatni ključ Kdb. Osoba A saznaje javni ključ Keb te kriptira poruku i šalje ju osobi B. Osoba B prima poruku te ju dekriptira svojim privatnim ključem. [10]

Kriptovirologija

Dakle, kao što je prije rečeno, kriptovirologija proučava primjenu kriptografije kod malicioznih softwera. Primjer jednog takvog napada jest slučaj gdje napadač kirptira žrtvine podatke i traži otkupninu za njih te nakon što dobije novce, daje žrtvi ključ za dekriptiranje podataka.Iz napravljenog uvoda u kriptografiju vidjeli smo da se kriptografija općenito koristi u defenzivne svrhe. Javni ključ brani korisnika od man-in-the-middle napada, digitalni potpis od falsificiranja, itd. Za razliku od kriptografije, kriptovirologija se koristi više u svrhu napada, nego u svrhu obrane. Zašto bi onda trebalo proučavati kriptovirologiju? Kriptoanalitičar i kriptovirolog se mogu zapravo poistovijetiti, samo što kriptoanalitičar napada kriptosustave, a kriptovirolog računalo. Kriptovirologija služi u svrhu predviđanja što će napadač napraviti kada upadne u nečije računalo. Dakle, kriptovirogolija predviđa napadačeve sljedeće korake te pokazuje kakva se odgovarajuća zaštita mora razviti i ugraditi.

Cijela priča oko kriptovirologije se vrti oko kriptovirusa. Kriptovirus je zapravo računalni virus koji koristi javni ključ. Javni ključ pripada napadaču odnosno tvorcu virusa, no postoje iznimke kao što su slučajevi kada kriptovirus generira svoje ključeve prilikom pokretanja, no to ovisi o načinu kriptiranja i o tome će kasnije biti riječ. Definicija kaže da kriptovirus koristi javni ključ što zapravo govori da virusi koji koriste simetrični ključ zapravo nisu kriptovirusi. Također, virus treba imati pristup jedino prema kriptografskim alatima kao što su Microsoft Cryptographic API. To znali da tvorac virusa zapravo ne treba u potpunosti razumijeti kriptografiju da bi napravio virus.

Napad koji se izvrši kriptovirusom pri čemu napadač traži nešto zauzvrat zove se kriptoviralno iznuđivanje. To je zapravo protokol koji napadač izvodi u tri koraka kako bi od žrtve iznudio željenu stvar, najčešće novac. Napadač može napadom kriptirati sve podatke, samo odabrane (npr. najčešće korištene od strane žrtve), ili ih nasumično odabrati. Kao i kod ostalih računalnih virusa, ovakvim napadom može se zaraziti na tisuće računala. Postoje dva modela kojim se napadač može koristiti prilikom ovakvih napada:

• osnovni model

• hibrdini model

Također postoje različite akcije koje žrtva može napraviti, a to su sljedeće:

• plaća otkupninu i vraća podatke

• odbija plaćanje i gubi podatke

• ignorira jer ima backupirane podatke

Osnovni model

U ovakvom modelu napadač koristi samo asimetrični kriptosustav. Postupak kriptoviralnog napada jest sljedeći:

Faza razvoja: Napadač razvija virus u koji dodaje kriptosustav (u ovom slučaju asimetrični). Napadač generira se javni i privatni ključ, pri čemu je javni ključ ugrađen u virus, a privatni ključ ostaje kod napadača.

• napadač --> žrtva - kada se kriptovirus aktivira žrtvi se onemogućava pristup svojim podacima.Kriptovirus zatim obavještava žrtvu da se dogodio napad te da je potrebna lozinka kako bi se vratili podaci. Nakon toga napadač iznosi svoje zahtjeve kao što su najčešće veće sume novca. Napadač i žrtva zatim komuniciraju različitim načinima kako bi se očuvala anonimnost napadača, kao što su digitalni pseudonimi.

• žrtva --> napadač - žrtva udovoljava napadačevim zahtjevima te obavještava napadača

• napadač --> žrtva - napadač šalje žrtvi privatni ključ kojim može dekriptirati podatke.

Najveća mana ovog modela jest taj što kada napadač pošalje privatni ključ žrtvi, ona ga može javno objaviti te omogućiti drugim žrtvama da besplatno vrate podatke.

Hibridni model

U hibridnom modelu koriste se i asimetrični i simetrični kriptosustav. Ovakav model se rješava problema objavljivanja javnog ključa koji je bio problem kod osnovnog modela. Postupak kriptoviralnog napada koristeći ovaj model je sljedeći:

Faza razvoja: Napadač generira asimetrični par ključeva pri čemu javni ključ pohranjuje u virus, a privatni ključ na smart card. Privatni ključ se definira kao "non-exportable" tako da ga ni tvorac virusa ne može vidjeti već će ga moći dobiti pomoću PIN-a kojim pristupa smart card-u.

• napadač --> žrtva - Kada se virus aktivira, korisiti true random bit generator (TRGB) kako bi se generirao simetrični ključ i inicijalizacijski vektor(IV). U svemu ovome najvažnije je da se random generira kako se niti simetrični ključ, a niti inicijalizacijski vektor ne bi mogao pogoditi od strane žrtve. Virus tada koristeći simetrični ključ i inicijalizacijski vektor kriptira žrtvine podatke koristeći CBC način kriptiranja. Kriptovirus zatim povezuje inicijalizacijski vektor i simetrični ključ te rezultirajući string kriptira pomoću public keya (koristeći RSA-OAEP). Kriptovirus zatim obavještava žrtvu da se dogodio napad te govori da mu je potreban kriptirani tekst kako bi se vratili podaci. U toj obavijesti napadač iznosi svoje zahtjeve kao što su najčešće veće sume novca. Napadač i žrtva zatim komuniciraju različitim načinima kako bi se očuvala anonimnost napadača, kao što su digitalni pseudonimi.

• žrtva --> napadač - Ako žrtva udovolji napadačevim zahtjevima događa se sljedeće. Žrtva šalje kriptirani text napadaču te ga napadač dekriptira koristeći svoj privatni ključ koji samo on zna. Time se otkriva simetrični ključ i inicijalizacijski vektor koji su korišteni prilikom napada.

• napadač --> žrtva - Napadač šalje simetrični ključ i inicijalizacijski vektor žrtvi koji žrtvi omogućuju dekriptiranje podataka.

Mane

Postoje različite mane koje se javljaju kod kriptoviralnih napada:

• Da bi virus kriptirao značajnu količinu podataka potrebno je podijeliti ih na manje dijelove i kriptirati pomoću RSA. Pošto je RSA enkripcija spora, to bi značilo da će napad dugo trajati, odnosno da će virusu trebati puno vremena da završi posao.

• Kao što je ranije spomenuto kod osnovnog modela, žrtva koja je saznala privatni ključ jednostavno može objaviti privatni ključ i omogućiti ostalima besplatan povratak podataka. To se riješilo hibridnim modelom.

• Kako bi riješio prethodni problem, napadač može tražiti od žrtve da mu pošalje podatke da pa da ih on dekriptira, no to zahtjeva velik prijenos podataka. Također, samim time se umanjuje vrijednost podatka, odnosno povjerljive informacije saznaje još jedna osoba te žrtva može odlučiti da bi rađe izgubila podatke nego ih dala u ruke napadaču.

• Loš random bit generator može dovesti do slabog i lakog za pogoditi privatnog ključa, odnosno simetričnog ključa te se efektivnost napada znatno umanjuje.

• Napad neće biti efikasan ako su podaci backupirani.

• Napad neće biti efikasan ako se kriptirani podaci izbrišu umjesto da se zamijene jer se mogu vratiti pomoću nekih alata za vraćanje izgubljenih podataka kao što su PhotoRec.

• Žrtva ne može biti sigurna da će joj napadač dati privatni ključ nakon što plati.

Što je Ransomware?

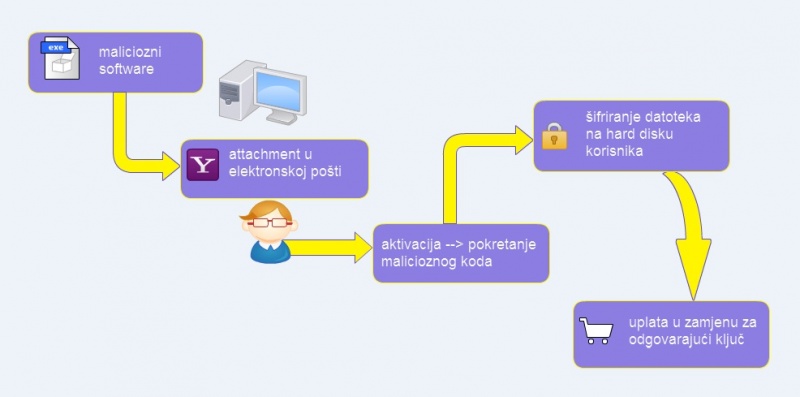

Ransomware je vrsta malicioznog koda čija je svrha nekakav oblik kompenzacije odnosno otkupnine u zamjenu za podatke. On se prenosi (Prema [Pctools, 2010]) putem računalnog crva te može kriptirati korisnikove osobne podatke ili dokumente. Još nešto što je jako zanimljivo spomenuti je to da se ransomware vrlo često može pretvarati da je antivirusni programa te na taj način može čak i vršiti „lažno“ skeniranje računala. To je način na koji ransomware usmjerava korisnika na kupnju programa koji će riješiti problem odnosno ukloniti potencijalni maliciozni kod i to sve s ciljem iznude novčanih sredstava. „Moderni ransomware napadi su bili u početku popularan u Rusiji, ali u posljednjih nekoliko godina došlo je do povećanja broja ransomware napada usmjerenih prema drugim zemljama, poput Australije, Njemačke i SAD među ostalima“ [Wikipedia, 2012].

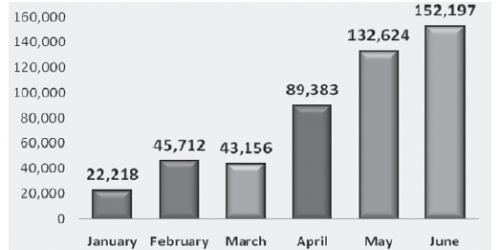

Na slici 2 je vidljiv porast ransomware napada. Na slici 3 je prikaz kako Ransomware najčešće funkcionira. On funkcionira na način da korisnik primi elektronsku poštu sa privitkom u kojoj se nalazi .exe datoteka čijim se pokretanjem aktivira maliciozni kod. Ransomware može kriptirati datoteke na tvrdom disku, ili ograničiti pristup računalnom sustavu i to sve s ciljem da iznudi novac od „žrtve“. Korisnik skupa sa malicioznim kodom dobiva i upute na koji način treba uplatiti novce i gdje u zamjenu za ključ.

Ransomware je osim za korisnika odnosno potencijalne „žrtve“ rizičan za samog napadača jer on osim što mora ostaviti poruku korisniku te ga obavijestiti o napadu mora i čekati transakciju koja se vrlo često kod neopreznih napadača isplaćuje direktno na njihov bankovni račun kojeg nije teško pratiti. Jedan od rjeđih slučajeva je da napadač samo pošalje poruku korisniku da ga obavijesti o mogućem napadu i traži određena novčana sredstva samo da ga ne napadne.

Kako ga ukloniti?

Zaštita od Ransomwere-a je prije svega dobro konfiguriran „firewall“, različiti antivirus programi i oprez samog korisnika, a ukoliko se radi o tvrtci onda prije svega edukacija zaposlenika. Ako prevencija nije uspjela onda je korisno znati kako ukloniti Ransomware. Moguće je to učiniti na nekoliko načina:

1. Ulaskom u „Safe Mode With Networking“ gdje se može pokrenuti određeni antivirus program ili uz pomoć neke druge metode ukloniti maliciozni kod, a o njima nešto više u nastavku. Ukoliko maliciozni kod kojim je zaraženo računalo ne dopušta pokretanje računala u sigurnom načinu rada s umrežavanjem, korisnik će biti primoran koristiti neku od drugih metoda.

2.Uz pomoć podešavanja datuma, odnosno „System Restore“ računala na datum odnosno vrijeme prije napada Ransomware-a.

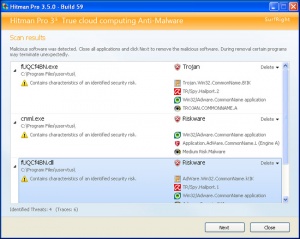

3.„HitmanPro je računalni program za otkrivanje i uklanjanje rootkita, trojanaca, virusa, crva, spywarea, adwarea, ransomware-a i drugih zlonamjernih programa (nešto što može naštetiti računalu), pomoću opsežne i cloud computing-a“ [Wikipedia, 2013]. Iako je ovaj program komercijalan on nudi „trial“ verziju u trajanju od trideset dana. Preporučamo upotrebu HitmanPro 3.5, odnosno predzadnju verziju programa iz razloga što trial verzija HitmanPro 3.6 ne omogućava uklanjanje malicioznog koda nakon što ga detektira na računalu korisnika već je za to potrebno nadograditi, odnosno kupiti licencu. Na sljedećem linku HitmanPro moguće je saznati nešto više o HitmanPro programu temeljenom na „cloud“ analizi.

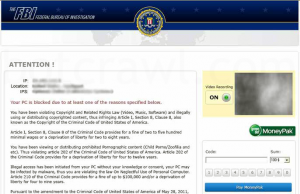

Poznati Ransomware napadi

•FBI Moneypak je jedan od najpoznatijih i najviše raširenih Ransomware napada. On funkcionira na način da korisniku „zaključa“ računalni sustav te „optužuje“ korisnika za ilegalne radnje (skidanje nedozvoljenog sadržaja sa interneta, distribucija istog, preuzimanje materijala zaštićenog autorskim pravom…) ali na način da se predstavlja kao FBI te na taj način pokušava iznuditi novac od korisnika u obliku kazne za počinjeni prekršaj. Korisnika se zastrašuje i prisiljava na isplatu novaca prijeteći mu da će ukoliko ne plati određenu svotu novaca u roku od sedamdeset i dva sata završiti u zatvoru. U zamjenu za „oslobađanje“ korisnik bi „samo“ trebao uplatiti novac na način da unesu pozadinski kod sa MoneyPak kartice na kojoj ima novčanih sredstava. Novija verzija ovog malicioznog koda je nešto naprednije te osim što blokira rad sustava ona i pokušava doći do važnih osobnih podataka poput lozinka i bankovnih računa.

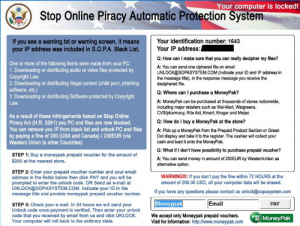

•Citadel Reventon: Zadnja verzija „Reventona“ ima za cilj zastrašiti korisnika. Ova vrsta ransomware-a najčešće koristi ime neke institucije koja je zadužene za nadzor i samu provedbu zakona te se predstavlja u njeno ime i na taj način uvjerava korisnika kako se sve njegove radnje na računalu snimaju te da je sa korisnikove ip adrese već učinjeno nekoliko prekršaja. Reveton se u svojim počecima počeo širiti u različite europske zemljama da bi se kasnije njegove varijacije počele pojavljivati u Sjedinjenim Američkim Državama i Kanadi. Prije svega nekoliko mjeseci dio se Hrvata borio sa baš malicioznim softverom koji je poslao poruku žrtvama kao da ih šalje „MUP“ te od njih tražio petsto kuna otkupnine u zamjenu za ispravan rad računala.

•SOPA ransomware(prema [Wisniewski, 2012]) je maliciozni softver koji s pojavio u vrijeme kada je bio aktualan S.O.P.A zakona u SAD-u. Ova vrsta napada obavještava žrtvu da se njezina IP adresa nalazi na „crnoj listi“ zbog preuzimanja dječje pornografije, dokumenata zaštićenih autorskim pravom ili ilegalnog softvera. Napadači korisniku poručuju da ukoliko u roku od tri dana ne plati novčani iznos od 200 dolara svi njegovi podaci sa računala biti će izbrisani. Kako su prevare uz pomoć Moneypak-a postale učestale kompanija je objavila upozorenje da korisnici ne uplaćuju novce na onim kompanijama koje se ne nalaze na odobrenoj odnosno sigurnoj listi prema Moneypak-u. --Klaudia Teković 16:57, 20. siječnja 2013. (CET)

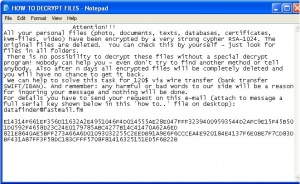

•GpCode Jedan od najpoznatijih napada jest Trojanac poznat pod nazivom GpCode. GpCode predstavlja klasični kriptovirus i primjer je klasičnog ransomwarea. Prva verzija GpCode-a se pojavila 2004.godine te je ostala aktivna sve do 2008.godine. U studenom 2010.godine javlja se znatno poboljšanija verzija GpCode-a koja više ne briše izvorne datoteke što je bio najveći propust ovog napada. Naime, kada je žrtvino računalo bilo napadnuto i podaci obrisani, žrtva je podatke mogla vratiti programima za povrat obrisanih datoteka kao što je PhotoRec. Novija verzija sada kriptirane podatke prepisuje preko izvornih. Također koristi i snažne RSA-1024 i AES-256 algoritme kriptiranja čime ih je gotovo nemoguće probiti kako bi se dobio izvorni sadržaj datoteka.

Žrtva prima mail sa sljedećim sadržajem:

Hello!

We are writing to you regarding the resume you have submitted on our site job.ru. I have a vacancy in the ADC Marketing LTD (UK) that is suitable for you. Company is opening a new branch office in Moscow and I am searching for appropriate candidates for the positions in the company. Soon I will ask you for an walk-in interview on the mutually convenient time. If you are interested in this offer, please fill the form attached related to compensation and email it to me.

Sincerely,

Viktor Pavlov, HR manager

Prilog u e-mailu pod nazivom anketa.doc je MS Word dokument koji je sadržavao maliciozni softver, odnosno trojanac. Prilikom otvaranja datoteke instalira se sljedeće na žrtvino računalo TrojanDownloader.Win32.Small.crb. Taj tronajac download-a GPCode sa [skip].msk.ru/services.txt i instalira ga na računalo. Ovaj kriptovirus zatim skenira sve direktorije i enkriptira datoteke koje imaju određene ekstenzije kao što su .txt, .xly, .rar, .doc, .html, .pdf itd. Također kriptira i bazu kontakata u elektroničkoj pošti. U svakom direktoriju ostavi se datoteka README.txt s porukom "To buy decoder mail: k47674@mail.ru with subject: REPLY".

Nakon što žrtva kontaktira napadača, dobiva drugi mail sa sljedećim sadržajem:

Next, you should deposit $100 to Liberty Reserve account U6890784 or E-Gold account 5431725 (www.e-gold.com). To buy E-currency you may use it in the exchange service. Specify your e-mail in the transfer description field.

After receiving your payment, we will send decryptor to you through your e-mail. To check our guarantee you can send us one any encrypted file (with cipher key which is specified in any !_READ_ME_!.txt file are in the directories with the encrypted files) for the demo. We will decrypt it and send to you some part of originally that decrypted file.

Best Regards,

Daniel Robertson

Broj ransomware napada svakim danom raste, a jedan od glavnih razloga zašto unatoč mnogim dostupnim informacija na internetu korisnici postaju žrtve te uplaćuju novac leži u činjenici da napadači sve više koriste socijalni inženjering kako bi uvjerili žrtve da je potrebno platiti kako bi njihovi podaci ponovno bili sigurni.

Novosti

Posljednje uhićenje koje je povezano sa ransomware napadima dogodilo se u prosincu prošle godine.Prema [Cluley, 2012] „Metropolitan“ policija je uhitila dvojicu muškaraca i ženu koji su povezani sa epidemijom računalnih napada. Oni su širenjem ransomware-a blokirali računala i za uzvrat su od nevinih korisnika interneta tražili otkupninu. U priopćenju za javnost policija je navela da su 34-godišnji i 26-godišnji muškarac te 30-godišnja žena uhićeni zbog sumnje za prevaru i posjedovanje predmeta za isto kao i pranje novca.

Predviđa se da će u 2013. godini ransomware napadi biti u sve većem porastu, a CERT Australia upozorava posebno poslovne korisnike odnosno manje tvrtke zbog sve većeg broja ciljanih, personaliziranih napada na njih. Oni savjetuju posjedovanje sigurnosne kopije najvažnijih podataka te čuvanje istih na više različitih lokacija.

Što je Scareware?

Scareware je vrsta malicioznog koda čiji je glavni cilj uznemiravanje korisnika računala. Ova osnovna definicija scareware-a već nas sama po sebi dovodi do zaključka da nije riječ u uobičajenom malicioznom softveru jer scareware ne nanosi nikakvu konkretnu štetu korisniku osim što ga zastrašuje, uznemiruje i vrlo često iritira osobito ako se radi o poslovnom korisniku jer mu na taj način smanjuje efikasnost i odvlači pozornost sa posla koji trenutno obavlja. Kod nekih korisnika on može izazvati napadaje panike, veliki osjećaj ugroženosti i percepciju prijetnje poglavito ako se poruke koje scareware šalje odnose na zaraženost računala opasnim maleware-om ili su u obliku pitanja koja od korisnika zahtijevaju da odabere jedan od ponuđenih odgovora.

--Klaudia Teković 16:58, 20. siječnja 2013. (CET)

Kako ga ukloniti?

Većina opasnih scareware-a poput "Security tool-a" ne dopuštaju korisnicima pokretanje anti mallware programa kao ni pristup internetu kako bi uklonili maliciozni kod pa je korisnik primoran to učiniti u safe mode-u.

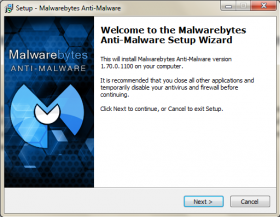

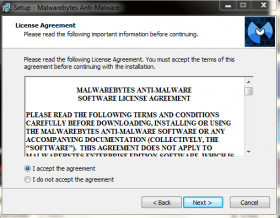

Na slici broj 8 i 9 prikaz je vrlo jednostavnog postupka instalacije Malwarebytes'Anti-Malware (MBAM).

Malwarebytes'Anti-Malware (MBAM je računalni program koji pronalazi i uklanja maliciozni kod. Svijetlo dana ugledao je u siječnju 2008. godine te se može pronaći u slobodnoj odnosno besplatnoj verziji koju korisnik ručno pokreće ili u plaćenoj verziji koja ima automatski raspored skeniranja.

Na laboratorijskim vježbama u sklopu kolegija "Sigurnost informacijskih sustava" imali smo priliku upoznati nekoliko alata uz pomoć kojih možemo ukloniti maliciozni kod poput process explorer-a koji je veoma koristan alat ali nažalost nedovoljno poznat i rasprostranjen među samim korisnicima. Isto tako susreli smo se sa Virus total-om koji nam može pomoći u prevenciji i zaštiti od mallware-a. Kako ne bismo opet proučavali i prikazivali nešto s čime smo se već susreli u nastavku slijedi prikaz kako u nekoliko koraka ukloniti scareware.

Uklanjanje Security Tool-a

Način I.

1. Potrebno je ponovno pokrenuti računalo u „Safe Mode with Networking“,a prije toga ukloniti sve medije poput USB diska i cd-a.

2. Pokrenuti program Malwarebytes 'Anti-Malware koji će skenirati računalo.

3. Skeniranje će trajati neko vrijeme, a kada je gotovo potrebno je kliknuti na Show Results

4. Potom označimo sve pronađene prijetnje i odaberemo opciju Remove Selected.

Način II.

1. Pritiskom Ctrl+Alt+Del na tipkovnici otvara se Windows Task Manager

2. U popisu procesa potrebno je naći proces koji je sporan i kliknuti na End Process.

3. Istovremenim pritiskom na Windows tipku i R znak na tipkovnici otvara se Run te je u dijaloški okvir potrebno upisati regedit

4. Potrebno je obrisati one registre koji pripadaju malicioznom kodu, poput ovog: - HKEY_CURRENT_USER\Software\Security Tool

Poznati Scareware napadi

•Facebook scareware je u posljednje vrijeme postao veoma raširen i popularan. Ovaj maliciozni kod korisnicima Facebook-a šalje poruke poput „Sada možete vidjeti tko gleda vaš Facebook profil“. Ovakve poruke zaintrigirale su noge korisnike koji su nasjeli i uzaludno pokušali otkriti tko im najčešće posjećuje profil. Kako ova funkcionalnost nije ugrađena u sklopu Facebook-a logično je da samim time nije ni funkcionalna kao ni istinita. Ova vrsta scareware-a vas poput i ostalih nakon klika šalje na neke druge web stranice koje nemaju veze s onim što piše u poruci. Ovdje je isto vidljiv primjer kako su napadači iskoristili socijalni inženjering kako bi uvjerili žrtvu da klikne na poruku. Kako bi Facebook zaštitio svoje korisnike ovu funkcionalnost je jasno demantirao u FAQ-u.

"Can I know who’s viewing my profile (timeline) or how often it’s being viewed? No, Facebook does not provide a functionality that enables you to track who is viewing your profile (timeline), or parts of your profile (timeline), such as your photos. Third party applications also cannot provide this functionality. Applications that claim to give you this ability will be removed from Facebook for violating policy. You can report applications that provide untrustworthy experiences."

•Security tool je jedan od najopasnijih oblika scareware-a koji korisniku blokira programe, sakriva ikone te briše pozadinsku sliku, a istovremeno se pretvara se da je upravo on antivirus koji će riješiti sve probleme koje računalo ima. Dok je računalo zaraženo nije moguće pokrenuti antivirus programe kao niti pristupiti dobrom dijelu računala, dok se na Internet može ići ali uz mnoga lažna upozorenja. Glavni „installer“ se naziva install.exe, a detektiran je pod imenima: oW32/FakeAlert.DX3.gen!Eldorado, oTrojan.Win32.FraudPack.acbl, oTrojan:Win32/Winwebsec, oRogueAntiSpyware.SecurityToolFraud, oFraudTool.Win32.RogueSecurity

--Klaudia Teković 16:59, 20. siječnja 2013. (CET)

Zaključak

Zahvaljujući ovom radu bolje smo upoznali prijetnje koje sa sobom donosi neoprezno "surfanje" internetom, a isto tako smo naučili neke od načina kako ukloniti maliciozni kod. Spoznali smo koliko je bitna edukacija, poglavito ukoliko se radi o poslovnim korisnicima te kako je bitno prijavljivati nepravilnosti na koje nalazimo kako bi zaštitili druge korisnike. Jedna od zanimljivijih stvari bila je ta da smo naišli na jednu od vrsta scareware-a koji smo i sami posjedovali prije nekoliko godina te smo zahvaljujući ovom projektnom zadatku saznali o kojem je malicioznom kodu točno bilo riječ, te neke od metoda kako smo ga lakše i bezbolnije mogli ukloniti. U konačnici, shvatili smo važnost gradiva koje obrađujemo na kolegiju "Sigurnost informacijskih sustava" i svijesni smo da će nam znanje iz ovog projektnog zadatka kao i iz samog kolegija u budućnosti biti veoma korisno.

--Jelena Škalec 22:59, 20. siječnja 2013. (CET) --Klaudia Teković 23:03, 20. siječnja 2013. (CET)

Literatura

[1.] Anderson R., et al., (2006). Cryptovirology. dostupno 13.1.2012. na http://www.cryptovirology.com/cryptovfiles/cryptovirologyfaqver1.html#whatiscryptovirology

[2.] Botcrawl (2012). What Is The FBI Moneypak Ransomware Virus dostupno 15.1.2012 na http://botcrawl.com/how-to-remove-the-fbi-moneypak-ransomware-virus-fake-fbi-malware-removal/

[3.] Budin L., Golub M., Jakobović D., Jelenković L., Operacijski sustavi, Element, Zagreb 2011.g.

[4.] Luo X., Liao Q., (2007). Awareness Education as the Key to Ransomware Prevention.

Malwarehel (2009). Security Tool Analysis and Removal. dostupno 19.1.2012. na http://www.malwarehelp.org/how-to-delete-security-tool-analysis-and-removal-2009.html

[5.] Mcdonald S. (2012). “Who Viewed My Profile” Apps on Facebook. dostupno 18.1.2012 na http://shanemcdonald.org/myblog/2012-04-30/stupid-who-viewed-my-profile-apps-on-facebook/

[6.] Pcmag (2012). HitmanPro 3.5. dostupno 15.1.2012 na http://www.pcmag.com/slideshow_viewer/0,3253,l=241285&a=241267&po=4,00.asp

[7.] Pctools (2010). What is Ransom ware. dostupno 15.1.2012. na http://www.pctools.com/security-news/ransom-ware/

[8.] Wikipedia (2012). Ransomware (malware). dostupno 14.1.2012. na http://en.wikipedia.org/wiki/Ransomware_(malware)

[9.] Wikipedia (2013). Hitman Pro. dostupno 15.1.2012 na http://en.wikipedia.org/wiki/HitmanPro

[10.] Wisniewski C., (2012). Ransomware encrypts files claiming SOPA piracy charges. dostupno 15.1.2012 na http://nakedsecurity.sophos.com/2012/10/06/ransomware-encrypts-files-claiming-sopa-piracy-charges/

[11.] CERT (2008). Kriptografija u službi napadača. dostupno 6.1. 2013. na http://www.cis.hr/www.edicija/LinkedDocuments/CCERT-PUBDOC-2008-04-226.pdf

[12.] Young A., Yung M. , Malicious Cryptography: Exposing Cryptovirology, Wiley Publishing, 2004.