Steganografija

Sadržaj |

Osnove steganografije

Steganografija je znanstvena disciplina koja se bavi prikrivnom razmjenom informacija. Riječ steganografija izvedena je od grčkih riječi steganos i graphein, što u doslovnom prijevodu znači skriveno pisanje. Steganografijom se može nazvati svaki proces pohranjivanja tajnih poruka na način da osim pošiljatelja i primatelja nitko uopće nije ni svjestan postojanja same poruke.

Osnovni princip steganografije počiva na prikrivanju tajne poruke unutar nekog naizgled bezazlenog medija, poruke ili skupa podataka, tako da se postojanje tajne poruke ne može niti uočiti. To se postiže steganografskih tehnikama a najčešće govorimo o prikrivanju tajne poruke unutar neke multimedijske datoteke kao što su slika, audio ili video datoteka.

Steganografija ima prednost pred kriptografijom u tome što poruke ne privlače pažnju na sebe. Kriptografija štiti sadržaj poruke, dok pak steganografija štiti i poruku i osobe koje sudjeluju u komunikaciji. Pritom su multimedijske datoteke idealne za steganografijsku komunikaciju zbog velike veličine i male osjetljivosti na suptilne promjene.

--Jelena Pintar 23:12, 9. lipnja 2013. (CEST)

Počeci steganografije

Steganografija kao znanstvena disciplina poznata je od davnina. Prva uporaba steganografije spominje se 440. god. prije Krista, a spominje ju Herodot u svom djelu Herodotva Povijest. U djelu se navodi kako je Demaratus poslao upozorenje o nadolazećem napadu na Grčku tako što je zapisao poruku izravno na drveni kalup voštane ploče za pisanje, prije ulijevanja voska. Voštane ploče su se često koristile kao ponovno upotrebljive površine za pisanje.

Iz tog vremena datira i jedna poznata steganografska metoda: stari Grci običavali su nositelju poruke obrijati glavu na koju se tada tetovira tajna poruka. Poruka je bila uspješno sakrivena kada je njegova kosa ponovna narasla, a mogla se pročitati ponovnim brijanjem glave. Zanimljivo je da su se ovom tehnikom koristili i njemački špijuni početkom 20. stoljeća.

Poznati su također i primjeri steganografije korištene u svjetskim ratovima a to su nevidljive tinte. Prvi primjeri korištenja nevidljive tinte javljaju se u razdoblju 2. svjetskog rata, ali s jednakim uspjehom nevidljiva tinta koristila se i do dan danas. U naizgled bezazleno pismo, ispod vidljivog teksta, između redaka ili na nekim drugim praznim površinama papira umetala se tajna poruka. Tinta kojom je tajna poruka bila napisana bila je spravljena od mlijeka, octa, voćnih sokova ili urina, a sve je imalo isti efekt a to je tamnjenje prilikom zagrijavanja. Uslijed razvoja tehnologije i sve češćih pojava razotkrivanja poruka pisanih nevidljivom tintom, osmišljene su sofisticiranije tinte koje postaju vidljive tek nakon reagiranja na različite kemijske sastojke. Detekcija i čitanje takvih poruka komplicirano je jednako kao i razvijanje fotografija u specijaliziranim laboratorijima.

Tijekom 2. Svjetskog rada koristile su se i fotografije reducirane do veličine točkice. Naime, špijuni u 2. Svjetskom ratu koristili su mikrofotografije i mikrotekst za prosljeđivanje važnih informacija. Mikrofotografija/ mikrotekst obično je veličine i oblika točke pa kao takvi nisu uočljivi niti čitljivi bez optičkih povećala. Ipak, takvi mikro oblici morali su biti ucrtani posebnom tintom koja se mogla primijetiti ako bi se papir prinio svjetlu ili zakrenuo pod specifičnim kutom. Što se digitalna tehnologije više razvija, i steganografija je ušla u takozvano novo doba. Naime, razvijen je i velik broj različitih steganografskih alata koji omogućavaju skrivanje bilo kakve binarne datoteke unutar druge binarne datoteke. Pritom su slike i audio datoteke najznačajniji nositelji u tom kontekstu.

--Jelena Pintar 23:12, 9. lipnja 2013. (CEST)

Primjena steganografije

„ Kao i mnoge druge sigurnosne metode i alati, steganografija se može koristiti u različitim područjima i aktivnostima, kako legalnim tako i ilegalnim. Legalnu primjenu najvećim dijelom sačinjava korištenje digitalnog vodenog pečata u svrhu zaštite autorskih prava i vlasništva nad multimedijskim datotekama. Steganografija se također koristi kao supstitut za generiranje jednosmjerne hash vrijednosti, tj. sažetka. Na taj način se nakon obrade varijabilne veličine informacija kao rezultat dobiva izlazni skup podataka fiksne veličine kojim se potom može utvrditi ukoliko su izvršene ikakve promjene nad izvornim skupom podataka. Nadalje, steganografijom je moguće dodati različite bilješke multimedijskim datotekama tako da se njihov format ne mijenja, čime se ne stvara potreba za korištenjem posebnih preglednika. Naposljetku, daleko najlogičnija primjena steganografije je upravo očuvanje povjerljivosti i tajnosti važnih informacija te njihova zaštita od potencijalne sabotaže, krađe ili neovlaštenog pristupa.

Zbog svoje posebnosti kao sredstva tajne komunikacije, steganografija često nalazi mjesto i u ilegalnim aktivnostima pošto omogućava skrivanje dokaza o istima. Ilegalna primjena steganografskih tehnika najčešće se veže uz krađu povjerljivih informacija (npr. u industriji i poslovnom sektoru), financijsku pronevjeru, razmjenu dječju pornografije, krađu identiteta, kockanje, krijumčarenje, hakiranje i terorizam. Tako je npr. nakon terorističkog napada 11.09.2001., napisano mnogo članaka u kojima je predstavljena teorija o komunikaciji između članova terorističke organizacije pomoću steganografskih medija u kojima je kao nositelj korištena pornografija.“

Preuzeto sa stranice: http://www.seminarskirad.biz/seminarski/stajner%20karlo%20-%207000%20dana%20u%20sibiru.pdf

--Jelena Pintar 23:12, 9. lipnja 2013. (CEST)

Moderna steganografija

Moderna steganografija je nastala 1985. godine izumom osobnog računala. Digitalna tehnologija daje veoma mnogo mogućnosti za primjenu steganografije, uključujući i onu najrašireniju a to je metoda prikrivanja informacija u digitalnoj slici. Iako je početni razvoj bio spor, s vremenom se ubrzao pa danas postoje mnoge aplikacije odnosno alati za steganografiju.

Digitalne datoteke pohranjene su u računalu kao nizovi bitova. Pritom su neki više a neki manje važni. Redundantni bitovi ne nose informacije važne za datoteku pa ih neprimjetno možemo zamijeniti bitovima informacije koju želimo sakriti. Isto tako nisu sve digitalne datoteke pogodne za skrivanje tajni. Na primjer, u izvršnim verzijama programa svaki je bit važan, stoga promjena samo jednog bita može uzrokovati neispravan rad programa.

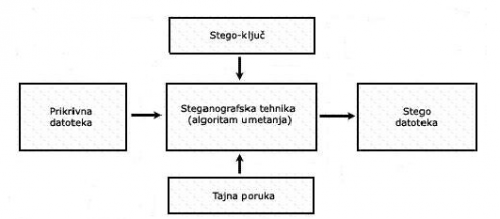

Kod primjene steganografije najčešće se koristi sljedeći osnovni princip. Pošiljatelj skrivene poruke nasumice odabire bezazlenu poruku odnosno prikrivnu datoteku, dakle neku sliku, tekst, zvuk, koju može nesmetano poslati primatelju. Nekom od steganografskih metoda ili uporabom tajnog ključa u nju umeće poruku, te tako od prikrivne datoteke dobiva stegoobjekt.

Promatrač odnosno primatelj kad poruku vidi, ne smije na prvi pogled otkriti postojanje tajne poruke. Promjene na prikrivnoj datoteci ne bi smjele biti vidljive nikome tko ne sudjeluje u procesu komunikacije, pa prema tome ona mora sadržavati dovoljno redundantnih bitova koji mogu biti zamijenjeni skrivenom porukom.

--Jelena Pintar 23:13, 9. lipnja 2013. (CEST)

Tehnike steganografije

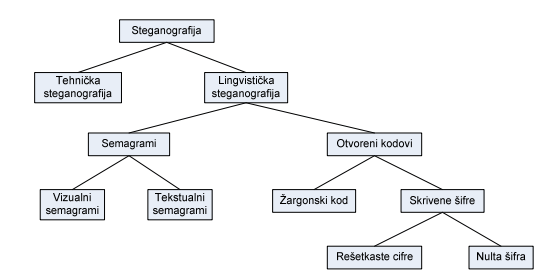

Steganografija se dijeli na tehničku i lingvističku steganografiju.

- Tehnička steganografija koristi znanstvene metode za skrivanje poruka, kao što su uporaba nevidljive tinte, mikrofotografija i ostale tehnike smanjivanja veličine tajne poruke.

- Lingvistička steganografija obuhvaća sve tehnike koje skrivaju tajnu poruku unutar nositelja na način da nositelj djeluje kao bezazleni skup informacija. Dotična grana steganografije dalje se dijeli na semagrame i otvorene kodove.

- Semagrami skrivaju informacije uporabom različitih simbola i znakova. Postoje vizualni i tekstualni semagrami.

- Vizualni semagrami baziraju se na principu skrivanja poruke uporabom bezazlenih i svakodnevnih fizičkih objekata, npr. specifičnim razmještajem predmeta na stolu ili objekata na web stranici.

- Tekstualni semagrami skrivaju informacije različitim modifikacijama teksta nositelja, npr. suptilna promjena veličine ili tipa fonta, dodavanje suvišnih razmaka ili korištenje različitih ukrasa u rukopisu.

- Otvoreni kodovi uključuju sve tipove prijenosa tajne poruke u kojima se koristi legitimna poruka nositelj koja igra ulogu javne, tj. neskrivene komunikacije. Otvoreni kodovi dijele se na žargonski kod i skrivene šifre.

- Žargonski kod podrazumijeva korištenje jezika koji razumije ograničena skupina ljudi, npr. specifična terminologija određene grupe ljudi ili simboli za indiciranje postojanja i tipa bežičnog mrežnog signala. Podskup žargonskog koda je i znakovni kod u kojem određene predefinirane fraze predstavljaju točno određene pojmove.

- Skrivene šifre predstavljaju steganografsku tehniku kod koje je umetnutu tajnu poruku moguće izdvojiti iz steganografskog medija samo ako je poznata točna metoda korištena za njeno umetanje u nositelj. Skrivene šifre uključuju rešetkaste i nulte šifre.

- Rešetkaste šifre temelje se na predlošcima koji se koristi za prikrivanje poruke nositelja. Podaci koji se pojavljuju u otvorima takvih predložaka predstavljaju skrivenu tajnu poruku.

- Nulta šifra koristi se za skrivanje informacija tako da se definira neki set pravila, npr. „čitaj svaku petu riječ“ ili „čitaj svaki treći znak u svakoj riječi“. Dotična metoda omogućava skrivanje tajnih poruka u svakodnevnim porukama bez uporabe kompliciranih algoritama ili alata. npr. izdvaja se svaki treći znak ili svaka druga riječ u parnom redu

Steganografske tehnike bazirane na supstituciji

Osnovni princip sustava baziranih na supstituciji je zamjena redundantnih dijelova slike s tajnim podacima. Kako je za razumijevanje ovog principa bitno poznavanje strukture steganografskog nositelja, slijedi kratak opis RGB sustava.

Unutar RGB sustava, svaka boja se prikazuje pomoću relativnog intenziteta svake od 3 postojeće komponente – crvene, zelene i plave. Nedostatak svih komponenti rezultira pojavom crne, dok prisustvo svih komponenti rezultira dobivanjem bijele boje. Svaka RGB komponenta specificirana je jednim oktetom, tj. nizom od 8 bitova, tako da vrijednost intenziteta svake od triju boja može varirati od 0 do 255. Pošto RGB sustav sadrži 3 komponente, dotičnom metodom prezentacije, dobiva se 24-bitna shema koja podržava 16,777,216 jedinstvenih boja. To znači da je svaki piksel unutar slike kodiran s 24 bita. Većina današnjih aplikacija za obradu i prikaz slika podržava opisanu 24-bitnu shemu, no ipak omogućava i korištenje 8-bitne sheme kako bi se uštedjelo na veličini slike. Takva shema zapravo također koristi 24-bitni prikaz boje piksela, ali dodatno ima i paletu koja specificira boje korištene u slici. Svaki piksel kodiran je s 8 bitova, gdje dotična vrijednost označava indeks zapisa željene boje u paleti. Stoga ova metoda ograničava broj korištenih boja u slici na 256, zbog 8-bitnog prikaza indeksa boje u paleti. 8-bitna shema tipična je za GIF (eng. Graphics Interchange Format) formate slika koji se generalno smatraju kompresijom slike bez gubitaka.

LSB supstitucija

Supstitucija bita najmanje važnosti (eng. least significant bit substitution; LSB substitution) najčešća je steganografska tehnika korištena u radu s multimedijskim datotekama.

Pojam „bit najmanje važnosti“ vezan je uz numeričku važnost bitova u oktetu. Bit najveće važnosti je onaj s najvećom aritmetičkom vrijednošću (12810), a bit najmanje važnosti onaj s najmanjom aritmetičkom vrijednošću (110). Stoga promjena bita najmanje važnosti ima najmanji učinak na promjenu ukupne vrijednosti okteta, a promjena bita najmanje važnosti u svim oktetima koji sačinjavaju multimedijsku datoteku ima najmanji učinak na promjenu izgleda same datoteke.

Nažalost, LSB supstitucija osjetljiva je i na najmanje operacije nad slikom, kao što su kompresija ili uklanjanje nekih dijelova slike. Npr. konvertiranje GIF ili BMP steganografske datoteke u JPEG format te konvertiranje natrag u izvorni format može dovesti do uništavanja informacija u bitovima najmanje važnosti.

Sortiranje paleta

Kao što je već rečeno, mnoge slike koriste palete boja korištene unutar slike. Palete, naravno, sadrže samo podskup cjelovitog prostora boja unutar 24-bitnog prikaza te je svaka boja unutar palete predstavljena s 24-bitnim vektorom koji definira RGB vrijednosti te boje i indeksom, tj. lokacijom u paleti. Taj indeks se pohranjuje unutar svakog piksela slike i pomoću njega se određuje odgovarajuća boja piksela. Prvi korak u primjeni ove steganografske tehnike je izrada kopije izvorne palete boja te promjena lokacija boja u novoj paleti. Novi raspored boja određuje se tako da boje koje se nalaze blizu unutar RGB sustava budu blizu i u paleti. Potom se primjenjuje standardna LSB supstitucija, tj. bit najmanje važnosti unutar svakog piksela zamjenjuje se bitom tajne poruke. U trećem koraku locira se RGB boja s novo dobivenim indeksom unutar nove palete. Na kraju se dotična RGB boja identificira i u izvornoj paleti pa se njen indeks u izvornoj paleti koristi kao nova vrijednost piksela.

Transformacije domena

Steganografska tehnika transformacije domene bazira se na skrivanju podataka pomoću matematičkih funkcija koje se koriste u algoritmima kompresije. Osnovni princip predstavlja umetanje bitova tajne poruke na mjesto koeficijenata najmanje važnosti. Većina tehnika transformacije domene ne ovisi o formatu slike tako da umetnuta tajna poruka ostaje sačuvana i nakon konverzije između formata s gubicima i bez gubitaka podataka.

Maskiranje i filtriranje

Tehnike maskiranja i filtriranja obično se koriste samo na 24-bitnim i crno-bijelim slikama i najčešće se primjenjuju za umetanje digitalnog vodenog pečata. Umetnuta poruka sofisticiranije je integrirana u nositelj i dodaje određenu redundanciju skrivenoj informaciji. Zato je u radu s JPEG slikama ova tehnika prikladnija od LSB supstitucije. Također može pridonijeti zaštiti od gubljenja umetnute informacije tijekom procesiranja slike.

Modeli proširenog spektra

Modeli proširenog spektra kao steganografski nositelj koriste signal širokog spektra, dok je poruka koja se umeće signal uskog spektra. Tajni podaci prostiru se preko dijelova nositelja koji imaju najveću važnost (obično su to najveći DCT koeficijenti),te tako otežavaju svoje otkrivanje i ometanje.Ovakvi modeli polaze od činjenice da se male distorzije na slici ili zvučnom zapisu najteže otkrivaju u dijelovima nositelja koji nose najvišu energiju. Ovo je vrlo popularna tehnika u području digitalnog vodenog pečata.

Kvantizacija

U svakom kvantizacijskom koraku javlja se kvantizacijska greška. Za visoko korelirane signale dotični signal razlike, tj. pogreške, biti će blizu nule pa se za njih može efikasno koristiti entropijski koder. Za potrebe steganografije, kvantizacijska pogreška u predvidljivoj shemi kodiranja može se iskoristiti tako da signal razlike prenosi veću količinu informacija.

Binarne slike

Binarne slike (npr. podaci dobiveni faksom) sadrže određenu količinu redundancije u distribuciji crnih i bijelih piksela. Jednostavne LSB supstitucije ne daju dobre rezultate u radu s ovakvim slikama, ali moguće je iskoristiti njihovu redundantnost i umetnuti tajne informacije korištenjem broja crnih piksela u specifičnom dijelu slike.

Preuzeto sa stranice: http://www.seminarskirad.biz/seminarski/stajner%20karlo%20-%207000%20dana%20u%20sibiru.pdf

--Jelena Pintar 23:14, 9. lipnja 2013. (CEST)

Alati steganografije

Danas postoji na stotine različitih programa, od komercijalnih do “open-source” licenci koji omogućavaju stegoanalizu na Windows, Unix/Linux/OpenBSD, Macintosh, OS/2, DOS i drugim operativnim sistemima, a neke od njih ćemo navesti i ukratko objasniti.

SteganPEG – alat koji se primjenjuje za JPEG slike. Softver može sakriti bilo kakve osobne i osjetljive podatke u neku sliku JPEG formata, a da se pri tome znatno ne promjeni njena kvaliteta i veličina. Omogućuje skrivanje bilo koje vrste datoteka unutar slike JPEG formata. Tako je moguće sakriti sliku unutar druge slike, kao i skrivanje više datoteka unutar jedne slike. Budući da je JPEG format vrlo popularan format, često se koristi za distribuciju podataka putem Interneta. Alat je besplatan.

OpenPuff – alat koji podržava:

- slike(BMP, JPG, PCX, PNG, TGA)

- audio zapise (MP3, WAV, AIFF)

- video zapise (3GP, MP4, MPG, VOB)

- Flasch Adobe (FLV, SWF, PDF)

Omogućava korisniku da rasporedi skrivene podatke unutar više datoteka. Za skrivanje osjetljivih podataka koristi kriptografiju, promjenu redosljeda, oponašanje šuma, kao i pretvorbu znakova. Alat je besplatan.

Mp3stego – tokom procesa kompresije skriva podatke unutar mp3 datoteke, odnosno omogućava skrivanje podataka u glazbenoj datoteci. Osim kompresije, vrši se i enkripcija podataka, te se oni kao takvi (u tom obliku) skrivaju unutar originalnog niza podataka. Alat je besplatan.

Hcovert – alat koji se koristi u svrhu stvaranja tajnog kanala koristeći HTTP i GET zahtjeve za slanje poruka određenom serveru. Postoji mogućnost slanja i primanja poruka. Alat je besplatan.

S-Tool – program koji služi za kodiranje poruka (u obliku datoteke) koristi nekoliko algoritama, a podatke skriva u grafičke i audio datotke. Moguće je skrivanje u *.jpeg, *.jpg, *.bmp, *.mp3, *.pdf, *.wav

Mozaiq – web aplikacija koja omogućava korisniku skrivanje poruke daljine do 1024 znakova u slike JPG i PNG formata. Poruka je dodatno zaštićena lozinkom. Web aplikacija generira datoteke koje se mogu spremiti na disk.

Wb Stego 4open – open source aplikacija za Windows i Linux. Može se koristiti za skrivanje bilo koje vrste datoteke u Windows bitmape s 16, 256 ili 16,7 milijuna boja , ASCII ili ANSI tekstualne datoteke , HTML datoteke , PDF datoteke.

Ostali alati:

- DeepSound (skriva bilo koji podatak unutar glazbene datoteke .wav i .flac)

- Gifshuffle – skrivanje unutar GIF datoteke (slike)

- HIP ( Hide In Picture) – skrivanje u *.BMP (slika) grafičkom obliku datoteke

- NL Stego – steganografija bazirana na tekstu – potrebno je imati instaliranu Javu (5+) i *.jar datoteku koja se skida na stranici

- Office XML Steganography Tool – skrivanje datoteka unutar Office 2007 datoteka (DOCX, XLSX, PPTX)

- SteganoG – skriva kriptirane datoteke u Bitmap slikama (bmp) – portable

--Lucija Pongrac 11:09, 9. lipnja 2013. (CEST)

Steganaliza

Proces koji detektira steganografske datoteke, a bavi se proučavanjem varijacije uzoraka bitova i velikih datoteka. Može se reći i da je to napad na steganografiju.

Glavni ciljevi stegoanalize su:

- prepoznati sumnjivih skupova podataka, kao što su signali ili datoteke, unutar kojih je moguće da se nalazi skrivena tajna poruka,

- utvrditi jesu li tajni podaci umetnuti u steganografsku datoteku prethodno kriptirani,

- identificirati postoji li šum ili nebitni podaci unutar sumnjivog signala ili datoteke i

- izdvojiti i dekriptirati umetnute poruke iz steganografske datoteke.

Kod stegoanalize ne možem sa sigurnošću tvrditi da neki sumnjivi skup podataka sadrži ili ne sadrži tajnu poruku. Međutim, u tu svrhu postoje različite metode statističke analize koje služe steganalitičarima da reduciraju skup sumnjivih podataka dok ne pronađu pravu steganografsku datoteku.

Tako tajne poruke mogu biti skrivene gotovo svugdje na Internetu, a unutar neke web stranice podaci se mogu sakriti na slijedećim mjestima: tekst, audio ili video zapisima, slikama, unutar bilo kojeg linka, komentarima na forumima dr.

--Lucija Pongrac 11:29, 9. lipnja 2013. (CEST)

Oblici napada (otkrivanje steganalize)

“Steganography-only” napad – kada nam je dostupan samo steganografski medij za analizu

“Known-carrier” napad – kada nam je dostupan nosioc i medij za analizu

“Known-message” napad – kada nam je poznata skrivena poruka

“Chosen-steganography” napad – kada nam je poznat medij i algoritam

“Chosen-message” napad – kada nam je poznata poruka i algoritam

“Known-steganography” napad - kada nam je poznat i nosilac, medij i algoritam

Programi i metode za otkrivanje i „razbijanje“ steganografje su:

Parafrazirano prema: http://www.guillermito2.net/stegano/

--Lucija Pongrac 11:50, 9. lipnja 2013. (CEST)

Tehnike stegoanalize

Kada unutar nekog digitalnog medija sakrijemo informacije, odnosno tajnu poruku, dolazi do promjene karakteristika tog medija, te medij poprima neobična svojstva. Tehnke stegoanalize biti će opisane u nastavku.

Neobični uzorci

Neobični uzorci unutar steganografskih datoteka upućuju na mogućnost da je negdje skrivena tajna poruka. Korištenjem raznih alata i henika, moguće je takve uzorke identificirati. Tako alati za analizu diska filtritiraju disk i pronalaze skrivene informacije u nekorištenim particijama. Pregledom teksta unutar nekog tekstualnog procesora mogu se pronaći male nepravilnosti kod razmještaja riječi i redaka ili suvišni razmaci koji impliciraju na postojanje skrivene poruke. Osim toga, slike mogu sadržavati izobličenja te varijacije u boji i luminanciji koje, nakon što se identificiraju nekim alatom, također upućuju na prisustvo skrivenih informacija.

Vizualna detekcija

Skrivenu poruku ili korišteni steganografski alat moguće je identificirati analizom ponavljajućih uzoraka. Ispitivanje uzoraka provodi se tako da se izvorni steganografski nositelj uspoređuje sa steganografskom datotekom koja sadrži skrivenu poruku. Takav napad naziva se napad s poznatim nositeljem. „Usporedbom različitih steganografskih datoteka moguće je pronaći uzorke koji predstavljaju potpis specifičnog steganografskog alata. Ako izvorni steganografski nositelj nije dostupan, izvedeni potpisidovoljni su za implikaciju postojanja skrivene poruke te identifikaciju steganografskog alata korištenog za umetanje tajne poruke. Detekcija takvih potpisa možese automatizirati korištenjem specijalnih alata za detekciju steganografije. Dotični alati obično koriste različite uzorke paleta i potpisa kako bi pronašli piksele koji odstupaju od neke standardne vrijednosti u određenom dijelu slike.

Dodatna indikacija postojanja skrivene informacije unutar slike je njeno nadopunjavanje ili rezanje. Naime, kod nekih steganografskih alata događa se daslika ne odgovara nekoj predefiniranoj fiksnoj veličini pa se mora odrezati ili nadopuniti crnim plohama. Nadalje, razlike u veličini između steganografskog nositelja i steganografske datotekete neobično velik ili malen broj jedinstvenih boja unutra palete slike također upućuju na mogućnost po stojanja umetnute poruke u slici. „

Parafrazirano prema: http://www.seminarskirad.biz/seminarski/stajner%20karlo%20-%207000%20dana%20u%20sibiru.pdf

--Lucija Pongrac 11:50, 9. lipnja 2013. (CEST)

Praktični dio

LSB supstitucija

LSB supstitucija (eng. least significant bit substitution) – u prijevodu supstitucija bita najmanje važnosti ubraja se u jednu od najčešće korištenih steganografskih tehnika. Vrlo je laka, popularna i jednostavna za korištenje, a obično se primjenjuje na multimedijske datoteke.

Da bismo što lakše shvatili LSB supstituciju, važno je prethodno objasniti GRB sustav boja. Naime, RGB sustav temelji se na tri osnovne boje, crvena, zelena i plava. Različitom kombinacijom i intenzitetom ovih triju boja dobivaju se sve boje unutar navedenog sustava. Nadalje, svaka RGB komponenta (boja) je određena jednim oktetom, odnosno nizom od 8 bita. Stoga vrijednost intenziteta svake od tri boje može varirati od 0 do 255. Dakle, znajući da se RGB sastoji od tri komponente, tehnikom LSB supstitucije dobiva se 24-bitna shema koja podržava 16.777.216 jedinstvenih boja. To znači da je svaki piksel unutar slike kodiran s 24 bita.

Tako na primjer, ukoliko želimo sakriti poruku u svaki bajt 24bitne slike, možemo spremiti 3 bita u svaki piksel (1 bit u kanal svake boje). Slika dimenzija 1024x768 piksela može sakriti 1024x768x3 = 2359296 bitova informacija. To je 294912 bajta ili 288 kilobajta informacija. To je velika količina, no stegoslikaljudskom oku izgleda identično kao i original.

Supstitucija bita najmanje vrijednosti, odnosno važnosti koristi se upravo iz razloga jer je to bit s najmanjom aritmetičkom vrijednošću, a to znači da ima najmanji učinak kad se desi promjena ukupne vrijednosti okteta. Odnosno, utjecaj promjene bita najmanje vrijednosti u svim oktetima koji sačinjavaju multimedijsku datoteku ima najmanji učinka na promjenu izgleda same datoteke. LSB metoda primjenjuje se na slikama velike rezolucije sa mnoštvo detalja ili na audio datoteke sa različitim zvukovima.

Dakle, svrha ove tehnike je da se bitovi namanje vrijednosti odabrane prikrivne datoteke zamijene sa bitovima tajne poruke.

Tehnika LSB supstitucije primjenjuje se na slikovne datoteke, a sam postupak prikazat ćemo u nastavku.

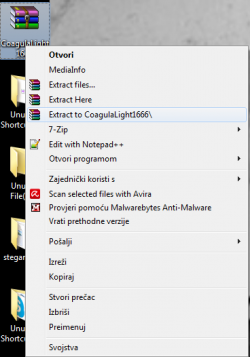

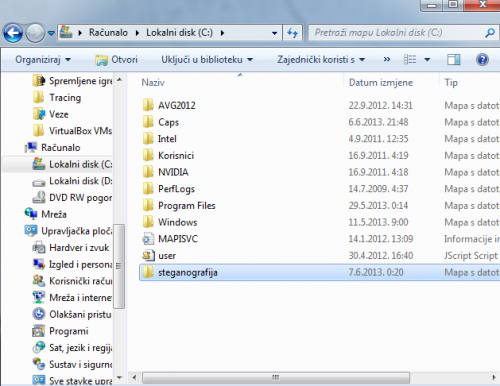

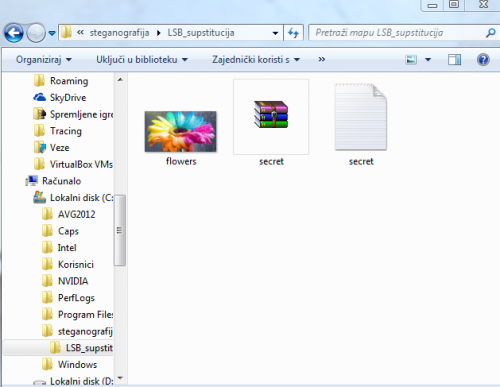

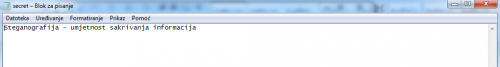

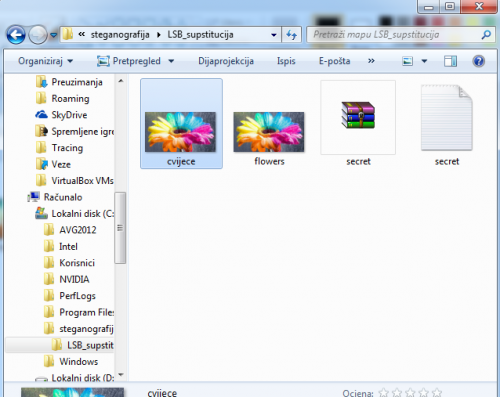

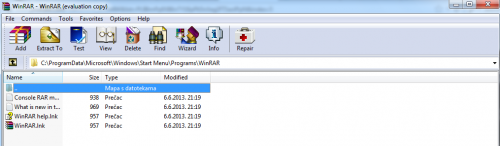

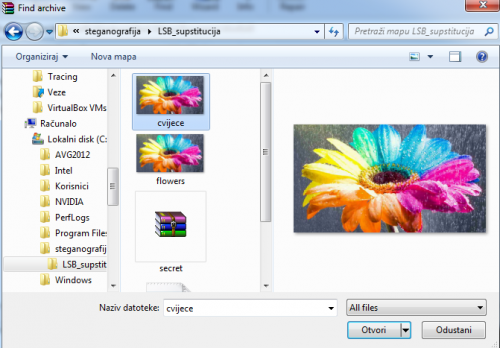

U lokalnom disku (C:) nalazi se mapa pod nazivom „steganografija“ koja sadrži podmapu „LSB_supstitucija“ u kojoj se nalazi slika pod nazivom „flowers“ i tekstni dokument pod nazivom „secret“, a u kojem stoji napisana tajna poruka koja glasi „Steganografija - umjetnost sakrivanja informacija“. Tekstni dokument „secret“ zapakiramo u RAR datoteku – „Add to „secret.rar““

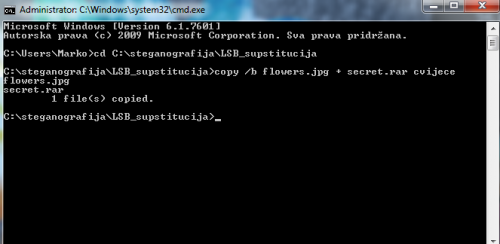

Nakon toga, otvarorimo CMD (Naredbeni redak- Command Prompt) i s naredbom cd (change directory = promjeni direktorij) dođemo do mape „LSB_supstitucija“ u kojoj imamo spremljenu sliku „flowers“ i zipani dokument „secret.rar“.

S naredbom copy spajamo sliku „flowers“ i zipani dokument „secret.rar“ u jednu datoteku, sliku.

Treba napisati: copy /b imeslike.jpg + imezipanedatoteke.rar imenovedatoteke

U nasem primjeru to glasi ovak: copy /b flowers.jpg + secret.rar cvijece

- copy /b znači da se kopira binarna datoteka (ako napišemo copy /? prikaže se help, u kojemu su nabrojane naredbe)

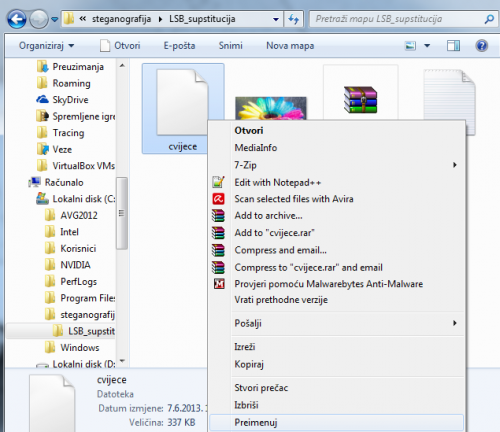

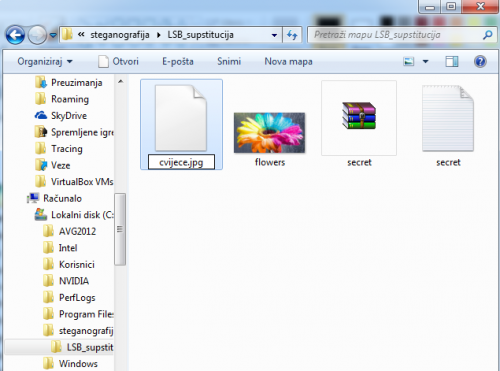

U mapi „LSB_supstitucija“ pojavljuje se datoteka pod nazivom „cvijece“ kako smo to naznačili u cmd-u. Datoteki promjenimo ime u „cvijece.jpg“ i spremimo ju. Vidimo odmah nakon toga da nam se javlja slika identična originalnoj slici.

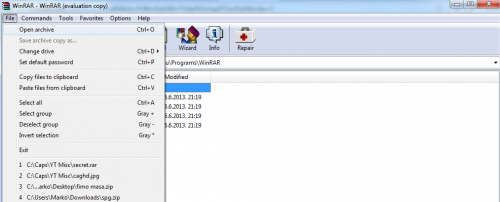

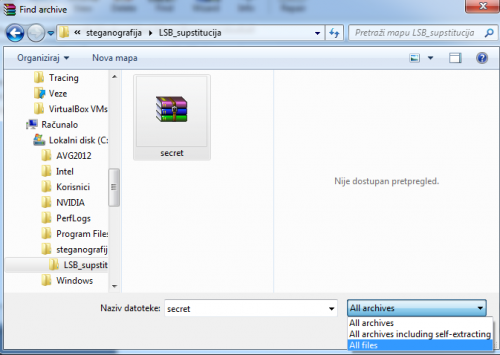

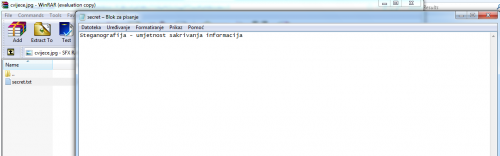

Nakon toga pokrecemo winrar. U izborniku File odaberemo Open archive. Pronalazimo našu mapu „LSB_supstitucija“ . My computer --> lokalni disk C --> steganografija --> LSB_supstitucija --> klik na secret , te u izborniku All archives odaberemo All files. Dvoklikom na sliku „cvijece“ otvara se prozor u kojem se nalazi tekstni dokument „secret.txt“. Klikom na njega mozemo vidjeti tajnu poruku.

Praktični dio izrađen na temelju slijedećeg tutoriala: http://www.youtube.com/watch?v=fi_evJJx4B4&list=PLB6mPp9X86nTY18pPk5nXeg2fT5aolPpN&index=5

--Lucija Pongrac 12:52, 9. lipnja 2013. (CEST)

Skrivanje slike JPEG formata u audio datoteku

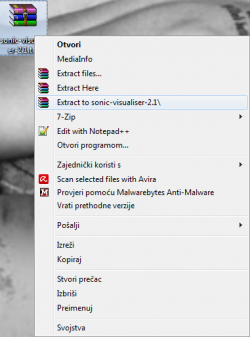

Za skrivanje slike JPG formata u audio datoteku potrebna su nam dva alata:

- CoagulaLight (koristi ga pošiljatelj tajne poruke)

- Sonic Visualiser (koristi ga primatelj tajne poruke)

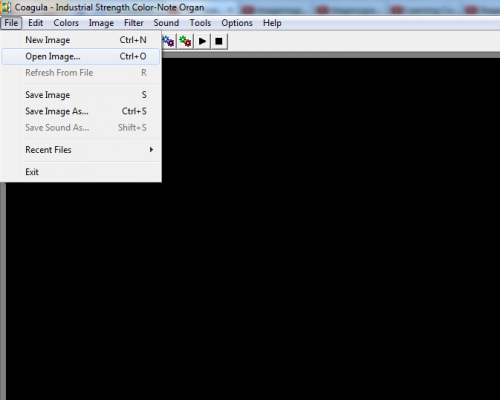

Pošiljatelj tajne poruke otvara alat Coagula Light, a zatim u izborniku File pomoću opcije Open Image odabere željenu sliku JPG formata koju je smjestio na Desktop.

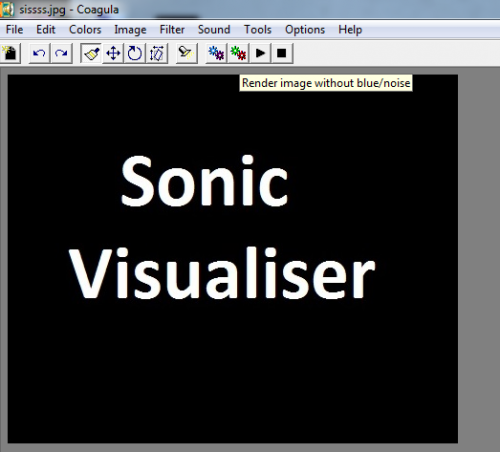

Nakon toga odabire opciju „ Render image without blue/noise“ , što bi značilo da se renderira (generira) slika bez šumova.

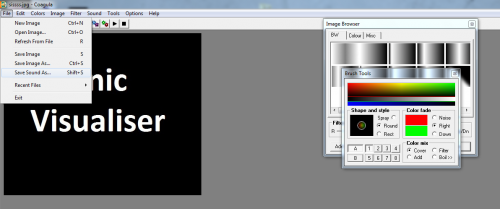

U izborniku File odabere opciju Save Sound As i dobije audio datoteku koju sprema na Desktop.

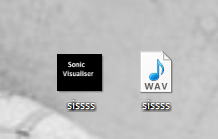

Na Desktopu možemo vidjeti da nam se javljaju audio datoteka i slika JPG formata istog imena.

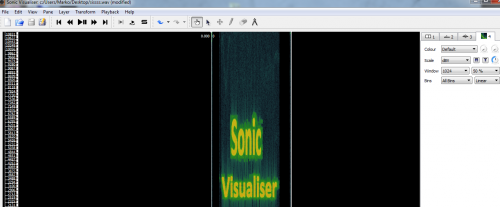

Nakon toga korisnik kojemu šaljemo tajnu poruku u obliku audio zapisa, istu otvara pomoću alata Sonic Visualiser.

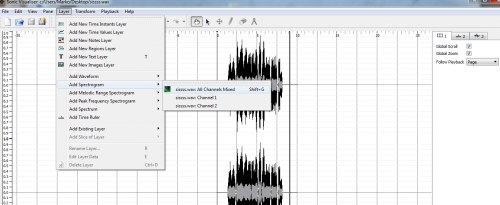

Primatelj poruke može preslušati dobiveni audio zapis, te također pomoću opcije Add Spectogram -> sissss.wav: All Channels Mixed, koji se nalazi u izborniku Layer vidjeti skrivenu poruku tj sliku JPG formata.

Izrađeno prema sljedećem tutorialu: http://www.youtube.com/watch?v=OOY-lbDEmNMv

--Jelena Pintar 22:09, 9. lipnja 2013. (CEST)

Zaključak

Danas već postoji velik broj različitih alata i tehnika koji ljudima omogućuju skrivanje informacija. Osim što omogućuju skrivanje tajnih poruka, jednostavni su za uporabu. Svrha i glavna prednost steganografije je to što, ukoliko treća osoba dođe do poruke, ona će joj biti nerazumljiva jer je kriptirana. Nedostatak steganografije ogleda se u tome što poruka sadrži veću količinu podataka, nego što bi to bio običaj da nije kriptirana.

Nasuprot tome, javlja se proces koji detektira steganografske datoteke, a koji se bavi proučavanjem varijacije uzoraka bitova i velikih datoteka – steganaliza. Kako već biva rećeno, steganaliza ima zadatak prepoznati sumnjivih skupova podataka kao što su signali ili datoteke, unutar kojih je moguće da se nalazi skrivena tajna poruka, utvrditi jesu li tajni podaci umetnuti u steganografsku datoteku prethodno kriptirani, identificirati postoji li šum ili nebitni podaci unutar sumnjivog signala ili datoteke i dr. Različitim alatima, programima i metodama moguće je otkiti skup sumnjivih podataka, te tako doći do prave steganografske datoteke.

--Lucija Pongrac 12:52, 9. lipnja 2013. (CEST)

Literatura

- http://www.studentskisvet.com/magazin/20061001/sta-je-steganografija-teorija-metodi-i-alati

- http://www.scribd.com/fullscreen/62834053?access_key=key-a2p3or0i6ero6gghbl5

- http://www.youtube.com/watch?v=fi_evJJx4B4&list=PLB6mPp9X86nTY18pPk5nXeg2fT5aolPpN&index=5

- http://www.seminarskirad.biz/seminarski/stajner%20karlo%20-%207000%20dana%20u%20sibiru.pdf

- http://www.glinena-ovca.com/steganografija/

- https://security.carnet.hr/vise-o-sigurnosti/enciklopedija/steganografija/

- http://www.fer.unizg.hr/_download/repository/Steganografija_-_dokumentacija.pdf

- http://steganpeg.software.informer.com/

- http://www.youtube.com/watch?v=OOY-lbDEmN

- http://www.google.hr/search?q=steganografija&source=lnms&tbm=isch&sa=X&ei=BhW1Uc3vMeO47Ab_tIGoDA&sqi=2&ved=0CAcQ_AUoAQ&biw=1366&bih=643#facrc=_&imgrc=mJotnov2bddSJM%3A%3BQ8dWEBsMNns5oM%3Bhttp%253A%252F%252Flh3.ggpht.com%252F_hK7utZfgauM%252FTLStrH_2fNI%252FAAAAAAAAAkU%252FRBg-89awqb4%252Fsteganografija.jpg%3Bhttp%253A%252F%252Fwww.glinena-ovca.com%252Fsteganografija%252F%3B512%3B289

--Lucija Pongrac 13:07, 9. lipnja 2013. (CEST)

--Jelena Pintar 00:18, 10. lipnja 2013. (CEST)