Threat model Industry 4.0

Temu rezervirao: Josip Dudaš

Sadržaj |

Uvod

Modeliranje prijetnji je inženjerska tehnika koja se može koristiti za identificiranje prijetnji, napada, ranjivosti te odgovarajućih protumjera u kontekstu promatranog sustava ili aplikacije.[1]

Kako bi nekakav sustav mogao nesmetano raditi bez ugroze od krađe ili uništenja podataka. Tada taj sustav mora biti izgrađen na način da se sve moguće prijetnje uzmu u obzir i da se postavi odgovarajuća strategija za svaku od njih. Svaki sustav i aplikacija na Planeti su podložni prijetnjama, napadima ili ranjivostima. Kako bi njihov utjecaj bio što manji već prilikom osmišljanja i građenja takvih sustava i aplikacija njegovi graditelji moraju promisliti o mogućim prijetnjama.

Ne postoji jedinstveni način kako analizirati sustav i prepoznati sve prijetnje. Postoje tehnike i modeli po kojima možete analizirati svoj sustav, ali naravno nećete moći pronaći sve moguće prijetnje. No najgore od svega je da se sustavi uopće ne analiziraju i njihovi vlasnici ne razmišljaju o mogućim prijetnjama.

U ovome radu će biti opisani modeli prijetnje u Industriji 4.0. Kako većina od Vas ne poznaje Industriju 4.0 drugo poglavlje ću posvetiti upravo njoj i dijelovima od kojih se sastoji.

Industrija 4.0

Što je Industrija 4.0?

Industrija 4.0 još se naziva i četvrta industrijska revolucija. Nakon što se cijeli svijet promijenio u trećoj industrijskoj revoluciji, tako da je sve prešlo u digitalni oblik, sada dolazimo do razdoblja u kojem se sva tehnologija koju poznajemo treba povezati i svi podaci koji nastanu tom povezanošću biti će analizirani, tako da što bolje iskoristimo svaki proces koji obavljamo. Ne postoji jedinstvena definicija koja bi rekla što je to točno Industrija 4.0, zbog toga ću ja navesti najvažnije dijelove kako bi si Vi kao čitatelji mogli što bolje predočiti što je to Industrija 4.0.

Postoje četiri glavne karakteristike koje Alasdair Gilchrist u knjizi „Industry 4.0“ navodi, a to su:

| KARAKTERISTIKE | OPIS |

|---|---|

| Vertikalna integracija pametnih proizvodnih sustava | Važno je povezivanje svih slojeva sustava pa je stoga potrebna integracija vertikalnih pametnih proizvodnih sustava. Na taj se način dobiva kompaktan sustav koji prenosi i razmjenjuje podatke i na taj način ostvaruje cilj. |

| Horizontalna integracija kroz mrežu globalnog lanca vrijednosti | Ova karakteristika se odnosi na povezivanje npr. između poslovnih partnera i korisnika. Time se dobiva integracija i sigurnost razmjene proizvoda i podataka koji su važni za poslovanje. |

| Kroz inženjerstvo pa preko cijelog lanca vrijednosti | U običnoj industriji kada je proizvod poslan iz tvornice za njim prestaje proces praćenja od strane tvornice, dok je to u industriji 4.0 znatno drugačije. Od samog inženjerstva pa sve do kraja kada je proizvod prodan, proizvod se prati i bilježe se podaci o njemu. |

| Ubrzanje proizvodnje | Jedna od važnijih karakteristika, iz razloga što ideja industrije 4.0 je bazirana na tome da se napravi željeni proizvod u što kraćem vremenu, ali uz vrhunsku kvalitetu. Važno je napraviti i isporučiti proizvod u što kraćem vremenskom roku. |

Kada govorimo o ovom industrijskom konceptu važno je napomenuti da nije potrebno samo posjedovati tehnologiju, već je potrebno posjedovati i znanje kako tu tehnologiju iskoristiti na pravi način. Sastavni dio Industrije 4.0 je Internet, odnosno mreža koja je neophodna za komuniciranje i slanje podataka. Upravo se Industrija 4.0 naziva još i Industrija internet stvari. Sve stvari odnosno strojevi i uređaji koji se koriste u tvornicama povezani su putem mreže.

- Pojmovi koje se pojavljuju kao predvodnici Industrije 4.0. su:

- Minijaturizacija

- Kiber-fizički sustavi

- Bežična tehnologija

- Virtualizacija

- Internet of things

- Cloud computing

- Big Data

- M2M learning

- Proširena stvarnost

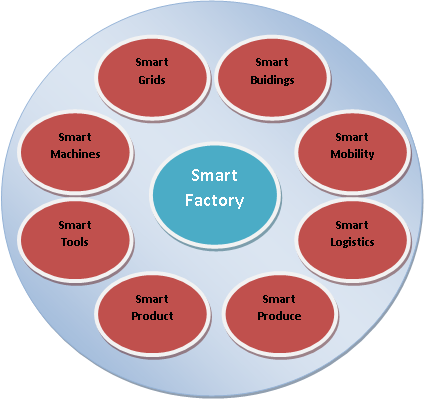

Pametna tvornica

Na slici možemo vidjeti od kojih se sve dijelova sastoji pametna tvornica. Naime pametna tvornica je sastavni dio koncepta Industrije 4.0. Na samom početku imamo pametnu zgradu kao glavno fizičko mjesto na kojem se cijela tvornica nalazi. Nakon toga imamo pametnu pokretljivost koja se odnosi na brzinu razmjene stvari i informacija. Zatim nakon pokretljivosti imamo pametnu logistiku. Pametna logistika je ona logistika koja u svakom trenutku zna koji proizvod kamo ide, kojim putem i kojom brzinom. Zatim imamo pametnu proizvodnju koja cjelokupni proces proizvodnje olakšava i ubrzava što dovodi do veće profitabilnosti. Pametni proizvodi su sljedeći dio koji su u centru cijele proizvodnje. Svaki proizvod u takvoj tvornici zna sve podatke o sebi, te im pristupa pomoću RFID naljepnice ili sličnih tehnologija. Za izradu proizvoda koriste se pametni alati, koji tijekom procesa imaju komponentu više, koja im omogućuje da komuniciraju s ljudima i tako olakšavaju rad ljudi. Poslije alata imamo pametne strojeve, koji u komunikaciji s pametnim proizvodima znaju koje radnje trebaju obaviti (npr. puniti bočicu s potrebnim sastojcima). I na samom kraju imamo pametne mreže bez kojih ne bi bilo niti jednog od ovih dijelova. Pomoću njih tvornica „diše“, mreže omogućavaju tvornici da prenosi informacije, a informacije su ključ uspjeha.

Primjer

Kako bih Vam približio o čemu pričam dotaknut ćemo se primjera industrije 4.0. Industrija 4.0 se najviše proširila u razvijenim zemljama kao što je bilo i za pretpostavit, stoga je izvrstan primjer kompanija Siemens iz Njemačke, koja je među prvima napravila i uspješno koristi postrojenje koje je napravljeno po svim standardima industrije 4.0. Siemens je 2013. godine napravio kratak video u kojem opisuje koncept industrije 4.0. Za približavanje ovog koncepta napravio je eksperimentalno postrojenje koje se bavi punjenjem bočica sa sapunom. U tradicionalnoj tvornici bi taj proces punjenja išao po trakama, gdje bi se u jednoj traci punio sapun s crvenom bojom i mirisom crvene naranče, u drugoj traci bi taj isti postupak bio ali s zelenom bojom i mirisom masline i tako dalje. Dok u Siemensom primjeru su stručnjaci napravili posebne RFID naljepnice koje su zalijepili na boce. Na svakoj boci je bila točno jedna RFID naljepnica. Na naljepnici se nalazi identifikacijska oznaka bočice. Stroj pomoću RFID tehnologije očita identifikacijsku oznaku i pronalazi potrebne podatke u bazi podataka. Na temelju tih podataka će stroj znati koji sadržaj treba uliti u određenu bocu. Dok taj proces traje drugi senzori bilježe sve nastale promjene i te podatke šalju u analistički centar, u kojem se analiziraju podaci. U ovom primjeru se može vidjeti da u postrojenju budućnosti neće biti potrebno nekoliko traka koje će obavljati sličan posao, već će se moći to obaviti sve na istoj traci uz istu brzinu. Važno je da je u postrojenju budućnosti kupac u središtu, a ne serijska proizvodnja. Iz ovog primjera vidimo da je ogromnu ulogu odigrao informacijski sustav koji je omogućio prikupljanje informacija, te na temelju njih odlučivanje o sljedećim potezima.

Modeliranje prijetnji (eng. threat modeling)

Modeliranje prijetnji kao što sam naveo u uvodu odnosi se na pronalazak prijetnji i traženje rješenja za pronađene prijetnje u odabranom sustavu ili organizaciji. Industrija 4.0 je koncept koji objedinjuje skup tehnologija koje u koheziji jedna s drugom ostvaruju nekakav cilj. Svaka od tih tehnologija se mora dekomponirati i pogledati detaljno. Na taj se način dobiva uvid u komponente od kojih je sastavljena pojedina tehnologija i mogu se prepoznati moguće prijetnje.

Model prijetnji pomaže u identificiranju mogućih napada i procijeni same štete napada. Kako svako poduzeće u modernom dobu posjeduje važne podatke, bilo to podaci o klijentima, načinu proizvodnje ili nešto treće važno je imati i odgovarajuću zaštitu. Zaštita bi upravo bila napravljena i određena na temelju modela prijetnji. Svaki od resursa koji posjeduje poduzeće ima neku slabu točku koja može biti meta napada. Ranjivosti se trebaju identificirati i pokušati rangirati prema prioritetima. Podaci koji imaju veći prioritet zaštite morali bi dobiti nešto kvalitetniju i bolju zaštitu, dok s druge strane oni s manjim prioritetom nešto manju zaštitu. Na taj se način dobiva sustav koji brani svoje podatke i sustav koji neometano radi i izvršava svoje obaveze. Nadalje modeliranje prijetnji je proces koji se počinje izvršavati u samom startu izgradnje sustava. Prilikom izgradnje sustava lakše će se pronaći i identificirati moguće mete napada. Razlog tome je što će graditelj proći kroz svaki dio sustava kojeg izrađuje i znati će koji dijelovi su zaštićeniji, a na kojima još treba raditi. Puno poduzeća ne obraćaju pažnju na sigurnost prilikom same izgradnje. Upravo to ih dovodi do velikih troškova u kasnijem poslovanju i naravno šteti koje njihovo poduzeće pretrpi.

Moram napomenuti da je proces modeliranja prijetnji u poduzeću iterativni proces, što bi značilo da nije dovoljno provesti taj proces samo u fazi izgradnje sustava ili samo u fazama održavanja sustava. Važno je taj proces provoditi kroz cijeli životni ciklus poduzeća. Iterativnost osigurava potrebitu zaštitu, jer se kroz godine mijenjaju tehnologije i napadači.

Princip modeliranja prijetnji

- Princip modeliranja prijetnji je proces koji se sastoji od šest faza[1]:

- Identificiranje resursa

- Dokumentiranje arhitekture

- Raščlanjivanje aplikacije

- Identificiranje prijetnji

- Dokumentiranje prijetnji

- Ocjenjivanje prijetnji

Ovih šest faza je sastavni dio najkorištenijeg principa modeliranja prijetnji.

Prva faza identificiranje resursa je faza u kojoj se moraju identificirati svi resursi koje poduzeće posjeduju. Resurse je važno identificirati kako bi ih mogli zaštiti. Pod resurse spadaju raznorazni podaci koje poduzeće ima o klijentima, intelektualnom vlasništvu, proizvodnji i slično.

| TEHNOLOGIJE INDUSTRIJE 4.0 |

|---|

| Senzori |

| Roboti |

| Autonomna vozila |

| RFID |

| Komunikacijska tehnologija (bežične mreže) |

| Cloud computing |

| M2M learning |

Druga faza je dokumentiranje arhitekture. Ova faza je iznimno važna jer se dobiva uvid u arhitekturu sustava poduzeća, fizički razmještaj i tehnologije koje se koriste kako bi se realizirala proizvodnja. Uz nabrojane karakteristike koje identificira ova faza mora se spomenuti i funkcija samog sustava. Funkcija se identificira zbog toga što ćemo na taj način dobiti uvid u to za što se koristi pojedini sustav, kako i na koji način radi, koji su ulazni parametri i slično. Sve to dovodi do identifikacije što se od toga može zloupotrijebiti. Kako se u Industriji 4.0 koristi velik broj različitih tehnologija ja ću napraviti tablicu u kojoj možete vidjeti neke od tih tehnologija. Važno je identificiranje tehnologija kako bi se moglo usredotočiti na prijetnje koje su svojstvene za pojedine tehnologije.

Prva tehnologija koju sam naveo u tablici su senzori koji u konceptu Industrije 4.0 pokrivaju sve dijelove postrojenja u kojem se odvija proizvodnja. Već iz toga možemo zaključiti da su oni od iznimne važnosti za poduzeće. Senzori se koriste kako bi prikupljali informacije o temperaturi, kretanju, veličini i slično. Takvi podaci ne bi smjeli biti mijenjani niti ukradeni. Nadalje imamo robote koji isto kao senzori ne bi smjeli biti ometani. Roboti u Industriji 4.0 rade u izravnom dodiru s ljudima. Što bi se dogodio ukoliko robotu pristupi netko tko nije nadležan za njega. Što bi bilo ukoliko promijenimo putanju robotu i slično. Autonomna vozila su vozila koja sama bez utjecaja ljudi odabiru svoju rutu i prevoze određene stvari u postrojenjima Industrije 4.0. Ne bi bilo dobro da im pristupe ljudi koji za to nemaju pravo. RFID je tehnologija koja je bazna tehnologija za ovu vrstu koncepta iz razloga što ona pruža povezivanje baze podataka s određenim proizvodom. Na taj način proizvodi komuniciraju s vanjskim svijetom. Podaci koji se pomoću ove tehnologije prikupljaju su od iznimne važnosti za poduzeća. Njih je potrebno posebno zaštititi. Kako bi svaki dio postrojenja i poduzeća komunicirao postoje mreže koje to omogućuju. Mreže su najranjiviji dio ovakvog koncepta. Uz mreže se vežu sve prethodno navedene tehnologije. Isto tako se vežu i slijedeće nabrojane. Cloud computing je pojam koji se često koristi u ovakvom konceptu. Kako bi poduzeća spremala, analizirala i obrađivala veće količina podataka potrebno im je dosta memorijskog prostora. Tada se javlja Cloud kao jedno od rješenja. Na samom kraju imamo M2M learning. M2M je pojam koji se odnosi na strojno učenje i komuniciranje. Strojevi razmjenjuju podatke koje prikupljaju te na temelju njih i provedenih analiza uče. Iz tog razloga je vrlo važno zaštiti takve podatke.

Vidljivo da svaka od ovih tehnologija ima svoje ranjivosti te joj je potrebna određena zaštita. Sve to dovodi do treće faze u modeliranju prijetnji, a to je raščlanjivanje aplikacije.

Raščlanjivanje aplikacije u slučaju Industrije 4.0 bi prikladnije bilo nazvati raščlanjivanje sustava. Sustav je potrebno dekomponirati i napraviti na način da se svaki njegov dio odvoji. Potrebno je napraviti profile koji će u slučaju opasnosti moći pristupiti do određenog dijela te ga osigurati. U ovoj fazi potrebno je prvo postaviti granice povjerenja koje okružuju pojedine resurse poduzeća. Kada se granice postave treba osigurati autorizaciju i autentikaciju korisnika kako bi se regulirao ulaz. Ulaz je iznimno važno držati pod nadzorom jer je on prvi korak u svakom napadu. Ulaz bi trebao imati nekoliko kontrolnih točaka koji će osigurati stabilnost u slučaju napada. Ukoliko napadači uspiju savladati prvu prepreku treba im se postaviti nešto drugo kako ne bi imali nesmetan ulaz u sustav.

Nakon postavljanja granice povjerenja potrebno je identificirati protok podataka. Protok podataka mora biti napravljen da se alarmira svaki puta kada se dogodi protok podataka izvan granica povjerenja. Važno je postaviti ograničenja pojedinim korisnicima. Ne bi smjeli imati korisnike koji imaju pristup svim informacijama.

Četvrta faza u modeliranju prijetnji je identifikacija prijetnji. Sam naziv ove faze govori koja je njena zadaća. Kako bi u sustavu identificirali prijetnje možemo koristiti dva temeljna pristupa:

- STRIDE [3] - Pristup koji se koristi za karakterizaciju poznatih prijetnji prema vrsti iskorištavanja. Dijeli se prema prvim slovima u nazivu STRIDE:

- Pretvaranje identiteta (eng. Spoofing identity) – odnosi se na pokušaj prijavljivanja u sustav pomoću lažnog identiteta

- Uplitanje (eng. Tampering with data) – mogućnost neovlaštenog korisnika da promjeni podatke do kojih ne bi trebao doći

- Odbijanje (eng. Repudiation) - mogućnost odbijanja određenih akcija

- Povreda informacija (eng. Information disclosure) – mogućnost čitanja i pristupa informacijama za koje korisnik nema ovlaštenje

- Uskraćivanje usluge (eng. Denial of Service) - onemogućavanje određene usluge korisnicima

- Podizanje prava (eng Elevation of privilage) – javlja se kada korisnik koji ima nešto manja prava uzima identitet korisnika sa većim pravima

- Kategorizirani popis prijetnji - prijetnje se smještaju tj. kategoriziraju i onda im se pristupa. Kategorije u koje se prijetnje smještaju su:

- Mrežne prijetnje

- Domaćinske prijetnje

- Aplikacijske prijetnje

Peta faza u modeliranju prijetnji je dokumentiranje prijetnji. Dokumentiranje prijetnji

je faza u kojoj se prijetnje detaljnije opisuju. Najčešće se opis odvija preko tablica koje mogu imati nekoliko stupaca. Prvi stupac odnosno atribut bi bio opis prijetnje. Ovaj stupac je najznačajniji jer morate opisati prijetnje do kojih ste došli. Daljnji atributi su proizvoljni odnosno možete ih sami osmisliti, ali npr. najčešće korišteni atribut uz navedeni je meta prijetnje koja opisuje točno tko je meta pojedine prijetnje.

Nadalje faza koja dolazi nakon dokumentiranja prijetnji je ocjenjivanje prijetnji. Ocjenjivanje prijetnji je faza koja ima zadaću svaku pojedinu prijetnju okarakterizirati upotrebom ocjena. Karakterizacija bi bila da se ocjenjuju prijetnje prema riziku kojeg nose sa sobom. Cilj ove faze je rangirati prijetnje prema riziku. Kada se završi ova faza dobivamo popis prijetnji koje su rangirane od prijetnje koja ima najveći rizik do one s najmanjim rizikom. Tada je moguće vrlo lako odlučiti koje prijetnje se moraju pažljivo proučavati i rješavati, a koje možemo zanemariti.[1]

U ovoj fazi za ocjenu pojedine prijetnje može se koristiti DREAD shema koju je osmislio Microsoft. DREAD [2]:

- Potencijalna šteta (eng. Damage potential) – šteta koja može nastati ukoliko se prijetnja ostvari

- Reproduktivnost (eng. Reproducibility) – reproduktivnost napada

- Iskoristivost (eng. Exploitability) – iskoristivost pojedine prijetnje

- Zahvaćeni korisnici (eng. Affected users) – zahvaćenost korisnika

- Mogućnost otkrivanja (eng. Discoverability) – otkrivanje pojedine ranjivosti

Kako bi se točno izmjerila ocjena pojedine prijetnje, svaka od ovih kategorija se ocjenjuje s ocjenama od 1 do 3. Krajnji rezultat se dobije tako da se zbroje dobivene pojedinačne ocjene. (visoka razina 12 do 15, srednja razina 8 do 11, niska razina 5 do 7)

Model prijetnje Industrije 4.0

Identificiranje resursa

Poduzeće koje koristi koncepte industrije 4.0 sadrži slijedeće resurse:

- Podaci o zaposlenima

- Podaci o dobavljačima

- Podaci o kupcima

- Podaci o proizvodima

- Podaci o proizvodnim procesima

- Analitički podaci

- Računovodstveni dokumenti

- Ugovori

- Zaporke

Dokumentiranje arhitekture

- Identifikacija funkcije sustava

U ovoj fazi je važno prepoznati točno što aplikacija radi i koji su joj ulazni parametri. Kako je cjelokupan sustav Industrije 4.0 vrlo kompleksan u ovoj fazi ću predstaviti samo dio takvog sustava. Na dijagramu arhitekture možete vidjeti sustav koji se koristi za prijavu korisnika, te pritom korištene tehnologije.

- Dijagram arhitekture i korištene tehnologije

Identificiranje prijetnji

STRIDE

- Spoofing identity - Pretvaranje identiteta

- Stroj: IP spoofing, DNS spoofing

- Osoba: osobni podaci

- Tampering with data - Uplitanje

- mijenjanje datoteke,

- mijenjanje podataka na serveru,

- preusmjeravanja pomoću linkova,

- mijenjanje koda,

- preusmjeravanje podataka na računalo izvan granice povjerenja

- Repudiation - Odbijanje - npr. Korisnik može reći da on nije napravio prijenos određene količine novaca na vanjski račun. Poduzeće mora otpisati tu sumu novaca, jer nema dokaza. Trebali bi se voditi dnevnici pristupa, bilježenje pojedinačnih akcija korisnika i slično.

- Information disclosure - Povreda informacija

- Čitanje povjerljivih podataka iz baze podataka (npr. SQL injection)

- Pristup privatnim ključevima

- Pristup podacima koji se šalju putem mreže

- Analiziranje prometa

- Denial of Service - Uskraćivanje usluge - zatrpavanje prekomjernim zahtjevima kako bi se usporio sustav, ili onemogućio pristup

- Elevation of privilage - Podizanje prava

- Lažiranje identiteta

- Programski bug

- Nedostajanje autorizacijske provjere

Dokumentiranje prijetnji

| Opis prijetnje | Meta prijetnje | Rizik | Napadačke tehnike | Protumjere |

|---|---|---|---|---|

| Napadač dolazi do autentikacijskih podataka preko zaposlenih osoba | Zaposlene osobe | Visok | Phishing, krađa | Edukacije zaposlenih oko sigurnosti |

| Napadač dobiva autentikacijske podatke preko mreže | Korisnička autentikacija web aplikacija | Visok | Programi za nadzor mreže | Korištenje SSL-a (kriptirani kanal) |

| Distribuirani napad uskraćivanja usluga (DDoS) [7] | Servis, server, mreža, aplikacija | Visok | Bootnet mreže (komprimitirani sustavi) šalju ogromne količine podataka koje preplavljuju sustav | Filtriranje zahtjeva, Firewall |

| Praćenje konzumacije energije RFID uređaja [5] | Podaci koje prikuplja RFID tehnologija | Nizak | Korištenje posebne opreme kako bi se pratila konzumacija energije RFID čitaća i čipa, te na temelju potrošnje dolazilo do podataka | Fizičke barijere soba u kojemu se nalaza RFID tehnologija, kontrola pristupa |

| Virus | Kontrolni sistemi | Visok | Zaposlenik unese nenamjerno ili namjerno | Antivirusi, security tim |

| Umetanje SQL koda SQL injection | Web aplikacije, baze podataka | Visok | Unos SQL naredbi unutar mjesta za unos korisničkog imena | Validacija podataka |

Ocjenjivanje prijetnji

DREAD ocjenjivanje

| Prijetnja | D - Potencijalna šteta | R - Reproduktivnost | E - Iskoristivost | A - Zahvaćeni korisnici | D - Mogućnost otkrivanja | Ukupno |

|---|---|---|---|---|---|---|

| Napadač dolazi do autentikacijskih podataka preko zaposlenih osoba | 3 | 3 | 2 | 3 | 2 | 13 |

| Napadač dobiva autentikacijske podatke preko mreže | 3 | 3 | 2 | 2 | 2 | 12 |

| Distribuirani napad uskraćivanja usluga (DDoS) | 2 | 2 | 2 | 2 | 2 | 10 |

| Praćenje konzumacije energije RFID uređaja | 2 | 1 | 1 | 2 | 1 | 7 |

| Virus | 3 | 2 | 2 | 3 | 2 | 12 |

| Umetanje SQL koda SQL injection | 3 | 3 | 3 | 3 | 2 | 14 |

Ocjenjivanje prijetnji je zadnja faza prilikom modeliranja prijetnji. Na tablici možete vidjeti da su najrizičnije prijetnje prema mojoj procjeni prijetnje koje se ostvarju preko zaposlenih osoba, SQL umetanje koda, virusi i prijetnje koje se mogu ostvariti nadzirući mrežu. Dok je nešto manja prijetnja krađe podataka putem praćenja konzumacije energije RFID uređaja. Naravno ove ocjene se odnose na postrojenje Industrije 4.0., prema tome su ove ocjene nešto drugačije u drugim područjima.

Zaključak

Važan korak pri izgradnji poduzeća koji se temelje na konceptu Industrije 4.0 je primjena neke od tehnika modeliranja prijetnje. Na taj način će poduzeće identificirati prijetnje koje mogu naštetiti poduzeću u njegovom poslovanju i može postaviti potrebne protumjere kako bi svaku prijetnju umanjio ukoliko dođe do izvršenja neke. Kao opomenu industrijskim poduzećima koje ne provode modeliranje prijetnji navesti ću neke od napada u zadnjih 7-8 godina:

- 2010. godina Stuxnet napad na industrijski kontrolni sistem - virus

- 2011. godina Dragonfly grupa napada energetska poduzeća - phishing

- 2012. godina Shamoon virus

- 2014. godina Havex virus - napad na SCADA sustave

- 2015. godina Ukrajinski napad na električnu mrežu - phishing

- 2017. godina Ransomware napadi diljem svijeta - phishing

References

[1]

Labaratorij za sustave i signale: Model sigurnosnih prijetnji (Threat modeling), (Pristupljeno 17.01.2018.)

[2]

Microsoft: Threat Modeling, (Preuzeto 17.01.2018.)

[3]

Microsoft: The STRIDE Threat Model, (Preuzeto 17.01.2018.)

[4]

Suzanne Smiley: 7 Types of Security Attacks on RFID Systems, (Preuzeto 17.01.2018.)

[5]

Cybus: Could industrial IoT devices be part of a DDoS attack?, (Preuzeto 20.01.2018.)

[6]

René W., Tyler L., Ramsey H., Robert C.: Industry 4.0 and cybersecurity, (Preuzeto 21.01.2018.)

[7] Alasdair G (2015) Industry 4.0. Bangken, Nonthaburi: APRESS

[8] T. Pereira, L. Barreto, A. Amaral (2017) Network and information security challenges within Industry 4.0 paradigm, MESIC