2 factor authentication

Sadržaj |

Temu izabrao

Grđan Zoran 46350/17-R

Uvod

Ušli smo u doba kad se bez interneta ne može, te se samim time povećava i opasnost od neovlaštenih upada i krađa osobnih podataka. Da bi se korisnici mogli bolje i lakše zaštititi razvili su se razni mehanizmi koji se koriste za sprječavanje neovlaštenog upada pomoću ukradenih podataka za prijavu.

Autentifikacija

Što je to autentifikacija? Autentifikacija je proces određivanja identiteta nekog subjekta, što se najčešće odnosi na neku fizičku osobu. U praksi subjekt daje određene podatke po kojima druga strana može utvrditi radi li se baš o tom subjektu za kojeg se on predstavlja. Najčešći primjer upotrebe autentifikacije jest unos pina na bankomatu ili upisivanje korisničkog imena i lozinke.

Sama autentifikacija može se podijeliti na:

- Jedno-faktorsku autentifikaciju

- Dvo-faktorsku autentifikaciju

- Više-faktorsku autentifikaciju

Dvo-faktorska autentifikacija

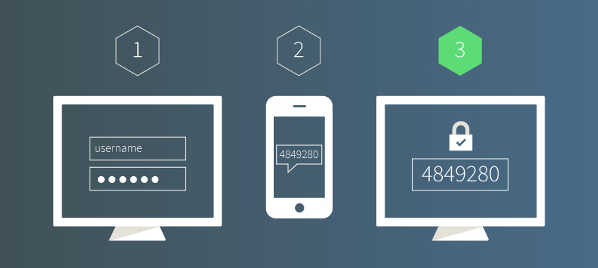

Dvo-faktorska autentifikacija (eng 2FA) je nadogradnja jedno-faktorskoj autentifikaciji koja se u pravilu odnosi na unos korisničkog imena i lozinke. Da bi se dobila dvo-faktorska autentifikacija potrebno je dodati još jedan korak u samoj prijavi, (npr. unos koda koji je poslan u sms-poruci na određeni telefonski broj) koji omogućuje veću zaštitu osobnih podataka.

Na slici je prikazan primjer korištenja dvo-faktorske autentifikacije

Faktori autentifikacije

Korištenje više autentifikacijskih faktora za dokazivanje identiteta temelji se na tome da neovlašteni korisnik neće moći skupiti sve podatke potrebne za pristup podacima. Ako se korisnik pokuša prijaviti, i pogriješi unos u bilo kojem koraku, veza se ne uspostavlja i osoba nema pristup podacima. Autentifikacijski faktori mogli bi se podijeliti na:

- fizički objekti koje korisnik posjeduje npr. USB

- tajna koju korisnik posjeduje npr. lozinka,pin,tan

- biometrijske karakteristike čovjeka npr. otisak prsta, sken oka

Faktor znanja

Faktor znanja je najkorišteniji oblik autentifikacije. Kod upotrebe ovog faktora potrebno je da korisnik pokaže znanje neke određene tajne koja je potrebna da se pristupi određenom sadržaju. Tajna koju je potrebno unijeti najčešće je neka lozinka koja može biti neki određeni niz znakova ili neka fraza koja korisniku može ali i ne mora imati neko značenje, bitno da korisnik u trenutku kad mu je potrebno pristupiti podacima tu lozinku zna. Osim samih lozinki još se pronalaze i razna tajna pitanja na koja ukoliko se točno odgovori dozvole određene radnje ili čak potpuni pristup. Pitanja mogu biti tipa "Ime oca?" , "Nadimak iz djetinjstva?" ili bilo što slično najčešće direktno povezano sa korisnikom. Važno je za napomenuti da ovakav oblik je dosta nesiguran jer se u današnje vrijeme do većine tih podataka vrlo lako dolazi, i to nisu podaci koje zna samo ta jedna osoba.

Faktor posjedovanja

Kod ovog faktora gleda se na ono što samo korisnik ima, samo korisnik i niko drugi. Ovaj faktor koristi se već stoljećima, a najbolji primjer su ključ i brava, gdje su ključ i brava međusobno ovisni.U današnje vrijeme kao primjer može se navesti sigurnosni token.

Faktor pripadanja

Kod faktora pripadanja gleda se direktno na korisnika i neke njegove karakteristike.Te karakteristike mogu biti biometrijske osobine kao otisak prsta, glas , sken rožnice oka itd.

Faktor lokacije

Faktor lokacije također je ponuđen korisniku. Sveprisutnošću pametnih telefona olakšana je autentifikacija korisnicima koji često nose svoje pametne telefone sa sobom na način da im je omogućena autentifikacija pomoću potvrde o lokaciji.

Faktor vremena

Kao faktor vremena mogu se kao primjer navesti poduzeća koja imaju određeno radno vrijeme, i izvan tog radnog vremena nemaju mogućnost pristupanja podacima.

Autentifikatori

Postoje razni uređaji koji se mogu koristiti za autentifikaciju, a njih možemo podijeliti u skupine:

- OTP Authenticators

- Certificate-Based Authenticators (PKI)

- Hybrid Authenticators

- Software Authenticators

Mobilna dvo-faktorska autentifikacija

Gledavši faktor posjedovanja, može se zaključiti da je njegov najveći nedostatak taj da korisnik mora u svakom trenutku imati karticu, usb ili bilo koji drugi uređaj koji koristi za autentifikaciju kod sebe, te se samim time povećava vjerojatnost gubitka ili krađe istih. Ukoliko se pogleda iz mobilne perspektive, mobilni uređaj je nešto što imamo i nudi nam opciju da umjesto raznih drugih uređaja koristimo baš mobitel. Najčešći oblici koji se koriste kod mobilne autentifikacije su kratke lozinke koje se generiraju na određeni vremenski period, ili sms poruke koje se šalju na mobitel , te ih je nakon čitanja potrebno upisati da bi se uspješno autentificirali. Kod mobilne autentifikacije mogu se koristiti i aplikacije koje omogućuju implementaciju dvo-faktorske autentifikacije. Kao primjer može se uzeti aplikacija Google Authenticator.

Prednosti

- Nisu potrebni nikakvi drugi uređaju koji bi predstavljali token, već za to služi mobilni uređaj

- Kodovi se dinamički generiraju, te su sigurniji od statičkih

- Ovisno o rješenju, lozinke koje se koriste automatski se zamjenjuju novim kako bi ih na raspolaganju uvijek bilo dovoljno čime se rješava problem prijenosa/primanja

- Jednostavno za korištenje

Nedostaci

- Mobilni uređaj korisnik mora nositi, te mu uvijek mora biti dostupan

- Korisnik mora podijeliti svoj broj sa pružateljem usluge

- Mobilni uređaji mogu biti ukradeni

- SMS poruke koje se šalju moguće je presresti

- Ukoliko poruke ne dođu dovoljno brzo, to može otežati proces autentifikacije

Primjer

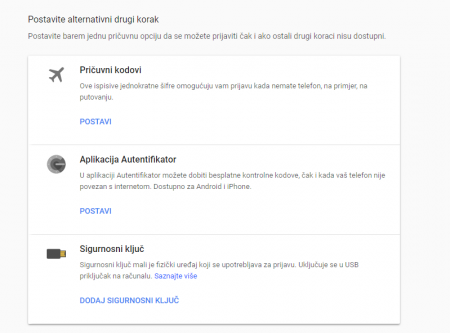

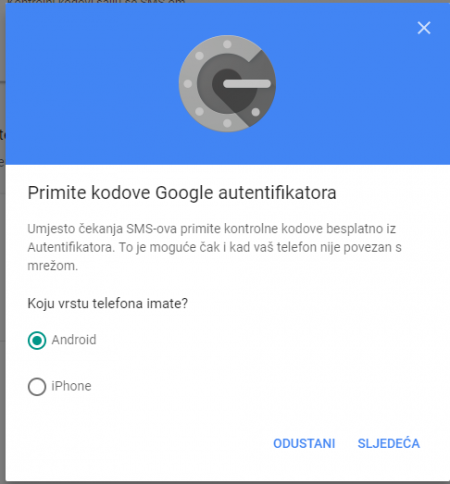

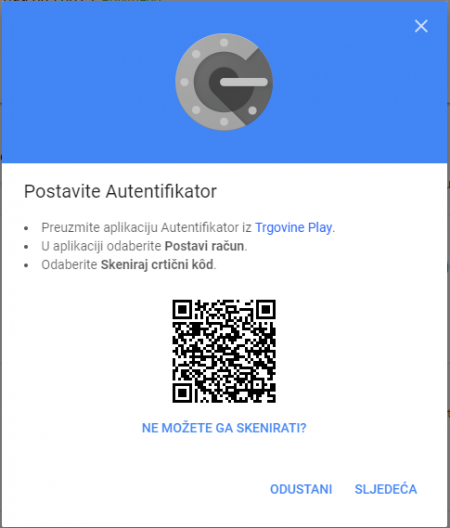

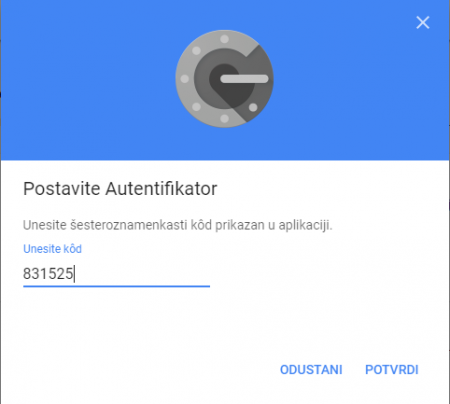

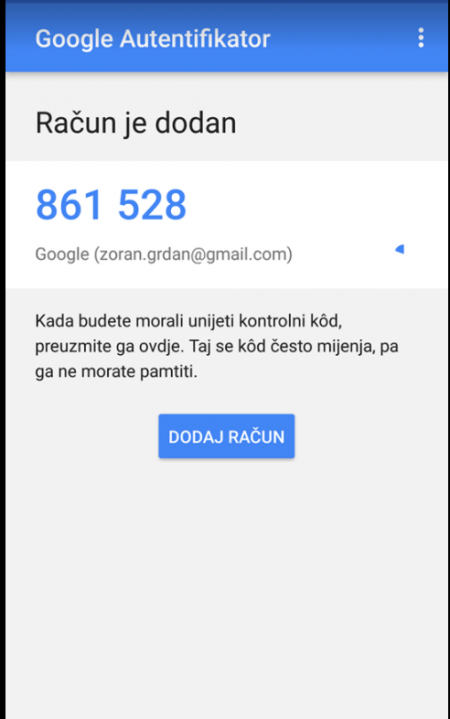

Kao primjer za postavljanje 2FA uzeta je aplikacija Google Authenticator i opcija googla za slanje sms-a

Na samom početku potrebno je instalirati samu aplikaciju na mobilni uređaj.

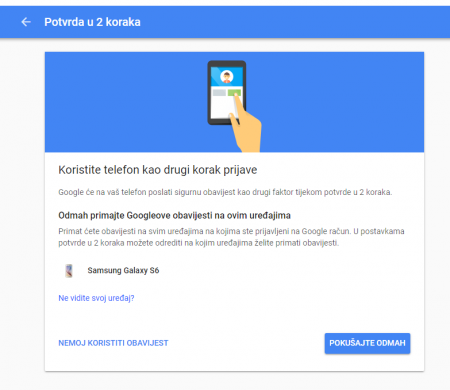

Otvara se stranica potvrda u 2 koraka

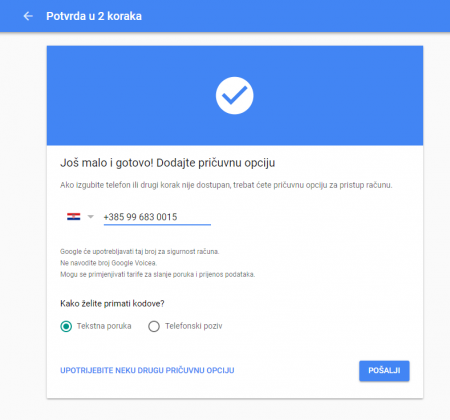

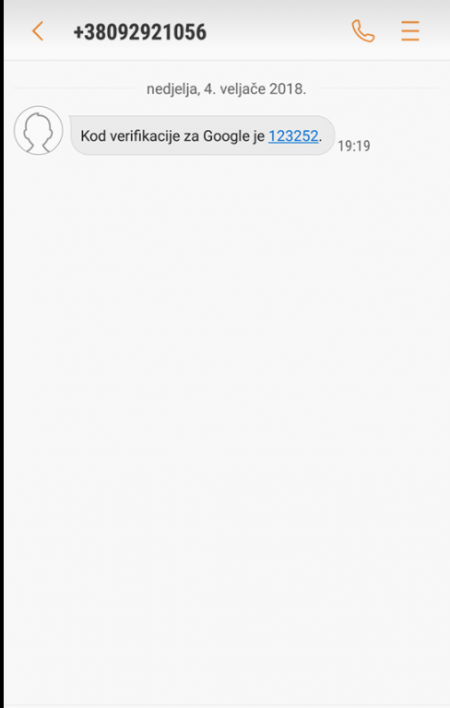

Nakon što se odabere uređaj koji se želi povezati, unosi se broj na koji će se slati ili poruka ili zaprimati telefonski poziv, nakon pritiska pošalji zaprima se tekstualna poruka sa kodom koji je potrebno unjeti.

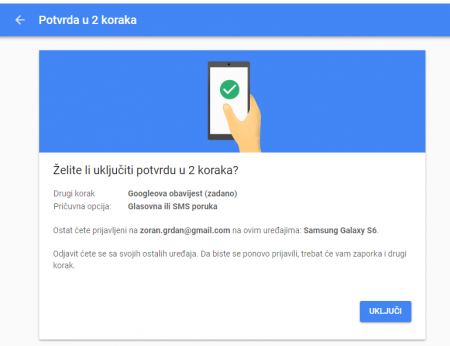

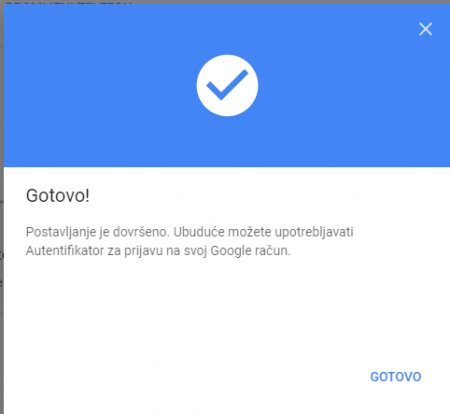

Unosom koda koji je stigao na mobitel , i pritiskom na gumb uključi, uključena je opcija za prijavu slanjem SMS poruke na mobilni uređaj.

Nakon ispunjavanja svih ovih koraka , postavljena je google autentifikacija u 2 koraka unašanjem koda koji se generira u Google Authenticator aplikaciji

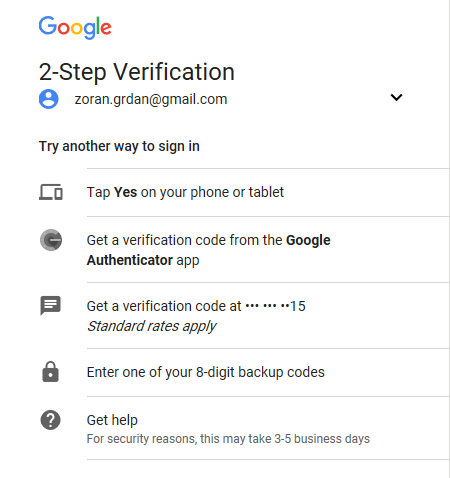

Ovdje se može vidjeti funkcioniranje 2FA. Iz slike se može vidjeti da se nudi više opcija za pristup korisničkom računu. Čak postoje i jednokratki kodovi koji se mogu iskoristiti u slučaju da osoba nema pristup svojem mobilnom uređaju.

Analiza programa

Tržište aplikacija je vrlo veliko i razvijeno, pa su se tako razvile i razne aplikacije namijenjene dodavanju dvo-faktorske autentifikacije. Da bi se bolje upoznali sam aplikacijama u nastavku će ukratko biti opisane mogućnosti nekoliko njih.

Authy

Authy se pozicionirao kao jedan od velikih konkurenata Google Authenticator-u, a smatra se da mu je najveća prednost ta da omogućuje backup svih računa u slučaju brisanja podataka sa mobilnog uređaja. Proces spremanja računa vrši se enkripcijom i spremanjem na cloud servis. No Authy nudi čak i desktop aplikaciju zajedno s smartphone verzijom. Sama aplikacija nudi i passcode opciju, što znači da nitko ne može pristupiti našim kodovima ukoliko ne zna početni kod za ulazak u samu Authy aplikaciju.

Duo

Duo je također aplikacija koja se koristi za dvo-faktorsku autentifikaciju. Na početnom ekranu po otvaranju aplikacije nalaze se veliki brojevi koji su jasno vidljivi, no nedostatak bi bio izostavljen sat koji signalizira koliko vremena je preostalo do isteka valjanosti samog ključa. Duo isto kao i Authy nudi opciju spremanja na iCloud , no manjkavost te opcije je da omogućuje vraćanje podataka na isti uređaj, a ne na neki novi.

HDE OTP

HDE OTP je aplikacija koja je napravljena za IOS operacijski sustav. Nudi opciju postavljanja šifre po pokretanju same aplikacije. Aplikacija je kompatibilna sa raznim popularnim servisima kao što su Google, Facebook, Amazon ,DropBox.

Zaključak

Na svijetu ne postoji savršena zaštita koju nije moguće probiti ili zaobići. Postoje šanse da se probije u svaki korisnički račun, no koristeći dvostruku ili čak trostruku zaštitu uveliko se povećavaju šanse da se to ne dogodi i da osoba bude sigurnija. Kad osoba koristi 2FA ili 3FA više nije toliko zanimljiva niti hakerima, jer čak se niti njima ne da provodi jako puno vremena da bi provalili u jedan korisnički račun. Hakerima su zanimljivije osobe koje te mehanizme zaštite nemaju. Može se reći da je ova zaštita stvarno super, ali da je konstantno primanje sms-poruka i upisivanje kodova za pristupanje stranicama koje svakodnevno posjećujemo (npr. Facebook) vrlo zamorno i naporno. Ovu zaštitu vrijedi koristiti jer su danas digitalni podaci izrazito važni i bolje je da se svaki dan obavi taj "korak više" nego da podaci završe u pogrešnim rukama i nanesu štetu.

Literatura

- https://en.wikipedia.org/wiki/Multi-factor_authentication#Types_of_Two-factor_Authentication

- https://www.cnet.com/news/two-factor-authentication-what-you-need-to-know-faq/

- http://www.asys.rs/data/pages/pdf/KP/SafeNet_Authentication_Brosura.pdf

- https://www.securenvoy.com/two-factor-authentication/what-is-2fa.shtm

- http://pcchip.hr/helpdesk/zasto-biste-trebali-koristiti-dvostruku-autentifikaciju/