Analiza bankovnog malwarea

Tim:

Hrvoje Kurilić Tihana Lapaš Davor Vučina

Bankovni malware

Bankovni malware (eng. financial malware, stealth malware, crimeware i banking trojan) predstavlja zlonamjerni softver koji je kreiran u svrhu skeniranja računalnih sustava ili cijelih mreža u potrazi za informacijama vezanima za financijske transakcije. Informacije sakupljene skeniranjem računalnih sustava i mreža se šalju trećoj strani koja ima kontrolu nad malwareom.

Bankovnim malwareima koriste se hakeri kako bi počinili bankarske prijevare. U relativno kratkom razdoblju, uspio je „zaobići“ sigurne informacijske tehnologije koje su razvijene u svrhu zaštite novčanih sredstava financijskih institucija (npr. mirovinski fondovi, investicijski fondovi, banke i drugi) i njihovih klijenata. Glavne mete bankovnih malwarea su sustavi za elektronički prijenos sredstava (Electronic Fund Transfers, tj. EFT) koji vrše prijenos novca s jednog računa na drugi račun preko jedne ili više financijskih institucija koristeći informacijske i komunikacijske tehnologije i elektroničke mreže koje obavljaju financijske transakcije (Automated Clearing House, tj. ACH) u Sjedinjenim Američkim Državama. Cilj bankovnog malwarea je ukrasti računovodstvene podatke i podatke o prijavi kako bi napadač mogao prebaciti novac s računa žrtve na svoj račun.

Stručnjaci za sigurnost smatraju da postoje dva oblika napada bankovnim malwareom, a to su: općeniti napadi (eng. general attacks) i ciljani napadi (eng. targeted attacks). Općeniti napadi bankovnim malwareom koriste se kako bi se ukrali korisnički podaci o prijavi koji se koriste kako bi se prijavili na internetske stranice banaka. Također, ovakvi napadi mogu uključivati krađu podatka koji se tiču korisničkih podataka za prijavu na društvene mreže (npr. Facebook, Twitter) i elektroničku poštu. S druge strane, kod ciljanih napada bankovnim malwareom, napadač ili napadači namjerno kreiraju konfiguracijske datoteke za određenu financijsku organizaciju. Nakon toga napadač ili napadači pomoću konfiguracijskih datoteka kreiraju lažnu stranicu za internetski preglednik. Ovakav način napada poznatiji je pod nazivom Man-in-the-Browser napad (MitB).

Bankovni malware temelji se na tri ključne tehnologije, a to su:

- kontrolori mreža zaraženih računala (eng. botnet controllers) koji mogu kontrolirati stotine tisuća računala (eng. bots)

- sofisticirani trojanci koji se mogu ažurirati

- vrlo učinkovito prikupljanje podataka

--Hkurilic 20:58, 19. siječnja 2015. (CET)

Razvoj bankovnog malwarea

Od svoga početka (2003. godine) bankovni malware evoluirao je tako da je poboljšavao svoje funkcije na način da konstantno nadmašuje sve postojeće načine obrane od malwarea, uključujući SSL enkripciju, antivirusne programe i dvostruku provjeru autentičnosti.

Evolucija bankovnog malwarea sastoji se od osam koraka napretka koji su prikazani u nastavku.

1. Prikupljanje podataka iz formi na računalima koja koriste Internet Explorer/Windowse

Bankovni malware koristi se tehnikom prikupljanja podataka iz web formi koji su učitane u internetskom pregledniku. Ovome tehnikom izbjegnute su zamke prilikom prijave (npr. backspace, ispravci, pogrešno napisane riječi). Time je omogućeno prikupljanje velike količine povjerljivih podataka o online bankovnim računima i lozinkama. Kako bi se spriječilo prikupljanje povjerljivih podataka, Federal Financial Institutions Examination Council (FFIEC) je 2005. godine donijelo odluku prema kojoj se od financijskih institucija zahtijeva uvođenje sofisticiranijeg sustava autentifikacije, kao što je na primjer dvostruka provjera autentičnosti (eng. two-factor authentication). Međutim, bankovni malware je brzo evoluirao i nadmašio i dvostruku provjeru autentičnosti.

2. Nemogućnost detektiranja bankovnog malwarea

Ključni napredak ostvaren je u mogućnosti da antivirusni programi i druge sigurnosne tehnologije ne mogu prepoznati, tj. detektirati bankovni malware. To je postignuto mijenjanjem obilježja bankovnog malwarea (npr. registara, potpisa, protokola, imena datoteka i drugog) koja mogu biti iskorištena za detekciju „upada“. Na taj način antivirusni programi su postali beskorisni jer nisu bili u mogućnosti detektirati i ukloniti milijune inačica bankovnog malwarea koje su se stvarale svake godine.

3. Man-in-the-Browser (MitB)

Bankovni malware 2009. godine nadograđen je mogućnošću izvođenja web injecta, poznatijeg i kao Man-in-the-Browser napad (MitB). Ovom mogućnošću u potpunosti je anulirana dvostruka provjera autentičnosti i omogućeno je napadačima preuzimanje autoriziranih veza na zaraženim računalima. Drugim riječima, napadač u realnom vremenu kontrolira računalo i može manipulirati unesenim podacima. Korisnik ima doživljaj da unosi autentifikacije podatke direktno na server banke, ali u stvarnosti bankovni malware „hvata“ podatke na korisnikovome računalu i prosljeđuje podatke sebi. Na taj način, bankovni malware kontrolira korisnikovu vezu prema banci na računalu.

4. Širenje podrške na druge internetske preglednike i operacijske sustave

Početkom 2010. godine proširena je podrška za bankovni malware na internetski preglednik Mozilla Firefox za koji je kasnije podržan i Man-in-the-Browser napad. Drugi internetski preglednici na koje je proširena podrška bankovnog malwarea su Chrome, Opera i Safari, a od operacijskih sustava je to bio Apple OS X.

5. Dostupnost izvornog koda

Izvorni kodovi jednih od najsofisticiranijih bankovnih malwarea kao što su ZeuS i SpyEye, javno su objavljeni 2010. i 2011. godine. Na taj su način i drugi developeri dobili uvid u izvorni kod i modificirali su svoje bankovne malware da uključuju napredne mogućnosti koje imaju ZeuS i SpyEye kao što su: nemogućnost detektiranja bankovnog malwarea, prikupljanje podataka iz web formi u internetskom pregledniku i mogućnost izvršavanja web injecta.

6. Onemogućavanje i zaobilaženje antivirusne zaštite

Bankovni malware 2010. godine nadograđen je mogućnošću onemogućavanja antivirusne zaštite. Također, nadograđen je i mogućnošću zaobilaženja antivirusne zaštite, tj. „razbio“ bi njihovo funkcioniranje, iako se činilo kao da antivirusna zaštita funkcionira normalno.

7. Podrška za mobilne uređaje ili Man-in-the-Mobile (MinM) napad

U 2011. godini banke su se počele okretati novim načinima autentifikacije kako bi se odobrile online bankovne transakcije. Međutim, došlo je do pojave novih bankovnih malwarea koji su pronašli način kako zaobići nove načine autentifikacije. Tako na primjer, poruka koja je poslana korisniku od strane banke na njegov mobilni uređaj kako bi se potvrdila online transakcija, nikada se ne bi prikazala na korisnikovome mobilnom uređaju. Razlog tome je to što je bankovni malware onemogućio korisnika, tj. njegov mobilni uređaj da prikaže transakciju. Međutim, u pozadini bi mobilni uređaj odobrio transakciju bez da je korisnik toga svjestan. Ovaj oblik napada naziva se Man-in-the-Mobile napad (MitM).

8. Nemogućnost uklanjanja bankovnog malwarea

Veliki napor uložen je je kako bi se otkrili i uklonili bankovni malwarei. Međutim, autori malwarea konstantno ažuriraju svoje kodove. Sa stajališta napadača, jednom kada je računalo zaraženo malwareom, cilj je da i ostane zaraženo.

--Hkurilic 00:18, 20. siječnja 2015. (CET)

Najpoznatiji bankovni malwarei

Bankovni malwarei su jedna posebna vrsta "štetočina". Njihova glavna specijalnost je krađa financijskih (bankovnih) informacija. Veoma se dobro skrivaju, a kada ih se jednom pronađe, najčešće se više ne pojavljuju. No, postoje „četvorica veličanstvenih“ koji su prisutni već duže vrijeme i njihova „slava“ ne jenjava. To su: Carberp, Citadel, SpyEye i Zeus.

Još neki od poznatijih bankovnih malwarea:

Zeus Gameover (P2P) (Zeus family)

Ice IX (Zeus family)

Bugat (Zeus family)

Shylock (Zeus family)

Torpig (Zeus family)

CryptoLocker

EMOTET

--Tlapas 02:13, 20. siječnja 2015. (CET)

Analiza odabranih malwarea

Svaki član tima je odabrao jedan malware i detaljnije opisao njegove karakteristike.

Raspored je sljedeći:

- Tihana Lapaš - Carberp

- Hrvoje Kurilić - EMOTET

- Davor Vučina - Zeus

Carberp

Carberp je bankovni malware tipičan za područje Rusije i Ukrajine. Službeno se ne znaju identiteti osoba koje su ga razvile, ali se pretpostavlja da je to jedna grupa od osam osoba, 25-30 godina, koje su živjele i radile na području Rusije i Ukrajine. U svojoj originalnoj verziji, Carberp je bio tipični trojan. Glavna zadaća bila mu je da ukrade osjetljive korisničke podatke vezane za online bankarstvo, npr. korisničko ime, lozinku, broj debitne kartice vezane za PayPall, e-banking, itd. i proslijedi ih command and control (C&C) serveru.

U svojoj originalnoj verziji (2009./2010. godina), Carberp je imao posebno razvijenu rootkit funkcionalnost koja mu je omgućavala da ostane neprimjećen u žrtvinom sustavu.

Tijekom godina Carberp je evoluirao. Druga inačica ovog malwarea bila je poboljšana sa dva dodatna plugina (dodataka). Prvi dodatak služio je za uklanjanje anti-malware softvera, dok je zadaća drugog bila da pronađe i "ubije" svaki drugi malware koji bi se eventualno mogao nalaziti na zaraženom računalu.

Treća inačica Carberpa ima funkcionalnost koja omogućuje da enkriptira sav promet između zaraženog računala i C&C servera. Carberp je prvi malware koji je za enkripciju podataka, koristio nasumično generiranu šifru umjesto statičkog ključa. Carberp koristi RC2 (simetrično kriptiranje) ili RC4 (kriptiranje toka podataka) enkripciju. Informacije koje se šalju C&C serveru uključuju informacije o procesima koji su aktivni na zaraženom računalu, ali i novost u odnosu na dotadašnje malware ovog tipa, a to je informacije o antivirusnom programu koji je instaliran na zaraženom računalu. Sve informacije pohranjuju se (i šalju) u .cab (Cabinet) formatu.

Svaka sljedeća inačica Carberpa razlikuje se od prethodne po pluginovima.

Objašnjenje nekih od zanimljivijih dodataka:

- miniav.plug - upotrebljava se za eliminaciju drugih malwarea, kako bi Carberp bio jedini koji krade informacije sa zaraženog računala, također on prikriva tragove da je Carberp kreirao ili pokrenuo ikakav sumnjivi proces tako što se bavi pregledavanjem debug vrijednosti u svakom potključu “Image File Execution Options” registry ključa

- vnc.plug - upotrebljava se za uspostavljanje VNC (Virtual Netvork Computing) sesije koja služi kako bi se podaci o korisnikovoj aktivnosti (slike ekrana, tipke koje korisnik pritišče, zapisi o kretanju miša...) slali C&C serveru

- passw.plug - dodatak koji skenira zaraženo računalo u potrazi za lozinkama i korisničkim imenima, pretražuje: Instant Messaging, forme spremljene u preglednicima, e-mail račune, FTP klijent, VNC i Cisco VPN korisničke podatke; to se šalje C&C serveru

- cyberplat.plug, sb.plug (razvijen iz sbtest.plug version), andifobs.plug - pokušavaju exploit Cyberplat, iFOBS i Sberbank sustava procesa plaćanja

- bot.plug - sadrži većinu funkcionalnosti Carberpa u obliku dinamički povezanoe biblioteke koja ima tri funkcije: SetBotParameter, Start i SFFD koje služe za instalaciju i prikrivanje, odnosno ubacivanje svojih funkcionalnosti u explorer (instalacija se može pokrenuti sa C&C servera - poziv udaljene procedure)

Prezentacija koja pokazuje način zaraze i djelovanja Carberp malwarea nalazi se ovdje -> Carberp_Tihana_Lapas (skinuti kako bi se pravilno vidjelo)

Primjer analize Carberp koda alat Sopohos nalazi se na slici "Primjer analize Carberp"

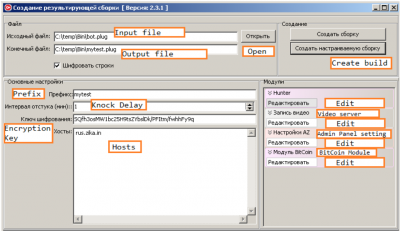

Primjer softvera (alata) za izradu Carberp malwarea nalazi se na slici "Carberp tool"

2013.godine IBM-ov tim za sigurnost je na jednom ruskom forumu otkrio člana koji je ponudio izvorni kod trojana Carberpa za iznos $50,000. Ponuđač je priložio veoma detaljan opis novih mogućnosti malwarea, gdje između ostalog navodi da verzija koju prodaje ima znatno poboljšan Bootkit koji omogućuje da se posebni Carberpovi driveri pokrenu odmah čim se pokrene i operacijski sustav, a prije svih drugih drivera OS-a. To sve omogućuje da se postigne veća stopa zaraze. Detaljnije je moguće pročitati ovjde: Carberp source code sell.

Ubrzo (2013. godine) su se pojavili javno dostupni kodovi Carberpa (dijelovi novijih inačica ili starije inačice). Jedna od dostupnih verzija Carberpa nalazi se i na githubu, može joj se pristupiti ovdje: Carberp Github.

--Tlapas 03:10, 20. siječnja 2015. (CET)

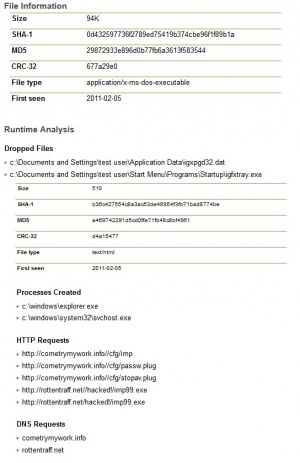

EMOTET

Kako bi preuzeo svoje sastavne datoteke spaja se na URL-ove kojima trenutno nije moguće pristupiti:

{BLOCKED}.{BLOCKED}.146.109:8080

{BLOCKED}2.{BLOCKED}4.110.228:8080

{BLOCKED}.9.{BLOCKED}6.20:8080

{BLOCKED}2.{BLOCKED}3.232.235:8080

{BLOCKED}2.{BLOCKED}3.237.6:8080

{BLOCKED}.{BLOCKED}.0.5:8080

{BLOCKED}.{BLOCKED}.152.124:8080

{BLOCKED}.{BLOCKED}.69.191:8080

{BLOCKED}.{BLOCKED}.218.166:8080

{BLOCKED}4.{BLOCKED}.183.196:8080

{BLOCKED}.{BLOCKED}1.25.23:8080

Nakon preuzimanja EMOTET-a, bankovni malware „ispušta“ kopije sebe u pogođeni sustav.Također, prilikom preuzimanja malwarea preuzme se i DLL datoteka koja služi presretanje i bilježenje podataka o tome što korisnik pregledava na Internetu, tj. bilježi podatke o izlaznom prometu korisnika.

%Application data%\Microsoft\{random 3 characters}{random string}.exe

[Random string] može biti bilo što od sljedećeg:

windows, video, update, system, sock, share, setup, serial, mgr32, error, edit32, crypt, config, common, cap32, boot, bios, audio, api32

Datoteke koje „ostavlja“ će izbrisati izvršenu kopiju, a nakon toga i sebe:

%Application data%\Microsoft\{random number}.bat

Kako bi osigurao da se samo jedna njegova kopija pokreće u bilo koje vrijeme dodaje sljedeće mutexe:

{process id}I

{process id}M

Kako bi ostao prisutan u memoriji kreira dretve:

explorer.exe

Kako bi omogućio da se automatski pokreće prilikom svakoga pokretanja računala u registre dodaje sljedeće:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run{random 3 characters}{random string}.exe = "%Application data%\Microsoft\{random 3 characters}{random string}.exe"

Neke njemačke banke koje su mene ovoga bankarskog malwarea i stranice na kojima pokušava iskoristiti njihove ranjivosti su:

banking.gecapital.de/

comdirect.de

cortalconsors.de

finanzportal.fiducia.de

onlinebanking.psd-bank.de/

postbank.de

professionalpartners.cortalconsors.de

ptlweb/WebPortal

ssl2.haspa.de/onlinefiliale/banking/services

ssl2.haspa.de/onlinefiliale/banking/authenticate/login

--Hkurilic 02:41, 20. siječnja 2015. (CET)

Zeus

Zeus je opće poznat trojan koji inficira Windows operacijske sustave, te pokušava dohvatiti tajne informacije sa zaraženih računala. Nakon što se instalira, on također pokušava preuzeti konfiguracijske datoteke i zakrpe s interneta. Datoteke koje Zeus koristi mogu se kreirati i modificirati koristeći Trojan-building-toolkit, koji je dostupan online za cyber kriminalce.

Zeus je dizajniran na način da sa zaraženih računala ukrade privatne podatke kao što su sistemske informacije, lozinke, bankovni računi ili drugi financijski podaci. Zeus se može modificirani na način da dohvaća bankovne podatke iz određenih država pomoću određenih metoda. Pomoću dohvaćenih podataka, kriminalci se logiraju na bankovne račune, te izvršavaju neautorizirano prebacivanje novca kroz kompleksne mreže računala.

Gameover Zeus je varijanta Zeus malwarea koja se pojavila u rujnu 2011. godine. U usporedbi s ranijim varijantama Zeusa (koje su bile centralizirane), peer-to-peer varijantu je teže onemogućiti.

Gameover Zeus više ne koristi centralizirane C&C (command & control) servere, što ga stvara otpornim na tradicionalne anti-Zeus protumjere.

Centralizirane varijante Zeusa prodavane su kao radni alati (eng. builder kits) u potajnom svijetu cyber kriminala (eng. underground community). Ti radni alati omogućavali su kriminalcima da kreiraju vlastiti Zeus botnet. Kod peer-to-peer varijante Zeusa to više nije podržano iz razloga što se Gameover Zeus temelji na jednoj koherentnoj P2P mreži. Glavna P2P mreža je podijeljena na nekoliko virtualnih sub-botneta, od kojih svaki ima određeni identifikator. Zeusova P2P mreža se u potpunosti ažurira periodično, a sub-botnetima upravlja nekoliko botmastera. Rezultati enumeracije botova pokazali su kako Zeusova P2P mreža ima najmanje 200 tisuća botova.

Zeusova P2P mreža ima dvije glavne svrhe, a to su:

- 1. Botovi međusobno razmjenjuju binarne i konfiguracijske datoteke kako bi ostali ažurni.

- 2. Botovi međusobno razmjenjuju liste proxy botova. Proxy botovi su određeni botovi na koje se šalju ukradeni podaci, koji se kasnije mogu dohvatiti. Osim toga botovi unutar Zeusove P2P mreže mogu razmjenjivati i liste susjeda, odnosno peer liste kako bi održali koherentnu mrežu. Kao sigurnosni kanal, P2P Zeus koristi DGA algoritam (Domain Name Generation Algorithm) u slučaju da se kontakt s regularnom P2P mrežom izgubi.

Peer-to-peer Zeus sadrži DGA algoritam koji se pokreće ako svi susjedni botovi ne reagiraju ili ako bot ne može dohvatiti ažuriranja tjedan dana. Ovaj algoritam generira domene s kojih Zeus može preuzeti novu listu peer-ova potpisanu s RSA-2048 enkripcijskim ključem. Ovaj algoritam se koristi kao napredni zaštitni mehanizam iz razloga što uvelike otežava DDoS (eng. distributed denial-of-service) napade na Zeus malware.

Algoritam generira tisuću jedinstvenih domena svaki tjedan. Bot koji pokreće DGA algoritam pozicionira se na nasumično mjesto u listi domena od tog tjedna i sekvencijalno isprobava sve domene dok ne dobije odgovor. Algoritam koristi domene s najvišeg nivoa koje preuzima iz seta {biz, com, info, net, org, ru}.

for (i = 0; i < 1000; i++) {

S[0] = (year + 48) % 256;

S[1] = month;

S[2] = 7 * (day / 7);

*( int*)&S[3] = i;

// pretvori hash u ime domene

name = "";

hash = md5(S);

for (j = 0; j < len(hash); j++) {

c1 = (hash[j] & 0x1F) + ’a’;

c2 = (hash[j] / 8) + ’a’;

if (c1 != c2 && c1 <= ’z’)

name += c1;

if (c1 != c2 && c2 <= ’z’)

name += c2;

}

// Odaberi TLD (top-level-domain) za domenu

if (i % 6 == 0)

name += ".ru";

else if (i % 5 != 0) {

if (i & 0x03 == 0)

name += ".info";

else if (i % 3 != 0) {

if ((i % 256) & 0x01 != 0)

name += ".com";

else

name += ".net";

} else

name += ".org";

} else

name += ".biz";

domains[i] = name;

}

--Dvucina 09:41, 20. siječnja 2015. (CET)

Zanimljivosti

Evolucija Ramnita: iz računalnog crva do bankovnog malwarea (Kolovoz 2011)

Na početku 2010. godine pojavio se novi računalni crv s nazivom Ramnit. Ramnit je tip malwarea koji se potajno i maliciozno integrira unutar nekog programa ili podataka, te se zatim širi na ostale podatke svaki put kad se zaraženi program pokrene. Ovaj računalni crv može zaraziti izvršne datoteke unutar Windows operacijskog sustava, HTML datoteke, itd.

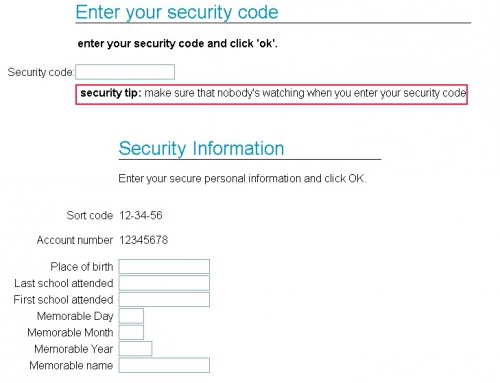

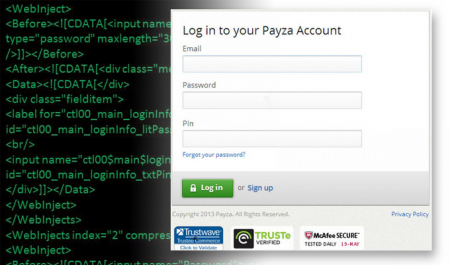

Godinu dana nakon pojave Ramnita, u kolovozu 2011. godine Ramnit se preoblikovao u financijski malware ili se barem koristio kao platforma za izvršavanje financijske prijevare. Nakon instalacije, Ramnit neprestano komunicira sa command-and-control serverom (C&C) na način da objavljuje svoj status i prima konfiguracijske postavke. Ovaj malware sadrži Man-in-the-Browser (MitB) Web injection modul koji omogućuje malwareu da modificira web stranice na strani klijenta, da modificira sadržaj transakcija, doda nove transakcije, itd., a sve to na način da te radnje bude nevidljive za korisnika i server (host).

Na sljedećoj slici prikazan je primjer Ramnit injection-a.

Analiza Ramnitove maliciozne aktivnosti otkriva kako je njegova konfiguracija slična konfiguracijama općepoznatog Zeusa i SpyEye financijskog malwarea:

[set_url] [data_before] [data_end] [data_inject] [data_end] [data_after] [data_end]

Bankovni malware "Kronos" objavljen na potajnim forumima (Srpanj 2014)

Novi trojan dizajniran kako bi ukrao korisnička imena, lozinke i druge financijske informacije s online bankovnih stranica je predstavljen svijetu cyber kriminala na potajnim forumima (eng. underground forums). Novi malware naziva se Kronos i temelji se na reklamama postavljenim na ruskim cybercriminal forumima. Malware može ukrasti korisničke podatke pregledničkih sesija iz Internet Explorera, Mozille Firefox i Google Chromea koristeći tehnike prikupljanja podataka iz formi i HTML content injection.

Prema reklami, nova prijetnja, Kronos, je kompatibilna sa content-injection skriptama poznatim kao Web injects koje su razvijene za Zeus – popularni online bankovni trojan koji se više ne razvija. Ova dizajnerska odluka trebala bi omogućiti kriminalcima koji još uvijek koriste varijante Zeusa da se lako prebace na Kronos.

Kao dodatak uz sposobnost krađe podataka, Kronos sadrži i komponentu user-mode rootkita za 32 i 64 bitne Windows operacijske sustave koji može zaštiti procese malwarea i spriječiti njegov pronalazak. Autor malwarea tvrdi kako Kronos može izbjeći antivirusne detekcije i sandbox okruženja koja se tipično koriste za analizu malwarea.

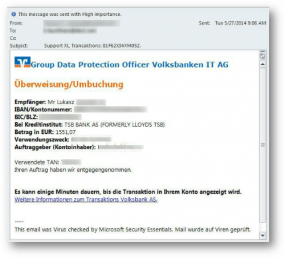

Phishing kampanja povezana s "Dyre" bankovnim malwareom (Listopad 2014)

Dyre je bankovni trojan koji dohvaća korisničke podatke iz velikih poduzeća i financijskih institucija, a širi se putem spam i phishing e-mailova. Upozorenje na malware je došlo od strane US-CERTa (United States Computer Emergency Readiness Team) u listopadu 2014. godine.

Prema tvrdnjama US-CERTa, phishing e-mailovi sadržavali su maliciozni PDF dokument koji je putem starije inačice Adobe Reader (CVE-2013-2729) PDF čitača dohvaćao malware. Nakon preuzimanja, malware dohvaća podatke o korisniku (korisničko ime i lozinku), te ih šalje napadaču.

Dyre malware pogađa Windows operacijske sustave, a nakon preuzimanja se kopira unutar C:\\Windows\[NasumičnoIme].exe direktorija, te se prikriva kao lažni program, Google Update Service.

Širenje bankovnog malwarea putem bankomata (Listopad 2014)

U listopadu 2014. godine European ATM Security Team objavljuje informacije kako je nekolicina neimenovanih proizvođača bankomata prijavila najmanje dvadesetak incidenata vezanih uz malware ugrađen u bankomatima (eng. ATM malware).

U bankomate se ugrađuje takozvani „jackpotting“ malware koji omogućuje kriminalcima da kroz par minuta isprazne račun korisnika bankomata.

Kako se je zaraza bankomata malwareima sve češća, te se širi globalno, stručnjaci za sigurnost predlažu bankama i proizvođačima bankomata da povećaju fizičku zaštitu bankomata, nadograde njihov operacijski sustav, te da surađuju s proizvođačima softvera kako bi spriječili ranjivosti.

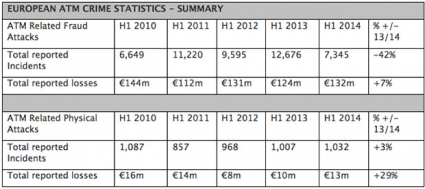

Poboljšanjem standarda plaćanja karticama (EMV) i razvojem anti-skimming tehnologije napadači se uglavnom fokusiraju na bankomatni malware i card-trapping. U sljedećoj tablici prikazana je statistika napada zloporabom malwarea i fizičkih napada na korisnike bankomata.

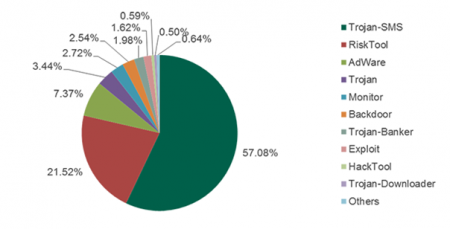

INTERPOL & Kaspersky Lab: 60% napada na Android uređaje koristi financijski malware (Listopad 2014)

Prema rezultatima ankete "Mobile CyberThreats", sprovedene od strane Kaspersky Laba i INTERPOL-a, između kolovoza 2013. i srpnja 2014. godine maliciozni programi namijenjeni Android uređajima u 60% slučajeva krali su novac vlasnika uređaja. Napadači su uglavnom ciljali na korisnike u Rusiji, ali i korisnici u Ukrajini, Španjolskoj, Ujedinjenom kraljevstvu, Vijetnamu, Maleziji, Njemačkoj, Indiji i Francuskoj su se također susreli s istim napadima. U spomenutom periodu napadnuto je 588 tisuća Android korisnika, što je gotovo šest puta više nego u proteklih dvanaest mjeseci. Malware koji se najčešće koristio za napade je Trojan-SMS i Trojan-Banker.

Na sljedećoj slici prikazani su tipovi malwarea koji su se koristili prilikom izvršavanja napada na korisnike Android uređaja.

Kradljivac lozinka: Citadel bankovni malware napada popularne servise za upravljanje lozinkama (Studeni 2014)

Kriminalci koji stoje iza Citadel malwarea, masivnog botneta zaraženih računala, izradili su novi mehanizam koji je dizajniran na način da skuplja podatke pritisaka na tipke s tastature kako bi se dohvatile lozinke s alata za upravljanje lozinkama. Poduzeća su identificirala računalni proces koje je povezan s autentikacijom i softverom za upravljanje lozinkama koji pokreće malware koji sprema podatke o pritiscima tipaka na tastaturi na zaraženim računalima. Prema IBM-Trusteeru, Citadel malware cilja na neXus Personal Security klijent koji se koristi za obavljanje sigurnih financijskih transakcija. Osim njega, napadnuti su i alati otvorenog koda za upravljanje lozinkama, Password Safe i KeePass.

Citadel predstavlja dugotrajan problem za istraživače sigurnosti i stručnjake za sigurnost u bankama i drugim financijskim poduzećima unatoč svim naporima da se ukloni. Microsoft je poduzeo pravne radnje prošle godine, te privremeno prekinuo rad Citadelovog botneta.

--Dvucina 09:40, 20. siječnja 2015. (CET)

Literatura

1. http://blog.kaspersky.com/the-big-four-banking-trojans/

2. https://heimdalsecurity.com/blog/top-financial-malware/

3. http://en.wikipedia.org/wiki/Trojan_horse_%28computing%29

4. http://securityintelligence.com/carberp-source-code-sale-free-bootkit-included/#.VL1mbkfF8y0

5. http://threatpost.com/carberp-trojan-evolves-and-advances-012111/74867)

6. https://github.com/hzeroo/Carberp

7. http://www.net-security.org/malware_news.php?id=2458

8. http://en.wikipedia.org/wiki/Cabinet_%28file_format%29

9. http://en.wikipedia.org/wiki/RC2

10. http://en.wikipedia.org/wiki/RC4

--Tlapas 19:48, 19. siječnja 2015. (CET)

11. http://www.webopedia.com/TERM/F/financial_malware.html

12. http://www.computerworlduk.com/in-depth/security/3316463/crime-and-malware-a-short-history-of-computer-fraud/

13. http://www.trendmicro.com/vinfo/us/threat-encyclopedia/malware/tspy_emotet.l

14. http://blog.trendmicro.com/trendlabs-security-intelligence/new-banking-malware-uses-network-sniffing-for-data-theft/

--Hkurilic 03:18, 20. siječnja 2015. (CET)

15. http://securityintelligence.com/ramnit-evolution-from-worm-to-financial-malware/#.VL1c5kfF8y1/

16. https://www.us-cert.gov/ncas/alerts/TA14-300A/

17. http://threatpost.com/us-cert-warns-of-dyre-banking-trojan/109056/

18. http://www.bankinfosecurity.com/atm-east-a-7437/op-1

19. http://www.kaspersky.com/about/news/virus/2014/sixty-per-cent-of-Android-attacks-use-financial-malware/

20. http://www.crn.com/news/security/300074862/password-stealer-citadel-banking-malware-targets-popular-password-managers.htm/

21. http://threatpost.com/new-citadel-malware-strain-targeting-payza-service/100716/

22. http://www.syssec-project.eu/m/page-media/3/zeus_malware13.pdf

--Dvucina 11:20, 20. siječnja 2015. (CET)