Analysis of Fitness Tracker Security and Privacy

Temu rezervirale :

-Patricija Potroško

-Timotea Štrucelj

Sadržaj |

Uvod

Fitness Tracker je uređaj, odnosno alat za praćenje aktivnosti i sličnih mjernih podataka vezanih uz razne aktivnosti te praćenje vlastitoga zdravlja. Aktivnosti koje prati ovaj uređaj mogu biti razne, od trčanja, hodanja i bilo kakvih sličnih aktivnosti te njihove potrošnje kalorija te brojanja koraka koje je korisnik prešao, do praćenja otkucaja srca ili pak kvalitete sna.

Ovaj uređaj koristi se u medicinskim znanostima, sportu i sigurnosti te se sastoji od samog Fitness Trackera odnosno uređaja koji korisnik nosi na sebi, bilo to u obliku neke narukvice ili pak jednostavno pričvršćeni uređaj bilo gdje na tijelu. Također, uz uređaj potrebno je instalirati mobilnu aplikaciju pomoću koje se prati osobni napredak i zdravlje.

Ovaj pametni uređaj se bežično sinkronizira sa računalom ili pak mobilnim uređajem te se pomoću instalirane aplikacije mogu dugoročno pratiti podaci koje Fitness Tracker prati i zabilježava.

Općenito o Fitness Trackeru

Fitness trackeri napravljeni su s ciljem da će automatsko i ručno praćenje podataka, u kombinaciji s poticajem da se održava ili poboljšava osobna kondicija, “natjerati” ljude koji koriste fitness trackera, da usvoje pozitivne zdravstvene navike. Metrike koje skupljaju nosivi uređaji dopuštaju individualcima da uspostave uzajamni odnos između dijete, vježbe, spavanja te psihičke i fizičke dobrobiti.

Fitness tracking uređaji skupljaju različite podatke. Najosnovniji podaci koji oni mogu skupljati su broj koraka koje osoba napravi u nekom određenom periodu i pošalju te podatke ili mobilnoj aplikaciji s kojom se sinkroniziraju ili direktno serverima. Senzori koji su instalirani u tim nosivim uređajima, pogotovo u kombinaciji s mobilnom aplikacijom s kojom se sinkroniziraju, često su korišteni za automatsko skupljanje mnoštvo više informacija, kao što su :

- visinske promjene (npr. broj prohodanih katova)

- otkucaji srca

- informacije o geolokaciji

- vrijeme provedeno spavajući

- kvaliteta sna

- tip aktivnosti (plivanje trčanje, hodanje)

Osim navedenih informacija, kompanije potiču korisnike fitness uređaja da ručno upisuju podatke vezane uz osobni fitness koji ne mogu biti automatski skupljani od strane uređaja. To su:

- raspoloženje (eng. mood )

- vrsta konzumirane hrane i njezina nutritivna vrijednost

- fitness ciljevi ( npr broj koraka, izgubljenih kalorija, količina sna)

- specifični tipovi aktivnosti

Također, poneke kompanije nude i takozvanu fitness društvenu mrežu gdje korisnici mogu komentirati aktivnosti drugih korisnika, natjecati se protiv drugih korisnika i slično.

U ovom projektu koristili smo i analizirali rad dva Fitness Trackera. Koristili smo Misfit Shine te drugi uređaj Jawbone UP3. Na ta dva uređaja smo provodili razna testiranja sigurnosti i snimali podatke te ih kasnije analizirali. U nastavku nešto o spomenutim uređajima.

Misfit Shine

Ovaj uređaj je proizvod tvrtke Misfit. Izrađen je od aluminija, plosnatog okruglog oblika veličine oraha. On korisnicima daje uvid o raznim aktivnostima koje oni obavljaju. Shine je sposoban pratiti aktivnosti poput hodanja, trčanja, vožnje biciklom, spavanja i slično. Kada je riječ o praćenju korisnikova sna, uređaj je u mogućnosti pratiti i dubinu spavanja. Kako je ovaj uređaj vodootporan (do 50m), njime je moguće pratiti i plivanje korisnika. Uređaj ne zahtijeva punjenje pošto uređaj ima zamijenjive baterije. Moguće ga je nositi na različite načine, na primjer kao ručni uređaj, ogrlicu ili pak pričvršćenog za odjeću ili obuću.

Jawbone UP3

Ovaj uređaj je pak u obliku narukvice te je veoma lagan i neprimjetan za nošenje na ruci. Pomoću tog uređaja moguće je pratiti aktivnosti poput hodanja, trčanja, plivanja pošto je također vodootporan ali do 10 metara dubine, a moguće je pratiti i spavanje, odnosno faze sna. Jawbone UP3 zahtijeva punjenje i dolazi uz kratki USB punjač kojim je moguće lako napuniti njegovu bateriju.

Sigurnost i privatnost

Uz svaku pohranu podataka, naravno dovodi se u pitanje sigurnost pohranjenih podataka pogotovo ukoliko su ti podaci privatni i osjetljive prirode. Ukoliko podaci postanu javno dostupni dolazi do kršenja privatnosti te se ti podaci mogu upotrijebiti u razne svrhe. Svakako, jedna od industrija koja bi imala koristi od ovakvih podataka je zasigurno medicinska industrija koja na temelju ovih podataka može dobro profitirati.

Također, Fitness Tracker spada pod NFC tehnologiju (eng. Near Field Communication Tehnology) te on komunicira sa mobilnim uređajem ukoliko su ta dva uređaja na maloj udaljenosti. Podaci koji se prenose u ovakvoj komunikaciji moraju zadovoljavati sigurnosne zahtjeve autentičnosti, integriteta i povjerljivosti podataka. Povjerljivost podataka se ostvaruje korištenjem algoritama za enkripciju, a integritet i autentičnost procesom digitalnog potpisa.

U ovome projektu fokusirat ćemo se na tri kategorije problema sigurnosti i privatnosti koje ćemo u daljnjem dijelu projekta istražiti i obraditi te pokazati na konkretnim primjerima. Prva kategorija na koju ćemo se fokusirati jest privatnost bluetootha ( eng. LE privacy ), pogotovo metapodaci koji naši fitness uređaji prenose. Sljedeća kategorija jest sigurnost prijenosa ( eng. transmission security), konkretno da li se osobni podaci, koji se prenose internetom, prije samog prijenosa kriptiraju kako bi se zaštitila povjerljivost podataka. Zadnja kategorija koja se može istražiti jest integritet podataka, gdje se fokusiramo na to da li može doći do mijenjanja ili ubacivanja lažnih podataka od strane korisnika.

Bluetooth privatnost

Za svaki uređaj koji koristi osobne podatke, bitno je da osigurava privatnost tih podataka. U nastavku je pokazano narušavanje osobne privatnosti zbog Bluetooth tehnologije koja se koristi u našim Fitness Trackerima.

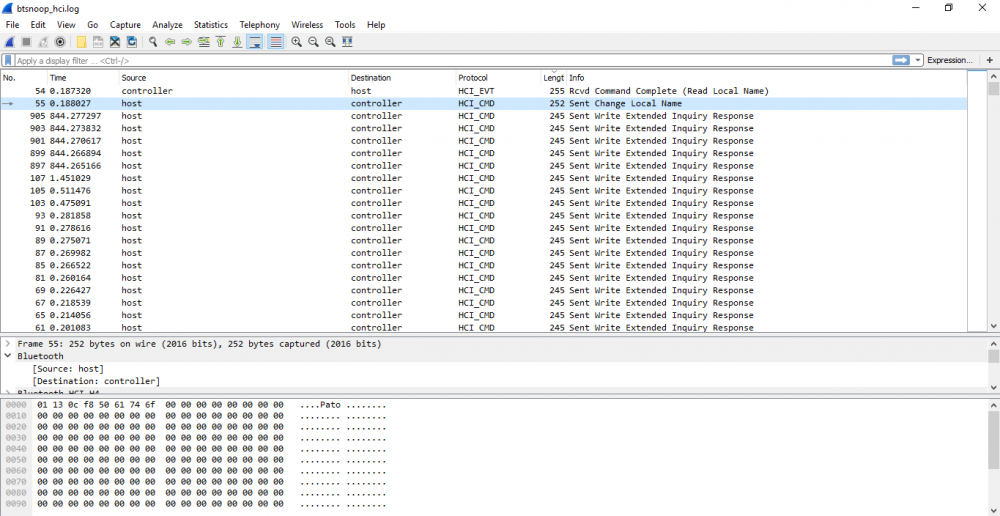

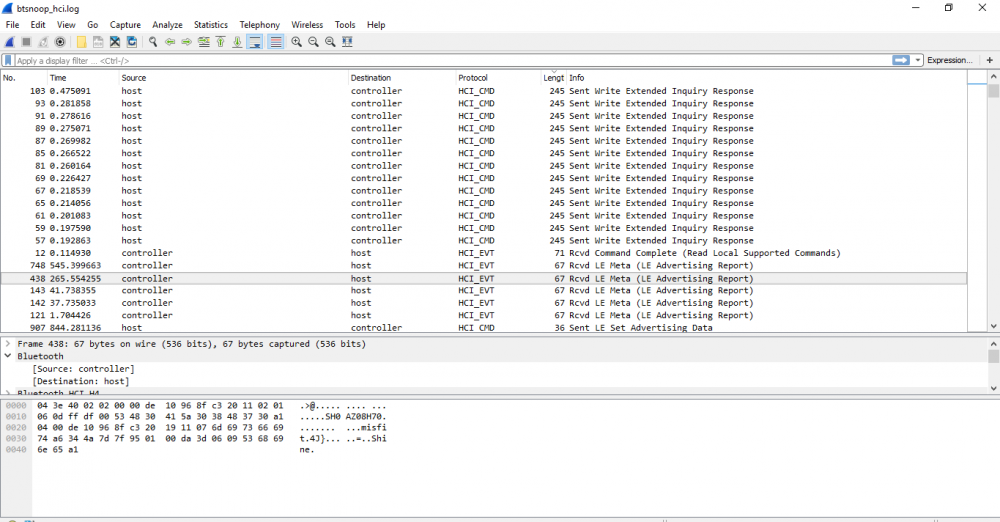

Mobilnim uređajem smo snimile Bluetooth podatke koje je Fitness Tracker slao mobilnoj aplikaciji koju smo prethodno instalirale u svrhu praćenja naše aktivnosti. Snimljene pakete smo analizirale pomoću alata Wireshark. Dobili smo jasno ime mobilnog uređaja koji je sudjelovao u komunikaciji, te smo dobili ime Fitness Trackera, njegovog proizvođača i serijske podatke o uređaju. Navedeno je vidljivo na slikama u nastavku.

Prikupili smo MAC adrese snimajući pakete koje Fitness Trackeri šalju cijelo vrijeme. Došle smo do zaključka da su MAC adrese oba uređaja bile fiksne te da se ne mijenjaju. Statičke MAC adrese omogućuju napadačima da konstantno i ustrajno prate lokaciju Fitness Trackera.

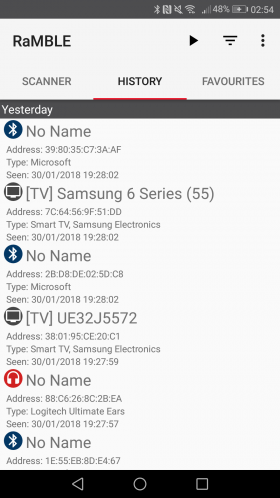

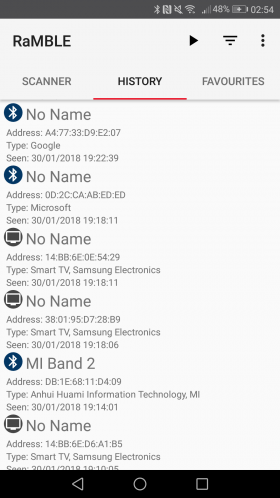

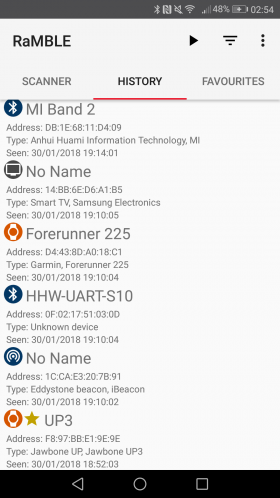

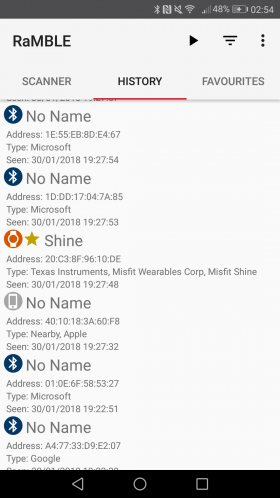

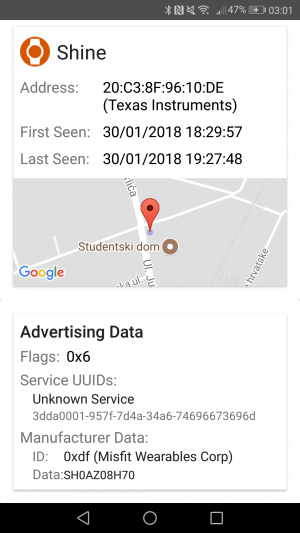

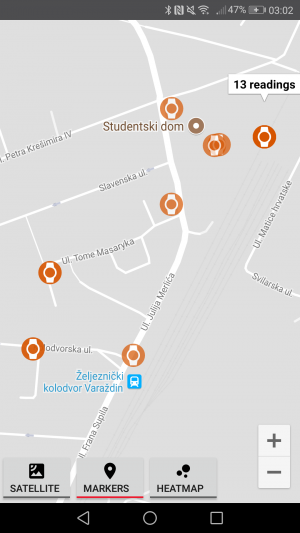

Pokazalo se kako je lako pratiti lokacije svake osobe koja posjeduje Fitness Tracker. Pomoću Android aplikacije RaMBLE skenirali smo uređaje u blizini na nekoliko lokacija. Saznali smo da lako možemo skenirati razne uređaje poput Fitness Trackera, Smart TV, bežičnih slušalica i slično. Ova aplikacija skenira uređaje u blizini te prikazuje njihove lokacije na karti. Lokacije uređaja se spremaju u povijest te je moguće u bilo kojem trenutku pogledati što smo skenirali i na kojoj lokaciji.

Aplikacija skenirajući uređaje o njima saznaje i sprema njihovu MAC adresu, tip uređaja i vrijeme kada je uređaj skeniran. Podaci o skeniranim uređajima u povijesti mogu se pregledavati i na temelju njih napadač može vidjeti neke zakonitosti. Aplikacija sprema sve lokacije na kojima je bio određeni uređaj, pa tako ukoliko skeniramo isti uređaj na više lokacija, aplikacija će povezati sve lokacije sa tim uređajem i prikazati ih sve na karti vizualno. Na taj način je moguće pratiti osobe koje posjeduju ovakve uređaje i to na duži vremenski period te uočiti gdje se kreću te u koja vremena provode vrijeme na određenom mjestu.

Pošto se praćenje lokacija Bluetooth uređaja prati i sprema na temlju njihovih MAC adresa, moguće je ukoliko uređaj ima fiksnu MAC adresu i ne mijenja je nikada, može se pratiti takav uređaj dugoročno te se može promatrati ponašanje osobe koja ima taj uređaj, odnosno moguće je pratiti koje lokacije su osobe posjetile. Kada MAC adrese ne bi bile fiksne i kada bi se izmjenjivale kroz neki određeni period, ne bi bilo moguće dugoročno pratiti uređaj kada bi svako skeniranje lokacije uređaja bilo povezano sa nekom drugom MAC adresom.

Sigurnost prijenosa podataka

Kreiranjem PC hotspota te spajanjem mobilnog uređaja s pripadnim fitness aplikacijama na isti, omogućeno nam je da pomoću Wiresharka hvatamo promet između aplikacije i udaljenog servera. U Wiresharku moguće je vidjeti koji se protokol koristi, kao i da li su podaci koje šaljemo kriptirani i zaštićeni. Podatke koje smo u ovom istraživanju prenosili su nastali tijekom prijave, logiranja, fitness podaci koji su ručno uneseni, automatski fitness podaci koje smo sinkronizirali s nosivim fitness uređajima i ostalim aktivnostima aplikacije.

Ukoliko koristimo HTTP protokol, podaci nam nisu dovoljno zaštićeni. HTTP je nezaštićen i predmet je napada čovjek-u-sredini i prisluškivanje, što može dopustiti napadačima pristup web računima i osjetljivim informacijama. HTTPS je dizajniran da izdrži takve napade i smatra se sigurnim protiv takvih napada (uz iznimku izvan upotrebe starije verzije SSL). HyperText Transfer Protocol Secure (HTTPS) je internetski protokol nastao kombinacijom protokola HTTP s protokolom SSL/TLS. Sve u HTTPS porukama je kodirano, uključujući i zaglavlja. S iznimkom mogućeg kriptografskog napada, napadač može znati činjenicu da se veza odvija između dviju stranaka, naziv domene i IP adrese ali kriptografski algoritmi korišteni za kodiranje su toliko sigurni da ih je u realnim uvjetima nemoguće probiti. Ako web sjedište ne koristi HTTPS vezu, korisnički podaci se šalju kao čisti tekst preko cijelog interneta. Usvajajući HTTPS, kompanije vlasnici fitness uređaja pomažu zaštititi korisnike od treće strane koja bi mogla pratiti ili mijenjati podatke koje korisnici aplikacije i serveri kompanije razmijenjuju.

Misfit Shine

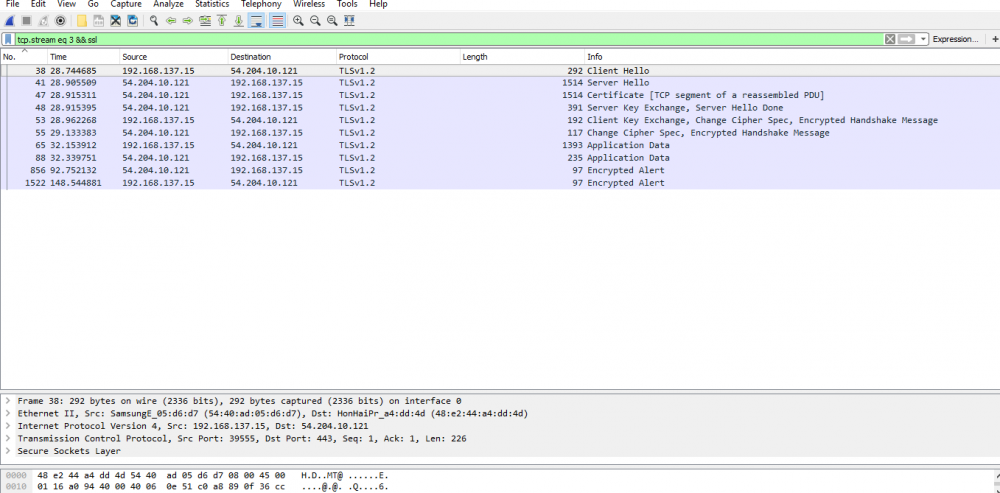

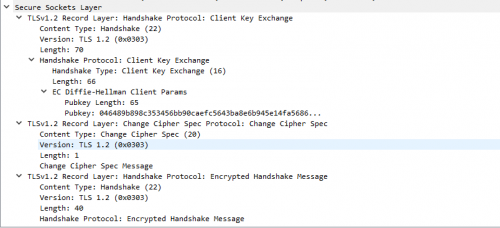

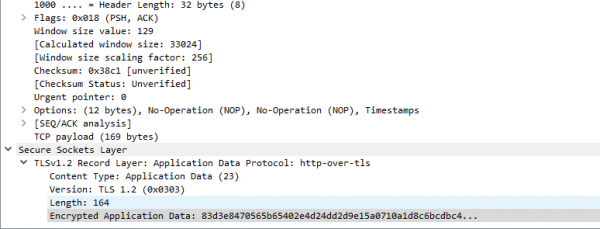

Misfit Shine uređaj koristi HTTPS za prijenos podataka do servera. To je vidljivo u Wiresharku gdje je uočeno korištenje SSL/TLS-a. Vidljivo je protokol rukovanja kako bi obje strane dobile i razmijenile potrebne informacije.

Prvo klijent pošalje “hello” poruku gdje je vidljivo okruženje šifriranje ( eng. Chiper Suite) koje sadrži različite algoritme koji će se koristiti u komunikaciji za sve što će biti potrebno. Okruženja ima više, a server odabire jednog od njih. Nakon toga server šalje “hello” poruku gdje odabire okruženje i šalje certifikat klijentu. Zatim slijedi razmjena ključeva od strane servera gdje on šalje svoj javni ključ klijentu te javlja da klijent može započeti komunikaciju. Klijent također šalje svoj javni ključ i kriptiranu poruku.

Nakon što se to sve obavi, primamo „podatke aplikacije“ koje sadrže informaciju koju smo tražili, odnosno promijenili. Kao što možemo uočiti, svi podaci su kriptirani i zaštićeni. Prilikom prijave, odjave, hvatanja automatskih podataka i spremanje na server, spremanja ručnih podataka (npr. dodavanje kilograma, visine, slike), svi podaci su bili kriptirani.

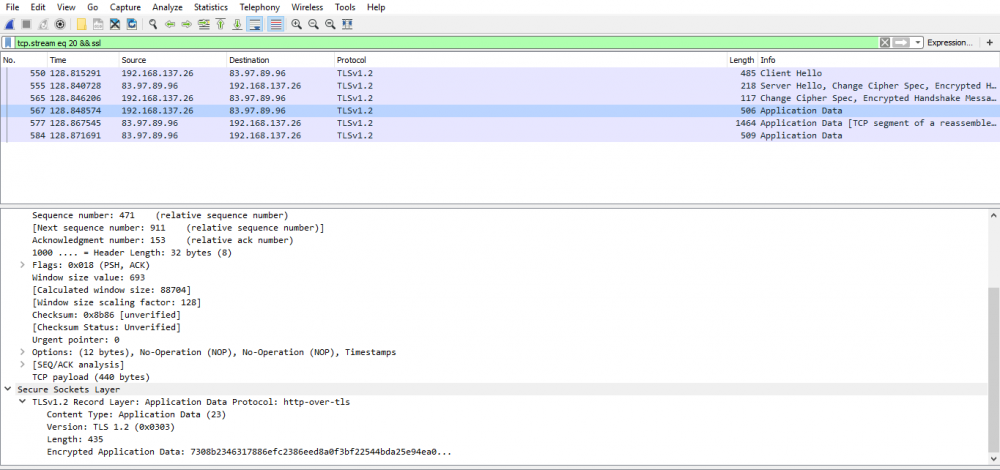

Jawbone UP3

Poput Misfit Shinea, Jawbone UP3 također koristi HTTPS protokol gdje su podaci zaštićeni. To je vidljivo u Wiresharku gdje je uočeno korištenje SSL/TLS-a. Vidljivo je protokol rukovanja kako bi obje strane dobile i razmijenile potrebne informacije.

Kao što možemo uočiti, svi podaci su kriptirani i zaštićeni. Prilikom prijave, odjave, hvatanja automatskih podataka i spremanje na server, spremanja ručnih podataka (npr. dodavanje kilograma, visine, slike), svi podaci su bili kriptirani. Na ovom konkretnom primjeru šalju se ručno upisani podaci.

Mijenjanje podataka

Svi podaci koje smo analizirali između mobilne aplikacije i servera bili su zaštićeni HTTPS-om. Ipak istraživanje tvrtke Open Effect pokazalo je da su aplikacije na oba android mobilna uređaja ranjive prema motiviranom korisniku koji kreira lažne generirane fitness podatke za njihove korisničke račune, varajući servere da ti lažni podaci zapravo potječu sa nosivih fitness uređaja. HTTPS samo štiti komunikacijski kanal između korisnika i servera, odnosno ne nudi zaštitu od zloupotrebe usluge od strane krajnjeg korisnika.

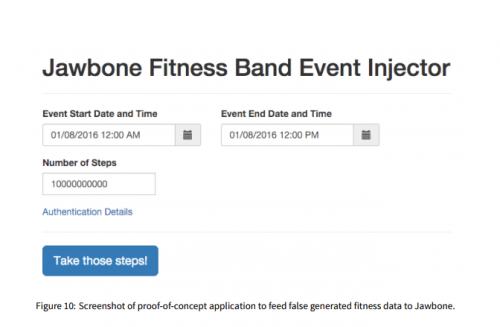

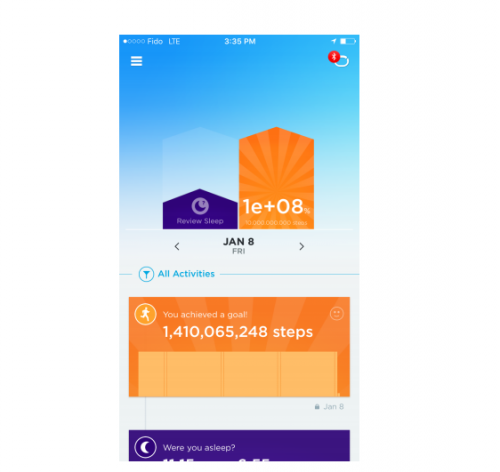

Uređaji koje su istraživali nisu koristili end-to-end enkripciju od uređaja do servera, čime su oni postali ranjivi na mijenjanje podataka od strane korisnika. Kako bi kreirali lažne podatke, kreirali su proxy server kako bi zamijenili pravi server za enkripciju. Iskoristili su ovu prednost da bi uopće shvatili strukturu generiranih fitness podataka, istražili HTTP zahtjeve i autentifikacijske detalje kako bi uspjeli kreirati uspješan zahtjev prema serverima. Na slikama je naveden primjer kako su uspjeli poslati lažne podatke JawBone UP3 aplikaciji. Poslali su da je korisnik napravio 10 milijardi koraka taj dan.

Zaključak

Kako je NFC tehnologija sve zastupljenija kod uređaja poput Fitness Trackera, Smart TV-a, raznih bežičnih uređaja radi lakšeg povezivanja i komuniciranja s drugim uređajima, javlja se pitanje privatnosti osoba koje takve uređaje konstantno nose. Zamislite samo koliko uređaja je moguće locirati na nekim posjećenijim mjestima koja imaju veliku koncentraciju ljudi poput trgovačkih centara, studentskih domova, zgrada u velikim gradovima, nogometnim stadionima, aerodromima, velikim gradskim trgovima i slično. Na takvim mjestima moguće je pronaći i locirati mnogo uređaja, te je moguće takve uređaje pratiti na određenim mjestima. Moguće je vidjeti koliko ljudi ima na određenom mjestu koji posjeduju ovakve uređaje, moguće je pratiti njihovo kretanje na određenome mjestu i sve to je moguće pratiti kroz vrijeme prateći u koje vrijeme i koji vremenski period osobe provode vrijeme na nekom mjestu.

Postoji velika opasnost i od prodaje podataka koje kompanija skupi o nama. Pravo na to imaju jer smo to prihvatili prilikom instalacije uređaja (uvjeti korištenja). Kompanije oba uređaja dopuštaju zahtjeve korisnika da se neki njegovi podaci obrišu, ali će neki i dalje ostati na serveru kako bi se koristili u statističke svrhe. Prihvaćanjem uvjeta korištenja, da li smo dopuštenje da naši podaci mogu biti korišteni od strane treće strane te se sve češće spominju farmaceutske tvrtke koje bi imale velike koristi od podataka o zdravlju i zdravstvenim navikama korisnika u budućnosti.

Literatura

- https://openeffect.ca/reports/Every_Step_You_Fake.pdf

- https://blog.bluetooth.com/bluetooth-technology-protecting-your-privacy

- http://www.linuxjournal.com/content/monitoring-android-traffic-wireshark

- https://www.forbes.com/sites/thomasbrewster/2015/05/21/context-android-app-spies-on-bluetooth-le/#5bb37b985c9c

- https://www.instantssl.com/ssl-certificate-products/https.html

- http://www.computerweekly.com/news/4500246790/Researchers-raise-privacy-concerns-about-Bluetooth-Low-Energy-devices