Analysis of VaultX leaks

Temu rezervirao: Vedran Gložinić

Temu obrađuju:

Vedran Gložinić (vedglozin)

Gabriel Ilić (gabilic)

Zlatko Mehanović (zlamehano)

Vault 7: CIA Hacking Tools - WikiLeaks

Sadržaj |

Uvod

Takozvani „Trezor 7“ je skup dokumenata koji su iscurili iz zatvorene mreže američke Centralne Obavještajne Agencije i objavljeni su na stranici za objavljivanje osjetljivih i tajnih dokumenata Wikileaks. Dokumenti koji su procurili dio su serije „Year Zero“ te su izvađeni iz visoko sigurne zatvorene mreže unutar CIA-inog Centra za Cyber Intelligence. Ti dokumenti daju uvid u hakerske mogućnosti CIA-e te otkrivaju kako je agencija izgubila skup virusa i ranjivosti namijenjenih špijuniranju i nadziranju mnogih vrsta uređaja i sustava. Trenutno nije poznato tko je zaslužan za curenje ovih dokumenata no, budući da je Snowden već ranije otkrio značajan dio informacija, nije teško pretpostaviti da za Trezor 7 zaslužan netko tko je bio ili je trenutno uključen u hakerski odjel CIA-e.

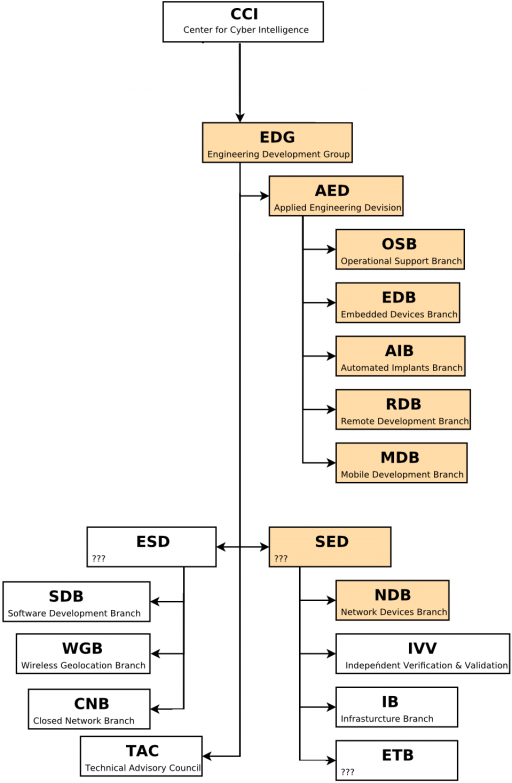

U ovom tisućljeću CIA je povećala operacije diljem svijeta te su u te operacije sa napretkom tehnologije stigle i hakerske operacije kojima bi CIA pokušala ostvariti prednost i moć nad drugim zemljama. Tajni hakerski program pokrenut od CIA-e zove se „Godina Nula“ (eng. Year Zero) i sadrži malware te ranjivosti koje je CIA pokušala iskoristiti protiv poduzeća u SAD-u i Europi. Ta poduzeća uključuju Apple, Google, Microsoft, Samsung i mnoga druga koja će biti spomenuta u ovom seminaru. Hakerski odjel CIA-e spada pod Centar za Cyber Intelligence, skraćeno CCI, a početkom 2017. imao je više od tisuću proizvedenih virusa i malwarea koji su bili izrađeni s ciljem špijunaže i protušpijunaže na komercijalnom tržištu.

Problem kod „cyber oružja“, tj. oružja poput malwarea, virusa, ranjivosti, trojanaca i slično je da kad se jednom stavi na vidjelo mogu ga svi koristiti. Tako jedan program CIA-e ili ranjivost koju je otkrio CCI može svatko koristiti ili iskoristiti, od drugih država do hakera tinejdžera u svojim podrumima. Malware i hakerske alate izradio je odjel EDG (skr. Engineering Development Group) koji se bavi razvojem softwarea unutar CCI-a. Odjel je također zaslužan za testiranje i podršku ranjivosti, malwarea, virusa i ostalih alata koje CIA koristi za svoje operacije po cijelom svijetu.

--Vedglozin 23:26, 6. veljače 2018. (CET)

Kratka analiza

Jedan od zanimljivijih projekata zvan je „Weeping Angel“. Dobio je naziv po kipu koji se pojavio u televizijskoj seriji Doctor Who i označava kipa koji se ne miče samo dok ga netko gleda. Tako se ovaj projekt može smatrati sličnim kipovima iz serije zbog toga što je u mogućnosti zaraziti pametne TV-e i pretvoriti ih u mikrofone. Nakon napada, software televizor stavlja u lažni „Off“ način u kojem se čini kao da je ugašen, no u pozadini je televizor zapravo upaljen i snima razgovore koje preko Interneta šalje na tajni CIA poslužitelj.

Druga zabrinjavajuća stvar na kojoj CIA radi od kraja 2014. godine je zaraza računalnih sustava u modernim automobilima i kamionima. Takva kontrola bi omogućila CIA-i da vrši ubojstva bez da vozač može išta napraviti oko toga. Teoretski, virus koji zarazi sustav bi mogao namjerno ugasiti ABS ili Traction Control kako kočnice ne bi dobro radile, što bi rezultiralo prometnom nesrećom i potencijalnom smrću vozača ili putnika. Ne treba spomenuti da su takva ubojstva gotovo nemoguća za otkriti, što stvar čini još gorom.

CIA-in odjel za mobilne uređaje (Mobile Devices Branch) bavi se otkrivanjem načina kako udaljeno (preko Wi-Fi-ja ili mobilne mreže) preuzeti kontrolu i hakirati pametne telefone. Zaraženi telefoni mogu CIA-i slati geografsku lokaciju, snimati zvuk i razgovore, preuzimati tekstualne poruke te potajno aktivirati mikrofon i kameru. Sve se te informacije, kao i u slučaju pametnih TV-a, šalju na tajni poslužitelj kojim upravlja CIA. Napadi i alati korišteni za napade uglavnom su korišteni za proizvode tvrtke Apple, poput iPhonea, iPadova i ostalih uređaja koji koriste iOS sustav. Razlog zbog kojeg je CIA usredotočena na proizvode Applea može biti taj što poznati i utjecajni ljudi iz politike i društva uglavnom koriste Appleove proizvode. Druga jedinica u odjelu bavi se Googleovim Android sustavom, budući da većina pametnih telefona danas koristi Android OS. „Godina nula“ otkriva kako je CIA iskoristila ranjivosti Androida kako bi izradila alate koji mogu zaraziti uređaj i zaobići enkripciju na poznatim aplikacijama poput WhatsAppa, Signala ili Telegrama. To se događa tako da alat prikupi i pošalje informacije u aplikaciji prije nego što su enkriptirani i poslani, te ih šalje CIA-inom poslužitelju.

CIA se također bavi zarazom uređaja koji koriste Microsoft Windows operativni sustav te nakon zaraze kontroliranjem i prikupljanjem informacija s uređaja pomoću malwarea. U tu svrhu malware je rađen tako da se može sakriti u CD-ima ili DVD-ima, USB uređajima (pogotovo memorijskim USB stickovima), sustavima za sakrivanje podataka u slikama i sakrivenim dijelovima diska (koji su kriptirani ili nisu prikazani u exploreru te možda sadrže osjetljive informacije). Izrada ovog malwarea događa se u odjelu Automated Implant Branch, a napadi protiv infrastrukture Interneta rađeni su od strane odjela Network Devices Branch.

Karikatura WikiLeaksa prikazuje CIA nadzor nad cijelim svijetom

--Vedglozin 23:26, 6. veljače 2018. (CET)

Prikupljanje ranjivosti

Nakon što je Snowden objavio dokumente o NSA-i, software i hardware industrija u SAD-u je napravila dogovor s tadašnjom administracijom da će se sve ranjivosti (nazvane „zero days“) javno otkriti i prikazati javnosti. Sve ranjivosti i bugovi proizvođača u SAD-u (npr. Apple, Google, Microsoft) bit će otkrivene kako bi se mogle popraviti tj. zakrpati te kako ih nitko ne bi mogao iskoristiti bez znanja javnosti i američke vlade. To smanjuje rizik da se ranjivosti uređaja i softwarea mogu iskoristiti te naškoditi korisnicima u SAD-u, ili još gore, u američkoj komunikacijskoj infrastrukturi. Vlade drugih zemalja u tim slučajevima mogu iskoristiti nepoznate ranjivosti da sruše ili ometu ključni dio mreže, a pojedinci teoretski mogu ucjenjivati proizvođače. Čak i ranjivosti koje ne spadaju pod ranjivosti koje se mogu iskoristiti, nego samo pod glasine, mogu biti loše za udio dionica i poslovanje američkih proizvođača, pa je zbog toga američka vlada objavila da će od 2010. godine javno objavljivati sve ranjivosti.

CIA-i se nije sviđao ovaj dogovor. Dokumenti „Godine nula“ otkrivaju kako CIA nije poštivala pravilo koje nalaže da se sve ranjivosti otkrivene od 2010. godine moraju javno objaviti, nego ih je koristila za izradu svojih alata. Stav CIA-e bio je da su ranjivosti mogle otkriti druge obavještajne agencije ili pojedinci te da ih je bolje pretvoriti u oružja nego ignorirati ili pokušati popraviti. Pametni telefoni sa Android i iOS operacijskim sustavima bili su i bit će ranjivi za napad sve dok CIA proizvođačima softwarea ne obznani da u njihovim sustavima postoje ranjivosti. CIA-i to nije pogodno zbog toga što su ranjivosti dostupne na svim uređajima, bilo da su to uređaji prosječnog stanovnika SAD-a, neke druge zemlje ili potpredsjednika vlade koji se služi iPhoneom ili drugim pametnim telefonom sa Android sustavom.

Dok god postoje takve ranjivosti i alati kojima se ranjivosti mogu iskoristiti, rizik za cyber proliferaciju je velik. Do nuklearnog materijala potrebnog za izradu nuklearne glave u hladnom ratu nije mogao doći bilo tko, no do cyber oružja se može doći vrlo lako. Pojedinac sa malo boljim znanjem u informatičkoj tehnologiji ova cyber oružja može nabaviti na crnom tržištu te, ovisno o namjeri, napraviti štetu drugim pojedincima ili informacijskim sustavima. Problem nastaje u činjenici da ljudi koji izrađuju i koriste ove cyber alate imaju dovoljno znanja da ih preuzmu i iznesu iz sigurne mreže bez ostavljanja tragova. Takvi pojedinci nakon iznošenja alate mogu objaviti, iskoristiti protiv organizacije u kojoj rade ili ih mogu prodati na crnom tržištu i zaraditi koji dolar više. Tako se ova cyber oružja mogu brzo proširiti i biti korištena od strane bilo koga tko zna malo više o informacijskim sustavima. U jednom scenariju vladin operativac CIA-e može alat za iskorištavanje ranjivosti prodati operativcu druge zemlje koji se predstavlja kao tinejdžer, pa tako druga zemlja može dobiti uvid u sigurnosne propuste uređaja kojima se služe ljudi iz obje zemlje. Zadnjih nekoliko godina događa se sve više i više iznošenja alata i informacija od strane zaposlenika u sektoru prikupljanja informacija u SAD-u. CIA-ini i NSA-ini zaposlenici i ljudi koje unajmljuju za pojedine poslove u povjerljivom okruženju bili su optuženi, pod istragom ili osuđeni za incidente koje su napravili slučajno ili s namjerom da cyber vlasništvo organizacija u kojima rade iskoriste za svoje svrhe.

--Vedglozin 23:29, 6. veljače 2018. (CET)

Baza u Frankfurtu i fizički zadaci

U dokumentima koji su iscurili objavljeno je da CIA uz svoju glavnu bazu u Langleyu koristi američko veleposlanstvo u Frankfurtu kao tajnu bazu za hakerske operacije u Europi, Bliskom Istoku i Africi. Dokument „CCI Europe Engineering“ opisuje kako pristupiti tajnoj bazi. U dokumentu se spominje pisanje lažnog razloga za posjetu prije nego što operativac krene u Njemačku, spavanje na avionu, uzimanje novaca i prijava u hotel (spominje se obavezno micanje svih elektroničkih uređaja iz hotelske sobe), pojašnjavanje puta od hotela do veleposlanstva, razgovor na ulazu u veleposlanstvo i dužnosti u tajnom odjelu veleposlanstva. Neki alati koje je proizvela CIA namijenjeni su za zatvorene mreže kojima je teško pristupiti. U takvim okolnostima agenti moraju fizički pristupiti računalu ili mreži kako bi izvukli informacije. Kako bi sakrili izvlačenje informacija, agentima na zadatku daju se posebne aplikacije koje zavaravaju korisnika koji trenutno promatra agentov ekran. Na agentovom računalu izvodi se sustav „Fine Dining“ koji agenta opskrbljuje sa 24 lažne aplikacije koje u pozadini postavljaju malware, izvlače informacije i onesposobljavaju sustav, dok se na ekranu agentovog računala izvode poznate aplikacije poput VLC-a, Prezija, računalnih igara ili lažnih antivirusnih programa.

Kako bi napala svoje mete, CIA zahtijeva da ubačeni programi komuniciraju s kontrolnim programima preko interneta. Kada bi ubačeni programi i software bili označen znakom „povjerljivo“, CIA bi mogla biti optužena za dijeljenje osjetljivih i tajnih informacija preko interneta, što bi značilo da CIA krši američki zakon koji ne dopušta otkrivanje tajnih informacija i softwarea preko interneta. Kako bi izbjegla kršenje zakona, CIA je svoju strukturu operacija maknula iz statusa „povjerljivo“ i sve svoje alate označila nepovjerljivim softwareom. Na taj su način izbjegli pravne nevolje koje bi ih mogle snaći ukoliko vlada SAD-a sazna za operacije koje CIA provodi koristeći prijenos informacija preko interneta. Struktura koja je postala nepovjerljiva je malware (zajedno s ranjivostima), slušne stanice (eng. Listening Posts), i sustavi za upravljanje (eng. Command and Control Systems). Zbog ove zakonske rupe CIA nije mogla tužiti hakere i druga poduzeća koji su uzeli njezine alate, a zbog ustava SAD-a nije ih mogla niti staviti pod copyright.

Budući da tužbe protiv ljudi i poduzeća ne pomažu u slučaju širenja ovih alata, CIA je morala svoj arsenal cyber oružja držati pod kontrolom pomoću skrivanja, što je uglavnom uključivalo sigurne zatvorene mreže sa vrlo ograničenim pristupom na kojima su bili spomenuti alati i malware. CIA-in malware je, za razliku od ostalih oružja koja uključuju eksploziv, dizajniran da zarazi metu i ostane na uređaju. Na taj način malware može komunicirati sa CIA-inim poslužiteljima i slati podatke natrag prema Command and Control strukturi. Malware i virusi CIA-e su posebno dizajnirani tako da promaknu kriminalnim forenzičarima i antivirusnim sustavima kako bi smanjili otkrivanje i povećali učinkovitost napada. Za te svrhe CIA je za svoje tehničare napisala posebna pravila kojih bi se trebali pridržavati, tzv. DOs and DON'Ts koji uključuju opće operacije, mrežne operacije, pisanje i čitanje s diska, upravljanje datumima i vremenom (primjer je korištenje druge vremenske zone koja nije u SAD-u) i enkripciju. Pravila su pisana kako bi se izbjegli tragovi CIA-e i vlade SAD-a u forenzičkim istragama, a tajni standardi uključuju:

- Enkripciju kako bi se sakrila komunikacija između hakera i malwarea (dopis što se mora raditi, što se ne mora raditi, što bi se trebalo ili ne bi trebalo raditi, što se može raditi, opis mete, poslužitelja, prijenosa i njegove enkripcije, uklapanja u normalnu sliku rada sustava i podatke koji su preuzeti s mete)

- Opis meta i izvučenih podataka (kako spremati izvučene podatke, opis putanje i strukture direktorija, podaci koji moraju biti prisutni kod izvučenih informacija za datotečne i mrežne sustave)

- Izvršavanje payloada (kako pokrenuti payload pomoću modula, pokretanje payloada direktno u radnoj memoriji računala mete, vrste napada u kojima se payload i komunikacija natrag mora i ne mora nadgledati i sl.)

- Dugotrajnost (DLL moduli za Windows OS koji se moraju pokretati na početku u radnoj memoriji kako bi bili dugotrajni, operacije i upute kako treba implementirati payload da se ovo ostvari)

CIA-ini hakeri do sad su bili najuspješniji u napadima na antivirusne programe. Jedan takav primjer je Comodo, koji je zaobiđen tako da se malware postavi u Recycle Bin Microsoft OS-a. Operacije koje se moraju izvesti kako bi se zaobišao svaki poznatiji antivirusni program također su otkrivene u Trezoru 7, a otkrivaju kako je CIA uspjela zaobići otkrivanje svojih malwarea na poznatim antivirusima poput Avasta, Symantica, Nortona, Malwarebytes Anti-Malwarea, MS Security Essentialsa, McAfeea, Kasperskya, ESET-a, AVG-a te Bitdefendera. Na primjer, u jednom tajnom dokumentu (PSPs vs. DLL Injection) se spominje kako se malware može aktivirati pomoću dodavanja novog procesa, što za Windows OS radi odlično protiv Kasperskya, AVG-a i Bitdefendera koji ne nadziru korisničke procese.

--Vedglozin 23:29, 6. veljače 2018. (CET)

Organizacija CCI-a

Organizacijska struktura Centra za Cyber Intelligence (Link na originalnu sliku)

Pregled dokumenata

Ovaj link vodi na skup iscurenih dokumenata.

ODJELI I GRANE ORGANIZACIJE

Embedded Development Branch (EDB) (Link)

Odjel koji se bavi izradom i distribucijom zlonamjernog koda (engl. malware) za upravljanje programima na raznim platformama i uređajima. U dokumentima se nalazi sljedeće:

- kako pokrenuti virtualno i testno razvojno okruženje za izradu novog zlonamjernog programa (Link)

- razni članci na temu „Kako uraditi nešto“ u kojima se dotiču područja UEFI, EFI, programskog prevođenja (engl. compiling) za Linux, stvaranje Polaris Boot poslužitelja, Solaris automatizirani poslužitelj, praćenje mreže putem alata Wireshark i Nmap (Link)

- popis uređaja i poslužitelja (DNS poslužitelji, obični poslužitelji, usmjernici (engl. router) i točke pristupa, virtualni uređaji, Solaris uređaji, Solaris infrastruktura, upute za spajanje) (Link)

- misija i vizija odjela (Link)

- daljnji projekti (uglavnom vezani uz udaljeni pristup i bežični (engl. wireless) pristup Linux i Unix sustavima) (Link)

- naručeni uređaji i njihovo stanje (pospremljeni ili trenutno online) (Link)

- mali usmjernici (istraživanje malih usmjernika i njihovih tipova u Pakistanu i Kini, najpopularniji usmjernici na stranici Amazon kanadske domene – amazon.cn) (Link)

- osoblje (Link)

Remote Development Branch (RDB) (Link)

Nije posebno navedeno čime se bavi, ali se može zaključiti da se radi o izradi zlonamjernih programa kojima se može preuzeti kontrola ili podaci sa udaljenih uređaja. Dokumenti za ovaj odjel su sljedeći:

- osoblje (Link)

- biblioteke za programski jezik Python korištene u DART udaljenom testiranju (Link)

- misija i vizija odjela (Link)

- biblioteka komponenata (krađa snimke web kamere, alati za zapisivanje unesenih znakova s tipkovnice (engl. keylogger), prikupljanje lozinki u pregledniku Internet Explorer, Windows 7 administratorske ovlasti, uništavanje podataka, DLL injection napad, čuvanje zlonamjernih programa u listi particija prilikom pokretanja računala (engl. boot), APC injection, izbjegavanje antivirusa pomoću smanjenja vremena analiziranja, neovlašteno čitanje i pisanje u Master Boot Record) (Link)

- alat Reforge (tipovi varijabli, funkcije, moduli, operatori, programsko prevođenje). (Link)

Operational Support Branch (OSB) (Link)

Odjel koji se bavi izvlačenjem informacija i prikupljanjem podataka pomoću pozadinskih procesa korištenjem programa namijenjenih za agente na terenu. Dokumenti u odjelu su sljedeći:

- osoblje (sa popisom ureda) (Link)

- vježbe za nove razvojne programere (alat Visual Studio, kratice, pisanje dokumentacije, verzioniranje koda, popis pravila „DO's and DON'Ts“, DART, programiranje za Windows, osnove računalne forenzike, jedinični testovi, postavljanje razvojnog okruženja) (Link)

- infrastruktura virtualnih strojeva (engl. virtual machine) (Infrastructure, Utility, Listening Posts, Bamboo, Test)

- najbolji citati iz 2015. godine (Link)

- alat Payload Tracker (većinom za Windows sustave, autor se čini entuzijastičan) (Link)

- članci s uputama (engl. how-to) (razmjena korisnih članaka unutar odjela) (Link)

- OSB lozinke (popis za svaki pojedini uređaj) (Link)

- korisni alati (Time Stomper, Munge Payload, Error Munger) (Link)

Meme vezan uz lozinke pronađen u dokumentima Vault 7

Mobile Development Branch (MDB) (Link)

Odjel koji se bavi pisanjem zlonamjernih programa za pametne uređaje s naglaskom na Apple-ov iOS i Google-ov Android s kojih se nakon infekcije mogu izvlačiti podaci i upravljati dijelovima uređaja na kojima je prisutan zlonamjerni program. Nema dokumenata za ovaj odjel.

Automated Implant Branch (AIB) (Link)

Odjel koji je zadužen za inficiranje operacijskih sustava (većinom Windows OS koristeći ranjivosti već postojane u sustavu) zlonamjernim programima koji se mogu proširiti preko CD-a, DVD-a, USB memorija i skrivenih particija kako bi opstali u okruženju računala koje je zaraženo. Dokumenti koji su prikazani za ovaj odjel su sljedeći:

- zahtjevi alata Grasshopper (sustav za iskorištavanje ranjivosti Windows i Windows Server operacijskih sustava) (Link)

- osoblje (Link)

- misija i vizija (tvrdi se da je vizija izraditi i održavati programe umetanja (engl. injection)) (Link)

Network Devices Branch (NDB) (Link)

U ovom odjelu se razvijaju alati i programi koji se mogu iskoristiti protiv internetske infrastrukture i web poslužitelja. Dokumenti su sljedeći:

- alat vSphere Web Client (koraci kako ubrzati vSphere Web Client u virtualnim strojevima) (Link)

- VMware Workaround (uputa kako popraviti grešku OVF Deployment Failed) (Link)

- konfiguracija alata Wireshark na Linux Ubuntu sustavu (Link)

- opseg testova (bilješke) (Link)

- upute za backdoor alate (Windex, Chimay Red, TinyShell, BusyBox) (Link)

- infrastruktura laboratorija (poslužitelji sa konzolama, VMware poslužitelji, zastarjeli VMware poslužitelji, Switchport veze i Secure Area Network) (Link)

- natjecanje u sklekovima (Link)

- laboratorijske demonstrature (Link)

- laboratorijske zabilješke (Link)

- članci s uputama (engl. how-to) (dotiču se Fluxwire-a i SOHO trijaže) (Link)

Technical Advisory Council (TAC) (Link)

Bavi se pregledom i promatranjem postupaka u drugim odjelima. Zadužen je za postavljanje pitanja koja se tiču drugih obavještajnih grupa te kako izbjeći pogreške koje su one napravile. U odjelu se raspravlja o pisanju koda, praksi spremanja podataka, izvođenju testova, pisanju dokumentacije i svemu što se tiče najboljih praksi u industriji. Postoje dva dokumenta:

- što je Equation učinio krivo i kako mi možemo izbjeći isto (što je bilo pogrešno u pristupu i implementaciji Equation grupe iz NSA) (Link)

- Maslow's Hierarchy of Code Review (najbolje prakse u programiranju) (Link)

CCI Europe Engineering (Link)

Odjel u Frankfurtu koji u veleposlanstvu SAD-a služi kao tajna baza CIA-e iz koje se vrše operacije u Europi, Bliskom Istoku i Africi. Jedini dokument je EDG Familiarization TDY (Link) koji je objašnjen u poglavlju „Baza u Frankfurtu i fizički zadaci“.

OPERACIJSKI SUSTAVI I PLATFORME

U ovom poglavlju nalazi se popis operacijskih sustava i platformi koje mogu biti zaražene zlonamjernim programima izrađenim od strane CIA-e. U poglavlju ću ukratko proći kroz sadržaj dokumenata koji su objavljeni u sklopu Trezora 7.

iOS (Link)

- mogućnosti analiziranja dijeljene priručne memorije (engl. cache) alatom PensiveTrace (Link)

- upute za testiranje udaljenog upravljanja sa NGINX alatom i Apache poslužiteljem (Link)

- brisanje zabilježaka iz pada sustava kako bi se oslobodio prostor (Link)

- prefiksi verzija iOS-a (Link)

- procedure i pravila za postavljanje, nadogradnju (engl. update), aktivaciju i jailbreak pametnih telefona prije postavljanja na DEVLAN (zatvorenu mrežu za razvojne programere unutar odjela, sadrži upute za aktivan i neaktivan uređaj koji je najvjerojatnije iPhone) (Link)

- iOS exploit-i (14 navedenih exploit-a s dodatnom tablicom alata koji se mogu iskoristiti kod različitih ranjivosti) (Link)

- Data Transfer Object Logging korišten u MDB odjelu (Link)

- postavljanje DNS poslužitelja koji je namijenjen kako bi prevario uređaj i preusmjerio njegove DNS zahtjeve prema poslužitelju u odjelu (Link)

- količina RAM-a prema modelu i atributi vezani uz RAM (Link)

- popis uređaja za testiranje (uglavnom iPhone-i i iPad-i) (Link)

- članci s uputama (debugiranje iOS sustava i stvaranje novog repozitorija/projekta) (Link)

- radionice (TRICLOPS 2014. i 2015. u Ottawi) (Link)

- Bootstrapper design (flowchart-ovi) (Link)

- posuđeni uređaji (lista uređaja i zaposlenika koji su ih zadužili) (Link)

- popis iPad Air 2 i iPhone 4 uređaja (Link)

- Binary Verifier (program koji provjerava jesu li povjerljivi znakovni nizovi unutar binarne datoteke i generira popis znakovnih nizova koji moraju pogledati zaposlenici) (Link)

- iOS Developer Setup Guide (vodič za razvoj iOS-a sa savjetima, kraticama i uputama kako postaviti razvojno okruženje ili povezati iOS s drugim alatima CIA-e) (Link)

- iOS poslužitelji (kratak opis poslužitelja korištenih u razvoju i testiranju programa) (Link)

- upute za prijenos podataka ili alata s jedne lokacije na drugu (korišteno za razvoj) (Link)

- iOS trijaža (popis postupaka i alata koji trebaju biti instalirani kada se pojavi nova verzija iOS-a) (Link)

- licence software-a (ključevi u hex zapisu za Sublime i Omnigraffle vezani uz pojedinog korisnika) (Link)

- SoT testovi (lista testova i njihov uspjeh / neuspjeh) (Link)

- alat MCNUGGET (lista testova, upute za korištenje itd.) (Link)

- istraživanje (iOS 9, iOS 8, reverzni inženjering Lockdown-a, iskorištavanje neaktivnog uređaja koristeći i ne koristeći Wi-Fi) (Link)

- zanimljive datoteke na uređajima (enkriptirane cache datoteke i njihove putanje) (Link)

Mac (Link)

- instalacija Ghidra alata (upute i moguće poteškoće) (Link)

- alat Nope (često postavljena pitanja za C++, putanje sigurnosnih direktorija za OS X, upute za omogućavanje OS X nadogradnji na DEVLAN-u, upute za Mac OS Kernel debugiranje, upute kako napraviti zombi proces) (Link)

- development (članci s uputama, SDK development, VMWare Fusion ključevi i korisnici s ključevima na DEVLAN-u) (Link)

Android (Link)

- exploit-i i tehnike Android-a (tablica imena, opisa, uređaja koji su pogođeni i tip ranjivosti sa kratkim uputama kako iskoristiti ranjivost) (Link)

- Android Developer instalacija (postavljanje SSH para, instaliranje Git-a, postavljanje lozinki, postavljanje Android okruženja na OS X-u, instaliranje Android okruženja za Ubuntu, postavljanje varijabli okruženja (engl. environment variable), česte greške Android Studija na OS X-u) (Link)

- USB Reverse Tethering (korisnički priručnik o tome kako dijeliti Internet vezu od stolnog računala ili laptopa do Android uređaja preko USB kabla, a da se uređaj ujedno i puni) (Link)

- postavke laboratorija (postoje dvije bežične pristupne točke za razvijanje) (Link)

- upute kako simulirati kašnjenje paketa ili odbacivanje paketa (firewall) (Link)

- korisnički priručnik za RoidRage (implantat za Android) (Link)

- udaljeno debugiranje preglednika Chrome na Android-u (bez interneta na Android uređaju, priručnik pisan za sustav OS X) (Link)

- AngerManagement (skup Hamr dodataka (engl. plugin) za Android okruženje koje može udaljeno iskorištavati funkcije i mogućnosti Android uređaja) (Link)

- Programsko prevođenje (engl. compiling) BusyBox-a za Android (Link)

- JQJGUNSHY (korištenje exploit-a, podizanja privilegija i implantata u uređaju Samsung Galaxy Tab 2, upute i mogućnosti) (Link)

- instalacija Spottsroide Development Kit-a na Ubuntu (Link)

- vodič za nove razvojne programere (poveznice na Android i iOS vodiče, plan učenja za osam dana unutar MDB-a) (Link)

Linux (Link)

- SSH forwarding portova (Link)

- prijava pomoću SSH ključa (Link)

- instalacija Wide Area Network emulatora (Link)

- instalacija Ubuntu sustava na Mac hardware (Link)

- instalacija alata Wireshark na Ubuntu (Link)

- instalacija Squid Proxy poslužitelja (Link)

VMware (Link)

- promjena isteka vremenskog intervala za vSphere Web Client (Link)

- uputa kako omogućiti kopiranje i lijepljenje sadržaja između virtualnog stroja i udaljene konzole na računalu mete (Link)

RAZVOJNI ALATI

Git Distributed Version Control (Link)

Razvojni inženjeri u odjelima koriste Git kako bi verzionirali kod i dijelili ga ukoliko je to potrebno. Možemo pretpostaviti da se koristi offline verzija Git-a unutar odjela kako projekti ne bi slučajno dospjeli na internet. Dokumenti koji se nalaze u ovom direktoriju su sljedeći:

- općenito o Git-u i poveznica na mrežu za dijeljenje koda (https://stash.devlan.net) (Link)

- upute kako maknuti binarne datoteke iz repozitorija prije nego se napravit commit (Link)

- podmoduli u Git-u za svrhe održavanja biblioteka (poddirektorija u direktoriju) (Link)

- novi projekt i prazan commit (upute) (Link)

- upute kako izvršiti merge za Git repozitorije (Link)

- instalacija i postavljanje Git-a na Windows (uključuje kopiranje praznog direktorija preko SSH veze prema git@stash.devlan.net) (Link)

- promjena podataka o autoru svih commit-ova u Git repozitoriju (Link)

- Workflow (centralizirani, odvojeni u grane (engl. branch), Git flow, forking) (Link)

- postavljanje Git-a za korisnike alata Visual Studio (instaliranje alata Visual Studio i Git ekstenzija, stvaranje novog projekta i kloniranje na repozitorij, datoteka gitignore i naredbe gitcommit) (Link)

- Git alati (spominje se Repo, alat za upravljanje Git direktorijima u projektu) i reference (priručnik za Git i njegove naredbe) (Link)

- Git reference (priručnik i članci) (Link)

- korisni savjeti i trikovi (npr. kako vratiti commit koji nije još spreman) (Link)

Meme vezan uz Git podmodule pronađen u dokumentima Vault 7

Igralište (Link)

- zanimljiv kod 2013 (zaobilaženje Windows 8 aktivacije i debugiranje DLL-ova u radnoj memoriji) (Link)

- wiki stranica CIA tehničara koji govori o filmu Star Wars (Link)

- upute kako napisati to-do stvari u listu (Link)

- upute kako pisati retrospektivu stvari koje su dobro odrađene i kako ih poboljšati (Link)

Suradništvo (Link)

- suradnja na konferenciji sa NSA i radionice sa partnerima u Ujedinjenom Kraljevstvu (Link)

- NERDS (Networking, Engineering, Research and Development Symposium) (Link)

- detalji i raspored NERDS-a (uključuje teme kao što su Ruby on Rails, Keylogger, konfiguracijske datoteke, tajno spremanje podataka, Google Test Framework, sreća itd.) (Link)

- prošle prezentacije i njihov raspored (uključuju zanimljiv NSA sastanak 2013. godine o Windowsu 8 i ostalim sličnim temama) (Link)

Razvojna pravila (Link)

- zahtjevi za proizvod (što se želi postići s tim, kako ovo poboljšava opću strategiju, pretpostavke o tehničkom ili korisničkom okruženju, tablica zahtjeva sa korisničkim pričama, dodatni sadržaji poput dijagrama, pitanja i planovi za budućnost) (Link)

- dokument sa popisom pravila „DO's and DON'Ts“ koji govori što je dobra praksa te što ne činiti (Link)

- pregled koda, dostavljanje proizvoda, testiranje i integracija, planiranje projekta, pisanje dokumentacije, razvojno testiranje, source control (što se mora raditi, što bi se trebalo raditi, što se ne bi trebalo raditi, što se ne smije raditi) (Link)

- tehnika Persistent Storage Option (korištenje varijabli u NVRAM-u koje postoje nakon reinstalacije operacijskog sustava te su skrivene forenzičkoj analizi tvrdog diska, moguće korištenje varijabli za spremanje zlonamjernih programa koji se ne bi mogli otkriti osim ako netko ne isključi UEFI Secure Boot i ručno pogleda popis NVRAM varijabli) (Link)

- tehnike u razvoju (skrivanje datoteka i procesa, skrivanje mrežne aktivnosti, podizanje ovlasti, backdoor-ovi, enkripcija itd.) (Link)

- preimenovanje installer-a u setup.exe kako ga AVG ne bi skenirao i otkrio trojanskog konja u njemu ako dođe na računalo mete (Link)

- članak koji kaže da je AVG otkrio zlonamjerni program nakon što je program zarazio računalo i signalizirao CIA-inom poslužitelju da je izvršen (problem je riješen tako da se napravio proces u zamrznutom stanju i onda kroz njega druga datoteka pokreće 32-bitni DLL koji vrši operacije tako da ga AVG ne otkrije) (Link)

- članak koji kaže da promjena tipa resursa može ukloniti upozorenja Bitdefender-a oko pojedinog alata (Link)

- objašnjenje kako se određeni antivirusni programi ponašaju u vezi s procesima, koje procese štite i nadgledaju (uključuje upute kako pomoću zamrznutog procesa ubaciti maliciozan kod u računalo mete) (Link)

- Comodo Gaping Hole of DOOM (svi procesi sa vlasnikom SYSTEM su za Comodo automatski legitimni i u njih se može sakriti zlonamjerni kod) (Link)

- Comodo i Recycle Bin (na Windows sustavu Comodo ne provjerava Recycle Bin direktorij pa se u njega može sakriti i izvršiti bilo koji zlonamjerni kod) (Link)

- korištenje padding-a na binarnim datotekama kako bi se izbjeglo otkrivanje u slučaju antivirusnog programa Avira koji provjerava datoteke sa velikim dijelovima sažetih ili enkriptiranih podataka (Link)

- članak o tome kako prepoznati Sandbox ili virtualni stroj (trojanski konj Upclicker čeka da Windows izvrši funkciju koja se poziva kada korisnik pusti lijevu tipku miša, Sandbox okruženje ne izvršava većinu funkcija koje imaju veze s mišem te se tako može otkriti izvršava li se maliciozan kod u virtualnom okruženju) (Link)

- lista DNS poslužitelja (CSV datoteke sa 5041 jedinstvenom IP adresom DNS poslužitelja, zemalja u kojima se nalaze i njihovih vlasnika koji uspješno rješavaju upite internet klijenata) (Link)

EDG ALATI

Microsoft

- KMS Keys (ključevi za Microsoft Office proizvode, Windows Server OS, Windows 8, Windows 10, Windows 7, Windows Vista) (Link)

- MSDN (lista MSDN računa i tko je zadužen za što)

Alati za programsko prevođenje (engl. compiling)

- Make (alat za compiling i recompiling koda, izrađen na GNU operacijskom sustavu) (Link)

Uređivači i razvojna okruženja

- 010 Editor (uređivač heksadekadskog koda sa popisom licenci i njihovih korisnika u odjelima) (Link)

- Winhex (uređivač heksadekadskog koda za forenziku u operativnom sustavu Windows) (Link)

- Vi i Vim (uređivači teksta za Unix operacijske sustave) (Link)

- Sublime Text (uređivači teksta za Mac, korisni prilikom uređivanja izvornog koda) (Link)

- Virtual Assist (dodatak za Visual Studio koji omogućuje automatsko završavanje koda i bolje obojan kod) (Link)

Virtualni strojevi

- VMware Workstation (program za pokretanje i rad na virtualnim strojevima) (Link)

- VMware Fusion Professional (program za pokretanje i rad na virtualnim strojevima za OS X) (Link)

- vSphere Client (koristi se za upravljanje virtualnim strojevima instaliranim na poslužiteljima)

Reverzni inženjering

- Ghidra (radno okruženje za reverzni inženjering izrađen od strane NSA) (Link)

- IDA Pro (komercijalni alat za reverzni inženjering i debugiranje)

- Cuckoo Sandbox (automatizirani alat za analizu zlonamjernog koda, koristi se za automatsko analiziranje rezultata stvari koje zlonamjerni program radi kada se izvršava u Windows sustavu) (Link)

- Incandescent Mind (alat za analizu digitalnog potpisa) (Link)

Source control

- Git Distributed Version Contol (sustav za upravljanje i verzioniranje koda)

- SourceTree (grafičko sučelje za Git sustav) (Link)

Ostali alati

- Dia (alat za izradu dijagrama koji podržava UML) (Link)

- Docker (alat za jednostavnu konfiguraciju i pokretanje virtualiziranih programa koji koriste resurse operacijskog sustava na kojem se izvode) (Link)

EDG SAVJETI

- Winshell testno okruženje (korak-po-korak vodič koji objašnjava kako testirati novoizrađeni alat koristeći FIO shell alat) (Link)

- debugiranje virtualnog operacijskog sustava na VMware-u (Link)

- nadogradnja Windows Symbol preko Interneta (Link)

- preuzimanje Windows Symbols-a sa zajedničkog repozitorija (Link)

- korisni savjeti izrade skripti u komandnom okruženju (Link)

- upute kako konfigurirati Windows nadogradnje (eng. Windows Updates) na radnu stanicu koristeći DEVLAN-ov WSUS poslužitelj (Link)

- Strings-GUI (alat koji omogućuje razvojnim inženjerima da pregledavaju znakovne nizove u binarnim datotekama bez uključivanja komandnog okuženja) (Link)

- upute kako instalirati starije verzije .NET Frameworka na Windows 8.1 (Link)

DEVLAN RESURSI

- Internet Relay Chat (adresa na irc.devlan.net, korišten za komunikaciju između zaposlenika) (Link)

- popis resursa na DEVLAN-u (mrežni, operacijski sustavi, razvojni i suradnički) (Link)

- mrežni resursi (DEVLAN DCCA, poslužitelj sa Network Time protokolom sa adresom 10.0.0.60 (Link)

- resursi za operacijske sustave (Linux Ubuntu i Debian OS, Solaris poslužitelj, Solaris 11 paket, Perl moduli i komponente, MSDN alati i programi (Link)

- razvojni resursi (Stash, Fisheye, Bamboo, Jira, Chrome dodaci za razvoj) (Link)

- suradnički resursi (rasprave i dokumentacija, Internet Relay Chat, zastarjeli wiki) (Link)

DART

Dynamic Automated Range Testing je skup alata koji omogućuju automatsko testiranje programa pomoću tehnologije Tyrant i koristi se kako bi razvojni inženjeri mogli istovremeno vršiti testove na velikom broju resursa. DART administratorima omogućava da dodaju, mijenjaju i uklanjaju resurse na kojima se izvode testovi koji se istovremeno mogu pustiti odjednom na više platformi. Na taj način se otkriva ponašanje svakog pojedinog sustava na test koji je nad njim proveden, a sve to se automatski dokumentira kako bi se moglo kasnije pregledati. Treba spomenuti da su testovi neovisni jedni o drugima, pa tako više razvojnih inženjera mogu vršiti različite testove nad istim resursima bez međusobnog isključivanja. Dokumenti koji se nalaze u ovom dijelu su sljedeći:

- korisnički priručnik za DART (verzije za korisnike i administratore iz 2015. i 2014. godine zajedno sa zabilješkama o trenutnoj verziji) (Link)

- upute za instalaciju DART-a (uključuje popis DART poslužitelja na virtualnim strojevima za testove (Windows XP, Windows Vista, Windows 7 i Windows 8) te pripadajuća dokumentacija) (Link)

- česti problemi i kako ih riješiti (Link)

- upute kako izvršavati GoogleTest izvršne datoteke na DART-u (Link)

- upute kako koristiti miš i tipkovnicu kako bi se dale naredbe alatu koji se vrši u testnom korisničkom sučelju (Link)

- Remote Commit na novi Tyrant poslužitelj (upute kako prebaciti testove iz lokalnog razvojnog okruženja na glavni Tyrant poslužitelj) (Link)

- upute za ručno dodavanje računala za testiranje na Tyrant poslužitelj (Link)

- upute kako dobiti informacije o virtualnim strojevima na kojima se izvršavaju testovi (Link)

- priručnik s uputama koje provjeravaju je li antivirusni program otkrio payload zlonamjernog programa na virtualnim strojevima DART-a (Link)

- upute za korištenje okruženja PyCharm kako bi se napisale DART skripte koje pokreću testove te upute kako koristiti DART module sa Pythonom (Link)

- lista kratica za operacijske sustave na kojima se mogu vršiti testovi (Windows 10, Windows Server 2003 i 2008, Windows 7, Windows 8 te različite distribucije Linuxa) (Link)

- lista korisnih funkcija koje se koriste kod pisanja DART skripti (Link)

- upute kako napisati skripte koje rade osnovni ping, izvršavaju naredbe u naredbenom retku, izvršavaju .exe datoteku (Link)

- upute za stvaranje i izvršavanje prvog DART testa (Link)

- terminologija i opis pojmova vezanih uz DART (Tyrant, JACAL, Undermine, Overmind, Palantir, Leafbag) (Link)

- upute za prvo izvršavanje automatskog testa i stvaranje novog DART virtualnog stroja tj. okruženja za testiranje (Link)

- LoggedLeaf (klasa koja omogućava udaljeno prikupljanje datoteka zapisa (engl. log file), automatsko čišćenje direktorija na testnom poslužitelju, uvid u prikaze zaslona na kraju testiranja, automatsko prikazivanje Tasklist-a te generiranje MINIDUMP datoteke kad se neki proces sruši na DART-u i namijenjena je samo za ljude koji su cool i rade cool stvari) (Link)

- obavijest da će DART biti izvan funkcije poslije 14 sati (razlog je dodavanje novih USB prijenosnih memorija u testno okruženje) (Link)

EDG MOBILE

Drugo ime za odjel u EDG odjelu koji se bavi mobilnim uređajima i pametnim telefonima. EDG Mobile dio EDG-a se uglavnom odnosi na Mobile Development Branch koji se bavi izradom zlonamjernih programa za Android i iOS operativne sustave. Dokumenti prisutni za EDG Mobile su sljedeći:

- popis članova u razvojnom timu (Link)

- tablica sa stanjem i prioritetom Android i iOS zadataka (tablica prikazuje završene zadatke te zadatke u tijeku za Samsung Galaxy i Nokia X pametne telefone) (Link)

- popis Android exploit-a i alata koji se za njih koriste (prikazuje se tablica za udaljeno upravljanje pomoću preglednika Chrome i Safari te za podizanje ovlasti na određenim verzijama Android sustava) (Link)

- upute za postavljanje AngerManagement-a na Android uređaje (Link)

- poveznice stash.devlan.net na repozitorije različitih skupina projekata (Android, iOS, Aquarius Stash Project, Poseidon WebApp) (Link)

- Popis MDB poslužitelja sa statičkim IP adresama i njihovim korisnicima (uglavnom domene na devlan.net zatvorenoj mreži) (Link)

--Gabilic 23:56, 6. veljače 2018. (CET)

Baza znanja

U bazi znanja nalaze se dokumenti EDB-a koji služe kao skladište za librarye, exploite i upute kako iskoristiti određen sustav i njegove komponente. Ovdje budu ukratko objašnjene najzanimljivije stvari vezane uz tehnike i informacije koje koristi EDB.

Općenito

Upute kako zaobići Windows User Account Control - negdje se koristi DLL injection ili ubacivanje malicioznog koda u WUSI, a moguća je i promjena registry datoteka za podizanje privilegija (Link)

Članak kako koristiti Visual Studio za diff i merge naredbe Git-a (Link)

Python - informacije o korištenju lista te uputa za instaliranje Pythona na Linux Debian ili Ubuntu te CentOS i Fedoru OS (Link)

Informacije o spremanju povjerljivih informacija u preglednicima Firefox, Chrome, Microsoft Edge i Internet Explorer (Link)

Baza podataka za Shellcode koja sadrži popis shellcode payloada za Alphu, BSD, Cisco, FreeBSD, Irix, Linux, NetBSD, OpenBSD, OSX, Solaris i Windows (preuzeta sa shell-storm.org/shellcode/) (Link)

Standardi i specifikacije - CCDF Data, OXF Data, CODEX Data, NOD Cryptographic, Galleon, NOD Persistence, NOD in-memory code execution, NOD Kernel Execution (Link)

Library

Upute kako postaviti Visual Studio i lokalni git repozitorij automatski (preporuča se wizard koji omogućava korištenje svih EDG libraryja) (Link)

Objašnjenje grana za razvoj na gitu (Master, Develop, Feature, Bug fix) i napomena da svaka se svaki library označava kao Git podmodul (Link)

Dijagram koji objašnjava hijerarhiju libraryja - Core Library -> Decide / Deploy/ Persist i Collect / Protect / Transfer (Link)

Survey Library za otkrivanje informacija na sustavu (Link)

Library za nadziranje i manipulaciju sustava - koristi se za provjeru je li installer datoteka bila otkrivena, također služi za pregled procesa koji su aktivni, a omogućava i uzbunu kada proces počne ili završi (Link)

Data Transfer Library - dodavanje datoteka u buffer, pronalaženje datoteka, čitanje i brisanje datoteka, slanje i primanje podataka preko modula (Link)

Buffers Library i upute za njihovo korištenje (Link)

Core Library je skup svih inferace klasa koje koriste AED libraryje te je library potrebno uključiti u sve podmodule, a može se koristiti i za debugiranje (Link)

GoogleTest - dokument sadrži neki meme (Link)

Library za podizanje ovlasti koji sadrži kernel funkciju za podizanje ovlasti određenog procesa i user mode funkciju koja se izvršava kao administrator (Link)

Execution Vectors Library - koristi za izvršavanje payloada na putanji hard diska (direktorij, datoteka, disk) te omogućava izrvšavanje payloada na prijenosnom mediju (Link)

Payload Deployment Library - koristi se za generalno ubacivanje i izvršavanje payloada u proces ili datoteku (Link)

Misc Library – služi za razvijanje drugih libraryja, sadrži funkcije za pretvorbu u UTF-8, zaključavanje i otključavanje informacija o particijama, raspoznavanje encodinga, pristupanje direktorijima, otkrivanje brojeva verzija programa, CRUD vrijednosti u registryju, dobivanje trenutne razine ovlasti, raspoznavanje trenutne domene, izlistavanje instaliranih Windows updateova itd. (Link)

Persistance Library – misli se na ubacivanje payloada u proces, servis, registry i DLL kod pokretanja OS-a, te micanje payloada iz procesa, servisa i registrja (Link)

File Collection Library - prikupljanje podataka iz datoteke i dobivanje podataka o kompresiji, enkripciji i mjestu datoteka koje se prikupljaju (Link)

Zanimljive lokacije log datoteka koje sadrže USB instalacije i datume, povijest umetanja i vađenja USB uređaja, mrežnu povijest spajanja, stanja računala kod pokretanja, gašenja, spavanja, hibernacije, logina i sl. (Link)

Windows debugiranje (ima mapu zabilješki za pomoć pri snalaženju) (Link)

Windows Registry - popis informacija o Class ID-jevima za Windows 7, Windows 8 i Windows 8.1 sa Office paketom (Link)

Zanimljivi i korisni Registry zapisi - Windows Product ključ, MS Office Product ključevi, jedinstveni GUID identifikator, postavke Windows Explorera i User Account Controla (Link)

Antivirusni programi

Ono što mi nazivamo antivirusima, CIA zove „Personal Security Productsi“ ili skraćeno PSP. To su besplatni ili licencirani programi za zaštitu sustava koji otkrivaju i čiste sve nepoželjne programe ili datoteke koje bi računalu mogle naškoditi. Spominju se slijedeći antivirusi: ClamAV, Norton, Kaspersky, Avira, Zone Alarm, Rising, F-Secure, Zemana Antilogger, EMET (toolkit), Malwarebytes Anti-Malware, Bitdefender, Panda Security, Trend Micro, ESET, Avast, AVG, Symantec, McAfee, Comodo, GDATA i Microsoft Security Essentials. Poveznica na popis antivirusnih programa je ovdje.

Lista procesa vezanih uz antivirusne programe Avast (Link), AVG (Link) i Bitdefender (Link)

Avira – popularan antivirusni program među protuterorističkim metama, spominje se kako je jednostavno zaobići programovu analizu enriptiranih i komprimiranih binarnih datoteka koje sadrže payload (zabilješke) (Link)

F-secure - antivirusni program koji otkriva binarne datoteke sa komprimiranim i enkriptiranim payloadom, no ovo je lako izbjeći koristeći datoteke s RAR manifestom i stringovima u datoteci (zabilješke) (Link)

Imena procesa uz pomoć DART-a - popis procesa antivirusnih programa sakupljenih sa virtualnih strojeva unutar DART testnog okruženja (Link)

Dokument „Kako zaobići dinamičku analizu kod antivirusa“ - programiranje malicioznog koda na način da ne upozori antivirusni program kad se dekriptira i izvršava u sandbox okruženju antivirusa, dokument sadrži nekoliko tehnika za zaobilaženje analize i njihovu učinkovitost u odnosu na VirusTotal (Link)

Prezentacija „Kako potrgati antivirusni software“ - napadi i ranjivosti antivirus programa i njihovih enginea, pronalaženje i iskorištavanje ranjivosti i propusta antivirusnih programa, korisni savjeti za korisnike koji koriste antivirusne programe (Link)

Windows

Zanimljive Microsoft datoteke .theme, .mum, .local, .pif, autorun.inf, .cpl, desktop.ini, .library-ms, .manifest (Link)

Oportunističke brave koje služe za poboljšanje performansi i sinkroniziranje cachea (Link)

Windows Symbol poslužitelj postavljen na DEVLAN-u (Link)

Junction direktoriji koji skriveno preusmjeravaju s jednog na drugi direktorij kako bi se ostvarila upornost malicioznog koda (Link)

Izvršavanje WMI koda u C++ i izbjegavanje COM-a (Link)

Modul koji određeni string pretvara u format UTF-8 (Link)

Modul za dohvaćanje verzija datoteke i operacijskog sustava (Link)

Modul za otkrivanje je li korisnik koji izvršava kod dio administratorske grupe (Link)

Modul za dohvaćanje korisnika koji koristi token trenutne dretve procesa (Link)

Modul za stvaranje i brisanje registry ključeva (pomoću Win 32 API-ja moguće je stvoriti ili izmijeniti registry višestrukih vrijednosti koje mogu biti string, DWORD ili binarne vrijednosti) (Link)

Funkcija za whitelisting MAC adrese (također može generirati ili prazniti listu konfiguriranih MAC adresa) (Link)

Funkcija koja uzima listu naziva procesa i određuje koji od njih je trenutno pristutan (Link)

Moduli za Windows Update koji na različite načine dohvaćaju listu instaliranih updateova sa nazivom, verzionirani brojem i ID-jem instaliranog updatea (Link)

Modul za dohvaćanje trenutnog UAC-a na računalu koji skenira registry i dohvaća trenutne postavke Windows User Account Controla, ne radi na Windows XP-u (Link)

Modul za dohvaćanje broja particije pomoću unesenog slova particije i koristi se kod stvaranja datoteka na nekoj putanji (Link)

Modul za tekstualnu datoteku koji otkriva encoding tekstualne datoteke, ali ne otkriva je li datoteka tekstualna (Link)

Moduli za ustrajnost – radi se stvaranje WMI događaja koji izvršava naredbe, stvaranje servisa koji sadrži payload, stvaranje skripte unutar registryja koja se pokreće pri pokretanju, stvaranje task registry ključa koji se izvršava kad se korisnik ili administrator ulogiraju, stvaranje taska koji se sa SYSTEM privilegijama izvršavaju pri loginu korisnika, ubacivanje DLL datoteke u explorer.exe (Link)

Moduli za manipuliranje direktorija i datoteka - generiranje relativne putanje između dvije lokacije, rekurzivno i normalno stvaranje direktorija, uzimanje stanja direktorija koje uključuje atribute i vremenske podatke te resetiranje stanja direktorija (Link)

Moduli za stvaranje procesa - stvaranje procesa sa WMI i korištenje COM-a za stvaranje 32-bitnog procesa na 64-bitnom Windows OS-u, koriste se kod DLL injectiona (Link)

Dostavljanje payloada na disku - stvaranje i brisanje taska za stvaranje procesa kako bi se izvršila naredba, stvaranje procesa kao korisnik ili administrator, stvaranje procesa koristeći Temp direktorij, izvršavanje naredbi i stvaranje procesa uz pomoć WMI-a, stvaranje procesa koristeći Windows API, dodavanje vrijednosti u registry i stvaranje procesa na lokaciji hard diska pomoću COM-a, stvaranje procesa pomoću API-ja za command line (Link)

Dostavljanje payloada u memoriji - učitavanje libraryja iz memorije, učitavanje DLL-a u memoriju, ubacivanje DLL-a u memoriju koristeći udaljeni proces, alociranje memorije u koju se bez kontakta sa hard diskom preslikava DLL payload (Link)

Modul za stvaranje shortcut datoteke koja omogućuje stvaranje prečaca na unesenu putanju (Link)

Moduli za prijenos podataka - upisivanje podataka u datoteku iz jednog ili više izvora, dodavanje podataka na kraj postojeće datoteke npr. slike, prijenos koristeći komadiće podataka prenesenih sa NTFS Alternate Data prijenosom (Link)

Dijelovi korisnog C++ koda za polja (Link) i vezane liste (Link)

Modul za traženje niza bajtova u memoriji od početka i od kraja (Link)

Modul za Windows Access Control - otključava i zaključava direktorij kojem samo SYSTEM ima pristup i može stvoriti direktorij kojem svatko ima pristup (Link)

Windows Function Hooking koji pripaja funkcije na komunikaciju među softwareom kako bi se ostvario željeni učinak, spominje se mijenjanje reference tj. adrese s jedne funkcije na drugu i stavljanje funkcije (može biti i DLL inject) u zamrznuti proces (Link)

Moduli za povećanje ovlasti - Cavalry UAC Bypass, LinkedIn User Mode, Artillery UAC Bypass, SandWorm INF instalacija, LinkedOut User Mode, Vanguard LPE (Link)

--Vedglozin 00:46, 7. veljače 2018. (CET)

Pregled projekata

Protego (Link)

Protego projekt je sustav za kontrolu projektila koji je baziran na PIC mikročipovima, ovaj sustav je razvila kompanija Raytheon koja je specijalizirana za obranu te cyber sigurnost, sustav je instaliran unutar zrakoplova sa sustavima za lansiranje projektila.

Protego se sastoji od odvojenih mikro kontrolora koji razmjenjuju podatke i signale putem kodiranih te ovjerenih kanala. Za razliku od većine ostalih projekata iz „trezora 7“ ovdje se ne radi o uobičajenom razvoju malware-a te unutar dostupnih dokumenata nema posebne indikacije zašto se uopće ovaj projekt nalazi u CIA repozitorijima.

Angelfire (Link)

Angelfire je implantat odnosno skup od 5 komponenti koje iskorištavaju slabosti Windows XP-a, Viste te Windows 7 operacijskih sustava. Sastoji se od navedenih komponenti:

Solartime – modificira boot sektor kako bi se prilikom Windowsovog učitavanja drivera također učitala te pokrenula komponenta Wolfcreek.

Wolfcreek – jednom kada se pokrene omogućuje učitavanje te pokretanje preostalih komponenti odnosno drivera te aplikacija.

Keystone – dio Wolfcreek-a koji je zadužen za pokretanje malicioznih korisničkih aplikacija.

BadMFS – biblioteka koja implementira prikriveni datotečni sustav na disku, koristi se za spremanje svih drivera te implantata koje će Wolfcreek pokrenuti.

Windows Transitory File System – nova metoda za instaliranje AngelFire-a, sustav omogućuje kreiranje prijelaznih datoteka za izvršavanje određenih radnji poput instalacije, dodavanje datoteka u AngelFire ili njihovo uklanjanje.

AngelFire je moguće uočiti i putem upravitelja zadataka kroz Windows OS zato što se uvijek maskira kao "C:\Windows\system32\svchost.exe", tako da u slučaju da nam je OS instaliran na različitoj putanji može ga se lako uočiti.

ExpressLane (Link)

ExpressLane je projekt pomoću kojega je CIA špijunirala partnerske obavještajne poput NSA, DHS i FBI. CIA nudi biometrijski sustav sa predefiniram hardware-om i software-om svojim partnerskim službama diljem svijeta što pomaže kod dobrovoljnog dijeljenja biometrijskih podataka međusobno no s obzirom da nijedna služba neće podijeliti apsolutno sve biometrijske podatke, ured za tehničke usluge odnosno OTS unutar CIA je napravio alat pomoću kojega je moguće potajno izvlačiti sve podatke sa njihovih sustava. Ključne komponente ovog sustava su bazirane nad alatima od CrossMatcha što je američka kompanija koja je specijalizirana za izradu biometrijskog software-a.

ExpressLane se može instalirati u sjedištu prije isporuke biometrijskog sustava te kao dio ažuriranja odnosno nadogradnje biometrijskog sustava, sastoji od nekoliko komponenti:

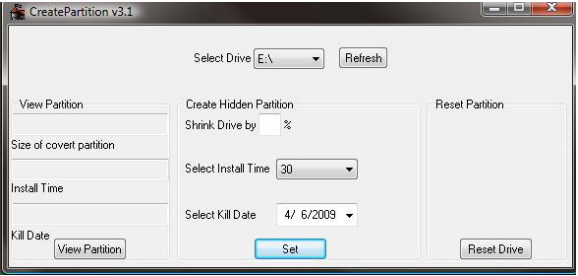

CreatePartition v 3.1.1 – GUI program koji se koristio radi pripreme za instalaciju aplikacije. Nudi nekoliko mogućnosti poput kreiranja tajne particije, odabira trajanja instalacije, odabir datuma za uništenje tajno prikupljenih podataka (po početnim postavkama uništenje se događalo nakon 6 mjeseci engl. Kill date), konfiguracija particije te resetiranje. Sučelje je vidljivo na slijedećoj slici.

IExpress – program koji pojednostavljuje instalaciju ExpressLane-a, prije instalacije kod partnera potrebno je osigurati da je uređaj bio uspostavljen putem CreatePartition aplikacije, ovim putem se davao dojam instalacije ažuriranja dok su se u međuvremenu u pozadini prikupljali podaci. Podaci su se sakupljali sve dok je USB uređaj bio u ciljanom računalu bez obzira dali je instalacija bila prikazana, pokrenuta ili zaustavljena.

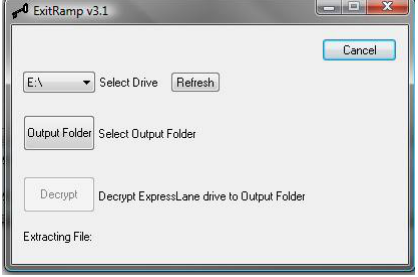

ExitRamp 3.1.1 – omogućuje dohvaćanje odnosno dekodiranje prikupljenih podataka, potrebno je jednostavno ubaciti USB koji se koristio za skupljanje te odabrati direktorij u koji se žele spremiti podaci kao što se može vidjeti na slici.

CouchPotato (Link)

Ovaj alat omogućuje prikupljanje iz udaljenih video prijenosa, prijenos se može spremiti kao video datoteka ili se mogu spremiti samo određene slike. Alat se pokreće putem terminala pomoću naredbe „$ cp_handler.py –o naziv_direktorija“ gdje je potrebno pokrenuti početnu skriptu te odabrati direktorij u koji će se spremati podaci.

Dumbo (Link)

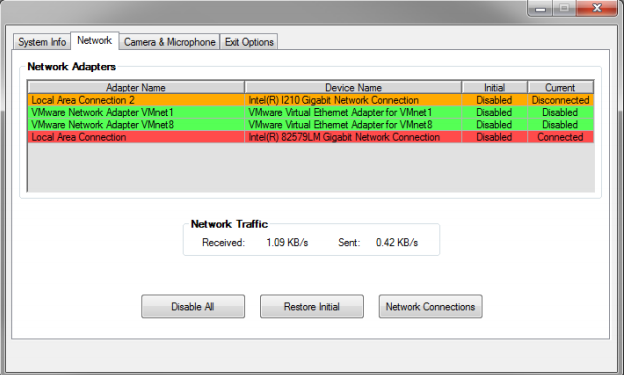

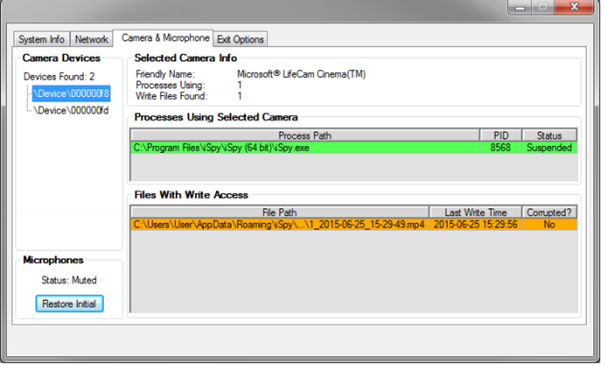

Alat omogućuje zaustavljanje rada svih kamera i mikrofona u sustavu uz korupciju postojećih snimki te onemogućavanje mrežnih adaptera. Ovaj alat koristi grupa za fizički pristup odnosno PAG (Physical Access Group) što je specijalna grana unutar centra za cyber inteligenciju te im je zadatak dobiti fizički pristup te iskoristiti propuste nad ciljanim računalima prilikom operacija na terenu.

Dumbo identificira sve instalirane uređaje poput kamera i mikrofona bez obzira dali su spojeni fizički ili bežično te također identificira sve relevantne procese koji oni izvode te omogućuje njihovo zaustavljanje. Operativac također može manipulirati sa snimkama, može ih zamijeniti sa lažnim ili uništiti dokaze o upadu. Sustav se može izvršiti nad Windows XP te svim novijim verzijama s time da je nužno imati administratorski pristup računalu, sve se pokreće direktno putem USB-a.

Kada je operativac završio sa radom može odrediti vrijeme za izlaz gdje upiše koliko mu treba vremena da napusti lokaciju te nakon što to vrijeme istekne brišu se svi podaci o upadu te se sustav vraća u normalan rad. Na slikama je prikazan dio alata sa grafičkim sučeljem, na prvoj slici je prikazan način kojim se može pratiti mreža te onesposobiti mrežne adaptere, na drugoj slici su prikazani detalji o mikrofonima te kamerama unutar alata.

Imperial (Link)

Ovaj projekt se sastoji od tri različita alata za hakiranje čiji cilj je probiti zaštite od Mac OS-a te različitih sustava baziranih na POSIX-u.

Achilles – omogućuje ubacivanje trojanca unutar instalacijske datoteke OS X-a, nakon instalacije OS-a malware se pokreće u pozadini te prilikom pokretanja briše sve tragove iz datoteke u kojoj se inicijalno nalazio tako da software koji je zarazio računalo izgleda zapravo potpuno legitimno što uvelike otežava njegov pronalazak te analizu.

SeaPea – rootkit koji može skrivati datoteke, direktorije, veze sa na utičnicama (engl. socket) ili procese koji se izvršavaju unutar Mac OS X-a. Kako bi se instalirao potrebna su administratorska prava te kako bi ga se uspješno maknulo iz sustava može se jednostavno formatirati disk sa operacijskim sustavom ili ažurirati sustav na noviju verziju.

Aeris – alat za hakiranje napisan u c programskom jeziku te ga se koristi za dobivanje stražnjeg ulaza (engl. backdoor) u portabilne operacijske sustave poput Debian, FreeBSD, Solaris itd.

UCL / Raytheon (Link)

Ovaj projekt pripada grani za udaljeni razvoj odnosno RDB (Remote Development Branch) od CIA, ovim putem su zaposlili kompaniju Raytheon Blackbird Technologies kako bi analizirala napade različitih malware-a u stvarnome svijetu kako bi na kraju dali prijedloge CIA-inim razvojnim timovima za daljnje istraživanje.

Neki od opisanih malware-a su varijante od NfLog i HTTPBrowser RAT(Remote Access tool), također je analizirana platforma za špijunažu Regin koja je prvi puta bila uočena 2014 međutim sumnja se da je u upotrebi još od 2008 te se vjeruje da je razvijena od strane NSA-a, Regin je namijenjen za nadzor i prikupljanje podataka te je njegov glavni atribut modularna arhitektura koja omogućuje veliku fleksibilnost te optimizaciju za napad na određene mete.

HammerToss je malware za kojega se sumnja da ga je sponzorirala Rusija, ukratko funkcionira na način da kreira korisnički račun na Twitter-u te objavi poveznicu koja vodi do github stranice na kojoj se nalazi slika u kojoj se zapravo nalaze naredbe za Windows PowerShell koja se automatski skida i dekodira te se izvršavaju zaprimljene naredbe. Nakon izvršavanja naredbi rezultati se stavljaju na poslužitelja za pohranu u oblacima (engl. cloud-storage server) koje napadač može čitati, ovaj malware je napisan u C# programskom jeziku.

Highrise (Link)

Highrise je aplikacija namijenjena za Android 4.0 do 4.3 sustave, funkcionira kao posrednik kod slanja SMS poruka. Potrebna je ručna instalacija na android uređaj te je potrebno pokrenuti barem jednom te prilikom prvog pokretanja je potrebno unijeti lozinku "insallah" (engl. god willing). Nakon prvog pokretanja aplikacija osluškuje događaje u pozadini te omogućuje presretanje poruka.

BothanSpy i Gyrfalcon (Link)

Ovi alati su izrađeni kako bi napadali SSH (secure shell) te bi se izvukli podaci o korisničkom imenu, lozinki te SSH ključevima, koristi se također kako bi se napad mogao lakše proširiti kroz server te druge sustave. Podaci nakon izvlačenja se mogu odmah poslati server ili ih je moguće spremiti u kodiranu datoteku koja će se kasnije izvući drugim putem.

BothanSpy cilja na Xshell program za Windows OS dok Gyrfalcon napada OpenSSH klijent na Linux sustavima.

OutlawCountry (Link)

Pomoću ovog alata CIA ima mogućnost preusmjeravanja ili blokiranja cjelokupnog mrežnog prometa od svoje mete. Malware se sastoji od kernel modula kojega je potrebno učitati preko ljuske te on jednom kada se učita kreira novu tajnu netfilter tablicu sa nazivom tipa „dpxvke8h18”, novo kreirana tablica omogućuje kreiranje novih pravila putem „iptables“ naredbe koje ima veći prioritet te nadjačavaju sva prethodna pravila, ova pravila su vidljiva administratoru samo ukoliko je poznat naziv tablice.

Elsa (Link)

Elsa omogućuje pronalazak geo-lokacije mete na kojoj je instaliran malware, pritom da je uključen Wi-Fi uređaj poput laptopa na kojemu je instaliran Windows OS. Jednom kada je malware instaliran na uređaju on u određenim intervalima skenira sve vidljive Wi-Fi ulaze te bilježi njihove ESS (Extended Service Set) identifikatore, MAC adrese te snagu signala. Kako bi se prikupljali podaci nije ni potrebno biti spojen na Internet već je samo potrebno imati uključen Wi-Fi kako bi se moglo uspješno skenirati, ukoliko je uređaj spojen na Internet malware automatski koristi baze sa geo lokacijama od Google-a ili Microsofta te sprema sve geografske dužine i širine skupa sa njihovom vremenskom oznakom nazad na uređaj u kodiranom obliku. Ovaj malware ne šalje podatke nazad u CIA već se čeka na zasebno izvlačenje podataka sa uređaja. Upravo objašnjeni scenarij je moguće vidjeti i na prikazanoj slici.

Brutal Kangaroo (Link)

Brutal Kangaroo je malware koji služi za infiltriranje zatvorenih mreža na Windows OS. Malware se širi na način da prvo zarazi jedno računalo koje je spojeno na Internet unutar organizacije tzv. primarni domaćin (engl. Primary host), jednom kada korisnik spoji USB na računalo odmah će se i spojeni uređaj zaraziti, ukoliko se radi o uređaju koji služi za kopiranje podataka između računala spojenog sa internetom te zatvorenog sustava malware će se na taj način veoma brzo proširiti kroz zatvorenu mrežu. Jednom kada se USB otvori putem Windows Explorera pokreće se malware za prikupljanje podataka te ukoliko je nekoliko računala na mreži zaraženo oni će skupa napraviti tajnu mrežu na kojoj će se koordinirati zadaci te razmjenjivati podatci. Ovaj malware sastoji se od sljedećih komponenti:

Drifting Deadline – alat za zarazu USB uređaja

Shattered Assurance – serverski alat koji upravlja sa automatskom zarazom USB uređaja te koristi Drifting Deadline za pojedinačne zaraze.

Broken Promise – postprocesor koji evaluira prikupljene informacije

Shadow – mehanizam koji se raspodjeljuje kroz zatvorenu mrežu te uzima kontrolu nad stvorenom mrežom.

Cherry Blossom (Link)

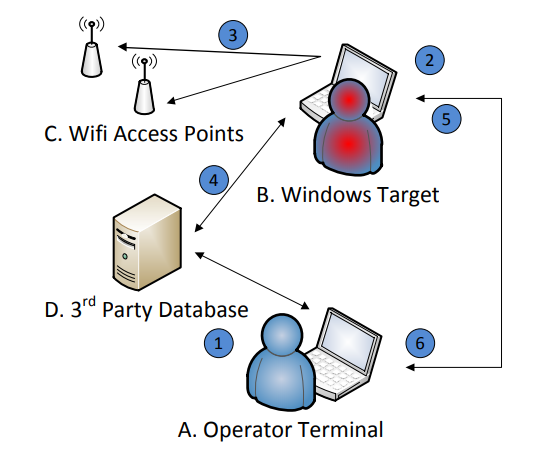

Cherry Blossom omogućuje kompletan nadzor, kontrole te manipulaciju nad internetskim prometom svih korisnika koji su spojeni na ugrožene Wi-Fi mrežne uređaje poput bežičnih usmjerivača (engl. router) te ostalih drugih bežičnih pristupnih točaka. Ovim putem je moguć napad kroz tok podataka između interneta te korisnika odnosno mete koju se želi napasti, uređaj može ubaciti maliciozni kod u tok podataka koji zatim može iskorištavati druge slabosti u aplikacijama ili operacijskom sustavu od ciljanog korisnika.

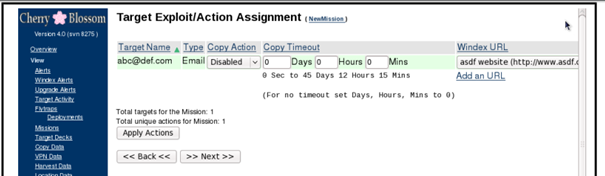

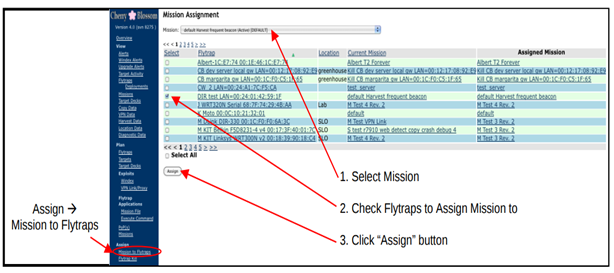

Način na koji se napada Wi-Fi uređaj je ubacivanje Cherry Blossom firmware-a u uređaj s time da popriličan broj uređaja ima mogućnost nadogradnje vlastitih firmware-a tako da nije ni potrebno imati fizički pristup samome uređaju kako bi ga se uspješno zarazilo. Jednom kada je pristupna točka zaražena ona postaje takozvana zamka za muhe odnosno FlyTrap koji odašilje informacije te prima naredbe iz svog zapovjednog i kontrolnog servera pod nazivom CherryTree. Flytrap prvo šalje sve informacije o uređaju u CherryTree koji potom sprema podatke u bazu te kao odgovor šalje misiju koju je potrebno izvršiti. Operator koji definira misije to može vršiti putem CherryWeb-a što je web sučelje u kojemu može vidjeti FlyTrap statuse te sigurnosne detalje, planirati misije te ih postavljati na uređaje, vidjeti detalje vezane uz izvršene misije te izvršavati administratorske poslove.

Neke od misija koje se mogu izvršavati uključuju jednostavan kompletan nadzor mete, postavljanje instrukcija kada da se šalju ponovno informacije na server, skeniranje email/MAC adresa te korisničkih imena u chatu ili pak preusmjeriti web preglednik na drugu adresu kao što se može vidjeti na prvoj slici te sama dodjela misija se može vidjeti na drugoj slici.

Pandemic (Link)

Ovaj projekt je namijenjen za Windows računala koja dijele datoteke ili programe sa udaljenim korisnicima unutar lokalne mreže. Kada jedan korisnik želi preuzeti neku datoteku sa zaraženog računala, Pandemic tokom preuzimanja tzv. on-the-fly zamjenjuje traženu datoteku sa datotekom proširenom sa trojancem, kako bi ostao prikriven orginalna datoteka ostaje bez promjena, alat dopušta promjenu nad 20 programa sa maksimalnom veličinom od 800 MB. Jedan od nedostataka alate je taj što se može uočiti razlika u veličini preuzete datoteke te izvorne datoteke.

Athena (Link)

Athena je alat za konzolu koji omogućuje praktički potpunu kontrolu nad ciljanim računalom, malware pruža mogućnosti skidanja datoteka sa zaraženog računala, stavljanje drugih datoteka iliti maliciozni kod na ciljano računalo, podesiti postavke ili pak izvršavati odnosno pokretati aplikacije. Ovaj malware je izrađen u suradnji sa kompanijom za Siege Technologies koja se bavi defanzivnom i ofenzivnom cyber sigurnošću, malware također radi nad svim Windows operacijskim sustavima od Windows XP do 10. U nastavku se nalaze neki primjeri naredbi koje operator može koristiti.

execute pre=<value> post=<value> filename=<executable> arguments=<string>

Execute naredba omogućuje izvršavanje bilo kakvih naredbi na zaraženom računalu, parametar „pre“ odnosno pre-delay određuje koliko vremena je željeno da proces čeka prije nego li se počne izvršavati neka radnja, „post“ isto kao i „pre“ predstavlja vrijeme čekanja samo se u ovom slučaju radi o čekanju nakon izvršenja naredbi, „filename“ prima naziv izvršnog programa kojega se želi pokrenuti, „arguments“ naravno prima argumente potrebne za izvršavanje programa.

get flag=<number> filename=<string>

Get dohvaća te preuzima datoteku sa zaraženog računala, „flag“ označava dali ovaj zahtjev ima prioritet, „filename“ je naziv datoteke koju se želi preuzeti

put local _filename=<filename> remote _filename=<filename>

Put omogućuje stavljanje datoteke sa računala operativca na zaraženo računalo. „local_filename“ je naziv datoteke koju želimo poslati, „remote_filename“ je naziv datoteke koji se želi da datoteke poprimi prilikom slanja na zaraženo računalo.

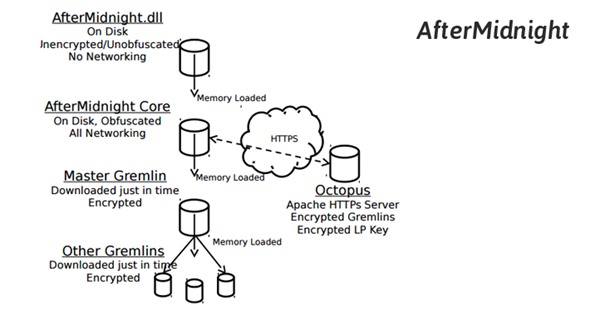

AfterMidnight/Assassin (Link)

AfterMidnight omogućuje dinamičko izvršavanje i učitavanje malware payloada na ciljanom računalu na način da se glavni kontrolor zamaskira kao Windows servis te on zapravo pruža sigurno pokretanje takozvanih Gremlina putem LP (Listening Post) sustava zvanog Octopus, Gremlini su mali payloadi koji su namijenjeni da se izvršavaju skriveni na ciljanom računalu te mogu imati cilj da prekidaju rad nekih funkcionalnosti određenih software-a, nadgledaju metu te izvlače podatke o radu ili da pružaju interne servise za druge gremline.

Jednom kada je AfterMidnight instaliran na računalu on prema svojem promjenjivom rasporedu provjerava dali postoji nekakav novi plan koji je potrebno izvršiti, ukoliko postoji onda ga preuzima skupa sa svim potrebnim komponentama te sprema na računalo prije nego li što ponovno pokrene sve Gremline u memoriji. Također postoji i specijalni payload pod nazivom AlphaGremlin koji čak ima i izrađeni skriptni jezik koji omogućuje operatorima izvršavanje posebnih zadataka na računalu. Na slici se nalazi prikaz arhitekture ovog malware-a.

Assassin je sličan malware kao i AfterMidnight te služi za iste svrhe međutim on se sastoji od četiri podsustava.

Implant – sadrži logiku i funkcionalnosti koje se izvršavaju na ciljanom računalu

Builder – služi za konfiguraciju Implanta

Command and Control (C2) – sustav koji generira zadatke za Implant i šalje ih na LP, također prima rezultate iz LP-a

Listening Post (LP) – posreduje u komunikaciji između Implanta i C2 sustava putem web servera.

Archimedes (Link)

Pomoću ovog alata se napadaju LAN mreže gdje je jedno računalo zaraženo te njegovu kontrolu ima CIA, malware se u ovom slučaju ponaša kao osoba u sredini odnosno kada neko sa računala A šalje poruku na računalo B međutim između se nalazi zaraženo računalo koje prvo dohvaća poslanu poruku te si ju zatim prekopira i tek onda prosljeđuje do računala B.

Scribbles (Link)

Scribbles je alat čiji je glavni cilj bio pronalazak uljeza a to radi na način da postavlja web svjetionik (engl. beacon) unutar nevidljivog žiga u dokumentima, čim bi netko otvorio dokument zapisala bi se njegova IP adresa te poslala na servere. Treba napomenuti da ovaj alat radi na svim Microsoft Office alatima od verzija 97 do 2016, ukoliko se koristi neki drugi alat za otvaranje dokumenta žig te url će biti vidljivi, također ukoliko je datoteka kodirana ili pod lozinkom onda alat neće funkcionirati.

Weeping Angel (Link)

Ovaj alat je namijenjen za snimanje zvuka preko ugrađenih mikrofona unutar Samsung F serije pametnih TV-a, na ovom projektu CIA je surađivao sa MI5. Za instalaciju ili ekstrakciju podataka potrebno je jednostavno ubaciti USB uređaj u TV, kada alat više nije potreban na TV-u može se samostalno uništiti postavljanjem datuma za uništenje odnosno postavljanjem mogućnosti pod nazivom „Kill Date“. Jedan od navedenih problema ovoga alata je taj što ne može dijeliti mikrofon, ukoliko se događa npr. skype poziv alat neće moći istovremeno snimati zvuk te će nastaviti sa svojim radom tek nakon što poziv završi.

Hive je serverska infrastruktura koja služi kako bi se na siguran način dohvaćali podaci izvučeni iz trenutno postavljenih malware-a te kako bi ih se spremilo u vlastite baze. Kako bi operatori malware-a također mogli sigurno izvršavati određene zadatke nad ciljanim uređajima moraju ovim putem poslati naredbe.

U slučaju da se jedan od malware-a ne oglasi unutar određenog perioda ili ako to operator odluči, pokreće se proces za samo uništenje. Komunikacija između operatera i implantata se odvija putem SSL osiguranih tunela, nakon što se implantat pokrene on pozove LP te dobiva certifikat od servera koji treba verificirati. Nakon uspostave tunela klijent i implantat izvršavaju Diffie-Hellman razmjenu ključeva kako bi dobili tajni ključ koji se koristi za drugi sloj enkripcije pomoću AES algoritma.

Unutar trezora 8 objava nalazi se i kompletan programski kod za Hive.

Grasshopper (Link)

Grasshopper je CLI (Command Line Interface) okvir (engl. framework) kojega je CIA napravila za izradu prilagođenih malware payloada s ciljem da upadaju u Windows OS te zaobilaze antivirusne zaštite. Grasshopper automatski spaja nekoliko različitih komponenti koje su potrebne za napadanje mete te ih daje u obliku instalacijske datoteke koju se može jednostavno pokrenuti na ciljanom računalu.

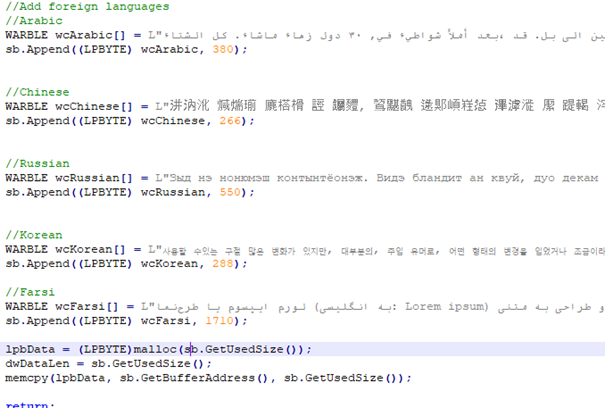

Marble Framework (Link)

Marble se koristi kako bi se CIA zaštitila od prepoznavanja prilikom bilo kakvog analiziranja njihovog malware-a od strane forenzičara ili antivirusnih kompanija. Marble to radi sakrivajući fragmente teksta unutar malware-a te zamjenjujući znakove sa stranim jezicima poput ruskog, kineskog, arapskog ili korejskog kako bi što više istražitelja bacili na krivi trag, ovim načinom su dosta vlastitih malware-a predstavili kao napade iz drugih zemalja. Na slici se nalazi isječak koda koji su koristili za dodavanje stranih jezika.

Dark Matter (Link)

Dark Matter je skup projekata koji ciljaju Apple Mac firmware što znači da malware ostaje čak i nakon ponovne instalacije operacijskog sustava. Sonic Scredriver je mehanizam koji omogućuje pokretanje na perifernim uređajima tokom pokretanja Mac laptopa što omoguće napad na sustav putem USB-a čak i dok je postavljena lozinka nad firmware-om.

NightSkies je malware koji radi u pozadini te omogućuje potpunu udaljenu kontrolu i nadzor nad Iphone uređajima, moguće je preuzimanje podataka uključujući kontakte, poruke te zapisnike. Ovaj malware je potrebno fizički instalirati na uređaje te ga je CIA instalirala na uređaje direktno iz tvornica još od 2008 godine.

DarkSeaSkies je implantat koji služi za dobivanje potpune kontrole nad Apple MacBook Air uređajem te se sastoji od Dark Matter, SeaPea i NightSkies, moguće ga je jednostavno pokrenuti putem USB-a.

--Zlamehano 17:22, 6. veljače 2018. (CET)

Zaključak

Projekt se u većem dijelu usredotočio na tehničke mogućnosti CIA-e i praktične alate koji se mogu iskoristiti protiv sustava, no ovdje će biti riječi o društvenim i širim implikacijama koje proizlaze iz curenja Trezor 7 dokumenata. Ovo je samo dio od 8761 CIA-inih dokumenata koji su iscurili iz zatvorene mreže u Langleyu, no i taj dio analiziran može biti vrlo zabrinjavajući. WikiLeaks je zbog sigurnosti maknula sva korisnička imena u dokumentima te se dokumenti zbog autentičnosti prijašnjih WikiLeaks objava mogu smatrati pravima, što je iskazao i Edward Snowden. Cilj izvora curenja bio je potaknuti raspravu o posljedicama i utjecaju cyber oružja na SAD i svijet. CIA je prikupljala ranjivosti i bugove kako bi ih iskoristila za svoje svrhe, što je u suprotnosti sa obavezom da sve takve ranjivosti moraju biti objavljene kako ih ne bi mogle iskoristiti strane obavještajne agencije i civili. Mnoge tehnike za iskorištavanje ranjivosti posuđene su od malwarea koji kruži Internetom i nije originalni dio CIA-e, te ih CIA koristi kako bi izradila manje dijelove koda koji se nalaze u CIA-inim bibliotekama i mogu biti od koristi u hakerskim aktivnostima.

CIA je za svoje tehničare također napisala pravila koja osiguravaju da se njihove aktivnosti ne mogu otkriti forenzičkom analizom ili praćenjem do izvora napada. CIA je nedavno izgubila kontrolu nad svojim cyber arsenalom, što znači da malware, viruse i ranjivosti može u suštini iskoristiti bilo tko, nevezano je li to vlada druge države ili maloljetni haker koji se igra sa ovim alatima. U dokumentima se spominje kako CIA ima mogućnost iskorištavanja ranjivosti mobilnih uređaja i pametnih telefona kako bi mogla pristupiti bilo kojem uređaju na planetu koji vrti iOS ili Android. Uz to se veže prikupljanje podataka, nevezano jesu li oni kriptirani ili nekriptirani, pristup porukama, datotekama, mikrofonu i kameri uređaja na kojem se malware izvršava. Svi se ti podaci šalju natrag CIA-u na posebno dizajnirane poslužitelje, a među njima se nalaze i podaci o svim Wi-Fi paketima koje Android pametni telefoni mogu prikupljati bez znanja njihovih korisnika. Vezano uz ovo, CIA ima mogućnost snimati i slati razgovore preko Samsung Smart TV-a, koji se čini ugašen no potajno pomoću mikrofona snima zvuk i šalje ga na CIA-ine poslužitelje. Nije potrebno reći da je ovo vrlo slično sa autoritativnom državom koja svakodnevno prati građane, opisanoj u knjizi 1984. od Georgea Orwella, koji je predvidio naizgled svemogući globalni sustav nadgledanja.

Postoje dokumenti sastanaka koji opisuju zanimanje CIA-e u računalne automobilske sustave koji bi se mogli zaraziti malwareom te upravljati vozilom (npr. ubrzavati ili kočiti) bez kontrole vozača. Svrha ove kontrole nije navedena, no ne treba razmišljati puno prije nego je jasno da pomoću ove tehnike CIA može izvršiti ciljano ubojstvo koje je prikriveno kao automobilska nesreća. Ovo je potaknulo teoriju zavjere koja navodi da je CIA udaljenom kontrolom vozila ubila novinara Michaela Hastingsa koji je nekoliko dana ranije napisao članak o nadzoru tada demokratske vlade SAD-a nad svojim građanima. Ako ovo čitate i niste još zabrinuti, vrijeme je da počnete biti. Objavljeni dokumenti pokazuju kako CIA posjeduje tajnu hakersku bazu u veleposlanstvu u Frankfurtu, što ima potencijal stvoriti poteškoće u međunarodnom odnosu SAD-a i Njemačke. Iz dokumenata koje je analizirao WikiLeaks ispostavlja se da je CIA često hakirala svoje dvostruke agente, ljude od interesa u SAD-u i u svijetu, saveznike SAD-a i zemlje članice NATO saveza te, naravno, neprijateljske države poput Rusije i Kine. Kratko rečeno, svi koji su američkoj vladi važni ili zanimljivi bili su špijunirani od strane CIA-e.

Postoje izvješća koja upućuju na to da je CIA htjela otvoriti novi odjel nazvan Meme Warfare Center, koji bi se bavio analizom trenutnih memeova i izradom vojnih memeova. Svrha centra bila bi utjecaj na opću kulturu te kao takva otvara pitanje što zapravo CIA želi napraviti, a tome ne pomaže činjenica da su tehničari koji rade na ovim projektima upoznati s memeovima i popularnom kulturom. Nije sigurno pod čijom ovlasti su poduzete ove radnje, no mogućnosti su da je to naredila vlada SAD-a koja želi nadgledati i upravljati svojim i tuđim građanima ili je CIA ove radnje poduzela po svojem nalogu te efektivno prekoračila svoje ovlasti. Ovo curenje dokumenata označava kraj razdoblja potpune tajnosti za CIA-u i upozorava svakog tko se želi informirati, da svijet bez nadzora, nažalost, danas više nije moguće ostvariti. Neovisno o tome postoji li u ovom svemu stupanj paranoje, nedvojbeno je jasno da se danas ljudi promatraju te u budućnosti možda naše pravo na mišljenje i sloboda govora više neće biti osigurani.

--Vedglozin 23:30, 6. veljače 2018. (CET)