Arachni - Skener za ranjivosti

Sadržaj |

Arachni - skener za ranjivost

Hrvoje Bradvica

Mislav Boras

Stjepan Čolak

Uvod

Arachni je modularni, visoko performasni framework temeljen na Ruby programskom jeziku čiji je cilj pomoći administratorima i testerima da testiraju ranjivost i sigurnost svojih web aplikacije.

Programiran je tako da bude pametan, trenira sam sebe proučavajući i učeći preko ponašanja web aplikacija tijekom procesa skreniranja i također ima mogućnost provođenja meta-analize pomoću raznih faktora kako bi kokrektno procjenilo povjerljivost rezultata i inteligentno prepoznalo krivo-osuđene rezultate.

Za razliku od drugih skenera sigurnosti web aplikacija, Arachni u obzir uzima dinamičku prirodu web aplikacija. Može detektirati promjene nastale tokom prolaska kroz web aplikacijsku kompleksnost i može se prilagoditi temeljeno tome. Na ovaj način se prepoznaju attack vectors koji bi inače ostali neprepoznani da ih je običan korisnik išao pronalaziti.

Budući da mu je cijelo okruženje ugrađeno u browser-u, lako je moguće pronaći i istražiti client-side code. Isto tako, sadrži podršku za visoko-kompleksne web aplikacije koje navelike koriste tehnologije poput JavaScript-a, HTML5, DOM manipulacije i AJAX-a.

Finalno, dovoljno je svevrstan da pokrije veliki dio korisničkih slučajeva, od jednostavnih komandi za skeniranje, preko Ruby biblioteka za skriptiranje, do multi-user multi-scan web kolaboracijskih platformi.

Detaljnije o Arachni

Politika besplatnog software-a

Security is built on trust, and trust requires opennes and transparency</br>

Kao jedan od glavnih motiva vode se i tvrde kako bi svijet puno bolje funkcionirao oko nekih stvari kada se nebi neke stvari držale pod ključem odnosno bile privatne.

Koristeći rezultate skeniranja kao jedan od glavnih metrika prilikom određivanja sigurnosti web aplikacija organizacija, važno je da su ti rezultati rukovani kvalitetno s povjerenjem, ali s činjenicom da su sami rezultati točni i potupuni bez izostavljanja ikakvih lažnih detalja.

Arachni-jev source code je javno dostupan svima, kako bi svima pružao kvalitetan dojam profinjenosti i kvalitete samoga alata.

Za ona kompleksnija i visoko-specijalizirana okruženja, postoji mogućnost naknadnog dodavanja: Checks, Plugins, Reporters, RPC servisa.

Više mogućnosti postavljanja

Arachni je dizajniran tako da je sasvim svejedno na kojem je okruženju postavljen. Ovisno o zahtjevima, to može biti bilogdje od jednostavnih 'point-and-shoot web sučelja, sve do vrlo modificiranih i skriptiranih slučajeva koji koriste temeljne Ruby biblioteke.

Postavljanje uključuje sljedeće sustave:

- Ruby biblioteke - za vrlo složena skriptirana skeniranja

- CLI - scanner utility, za brza skeniranja

- WebUI - za multi-user, multi-scan, multi-dispatcher konfiguriranje

- Distribuirani system koristeći remote agente - odnosi se na jednostavan i opet RPC protokol koji utilizira višestruke čvorove za multi-instance skeniranja, te automatsko upravljanje balansom load-a web aplikacije.

U svakom sučaju, postavljanje je jednostavno, ne postoje dependencies poput baza podataka, sistemskih servisa, biblioteka itd.

Vrlo je jednostavno, skine se paket, extracta se na podržani OS, pokrene se skripta, skreniranje i pokrene web sučelje sve sa jednom jedinom komandom.Podrška za vrste proboja

Arachni, čim se postavi i pokrene, dolazi sa velikim brojem i potpunom podrškom za veliki broj poznatih propusta koje se očekuje da večina web aplikacija moraju biti zaštićene od. Napopularniji proboji koji su poznati i podržani su:

Zahvaljujući rastućem community-u, Arachni kontinuirano nadopunjuje i ažurira svoj alat s najnovijim otkrivenim vrstama proboja web aplikacija.

Okruženje integirano u browser

Zahvaljujući svome browser engine-u, Arachni može analizirati i najkompleksinije moderne web aplikacije, imajući podršku za:

Ovo čini Arachni jedinstven kod web aplikacijskih skenera. Jedan način kako zamisliti Arachni je to da je on automatizirani, distribuirani, visoko-performansni JavaScript/DOM sigurnosni debugger.

--Hbradvic 17:28, 9. siječnja 2016. (CET)

Postavljanje Arachni okruženja

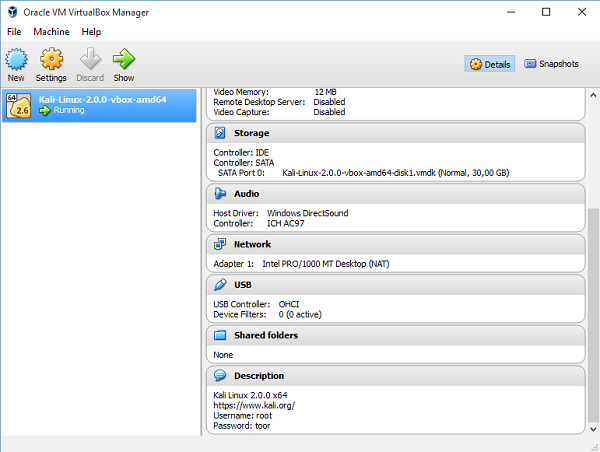

Budući da Arachni nije moguće postaviti na Windows operacijski sustav, slijedeći logični korak je bio odabrati Linux. Kratkim istraživanjem zaključili smo da najbolji izbor za deploy-anje Arachni-a bi bio Kali verzija Linux operacijskog sustava.Kali je specifična verzija po tome što je od temelja rađena takva da bude namjenjena za sigurnosna testiranja ne samo web nego i desktop aplikacija.

Kako se nebi dodatno zamarali instalacijom na druge particije, najjednostavnije je bilo skinuti Oracle VirtualBox, skinuti VirtualBox Image File od Kali operacijskog sustava i pokrenuti ga preko VirtualBox-a.

Jednom kada se pokrene Kali preko virtualke, ulogiramo se sa već zadanim podacima, username: root, password: toor

Unutar njega prvo je važno provjeriti verziju GLIBC-a, odnosno verije C kompajlera, ako je sve u redu, sa službene stranice Arachni okruženje te ga raspakiramo na desktopu ili nekoj drugoj lokaciji.

Zatim pokrenemo terminal, navigiramo se do foldera gdje smo raspakirali Arachni okruženje i preko terminala se pozicioniramo u folder /bin. Unutar njega pokrenemo komandu ./arachni_web koja pokreće okruženje Arachni.

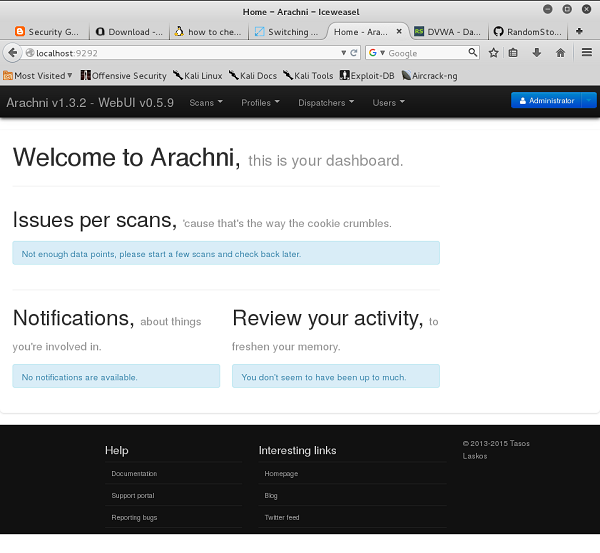

Nakon nekoliko trenutaka u našem pregledniku upisujemo http://localhost:9292 koje otvara Arachni WebUI, a unutar njega se prijavimo ili kao korisnik(User: user@user.user Pass: regular_user) ili administrator(User: admin@admin.admin Pass: administrator) sa predefiniranim podacima.

Jednom kada se prijavimo, otvara nam se Arachni WebUI sučelje koje nam dalje omogućuje uporabu i korištenje našeg alata za skeniranje web aplikacija.

Unutar ovog sučelja nude nam se opcije da skeniramo određene web aplikacije, po rasporedu namjestimo skreniranja također. Isto tako mogu se dodavati određeni profili za skeniranja koji odgovaraju našim željama i još neke određene opcije.

--Hbradvic 14:21, 11. siječnja 2016. (CET)

Arachni testiranje sigurnosti web aplikacija

U ovom poglavlju ćemo malo detaljnije objasniti kako Arachni funkcionira i primjeru nekolicine web aplikacija pokazati njegovu djelotvornost i sposobnost detekcije sigurnosti zaštičenih i nezaštičenih web aplikacija.

DVWA - Damn Valnurable Web Applications

Home Page: http://www.dvwa.co.uk/

DVWA je PHP/MySQL web aplikacija koja po samom imenu kaže, je 'opasno' ranjiva.

Glavni cilj joj je kako bi pomogla sigurnjacima kako bi testirali svoje sposobnosti i alate u legalnom okruženju, te pomoglo web developerima bolje razumjeti proces sigurnosti web aplikacija.

Kako bi se ova web apliacija pokrenula, potrebno je bilo imati Apache server pokrenut.

--Hbradvic 16:03, 11. siječnja 2016. (CET)

OWASP Broken Web Applications Project

Home Page: https://www.owasp.org/index.php/OWASP_Broken_Web_Applications_Project

OWASP Broken Web Applications Project je kolekcija ranjivih WEB aplikacija koje su napravljene za rad na virtualnoj mašini.

BWA kreira okruženje u virtualnoj mašini sa raznolikim aplikacijama i poznatim ranjivostima za sve one koji su zainteresirani u:

BWA pruža kolekciju pomno izabranih ranjivih aplikacija kako bi se sa sigurnošću provela penetracijska testiranja i selekcijom alata za testiranje web aplikacija.

Web Application Exploits and Defenses - Google Code University

Home Page: https://google-gruyere.appspot.com/

Riječ je o jednoj online stranici koja je sama po sebi raniva sa svim mogućim vrstama poznatih napada (najvjerojatnije i onim nepoznatima također). Ova stranica korisnica on the fly na gotovim primjerima pokazuje kakve sve vrste proboja web aplikacija postoje.

Na ovoj stranici sam također pokrenuo Arachni analizu, ali ovaj put samo za XSS,a rezultat je bio iznenađujuć koliko zapravo vrsti XSS proboja postoji i naravno nalaze se na ovoj stranici (namjerno, s namjerom obrazovanja korisnika).

Budući da Arachni radi na principu takvom da analizira sve file-ove na danoj web stranici, ovu analizu sam nakon nekog vremena prekinuo jer je cijela stranica dosta velika i ima puno sadržaja, a analiza bi dosta potrajala.

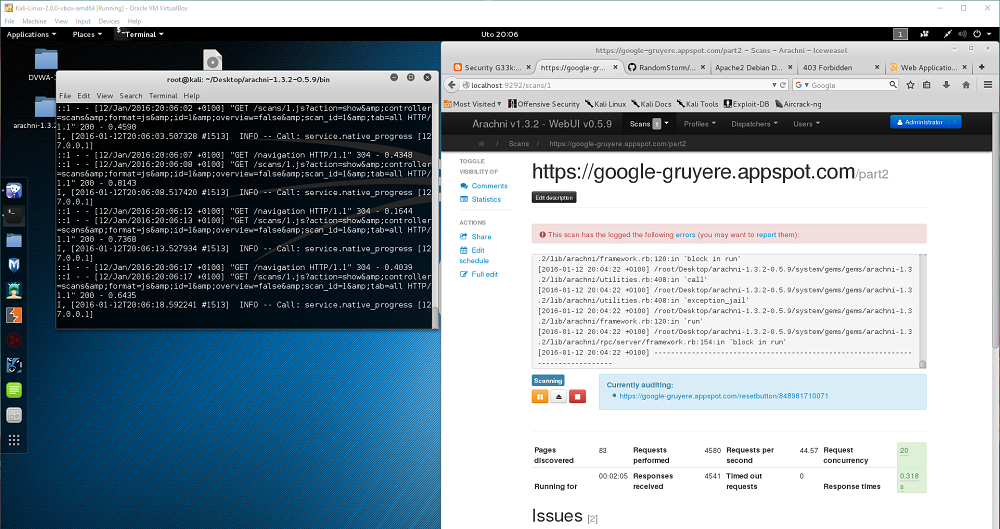

Ispod se nalaze slike sa rezultatima analize.

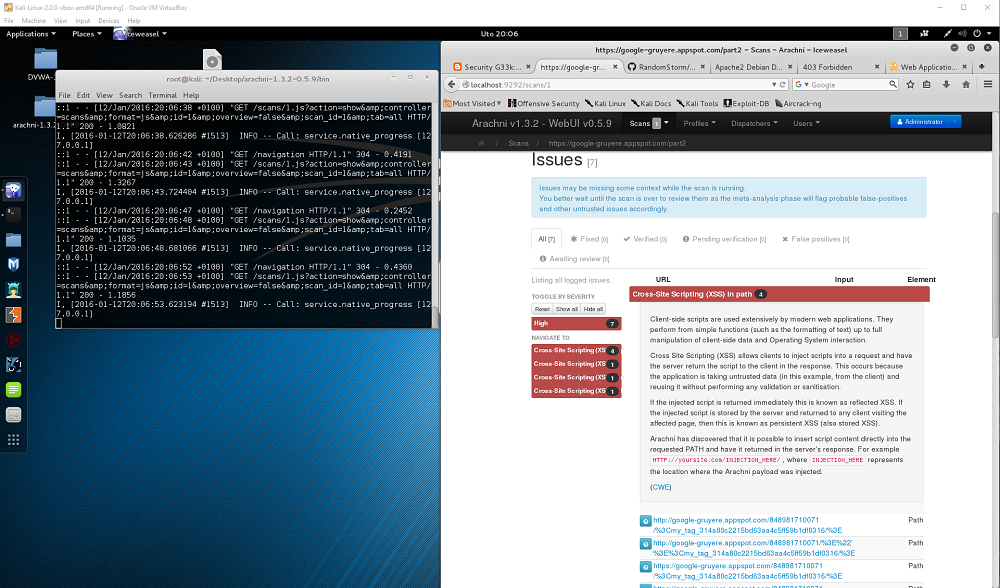

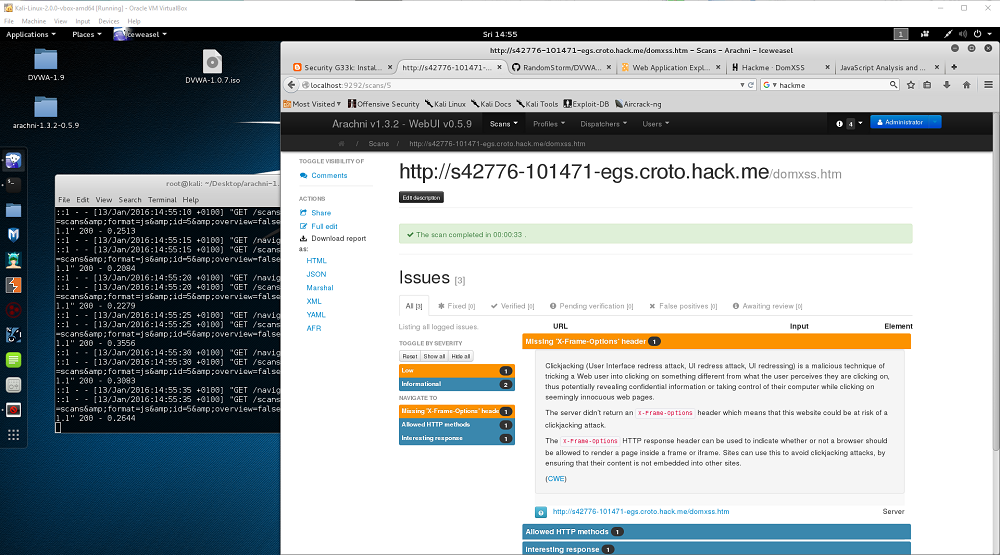

Kao što se na prvoj slici vidi, s lijeve strani je u terminalu prikazana svaka instrukcija skeniranja koju Arachni izvodi na danoj web aplikaciji, dok s desne strani se vidi tok izvođenja, event/error log, a tu su također i tipke za pauziranje, zaustavljanje i nastavljanje skeniranja.

Na ovoj slici se vidi trenutni broj iznimki odnosno rezultata na koje je Arachni naletio tokom skreniranja, odnosno broj poznatih sigurnosnih propusta te web aplikacije.

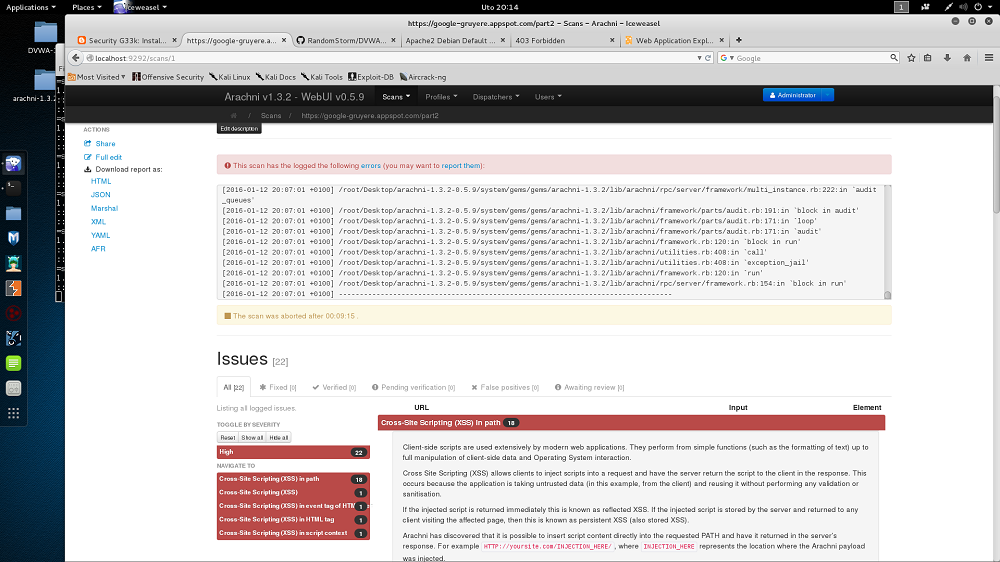

Finalno, nakon završetka skeniranja, imamo točan broj sigurnosnih propusta koje smo našli na web stranici. Iz danog primjera na kojemu su isprobani samo XSS sigurnosni propusti moguće je vidjeti koliko vrsti XSS proboja smo pronašli.

Isto tako, nakon skreniranja imamo mogućnost export-a reporta u oblicima HTML, JSON, Marshal, XML, YAML i AFR.

--Hbradvic 21:07, 12. siječnja 2016. (CET)

Hack.ME

Home Page: https://hack.me/

Hack ME je još jedna kvalitetna web stranica koja služi za obuku web developera i ostalih korisnika raznim sigurnosnim propustima web aplikacija.

Riječ je o Sandboxu u koji kada se prijavimo imamo punu bazu podataka ranjivih web aplikacija koje su korisnici pohranili, od jednostavnih vrsta proboja, do malo kompleksnijih, sve rađeno u sigurnom okruženju.

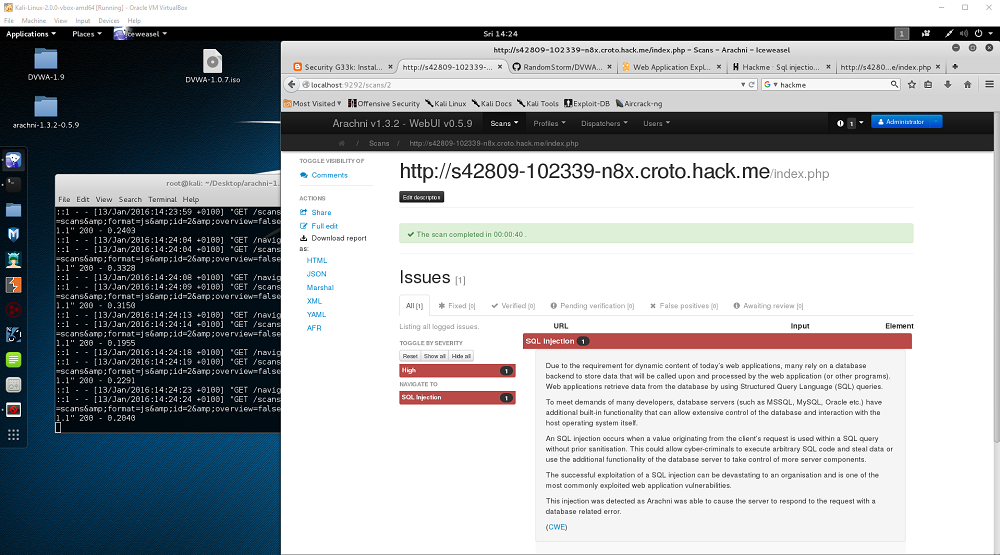

Sql injection bypass autentication hard by motaba

Kao što se na prvom primjeru vidi, Arachni je za 40 sekundi uspio pronaći propust za SQL Injection za koji vlasnik web aplikacije tvrdi da je hard težine.

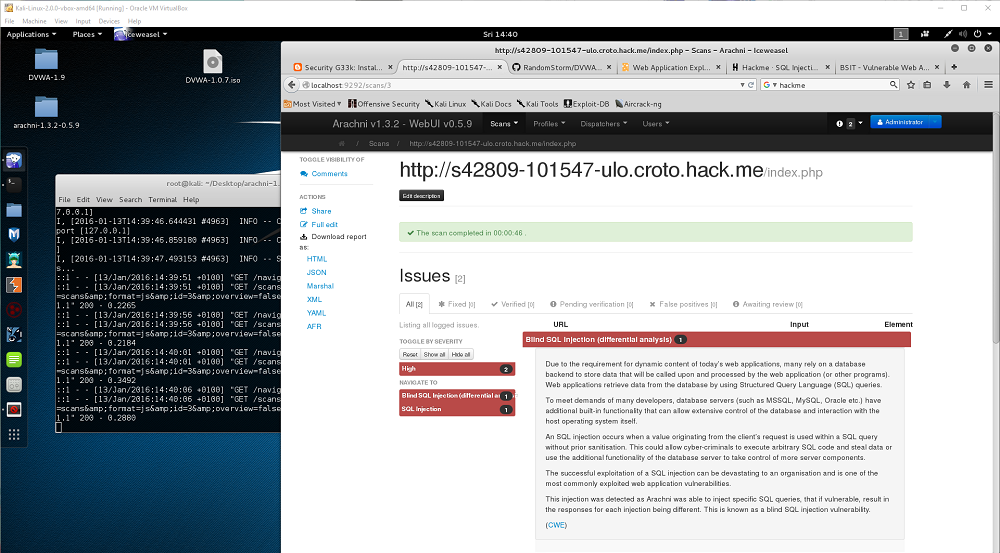

SQL Injection - Data Verification Fail by F4T4L

Još jedan primjer ranjive stranice za SQL injection, ali u ovom slučaju pronađen je još jedna vrsta SQL injection propusta, a to je Blind SQL Injection.

DomXSS by maxone

Ovdje je zanimljiv rezultat skeniranja, naime autor ovog site-a je rekao da je riječ od DOM XSS vrsti sigurnosnog proboja, a Arachni je tokom analize pronašao još i ostale vrste malicioznog koda kao što je Clickjacking...

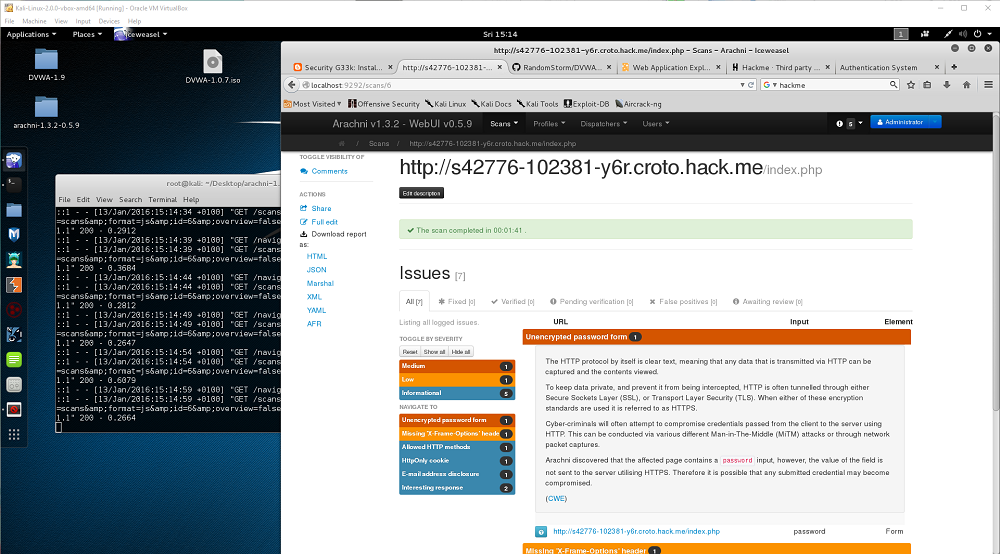

Third party credential disclosure with tampering by samwcurry

Posljednji od niza testiranja je bio zanimljiv primjer. Ovdje je Arachni tokom analize pronašao propust u obliku Unencrypted password form, odnosno da podaci unutar password polja nisu kriptirani kada bi se slali prema serveru...

--Hbradvic 16:11, 13. siječnja 2016. (CET)

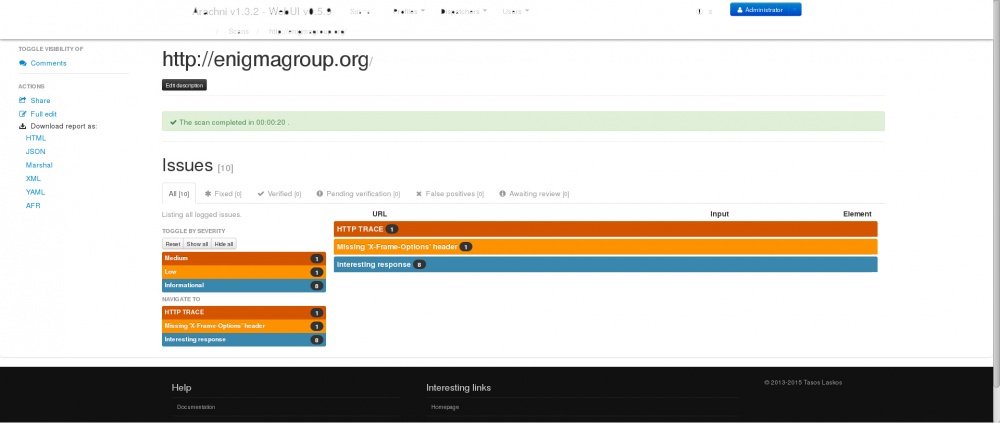

Enigma Group test

Ova aplikacija je dio OWASP ranjivih aplikacija i kao takva ima unaprijed namjerno ostavljene slabosti. Testiranje Enigma group web aplikacije je trajalo jako kratko iz razloga što nije bilo puno toga za testirati. Nije pronašlo nikakvih teških ranjivosti kao što se može i vidjeti iz izviješća, jedina donekle ozbiljna prijetnja je HTTP Trace prijetnja koja dozvoljava napadaču da obiđe HTTPOnly zastavicu čime otvara vrata puno ozbiljnijim XSS napadima koji mogu pristupiti kolačićima sesije.

Acuart

Ova aplikacija je također dio OWASP ranjivih aplikacija i kao što ćemo vidjeti u izviješću testiranja ima jako puno slabosti koje su također namjerno ostavljene. Neke od njih su jako ozbiljne slabosti pri čemu je aplikacija slaba na XSS napade, napade SQL injection tipa, kao i razne varijacije napada. Ovdje bih izdvojio napad uključivanjem datoteke, gdje web aplikacije ponekad koriste parametre kako bi spremili lokaciju datoteke koju će kasnije dohvatiti server. Arachni skener je otkrio da je moguće zamijeniti vrijednosti parametra sa drugim resursom i da server vrati klijentu podatke iz tog resursa u odgovoru

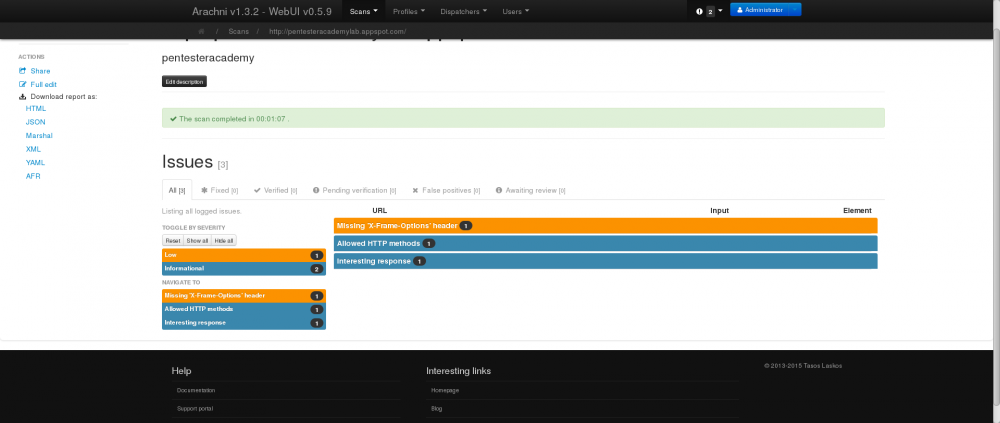

Penetration Testing academy

Kao i sve ostale aplikacije s OWASP liste ranjivih web aplikacija i ova ima ranjivosti ali puno manje nego sve ostale i manje ozbiljne ranjivosti. Najozbiljnija prijetnja koju je Arachni skener uspio pronaći je nedostatak X-frame options zaglavlja.

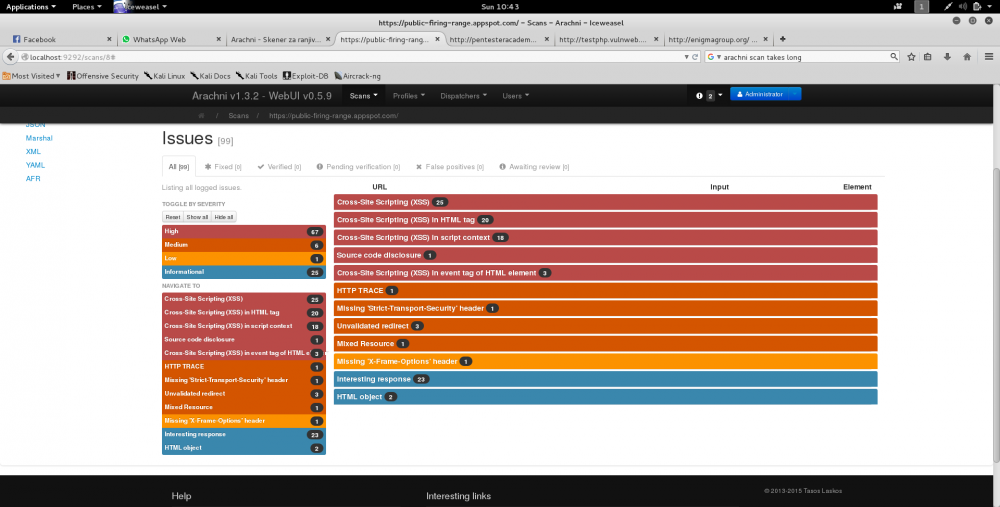

Firing range

Ovo je aplikacija koju je Google napravio kako bi mogao podučavati svoje zaposlenike o mogućim napadima i načinima izvođenja, samim time aplikacija ima jako puno ranjivosti uz standardne XSS i SQL injection ima i ranjivost jer otkriva izvorni kod. Naime postoje dvije vrste programa client side i server side, gdje client side kodu korisnik ima pravo pristupa dok server side kodu ne bi trebao pristupiti no postoji odgovor gdje je aplikacija poslala dio svoga koda korisniku, u našem slučaju Arachni alatu za testiranje.

Arachni - dostupne provjere

U ovom poglavlju ćemo opisati kako pokrenuti Arachni u terminalu i kako odabrati provjere koje želimo vršiti. Te prikaz samih provjera koje postoje u Arachni-u.

Samo pokretanje Arachni-a u terminalu se vrši tako da u terminalu unesemo sljedeće:

arachni "http: //imeStraniceKojuZelimoTestirati"

Važno je napomenuti da se prilikom ovakvog pokretanje koriste provjere koje su već definirane

Prilikom pokretanja skeniranja možete odabrati određene provjere koje želite provesti tako da ih pišete odvajajući ih zarezom bez razmaka. Primjer pokretanja s jednom ranjivom stranicom i jednom provjerom

arachni http://www.enigmagroup.org/ --checks=ssn

Ukoliko želimo uraditi sve moguće provjere koje dopušta Arachni preko terminala tada pišemo zvjezdicu i to izgleda ovako:

arachni http://www.enigmagroup.org/ --checks=*

Ako pak želimo sve provjere ali jedna ili više njih su nam nepotrebne i ne želimo ih izvršavati, tada u terminalu pišemo:

arachni http://www.enigmagroup.org/ --checks=*,-xss,-backup_files

Ovom naredbom želimo obaviti na stranici www.enigmagroup.org sve provjere osim XSS i Backup fles.

--Mislav.boras 17:05, 17. siječnja 2016. (CET)

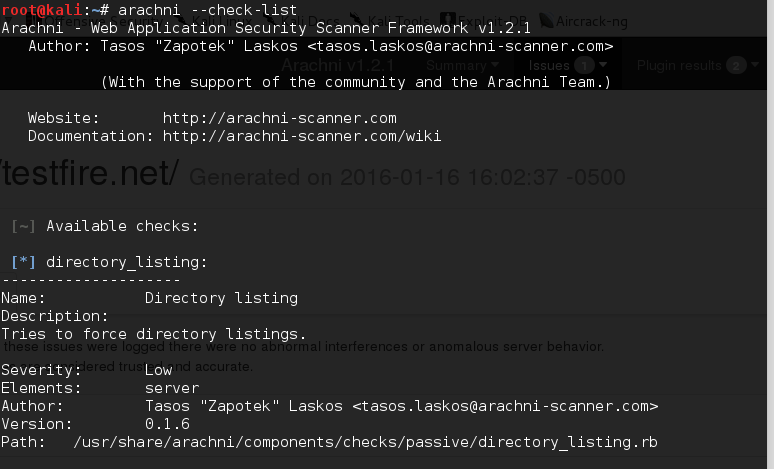

Dostupne provjere u Arachni-u

Da bi smo vidjeli sve dostupne provjere koje omogućava Arachni, u terminal pišemo sljedeće: arachni --check-list --Mislav.boras 17:04, 17. siječnja 2016. (CET)

| Naziv | Naredba | Opis |

|---|---|---|

| Directory listing | directory_listing | Pokušava izlistati direktorije |

| Insecure cross-domain policy (allow-access-from) | insecure_cross_domain_policy_access | Provjere `crossdomain.xml` datoteke za`allow-access-from` zamjenske politike. |

| Backup Files | backup_files | Pokuašva pronaći common drirektorije na serveru |

| Common directories | common_directories | Provjere `crossdomain.xml` datoteke za`allow-access-from` zamjenske politike. |

| WebDAV | webdav | Provjera omogućuje WebDAV-u da pristupa direktorijima |

| Common files | common_files | Pokušava pronaći zajedničke osjetljive datoteke na serveru |

| Insecure client-access policy | insecure_client_access_policy | Provjerava `clientaccesspolicy.xml` datoteke za politiku zajedničkih zamjenski domena |

| Allowed methods | allowed_methods | Provjere za podržane HTTP metode |

| Interesting responeses | interesting_responses | Prijavljuje sve ne 200 (Ok) odogovore servera |

| CVS/SNV users | cvs_svn_users | Skenira svaku stranicu za CVS/SNV korisnike |

| Mixed resource | mixed_resource | Traži sadržaj koji ide preko HTTP kade je HTML kod na serveru preko HTTPS |

| Insecure cookies | insecure_cookies | Zapisuje "cookies" koji su korišteni preko kriptiranog kanala ali bez da im je postavljena zastavica "secure". |

| Credit card number disclosure | credit_card | Skenira stranice za brojeve kreditnih kartica |

| Private IP address finder | private_ip | Skenira stranice s privatnim IP adresama |

| HTML objects | html_objects | Prijavljuje postojanje HTML objekt tagova. Budući da se Arachni ne može koristi za Java Applets i Flash tada se koristi ovaj pristup da se provjeri postojanje objekata koji se koriste u različitim metodama |

| HTTP Strict Transport Security | hsts | Provjerava da li HTTPS stranicama nedostaje " Strict Transport Security" zaglavlje |

| Password field with auto-complete | password_autocomplete | Uzima stranice sa formama koje imaju polja za lozinku bez iričitog onemogućavanja samopopunjavanja |

| Unencrypted password forms | unencrypted_password_forms | Pretrazuje podružja za unošenje lozinke koja ne šalje podatke preko kripitranog kanala HTTPS |

| HttpOnly cookies | http_only_cookies | Bilježi "cookies" koji su dostupni preko JavaScripta |

| SSN | ssn | Provjerava stranice za objavu US Social Security Numbers |

| Backdoors | backdoors | Pokušava pronaći zajedničke ulaze na poslužitelju |

| XST | xst | Šalje HTTP Trace zahtjev i provjerava da li je uspješan |

| Common administration interfaces | common_admin_interfaces | Pokušava pronaći zajedničko admin sučelje na serveru |

| HTTP PUT | http_put | Provjerava da li je moguće postaviti datoteke koristeći HTTP PUT metodu |

| XSS | xss | Umeće HTML element u ulaz stranice, a zatim parsira HTML oznake i označva odgovor te traži dokaz ranjivosti |

| XSS in path | xss_path | Cross-Site-Scripting provjerava path umetanje |

| XSS in HTML tag | xss_tag | Cross-Site-Scripting u HTML tagovima |

| Blind SQL injection (timing attack) | sql_injection_timing | Na slijepo SQL umetanje provjera korištenjem vremenskog napada |

| Code injection | code_injection | Umeće dijelove koda i procjenjuje da li bi izvršavanje bilo uspješno ili ne |

| XSS in HTML element event attribute | xss_event | Cross-Site-Scripting u tag eventu HTML elementa |

| Trainer | trainer | Bocka i propituje sve inpute na određenoj stranici kako bi se otkrili novi vektori ulaza. Ona također prisiljava Arachni da sam sebe trenira analizom odgovora poslužitelja |

| OS command injection | os_cmd_injection_timing | Pokušava pronaći OS naredbena umetanja pomoću vremenskog napada |

| Code injection (php://input wrapper) | code_injection_php_input_wrapper | Umeće PHP kod u tijelo HTTP odgovora a koristi "php://input" omot da to pokuša i pokrene |

| LDAPInjection | ldap_injection | Pokušava prisiliti web aplikaciju za povratak poruke o LDAP pogrešci, kako bi se otkrili propusti u validaciji korisničkog unosa |

| File inclusion | file_inclusion | Ubrizgava staze zajedničkih datoteka (kao što je `/ etc / passwd` i` boot.ini`) i ocjenjuje postojanje ranjivosti u uključenim datotekama na temelju prisutnosti relevantnog sadržaja ili pogreške u tijelu HTTP odgovora |

| Unvalidated redirect | unvalidated_redirect | Umeće URL i provjerava `lokaciju` polja zagavlja HTTP odgovora i / ili URL preglednika utvrđuje da li je napad bio uspješan |

| Source code disclosure | source_code_disclosure | Pokušava utvrditi da li se može ili ne prislilno otkriti izvorni kod web aplikacije |

| NoSQL injection | no_sql_injection | Provjera NoSQL injekcijom, koristi poznate DB pogreške da identificira ranjivosti |

| CSRF | csrf | Ona koristi diferencijalnu analizu kako bi se utvrdilo koji oblici utječu na poslovnu logiku i provjerava nedostatka protiv CSRF tokena |

| Remote File Inclusion | rfi | Ubrizgava udaljeni URL u svim dostupnim ulaza i provjerava odgovorajući sadržaj u tijelu HTTP odgovora |

| XSS in script context | xss_script_context | Ubrizgava JS kod i provjerava da li je to izvršeno kao dokaz ranjivosti |

| XML External Entity | xxe | Ubrizgava vanjski entitet u XML dokument prije potvrđivanja i ustvrđuje postojanje ranjivosti provjerom je li taj entitet bio obrađen na osnovi dobivenog HTTP odgovora |

--Mislav.boras 17:04, 17. siječnja 2016. (CET)

Na slici ispod možete vidjeti kako izgleda kad se u terminalu unese naredba check-lists . Vidimo da se osim naziva, naredbe i opisa prikazuju još neke informacije o samoj provjeri kao što su: ozbiljnost napada, elementi koji se napadaju, autor, verzija provjere i putanja.

--Mislav.boras 17:17, 17. siječnja 2016. (CET)

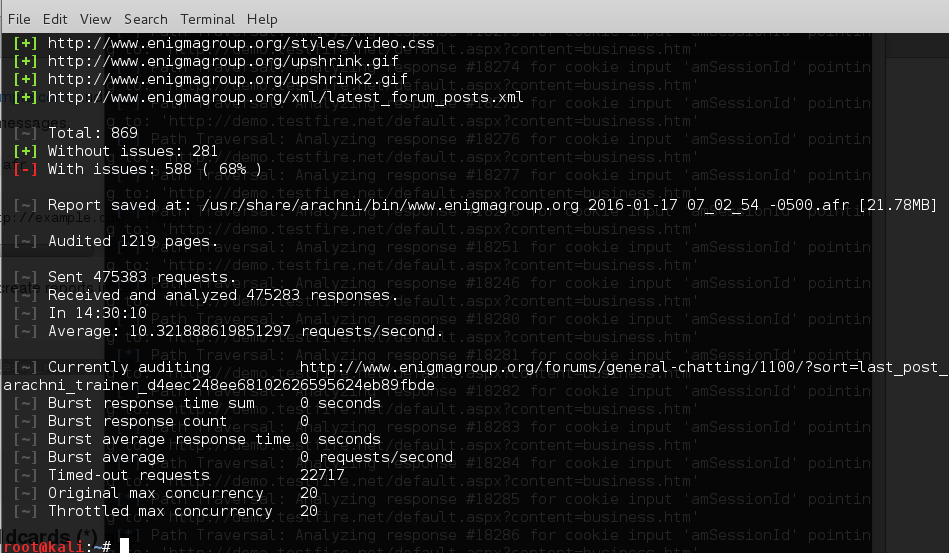

Slika ispod prikazuje što dobijemo nakon završetka programa. Ja sam ovdje prekinuo program je sam uzeo da izvrši sve provjere na stranici.Program je radio 14 sati i neprestano je tražio ranjivosti, i još tada nije sve završilo, što nam pokazuje koliko opcija ima Arachni. Na slici ispod također vidimo da je poslano 475383 zahtjeva dok je 475283 zahtjeva vraćeno nama i obrađeno. Također vidimo putanju na kojoj je kreiran izvještaj.

Da bismo vidjeli izvješće moramo otvoriti datoteku koja je tipa .afr. Za to nam služi naredba arachni_reporter s kojim kreirano izvješće pretvorimo u zip datoteku u kojoj su nam html linkovi na kojima nam je prikazano cijelo izvješče grafički. Za početak moramo doći do putanje na kojoj nam je izvješće. Ovo izvješće se nalazi na putanji usr/share/arachni/bin/www.enigmagroup.org 2016-01-17 07_02_54 -0500.afr

Nakon što se nalazimo u istom direktoriju u kojem je i naš izvještaj tada u terminal unosimo sljedeću naredbu za pretvaranje izvještaja: arachni_reporter izvjece.afr --reporter=html:outfile=izvjesce1.html.zip Prethodno sam preimenovao naziv izvješće radi lakše manipulacije. Nakon što okinemo naredbu stvori nam se ZIP datoteka koju kad raspakiramo dobijemo slično kao na slici ispod. Važno je raspakirati datoteku zbog toga ako kliknemo uđemo u zipani folder i pokrenemo index.html tada nam se neće ucitati css i ostale mape koje su unutar tog foldera.

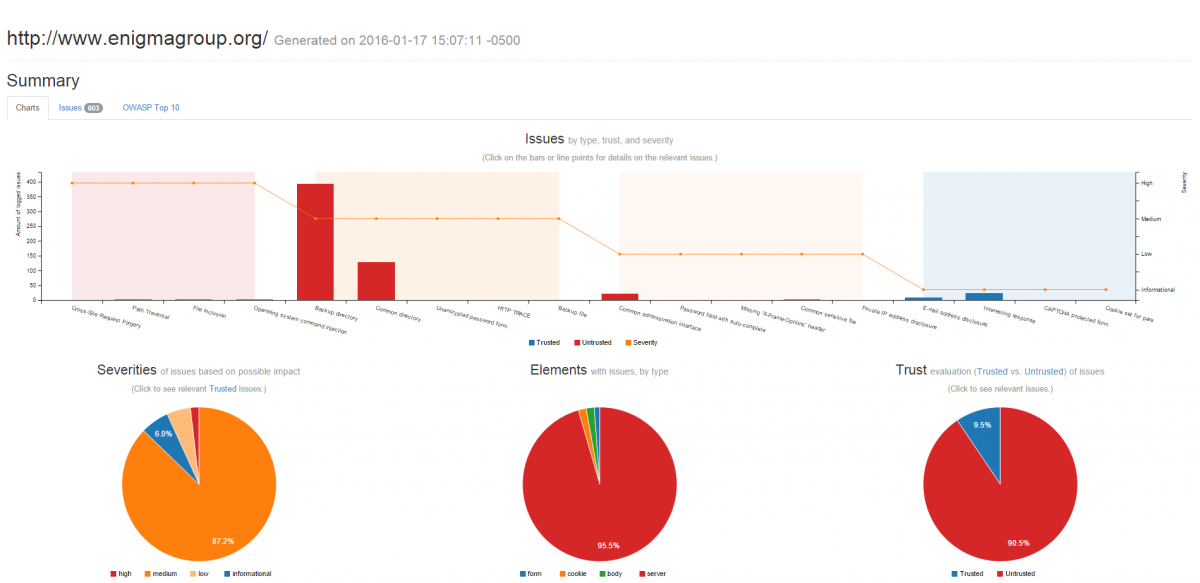

Nakon toga dvostrukim klikom na index.html, istu otvaramo u zadanom pretraživaču na našem računalu. Nakon što se stranica učita, tada prikaže cijeli sadržaj svega što je program radio. To izgleda kao na slici ispod.

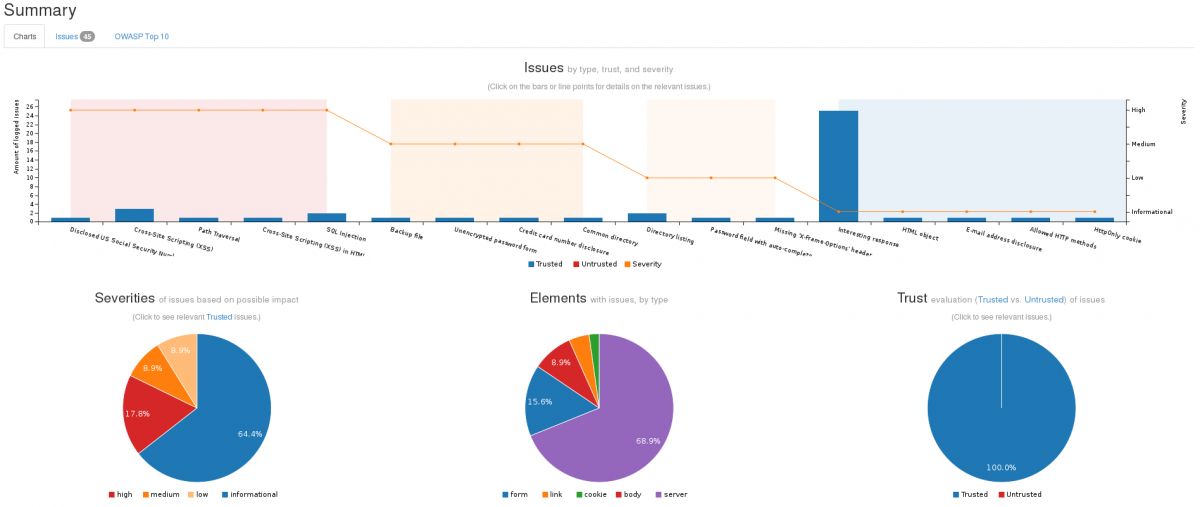

Na slici ispod možete vidjeti sumirane rezultate od stranice demo.testfire.net . Na isti način kao gore opisan smo došli do direktorija u kojem se nalazi naš izvještaj koji smo zatim pomoću naredbe arachni_reportr pretvorili u ZIP datoteku koju smo raspakirali. Ovog puta sam stavio da se provjere HTML objekti koji se koriste u različitim metodama. Naredbu koju je trebalo upisati za ovu provjeru je: arachni http://demo.testfire.net/ check=html_objects . Neke informacije koje sam dobio nakon završetka su te da je analiza trajala 1:29:53 sati, da je ukupno poslano 69266 zahtjeva te je isto toliko zahtjeva vraćeno i analizirano. Provjerene su 134 stranice.

--Mislav.boras 23:15, 17. siječnja 2016. (CET)

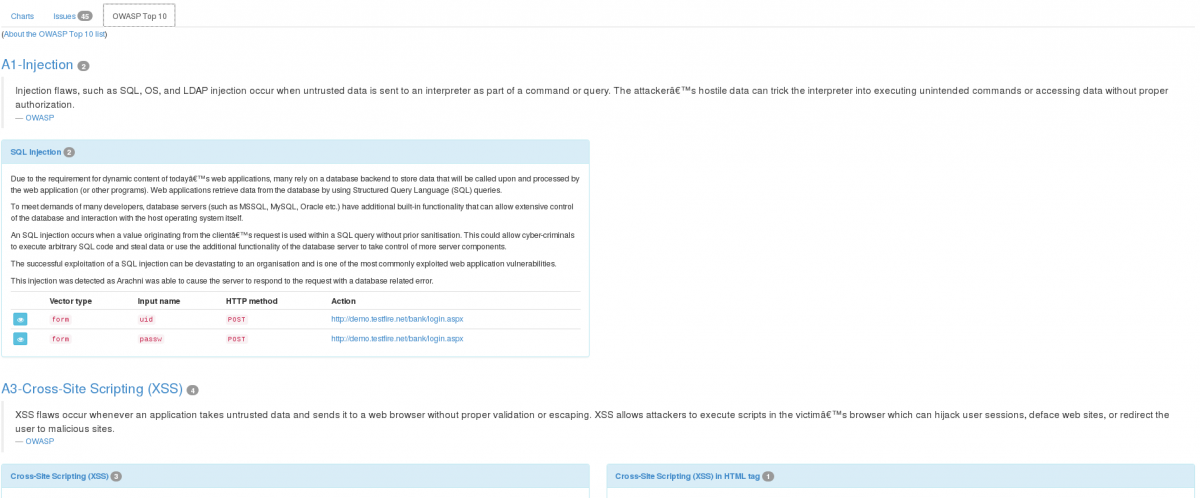

Slika ispod prikazuje ranjivosti po OWASP top 10 kategoriji. Odnosno prikazuje one kategorije u kojima su pronađene prijetnje.

--Mislav.boras 23:15, 17. siječnja 2016. (CET)

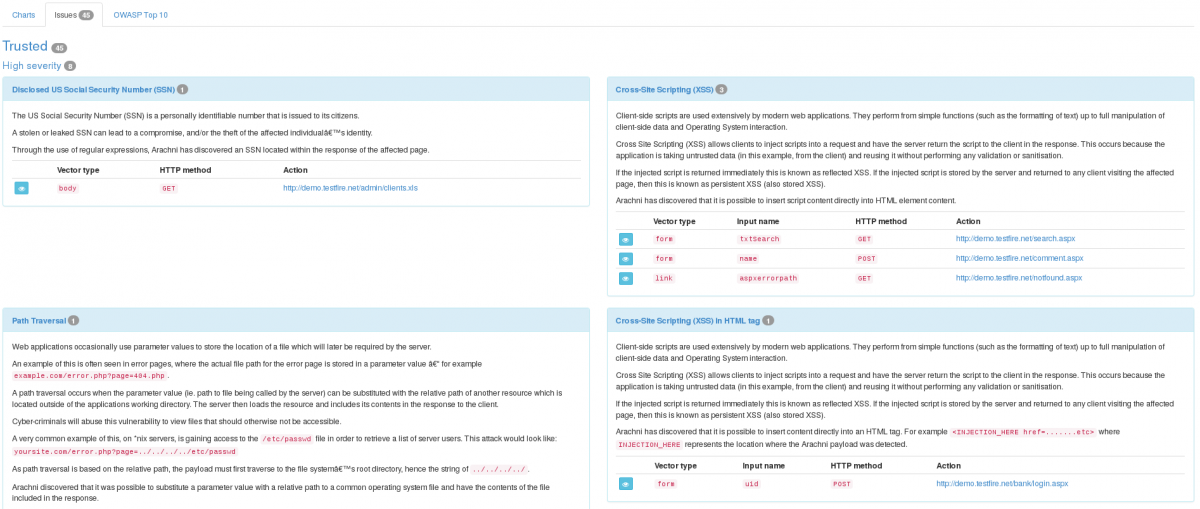

Slika ispod prikazuje moguće ranjivosti i opise samih ranjivosti te na kojim dijelovima se to događa.

--Mislav.boras 23:15, 17. siječnja 2016. (CET)

Zaključak

Arachni je program koji administratorima i testerima omogućuje da testiraju ranjivost i sigurnost svojih web aplikacije. Ima sposobnost da trenira samog sebe učeći preko ponašanja web aplikacija tijekom skeniranja. Kao alat podržava dosta napada na web stranice. Mi smo ga koristili na operativnom sustavu Kali s kojim je najbolje integriran. Možemo ga koristiti preko web sučelja ili preko terminala na kaliju. Velika prednost mu je što radi detaljne izvještaje i čak generira dijagrame. Važno je napomenuti da su pri testiranju i isporbavanju Arachni-ja korištene dopuštene web ranjive aplikacije i da je ilegalno neovlašteno napadanje web stranica koje nisu u našem vlasništvu.

--Mislav.boras 23:33, 17. siječnja 2016. (CET)

--Hbradvic 14:03, 7. studenog 2015. (CET)

--Mislav.boras 14:05, 7. studenog 2015. (CET)

--Stjepan.colak 14:07, 7. studenog 2015. (CET)