Cobit

Darko Grgić

Maja Škara

Sadržaj |

Uvod

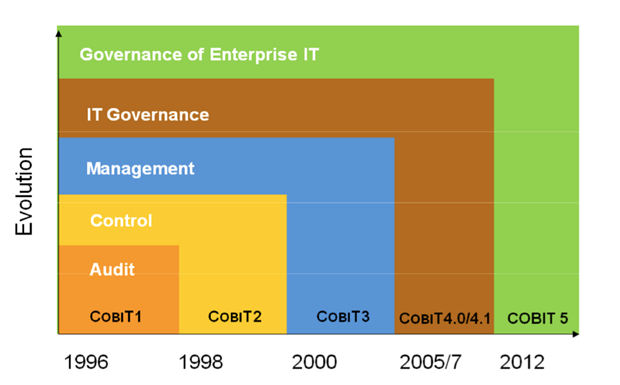

Kako bi se ostvarili poslovni ciljevi organizacije što je svakako svima u interesu potrebno je planirati poslovanje. To planiranje mora biti planirano u najsitnije detalje i to precizno. Osim toga planiranje poslovanja treba biti dugoročno. Kako bi se ti ciljevi ostvarili potrebna je informacijska infrastruktura bez koje je teško ostvariti zacrtane ciljeve. Dakle potrebno je i nju planirati kako bi se omogućilo postizanje postavljenih ciljeva. Samo planiranje određuje u kojem smjeru će se određena organizacija razvijati, kako će se ona mijenjati i koji su parametri ostvarivanja tog plana. Svima je poznato da u današnje vrijeme i nije baš lako zamisliti poslovanje bez informacijskog sustava. U svakoj organizaciji postoji informacijski sustava pa makar i one najniže razine. Kako bi se poslovanje unaprijedilo potrebno je povećati poslovnu uspješnost što se odnosi i na sam informacijski sustav koji u tom poduzeću postoji. Prije svega potrebno je utvrditi njegovo trenutno stanje, odrediti željeno, te napraviti analizu kako bi se uočilo što je potrebno učiti da bi se iz sadašnje stanja došlo u željeno stanje. Kada se detaljnije o tome razmisli jasno je da to nije jednostavno te da je potrebno sagledati sve bitne aspekte informacijske tehnologije koja utječe na poslovanje. Jedno od rješenja je metodološki okvir Cobit koji je i tema ovog rada (Idlbek, 2011). Kako je spomenuto tema ovog rada je metodološki okvir Cobit i u njemu će se dotaknuti svih njegovih bitnih dijelova. Detaljno će se obraditi što je zapravo metodološki okvir Cobit, kako se koristi u praksi i koji su njegovi sastavni dijelovi. Kao i svaka metodologija tako i metodološki okvir Cobit razvijao se s vremenom. Prvi je put ova se ideja javila 1996. godine, a svoj sadašnji, odnosno današnji oblik poprimio je 2012. godine razvojem Cobit 5 okvira. Na slici 1 vidljiva je povijest razvoja Cobit metodološkog okvira kroz godine i područja koja je s vremenom zahvaćao i obuhvatio u svojoj primjeni.

Slika 1. Razvoj Cobit metodološkog okvira (izvor: https://www.google.hr/search?q=cobit&client=firefox-a&rls=org.mozilla:hr:official&channel=fflb&source=lnms&tbm=isch&sa=X&ved=0ahUKEwieo8jUptvJAhXG0xoKHWnsBrcQ_AUIBygB&biw=1600&bih=789#imgrc=XMQ9APvhYbD6lM%3A)

Dakle kako je spomenuto tema ovog rada je Cobit metodološki okvir koji donosi novi koncept za upravljanje i reviziju informacijsko komunikacijskih sustava, te prati njegovu evoluciju i razvoj od samog početka do samostalne upravljačke i savjetodavne funkcije. Ovaj metodološki okvir pronašao je svoju primjenu širom svijeta (Centar informacijske sigurnosti FER, 2012).

--Mskara3 20:21, 8. siječnja 2016. (CET)

Općenito o COBIT-u

COBIT je vodeći svjetski okvir za korporativno upravljanje informatikom. Predstavlja radni okvir koje prije svega određuje način provedbe upravljanja informacijsko komunikacijskim sustavima i tehnologijama. Već je spomenuto da poslovanje poduzeća u današnje vrijeme uvelike ovisi o informacijskom sustavu koji koristi. Uvidjevši važnost informacijskih sustava osnovana je neprofitna organizacije ITGI (IT Governance institute) kojoj je cilj unaprjeđivanje i donošenje novih standarda koji se odnose na problematiku upravljanja informacijsko komunikacijskim sustavima (CARNet). Za opstanak i uspjeh organizacije, odnosno poduzeća važni su elementi učinkovitog upravljanja informacijsko komunikacijskim tehnologijama, a oni se očituju u (prema: Centar informacijske sigurnosti FER, 2012):

• povećanju zavisnosti o informacijsko komunikacijskim tehnologijama i samim informacijama,

• povećanju ranjivosti i širokom spektru prijetnji koje se mogu iskoristiti kod takvih tehnologija,

• povećanju troškova u postojeće sustave i porast investicija u nove informacijsko komunikacijske tehnologije,

• promjeni rada i poslovne prakse same organizacije, odnosno poduzeća,

• stvaranje novih poslovnih prilika i

• reduciranje troškova.

Već je spomenuto da COBIT predstavlja radni okvir upravljanja informacijskim sustavima i to tako da zadovoljava to da (CARNet, 2006):

• su poslovni procesi organizacije u skladu s arhitekturom i funkcijom informacijskog sustava.

• se rizici koji nastaju kao rezultat neispravnog ili nepotpunog funkcioniranja informacijskog sustava smanjuju.

• je omogućeno upravljanje rizicima funkcioniranja samog sustava na zadovoljavajući način.

• je omogućeno korištenje informatičkih resursa na racionalan način.

Implementacija ovog metodološkog okvira može se očitovati na nekoliko načina. Jedan od njih je da upravama kompanija pomaže razumjeti sam koncept upravljanja informacijskim sustavima, te definira odgovornosti koje su potrebne za normalno funkcioniranje sustava. Osim toga ovaj metodološki okvir usklađuje sustav s regulatornim obvezama i organizira aktivnosti unutar informacijsko komunikacijskog sustava na prihvatljiv način. S obzirom na to može se reći da COBIT okvir spaja poslovne i informatičke ciljeve uz pružanje mogućnosti da se metrikama prati zrelost samog sustava. Također nudi optimiziranje resursa i praksa ga sve češće preporučuje jer unatoč svemu on je rezultat konsenzusa znanja mnogih stručnjaka, te je primjenjiv u bilo kojoj organizaciji, pa tako i na informacijsku sigurnost (CARNet, 2006).

--Mskara3 20:21, 8. siječnja 2016. (CET)

Motivacija za implementaciju COBIT 5 metodološkog okvira

Glavna motivacija za implementaciju ovog metodološkog okvira jest prvenstveno jer se može implementirati u smjeru sigurnost informacijskih sustava. Isto tako proizvodi koji su prethodnici ovog radnog okvira postigli su svoj postignuća za koja se može reći da ih nasljeđuje i ovaj. U nastavku rada biti će dan pregled i usporedba ovog radnog okvira i njegovog prethodnika. Naime, tematika ovog poglavlja je motivacija za implementaciju ovog radnog okvira, a ima nekoliko čimbenika koji tu motivaciju mogu podići na višu razinu. Ovaj radni okvir prije svega omogućava povezivanje poslova, odnosno integraciju, svih koji su povezani s nadzorom poslovnih procesa, problematiku rizika te oblikovanje kanala za komunikaciju. Pomoću ovog radnog okvira upravi i vlasnicima poduzeća omogućeno je (prema: Centar informacijske sigurnosti FER, 2012):

• definirati odgovornosti potrebnih za integraciju ICT sustava i to kvalitetnu,

• uskladiti sustav s regularnim obvezama,

• organizirati aktivnosti unutar sustava i

• optimizirati resurse kao što su informacije, ljudi, infrastruktura, programski paketi,

Dakle, COBIT preporučuje prasku na kojoj je radilo mnogo stručnjaka i proizvod je dobre prakse koja je primjenjiva u bilo kojoj organizaciji.

Po pitanju teme motivacije za implementaciju COBIT-a 5, ciljevi ovog radnog okvira trebali bi biti dovoljna motivacija uz sve prethodno navedeno. Iz ciljeva ovog metodološkog okvira vidljivo je što se svim njim želi i može postići. Stoga COBIT 5 preuzima ciljeve svog prethodnika i predstavlja nova razvojna dostignuća. Ciljevi ovog radnog okvira koji se postižu njegovom implementacijom glavni su motivi za njegovo korištenje, a oni su sljedeći (prema: Krakar i sur., 2014):

• osiguravanje što veće poslovne vrijednosti investicijama u IT tako da one podržavaju ostvarivanje ciljeva organizacije, njezinu učinkovitost i inovativnost,

• osiguravanje što kvalitetnijeg odlučivanja o IT-u, a pogotovo uprave i menadžmenta,

• postizanje operativne izvrsnosti kroz učinkovito korištenje IT-a,

• upravljanje rizicima i njihovo održavanje na prihvatljivoj razini,

• optimizacija troškova povezanih s tehnologijama i IT uslugama i

• sukladnost s relevantnim zakonima, propisima, politikama i ugovornih obveza.

--Mskara3 20:21, 8. siječnja 2016. (CET)

COBIT 4.1

COBIT 4.1 se razvijao u razdoblju od 2005. - 2007. godine. Razvoj COBIT-a 4.1 se temeljio na osnovnih 5 pricipa za korporativno upravljanje informatikom (stvaranje dodatne vrijednosti kroz IT, upravljanje IT rizicima, upravljanje IT resursima, mjerenje IT performansi, usklađivanje poslovanja). Očito je da COBIT svoju realizaciju ima na razini menadžmenta, za razliku od srodnih metodologija poput ITIL-a, s ciljem uspješnijeg upravljanja IT podsustavnom. COBIT 4.1 definira 34 poslovna procesa koji su grupirani u 4 skupine, odnosno domene, 210 kontrolnih ciljeva, predefiniranim odgovornostima definiranima u RACI matricama i modelu zrelosti po CMM-u (Krakar i sur., 2014.). Prethodno spomenute domene su (Krakar i sur., 2014.):

• Planiranje i organizacija (eng. Plannning and Organisation, PO )

• Akvizicija i implementacija (eng. Aquisition and Implementation, AI)

• Isporuka i potpora (eng. Delivery and Support, DS)

• Mjerenja i evaluacija (eng. Monitor and Evaluation, ME)

COBIT 4.1 implementira standardni CMM model zrelosti koji definira sljedećih pet razina (Krakar i sur., 2014.):

• početna,

• ponavljajuća,

• definirana,

• upravljana,

• optimizirana i

• ponekad se javlja i nulta razina koja se naziva nepostojeća.

Nepostojeća razina

Na ovoj razini menadžment uopće ne prepoznaje potrebu za upravljanjem IT-em. Problemi koji se u ovom slučaju javljaju su odlučivanje o IT-u na stihijski način, rizici se ne procjenjuju, a kontrola i nadzor su gotovo nepostojeći. Prethodno navedeni problemi ne rijetko uzrokuju nefleksibilnost i neefikasnost IT-a, te generiranje pretjerano velikih troškova (Krakar i sur., 2014.).

Početna razina

Na ovoj razini prepoznaje se potreba za korporativnim upravljanjem IT-em, ali službena odluka za uvođenje njegovih tijela nije donesena. Pokušaji upravljanja se ne drže nikakvih standarda, te ne postoje službene politike i procedure, obveze i odgovornosti za IT već se neformalno definiraju i relativno stihijski provode (Krakar i sur., 2014.).

Ponavljajuća razina

Na ovoj razini proces upravljanja informatikom su uspostavljeni ali se ne provode konzistentno. Javljaju se početci primjene prvih standarda, prve politike i procedure su u izradi. U praksi su odgovornosti za IT su još uvijek fluidne, politike i procedure su dokumentirane , ali se najčešće ne provode formalno dok se procjenjivanje rizika, kontrola i nadzor generalno koriste samo na većim projektima (Krakar i sur., 2014.).

Definirana razina

Na ovoj razini proces upravljanja se generalno provode, te korporativna tijela odrađuju svoje zadaće, a standardi se značajnije koriste. Politike i procedure se obavezno primjenjuju, odgovornosti za IT su gotovo u potpunosti formalno definirane te upravljanje rizicima, kontrola i nadzor se šire na sve aspekte IT-a. Glavni problem na ovoj razini je taj što se prikupljeni podaci ne primjenjuju dovoljno za unapređenje IT-a (Krakar i sur., 2014.).

Upravljana razina

Na ovoj razini procesi korporativnog upravljanja provode se u cijelosti, a korporativna tijela aktivno ostvaruju svoju ulogu. Različiti se standardi učestalo promjenjuju, odgovornosti za IT su jasno definirane, politike i procedure su striktni dio poslovne tehnologije, odluke o novim IT investicijama se donose u potpunosti na osnovu poslovnih potreba, rizicima se pravilno upravlja, kontrole i nadzor IT-a su striktne i služe za kontinuirana poboljšanja (Krakar i sur., 2014.).

Optimizirana razina

Na ovoj razini se u svim aspektima korporativnog upravljanja IT-em drži standarda. Intenzivno se radi na kontinuiranom poboljšavanju IT-a, uspoređuje se s drugim organizacijama, a glavni cilj je poslovna izvrsnost (Krakar i sur., 2014.).

Uvođenje COBIT 4.1 metodologije provodi se kroz sljedećih nekoliko definiranih koraka (Krakar i sur., 2014.):

• postaviti i razumjeti zahtjev poslovnog procesa,

• razumjeti kontrolne ciljeve poslovnog procesa,

• odrediti ulaze/izlaze/RACI odgovornosti za poslovni proces,

• odrediti ciljeve i metrike koje se koriste u poslovnom procesu,

• odrediti sadašnju razinu zrelosti poslovnih procesa i

• pokrenuti poboljšanja u poslovnom procesu.

--Dgrgic 18:23, 7. veljače 2016. (CET)

Osnovni koncepti COBITA 5

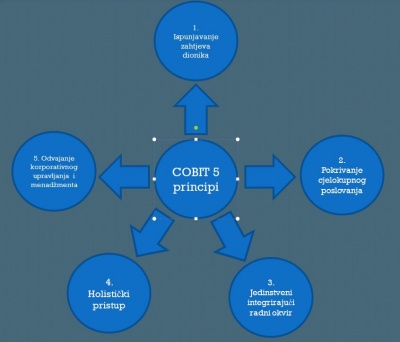

U ovom poglavlju ćemo pregledati osnovne principe COBIT-a 5 koji je nastao kao nadogradnja na prethodno spominjani COBIT 4.1. Principe koje obuhvaća COBIT 5 su (Krakar i sur., 2014.): 1. Ispunjavanje zahtjeva dionika 2. Pokrivanje cjelokupnog poslovanja 3. Jedinstveni integrirajući radni okvir 4. Holistički pristup 5. Odvajanje korporativnog upravljanja i menadžmenta.

Slika 2 Osnovni principi COBIT-a 5 (Prema:Krakar i sur., 2014.)

1. Ispunjavanje zahtjeva dionika

Ovaj princip nalaže da se zahtjevi dionika ispravnim balansiranjem između koristi, optimizacije rizika i optimizacije korištenja resursa. Provodi se određivanjem ciljeva na razini poslovnog sustava i njihovim kaskadiranjem na IT ciljeve. COBIT 5 po BSC (eng. balanced scorecard) perspektivama definira 17 generičkih poslovnih ciljeva i 17 IT ciljeva. Ovaj princip zahtjeva jasna definiranja vanjskih i internih dionika i njihovih potreba. Interni dionici su: članovi uprave, izvršni direktori, rukovoditelji poslovnih područja, interni auditori, IT korisnici, rukovoditelji IT odjela itd. Vanjski dionici su: državna tijela, vanjski revizori, poslovni partneri, dobavljači, konzultanti itd. (Krakar i sur., 2014.).

2. Pokrivanje cjelokupnog poslovanja

Ovaj princip zahtjeva oblikovanje cjelovite slike svih poslovnih procesa povezanih s IT poslovnim sustavom, te da se IT promatra u tom kontekstu. IT i srodne tehnologije promatraju se kao imovina poslovnih procesa. Nadalje, zahtjeva se vrlo striktno određivanje uloga i odgovornosti uprave i menadžmenta i njihov međusobni odnos (Krakar i sur., 2014.).

3. Jedinstveni integrirajući radni okvir

S obzirom da u nekom danom trenutku može postojati jako puno radnih okvira, ovaj princip inzistira da se svi integriraju u jedinstvenu cjelinu unutar COBIT-a 5(Krakar i sur., 2014.).

4. Holistički pristup

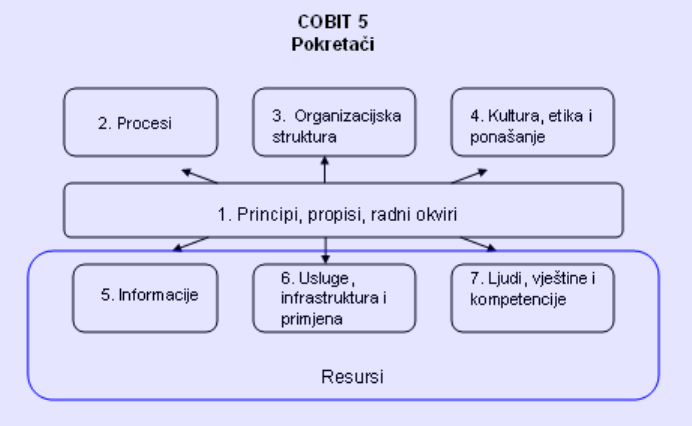

Radi postizanja učinkovitosti i djelotvornog korištenja IT-a u poslovnom sustavu nužno je primijeniti sve interaktivne komponente koje tome pridonose. COBIT 5 definira 7 takvih kategorija, a one su sljedeće (Krakar i sur., 2014.):

• principi, politike i radni okvir,

• procesi,

• organizacijska struktura,

• kultura, etika i ponašanje,

• informacije,

• usluge, infrastruktura i primjena te

• ljudi, vještine i kompetencije.

Pokretači koji čine ovaj holistički pristup prikazani su na slici 3 u nastavku rada.

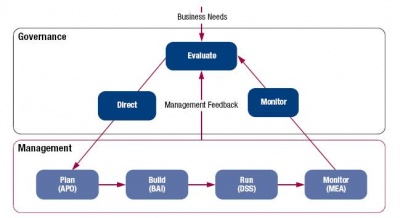

5. Odvajanje korporativnog upravljanja od menadžmenta

Ovaj princip zahtjeva da se ove dvije razine nadležnosti i odgovornosti formalno i striktno odvoje (ne postoji općenito pravilo već raspodjela ovisi o konkretnom poslovnom sustavu). Razlog tomu je činjenica da se radi o različitim disciplinama i poslovima koje provode različite organizacijske strukture. Zadaća korporativnog upravljanja je provoditi EDM (eng. Evaluate-Direct-Monitor) ciklus, po normi ISO/IEC 38500, a menadžmenta PBRM (eng. Plan-Build-Run-Monitor) ciklus (Krakar i sur., 2014). Prethodno spomenuti ciklusi prikazani su na sljedećoj slici.

Slika 3 Ciklus korporativnog upravljanja i menadžment (izvor: https://www.google.hr/search?q=cobit+5+procesi&rlz=1C1ASRM_enHR549HR549&espv=2&biw=2133&bih=1061&source=lnms&tbm=isch&sa=X&ved=0ahUKEwiFroG35uXKAhVFDywKHfPpB_UQ_AUIBigB&dpr=0.9#imgrc=UtLgppRiGhk9DM%3A )

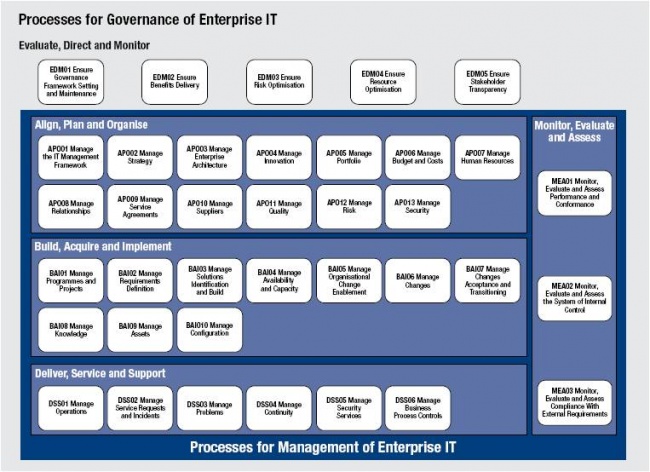

Procesi COBITA 5

Prethodno navedeni ciljevi i principi COBIT-a 5 realiziraju se putem njegovih poslovnih procesa. Već spomenutih 37 COBIT-ovih poslovnih procesa podijeljeni su na procese korporativnog upravljanja (EDM 1-5) i procese menadžmenta kojih ima 32. Detaljniji prikaz vidljiv je na sljedećoj slici (Krakar i sur., 2014).

Slika 4 Procesi COBITA 5 (Izvor: https://www.google.hr/search?q=cobit+5+procesi&rlz=1C1ASRM_enHR549HR549&espv=2&biw=2133&bih=1061&source=lnms&tbm=isch&sa=X&ved=0ahUKEwiFroG35uXKAhVFDywKHfPpB_UQ_AUIBigB&dpr=0.9#imgrc=uwaIaD0fyTXGRM%3A)

Proizvodi COBITA 5

Trenutno COBIT 5 ima razvijene sljedeće proizvode (Krakar i sur., 2014):

• proizvodi za upravu i izvršni menadžment:

- COBIT 5 Business Framework

- COBIT 5 Enabling Processes

- COBIT 5 Enabling Information

- COBIT 5 Implementation

• proizvodi za IT stručnjake

- COBIT 5 for Information Security

- COBIT Control practice

- COBIT 5 for Assurance

- COBIT 5 for Risk

Također za akademske zajednice ISACA je razvila sljedeće proizvode (Krakar i sur., 2014):

• Basic Foundamental Concepts Using COBIT 5

- Information Security: Using COBIT 5 for Information Security

- IT Governance Using COBIT and Val IT

- Set of caselets on cybersecurity

--Dgrgic 18:32, 7. veljače 2016. (CET)

Pokretači informacijske sigrnosti

Metodološki okvir COBIT 5 obuhvaća sedam pokretača koji ima jednog ili više dionika koji na njega utječu ili imaju interes za njegov status ili pak njegov razvoj. Pokretači koje ovaj radni okvir obuhvaća su sljedeći (prema: Centar informacijske sigurnosti FER, 2012):

1. principi i politike,

2. procesi,

3. organizacijska struktura,

4. kultura, etička pripadnost i ponašanje,

5. informacije,

6. usluge, infrastruktura i primjena i

7. ljudi, vještine, kompetencije.

Svaki navedeni pokretač vidljiv je na slici i njihov međusobni odnos. Svaki od njih će u nastavku rada biti detaljnije opisan.

Slika 5. Pokretači (Izvor: Centar informacijske sigurnosti Fer (2012))

Sedam pokretača unutar ovog radnog okvira koristi se na način da imaju određene zajedničke dimenzije, a to su dionici, ciljevi, životni ciklus i dobra praksa. Svaki od spomenutih pokretača ima svoje ciljeve koji se žele ostvariti i doći do željenih rezultata. Svaki pojedini pokretač koji su može biti prisutan u određenoj organizaciji osigurava i povećava vrijednost iste. Kao i većina toga u poslovanju i pokretači imaju svoj životni ciklus koji počinje uvođenjem određenog pokretača do njegovog ukidanja. Životni ciklus svakog pokretača ima nekoliko faza kroz koje prolazi kao što su planiranje, oblikovanje, izgradnja te korištenje i vrednovanje. Nakon svega tog slijedi izmijena ili ukidanje ovisno o rezultatima vrednovanja (Krakar i sur., 2014).

--Mskara3 20:21, 8. siječnja 2016. (CET)

Principi i politike kao pokretači

Principi i politike unutar određenog poduzeća, odnosno organizacije instrumenti su uprave i izvršnog menadžmenta koji se odnose na smjernice ostvarivanja pojedinih ciljeva i vrijednosti za organizaciju. Kada se radi o COBIT-u 5 za informacijsku sigurnost, predsjednik odbora za informacijsku sigurnost zadužen je za razvoj i održavanje politika i principa kao i radnih okvira informacijske sigurnosti (Krakar i sur., 2014). Kada je riječ o principima prije svega potrebno je navesti da su oni temeljna pravila koja je potrebno primjenjivati kako bi se postigli ciljevi i vrijednosti. Sam broj principa ne smije biti prevelik kako ne bi došlo do nesuglasica već ih mora biti manji broj i svaki od njih mora biti jednostavan, jasan i razumljiv, a osim toga mora opisati vrijednosti organizacije u smjeru sigurnosti. Kada se radi o COBIT 5 okviru za informacijsku sigurnost postoji 12 principa i oni su grupirani u 3 skupine, a to su (prema: Krakar i sur., 2014):

1. principi podrške poslovanju,

2. principi za zaštitu poslovanja i

3. principi za promicanje ponašanja u skladu s definiranim smjernicama informacijske sigurnosti.

Principi za podršku poslovanju u sebi sadrže mjere za unapređenje informacijske sigurnosti koje je potrebno ugraditi u svaki pojedini proces. Također propisuje da informacijska sigurnost mora donijeti dodatnu vrijednost poduzeću kao i ispunjenje poslovnih zahtjeva. U ovu skupinu spadaju i principi koji nalažu pridržavanje zakonskih i regulativnih zahtjeva što nameće poštivanje obveza i ostvarivanje očekivanja kako bi se izbjegle kaznene posljedica. Vrednovanje rizika i promoviranje unapređenja informacijske sigurnosti također su neki od principa koji spadaju u ovu skupinu (Krakar i sur., 2014).

Principi za zaštitu poslovanja odnose se na zaštitu povjerljivih informacija, pristup koja je zasnovan na procjeni rizika te razvoj sigurnih i pouzdanih rješenja (Krakar i sur., 2014).

I zadnja skupina principa definira smjernice profesionalnog i etičkog postupanja kako bi osmišljene aktivnosti sigurnosti bile pouzdane i učinkovite. Osim toga ova skupina principa propisuje smjernice za njegovanje pozitivne kulture u pogledu informacijske sigurnosti kako bi se pojačala svijest zaposlenih i kako bi se određeni rizici smanjili (Krakar i sur., 2014).

Osim principa pokretač informacijske sigurnosti mogu biti i politike koje predstavljaju direktive i smjernice uprave za neko područje. Politike informacijske sigurnosti dio su jedne više politike i to korporativne koja je krovna, a sve ostale njen su sastavni dio. Politike informacijske sigurnosti su naputci koji propisuju kako prethodno spomenute principe ostvariti u praksi. Ove politike povezane s informacijskog sigurnosti imaju nekoliko osnovnih obilježja kao što su njihov oblik, nositelj izrade, vlasnik i korisnika. Svaka politika informacijske sigurnosti u praksi može imati različit oblike ovisno o potrebi. Tako neke mogu biti vrlo kratke a pak neke druge opsežne i detaljne ovisno o potrebi unutar određene organizacije. Za izradu politika informacijske sigurnosti zadužena je najčešće funkcija odgovorna upravo za nju, ali može se dogoditi da je za izradu zadužena i neke druga funkcije, opet ovisno o pojedinoj organizaciji. Spomenuto je još jedno obilježje politike informacijske sigurnosti, a to je vlasnik kojeg svaka pojedina politika mora imati. U praksi postoje kombinacije funkcije za izradu i vlasnika politike. Pa tako za izradu može biti zadužena funkcija informacijske sigurnosti, a vlasnik može biti ona ili pak uprava (Krakar i sur., 2014).

--Mskara3 20:21, 8. siječnja 2016. (CET)

Procesi kao pokretači

U smislu informacijske sigurnosti procesi predstavljaju uređeni skupa postupaka koji dovode do ostvarenja ciljeva unaprijed definiranih i rezultata. COBIT 5 okvir ima 5 domena s ukupno 37 procesa.

EDM domena sastoji se od procesa korporativnog upravljanja informatikom. U ovoj domeni ima 5 procesa EDM (1-5). Procesi u ovoj domeni odnose se na izradu i održavanje postavki korporativnog radnog okvira, osiguranje i isporuka koristi, upravljanje rizicima, resursima i osiguranje transparentnosti dionicima.

APO predstavlja domenu u koju spadaju procesi usklađivanja, planiranja i organizacije IT-a. Neki od procesa su upravljanje strategijom, inovacijama, portfeljem, odnosima, dobavljačima, kvalitetom, te rizicima i sigurnošću i sl.

BAI domena procesa izgradnje, nabave i implementacije informacijske sigurnosti. Obuhvaća procese upravljanja znanjem, imovinom, konfiguracijom, promjenama, raspoloživošću i kapacitetom te zahtjevima kao i identifikacija rješenja i izgradnjom

DSS domena obuhvaća procese isporuke, usluga i potpora.

MEA domena jest nadzor, vrednovanje i procjena u koju pripadaju procesi nadzora, vrednovanja i procjene performansi i sukladnosti. Kao i sustava internih kontrola i usklađenost s eksternim zahtjevima.

Svaki proces organizacije mora biti svrstan u neku od navedenih domena, imati svoju svrhu i određene ciljeve informacijske sigurnosti koje se postižu njegovim izvršavanjem. Osim toga svaki proces mora imati specificiran način mjerenja i metrike uspješnosti. Kada se radi o informacijskoj sigurnosti u COBIT-u 5, ona je ugrađena na dvostruki način (Krakar i sur., 2014).

Prvi način ugradnje informacijske sigurnosti jest kroz 4 procesa i to (prema: Krakar i sur., 2014):

• EDM03 – osiguranje optimizacije upravljanja rizicima

• APO13 – upravljanje sigurnošću

• BAI06 – upravljanje promjenama

• DSS05 – upravljanje uslugama sigurnosti

Drugi način ugradnje informacijske sigurnosti pomoću COBIT 5 okvira jest kroz problematiku informacijske sigurnosti koja se razmatra i ugrađuje u svim procesima koji su sastavni dio COBIT-a 5(Krakar i sur., 2014).

--Mskara3 20:21, 8. siječnja 2016. (CET)

Organizacijska struktura kao pokretač

Definicija organizacije po metodološkom principu COBIT 5 razlikuje se od one u organizacijskoj teoriji. COBIT 5 po pojmom organizacijske strukture podrazumijeva ključne organizacijske entitete u kojima se odvija donošenje odluka i usmjeren je na postupke odlučivanja i njihov međusobni odnos. Poznato je da postoje različite uloga i ciljevi dionika u odnosu na odluke od onih koje donose organizacijski entiteti po pitanju sigurnosti. Kako bi se definirali adekvatni ciljevi i osmislile odluke i aktivnosti dio poduzeća koji se bavi sigurnošću mora imati potporu najviših tijela organizacije.životni ciklus pokretača organizacijske strukture sastoji se od osmišljavanja i definiranja tijela, uloga i odgovornosti. A isto tako i osmišljavanje načina postupanja u pojedinim situacijama. Kako bi to bilo sistematizirano i pregledno izrađuju se RACI tablice koje sadržavaju pregled poslovnih aktivnosti i oblike odgovornosti, te bi se ona trebala izraditi za svaki organizacijski entitet (Krakar i sur., 2014). U svakoj organizaciji mogu postojati različite uloge u informacijskoj sigurnosti gdje svaka ima svoju već spomenutu RACI tablicu. U nastavku su neke od uloga u informacijskoj sigurnosti.

Glavni predstavnik za informacijsku sigurnost (CISO) odgovoran je za cjelokupan program informacijske sigurnosti i odgovoran je za definiranje istog. Upravljačka bi odgovornost trebala bi na menadžerskoj razini koja je „iznad“ CISO-a. Glavna zadaća ove uloge je implementacija i održavanje strategije informacijske sigurnosti čime povezuje organizacijske entitete informacijske sigurnosti i izvršnog menadžmenta. CISO odgovoran može biti različitim entitetima organizacije od uprave, nekih menadžera u organizaciji, predstavniku upravljanja rizicima i sl. (Krakar i sur., 2014). Glavni predstavnik za informacijsku sigurnost za definiranje strategije informacijske sigurnosti mora raspolagati različitim informacija koje dobiva s različitih strana i od različitih entiteta organizacije (upravljanje rizicima, menadžerske informacije, plan razvoja, poslovna strategija sl.). Rezultat rada ove uloge jest sigurnosna politika, interni standardi i principi te procedure upravljanja informacijskom sigurnošću (Krakar i sur., 2014).

Odbor za upravljanje informacijskom sigurnošću zadužen je za nadzor i analizu konzistentnosti i učinkovitosti primjene dobrih praksi , standarda i principa informacijske sigurnosti. Osnovne uloge ovog odbora su (prema: Krakar i sur., 2014):

• donošenje strategije informacijske sigurnosti ,

• nadzor njene realizacije,

• procjena učinkovitosti sustava informacijske sigurnosti,

• nadzor primjene metoda,

• donošenje odluka koje su ključne za informacijsku sigurnost,

• suradnja s odborom za upravljanje rizicima i

• realizacija smjernica za informacijsku sigurnost koje je definirao odbor za upravljanje rizicima.

Ovaj se odbor treba sastojati od manjeg broja strateških i izvršnih menadžera, te skrbnika informacija i specijalista područja o kojem se radi. Za svoj rad također moraju raspolagati određenim informacijama kao što je poslovna strategija, kriteriji o sklonosti prihvaćanja rizika te strategija razvoja IT-a.

Odbor za upravljanje rizicima odgovoran je za donošenje odluka koje se odnose na procjenu, kontrolu, ublažavanje i nadzor rizika. U opsegu svog posla oni obuhvaćaju sve tipove rizika i nije ograničen samo na informacijsku sigurnost. Ovisno o veličini organizacije poslove koji su ovdje zaduženje može obavljati samo jedna osoba (Krakar i sur., 2014).

Skrbnici informacija su svi oni koji su vlasnici, odnosno posjeduju neku od poslovnih aplikacija ili informacija. Oni imaju važnu ulogu u zaštiti informacija koje moraju biti svjesni. S obzirom da je često u praksi da ova skupina nema adekvatna znanja o informacijskoj sigurnosti predstavlja veliku slabost. Iz tog razloga nužno je da imaju opsežna znanja o tipovima i važnostima informacija koje koriste u svakodnevnom radu. Osim toga važno je da su sposobni procijeniti potrebnu razinu povjerljivosti informacija koje koriste, integriteta i raspoloživosti iste (Krakar i sur., 2014).

--Mskara3 20:41, 8. siječnja 2016. (CET)

Kultura, etika i ponašanje kao pokretač

Organizacijska kultura, etika i razne norme ponašanja unutar organizacije utječu na unutarnje i vanjske veze poslovnog sustava. Poznato je da i unutarnji i vanjski dionici mogu imati različite interese, pa ih je potrebno uskladiti i usmjeriti. Za usklađivanje i usmjeravanje zadužena je ponajprije uprava, odbor za upravljanje informacijskom sigurnošću, odbor za upravljanje rizicima te izvršni menadžment. Ali osim izvršnog menadžmenta zaduženi su menadžeri i na nižim razinama. Osim njih mogu biti zadužena i vanjska dionici kao što su regulatorna tijela. Važno za uočiti u ovom dijelu jest to da određena osoba može biti u dvije ili više spomenutih skupina. Iz tog razloga važno je politikom informacijske sigurnosti obuhvatiti sve dionike bilo da se radi o unutarnjim ili vanjskim. Ciljevi ovog pokretača ovise o organizacijskim modelima poželjnog ponašanja (Krakar i sur., 2014). U svakoj organizaciji postoji kultura, etika i način ponašanja i moguće je definirati željeno stanje od strane uprave i izvršnog menadžmenta kao i korake za postizanje. Kako bi se postigli željeni načini ponašanja unutar organizacije postoje mnogi načini. Također postoje metrike koje mogu biti osnova za promjene, a neke od njih su (prema: Krakar i sur., 2014):

• učestalost promjene lozinki

• učestalost korištenja tuđih korisničkih imena i lozinki za pristup

• broj neovlaštenih pokušaja instalacije

• nedovoljan stupanj klasifikacije dokumenata

• slanje povjerljivih dokumenata na nepouzdane adrese …

Navedeno i još mnogo toga može biti pokretač informacijske sigurnosti u smjeru promjene i poboljšanja ponašanja unutar organizacije. Osim što postoje metrike pomoću kojih je to moguće uvidjeti također postoje poželjni oblici ponašanja u vezi informacijske sigurnosti. Prvenstvena je svakodnevna primjena takvih oblika ponašanja u skladu s informacijskom sigurnošću i pridržavanje politika i sigurnosnih procedura sa strane djelatnika i vanjskih dionika. Također je potrebno educirati djelatnike i vanjske partnere o detaljima sigurnosne politike te razviti svijest djelatnika o tome da su oni isto odgovorni za sustav u kojem rade. Potrebno je osim razvoja svijesti djelatnika, razvijati znanja i sposobnosti za uočavanje sigurnosnih prijetnji te poduzimanje mjera za otklanjanje. Kako bi to bilo moguće uprava i izvršni menadžment moraju prepoznati poslovne vrijednosti informacijske sigurnosti, biti aktivno uključeni u definiranju ciljeva informacijske sigurnosti i pružiti potporu u inovacijama (Krakar i sur., 2006).

Vidljivo je da bez uprave i izvršnog menadžmenta ne može doći do promjene ponašanja u pogledu utjecanja na informacijsku sigurnost. Postoje tri načina poduzimanja inicijative uprave i izvršnog menadžmenta za unaprjeđenje informacijske sigurnosti.

Prvi način – komunikacijske tehnike, prisila, pravila i norme odnose se na to da prije svega glavni predstavnik informacijske sigurnosti osigura da su svi principi uključeni u pravila i procedure. Dokumenti moraju biti usklađeni i nakon donošenja novih sigurnosnih odluka treba voditi računa o korektivnim radnjama. Osim toga svim dionicima je potrebno prenijeti informacije o promjenama. Provođenje aktivnosti u skladu s novim sigurnosnim pravilima nužno je pa i pod mjerama prisile (Krakar i sur., 2014).

Drugi način – sustav poticaja i nagrađivanja odnosi se na to da uprava i izvršni menadžment moraju pozitivno utječe na ponašanje u području informacijske sigurnosti. Ovakve nagrade i poticaji ne moraju nužno biti novčane prirode već to može biti nekakvo priznanje, dodatna edukacija, veći utjecaj u odlučivanju po pitanju informacijske sigurnosti i slično (Krakar i sur., 2014).

Treći način – razvoj svijesti o informacijskoj sigurnosti kroz različite programe kao što su radionice, objavljivanje popularnih tekstova, analize slučajeva i slično (Krakar i sur., 2014).

--Mskara3 20:41, 8. siječnja 2016. (CET)

Informacije kao pokretač

Zainteresirani za informacijsku sigurnost

Jasno je da su informacije ključni čimbenik informacijske sigurnosti. Zaštita informacijske imovine treba biti opravdana njenom relevantnošću za poslovni sustav. Jer su informacije ključni čimbenik u procesu donošenja odluka jasno je da imaju osobit značaj kao pokretač informacije sigurnosti. Da bi se postavio model ovog pokretača nužno je odrediti 4 njegove dimenzije, odnosno: dionike, ciljeve, životni ciklus i dobru praksu. Ciljevi pokretača informacije su kvaliteta, dostupnost i sigurnost informacija, a njegov životni ciklus je sastavljen od planiranja, oblikovanja, implementacije, korištenje i evaluacija, dok dobra praksa obuhvaća fizički, empirički, semantički, sintaktički, pragmatički i društveni aspekt informacija. Naravno, kao i kod svih ostalih pokretača, potrebno je postaviti načine mjerenja performansi kako bi se odgovorilo na pitanja poput: da li su potrebe dionika prepoznate, da li se ostvaruju postavljeni ciljevi, da li se upravlja životnim ciklusom, da li se koristi dobra praksa. Također, potrebno je definirati životni ciklus informacija s naglaskom na procese koji upravljaju informacijama u svim fazama životnog ciklusa kao i na procese koji uzrokuju prijelaz s jedne faze na drugu fazu životnog ciklusa (Krakar i sur., 2014).

Skupine informacija o informacijskoj sigurnosti

COBIT 5 kao značajnu skupinu tipičnih informacija za ovo područje daje sljedeće (Krakar i sur., 2014):

• Strategija informacijske sigurnosti - dokument koji ukratko definira odlučnost i smjer razvoja korporativnog upravljanja informacijskom sigurnošću.

• Politike informacijske sigurnosti - na taktičkoj razini opisuju područja koja treba obuhvatiti informacijskom sigurnošću, globalne ciljeve, postupke, odgovornosti i sl.

• Plan informacijske sigurnosti - opis konkretnih aktivnosti i postupaka koje u određenom vremenskom razdoblju unapređuju stanje informacijske sigurnosti.

• Proračun informacijske sigurnosti - procijenjeni informacijski iznos koji je poslovni sustav namijenio za unapređenje informacijske sigurnosti (donosi ga uprava).

• Specifikacije zahtjeva informacijske sigurnosti - osnovna obilježja koja moraju zadovoljavati IT sustavi, konfiguracija IT komponenti, znanja i ponašanja dobavljača i sl.

• Materijali za edukaciju i podizanje svijesti dionika.

• Izviješća o stanju informacijske sigurnosti koja prezentiraju rezultate sigurnosnih procjena, nalaze i preporuke unutarnjih i vanjskih revizija, popis rizika, postavke upravljanja rizicima informacijske sigurnosti, analiza prijetnji i utjecaja na poslovanje, te procjena relevantnih razina ranjivosti.

• Incidenti i problemi u području informacijske sigurnosti s definiranim propustima, pogreškama i podacima o eventualnim gubicima.

• Opis svih usluga informacijske sigurnosti s definiranim aktivnostima, izvršnim i upravljačkim odgovornostima.

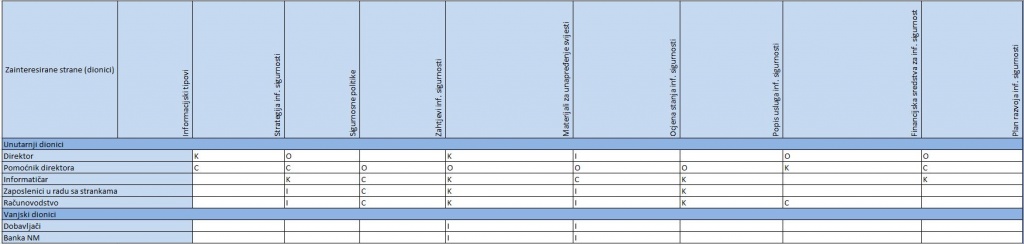

Veze zainteresiranih za informacijsku sigurnosti i skupina informacija

Potrebno je da svaki poslovni subjekt definira svoje zainteresirane strane i odredi njihove uloge u odnosu prema svim postojećim informacijskim tipovima. Uloge mogu biti: odobravanje tipa informacije, pokretanje izrade tipa informacije, informacije o tipu informacija i korištenje tipa informacija (Krakar i sur., 2014).

--Dgrgic 19:09, 7. veljače 2016. (CET)

Usluge, infrastruktura i aplikacije kao pokretač

Ovim pokretačem postiže se sigurnost procesiranja i isporuke IT usluga. Primjeri sigurnosno usmjerenih usluga su (Krakar i sur., 2014):

• oblikovanje sigurnosne arhitekture,

• podizanje svijesti o sigurnosti,

• razvoj u skladu sa standardima sigurnosti,

• provođenje sigurnosnih procjena,

• upravljanje incidentnim situacijama,

• sigurnosno testiranje sustava i

• nadzor i dojave u vezi sigurnosnih događaja.

Svaki dionik treba imati jasno definirane razine kvalitete usluge što se najčešće postiže ugovorima kao što su SLA, OLA i dr. Dobre prakse razvoja usluga uključuju (Krakar i sur., 2014):

• definiciju principa za modeliranje sigurnosne arhitekture (opće smjernice izgradnje i upotrebe IT rješenja),

• uspostava prikladnih pristupa kako bi se zadovoljile potrebe zainteresiranih strana,

• izgradnju repozitorija komponenti sigurnosne arhitekture (kako bi se olakšalo upravljanje imovinom i lakše uočile veze između pojedinih usluga), te

• definiranje razina usluga koje se moraju dostići.

--Dgrgic 19:10, 7. veljače 2016. (CET)

Ljudi, vještine i kompetencije kao pokretač

Ciljevi ovog pokretača su usmjereni na provođenje potrebnih izobrazbi, stjecanje vještina, dostizanje potrebnih kvalifikacija, iskustva, znanja i razvoj ponašanja. Životni ciklus ovog pokretača je isti kao i kod ostalih, a sačinjavaju ga faze - planiranje, oblikovanje, realizacija, korištenje i evaluacija pokretača. Dobre prakse se koriste za definiranje uloga u informacijskoj sigurnosti, specificiranje zahtjeva za poslovima iz ovog područja, vrstama kvalifikacija i njihovom dokazivanju, te određivanje razina potrebnih znanja i vještina (Krakar i sur., 2014). COBIT 5 razlikuje sljedeće skupine znanja, vještina i kompetencija (Krakar i sur., 2014):

• upravljanje korporativnom sigurnošću,

• izrada strategije informacijske sigurnosti,

• upravljanje rizicima u području informacijske sigurnosti,

• razvoj arhitekture informacijske sigurnosti,

• operativa informacijske sigurnosti i

• provjere testiranja i sukladnosti u informacijskoj sigurnosti.

Na osnovu znanja i vještina koje moraju posjedovati određeni dionici u poslovnom sustavu, definiraju se ciljevi edukacije, osobne kvalifikacije, iskustvo, tehnička znanja i certifikati. Osim toga potrebno je precizno odrediti broj ljudi koji je potreban za izvršavanje određenih procesa povezanih s informacijskom sigurnosti, rizika vezane uz njihov odlazak na druga radna mjesta ili njihov odlazak u drugu kompaniju. Za održavanje motivacije zaposlenika potrebno je raditi rotacije edukacija, nagrada kao i dužnosti te mogućnosti poslovnog napredovanja. Valjalo bi uočiti da menadžment mora imati jasan plan svega prethodno navedenog (Krakar i sur., 2014).

--Dgrgic 19:10, 7. veljače 2016. (CET)

Praktični dio

Za praktični dio ovog projektnog zadatka u pogledu metodološkog okvira Cobit 5 uzeta je kreditna organizacija XY (zamišljena) koja se bavi posudbom novca svojim klijentima i potom od njih naplaćuje dugovanje. Kako je ovo praktični dio rada, ovoj organizaciji poslovanje osmislit će se poslovanje i postupanje prema COBIT 5 metodološkom okviru. Spomenuto je da je ovaj metodološki okvir povezan s informacijskom sigurnošću koja je za ovakvu vrstu poslovanja iznimno važna. Kako bismo mogli govoriti o ovoj organizaciji i u nju „implementirati“, odnosno organizirati njezino poslovanje prema metodološkom okviru COBIT 5 potrebno je nekoliko informacija o njenoj strukturi zaposlenika i opremi koju posjeduje, te vanjskih suradnika s kojima posluje. Ova organizacija ima 6 zaposlenika koji rade sa strankama u dvije smjene, te 2 osobe zaposlene u računovodstvu koje su zadužene za računovodstvene poslove i nabavu potrebnog materijala. Osim zaposlenika ova organizacija ima direktora koji ima svog pomoćnika, odnosno kako ga se još može nazvati zamjenikom koji je ujedno i informatički obrazovanja osoba sa znanjima potrebnih u smjeru informacijske sigurnosti te jedna informatički obrazovana osoba, odnosno informatičar. Što se tiče vanjskih suradnika ova organizacija ima svoje dobavljače potrebne informatičke opreme kao i dobavljače uredskog materijala. Također od vanjskih suradnika usko surađuje s bankom MN. Vidljivo je iz navedenog da informacije i podaci s kojima ova organizacija radi delikatne su prirode. Stoga je potrebno očuvati integritet i povjerljivost informacija koje kolaju ovom organizacijom. Kada je riječ o informacijskoj sigurnosti potrebno je da svaka organizacija ima svoju politiku sigurnosti koju donose zaduženi za njezinu izradu u sebi sadrži pravila i smjernice kako bi se spomenuti integritet i povjerljivost informacija regulirali. Ove politike treba se pridržavati cijela organizacija. Za potrebe ovog projektnog zadatka sigurnosna politika biti će usklađena i napisana u skladu s najboljom praksom koja je u skladu s metodološkim okvirom COBIT 5.

--Mskara3 20:41, 8. siječnja 2016. (CET)

SIGURNOSNA POLITIKA KREDITNE ORGANIZACIJE XY

Ovim dokumentom propisuje se i daju se smjernice povezane s informacijskom sigurnošću naše organizacije, naših poslovnih partnera i klijenata. Svrha ovog dokumenta je podići potrebnu svijest o informacijskoj sigurnost svih naših zaposlenika. Svaki zaposlenik ove organizacije treba biti svjestan da svakodnevno radi s povjerljivim informacija. Sukladno zakonu informacije naših klijenata su povjerljive čime je potrebno i mora se osigurati njihov integritet i povjeljivosti različitim mjerama sigurnosti.

--Mskara3 20:41, 8. siječnja 2016. (CET)

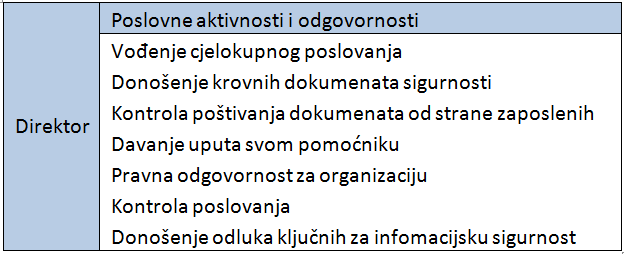

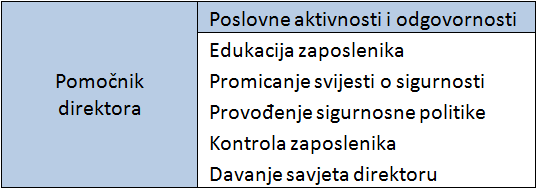

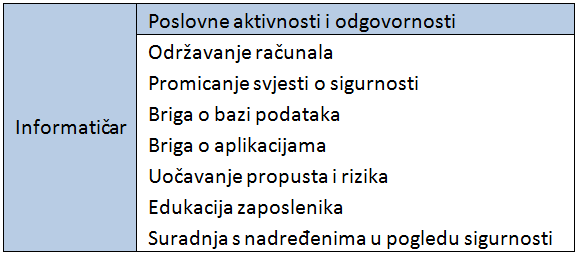

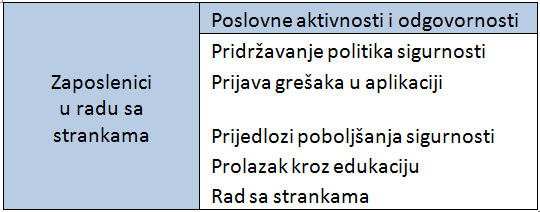

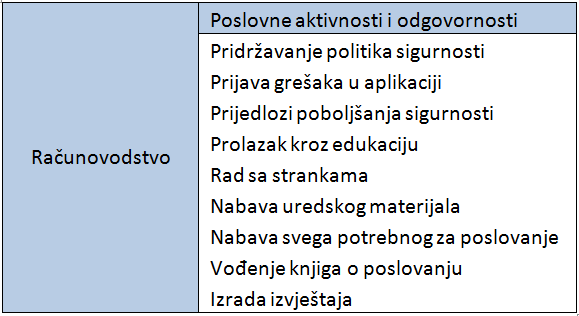

ORGANIZACIJSKA STRUKTURA

Svaki zaposlenik organizacije ima aktivnosti koje obavlja i odgovornosti povezane sa svojim radnim mjestom. Svaka osoba koja uoči bilo kakve propuste u pogledu sigurnosti informacijskog sustava dužna je o tome obavijestiti nadležne kako bi se propusti sanirali, odnosno uklonili. Osim toga svaka osoba mora se pridržavati navedenog kao i poštivati politiku sigurnosti u pogledu zaštite informacija. U sljedećim tablicama vidljive su aktivnosti i odgovornosti pojedinog radnog mjesta, odnosno osobe koja radi na istom.

--Mskara3 20:41, 8. siječnja 2016. (CET)

INFORMACIJE O INFORMACIJSKOJ SIGURNOSTI

Za integritet i povjerljivost podataka zainteresirane strane definirane su u sljedećoj tablici.

Legenda: K - dionik koristi tip, I - dionik je obaviješten o tipu, C - dionik kreira tip, O - dionik odobrava tip

--Dgrgic 20:06, 7. veljače 2016. (CET)

ZAPOSLENICI

Svaki zaposlenik ove organizacije dužan je pridržavati se ove politike informacijske sigurnosti u svrhu dobrog i kvalitetnog poslovanja, te zadovoljstva klijenata. Od svakog se zaposlenika očekuje etično ponašanje u skladu sa sigurnosnim politikama, ali i usvajanje kulture i načina ponašanja koji je definiran sljedećim i dio je edukacije koju je svaki zaposlenik dužan proći:

• svaki zaposlenik za rad dobiva korisničko ime i lozinku za pristup aplikaciji i podacima s kojima radi,

• po primitku lozinke zaposlenik je dužan ju promijeniti i to činiti svaka dva tjedna,

• razmjena dokumenata mora se izvoditi propisanim načinom i adresama koje su pouzdane i dodjeljene prilikom zapošljavanja ,

• nedozvoljeno je korištenje osobnih računala, osobnih prijenosnih medija i privatnih e-mail adresa,

• nedozvoljeno posjećivanje nepotrebnih internetskih stranica za vrijeme radnog vremena kao što je Facebook, dnevna štampa u elektronskom obliku i slično.

Spomenutu edukaciju mora proći svaki zaposlenik kako bi razvio svijest, te znanje i sposobnosti za uočavanje mogućih rizika i prijetnji te bio u mogućnosti uklanjanja istih. Sukladno tome ovim dokumentom definira se sustav nagrađivanja svih onih koji pozitivno utječu na informacijsku sigurnost (edukacija, priznanje ili novčana naknada) ali isto tako i posljedice u suprotnom.

--Mskara3 20:41, 8. siječnja 2016. (CET)

VJEŠTINE I KOMPETENCIJE ZAPOSLENIKA

Direktor treba imati općenito znanje o informacijskoj sigurnosti i njezinoj implementaciji, te poznavati ciljeve i strategiju informacijske sigurnosti u svojoj organizaciji. Također mora biti suglasan sa svim donešenim financijskim odlukama o ulaganju u informacijsku sigurnost.

Pomoćnik direktora treba posjedovati znanja za izradu strategiju razvoja informacijske sigurnosti, procjene rizika i predlaganje adekvatnih mjera za ublažavanje rizika.

Informatičar treba detaljno razumijeti sigurnosnu problematiku vezanu za rad poslovnih aplikacija, rizike za korištenje određenih mrežnih konfiguracija, protokola i mrežnih uređaja. Također treba biti upoznat sa odgovarajućim sigurnosnim mjerama za implementaciju sigurnosnih normi i čuvanja podataka (baze podataka i sl.).

Zaposlenici u radu sa strankama i računovodstvo trebaju posjedovati znanja vezana za čuvanje tajnosti podataka, vrste napada koji su usmjereni direktno na korisnika poslovne aplikacije, te trebaju znati prepoznati pokušaje napada i pravilno obavijestiti informatičara.

U svrhu realizacije i održavanja očekivanih znanja zaposlenici moraju pohađati predavanja i seminare vezane za njihovo radno mjesto (u kontekstu informacijske sigurnosti), te u slučaju potrebe dužni su se certificirati.

--Dgrgic 20:30, 7. veljače 2016. (CET)

PRAVILA PONAŠANJA I ETIKA

Svakoj osobi prilikom zaposlenje na uvid će biti dan etički kodeks kao i dokumenti povezani s informacijskom sigurnosti. Potpisom osobe drži se da je dokumente pročitala čime se obvezuje na njihovo poštivanje. Određenim pravilima ponašanja osiguravaju se veze između unutarnjih i vanjskih dionika poslovanja ove organizacije. Sukladno, tome svaka osoba koja je potpisala dokument mora raditi na atmosferi unutar organizacije kako bi onda bilo što ugodnija. Po pitanju klijenata nedozvoljeno je otkrivanje njihovih podataka bilo kojoj osobi koja na njih nema pravo, a isto tako prikupljanje podataka klijenata u osobne svrhe ili svrhe drugih organizacija strogo je zabranjeno. Bilo kakvi dokumenti koji su povezani sa strankama i sadrže njihove podatke ni u kojem slučaju se ne smiju uzimati i koristiti izvan radnog vremena. Osim toga svi dokumenti moraju biti primjereno pohranjeni, korišteni u radu sa strankom nakon čega više ne smiju biti na stolu kada dođe nova stranka. Radi sprječavanja mogućnosti uvida u određene podatke monitor računala ne smije biti vidljiv strankama, osim kada je to nužno potrebno i to samo njihovi podaci. Položajem monitora nužno je spriječiti pogled na njega bilo kojoj nezaposlenoj osobi. Osim uvida preko monitora ili dokumenta strankama se ne smiju govoriti bilo kakve informacije o drugim klijentima.

--Mskara3 15:59, 10. siječnja 2016. (CET)

OPREMA

Svaki zaposleni dobiva od naše organizacije opremu potrebnu za rada što uključuje sav uredski materijal, računalo sa software-om potrebnim za rad, prijenosne medije i službeni telefon. S obzirom na to, korištenje osobnih računala i medija nije dozvoljeno. Osobni mobilni telefon dozvoljen je za korištenje u slučaju potrebe, ali je nedozvoljeno korištenje kamere i njegovo spajanje na računalo organizacije. Svaka osoba nakon što dobije sve potrebno za rada postaje odgovorna za nju. Počevši od toga da je zabranjeno namjerno uništavanje imovine do toga da osigura sigurnost podataka kojima se služi u svom radu.

--Mskara3 15:59, 10. siječnja 2016. (CET)

USLUGE INFORMACIJSKE SIGURNOSTI

Usluga zaštite od unutarnjih i vanjskih prijetnji IS-u

Usluga se realizira sljedećim tehnologijama:sustav vatrozida, alati za forenzičku analizu, alati za analizu mrežnog prometa, alati za analizu malicioznog koda, alati za kriptiranje podataka i sigurnu komunikaciju.

Usluga popisa imovine

Pružanje detaljnih informacija o imnovini iz područja informacijske sigurnosti s adekvatnom dokumentacijom (npr. režim održavanja, kritičnost s obzirom na povjerljivost, integritet i raspoloživot itd.)

Usluga osiguravanja procedure opoziva prava pristupa

Usluga se realizira sljedećim tehnologijama: infrastruktura javnog ključa, liste opoziva, jasna procedura opoziva i sučelje za uklanjanje korisničkih računa.

--Dgrgic 20:48, 7. veljače 2016. (CET)

Zaključak

Literatura

1. Krakar, Z., Tomić-Rotim, S., Žgela, M., Arbanas, K., Kišasondi, T. (2014): Korporativna informacijska sigurnost, TIVA, Varaždin, (Urednik: Krakar, Z.)

2. Idlbek, R. (2011):Primjena metode COBIT za povećanje poslovne uspješnosti: primjer visokoškolske ustanove, Privredna kretanja i ekonomska politika,Vol.21 No.126 Svibanj 2011.

3. Hrvatska i akademska istraživačka mreža CARNet: Cobit metodologija, dostupno na: http://www.cert.hr/sites/default/files/CCERT-PUBDOC-2006-04-155.pdf [preuzeto: 14.12.2015.]

4. Centar informacijske sigurnosti Fer (2012): Cobit Framework 5, dostupno na: http://www.cis.hr/files/dokumenti/CIS-DOC-2012-06-051.pdf [preuzeto: 14.12.2015.]