Cyber Warfare

Temu rezervirao: Igor Kemenović

Sadržaj |

Uvod u cyber ratovanje

U posljednjih nekoliko desetljeća svijet je doživio preobrazbu u smislu da su ljudski životi postali nerazdvojni i ovisni o tehnologiji, a posebice o internetu. Ove transformacije utjecale su gotovo na sve aspekte našeg poslovanja kako i na osobne živote suvremenog čovjeka. Sve te promjene dovele su do drastičnih promjena sigurnosnih mjera i sigurnosnih sustava. Tehnologija u stalnom i brzom razvoju uvodi nove strategije obrane od raznih napada. U srži te tranformacije industrijskog društva u informacijsko leže procesi automatske obrade, pretraživanja, pohrane i prijenosa podataka sveprisutnih u životu i poslovanju. Iako su u većini slučajeva ovi događaji doveli do pozitivnih promjena u području razmjene informacija i inovacija u obrambenim sustavima diljem svijeta, sa stajališta sigurnosti treba se zapitati kako ove promjene čine poslovne sustave ranjivima, te na koje ih se načine može izrabljivati.

Korištenje cyber napada već je dobro usvojeno od strane neprijateljskih snaga i kriminalaca i uvelike se koristi u modernom ratovanju. Motivacija i ciljevi napada značajno se razlikuje od slučaja do slučaja, a najčešće uspijevaju zbog iskorištavanja rupa u sigurnosnim sustavima.

Cyber ratovanje može se definirati kao prodor jedne države u informacijske sustave ili računala druge države u svrhu uzrokovanja štete ili poremećaja u njihovom radu. Kao akter u definiciji također se umjesto države može smatrati i razne terorističke grupe ili društva, političke ili ideološke ekstremističke skupine, hacktivisti i transnacionalne kriminalne organizacije. Neke vlade su cyber ratovanje uključile kao sastavni dio njihove vojne strategije te je uložena velika količina novca u sposobnosti cyber ratovanja. Cyber ratovanje mogli bi gledati kao penetracijski test uspostavnjen sa sposobnostima ratovanja. Penetracijski test je zapravo napad na računalni sustav koji traži sigurnosne slabosti ili mane s ciljem potencijalnog pristupa računalnim resursima i/ili podacima.

Te sposobnosti koriste iste metodologije penetracijskih testova ali ih drukčije primjenjuje. U slučaju SAD-a to su:

- Spriječiti cyber napade na kritične infrastrukture

- Smanjiti nacionalnu osjetljivost na cyber napade

- Smanjiti štetu i vrijeme vraćanje u prvobitno stanje od cyber napada

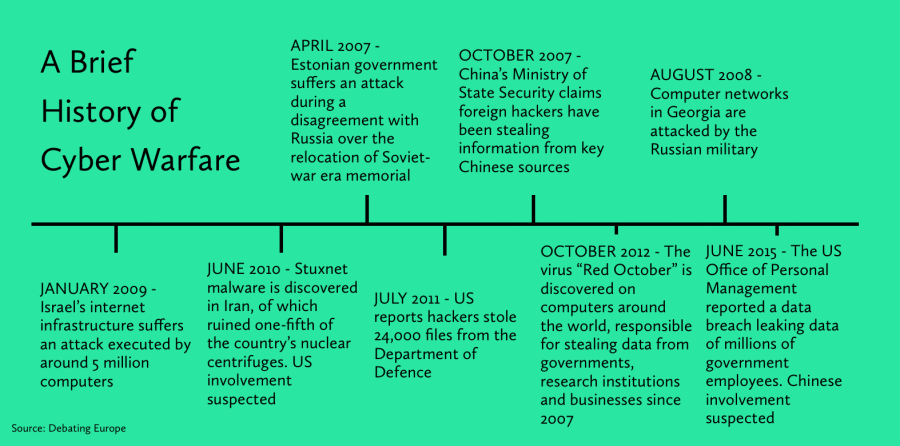

Cyber napadi na računalne sustave koji kontroliraju infrastrukture su mogući, ali takvi slučaji su rjeđi (kao onaj u Ukrajini). Takvi napadi zahtijevaju visoki stupanj inteligencije i vještine koje većina ljudi nema. Međutim, neke zemlje uložile su puno novaca i resursa za jačanje njihove cyber sposobnosti kako bi se osigurale od ovakvih napada. U lipnju 2015. godine "US Office of Personal Management" je bio predmet proboja i curenja podataka milijuna zaposlenika. Na temelju znanja sigurnosnih stručnjaka i proučavanja napada Ministarstvo pravosuđa za ovaj napad okrivio je Kinu. Iako računala nisu bila fizički oštećena u ovom napadu, ipak je došlo do druge vrste štete.

Naravno, spriječiti i smanjiti nisu jedine nacionalne strategije, tu su i napadački orijentirane strategije za službeno deklarirane ratove, ali i za one "neprijavnjene" tajne operacije raznih obavještajnih službi.

Problematika zloupotrebe interneta gleda se sa sve češćoj pojavi prijetnji i rizika kao što je korištenje usluga i neovlašteno prikupljanje informacija, Internetske krađe, prijevare i sabotaže. Svaka tvrtka ima vrijedne informacije koje se s razlogom pokušavaju zaštititi. U doba gdje prevladava tehnologija najčešći oblici informacija i podataka su u elektronskom obliku te kako bi očuvali informacije u sustavima potrebno je osigurati povjerljivost podataka. Najčešći oblici napada u takvim okruženjima su pomoću virusa, hakiranjem ili DOS (Denial Of Service) napadima. Drugi oblik napada je napad na kreditne kartice gdje može doći do zloupotrebe ukradenih kartica, korištenje lažnih kartica, prijevara od strane trgovca ili korisnika ili pak neovlaštena upotreba tuđih kartica. Svjedoci smo kako se svakodnevno dešavaju Internet prijevare, a kako broj Internet korisnika raste tako raste i broj prijevara na internetu. Sve od jednostavne kupovine proizvoda koji ne odgovara svom opisu, pa do rezervacija lažnih putovanja.

Postoji nekoliko vrsta obrane i suprotstavljanja cyber napadima. Obrambena strategija prvobitno se temelji na zaštiti podataka te strogu kontrolu pristupa istima te na ograničavanju broja veza s vanjskim sustavima. Nasuprot obrambenoj strategiji pojavljuje se napadajna strategija koja se temelji na pristupu i/ili otuđivanju podataka suprotne strane.

Prijetnje

Nacionalne prijetnje

SAD je 2014. pretrpio čak preko 61 000 cyber narušavanja sigurnosti. U 2015. u napadu na "United States Office of Personnel Management" hakeri su došli do podataka za čak 14 milijuna trenutnih i bivših vladinih zaposlenika, neki datiraju i do 1985. godine. Ugrožene informacije uključuju brojeve socijalnog osiguranja, poslovne zadatke radnika te njihove uspješnosti u obavljanju određenih poslova. Ovakve informacije u krivim rukama predstavljaju veliku potencijalnu opasnost za samu državu te je iz tog razloga američki direktor nacionalne obavještajne službe rangirao cyber kriminal kao prijetnju broj 1 nacionalnoj sigurnosti, ispred terorizma, špijunaže i korištenja oružja za masovno uništenje.

Poslovne prijetnje

Jedini cilj hakera nije samo oštetiti neku vladu, nekad je dovoljna samo krađa resursa. U 2013. FBI je obavjestio preko 3 000 američkih kompanija da su žrtve cyber napada. Te žrtve variraju od malih banaka preko velikih obrambenih izvoditelja radova pa do mega trgovaca. U toj godini čak je 7% američkih organizacija prijavilo gubitak od preko milijun dolara zbog cyber napada. Gubitke između 50 000 i 1 milijun prijavilo je 19% poslovnih subjekata. Neke procjene su da hakiranje SAD košta i do 300 milijardi dolara godišnje. Na globalnoj razini ta je brojka bliža 450 milijardi dolara godišnje, a to iznosi 1% globalnog prihoda. Istraživača firma Gartner procjenjuje da će u idućih nekoliko godina godišnja potrošnja informacijske sigurnosti prijeći 100 milijardi dolara no nažalost to neće biti dovoljno.

Prijetnje društvenim mrežama

U doba kad su društvene mreže u stalnom usponu i većina korisnika interneta imaju i po nekoliko računa na tim mrežama raste i interes hakera za njihovo izrabljivanje u lošem smislu. Pristup osobnim podacima, u rukama osobe koja ih zna zlouporabiti, može pojedincu nanijeti ogromnu štetu u njegovom osobnom kako i poslovnom životu. Broj poruka/objava na društvenim mrežama povećao se u 2014. u odnosu na 2013. godinu za 650%. Gotovo 30% američkih građana tvrdi da je bar jedan od njihovih računa društvenih mreža bio hakiran, a očekuje se da će taj broj samo rasti. Procjena je da je oko 10 - 15% svih osobnih računala u svijetu zaraženo nekom vrstom botneta koji koriste cyber kriminalci te se na dnevnoj bazi oštećuje oko 30 000 web stranica nekom vrstom ugrožavajućeg koda. Facebook je 2011. priznao da je meta 600 000 cyber napada svaki dan, od onda nisu objavili službene podatke kako ne bi otjerali potencijalne korisnike.

Rusija

Cyber ratovanje može se manifestirati na mnogo načina, primjer tome je ruski "troll army". Moskva je uspostavila vrlo sofisticiranu grupu pod nazivom "troll army" koja vodi masivnu kampanju dezinformacija u potpori svoje invazije Ukrajine te općenito Rusije i Kremlina. Ovi "trollovi" naporno rade, svaki objavljuje oko 135 komentara u 12-satnoj smjeni. Uz to navodno svaki od njih treba dnevno objaviti 50-ak članaka/vijesti te voditi barem 6 facebook računa i 10 twitter računa. Ovakva grupa može u internetski svijet širiti vrlo mnogo dezinformacija te utjecati na velik broj ljudi te javno mišljenje. Unatoč novčanim sankcijama i ekonomskim teškoćama Moskva vjeruje u svoju misiju te u njenu svrhu zapošljava osoblje od 400 ljudi s mjesečnim buđetom od 400 000 dolara.

Kina

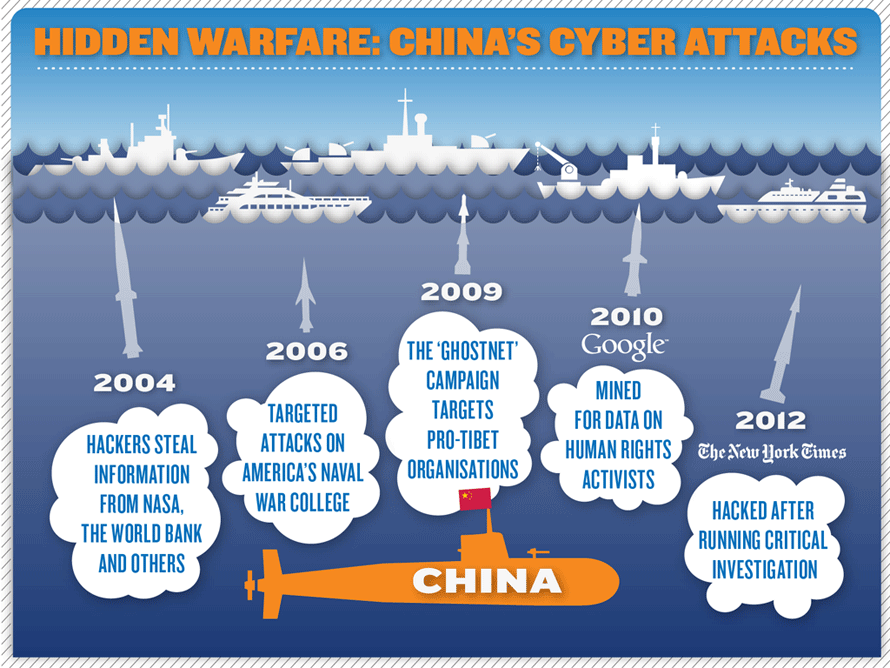

Najveći svjetski cyber rat se vodi upravo između Kine i SAD-a. Za čak 70% američke korporativne krađe intelektualnog vlasništva se vjeruje da potječe iz Kine. Pod ovim postotkom ne smatraju se nasumični hakeri koji djeluju iz Kine, već se uvelike misli na elitne cyber grupe pod vodstvom vlade u Pekingu. Kina je odavno shvatila da se ne može mjeriti s američkom vojnom silom te s obzirom da SAD troši 4 puta više resursa na direktnu vojnu snagu, dostići ih nije realno. Umjesto toga Peking se fokusira na komercijalnu i državnu špijunažu. Do točnih podataka nije lako doći, no 2013. 2 dužnosnika Pentagona priznaju da su kineski računalni špijuni pretresli banke podataka gotovo svih većih američkih obrambenih izvoditelja radova i ukrali podatke o nekim od najčuvanijih državnih tehnoloških tajni.

Napadi

Estonija 2007.

2007. godine Estonski državni dužnosnici nisu bili u mogućnosti prijaviti se na e mail adrese, no problem nisu shvaćali ozbiljno već su mislili kako je došlo do internet prekida. Radnici su se nakon radnog vremena uputili kućama očekivajući kako će problem biti razriješen u ponedjeljak. Ovo je bio prvi dan od sljedeća tri tjedna cyber napada na zemlju. Prema procjenama, na vrhuncu, neki serveri u Estoniji primili su 4 milijuna ping zahtjeva u sekundi, što dovodi do sporosti i neuspjeha pri konekciji. To bi bilo slično kao da se 4 milijuna ljudi u sekundi pokušava spojiti na istoj web stranici odjednom. Iako sam napad nije nužno kompliciran, broj pingova koji je proizveden uvelike otežava stvar jer ga je jako teško pratiti zbog kratke uspostave komunikacije. Osim toga, hakeri mogu koristiti poslužitelje i računala koja imaju prebivalište u drugim zemljama, pa je tako za ovaj napad navodno u igri bilo do 50 zemalja. Podrijetlo napada je još uvijek nejasno i nitko nije preuzeo odgovornost. Neki promatrači su ukazali na Rusiju kao najvjerojatnijeg krivca.

Gruzija 2008.

Drugi poznati cyber napad na nezavisnu državu bio je 2008. u Gruziji. Slično kao i u Estoniji vladini serveri bili su zasuti velikim brojem "ping" zahtjeva. Uz to mnoge vladine web stranice bile su hakirane i njihov sadržaj promijenjen. U jednom trenutku je i stranica ministarsva vanjskih poslova imala kraj slike predsjednika Gruzije sliku Adolfa Hitlera. U nadi da se ukljući internacionalna potpora, gruzijska vlada premjestila je izvor web stranice na američko tlo. Prema stručnjacima, incident u Gruziji bio je prvi cyber napad koji se podudarao s konvencionalnim ratovanjem. Odnos između Rusije i Gruzije bio je kompliciran sve od raspada Sovjetskog saveza te su ovi napadi djelovali kao katalizator koji je doveo do obračuna između Gruzije i njenih sjevernih dijelova koji su se željli pripojiti Rusiji. S tim su Ruske snage dobile izliku da uključe svoje ratne snage na to područje. Ne može se dokazati direktna ruska veza u ovim napadima te je moguće kao i u estonskim napadima da je za njih zaslužna nezavisna grupa hakera. Napadi su ciljali samo informacijsku infrastrukturu te se smatra da ukoliko je Rusija stajala iza tih napada, onda bi cilj napada bila državna infrastruktura i ometanje protoka nafte što bi Gruziju uvelike financijski oštetilo. S druge strane velika je slučajnost da su se konvencionalni napadi i cyber napadi dogodili u istim gradovima u isto vrijeme. Ruska vlada negira svoju umiješanost.

Stuxnet 2010.

U 2010. Stuxnet, računalni zlonamjeran crv, počeo je zahvaćati industrijske ustanove diljem Azije i Bliskog istoka. 60% inficiranih računala bilo je u Iranu gdje se udar nažešće osjetio u nuklearnoj elektrani Bushehr. Za cilj ovog napada smatra se sabotiranje nuklearnog programa Irana. Stuxnet cilja programabilne logičke kontrolere i preko njih je uzrokovano da brzo rotirajuće centrifuge u elektranama same sebe rastrgaju. Na taj način uništeno je gotovo petina nuklearnih centrifuga Irana. Tipično se uvodi u ciljnu okolinu preko inficiranog usb-a, crv se tada dalje širi preko mreže sustava. Stuxnet traži određen software na računalu te ukoliko ga nađe modificira kodove i daje neočekivane naredbe, uz to vraća povratne informacije očekivana sadržaja da umanji mogućnost detekcije. Ukoliko uvjeti nisu ispunjeni stuxnet ostaje prikriven na računalu. Stuxnet maliciozni kod napravljen je da specifično cilja industrijske aplikacije i vrlo je složen u svom algoritmu i u izbjegavanju detektiranja. Iz tog razloga smatra se da iza njega ne stoji mala privatna skupina hakera, već za takvu sofisticiranst softvera je potrebna veće količina resursa što bi značilo da iza toga stoji neko državno tijelo. Za stuxnet nitko nije preuzeo odgovornost te ga neki smatraju prvim cyber oružjem.

Flame ili skywiper

Otkriven 2012. od strane Kaspersky Lab-a te oni govore kako je Flame jedan od najsofisticiranijih malicioznih kodova s kojima su se susreli i vjerojatno najkompleksniji takav kod ikad nađen. Slično kao i Stuxnet Flame se može proširiti na druge sustave preko lokalne mreže(LAN) ili USB priključkom, no za razliku od Stuxneta Flemova zadaća bila je isključivo špijunaža. Stručnjaci iz Kaspersky Lab-a su potvrdili sličnosti u kodu sa Stuxnetom i povezali Flame s grupom hakera pod nazivom Equasion group. Zaključili su kako skupina Equasion group radi u kolaboraciji s kreatorima nekiih od najpoznatijih malicioznih kodova i izjavili su kako je ta grupa najnaprednija grupa hakera s kojom su se ikad susreli. Flameove mogućnosti bile su snimanje zvukova, snimki zaslona, aktivnost tipkovnice i mrežnog prometa. Također je snimao Skype razgovore i imao mogućnost pretvoriti inficirana računala u Bluetooth točke koje pokušavaju preuzeti kontakt informacije s uređaja s uključenim Bluetoothom u dometu. Svi ti podaci šalju se na nekoliko upravljačkih servera diljem svijeta te program tada čeka daljnje instrukcije. Flame je imao i opciju "kill switch" što znači da ukoliko je program dobio tu naredbu kompletno se obrisao sa sustava. Dokaza o počinitelju nema, no većina inficiranih računala bilo je u Iranu pa se odgovornim smatra SAD.

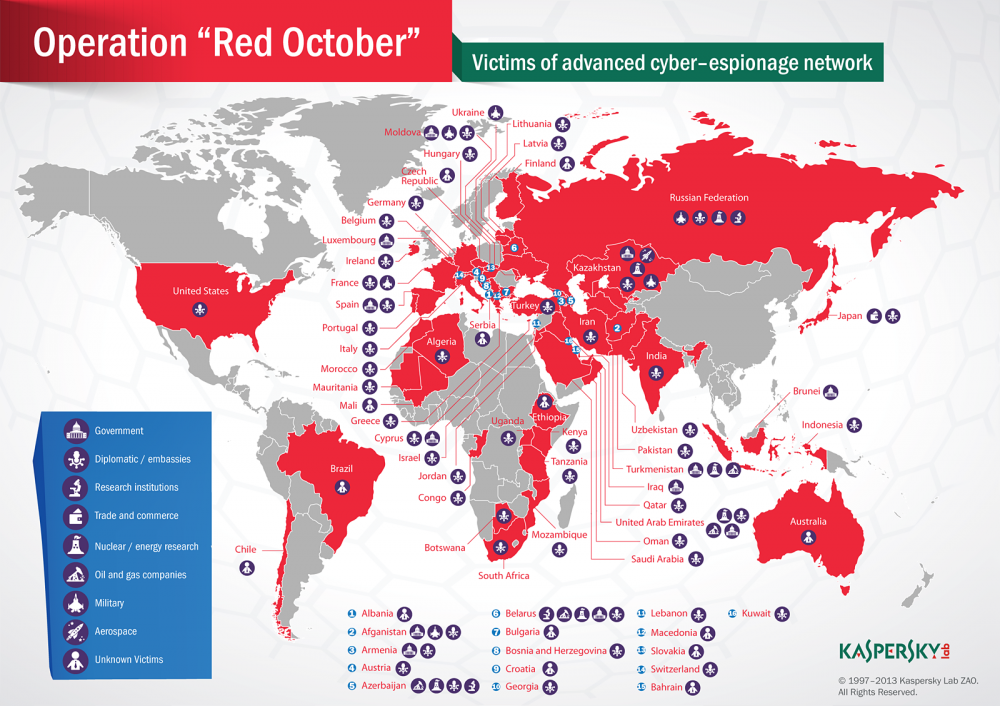

Red October

Otkriven 2012. od strane Kaspersky Lab-a, no utvrdili su kako ovaj maliciozni kod krade povjerljive podatke još od 2007. Sličan u mogućnostima Flameu no ne toliko opsežan. Cilj mu je bio obavljanje nadzora nad diplomatima i znanstvenicima iz cijeloga svijeta.

Sony Pictures hack

Grupa hakera pod nazivom "Guardians of Peace" 2014. objavila je povjerljive podatke iz filmskog studia Sony Pictures. Podaci su uključivali podatke o njihovim zaposlenicima te njihovim obiteljima, e-mail-ove između zaposlenika, podatke o plačama izvršnih tijela u Sony Pictures-u, kopije tada ne objavljenih filmova te neke druge podatke. Mjesec dana nakon objave tih podataka "Guardians of Peace" grupa zahtjevala je da Sony Pictures obustavi objavljivanje filma "The Interview", komedija o atentatu na Svjeverno korejskog vođu. Tražili su ukidanje uz prijetnje terorističkih napada na mjesta prikazivanja filma. Sony je ukinuo javnu premijeru filma te film objavio u digitalnom obliku uz svega nekoliko kino prikazivanja. SAD je javno okrivio Sjevernu Koreju za ovaj napad te je napad zabilježen kao prvi napad gdje je meta držanog tijela neka kompanija. Hakiranje je Sony Pictures-u nanijelo znatnu financijsku štetu i mnogu napad smatraju kao prijetnju cijelom SAD-u s porukom da Sjeverna koreja može jako oštetiti američku ekonomiju.

Literatura

- http://www.valuewalk.com/2015/06/cyber-attacks-security-and-terrorism-case-studies/?all=1 , dostupno 14.1.2017.

- http://www.thedailybeast.com/articles/2016/04/17/u-s-ratchets-up-cyber-attacks-on-isis.html , dostupno 14.1.2017.

- https://en.wikipedia.org/wiki/Stuxnet , dostupno 15.1.2017.

- http://raconteur.net/technology/companies-caught-in-cyber-warfare-crossfire , dostupno 15.1.2017.

- http://theday.co.uk/international/china-launches-cyber-attack-on-new-york-times , dostupno 14.1.2017.

- https://www.extremetech.com/extreme/185125-how-to-watch-hacking-and-cyberwarfare-between-the-usa-and-china-in-real-time , dostupno 14.1.2017.

- https://en.wikipedia.org/wiki/Flame_(malware) , dostupno 15.1.2017.

- https://securelist.com/blog/incidents/57647/the-red-october-campaign/ , dostupno 15.1.2017.