Factor analysis of information risk - Metodologija za procjenu rizika

Tea Jarčov Matija Popijač

Sadržaj |

Uvod

Sigurnost informacijskih sustava se često zanemaruje. Nude se polovična rješenja koja se odnose na pojedine dijelove informacijskog sustava, dok se drugi elementi zanemaruju. Međutim, sigurnost cijelog sustava uvijek je proporcionalna sigurnosti njegove najslabije točke. Stoga postoji sve veća potreba za kvalitetno riješenim i pouzdanim sustavom upravljanja sigurnošću unutar organizacije koji pridonosi uspješnom obavljanju poslovnih zadataka. U današnje vrijeme, kada računalno-komunikacijska infrastruktura predstavlja okosnicu svih modernih tvrtki i organizacija, proces upravljanja sigurnosnim rizikom igra vrlo važnu ulogu u procesu zaštite informacijskih resursa i poslovnih procesa. Identifikacija kritičnih dijelova sustava i određivanje pripadajućih sigurnosnih rizika je proces koji omogućuje kvalitetnije i ekonomičnije donošenje odluka vezanih uz unapređenje i poboljšanje sigurnosti. Bez kvalitetne analize vrlo je teško razviti i implementirati siguran informatički sustav.

Metode za procjenu rizika

NIST-ov pristup

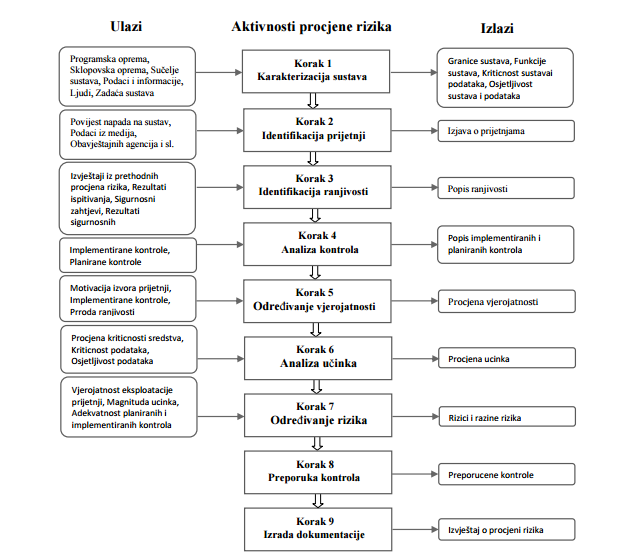

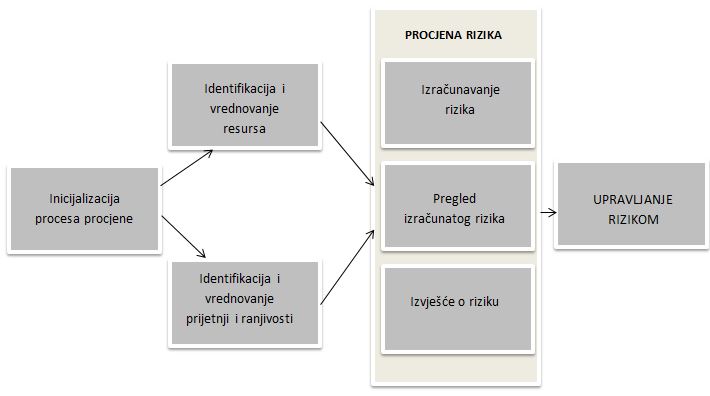

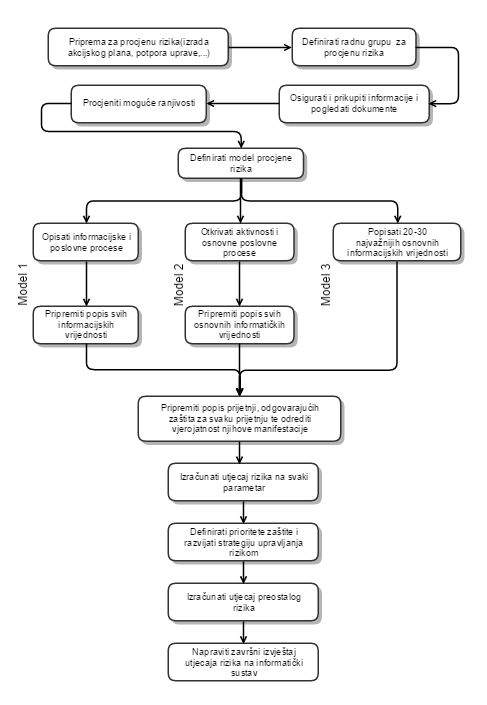

Procjena rizika (eng. Risk Assessment) je prva faza upravljanja sigurnosnim rizicima. Cijeli proces upravljanja sigurnosnim rizikom uključuje identifikaciju, analizu i uklanjanje rizika, kao i periodičko ispitivanje, dok je proces procjene rizika isključivo vezan uz konkretno određivanje sigurnosnog rizika, vezan uz pojedini resurs. Organizacije koriste proces procjene rizika da odrede veličinu potencijalnih prijetnji i da rizik uklope u svoj IT sustav. Analiza svih ranjivosti i prijetnji, vjerojatnost realizacije rizika i moguće posljedice kao i analiza troškova/koristi (eng. cost/benefit) uključeni su u ovaj proces. Rezultati provedenog postupka procjene rizika daju se na uvid menadžmentu organizacije, kao i podaci koji su neophodni za donošenje odluka vezanih uz ulaganje u sigurnosna rješenja i proizvodnje. Na temelju tih podataka menadžment organizacije odlučuje o tehnikama upravljanja rizikom (prihvaćanje, odbacivanje, smanjenje... ) [2] .

Proces procjene rizika je vrlo složen i najbolje ga mogu provoditi stručnjaci sa iskustvom i koji dobro poznaju sustav za koji rade procjenu rizika. Proces procjene rizika sastoji se od devet koraka :

Korak 1: Sustavna identifikacija i klasifikacija (eng. Asset Identification) Korak 2 : Identifikacija prijetnji (eng. Threat Identification) Korak 3: Identifikacija ranjivosti (eng. Vulnerability Identification) Korak 4: Analiza postojećih kontrola (eng. Control Analysis) Korak 5: Vjerojatnosti pojave neželjenih dogadaja (eng. Likelihood Determination) Korak 6: Analiza posljedica (eng. Impact Analysis) Korak 7: Određivanje rizika (eng. Risk Determination) Korak 8: Preporuka kontrola za umanjivanje rizika (eng. Control Recommendation) Korak 9: Dokumentacija (Rezultati (eng. Result Documentation))

Koraci 2, 3, 4 i 6 se mogu odvijati paralelno nakon što je završen korak 1 [2].

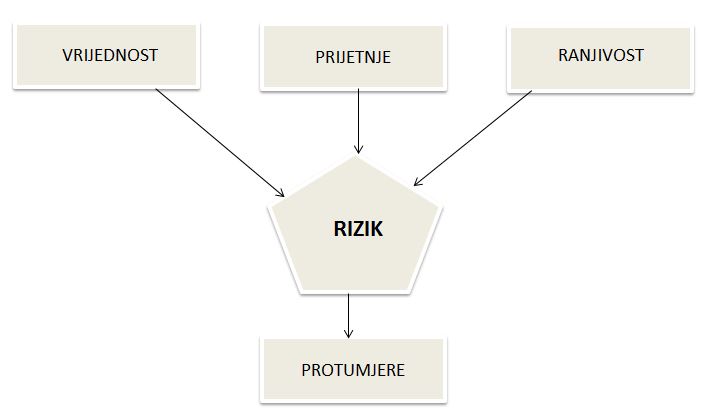

Određivanje sigurnosnog rizika zahtijeva provođenje svih koraka u procesu procjene rizika. Sigurnosni rizik možemo izraziti kao funkciju ovisnu o tri parametra : prijetnja, ranjivost i vrijednost resursa.

Što je sustav neke organizacije više izložen prijetnjama, što je veći broj ranjivosti i što je resurs značajniji za poslovanje organizacije, to je i sigurnosni rizik veći. Resurse možemo razmatrati na dva načina kao vrijednost resursa u novcima i kao potencijalni gubitak za organizaciju u slučaju gubitka ili neraspoloživosti resursa [2].

--Tea.jarcov 12:57, 17. siječnja 2016. (CET)

CRAMM

Metoda CRAMM oblikovana je u skladu s politikom Vlade Velike Britanije da se strategija izbjegavanja rizika zamijeni strategijom upravljanja rizikom. Početno je aplikacija CRAMM prvenstveno bila napravljena za procjenu rizika državnih sustava, ali je nadopunjena te se danas može upotrjebljavati u različitim tržišnim organizacijama. [2]

Alat CRAMM sadrži:

-alat za procjenu rizika koji je u potpunosti usklađen s ISO/IEC 17799 standardom, -niz pomoćnih alata koji daju podršku za planiranje i upravljanje sigurnošću, -čarobnjake koji omogućuju kreiranje sigurnosnih politika i ostale dokumentacije, -alate koji podržavaju procese za upravljanje kontinuitetom poslovanja, -bazu sa više od 3000 sigurnosnih kontrola. [3]

Procjena je uglavnom kvantitativna iako su za neke kategorije poslovne imovine (fizičku) podržane i mogućnosti kvalitativne procjene. Kvalitativni se pokazatelji kvantificiraju određenim ljestvicama i unaprijed zadanom raspodjelom jačine specifične za pojedine elemente metrike rizika. Za podršku zadacima procjene rizika koriste se različite pomoćne metode pri čemu su od velike koristi programski alati. To su u prvom redu strukturirani upitnici i intervjui. Njihova je upotreba izrazita u fazi prikupljanja podataka (prijetnje, vrijednosti imovine, ranjivosti i sl.) [2].

Kod određivanja prijetnji podržano je i modeliranje i određivanje međuzavisnosti prijetnja te utjecaja na poslovne procese. Obrada podataka je automatizirana i nevidljiva korisniku te je moguća jedino uz pomoć programskih alata. No, osoba koja radi procjenu rizika može mijenjanjem ulaznih varijabli promatrati konačne rezultate i tako dobiti uvid o djelovanju čimbenika rizika. Intenziteti procjenjivanih objekata (imovina, prijetnje i sl.) procjenjuju se kroz niz intrevjua i anketa s vlasnicima imovine, korisnicima, tehničkim osobljem i voditeljima odjela. Primjena programskih alata nije obavezna, ali znatno ubrzava proces procjene rizika [2].

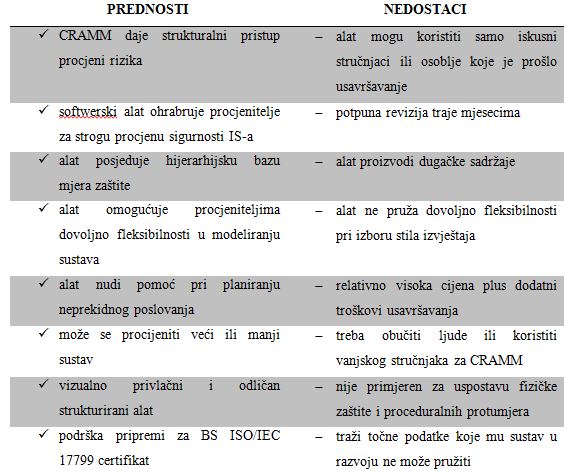

U sljedećoj tablici navedene su prednosti i nedostaci CRAMM metode [3]:

--Tea.jarcov 14:21, 17. siječnja 2016. (CET)

COBRA

Metoda COBRA (eng. Consultative, Objective and Bi-functional Risk Analysis), proizvod je tvrtke C&A Systems Security Ltd. i u prvom je redu oblikovana za pomoć i podršku poslovnim organizacijama koje uvode kriterije norme BS ISO/IEC 17799. Na tržištu se nalazi od devedesetih. Sastoji se od niza uputa za procjenu informatičkog sustava i alata koji se isporučuje u obliku programskog paketa. Kao izvor podataka potrebnih za procjenu rizika sigurnosti metoda COBRA isključivo primjenjuje standardne oblike strukturiranih upitnika koji se ispunjavaju na računalu. Upitnici se stvaraju na temelju modularne i prilagodljive baze znanja [2].

Na isti se način prikupljaju svi elementi metrike rizika i izrađuju izvješća koja upućuju na nedostatke i moguća rješenja. Metodom COBRA procjena rizika sigurnosti sastoji se od tri osnovna koraka:

- izgradnja upitnika – na temelju ponuđenih modula izgrađuju se potrebiti upitnici za procjenu rizika za ciljane sustave i podsustave u organizaciji, - procjena rizika – podaci prikupljeni od strane uposlenika temelj su za procjenu i - izrada izvješća – primjenjuje se za prikupljanje rezultata procjene, izvješća su jednostavna, ali dugačka i nepregledna, malo je mogućnosti upravljanja oblicima izvješća[3].

U izvješćima se detaljno upozorava na pojedinačne i skupne nedostatke koji su utvrđeni na temelju zahtjeva za pojedino područje. Za svaku skupinu kriterija COBRA nudi oblikovane upitnike koji se nakon ispunjenja ispituju i mjere. Svako se područje sigurnosti može prilagoditi potrebama zahvaljujući promjenljivosti baze koja omogućava uspostavu potpuno novih kriterija. COBRA sadrži biblioteku protumjera i preporuka zaštite.

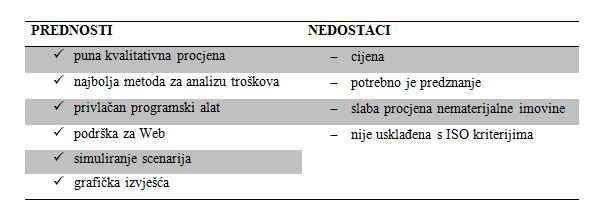

U tablici su navedene predonosti i nedostaci metode COBRA [3]:

--Tea.jarcov 14:35, 17. siječnja 2016. (CET)

RuSecure

RuSecure metoda nastaje kao podrška procjeni rizika po Britanskoj normi BS 7799 koja je originalno objavljena od BSI Group, poznata kao British Standards Institution. Norma BS 7799 usvojena je od strane ISO kao norma ISO/IEC 17799. Norma ISO/IEC 17799 je revidirana u lipnju 2005. godine te je uključena u skupu normi ISO 27000.

RuSecure metoda temelji se na upitima u obliku priručnika, sa praktičkim savjetima o svim pitanjima vezanim uz proces procjene rizika informatičkog sustava. Praktički savjeti se odnose na provedbu pojedine etape procesa procjene rizika i obrazložavanja ključnih uvjeta koje treba ostvariti pri izgradnji sustava upravljanja sigurnošću. Mjerenje rizika sigurnosti ovom metodom uključuje procjenu ranjivosti, vrednovanje prijetnje, imovine i utjecaja prijetnje na imovinu, mogućnost djelovanja prijetnji, učestalost djelovanja, a sve se veličine izražavaju kvalitativno samo što se mjernim ljestvicama prilagođavaju u veličine koje su pogodne za numeričko prikazivanje rezultata.[3][5][6]

Prednosti ove metode su:

- relativno niska cijena, - preglednost i strukturiranost kriterija - jednostavnost, - brzina provedbe, - nije potrebno posebno predznanje, - podrška BS/ISO/IEC certifikata.

Nedostaci ove metode su:

- nema podrške programskog alata, - necjelovitost, - nepreciznost, - potpuno ručna metoda, - nema mogućnosti prilagođavanja potrebama organizacije.

--Matija.popijac 13:11, 17. siječnja 2016. (CET)

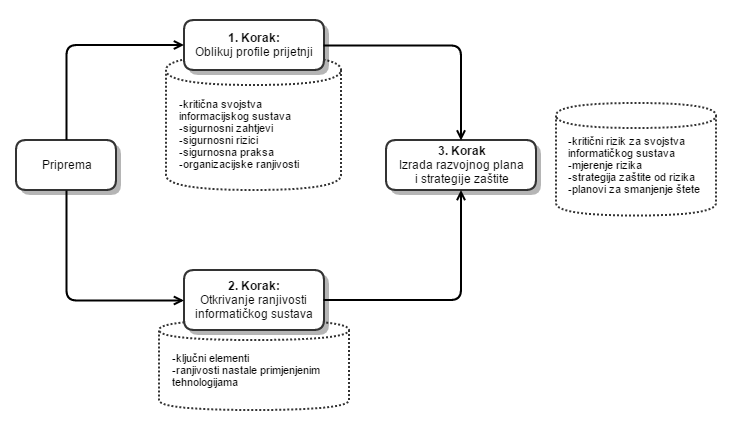

OCTAVE

OCTAVE Method Implementation Guide upute sastoje se od 13 dijelova, pomoću kojih se do detalja upoznaje s metodom i načinom njezine implementacije. Uputu čini niz smjernica za organiziranje, prikupljanje, analiziranje, procjenu, interpretaciju i sintezu rezultata. Na temelju rezultata mogu se razvijati strategije za smanjenje rizika za informatički sustav.

OCTAVE stavlja pažnju na rizik kao na funkciju vrijednosti imovine informatičkog sustava koja je važna za poslovanje, prijetnju na informatički sustav i ranjivosti informatičkog sustava koje izlažu sustav prijetnjama. Iako je metoda namijenjena za nematerijalnu imovinu informatičkog sustava, moguće ju je prilagoditi i na procjenu rizika za materijalnu imovinu.

U praksi metoda se uvodi u organizaciju tako da se definira tim koji u radionici uvježbavaju postupak metode na primjerima, a i u stvarnim situacijama uče uvoditi OCTAVE u svoju organizaciju. Implementacija ove metode provodi se u 3 koraka:

- određivanje kritične imovine i moguće prijetnje toj imovini, - određivanje organizacijskih i tehnoloških prijetnji i - razvoj strategije za zaštitu i izbjegavanje rizika.

U 3. koraku se ujedno modelira i izvor rizika, te se određuje djelovanje prijetnje na kritičnu imovinu. Elementi informatičkog sustava se povezuju sa izvorom rizika, profiliranjem prijetnji opisuju se moguća djelovanja prijetnji i posljedice tog djelovanja kao što su: otkrivanje podataka, promjena podataka, gubitak ili uništenje podataka ili jednostavno prekid rada sustava.

Temelj izračuna rizika ove metode je planiranje scenarija. Nakon što definiramo prijetnje i analiziramo scenarij izbacujemo sve nekritične, ne tako važne prijetnje. Kako vjerojatnost događaja rizika ne određujemo direktno, izbacivanjem nekritičnih i ne tako važnih prijetnji određujemo indirektno vjerojatnost ostvarivanja istih. Vrednovati možemo opisno i binarno, zbog čega se za svaku prijetnju i kritičnu imovinu utvrđuju mogući scenariji. Nakon definiranja svih scenarija rizika, utvrđuju se moguće strategije zaštite. Uz pretpostavku da je vjerojatnost ostvarivanja svih potencijalno opisanih scenarija relativno jednaka. Tumačenje vjerojatnosti u ovoj metodi je jedinstven, a

Temelji se na sljedećem mišljenju:

- podaci o vjerojatnosti ostvarenja rizika su loši što rezultira lošom analizom vjerojatnosti, - rasterećenje vjerojatnosti ostvarenja rizika osigurava bolje razumijevanje scenarija prijetnji i pronalasku njezinog rješenja - tradicionalne tehnike određivanja vjerojatnosti ostvarenja rizika su loše.

Uspješnost metode ovisi o iskustvu ljudi koji provode procjenu i kvaliteti timskog rada. Ponajprije svrha ove metode je bila implementacija na velikim informatičkim sustavima, ali ova metoda se može prilagoditi po potrebi i na malim organizacijama. Ovo je kvalitativna metoda, a njezini su kriteriji otvoreni standard pa mogu biti primijenjeni za nastanak novih metoda.[6][3]

Nedostaci ove metode su:

- ne sadrže sekundarne metode, - mjerenje zaštite može biti skupo, - nema softverske podrške - bazirano je na velikim poslovnim organizacijama.

Prednosti ove metode su:

- detaljne instrukcije i priručnici, - veliki financijski i ljudski resursi su potrebni - fleksibilna, - prilagodljiva, - modularna, - kvalitativna, - univerzalna i - integrirani pristup.

--Matija.popijac 13:55, 17. siječnja 2016. (CET)

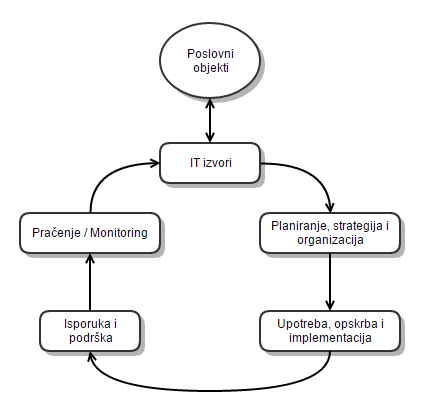

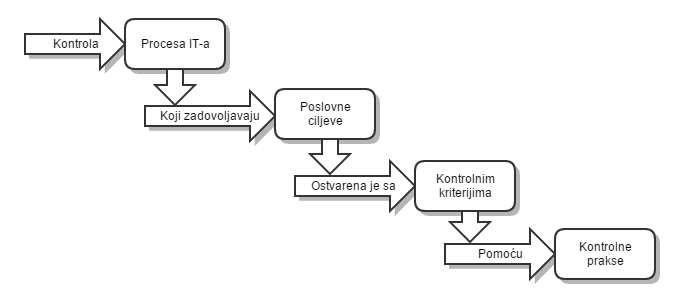

COBIT

COBIT (eng. Control Objectives for Information and related Technology) definira radni okvir kojim određuje način implementacije upravljanja informacijskim i komunikacijskim sustavima te tehnologiju. COBIT je prvi put izdan 1996., te je poslije tog izdanja izašlo još nekoliko verzija, te je danas aktualna verzija 5.0.

COBIT definira radni okvir upravljanja informatičkim sustavom tako da zadovoljava sljedeće svojstva:

- poslovni procesi organizacije su u skladu sa arhitekturom informatičkog sustava i njezinom funkcijom, - rizici nastali neispravnim ili nepotpunim funkcioniranjem sustava su smanjeni, - omogućeno upravljanje rizicima funkcioniranja informatičkog sustava na zadovoljavajući način, - omogućeno je racionaliziranje korištenja informatičkih resursa.

Ova metoda definira ciljeve sigurnosnih i informacijskih sustava za organizacije koje implementiranju upravljačke programe. Ona uključuje 34 cilja u domenama planiranja, organizacije, dohvata, implementacije, podrške, praćenja i dostave. Svrha ovog modela je upoznavanje menadžmenta IT-a sa upravljačkim modelom koji pomaže za razumijevanje i upravljanje rizicima vezanim za IT. To je ujedno kontrolni model koji zadovoljava potrebe upravljanja IT-om, osigurava cjelovitost informacija i drugih elemenata informacijskog sustava. Glavna svojstva ove metode razvijena su na rezultatima rasprava i na iskustvu mnogih stručnjaka iz područja sigurnosti IT-a pri čemu je dobiven princip i ideja metode kao na slici 2.6.1.. Temelji se na svjetskim standardima, a u središtu zanimanja osnovne metode COBIT su veliki sustavi s dnevno intenzivnom i raspodijeljenom obradom podataka.

Cilj COBIT metode je usklađivanje poslovnih ciljeva i ciljeva IT-a tako da međusobna veza donosi rezultate. Metoda je strukturirana u 4 kategorije sa 34 procesa u sklopu IT-a. Njezina ravnoteža postiže se zadovoljavanjem kategorija, kao što možemo vidjeti na slici 2.6.2.

COBIT metoda ne stavlja u prvi plan procjenu rizika već je više orijentirana na usklađivanje IT-a sa poslovnim ciljevima i njihove ravnoteže. Ova metoda je besplatna i svima dostupna, te ju svatko može koristiti i prilagođavati vlastitim potrebama, isto tako može poslužiti kao temelj za detaljniju procjenu rizika pomoću neke druge metode.[3][5][7]

--Matija.popijac 14:02, 17. siječnja 2016. (CET)

Primjer

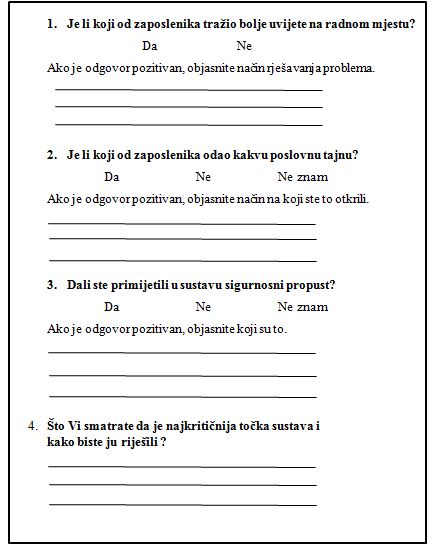

Anketa - primjer

Anketa i intervju najčešće su korištene metode za prikupljanje podataka o svojstvima sustava. Spominju se u svim prikazanim metodama procjene rizika i temeljni su instrument za utvrđivanje osobina sustava. U današnje vrijeme anketiranje se sve češće provodi primjenom suvremenih tehnologija koje ubrzavaju i olakšavaju anketiranje (telefon, e-mail, web i sl.). Anketa se može provesti u obliku intervjua uz pomoć anketara, izravno ili putem telefona, kada anketirana osoba sama unosi pismene odgovore u anketni upitnik. Ako je procjena rizika podržana programskim alatom, anketa se obično provodi pomoću računala. Ako želimo koristi intervju ili anketu, treba pripremiti pitanja i ispitanike te vrijeme ispitivanja. Odgovorima se želi dobiti mišljenje o procesima koji ugrožavaju sigurnost sustava, načinu rada, stavovima korisnika i sl. Kod procjene rizika anketom se utvrđuje i sigurnosna politika i praksa te podudarnost sa zahtjevima normi [2].

--Tea.jarcov 16:43, 17. siječnja 2016. (CET) --Matija.popijac 17:58, 17. siječnja 2016. (CET)

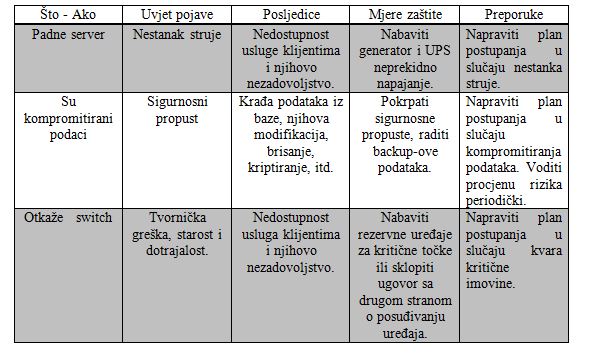

"Što - Ako?" - primjer

"Što- Ako" analiza često se koriti u metodama procjene rizika, odlikuje ju sustavnost i relativno labava struktura, provodi se pojedinačno za svaki sustav ili aktivnost. Provodi se u više timova koji su odgovorni za pojedine dijelove sustava. Rezultat "Što- Ako" analize je popis opasnosti i potrebitih mjera zaštite. Rizik se utvrđuje utvrđivanjem relativnog odnosa između postojećih i potrebnih sigurnosnih kontrola [2].

--Tea.jarcov 16:43, 17. siječnja 2016. (CET) --Matija.popijac 17:58, 17. siječnja 2016. (CET)

Kvalitativne i kvantitativne metode za analizu rizika

U poglavlju 2 opisani su osnovni pristupi pojedinih metoda za analizu rizika. Da bi bolje razumjeli problematiku definirat ćemo osnovne pojmove. Kad se govori o informacijskoj sigurnosti, rizik (R) za pojedini resurs procjenjuje se procjenom njegove vrijednosti (eng. Asset Value - AV), ranjivosti tog resursa (eng. Vulneravility - V), prijetnji koje mogu iskoristiti te ranjivosti (eng. Threat - T), vjerojatnosti ostvarenja prijetnji (eng. Probability - P) i posljedicama (eng. Impact - I) koje se mogu dogoditi ukoliko se određena prijetnja ostvari. Dakle rizik je funkcija koja ovisi o navedenim varijablama.

R = f (AV, V, T, P, I)

--Tea.jarcov 17:23, 17. siječnja 2016. (CET)

Kvantitativni pristup

Radi se o pristupu koji koristi egzaktne numeričke vrijednosti, tj. vrijednosti resursa prikazuju se u novčanim jedinicama. Ranjivost, prijetnje i posljedice u ovom se slučaju promatraju kao tzv. faktor izloženosti (EF) koji se izražava u postotku gubitka vrijednosti resursa u slučaju realizacije pojedinih prijetnji. Vjerojatnost, koja isto tako ovisi o ranjivosti i prijetnjama, se obično promatra u zadanom vremenskom intervalu, pa se u skladu sa tim i provodi kvantifikacija rizika za taj vremenski period [2].

R = AV × EF (I, V, T) × P (V, T)

Npr. za resurs koji ima vrijednost od 50 000 kn, faktor izloženosti od 20 % i vjerojatnost od 0,3 u godinu dana rizik se može izračunati po formuli

R =50 000×0.2×0.3 = 3000 kn /god

Iako se kvantitativnim pristupom dobivaju egzaktne, tj. apsolutne vrijednosti rizika, kod procjene rizika u informacijskoj sigurnosti ovaj pristup nije adekvatan iz više razloga. Kao prvi, novčana vrijednost resursa obično se određuje na temelju knjigovodstvene vrijednosti, što ne mora predstavljati pravu vrijednost resursa zbog zastarjelosti podataka ili nekih drugih razloga [2]. Drugi problem kod ovog pristupa je problem određivanja faktora izloženosti informatičkog sustava, kojeg je u većini slučajeva praktički nemoguće odrediti. Upitno je i određivanje vjerojatnosti koju je prilično teško odrediti čak i slučajevima gdje se mogu pronaći statistički podaci te ono može dovesti do dodatnih unosa pogreške u procjenu rizika. Na osnovi spomenutih činjenica može se zaključiti da kvantitativan pristup u procjeni rizika nije prikladan, jer egzaktne numeričke vrijednosti dobivene kao rezultat procjene rizika nisu pouzdane zbog nepouzdanosti svih parametara koji se koriste za izračun [2]. --Tea.jarcov 17:23, 17. siječnja 2016. (CET)

Kvalitativni pristup

Za razliku od kvantitativnog pristupa, kvalitativni pristup procjeni rizika ne koristi apsolutne vrijednosti parametara, nego kvalitativno uzima njihov utjecaj na rizik. Ovaj pristup zahtjeva iskustvo, stručnost i nadasve sposobnost osobe koja pristupa procjeni rizika. Procjena se provodi kvalitativno, no zbog lakše baratanje sa podacima oni se kvantificiraju. Za razliku od kvantitativnog pristupa, u ovom slučaju, tako dobivene numeričke vrijednosti nisu apsolutne već su relativne. Osim subjektivnosti, koja je inherentni problem kvalitativnog pristupa procjeni rizika, te samim time i direktan uzrok nepouzdanosti, dodatni faktor koji može utjecati na pouzdanost rezultata kvalitativne procjene jest metoda kvantifikacije subjektivno procijenjenih parametara, kvantificiranje rizika, te ponovna reinterpretacija tako dobivenih numeričkih vrijednosti [4].

Obzirom da se kvalitativne veličine parametara procjenjuju subjektivno, da bi se postigla repetabilnost, vrlo je bitno da se sam način procjene može jednoznačno interpretirati i provoditi s istim ili sličnim rezultatima od strane više kompetentnih osoba.

Postoji priličan broj pristupa kvalitativnoj procjeni rizika. Svaka od metoda koristi neke od parametara navedenih u formuli :

R = f (AV, V, T, P, I)

Metode se razlikuju prema parametrima koje koriste, te prema načinu njihove kvantifikacije [4].

--Tea.jarcov 17:23, 17. siječnja 2016. (CET)

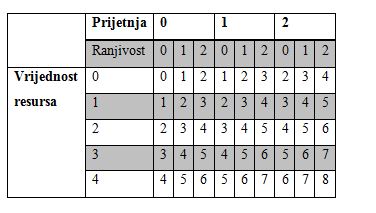

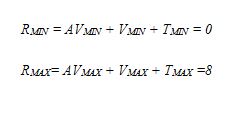

Metoda 1 - matrica predefiniranih vijednosti

Ova metoda za procjenu rizika koristi tri parametra: vrijednost resursa, prijetnje i ranjivosti. Svaki od tih parametara promatra se u odnosu na moguće posljedice, dok se prijetnje promatraju u odnosu na odgovarajuće ranjivosti R. Svi parametri se kvantificiraju proizvoljno prema vlastitim potrebama.

Za određivanje vrijednosti resursa koristi numeričke vrijednosti u rasponu od 0 (mala) do 4 (vrlo velika), dok se za kvantifikaciju ranjivosti i prijetnji koristi raspon od 0 (niska razina) do 2 (visoka razina). Razina rizika se određuje sumom vrijednosti parametara u navedenoj formuli :

R= AV + V + T

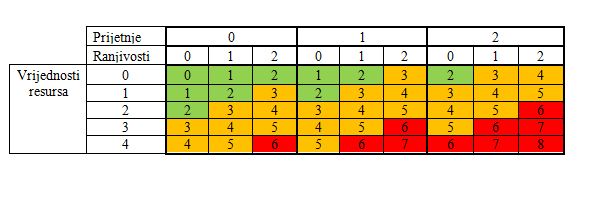

Tablica prikazuje matricu predefiniranih vrijednosti.

Na temelju definiranih vrijednosti mogu se izračunati minimalne i maksimalne vrijednosti procijenjenog rizika.

Procijenjeni rizik može poprimiti sve cjelobrojne vrijednosti između RMIN i RMAX uključujući i minimalnu i maksimalnu vrijednost. Korištenje matrice predefiniranih vrijednosti omogućava proizvoljno rangiranje rizika prema njihovoj vrijednosti no ne prioritizira veće rizike. Kao još jedan nedostatak je što metoda eksplicitno ne koristi moguće posljedice i vjerojatnosti ostvarenja. Posljedice se implicitno koriste za procjenu veličina svih parametara, a vrijednosti prijetnji i ranjivosti trebale bi na neki način odgovarati vjerojatnosti realizacije pojedinih događaja. Praksa zahtijeva promatranje parove ranjivosti/prijetnje, pa je stoga određivanje vrijednosti za jedan i drugi parametar prilično dvojbeno [4].

--Tea.jarcov 17:23, 17. siječnja 2016. (CET)

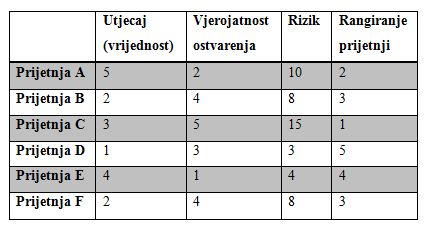

Metoda 2 - rangiranje prijetnji prema procjeni rizika

Kod ove metode funkcija rizika ovisi samo o dva parametra : utjecaj na resurs (vrijednost resursa) i vjerojatnost ostvarenja prijetnje. Implicitno se podrazumijeva da je utjecaj na resurs ekvivalentan vrijednosti resursa, dok se prijetnje promatraju u odnosu na odgovarajuće ranjivosti. Funkcija rizika (R) na taj način postaje ovisna o više parametara [4].

Kao i prethodna metoda i ovdje se definiraju rasponi vrijednosti za utjecaj (vrijednost resursa ) i vjerojatnost ostvarenja prijetnje. Moguće vrijednosti su u rasponu od 1 (mala) do 5 (vrlo velika). Razinu rizika određuje produkt tih dvaju parametra:

R = I x P

Tablica prikazuje matricu za procjenu rizika dobivenu na opisani način, zajedno sa rangiranim prijetnjama.

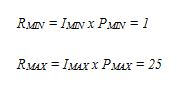

Na temelju formule i raspona definiranih vrijednosti mogu se izračunati minimalna i maksimalna vrijednost procijenjenog rizika.

Procijenjeni rizik može poprimiti cjelobrojne vrijednosti između RMIN i RMAX i s uključenim i ovim vrijednostima, isključujući proste brojeve izvan raspona vrijednosti i njihove višekratnike. Rangiranje prijetnji procjenom rizika omogućava njihovu prioritizaciju u kasnijem postupku upravljanja rizikom. Nedostatak ove metode je što se za procjenu rizika koriste samo dva parametra , koji su implicitno funkcije više varijabli. Drugi nedostatak je u tome što ova metoda izjednačava vrijednosti resursa i mogućnosti utjecaja na resurs, što u nekim slučajevima nije točno [4].

--Tea.jarcov 17:23, 17. siječnja 2016. (CET)

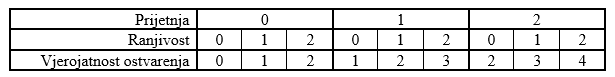

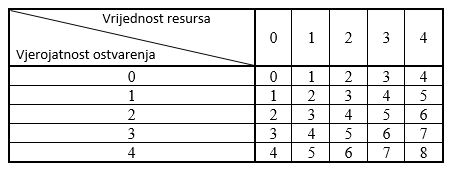

Metoda 3 - procjena vjerojatnosti ostvarenja i mogućih posljedica

Primjenom ove metode postupak procjene rizika vrši se u dva koraka. Prvim korakom se definira vrijednost resursa koja se temelji na izračunu potencijalne posljedice u slučaju ostvarenja neke prijetnje. U drugom koraku se na temelju prijetnje i ranjivosti određuje vjerojatnost ostvarenja P.

Rizik procjenjujemo kao kombinaciju vrijednosti resursa i vjerojatnosti ostvarenja prijetnje;

Prilikom određivanja vrijednosti resursa koristimo raspon od 0 (mala vrijednost) do 4 (vrlo velika vrijednost). Kod određivanja ozbiljnosti ranjivosti i prijetnji koristi se raspon od 0(mala ozbiljnost) do 2 (velika ozbiljnost). Vjerojatnost ostvarenja tj. frekvencije prijetnji izračunava se kao suma veličine ranjivosti i veličine prijetnje;

Ukupni mogući rizik računa se kao suma vrijednosti resursa i vjerojatnosti ostvarenja;

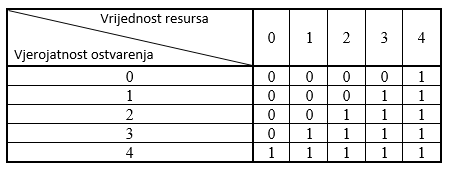

Tablica 2.8.3.1. prikazuje vjerojatnosti ostvarenja.

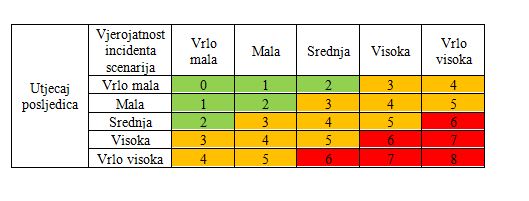

Za određenu vjerojatnost ostvarenja i poznatu vrijednost resursa, rizik se procjenjuje kroz definiranu tablicu 2.8.3.2..

Pozitivno svojstvo metode je omogućavanje procjene ostvarenja prijetnje i moguće štete, te rangiranje rizika prema potencijalnim vrijednostima.

Negativno svojstvo metode je problematična nezavisna procjena razine prijetnje i rizika.[4]

--Matija.popijac 15:24, 17. siječnja 2016. (CET)

Metoda 4 - odvajanje prihvatljivih i neprihvatljivih rizika

U ovoj metodi, rizik se procjenjuje u binarnom sustavu tj. sa 0 kao prihvatljivim rizikom i 1 kao neprihvatljivim rizikom. Sam način procjene rizika sličan je prethodnoj metodi 3. jedino što je tablica 2.8.4.1. u binarnom sustavu.

Ova metoda je zapravo varijacija 1. (tablica predefiniranih vrijednosti) i 3.(procjena vjerojatnosti ostvarenja i mogućih posljedica) metode te tako nasljeđuje prednosti i mane tih metoda.[4]

--Matija.popijac 15:25, 17. siječnja 2016. (CET)

Primjer kvalitativne i kvantitativne metode

Sljedećim primjerom pokazat ćemo gore navedenu tvrdnju da kvantitativan pristup u procjeni rizika nije prikladan, jer egzaktne numeričke vrijednosti dobivene kao rezultat procjene rizika nisu pouzdane zbog nepouzdanosti svih parametara koji se koriste za izračun.

Primjer kvalitativne metode

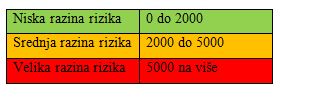

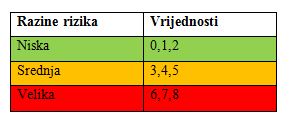

Sljedeća tablica prikazuje razine rizika. Razine 0,1,2 su niske razine. Razine 3,4,5 su srednje razine, a razine 9,10,11 su visoke razine. Niske razine označavaju one posljedice koje nemaju veliki utjecaj na organizaciju, ali ih nije potrebno zanemariti. Srednje razine prikazuju one razine koje bi mogle predstavljati malo veću opasnost za organizaciju, dok visoke razine su one razine koje mogu biti pogubne za organizaciju. Svaka od razina treba biti shvaćena ozbiljno od strane organizacije.

Tvrtka X je maloprodajno poduzeće koje omogućava korisnicima narudžbu raznovrsnih proizvoda pomoću web shopa. Korisnici posjećuju web portal tvrtke (www.tvrtkax.hr) gdje odabiru željene proizvode, daju podatke gdje žele da im pošiljka bude isporučena i vrše plaćanje putem kreditne kartice.

U tvrtci X, server ima procijenjenu vrijednost 3 jer su na njemu svi podaci i vrlo je važan. Ako mu je prijetnja procijenjena na 0, za primjer možemo uzeti poplavu. Ako dođe do poplave neće se ništa dogoditi jer se server nalazi na zadnjem katu zgrade u kojoj je locirana tvrtka. Ako je prijetnja procijenjena na 1, za primjer možemo uzeti kvar nekog dijela na serveru. Prijetnja je procijenjena srednjom jer tvrtka ima backup i neće ostati bez svih podataka, ali kvar potencijalno može biti opasan za tvrtku. Ako je prijetnja procijenjena s 2 to bi značilo da je velika opasnost od upada na server od neželjenih osoba.

Iz tablice možemo očitati da server ima visoku razinu rizika i da organizacija mora poraditi na sigurnosti servera, a kasnije se pozabaviti srednjim rizicima kao sto su npr. rizik za laptope, router i switch.

--Tea.jarcov 17:56, 17. siječnja 2016. (CET) --Matija.popijac 17:58, 17. siječnja 2016. (CET)

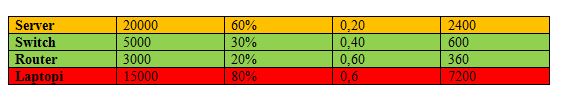

Primjer kvantitativne metode

Tvrtka X ima vrijednost servera čija je vrijednost 20 000 kn, faktor, izloženosti od 60% i vjerojatnost od 0,2 u godinu dana. Prema formuli:

R = AV ∙ EF(I,V,T) ∙ P(V,T) R =20 000 ∙ 0,8 ∙ 0.2 = 2400 kn/god

--Tea.jarcov 17:56, 17. siječnja 2016. (CET) --Matija.popijac 17:58, 17. siječnja 2016. (CET)

Literatura

[1] International Standard ISO/IEC 27005, 2008.

[2] Zorčec, Upravljanje sigurnosnim rizicima, Diplomski rad, Zagreb, 2006.

[3] Alagić, Vagner, Branković,Pojednostavljenje primjene metode procjene rizika uz regionalizaciju prijetnji informacijskom sustavu, Varaždin, 2011.

[4] Šegudović, Prednosti i nedostaci metoda za kvalitativnu analizu rizika, 2006

[5] CARNet, Sigurnosna metrika, 2008

[6] Miroslav Bača, The risk assessment of information system security, 2004

[7] CARNet, COBIT metodologija, 2006

.JPG)