Forenzička analiza Windows 10 operacijskog sustava

Autor: Dalibor Kofjač

Sadržaj |

Uvod

Računalna forenzika je grana forenzičke znanosti koja se bavi prikupljanjem, pretraživanjem, zaštitom i analizom dokaza u digitalnom obliku te uključuje njihovu prezentaciju kao materijalnih dokaza u kasnijim eventualnim sudskim postupcima. Cilj računalne forenzike je objasniti trenutno stanje digitalnog artefakta, koji može uključivati računalni sustav, medij za pohranu podataka, kao što su čvrsti disk ili DVD medij, elektronički dokument (poruku elektroničke pošte, digitalnu fotografiju) ili niz mrežnih paketa [1].

U ovom ću se radu baviti računalnom forenzičkom analizom Windows 10 operacijskog sustava, odnosno artefakt za analizu bit će slika tvrdog diska (virtual image) na kojem instaliran Windows 10. Cilj rada je prikazati što se sve može i na koji način se može otkriti o korisniku računala forenzičkom analizom koristeći svima dostupne besplatne alate.

Korištene tehnologije i alati

1) Autopsy 4.2.0 ( Autopsy web stranica )

- primarni alat za forenzičku analizu koji ću koristiti u ovom projektu je Autopsy [2]

- on je jedan od najmodernijih forenzičkih alat današnjice, sa mnoštvom ugrađenih funkcionalnosti, dobrim grafičkim sučeljem i lagan je za uporabu

2) FTK Imager 3.4.3 ( FTK Imager web stranica )

- drugi alat koji ću također koristiti u analizi naziva se FTK Imager [3]

- to je jedan od najpoznatijih alata za forenzičku analizu koji postoji, vrlo je dobro optimiziran i krasi ga velika vrzina rada

3) Windows 10 Stable Build 14.14393

- operacijski sustav koji ću koristiti za analizu jest Windows 10 u Virtual Machine Disk formatu (.vmdf)

4) Oracle VM VirtualBox

5) Laptop

Analiza zasebnih Windows 10 artefakata

Recycle Bin

Recycle Bin (koš za smeće) je Windows mehanizam gdje se spremaju obrisane datoteke tako dugo dok ih korisnik ne vrati (restore) ili potpuno ne obriše sa računala (empty Recycle Bin). Recycle Bin ima svoju memoriju za pohranu i ako se ona premaši datoteke će se umjesto spremanja u Recycle Bin direktno brisati sa računala. Mehanizam kao takav je od izuzetne važnosti za forenzičku analizu i obično prvo mjesto traženja dokaza jer se tamo obično nalaze dokazi kojih se korisnik htio riješiti. Windows 10 je po pitanju Recycle Bin-a veoma sličan svojim prethodnicima, uz razliku da je on prvi Windows kod kojeg se po default-u više ne pojavljuje dopunska provjera „Jeste li sigurni da želite izbrisati ...“ prilikom prvotnog brisanja datoteke [8].

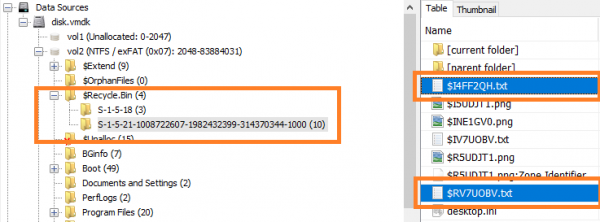

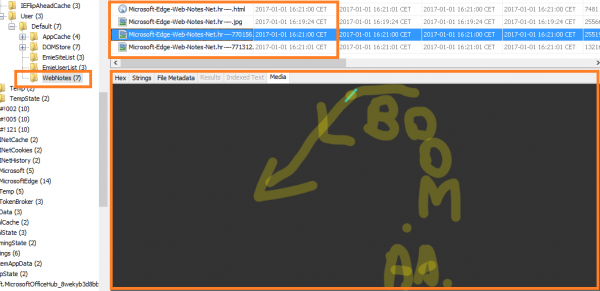

Za potrebe Recycle Bin-a je na disku samostalno kreirana nevidljiva datoteka “$RECYCLE.BIN”. Kada se neka datoteka obriše, u Recycle Bin-u se spremaju dvije različite datoteke koje predstavljaju jednu obrisanu. Prva datoteka je ustvari preimenovana originalna datoteka koja počinje sa znakovima „$R“ i u nastavku ima nekoliko nasumičnih znamenaka. Druga datoteka ima također nasumično ime koje počinje ovoga puta sa „$I“ i u njoj su spremljeni meta podaci o obrisanoj datoteci kao npr. vrijeme kreiranja, veličina, putanja i slično [7]. Pregled opisanog mehanizma u alatu Autopsy vidljiv je na sljedećoj slici 1.

Vidimo da su označene dvije datoteke, jedna koja počinje sa $I, druga sa $R i obje imaju istu ekstenziju identičnu originalnoj datoteci (.txt). Obje datoteke predstavljaju jednu obrisanu tekstualnu datoteku. Sam Autopsy omogućava pregled datoteka u Recycle Bin-u u heksadecimalnom obliku, tekstualnom obliku, ili ako je u pitanu slika u media obliku, zajedno sa svim podacima, kao što su veličina datoteke, vrijeme kreiranja, izmjene i slično (slika 2).

Microsoft Edge

Jedan od najpoznatiji značajki Windows 10 operacijskog sustava je njegov novi default-ni web preglednik, Microsoft Edge. Kao i svaki drugi web preglednik, Microsoft Edge također sprema podatke koji se mogu povezati sa korisnikom u oblicima:

- Web Cache – tehnologija za privremenu pohranu web dokumenata kao što su HTML stranice i slike korištena zbog smanjena dužine čekanja učitavanja stranice

- Cookies – mala količina podataka koja se preko web preglednika sprema na korisnikovo računalo. Šalje ju web stranica kako bi se sačuvali određeni podaci koje je korisnik unio (upisana korisnička imena, postavke web stranice, informacije o online kupnji itd.)

- Browser history – popis svih web stranica koje je korisnik posjetio u prošlosti

Ako se netko domogne tih podataka, on ih može iskoristiti kako bi saznao povjerljive informacije o osobi koja je koristila Microsoft Edge i zbog toga su također važan faktor forenzičke analize. Na Windows 10 operacijskom sustavu do navedenih se podataka može doći preko sljedeće putanje [6]:

„%SystemRoot%\Users\%UserProfile%\AppData\Local\Packages\Microsoft.MicrosoftEdge_8wekyb3d8bbwe\AC\#!001\MicrosoftEdge”

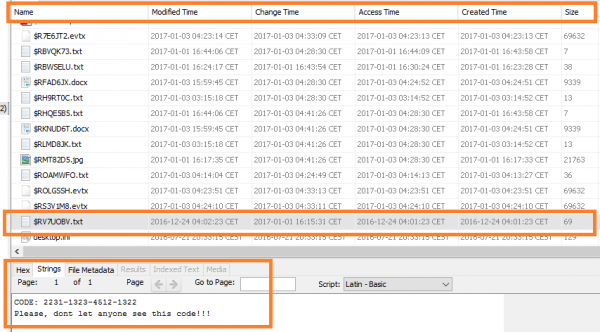

Ovako to izgleda kada se otvori u Autopsy-u (slika 3). Vidimo da je navedene podatke vrlo lako otvoriti i upotrijebiti u našu korist.

Osim navedenih podataka, Microsoft Edge uvodi jednu novu funkcionalnost koja također predstavlja veliku važnost za forenzičku analizu. Ona se naziva WebNotes, a omogućuje korisniku da tijekom pregledavanja web stranica ostavlja slikovite bilješke koje se onda povezuju sa web stranicom. Do tih se podataka također vrlo lako dođe preko putanje [8]:

“%SystemRoot%\Users\%UserProfile%\AppData\Local\Packages\Microsoft.MicrosoftEdge_8wekyb3d8bbwe\AC\#!001\MicrosoftEdge\User\Default\WebNotes”

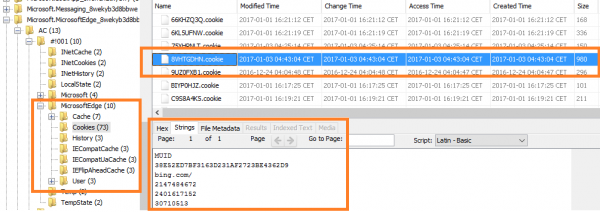

Napravljene bilješke se spremaju u .png obliku i moguće ih je pregledati odvojeno ili pak na samoj web stranici gdje su napravljene. Prikaz WebNotes bilješki u Autopsy alatu vidljiv je na slici 4.

Microsoft OneDrive

OneDrive je glavni Microsoft-ov „cloud storage“ servis koji dolazi kao jedna od standardnih aplikacija na Windows 10 operacijskom sustavu. Budući da je preko njega moguće direktno sa operacijskog sustava slati podatke, jasno je da OneDrive mora biti zanimljiv prilikom forenzičke analize. Svi forenzički značajni podaci koji se mogu dobiti zahvaljujući OneDrive-u većinom su dostupni u obliku log datoteka te ću u ovoj analizi prikazati dva po mom mišljenju najvažnija.

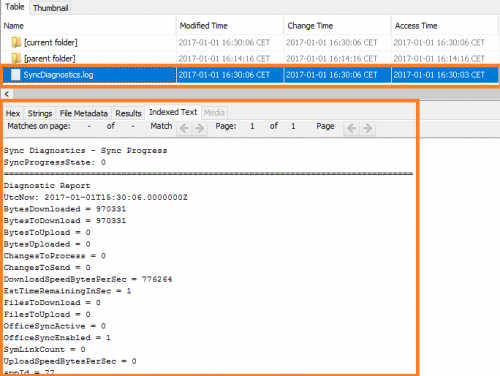

Prvi takav log naziva se „SyncDiagnostics.log” i nalazi se na sljedećoj putanji [5]:

“%SystemRoot%“\Users\%UserProfile%\AppData\Local\Microsoft\OneDrive\Logs\Personal\”

Ovaj log predstavlja OneDrive izvještaj u kojem su zapisani podaci kao što su količina skinuti podataka sa OneDrive-va, količina prebačenih podataka na OneDrive, količina datoteka na OneDrive i još mnogo toga (slika 5).

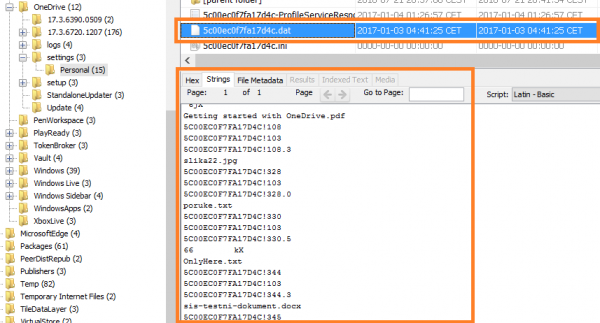

Drugi zanimljiv log kojeg vežemo sa OneDrive aplikacijom naziva se „%LiveID%.dat” i nalazi se na sljedećoj putanji [5]:

“%SystemRoot%“\Users\%UserProfile%\AppData\Local\Microsoft\OneDrive\Settings\Personal\”

Ova je datoteka izrazito važna za forenzičku analizu jer se u njoj spremaju imena svih datoteka koje se vežu uz korisnikov OneDrive repozitorij, bilo da su one lokalno spremljene na računalu ili su u cloudu. Prikaz ove datoteke u Autopsy alatu vidljiv je na slici 6.

Cortana Personal Assistant

Cortana je Microsoftov digitalni osobni asistent prvi put predstavljen kod Windows 10 operacijskog sustava. Sam naziv Cortana potječe iz Microsoftovog serijala igara Halo gdje se jedan lik, koji je također bio osobni asistent, zvao upravo tim imenom. Cortana prima naredbe od korisnika glasovno ili pismeno, a neki od mnogobrojnih zadataka koje može raditi su [9]:

- postavljanje podsjetnika

- postavljanje alarma

- slanje poruka i e-pošte

- prepoznavanje glazbe

- reproduciranje glazbe

- rezerviranje stola u restoranu

- provjera vremenske prognoze

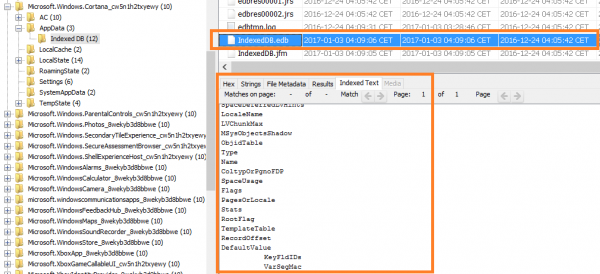

Budući da Cortana može bilježiti brojne osobne podatke o korisniku, time ona postaje jedan od čestih artefakata forenzičkih analiza. Ovdje postoje dvije forenzički važne baze podataka. Prva baza podataka zove se „IndexedDB.edb“, a nalazi se na putanji [4]:

“%SystemRoot%\Users\%UserProfile%\AppData\Local\Packages\Microsoft.Windows.Cortana_xxxxxxxxxxxxx\AppData\IndexedDB\IndexedDB.edb”

U njoj se nalaze osnovni podaci koji omogućavaju rad Cortane sa tablicama kao npr. HeaderTable, IndexCatalog, MSysLocales, MSysObjects, MSysObjectsShadow, Flags itd. U njoj je moguće pronaći podatke o izvršenim aktivnostima Cortane i tako donekle saznati što je korisnik radio. Prikaz strukture „IndexedDB.edb“ baze podataka pomoću Autopsy alata vildjiv je na slici 7.

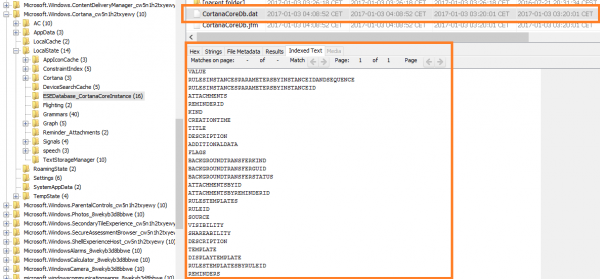

Druga baza podataka naziva se „CortanaCoreDb.dat“ i nalazi se na putanji [4]:

“%SystemRoot%\Users\%UserProfile%\AppData\Local\Packages\Microsoft.Windows.Cortana_xxxxxxxxxxxxx\LocalState\ESEDatabase_CortanaCoreInstance\CortanaCoreDb.dat”

Ova baza podataka je puno zanimljivija za forenzičku analizu jer se u njoj nalaze povjerljivi podaci interakcije korisnika sa Cortanom. Neke od tablica u ovoj bazi su sljedeće [4]:

- Geofences – ovdje se zapisuju točne vrijednosti longitude i latitude mjesta koje je korisnik naveo u podsjetnicima

- LocationTriggers – sadrži podatke o lokacijama vezanim za korisničku aktivnost

- Reminders – zapisuje se točan tekst podsjetnika koje je korisnik postavio. Podsjetnici se ne brišu iz ove baze čak i nakon što prođe vrijeme isteka

- Notification – zapisuje se točan tekst obavijesti koje Cortana šalje korisniku

- Contact – lista kontakata koje je korisnik naveo Cortani

- Attachments – lista priloga koje je korisnik dodao kod podsjetnika

Prikaz strukture navedene baze pomoću Autopsy-a vidljiv je na slici 8.

Weather app

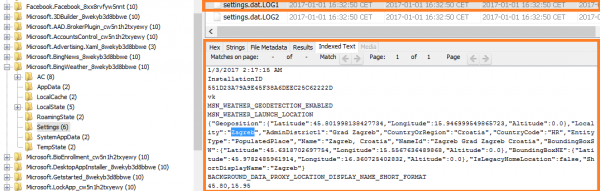

Aplikacija vremenske prognoze koju koristi Windows 10 je Bing Weather App i kao takva ona pamti i pohranjuje podatke o lokaciji koju je ili korisnik sam zadao, ili je lokacija nađena preko Interneta. Ti se podaci o lokaciji pohranjuju u jednu datoteku, nazvanu „settings.dat.LOG1“ koja je dostupna na putanji [8]:

“%SystemRoot%\Users\%UserProfile%\AppData\Local\Packages\Microsoft.BingWeather_8wekyb3d8bbwe\Settings\settings.dat.LOG1”

Ukoliko dođemo do navedene datoteke može se vrlo lako pomoću alata kao npr. Autopsy saznati svi podaci o lokacijama korisnika (slika 9).

USB aktivnost

USB aktivnost uređaja (diska) na koji se vrši forenzička analiza često je među prvim područjima od kojeg se kreće analiza. Što se tiče Windows 10 operacijskog sustava, mehanizam kojim on prati i sprema USB aktivnost je ostao nepromijenjen u odnosu na prethodne verzije, tj. i dalje se aktivnost prati pomoću registara. Putanja na koju trebamo doći je sljedeća [7]:

“HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Enum\USBStor”

Kako bi došli do navedene putanje potreban nam je Registry Editor koji se u Windows operativnim sustavim otvara pokretanjem "regedit.exe". Tu se prikazuju brojni podaci o svim priključenim uređajima preko usb porta (HardwareID, Service, FriendlyName, Driver i slično). Prikaz USBStor-a u regedit-u vidljiv je na slici 10.

Analiza kompletnog diska pomoću alata Autopsy

Autopsy kao alat za forenzičku analizu sadrži velik broj modula za automatsku analizu kompletnog računala (diska). U nastavku ću pokazati nekoliko kvalitetnijih i veoma često korištenih modula.

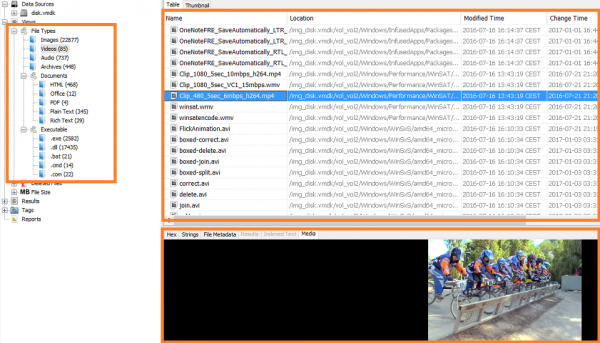

Prikaz svih tipova datoteka na disku

Modul „File Types“ omogućava pregled točnog broja datoteka određenog tipa, kao i sortiranje svih nađenih datoteka po tipu za brzu pretragu. Ako sumnjamo da korisnik ima npr. velik broj piratskih video zapisa, pomoću ovog modula možemo automatski pronaći video zapise na svim mjestima u računalu (slika 11). Još k tome, omogućeno je prikazivanje videa, zvuka, slika i teksta unutar samog alata.

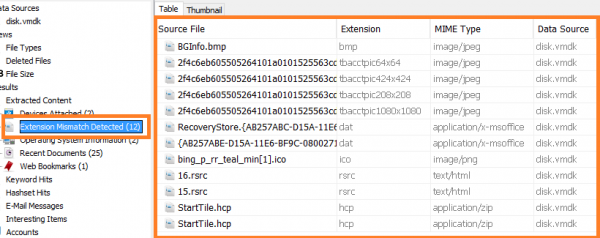

Prikaz nepodudaranja ekstenzija datoteka

Modul „Extension Mismatch„ sam pronalazi sve datoteke za koje procjeni da su pogrešne ekstenzije u odnosu na tip datoteke. Ovaj je modul dobar ako korisnik pokušava sakriti podatke na način da mijenja ekstenzije datoteka. Prikaz modula moguć je na slici 12.

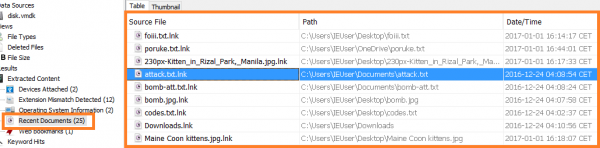

Prikaz nedavno otvorenih datoteka

Modul „Recent Documents“ gotovo je identičan Windows-ovoj funkcionalnosti „Recent files“ i kao takav je od vrlo velike forenzičke važnosti. Naime, Windows otvara za svaku nedavno otvorenu datoteku jednu novu datoteku istog naziva samo sa dodanom .lnk ekstenzijom te se na taj način pamte imena svih nedavno otvorenih datoteka. Modul je koristan ako želimo saznati korisnikove nedavne aktivnosti, jer imena datoteka ostaju zapisana čak i ako je datoteka obrisana. Prikaz modula vidljiv je na slici 13.

Pretraga datoteka računala po ključnoj riječi

Iako se na prvu ruku modul ne čini jako zanimljivim, modul „Keyword Hits“ je za forenzičku analizu veoma važan i to iz više aspekata.

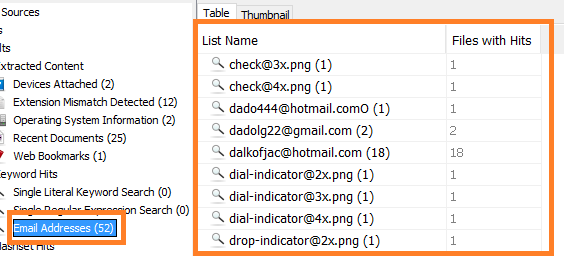

Prvi zanimljiv aspekt je mogućnost pretrage svih e-mail adresa koji se spominju u datotekama na računalu. Dakle, pomoću ovog modula možemo za nekoliko sekundi naći sve e-mail adrese koje je korisnik koristio ili sa kojima je korisnik bio u kontaktu preko svojih aplikacija(slika 14). Osim toga, prikazuje se broj ponavljanja svake adrese na računalu, kako bi se znala učestalost kontakata.

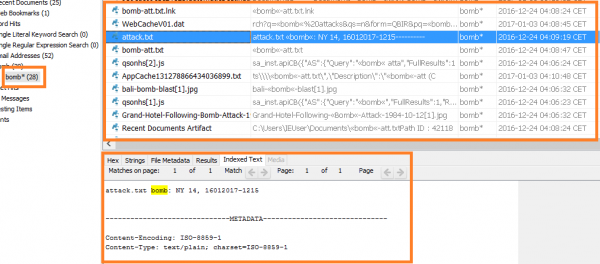

Drugi zanimljiv aspekt je mogućnost pretrage ključnog pojma u svim datotekama u računalu. Uzmimo na primjer da sumnjamo da je korisnik računala terorist, uporabom ovog modula s ključnom riječi „bomb“ možemo u sekundi dobiti sve datoteke sa nađenom tom ključno riječi (slika 15).

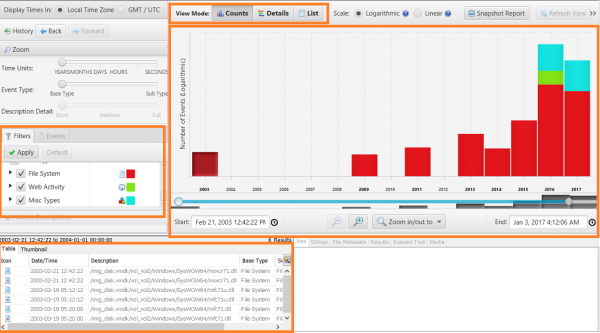

Prikaz korisnikove aktivnosti na vremenskoj crti

Zadnji modul o kojem će biti riječi u ovom radu naziva se „Timeline“. On omogućuje detaljan i slikovit pregled svih aktivnosti korisnika i njihovo smještanje u vremenu. Moguće je odabrati da li želimo vidjeti korisnikovu web aktivnosti, ili pak aktivnost na računalu. Ovaj modul je koristan za forenzičku analiza ukoliko želimo doznati što je korisnik točno radio određenog dana, u određeno vrijeme na svom računalu.

Zanimljivo je da modul također prati nastanak svih datoteka, uključujući i onih koje dolaze sa instalacijom Windows 10 operacijskog sustava, pa tako možemo vidjeti da Windows 10 mnogo .dll datoteka koje se nisu mijenjale još od 2003. godine. Prikaz modula vidljiv je na slici 16.

Literatura

[1] CARNeT (2010), Računalna forenzika, dostupno 06.01.2017. na http://www.cert.hr/sites/default/files/NCERT-PUBDOC-2010-05-301.pdf

[2] The Sleuth Kit (2016), Autopsy, dostupno 06.01.2017. na http://www.sleuthkit.org/autopsy/

[3] AccessData (2016), FTK Imager, dostupno 06.01.2017. na http://accessdata.com/product-download/digital-forensics/ftk-imager-version-3.4.3

[4] ForensicsWiki (2015), Cortana, dostupno 06.01.2017. na http://www.forensicswiki.org/wiki/Cortana

[5] Syntricate (2016), Windows 10 Artifact Locations, dostupno 06.01.2017. na https://www.syntricate.com/files/computer-forensics/WINDOWS%2010%20ARTIFACT%20LIST.pdf

[6] B. Muir (2015), Windows 10 Forensics: OS Evidentiary Artefacts, dostupno 06.01.2017. na http://www.slideshare.net/bsmuir/windows-10-forensics-os-evidentiary-artefacts

[7] P. Leahy (2015), Windows 10 Forensics, dostupno 06.01.2017. na http://www.champlain.edu/Documents/LCDI/Windows%2010%20Forensics.pdf

[8] R. Priyashantha (2015), Forensic Artifacts Analysis on Windows 10 Operating System from the View of Digital Forensics Investigator, dostupno 06.01.2017. na http://documents.ucsc.lk/jspui/handle/123456789/3713

[9] Wikipedia (2015), Cortana, dostupno 06.01.2017. na https://hr.wikipedia.org/wiki/Cortana