High interaction honeypotovi

Članovi tima: Ivan Škurdija, Vedran Vađunec, Dario Šamarija

Sadržaj |

Uvod

Osnovna namjena današnjih sigurnosnih koncepata kao, primjerice sigurnosne stijene (eng. firewall) ili sustava za otkrivanje neovlaštenog pristupa (IDS) je obrana od potencijalnih napadača. Sigurnost sustava se povećava ispravljanjem određenih propusta u sustavu te je samim time sustav manje izložen riziku. Napadač je onaj koji odlučuje zašto, kada i na koji način će napasti ciljani sustav. Osnovni cilj tehnologije sustava za privlačenje i detekciju napadača je prikupiti podatke o prijetnjama, vidjeti na koji način se one mijenjaju, odnosno evaluiraju te im se što bolje suprostaviti. U ovom projektu smo koristili alat Kippo Graph za privlačenje, detekciju i analizu odnosnu obradu određenih napada.

Sustavi za privlačenje i detekciju napadača (eng. Honeypots)

Zbog same prirode sustava za privlačenje i detekciju napadača teško je dati jednu jednostavnu definiciju. Na Internetu postoje mnoge definicije, jedna od jednostavnijih kaže: „Sustavi za privlačenje i detekciju napadača služe kako bi se namamili potencijalni napadači zbog otkrivanja načina napada na sustav“ . Dakle, mora postojati sustav na mreži koji je vrlo interesantan, ali i vrlo ranjiv kako bi privukao što veći broj napadača.

Sustavi za privlačenje i detekciju napadača postoje u raznim oblicima i mogu se susresti u različitim sredinama. Prema vrsti okruženja u kojemu se primjenjuju sustavi za privlačenje i detekciju napadača mogu se podijeliti na slijedeći način:

- 1. Produkcijski sustavi za privlačenje i detekciju napadača

- ova vrsta sustava za privlačenje i detekciju napadača koristi se u produkcijskim mrežama kao pomoć drugim sigurnosnim mehanizmima. Ovu vrstu sustava obično ostvaruju komercijalne organizacije.

- 2. Istraživački sustavi za privlačenje i detekciju napadača

- pomažu stručnjacima iz računalne sigurnosti da uoče i istraže prijetnje s kojima se susreće njihova organizacija. Na taj način dolaze do bitnih spoznaja koje se dalje mogu koristiti kako bi se što bolje zaštitili od uočenih prijetnji. Ovu vrstu sustava obično implementiraju vojska, vladine organizacije te tvrtke koje se bave ovim područjem.

Druga podjela sustava za privlačenje i detekciju napadača temelji se na razini interakcije s napadačem:

- 1. Sustavi za privlačenje i detekciju napadača niske interakcije

- sustavi za privlačenje i detekciju napadača niske interakcije (eng. Low-interaction honeypots) oponašaju razne sustave, usluge unutar njih ili aplikacije. Napadačeve mogućnosti su ograničene na ono što se emulira što bitno umanjuje vrijednost informacija koje se mogu prikupiti, a ujedno znači i manji rizik za sustav u kojemu se sustav za privlačenje i detekciju napadača nalazi. Dakle, može se desiti situacija da napadač ovom sustavu zada naredbu za koju on nije spreman i u tom slučaju napadač ne dobiva odgovor koji je očekivao što može napadača upozoriti da se ne radi o pravom sustavu i odvratiti ga od daljnjih pokušaja. Primarna vrijednost sustava za privlačenje i detekciju napadača ove razine je detekcija neovlaštenog pristupa ili detekcija neovlašenog skeniranja računala ili mreže. Prednost ovog sustava leži u jednostavnosti implementacije te se uglavnom svodi na odabir unaprijed definiranih postavki kao i činjenica da je rizik za domaćina minimalan. Ova vrsta sustava je naprikladnija za početnike u ovom području.

- 2. Sustavi za privlačenje i detekciju napadača srednje interakcije

- sustavi za privlačenje i detekciju napadača srednje razine (eng. Medium-interaction honeypots) donose nešto veću razinu u odnosu na prethodno opisane sustave niske interakcije. Obično je njihova implementacija vremenski zahtjevna, a ako se žele dodati neke dodatne funkcionalnosti složenost sustava se povećava u odnosu na sustav za privlačenje i detekciju napadača niske interakcije. Ako se napravi loša konfiguracija napadač može ugroziti sustav domaćin i napraviti puno veću štetu u odnosu na sustav niske interakcije. Standardni primjer sustava srednje interakcije je korištenje Unix naredbe jail (samo na FreeBSD operacijkom sustavu). Osnovni nedostaci sustava za privlačenje i detekciju napadače srednje razine: kompleksnost već ranije opisana i vrlo je teško dobiti punu funkcionalnost unutar kontroliranog okruženja zbog ograničenja stvarnog operacijskog sustava.

- 3. Sustavi za privlačenje i detekciju napadača visoke interakcije

- sustavi za privlačenje i detekciju napadača visoke interakcije (eng. High-interaction honeypots) su trenutačno najviši stupanj razvoja ove tehnologije. Ujedno ova razina interakcije jest i glavna tema ovog projekta. Dakle, obično se radi o stvarnim operacijskim sustavima (pr. Windows, Linux, Unix) ili uslugama (pr. FTP, HTTP) koji se koriste kao sustavi za privlačenje i detekciju napadača. Ništa se ne emulira te ne postoje nikakava ograničenja koja bi sputavala napadača. Njihova najveća prednost jest što pružaju mogućnost prikupljanja daleko više informacija u odnosu na druge sustave s manjim stupnjem interakcije pa se samim time i otkrivaju novi alati, tehnike i metode otkrivanje i pronalaženje zločudnih programa. Mogućnosti ovog sustava su neograničene. Osnovni scenarij izgleda tako da se uzme stvarni operacijski sustav koji se ni po čemu ne razlikuje od ostalih produkcijskih sustava, a njegova osnovna svrha je da bude ispitan, napadnut ili kompromitiran. Ovi sustavi su vrlo skalabilni i fleksibilni, dok su im najveće mane složenost implementacije i održavanje samog sustava.

Treća podjela je po načinu implementacije:

- 1. Fizički sustavi za privlačenje i detekciju napadača

- sustavi za privlačenje i detekciju napadača koji su implementirani kao fizički objekti (računalo, usmjernik, mreže i sl).

- 2. Virtualni sustavi za privlačenje i detekciju napadača

- ovaj tip sustava se implementira u virtualnoj okolini npr. unutar VMware, User Mode Linux ili kao virtualne usluge na računalu domaćinu (pr. honeyd). Prednosti ovakvoga rada su u mogućnosti rada bez opasnosti za sustav domaćin koji pokreće sustav za privlačenje i detekciju napadača.

- 3. Hibridni sustavi za privlačenje i detekciju napadača

- kombiniranjem prethodno navedenih načina implementacije dobimo hibridne sustave za privlačenje i detekciju napadača.

Postoje različite vrste sustava te implemtacije za privlačenje i detekciju napadača. Ovisno o potrebama uzima se tehnologija odnosno pristup koji najbolje odgovara postojećim zahtjevima same organizacije.

--Dsamarija 14:38, 11. siječnja 2015. (CET)

Etički i pravni aspekt

Svi prihvaćamo napade na sustave kao nelegalne i neetičke. No sada se postavlja pitanje da li je također etičko postavljati sustave za privlačenje u računalne zamke te je li takvo prikupljanje podataka legalno. Pravno gledano opravdano je namamiti pojedince u izvršavanje računalnog kriminala mada to dosta ovisi o propisima u različitim državama.

Stručnjaci za računalnu sigurnost su zaključili da postoje tri glavna pravna problema koji eventualno mogu imati utjecaja na vlasnike honeypot-ova, naime to su: upotreba zamke, privatnost i odgovornost.

Iako kod nas nema točno definiranih propisa za korištenje Honeypotov-a oni bi se mogli regulirati. Ipak, teško je postaviti jasne granice za što se honeypot može, a za što se ne smije koristiti. Za sada možemo tvrditi za će vlasnici honeypot-ova biti pravno sigurni samo dok se honeypot-ovi koriste za direktnu zaštitu svoje mreže i da pri tome, nisu javno deklarirani kao računalna zamka. Međutim, teško je naći dokaz protiv nekoga tko štiti svoju mrežu od zloupotrebe, da pri tome ne zloupotrebljava dobivene podatke. To ovisi najviše o namjeri i načina korištenja informacije koje su prikupljene.

--Vvadjunec 19:38, 13. siječnja 2015. (CET)

Prednosti i nedostaci sustava za privlačenje i detekciju napadača

Prednosti sustava za privlačenje i detekciju napadača su sljedeće:

1. Prikupljanje podataka – dobivanje korisnih podataka iz ogromne količine podataka koja se dnevno generira je pravi izazov. Sustav za privlačenje i detekciju napadača dnevno prikupi malu količinu podataka, od nekoliko megabajta. Stoga se svaki podatak dobiven od sustava za privlačenje i detekciju napadača smatra dokazom zločudnog prometa. Dobiveni podaci su zapisani u jednostavnom formatu što omogućava brzu analizu podataka.

2. Mali zahtjevi za resurse – kako sustavi za privlačenje i detekciju napadača bilježe male količine podataka gotovo je nemoguće da dođe do zagušenja resursa. Moguće je iskoristiti zastarjelu opremu bez gubitka na funkcionalnosti, u svrhu svođenja troškova na minimum.

3. Jednostavnost uporabe – najjači adut sustava. Sustav prvenstveno služi da bude ispitan, napadnut i kompromitiran, taj sustav se može staviti bilo gdje te se samo čeka i promatra što će se s njime dogoditi.

4. Brzi povrat ulaganja – za razliku od nekih drugih tehnologija (sigurnosne stijene, enkripcije, autentifikacije itd) koje se koriste u računalnoj sigurnosti sustav za privlačenje i detekciju napadača dokazuje svoju vrijednost s prvim pokušajem spajanja na njega.

Nedostaci (mane) sustava za privlačenje i detekciju napadača:

1. Ograničen doseg – sustav za privlačenje i detekciju napadača može „vidjeti“ samo onu aktivnost koja se tiče direktno njega. Ukoliko napadač napadne produkcijski sustav, sam sustav za privlačenje i detekciju napadača to neće otkriti. Dakle, sve dok napadač izbjegava sustav za privlačenje i detekciju napadača on neće ništa detektirati.

2. Mogućnost otkrivenja sustava za privlačenje i detekciju napadača – posebno se to odnosi na komercijalne sustave. Napadač to može otkriti preko ponašanja sustava ili pak nedostatka određenih funkcionalnosti. Samo uvođenje sustava za privlačenje i detekciju napadača u organizaciju donosi dodatni rizik u sustav unutar kojeg se nalazi. Pri korištenju ove tehnologije korisnik mora biti svjestan mogućnosti sustava, posebno ograničenja samog sustava.

--Dsamarija 14:38, 11. siječnja 2015. (CET)

Primjena sustava za privlačenje i detekciju napadača

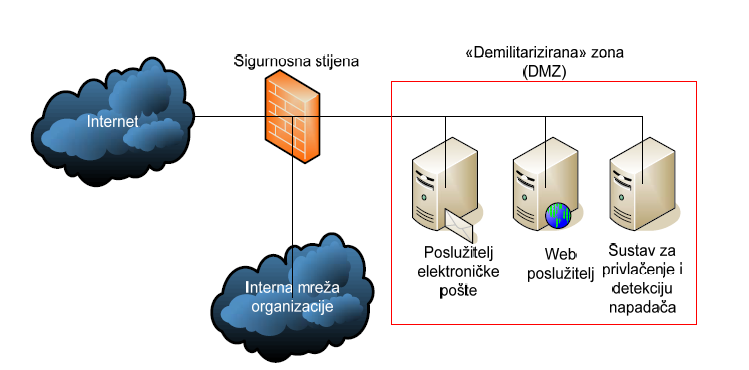

Sustavi za privlačenje i detekciju napadača koriste se u tzv. demilitariziranoj zoni (DMZ). DMZ je mreža sustava koji pružaju usluge (web poslužitelj, poslužitelj elektroničke pošte, poslužitelj baze podataka) dostupne na Internetu pa je velika vjerojatnost napade na takve sustave odnosno poslužitelje. Primjer takvog korištenja sustava prikazan je na slici 1.

--Dsamarija 14:38, 11. siječnja 2015. (CET)

Honeypotovi visokog stupnja interakcije

Kod ovog tipa honeypota koriste se operacijski sustavi poput Windows ili Linux sustava ili se koriste usluge kao npr FTP, HTTP, SMB. Ovdne za ne postoje ograničenja koja bi smetala napadača kao što je to uvjetovanom implementacijom honeypota niske interakcije.

Cilj Honeypotovi visokog stupnja interakcije je omogućiti komunikaciju s napadačem, a time se prikuplja više informacija o napadima, a sva djelovanja napadača su zabilježena u log zapisima te se mogu kasnije analizirati. Time sigurnosni stručnjaci dobivaju informacije o tome što je aktualno i koje su najnovije prijetnje na internetu (prikupljanje novih ranjivosti i novih primjeraka zlonamjernog koda).

Pošto visoko-interakcijski honeypotovi pružaju više resursa napadačima oni lakše nalaze sigurnosne propuste pa je sustav cijelo vrijeme potrebno pratiti.

Iako nema virtualizacije možemo izvući više informacija o napadačevim tehnikama te vidjeti kojim se alatima služi da bi iskorištavao ranjivosti sustava. Ujedno tih ranjivosti postajemo odmah svjesni pošto se svaki potez napadača bilježi.

Honeypotovima visoke interakcije bave se veći broj stručnjaka računalne sigurnosti, no to donosi i svoj određeni rizik. Moguć je scenarij u kojemu napadač kompromitira sustav za privlačenje i detekciju ovoga tipa te ga nakon toga iskoristi kao ulaznu točku u produkcijski dio sustava.

- Implementacija

Implementacija se radi tako ako da se uzme standardni operacijski sustav koji se ne razlikuje po ničemu od ostalih produkcijskih sustava osim po tome što nema nikakvu produkcijsku namjenu. Prema tome svrha mu je upravo da bude napadnut.

Tipičan honeypot visoke interakcije sastoji se od nekoliko otvorenih portova, kao i nekoliko aktivnih realnih ali rizičnih servisa. Znači napadaču je potpuno dozvoljeno da napravi upad u honeypot te mu je dopušteno da radi što želi. Iz tog se razloga takav tip honeypot-aa smatra relativno rizičnim.

Honeypoti visokog stupnja interakcije dopuštaju napadaču potpun pristup sustavu, dok honeypoti niskog stupnja interakcije emuliraju određeni dio sustava (npr. mrežni dio).

Iako se u većini slučajeva za honeypotove visoke interakcije ne koristi virtualizacija, ona je ipak moguća pa se na jedno računalo postavi više virtualnih mašina honeypot-ova visoke interakcije. Zbog toga, čak i ako je honeypot kompromitiran, on se može vrlo brzo i lako vratiti u prijašnje stanje (snapshot). Ako virtualne mašine nisu na raspolaganju, po jedan honeypot se mora instalirati za svako fizičko računalo, što može biti dosta složeno i skupo.

- Prednosti honeypotova visoke interakcije

- Fleksibilni

- Omogućavaju prikupljanje puno informacija o napadaču

- Mogu se prikupiti i analizirati složeniji napadi

- Nedostaci honeypotova visoke interakcije

- Složenost implementacije - zahtijevaju dugotrajan i složen razvoj

- Veći sigurnosni rizici pošto koriste stvaran operacijski sustav

- Zahtjeva održavanje sustava

- Pitanje legalnog aspekta honeypota

- Poznati honeypotovi visoke interakcije

Dva ili više honeypot-a na mreži formiraju Honeynet.

Honeynet - simulira korporacijsku mrežu gdje se diskretnim upravljanjem bilježe sve aktivnosti. Koristi se za praćenje veće ili složenije mreže u kojima jedan honeynet ne može biti dovoljan.

Honeynet i honeypot-ovi se obično realiziraju kao dio većih sistema za detekciju upada na mrežu, pri čemu je farma honeypotova (eng. Honeyfarm) centraliziran skup honeypot-ova i alata za analizu napada. Visoko interaktivni Honeynet se najčešće koristi u istraživačke svrhe, te je on, trenutno, vrhunac razvoja tehnologije sustava za privlačenje i detekciju napadača.

Honeynet se razlikuje od drugih sustava za privlačenje i detekciju napadača i po tome što omogućava korisniku izgradnju čitave mreže sustava za privlačenje i detekciju napadača.

Projekt poljskog i nizozemskog CERT-a te SURFNeta je klijentski honeypot visoke interakcije nazvan HNS Capture-HPC NG. Capture-HPC NG je nasljednik starijeg honeypota, a za pregledavanje interneta koristi stvarne web preglednike.

Takav honeypot predstavlja znatno veću opasnost budući da napadač može kompromitirati računalo koje se koristi u honeypotu i preuzeti kontrolu nad njim, ali se zato koriste virtualna računala. Virtualne mašine koristi za analizu zlonamjernog koda, a drugi dio je klijent koji se instalira u virtualno računalo te komunicira s poslužiteljem. Capture-HPC NG honeypot koristi crawler kako bi automatski analizirao različita web mjesta.

Poslužitelj radi na Linux-u operacijski sustav, a svaki klijent na Windows OS-u. Capture-HPC NG može otkriti nove i nepoznate ranjivosti. Cijeli sustav predstavlja realnu okolinu i puno je veća vjerojatnost da će ranjivost u preglednicima biti iskorištena te da će honeypot uspjeti uhvatiti malvare.

--Vvadjunec 19:38, 13. siječnja 2015. (CET)

Kippo

U našem projektu mi smo koristili Kippo SSH Honeypot. Kippo je dizajniran da bilježi "brute force" napade i najvažnije od svega cjelokupnu interakciju u ljusci od strane napadača.

Neke od zanimljivijih funkcija koje Kippo pruža:

- Lažni datotečni sustav s mogućnošću dodavanja i uklanjanja datoteka

- Mogućnost dodavanja lažnih sadržaja u datoteke, tako da napadač može "cat"-ati datoteke kao što su "/etc/passwd". Samo je minimalan sadržaj datoteke dostupan

- Log-ovi sesije su pohranjeni u UML kompatibilni format za jednostavnije uspoređivanje sa izvornim vremenom

- Baš kao Kojoney, Kippo sprema datoteke preuzete sa "wget" za kasniju inspekciju

- SSH se pretvara da se spaja negdje i "exit" zapravo ne radi kao pravi "exit"

Implementacija

Implementacija Kippo skripte kreće od toga da promijenimo SSH port. Kippo zapisuje sve što je bilo pristupano putem porta 2222. Ali većina alata koje koriste hakeri, koristi port 22. Zato je potrebno postaviti da Kippo osluškuje port 22. Također je važno promijeniti port koji server koristi za SSH.

Nakon toga možemo instalirati potrebne alate o kojima ovisi rad same skripte Kippo.

Zatim kreiramo novog korisnika sa imenom "kippo" kojemu dodjeljujemo sudo prava.

Kod Linux sustava, samo root korisnik može koristiti portove ispod 1024. Zato nije dobra ideja pokrenuti Kippo kao root korisnik zbog sigurnosnih razloga. No, da bi korisnik kippo mogao koristiti te portove, koristimo AuthBind.

Sada dolazimo do dijela gdje instaliramo Kippo i u njegovoj konfiguraciji promijenimo port koji osluškuje sa 2222 na 22.

Prije pokretanja Kippo skripte potrebno je postaviti kod startne skripte da koristi AuthBind, te nakon toga možemo pokrenuti Kippo i sva interakcija koristnika biti će spremljena u logove.

Od dodatnih alata koristili smo Kippo Graph koji ćemo u nastavku objasniti i PhpMyAdmin.

Rad Kippo sustava

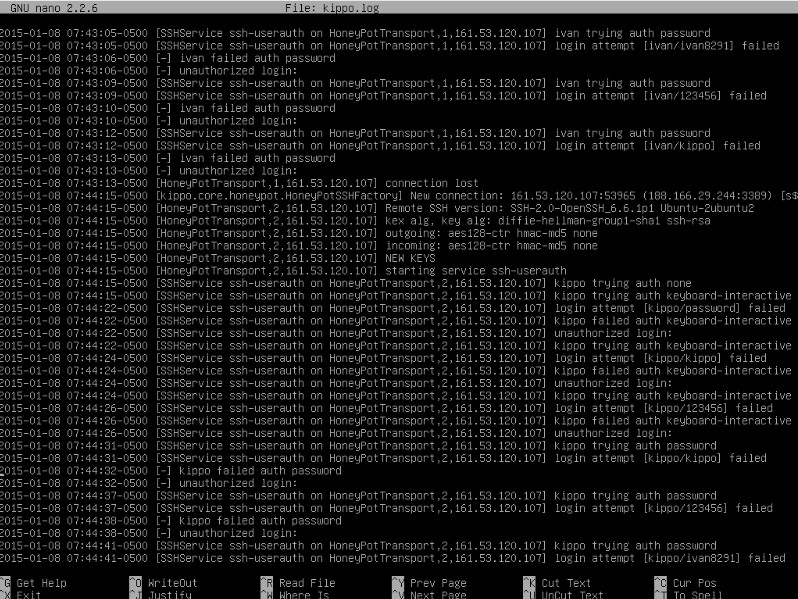

Nakon pokretanja Kippo skripte, možemo provjeriti log datoteku. Na slici možemo vidjeti jedan primjer takve datoteke.

Takva datoteka može sadržavati velik broj podataka i teško je iz nje pročitati što je korisnik radio. Zato postoje dodatni alati koji to mogu olakšati. Mi smo u našem projektu koristili skriptu Kippo-Graph. Njezina glavna funkcionalnost je statistička vizualizacija od Kippo SSH Honeypot-a.

--Iskurdij 19:05, 12. siječnja 2015. (CET)

Primjeri

Nakon instalacije možemo simulirati neki napad na sustav. Najjednostavije je probati se ulogirati.

- Primjer - Login

Koristili smo SSH Client, a može se koristiti bilo koji terminal emulator kao što je npr. Putty. Napad ćemo napraviti korištenjem brute force metode

Spajamo se na server s IP adresom: 188.166.29.244 Napadač ovdje pokušava ući u sustav, ali ne zna da iza ustvari stoji honeypot koji bilježi svaki korak.

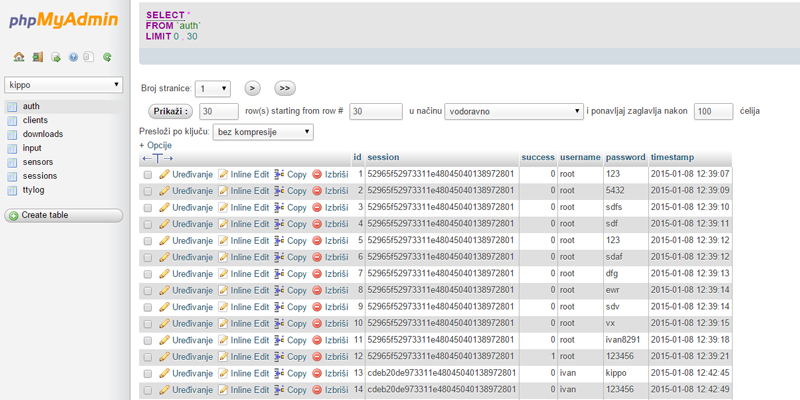

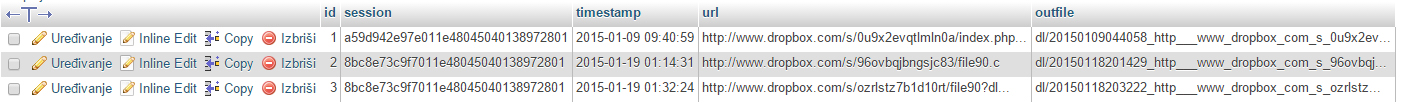

Na adresi http://188.166.29.244/phpmyadmin/ sa login podacima: kippo, kippo možemo vidjeti zapise o aktivnosti napadača u bazi podataka.

Baza podataka ima tablice:

- auth - sadrži korisnička imena sa lozinkama koje je napadač koristio u neko vrijeme

- clients - sadrži informacije o klijentima koje je napadač koristio za povezivanje na server

- downloads - sadrži list naziva datoteka i URL-ova koje je napadač pokušao preuzeti

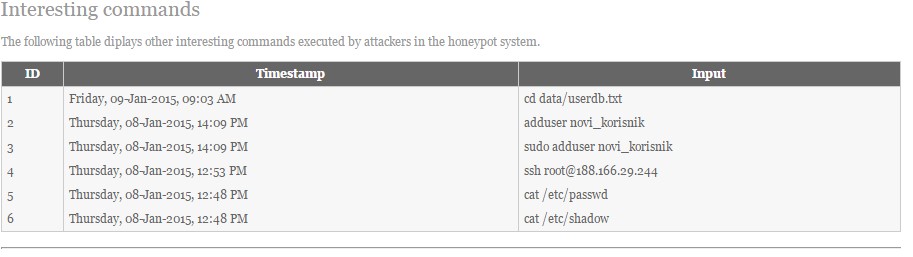

- input - sadrži sve zabilježene naredbe koje je napadač koristio

- sensors - sadrži IP adrese

- sessions - sadrži sesije i njihova trajanja

- ttylog - sadrži količinu prenesenih podataka za pojedinu sesiju

Naša tablica sa korisničkim imenima i lozinkama koje je napadač probao možemo vidjeti ovdje:

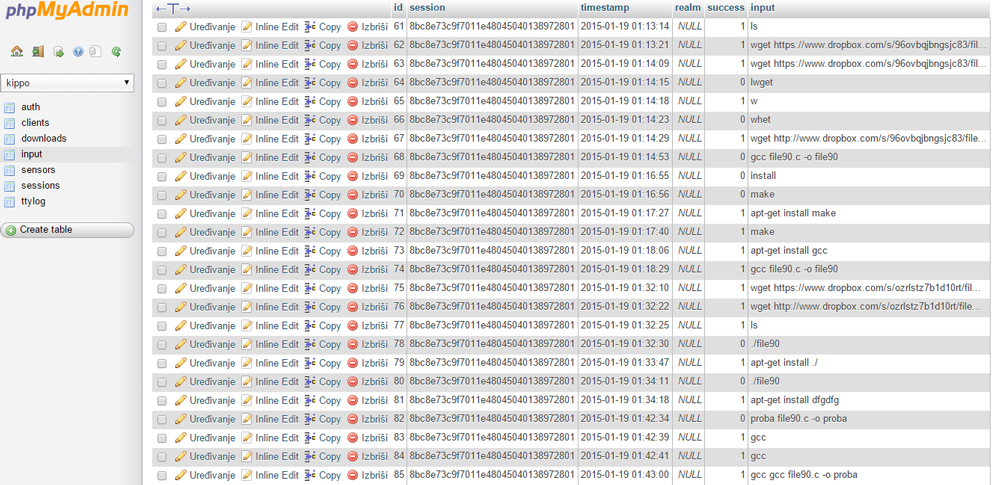

Na sljedećem primjeru pretpostavit ćemo da je napadač na neki način pokušao ući u sustav te da pokušava preuzeti datoteku sa nekim malicioznim kodom.

- Primjer - Preuzimanje i pokretanje malicioznog koda

Pošto je napadač ušao u naš sustav, pretpostavimo da napadač želi preuzeti maliciozni kod, kompajlirati ga i pokrenuti na našem sustavu.

root@webserver:~# mkdir download

root@webserver:~# ls

download

root@webserver:~# cd download

root@webserver/download:~# wget http://www.dropbox.com/s/96ovbqjbngsjc83/file90.c

--2015-01-18 20:14:29-- http://www.dropbox.com/s/96ovbqjbngsjc83/file90.c

Connecting to www.dropbox.com:80... connected.

HTTP request sent, awaiting response... 200 OK

Length: 67 (67bytes) [text/x-csrc; charset=utf-8]

Saving to: `file90.c

100%[======================================>] 67 0K/s/s eta 0s

2015-01-18 20:14:31 (0 KB/s) - `file90.c' saved [67/67]

Datoteka je uspješno preuzeta u novo kreiranu mapu pa će napadač ju sada pokušati prevesti i pokrenuti

root@webserver:~# gcc file90.c -o file90 bash: gcc: command not found

Gcc naredba nije pronađena što znači da uopće nemamo taj kompajler.

Napadač će ga pokušati instalirati.

root@webserver/download:~# apt-get install gcc Reading package lists... Done Building dependency tree Reading state information... Done The following NEW packages will be installed gcc 0 upgraded, 1 newly installed, 0 to remove and 259 not upgraded. Need to get 485.2kB of archives. After this operation, 1067.0kB of additional disk space will be used. Get:1 http://ftp.debian.org stable/main gcc 0.28-3 [485.2kB] Fetched 485.2kB in 1s (4493B/s) Reading package fields... Done Reading package status... Done (Reading database ... 177887 files and directories currently installed.) Unpacking gcc (from .../archives/gcc_0.28-3_i386.deb) ... Processing triggers for man-db ... Setting up gcc (0.28-3) ...

Sada slijedi kompajliranje sljedećom naredbom

root@webserver/download:~# gcc file90.c -o file90 gcc: Segmentation fault

Iako se zapravo radilo o običnoj "Hello world" aplikaciji koja nema nikakvih grešaka te se sasvim sigurno može kompajlirati, vidimo da nam honeypot neda kompajlirati naš program te uvijek ispisuje grešku "gcc: Segmentation fault"

Honeypot ustvari nije ni instalirao gcc kompajler već je glumio da preuzima paket i instalirava ga. Samo je zapisao Mogli smo upisati npr. "apt-get install proba" i on bi javio da je paket proba uspješno instaliran.

- Primjer - Dodavanje korisnika

Napadač u sustavu će pokušati dodati novog korisnika

root@webserver:~# w

06:02:37 up 10 days, 22:43, 1 user, load average: 0.00, 0.00, 0.00

USER TTY FROM LOGIN@ IDLE JCPU PCPU WHAT

root pts/0 31.147.84.218 06:02 0.00s 0.00s 0.00s w

root@webserver:~# adduser kippo

Adding user `kippo' ...

Adding new group `kippo' (1001) ...

Adding new user `kippo' (1001) with group `kippo' ...

Creating home directory `/home/kippo' ...

Copying files from `/etc/skel' ...

Password:

Password again:

Changing the user information for kippo

Enter the new value, or press ENTER for the default

Username []: kippo

Full Name []: Kippo honeypot

Room Number []: 123456

Work Phone []: 0986482543

Home Phone []: 042784698

Mobile Phone []: 09897568435

Country []: Croatia

City []: Varazdin

Language []: HR

Favorite movie []: none

Other []: none

Is the information correct? [Y/n] Y

Ok, starting over

U Kippo sustavu nemoguće je na ovaj način dodati novog korisnika. Nakon što smo korektno upisali podatke honeypot ne dodaje novog korisnika već glumi da su podaci krivo upisani te nas moli za ponovno upisivanje podataka kako bi prikupio čim više informacija o napadaču.

Changing the user information for kippo

Enter the new value, or press ENTER for the default

Username []: vedran

Full Name []: vedran vadunec

Room Number []: 456

Work Phone []: 098643357

Home Phone []: 085564562

Mobile Phone []: 087526

Country []: CRO

City []: Ludbreg

Language []: HR

Favorite movie []: none

Other []: none

Is the information correct? [Y/n] n

Čak ni naredba exit ne radi što se od nje očekuje već honeypot briše zaslon i glumi da je zatvorio konekciju te izašao iz sustava u localhost.

root@webserver:~# exit Connection to server closed. localhost:~#

--Vvadjunec 19:32, 18. siječnja 2015. (CET)

- Pregled baze

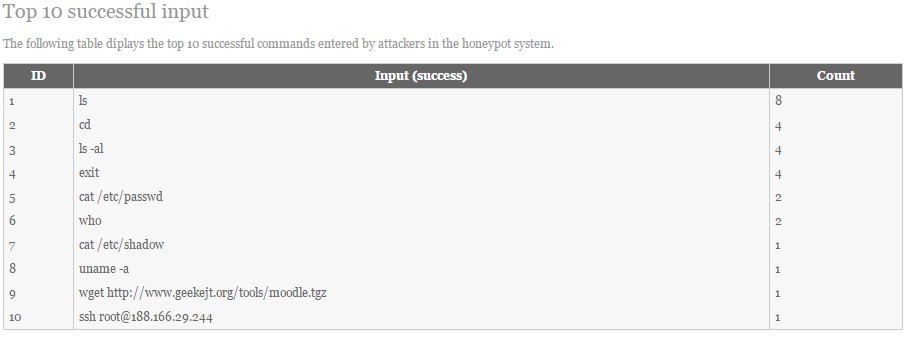

Tabela napadačevih unosa u komandnu liniju

Tabela preuzimanja

--Vvadjunec 22:12, 18. siječnja 2015. (CET)

Kippo Graph

Kippo Graph trenutno prikazuje 24 vrste grafova. Kao što su:

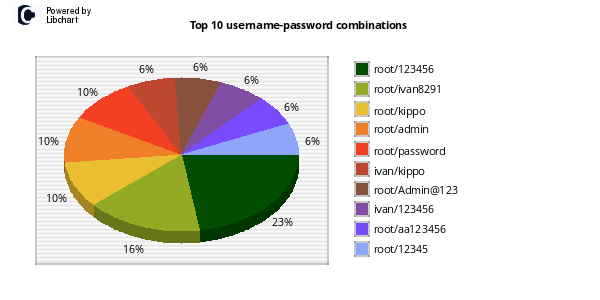

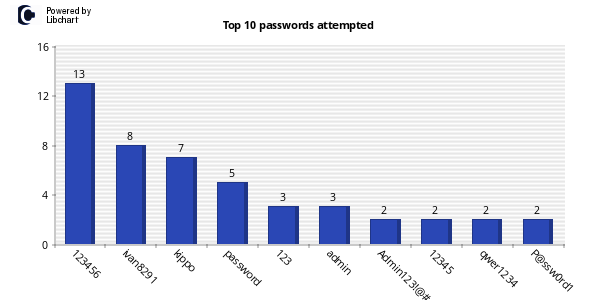

- 10 najčešćih lozinki

- 10 najčešćih korisničkih imena

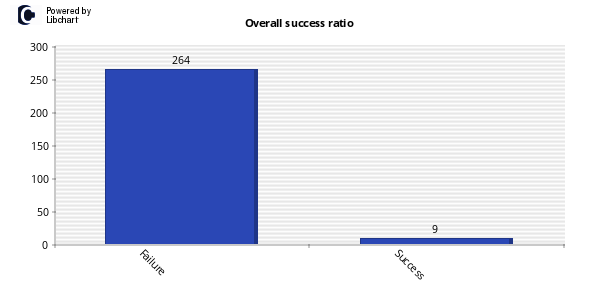

- Omjer uspješnih prijava

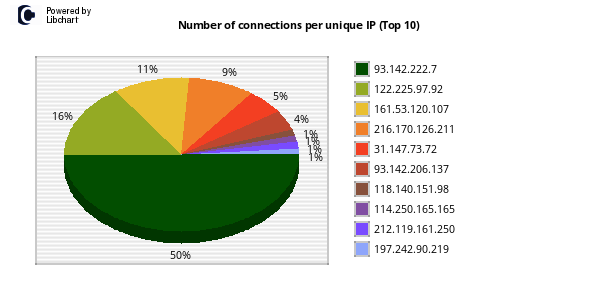

- Broj konekcija prema IP adresi

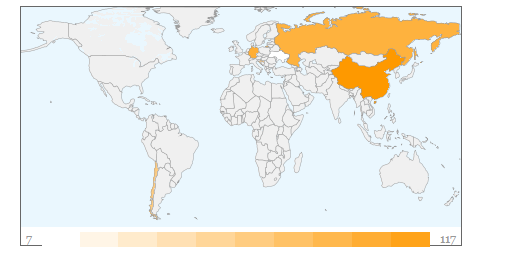

- Konekcije prema zemljama

- Broj pokušaja po danu

- Korištene naredbe

i još mnogo drugih.

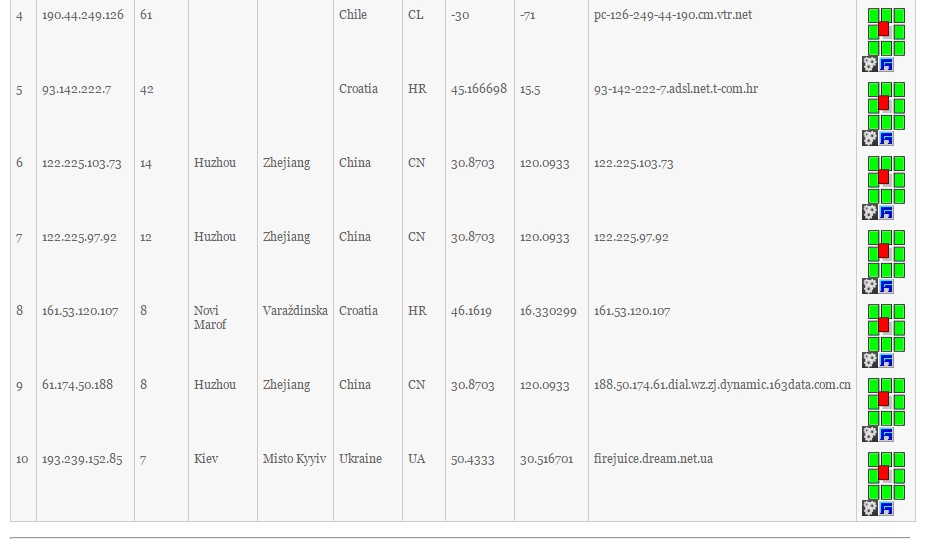

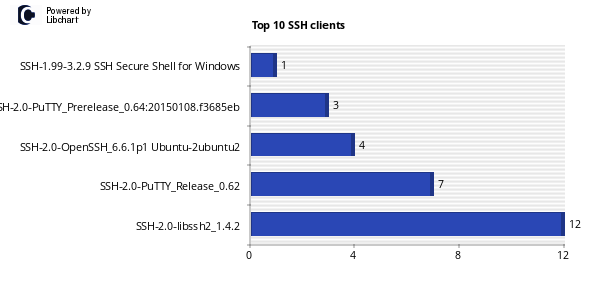

Također prikazuje i lokaciju prema IP adresi koristeći Google-ovu tehnologiju za vizualizaciju pomoću Google Map-a. U nastavku možete vidjeti slike nekih grafova.

--Iskurdij 19:05, 12. siječnja 2015. (CET)

Još jedna vrlo zgodna slika koja prikazuje iz kojih dijelova svijeta su sve dolazili napadi odnosno koje zemlje su bile najaktivnije u izvršavanju samih napada.

--Dsamarija 20:27, 12. siječnja 2015. (CET)

Zaključak

U ovom projektnom radu naveli smo podjele honeypotova te pokazali rad Kippo sustava.

Navedena tehnologija za privlačenje i praćenje napadača donijela je revolucionarni koncept u područje računalne sigurnosti – napadaču staviti na raspolaganje sustav istovjetan produkcijskom i nakon toga vidjeti što će napadač uraditi.

Ipak koncept ima i neke mane, a najveća je svakako činjenica da se ostvarenjem sustava za privlačenje i detekciju napadača unutar produkcijskog sustava povećava rizik za cijeli sustav. Loše postavljen sustav za privlačenje i detekciju napadača može biti poguban u sigurnosti čitavog sustava. Stoga svatko tko želi implementirati sustav za privlačenje i detekciju napadača u produkcijskoj okolini mora biti svjestan njegovih ograničenja.

High interaction honeypot-ovi kao sustavi za privlačenje i detekciju napadača visoke interakcije predstavljaju trenutni vrhunac razvoja ove tehnologije i pružaju uvid u sve mogućnosti ovog sustava.

Implementacija Kippo sustava je prošla s manjim problemima, no sustav je, nakon što je jednom uspješno pokrenut, besprijekorno funkcionirao. Na par primjera pokazali smo instalaciju te kako Kippo funkcionira. Prilikom testiranja, uz naše inicirane napade, privukli smo i napade nekih drugih strana te prikupili određene količine kvalitetnih podataka koje smo analizirali pomoću Kippo graph-a.

--Vvadjunec 16:50, 16. siječnja 2015. (CET)

Literatura

[1] I. Marić: Sustavi za privlačenje i detekciju napadača, Zagreb, 2006.

[2] Džigurski Ozren, Primena honeypot arhitekture u analizi ranjivosti informacionih sistema

[3] Mario Hacek, Ivan Zubčić - Honeypot sustavi (2006.)

[4] Carnet: Honeypot – zamke na Internetu v.2.01