Honeypotovi

Sadržaj |

Općenito o Honeypotovima

Globalne komunikacije svakim danom postaju sve važnije, dok u isto vrijeme računalni kriminal raste. Obrana od prijetnji se uglavnom temelji na otkrivanje i prevenciju napada od kojih se većina temelji na poznatim napadima. Važno je znati tko je tvoj neprijatelj, kakvu strategiju i alate koristi te koji mu je cilj. Prikupljanje ovakve vrste informacija je vrlo važno, ali ne i jednostavno. Poznavanjem strategija napadača moguće je napredovati i ranjivosti sustave se mogu popraviti. Upravo glavni cilj honeypotova je prikupljanje što većeg broja korisnih informacija o napadačima i njihovim napadima. Honeypotovi su snažan alat za prikupljanje informacija i učenje. Svrha nije zaplašiti napadača već ga uhvatiti u akciji, s time da napadača ne smije imati znanja da ga se prati, te kasnije povući poteze protiv njega. Svrha honeypotova je i skupiti što veći broj informacija o mogućim napadima, korištenim programima, ciljevima napada te o samoj organizaciji koja se bavi kriminalnim radnjama. Sve ovo služi da se otkriju njihovi motivi i tehničke vještine koje posjeduju. Druga svrha korištenja honeypotova je odvraćanje hakera od sustava koji su od visoke važnosti u informacijskom sustavu.[1]

Glavni cilj računalne sigurnosti je obrana računala od napada koje reproduciraju korisnici zlih namjera. Honeypot je računalo koje je podešeno na način da izgleda normalno napadaču, ali zapravo bilježi njegovo ponašanje. Honeypotovi su moćno oružje u borbi protiv hakera jer sakupljaju mnogo vrijednih informacija o različitim vrstama napada. Honeypotovi su jedinstveni jer omogućavaju da korisnicima koji se bave sigurnosti, omogućavaju praćenje i snimanje ponašanja napadača koji napada kompromitirano računalo bez znanja napadača da ga se prati. Zahvaljujući mogućnosti honeypotova da budu nevidljivi napadaču, moguće je prikupiti dosta korisnih informacija o strategiji koju napadač primjenjuje. Također je moguće podesiti honeypotove da djeluju reaktivno ili proaktivno, ovisno o tome kakve su potrebe korisnika koji ih podešava.[2]

Honeypot tehnologija može biti uključena u razne oblike sigurnosti kao što su prevencija, otkrivanje ili prikupljanje informacija. Jedinstvena je po tome što ne rješava sigurnosni problem, već ga samo pronalazi i skuplja informacije o njemu. Ova se tehnologija najčešće primjenjuje u područjima forenzike i otkrivanja upada. Vrijednost honeypotova ovisi o tome koliko „loši dečki“ komuniciraju s njima. Jedna od definicija kaže da su honeypotovi sigurnosni resurs čija vrijednost leži u tome da bude ispitan, napadnut ili ugrožen. Možemo reći kako su honeypotovi mrežni mamci koji se pomno prate, a imaju nekoliko svrha:

- • zaštita važnijih i vrjednijih računala na mreži tako što odvraćaju napadača

- • pružaju upozorenja o novim napadima i kretanjima napadača

- • omogućuju detaljnu i duboku analizu napadača.[3]

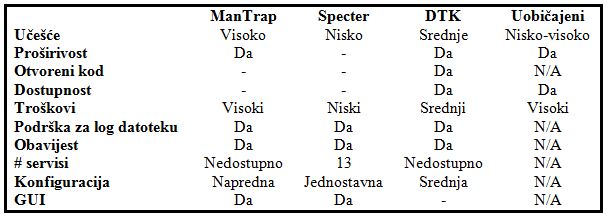

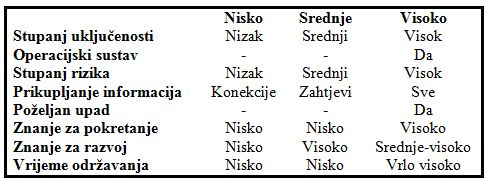

Sljedeća tablica 1 prikazuje analizu i usporedbu poznatih honeypotova. Spominju se honeypotovi ManTrap, Specter, DTK i uobičajeni honeypotovi. Svaki honeypot ima različite snage. Tako je Specter jednostavan za instalaciju i pokretanje zbog grafičkog sučelja, ali zato ne predstavlja neku vrijednost jer ne pruža stvarni operacijski sustav. Također, ova činjenica ne pomaže u smanjenju rizika. ManTrap, DTK i uobičajeni honeypotovi su izgrađeni tako da su vrlo prilagodljivi, a vrijednost informacija je velika, što za sobom povlači i visoki rizik što predstavlja i određeni trošak vlasniku prilikom održavanja. Glavna prednost ManTrap-a nad DTK i honeypotovima iz domaće radnje je GUI što mu omogućava lakšu konfiguraciju, analizu i upravljanje.[4]

CERT, nacionalno središte za sigurnost računalnih mreža i sustava navodi definiciju honeypot sustava koja glasi da su to računalni resursi čija vrijednost leži u mogućnosti njihovog neovlaštenog i neautoriziranog korištenja. Naglasak je na tome da honeypotovi isključivo služe za identifikaciju napada i tehnika koje napadači koriste, a ne na identifikaciju i kasnije podizanje tužbe protiv okrivljenika. Honeypot sustavi mogu se staviti u sva tri važna područja primjene računalne sigurnosti, a to su prevencija, detekcija i reakcija. Uloga honeypot sustava je otkrivanje malicioznih aktivnosti koje se pojavljuju na mreži te se prikupljaju važne informacije za njihovu analizu. CERT naglašava kako je jedan od osnovnih preduvjeta za postavljanje kvalitetnog honeypot sustava, da se na sustavima ne nalaze servisi i usluge koje su namijenjene legitimnim korisnicima čime se garantira da će honeypotovi bilježiti samo mrežni promet neovlaštenih korisnika, a ne aktivnosti legitimnih korisnika. Uspostava honeypotova u sustavu ne podiže razinu sigurnosti informacijskog sustava što se odnosi uglavnom na istraživačke honeypotove kod kojih se namjerno i svjesno ubacuju ranjivosti koje će privući pažnju napadača. [5]

--Mario.halambek 23:04, 20. siječnja 2013. (CET)

Povijest Honeypot sustava

Honeypotovi imaju dugu i bogatu povijest počevši od kraja prošlog stoljeća. Početak povijesti honeypotova, kada su zabilježeni prvi zapisi o njima, veže se uz devedesete, točnije 1990. i 1991 godinu kada su objavljeni prvi javno dokumentirani koncepti honeypotova. Koncepti su se zvali The Cuckoo's Egg autora Clifforda Stolla te An Evening With Berferd kojega je napisao Bill Cheswick. Ovo ne znači da su honeypotovi izumljeni tada, jer su oni otkriveni davno prije, ali o njima nije ništa zapisano. Istraživanje i razvoj honeypotova veže se uz vojne organizacije, komercijalne organizacije te vlade. U knjizi The Cuckoo's Egg Clifford Stoll objašnjava neke događaje iz razdoblja 1986.-1987. koje je doživio kao astronom dok je radio na upravljanju računalnih sustava astronomske zajednice. Naime, Stoll je sasvim slučajno otkrio da su računala zaražena preko napadača, kodnog imena „Hunter“. Kako je otkrio napadača, Stoll ga je odlučio zadržati u sustavu i promatrati njegovu aktivnost te naučiti više o njemu. Nekoliko sljedećih mjeseci, Stoll se bavio otkrivanjem identiteta napadača dok je u isto vrijeme štitio vladina i vojna računala koja je napadač kanio napasti. Kako se „igrao“ s napadačem, Stoll je otkrio da je napadačev motiv doći do tajnih vladinih dokumenata. Stollova računala nisu bili honeypotovi, ali predstavljaju koncept rada honeypot tehnologije. Dakle, Stoll je koristio kompromitirane računalne sustave kako bi pratio napadača što je osnovni cilj današnjih honeypot sustava. Prva literatura u kojoj su honeypotovi objašnjeni s tehničke strane je bila knjiga Billa Cheswicka u kojoj opisuje primjer iz prakse, izradu ranjivog sustava i praćenje nizozemskog hakera koji iskorištava ranjivost samog sustava. Uz ranjivi sustav, Cheswick je izgradio i kontroliranu okolinu koju naziva „zatvor“ u kojoj su se bilježile sve aktivnosti napadača. Dopuštanjem napadaču da se ubaci u sustav, mogao je pratiti i učiti od napadača te u svojoj knjizi opisuje prednosti i nedostatke svoga pristupa.[5]

Nakon 1991. godine, nastalo je jedno zatišje od šest godina dok se 1997. godine nije pojavio alat Fred Cohen's Deception Toolkit u kojem se nalazilo jedno od prvih honeypot rješenja koje je služilo kao potpora zajednici koja se bavila problemom sigurnosti informacijskih sustava. Honeypot se mogao skinuti i isprobati, a emulirao je ranjivosti UNIX operacijskog sustava. Nakon što je iskorištena ranjivost od strane napadača, honeypot je zabilježio ponašanje napadača i poslao povratnu informaciju koja je pomagala razumijevanju namjera napadača, a isto tako je služila zajednici koja se bavi sigurnosti da razumije najnovije vrste napada. Ovaj honeypot je također imao zadatak da zavede i zbuni napadača.[5]

Izgradnja prvog komercijalnog honeypota koji je prodan javnosti pod nazivom CyberCop Sting dogodio se 1998. godine, a predstavljao je koncept višestrukih, virtualni sustava koji su vezani za jedinstveni honeypot. Radio je na Windows NT okruženju i mogao je emulirati više različitih sustava u isto vrijeme, kao što su CISCO ruter, Solaris server i neki NT sustav. Honeypot je mogao simulirati čitavu mrežu, s tim da svaki operacijski sustav ima svoje servise ovisno o tome koji je emuliran. Ovo omogućava napadaču da skenira čitavu mrežu i pronalazi razne CISCO, Solaris i NT sustave. Ovakav princip honeypotova omogućava da se honeypotovi uspješnije pronalaze i napadaju, a rezultat je lakše otkrivanje i praćenje aktivnosti napadača. 1998. godine je bila dosta interesantna za razvoj honeypot sustava pa su tako Marty Roesch i GTE Internetworking tvrtka započeli razvoj honeypot sustava koji je ubrzo postao poznatiji sustav za detekciju pod nazivom NetFacade. Honeypot je mogao emulirati sedam različitih operacijskih sustava sa pripadajućim servisima. Na radu ovih autora počiva i koncept Snort, besplatan i open source sustav za prevenciju upada u mrežne sustave. Još jedan događaj za razvoj honeypotova obilježio je 1998. godinu, a to je izlazak Officer Friendly honeypota. Officer Friendly predstavlja jednostavni i besplatni honeypot za Windows platforme i pomogao je da mnogi ljudi ustvari saznaju za samo značenje riječi honeypot. 1999. godine formiran je Honeynet Project[6] , vodeća međunarodna organizacija za sigurnost koja proučava najnovije napade, izgrađuje razne sigurnosne alate i ispituje ponašanje i djelovanje hakera u svijetu. Osnovni alat za praćenje hakera je honeynet koji predstavlja napredniji oblik honeypotova. Svi napadi i ponašanja su dokumentirani, kao i implementacija honeypotova koja je zapisana u knjizi Know your enemy. Početkom ovoga stoljeća, 2000. i 2001. godine, mnogi ljudi i organizacije imale su priliku po prvi puta vidjeti svrhu i djelovanje honeypotova kada je njihovo korištenje omogućilo hvatanje i praćenje aktivnosti crva koji je do tada bio nepoznanica. Tadašnje vrijeme je obilježeno porastom broja crvi za Windows i Unix okruženje, a crvi su se pokazali vrlo učinkovitim načinom probijanja sigurnosti. Mnoge organizacije zadužene za sigurnost imale su problem kako uhvatiti crva, jer se šire i djeluju u radnoj memoriji, i kako bi se dalje „uhvaćeni“ crv razumio i shvatilo njegovo djelovanje. Rješenje se nalazilo upravo u honeypotovima koji su se pokazali kao učinkovit alat u analizi djelovanja crvi. Od tada su mnoge organizacije prihvatile honeypotove kao sustav detekcije napada i u svrhu proučavanja novih prijetnji. 2002. godine honeypot je iskorišten za otkrivanje i snimanje novog i nepoznatog napada na Solaris operacijski sustav.[5]

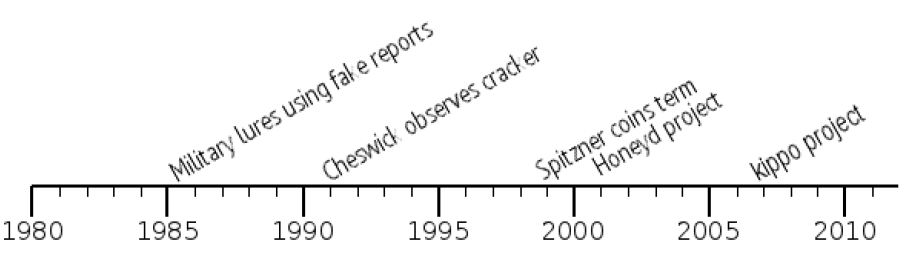

Slika 1 prikazuje razvoj honeypotova kroz povijest pronađene u novijoj literaturi[2]. Većinu toga smo spomenuli u prethodnome tekstu, osim kippo projekta. Kippo je SSH honeypot srednje-interakcije koji služi za praćenje brute force napada i sveukupnog djelovanja napadača za vrijeme napada na sustav.[7]

--Jure Opačak 23:23, 20. siječnja 2013. (CET)

Tipovi Honeypot sustava

U literaturi [3] se spominju dvije klasifikacije honeypotova:

- • prema svrsi (produkcijske, istraživačke i honeytokeni)

- • prema stupnju učešća (nisko, srednje, visoko).

Istraživački honeypot dizajniran je tako da prikuplja informacije o ponašanju zlonamjerne zajednice i ne predstavlja neku vrijednost organizaciji. Koriste se za prikupljanje informacija o prijetnjama s kojima se organizacije mogu susresti te im tako pružaju potporu u pronalasku bolje zaštite protiv otkrivenih prijetnji. Glavna funkcija im je proučavanje načina na koji napadači djeluju kako bi se dalje razumjeli njihovi motivi i ponašanje. Implementacija istraživačkih honeypotova je vrlo složena, kao i vrijeme potrebno da se prikupi veća količina podataka. Istraživački honeypotovi vrlo malo doprinose izravnoj sigurnosti informacijske sigurnosti neke organizacije, ali su zato učinkoviti u prikupljanju znanja koje se može primijeniti u budućem sprječavanju novih napada i njihovom otkrivanju. Također predstavljaju ogromnu vrijednost pri istraživanju cyber-prijetnji jer pružaju platformu za njihovo proučavanje. Napadači se mogu promatrati u akciji te se mogu zabilježiti svi koraci koji se događaju prilikom napada i ugroze sustava. Također, honeypotovi su korisni u razvoju analize i forenzičkih vještina, a dosta često su korisni u otkrivanju novih prijetnji kao što su crvi. Koriste ih organizacije kao što su fakulteti, velike korporacije, vlade i vojne organizacije koje su zainteresirane za učenje i istraživanje novih prijetnji njihovoj sigurnosti.[3]

Produkcijski honeypotovi se koriste unutar organizacija kako bi se zaštitila sama organizacija i smanjio rizik, predstavlja vrijednost organizacije je pruža neposrednu zaštitu organizacijskih resursa. Produkcijski honeypotovi su mnogo jednostavniji za izgradnju od istraživačkih jer zahtijevaju manje funkcionalnosti i u biti kada spomenemo pojam honeypotova, to se većinom odnosi n produkcijske. Isto tako, produkcijski honeypotovi pružaju manje informacija o napadačima od istraživačkih, ali su i dalje učinkoviti u otkivanju počinitelja. Imaju zadatak kopirati produkcijsku mrežu organizacije, time otkriti ranjivosti mreže i tako privući napadača. Time će se otkriti mogućnosti napada i smanjiti rizik od ulaska u sustav. Podaci koje honeypotovi prikupe može se iskoristiti za izgradnju bolji obrambenih sustava protiv budućih prijetnji. Treba istaknuti da produkcijski honeypotovi ne djeluju kao obrambeni mehanizmi, ali to ne umanjuje njihovu važnost u otkrivanju. Dok sustavi IDS-a (sustav za otkrivanje upada) imaju problem na velikim sustavima zbog prikupljanja podataka, sav promet koji je poslan honeypotu se smatra neovlaštenim te se ne šalju podaci za analizu kao što je slučaj kod IDS sustava. Jednom kada se otkrije napad, računalo se može isključiti sa mreže te se može izvršiti sama forenzika napada.[3]

Honeytokeni se mogu pojaviti u raznim oblicima kao što su brojevi kreditne kartice, PowerPoint prezentacija, upis u bazu i slično ili lažna prijava. Honeytokeni rade na principu da je svaka interakcija s njima sumnjiva. Dosta su fleksibilni tako da je moguće izabrati što će se koristiti kao honeytoken i kako će se koristiti. Na primjer, u bazu podataka ili neki drugi oblik spremnika podataka priključenog na mrežu mogu se upisat lažni brojevi kreditnih kartica. IDS sustav može biti podešen tako da nadgleda mrežu i ukoliko se pristupa ovim brojevima, znat će se da je sustav najvjerojatnije ugrožen. Honeytokeni su jednostavan i fleksibilan alat koji pomaže pri osiguranju integriteta podataka i otkrivanja nedozvoljenih pristupa u bazu podataka.[3]

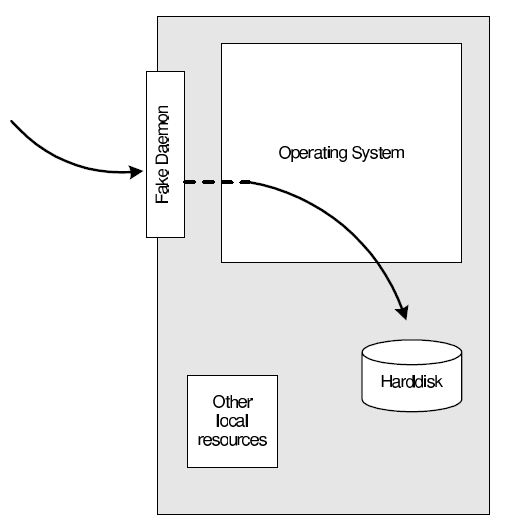

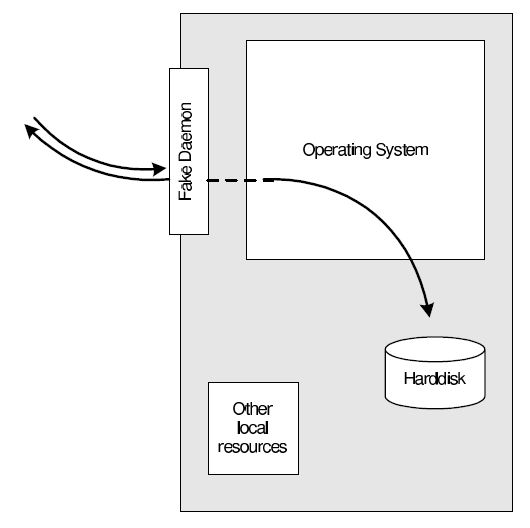

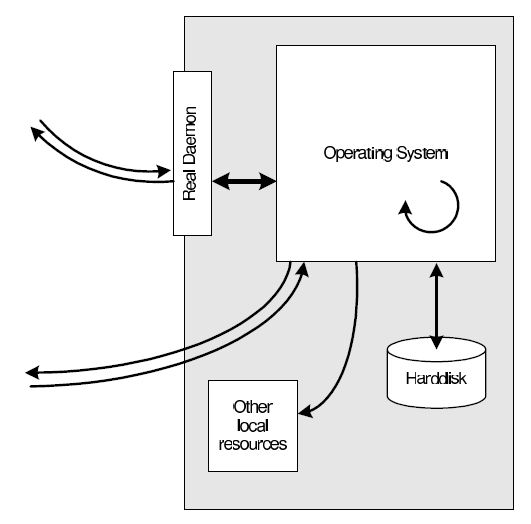

Honeypotovi se također mogu podijeliti prema stupnju učešća koji je dozvoljen između napadača i sustava. Ovisno o tome što želimo da honeypot radi, razlikujemo tri stupnja učešća ili interakcije: nisko, srednje i visoko interakcijski honeypotovi. Nisko-interakcijski honeypotovi simuliraju samo one servise dovoljne da se spriječi da napadač ne preuzme kontrolu nad honeypotom. Kod nisko-interakcijskog honeypota ne postoji operacijski sustav s kojim bi napadač mogao komunicirati te se mogu usporediti sa pasivnim IDS sustavom koji je bilježi promet na mreži. Ipak, ova vrsta honeypotova može se iskoristiti u analizi neželjenih poruka (spam) i kao mjera protiv crva. Jednostavni su za izradu, a jedan od predstavnika je Honeyd i Specter. Honeyd je honeypot koji omogućava simulaciju velikih struktura mreže na jednom hostu, a radi na principu da imitira računala na neiskorištenim IP adresama mreže te time privlači napadača. Specter pak djeluje na aplikacijskom sloju mreže. Niska interakcija s napadačem ograničava mogućnosti ove vrste honeypota.[3]

Ovakva vrsta honeypota može se realizirati tako da se stavi prisluškivač na neki određeni port, npr. na port 80 (HTTP) i bilježi se sav dolazeći promet u log datoteku. Ovime postupkom nije moguće hvatati komunikaciju na složenijim protokolima. Nedostatak operacijskog sustava predstavlja prednost i nedostatak jer smanjuje rizik, ali s druge strane je to i nedostatak jer nije moguće potpuno pratiti napadača što je interes honeypotova. Pristup nisko-interakcijskih honeypotova je vrlo pasivan.[1]

Srednje-interakcijski su dosta napredniji, ali isto kao nisko-interakcijski ne koriste operacijski sustav. Oni simuliraju mnogo tehnički zahtjevnije servise te time povećavaju šanse da napadač pronađe dopuštene ranjivosti te još uvijek postoji mogućnost ugroze sustava. Pošto kod ovih honeypotova, postoji određeni stupanj učešča napadača i sustava, mogu se zabilježiti i analizirati mnogo složeniji napadi. Neki od primjera srednje-interakcijskih honeypotova su: nepenthes, mwcollect i honeytrap. Prva dva se koriste za prikupljanje informacija o zlonamjernim programima koji se samostalno šire na način da bilježe automatske napade i na temelju informacija mogu automatski preuzeti malware. Honeytrap djeluje tako da dinamički kreira port slušatelja na temelju informacija koje su prikupljene na mrežnom kanalu, pošto se neki napadi temelje na pokušajima TCP povezivanja.[3]

Višim stupnjem interakcije s napadačem, koji ima više mogućnosti i pristupa sustavu, mogu se prikupiti analizirati i složeniji napadi.

Visoko-interakcijski honeypotovi su najsloženiji oblici honeypotova koji zahtijevaju dugotrajan i složen razvoj. Također uključuju i najviši stupanj rizika pošto koriste stvarni operacijski sustav. Njihov cilj je omogućiti komunikaciju s napadačem, s tim da ništa nije simulirano ili ograničeno. Time se prikuplja više informacija o napadima, a sva djelovanja napadača su zabilježena u log zapisima te se mogu kasnije analizirati. Visoko-interakcijski honeypotovi pružaju više resursa napadačima te time predstavljaju opasnost za sustav i kako se ne bi pojavila sigurnosna rupa. Stoga je potrebno ovaj sustav stalno pratiti. Predstavnik ovog honeypota je honeynet koji se koristi u istraživačke svrhe.[3]

Svaka od razina ima svoje prednosti i nedostatke što vidimo i iz tablice 2. Odabir najniže razine treba smanjiti opasnost i rizik što je više moguće. Prilikom odabira honeypota i njegove razine uključenosti potrebno je obratiti pažnju i na potrebno vrijeme održavanja samog. Svaki honeypot ima određene prednosti.

--Mario.halambek 23:24, 20. siječnja 2013. (CET)

Prednosti i nedostaci

Razlikujemo nekoliko prednosti i nedostataka honeypot sustava. Nedostatci se uglavnom odnose na ograničenost, otkrivanje i identifikaciju te na rizik od preuzimanja kontrole nad sustavom.[3]

- • Ograničenost – jedini način da honeypot zabilježi napadačevu aktivnost je da napadač direktno komunicira s njim. Napadi na druge dijelove sustava ostati će ne zabilježeni osim ako honeypot nije podešen da i njih pokriva.

- • Otkrivanje i identifikacija – odnosi se na otkrivanje honeypota ukoliko on ima određene očekivane karakteristike i ponašanja. Time napadač može doći do identiteta. Jednostavne pogreške u postavkama emuliranih servisa može napadaču značiti da se radi o honeypotu.

- • Rizik od preuzimanja kontrole nad sustavom – ukoliko se preuzme honeypot, on može biti iskorišten za napad na druge sustave, unutar ili izvan organizacije, a može se i iskoristiti za krijumčarenje.

U odnosu na druge sigurnosne mehanizme, honeypotovi imaju nekoliko prednosti, a to su: mali skupovi podataka, minimalni resursi, jednostavnost te otkrivanje novih alata i taktika.

- • Mali skupovi podataka – honeypotovi su usredotočeni samo na promet koji im dolazi te se ne bave preopterećenjima mrežnog prometa ili odlukom jesu li neki paketi legitimirani ili ne. Oni samo skupljaju male količine informacija velikih vrijednosti.[3]

Honeypotovi se ne bave sakupljanjima velikih količina podataka, već sakupljanjem malih, ali velike važnosti. Informacije koje sakupe su uglavnom informacije dobivene skeniranje, istraživanjem ili pak napadom i predstavljaju vrijedne informacije za sigurnost svakog informacijskog sustava. Honeypotovi mogu dati precizne informacije na jako jednostavan način u razumljivom formatu. Ovo omogućava lakšu analizu, a vrijeme reakcije postaje što kraće. Visoko vrijedni podaci koji otkrivaju informacije o napadima i koje honeypotovi prikupe, predstavljaju njihovu glavnu prednost.[8]

- • Minimalni resursi – Zastarjeli i računala s niskim resursima mogu služiti kao honeypotovi jer oni zahtijevaju minimalne resurse pošto samo zapisuju loše aktivnosti.[3]

Naime, honeypotovi zahtijevaju skromne računalne resurse pa ih se tako može pokrenuti i na starim računalima za razliku od vatrozida koje mu na primjer može napuniti tablica pa blokira sav dolazni promet ili IDS, sustav za otkrivanje upada kod kojeg se može pojaviti problem ukoliko dolazi velika količina prometa što rezultira odbacivanjem paketa i daljnjim ne praćenje prometa pa se može dogoditi da se napadi na sustav ne zabilježe. Honeypotovi zbog male količine podataka koje koriste nemaju ovakvih problema.[8]

- • Jednostavnost – implementacija i razvoj ne zahtijevaju komplicirane algoritme, ažuriranja i održavanja, a rješenja su jednostavna i fleksibilna.[3]

Cilj honeypotova je da se ubace negdje u informacijski sustav organizacije i da nakon toga čeka na napad. Implementacija ne zahtjeva posebne algoritme prilikom razvoja ili baze potpisa za održavanje, iako su neki istraživački honeypotovi zbog svoje namjene dosta složeniji.[8]

- • Otkrivanje novih alata i taktika – honeypotovi služe za otkrivanje alata i taktika koje se nisu koristile ranije.[3]

Također jedna od prednosti koji bi ovdje mogli svrstati je i povratak investicije. Pod povratkom investicije smatra se to da honeypotovi omogućavaju uvid u stvarne napada koji se dešavaju na sustav te time ukazuju na rupe koje se u samom sustavu nalaze pa ukoliko menadžment utvrdi da ne postoje prijetnje, uz pomoć honeypotova ih se može uvjeriti da rizik ipak postoji. Ako promatramo vatrozid u kojega organizacije ulažu sredstva za njegov razvoj i implementaciju, a nikad se ne zabilježe napadi, postavlja se pitanje jesu li sredstva uložena u njega opravdana ako se ne vidi da je sustav ikad bio napadnut, što kod honeypotova nije slučaj, oni uvijek zabilježe trag napadača te se zna kad i koliko puta je sustav napadnut.[8]

--Jure Opačak 23:24, 20. siječnja 2013. (CET)

Honeynet

Za razliku od upravo opisanih honeypot sustava koji se u pravilu sastoje od jednog računala koje

simulira određeni broj mrežnih servisa, odnosno poslužitelja, honeynet sustavi puno su kompleksniji i

mogu se opisati kao napredniji model honeypot tehnologije. Honeynet sustavi najčešće se

implementiraju kao kompletni računalni sustavi sa svim komponentama koje se koriste i u klasičnim

implementacijama mrežnih okruženja (poslužitelji, vatrozidi, sustavi za detekciju neovlaštenih

aktivnosti i sl.). Smisao i vrijednost honeynet implementacija isključivo je istraživačkog karaktera, s

osnovnim ciljem prikupljanja novih spoznaja o tehnikama i alatima koje neovlašteni korisnici

upotrebljavaju prilikom provođenja napada.

Značajnije razlike honeynet u odnosu na honeypot sustave su:

- • radi se o složenijim računalnim sustavima s različitim komponentama kojima se simulira realno mrežno okruženje. Ovakva arhitektura omogućuje istovremenu simulaciju više tipova mrežnih uređaja (usmjerivači, preklopnici, vatrozidi...) i operacijskih sustava (Windows, Solaris, Linux,...), što omogućuje prikupljanje veće količine informacija o neovlaštenim korisnicima;

- • mrežni servisi, poslužitelji i ostala mrežna oprema ne simuliraju se posebnim specijaliziranim programskim paketima (iako niti ova mogućnost nije isključena) kao u slučaju većine klasičnih honeypot sustava, već se koriste realni programi i uređaji koji se svakodnevno koriste u različitim mrežnim okruženjima;

- • sustavi su znatno realniji od honeypot rješenja, što u velikoj mjeri smanjuje mogućnost njihove detekcije od strane neovlaštenih korisnika.

- • Honeynet sustavi predstavljaju znatno veći sigurnosni rizik u odnosu na klasične honeypot sustave te zahtijevaju vrlo dobro poznavanje različitih mrežnih protokola, tehnologija i operacijskih sustava, kao i područja računalne sigurnosti.

- • Potreban veći angažman oko postavljanja i održavanja sustava.

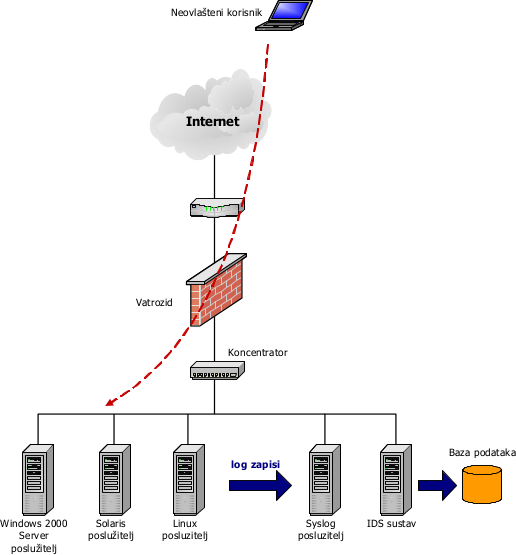

Na sljedećoj slici (Slika 5) prikazana je tipična arhitektura jednog honeynet sustava.

U ovakvoj konfiguraciji potrebno je posebnu pažnju obratiti na sigurnosnu politiku vatrozida iza kojeg

se nalazi honeynet sustav. Konfiguraciju je potrebno prilagoditi tako da se omogući prikupljanje što

veće količine informacija o neovlaštenim korisnicima, a da se pritom neovlaštene aktivnosti ograniče

isključivo na honeynet sustav. Površnom i nepažljivom konfiguracijom vatrozida situacija može vrlo

lako izmaći kontroli, nakon čega kompromitirani honeynet sustav predstavlja ozbiljnu prijetnju i za

legitimne računalne sustave. Ovu mogućnost uvijek treba svesti na minimum.

Kako je na slici prikazano, svi log zapisi prosljeđuju se udaljenom syslog poslužitelju, čiji je jedini

zadatak prikupljanje i analiza log zapisa te obavješćivanje administratora pri detekciji sumnjivih

događaja.

Komunikaciju prema syslog poslužitelju potrebno je ograničiti samo na komponente honeynet

sustava koje imaju mogućnost bilježenja log zapisa putem syslog protokola i na UDP 514 mrežni

port (SYSLOG). Ovo je moguće vrlo jednostavno korištenjem iptables programskog paketa. Primjer

naredbi koje je u tu svrhu potrebno izvršiti je:

iptables -A INPUT -s honeynet --destination-port 514 ** -j ACCEPT

iptables -A INPUT -j DROP

Na računalima na kojima je podešeno prosljeđivanje log zapisa na udaljeni syslog poslužitelj

potrebno ja maksimalno prikriti informacije o takovoj konfiguraciji. U suprotnom, neovlašteni korisnik

može jednostavno prepoznati honeypot sustav te doći do adrese na koju se šalju log zapisi.

Identifikacijom IP adrese syslog poslužitelja, napadač ga može ili pokušati kompromitirati ili

pokrenuti neki od napada uskraćivanjem računalnih resursa (engl. Denial of Service – DoS) koji će

onemogućiti daljnje bilježenje log zapisa.

Postoje implementacije honeynet sustava slične opisanoj, u kojoj je jedna od ideja upravo ta da se

neovlaštenog korisnika natjera na otkrivanje i pokušaj kompromitiranja udaljenog syslogposlužitelja. Budući da IDS sustav ionako prati i bilježi cijeli promet na mreži ovakve metode

omogućuju analizu postupaka naprednijih neovlaštenih korisnika.

Na samom syslog poslužitelju poželjno je instalirati neki od alata za periodičku analizu log zapisa i

obavješćivanje administratora (npr. logcheck i swatch), kako bi se pri detekciji događaja

administrator odmah obavijestio o tome.

IDS sustav potrebno je podesiti tako da bilježi sav promet na honeynet mreži. Na taj način moguća je

detaljna analiza i rekonstrukcija svih događaja, što je jedna od osnovnih zadaća ovakvih sustava.

Pohranjivanje u bazu podataka omogućiti će pretraživanje prema različitim kriterijima, što također

može pomoći pri kasnijoj analizi, a vrlo je korisno i kod različitih statističkih obrada. Prikrivanje IDS

sustava također je vrlo važan korak za pouzdanu implementaciju honeynet sustava. IDS sustav u

ovakvoj arhitekturi predstavlja primarni izvor informacija o neovlaštenim aktivnostima i posebno je

važno voditi računa o sigurnosti prikupljenih podataka. U tu svrhu moguće je IDS sustav postaviti u

nevidljivom modu (engl. stealth IDS), ali ta tema izlazi van opsega ovog dokumenta.[9]

Robert Radić 21:19, 19. siječnja 2013. (CET)

Princip rada Honeypot sustava

U prethodnom dijelu ovog rada spomenuti su različiti primjeri Honeypot sustava, opisane su njihove namjene, funkcionalnosti i ograničenja s obzirom kojoj vrsti pripadaju. Nastavak ovog rada pak donosi prikaz rada nekih od tih sustava kroz virtualni uređaj HoneyDrive čiji je autor skupina računalnih entuzijasta s bloga http://bruteforce.gr/. Na njihovom blogu moguće se upoznati malo više sa radovima i recenzijama za koje su zaslužni.

--Jure Opačak 23:25, 20. siječnja 2013. (CET)

HoneyDrive

Kao što je spomenuto u uvodu ovog poglavlja, princip rada Honeypot sustava je opisan kroz primjer HoneyDrive-a. HoneyDrive je virtualni uređaj(virtualna mašina) sa Xubuntu Desktop 12.04 32-bitnim operativnim sustavom instaliranim. On sadrži različite preinstalirane pakete kao što su Kippo SSH honeypot, Dionaea honeypot, Honeyd honeypot, Glastopf web honeypot zajedno sa Wordpot-om, Thug honeypot klijentom i mnogo drugih. Osim nabrojanih honeypot sustava sadrži još i korisne prekonfigurirane skripte i usluge za analizu, vizualizaciju i sakupljanje i obradu podataka kao što su Kippo-Graph, Honeyd-Viz i mnogi drugi. Također, sadrži i ostale sigurnosne, forenzičke alate koji pomažu pri radu sa već nabrojanim sustavima.

--Robert Radić 21:38, 20. siječnja 2013. (CET)

Značajke

- •Virtualni uređaj baziran na Xubuntu 12.04 Desktop distribuciji.

- •Distribuiran kao samostalna OVA datoteka, spremna za učitavanje pomoću nekih od alata za upravljanje virtualnim uređajima.

- •Potpuni LAMP paket instaliran(Apache 2, MySQL 5), plus alati poput phpMyAdmina.

- •Kippo SSH honeypot, plus Kippo-Graph, Kippo2MySQL i ostale skripte koje pomažu pri radu sa honeypotom.

- •Dionaea malver honeypot, plus DionaeaFR i ostale skripte koje pomažu pri radu sa honeypotom.

- •Amun malver honeypot, plus ostale skripte koje pomažu pri radu sa honeypotom.

- •Glastopf web honeypot, zajedno sa Wordpot WordPress honeypotom.

- •Honeyd low-interaction honeypot, plus Honeyd2MySQL, Honeyd-Viz i ostale skripte koje pomažu pri radu sa honeypotom.

- •LaBrea sticky honeypot, Tiny Honeypot, IIS Emulator i INetSim.

- •Thug honey klijent za analizu napada sa klijentske strane, zajedno sa mwcrawler sakupljačem malvera.

- •Paket alata za sigurnost, analizu i forenziku za mrežno praćenje, maliciozni shellcode i PDF analizu kao što su ntop, p0f, EtherApe, nmap, DFF, Wireshark, ClamAV, ettercap, Automater, UPX, pdftk, Flasm, pdf-parser, Pyew, dex2jar i drugi.

- •Instalirani FIrefox pluginovi, plus dodatni softver kao što je GParted, Terminator, Adminer, VYM, Xpdf i drugi.

Preuzimanje

Posljednja verzija(0.2) HoneyDrive Desktop(Nectar edition) softwera je izdana 16.01.2012. godine i možete ju preuzeti sa SourceForge stranice: http://sourceforge.net/projects/honeydrive/

--Robert Radić 21:38, 20. siječnja 2013. (CET)

Instalacija

Nakon preuzimanja datoteke potrebno je učitati virtualni uređaj(.ova datoteku) pomoću nekog softvera za upravljanje virtualnim uređajima kao što su VirtualBox ili VMWare. Nakon što je HoneyDrive učitan preporuča se pročitati README datoteku koja se nalazi na virtualnom disku za što bolje snalaženje sa softverom instaliranom na virtualnom uređaju.

--Robert Radić 21:38, 20. siječnja 2013. (CET)

Kippo honeypot

Za prikaz praktičnog dijela vezanog uz temu honeypotova odabran je Kippo honeypot iz razloga što je vrlo jednostavan za instalaciju i rad, a prikazuje dovoljno funkcionalnosti kako bi se shvatio princip rada honeypotova. Kippo je SSH honeypot koji je dizajniran da bilježi brute force napade i općenito kompletnu interakciju napadača sa naredbenom linijom. On je standardni dio virtualnog uređaja HoneyDrive zajedno uz Kippo-Graph koji nudi vizualni prikaz pokušaja pristupa napadača u obliku grafova i postotaka. Također, već je podešen za rad sa lokalnim poslužiteljem i upravo nad njih ćemo ga testirati.

Za pokretanje ovo honeypota potrebno je preko naredbene linije navigirati do foldera kippo:

cd /opt/kippo

Nakon toga, pokrećemo ga sa naredbom:

./start.sh

Kako bi provjerili funkcionalnosti ovog honeypota, potrebno se spojiti na poslužitelj. To se obavlja sa naredbom:

ssh <korisnicko_ime>@<ip_adresa>

Nakon toga poslužitelj pita za lozinku te ukoliko je unos ispravan dobiva se pristup prema poslužitelju. Ovo su osnovne akcije koje korisnik koristi prilikom spajanja na poslužitelj i sada je moguće preko Kippo-Graph paketa provjeriti aktivnosti korisnika na poslužitelju.

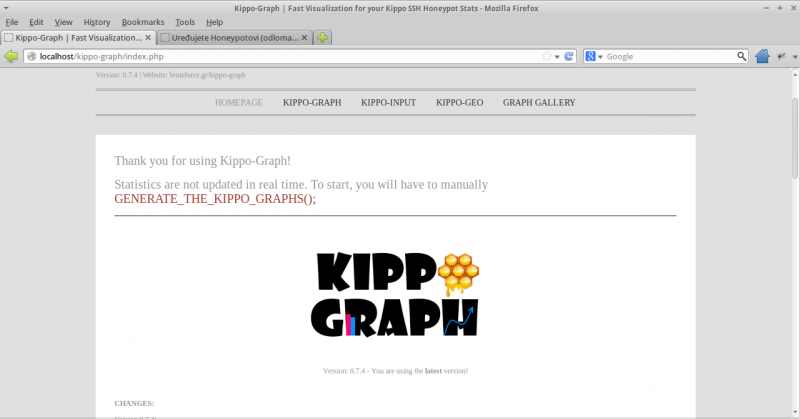

Lokaciju Kippo-Graph paketa i informacije o njemu zajedno sa ostalim instaliranim paketima može se provjeriti u README.txt datoteci smještenoj na Desktpou HoneyDrivea. Dakle potrebno je preko običnog pretraživača navigirati do kippo-graph foldera i pokrenuti .php datoteku, u ovom slučaju:

localhost/kippo-graph/kippo-graph.php i nakon cega se dobije sucelje aplikacije kao što se vidi na slici 6.

Kao što je vidljivo iz slike aplikacija nudi mogućnost odabira za prikaz grafova, korištenih naredbi, geolokacijski prikaz pristupanih ip adresa te galeriju grafova koja je odlična stvar i sasvim dovoljna za nekakvo osnovno praćenje jer daje uvid u prikaz slika najvažnijih grafova zajedno sa informacijama vezanim uz njih. Prvi puta kada se pristupa aplikaciji moramo kreirati grafove odabirom opcije na glavnom izborniku GENERATE_THE_KIPPO_GRAPHS(); Nakon toga više nije potrebno odabirati tu opciju i aplikacija će se uredno ažurirati zajedno sa aktivnostima koje se događaju na poslužitelju.

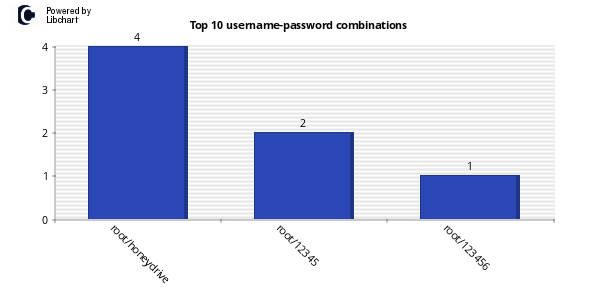

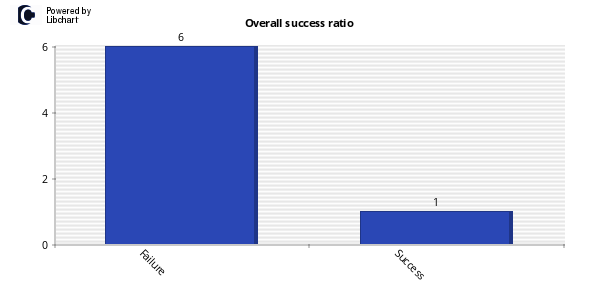

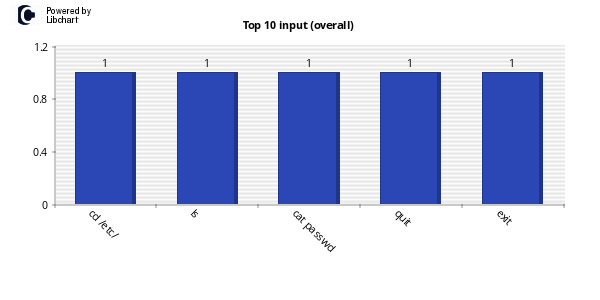

Što se tiče samog prikaza aktivnosti, može se vidjeti koja korisnička imena su pristupala serveru, lozinke, kombinacije korisničkih imena i lozinki, najviše aktivnosti po danu, tjednu, broj uspješnih i neuspješnih pokušaja spajanja, najčešce koristene naredbe, koje su naredbe uspješno izvršene, koje ne, prikaz ip adresa koje su pristupale i još mnogo drugih aktivnosti. Kako to zapravo izgleda moze se vidjeti na slikama 7,8 i 9. [10]

--Robert Radić 21:38, 20. siječnja 2013. (CET)

Literatura

1. Reto Baumann, Christian Plattner (2002) White Paper: Honeypots

2. Mathias Gibbens, Harsha vardhan Rajendran (2012) Honeypots

3. Iyatiti Mokube, Michele Adams (2007) Honeypots: Concepts, Approaches, and Challenges; Armstrong State University

4. CERT (2003): Honeypot sustavi; CARNet

5. Addison Wesley: Honeypots: Tracking hackers

6. http://www.honeynet.org/, dostupno 18.1.2013.

7. http://code.google.com/p/kippo/, dostupno 18.1.2013.

8. Lance Spitzner: Honeypots-Tracking hackers

9. CERT, Honeypotovi - zamke na internetu, Dostupno: 17.02.2013. http://www.cert.hr/sites/default/files/NCERT-PUBDOC-2012-07-337.pdf

10. BruteForce Lab, HoneyDrive, Dostupno: 19.02.2013. http://bruteforce.gr/honeydrive