Implementacija ISMS-a

Uvod

ISMS je proaktivni pristup kontinuiranog i učinkovitog upravljanja informacijskom sigurnošću što uključuje ljude, infkrastrukturu i poslovanje. Cilj je smanjenje rizika na prihvatljivu razinu, uzimajući u obzir poslovne ciljeve i očekivanja klijenata. Nije orijentiran na pojedine grane poslovnog svijeta, već je uz male preinake, primjenjiv u svim industrijama.

--Kfranin 22:00, 6. siječnja 2012. (CET)

Općenito o ISMS-u

Information security management system (ISMS) je skup pravila vezanih za upravljanje informacijskom sigurnošću i rizicima vezanim za informacijsku tehnologiju. ISMS je sustav upravljanja koji se temelji na sistematskom pristupu poslovnom riziku. ISMS je sustav dizajniran da uspostavi, implementira, nadzire, upravlja, održava i poboljšava informacijsku sigurnost. To je zapravo, organizacijski pristup informacijskoj sigurnosti Glavni cilj ISMS-a je da se unutar organizacije dizajnira, implementira i održava koherentan i konzistentan skup pravila, procesa i sustava da bi se upravljalo rizicima koji prijete informacijskoj imovini, čime bi se razina prijetnji održava na prihvatljivoj razini.

ISMS je dokumentirani sustav koji povrđuje:

- Opisivanje i osiguranje informacijske imovine u organizaciji

- Upravljanje i ublažavanje sigurnosnih rizika

- Sigurnosne politike, kao i njihovo vlasništvo i garancije

- Da se pridržavanje sigurnosnih mjera povremeno periodički provjerava

ISMS i njegova implementacija, dakle, sveobuhvatni su pojmovi vezani za zaštitu informacijskih resursa unutar organizacije. Dakle, ne radi se samo o skupini mjera zaštite od određenih rizika, radi se o cjelokupnom i dugotrajnom procesu stvaranja formaliziranog pristupa mogućim rizicima, kako bi se cjelokupna organizacija na odgovarajući način nosila s mogućim rizicima, onima koji upravo prijete, kao i načinima ponašanja nakon rizika. Može se dakle reći da se implementacijom ovakvog sustava integriraju pojedinačna rješenja koja se grade na istom principu.

ISMS se može implementirati kao poseban informacijski sustav koji se bavi određenim poslovnim područjem unutar organizacije, ili se može implementirati kao sveobuhvatni sustav koji uključuje cijelu organizaciju. U svakom slučaju, ISMS obično uključuje sredstva u rasponu od menadžmenta do redovitih zaposlenika.

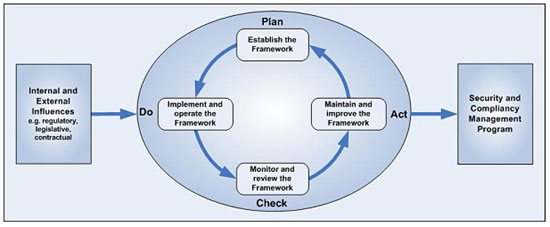

ISMS je ključni dio sigurnosnog okvira te se temelji na PDCA (plan–do–check–act) konceptu kao što je i prikazano na slici 1.

- Slika 1. PCAD koncept

Dakle, radi se o konceptu kojem cilj nije završetak, već samo „putovanje“. Kao što je vidljivo na slici iznad, imamo četiri koraka PDCA koncepta.

- P – plan.

- D – do.

- C – check.

- A – act.

Kada govorimo o ISMSu, koraci predstavljaju sljedeće:

Plan – utvrditi, zasnovati ISMS.

Do – implementirati ISMS u organizaciju te ga „pustiti u rad“.

Check – kontrola i pregled funkcionalnosti izvođenja ISMS-a.

Act – održavanje ISMSa funkcionalnim, ili poboljšanje ISMSa u slučaju potrebe.

--Kfranin 22:01, 6. siječnja 2012. (CET)

ISMS i informacijska sigurnost

Kao informacijska sigurnost u ISMS-u podrazumijevaju osiguranje :

- Povjerljivosti - informacije dostupne samo onima koji imaju pristup

- Integriteta - osiguranje točnosti i potpunosti informacija, kao i isključivo ovlaštene promjene

- Dostupnosti - osiguranje dostupnosti informacija onim korisnicima koji imaju ovlasti pristupa, u svakom trenutku u kojem su potrebni.

Informacije su kao resurs često ključ za uspjeh poslovanja, te su tvrtke primorane, u cilju postizanja prednosti i osiguranja pozicije, učiniti ih sigurnima i manje osjetljivim na napade i nesreće. Ovo se poglavito odnosi na velike organizacije, gdje je potreban kompleksan i sustavan pristup.

Takvi načini pristupa osiguranja informacija i implementacije ISMS-a detaljno su opisani unutar ISO norme 27001.

ISO 27001 definira zahtjeve za uspostavljanje, implementaciju, praćenje, održavanje i poboljšanje sustava upravljanja - potpuno upravljanje i kontrolu okvira za upravljanje rizika organizacijske sigurnosti. Ova norma seže do mehanizama kontrole na razini sustava upravljanja, dok nema "ovlaštenje" upravljanja konkretnim kontrolama sigurnosti informacije.

Ovaj standard obuhvaća sve vrste organizacija (primjerice komercijalna poduzeća, vladine agencije, neprofitne organizacije) i svih veličina (od malih poduzeća do multinacionalnih tvrtki).

Postavljanje kontrole nad informatičku sigurnost je preduvjet za održivo i kontinuirano poboljšanje. ISO 27001 stoga uključuje nekoliko PDCA koncepata. Primjerice, kontrola informacijske sigurnosti nisu određene samo kao jednokratna aktivnost, već se kontinuirano pregledavaju i prilagođavaju, uzimajući u obzir promjene sigurnosnih prijetnji, ranjivosti i utjecaja grešaka informacijske sigurnosti, koristeći aktivnosti opetovanog pregledavanja i poboljšanja koji su specifirani u sklopu sustava upravljanja.

ISO 27001 norma namijenjena je da bude pogodna za različite vrste uporabe, uključujući:

- Korištenje unutar organizacija kako bi se formulirali sigurnosni zahtjevi i ciljevi

- Korištenje unutar organizacija kao način osiguravanja da su upravljanja sigurnosnim rizicima ekonomično upravljani

- Korištenje unutar organizacija kako bi se osiguralo poštivanje zakona i propisa

- Korištenje unutar organizacija kao procesni okvir za implementaciju i upravljanje sigurnosti kako bi se osigurao da su posebni sigurnosni ciljevi organizacije ispunjeni

- Definiranje upravljanja novim procesima informacijske sigurnosti

- Identifikacija i pojašnjenje postojećih procesa upravljanja informacijskom sigurnošću

- Korištenje od strane uprave organizacije da bi se utvrdilo stanje informacijskih aktivnosti upravljanja sigurnošću

- Korištenje od strane unutarnjih i vanjskih revizora kako bi se utvrdila usklađenost politike informacijske sigurnosti, direktivna i standarda koje je organizacija utvrdila, sa željenim

- Korištenje od strane organizacije kako bi se pružile relevantne informacije o politici informacijske sigurnosti, direktivama, standardima i procedurama subjektima poput poslovnih partnera, ali i drugih subjekata s kojima organizacija interaktira

- Usklađenja poslovnih aktivnosti s informacijskom sigurnošću

- Korištenje od strane organizacije kako bi se pružile relevantne informacije o informacijskoj sigurnosti samim klijentima.

--Kfranin 22:02, 6. siječnja 2012. (CET)

Koraci izgradnje ISMS-a – ISO 27001 certifikat

Implementacija ISMS-a ima utjecaj na samu organizaciju. Mora doći do promjena u svakodnevnom radu, u samom upravljanju, potrebne su promjene u samom odnosu prema kupcima. Također se mora proći edukacija svih zaposlenika vezanih uz sigurnost informacija.

Za samu izvedbu implementacije ISMS-a je potrebno osnovati implementacijski tim. Također treba imenovati osobu koja će biti primarni komunikacijski kanal između tima i uprave. To je glavni direktor za informacijsku sigurnost (CISO- Chief Information Security Officer). Njegova je odgovornost dobivati sva potrebna dopuštenja od uprave ali također i donositi vlastite odluke. Također treba imenovati direktora za informacijsku sigurnost (ISO - Information Security Officer) koji u biti vodi cjelokupni projekt te sve izvještava CISO-u.

Ostatak implementacijskog tima je najbolje sastavit od ljudi iz svih organizacijskih jedinica koje spadaju unutar opsega gdje implementiramo ISMS-a.

--Ivo.runac 22:39, 6. siječnja 2012. (CET)

Predstavljanje ISMS-a upravi

Prvi korak može se razlikovati, sudeći po savjetima određenih konzultanata za certificiranje. Tako će u svrhu boljeg razumijevanja prvog koraka, u ovom tekstu prvi korak biti podijeljen na više mogućnosti, koje se pri implementaciji mogu izvesti redom sve, ali, ne moraju.

Prvi korak koji se može napraviti, a nije obavezan pri certificiranju ISO 27001 jest napraviti globalni ISO 27001 projektni plan u kojem će biti navedene smjernice cjelokupne implementacije sigurnosnog sustava. Dakle, tu se ne radi o sigurnosnoj politici koji je neizmjerno bitan i neizostavan dokument. Još nešto što je temelj pristupanja izgradnji sigurnosnog sustava je osiguranje podrške menadžmenta. Iako se doima kao logična stavka, iskustva govore da se ovom koraku obično olako pristupa.

Menadžment ideju o izgradnji sigurnosnog sustava mora prihvatiti kroz prizmu poslovnih beneficija. Poslovne prednosti koje sigurnosni sustav donosi su logične i značajne. Za početak, kroz formalizirani pristup nošenja sa kritičnim i neugodnim situacijama, smanjuje se vrijeme reakcija, ali osim vremena reakcije, ne troši se ni vrijeme pristupanja svakom problemu na poseban način, već postoji „uigrana“ shema sa kojom se sa problemima nosi. Ovo je značajno posebice u pogledu ekonomske isplativosti, ukoliko uzrečicu „vrijeme je novac“ uzmemo kao nepobitnu.

Također se smanjuje ili čak eliminira trošak same fizičke štete koja može nastati. Isto tako, certifikat donosi brojne prednosti vezane uz zakonsku regulativu, sigurnost i zaštitu poslovnih i osobnih podataka. Sljedeća prednost je izdvajanje organizacije koja je izgradila sustav sigurnosti od drugih organizacija koje to nisu napravile, u očima klijenata, što se može svrstati pod marketinšku prednost. U konačnici, „kaos“ koji može nastati u situacijama visokog rizika, poglavito u velikim organizacijama, negativno utječe na apsolutno sve segmente poslovanja, a uvođenjem ISMS-a upravo je mogućnost „kaosa“ manja.

--Ivo.runac 22:39, 6. siječnja 2012. (CET)

Definiranje opsega ISMS-a

Definiranje opsega ISMS-a podrazumijeva izradu dokumenta u kojem je opisan opseg sustava sigurnosti. Problematika pri određivanju opsega ISMS-a vezana je za širinu samog opsega i interakcija između opsega na koji će ISMS biti primijenjen i okoline. Tu treba napomenuti da je okolina zapravo sve ono s čim opseg na koji će ISMS biti primijenjen interaktira, pa tako u okolinu može spadati i drugi organizacijski odjel s kojim interaktira odjel na koji implementiramo ISMS, ukoliko ovaj drugi ostaje izvan opsega.

Iako je osnovna želja pri određivanju opsega a u svrhu smanjenja troškova opseg, što je moguće više suziti, u konačnici je lako moguće da najisplativije rješenje bude ipak implementirati ISMS na cijelu organizaciju. S druge strane, ukoliko nije moguće sustav implementirati na cijelu organizaciju, oni odjeli na koje se sustav implementira trebali bi biti u dovoljnoj mjeri neovisni, kako usklađivanje sa ostalim odjelima, na koje se ISMS ne implementira, ne bi predstavljalo problem.

Potrebno je identificirati sve poslovne jedinice unutar opsega te iz svakog uzeti po barem jednog djelatnika da bude uključen u implementacijski tim. Sa svim članovima tima je potrebno prodiskutirati samu implementaciju da mogu razumjeti same procese koje će njihov odjel morati izvršavati.

--Ivo.runac 22:39, 6. siječnja 2012. (CET)

Definiranje politike ISMS-a

Definiranje politike ISMS-a – ovo je krovni dokument sustava sigurnosti, u kojem trebaju biti navedeni svi osnovni podaci vezani za informacijsku sigurnost u organizaciji. Politika sigurnosti u biti definira samu sigurnost, pošto ona nije toliko fiksni pojam koliko je to više jedna razina. Iz politike sigurnosti korisnik može saznati što smije a što ne smije raditi, što mora raditi, te koju odgovornost ima.

Politika ne govori o konkretnim mjerama zaštite, već o principu, te o onom što će se štiti. Ona ne smije biti detaljna i mora biti razumljiva korisniku kojemu je namijenjena. Norma ISO 27001 definira različite vrste politika, upravo iz razloga što taj dokument mora biti razumljiv i pristupačan.

Tako bi se moglo reći da pri certificiranju i izgradnji ISMS-a izrađene mogu biti politike sigurnosti viših i nižih razina. Politika više razine ticala bi se strateških ciljeva sustava sigurnosti, dok bi politike niže razine odnosno pravilnici, davali konkretne smjernice onim korisnicima za koje bi bile namijenjene, ovisno o operativnom zaduženju korisnika.

--Ivo.runac 22:39, 6. siječnja 2012. (CET)

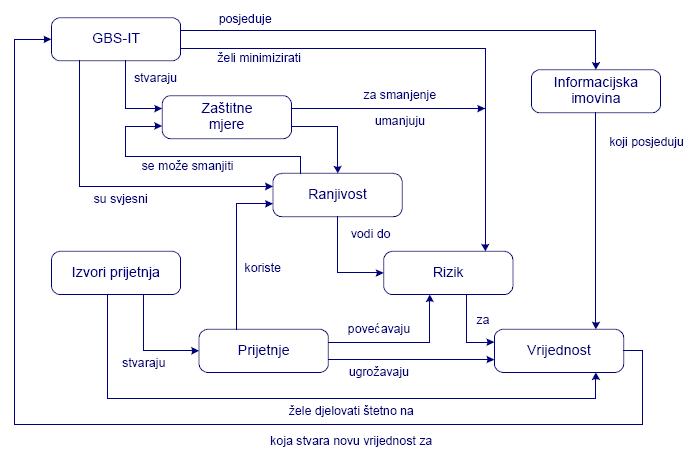

Pristup procjeni rizika

U ovom se koraku implementacije ISMS-a provodi inventura informacijske imovine koju organizacija posjeduje. Inventurom se dobiva na uvid sva informacijska imovina koju organizacija posjeduje pod koju spada:

- Informacije

- Tehnologija

- Ljudi

- Usluge

Sva informacijska imovina se mora identificirat i dokumentirat. Moraju se i odrediti vlasnici sve imovine. Pod vlasnik se misli samo na osobu odgovornu za tu imovinu, ne na osobu u čijem se ona posjedu nalazi. Nadalje, registrirani podaci i imovina se klasificiraju prema važnosti gledajući njihovu povjerljivost, integritet i dostupnost. Uz to, identificiraju se sve prijetnje i postojeće kontrole sigurnosti, definiraju se ranjivosti stabilnosti i pristupa pojedinim podacima, te metode ocjenjivanja rizika koji prijete podacima.

--Ivo.runac 22:39, 6. siječnja 2012. (CET)

Provedba procjene i obrade rizika

Nakon što je napravljena inventura imovine te način na koji će se provesti procjena rizika, prelazi se na provođenje koraka u kojem se provodi procjena i obrada samog rizika.

Cilj je dobiti cjelovitu sliku mogućih izvora opasnosti za informacije vaše organizacije. Svrha procesa obrade rizika je smanjivanje neprihvatljivih rizika. U ovom koraku kreira se dokument u kojima su navedeni svi koraci koji su poduzeti u svrhu procjene i obrade rizika.

--Ivo.runac 22:39, 6. siječnja 2012. (CET)

Izvješće o primjenjivosti

Pri završetku postupka obrade rizika, dobiva se uvid u potrebne mjere opreza. Konkretne mjere opreza implementiraju se korištenjem, primjerice, ISO 27002 norme, u kojoj su navedene ukupno 133 mjere zaštite od rizika, od kojih se koriste one potrebne.

Svrha ovog dokumenta (engl. SoA – Statement of Applicability) je da prikaže sve sigurnosne mjere, te koje od njih su primjenjive, a koje nisu, razloge za takvu odluku, ciljeve koje se mjerama želi postići i opis kako se provode. Izvješće o primjenjivosti je i najprikladniji dokument kojim od menadžmenta možete tražiti odobrenje za implementaciju ISMS-a.

--Ivo.runac 22:39, 6. siječnja 2012. (CET)

Plan obrade rizika

Pri ovom koraku dolazi se zapravo do operativnog dijela vezanog za mjere zaštite od rizika. Tu se definiraju načini na koje će se provoditi mjere koje su opisane u izvješću o primjenjivosti. Dakle, tko će provoditi mjere, kada, u kojim situacijama i kojim sredstvima. Ovim se dokumentom planira provođenje sigurnosnih mjera bez kojih se nebi mogli koordinirati daljnji koraci u projektu.

--Ivo.runac 22:39, 6. siječnja 2012. (CET)

Utvrđivanje načina mjerenja učinkovitosti sigurnosnih mjera

Definira se način na koji će se mjeriti ispunjavanje ciljeva koji su postavljeni za pojedine sigurnosne mjere, kao i za cjelokupni ISMS, kako bi se ispitala učinkovitost, te kako bi se dobio uvid u ispunjenje svrhe ISMSa.

--Ivo.runac 22:39, 6. siječnja 2012. (CET)

Provođenje sigurnosih mjera i obaveznih procedura

Provođenje procedura (navedene ranije u dodatku A kod sadržaja ISO 27001 norme). Provode se sljedeće procedure: procedura za upravljanje dokumentacijom, procedura za interne audite ISMS-a, procedura za korektivne mjere i procedura za preventivne mjere.

--Ivo.runac 22:39, 6. siječnja 2012. (CET)

Mjere obučavanja i osvješćivanja

Prema iskustvima dostupnim na internetu, ovo je jedan od ključnih koraka pri implementaciji ISMS-a, pa samim time i jedan od češćih razloga zbog kojih implementacija ISMS-a ne uspije, ili samo parcijalno uspije.

Dakle, teoretski dio implementacije, odredbe i smjernice, moraju na pravi način biti prezentirani upravo onima koji će ih koristiti. Iz tog razloga, kako bi se osiguralo provođenje mjera i procedura nove sigurnosne politike, osoblje mora biti upoznato s razlozima uvođenja ISMS-a, kao i prednostima koje će imati i organizacija, ali i oni, kao dio organizacije.

--Ivo.runac 22:39, 6. siječnja 2012. (CET)

Upravljanje ISMS-om

Kvalitetno upravljanje ISMS-om predstavlja korigiranje rada ISMS-a u toku kako bi se ponašao u skladu s zamišljenim. Isto tako, pod ovaj korak spada i dokumentiranje tokova informacija i aktivnosti u sustavu. Proces dokumentacije u svakom slučaju doprinosi i olakšava poslovanje.

Primjer je, recimo, zamjena zaposlenika pri određenom radnom mjestu, gdje će novi zaposlenik, kroz dokumentaciju koju je vodio ovaj prije njega, spoznati sve detalje vezano uz poslovanje i procese koji se vežu na njegovo radno mjesto. Isto tako, revizija, bilo interna ili eksterna, svoje zaključke gradi na dokumentaciji, te je veliki nedostatak ukoliko dokumentacija nije kvalitetna i ažurna.

--Ivo.runac 22:39, 6. siječnja 2012. (CET)

Praćenje ISMS-a

Praćenje rezultata koje daje sustav sigurnosti, te uspoređivanje rezultata sa željenim ciljevima te u konačnici ocjenjivanje svrhoshodnosti ISMSa. U ovoj fazi potrebno je utvrditi mogućnosti za poboljšanja i potrebe za promjenama, kao i rezultate prethodnih promjena. Također, i u ovoj fazi iznimno je važno dokumentirati sve korake.

--Ivo.runac 22:39, 6. siječnja 2012. (CET)

Interna revizija

Interna revizija zaposlenih unutar organizacije. Revizija se vrši od strane organizacije u svrhu poduzimanja korektivnih ili preventivnih mjera, a u određenim situacijama i onih rigoroznijih. Naravno, svrha ovog koraka nije disciplinirati zaposlenike, već obraniti sustav od internih nepravilnosti i internih prijetnji uslijed namjerne ili nenamjerne pogreške.

--Ivo.runac 22:39, 6. siječnja 2012. (CET)

Pregled od strane menadžmenta

Menadžment na temelju rezultata koje je polučio ISMS, donosi poslovne odluke. Dakle, menadžmentu nisu potrebne konkretne informacije o sustavu, kao što su primjerice preventivne mjere zaštite od određenih rizika, već kvantificirani podaci na osnovu kojih menadžment ocjenjuje beneficije koje od sustava sigurnosti ima, s financijske, poslovne i marketinške strane. Naklonost menadžmenta u početku je potrebno osigurati, ali i zadržati.

--Ivo.runac 22:39, 6. siječnja 2012. (CET)

Korektivne i preventivne mjere

Ove mjere se provode sustavno i konstantno. Ukoliko je došlo do nesukladnosti, potrebno je riješiti uzrok, te provesti ponovnu provjeru, dok nesukladnosti ne budu anulirane.

Kada govorimo o izgradnji informacijskog sustava sigurnosti kroz ISO 27001 normu, prvi korak pri izgradnji sustava je kupiti kopiju ISO/IEC standarda. Posljednji korak pri certificiranju je naravno, pregled sustava od strane ovlaštene, eksterne osobe, koje će pregledati punu dokumentaciju, zapise provjera menadžmenta, internih revizija i opetovanih (PCDA) aktivnosti, kao i dokaze o poduzetim mjerama temeljenim upravo na ovim podacima.

--Ivo.runac 22:39, 6. siječnja 2012. (CET)

Zašto sustav sigurnosti?

Stručnjaci za sigurnost i statistike potvrđuju da:

- Administratori sigurnosti informacijskog sustava trebaju samo jednu trećinu vremena za rješavanje tehničkih aspekata poslovanja, dok bi preostalo vrijeme trebali koristiti za razvoj sigurnosnih pravila, procedura, provjere sigurnosti, analizu rizika i promicanju svijesti o sigurnosti

- Sigurnost ovisi više o ljudima nego o tehnologiji

- Unutarnji subjekti (zaposlenici) su daleko veća prijetnja sigurnosti od vanjskih subjekata

- Sigurnost je jaka koliko i njena najslabija karika

- Sigurnost sustava ovisi o tri faktora : riziku koji je organizacija spremna preuzeti, o funkcionalnosti samog sustava te o cijeni koju je spremna platiti

- Sigurnost nije stanje ili trenutak, sigurnost je proces u trajanju

--Kfranin 22:02, 6. siječnja 2012. (CET)

Prezentacija sustava sigurnosti menadžmentu

Kada govorimo o prezentaciji potrebe za sustavom sigurnosti menadžmentu, aspekti na koje se treba orijentirati odnosno koji su bitni samom menadžmentu su sljedeći:

- Povrat ulaganja (ROI)

- Tržište

- Strategijsko usmjerenje

- Podržanost sustava

- Kratko vrijeme prezentiranja

Ono što je bitno naglasiti je da je menadžment uglavnom pod velikim pritiskom kada govorimo o ulaganjima i situacijama koje predstavljaju potencijalnu prijetnju. Iz tog razloga prezentacija mora nedvosmisleno ukazivati na realne beneficije od uvođenja sustava.

Semantika pri prezentiranju ideje menadžmentu:

- sigurnosna pohrana/vatrozid - prevencija

- trošak - investicija

- vjerojatnost - rizik

- incident - šteta

- korist - ušteda

- katastrofa - usporenje

(s desne strane su navedeni pojmovi koji trebaju biti korišteni naspram ovih u lijevom stupcu)

--Kfranin 22:02, 6. siječnja 2012. (CET)

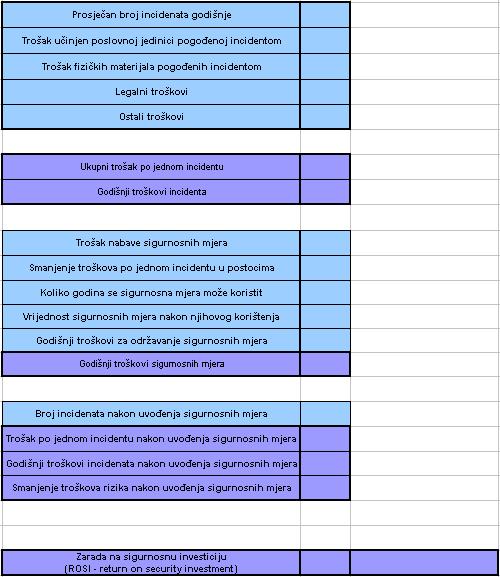

ROSI calculator (Return on Security Investment)

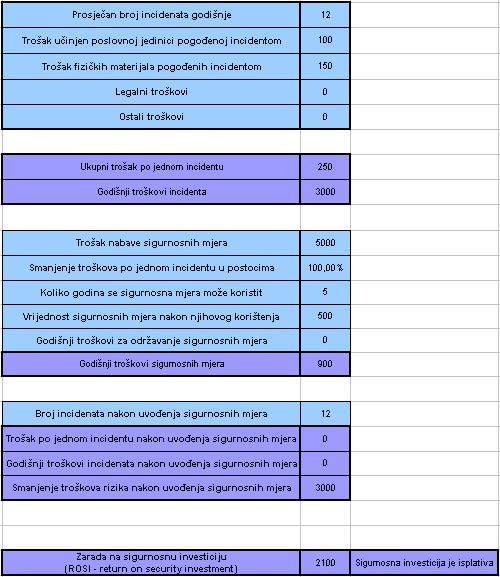

Prilikom uvjeravanja menadžmenta na odlučivanje implementacije ISMS-a ili bar neke od sigurnosnih kontrola moguće je koristiti ROSI calculator. On izračunave troškove prilikom nastajanja incidenata uzrokovanih nekim rizikom te iste troškove nakon uvođenja sigurnosnih kontrola a i same troškove uvođenja tih istih kontrola. Time možemo jednoznačno odrediti dali je isplativo uvođenje sigurnosnih kontrola.

Za naš praktični dio rada smo u Excel-u napravili jednostavni ROSI calculator kao što je prikazano na slici.

Radi jednostavnosti korištenja ćemo objasniti neka od polja za unošenje podataka.

- Trošak učinjen poslovnoj jedinici pogođenoj incidentom:

- Trošak nastao prilikom plaćanja svih naših zaposlenika ili poslovnih partnera na sređivanje situacije nastale incidentom npr. vraćanje funkcionalnog stanja, nadoknada zaostalog posla, plaćeni prekovremeni rad i sl.

- Trošak fizičkih materijala pogođenih incidentom:

- Sva fizička oprema koju moramo kupiti da bi zamijenili onu oštećenu ili uništenu prilikom pojave incidenta.

- Legalni troškovi:

- U slučaju ugovorom definiranih razina usluga koje nismo mogli poštivati zbog pojavljivanja incidenta javljaju se legalni troškovi koje moramo isplatiti našim korisnicima.

- Ukupni trošak po incidentu su zbrojene sve navedene stavke troškova dok je godišnji trošak jedne vrste incidenata dobiven množenjem godišnjim pojavljivanjem troškova sa troškom po pojavljivanju incidenta.

- Trošak nabave sigurnosnih mjera:

- Jednokratni trošak nastao pri nabavi potrebnog pri stavljanja same sigurnosne kontrole u pogon. Može uključivat cijenu softwarea, hardwarea, edukacije korisnika i sl.

- Smanjenje troškova po jednom incidentu u postocima:

- Smanjenje troškova po incidentu nakon implementacije sigurnosne kontrole. Smanjenje troškova može doći u obliku smanjenja vremena reakcije na incident, smanjenje trajanja incidenta, količine ugroženih podataka, materijalne štete i sl.

- Koliko godina se sigurnosna mjera može koristit:

- Broj godina koliko se sigurnosna mjera može koristiti prije nego postane zastarjela ili neupotrebljiva.

- Vrijednost sigurnosnih mjera nakon njihovog korištenja:

- Vrijednost sigurnosnih mjera nakon broja godina koliko se može koristiti. Najčešće se odnosi na vrijednost hardwarea ali može biti i samo znanje korisnika koji su morali biti educirani.

- Godišnji troškovi sigurnosnih mjera:

- Godišnji troškovi se izračunavaju po slijedećoj formuli: (Trošak nabave sigurnosnih mjera – Vrijednost sigurnosnih mjera nakon njihovih korištenja) / Broj godina korištenja sigurnosnih mjera + godišnji troškovi za održavanje sigurnosnih mjera.

- Trošak po jednom incidentu nakon uvođenja sigurnosnih mjera:

- Trošak po jednom incidentu se dobije na slijedeći način: Ukupni trošak po incidentu – (Smanjenje troška po incidentu u postocima * ukupni trošak po incidentu).

- Smanjenje troškova rizika nakon uvođenja sigurnosnih mjera:

- Dobiva se oduzimanjem godišnjih troškova incidenta nakon sigurnosnih mjera od godišnjih troškova incidenata.

- Zarada na sigurnosnu investiciju:

- Stvoreni godišnji profit nakon investiranja u sigurnosne mjere. Dobiva se oduzimanjem godišnjih troškova održavanja sigurnosnih mjera od smanjenja troškova nakon uvođenja sigurnosnih mjera.

ROSI.xls file je uploadan na Moodle.

--Ivo.runac 00:11, 7. siječnja 2012. (CET)

Primjer ROSI calculatora

Za primjer opravdanja uvođenja sigurnosni mjera smo odabrali poduzeće gdje zaposlenici primarno obavljaju svoj rad na računalima. Njihov ured se nalazi u regiji u kojoj se javljaju česti nestanci struje što dovodi do oštečenja računala, potrebne nadoknade rada zbog ne spremljenih podataka. Sigurnosnu mjeru čiju čemo isplativost provjeraviti je instalacija UPS-ova u njihova računala.

Nakon popunjavanja svih podataka dobivamo slijedeće rezultate:

Subjektivno je određeno da nestanak struje u prosjeku stvori 150 kuna materijalne štete, te 100 kuna štete zbog potrebnog naknadnog rada samih zaposlenika. Legalni i ostali troškovi su nepostojeći a sama učestalost pojave je na mjesečnoj bazi.

Iz tih podataka dobijemo da je godišnji trošak tih incidenata 3000 kuna. Pod pretpostavkom da poduzeće ima deset računala, ugrađivanje deset UPS uređaja bi koštala oko 5000 kuna. Njihovo ugrađivanje bi smanjilo troškove uzrokovane incidentima za 100%, a mogu se koristiti na pet godina prije nego postaju zastarjeli (zajedno sa samim računalima). Ipak, njihova cijena bi nakon tih pet godina iznosila oko 500 kuna. Troškovi održavanja su nepostojeći.

Time dobivamo da je godišnji trošak uvođenja tih sigurnosnih mjera 900 kuna. Pošto broj incidenata ostaje isti, a samo se šteta njima uzrokovana potpuno ukloni, smanjenje troškova nakon uvođenja sigurnosnih mjera iznosi 3000 kuna.

Kad od tog iznosa oduzmemo godišnji trošak tih sigurnosnih mjera dobivamo zaradu na sigurnosnu investiciju (ROSI) u iznosu od 2100 kuna godišnje što bi značilo da je investicija isplativa.

--Ivo.runac 00:11, 7. siječnja 2012. (CET)

Zaključak

Stvarna implementacija ISMS u neku organizaciju je u biti provođenje sigurnosnih mjera definiranih u dokumentu SoA, a odabranih na temelju procjene rizika. Ako je procjena rizika kvalitetna, i sve se provede kako je planirano, može se očekivati i kvalitetno uspostavljeni ISMS. S druge strane, ako je procjena rizika loše ili djelomično napravljena (samo na dijelu imovine informacijskog sustava), sigurno je da kako god da se kvalitetno provedu planirane sigurnosne mjere, uspostavljeni ISMS nije dobar. Takav sustav je osuđen na probleme vezane za zadovoljavanje aspekata sigirnosti CIA, pa čak i do katastrofa u radu i prekida kontinuiteta.

--Kfranin 22:02, 6. siječnja 2012. (CET)

Literatura

http://en.wikipedia.org/wiki/Information_security_management_system

http://andyblumenthal.posterous.com/balancing-planning-and-action

http://www.maxi-pedia.com/ISMS

http://blog.iso27001standard.com/hr/2010/09/28/pregled-koraka-u-implementaciji-norme-iso-27001/#

http://www.cccure.org/Documents/ISMS/isms.pdf

Technical Department of ENISA, 2006: Risk Management: Implementation principles and Inventories for Risk Management/Risk Assessment methods and tools

http://andyblumenthal.posterous.com/balancing-planning-and-action (slika)

http://www.security-science.com/images/technopedia/iso-27001-pdca.jpg (slika)

http://www.kvaliteta.net/informacije/radovi/Basic_I_rad.pdf (slika)