Izgradnja ISMS-a i certificiranje po normi ISO 27001

Ivan Raspović, Krunoslav Pipić, Dragan Marinković

Sadržaj

|

Uvod

Međunarodni standard ISO 27001 o sustavima upravljanja informacijskom sigurnošću je zamijenio British Standard 7799. Informacijska sigurnost je uvijek bila od međunarodnog značaja i sada ovaj standard omogućuje organizacijama širom svijeta osiguranje primjene najboljih postupaka informacijske sigurnosti u njihovim organizacijama. Kao i svi ostali dijelovi organizacije informacijska sigurnost je predmet upravljanja i odgovornost uprave. Ključno je znati da je projektiranje i primjena sustava upravljanja informacijskom sigurnošću (ISMS) zadatak u području upravljanja, a ne tehnologije. Dakle, kod sustava upravljanja informacijskom sigurnošću se zahtijeva mnogo vještina i metoda upravljanja, od upravljanja projektom i određivanje prioriteta do komunikacije, prodajnih vještina i motivacije, prijenosa ovlasti, nadzora i discipline. Sve što je ključno uz ISMS će biti opisano u nastavku i biti će govora o ovim ključnim vještinama kako bi se moglo pravilno upravljati ISMS-om. Dakle, slijedi kratak uvod u normu ISO 27001, njezinu povijest, a zatim i ono što norma usvaja. Nakon toga slijedi pregled ISMS-a i opis ključnih koraka koje organizacija mora provesti da bi dobila certifikat, a na samom kraju je opisan postupak certifikacije.

--Krunoslav Pipić 18:47, 20. siječnja 2013. (CET)

Norma ISO 27001

Norma ISO 27001 propisuje na koji način organizirati informacijsku sigurnost u bilo kojoj vrsti organizacije, bez obzira da li je riječ o profitnoj ili neprofitnoj, privatnoj ili javnoj. Ova norma se smatra temeljem za upravljanjem informacijskom sigurnošću.

ISO 27001 za informacijsku sigurnost isto je što i ISO 9001 za kvalitetu. To je norma koju si pisali najbolji svjetski stručnjaci na polju informacijske sigurnosti , a svrha joj je pružiti metodologiju uvođenja informacijske sigurnosti u neku organizaciju. Osim toga, ona omogućava organizaciji da dobije certifikat što znači da je nezavisno certifikacijsko tijelo potvrdilo da je informacijska sigurnost provedena na najbolji način. [1]

--Dragan Marinković 15:30, 15. siječnja 2013. (CET)

Povijest ISO 27001

ISO - Međunarodna organizacija za standardizaciju (International Organization for Standardization) je međunarodno tijelo za standarde, koju čine predstavnici zavoda za standardizaciju raznih zemalja. Organizacija je osnovana 23. veljače 1947. godine od kada izdaje industrijske i komercijalne standarde. Iako je ISO definiran kao nevladina organizacija, njena snaga postavljanja standarda koji često postanu zakoni, bilo kroz međunarodne ugovore ili nacionalne standarde, čini ga moćnijim od većine nevladinih organizacija. [1]

ISO/IEC 27001 koji je dio ISO/IEC 27000 grupe standarda je sustav upravljanja informacijskom sigurnošću (ISMS) kojega je u listopadu 2005. godine objavile Međunarodna Organizacija za Standardizaciju (ISO) i Međunarodna Elektrotehnička Komisija(IEC). Puno ime standarda glasi ISO/IEC 27001:2005 – Informacijska tehnologija – Sigurnosne tehnike – Sustav upravljanja informacijskom sigurnošću – Zahtjevi.

--Dragan Marinković 16:00, 15. siječnja 2013. (CET)

Procesni pristup

Ova međunarodna norma usvaja procesni pristup za uspostavljanje, implementaciju, rad, nadziranje, provjeru, održavanje i unapređivanje organizacijskog ISMS-a. Kako bi učinkovito funkcionirala, organizacija treba identificirati i upravljati mnogim aktivnostima. Svaka aktivnost koja koristi resurse, te je upravljana kako bi omogućila transformaciju ulaza u izlaz, se može smatrati procesom. Često izlaz iz jednog procesa direktno predstavlja ulaz u drugi proces.

Primjena sustava procesa unutar organizacije, zajedno sa identifikacijom i interakcijom tih procesa, te njihovim upravljanjem, može se smatrati „procesnim pristupom“. Procesni pristup upravljanju informacijskom sigurnošću prikazan u ovoj normi ohrabruje njegove korisnike u isticanju značaja:

- Razumijevanja zahtijeva organizacije za informacijskom sigurnošću i potrebe za uspostavljanjem politike i ciljeva informacijske sigurnosti

- Implementiranja i izvršavanja kontrola u cilju upravljanja rizicima po sigurnost informacija u organizaciji, u kontekstu zajedničkih organizacijskih rizika poslovanja

- Nadgledanja i provjere izvršavanja i učinkovitosti ISMS-a

- Kontinuiranog poboljšanja temeljenog na objektivnom mjerenju

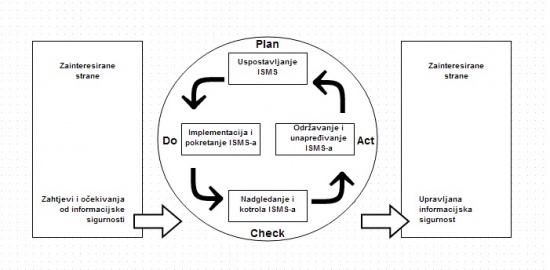

Ova međunarodna norma usvaja „Plan-Do-Check-Act“ (PDCA) model, koji je primijenjen u oblikovanju svih ISMS procesa. Slika 1 pokazuje kako ISMS za ulaz uzima zahtjeve za informacijskom sigurnošću i očekivanja zainteresiranih strana, te kroz neophodne akcije i procese stvara rezultate informacijske sigurnosti koji odgovaraju tim zahtjevima i očekivanjima. [5]

Plan (uspostaviti ISMS) - Uspostaviti ISMS politiku, ciljeve, procese i procedure važne za upravljanje rizikom i poboljšanje informacijske sigurnosti kako bi dali rezultate u skladu s ukupnom politikom i ciljevima organizacije.

Do (implementirati i izvršavati ISMS) - Implementirati i izvršavati ISMS politiku, kontrole, procese i procedure.

Check (nadgledati i provjeravati ISMS) - Procijeniti i gdje je primjenjivo, mjeriti izvršavanje procesa u odnosu na ISMS politiku, ciljeve i praktično iskustvo te izvještavati upravu o rezultatima radi provjere.

Act (održavati i poboljšavati ISMS) - Poduzeti korektivne i preventivne akcije zasnivane na rezultatima interne ISMS prosudbe (audita) i provjere uprave ili ostalim bitnim informacijama, kako bi se postiglo stalno poboljšanje ISMS-a.

--Dragan Marinković 17:00, 15. siječnja 2013. (CET)

Normativne reference

U normativne reference ISO 27000 grupe spadaju:

- ISO 27001 – služi za postavljanje temelja informacijske sigurnosti i određivanje njezinih okvira

- ISO 27002 – služi za implementaciju sigurnosnih mjera

- ISO 27003 – pruža upute za implementaciju kao pomoć osobama koje implementiraju ISO 27000. U osnovi se bazira na smjernicama iz ISO 27001 standarda, te pruža vodstvo sve do pokretanja ISMS projekta.

- ISO 27004 – služi da pomogne organizacijama mjeriti, izvještavati i na temelju istoga sistematski poboljšavati kvalitetu ISMS.

- ISO 27005 – služi za provedbu procjene rizika

- ISO 27006 – je akreditacijski standard koji vodi certificiranje kroz formalni proces certifikacije ISMS organizacija prema ISO 27001 standardu. U istome su navedene sve potrebe i upute kako izvesti certifikaciju i koje uvjete organizacija mora zadovoljiti

ISO 27002 norma prikazuje više od sto potencijalnih kontrola i kontrolnih mehanizama koji se mogu implementirati, u skladu s uputama, unutar ISO 27001. Kontrole su namijenjene za rješavanje specifičnih zahtjeva koji su identificirani preko formalne procjene rizika. Bitno je naglasiti da ovo nije upravljačka norma, te da po njoj nije moguće certificiranje. Upravljačka norma znači da se njome određuje način upravljanja sustavom, što je u normi 27001 upravljanje sustavom informacijske sigurnosti (ISMS). ISO 27002 se sastoji od sljedećih dijelova: [9]

- Uvod

- Predmet

- Naziv i definicije

- Struktura standarda

- Procjena i obrada rizika

- Politika sigurnosti

- Organizacija informacijske sigurnosti

- Upravljanje imovinom

- Sigurnost ljudskog potencijala

- Fizička sigurnost i sigurnost okruženja

- Upravljanje komunikacijama i operacijama

- Kontrola pristupa

- Nabava, razvoj i održavanje informacijskih sustava

- Upravljanje sigurnosnim incidentom

- Upravljanje kontinuitetom poslovanja

- Sukladnost

--Dragan Marinković 00:10, 17. siječnja 2013. (CET)

Terminologija

| Imovina | Sve što predstavlja vrijednost za organizaciju |

| Dostupnost | Osobina dostupnosti i upotrebljivosti imovine na zahtjev ovlaštenog entiteta |

| Povjerljivost | Osobina da informacija nije činjena dostupnom ili otkrivena neovlaštenim osobama, entitetima ili procesima |

| Informacijska sigurnost | Očuvanje povjerljivosti, integriteta i dostupnosti informacije uključiti se mogu i druge osobine kao što su vjerodostojnost, odgovornost, neporecivost i pouzdanost |

| Sigurnosni događaj | Sigurnosni događaj je prepoznatljiv slučaj stanja sustava, usluge ili mreže koji upućuje na moguću povredu politike informacijske sigurnosti ili neuspjeh zaštite ili do tada nepoznate okolnosti koje mogu biti važne za sigurnost |

| Sigurnosni incident | Sigurnosni incident naznačen je jednim ili nizom neželjenih ili neočekivanih sigurnosnih događaja koji imaju značajnu vjerojatnost ugrožavanja poslovnih aktivnosti i informacijske sigurnosti |

| Sustav upravljanja informacijskom sigurnošću ISMS | Dio cjelokupnog sustava upravljanja, temeljen na pristupu sa stane poslovnih rizika, kako bi uspostavio, implementirao, nadzirao, provjeravao, održavao i unapređivao informacijsku sigurnost. |

| Integritet | Osobina očuvanja autentičnosti i cjelovitosti imovine |

| Rezidualni rizik | Preostali rizik nakon obrade rizika |

| Prihvaćanje rizika | Odlika da se rizik prihvati |

| Analiza rizika | Sustavna uporaba informacija za određivanje izvora i procjenu rizika |

| Procjena rizika | Cjelokupan proces analize i njegovo vrednovanje |

| Obrada rizika | Proces odabira i primjene mjera za promjenu rizika |

| Izjava o primjenjivosti | Dokumentirana izjava koja opisuje ciljeve kontrola i kontrole koje su relevantne i primjenjive na ISMS organizacije |

--Dragan Marinković 01:20, 17. siječnja 2013. (CET)

Sustav upravljanja informacijskom sigurnošću

Sustav upravljanja informacijskom sigurnošću (ISMS), kao što mu sam naziv govori, upravlja sigurnošću informacijskog sustava. Dakle, prema ISO normi 27001 pruža sustavan pristup upravljanju osjetljivim informacijama kako bi ih zaštitio i obuhvaća sve što je unutar organizacije od procesa, informacijske imovine do zaposlenika. To nije samo sustav za upravljanje, nego je to isto tako i sredstvo pomoću kojeg uprava organizacije prati i nadzire sigurnost informacijskog sustava i tako svodi poslovni rizik koji prijeti organizaciji na minimum. ISO norma 27001 prihvaća model od 4 faze "Plan-DO-Check-Act" koje se kontinuirano trebaju provoditi kako bi se uveo sustav upravljanja informacijskom sigurnošću. Prethodno je već objašnjeno koje su to 4 faze i što se u kojoj radi pa nema potrebe to opet naglašavati. Ono što je potrebno naglasiti je to da se sustav upravljanja informacijskom sigurnošću ne gradi tako da kad se jednom izgradi njegova izgradnja stane, nego je to iterativni proces koji se neprestano

ponavlja nadograđuje i poboljšava.

U nastavku su po poglavljima opisani ključni koraci koji vode do uspjeha primjene ISO 27001.

--Krunoslav Pipić 16:44, 16. siječnja 2013. (CET)

Opći zahtjevi

Onaj tko je zadužen za vođenje ISO 27001 ISMS projekta mora taj projekt koji je složen, koji dugo traje, koji je težak i koji zahtijeva značajna sredstva svesti na nešto jednostavno i u što svatko u organizaciji vjeruje da je izvedivo u zadanom vremenu i s odobrenim sredstvima. Dakle, opći zahtjevi za izgradnju ISMS-a su ti da se na samom početku dobro i ozbiljno pristupi poslu, odabere stručni tim koji je u stanju realizirati projekt u zadanom vremenu i sredstvima koji su mu dani na raspolaganje. To zahtijeva organizaciju i disciplinu cijele tvrtke od zaposlenika pa do uprave. Postoji jako malo ljudi koji s veseljem očekuju razne promjene u organizaciji i koja imaju čvrsta stajališta od kojih neka zvuče razumno. Cilj je pronaći stručni tim koji će objasniti cjelokupnoj organizaciji koje su promjene nužne i kako do njih doći, koji će objasniti zaposlenicima i upravi što tvrtka mora imati da bi na kraju dobila certifikat i ako projekt postigne dobar početni zamah i ako se postave dobri temelji onda je to "pola obavljenog posla", kao što to u praksi obično kažu. [2]

--Krunoslav Pipić 17:09, 16. siječnja 2013. (CET)

Potpora uprave

Potpora uprave je jedan od preduvjeta uspjeha. Dakle, kao i za svaki projekt, predanost uprave najvažniji je čimbenik uspješnosti projekta. Ako nema pokretača, neće biti ni početnog zamaha projekta, a tim koji je zadužen za realizaciju tog projekta će se osjećat kao da svaki dan počinju ispočetka.

Voditelj projekta je u prvoj fazi realizacije osoba kojoj se svatko obraća zbog uvida, potpore, a često i zbog utjehe. Voditelj projekta mora biti osoba koja zrači entuzijazmom kako bi taj entuzijazam prenio i na ostale članove tima. Voditelj projekta također treba razumjeti sve ono čime se bavi, ali to nužno ne znači da mora znati sve odgovore na licu mjesta. Ako se u nekom trenutku dogodi da voditelj ne zna neki odgovor, onda se ne preporuča da se to uči na radnom mjestu, jer to nije praktično. Stoga se često zna reći da voditelj projekta mora biti dan ili dva ispred svih ostalih kako bi efikasno mogao obavljati svoj posao. Ako to nije slučaj i ako je netko pokrenuo ISMS projekt bez prethodne pripreme, naravno da se je dogodilo da nije znao odgovoriti na mnoštvo pitanja. Naravno, ako voditelj projekta često ne zna odgovor i kako usmjeriti ostatak tima kada dođe do problema, projekt će vrlo brzo izgubiti vjerodostojnost.

Sve ovo o potpori uprave i o voditelju projekta se može svesti na to da je ključno postaviti temelje uspjeha, a postaviti temelje uspjeha znači četiri stvari:

- Znati i biti sposoban jasno znati zašto je informacijska sigurnost važna za bilo koju organizaciju

- Znati zašto je ISO 27001 pravi put za primjenu informacijske sigurnosti, a to također znači poznavati standard i njegovo djelovanje

- Znati kakva će biti struktura projekta, koji su ključni elementi i zašto je odabrani put najbolji

- Znati je li potrebno angažirati savjetnike ili će tvrtka sama sve učiniti i razmotriti dobre i loše strane obiju mogućnosti.

Dakle, u ove četiri stvari se govori da se kod implementacije ISMS-a mora znati zašto je zapravo važna informacijska sigurnost u poslovnom svijetu, pogotovo za tvrtku koja radi implementaciju. [2]

Strateška orijentacija

Potpora uprave je važna zbog strateške orijentacije. Dakle, tvrtka mora biti svjesna s kojim rizicima se suočava, kako oni utječu na poslovanje tvrtke i kojim su prioritetom poredani rizici za tu tvrtku. Npr., je li rizik od krađe intelektualnog vlasništva značajniji od rizika obustave poslovanja na tri dana? Je li nadzorna sukladnost važnija, ili manje važna, od smanjenja troškova prodaje? Hoće li sukladnost informacijske sigurnosti i nadzora biti važna kod ugovornih rješenja vanjskih izvođača? Dakle, postoje mnogi rizici uz uz poslovanje organizacije i postoje mnoga pitanja uz te rizike, kao i prioriteti rizika. U svemu tome se tvrtka treba strateški orijentirati i na ta mnoga pitanja voditelj projekta mora pronaći odgovore čak i prije nego što počne planirati. Naravno, odgovore na ta pitanja neće dobiti ako ne bude imao potporu uprave. [2]

Uloga i obveza glavnog izvršnog rukovoditelja

Glavni izvršni rukovoditelj je osoba koja bi trebala davati ovlaštenja za postizanje ISO 27001. Ta osoba mora biti pokretačka snaga programa i treba potpuno razumjeti strateška pitanja IT upravljanja. No, glavna uloga izvršnog rukovoditelja je ta da ima dovoljnu razinu odlučivanja u tom dijelu poslovnog plana da ga mogao održati u smjeru njegovih strateških ciljeva. Uz uloge koje glavni izvršni rukovoditelj ima, postoje i obveze. Neke od bitnijih obveza glavnog izvršnog rukovoditelja su:

- Glavni izvršni rukovoditelj mora objasniti prikaz o strategiji informacijske sigurnosti upravi, uključiti ISMS ovjeru u godišnje poslovne ciljeve organizacije, osigurati potporu odbora za taj cilj i prirediti neprekidno praćenje tijeka projekta tijekom cijelog njegovog trajanja.

- Glavni izvršni rukovoditelj mora osobno voditi predstavljanja projekta izvršnoj ili višoj upravi organizacije i svom osoblju na svakoj organizacijskoj tribini koja se koristi za informiranje osoblja.

- Glavni izvršni rukovoditelj mora imenovati svog glavnog poslovnog izvršitelja za potporu projekta i vođenje koordinacijske skupine, tako da osigura svakodnevnu pomoć i potporu i da vodi upravljanje promjenom.

- Glavni izvršni rukovoditelj mora jasno postaviti za višu upravu i za svakoga unutar organizacije prioritete za projekt koji se provodi.

- Glavni rukovoditelj mora postaviti osobni primjer primjene svih radnih navika praćenja svih postupaka koji će postati dijelom novog ISMS-a.

Ovo su sve uloge i obveze glavnog izvršnog rukovoditelja ISMS projekta kojemu će tvrtka povjeriti vođenje projekta za izgradnju ISMS-a. [2]

--Krunoslav Pipić 23:11, 17. siječnja 2013. (CET)

Određivanje opsega

Određivanje opsega projekta u kojem se izgrađuje ISMS također je jedan od ključnih koraka. Taj korak je ključan zato što se moraju znati granice onoga što se planira primijeniti i zato što sam standard to zahtijeva. Dakle, kao što je već ranije rečeno ISMS politiku mora odobriti odbor ili uprava. Sam opseg i politika u obzir moraju uzeti značajke poslovanja, organizaciju, lokaciju, sredstva i tehnologiju. Također politika mora u obzir sve bitne poslovne, zakonske, regulativne i ugovorne sigurnosne zahtjeve i kriterije za vrednovanje rizika i strukturu procjene rizika. Naravno da je određivanje opsega za veće organizacije puno teže i složenije nego za one manje. No, određivanje opsega je bitno i ključno za organizaciju bilo koje veličine i treba se odlučiti koja će se informacijska sredstva zaštititi, a koja se neće zaštititi i prije nego se može odlučiti o odgovarajućoj zaštiti.

Za manje ili srednje organizacije bi to trebala biti brza odluka: zaštititi sve. Ta odluka bi se trebala donijeti upravo iz razloga što će vjerojatno postojati čvrste veze između svih informacijskih sustava i svakodnevnih radnih odnosa unutar tvrtke tijekom kojih bi bilo ili teško ili nepraktično pokušati odvojiti jedan dio poslovanja od nekog drugog. Upravo ta ideja odvajanja čini suštinu učinkovitog određivanja opsega. Time će se doći do toga da se utvrdi što je unutar informacijske tvrđave, a što je izvan. Samim time se onda može odrediti što je izvan opsega ISMS-a koji organizacija implementira i da se time opravda izuzimanje tih dijelova. [2]

Sigurnost krajnje točke

Obrambena barijera koja se stvara uvođenjem ISMS-a mora biti djelotvorna na razini pojedinačnog uređaja i jako je ovisna o usklađenosti korisnika s poslovnim postupcima. Dakle, odluka o određivanju opsega mora uključivati sve informacijske uređaje koje zaposlenici koriste u obavljanju svog posla. To mogu biti uređaji poput: mobilnih telefona, PDA uređaja, stolna računala, bežična računala, kućni uredi, elektronička pošta i mnogi drugi uređaji koji se koriste u obavljanju posla. Također moraju biti određeni oni dijelovi organizacije na koje će se odnositi ISMS, a odluka kojim dijelovima organizacije će se upravljati novouvedenim ISMS-om se može donijeti prema zajedničkoj, diobenoj ili upravnoj strukturi ili možda prema geografskoj lokaciji.

Stoga se nameće logičan zaključak da jedna virtualna organizacija ili rašireno poslovanje na više lokacija može imati različita sigurnosna pitanja od one organizacije na jednoj lokaciji. Dakle, sigurnosna politika i ISMS koji usmjerava sve aktivnosti unutar određenog subjekta će se lakše primijeniti nego kada se to primjenjuje samo na neke dijelove subjekta. [2]

Definiranje granica

Poslovno okruženje unutar kojeg organizacija djeluje i internet su za sebe ogromni i različiti tako da je nužno povući granicu između onoga što je unutar organizacije i što je izvan nje. Te granice se mogu postaviti fizički ili logički, a granice treba odrediti unutar organizacije ili dijela organizacije kojeg treba zaštititi te treba odrediti koje mreže, koje podatke i na kojim geografskim lokacijama.

One organizacije koje su veće i decentralizirane jednostavnije će biti da primjene ISO 27001 za svoje manje poslovne jedinice i da procijene rizik na razini manjih poslovnih jedinica. No, kod onih organizacija koje su veće i koje su centralizirane jednostavnije će biti da uspostave jedan ISMS, a samim time bi i uspjeh trebao biti veći. [2]

Mrežno planiranje

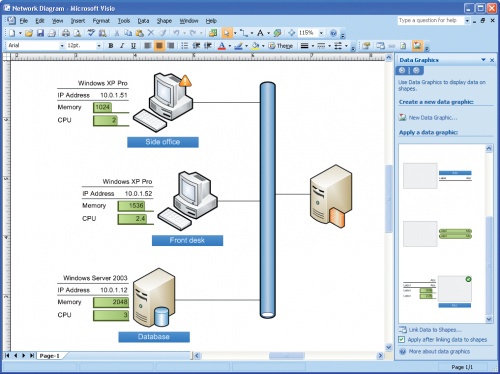

Od velike pomoći za određivanje opsega može biti izrada mrežnog plana koji prikazuje međusobnu povezanost središnje uprave organizacije i informacijskih sustava i koji određuje sve točke u kojima vanjski svijet može djelovati na mrežu organizacije. Složenosti mreže ovisi o složenosti organizacije. Naravno, ako je organizacija složenija, mrežni plan će biti složeniji i kompliciraniji. Ako je organizacija manja, onda će mrežni plan također biti manji i jednostavniji. No, u oba slučaja se može kreirati početni plan koji će biti pomoć u primjeni određivanja opsega. Postepeno se taj plan može proširivati dok se god ne obuhvate sva gledišta informacijskih sustava organizacije.

Postoji mnogo programskih paketa za mrežno planiranje koji će automatski izraditi plan mreže za organizaciju. Koristi od uporabe takvog alata je ta što će brzo, cjelovito i stručno odrediti strukturu mreže, koje se vrste usluga odvijaju i koje pristupne točke i koji uređaji stvarno postoje. Nakon toga se može kreirati neko izvješće svega unesenoga koje može biti od veće koristi od nekog teoretskog plana. Mrežni planovi se često crtaju pomoću programskih alata kao što su SmartDraw i Microsoft Visio. [2]

Na slici 3.1. je prikazan primjer jednog mrežnog plana u alatu Microsoft Visio

Rubna područja

U ISO normi 27001 gdje je skup smjernica o najboljoj praksi informacijske sigurnosti širom svijeta se sugerira da je određivanje preuskog opsega pogrešno. Tu se misli da je pogrešno samo uključiti upravu organizacije ili samo onaj mali dio organizacije koji je pod pritiskom treće strane. članova fonda ili korisnika da dobije ovlaštenje. To se može činiti da je to brz i lagan put do ovjere, ali je to često put od bezvrijednog ovlaštenja. Zbog toga je ISO 27001 uveo zahtjev za opravdanošću izuzeća iz opsega. [2]

--Krunoslav Pipić 11:06, 19. siječnja 2013. (CET)

Planiranje

Kao i prethodni koraci planiranje je jedan od ključnih koraka kako bi se došlo do uspjeha. Za namjene primjene ISMS-a, planiranje uključuje rješavanje pitanja kao što su primjena savjetnika, način vođenja projekta, kako će se objediniti različiti sustavi upravljanja i određivanje ključnih odgovornosti i potrebnih sredstava tijekom cijelog trajanja projekta.

Planiranje projekta treba u obzir uzeti PDCA pristup, odnosno pristup "planiranja-izrade-provjere-djelovanja". ISO 27001 pruža potreban strukturirani pristup primjeni ISMS-a i to na sljedeći način:

Planirati(plan)

- odrediti opseg ISMS-a

- odrediti politiku informacijske sigurnosti

- odrediti sustavni pristup procjeni rizika

- izvesti procjenu rizika da bi se odredila, unutar konteksta politike i opsega ISMS-a, važna informacijska sredstva organizacije i njihovi rizici

- procijeniti rizike

- odabrati, za svaki pristup, kontrolne ciljeve i kontrole koje će se primijeniti

- pripremiti Izjavu o primjenjivosti (SoA) [2]

Izvesti(do)

- formulirati plan za obradu rizika, njegove dokumentacije, uključujući planirane procese i detaljne postupke

- primijeniti plan za obradu rizika i planirane kontrole

- izvesti odgovarajuću obuku osoblja i programe za razvijanje svijesti

- upravljati postupcima i resursima u skladu s ISMS-om

- primijeniti postupke koji omogućuju brzo otkrivanje i odgovaranje na sigurnosne incidente [2]

Provjeriti(Check)

Faza provjere ima samo jedan korak, ili skupinu koraka u koraku praćenja, a to su:

- praćenje

- ponovni pregled

- ispitivanje

- revizija

Ta četiri koraka se neprekidno odvijaju i oni moraju obuhvatiti cijeli sustav i certifikacijsko tijelo će željeti vidjeti dokaz za bar jedan ciklus ispitivanja i revizije nakon završetka ISMS-a i prije njihovog posjeta. [2]

Djelovati(Act)

Rezultate ispitivanje i revizije treba pregledati uprava koja će, u promjenjivoj okolini rizika i tehnologija, odrediti, dokumentirati i primijeniti poboljšanja ISMS-a. Zato će ISMS biti predmet stalnog pregleda, daljnjeg ispitivanja i poboljšanja primjene - postupka poznatog kao neprestano unapređenje. [2]

Projektni plan

Kod kreiranja i upravljanja ISMS projektom trebalo bi razviti normalne projekte alate. Također, projektni plan treba sadržavati nacrt rasporeda i određivanje odgovornosti samog vrha i presudnog puta za dovršenje. Taj plan bi trebala biti razumljiva višoj upravi i ne bi trebao sadržavati više od dvije A4 stranice. No, uz to bi trebao i osigurati dovoljan prikaz za one koji će trebati primijeniti plan kako bi mogli naći odgovarajuća rješenja za mnoge funkcionalne izazove koji će se pojaviti. Jednostavnije rečeno, projektni plan ne bi trebao biti previše detaljan, ali bi s druge strane trebao sadržavati detaljna razmišljanja. [2]

Troškovi i praćenje projekta

Ova faza je fokusirana na izradu procjene troškova i resursa uključenih u primjenu ISMS-a, procjenu i vrednovanje potencijalnih koristi i nacrt primjene koji opisuje, na samom vrhu, tko će biti odgovoran za koji posao i u koje vrijeme. Ovdje je bitno pregledavati razvijanje projekta i je li ispravna primjena budžeta.

Ključne točke pregleda razvitka projekta su:

- nakon izrade nacrta izjave o primjenjivosti: svi troškovi nastali prije toga trebaju biti minimalni, međutim, dok izjava o primjenjivosti ne odredi što treba učiniti, neće biti moguće učinkovito odrediti troškove primjene

- nakon primjene početnih postupaka koje primjenjuju određene kontrole

- nakon dovršetka prvog ciklusa revizije sustava i pregleda i prije početnog posjeta certifikacijskog tijela

- godišnje, kao dio redovitog pregleda ISMS-a kako bi se provjerila ispravna primjena budžeta i da bi se obuhvatila sva nova tehnološka pitanja, prijetnje ili ranjivosti

Naravno, organizacija sama po sebi mora imati dobro razvijene postupke suočavanja s projektima koji nisu obuhvaćeni ključnim datumima pregleda i u kojima se troši previše resursa ili rezultati nisu zadovoljavajući. Ako ima dobro razvijene postupke suočavanja s takvim projektima, onda ako kod ISMS-a nešto krene po zlu organizacija će biti spremna. [2]

Za praćenje troškova sigurnosnih mjera od velike pomoći može biti neki alat koji u obzir uzima sve relevantne troškove. Jedan od takvih alata je ROSI kalkulator (engl. Return on Security Investment - povrat na investiciju u sigurnost) koji je besplatan. Više o ovom alatu se može saznati na ovoj adresi

Savjetnici

Postoji pozitivna i negativna strana korištenja usluge savjetnika. Ono zbog čega bi trebalo koristiti vanjske suradnike i prilozi tom pristupu su:

- vanjski suradnici imaju već iskustva i posjeduju stručnost i znanje za uspješnu primjenu ISMS-a

- organizacija nema postojeće resurse i nisu odgovarajući za zahtjeve ISMS projekta i potrebno ih je u kratkom vremenu učvrstiti, a to vanjski suradnik već ima

No, kako uvijek postoji uz pozitivnu i negativna strana, tako je i ovdje. Razlozi protiv angažiranja vanjskih suradnika su:

- savjetnici su skup odvod resursa, ne samo u smislu troškova, nego i u poslu (obično treba odraditi i neki dio posla koji bi oni zapravo trebali)

- organizaciji su potrebne vještine iz područja upravljanja informacijskom sigurnošću. Jedini način da se te vještine steknu je primjena ISMS-a pomoću internog vođenja i pomoću internih resursa i tijekom primjene osigurati da informacijska sigurnost postane dio organizacije. [2]

--Krunoslav Pipić 11:19, 19. siječnja 2013. (CET)

Komunikacija

Komunicirati rano i komunicirati često je pravi način da se komunikacija efikasno koristi u izgradnji ISMS-a. Komunikacija u izgradnji ISMS-a je toliko bitna da je jedan od ključeva uspjeha. U izgradnji ISMS-a mora postojati učinkovito primijenjen plan internih komunikacija. Usklađenost s ISO 27001 govori da komponente tog plana moraju sadržavati:

- komunikaciju vizije informacijske sigurnosti od vrha prema dnu. Dakle, zašto je uopće potreban ISMS, koje su zakonske odgovornosti organizacije, kako će izgledati poslovanje nakon dovršetka programa i koje koje pogodnosti će to donijeti svakome u organizaciji

- redovita informiranja svih o napretku prema ciljevima primjene.

- mehanizam koji će osigurati savjetovanje s ključnim kupcima i sobama unutar organizacije i njihovo uključenje u razvoj ključnih komponenata sustava

- mehanizam koji će osigurati redovitu i trenutačnu povratnu informaciju od ljudi u organizaciji ili na pogođene organizacije treće strane tako da se njihovo izravno iskustvo može koristiti u razvoju konačne verzije

- komunikacija licem u lice bi trebala bi imati potporu učinkovtog sustava razmjene.

Ako organizacija nema dobro razvijen postupak interne komunikacije, svakako će ga trebati razviti za potrebe izgradnje ISMS-a. Dakle, ne bi se trebalo kretati dalje s ISMS projektom bez odgovarajuće interne komunikacije, jer u organizaciji svatko mora znati zašto je uvodi ISMS i što je on zapravo. Naravno, zaposlenici i osoblje moraju aktivno sudjelovati u postupku interne komunikacije i u njegovom razvijanju. Ako su zaposlenici i osoblje pasivni i ne zanima ih što se u organizaciji događa i kakve se promjene uvode onda će se teško doprijeti do njih i biti će teško komunicirati s njima. Međutim, biti će prisiljeni komunicirati o tome, jer se to tiče svih onih koji su u organizaciji. [2]

--Krunoslav Pipić 14:43, 19. siječnja 2013. (CET)

Procjena rizika

Procjena rizika je zapravo sustavna studija cjelokupne imovine, prijetnji, ranjivosti i utjecaja zbog procjene vjerojatnosti i posljedica rizika. Dakle, to je sustavno i plansko razmatranje:

- poslovne štete koja bi mogla nastati kao rezultat niza poslovnih neuspjeha

- realne mogućnosti nastanka takvih neuspjeha

Postupak procjene rizika bi trebalo planirati i zabilježiti ulazne podatke, analizu i rezultate. To ne znači da nužno rabiti programske alate za procjenu rizika, iako oni u složenijim situacijama mogu znatno poboljšati taj postupak i dodati značajnu vrijednost. Logično je da će složenost procjene rizika ovisiti o složenosti organizacije i o rizicima koji se razmatraju. Rizik obično procjenjuju ljudi koji su obučeni za procjenjivanje rizika. To mogu obaviti obaviti ljudi koji su unutar organizacije ako ona ima takve ljude, a ako nema onda će organizacija obučiti ljude u organizaciji ili prenijeti rizik na nekoga drugog. U većini slučajeva je poželjan prvi način budući da će s vremenom biti potrebno ponovno pregledati procjenu rizika kad se promijene okolnosti, a imati nekoga stručnog u organizaciji tko će obavljati procjenu troškova će svakako smanjiti troškove nego da se nekoga izvana plaća.

Što se analize rizika tiče najčešće se koristi kvalitativna analiza, a to se i očekuje prema ISO 27001. Dakle, analiza rizika započinje određivanjem imovine koja se nalazi unutar opsega predloženog ISMS-a, jer je to rizična imovina. Nakon što se prepozna sva imovina, može se prijeći na određivanje prijetnji svakoj imovini. Prijetnja je dakle nešto što može krenuti po zlu ili može napasti i uništiti imovinu. Prijetnje koje mogu uništiti imovinu mogu biti unutarnje ili vanjske, a primjer je požar koji može uništiti veliki dio imovine. Nakon što su identificirane prijetnje, potrebno je odrediti ranjivosti za svaku prijetnju. Npr. prethodno je spomenut požar, a za taj požar ranjivost bi mogla biti prisutnost zapaljivih materijala kao što je papir u prostoriji poslužitelja. Jasno je da određene prijetnje mogu iskoristiti razne ranjivosti. Zatim je potrebno odrediti moguće utjecaje koji će uspješno iskorištavati ranjivosti i prijetnje zbog dostupnosti imovine i njezine povjerljivosti ili cjelovitosti. Svim utjecajima bi se trebala, tamo gdje je to moguće dodijeliti procijenjena novčana vrijednost uz upotrebu sustava kategorija, npr. manje od 1000 kn, od 1000 kn - 5000 kn itd. Nakon svega toga je moguće odrediti razine rizika i nakon toga zaključivanje, za svaki rizik, je li to prihvatljivo ili je potrebna neka vrsta kontrole. [2]

Dakle, nakon procjene rizika se određuje odabir kontrola.

--Krunoslav Pipić 15:01, 19. siječnja 2013. (CET)

Odabir kontrola

Prethodni korak, odnosno procjena rizika je u samom središnjem dijelu ISMS-a, u vrlo velikoj mjeri se može reći da kontrole koje organizacija usvoji jesu zapravo ISMS. Iako to nije strogo istinito, jer postoji mogućnost da se još mnogo vremena potroši na izradu, primjenu, ispitivanje i reviziju odgovarajućih kontrola namijenjenih za određene rizike.

Rizici i kontrole su povezani i oni predstavljaju osnovu sustava upravljanja informacijskom sigurnošću. Rizik se definira kao kombinacija vjerojatnosti događaja i njegovih posljedica, a kontrola se definira kao način upravljanja rizikom, uključujući politike, postupke, smjernice, prakse ili organizacijske strukture, koje mogu biti administrativne, tehničke, upravne ili pravne prirode. Jasno je da kontrole informacijske sigurnosti nisu samo tehničke prirode, jer da jesu doživjele bi neuspjeh zbog toga što se nijedna kontrola ne može sama održavati.

Sve kontrole informacijske sigurnosti se sastoje od postupaka, tehnologija i ljudske aktivnosti. Ako se za primjer uzme prijetnja od virusa i hakera, ISO 27001 zahtijeva kontrolu protiv zloćudnog softvera, potrebno je odmah pomiješati tehnološke i proceduralne kontrole. No sam odabir kontrola i softver od zloćudnog softvera ne zadovoljava zahtjev koji jasno pokriva elektroničku poštu, Instant Messaging itd. Dakle, potrebna je kombinacija tehnologije, postupka i ispravnog ponašanja. Stoga, potrebno je filtrirati elektroničku poštu i zaposlenicima dat do znanja da ne otvaraju sve linkove koji su im imalo sumnjivi.

Na samom kraju bitno je odrediti kranju točku sigurnosti koja je također veliko pitanje. Prije pojave interneta i velikog razvoja tehnologije vanjski rub informacijske sigurnosti je bilo lako odrediti, no pojavom bežičnih mreža i mobilnih uređaja, vanjski rub se teško brani. No, za sve to postoji rješenje pa bi tako bežižne mreže trebalo ispravno prilagoditi i mobilni pristup bi trebao biti ostvaren putem odgovarajuće sigurne veze kao što je VPN. Budući da softver koji radi sa zaštitom ili firewallom, treba imati na umu da zastarijeva brzo i da je potrebno osigurati njegovo odgovarajuće ažuriranje kako bi mogao i dalje štititi podatke. [2]

--Krunoslav Pipić 13:13, 20. siječnja 2013. (CET)

Dokumentacija

Procjena rizika određuje kontrole koje treba primijeniti u ISMS-u, a izjava o primjenjivosti određuje kontrole koje se primjenjuju u pristupu upravljanja rizikom. Svaka od tih kontrola, zajedno sa Vašim pristupom određivanju i upravljanju rizikom, upravnom strukturom, postupkom donošenja odluka i svakom drugom komponentom Vašeg sustava upravljanja informacijskom sigurnošću treba biti dokumentirana kao referentna točka, kao polazište koje će osigurati dosljednu primjenu tijekom vremena i koje će omogućiti neprekidno poboljšanje.

Dokumentacija će biti dio cjelokupnog projekta koji će zahtijevati najviše vremena i stoga način rješavanja tog pitanja. Dokumentacija mora biti potpuna, razumljiva, u skladu sa zahtjevima standarda i odgovarajuća za organizaciju. ISO 27001 opisuje minimum dokumentacije koju treba sadržavati ISMS (da bi zadovoljio zahtjeve standarda da organizacija održava dovoljne zapise kojima će prikazati sukladnost na zahtjevima standarda). [3]

Ti dokumenti sadržavaju:

- politiku informacijske sigurnosti, izjavu o opsegu ISMS-a, različite kontrolne ciljeve i izjavu o primjenjivosti. SVi oni zajedno čine priručnik ISMS politike

- dokaz o akcijama koje je poduzela organizacija i njezina uprava da bi odredila opseg ISMS-a

- opis upravnih smjernica(koordinacijski tim). TO bi se moglo korisno povezati s tablicom organizacijske strukture

- plan za obradu rizika i temeljne, dokumentirane postupke (koji trebaju sadržavati odgovornosti i potrebne akcije) koje primjenjuju svaku od određenih kontrola. Postupak opisuje tko mora što činiti, pod kojim uvjetima ili do kada i kako. Ti postupci će biti priručnik ISMS politike.

- postupke koji uređuju upravljanje i pregled ISMS-a. Oni također mogu bit dio priručnika politike

Priručnik ISMS politike trebao bi biti kontrolirani dokument, dostupan svom osoblju. Može biti u pisanom obliku, ali je najučinkovitiji na intranetu. Intranet osigurava trenutačnu dostupnost tekuće verzija bilo kojeg postupka svim članovima bez odlaganja. Također, korisno je usvojiti strukturirani sustav brojčanog označavanja koji osigurava lako snalaženje u priručniku i kontroli izdanja dokumenta, praćenje zamjenskih stranica i cjelovitosti dokumenta. Osoblje treba obučiti kako se koristiti priručnikom, a također i kako pripremiti nacrt postupaka za imovinu i poslove za koje su osobno odgovorni. [3]

--Dragan Marinković 15:55, 20. siječnja 2013. (CET)

Ispitivanje

Za uspješnu primjenu ISMS-a, uz sve dosad navedeno, spada i ispitivanje.

ISMS mora moći djelovati u stvarnom svijetu. Rizici su prepoznati, razvijene su odgovarajuće kontrole i trebalo bi vrijediti da kontrole djeluju onako kako su zamišljene, te da u slučaju nekog neočekivanog događaja, postoji protumjera za isti. Ukratko, PDCA model se odnosi na primjenu ISMS-a, ali i na primjernu pojedinih kontrola. U tom smjeru, postoje 4 vrste ispitivanja koje treba razmotriti prije početka postupka certifikacije:

- Izravna revizija - uključuje obučenog revizora koji uzima dokumentirani potupak i provjerava je li sve ostvareno onako kako je opisano u postupku. Za potrebe ovoga, mora se formirati tim obučenih internih revizora (unutar organizacije ili ne)

- Ispitivanje na papiru - ispitivanje kontrola, prepoznavanje ranjivosti imovine, mehanizmi kontrola itd.

- Ispitivanje u realnim uvjetima - provjeravanje djeluju li sustavi u slučaju nenadanog događaja. Ovakav tip ispitivanja trebalo bi provesti netko "izvana", jer ako sustav testira neko unutar organizacije, postoji problem subjektivnosti. Također, trebaju se pripremiti mjere ako tijekom testiranja stvarno nešto pođe po zlu

- Ispitivanje širokih razmjera - ispitivanje kompletnih planova kontinuiteta poslovanja. Ovakvo ispitivanje je složeno, treba se planirati unaprijed da bi se testiralo što više stvari unutar organizacije

Treba također napraviti i raspored revizije i ispitivanja, koja će obuhvatiti sva područja ISMS-a. Neke kontrole ipak treba ispitivati češće nego druge. Ukratko, treba se svaki eventualni propust predvidjeti, jer certifikatori neće tolerirati neke značajne propuste. [2]

Sve navedeno u ovom poglavlju trebalo bi biti u zadovoljavajućoj (u sljedećem poglavlju vidljivo da ISO 27001 ne teži savršenstvu) mjeri ostvareno da bi organizacija mogla (htjela) predati zahtjev za pokretanjem postupka certifikacije, a u nastavku slijedi opis koraka koji se trebaju izvršiti da bi organizacija stigla do krajnjeg cilja, a to je ISO 27001 norma.

--Ivan Raspović 14:46, 20. siječnja 2013. (CET)

Postupak certifikacije

Nakon postavljanja ISMS-a koristeći ISO standarde, organizacija može procesirati poslovne rizike kao ponavljajući proces, i to na način da koristi standardizirane politike, procedure, alate i predloške.

Pregled certifikacijskog procesa

Predloženi standard ISO 27006, koji je još uvijek na čekanju, daje upute za akreditacijska tijela (u daljnjem tekstu certifikatori) u pogledu certificiranja i registriranja ISMS-a od strane neke organizacije. Kako standard još nije dostupan, certifikatori obavljaju varijacije jako sličnog procesa da bi organizaciju registrirali kao valjanu za ISO 27001 certifikat.

Proces nije savršen, ponajprije zato što je sigurnost proces a ne cilj, pa je zato svrha certifikacijskog procesa da planira, implementira, nadzire, osvrće se i revidira sigurnost s promjenjivim industrijskim znanjem, poslovnim okruženjem, ali i s rastućim brojem prijetnji.

Dakle, nameće se zaključak da cilj procesa certifikacije nije taj da se dokaže zagarantirana 100%-tna sigurnost, već zadovoljavajuća razina pripremljenosti sa odgovarajućom politikom, standardima i procedurama koje su nužne, a navedene su u ISO 27001 i ISO 27002.

Certifikacija ISMS-a traje cca. 3 godine, a tada se traži recertifikacija. O ovlaštenim certifikatorima nešto kasnije u ovom projektu. Proces certifikacije se u globalu sastoji od sljedećih aktivnosti, a koje u variraju u nekim sitnicama ovisno o certifikatoru:

- Prije interne prosudbe (audita)

- Odabir ovlaštenog certifikatora

- Pripreme za internu prosudbu

- Interna prosudba

- Aktivnosti prije posjeta organizaciji

- Dio 1.

- Dio 2.

- Posjet organizaciji

- Dio 3.

- Nakon posjeta organizaciji

- Dio 4.

- Aktivnosti prije posjeta organizaciji

- Nakon interne prosudbe

Samo ovlašteni certifikator može certificirati organizaciju kao ISO 27001 sukladnu, a prvi korak organizacije ka tome je odabrati istog. Nakon toga idu pripreme za internu prosudbu, a koje uključuju prikupljanje sve relevantne dokumentacije, uz istovremeno obavještavanje odgovarajućeg osoblja o eventualnim telefonskim pozivima, ali i posjetu certifikatora koji će uslijediti. Slijedi sama faza interne prosudbe koja započinje sa aktivnostima koje su uključene prije posjeta organizaciji. Te aktivnosti, između ostalog, uključuju osvrt na dokumentaciju od strane certifikatora. Ako nema nekog nepredviđenog događaja, tada slijedi posjet organizaciji u kojem certifikator ovjerava da je ono predočeno u dokumentaciji na isti način vidljivo u stvarnosti funkcioniranja organizacije. Poslije posjete, certifikator analizira rezultate i daje izvještaj svoga viđenja organizaciji. To najčešće znači da slijede jedan od dva scenarija, a to su da je certifikacija odobrena ili se moraju poduzeti neke korektivne akcije prije nastavka procedure. [1]

U nastavku o svakom koraku navedenom gore detaljnije.

--Ivan Raspović 19:49, 15. siječnja 2013. (CET)

Odabir certifikacijskog tijela

Kao što je već prije navedeno, samo ovlašteni certifikator može organizaciju certificirati kao sukladnu sa ISO 27001. National Accreditation Board certificira certifikatora s ciljem da on postane ovlašteni za davanje ISO 27001 certifikata. Organizacija koja je prepoznata kao ovlašteni certifikator ne može samu sebe proglasiti kao zadovoljavajuću prema ISO 27001 standardima, već internu prosudbu za nju mora provesti neki drugi ovlašteni certifikator. Isto tako, ako je taj „drugi ovlašteni certifikator" sudjelovao u izradi ISMS-a te organizacije, onda on ne smije certificirati, već je nužno naći novog ovlaštenog certifikatora za provedbu interne prosudbe.

Cilj interne prosudbe certifikatora je potvrditi da je: organizacija implementirala ISMS, da postoje odgovarajuće procedure potrebne za rad, da su uspostavljeni standardni za nadzor i reviziju ISMS-a, da postoji odgovarajuća dokumentacija, ali i da organizacijska praksa prati istu. [1]

--Ivan Raspović 20:00, 15. siječnja 2013. (CET)

Checklista kao priprema za certifikaciju

Checklista koju ćemo vidjeti u nastavku, daje potpunu listu dokumenata i aktivnosti koje organizacija treba napraviti da se pripremi za internu prosudbu. Certifikator provjerava postojanje svakog od dokumenata, a u isto vrijeme i kvalitetu istih u skladu sa propisanim ISO 27001 i ISO 27002 standardom. Savršenstvo nije cilj, već je cilj dobra čvrsta podloga za upravljanje informacijskom sigurnošću. [1]

| Dokumentacija | Opis |

|---|---|

| Djelokrug | Dokumentacija koja opisuje granice ISMS-a |

| Informacije i informacijska imovina s klasifikacijom | Dokumentacija koja opisuje bitne informacije i informacijsko-tehnološku imovinu unutar okvira, a također uključuje klasificiranje pojedinih dijelova imovine prema njihovoj važnosti za organizaciju |

| ISMS politika | Dokument koji opisuje organizacijsku politiku |

| Politika informacijske sigurnosti | Dokument koji sadrži opis organizacijskog ISMS-a "laičkim" rječnikom |

| Procjena rizika | Dokument koji opisuje standarde, alate i predloške pomoću kojih se radi procjena rizika |

| SoC (Selection of Controls) ISO 27001 norme | Lista bitnih kontrola iz ISO 27001 |

| Obrada rizika | Dokument koji uključuje planiranje evidentiranja rizika, a uključuje i fazu planiranja obrade istih |

| SoA (Statement of Applicability) | Dokument koji uključuje sve ISO 27001 kontrole i tvrdnje za svaku od njih |

| Priručnik informacijske sigurnosti | Uključuje sve sigurnosne kontrole i procedure unutar organizacije |

| Upravljanje kontinuitetom poslovanja | Dokument koji opisuje upravljanje kontinuitetom i oporavkom organizacije u slučaju katastrofe koji uključuje business continuity(BC) plan i disaster recovery plan(DRP) |

| Trening dokumenti i plan | Dokumenti koji opisuju svjesnost o informacijskoj sigurnosti, trening i poduku zaposlenika, kao i plan kada će se ista održati |

| Opis ISMS operacija | Dokument koji opisuje operacije i ulogu ISMS-a, a ujedno i uključuje lokacije ISMS dokumenata |

| Dokument upravljanja incidentima | Dokument koji opisuje proces upravljanja incidentima |

| Mjerenja | Dokument koji pokazuje kako organizacija mjeri učinkovitost ISMS operacija |

| Ažuriranje rezidualnih rizika | Dokument koji opisuje proces ažuriranja znanja o svim prihvaćenim rizicima |

| Checklista certifikatora | Dokument koji opisuje interne provjere |

| Rezultati interne prosudbe | Dokument koji uključuje upravljanje ISMS-om |

| Program poboljšanja ISMS-a | Dokument koji opisuje ISMS poboljšanja kao rezultate interne provjere |

--Ivan Raspović 22:40, 16. siječnja 2013. (CET)

Faze procesa interne prosudbe

Ovdje će biti opisana 4 dijela, nabrojena kao takva u pregledu certifikacijskog procesa, uz kratak opis svakog od njih. Ovi dijelovi se razlikuju između različitih certifikatora, ali svi imaju isti cilj da usporede spremnost organizacije za ISO standard. Aktivnost prije interne prosudbe uključuje dijelove 1 i 2, dio 3. je u dijelu kada organizacija posjećuje organizaciju, a zadnji dio spada nakon interne prosudbe.

Tablica 4.2. pokazuje sva 4 dijela i njihov kratak opis. [1]

| Dio interne prosudbe | Opis |

|---|---|

| 1. | Angažiranje certifikatora i pokretanje interne prosudbe; davanje dokumentacije na uvid |

| 2. | Provjera postojanja prikladne dokumentacije i kvalitete pokrivenosti dokumentacije. Ako interni prosuditelj (certifikator) smatra da su dokumenti zadovoljavajući, pristat će na pregled organizacije na licu mjesta |

| 3. | Interna prosudba na licu mjesta i vrednovanje tvrdnji o ISMS dokumentaciji. Nakon toga, interni prosuditelj će sazvati sastanak da priopći svoja zapažanja |

| 4. | Analiziranje rezultata i zaključivanje postupka |

--Ivan Raspović 20:37, 15. siječnja 2013. (CET)

Dio 1. Angažiranje certifikatora i pokretanje interne prosudbe

Nakon što organizacija odabere i angažira certifikatora, isti će tražiti dokumentaciju vezanu uz ISMS. Ovo uključuje svu dokumentaciju o ISMS-u, zatim vezano uz obradu rizika, SoA, SoC, implementacijski planovi, planovi uprave, procedure itd. Ovi dokumenti bi se morali prenijeti sigurnim putem, uz prethodno potpisan NDA (Non-Disclosure Agreement).

Nakon završenog dijela 1, interni prosuditelj (certifikator) se mora osvrnuti na dokumente priložene, te odgovoriti na sljedeća pitanja: Jesu li dokumenti potpuni? Radi li organizacija prave postupke pri dokumentiranju i radu sa svojim ISMS-om? [1]

--Ivan Raspović 21:45, 15. siječnja 2013. (CET)

Dio 2. Pregled dokumenata

U ovom dijelu, certifikator će detaljno pregledati dokumentaciju i njezinu kompatibilnost sa ISO 27001 i IS0 27002 normom. Tražiti će povezanost između navedenih normi, politike, standarda, procedura i stvarne organizacijske prakse. Također, tražit će se vidljivost primjene PDCA modela u kreiranju i održavanju ISMS-a. Ukratko, tražit će se sve vezano uz ISO 27001.

Dobra praksa bi bila i da se pripreme dokumenti vezani uz ISO standarde, jer će se na taj način sam proces ubrzati.

Certifikator će odlučiti je li organizacija spremna za prosudbu na licu mjesta. Ako jest, ista će se dogoditi, a ako ne, dat će se preporuke za poboljšanje pripremljenosti u budućnosti.

Ako se smatra da je dokumentacija zadovoljavajuća, dogovorit će se termin prosudbe na licu mjesta. Tada će se provjeravati je li u stvarnosti praksa jednaka kao ona prikazana u dokumentaciji. Treba paziti, jer eventualna dobra praksa koja nije popraćena dokumentacijom nije dobra. Ta dobra praksa dosta često odlazi sa ljudima koji napuštaju organizaciju, pa bi bilo preporučljivo, tj. trebalo bi biti dokumentacije da se uputi određeno osoblje u za njih pravilnu akciju.

Dio 2. je dio aktivnosti prije samog posjeta organizaciji. Ako se certifikator složi da je organizacija spremna za nastavak procesa certificiranja, tada on treba dogovoriti vrijeme posjeta, eventualne pojedinačne intervjue, aktivnosti koje će se izvršavati i dogovoriti da se omogući pristup u zatražena područja u dogovoreno vrijeme. Navedene aktivnosti oko organizacije samog posjeta ne mora nužno izvršavati certifikator, već može uspostaviti kontakt sa organizacijom, te zadužiti određenu osobu za takve stvari. [1]

--Ivan Raspović 21:57, 15. siječnja 2013. (CET)

Dio 3. Interna prosudba na licu mjesta

Treći dio je interna prosudba na licu mjesta. Događa se nakon što certifikator odluči da je dokumentacija u skladu sa ISO sigurnosnim standardima. Svrha posjeta je utvrditi jesu li ljudi svjesni sigurnosti, odnosno jesu li prakse napisane u dokumentaciji u stvarnosti jednake.

Ovaj dio uključuje intervjue, kao i verifikaciju i validaciju sigurnosnih kontrola.

Verifikacija je utvrđivanje prisutnosti :

- sigurnosnih servisa – centar za incidente, helpdesk, stranica za oporavak od katastrofe itd.

- sigurnosnih mehanizama – firewall-ovi, detekcija uljeza, anti-malware itd.

Jedna stvar je imati gore navedene mehanizme, a druga stvar je njihova stvarna uloga, odnosno kvaliteta u organizaciji. To radi validacija, a uspoređuje je li pojedini servis radi svoju svrhu na način da ga ispituju prema onome što je organizacija definirala da isti radi.

Validacija kontrola može biti na 2 načina:

- Shoulder surfing – certifikator prati rad zaposlenika organizacije i prati je li sve u skladu s politikom, standardima i procedurama

- Samoprocjena – logon sa više korisnika, provjera OS-a, sigurnosti komunikacije (npr. preko VPN-a), fizička zaštita itd.

Tijekom posjete u svrhu interne prosudbe, certifikator će puno toga testirati u „širinu i dubinu“. Mnogo kasnijih aktivnosti mogu ovisiti o prvom dojmu. Da bi zadobili taj „prvi dojam“ certifikatora, treba biti vidljiva visoka razina svjesnosti, znanje o sigurnosti u globalu i znanje o organizacijskim sigurnosnim ciljevima. Certifikator tada može utvrditi da organizacija radi prave stvari, odnosno da razumije čitavu priču oko ISO 27001, a ne da se prijavila za certificiranje „jer je to u trendu“.

Neke aktivnosti su standardne, tj. ne improviziraju se od strane certifikatora. Takve aktivnosti su npr. provjera lozinki i šifri za zaključavanje, kartice se provjeravaju na način da se štiti privatnost i identitet. Osim toga, certifikator će se, naravno, najviše zadržati na ISO 27001, ali je nekako ustaljena praksa da se trudi naći „rupa“, jer sve ono „na papiru“ ne mora nužno značiti da je organizacija 100% sigurna. Ako se nađe propust, nastavljaju se tražiti i posljedice tog propusta.

Sve ovo gore navedeno može nas dovesti do zaključka da certifikatori mogu biti: *nametljivi – mogu doći na procjenu s ciljem da ako nađu neki propust (poput onog s lozinkama), kompromitiraju sustav. Mogu probati DoS napad (jako dobro za naći propust, ali loše ako to stvarno zaustavi pojedine servise) *nenametljivi – recimo da nađu propust kod logiranja, to će biti samo zabilježeno Jedan od mogućih scenarija nakon faze 3 prikazan je u sljedećoj tablici:

| Dio interne prosudbe | Opis |

|---|---|

| Pregled dokumenata | Izvještaj o dokumentima i statusu istih |

| Rezime | Izvještaj o inspekciji obavljenoj od strane certifikatora |

| Zapažanja | Nađeno, a nije u skladu sa standardima, te se mora popraviti do sljedećeg eventualnog pokušaja certificiranja |

| Preporuke | Preporuka za prijavu za ISO 27001 certifikat |

Ukratko, ovaj izvještaj uključuje nalaske certifikatora u formatu takvom da odražava ono što organizacija treba imati, njezino trenutno stanje, zatim GAP analizu (predložak dostupan poslije zaključnog dijela), analizu sanacije i preporuke za ispravljanje "GAP-ova".

Certifikator nakon ove faze može koristiti „ružnu riječ“ nonconformity, a to bi značilo da su standardi u organizaciji suprotni onima ISO 27001 standardu. Tri takve razine mogu biti:

- velika – totalni raspad sistema, kontrola ili ciljeva; kompletan nedostatak prakse ili dokumentacije - najčešće znači da je organizacija „pala“ na ISO 27001 certificiranju, te da će morati pričekati 6 mjeseci za eventualno novo pokretanje postupka

- mala – neki dio fali ili može izazvati zabune; politika postoji, nije u skladu s ISO standardima – moguće je da organizacija pokrene ponovni postupak i za manje od 6 mjeseci

- primjedba – sve je u redu, ali certifikator vidi prostor za napredak [1]

--Ivan Raspović 14:57, 16. siječnja 2013. (CET)

Dio 4. Izvještaj o pronađenom i zaključivanje postupka

U ovom dijelu certifikator formalno predaje sve rezultate organizaciji. To je zapravo prezentacija „rupa“, opcija i preporuka organizaciji od strane certifikatora. Certifikator daje klasifikaciju svakog propusta, a organizacija daje pisani odgovor na svaki od njih. Ukratko, rezultat 4. dijela je pad ili prolaz.

U slučaju da je pad:

- organizacija mora čekati 6 mjeseci da ponovno pokrene postupak za certifikaciju, a u međuvremenu mora obaviti korektivne akcije

U slučaju da je prolaz:

- certifikat je dobiven

- vrijedi 3 godine, nakon čega slijedi postupak obnavljanja

- moguće dogovoriti nadzor ISMS-a od strane certifikatora kroz te 3 godine u kojem će on povremeno posjećivati organizaciju s krajnjim ciljem da proces obnavljanja nakon roka bude brz i „bezbolan“ [1]

--Ivan Raspović 15:10, 16. siječnja 2013. (CET)

Zašto ISO 27001?

Kažu da je dobro da organizacija ima ISO 27001 certifikat, ali zašto? U ovom dijelu ćemo se malo pozabaviti i sa tim dijelom.

Mnogo toga bi se moglo ovdje reći, ali je nekako CRN (Computer Reseller News) 2009.godine najbolje to predočio sa 10 razloga:

- ISO 27001 je internacionalno prepoznat, pa će i iskustvo organizacije biti

- Najbolja praksa; odvajanje onih sa stvarnim iskustvom od onih koji samo razmišljaju o tome na način da se profitira od iskustva drugih

- Baziran na riziku; gleda što organizacija treba, te ne nameće određene standarde; pravovremeni, pravedni i isplativ savjet

- Standard za upravljanje, a ne tehnički standard; daje model upravi koja tada mora pokazati svoje vještine donošenja odluka

- Holistički; razmatra sve aspekte informacijske sigurnosti, ne samo tehničke mjere, demonstrira dubinu i širinu

- Organizacije mogu biti nezavisno certificirane; daje vanjski nezavisni pogled na poslove o sigurnosti u organizaciji

- Daje način kako držati rizike pod kontrolom, dopuštajući redovit pregled i objektivnu analizu rizika

- Daje proces za praćenje sigurnosti i napretka; mogućnost dokazivanja koristi od sigurnosti i ulaganja u sigurnost

- Komplementaran je sa drugim standardima, poput ISO 9001, ISO 14001 i ISO 20001

- Svaka organizacija sa ISO 27001 certifikatom je izjavila da je popravila upravljanje sigurnošću u organizaciji [10]

--Ivan Raspović 16:00, 16. siječnja 2013. (CET)

Popis kompanija ovlaštenih za ISO 27001 certficiranje

Budući da u listi certifikatora ima njih "samo" 69, ovdje ju donosimo u cijelosti:

|

|

Treba napomenuti da pojedina certfikacijska kuća može imati i podružnice. [4] Kratak osvrt na listu bi bio taj da odmah "upada u oči" Njemačka kao predvodnicu u Europi.

--Ivan Raspović 17:57, 15. siječnja 2013. (CET)

Top 10 država po broju certificiranih organizacija

U nastavku možemo vidjeti 10 država sa najvećim brojem certificiranih organizacija: [11]

| Rang | Država | Broj organizacija |

|---|---|---|

| 1. | Japan | 4152 |

| 2. | Velika Britanija | 573 |

| 3. | Indija | 546 |

| 4. | Tajvan | 461 |

| 5. | Kina | 393 |

| 6. | Njemačka | 228 |

| 7. | Češka | 112 |

| 8. | Južna Koreja | 107 |

| 9. | SAD | 105 |

| 10. | Italija | 82 |

Možda je za neke ljude iznenađenje, ali sigurno je da je za veliku većinu očekivano da je Japan na vrhu, iako možda ne ovako uvjerljivo. Također, razočaranje sa SAD-om koji se nalazi na "tek" 9.mjestu.

O tome kakvo je stanje u Hrvatskoj, u pogledu certifikatora i certificiranih, u nastavku.

--Ivan Raspović 23:50, 17. siječnja 2013. (CET)

ISO 27001 certificiranje u Hrvatskoj

U Hrvatskoj trenutno djeluje 7 certifikacijskih kuća koje nude certificiranje prema ISO 27001. Svaka od tih kuća dio je jedne od gore navedenih grupacija. U sljedećoj tablici, nabrojeno tih 7 certifikacijskih kuća sa imenom globalne certifikacijske kuće kojoj pripadaju (uz napomenu da za SIQ Hrvatska nije nađen podatak o povezanoj globalnoj kući), te gradom sjedištem u Hrvatskoj: [12]

| Naziv | Djeluje u sklopu | Sjedište |

|---|---|---|

| Det Norske Veritas Adriatica d.o.o. | DNV | Zagreb |

| Bureau Veritas Croatia d.o.o. | Bureau Veritas Certification | Rijeka |

| SIQ Croatia d.o.o. | --- | Zagreb |

| TÜV Croatia | TUV NORD CERT GmbH | Slavonski Brod |

| SGS Adriatica d.o.o. | SGS ICS Limited | Rijeka |

| TÜV Süd Sava d.o.o. | TÜV SÜD Gruppe | Zagreb |

| Lloyd's Register EMEA, Podružnica Hrvatska | LRQA | Zagreb |

Svijest za ISO 27001 je u punom jeku u cijelom svijetu, a od svih poslovnih organizacija, u RH njih 27 je trenutno registrirano u skladu sa ISO 27001 certifikatom. One su navedene u nastavku sa imenom i sjedištem: [11]

| Naziv | Sjedište |

|---|---|

| CS Computer Systems | Zagreb |

| Agencija za komercijalnu djelatnost d.o.o. | Zagreb |

| Vipnet usluge d.o.o. | Zagreb |

| Agrokor d.d. | Zagreb |

| AKD Zaštita | Zagreb |

| Altus Information Technology Ltd. | Zagreb |

| Megatrend poslovna rješenja d.o.o. | Buzin |

| Infodom d.o.o. | Zagreb |

| Zvijezda d.d. | Zagreb |

| Omega Software d.o.o. | Zagreb |

| Ice d.o.o. | Pazin |

| Avalon d.o.o. | Đurđevac |

| IN2 d.o.o. | Zagreb |

| Igea d.o.o. | Varaždin |

| Grad d.o.o. | Pula |

| Benko Kotruljić d.o.o. | Zagreb |

| Cetis-TG d.o.o. | Sveta Nedelja |

| Combis d.o.o. | Zagreb |

| Croatian Environment Agency | Zagreb |

| MBU d.o.o. | Zagreb |

| IT sistemi - nove tehnologije d.o.o. | Split |

| mStart telekomunikacije d.o.o. | Zagreb |

| Najam Riwal d.o.o. | Split |

| Omni Aspect d.o.o. | Kutina |

| Print centar Krapina d.o.o. | Krapina |

| S/T Hrvatska d.o.o. | Zagreb |

| T-Mobile Croatia LLC. | Zagreb |

Također treba napomenuti da su do ovog popisa još 3 organizacije imale ISMS, ali se na službenom popisu nisu našle. Pretražujući prošle podatke, te organizacije nisu imale zadnji certifikat unutar 3 ili više godina, za što bi se nametnuo zaključak da iste nisu predali ponovni zahtjev za certifikacijom (recertifikacija) ili su, što je vjerojatnije, zanemarili ISMS, pa nisu prošli recertifikaciju. One su: Privredna banka Zagreb d.d., Matičnjak d.o.o. i Primorsko-goranska županija.

Cetifikat Agencije za komercijalnu djelatnost d.o.o. (izdan 2010.godine) izgleda ovako:

Možemo zaključiti ovo poglavlje "zadovoljni", a to ne zato jer imamo 27 organizacija, već zato što smo s tim brojem na 25. mjestu u svijetu. Primjerice, jedna država kao Meksiko je iza nas. Sigurno je da trebamo nastaviti, ali lako moguće da je za ostale razlog financijski, pa da nema sredstava za implementirati ISO 27001, a također je moguće i da nema dovoljno stručnog kadra koji bi isto pokušao uspostaviti. Možemo reći, "solidna" situacija.

--Ivan Raspović 19:01, 16. siječnja 2013. (CET)

Zaključak

Sigurnost, kao jedan bitni aspekt današnjeg vremena, nije nešto što bi trebali zanemariti. Organizacije bi morale spremne dočekati prijetnje današnjeg vremena, pa ako se i neki napad dogodi, isti neće ostaviti neke velike posljedice na organizacijski IS. ISO 27001 predstavlja jedan takav standard u kojem je zapisano sve ono što bi „trebalo“ biti dovoljno da obrana od napada bude učinkovita, poput izgradnja ISMS-a. Nitko ne kaže da organizacija koja nema ISO 27001 certifikat nema učinkovit sustav sigurnosti, ali dobivanje ovakvog certifikata sigurno će doprinijeti prepoznavanju organizacije od strane klijenta, pa će korist od istog biti višestruka. U svijetu je mnogo certificiranih organizacija, Hrvatska je na 25. mjestu. Nadajmo se da ćemo nastaviti napredovati, te da će se svijest o certificiranju nastaviti razvijati.

--Ivan Raspović 11:24, 17. siječnja 2013. (CET)

Dokumenti vezani uz normu ISO 27001

| Dokument | Link |

| Procedura za upravljanje dokumentacijom i zapisima | preuzimanje |

| Projektni plan | preuzimanje |

| Popis statutarnih, regulatornih, ugovornih i ostalih zahtjeva | preuzimanje |

| Procedura za identifikaciju zahjeva | preuzimanje |

| Odluka o opsegu ISMS-a | preuzimanje |

| Politika ISMS-a | preuzimanje |

| Metodologija za procjenu i obradu rizika | preuzimanje |

| Tablica procjene rizika | preuzimanje |

| Tablica obrade rizika | preuzimanje |

| Izvjesce o procjeni rizika | preuzimanje |

| Izvjesce o primjenjivosti | preuzimanje |

| Plan obrade rizika | preuzimanje |

| Predložak GAP analize | preuzimanje |

| Politika pravilne uporabe informacijskih resursa | preuzimanje |

| Politika rukovanja klasificiranim informacijama | preuzimanje |

| Popis informacijskih resursa | preuzimanje |

| Izjava o povjerljivosti | preuzimanje |

| Izjava o prihvaćanju dokumenata | preuzimanje |

| Sigurnosne klauzule za dobavljače i partnere | preuzimanje |

| Operativne procedure za informacijsku i komunikacijsku tehnologiju | preuzimanje |

| Politika razmjene informacija | preuzimanje |

| Politika sigurnosnih kopija | preuzimanje |

| Politika uklanjanja i uništavanja | preuzimanje |

| Politika upravljanja promjenama | preuzimanje |

| Politika čistog stola i čistog ekrana | preuzimanje |

| Politika kontrole pristupa | preuzimanje |

| Politika mobilnog računarstva i rada na daljinu | preuzimanje |

| Politika uporabe lozinki | preuzimanje |

| Politika uporabe mrežnih servisa | preuzimanje |

| Politika uporabe kriptografskih kontrola | preuzimanje |

| Specifikacija zahtjeva za informacijski sustav | preuzimanje |

| Jedinstveni popis incidenata | preuzimanje |

| Procedura za upravljanje incidentima | preuzimanje |

| Politika kontinuiteta poslovanja | preuzimanje |

| Upitnik | preuzimanje |

| Popis aktivnosti | preuzimanje |

| Prioriteti oporavka za aktivnosti | preuzimanje |

| Strategija oporavka za aktivnost_xy | preuzimanje |

| Strategija kontinuiteta poslovanja | preuzimanje |

| Plan kontinuiteta poslovanja | preuzimanje |

| Plan odaziva na incidente | preuzimanje |

| Jedinstveni popis incidenata | preuzimanje |

| Popis lokacija za kontinuitet poslovanja | preuzimanje |

| Plan transporta | preuzimanje |

| Kontakt podaci ključnih osoba | preuzimanje |

| Plan oporavka za aktivnost_xy | preuzimanje |

| Obrazac pregleda nakon incidenta | preuzimanje |

| Plan obučavanja i osvješćivanja | preuzimanje |

| Plan obučavanja i pregledavanja | preuzimanje |

| Plan vježbanja i testiranja | preuzimanje |

| Izvješće sa provedene vježbe i testiranja | preuzimanje |

| Godišnji plan internih audita | preuzimanje |

| Izvješće o internom auditu | preuzimanje |

| Procedura za interni audit | preuzimanje |

| Zapisnik pregleda od strane menadžmenta | preuzimanje |

| Obrazac za korektivnu ili preventivnu mjeru | preuzimanje |

| Procedura za korektivne i preventivne mjere | preuzimanje |

| Popis dokumenata ISO 27001 | preuzimanje |

--Krunoslav Pipić 00:28, 18. siječnja 2013. (CET)

Praktični dio

Na sljedećoj adresi se nalazi praktični dio projekta. Sve kontrole u obliku checklista i na kraju prikaz prosječne ocjene za pojedinu sigurnosnu kategoriju (1-5 niska razina implementiranih kontrola, 6-8 srednja razina implementiranih kontrola, 9-10 visoka razina implementiranih kontrola)

Source kod sa uputama na sljedećem linku

--Krunoslav Pipić 15:08, 26. siječnja 2013. (CET) --Ivan Raspović 15:17, 26. siječnja 2013. (CET) --Dragan Marinković 15:23, 26. siječnja 2013. (CET)

Literatura

- Arnason S.T., Willett K.D., How to achieve 27001 Certification, Auerbach Publications, 2008., dostupno 18.1.2013. na http://www.sos.cs.ru.nl/applications/courses/sio2009/literatuur/How%20to%20Achieve%2027001%20Certification%20%282007%29.pdf

- Calder A., Devet koraka do uspjeha, ISO 27001 - Pregled primjene, Zavod za ispitivanje kvalitete, 2007.

- Odjel za informacijsku sigurnost, BS ISO/IEC 27001:2005, Zavod za ispitivanje kvalitete, 2007.

- (***), Certifikacijske kuće, ISO 27001 certificates.com, dostupno 18.1.2013. na http://www.iso27001certificates.com/certification_directory.htm

- (***), Information technology — Security techniques — Information security management systems — Requirements, cert.sd, dostupno 18.1.2013. na http://www.cert.sd/images/stories/iso27001.pdf

- (***), IS&BCA - Besplatna preuzimanja, ISO 27001 standard.com, dostupno 18.01.2013. na http://www.iso27001standard.com/hr/besplatna-preuzimanja

- (***), IS&BCA - Besplatni kalkulator porata na investiciju u sigurnost, ISO 27001 standard.com, dostupno 18.01.2013. na http://www.iso27001standard.com/hr/rosi/povrat-na-investiciju-u-sigurnost

- (***), ISO 27001 Sustav upravljanja informacijskom sigurnošću, dnvba.com, dostupno 18.01.2013. na http://www.dnvba.com/hr/Certifikacija/Sustavi-upravljanja/Sigurnost-informacija/Pages/ISO-27001.aspx

- (***), ISO 27002 - Norma i Sukladnost, security.foi.hr, dostupno 18.1.2013. na https://security.foi.hr/wiki/index.php/ISO_27002_-_Norma_i_Sukladnost

- (***), Koraci zašto je dobar ISO 27001, CRN.com.au, dostupno 18.1.2013. na http://www.crn.com.au/News/152262,10-reasons-why-iso-27001-makes-a-better-is-security-professional.aspx

- (***), Lista ISO 27001 certifikata po država i certificirane organizacije, ISO27001certificates.com, dostupno 18.1.2013. na http://www.iso27001certificates.com

- (***), Popis certifikacijskih kuća u RH, kvaliteta.net, dostupno 18.1.2013. na http://kvaliteta.inet.hr/cert_ku.htm