Izvori i mehanizmi financiranja cyber kriminala

Sadržaj |

Uvod

Računalni odnosno cyber kriminal obuhvaća veliki broj kriminalnih radnji koje se obavljaju posredstvom računala. Ovdje ubrajamo cijeli niz aktivnosti, od maltretiranja i klevete posredstvom društvenih mreža i foruma do otvorenog cyber ratovanja pod državnim sponzorstvom. Ono što nas zanima u ovom članku su aktivnosti kojima je cilj pridobivanje znatne imovinske koristi. Ovdje treba napomenuti da iako je računalno piratstvo u svakom slučaju ilegalna aktivnost, pri tome postoje goleme razlike ovisno o tome da li osoba samo preuzima ili aktivno dijeli takve sadržaje te da li pri tome ostvaruje zaradu.

Mogli bismo ovdje kao primjer navesti The Pirate Bay ili Megaupload servise koji se našli na udaru zakona zbog posredovanja u dijeljenju ilegalnih datoteka. Pri tome su ostvarivali znatnu imovinsku korist, što kroz direktnu naplatu za korištenje usluga, što od oglasa. S druge strane takvi servisi ipak primarno služe dijeljenju korisničkih datoteka, pa se može opravdati da je njihovo korištenje za distribuciju ilegalnih datoteka rezultat zlouporabe od strane pojedinih (večine) korisnika.

Prijevare i krađe

Na spomen računalnog kriminala prva pomisao mnogih su hakeri. Napredak tehnologije i sve veća dostupnost računala omogućili su razvoj i primjenu velikog broja različitih servisa širom svijeta. Komunikacija, društvene mreže, dijeljenje datoteka, online trgovine i mnogi drugi postali su mamac za brojne korisnike, ali i za zlonamjerne pojedince i organizacije.

Možda je u javnosti nekoć postojala donekle romansirana slika hakera kao darovitih pojedinaca koji pomoću računala čine tek sitne nepodopštine u posljednje vrijeme porasla je svijest o golemoj šteti koju nanose. Pri tome nije samo problem direktna financijska šteta koja je nanesena pojedincima i organizacijama koji su bili žrtve napada. Jedna od posljedica svega toga je i potreba za uvođenjem sve komplesnijih i snažnijih sustava zaštite koji u velikoj mjeri dižu ukupnu cijenu korištenja, ali o otežavaju korištenje mnogih servisa.

U prvom redu govorimo o velikom broju različitih računalnih prevara i iznuda. Obično se cilja obične korisnike, pri čemu se koriste različite tehnike socijalnog inžinjeringa, phishinga, ransomware malicioznog koda kako bi se korinike natjeralo da izvrše uplate ili predaju podaci koji bi omogućili pristup njihovim financijskim sredstvima. Nije rijetkost da se u ulozi žrtve nađu i velike organizacije pri čemu se na prijevaru pokušavaju izvući npr. financijski izvještaji ili se DDoS napadima iznuđuje novac.

S druge strane govorimo o računalnoj krađi. Ovdje je obično riječ o cijelom nizu ilegalnih aktivnosti kojima je cilj krađa podataka ili direktna krađa financijskih sredstava. U takvim slučajevima češće su mete organizacije, posebice banke i financijske institucije. Ovdje počinitelji između ostaloga ulažu puno truda u prikrivanje svojih aktivnosti te su mnoge od krađa otkrivene kada je več prekasno.

Alati

Kako su se razvijali sve jači i kvalitetniji sustavi za obranu od cyber napada tako su isti postali sve sofisticiraniji. Dapače da bi upće bili mogući potrebno je koristiti sve više različitih alata. Spyware i keylogger alati koji se koriste za krađu podataka od korisnika, trojanci za ubacivanje malicioznog koda i rootkit alati za prikrivanje istih, te različiti botnet klijenti koji omogućavaju automatizirani napad na veći broj korisnika u mreži odjednom.

Ovdje treba napomenuti da iako postoji veliki broj hakerskih skupina koje se koriste takvim alatima, često same nisu autori istih ili barem ne svih. Postoji veliki broj pojedinačnih autora koji izrađuju ili modificiraju postojeće alate, ali ih sami ne koriste već ih uglavnom prodaju. Vrlo su česti alati za špijuniranje npr. mobitela, zatim proxy servisi i slično. Među najrjeđima su botnet i rootkit alati jer ih skupine koje ih izrade koriste i same i nije im u interesu da budu otkriveni.

Postoje specijalizirana tržišta za prodaju takvih alata i servisa. Procjenjuje se da je daleko največe ono Rusko na kojem se za čak relativno malene iznose mogu kupiti osobni podaci korisnika, kao npr. facebook podaci o milijun korisnika za 5$, pa do nekoliko tisuća za najam botnet servera za izvođenje DDoS napada u trajanju od nekoliko dana.

Tvrtka Trend Micro u svom dokumentu "Russian Underground 101" navodi veliki broj različiti servisa i alata koji su dostupni na specijaliziranim forumima kao i njihove okvirne cijene. http://www.trendmicro.com/cloud-content/us/pdfs/security-intelligence/white-papers/wp-russian-underground-101.pdf Autori tih alata oglašavaju svoje usluge na tim forumima kao da je u pitanju najobičniji oglasnik. Dapače zbog velikog broja alata i njihovih autora vladaju uvjeti gotovo liberalnog kapitalizma te su cijene odraz trenutne ponude i potražnje. Prema Trend Micru top 10 foruma za razmjenu alata između ruskih cyberkriminalaca su:

1. antichat.ru

2. xeka.ru

3. carding-cc.com

4. Exploit.IN

5. InAttack

6. XaKePoK.su

7. HACKER-PRO CLUB (HPC)

8. XAkNet.ru

9. zloy

10. HackForce.RU

Iz našeg je susjedstva poznat slučaj sa botnetom Mariposa. Hakerska skupina DDP Team iz Španjolske koristila taj botnet kako bi zarazila veći broj računala i krala podatke o korisnicima i kreditnim karticama. Nakon što je skupina uhvačena, otkriven je i autor botneta, Matjaž Škorjanc iz Slovenije. Procjenjuje se da je botnet prodan barem 233 puta čime je Škorjanc zaradio otprilike 115.000 Eura.

Kartične prevare

Jedan od češćih i rasponom većih oblika cyber kriminala su kartične prevare. Dok skimmeri i sitni prevaranti obično ciljaju pojedinačne korisnike, organizirane hakerske skupine napadaju velike trgovačke lance, kartične kompanije i banke. Bez obzira koje se metode pritom koriste postoje tri kategorije koje treba držati tajnima kako bi ovakve operacije bile uspješne.

Prvo i osnovno je da se mora osigurati animnost tj. tajan identitet počinitelja kako bi se izbjegao kazneni progon. U tu svrhu koriste se mnogobrojni servisi za anonimnu i kriptiranu komunikaciju, proxy serveri i jednostavne metode operativne sigurnosti.

Sljedeće je prikrivanje samog djelovanja u cilju krađe. Kako je cilj krađa podataka o kreditnim i debitnim karticama, izvršitelji najprije traže propuste u računalnoj sigurnosti organizacija koje te podatke drže. Pri tome paze da ne budu otkriveni prilikom ispipavanja terena, a ako nađu propust drže ga u tajnosti kako ga organizacija koju napadaju ne bi ispravila.

Nakon što je prikupljeno dovoljno podataka o kreditnim karticama korisnika, ti se podaci koriste za izradu kloniranih kartica sa magnetskom trakom. Ovaj dio posla obavljaju ili same hakerske skupine ili se podaci prodaju carderima, specijaliziranim skupinama za ovaj tip krađe. Skupine cashera, ljudi koji ne moraju imati neko veliko tehničko znanje uzimaju klonirane kartice i u koordiniranim akcijama pomoću kartica podižu novac sa bankomata.

Ovdje je sad bitan korak prikrivanje tokova novca. Sustav je razrađen tako da sami casheri uzimaju određeni postotak za svoje usluge, obično 10 do 20%, a ostatak prosljeđuju svojim nadređenima. Pri tome se koriste različiti mehanizmi pranja novca kako bi se osiguralo da se njegovim pračenjem ne bi došlo do odgovornih.

Pranje novca

Termin pranje novca postoji več duže vrijeme, a najčešće se povezuje sa kriminalnim skupinama koje se bave prodajom droge, ilegalnog oružja, trgovinom ljudima i prostitucijom i sličnim divotama. Problem je što čak i kada se takve aktivnosti uspiju prikriti od zakonodavnih tijela, ostaje pitanje zarade. Svaki legalni prihod prijavljuje se nadležnim državnim tijelima, pri čemu je potrebno navesti i izvor te zarade. Cilj je pranja novca prikazati ilegalnu zaradu kao prihod iz legalnih izvora. Postoji veliki broj različitih tehnika kojima se to postiže.

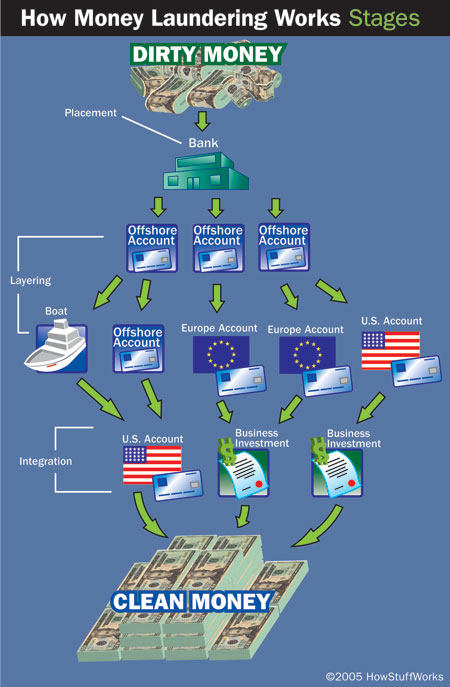

Bez obzira na odabranu tehniku gotovo uvijek se pranje novca izvršava u tri faze:

1.Unošenje novca u financijski sustav

2.Slojevanje odnosno prebacivanje

3.Integracija novca

Najjednostavnije tehnike za pranje novca su korištenje kockarnica. Kriminalne skupine često imaju kafiće i klubove, kladionice i slične uslužne djelatnosti u kojima je teško kvantificirati vrijednost usluga. Neke od naprednijih tehnika uključuju osnivanje fiktivnih tvrtki i plačanje "konzultatskih usluga" samima sebi, zatim višestruka pretvaranja valuta na različitim tržištima, uplata fiktivnim karitativnim skupinama, prebacivanje sredstava između više bankovnih računa, obično u državama koje nemaju stroge zakone o nadzoru financijskih transakcija.

Pri tome jedan od bitnih alata je strukturiranje sredstava. Ovdje se novčani iznosi grupiraju ili cijepkaju na manje kako bi bili različiti od početnih i na taj način se sprječava pračenje iznosa. Postoji i drugi razlog. Mnoge države propisuju maksimalan iznos koji banke ne moraju prijaviti poreznim nadzornim tijelima. U SAD-u to je 10.000$, pa se obično vrše uplate u iznosima manjim od tog. Taj se postupak još zove i smurfing.

Jedna od najpoznatijih skupina koja se bavila kartičnim prevarama bila je ona pod vodstvom Alberta "supenazi" Gonzaleza. Ta je skupina provalila u nekoliko baza podataka kartičarskih kompanija, krala te podatke te ih prepodavala zainteresiranim skupinama, uglavnom iz istočne Europe. Kada su uhvaćeni dobili su višegodišnje kazne, pri čemu je Gonzalezu dosuđena kazna od 20 godina što je rekordna kazna u SAD-u za kazneno djelo iz područja računalnog kriminala.

Zaključak

Računalni kriminal odavno je nadrasao povremene nepodopštine i djetinjasta dokazivanja vještine i moći. Ljudi koji su uključeni u takve aktivnosti obično su vrlo inteligentni i posjeduju veliki skup vještina, a ponekad i prilično beskrupulozni što je vrlo opasna kombinacija. Tehnike koje se danas koriste u svrhu krađe podataka i financijskih sredstava daleko su odmakle te je sve teže pratiti u smislu osiguranja sigurnosti informacijskih sustava velikih organizacija. Veća sigurnost ipak se može postići edukacijom zaposlenika i proaktivnim traženjem i krpanjem sigurnosnih rupa.

--Marko Hoić 15:03, 13. lipnja 2013. (CEST)

Izvori

http://uk.reuters.com/article/2013/05/10/usa-crime-cybercrime-update-idUKL2N0DR01V20130510

http://www.cyberwarzone.com/unlimited-operation-45-million-cyberattacks

https://en.wikipedia.org/wiki/Computer_crime

http://www.coe.int/t/DGHL/cooperation/economiccrime/cybercrime/default_en.asp

http://en.wikipedia.org/wiki/Mariposa_botnet

http://www.siol.net/novice/crna_kronika/2012/08/skorjanc.aspx

http://www.dnevnik.si/kronika/1042553708

http://www.nytimes.com/2010/11/14/magazine/14Hacker-t.html?pagewanted=all&_r=0

http://www.cutimes.com/2010/03/24/bagman-for-tjx-hacker-gonzalez-is-sentenced-to-prison-and-fined

http://www.wired.com/threatlevel/2010/03/tjx-conspirator-sentenced-to-46-month/

http://en.wikipedia.org/wiki/Money_laundering

http://www-wds.worldbank.org/external/default/WDSContentServer/WDSP/IB/2006/04/21/000012009_20060421140305/Rendered /PDF/359050rev0Mone1nCyberspace01PUBLIC1.pdf

http://money.howstuffworks.com/money-laundering7.htm

http://cybersecurity.mit.edu/2012/10/cyber-laundering-money-laundering-in-cyberspace/

http://osaka.law.miami.edu/~froomkin/seminar/papers/bortner.htm