Izvori prijetnji u energetskom sektoru

Sadržaj |

Uvod

Teroristički, aktivistički i špijunski napadi sve češća su pojava današnjice. Energetski sektor posebno je zanimljiv u ovom aspektu. Organizacije za distribucija nafte, plina i električne energije sve češća su meta cyber napada, zbog njihove iznimne važnosti. Prema istraživanju Tripwire-a [1] koje je provedeno na 150 IT stručnjaka zaposlenih u energetskom sektoru oko 80% ih se izjasnilo da su imali povećani broj napada na infrastrukturu u zadnjih 12 mjeseci.

U ovom radu fokusirat ćemo se na izvore prijetnji u energetskom sektoru.

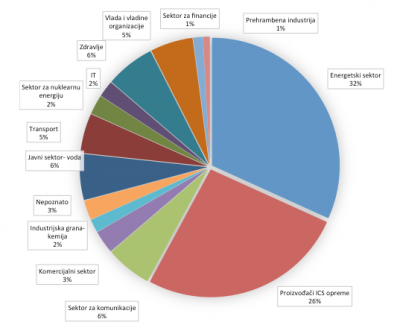

Prijavljeni napadi na industrijske sustave ICS-CERT-u u 2014. godini:

Pojmovi

U sigurnosti prijetnja (engl. Threat) predstavlja potencijalni događaj koji ima negativne posljedice na neku organizaciju, odnosno na njezino poslovanje, imovinu ili resurse. "Objekt, osoba, ili drugi entitet koji predstavlja opasnost za imovinu organizacije." [6]

Izvori prijetnje (engl. Threat source, Threat agent) su činitelji namjernog ili slučajnog iskorištavanja neke ranjivosti na sustavu. [2]

Ranjivost (eng. Voulnerability) podrazumijeva slabost u računalnom sustavu koja omogućava napadaču da smanji razinu informacijske sigurnosti.

Rizik u kontekstu informacijske sigurnosti predstavlja potencijal da će prijetnja iskoristiti ranjivost informacijske imovine ili grupe imovina i načiniti štetu organizaciji. - ISO/IEC 27000:2014, definicija 2.68.

DoS[1] (eng. Deniae of Service) i DDoS [2] (eng. Distributed Denial of service) - Vrste cyber napada koji za cilj ima onemogućavanje normalnog funkcioniranja (raspoloživost) webstranica i drugih online resursa namijenjenim korisnicima. Također može stvoriti veliko opterećenje na očvrsju sustava što može rezultirati kvarom očvrsja.

Raspoloživost (eng. Availability) sposobnost usluge ili njene komponente da obavi zahtijevanu funkciju u dogovoreno vrijeme. - ISO/IEC 20000-1:2013, definicija 3.1

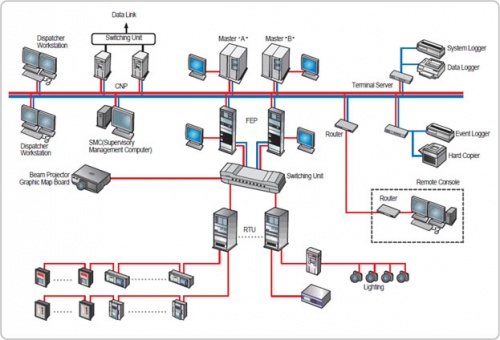

SCADA

SCADA (eng. Supervisory control and data acquisition ) sustavi se koriste za kontrolu i prikupljanje podataka sa udaljenih industrijskih uređaja i ostale industrijske imovine. SCADA svoju primjenu nalazi u organizacijama za distribuciju vode, željeznica, kontrole otpada, nafte, plina i struje.

Sustav je dizajniran tako da prikuplja informacije s međusobno umreženih uređaja te prenosi podatke na centralnu lokaciju kako bi se prikazali u tekstualnom i grafičkom obliku što omogućuje nadzor i kontrolu sustava u realnom vremenu. SCADA se sastoji od kontrolnog servera, opreme za komunikaciju, RTU (eng. Remote Terminal Unit) terminala i PLC-ova (eng. Programmable Logic Controller) koji kontroliraju i upravljaju senzorima. Kontrolni server sprema i obrađuje ulazne i izlazne informacije od RTU-a, a RTU i PLC kontroliraju lokalne procese.

Ciljevi i prijetnje

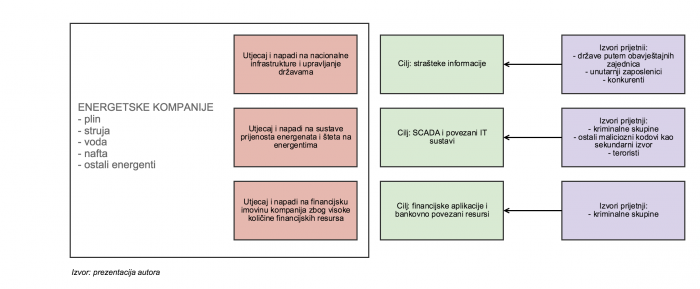

Energetske kompanije možemo podijeliti na kompanije za distribuciju plina, struje, vode, nafte te ostalih energenata. Ovisno o cilju napada postoje različiti izvori prijetnji te su ciljane različite infrastrukture.

Svaki napad ima različite utjecaje, krađa strateških informacija kako bi se destabiliziralo upravljanje državom, napadi na SCADA sustave mogu uskratiti određeni resusrs, te napadi na financijske i bankovne aplikacije mogu rezultirati velikim gubicima financijske imovine.

Izvori prijetnji navedeni su u nastavku članka.

Izvori prijetnji

Podjela prema NIST 800-82

Američki institut za standarde i tehnologije (NIST) u svojim smjernicama 800-82 za područje energetskog sektora navodi nekoliko područja/skupina u svom dijelu 3.2. koji govori o izvorima prijetnji. Ukratko:

| Izvor prijetnje | Skraćeni opis |

|---|---|

| Napadač | Ulaze u sustave isključivo s namjerom da dokažu probleme u zaštiti sustava i dokazivanja zajednici. Moraju posjedovati iznadprosječna znanja o računalnim sustavima posebno na području upravljanja mrežama. |

| Bot-network operators | Imaju za cilj koordinirane sofisticirane napade koji uključuju kombinirane metode i imaju za cilj napraviti štetu sustavu. |

| Kriminalna skupina | Konačni im je cilj osiguranje financijske koristi nastavno na napad na sustav. |

| Obavještajne službe | Koriste sustave radi protuobavještajnih radnji i prikupljanja informacija, ali imaju mogućnosti i napadanja na sustave za vrijeme ratnih aktivnosti. |

| Interna okolina | Ovo je primarni izvor prijetnje za sustave energetskog sektora, a osim internih zaposlenika može uključivati i treće strane koji su dobavljači pojedinih usluga. Većinom se iskorištavanje prijetnji dogodi nenamjerno. |

| Phishers | Pojedinci ili manje skupine koje dobavljanjem informacije žele osigurati financijsku korist. |

| Spammers | Pojedinci ili organizacije koji distribuiraju elektroničku poštu kako bi izvršili phishing napade ili u sustav unijeli maliciozne kodove. |

| Maliciozni kodovi (autori) | Pojedinci ili organizacije koje izrađuju maliciozne kodove. |

| Teroristi | Teroristi imaju za cilj destabilizirati ili uništiti sustave, te stvoriti ljudske žrtve prilikom napada, te mogu koristiti napade kako bi odvratili pozornost na druge aktivnosti |

| Industrijski špijuni | Prikupljaju znanja o konkurentima |

BlackEnergy

Krajem dvanaestog mjeseca 2015. godine, izvršen je napad na ukrajinsku kompaniju za distribuciju električne energije. Ono što se činilo kao slučajan tehnički ispad sustava ispostavilo se da je zapravo sofisticirani hakerski napad. Napadači su koristili već od prije poznatu grupu zlonamjernih programa BlackEnergy. Zlonamjerni program BlackEnergy pojavio se kao običan DDoS trojan 2007. godine, no tokom godina je uznapredovala u sofisticirani alat za cyber-špijunažu (2014. godina) gdje su ciljane mete bile SCADA sustavi za industrijsku kontrolu te ukrajinski i poljski mediji. Najnovija verzija cilja energetski sektor s namjerom da onemogući distribuciju električne energije krajnjim korisnicima.

U ovom napadu uskraćena je usluga distribucije električne energije unutar oko 700 000 domova Ivano- Frankivsk regije.

Ostale poznate kampanje

Jedna od popularnih kampanja koja cilja energetski sektor je Dragonfly. Prema izvještaju tvrtke Symantec [3] vidljivo je da ciljana naša regija. Tako se Srbija našla u njihovom izvještaju za ciljani napad u ljeto 2014. godine. U 2015. godini uz napade na energetski sektor spominje se organizacija Equation Group. Neki od zlonamjernih programa korištenih od strane Equation Groupa slični su Stuxnetu i Flameu, zlonamjernim programima koji su prethodnih godina korišteni za napade na industrijska postrojenja. U medijima su se pojavila nagađanja na povezanost američkih sigurnosnih agencija (konkretno NSA) s alatima Equation Groupa zbog sličnosti sa Stuxnetom koji je korišten 2010. godine za ciljani napad na iranska industrijska postrojenja.

Zaključak

Izvori prijetnji variraju s obzirom na krajnji cilj koji se želi postići.

Literatura

[1] Tripwire 2016 Energy Survey: Oil and Gas, http://www.tripwire.com/company/research/tripwire-2016-energy-survey-oil-and-gas/

[2] NIST 800 - 82 rev. 2, http://nvlpubs.nist.gov/nistpubs/SpecialPublications/NIST.SP.800-82r2.pdf

[3] Targeted attacks against energy sector, Siječanj 2014 Symantec, http://www.symantec.com/content/en/us/enterprise/media/security_response/whitepapers/targeted_attacks_against_the_energy_sector.pdf

[4] Cyber Threat Source Descriptions, https://ics-cert.us-cert.gov/content/cyber-threat-source-descriptions#gao

[5] Industrial network security - Securing critical infrastructure for Smart Grid, SCADA and other Industrial Control Systems, online verzija, https://books.google.hr/books?hl=en&lr=&id=V2RzAwAAQBAJ&oi=fnd&pg=PP1&dq=+SCADA&ots=52ydQinrif&sig=NyHZQU8nte-DyWn8I4okaXia6L4&redir_esc=y#v=onepage&q&f=false

[6] Korporativna informacijska sigurnost, Zdravko Krakar i suradnici, TIVA Varaždin

[7] Prezentacije iz kolegija Sigurnost informacijskih sustava

Ozkrpan 03:39, 1. veljače 2016. (CET)