Kvantna kriptografija

Izradile: Sandra Gašparić i Željka Draženović

[Izvor slike[1]]

Uvod

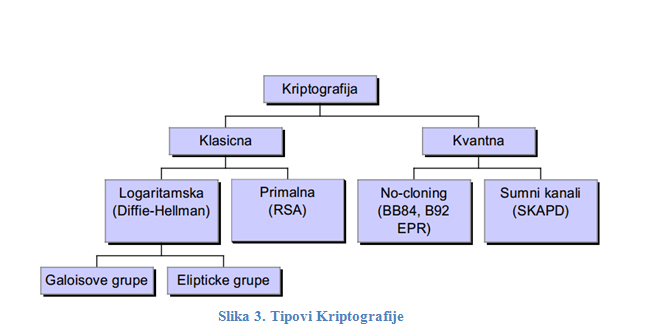

Od davnih vremena ljudi imaju potrebu za tajnim komuniciranjem. Kako se tehnologija razvijala, tako se razvijala i kritografija. Kriptografija je nauka koja se bavi metodama očuvanja tajnosti informacija. U današnje vrijeme kritografija igra važnu ulogu kod porasta kompjuterskih mreža i elektroničkih transakcija. Uloga kriptografije je prenijeti poruku s jednog mjesta na drugo mjesto i to što je sigurnije. Budući da danas poruke koje se prenose s mjesta na mjesto imaju važnu ulogu u prijenosu informacija kod državnih, financijskih, vojnijih institucija i sl. one postaju meta mnogih prisluškivača. Da bi to spriječili kriptografija se bavi stvaranjem i analiziranjem raznih protokola, a sve u svrhu kako bi se osigurala povjerljivost podataka kao i sama identifikacija primatelja i pošiljatelja.

Današnju modernu kriptografiju dijelimo na simetričnu kriptografiju i asimetričnu. Kriptografija simetričnim ključem podrazumjeva gdje pošiljatelj i primatelj dijele isti ključ, a prednost mu je jednostavnost i brzina dok joj je mana problem sigurnosti, a ponajviše krađa ključeva.

Za razliku od simetrične, asimetrična kriptografija koristi dva različita ključa. Javni, koji se koristi za šifriranje i tajni koji se koristi za dešifriranje teksta. Prednost asimetrične kriptografije je veća kvaliteta šifriranja koja omogućuje veću sigurnost, a još važnije, tajnost podataka. Mana joj je ta da joj treba više vremena za postupak kriptiranja i dekriptiranja.

S druge strane budućnost kriptografije se vidi u kvantnoj kriptografiji. Kvantna kriptografija osigurava korisnicima sigurno stvaranje tajnih ključeva, a da pritom osiguravaju da ih treća strana ne prisluškuje. Razvijeni su razni protokoli koji razmjenjuju kvantni ključ, a svi rade po sličnom principu komunikacije koja se izvodi u dva koraka-javnim i kvantnim kanalom.

--Sandra Gašparić 14:01, 6. lipnja 2013. (CEST)

Kvantna kriptografija-Povijest

Godine 1984. znanstveni suradnik IBM-a labaratorija „Thomas J. Watson“ u New Yorku Charles Bennet uspio je razviti ideju kvantne kriptografije, apsulutno neslomljivog enkripcijskog sustava. Kvantna se kriptografija temelji na kvantnoj fizici, teoriji koja objašnjava ponašanje svemira na najosnovnijoj razini. Bennetova ideja polazi od tkz. Heisenbergova principa, jednog od osnivača kvantne fizike, a koji u biti tvrdi da ništa nije moguće savršeno izmjeriti, i to zato što već i sam čin mjerenja mijenja promatrano stanje.

Bennett je došao na ideju da prenošenje poruke provjeri fundamentalnim česticama, tako sitnima da bi ih Eve, ukoliko bi ih uhvatila i pokušala izmjeriti, promjenila već i samim činom mjerenja. Ukratko rečeno, Eve više nebi mogla točno ni hvatati ni mjeriti poruke, no čak kad bi to i pokušala,njezino bi upletanje u komunikaciju postalo vidljivo i Alice i Bobu, pa bi oni smjesta shvatili da ih netko prisluškuje i prekinuli dopisivanje.

Čitava ideja kvantne kriptografije zvučala je apsurdno, ali je Bennettt ipak 1988. uspješno demonstrirao sigurno komuniciranje između dva računala na udaljenosti od trideset centimetara. Daleko prenošenje poruka i dalje je problematično, i to zato što se poruka prenosi pojedinačnim česticama, a one se putem sve više kvare. I tako je sve od Bennettva eksperimenta ostao izazov izgradnje kvantnog kriptografskog sustava koji djeluje na udaljenostima zanimljivim za praksu.

Godine 1995. Istraživači Ženevskog sveučilišta u Švicarskoj uspjeli su prenjeti kvantnu kriptografsku poruku od Ženeve do grada Nyona, tj. na udaljenosti od 23 kilometra.

[prema[Simon,Singh, 2003, str 217]]

Početkom 2003, dvije kompanije id Quantique u Ženevi i MagiQ Technologies u New Yorku predstavile su komercijalne proizvode koji šalju kvantno kriptografske ključeve 30 cm koristeći Bennettov eksperiment. I nakon što su pokazali rekordnu udaljenost prijenosa od 150 km NEC je došao na tržište sljedeće godine. Drugi, kao što su IBM, Fujitsu i Toshiba, također ulažu u razvoj kvantne kriptografije. Proizvodi na tržištu mogu slati individualne ključeve optičkim vlaknima dugim nekoliko destaka kilometara. Sustav firme MagiQ košta od 70 000 $ do 100 000 $. Mali broj korisnika koristi i testira te sisteme koji nisu široko razmještene ni u jednoj mreži.

Neke vladine agencije i financijske institucije se boje da bi šifrirane poruke mogle biti „uhvaćene“ danas i pohranjene, a nakon nekoliko desetaka godina kvnatna računala bi ih mogla dešifrirati. Richard J. Hughes, istraživač u kvantnoj kriptografiji na Los Alamos nacionalnom laboratoriju navodi druge primjere informacija koje moraju ostati u tajnosti duže vrijeme: formula za Coca-Colu ili naredbe za komercijalne satelite. Prvi pokušaji da se uključi kvantna kriptografija u stvarne mreže mogu započeti. Obrambeno razvojno-istraživačka agencija financira projekt povezivanja šest mrežnih čvorova koji se protežu preko Sveučilištu Harvard, Boston University i BBN tehnologije u Cambridgeu. Ovo je prva kontinuirana, operativna kvantno kriptografska mreža izvan laboratorija. U jesen 2004, id Quantique i partner u Genevi pokazali su mrežu koja povezuje skupinu servera i omogućuje im sigurnosnu izmjenu podataka na udaljenosti od 10 km s novim ključevima koji se često distribuiraju kroz kvantno kodiran link. Sadašnja uporaba kvantne kriptografije je u mrežama ograničenih geografskih dosega. Za produženje udaljenosti tih veza istraživači traže druge medije za distribuciju kvantnih ključeva. Da bi dokazali izvedivost slanja kvantnih ključeva znanstvenici su pokušali poslati poruku između dva planinska vrha u južnim Alpama na udaljenosti 23 km.

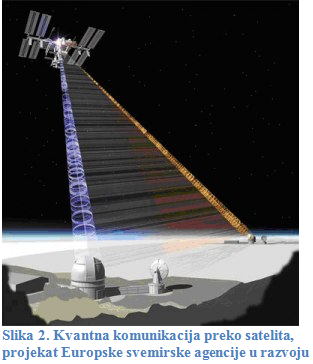

Da bi optimizirali ovu tehnologiju koriste se veći teleskopi za detekciju, bolji filteri, antireflektivni premazi. Možda bi bilo moguće napraviti takav sistem koji će moći poslati i primiti signal na udaljenosi većoj od 1000 km, što je dovoljno za poslati signal satelitima koji kruže oko zemlje. Mreža satelita bi tada omogućila pokrivenost širom svijeta. Europska svemirska agencija je u ranim fazama stavljanja u plan zemlja-satelit eksperimenta. Kvantna memorija bi mogla biti najbolje implementirana atomima a ne fotonima. [prema[2][3][4][5]]

--Željka 14:41, 6. lipnja 2013. (CEST)

Tipovi Kriptografije

--Željka 14:41, 6. lipnja 2013. (CEST)

Diffie-Hellman protokol

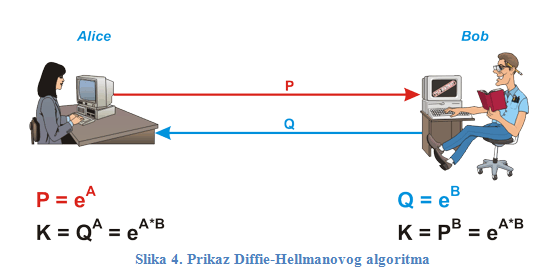

W. Diffie i M. Hellman, 1976. godine objavljuju protokol za uspostavu tajnog ključa između osoba koje prethodno ne dijele nikakvu zajedničku tajnu informaciju. Ako Alice i Bob žele uspostaviti tajni ključ dovoljno je da slijede ovaj protokol:

1. Alice generira slučajan broj A i pošalje Bobu poruku P = eA

2. Bob generira slučajan broj B i pošalje Alice poruku Q = eB

3. Alice računa tajni ključ K = QA = (eB)A = eA*B

4. Bob računa tajni ključ K = PB = (eA)B = eA*B [prema[6][7]]

--Željka 14:41, 6. lipnja 2013. (CEST)

RSA

Rivest-Shamir-Adleman (MIT, 1977) kriptosistem baziran je na teškosti problema rastava velikog cijelog broja na proste faktore. Prvo se odaberu dva velika prim broja pi i qi, neki d relativno prost s n=pq. Zatim se izračuna inverz e od d: ed=1. I na kraju se tekst enkodira brojevima iz reduciranog skupa od n. Javni ključ čine (n, e) a tajni je d.

• Enkripcija:

[Izvor slike[8]]

• Dekripcija:

[Izvor slike[9]]

Pokazano je da kriptanaliza nije jednostavnija od problema faktorizacije n tj. pronalaženja prostih faktora pi q.

RSA je jedinstven u tome što omogućuje istovremeno distribuciju ključa putem javnog medija i enkripciju/dekripciju putem javnog/privatnog ključa.

• Javni ključ obično se koristi za enkripciju, a tajni za dekripciju.

• Zamjenjivost uloga ključeva (tajni se ključ može koristiti i za enkripciju, a javni za dekripciju) RSA također omogućuje i elektronički potpis.

Dok je DH simetričan sistem (enkripcija i dekripcija istim ključem) do tad je RSA primjer nesimetričnog sistema. [prema[10][11]]

--Željka 14:41, 6. lipnja 2013. (CEST)

Kvantna kriptografija

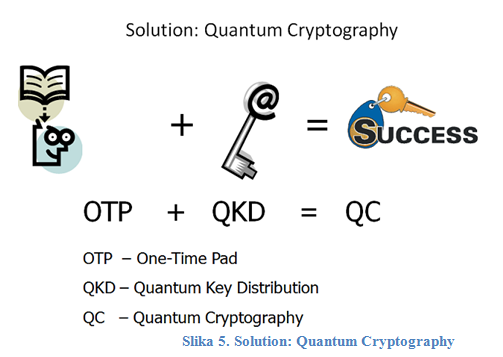

Kvantna kriptografija, rješava jednim udarcem dva najveća problema današnjih, "klasičnih" sustava enkripcije: stvaranje i prijenos po slučaju generiranih ključeva. Sustav radi putem zaplitanja (eng. entanglement) parova fotona, a zasniva se na jednostavnom pravilu kvantne fizike, da svojstva jedne čestice ovise o svojstvima druge čestice, bez obzira na udaljenost među njima. Konkretno, radi se o dva polarizirana fotona, očitavanjem čije polarizacije se dolazi do ključa. Efekt zaplitanja Einstein je jednom prilikom nazvao "spooky action at a distance." [prema[12]]

Kvantna kriptografija je izazov moderne kriptografije za pošiljatelja i primatelja je da dijele ključ a da pritom osiguravaju da nitko drugi ne zna za njega. Metoda zvana „javni ključ“ (public key cryptography) u kriptografiji se često korisiti da raspodijeli tajne ključeve za kodiranje i dekodiranje cijele poruke. Sigurnost takve kriptografije ovisi o faktorizaciji ili o drugim teškim matematičkim problemima. Vrlo je teško dešifrirati poruke u kojima se koristi metoda „javni ključ“ što omogućava da taj ključ bude siguran kroz desetljeće pa čak i više. No pojavom kvantnih računala, koja bi problem faktorizacije velikih brojeva trebala rješavati vrlo brzo tj. linearnom složenoću, RSA algoritam šifriranja je osuđen na propast. [prema[13][14][15][16]]

--Željka 14:41, 6. lipnja 2013. (CEST)

Osnove kvantne kriptografije

Kvantna kriptografija odnosno točnije kvantna razmjena ključeva temelji se na Heisenbergovom načelu neodređenosti. To osnovno načelo kvantne mehanike definira da mjerenje jednog svojstva kvantne čestice, na primjer fotona, mijenja njegovo stanje te onemogućuje poznavanje drugih njegovih svojstava prije samog mjerenja (na primjer brzine i smjera kretanja). Kako se razmjena tajnog ključa u kvantnoj kriptografiji obavlja upravo kvantnim česticama, najčešće baš fotonima, ova vrsta kriptografije dobiva dodatnu razinu sigurnosti. Naime, ako napadač presretne informacije o tajnom ključu, svojim mjerenjem će toliko utjecati na čestice da će pošiljatelj i primatelj s lakoćom ustanoviti prisutnost napadača, čak i količinu informacija koje je presreo. Samim time mogu procijeniti je li ključ koji su dobili pošiljatelj i primatelj dovoljno siguran i pogodan za daljnju komunikaciju. [prema[17]]

--Željka 14:41, 6. lipnja 2013. (CEST)

Razmjena kvantnih ključeva

Razmjena kvantnih ključeva (eng. Quantum key distribution, QKD) koristi kvantne mehanizme kako bi osigurala sigurnu komunikaciju. Omogućava stranama u komunikaciji stvaranje dijeljenog slučajnog tajnog ključa koji poznaju samo sudionici komunikacije. Takav ključ se može koristiti za šifriranje i dešifriranje poruka. Vrlo važno svojstvo distribucije kvantnog ključa je mogućnost primatelja i pošiljatelja da detektiraju prisutnost treće strane koja želi saznati ključ. To slijedi iz osnovnog aspekta kvantne mehanike, koji definira da proces mjerenja kvantnog sustava u osnovni izmjenjuje taj sustav. Kada napadač prisluškuje komunikaciju, on mora na neki način mjeriti sustav čime uvodi anomalije koje se mogu detektirati. Korištenjem kvantnih superpozicija ili kvantnog uplitanja te odašiljanjem informacija u kvantnom stanju, komunikacijski sustav može biti implementiran na način da omogući detekciju prisluškivanja. Ako je razina prisluškivanja ispod određenog praga, moguće je stvoriti ključ koji je siguran. U suprotnom nije moguće proizvesti siguran ključ i komunikacija se prekida. Sigurnost razmjene kvantnog ključa oslanja se na osnove kvantne mehanike, za razliku od tradicionalnih načina razmjene ključeva koji se oslanjaju na složenost izračuna i određene matematičke funkcije te ne mogu pružiti nikakvu indikaciju prisluškivanja. Razmjena kvantnog ključa se koristi samo za stvaranje i distribuciju ključa i ne može se koristiti za prijenos podataka. Ovaj se ključ zatim može koristiti s bilo kojim odabranim algoritmom šifriranja za prijenos standardnim komunikacijskim kanalima.

[prema[18]]

--Željka 14:41, 6. lipnja 2013. (CEST)

Kvantno potvrđivanje

Nakon otkrića kvantne razmjene ključeva i njene bezuvjetne sigurnosti, istražitelji su probali ostvariti druge kriptografske zadatke s jednakom razinom sigurnosti. Jedan od tih zadataka bilo je kvantno potvrđivanje (eng. quantum commitment). Shema potvrđivanja omogućava pošiljatelju da ispravi određene vrijednosti na način da ih ne može više izmijeniti, a i dalje osiguravajući da primatelj ne može saznati ništa o toj vrijednosti dok mu pošiljatelj ne odluči otkriti tu vrijednost. Takve sheme se uobičajeno koriste u kriptografskim protokolima. Crépeau i Kilian pokazali su da je, uz uporabu kvantnog potvrđivanja i kvantnog kanala, moguće konstruirati bezuvjetno siguran protokol za obavljanje nesvjesnog prijenosa (eng. oblivious transfer). Radi se o prijenosu koji može implementirati skoro svaku distribuirani izračun na siguran način. Na žalost, rani protokoli za kvantno potvrđivanje nisu bili uspješni. Mayers je pokazao da je u praksi kvantno potvrđivanje nemoguće jer bi napadač mogao probiti svaki takav protokol. Ipak, postoje određeni uvjeti pod kojim je moguće ostvariti sigurne protokole za kvantno potvrđivanje. [prema[19] ]

--Željka 14:41, 6. lipnja 2013. (CEST)

Kvantni protokoli

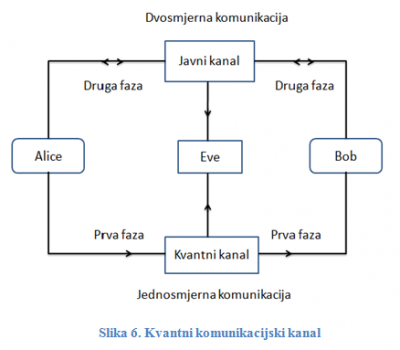

Kvantna kriptografija iskorištava svojstva kvantnih stanja kako bi osigurala sigurnost sustava. Postoji nekoliko pristupa u distribuciji kvantnih ključeva, ali se općenito mogu podijeliti u dvije skupine, u ovisnosti da li su qubitovi nezavisni jedni o drugima ili nisu. Na slici 6 dan je prikaz kvantnog komunikacijskog kanala koji se odvija kroz dvije faze. [prema[20]]

--Sandra Gašparić 14:07, 6. lipnja 2013. (CEST)

Protokoli “pripremi i izmjeri”

Čin mjerenja je sastavni dio kvantne mehanike. Generalno govoreći, mjerenje nepoznatog kvantnog stanja će promijeniti to stanje. To je poznato pod imenom kvantna neodređenost i počiva na rezultatima Heisebergovog principa neodređenosti te teorema o ne-kloniranju. To se može iskoristiti kako bi se detektirali pokušaji prisluškivanja komunikacijskog kanala te, važnije, da bi se izračunala količina informacija koja je presretnuta. [prema[21]]

--Sandra Gašparić 14:07, 6. lipnja 2013. (CEST)

Protokoli zasnovani na isprepletenosti

Kvantna stanja dva ili više odvojena objekta mogu postati povezana tako da se opišu kombiniranim kvantnim stanjem a ne kao individualni objekti. To znači da će provođenje mjerenja na jednom objektu utjecati na drugi objekt. Ako se isprepleteni par objekata pošalje komunikacijskim kanalom, pokušaj presretanja bilo koje čestice će uzrokovati promjenom cjelokupnog sustava, što će dovesti do otkrića treće strane, tj. napadača u komunikacijskom kanalu.

Ova dva pristupa se nadalje mogu podijeliti u tri skupine protokola:

• diskretne varijable

• kontinuirane varijable i

• distribuirano fazno referentno kodiranje.

Protokoli zasnovani na diskretnim varijablama su kronološki nastali prvi i danas su najrasprostranjeniji. Protokoli ostalih dviju skupina su uglavnom orjentirani ka prevladavanju praktičnih ograničenja u eksperimentima. [prema[22][23]]

--Sandra Gašparić 14:07, 6. lipnja 2013. (CEST)

No-cloning QKD protokoli

• BB84 (Bennett, Brassard 1984) - originalno koristi 4 neortog. stanja

• EPR (Ekert 1991) - koristi EPR parove

• B92 (Bennet 1992) - koristi samo 2 neortogonalna kvantna stanja

Pokazuje se da su ti protokoli ekvivalentni te da se svode na BB84 ! Postoje i brojne manje modifikacije aparature ili protokola čija je svrha povećanje otpornosti na pojedine napade. Općenito, kaže se da je QKD protokol siguran ako Alice i Bob mogu odabrati parametre s> 0 i l > 0 tako da za bilo koju strateguju prisluškivanja protokol uspjeva s vjerojatnošću barem 1-0(2-s ) i pri tom je prisluškivačeva zajednička informacija s konačnim ključem manja od 2-1. [prema[24]]

--Sandra Gašparić 14:09, 6. lipnja 2013. (CEST)

BB84 protokol

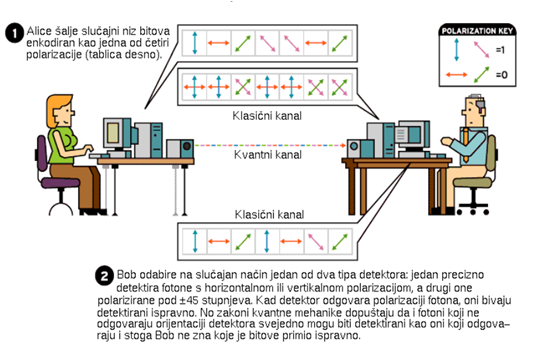

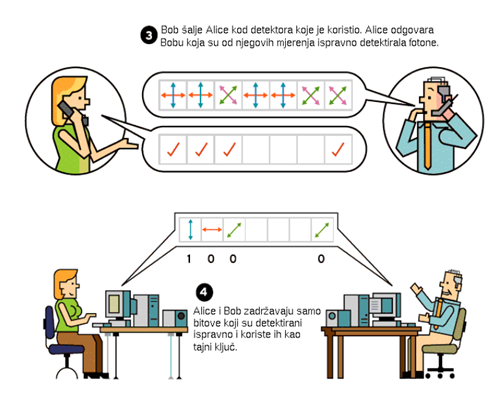

Kvantni protokol koji je stvoren 1984 godine, narašireniji je protokol kvantne kriptografije. BB84 protokol služi kao zamjena asimetričnim protokolima. Podrazumjeva dva komunikacijska kanala. Prvi je jednosmjerni kvantni kanal, a drugi je dvosmjerni klasični (javni) kanal.

--Sandra Gašparić 14:09, 6. lipnja 2013. (CEST)

Alice i Bob scenarij

Alice i Bob bi željeli poslati kriptiranu poruku između sebe, tako da bi njihova poruka mogla biti privatna. Da bi to mogli trebaju kriptografski ključ znan samo njima i koji će koristiti za te svoje poruke. Nažalost, znaju da je tamo negdje njihova velika neprijateljica Eva, koja želi presresti njihove poruke i upropastiti njihov tajni plan. Alice uvjerava Boba da se ne treba brinuti zbog Eve. Ona će naučiti Boba kako da upotrijebi BB84 protokol koji će im pomoći da dođu do tajnog ključa koji mogu obadvoje koristiti. Ali, kaže Bob, Eve nas možda sluša upravo sad, što ako nas čuje. Ne brini se, kaže Alice, čak i ako prisluškuje to joj ništa ne znači. Držeći se BB84 protokola Alice i Bob će koristiti dva potpuno različita komunikacijska kanala. Javni kanal i Kvantni kanal. Javni kanal omogučuje razmjenu informacija kao što radimo kod surfanja internetom. Kako bitovi putuju javnim kanalom, moguće je da ih Eve presretne. Eve može promatrati njihove bitove i poslati kopije na orginalnu lokaciju. Kada komuniciraju javnim kanalom Bob i Alice ne mogu znati da ih Eve prisluškuje.

Kvantni kanal se ponaša sasvim drugačije. Kvantni kanal ne šalje bitove nego qbitove. Qubitovi predstavljaju bitove i mogu se se generirati na jedan od ova dva načina. Nazovimo ih prces A i proces B. BB84 protokol iskorištava neke specijalne osobine qbitova. Prvo, qubit se ne može kopirat, a drugo nije moguće utvrdit dali je qbit nastao procesom A ili procesom B.

Postoji specijalan uređaj za promatranje qubita koji su nastali procesom A, nazovimo ga uređaj A. Kada na ulaz uređaja dođe 0 uređaj će prikazati 0. Kada na ulaz uređaja dođe 1 uređaj će prikazati 1. U oba dva slučaja qubiti će biti uništeni u procesu. S druge strane, ako qbit generiran u uređaju A dođe na ulaz uređaja B tada će se na izlazu uređaja B pojaviti nasumično 0 ili 1. Pola vremena će biti jedinica, pola vremena jedinica, a qbit će također biti uništen. Isto tako, postoji uređaj koji promatra qbitove generirane u uređaju B. Princip rada je isti kao i kod uređaja A. Dakle, kad Bob primi qbit preko kvantnog kanala, neće znati koji uređaj koristiti za promatranje. Odluku o tome će donijeti bacanjem novčića – pola vremena će ga promatrati uređajemA , a pola vremena uređajem B.

Protokol počinje tako da Alice šalje Bobu velik broj qbitova preko kvantnog kanala. Bob zapisuje sve izlaze koji stižu, promatrajući ih nasumično uređajem A i uređajem B. Budući da će u prosjeku pola vremena promatrati qbitove odgovarajućim uređajem, 50% njegovih (mjerenja) će biti točno. Za ostale qbitove za koje je koristio krivi uređaj, također će u 50% slučajeva dobiti dobar rezultat. To znači de će 75 % (mjerenja) koje Bob obavi biti u skladu s onime što mu je Alice poslala. S druge strane, ako Eve presretne podatke prije nego stignu do Boba, i ona će također morati pogađati kojim je uređajem pojedini qbit poslan. Pola će vremena uzimati qbitove iz kvantnog kanala te koristiti uređaj A za dekodiranje i proces A kako bi generirala novi qbit koji će proslijediti na kvantni kanal, a pola vremena uređaj B (isto to, ali s b).

Dakle zbog toga, kad Eve prisluškuje na kvantnom kanalu, pola zamjenskih qbit-ova koje ona šalje natrag u kanal će biti isprivni, a druga polovica će biti neispravni, jer su to nasumično generirani qbitovi. To znači da će 75% qbitova koji dolaze do Bob-a predstavljati one qubitove koje je Alice zapravo poslala. Dakle kad Bob napokon primi te qbit-ove prvih 50% će biti oni bitovi koje je Alice stvarno poslala i za te qbit-ove će imati točnost od 75%. Drugih 50% će biti qbit-ovi koje je Eve nasumično generirala te će zbog toga samo 50% biti točno. To daje Bob-u novu prosječnu preciznost od 62,5% . Bob to još naravno uvijek nezna te će morati razmjeniti neke informacije između sebe kako bi ustanovili koju preciznost zapravo Bob dobiva. Jednom kad Bob završi mjerenje preciznosti, otvorit će javni kanal i šalje Alice informaciju koji je uređaj koristio za pojedini qbit. Jednom kad dobije te informacije, Alice će pretražiti svoje zapise i poslati Bob-u informaciju koji su od tih njegovih bitova zapravo trebali biti točni. Sad Bob može odbaciti bitove za koje je koristio pogrešan uređaj. Alice može učiniti to isto. Uz pretpostavku da Eve nije presluškivala, sad bi trebali imati slijed bitova koji je poznat samo njima. Bilo kako oni moraju potvrditi da je to stvarno tako, budući da imaju dosta veliki slijed bitova, mogu si priuštiti da žrtvuju jedan nasumični dio, da bi odredili prisluškuje li Eve ili ne. Preko javnog kanala, odabiru dio bitova i uspoređuju ih. Ako ustanove da je veza sigurna mogu upotrijebiti preostale bitove za formiranje tajnog kriptografskog ključa. Ako utvrde preciznost u prijenosu qbit-ova 100%, mogu biti dosta sigurni da su bitovi koje razmjenjuju sigurni te ih mogu nastaviti koristiti za daljnu enkripciju svoje komunikacije. Ako primjete da je preciznost nešto manja od 100% znat će da je Eve presrela neke ili sve qbit-ove koje su razmjenili i da komunikacija još uvijek nije sigurna. Koristići ovaj protokol Alice i Bob mogu generirati kriptografski ključ i ustvrditi jel je tajnost njihovih podataka sigurna ili ne.

Link na video BB84 Protokol

Link na video BB84 Protokol

--Sandra Gašparić 14:09, 6. lipnja 2013. (CEST)

BB84 protokol (kraća verzija u slikama)

--Sandra Gašparić 14:09, 6. lipnja 2013. (CEST)

B92 protokol

B92 protokol nastao je 1992. godine, a predložio je Benett . Kako koristi samo dva kvantna stanja za kodiranje jednog bita B92 protokol je jednostavniji za implementaciju od protokola BB84. Iako jednostavniji pokazalo se da je praktično teže ostvariti sigurnost nego kod BB84. Za razmjenu ključeva ovim protokolom isto koristimo dva kanala – javni i kvantni kanal te se na oba se može prisluškivati. Tijekom komunikacije BB84 protokolom Alica i Bob moraju nakon što su razmjenili fotone kvantnim kanalom, izbaciti iz niza bitova sve one za koje su koristili različite baze za mjerenje i pripremu. Ovdje to samo radi Alica jer Bob odmah zna koji je bit Alica poslala.

--Sandra Gašparić 14:09, 6. lipnja 2013. (CEST)

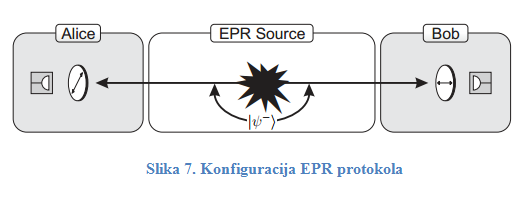

EPR protokol

Einstein, Podolsky i Rosen (EPR) 1935. godine u poznatom djelu "Can quantum, mechanical description of physical reality be considered complete?" dovode u pitanje osnove kvantne mehanike ističući pojavu paradoksa. Naime, pokazalo se da je moguće proizvesti par "isprepletenih" fotona čija su stanja povezana na takav način da mjerenje neke karakteristike jednog fotona automatski određuje rezultat mjerenja te karakteristike kod drugog fotona iz para. Na primjer, ako je jedan foton iz para izmjeren da se nalazi u linearnoj vertikalnoj polarizaciji, tada će se pri mjerenju drugog fotona iz para otkriti da se nalazi u linearnoj horizontalnoj polarizaciji. Kako te čestice mogu biti proizvoljno udaljene čini se kao da postoji paradoks akcije na daljinu. [prema[25][26]]

Izvor isprepletenih fonona šalje parove. Jedan fonon je usmjeren direktno Alice, a dugi Bobu. Oni analiziraju njihovu polarizaciju fotona iz nesumično odabranih baza.

--Sandra Gašparić 14:09, 6. lipnja 2013. (CEST)

E91 Protokol

Protokol je dobio ime po Arthuru Ekertu koji ga je 1991 godine izmislio. Ekertova shema koristi isprepleteni par fotona. Oni mogu biti kreirani od strane Alice, Boba ili nekog izvora neovisnog o njima, uključujući Eve. Fotoni se distribuiraju tako da Alice i Bob dobiju po jedan foton iz svakog para. Ova se shema zasniva na dva svojstva isprepletenosti fotona: isprepletena stanja su savršeno povezana bilo koji pokušaj prisluškivanja uništava korelaciju između fontova na način koji Alice i Bob mogu detektirati.

Alice i Bob neovisno biraju bazu u kojoj će mjeriti primljeni foton, s tim da Alice bilježi izmjereni bit a Bob bilježi komplement izmjerenog bita jer je njegov foton ortogonalan onome koji je primila Alice. U komunikaciji javnim kanalom Alice i Bob uspoređuju korištene baze detekcije i izdvajaju bitove u kojima su koristili jednake operacije mjerenja. Oni bitovi na kojima su koristili različite operacije mjerenja ne odbacuju već koriste za otkrivanje prisutnosti Eve u komunikaciji korištenjem Bellove nejednadžbe. Ona se upotrebljava za određivanje postojanja lokalno skrivenih varijabli. Ukoliko je nejednadžba zadovoljena, Eve je prisluškivala. Ostatak protokola je isti kao i u BB84. [prema[27] [S. J. Lomonaco, “A Quick Glance at Quantum Cryptography”, arXive e-print quant.ph/9811056, 1998.]]

--Sandra Gašparić 14:11, 6. lipnja 2013. (CEST)

EPR implementacija BB84 protokola

Ideja se sastoji u tome da se kvantni kanal koji prenosi qubitove od Alice prema Bobu zamijeni sa kanalom koji prenosi dva qubita iz zajedničkog izvora jedan prema Alici a drugi prema Bobu. Kad bi izvor generirao fotone pripremljene u dva različita ortogonalna stanja kao na isti načina kao i kod BB84 protokola dobiva se protokol koji je ekvivalentan BB84. U ovom slučaju izvor objavljuje baze Alici i Bobu i oni zadrže samo one bitove kada su za mjerenje upotrijebili iste baze u kojima je izvor pripremio polarizacije i iste baze kao i drugi sudionik. U EPR implementaciji izvor generira par zapletenih fotona, pa svaki put kada Alica i Bob upotrijebe iste baze za mjerenje dobivaju identične rezultate (ili obrnute). Kako se baze ne objavljuju za vrijeme prijenosa Eva može kao i kod originalnog BB84 protokola samo pogađati i ako izabere bazu različitu od Alice i Boba zbog dekoherencije zapletenosti i kolapsa stanja u jedan od vektora baze oni će u 50% slučajeva dobiti različite rezultate. Prednost ove izvedbe BB84 protokola u odnosu na originalnu je da nije potreban generator slučajnih brojeva nego se slučajnost dobiva mjerenjem kvantnog stanja u superpoziciji što daje potpuno slučajne ishode. [prema[28]]

--Sandra Gašparić 14:12, 6. lipnja 2013. (CEST)

Kriptografija kanala sa šumom

Pretpostavimo da su Alice, Bob (i Eve) povezani klasičnim kanalima, ali sa šumom, tako da nitko ne prima točno onu informaciju koja mu je poslana (Wynerov kanal).

Kod no-cloning kriptografije nakon prve faze protokola Alice i Bob uvijek imaju prednost pred Eve. U stvari, prednost je dovoljno velika da i nakon faze izjednačavanja podataka, u kojoj Eve doznaje još informacije o nizu kojeg dijele Alice i Bob, ostaje dovoljno prednosti kako bi se mogla izvršiti amplifikacija privatnosti i time doći do konačnog ključa. Ta je prednost osigurana nemogućnošću savršenog kopiranja informacije iz kvantnog kanala.

[prema[29]]

--Željka 14:41, 6. lipnja 2013. (CEST)

S.K.A.P.D (Secret Key Agreement by Public Discussion)

U. Maurer (1993) je, predložio protokol u kojem Alice i Bob mogu početno imati nizove koji imaju manji preklop nego li ga imaju s nizom kojeg posjeduje prisluškivač, pa da ipak uspiju “izvući” zajednički ključ.

Da bi to bilo moguće Maurer je osmislio poseban scenarij u kojem Alice i Bob primaju korelirane nizove iz nekontrolabilnog izvora slučajnog signala te uveo fazu destilacije prednosti (Advantage Distillation) u kojoj Alice i Bob postižu prednost pred Eve i na to nadodao posljednje dvije faze iz no-cloning kvantnih protokola. [ prema[30][31]]

--Željka 14:41, 6. lipnja 2013. (CEST)

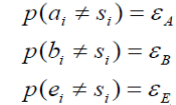

Cilj protokola je da Alisa i Bob uspostave jedan tajni niz koji će biti samo njima poznat ili zajednički simetrični tajni ključ. Taj bi se niz koristio kao jednokratni ključ za šifriranje (One Time Pad). Satelitski scenarij protokola je moguć čak i kada je greška Evinog kanala έ manja od grešaka Alisinog (α) i Bobovog kanala (β). Scenarij jedino nije moguć, ako je Evina greška έ=0 (idealan pristup satelitu), ili ako Alisa i Bob ne mogu primiti emitirane nizove. Satelitski scenarij sadrži četiri faze.

U prvoj fazi Alice, Bob i Eva primaju svoje početne nizove sa satelita putem binarnog simetričnog kanala (BSK). Svi su nizovi različiti, ali postoji određen stupanj korelacije među njima.

Nizovi su svi dužine N, ali nisu potpuno jednaki i predstavljaju nesavršene kopije nekog orginala koji nije nikome poznat.

Druga faza je destilacija prednosti. Destilacija prednosti je proces generiranja prednosti u odnosu na Evu zahvaljujući autentičnosti javnog kanala.

Protokol se realizira na sljedeći način. Alisa i Bob djele svoje nizove na parove i određuju

paritet svakog para. Parove kod kojih je paritet različit odbacuje se, a kod kojih je isti

zadržava se samo prvi bit. Bitovi koji nisu odbačeni čine niz koji ulazi u sljedeći korak.

Eksponencijalnim kraćenjem polaznog niza, Alisa i Bob ostvaruju prednost.

Treća faza protokola je usuglašavanje informacija ili ispravljanje grešaka. Nakon n iteracija

protokola za destilaciju prednosti Alisin i Bobov niz su još uvek različiti. Cilj protokola za

usuglašavanje informacija je da vjerovatnost p(A≠B) bude manja od neke unaprijed zadane

vrijednosti.

Četvrta faza protokola je pojačavanje privatnosti u kojoj se eliminira Evina informacija univerzalnim računanjem sažetka.

[prema[32]]

--Željka 14:41, 6. lipnja 2013. (CEST)

Mogući napadi

Presretanje i ponovno odašiljanje fotona

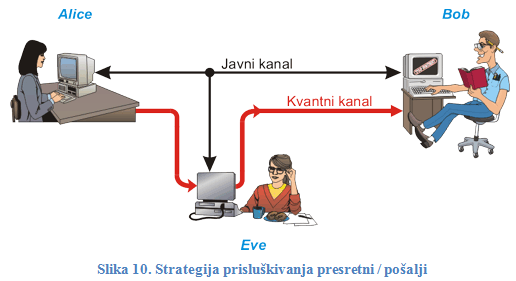

Najjednostavnija vrsta napada jest presretanje fotona na putu do primatelja, mjerenje njihove polarizacije, te slanje fotona primatelju. Zbog svojstava kvantnih čestica, napadač će polarizirati fotone u bazi u kojoj je njihovu polarizaciju mjerio, te tako izbrisati svaki trag o polarizaciji koju je poslao pošiljatelj. Kako napadaču prosjeku pogađa 50% baza polarizacije, može se izračunati da ako pošiljatelj pošalje barem 72 fotona, odnosno bita informacija u 99,9999999% slučajeva će napadač prouzročiti grešku u kvantnom kanalu koju pošiljatelj i primatelj mogu otkriti. Drugim riječima, za barem 72 poslana bita, pošiljatelj i primatelj će otkriti napadača koji se koristi ovom vrstom napada (u 99,9999999% slučajeva). Na slici je prikazan napadač koji istovremeno nadzire javni, nezaštićen, i kvantni kanal te može izvesti upravo napad presretanja fotona koje šalje pošiljatelj i ponovnog odašiljanja fotona primatelju. [prema[[33]]]

--Sandra Gašparić 14:12, 6. lipnja 2013. (CEST)

Napad razdvajanjem snopa fotona

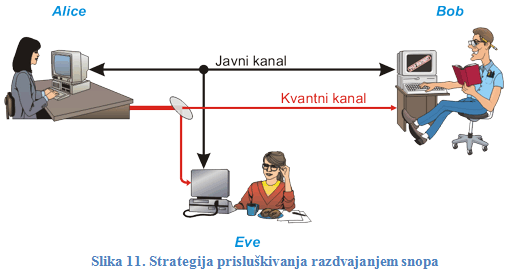

Ponekad, zbog nesavršenosti opreme, dolazi do odašiljanja snopa od nekoliko fotona umjesto samo jednoga. U takvom slučaju napadačmože pohraniti višak fotona u kvantnu memoriju, a ostatak poslati primatelju bez mjerenja, odnosno utjecaja na njegovu polarizaciju. Nakon što pošiljatelj javnim komunikacijskim kanalom otkrije pravu bazu polarizacije za pohranjeni foton, napadač ga može izmjeriti koristeći pravu bazu i doznati informacije o ključu bez uvođenja grešaka koje se mogu detektirati. Ovim metodama se koristi upravo nekoherentni PNS (eng. photon number splitting) napad, odnosno napad razdvajanjem snopa fotona. Na slici je prikazan napadač koji polupropusnim zrcalom izdvaja jedan foton iz snopa te ga pohranjuje u svoju memoriju sve do trenutka kada će pošiljatelj javnim kanalom otkriti u kojoj bazi je polariziran. Napadač će tek tada izmjeriti njegovu polarizaciju i dobiti pravu vrijednost bita. [prema[[34]]]

--Sandra Gašparić 14:12, 6. lipnja 2013. (CEST)

Kvantni Internet u Los Alamosu

Prema pisanju MIT Technology Reviewa 2013. godine, u američkom Nacionalnom laboratoriju Los Alamos već dvije i pol godine bez problema funkcionira "kvantni Internet", odnosno komunikacija među računalima gdje su podaci kvantno kodirani i nemoguće ih je presresti bez detekcije.

Iako već sada postoje kvantni sustavi komunikacije, k tome komercijalno dostupni i u uporabi uglavnom u bankama, nedostatak im je da su ograničeni na veze između samo dvije točke u mreži. Tako poslovična kriptografska Alisa može poslati isto takvom Bobu kvantno kodiranu poruku, ali je ovaj ne može dalje slati (nepromijenjenu) Charlieju, Donu, Emilu ili Franku. Ovo je stoga jer usmjeravanje poruke daljim primateljima zahtjeva čitanje odredišta sadržanog u poruci, a samo čitanje kvantno kodiranog sadržaja mijenja sam sadržaj.

Ekipa iz Los Alamosa je ovome doskočila koristeći zvjezdastu topologiju mreže, gdje su na kvantni ruter spojeni svi korisnici. Na taj način sve poruke s jedne točke na mreži bivaju odaslane na bilo koju drugu preko ovakvog usmjernika. Ovo rješenje je već od prije poznato i svaki korisnik s ruterom komunicira kvantnom vezom, a u samom ruteru se poruke dekodiraju u klasične digitalne bitove, ponovo prebacuju u kvantnu komunikaciju i šalju primatelju. Dok god je ruter siguran, komunikacija ovakvom mrežom je i sama sigurna.

Problem ovoga pristupa je skalabilnost sustava, odnosno s rastom mreže postaje sve teže upravljati svim mogućim konekcijama koje se mogu napraviti s jedne točke u mreži s bilo kojim ostalim točkama

Novost u rješenju ekipe iz Los Alamosa je korištenje kvantnih odašiljača na svakoj točki mreže (lasera), ali čitač kvantnog stanja (detektor fotona) se nalazi samo na samome ruteru. Kako su ovi uređaji skupi i glomazni, ovakvo rješenje je daleko jeftinije i jednostavnije za instalaciju od postojećih.

Ovo rješenje omogućava slanje poruka s čvora prema ruteru, gdje se poruka dekodira te se potom preko klasične veze i korištenjem OTP (one time pad) kodiranja distribuira do drugog primatelja u mreži. Ovaj način komunikacije također jamči sigurnost u komunikaciji sve dok je centralni ruter siguran.

Kako točke u mreži trebaju samo laserski odašiljač, koji je u izvedbi ekipe iz Los Alamosa PnP tipa i veličine kutije šibica (idući će biti za red veličine manji u svakoj od tri dimenzije, tvrde autori), instalacija ovakve mreže je izuzetno jednostavna. Dapače, cilj je imati takav uređaj ugrađen u bilo koji elektronički uređaj koji koristi optičke kabele, poput dekodera na TV-aparatima, računala, igraćih konzola itd., čime se svima jamči sigurna komunikacija.

[prema[35]]

--Sandra Gašparić 14:13, 6. lipnja 2013. (CEST)

Kvantna računala

Kvantno računalo je bilo kakav uređaj za računanje koji izravno koristi različite kvantnomehaničke fenomene, kao što su superpozicija i povezanost (spregnutost), kako bi obavile operacije nad podacima. U klasičnom (ili konvencionalnom) računalu, količina podataka je mjerena bitovima do su u kvantnom računalu podatci mjereni qubitovima (od engl. quantum bit). Osnovno načelo kvantnoga računanja jest to da se kvantna svojstva čestica mogu koristiti za predstavljanje i strukturiranje podataka, i da kvantni mehanizmi mogu biti iskorišteni za izvođenje operacija nad ovim podacima.

Iako je kvantno računarstvo još uvijek u relativno ranoj fazi, eksperimenti su izvedeni u kojima su kvantne računske operacije izvedene na vrlo malom broju qubita. Istraživanja i u teoretskim i u praktičnim područjima nastavljaju brzim tempom, i vlade mnogih država, te agencije za financiranje vojnih tehnologija potpomažu istraživanju kvantnoga računalstva kako bi se kvantna računala razvila za civilne svrhe, kao i za one koje se tiču pitanja od nacionalne sigurnosti, kao što je kriptoanaliza.

Vjeruje se da ukoliko kvantna računala velikih razmjera mogu biti izgrađena, da će biti u mogućnosti riješiti određene probleme eksponencijalno brže od klasičnih računala. Kvantna su računala različita od ostalih računala kao što su DNK računala i tradicionalna računala zasnovana na tranzistorima, iako su ulimativno i svi tranzistori zasnovani na kvantnomehaničkim efektima (npr. osiromašena područja). Neke računarske arhitekture kao što su optička računala koje mogu koristiti klasičnu superpoziciju elektromagnetskih valova, ali bez specifičnih kvantnomehaničkih resursa kao što je povezanost, ne dijele potencijal za računskim ubrzavanjima kvantnih računala.

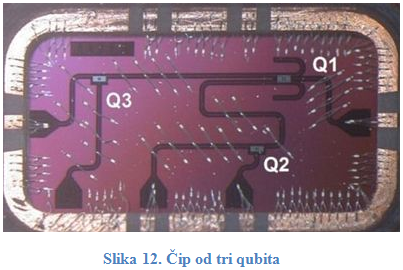

Prema tvrdnjama IBM znanstvenika u istraživačkom centru Yorktown Heights u državi New York,kroz nekih 10 godina moći će se kupiti stvarno funkcionalno kvantno računalo.

Razlog ovome optimizmu je uspješno stavljanje tri qubita (kvantna bita) na jedan čip relativno velikih dimenzija, kao što se vidi na slikama, individualni qubiti su suspendirani u centru udubine na malom safirnom čipu koji se vidi na manjoj slici

U današnje vrijeme kvantna računala se vide ponajprije kao izuzetno pogodna za šifriranje i dešifriranje kodova u realnom vremenu jer su u stanju faktorirati prim brojeve praktički trenutno. U IBM-u vjeruju da se mogu koristiti i za pretraživanje velikih nestrukturiranih baza podataka poput videa ili za optimiziranje poslova i rješavanje do sada neriješenih matematičkih problema.

Za neke zadaće, kao npr. pretraživanje baze podataka kvantna računala mogla bi izbaciti odgovor nakon samo nekoliko dana, pa čak i sekundi, dok bi za isti posao najbržim klasičnim računalima današnjice trebalo više od 13,7 milijardi godina.

Link na video Objašnjenje kvantnog računarstva

Link na video Objašnjenje kvantnog računarstva

--Željka 14:41, 6. lipnja 2013. (CEST)

Praktični dio

Na sljedećem linku se nalazi video tutorial u kojem smo pokazali kriptiranje e-mail poruka na You Tube Tutorial za kriptiranje e-mail poruka - SIS 2013

1. Instalacija GnuPG-a

GnuPg se može besplatno preuzet na lokaciji klikom na sliku

2. Stvaranje accounnta na Thunderbird mail-u

Mozilla Thunderbird se može besplatno preuzet na lokaciji klikom na sliku

3. Instalacija Enigmail-a

Enigmail se može besplatno preuzet na lokaciji klikom na sliku

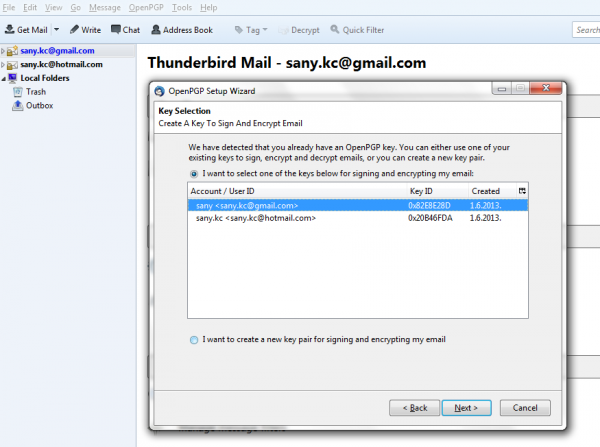

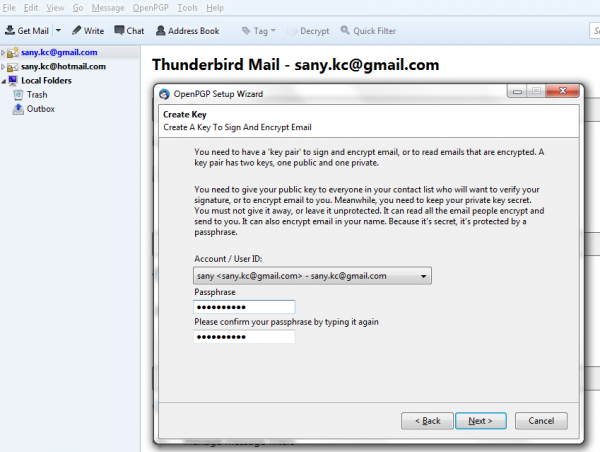

4.Pokretanje OpenPG-a, Setap wizarda, generiranje ključeva

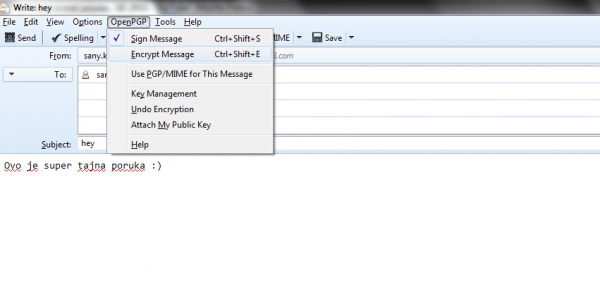

Odabirom kartice "OpenPGP" odabiremo "Setup Wizard", gdje prateći korake odabiremo korisnički račun kojem će GnuPg dodijeliti novi ključ i koji će se koristiti za kriptiranje naše e-mail poruke.

Odabiremo i upisujemo lozinku koja nam dozvoljava uporabu ključeva, jer bez poznavanja lozinke nije moguće korištenje ključeva.

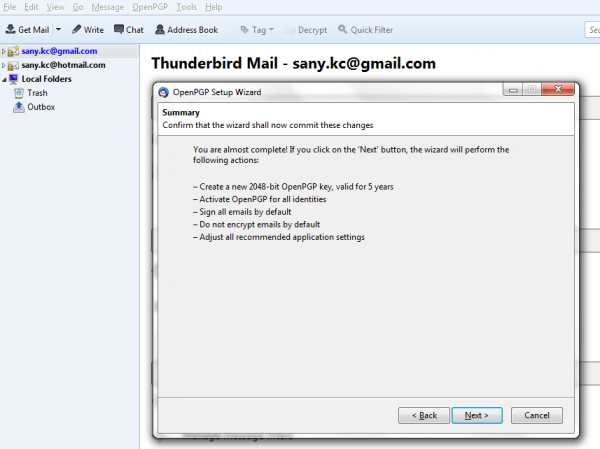

Ako obratimo pažnju, možemo vidjeti da je veličina ključa 2048, te da je to tvornička postavka, kao što je i tvornička postavka ograničenje rok trajanja ključa na 5 god. Večina ljudi ne ograničuje svoje ključeve rokom trajanja, a ako se već odlučite za neograničeni rok trajanja, treba uzet u obzir da se ne zaboravi povući kljuć kada se više neće koristiti.

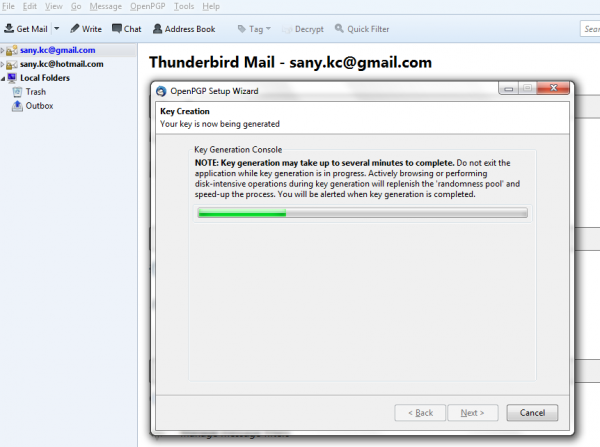

Pritipkom na tipku "Next" automatski se izrađuje par ključeva (Generiranje ključeva), gdje potvrđujemo "Generate Certficate",te je naš postupak generiranja ključeva završen, a naš par ključeva pohranjujemo negdje na računalo.

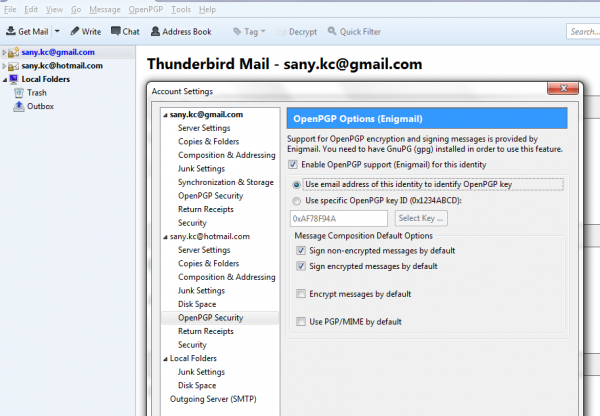

5.Konfiguracija Accounnta i Enigmail-a

Odabirom kartice "Tools" i "Accounnt setings" podešavamo da "Open PGP Security" koristi e-mail adresu koju smo odabrali kako bi prepoznao "OpenPGP" ključ.

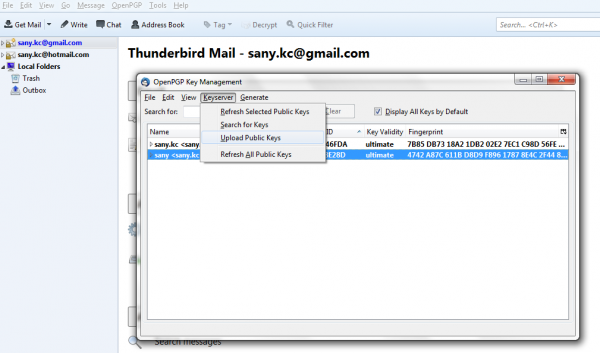

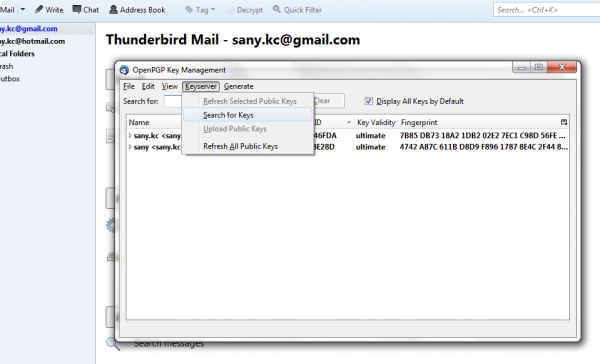

6. Dodavanje javnih ključeva koji koji su objavljeni na serveru te potpisivanje javnih ključeva

Kako bi podjelili javni ključ s korisnicima koji bi ga mogli trebati je objava istog na "Keyserveru", globalnoj bazi podataka ključa. Odabirom kartice "OpenPGP" odabiremo "Key managment", te klikom na "Keyserver" odabiremo "Uploud Public Keys".

Ako želimo naći nekoga tko isto posjeduje javni ključ, odabiramo karticu "OpenPGP", "Key managment", te odabiremo "Search for Keys", te upisujemo njegovu/njenu e-mail adresu.

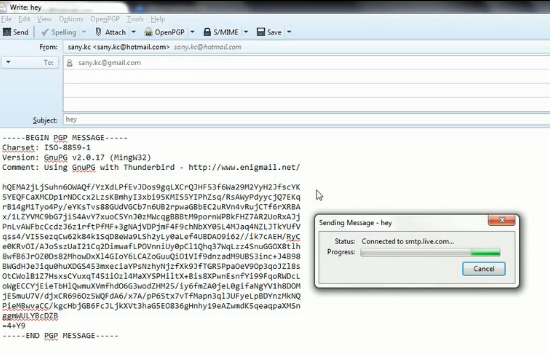

7. Slanje kriptirane poruke

Slanje kriptirane poruke je jednostavno. Kao i obično kad pišemo e-mail,odabiremo opciju za pisanje nove poruke, upisujemo kome šaljemo, naslov poruke i sadržaj poruke. Nakon toga odabiremo karitcu "OpenPGP" i kliknemo na "Encrypt Message" te klik na tipku "Send".

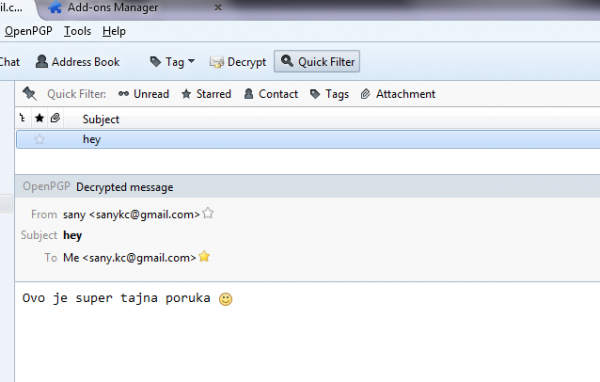

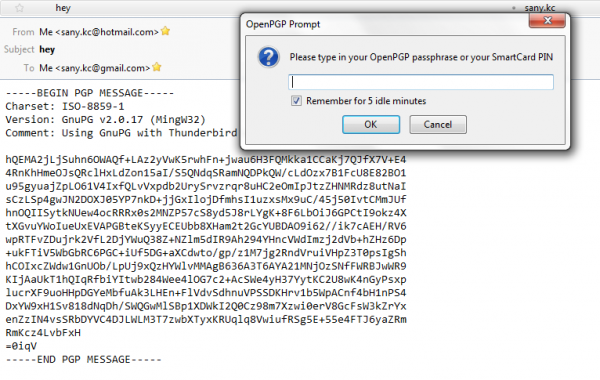

8. Čitanje kriptirane poruke

Prilikom primitka e-maila, prima se kriptirana poruka gdje će Vas tražiti "pgp passphrase" (lozinka). Da bi primatelj mogao dekriptirati sadržaj poruke, potreban mu je "Session key" (ključ. odabran metodom slučajnog izbora, koji rabi simetrični algoritam za jednokratnu komunikaciju) koji je kriptiran kod pošiljatelja (prethodno kriptirana poruka i kriptirani "Session Key" šalju se zajedno primatelju poruke).Nakon što je "Session key" dekriptiran, sadržaj poruke je čitljiv.

--Željka 14:41, 6. lipnja 2013. (CEST)

--Sandra Gašparić 00:12, 12. lipnja 2013. (CEST)

ZAKLJUČAK

Ovim seminarom upoznali smo se novim tajnim načinom prijenosa podataka. Kvantna kriptografija služi za stvaranje i prijenos generiranih ključeva. Iako se danas tehnologija brzo razvija, te postoje razne vrste sigurnosti i prijenosa podataka, još uvijek nam ova tehnologija ulijeva strah od provala bile one privatne ili poslovne. Stručnjaci svijesni toga što donosi računalo i Internet, ulažu velike napore u sigurnost u ove tehnologije. Tako je nastala i kvantna kriptografija koja ne dopušta trećoj strani da sazna ključ koji se šalje povjerljivo između osoba. Samim time ona osigurava da prilikom komunikacije ukoliko i dođe do provale, automatski se prekida komunikacija. Prilikom istraživanja ove teme naišle smo na neke naznake moguće provale kvantne kriptografije. Za sada još nije poznati način.

--Željka 14:45, 6. lipnja 2013. (CEST)

LITERATURA

• Simon,Singh, 2003, str 217

• S. J. Lomonaco, “A Quick Glance at Quantum Cryptography”, arXive e-print quant.ph/9811056, 1998.

• http://hr.wikipedia.org/wiki/Kvantna_kriptografija

• http://www.didaktik.physik.uni-erlangen.de/quantumlab/

• http://www.toshiba-europe.com/research/crl/QIG/

• http://www.bug.hr/vijesti/prvi-kvantno-enkriptiran-bankovni-transfer/52306.aspx

• http://sigurnost.lss.hr/images/dokumenti/lss-pubdoc-2011-10-020.pdf

• http://sigurnost.lss.hr/images/dokumenti/lss-pubdoc-2011-10-020.pdf

• http://www.docstoc.com/docs/125424665/Quantum-Cryptography

• http://www.garykessler.net/library/crypto.html#rsamath

• http://www.secoqc.net/downloads/secoqc_crypto_wp.pdf

• http://www.singipedia.com/attachment.php?attachmentid=175&d=1269964107

• http://sigurnost.lss.hr/images/dokumenti/lss-pubdoc-2011-10-020.pdf

• http://www.zemris.fer.hr/~golub/clanci/mipro2009_kvantna_kriptografija.pdf

• http://www.zemris.fer.hr/~golub/clanci/mipro2009_kvantna_kriptografija.pdf

• http://arxiv.org/pdf/quant-ph/0309145.pdf

• http://os2.zemris.fer.hr/kvant/2003_stipcevic/fer171203.pdf

• http://www.youtube.com/watch?v=UVzRbU6y7Ks

• http://os2.zemris.fer.hr/kvant/2005_degelic/index.htm#bb84

• http://os2.zemris.fer.hr/kvant/2004_jakus/index.html

• http://www.xqp.physik.uni-muenchen.de/publications/files/theses_diplom/diplom_weier.pdf

• http://www.singipedia.com/content/313-Mogucnost-distribucije-kriptolokih-kljuceva-javnim-kanalima

• http://www.bug.hr/vijesti/kvantni-internet-los-alamosu/123674.aspx

• http://hr.wikipedia.org/wiki/Kvantno_ra%C4%8Dunalo