Malicious network traffic analysis

Temu prijavili: Domagoj Bakić i Davor Bijelić

Sadržaj |

Mrežni promet

Mrežni promet se odnosi na ukupnu količinu mrežnih transakcija odnosno paketa koji prolaze kroz računalnu mrežu. Iz količine i vrste mrežnog prometa može se mnogo doznati o namjeni i korištenju same računalne mreže. Iz perspektive računalne sigurnosti, analiza mrežnog prometa otkriva mnogo informacija o samoj mreži, načinima njenog korištenja te podacima koji se njome prenose.

Analiza mrežnog prometa

Nije lako prepoznati i razdvojiti maliciozne od ispravnih paketa u mrežnom prometu. Kako bi nadgledanjem mrežnog prometa bilo moguće detektirati maliciozne aktivnosti na računalnoj mreži, potrebno je znati koju vrstu informacija je potrebno tražiti. Tražena je vrsta informacija koja se ne uklapa u uobičajeno funkcioniranje računalne mreže. Tu se može raditi o velikom broju TCP paketa sa SYN zastavicom koji ukazuju na DoS napad ili na pregledavanje otvorenih portova. Veliki broj ICMP paketa može ukazivati na otkrivanje aktivnih računala unutar mreže ili na kontrolu stražnjeg ulaza. Za tu namjenu se koriste razni alati za analizu mrežnog prometa. Neki od alata su: tcpdump, Wireshark (tshark), Nagios, Fiddler, itd.

Snimanje mrežnog prometa

Za potrebe projekta snimanje mrežnog prometa će biti prikazano preko Wireshark alata. Wireshark je alat otvorenog koda koji posjeduje ogroman raspon različitih filtera koji se koriste prilikom zadavanja kriterija pretrage prometa koji se snima ili koji je snimljen. Posjeduje jednostavno i intuitivno grafičko sučelje koje na jednostavan i pregledan način prikazuje ispis snimljenog mrežnog prometa. Velika prednost korištenja ovog alata leži u činjenici da je za svaki snimljeni paket moguće vidjeti njegovo zaglavlje, odnosno sve detaljne informacije koje korisnika u danom trenutku zanimaju. Isto tako, za potrebe projekta koristit će se i command-prompt verzija Wireshark-a poznata pod nazivom tsharku svrhu snimanja prometa putem Command Prompt-a. S obzirom da je Tshark dio Wireshark-a, nije ga potrebno posebno instalirati na računalo. Nakon instalacije Wireshark paketa treba pokrenuti Command Prompt i pozicionirati se u instalacijski folder od Wiresharka. Obično je to folder na lokaciji C:\Program Files\Wireshark.

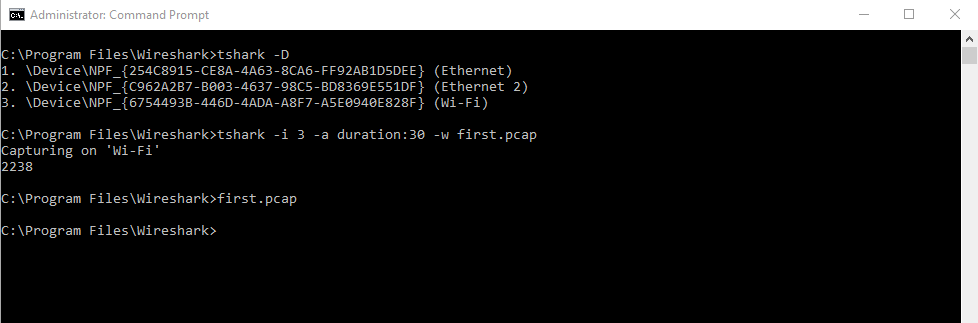

Sljedeći korak je pokretanje tsharka. Naredbom tshark -D prikazat će se lista mrežnih kartica s kojih tshark može snimati mrežni promet. Sljedeća naredba je tshark -i 3 -a duration:30 -w first.pcap. Navedena naredba se sastoji od više dijelova. Prvi dio je -i 3 što znači da će se koristiti mrežna kartica pod rednim brojem 3 iz prethodne naredbe. Sljedeći dio je -a duration:30 što znači da je uvjet za zaustavljanje snimanja prometa(autostop) trajanje od 30 sekundi. Zadnji dio naredbe je -w first.pcap što znači da će se promet snimati u datoteku(outfile) naziva first.pcap. Ekstenzija .pcap označava datoteku koja se može otvoriti u Wiresharku, tcpdumpu i sličnim alatima. Riječ je zapravo o izvještaju o snimljenom prometu nad kojim se zatim može izvesti analiza.

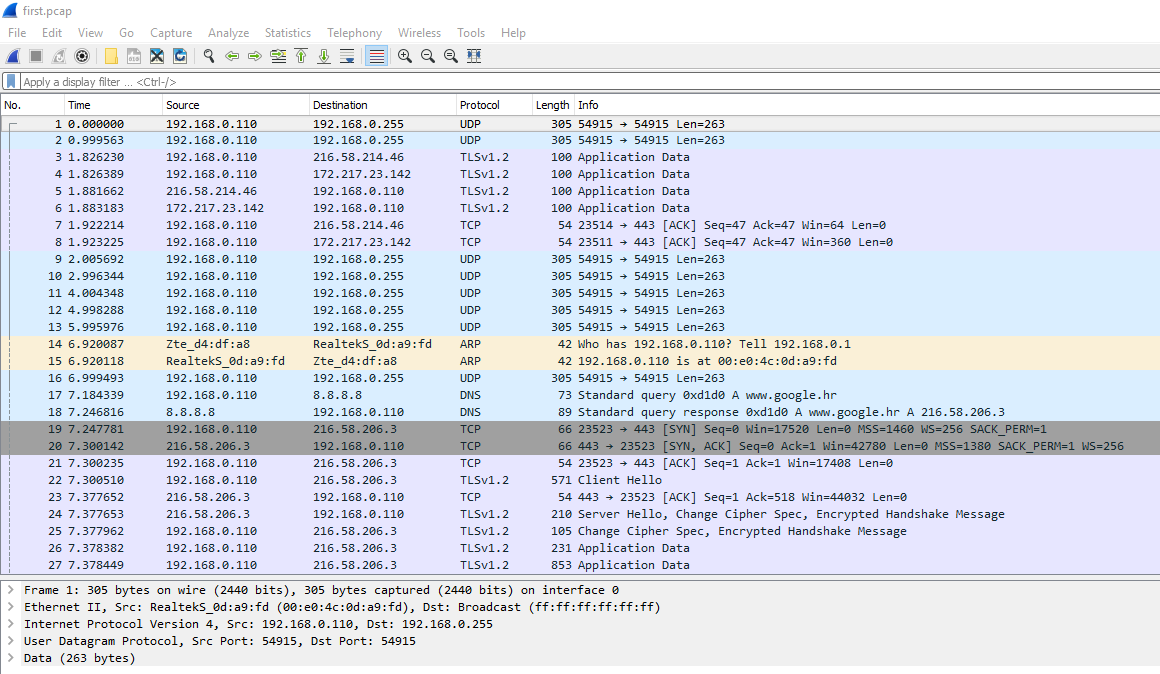

Nakon što je promet snimljen potrebno je otvoriti datoteku što se radi jednostavnim unosom naziva datoteke u Command Prompt i otvoriti će se izvještaj u Wiresharku kao na slici.

Analiza mrežnog prometa - primjeri

Primjer 1

Na Malware-Traffic-Analysis stranici preuzeta je vježba za analizu malicioznog prometa. Vježba se sastoji od .pcap izvještaja koji se otvara u Wiresharku.

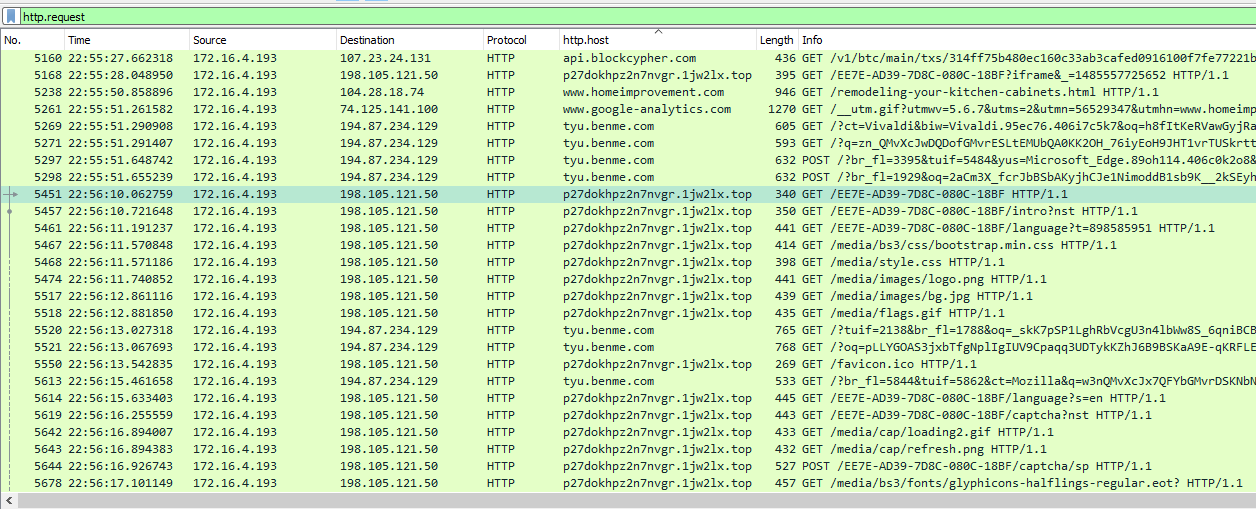

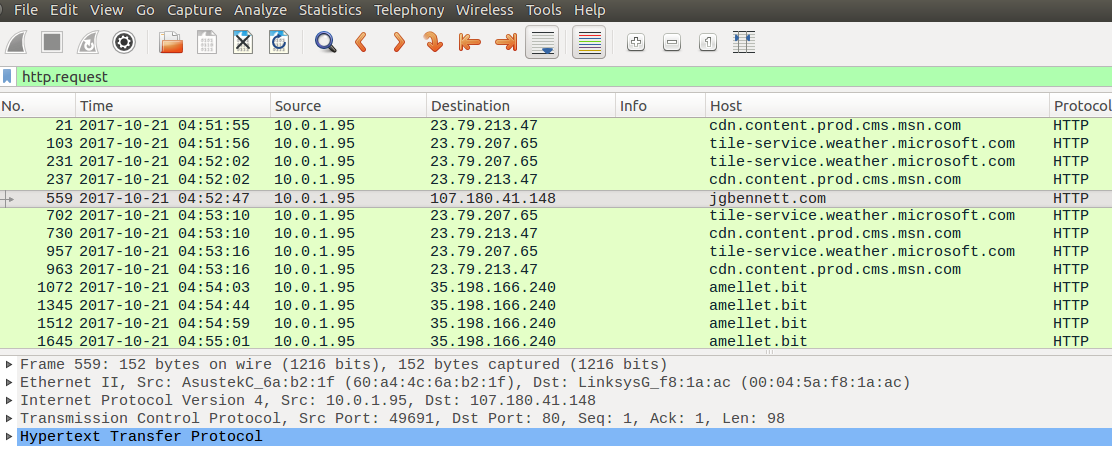

Prva stvar kod analize izvještaja je primjena http.request filtera koji nam otkriva sve zahtjeve prema serveru.

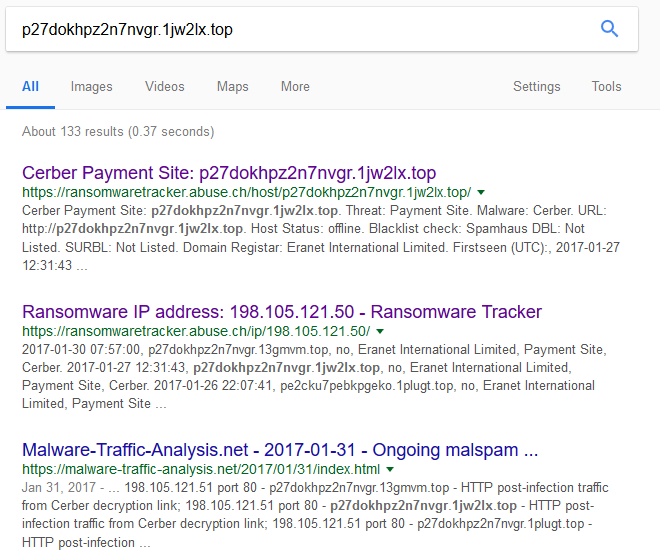

Većina stranica sa .top domenom poziva na oprez. Na slici je vidljiv host p27dokhpz2n7nvgr.1jw2lx.top. Jednostavnom pretragom na internetu lako se zaključuje da se radi o malicioznom prometu.

Primjer 2

Na Malware-Traffic-Analysis stranici preuzeta je vježba za analizu malicioznog prometa. Vježba se sastoji od .pcap izvještaja koji se otvara u Wiresharku.

Primjenom http.request filtera u petom retku je http zahtjev jgbennett.com za datotekom 30_723bio_152.exe.

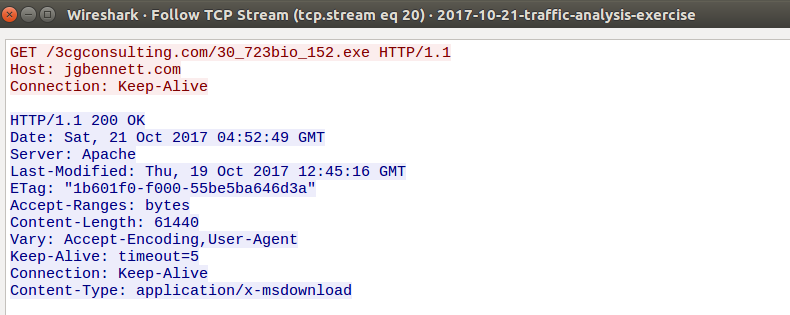

Potrebno je provjeriti je li navedena datoteka dohvaćena. Desni klik na navedeni zahtjev i potrebno je odabrati Follow TCP stream. Na slici se vidi da je datoteka dohvaćena.

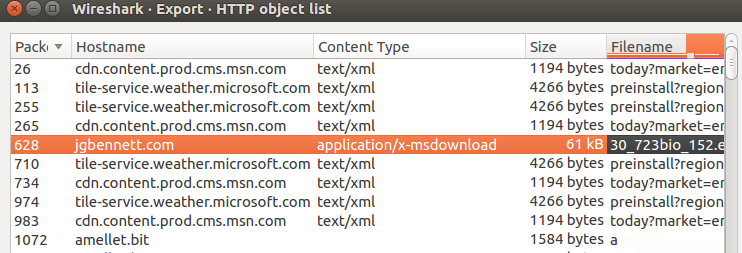

Sljedeći korak je ekstraktiranje datoteke iz .pcap izvještaja. U izborniku Wiresharka odabire se File -> Export -> Objects -> HTTP. Datoteku je potrebno spremiti kao na slici.

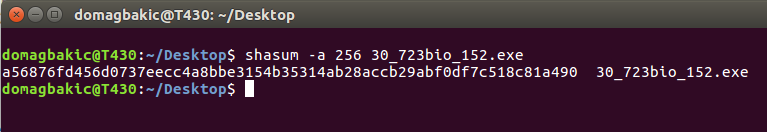

Zatim želimo doći do SHA256 hasha datoteke 30_723bio_152.exe. Naredba koja nam treba je shasum -a 256 30_723bio_152.exe. Dobiveni rezultat je a56876fd456d0737eecc4a8bbe3154b35314ab28accb29abf0df7c518c81a490.

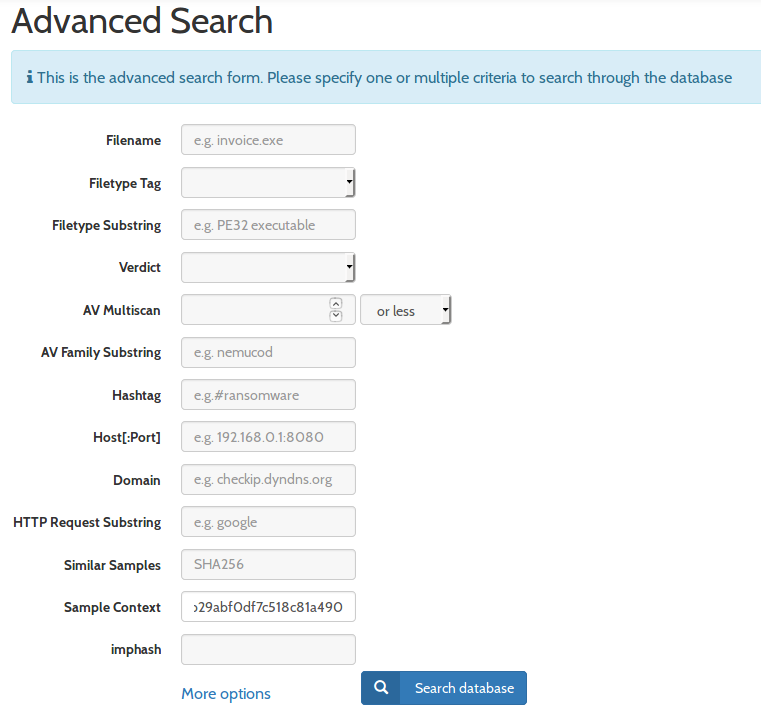

Dobiveni hash nam treba za naprednu pretragu u reverse.it bazi. Sve podatke treba ostaviti po zadanim postavkama osim predzadnje stavke Sample Context u koju unosimo hash.

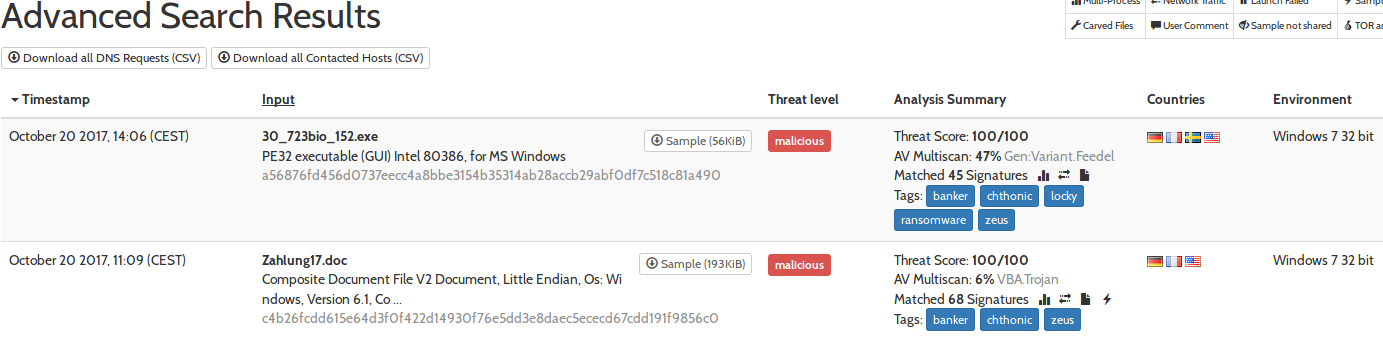

Kao rezultat pretrage dobivena su dva rezultata, oba imaju Threat Score: 100/100.

Literatura

https://www.cis.hr/www.edicija/LinkedDocuments/CCERT-PUBDOC-2004-09-90.pdf