Operacijska sigurnost

Sadržaj |

Uvod

Prije nego što počnemo govoriti o operacijskoj sigurnosti prvo trebamo vidit na kojoj razini se ona nalazi, pa dako dolazimo do komponenti o kojima svaka sigurnost ovisi. Sigurnost ovisi o tri komponente od kojih jedna ne ovisi o drugim:

- Zadana arhitektura: Ovo je formalna specifikacija. U kriptografiji je to algoritam, dok je u slučaju MPLS VPN to formalna specifikacija

- Implementacija arhitekture ili algoritma: Odnosi se na to kako se zapravo arhitektura ili algoritam implementira. Programske greške kao što su prenatrpanje međuspremnika mogu utjecati na ovu komponentu.

- Operacije: To uključuje problem operatora kao što su odabri slabe zaporke na usmjerivačima ili radnim stanicama ili slučajne objave zajedničkog ključa. Npr., ako se konfiguracije pošalju trećoj nepouzdanoj osobi.

Glavno je napomenuti da operativna greška kao što je loša konfiguracija, ne znači da je arhitektura nesigurna. Problemi u konfiguraciji se mogu dogoditi u bilo kojoj tehnologiji što znači da se moraju upotrijebiti određene mjere operativne sigurnosti kako se ti problemi ne bi dogodili.

--Bruno Petrović 18:58, 9. lipnja 2013. (CEST)

Operacijska sigurnost (OPSEC)

Za osiguravanje operacijske komponente koristi se proces pod imenom Operacijska sigurnost, ili kraće OPSEC. OPSEC nije specifična katergorija informacija. Umjesto toga, to je proces identifikacije, kontrole i zaštite neklasificiranih podataka, koji ako postanu poznati konkurentima ili protivnicima, mogu se iskoristiti na našu štetu. On je usredotočen na identifikaciju i zaštitu infomacija koje bi mogle pružati konkurentima ili protivnicima tragove o našim planovima ili sposobnostima, i samim time im omogućiti da nam spriječe ili otežaju planirani rad ili aktivnost. OPSEC proces je sredstvo upravljanja rizicima koji omogućuje menadžeru da vidi radnju ili aktivnost iz konkurentske perspektive. Ključno obilježje ovog pristupa je da pogledamo na naše metode ili aktivnosti iz perspektive našeg konkurenta i postavimo pitanje: „Koje podatke moram znati da bi prepriječio namjere i akcije druge strane i koji me putevi vode do tih podataka?“.

OPSEC se koristi od strane vladinih agencija i izvođača u razvoju i nabavi nove opreme, u prikuljanju obavještajnih podataka, od strane militarističkih i protukriminalističkih agencija, kao i od privatnih poduzeća.

--Bruno Petrović 18:58, 9. lipnja 2013. (CEST)

Faze OPSEC-a

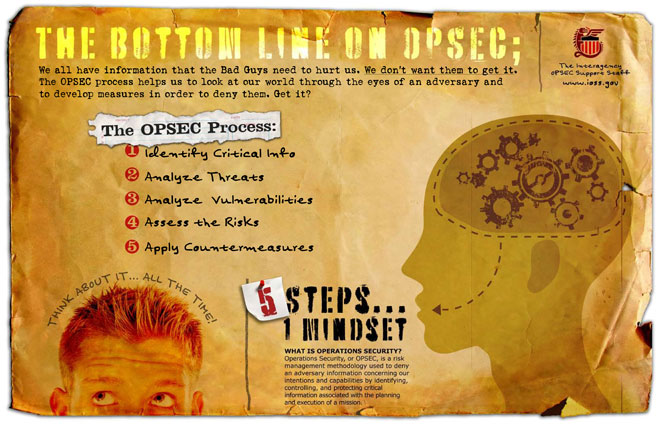

OPSEC proces tradicionalno uključuje pet međuzavisnih faza koje čemo mi sada po redu objasniti.

Slika 1. Preuzeto sa [1]

Ključne informacije

Prva faza je identifikacija ključnih informacija, tj. ono što želimo zaštititi. Je li to jedan set podataka koji se odnosi na vrijeme vojne operacije? Ili možda obrazac ili profil policajca na tajnom zadatku? Ili proces koji je ugrađen unutar programa? U svakom od tih primjera postoje podaci koje treba čuvati od strane osobe (strana vlada, strani konkurent, kriminalci i sl.).

Analiza prijetnji

Druga faza je analiza prijetnji. Tko želi i treba našu ključnu informaciju? Tko je naš protivnik? Sastavni dio ove faze je identificirati je kako naš protivnik ili konkurent može prikupiti naše podatke. Hoće li poslati korporativne ili državno-sponzorirane špijune da upadnu u poduzeće i traže podatke ili će koristiti tehnička sredstva kao što su prisluškivanje, fotografiranje i sl.? OPSEC razmatra niz potencijalnih protivnika u rasponu od aktivnog (meta, neprijatelj ili glavni konkurent) do pasivnog (simpatizer) i nenamjernog (netko tko slučajno daruje informacije).

Karakteristično, postoje dva tipa prijetnji unutar OPSEC-a:

- Slučajna pogreška u konfiguraciji: One su slučajne po prirodi i daleko su najčešći tip problema unutar operacijske sigurnosti. Pogrešan unos vrijednosti je jedan od primjera, isto kao i zaboravljanje izjava u firewall-u.

- Namjerna greška ili sabotaža: One su namjerne po prirodi, ali se razlikuju po stupnju njihove malicioznosti. Npr., operator koji krši politiku sigurnosti i omogućava pristup kroz firewall, vjerovatno neće se neće smatrat većim stupnjem malicioznosti kao nezadovoljni zaposlenik koji provodi djela sabotaže.

Ranjivost

Treća faza se odnosi na ranjivost, izravnu ili neizravnu, koja okružuje naš rad. Gleda kako se aktivnost zapravo radi, a ne kako ljudi misle da radi. Proučava kornologiju i vrijeme događaja, protok informacija kako bi ustanovili koji protivnik/konkurent će biti zainteresiran za koje podatke, te kako će on biti u mogućnosti da dođe do tih podataka. Da li stvari koje radimo omugućuju izravnu predaju podatka ili postoji određene naznake koje bi dovele protivnika da uzme naše podatke (pokazatelji ili tragovi)? Gleda kolko je velika naša ranjivost i kolki bi utjecaj imao gubitak tih podataka. Drugim riječima, gleda kolko je velik porblem i kolko loš on može bit.

Rizik

Četvrta faza je rizik. U ovoj fazi upravitelj procjenjuje rizik za njegov ili njezin rad ili aktivnost i postavlja si pitanje da li mogućnost gubljenja informacija o radu ili aktivnosti dovoljna važna da se poduzmu koraci u negiranju potencijalnih napada na informacije. Troškovi postupka za smanjenje rizika se mjere sa troškom gubitka informacija, uzimajući u obzir kolka je vjerokatnost da naši podaci budu ukradeni i kolki će utjecaj gubit podataka imati.

Protumjere

Zadnja faza se odnosi na protumjere. Protumjere su rješenja koje menadžer koristi da smanji rizik na prihvatljivu razinu, bilo ti uklanjanjem indikatora ili propusta, narušavanjem učinkovitog prikupljanja podataka ili spriječavanjem točnog tumačenja podataka. Protumjere su diktirane cijenom, vremenom, izvedivošću i maštovitošću zaposlenika. Najučinkovitije mjere su uglavnom one koje su jednostavne, jeftine i mogu se prilagoditi na rješenje po potrebi. Izvođenjem više protumjera istovremeno omogućuje bolju zaštitu po nižoj cijeni.

--Bruno Petrović 18:58, 9. lipnja 2013. (CEST)

Mjere operacijske sigurnosti

Tipična reakcija u potrazi za rješenjem sigurnosnih problema je tražiti mogućnosti za konfiguriranje. Važno je razumjeti da se operacijski problemi ne mogu u potpunosti riješiti konfiguriranjem zato jer osoba koja već radi pogrešne konfiguracije može isključiti zadane konfiguracije koje bi pomogle oko rješavanja problema. Operacijski problema zahtjevaju operacijska rješenja i operacijsku stučnost organizacije. Operacijska rješenja uključuju:

Politika operacijske sigurnosti

Tu bi trebale biti jasne smjernice što operatori smiju činiti, a što ne smiju raditi. Eskalacijski putevi trebaju biti definirani da daju postupke koje treba pratiti ako operator nema ovlasti za određenu akciju. Politika operacijske sigurnosti mora jasno definirati odgovornosti i ovlaštenja, kao i disciplinske postupke u slučaju povrede ovlasti.

Promjena procesa upravljanja

Svaka tvrtka koja radi na mreži mora izraditi precizne procese koji određuju i kontroliraju kako se provode promjene na mreži. Stanje hardvera, operacijskog sustava i konfiguracija bi se morale pratiti i sve promjene bi se trebale voditi i izvoditi na kontrolirani način. Dnevnici bi trebali služiti za procjenu i provjeru potencijalne sabotaže u sustavu. Oni isto tako mogu služiti za dokazivanje namjernog kršenja politike operacijske sigurnosti.

Kontrola pristupa

Dobra je prakas ako se ograniči pristup mrežnim uređajima. Ograničenja pristupa se tradicijalno provodi u mreži putem AAA autentifikacije. Ova sigurnosna mjera se uglavnom uvijek izvršava, ali u mnogo slučajeva previše operatora ima pristup mrežnim uređajima. Ograničavanjem tog broja na minimalno potrebno operatora također smanjuje rizik kršenja pristupa.

Odobrenje

Pristup koji bi operator trebao imati bi se trebao smanjiti na minimalni pristup koji mu je potreban da radi svoj posao. U većini slučajeva, nije dobra ideja da se da poptuni pristup (razina 15) svim operatorima. U praksi je ovo teško izvesti, ali jednostavne razlike poput tko može i tko ne može mjenjati konfiguracija puno pomaže u samoj sigurnosti.

Dvojna kontrola

Sigurnosna kontrola i nadzor nad mrežom ne smije biti odgovornost iste grupe. U idealnom slučaju, sigurnosna grupa kontrolira tko ima pristup čemu, dok mrežna grupa izvršava konfiguracijaske akcije. Isto tako, sigurnosna grupa je ta koja kontrolira dnevnike jer se na taj način smanjuje mogućnost namjernog sabotiranja uređaja i sigurnosti tim može prepoznati sabotažu iz dnevnika.

Automatizacija

Općenito se preporučuje da se svi procesi i procedure automatiziraju, a pogotovo procesi koji konstantno izvode verifikaciju jer ljudi imaju običaj da previde detalje u dnevniku i sličnim procesima. Automatizirani procesi su također malo vjerojatni da unčine pogrešku, iako, ako se greška dogodi onda je ona uglavnom sistemska i s toga se lako otkrije i popravi.

Zaključno možemo reći da je vrlo teško provesti sveobuhvatno okruženje operacijske sigurnosti, a neke mjere (kao što je dvojna kontrola) može zahtjevati određenu organizacijsku veličinu kako bi ispravno funkcionirala. Cilje bi trebao biti izvesti dodatna poboljšanja cijelokupnom operacijskom procesu. Npr., precizna razina odobrenja pristupa može biti teška i skupa za implementirati na velikim mrežama. Ostali dijelovi operacijskog procesa su mnogo lakši si provest. Primjer jednog takvog mehanizma je sustav za dvojnu kontrolu. Slanjem svih pristupa konfiguracijskih dnevnika na odvojeni server gdje mrežni operateri nemaju pristup uveliko obeshrabruje namjernu sabotažu na mrežnim uređajima.

--Bruno Petrović 19:34, 9. lipnja 2013. (CEST)

Obrana u dubinu

Ključni problem sa velikim brojem funkcija operacijske kontrole je taj što one ne mogu uvijek spriječiti nastanak greške. One mogu otežati nastajanje grešaka, ali veći dio je usredotočen na detekciju greške, nakon što se pojavi. To može, u velikoj mjeri, riješiti namjernu sabotažu konfiguracije jer stručnjak vjerojatno nebi prekršio sigurnosnu politiku ako je poznato da je taj „napad“ moguće otkriti i ući počinitelju u trag. No nije uvijek moguće proaktivno izbjegavati pogreške, stoga to stvara dodatne sigurnosne brige. Mnogo organizacija promatra dodatne mjere sigurnosti, kako bi cijeli sustav bio otporniji protiv namjerne sabotaže ili nenamjerne krive konfiguracije.

Kako bi se zadržala odvojenost kada jezgra mreže ne pruža potpunu odvojenost, potencijalno zbog loše konfiguracije, u obzir se može uzeti IPsec uz MPLS VPN. GET VPN je varijatna IPsec, koja je posebno pogodna za pokretanje uz MPLS VPN. Ako organizacija koristi IPsec VPN uz MPLS VPN, operatorske pogreške na PLS jezgri neće prekinuti separaciju od VPN-a, stoga što je dodatno zaštićena od strane IPsec-a. Međutim, to pruža dodatne troškove i operacijski teret. Neke organizacije odabiru način korištenja dva neovisna vatrozida sa različitim operacijskim grupama, tako da ni jedna samostalna greška ne može utjecati na cjelokupnu sigurnost.

Korištenje više od jednog sloja sigurnosti nazivamo „Obrana u dubinu – Defense in depth“ te je čest model u sigurnosnim implementacijama. Međutim, dodavanje dodatnih sigurnosnih slojeva ne bi trebalo biti učinjeno bez odgovarajuće analize rizika. Važno je razumijeti prijetnje, njihov utjecaj na organizaciju i troškove dodatnih sigurnosnih mjera.

Analizom rizika potrebno je utvrditi jesu li troškovi dodatnih sigurnosnih mjera uravnoteženi sa troškovima stvarnog rizika bez tih dodatnih mjera zaštite. Drugim riječima, potrebno je utvrditi da li je rizik od pogreške dovoljno velik da opravda dodatne troškove implementacije dodatnih sigurnosnih mjera. Međutim, pošto takva analiza zahtijeva uzimanje u račun cijelu mrežu sustava, uključujući imovinu i sredstva protumjere što pravilnu analizu rizika čini vrlo zahtjevnom što se tiče sredstava.

--Dino Damiš 19:27, 9. lipnja 2013. (CEST)

Kompleksnost i sigurnost

Kompleksnost mreže čini vjerojatnost operacijske pogreške ili sigurnosnih propusta večom. To se odnosi na arhitekturu mreže, kao i na metode koje se koriste za zaštitu te mreže. Sa sigurnosne perspektive, preferiraju se manje kompleksne konfiguracije.

Ta perspektiva se također odnosi na operacijski menadžment mreže. Vrlo kompleksne operacijske procedure stvaraju veću vjerojatnost stvaranja problema. Na primjer, u vrlo kompleksnoj operacijskog proceduri, moguće je da grupa operatera nema dovoljne privilegije da izvede hitne operacijske popravke. Stoga se pod pritiskom koji zahtijeva istovremenu reakciju, neke sigurnosne točke preskaču. Ne postoji pravilni opis o tome što je „pre složeno“ jer to ovisi o operacijskom modelu poduzeća. Taj parametar je vrlo različit za visoko sposobni tim i za tim koji stoji na prvoj liniji podrške.

--Dino Damiš 19:27, 9. lipnja 2013. (CEST)

Propisi i pridržavanje propisa

Postoji veći broj propisa koji zahtjevaju operativne sigurnosne mjere, kao što su PCI, HIPAA, i Sarbanes-Oxley. Trenutno su ti propisi glavni pokretači mnogih operativnih mjera sigurnosti. Precizna kontrola pristupa i ovlaštenja, kao i bilježenje su ključni zahtjevi u većini politika pridržavanja propisima.

--Dino Damiš 19:27, 9. lipnja 2013. (CEST)

Cisco proizvodi koji pokrivaju operativnu sigurnost

Iako je operacijska sigurnost proces, a manje značajka ili proizvod, postoji nekoliko Cisco proizvoda koji se odnose na operativnu sigurnost.

ACS i Cisco Access Registrar (AAA server): Pomaže kod autetnifikacije, autorizacije korisnika. AAA server gradi jezgru modela operacijske sigurnosti.

Slika 2. Preuzeto sa [2]

Network compliance manager (NCM): Prati i regulira konfiguracije i softverske promjene na svakom routeru. Prati usklađenost sa širokim spektrom standarda iz najbolje prakse IT-a, tehnologije i korporativnog upravljanja.

Configuration Assurance Server (CAS): Provjerava sigurnosnu politiku na mreži. Identificira rupe u sigurnosti i ukazuje na loše konfigurirane čvorove koji blokiraju valjanu vezu.

Cisco Security Manager: Alat za upravljanje sigurnošću koji se temelji na politici sigurnosti

Cisco MARS: Nadzire višekorisničke mreže, povezuje i provjerava sigurnostne incidente

Slika 3. Preuzeto sa [3]

--Dino Damiš 19:27, 9. lipnja 2013. (CEST)

Praktični dio - Kako se zaštiti online

Cyber OPSEC

Zaštiti se online

Internet je osmišljen tako da može preživjeti nuklearni napad, ali ne da bude osiguran od njegovih vlastitih korisnika.

-Nikada nemojte predpostaviti da je sigurno, predpostavite da je nesigurno

-Kada je potrebna sigurnost, dovedite IT stručnjake u vašu organizaciju, zatražite i provedite implementaciju odgovarajućih alata

Ljudi lako mogu poslati lažne e-mail poruke koje izgledaju kao da su poslane od strane nekog koga poznate ili kome vjerujete.

-Uvijek digitalno potpisujte poruke

-Ohrabrujte i ostale da digitalno potpisuju svoje poruke

-Usvakom slučaju personalizirajte svoje poruke dovoljno da bi bilo očito da ste to zapravo vi

-Uvijek provjerite sumnjive poruke prije nego bilo što drugo poduzimate

I originalne mailove je moguće presresti i čitati/promijeniti

-Osigurajte e-mailove digitalnom enkripcijom

-Koristite enkripciju podataka ili lozinku ako nije moguća enkripcija samog e-maila

Naša neopreznost olakšava posao protivnicima

-Ako adekvatna zaštita nije dostupna, nemojte slati sadržaj preko interneta, razmislite o alternativnim načinima

-Ako imate sigurnosne alate, koristite ih, ako neznate kako, saznajte

Cookies čine online kupovinu lakšom, no mogu predstavljati rizik na više načina

-Brišite cookies-e redovno ili ih potpuno onesposobite

-Nikada ne koristite „zapamti me“ funkciju, to uvelike povećava šanse da se vam korisnički račun ukrade

Tvrtke žele znati kuda idete online uz pomoću funkcije „Web bugs“ ili „beacons“. One izgledaju ko obične slike i aktiviraju se samim time što ste posjetili stranicu na kojoj se nalaze

-HTML bugovi se mogu blokirati samo uz posebne alate

-E-mail bugovi se mogu potpuno onesposobiti korištenjem „text-only“ opcijom

Tražilice prate što pretražujete na internetu i spremaju to u baze podataka, to može otkriti puno o vama ili o poslu kojim se bavite

-Koristite alternativne tražilice kako nebi svi podaci bili spremljeni u BP jedne tražilice

-Ako koristite povezane servise (Gmail, google, itd.), odlogirajte se sa Gmail prije nego koristite google-ovu tražilicu

Sigurnosna lozinka je ključna!

-Nikada ne koristite jednu lozinku na više stranica

-Nikada nemojte davati stranicama svoje lozinke, iz bilo kojeg razloga. Stranice obećaju da neće sa nikime podijeliti te informacije, no povijest je pokazala upravo suprotno

Pripazite na lažne uzbune koje izgledaju kao stvarna upozorenja ili sustavne poruke

-Saznajte da li je uzbuna stvarna tako da zatvorite sve prozore pretraživača

-Ako uzbuna ostaje, pregledajte ju da li spominje neku web stranicu ili alat koji je potrebno skinuti. Ako spominje, provjerite na internetu da li je taj alat/stranica stvarna ili da li se radi o prijevari

Javna vidljivost

-Većina stvari koje se nalaze online su vidljive svakoj osobi na internetu

-Zapamtite da sve što je postano kao „privatno“ ponekad svejedno završi u javnosti zbog nekakve greške

Nemojte ovisiti o trećim stranama da vaše informacije budu sigurne

-Treće strane također mogu već biti hakirane

-Data centri se mogu nalaziti u drugim državama sa slabim politikama o sigurnosti

Fotografije često otkrivaju previše

-Zgrade ili prirodne znamenitosti u pozadini se mogu koristiti za pronalaženje lokacije

-Reflektirajuće površine mogu prikazivati druge ljude, mjesta, imena i sl.

Zaštitite svoje računalo

-Zaključavajte svoje računala kada odlazite

-Ne koristite računala državne službe za osobne potrebe osim ako vam je to dozvoljeno

-Ne ostavljajte računala u hotelima i automobilima, ako ih morate ostaviti, sakrijte ih

-Vodite brigu o tome da vam diskovi na računalu budu enkriptirani

Budite oprezni sa drugim uređajima

-Ne spajajte USB, CD ili floppy diskove na svoje računali ako prije toga nisu skenirani

-Onemogućite „autorun“ i „autoplay“ funkcije

Video

--Dino Damiš 19:27, 9. lipnja 2013. (CEST)

Zaključak

Operacijske pogreške mogu razbiti sigurnosne politike te su glavna briga za pružatelje usluga i poduzeća. Većinu operativnih pogrešaka nije moguće izbjeći, ali je moguće smanjiti rizik od pogreške. Mogućnost otkrivanja pogreške i praćenja do njezinog izvora također može ući u trag nepoznatim počiniteljima ili pomoći pri brzom prepoznavanju operatorskih pogrešaka.

Industrija poštivanja propisa zahtijeva određene operativne mjere sigurnosti. Mrežni operateri dužni su provjeriti koji propisi se na njih odnose te provjeriti da li su potrebne mjere provedene.

Često je moguće provoditi dodatne sigurnosne mjere koje nisu u potpunosti ovisne o operativnim greškama. Međutim prije uvođenja takvih dodatnih mjera sigurnosti, potrebno je provesti analizu troškova te utvrditi da li određeni troškovi uvođenja dodatnih mjera nisu veći od troškova koji nastaju pri pojavi same greške.

--Dino Damiš 19:27, 9. lipnja 2013. (CEST)

FAQ

Što je Operacijska sigurnost (OPSEC)?

Operacijska sigurnost ili OPSEC je proces kojim štitimo neklasificirane podatke koje bi konkurent/protivnik mogao iskoristiti protiv nas. OPSEC nas izaziva da gledamo na sebe kroz oči naših konkurenata/protivnika.

Koji je cilj OPSEC-a?

Cilj OPSEC-a je osigurati sigurno okruženje. Moramo zaštiti naše ljude, naše planove, postupke i ublažiti svoju ranjivost.

Kada bi trebao upotrijebiti OPSEC?

OPSEC je najbolje koristiti u svakodnevnim aktivnostima prilikom donošenja odluke koju vrstu komunikacije koristiti, tijekom sastavljanja e-maila ili razgovora na telefonu, tijekom stavljanja informacija na socijalne mreže. Sve informacije koje stavite u javnu domenu su također dostupne i drugima.

Tko je naš protivnik/konkurent?

Protivnik/konkurent može biti pojedinac, skupina, država ili organizacija. U osnovi, svatko tko bi mogao naštetiti tvojim ljudima, sredstvima, organizaciji, i svatko s kim ne želite podijeliti određene informacije može se smatratiti protivnikom/konkurentom.

Što cilj protivnika/konkurenta?

Oni ciljaju sve te informacije i potencijalno ih usmjeriti da rade štetu. OPSEC treba koristiti za zaštitu podataka, a i time onemogućiti protivniku/konkurentu sposobnost djelovanja.

Gdje protivnik/konkurent dobiva informacije?

Većina informacija dolazi iz open source-a. Prije nekoliko godina procjena je bila 80%. Razvojem u razmjeni informacija i novog tehnologijom je tak postotak naraso na 90%. Uglavnom smo mi sami sebi najveći neprijatelj.

--Bruno Petrović 19:44, 9. lipnja 2013. (CEST)

Literatura

- http://www.cisco.com/web/about/security/intelligence/opsecurity.html

- http://www.wright.edu/rsp/Security/S2unclas/Opsec.htm

- http://www.dodea.edu/Offices/Safety/OPSEC.cfm

- http://www.dodea.edu/Offices/Safety/upload/15_Cyber_Protecting_Yourself_Online.pdf

- http://www.youtube.com/watch?feature=player_embedded&v=NGfPWPlHQCE

- http://www.youtube.com/watch?feature=player_embedded&v=crYISLw9WNY

- http://www.youtube.com/watch?v=ocIIKiFh9p4&feature=player_embedded