Primjena organizacijskih metodologija za upravljanje sustavom sigurnosti

Sadržaj |

Uvod

"Informacija je imovina koja kao i ostala važna imovina u poslovanju ima vrijednost za organizaciju i mora biti stalno odgovarajuće štićena" (ISO/IEC 27001).

Informacija je glavni resurs svakog poslovnog sustava i sustava upravljanja, a informacijski sustav je osnova za funkcioniranje poslovnog sustava i sustava upravljanja. Stoga nesigurnost informacijskog sustava, a time i nesigurnost informacija dovodi do nesigurnosti poslovnih sustava i sustava upravljanja, što u konačnici može biti pogubno za organizaciju. (Adelsberger, 2011)

Upravljanje sigurnošću informacijskih sustava podrazumijeva identifikaciju informacijskih resursa, njihovo vrednovanje, procjenu rizika obzirom na moguće prijetnje, izradu odgovarajuće sigurnosne politike i njenu implementaciju u stvarnom okruženju (Carnet, 2003). Cijeli proces upravljanja sustavom sigurnosti mora ispuniti određene zahtjeve, a to su povjerljivost integritet i raspoloživost. Normalan proces upravljanja sustavom sigurnosti može biti ugrožen ili prekinut namjernom ili nenamjernom pogreškom čovjeka, radi kvarova opreme ili drugih izvanrednih događaja. Stoga postoje zahtjevi koji su vezani uz implementaciju sigurnosnih kontrola, a to su identifikacija, autentikacija, autorizacija, zaštita i mogućnost praćenja.

Da bi proces upravljanja sustavom sigurnosti funkcionirao potrebno je definirati uloge koje će se dodijeliti osobama u sustavu. Vlasnik upravlja organizacijom i snosi odgovornost za resurse i njihovu zaštitu. Za uspostavu i održavanje zaštite brine se odgovorna osoba tj. administrator sustava, a korisnik je osoba koja koristi resurse informacijskog sustava.

Da bi se zaštitili resursi informacijskog sustava, potrebno ih je identificirati i procijeniti njihovu vrijednost. Možemo ih podijeliti u nekoliko kategorija (Carnet, 2003) :

- informacije (baze podataka, dokumentacije, autorska djela...)

- programska podrška (aplikacije, OS...)

- oprema (računalna, mrežno- komunikacijska...)

- servisi (računalni i komunikacijski)

Kako bi došli do sigurnosnih rješenja, potrebno je primjeniti tehnička i organizacijska rješenja. Iako su tehnička rješenja bitna (20%), organizacijska su puno bitnija(80%) i predstavljaju temelj pomoću kojeg se upravlja sustavom sigurnosti. Organizacijska rješenja podrazumijevaju više komponenata, a to su : legitimnost, svjesnost, procedure, politike i procjenu rizika (Adelsberger, 2011).

Ulaganje u informacijsku sigurnost uvijek je dobra investicija. Osim smanjenja operacijskih troškova smanjuje se negativan utjecaj na poslovni proces. Zato je potrebno analizirati rizike koji utječu na informacijski sustav kako bi se mogle uočiti prijetnje, mogući gubici te potrebne zaštite.

Kako bi se riješili praktični problemi u organizaciji po pitanju sigurnosti, razvijeno je više metoda i normi koje pružaju i predlažu rješenja potencijalnih problema.

Organizacijske metodologije

COBIT

Control Objectives for information and related technology definira radni okvir koji određuje kako implementirati upravljanje informacijskim i komunikacijskim sustavima i tehnologijom. COBIT je metodologija koja omogućava integraciju poslova vezanih za zahtjeve kontrole, tehničku problematiku i poslovni rizik. COBIT spaja poslovne i informatičke ciljeve i daje menadžmentu mogućnost optimizacije informatičkih resursa npr. aplikacija, informacija, infrastrukture i ljudi.

COBIT je orijentiran poslovno i pomaže uskladiti informacijski sustav s poslovnim zahtjevima kako bi se u konačnici postigli poslovni ciljevi. Odnosno, definira skup poslovnih i informacijskih ciljeva te matricu korelacija koja prikazuje njihov međusobni odnos. COBIT pomaže definiranju informatičkih procesa koji podržavaju poslovne ciljeve pri tome definirajući informatičke procese iza kojih stoje ljudski potencijali, informatička infrastruktura i aplikacije. (Carnet, 2006)

Slika 1. Odnos poslovnih i informatičkih ciljeva pri primjeni COBIT alata (Izvor: http://www.cert.hr/sites/default/files/CCERT-PUBDOC-2006-04-155.pdf)

U svim organizacijama postoji potreba za okvirom sigurnosti i kontrolom ICT-a. Uloga menadžera je odlučivanje o investicijama vezanim uz sigurnost i kontrolu te balansiranje rizika u ICT okruženju. Sigurnost i kontrola pozitivno utječu na upravljanje rizicima međutim ne uklanjaju ih. Tako menadžment mora odlučiti o razini rizika koja je prihvatljiva u odnosu na troškove.

COBIT je podijeljen u četiri logičke domene koje se sastoje od 37 procesa. Tih 34 procesa je detaljnije obrađeno te njih ima 318. Daljnja podjela se odnosi na načine implementacije kontrola i njih ima ukupno 1547.

Procesi definirani unutar četiri domene su (Carnet,2006):

1. Planiranje i organiziranje

Tu se definiraju procesi koji daju odgovor na planiranje informatičkih sustava i moraju biti u skladu sa strateškim planiranjem poslovanja. Tu su također navedeni problemi upravljanja rizicima IT sustava, kvalitetom informatičkog sustava i usluga te optimalnog korištenja informatičkih resursa.

2. Nabava i implementacija

Tu se definiraju procesi koji se odnose na implementaciju informatičkih rješenja koji odgovaraju strateškoj viziji informatičkog sustava. Odnosno rješavanje problematike ispravnog funkcioniranja novih sustava, njihovo izvođenje i ispunjavanje strateškog cilja.

3. Isporuka i podrška

Odnosi se na problem isporuke određenih informatičkih usluga, upravljanjem sigurnosti, podrške korisnicima. Odnosi se i na pitanje cijena usluga, optimalno korištenje ljudskih resursa te na tajnost, integritet i dostupnost informacija i usluga.

4. Nadgledanje i evaluacija

Kvaliteta IT procesa mora biti redovito nadgledana i procjenjivanja pa se ovaj dio odnosi na upravljanje performansama, procjenu rizika, kontrolu itd.

Trenutna najnovija verzija je COBIT 5. te integrira i druge radne okvire ITIL v3, TOGAF, CMMI, Prince2 i ISO standarde.

Cobit 5 je podrška vladanju i upravljanju IT-em i kao takav osigurava metode kojima se postiže (Nissen, 2014):

- usklađenost IT-a s poslovanjem

- IT koji omogućava poslovanje i maksimizira korist

- odgovorno korištenje IT resursa

- prikladno upravljanje IT rizicima

COBIT omogućava implementaciju upravljanja informatičkim sustavima i obuhvaća šire područje informatike, ne samo područje informatičke sigurnosti. COBIT je kvalitetan alat jer omogućava primjenu dobre prakse u upravljanju i izgradnji informatičkih sustava iako je nedostatak njegova kompleksnost i potreba svladavanja metodologije. (Carnet, 2006)

TOGAF

eng. Open Group Architecture Framework je radni okvir skupine za arhitekturu. Predstavlja okvir za arhitekturu poduzeća koji pruža sveobuhvatan pristup za projektiranje, planiranje, implementaciju i upravljanje informacijskim sustavom poduzeča (FER, 2012).

ADM (The Architecture Development Method je temelj TOGAF-a i opisuje metode za razvoj i upravljanje životnim ciklusom arhitekture neke organizacije. Te metode zadovoljavaju poslovne i informacijske potrebe organizacije. (Wikipedia, 2015)

TOGAF dokument sastoji se od 7 dijelova (The Open group):

1. Uvod

Ovaj dio pruža uvid u ključne koncepte arhitekture poduzeća te općenito o TOGAF pristupu. Sadrži definicije pojmova koji su korišteni u dokumentu te razlike među verzijama TOGAF-a.

2. ADM

Ovaj dio je temelj TOGAF-a i opisuje korak po korak pristupe za razvoj arhitekture poduzeća

3. ADM smjernice i tehnike

Sadrži zbirku smjernica i tehnika koje su na raspolaganju za primjenu TOGAF-a

4. Sadržaj okvira arhitekture

Opisuje sadržaj okvira TOGAF-a, uključujući strukturirane metamodele za arhitekturu

5. Alati organizacije

opisuje odgovarajuće taksonomije i alate za kategoriziranje i pohranjivanje outputa arhitekture unutar poduzeća

6. Referentni modeli

Ovaj dio pruža izbor referentnih modela za arhitekturu koji uključuju "Fundation Architecture" i Integrated Information Infrastucture Reference Model"

7. Okvir sposobnosti arhitekture

Opisuje organizaciju, procese, vještine, uloge i odgovornosti potrebne za ispostavu i upravljanje arhitekturom unutar poduzeća.

Dobra arhitektura poduzeća donosi bitne poslovne pogodnosti koje su vidljive u profiti ili gubitku tvrtke. Prednosti dobre arhitekture su : učinkovitije poslovanje (niži troškovi rada, fleksibilnije radne snage, poboljšana poslovna produktivnost), učinkovitije IT operacije (niži troškovi razvoja softvera, lakše upravljanje sustavima i mrežama, poboljšana sposobnost za rješavanje kritičnih problema poput sigurnosti), bolji povrat postojećih ulaganja i smanjenje rizika budućih ulaganja, brža, jednostavnija i jeftinija nabava.

Korištenje TOGAF-a rezultira arhitekturom poduzeća koja je u skladu s potrebama dionika, koristi najbolje prakse, daje pozornost trenutnim zahtjevima te budućim potrebama poslovanja. Razvoj i održavanje arhitekture poduzeća je složen proces koji uključuje mnoge dionike i procese odlučivanja u organizaciji. TOGAF pruža okvir najboljih praksi za dodavanje vrijdnosti i omogućuje organizaciji izgradnju izvedivih i ekonomski prihvatljivih rješenja koja se bave njihovim poslovnim problemima i potrebama. (The open group)

ITIL

eng. Information Technology Infrastructure Library je skup praksi za ITSM (IT service management) koje se fokusiraju na usklađivanju IT usluga s potrebama poslovanja. ITIL je objavljen kao niz od 5 temeljnih svezaka od kojih svaki pokriva drugi životni ciklus upravljanja IT uslugama. ITIL podupire ISO 2000, međutim postoje neke razlike između ISO 2000 strandarda i ITIL okvira.

ITIL opisuje procese, procedure, zadatke i provjere koje nisu specifične za organizaciju, ali se mogu primjeniti od strane organizacije za uspostavljanje integracije s strategijom poduzeća, vrijednosti isporuke i održavanjem minimalne razine kompetentosti. Omogućuje organizaciji da uspostavi osnovu iz koje može planirati, provoditi i mjeriti (Wikipedia, 2016).

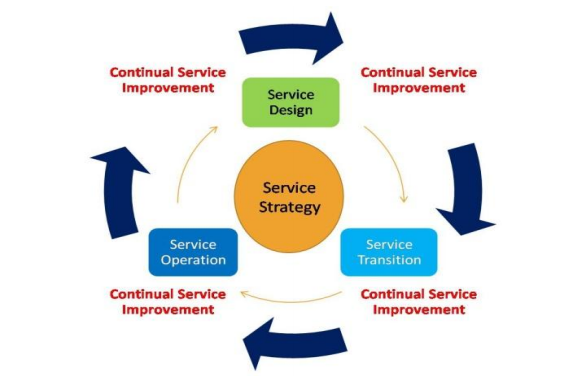

Slika 2. Životni ciklus usluge (Izvor: http://www.inf.unideb.hu/~fazekasg/oktatas/ITIL_V3_Study_Guide.pdf)

ITIL 2007 ima 5 svezaka od kojih se svaki svezak sastoji od procesa (Wikipedia, 2016):

1. ITIL strategija usluge : razumije organizacijske ciljeve i potrebe kupaca

2. ITIL dizajn usluga : pretvara strategiju usluga u plan za isporuku poslovnih ciljeva

3. ITIL tranzicija usluga : razvija i poboljšava mogućnosti za uvođenje novih usluga u podržanim sredinama.

4. ITIL operacija usluga : upravlja uslugama u podržanim okruženjima.

5. ITIL kontinuirano poboljšanje usluga : ostvaruje porast usluga i velika poboljšanja

Dizajn usluga sadrži listu procesa među kojima se nalazi i upravljanje sigurnosti. Taj proces opisuje ulogu informacijske sigurnosti u upravljanju organozacijom. Temelji se na ISO/IEC 27002. IT upravljanje sigurnosti je proces koji se bavi zaštitom imovine od sigurnosnih prijetnji. Uprava za upravljanje sigurnošću zadužena je za razvoj i upravljanje sigurnosne politike koja je izvršena i provedena kao dio upravljanja pristupom u dijelu operacija usluga.

ISO 27001

ISO 27001 usvaja procesni pristup za uspostavljanje, implementaciju, rad, nadziranje, provjeru, održavanje i unaprjeđivanje organizacijskog ISMS-a. Ova norma podrazumijeva PDCA model odnosno "Plan-Do-Check-Act" model i primjenjen je u oblikovanju svih ISMS procesa (Zavod za ispitivanje kvalitete, 2007.)

Plan - uspostaviti ISMS politiku, ciljeve, procese i procedure koje su važne za upravljanje rizikom i poboljšanje informacijske sigurnosti kako bi dali rezultate u skladu s ukupnom politikom i ciljevima organizacije.

Do - implementirati i izvršavati ISMS politiku, kontrole, procese i procedure

Check - procijeniti i gdje je primjenjivo, mjeriti izvršavanje procesa u odnosu na ISMS politiku, ciljeve i praktično iskustvo, te izvještavati upravu o rezultatima radi provjere

Act - poduzeti korektivne i preventivne akcije zasnivane na rezultatima interne ISMS prosudbe i provjere uprave ili ostalim bitnim informacijama kako bi se postiglo stalno poboljšanje ISMS-a.

Svrha norme ISO 27001 je prikazati kako uvesti informacijsku sigurnost u organizaciju. Norma nudi i mogućnost dobivanja certifikata koji je potvrda da je u organizaciji sigurnost provedena na najvišem nivou. Norma je napravljena sa svrhom osiguranja adekvatne i razmjerne sigurnosne kontrole koja štiti podatkovnu imovinu i daje povjerenje korisnicima. Norma pomaže u zaštiti tajnosti informacija na način da ih drži dostupnima samo ovlaštenim osobama. Također čuva i integritet, točnost i cjelovitost informacije. Organizacije koje koriste normu ISO 27001 između ostalog uvode i kulturu, utvrđivanje kritičnih točaka putem analize rizika, preuzimanje mjera za upravljanje rizicima, rast povjerenja društva i klijenata (Britvić)

NIST 800

eng. National Institute of Standards and Technology. NIST 800 je skup dokumenata koji opisuju sigurnosne politike, procedure i smjernice. Dokumenti su besplatni i mogu biti korisni za poduzeća, obrazovne institucije ili vladine agencije. NIST dokumenti sadrže preporučene procedure i kriterije za procjenu i dokumentiranje prijetnji i ranjivosti te implementaciju sigurnosnih mjera za smanjenje rizika. Dokumenti mogu biti korisni kao smjernice za provedbu sigurnosne politike i kao pravna referenca u slučaju spora koji uključuje sigurnosna pitanja (Rouse, 2006)

Publikacija NIST 800-30 pruža smjernice za procjenu rizika informacijskih sustava. Procjena rizika se provodi u tri hijerarhijske razine upravljanja rizicama i dio je procesa ukupnog upravljanja rizicima kojim upravlja rukovoditelj ili viši menadžer. Zatim, ovaj dokument daje smjernice za izvršavanje svakog koraka u procesu procjene rizika kao što je priprema za ocjenjivanje, provođenje procjene, održavanje procjene te smjernice koje govore kako procjena rizika i drugi organizacijski procesi upravljanja rizikom djeluju jedna na drugu. Također daje smjernice organizacijama za identifikaciju faktora rizika kako bi ih pratili na trajnoj osnovi kako bi organizacija mogla utvrditi jesu li rizici porasli do neprihvatljivog nivoa. Smjernice su uglavnom razvojene iz tehničke perspektive da bi nadopunile slične smjernice za nacionalnu sigurnost. Države, vlade te privatne organizacije se potiču da koriste ove smjernice prema potrebi (NIST, 2012).

Publikacija NIST 800-30 sadrži poglavlja u kojima se opisuje :

- proces upravljanja rizikom te kako je procjena rizika sastavni dio tog procesa

- osnovni pojmovi korišteni u provođenju procjene rizika

- kako se procjena rizika može primjeniti na raznim rizinama organizacije

- aktivnosti neophodne za pripremu procjene rizika

- aktivnosti neophodne za obavljanje procjene rizika

- aktivnosti vezane uz rezultate procjene rizika

Zaključak

Korištenje neke od navedenih organizacijskih metodologija za upravljanje sustavom sigurnosti donosi mnogo koristi za organizaciju kao što su na primjer zaštita i očuvanje informacija, povećanje poslovnog kredibiliteta i povjerenja od strane klijenata, ušteda vremena racionalizacijom količine i sadržajem informacija, optimizacija resursa potrebnih za distribuciju i čuvanje podataka, smanjenje rizika od zapošljavanja ljudi koji bi mogli naštetiti organizaciji, brži protok informacija, rana identifikacija ranjivosti, prijetnji i potencijalnih negativnih utjecaja na poslovanje. Organizacija bi za sebe trebala odabrati najbolji skup normi ili pravila prema svojim ciljevima i svrsi poslovanja. Uvođenjem nekih od navedenih metodologija, organizacija može dobiti i certifikat čime će biti označena kao sigurna tvrtka sa sigurnim poslovanjem.

Literatura

[1] Nissen I. (2014) Cobit 5 - Control Objectives for Information and Related Technology . Dostupno 15.siječnja na http://www.itsm.hr/itil-itsm-metodologija/metodologija-cobit.php

[2] Carnet (2006) COBIT metodologija . Dostupno 14. siječnja na http://www.cert.hr/sites/default/files/CCERT-PUBDOC-2006-04-155.pdf

[3] Adelsberger Z. (2011) Informacijska sigurnost i upravljanje rizicima u svjetlu mjeriteljstva . Dostupno 15. siječnja na http://www.dzm.hr/_download/repository/ISMS___Risk_Management_SIBENIK_2011.pdf

[4] Carnet (2003) Upravljanje sigurnošću informacijskih sustava. Dostupno 15. siječnja na http://www.cis.hr/www.edicija/LinkedDocuments/CCERT-PUBDOC-2003-11-49.pdf

[5] FER CIS (2012) COBIT 5 Framework. Dostupno 15. siječnja na http://www.cis.hr/files/dokumenti/CIS-DOC-2012-06-051.pdf

[6] Wikipedia (2015) TOGAF . Dostupno 16. siječnja na https://en.wikipedia.org/wiki/The_Open_Group_Architecture_Framework

[7] The open group. TOGAF Version 9.1.. Dostupno 16. siječnja na http://pubs.opengroup.org/architecture/togaf9-doc/arch/

[8] Wikipedia (2016) ITIL. Dostupno 15. siječnja na https://en.wikipedia.org/wiki/ITIL

[9] ITIL Fundation study guide. Dostupno 16. siječnja na http://www.inf.unideb.hu/~fazekasg/oktatas/ITIL_V3_Study_Guide.pdf

[10] Zavod za ispitivanje kvalitete d.o.o. (2007). BS ISO/IEC 27001. Zagreb, Denona d.o.o.

[11] Britvić J. Implementacija sustava upravljanja informacijskom sigurnošću temeljenog na normi ISO 27001. Dostupno 16. siječnja na http://top-consult-grupa.hr/wp-content/uploads/2014/10/Josip-Britvi%C4%87-ISO-27001_2010-rad-2013.pdf

[12] Rouse M. (2006) NIST 800 Series. Dostupno 16. siječnja na http://whatis.techtarget.com/definition/NIST-800-Series

--Diana.kocanjer 16:29, 6. studenog 2015. (CET)