Procjena rizika

Preuzeli temu: Kristina Takač, Tatjana Božović, Vedrana Premužić, Sanja Oreški

Posudili knjigu: Information security risk analysis

Managing security risks

Risk managemt for computer security

Uvod u procjenu rizika

Pitanje sigurnosti oduvijek je bilo predmet ljudskog interesa. Općenito bismo mogli definirati sigurnost kao sposobnost izbjegavanja događaja koji bi imali negativne posljedice za određeni objekt. Predmet sigurnosti može biti ljudski život ili imovina koja ima određenu važnost za čovjeka. Informacijski sustavi u današnje vrijeme predstavljaju važan strateški čimbenik uspjeha poduzeća te su važni kako za konkurentnost poduzeća tako i za sam njihov opstanak.

Razvojem informacijskih sustava ubrzala se obrada podataka i omogućila veća mobilnost poslovanja međutim paralelno su se razvili i različiti oblici prijetnji za informacijske sustave koji su postali mnogo suptilniji te je time zadatak očuvanja sigurnosti informacijskih sustava postao mnogo teži.

Na predavanju iz kolegija Sigurnost informacijskih sustava definirali smo informacijsku sigurnost kao „čitav niz mjera i postupaka koji se poduzimaju kako bi se osigurala funkcionalnost informacijskog sustava u pretpostavljenim uvjetima“. Dakle, sigurnost informacijskog sustava postižemo provedbom određenih kontrola odnosno mjera. Tim mjerama želimo povećati povjerljivost, integritet, raspoloživost i neporecivost u informacijskim sustavima. U ISO-27002 normi možemo naći smjerice koje nam mogu pomoći u odabiru kontrola međutim najvažniji kriteriji za odabir kontrola dolaze iz procjene rizika.

Procjena rizika (risk assessment) je dio jednog većeg procesa kojeg nazivamo upravljanje rizikom (risk management). Procjena rizika je proces prepoznavanja, kvantificiranja i razvrstavanja rizika po prioritetima prema kriterijima za prihvaćanje rizika i ciljevima važnim za organizaciju. Procjena rizika sastoji se od dva potprocesa, a to su analiza rizika i vrednovanje rizika [ISO 27002]. Važno je napomenuti da procjena rizika mora biti jednoznačan, objektivan, pouzdan i repetabilan proces[Šegudović, 2006, str 6]. Metode procjene rizika možemo podijeliti na kvalitativne, kvantitativne i kombinirane. Kvantitativne metode se temelje na matematičkim postupcima te koriste egzaktne numeričke vrijednosti dok kvalitativne metode koriste relativne vrijednosti te koriste radionice i intervjue kao izvor podataka. U ovom radu ćemo pokušati prikazati metode iz obje skupine te prikazati njihove prednosti i nedostatke.

--KristinaTakac 21:45, 29. prosinca 2011. (CET)

Povijesni pregled procjene rizika

Povijesno gledajući, pojam informacijske sigurnosti kao i procjene rizika mjenjali su se zajedno sa razvojem informacijske tehnologije i poslovnog okruženja. Prvotno se procjena rizika informacijske sigurnosti fokusirala samo na pojedine računalne sustave i njihovu implementaciju. To je bilo u vrijeme kada računala većinom nisu bila mrežno povezana. Predmet procjene rizika su većinom bile tehničke ranjivosti dok se vrlo malo pažnje poklanjalo ljudima te rizicima vezanih uz njih. Glavna načela procjene rizika bila su očuvanje povjerljivosti, integriteta i raspoloživosti. Kako su se računalni sustavi počeli povezivati, sve se više pozornosti u procjeni rizika počelo poklanjati prijetnjama koje dolaze od međusobno povezanih računalnih sustava, prisluškivanja i većih mogućnosti pristupa računalnim sustavima odnosno informacijama koje sadrže [Jones, Ashenden, 2005, str 3].

U sljedećoj fazi razvoja informacijske sigurnosti predmet procjene rizika proširio se i na projektnu razinu. Ovo je bio veliki pomak u odnosu na prethodna razdoblja jer u ovoj fazi procjena rizika po prvi puta uzima u obzir ljude i procese koji koriste računalne sustave. U zadnjoj fazi procjena rizika se mora provoditi na razini cijelog poduzeća te se trenutno nalazimo u toj fazi. Procjena rizika na razini poduzeća podrazumijeva uključenost Uprave to jest i ona mora razumijeti sve rizike koji se odnose na poduzeće. U ovoj fazi važno je prestati shvaćati procjenu rizika kao tehnički problem te ga početi shvaćati više kao menadžerski problem te je to najvažniji zadatak današnjih menadžera informacijske sigurnosti [Jones, Ashenden, 2005, str 4].

Kako se kroz povijest mjenjala razina na kojoj se provodi procjena rizika, tako su se mjenjali i ljudi koji koriste procjenu rizika. U počecima se procjena rizika provodila samo za ljude sa visokim tehničkim kompetencijama koji su čitali izvješća procjene rizika i implementirali potrebne mjere. U današnje vrijeme korisnici procjene rizika nisu više tehničari, već i menadžment kao i Uprava. Što se tiče metoda procjene rizika one se nisu toliko mjenjale kao sami alati kojima se te metode provode [Jones, Ashenden, 2005, str 5]. Evolucija alata za procjenu rizika započela je olovkom i papirom dok se danas koriste složeni softverski alati kao što su CRAMM, COBRA, RuSecure, OCTAVE i COBIT o kojima će nešto više riječi biti u nastavku.

Budući razvoj procesa procjene rizika trebao bi ići u smjeru da on bude što više orijentiran prema poslovnim strategijama poduzeća te da poduzeća postanu proaktivna, a manje reaktivna u postizanju informacijske sigurnosti.

--KristinaTakac 21:45, 29. prosinca 2011. (CET)

Rizik

U literaturi rizik je definiran kao funkcija razine prijetnje, ranjivosti i vrijednosti informacijske imovine [Jones, Ashenden, 2005, str 186]. Točnije rečeno rizik je vjerojatnost prijetnje da iskoristi neku ranjivost imovine te time ugrozi imovinu. Matematički, rizik možemo izraziti sljedećom formulom:

Ova formula ne služi uvrštavanju egzaktnih numeričkih vrijednosti pomoću kojih bi izračunali rizik već nam služi za lakše shvaćanje ovisnosti prijetnje, ranjivosti i vrijednosti imovine na razinu rizika. Dakle, ako imamo visoku razinu prijetnje i visoku razinu ranjivosti, tada je i rizik visok. Ako je razina prijetnji visoka, ali poduzeće nije toliko ranjivo jer ima prikladnu zaštitu tada će razina rizika biti srednja. Također može biti slučaj da su i razina prijetnji i ranjivost visoke, ali je vrijednost imovine mala to jest ukoliko se i dogodi sigurnosni incident poduzeće ne će pretrpjeti velike gubitke, pa rizik nije visok.

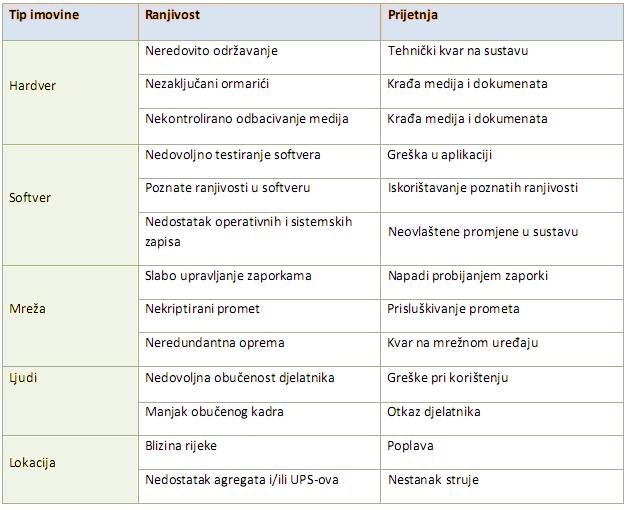

Važno je napomenuti da moraju biti prisutne sve tri komponente: prijetnja, ranjivost i vrijednost imovine, da bi nešto moglo smatrati rizikom. Prema ISO-27002 normi prijetnja je „mogući uzrok neželjenog incidenta koji može uzrokovati štetu sustavu ili organizaciji.“ Prijetnje se mogu podijeliti na prirodne nepogode, pad sustava, čovjek nenamjerno i čovjek namjerno.

Prirodne nepogode (poplave, požari, potresi, vjetrovi) su vrlo važan oblik prijetnji. Premda se njihova važnost u procjeni rizika ponekad zanemaruje, njihove posljedice mogu biti dalekosežne i dovesti u pitanje opstanak organizacije.

Prijetnje pada sustava mogu se izbjeći nabavkom kvalitetne opreme. Prijetnja da će čovjek učiniti nešto nenamjerno te time ugroziti organizaciju je prilično česta te iznosi oko 70% ljudskih prijetnji. Primjeri čovjekovog namjerog ugrožavanju su na primjer krađa servera, otkrivanje lozinki, uništavanje sadržaja zbog financijskih, političkih ili vjerskih poriva. Sve čovjekove namjerne prijetnje možemo podijeliti na: lažno predstavljanje (impersonation), presretanje (interception) i ometanje (interference).

Lažnim predstavljanjem napadač se predstavlja kao netko drugi provaljivanjem na tuđi korisnički račun [Budin, Golubi i dr., 2010, 285]. Presretanje podrazumijeva krađu podataka važnih za poslovanje organizacije (podaci o kupcu, brojevi kreditnih kartica,...). Prilikom ometanja (interference) napadač ima namjeru naštetiti poslovnom procesu krađom opreme, ali nema namjeru krasti podatke važne za poslovanje poduzeća. Prva asocijacija na prijetnje je čovjekovo namjerno ugrožavanje sustava („hackeri“), međutim to je samo jedan od četiri oblika prijetnji.

Ranjivost je prema ISO-27002 „slabost imovine ili grupe imovina koju jedna ili više prijetnji mogu iskoristiti“. Dakle, u procjeni rizika uzimamo samo one ranjivosti koje se mogu iskoristiti od strane prijetnji. Razina ranjivosti ovisi o provedenim zaštitnim mjerama da se spriječi pojava sigurnosnog incidenta. Primjerice, ukoliko kupujemo opremu visoke kvalitete tada je ranjivost sustava na ispad niska, a ako kupimo opremu niske kvalitete tada je ranjivost sustava na ispad visoka. Isto tako je ranjivost na ljudsku nenamjernu pogreška niska ukoliko se pravilno postave dozvole pristupa i grupne politike. U suprotnom je razina te ranjivosti visoka.

Općenito možemo ranjivosti podijeliti na ranjivosti aplikacije i ranjivosti operacijskog sustava. Podatke o raznim ranjivostima možemo pronaći u bazama podataka organizacija kao što su Computer Emergency Response Team (CERT), Computer Incident Advisory Capability (CIAC) i Microsoft [Jones, Ashenden, 2005, str 133].

U literaturi se spominju neke vrste ranjivosti operacijskih sustava kao što su Easter Eggs, backdoorovi, ranjivosti u hardveru, ranjivosti u sistemskoj konfiguraciji te ranjivosti na napade socijalnim inžinjeringom.

Kod ranjivosti aplikacija vrlo je popularno iskorištavanje ranjivosti Web aplikacija. Najpoznatije ranjivosti Web aplikacija su sljedeće: daljinsko izvršavanje koda (remote code execution), SQL Injection, ranjivosti formatiranja stringa (format string vulnerabilities), Cross Site Scripting i enumeracija korisničkog imena (username enumeration) [Symantec, 2010.]. Na Web-u postoje mnoge preporuke na koji način se te ranjivosti mogu izbjeći, ali te metode nadilaze granice ovog rada pa ih ovdje ne ćemo navoditi.

Ukoliko su proizvođač aplikacije i operacijskog sustava isti, tada će se rijetkokad u aplikaciji potkrasti greška koja će narušiti sigurnosne osobine operacijskog sustava. Iznimka ovog pravila bio je „WINMAIN.EXE“. On je predstavljao sasvim novu metodu napada u kojem .exe datoteka aktivira opasan dio Internet Explorera te time sustav izlaže značajnom riziku budući da se .exe datoteka izvodi tokom cijele Windows sesije. Ovo je prvi napad takve vrste te predstavlja novi pristup trojancima [Jones, Ashenden, 2005, str 143].

Općenito veliki problem predstavljaju Web-stranice koje izgledaju potpuno jednako kao i stranice originalnog proizvođača, međutim one to nisu već su to stranice napravljene od strane hackera. Korisnik u uvjerenju da skida njemu potrebne dodatke za programe, zapravo skida zloćudne programe koje mogu ozbiljno ugroziti sigurnost njegove aplikacije (npr. time može skinuti programe za krekiranje lozinki).

I zadnji element u definiranju rizika je vrijednost imovine odnosno gubitak koji organizacija može pretrpjeti ukoliko prijetnja iskoristi ranjivost. Zato je prije procjene rizika važno identificirati imovinu koja ima značaj za poduzeće. Pri tome izvoditelj procjene rizika ne smije unaprijed sâm pretpostaviti koja je imovina važna za poduzeće već se o tome mora raspitati kod šefa i radnika poduzeća jer ponekad neka imovina za koju smatramo da je male važnosti može imati veliku važnost za poduzeće. I ovdje se vidi važnost da procjena rizika bude u skladu sa poslovnom strategijom poduzeća. Dakle, ukoliko imovina nema važnost za poduzeće, tada ona ne će biti predmet interesa procjene rizika. Imovina mogu biti ljudi sa svojim znanjima i vještinama, podaci, hardver, softver, procedure kao i fizička imovina kao što su zgrade i tehnološka oprema. Dobar izvor informacija o imovini poduzeća je inventurni popis imovine.

Prilikom određivanja vrijednosti imovine također treba biti oprezan jer ponekad voditelji projekata u poduzeću mogu precijeniti ili potcijeniti vrijednost imovine pa je problem objektivno odrediti vrijednost imovine. Vrijednost imovine nisu samo kapitalni ili operativni troškovi. Ona može predstavljati i sramotu koju bi poduzeće pretrpjelo u slučaju sigurnosnog incidenta i koja bi mogla ugroziti opstanak poduzeća [Jones, Ashenden, 2005, str 187]. Na primjer ukoliko bi bila kompromitirana baza podataka koja sadrži povjerljive podatke o kupcu to bi moglo ugroziti opstanak poduzeća jer više nitko ne bi imao povjerenje u to poduzeće. Isto tako kompromitiranje državne tajne moglo bi ugroziti nacionalnu sigurnost.

Svrha određivanja vrijednosti imovine je rangiranje imovine te dobivanje informacije koja imovina zahtjeva ulaganje u njihovu sigurnost. Prilikom utvrđivanja vrijednosti imovine važno je da bude izražena u lokalnoj valuti. Ponekad je lakše umjesto izražavanja vrijednosti imovine u nekoj novčanoj vrijednosti lakše odrediti skalu vrijednosti te imovini dodijeliti brojke iz te skale. Na taj način možemo lakše rangirati imovinu po njihovoj vrijednosti [Peltier, 2001., str 49].

--KristinaTakac 21:49, 29. prosinca 2011. (CET)

Usporedba kvalitativne i kvantitativne procjene rizika

Glavna razlika između kvalitativne i kvantitativne procjene rizika jest u vrijednosti parametara koje koriste. Kvantitativne metode koriste apsolutne numeričke vrijednosti dok kvalitativne metode kvalitativno evaluiraju njihov utjecaj na rizik te se kasnije ti parametri radi lakše interpretacije kvantificiraju. Numeričke vrijednosti parametara u kvalitativnim metodama nisu apsolutne već relativne [Šegudović, 2006, str 8]. Obje skupine metoda imaju svoje prednosti i nedostatke.

Za kvalitativnu procjenu rizika je važno da ju provodi iskusna, stručna i naravno sposobna osoba kako bi se mogla izvesti kvalitetna procjena rizika budući da kvalitativna procjena rizika velikim dijelom ovisi o subjektivnoj procjeni. Velika vrijednost kvalitativne procjene jest da njome dobivamo cjelovitu sliku poduzeća. Ne gleda samo tehničke karakteristike poduzeća već i procedure i ljude koji tamo rade. Ona počinje skupljanjem podataka iz intervjua i radionica iz kojih se može vidjeti kakvo stanje vlada u poduzeću. Postoji kritika na ovu vrstu sakupljanja podataka da je previše subjektivna. Zato kvalitativne metode nisu jednostavne i zahtjevaju učenje i usavršavanje u njihovom izvođenju jer se bave ljudskim porivima, mislima, osjećajima i stavovima. Kvaliteta takve procjene rizika ovisi o kvaliteti izvođača procjene. Rezultati kvalitativne procjene se lakše prikazuju široj publici. Kod odabira gotovih alata treba pažljivo razmotriti da li on koristi kvalitativne ili kvantitativne metode jer je teško na prvi pogled odrediti.

Kvalitativne metode se mogu kombinirati sa kvantitativnim metodama. Rezultat kvantitativnih metoda su statistički podaci. Snaga kvantitativnih je ujedno i njihova slabost, a to je da pitanja i odgovori moraju biti strogo kontrolirani. Stoga odgovori na takva pitanja ne mogu dati potpunu sliku o poduzeću. Prednost ovih metoda je ta da s njima lakše raditi kratke izvještaje potrebnih Upravi o izvršenoj procjeni rizika. Još jedan problem je da za kvantitativne metode provoditelj procjene rizika mora imati dobre matematičke kompetencije.

Literatura navodi da je bolje koristiti pretežito kvalitativne metode jer one daju bogatiju sliku situacije u poduzeću [Šegudović, 2006, str 4].

--KristinaTakac 21:51, 29. prosinca 2011. (CET)

Kvalitativne metode procjene rizika

Kvalitativne metode procjene rizika omogućuju nam sistematično ispitivanje imovine, prijetnji i ranjivosti te time određivanje vjerojatnosti pojavljivanja prijetnji, iznos troškova ukoliko se one pojave i vrijednost zaštitnih mjera dizajniranih kako bi se smanjile prijetnje i ranjivosti na prihvatljivu razinu. Tim koji provodi kvalitativu procjenu rizika mora biti vrlo kompetentan jer se oslanja na subjektivnu procjenu. Cilj kvalitativne procjene jest subjektivno rangirati elemente rizika.

--KristinaTakac 21:52, 29. prosinca 2011. (CET)

Metoda matrice predefiniranih vrijednosti

Ova metoda kao i većina ostalih, definira rizik kao funkciju vrijednosti imovine, ranjivosti i prijetnji. Vrijednosti imovine pridružujemo broj od 0 do 4 dok se ranjivosti i prijetnji pridružuje broj od 0 do 2. Rizik se računa tako da ove parametre zbrojimo.

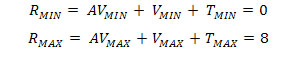

Pomoću sljededećih formula se izračunavaju minimalne i maksimalne razine rizika:

Pri čemu AV predstavlja vrijednost imovine, V predstavlja ranjivost, a T predstavlja prijetnju. Vidimo da je donja granica koju rizik može poprimiti je 0 dok je gornja granica 8. Nedostatak ove metode je što prilikom određivanja vrijednosti ranjivosti i prijetnji, ona te veličine gleda kao zasebne parametre te to što ne koristi eksplicitno posljedice i vjerojatnost ostvarenja [Šegudović, 2006, str 9.].

--KristinaTakac 19:34, 1. siječnja 2012. (CET)

Metoda rangiranja prijetnji prema procjeni rizika

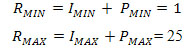

Ova metoda definira rizik kao funkciju utjecaja na imovinu (vrijednosti imovine) i vjerojatnosti pojavljivanja prijetnje. Za oba dva parametra pridjeljujemo vrijednost u rasponu od 1 (niska razina) do 5 (visoka razina). Rizik računamo kao produkt vrijednosti imovine i vjerojatnosti pojavljivanja prijetnje prema formuli R=I*P.

Dakle, rizik može poprimiti vrijednosti iz raspona R_MIN i R_MAX prema sljedećim formulama:

Rezultate ove metode procjene rizika možemo koristiti kod procesa upravljanja rizikom jer daje prioritete pojedinih prijetnji. Nedostatak ove metode je ta što se izjednačuju parametri vrijednosti imovine i utjecaja na imovinu, a oni ponekad nisu ekvivalentni [Šegudović, 2006, str 12].

--KristinaTakac 19:34, 1. siječnja 2012. (CET)

Metoda procjene vjerojatnosti ostvarenja i mogućih posljedica

Ova metoda provodi se u dva koraka. Prvo na temelju potencijalnih posljedica u slučaju pojavljivanja prijetnje određujemo vrijednost imovine. Potom se određuje vjerojatnost ostvarenja (P) prijetnje na temelju ranjivosti (V) i prijetnji (T) pomoću sljedeće formule:

Rizik se definira kao funkcija vrijednosti imovine i vjerojatnosti ostvarenja prijetnji. Pritom se za vrijednost imovine koristi brojka iz raspona od 0 do 4 dok se za ranjivost i prijetnje koristi brojka iz raspona 0 do 2. Vjerojatnost pojavljivanja (P) dobijemo tako da zbrojimo procjenjene ranjivosti (V) i prijetnje (T). Na kraju rizik (R) dobivamo tako da zbrojimo vrijednost imovine (AV) i vjerojatnost ostvarenja (P) sljedećom formulom:

Ovdje se odvija obrnuti postupak u odnosu na metodu iz točke 5.1. Naime, kod nje se vjerojatnost ostvarenja implicitno odražava iz procjena rizika i prijetnji, dok se kod ove metode ona eksplicitno izračunava iz procjena ranjivosti i prijetnji. Nedostatak ove metode jest što prijetnje i ranjivost promatra kao dvije zasebne veličine.

--KristinaTakac 19:34, 1. siječnja 2012. (CET)

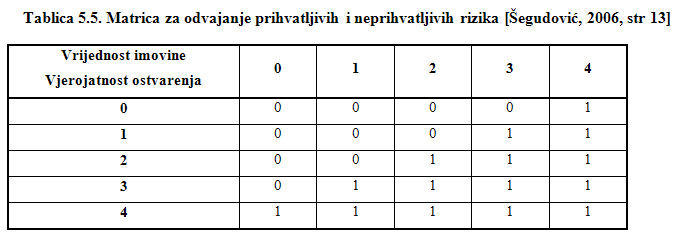

Metoda odvajanja prihvatljivih i neprihvatljivih rizika

Kod ove metode jednostavno procjenjujemo rizik. Ili je prihvatljiv (0) ili nije prihvatljiv (1) s obzirom na razinu ranjivosti i prijetnji. Rizik se određuje ovisno o vrijednosti vjerojatnosti ostvarenja i vrijednosti imovine prema sljedećoj matrici:

KristinaTakac 19:34, 1. siječnja 2012. (CET)

Kvalitativna procjena rizika u deset koraka

Svaki korak ove metode oslanja se na prethodni korak. Rezultati pojedinih koraka unose se u tablicu određivanja faktora rizika koja se sastoji od sljedećih stupaca: prijetnje, prioritet prijetnje, prioritet posljedica te faktora rizika.

- 1. Prvi korak: Definiranje granica procjene rizika

U ovom koraku važno je definirati što će se ispitivati odnosno odrediti granice projekta. Na početku se obično određuje sponzor procjene. Sponzor je obično vlasnik aplikacije, sustava, podataka ili procesa. Pri tome pod „vlasnikom“ podrazumijevamo osobu kako to definira norma ISO-27002. U njoj stoji da „vlasnik označava pojedinca ili grupu kojima je dodijeljena upravljačka odgovornost za kontrolu proizvodnje, razvoj, održavanje, uporabu i sigurnost imovine.“ Dakle, to nije nužno osoba koja posjeduje tu imovinu [ISO-27002].

Nakon definiranja za koji dio organizacije će se provoditi procjena, potrebno je definirati ciljeve procjene rizika. Kod procjene rizika za informacijsku sigurnost uobičajeni ciljevi su očuvanje integriteta, povjerljivosti i raspoloživosti podataka koji se obrađuju u informacijskim sustavima. Važno je da ciljevi procjene rizika budu u skladu sa misijom i vizijom organizacije. Menadžment mora vidjeti ekonomsku korist kako bi odlučilo provesti procjenu rizika.

- 2. Drugi korak: Sastavljanje stručnog tima

Kako bi proces procjene rizika prošao efektivno, važno je sastaviti kvalitetan i stručan tim. Pri tome se savjetuje da budem barem jedan predstavnik iz sljedećih grupa: vlasnici, korisnici sustava, sustavski analitičari, programeri, administratori baze podataka, revizori, predstavnici fizičke zaštite, mrežni administratori, pravnici, sustavski programeri i predstavnici informacijske sigurnosti.

- 3. Treći korak: Identificiranje prijetnji

Projektni tim mora definirati koje prijetnje mogu iskoristiti ranjivosti imovine organizacije. Identifikacija prijetnji može se izvesti na mnogo načina. Jedan način je da jedna osoba sastavi popis prijetnji, a potom tim odabire prijetnje koji se odnose na područje za koje se procjenjuje rizik. Nedostatak ove metode je što samo tim gleda predložene prijetnje, a ne daje ideje koje još prijetnje postoje. Zato je drugi način takav da se napravi „brainstorming“ različitih oblika i izvora prijetnji koje se potom svrstavaju u različite kategorije. Na kraju se identificirane prijetnje unose u tablicu za određivanje faktora rizika.

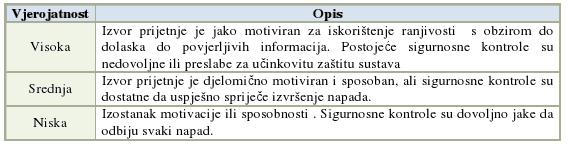

- 4. Četvrti korak: Rangiranje prijetnji

U ovom koraku tim mora odrediti vjerojatnost pojavljivanja identificiranih prijetnji. Vjerojatnost se određuje u rasponu od niske do visoke odnosno pripadajuća numerička vrijednost (niska-1, srednjeniska-2, srednja-3, srednjevisoka-4, visoka-5). Važno je definirati što pojedina razina vjerojatnosti znači. Dobivene vrijednosti se također unose u tablicu određivanje faktora rizika u stupac za prioritet prijetnji.

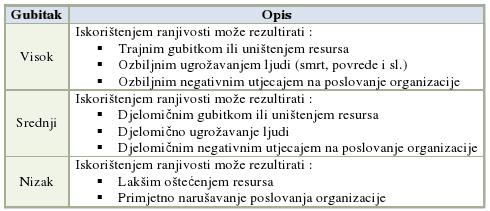

- 5. Peti korak: Prioritet posljedice

U ovom koraku tim mora odrediti gubitak koji će organizacija pretrpjeti ukoliko se pojavi prijetnja. Kako bi se dobila što potpunija slika gubitaka, tim mora pretpostaviti da nikakve zaštitne mjere još nisu postavljene. Pojedinoj prijetnji pridodaje se brojka od 1 do 5.

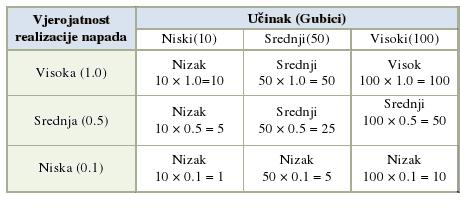

- 6. Šesti korak: Izračunavanje ukupnih posljedica prijetnji

Zadatak ovog koraka je izračunati faktor rizika iz vrijednosti prioriteta prijetnji i prioriteta posljedice definiranih u prethodna dva koraka. Faktor rizika može poprimiti vrijednost od 2 (niski) do 10 (visoki). Nakon toga se tablica sortira silazno prema vrijednosti faktora rizika. Sve one prijetnje koje ima faktor rizika veći ili jednak 6 se stavljaju u tablicu za određivanje mjera zaštita.

- 7. Sedmi korak: Identificiranje zaštitnih mjera

U ovom koraku tim pomoću identificiranih slabosti sustava traži tehničke, adminisitrativne i fizičke mjere zaštite kako bi se pružila zadovoljavajuća razina zaštite imovini poduzeća. Predložene zaštitne mjere grupiraju se u četiri grupe prema ciljevima koje ispunjavaju: izbjegavanje, osiguranje, detekciju i oporavak. Za svaku predloženu mjeru tim treba odrediti trošak njenog provođenja. Predložene mjere i njihove troškove potom se unose u tablicu za identifikaciju zaštitnih mjera.

- 8. Osmi korak: Cost-Benefit analiza

Ovo je jedan od najvažnijih koraka ove metode. Bilo koja zaštitna mjera košta poduzeće bilo da se radi o novcu ili ljudskim resursima. Moguć je i povratak na šesti korak gdje se izračunavaju posljedice prijetnji. Organizacija bi trebala prihvatiti one mjere koje pružaju najviše zaštite uz najmanju cijenu.

- 9. Deveti korak: Rangiranje zaštitnih mjera

Tim za procjenu rizika mora rangirati zaštitne mjere za vlasnika imovine. Potrebno je odlučiti prema kojem prioritetu će se zaštitne mjere rangirati (broj prijetnji, troškovi, utjecaj na produktivnost). Najbolje da se odabere onaj prioritet koji najbolje doprinosi ostvarenju ciljeva organizacije.

- 10. Deseti korak: Izvještaj o rezultatima procjene rizika

Cilj izvještavanja je prikaz rezultata procjene rizika menadžmentu. Osim kao podloga za implementaciju zaštitnih mjera, izvještavanje ima i povijesnu vrijednost jer služi za dokumentiranje svih izvršenih procjena rizika. Izvještaj rezultata procjene rizika može sadržavati sljedeće elemente: uvod, kratki pregled cjelokupnog procesa, identifikaciju prijetnji, određivanje faktora rizika, identifikaciju zaštitnih mjera, cost-benefit analizu i preporuke za provođenje zaštitnih mjera. Ovaj dokument pripada sponzoru projekta procjene rizika

--KristinaTakac 11:39, 30. prosinca 2011. (CET)

Olakšan proces analize rizika (Facilitated Risk Analysis Process - FRAP)

Ova metoda predstavlja efikasan i discipliniran proces koji omogućuje analizu i procjenu rizika vezanih uz poslovanje poduzeća te njihovu dokumentaciju.

Kratki pregled metode

Timovi koji izvode procjenu sastoje se od poslovnih stručnjaka koji poznaju domenu i tehničkog osoblja koji razumiju ranjivosti sustava. U početku se pomoću brainstorminga pronalaze sve ranjivosti, prijetnje i potencijalni gubici za organizaciju. Potom se traže troškovno najefikasnije zaštitne mjere za identificirane prijetnje. Sve pronađeno se dokumentira i šalje menadžeru poslovne jedinice. Sam proces FRAP-a možemo podijeliti na nekoliko sjednica:

1. Sastanak prije FRAP-a (traje oko sat vremena te na njoj sudjeluju menadžer, voditelj projekta i tzv. pomagač (facilitator)) 2. FRAP sjednica (traje oko četiri sata) 3. FRAP analiza i generiranje izvještaja (traju oko četiri do šest dana) 4. Sastanak nakon FRAP-a (traje oko sat vremena i ima iste sudionike kao i sastanak prije FRAP-a)

Ova metoda analize rizika je dobra budući da se fokusira na poslovne ciljeve organizacije, kraće traje u odnosu na ostale metode i smanjuje troškove. Kako bi Uprava prihvatila izvođenje ovog procesa, važno je naglasiti ekonomsku korist njenog izvođenja. U nastavku ćemo prikazati ključne elemente FRAP-a.

Sastanak prije FRAP-a (The Pre-FRAP Meeting)

Na ovom sastanku moraju se dogovoriti sljedeći elementi: granice procjene rizika, vizualni model FRAP-a, sastav tima koji će provoditi FRAP, potrebni resursi i definicije pojedinih pojmova kao što su rizik, kontrola i ranjivost. Važno je dogovoriti na koji način će se rangirati prijetnje. Kako bi FRAP prošao efektivno, važno je da se u timu nalaze predstavnici različitih područja. Važan član ove sjednice je pomagač FRAP procesa (FRAP Facilitator). To mora biti komunikativna i sposobna osoba koja mora imati sljedeće vještine: slušati, voditi, suprotstaviti se, pružiti podršku, intervenirati u slučaju krize, riješiti probleme te potaknuti druge na rad [Peltier, 2001., str 73].

FRAP sjednica (The FRAP Session)

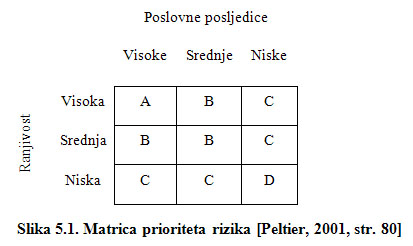

FRAP sjednica se može podijeliti na tri odvojena područja koja sadrže devet elemenata. U prvoj fazi se odvija logistika tijekom koje se tim za FRAP predstavlja te se unutar njega moraju definirati uloge kao što su vlasnik, voditelj projekta, pomagač, zapisničar te ostali članovi tima. Druga faza je za brainstorming. Prvo tim pronalazi sve rizike. Potom se rizici rangiraju s obzirom na ranjivost organizacije i posljedica za organizaciju. Riziku se mogu pridjeliti sljedeći rangovi: visoka ranjivost, srednja ranjivost, niska ranjivost, ozbiljne (visoke) posljedice, značajne (srednje) posljedice i male (niske) posljedice. S obziron na rang riziku će se pridjeliti slovo A, B, C ili D prema prikazanoj matrici. Slovo A označava da se korektivne akcije moraju implementirati, B označava da bi se korektivne akcije trebale implementirati, C označava potrebu za nadgledanjem dok D označava da nikakve akcije nisu potrebne.

Na kraju FRAP sjednice dobivamo identifikaciju rizika, njihovu prioritizaciju te preporučene mjere za rizike sa visokim rangom. Prilikom FRAP sesije može se koristiti već gotova lista 26 zaštitnih mjera koje su dio FRAP dokumentacije i pritom se mogu dodati nove metode u tu tablicu. Mjere koje se u ovoj fazi odaberu ne moraju se nužno implementirati već će se o tome odlučiti na sastanku nakon FRAP-a. Važno je napomenuti da FRAP ne uklanja sve rizike već samo neke za koje se menadžment odluči. Određena razina rizika će se morati prihvatiti.

Sastanak nakon FRAP-a (Post-FRAP Meeting)

U prethodnim fazama samo su se skupljale informacije dok je zadaća ove faze da menadžer, voditelj projekta i pomagač dovrše akcijski plan. Potrebno je napraviti tablicu sa referencama, identifikaciju postojećih kontrola, konzultirati se sa vlasnikom o otvorenim rizicima, identifikaciju kontrola koje bi se mogle implementirati i zadnji izvještaj. Tablica sa referencama je najzahtjevnija budući da ona prikazuje koliko sve rizika pokriva jedna kontrola. Ona ujedno pomaže menadžerima da vide gdje se resursi mogu najbolje upotrijebiti. Nakon što se ona napravi, pomagač i voditelj projekta određuju koje su mjere već implementirane. Nakon toga tim prikazuje menadžeru koje mjere ne postoje te se još trebaju implementirati. Za odabrane mjere potrebno je odrediti tko će ih implementirati i do kojeg datuma.

Nakon što za sve otvorene rizike imamo kontrolu odnosno ako nemamo, onda se vlasnik mora izjasniti da prihvaća rizik, tada se još samo mora napraviti zadnji izvještaj (Final Report).

--KristinaTakac 20:52, 30. prosinca 2011. (CET)

OCTAVE (Operationally Critical Threat, Asset and Vulnerability Evaluation)

OCTAVE je metoda koja promatra rizik kao funkciju informacijske imovine i njegove vrijednosti (što je važno za poduzeća), prijetnji koje ugrožavaju informacijsku imovinu te njihovih ranjivosti. Uspjeh ove metode ovisi o iskustvu ljudi koji provode procjenu i kvalitete timskog rada. Prvotno je ova metoda bila namjenjena velikim organizacijama, međutim može se prilagoditi potrebama malih poduzeća. Glavni nedostaci ove metode je da sigurnosne mjere mogu biti skupe za provođenje. Glavne njezine prednosti su da postoji detaljne upute o toj metodi te fleksibilan, prilagodljiv, modularan, univerzalan i integriran pristup [Bača, str 7.] .

Metoda se sastoji od sljedećih osam koraka:

1. Utvrđivanje kriterija mjere rizika

2. Razvoj profila informacijske imovine

3. Identificiranje spremnika informacijske imovine

4. Identificiranje područja razmatranja

5. Identificiranje scenarija prijetnji

6. Identificiranje rizika

7. Analiza rizika

8. Odabir pristupa ublažavanja rizika

- 1. Utvrđivanje kriterija mjere rizika

U ovom koraku definiramo kvalitativan skup kriterija mjere rizika na temelju kojeg ćemo moći odrediti utjecaj pojedinih rizika na misiju i ciljeve organizacije. Pronađene kriterije unosimo u Tablicu za kriterije mjere rizika. Potom treba rangirati posljedice rizika silazno upotrebom Tablice za rangiranje posljedica. Najvažnija kategorija treba dobiti najvišu vrijednost [Caralli, Stevens, 2007, str 4].

- 2. Razvoj profila informacijske imovine

Prvo naravno treba defininirati informacijsku imovinu koja će biti predmet procjene rizika. Od te imovine treba odrediti imovinu čija je sigurnost od kritične važnosti za opstanak poduzeća. U ostatku ovog koraka popunjavamo tablicu Profil kritične imovine podacima o toj imovini (naziv imovine, razlog odabira, opis imovine, vlasnici, sigurnosni zahtjevi, najvažniji sigurnosni zahtjev) [Caralli, Stevens, 2007, str 10].

- 3. Identificiranje spremnika informacijske imovine

Pomoću Mape rizičnog okruženja informacijske imovine potrebno je identificirati i dokumentirati spremnike u kojima se informacijska imovina nalazi, prevozi i obrađuje [Caralli, Stevens, 2007, str 13].

- 4. Identificiranje područja razmatranja

Pomoću Mape rizičnog okruženja informacijske imovine se definiraju područja razmatranja te se upisuju u Tablicu rizika informacijske imovine [Caralli, Stevens, 2007, str 17].

- 5. Identificiranje scenarija prijetnji

U ovom koraku identificiramo dodatne scenarije prijetnji koji nisu obuhvaćeni u prethodnom koraku kada smo identificirali područja razmatranja. Za svaki identificiran scenarij prijetnji trebamo popuniti Tablicu rizika informacijske imovine. Također možemo scenarijima prijetnji dodati vjerojatnost pojavljivanja (u terminima visoka, srednja, niska) [Caralli, Stevens, 2007, str 23].

- 6. Identificiranje rizika

Zadatak je da odredimo kako scenariji prijetnji koje smo zabilježili u svakoj Tablici rizika informacijske imovine utječu na organizaciju [Caralli, Stevens, 2007, str 26].

- 7. Analiza rizika

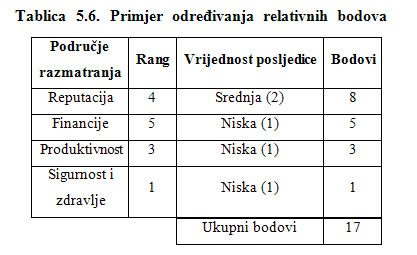

Prvo je potrebno pregledati kriterije mjere rizika iz prvog koraka, a posebno način na koji smo definirali visoke, srednje i niske posljedice za našu organizaciju. Potom koristeći kriterije mjere rizika kao vodič, evaluiramo posljedice s obzirom na područja razmatranja te pridijelimo vrijednosti „visoka“, „srednja“ ili „niska“ u stupcu za vrijednost. Zatim se izračunava relativan broj bodova (score) koji se potom koristi za analizu rizika te kao pomoć organizaciji u određivanju odgovarajuće strategije rizika. Za svako područje razmatranja definiramo broj bodova tako da rang pojedinog područja razmatranja (Ranking) množimo sa vrijednošću posljedice (Impact Value). Vrijednosti posljedica (Impact values) trebamo izraziti kvantitativnim vrijednostima na sljedeći način (visoka-3, srednja-2 i niska-1). Zbrojimo sve bodove za svako područje razmatranja te time dobivamo ukupan broj bodova. Način izračunavanja relativnog broja bodova za sljedeću situaciju izgledao bi ovako [Caralli, Stevens, 2007, str 27.]:

- 8. Odabir pristupa ublažavanja rizika

Ublažiti rizik znači da je organizacija odlučila implementirati zaštitne mjere kako bi se ublažile posljedice pojavljivanja prijetnji. Pritom imamo dvije mogućnosti. Možemo izbjegavati rizik tako da implementiramo odgovarajuće mjere kako bismo spriječili da prijetnje iskorištavaju ranjivosti ili možemo ograničiti rizik tako da implementiramo strategije koje ograničavaju štetan utjecaj na organizaciju ukoliko se rizik realizira. Važno je napomenuti da ne možemo u potpunosti ukloniti rizik, već ga smanjujemo na određenu razinu koju potom prihvaćamo (rezidualni rizik).

U ovom koraku prvo moramo sortirati svaki rizik koji smo identificirali prema broju bodova rizika te ih potom kategorizirati tako da ih podijelimo u četiri pool-a sa jednakim brojem rizika. Rizici sa najvišim brojem bodova bi trebali biti u prvom (Pool 1), rizici sa sljedećim najvišim brojem bodova u drugom (Pool 2), sljedeći po redu u trećem (Pool 3) dok oni s najnižim brojem bodova su u četvrtom (Pool 4). U nastavku pridjeljujemo svakom riziku pristup ublažavanja rizika. Svakom riziku koji smo odlučili ublažiti potrebno je odrediti strategiju ublažavanja.

--KristinaTakac 19:40, 1. siječnja 2012. (CET)

CRAMM

CRAMM (CCTA Risk Analysis and Menagement Method) je alat za kvalitativnu procjenu i upravljanje rizicima koji je razvila Središnja agencija za računala i telekomunikaciju, to jest organizacija britanske vlade koja je danas poznata pod kraticom OGC, još 1985. godine za potrebe provjere sigurnosti informacijskih sustava. Ovaj alat je kasnije komercijaliziran te ga prodaje tvrtka Insight Consulting. CRAMM mogu koristiti različite tvrtke za opravdanje investicija uloženih u sigurnost informacijskih sustava i mreža pomoću mjerljivih rezultata te provjeru usklađenosti sa standardom ISO-17799 tijekom procesa certifikacije [Reading Room SANS, 2002].

Rad alata za procjenu rizika možemo grupirati u tri važnije faze, a to su skupljanje podataka, obrada podataka te prikaz rezultata obrade, pa tako i rad CRAMM-a možemo podijeliti u tri faze, a to su identifikacija informacijske imovine, identificiranje prijetnji i ranjivosti, izračun rizika te na kraju identifikacija i davanje prioriteta protumjerama. U nastavnku ćemo objasniti pojedine faze CRAMM-a.

Analiza rizika

- Faza inicijacije

U fazi inicijacije CRAMM metoda prikuplja podatke sa sastanaka, intervjua i strukturiranih upitnika. U ovoj fazi susreću se voditelj procesa procjene rizika i menadžment organizacije kako bi se postavili ciljevi, granice procjene, struktura projekta, razni rokovi i termini. Rezultati faze inicijacije moraju biti dokumentirani.

- Identifikacija i vrednovanje imovine

Procjena vrijednosti imovine organizacije je središnji dio u određivanju rizika te potrebne razine sigurnosti. Većinom postoje tri vrste imovine, a to su podaci, softver te fizička imovina (oprema, zgrade, osoblje). U CRAMM-u sva međusobno povezana imovina, uključujući usluge za krajnjeg korisnika mogu se definirati modelima imovine koji odražavaju poslovne procese. Modeliranje je najkritičnije područje kod korištenja ovog alata budući da fina granularnost može nepotrebno produžiti proces procjene dok previše gruba modularnost može izazvati propust neke važne imovine.

Vrednovanje informacijske imovine se ponekad smatra špekulativnom aktivnošću budući da ovisi o tome tko i kada posjeduje informacijsku imovinu. U CRAMM-u procjenjivač vodi intervjue sa vlasnicima podataka kako bi procjenili vrijednost podataka. Vrijednost imovine se izvodi na temelju posljedica ukoliko se dogode propusti u povjerljivosti, integritetu, dostupnosti i neporecivosti te informacijske imovine. U intervjuima se ispituju scenariji najgorih slučajeva te izvode moguće posljedice nedostupnosti podataka, gubitka podataka, objavljivanja podataka ili promjene podataka. Definirana ozbiljnost posljedica se tada uspoređuje sa odgovarajućim smjernicama koje pruža alat kako bi se izvela vrijednost imovine u skali od 1 do 10. Ukoliko softver ima vlastite potrebe za povjerljivošću i integritetom, ono se vrednuje na isti način kao i podatkovna imovina.

- Procjena ranjivosti i prijetnji

Postoje dva načina procjene prijetnji i ranjivosti: puna i brza procjena rizika. Kod pune procjene rizika, koja se većinom preporučuje, prijetnje i ranjivosti se definiraju postavljanjem pitanja odgovarajućem osoblju i unošenjem odgovora u alat nakon čega CRAMM izračunava razine prijetnji na imovinu kao „jako niska, niska, srednja, visoka i jako visoka“ kao i razinu ranjivosti na prijetnje u skali od „niska, srednja i visoka“. Element vjerojatnosti je uključen u pitanja procjene prijetnji i ranjivosti. Dobro pripremljen i iskusan procjenitelj može također koristiti brzu procjenu rizika u kojoj se razine prijetnji i ranjivosti direktno unose u sustav sa vodičem za razinu prijetnje bez obzira na rezultate upitnika. Ovdje je kvalitativni pristup jedini pristup, budući da standardi i relevantna, pouzdana statistika o prijetnjama i ranjivostima nisu dostupne za točan proračun. Uz procjenu vrijednosti imovine, sljedeće dvije ključne komponente procjene rizika pomoću CRAMM-a su razine (vjerojatnosti pojavljivanja) prijetnje i ranjivosti. Prijetnje i ranjivosti se ispituju nad određenom grupom imovine. CRAMM ima predefinirane tablice za kombinacije prijetnji i imovina te prijetnji i posljedica. Iscrpna procjena svake prijetnje za svaku grupaciju imovine nema smisla te nije izvediva. Stoga procjenjivač ovdje odabire odgovarajuće prijetnje i imovine u skladu sa potrebama klijenta. U pogledu ranjivosti, važno je uočiti da CRAMM cilja na menadžersku razinu procjene rizika, tako da neke tehničke ranjivosti sistema nisu od predmeta interesa CRAMM-a.

- Izračun rizika

I na kraju CRAMM-a izračunava se rizik za svaku grupu imovine s obzirom na prijetnje na koje je ta grupa imovine ranjiva u skali od 1 do 7 koristeći matricu rizika sa predefiniranim vrijednostima uspoređujući vrijednosti imovine sa razinama prijetnji i ranjivosti. Na ovoj skali broj „1“ ukazuje na nisku razinu sigurnosnih zahtjeva dok broj „7“ ukazuje na vrlo visoku razinu sigurnosnih zahtjeva. Sustav može generirati izvješatj koji se tada prezentira menadžmentu kako bi se odobrio nastavak na fazu upravljanja rizicima. Na tim sastancima se treba koncentrirati na važna otkrića kao što su područja visokih prijetnji i ranjivosti.

Upravljanje rizicima (Risk Management)

Temeljem rezultata iz prethodne faze odnosno analize rizika, CRAMM generira skup protumjera koje će se usporediti sa skupom već postojećih protumjera. Zadnja aktivnost CRAMM-a je prezentiranje sažetka svih otkrića i rezultata analize rizika menadžmentu te prezentiranje predloženih protumjera kako bi se prikazali prioriteti i troškovi njihovog implementiranja.

I tu nadležnost CRAMM-a prestaje. Dalje je na rukovodstvu da provede protumjere. Može se dalje dogovoriti sljedeći termin procjene rizika.

Prednosti CRAMM metode su što pruža strukturiran pristup analizi i upravljanju rizicima, pomoć za ISO-17799 certifikaciju, opsežnu bazu podataka protumjera, relativnu prioritizaciju protumjera s obzirom na troškove i s obzirom na efektivnost te mogućnost procjene rizika za velika i za mala poduzeća. Nedostaci su što zahtijeva kvalificirane i iskusne stručnjake koji bi ih koristili, vremenska duljina pune procjene rizika, mogućnost da neki rezultati pune procjene rizika postanu beznačajni zbog većeg vremenskog razmaka između analize rizika i implementacije zaštitnih mjera unutar kojeg se može dogoditi mnogo promjena, preduga izvješća te neadekvatna fizička zaštita i proceduralne protumjere.

--KristinaTakac 10:56, 2. siječnja 2012. (CET)

COBRA

Cobra je skraćenica od Cost Estimation, Benchmarking and Risk Analysis Method. Kreirana je unutar jedne od većih banaka Ujedinjenog Kraljevstva, ali je sada u vlasništvu C&A System Security Ltd-a. Ona predstavlja hibridnu metodu za izračun troškova softvera, benchmarking i analizu rizika [Cobra Tutorial, 2005]. Prvobitna namjena bila je pomoć organizacijama koje žele dobiti BS ISO/IEC 17799 certifikat. Ova metoda ima dva temeljna programska modula, a to su COBRA Konzultant za Rizik i Analitičar sukladnosti sa ISO standardom. Modul COBRA Konzultant za rizik pruža podršku procesu evaluacije rizika, a to znači identifikaciji prijetnji, ranjivosti, rizika te pružanje detaljnih rješenja i preporuka kako smanjiti rizik.

Ova metoda se sastoji od tri koraka, a to su: izgradnja upita, evaluacija rizika i generiranje izvještaja. Za svaki korak COBRA omogućuje promjenu upita nakon njegovog popunjavanja zahvaljujući prilagodljivoj bazi podataka koja omogućuje postavljanje novih kriterija. Metoda COBRA sadrži veliku biblioteku protumjera i preporuka za zaštitu. Glavne prednosti ove metode su velika baza podataka prijetnji, priljagodljiva baza znanja, mogućnost djelomične procjenje jednog modula te jednostavnost evaluacije. Veći nedostaci ove metode su slab softver, duga evaluacija te loša struktura procesa evaluacije [Bača, str 5]. U literaturi se spominje da je nedostatak Cobre da su neki prioriteti organizacije teško mjerljivi u financijskim terminima. Zato se početni upitnik o poslovnim posljedicama oslanja na tu činjenicu. Nadalje, protumjere koje Cobra generira su na vrlo visokoj razini te ih je potrebno pomno proučiti prije implementacije [Jones, Ashenden, 2005, str 238].

--KristinaTakac 11:16, 2. siječnja 2012. (CET)

Metodologija McCumber kocke

Koncept McCumber kocke objavljen je u radu "sigurnost informacijskih sustava: sveobuhvatni model" u listopadu 1991. Ovaj model se također koristi od strane Nacionalnog odbora za sigurnost telekomunikacija i sigurnost informacijskih sustava i objavljen je u Instrukcijama za sigurnost telekomunikacija i sigurnost informacijskih sustava (National Security Telecommunications and Information Systems Security Instructions). McCumber kocka je koncept razvijen kao odgovor na pokušaje u kasnim 1980-im i početkom 1990-ih da se definira odnos između dviju disciplina: komunikacija i računalne sigurnosti. Kada je došlo doba Internet ere, bilo je jasno da razlikovanje ovda dva područja ima sve manje smisla. Međutim, nitko nije bio u stanju adekvatno prikazati sustavnu povezanosti komponenata svakog od njih.

Razvoj McCumber kocke je važan i potreban da bi se definirao točan model koji nije ograničen na organizacijske ili tehničke promjene. Kao i kod svih modela, tako i kod ovog, njegova vrijednost leži u sposobnosti da se prilagodi okolini, bez obzira na specifične tehnologije koji su uključeni. Model je nužno trodimenzionalni kako bi definirao pravu prirodu interakcije elemenata u sigurnosti informacijskih sustava. Model je opisan kao slici u nastavku.

Slika 5.10.1 McCumber kocka

Priroda informacija

Ključni element McCumber kocke je informacijsko - centricni model. I komunikacija i računalni sustavi su razvijeni za neke funkcije upravljanja informacijama. Definiranje prirode informacija može biti zamoran zadatak. Za neke to predstavlja slobodan tok znanja, drugima je to inteligencija koja treba da se čuva. Dodajte ovome bezbroj medija kroz koje se informacije mogu primati i dobivamo zbunjujući niz proturječja. Pitanje koje se postavlja je slijedeće: kako možemo predstaviti studiju informacija koja ima univerzalnu primjenu?

Karakteristike informacija

Sigurnost informacijskih sustava se bavi održavanjem triju kritičnih karakteristike informacija - povjerljivosti, integriteta i dostupnosti. Ovi atributi podataka predstavljaju puni spektar sigurnosnih problema u okruženju. Ti atributi vrijede za svaku organizaciju bez obzira na filozofsko gledište na razmjenu informacija.

Povjerljivost

Povjerljivost predstavlje „srce“ bilo koje sigurnosne politike informacijskog sustava. Sigurnosna politika je skup pravila koja, s obzirom na utvrđene subjekte i objekate, utvrđuje je li određenom subjektu može dati pristup određenom objektu (Department of Defense Directive 5200.28-STD, DOD Trusted Computer System Evaluation Criteria (Rainbow Series Orange Book), Washington, D.C., December 1985.). U slučaju diskrecijske kontrole pristupa, odabranim korisnicima (ili skupinama) su kontrolirani uvjeti za podatke kojima mogu pristupiti. Povjerljivost je onda potvrda da su kontrole pristupa provodi. Razlog zbog kojeg se preferira pojam tajnosti tajnosti je samo kako bi se izbjeglo nepotrebno implikacije da je to isključivo u domeni vojske i vlade. Kao što ćemo vidjeti, to je poželjan atribut za informacije u bilo koje organizacije. Sve organizacije imaju potrebu za zaštitu određenih informacija. Čak i vlasnici web stranica trebaju sposobnost kako bi spriječili neželjen pristup nekim funkcijama unutar sustava. Također je važno napomenuti da je definicija podataka koji moraju biti zaštićeni povjerljivošću biva prihvaćena. Stvarne informacije i imperativ za potrebom za znanje imperativa su aspekti sustava sigurnosne politike koji se provodi kako bi se zadovoljili ciljevi tajnosti. Pitanje vojne naspram civilne sigurnosne kontrole je onaj koji ne treba utjecati na razvoj sveobuhvatnog predstavljanja informacija sustava načela sigurnosti.

Integritet

Integritet je možda najsloženija i pogrešno interpretirana karakteristika informacija. Čini se da Vlada ima bolje temelje za razvoj kontrola povjerljivosti od onih koje osiguravaju integritet podataka. Neki tekstovi definiraju integritet kao "imovina (koja) se samo može mijenjati od strane ovlaštene osobe. " (Pfleeger, Charles P., Security in Computing, 1st Ed., Upper Saddle River, NJ: Prentice Hall, 1989.) Takva definicija nepotrebno graniči koncept onom od kontrole pristupa. Zato McCumber predlaže mnogo širu definiciju. Integritet podataka je stvar stupnja (kao što je pojam povjerenje primijenjen na pouzdanim sustavima), koji mora biti definiran kao kvaliteta informacija, a ne kao tko ima ili nema pristup do njih. Integritet je da je kvaliteta informacija koja identificira usko predstavlja stvarnost. Definicija integriteta mora uključivati širok opseg točnosti, relevantnosti, i cjelovitosti. Integritet podataka poziva na sveobuhvatni skup funkcija za promicanje točnost i potpunosti, kao i sigurnost.

Dostupnost

Dostupnost je svojstvo jednako povjerljivosti i integritetu. Taj vitalni aspekt sigurnosti osigurava da je informacija pružena ovlaštenom korisniku kada to traži ili kada je to potrebno. Često se na dostupnost gleda kao na tehnički uvjet koji je zadovoljen redundancijama u informacijskom sustavu kao što su, rezervni podatakovni kanali i paralelne baze podataka. Ova percepcija, međutim, ignorira jedno od najvrednijih aspekata ovog modela koji to svojstvo pruža. Zbog toga jer se sigurnost i korisnost često isprepliću, znanost sigurnosti informacijskih sustava je također studija suptilnih kompromisa. Kao i osiguranje pouzdanosti sustava, dostupnost djeluje kao mjerilo za utvrđivanje opsega sigurnosti informacijskih sustava. U konačnici, kada preventivne mjere sigurnosti informacijskih sustava ne uspiju, korektivne akcije će biti potrebno poduzeti.

Određivanje informacijskih stanja

Jedna od ključnih prednosti strukturirane metodologije sigurnosti koja je temeljena na informacijama je njezina primjena u cijelom spektru suvremenih tehnologija, kao i budućih proizvoda i sustava. Da bi se na odgovarajući način primjenila ova metodologija, važno je definirati granice sustava na način da se točno definiraju i mapiraju. Drugi aspekt ove analize granic je određivanje do koje razine dekompozicije je ova analiza najvrednija.

Dekompozicija informacijskih stanja

U mnogim komponentama IT sustava su cijeli informacijski sustavi u okviru komponente same. Potrebni koraci u ovoj fazi metodologije su definiranje granice, izrada popisa resursa informacijskih sustava, a zatim razgradnja i identifikacija informacijskih stanja na odgovarajućoj razini apstrakcije. Svaki od ovih koraka se može brzo ostvariti i dokumentirati, a i može pružiti osnovu za sigurnosnu analizu.

Korak 1: Definiranje granice

Metodologija McCumber kocke nije utemeljena na pogađanju napadača profila, te testiranju simulacije scenarija njihova mogućeg napada. Sve poznate sigurnosne analize se temelje ne na napadaču profila, već na razumijevanju da imovina zahtijeva zaštitu odgovarajućeg stupnja. Profili napadače se mogu promijeniti i pojava novih napadači s novim profilima je konstantna realnost. Jedini način da bi se osigurala spremnost na bilo kakve nove prijetnje je osigurati zahtjeve povjerljivosti, integriteta i raspoloživosti resursa u svakom od stanja prijenosa, pohrane i obrade. Važno je istaknuti da određivanje granica sigurnosti ni na bilo koji način ne znači da bi se stručnjak trebao oslanjati samo na tehnike granice zaštite. Definiranje granica za korištenje metodologije McCumber kocke je jednostavno definiranje loakcije informacijskih resursa i komponenti sustava koje se koriste za prijenos, pohranu i procesiranje informacija. Postoji nekoliko smjernica koje mogu pomoći u određivanju od kojih sustava se sastoje IT sustavi koji postoje unutar granica (tablica u nastavku).

Ovdje se može uzeti u obzir organizacijski pristup kojim sve informacije koje se koriste u organizaciji moraju uzeti u obzir i smjestiti u određene komponente sustava. U ovom slučaju, to je i korisno imati popis (tablica u nastavku) različitih komponenti sustava u vlasništvu organizacije.

Ovdje treba napomenuti da je važno osigurati sve komponente koje obrađuju podatke unutar identificiranih granica. Nije neobično da se identificira više komponenti ili čak sustavi koji nisu bili uključeni u inventar iz različitih razloga. Izazov predstavlja definiranje granica. Ovaj izazov definiranja granica identičan je izazovima s kojima se suočava bilo koja vrsta sigurnosne analize i proces certifikacije. Više o tome može se naći u Vodiču za sigurnost i certificiranje akreditacija Federalnog informacijskog sustava Nacionalnog instituta za standarde i tehnologiju sigurnosne akreditacije. (National Institute of Standards and Technology, NIST Special Publication 800-37— Guide for the Security Certification and Accreditation of Federal Information Systems, 2nd public draft, June 2003.)

Korak 2: Napravite popis svih informatičkih resursa

Nakon što se identificira opseg mreže parametara, treba raditi unutar svojih granica kako bi se identificirale različite tehnologije resursa i komponenti koje prenose, pohranjuju i obrađuju podataka. Čak iako se primjenjuje sigurnosni model temeljen na informacijama potrebno uzeti u obzir ne samo izvor informacija, nego i opremu, sustave i komponente koje se koriste. Ovaj popis će se koristiti kao osnova za određivanje prirode stanja informacija u okruženju izvršenja sigurnosti.

Korak 3: dekomponiranje i identifikacija stanja informacija

Problem postaje jedan od onih koji određuju do koje razine treba dekomponirati stanje informacija kako bi se definirale i implementirale odgovarajuće mjere zaštite. Jedna od smjernica je pregled sveobuhvatnog popisa poznatih sigurnosnih propusta za sve vrste komponenti u informacijskomo sustavu. Pregled tih poznatih sigurnosnih problema će dati ideju koliko detaljno treba definirati stanja informacija. Za većinu komponenti sustava, određivanje stanja informacije bit će izravno, jer većina tih heterogenih sustava ima jasno definirane uloge.

Razvijanje mape stanja informacija

Nakon što je taj proces identifikacije stanja dovršen za sve aspekte okruženj informacijskog sustava, trebali bi biti svi dijelovi, potrebni za razvoj karte informacijskih stanja. Karta informacije stanja nije isto što i karta topologije mreže. To predstavlja protok informacija kroz sustav pod pregled. Karta informacija o stanju će identificirati različite promjene stanja informacija kroz pohranu, prijenos i obradu. Aspekti karte koje zahtijevaju detalje su one u kojima je nekoliko funkcija i stanja identificirano u kontekstu skupa komponenti ili podsustava.

Dekomponiranje kocke za potrebe izvršenja sigurnosti

Metodologija McCumber kocke je strukturirani proces koji ispituje sigurnost u kontekstu informacijskih stanja. Ovaj konstrukt je središnji u ovom pristupu. Informacija je imovina, tako i sigurnosni uvjeti koji su definirani kao jednostavni odgovori na prijetnju nisu dovoljni za procjenu i provedbu zahtjeva informacijske sigurnosti. Pristup McCumber kocke omogućuje analitičaru definirati i ocijeniti mjere zaštite na razini odmah iznad tehnologije. Jedna od glavnih prednosti metodologije je korisnikova mogućnost za ocjenu čitavog spektra sigurnosnih mehanizama. To također prepoznaje interaktivnu prirodu svih sigurnosnih jamstva i kontrole. Da biste mogli učinkovito procijeniti i provesti sigurnost u složenim IT sustavima, važno je uzeti u obzir sve moguće mjere zaštite, uključujući tehnologiju, proceduralne i ljudske čimbenike.

Primjena McCumber kocke

Primjena ove metodologije u provedbi sigurnosti sada je jednostavan proces definiranja i ocjenjivanje elemenata modela i primjene na problem dizajna informacijske sigurnosti. Stvarna provedba strukturirane analize je proces koja zahtijeva da se pažnja obrati na puno detalja, ali bez strukturirane metodologije to postaje teško i složeno je provesti sveobuhvatan program. Dubinsko razumijevanje teorije koja stoji iza modela McCumberove kocke je važno za efektivnu implementaciju principa modela te razvoj sigurnosti za bilo koju vrstu informacijskog resursa. Po svojoj biti model je takav da ga je moguće direktno primijeniti na skoro svaki problem informacijske sigurnosti. Model može pružiti temelj za cjelokupni program sigurnosti organizacije ili detaljnu analizu proizvoda informacijske sigurnosti. U ovom poglavlju daje se pregled primjera kako se McCumber kocka može primijeniti. Pošto je model nezavisan od tehnologije, može se upotrijebiti kao temelj za analizu i odlučivanje s razumijevanjem da se principi modeli neće mijenjati s evolucijom tehnologije. Drugim riječima, tehnika McCumber kocke naučena danas moći će se primijeniti i u budućnosti.

--Sanja 09:09, 5. siječnja 2012. (CET)

Kvantitativna metoda procjene rizika

Kvantitativna procjena rizika predstavlja novu definiciju rizika, odnosno vjerojatnost konverzije izvora opasnosti u stvarne, numeričke vrijednosti vezane uz gubitak, ozljede ili neku drugu vrstu opasnosti. Najkorisnija analitička forma za prikazivanje koncepta rizika sastoji se od 3 pitanja, a to su:

- Što može poći po zlu? ili scenariji.

- Kolika vjerojatnost je da se to dogodi? ili vjerojatnost.

- Koje su posljedice ako se dogodi? ili razina štete. [Sohizadeh, Hassanzadeh , 2011]

Pristup koji ćemo prikazati u narednih nekoliko redaka zasniva se na statističkim podacima i može biti primjenjiv u gotovo svakoj organizaciji. Razvoj ovakve metodologije u posljednje vrijeme je postao zahtjevan zadatak kao dio upravljanja sigurnošću informacijskih sustava. Najčešće, kako bi se upravljalo sigurnošću danog informacijskog sustava, moraju postojati određeni podaci koji dozvoljavaju usporedbu razina informacijske sigurnosti u različitim stanjima informacijskog sustava, npr. prije i poslije implementacije protumjera ili promjena u arhitekturi sustava. Prema rezultatima procjene rizika, kvantitativna vrijednost, dodijeljena svakom riziku, može se koristiti za rangiranje svih rizika definirajući njihove kritične razine i prioritete, mjera opravdanja ulaganja u sigurnost i kao priprema za nepredviđene troškove. Najčešće organizacije troše u ove svrhe što je moguće manje novaca, no ipak, organizacija mora biti u skladu sa svim zakonima ili industrijskim regulacijama. Tako korisnici zahtjevaju točne kvantitativne metodologije koje će mjeriti rizike na isti način kao što mjere već postojeći pristupi financijske ili kreditne rizike. No nažalost, trenutačne metodologije za procjenu rizika su ili kvalitativne naravi, koje umjesto da daju novčanu vrijednost danog rizika, opisuju razinu pomoću raznih varijabli, tipa niski, srednji, visok te time ne daju informacije vezane uz ulaganje u sigurnost, ili su neprimjenjive na informacijske sustave zbog toga što su neostvarive ili daju nedokazive pretpostavke. Najviše se za sigurnost informacijskih sustava i procjenu rizika interesiraju osiguravajuće kuće i revizijske tvrtke. Pošto takve organizacije nisu previše zainteresirane za kreiranje metodologija, najviše takvog znanja postaje dostupno publici pomoću prethodno određenih de-facto industrijskih standarda, razvijenih od strane IT (eng. Information Technology) i sigurnosnih inžinjera kao rezultat višestrukih pokušaja dokazivanja pouzdanosti IT infrastrukture ili prolaska revizije. Najčešće, samo kvalitativne mjere nisu dovoljne zbog toga jer je procjena subjektivna. Različiti ljudi daju različita mišljenja oko istog rizika, što najčešće rezultira vrlo upitnim rezultatom. Za razliku od kvalitativnog pristupa, potreba za kvantitativnim pristupom je uzrokovana zahtjevima korisnika koji se interesiraju oko ugradnje sigurnosti informacijskih sustava u ukupni proces upravljanja rizicima na način da budu usklađeni s nedavnim legalnim zahtjevima (poput ISO27001) i s ciljem da se postigne viša razina kontrole nad rashodima. Zbog toga ovakav pristup mora biti prezentiran na način poznat korisnicima – koristeći neke od financijskih podataka za evaluaciju rizika. Tako autori u članku navode da je glavni razlog neprimjenjivosti određenih metoda taj da su dizajnirane iz stajališta financijskih analitičara ili iz stajališta IT i sigurnosnih inžinjera. Zbog navedenog problema proširuje se klasifikacija na dvije trivijalne grupe, mikro i makro pristup. Prva grupa je sa stajališta inžinjera, a druga financijskih analitičara. U mikro pristupu, fokus se stavlja na procjenu svakog rizika individualno i/ili grupe sličnih rizika, počevši s prijetnjom ili procjenom ranjivosti. Navedeno se izvodi kako bi se postigla niža razina klasifikacije svih potencijalnih rizičnih događaja i način iskorištavanja dostupnih slabosti. Nakon toga se razmatra kakvom gubitku vodi određeni rizik. Svaki izračunati podatak vezan uz rizik se pokušava konvertirati u novčanu skalu ili vrijednost. Često je nemoguće napraviti detaljnu i usporednu procjenu rizika i ranjivosti zbog kompleksnosti tehnologije, promjene okruženja ili pak nedostatka vremena. Makro pristup se više bazira na procjenu novčane vrijednosti rizika na temelju prethodnih podataka već postojećih šteta. Problem koji se ovdje može javiti je nedostatak podataka. Navedeni problem bi mogao voditi do zanemarivanja mogućeg rizika, koji se zbog mnogih razloga još nije dogodio.

- --Vedpremuz 07:00, 30. prosinca 2011. (CET)

Financijska metrika

U ovom djelu analiziramo primjenjivost tipičnih metrika rizika, korištenih od strane financijskih analitičara kao mjeru rizika za sigurnost informacijskih sustava.

- --Vedpremuz 07:00, 30. prosinca 2011. (CET)

ALE/SLE

ALE/SLE je metoda koja se najčešće koristi kod upravljanja financijskim rizicima. U ovoj metodi rizik je definiran količinom gubitka na godišnjoj razini. ALE (eng. Annual Loss Expectancy) ili očekivani godišnji gubitak je definiran brojem porasta ARO-a (eng. Annual Rate of Occurrence), odnosno učestalošću pojave prijetnje i SLE (eng. Single Loss Expectancy), koji predstavlja novčanu vrijednost očekivanu nastankom prijetnje. SLE bi mogli detaljnije definirati kao vrijednost imovine AV (eng. Asset Value) pomnoženom s faktorom izloženosti EF (eng. Exposure Factor) koji prikazuje postotak gubitka imovine u određenom incidentu. [Romanov i dr., 2010] Tako bi formula za ALE glasila:

Npr. da je vrijednost imovine 500.000 kuna, faktor izloženosti 20% i da zanmo da se prijetnja dogodi oko 3 puta u 5 godina, tada bi formula glasila:

- --Vedpremuz 06:51, 30. prosinca 2011. (CET)

ROSI

ROSI (Return of Security Investment) je metoda koja se koristi za izračunavanje povrata investicije u informacijsku sigurnost.

- ROSI = Izloženost_riziku / Investicije_u_sigurnost

Za izračunavanje izloženosti riziku primjenjuje se ALE metoda (Annual Loss Expectancy) koja kombinira veličinu potencijalnog gubitka i vjerojatnost gubitka a dobiveni iznos gubitka iskazuje financijski. [M. Sajko, k.r., str.6] ROSI je ključni pokazatelj koji pomaže pri učinkovitoj i djelotvornoj potrošnji na IT sigurnost. Kod metode ROSI uspoređuju se troškovi (firewall, trošak nastao zbog napada...) sa preventivnim pogodnostima koje će smanjiti vjerojatnost napada ili gubitka. Tako prilikom planiranja možemo izračunati ROSI kako bi utvrdili potrebnu razinu IT sigurnosti i trošak koji će biti dovoljno velik da bi se uspjelo zaštititi poslovanje, ali i dovoljno nizak kako se nebi ulagalo u nepotrebne stvari. Nedostatak ove metode je taj što je za nematerijalne komponente teško utvrditi izloženost riziku.

-Primjer korištenja-

- ROSI = (Izloženost_riziku *% smanjenje_rizika – Troškovi_ulaganja) / Troškovi_ulaganja

Tvrtka je imala napade putem virusa. Procjenjuje se da je prosječna cijena oštećenja i gubitka zbog napada virusa 25.000 kn. Trenutno, tvrtka dobiva četiri napada godišnje i očekuje se da će uspjeti zaustaviti 3 napada ukoliko investira 25.000 kn u alate.

Prema metodi ROSI izračunavamo:

- Izloženost_riziku: 25.000kn po izloženosti x 4 izloženosti u godini = 100.000kn

- Smanjenje_rizika: 3 od 4 napada, odnosno 75%

- Troškovi_ulaganja = 25.000 kn

- Rosi = (100.000kn * 75% - 25,000kn) / 25.000kn = 200% [Isaca, 2010, str. 10]

U ovome primjeru vidimo da se ulaganje u sigurnost isplati. Međutim, u stvarnosti postoje razne mogućnosti, troškove napada je teško predvidjeti, no svejedno nam ova metoda može pomoći pri odluci o investiranju u sigurnost.

- --Tatjana.bozovic 13:30, 6. siječnja 2012. (CET)

Podatkovno orjentirana kvantitativna procjena rizika

U ovom djelu opisuje se kvantitativna metoda za procjenu rizika koju predlaže SANS institut. Metoda koju predstavlja Berger u radu "Data-Centric Quantitative Computer Security Risk Assessment" iz 2003.godine je pokušaj da se oblikuje način na koji će se rizik kvantificirati na relativan način. Glavni radni dokument ove metode nalikuje organizacijskom grafikonu i poznat je kao „Organizacijski graf procjene rizika“ (eng. Risk Assessment Orgchart”). Ovom metodom postiže se organizacija faktora rizika i njihovo međusobno kombiniranje na način koji je lako razumljiv menadžmentu. Svaki okvir ovog grafa predstavlja faktor rizika (npr. BIOS lozinka). Faktoru se dodjeljuje određena vrijednost koja je u skladu sa standardom. Za faktore koji se nalaze u istoj horizontalnoj razini u istoj grani prosjek se računa zajedno (detaljnije će biti objašnjeno kroz formulu u nastavku). Dalje se od te prosječne vrijednosti računa prosjek s drugim granama iznad i tako sve dok se ne dođe do vrijednosti OIR-a (eng. overall information risk). Taj postupak se prema potrebi ponavlja za svako računalo ili računalni sustav.

Slika 6.2.1. Organizacijski grafikon

Opis faktora preko ovakvog grafikona omoućuje jednostavan način da se naglasi relativna važnost pojedinih rizika. Faktori koji se nalaze na vrhu imaju veći utjecaj od onih na dnu. Jednadžbe koje se nalaze u nastavku pokazuju utjecaj pojedinih faktora (za teoretksi primjer na prethodnoj slici).

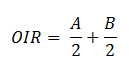

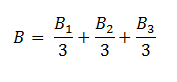

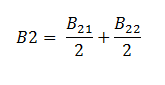

Ukupni rizik:

Rastavljanje rizika B:

Rastavljanje rizika B2:

Kada se računa rizik, tada se B2 uvrsti u B, a B u formulu za OIR te se dobiva konačno formula za izračun rizika. Primjer primjene ove metodologije može se naći u poglavlju 8, četvrti dio.

Pošto je metoda orjentirana podacima, klasifikacija podataka zauzima centralnu ulogu u provedbi metode. Postoji nekoliko shema za klasifikaciju podataka. Američki odjel za obranu ima vrlo jasna pravila za kategorizaciju dokumenata. Jedna jednostavnija metoda za klasifikacija koja bi se mogla primijeniti u poslovanju, dana je u tablici u nastavku.

Tablica 6.2.1. Klasifikacija podataka

Jedan od najvažnijih aspekata svake klasifikacijske metode je da korisnici znaju kako klasificirati podatke koje kreiraju ili modificiraju. Stoga je potrebna detaljna procedura za klasifikaciju podataka. Ta procedura trebala bi se sastojati od slijedećih koraka:

1. Identificirati izvore informacija koji se trebaju zaštiti

2. Razjasniti koji su kriteriji za smještanje izvora u određenu kategoriju

3. Dati instrukcije za označavanje kategorije

Kada neki IT profesionalac radi procjenu rizika, mora odlučiti koliki će naglasak staviti na kvantifikaciju. U organizaciji koja ima jasno i precizno definiran budžet temeljen na ROI (return on investment), sigurno će se tražiti jasna kvantitativna metoda.

--Sanja 22:58, 5. siječnja 2012. (CET)

FMEA metoda

FMEA (Failure Modes and Effects Analysis), odnosno potencijalnih kvarova i njihovih posljedica jest metoda za analizu potencijalnih pogreški unutar sustava koje se klasificiraju prema težini. Kod ove metode bitno je pronaći i analizirati sve moguće načine otkazivanja komponenti sustava, zatim posljedica koje ta otkazivanja imaju na sustav te mogućnosti da se otkazivanja izbjegnu ili da se bar smanji njegov utjecaj. Ova metoda za glavni cilj ima izbjegavanje grešaka prije negoli se one pojave. Zvto se ovom metodom predviđa sve što u sustavu može otkazati. FMEA ne uzima u obzir vrijednost imovine prilikom identifikacije i vrednovanja rizika. Kumulativni rizik imovine za svaku prijetnju dobiva se pomoću RPN.

- --Tatjana.bozovic 14:20, 6. siječnja 2012. (CET)

Prednosti korištenja FMEA metode

- Poboljšanje pouzdanosti i kvalitete sustava

- Vrlo rana identifikacija i izdvajanje potencijalnih grešaka sustava

- Mogućnost određivanja prioriteta grešaka

- Isticanje problema prevencije

- Dokumenacija rizika i akcija koje se trebaju poduzeti kako bi se smanjio rizik

- Minimizacija kasnijih promjena i nepotrebnih troškova [S. Živković, str. B-67]

- --Tatjana.bozovic 14:20, 6. siječnja 2012. (CET)

Koraci prilikom procjene rizika

Slijedi popis i opis standardiziranih koraka prilikom primjene FME metode:

1. korak - sastavljanje tima ljudi sa visokim znanjem o informacijskoj sigurnosti ali i osoblja u drugim područjima koji mogu pomoći prilikom procjene

2. korak - označiti broj informacijske imovine kako ne bi došlo do dupliranja

3. korak - opisati funkciju informacijske imovine

4. korak - analizirati utjecaj grešaka na funkciju ili funkcije

5. korak - odrediti tehničke mogućnosti nastajanja greške

6. korak - odrediti potencijalne posljedice ako se greška dogodi

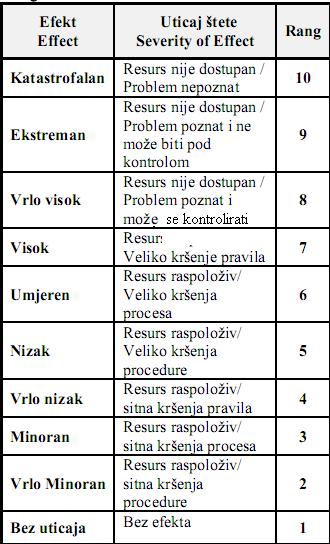

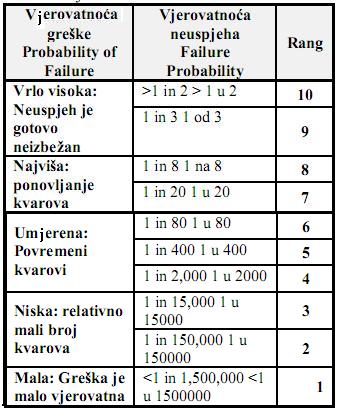

7. korak - iz tabele utjecaja štete (severity of effect) izabrati broj koji je relevantan

8. korak - detektirati potencijalne uzroke grešaka

9. korak - izabrati relevantnu vjerojatnost pojave neke opasnosti (Probability of Failure)

10. korak - na listi tekuće kontrole pažljivo odrediti vrstu kontrole – preventivna ili detektivna kontrola

11. korak - na osnovu tabele «Detection» odrediti kolika je vjerojatnost otkrivanja greške, odnosno kolika je efikasnost kontrole

12. korak - odrediti RPN (Risk Priority Number) kao RPN = S * P * D i na osnovu toga izvršiti prioritizaciju rizika

- Kod prioritizacije prvu riječ ima menadžment koji odlučuje o donjoj granici prihvatljivosti rizika, npr. 10%, to je s obzirom da RNP iznosi najviše 1000, dakle, 100. Svi rizici koji imaju vrijednost veću od 100 trebaju biti preispitani.

13. korak - indeks prioriteta rizika upoređuje se sa unaprijed utvrđenom granicom intervencije. Ukoliko je RPN iznad dozvoljene granice to znači da je rizik veliki i da je potrebno preduzeti preporučene kontrole

14. korak - indentificirati kontrole i zapisati odgovorne osobe i vrijeme do kad moraju kontrolu izvršiti

15. korak - analizirati rezultate i izračunati novi RPN. Ako je novo izračunati RPN niske vrijednosti tada je dobro provedena metoda, a ukoliko je RPN visok tada se proces ponavlja od 1. koraka [S. Živković, str. B-68 - B-70]

- --Tatjana.bozovic 14:20, 6. siječnja 2012. (CET)

NIST metodologija

Kako bi prikazali NIST (eng. National Institute of Standards and Technology) metodologiju, koristimo „Risk Management Guide for Information Technology Systems“ Special Publication 800-30 razvijen 2002. godine od strane NIST stručnjaka. Autori definiraju nekoliko pojmova:

- Rizik je negativan utjecaj ostvarivanja ranjivosti s obzirom na vjerojatnost i utjecaj pojave.

- Upravljanje rizikom je proces identifikacije rizika, procjene rizika i poduzimanje koraka za smanjenje rizika na prihvatljivu razinu.

Navedeni vodič pruža temelje za razvoj djelotvornog programa upravljanja rizicima, sadržeći definicije i praktične smjernice neophodne za procjenu rizika i smanjenje rizika identificiranog unutar informacijskog sustava. Osim toga, vodič pruža informacije vezane o odabiru troškovno učinkovitih sigurnosnih kontrola. Cilj provođenja upravljanja rizicima je omogućiti organizaciji da ostvari svoje misije:

- boljim osiguranjem informacijskih sustava koji spremaju, obrađuju ili prenose organizacijske informacije,

- prethodnim informiranjem oko donošenja odluka kako bi se opravdali izdaci koji su dio proračuna,

- pomažući menadžmentu u akreditiranju informacijskih sustava na temelju popratne dokumentacije koja proizlazi iz izvedbe upravljanja rizicima. [Stoneburner i dr., 2002, str. 1.-2.]

- --Vedpremuz 07:00, 30. prosinca 2011. (CET)

Procjena rizika prema metodologiji NIST

Slijedi opis koraka u procjeni rizika koji se izvode prema metodologiji NIST. Tekst je preveden i dorađen prema preporučenim standardima National Institute of Standards and Technology.

Sigurnosni rizik može se izraziti formulom kao funkcija koja ovisi o tri parametra: prijetnjama, ranjivostima i vrijednostima resursa.

Rizik = f (Prijetnja, Ranjivost, Vrijednost resursa)[ CARNet CERT i LS&S, 2008, str. 13]

Resursi se mogu izražavati u novcima ili se mogu izraziti kao potencijalni gubitak za organizaciju u slučaju gubitka ili neraspoloživosti resursa.

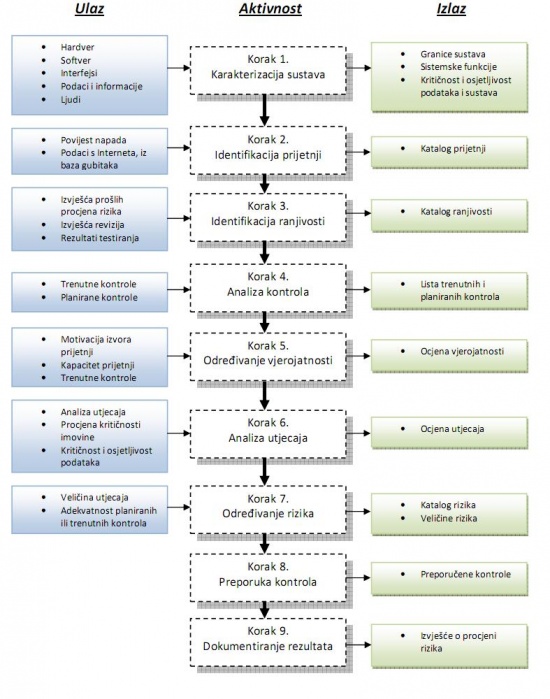

Prema metodi NIST proces procjene rizika sastoji se od slijedećih devet koraka:

- 1. Karakterizacija sustava

- 2. Idenetifikacija prijetnji

- 3. Idenetifikacija ranjivosti

- 4. Analiza kontrola

- 5. Određivanje vjerojatnosti neželjenih događaja

- 6. Analiza utjecaja

- 7. Određivanje rizika

- 8. Preporuka kontrola za umanjivanje rizika

- 9. Dokumentiranje rezultata [Stoneburner i dr., 2002, str. 8.]

SLijedeća slika prikazuje korake prema NIST-u, i njihove pojedineulazi i izlaze. preuzeto od [Uremović., str. 3.]

- --Tatjana.bozovic 15:13, 2. siječnja 2012. (CET)

Korak 1. : Karakterizacija sustava

U prvome koraku definira se domena djelovanja unutar koje se identificiraju i kasificiraju svi informatički resursi koji su značajni za organizaciju, te im se dodjeljuje novčana vrijednost. Također je važno indentificirati granice informacijskog sustava kao i informacije koje čine taj sustav. Informacijskom sustavu koji je još u razvoju treba definirati odgovarajuće sigurnosne mjere, pravila i svojstva. Karakterizacijom sustava utvrđuje se sam opseg procjene rizika, definiraju se granice te se dobivaju informacije koje su bitne za definiranje rizika. Moguće je vršiti procjenu jednog ili više međusobno povezanih sustava. U tom slučaju potrebno je definirati domenu interesa i svih ovisnosti prije nego će se primijeniti ova metodologija. Za IT sustav koji je još u razvoju, potrebno je definirati ključ sigurnosnih pravila i planova za budućnost. Podaci o informacijskom sustavu prikupljaju se unutar njegovog radnog okruženja, pa se tako prikupljaju podaci o njegovom sastavu, povezivanju, dokumentiranim i nedokumentiranim postupcima te praksi. Stoga se opis sustava može temeljiti na sigurnosti koje su temelj infrastrukture ili pak na budućim sigurnosnim planovima za informacijski sustav.

- Podaci unutar sustava –

Podaci koji se koriste za karakterizaciju informacijskog sustava i njegovog operativnog okruženja su uglavnom fizička i logička imovina, a mogu se svrstati u slijedeće skupine informacija:

- Hardver

- Softver

- Sustavno sučelje

- Podaci i informacije

- Osoblje koje upravlja i koristi informacijski sustav

- Kritični dio sustava

- Kritični podaci

- Osjetljivi dio sustava

- Osjetljivi podaci

Također se prikupljaju i dodatne informacije koje su povezane sa operacijskih okruženjem sustava:

- Funkcionalni zahtjevi IT sustava

- Korisnici sustava (korisnici sustava koji pružaju tehničku podršku za IT)

- Sustav sigurnosnih politika (organizacijska politika, zakoni, praksa)

- Sustav sigurnosne arhitekture

- Trenutna topologija mreže (mrežni dijagram)

- Zaštita za pohrahu informacija, dostupnost podataka, integritet i povjerljivost

- Protok informacija kroz IT sustav

- Tehnička kontrola korištena u IT sustavu

- Upravljačka kontrola IT sustava (pravila ponašanja, planiranje sigurnosti)

- Operativna kontrola IT sustava (sigurnost osoblja, sigurnosna kopija, održavanje sustava)

- Fizičko sigurnosno okruženje informacijskog sustava (sigurnost objekta, politika podatkovnog centra)

- Vanjski utjecaji na IT sustav (kontrola vlažnosti, vode i struje, zagađenja, temperature i kemikalija) [Stoneburner i dr., 2002, str. 10.-11.]

- Prikupljanje tehničkih podataka –

Za prikupljanje tehničkih podataka koriste se različite metode kao što su :

- Upitnik (za prikupljanje relevantnih informacija, za potrebe procjene rizika rade se upitnici sa pitanjima o upravljanju i operativnim kontrolama planiranih ili korištenih IT sustava. Namijenjeni su osoblju koje se bavi podrškom i projektiranjem informacijskog sustava)

- Intervju (prikupljaju se podaci o fizičkom okruženju i operacijskoj sigurnosti informacijskog sustava)

- Dokumenti (dokumenti o strategiji, zakonski dokumenti)

- Korištenje alata za automatsko skeniranje (za učinkvito prikupljanje podataka o sustavu) [Stoneburner i dr., 2002, str. 11.-12.]

Na kraju prvoga koraka u kojem želimo saznati sve karakteristike IT sustava, dobili smo jasne granice sustava i podatke o kritičnim i osjetljivim svojstvima IT sustava i njegovog okruženja.

- --Tatjana.bozovic 15:15, 2. siječnja 2012. (CET)

Korak 2. : Identifikacija prijetnji

Cilj je ovoga koraka da se identificiraju izvori mogućih prijetnji i pribave liste prijetnji koje mogu ugroziti postojeći informacijski sustav, kao i poslovanje organizacije. Također je potrebno odrediti povezanost prijetnji sa resursima organizacije i moguće motive napada. Prijetnja sustavu ne predstavlja rizik ukoliko ne postoje ranjivosti koje se mogu iskoristiti.

- Identifikacija izvora prijetnji –

Izvori prijetnji mogu biti : Nenamjerni (izvori koji slučajno iskorištavaju ranjivosti) koji se mogu podijeliti u 3 skupine:

- Prirodni (poplave, potresi, tornado, klizišta, lavina, oluje)

- Ljudski (nenamjerna pogreška poput neispravnog unosa podataka)

- Prijetnje iz okoliša (nestanak struje, zagađenje, kemikalije, curenje opasnih tekućina)

Namjerni:

- Maligni (ciljana zlouporaba sigurnosnih nedostataka s namjerom da se ugrozi sustav i integritet podataka)

- Benigni (pokušaj zaobilaženja sigurnosnog sustava)

U koraku broj 2 ponajprije je potrebno identificirati potencijalne izvore prijetnji i sastaviti popis svih izvora prijetnji koji su mogući u promatranom sustavu, a koji bi mogli uzrokovati štetu IT sustavu ali i njegovoj okolini. Da bi lista bila cjelovita poželjno je da se u nju uklope liste ranijih neželjenih događaja i motiva za provođenje napada na sustav.

- Motivacija i izvršavanje napada -

Najčešći i najopasniji izvori prijetnji su ljudi. Za identifikaciju i pomoć pri razmatranju motiva za napad uvelike pomaže dokumentacija o povijesti sustava, sigurnosna izvješća, izvješća o incidentima koji su se dogodili te intervjui sa sistemskim administratorima. Tada će biti lakše ustvrditi ljudske izvore prijetnji koji imaju za cilj da naštete informacijskom sustavu i pripadajućim podacima, te će se moći pronaći potencijalna sigurnosna ranjivost sustava. Bitno je naglasiti da se potencijalni izvori prijetnji prilagođavaju pojedinim organizacijama i njihovoj radnoj okolini.

Nadalje, podaci o prirodnim prijetnjama kao što su poplave, potresi, oluje i slično, trebali bi biti dostupne putem dokumenata iz ustanova koje se bave statističkim procjenama i predviđanjima ovakovih vrsta podataka.

Na kraju drugog koraka dobiva se dokument koji sadrži popis izvora prijetnji koji su u mogućnosti iskoristiti ranjivost informacijskog sustava i tako načiniti štetu.

- --Tatjana.bozovic 16:47, 2. siječnja 2012. (CET)

Korak 3. : Identifikacija ranjivosti

Ranjivost sustava je obično propust u softveru, ali može nastati i zbog mogućih pogrešaka prilikom konfiguracije. Ukratko, svaki poznati ili nepoznati problem unutar IT sustava koji može rezultirati neovlaštenim upadom ili nedostupnošću sustava ili podataka može se smatrati ranjivošću.[Perković,http://www.combis.hr/hr/component/content/article/36/309-ranjivost-sustava]

Postoje 3 osnovna tipa ranjivosti s obzirom na prirodu IT sustava i faze u kojoj se nalazi s obzirom na SDLC (eng. System Development Life Cycle):

- Ako IT sustav još nije dizajniran, ispitivanje ranjivosti treba fokusirati na sigurnosnu politiku organizacije, planirane sigurnosne postupke, te na razvojnu sigurnosnu analizu proizvoda

- Ako je IT sustav u fazi implementacije, identifikacija ranjivosti je proširena i uključuje više specifičnih podataka, kao opis značenja planirane sigurnosti u dokumentaciji dizajna sigurnosti te rezultati testiranja i ocjene sustava