Ransomware

Temu rezervirao: Kristian Barešić

Sadržaj |

Općenito o ransomwareu

Ransomware je vrsta zlonamjernog softvera koja korisniku blokira pristup računalu ili mu kriptira određene podatke te traži otkupninu od korisnika. Različite vrste ransomware-a traže različitu vrstu otkupnine te imaju i različite razloge napada na korisnikovo računalo. Tako imamo napade u kojima se korisnicima pokazuju poruke od policije, zakonodavstva, vlade, Europola i sl. U većini slučaja takve poruke budu zbog raznih sadržaja na korisnikovom računalu (pornografija, nelicencirane verzije programa). Tada napadači traže otkupninu od korisnika kako bi se izbjegao odlazak u zatvor ili plaćanje još veće kazne zbog sadržavanja istih. Također postoje i Ransomware napadi koji uđu u korisnikovo računalo i kriptiraju podatke koje korisnik najčešće koristi (poslovni podaci, video zapisi, fotografije i sl.) te od korisnika traže otkupninu kako bi dobio natrag pristup svojim podacima. Ova vrsta Ransomware se najčešće širi uz pomoć trojanaca dok se Ransomware još zna prenositi pomoću lažnih pop-up notifikacija većinom na ilegalnim stranicama.

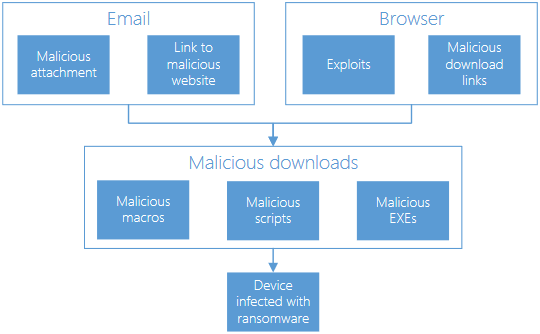

Pojavljivanje Ransomwarea na korisnikovom računalu najčešće je uzrokovano preuzimanjem podataka ilegalnih sadržaja (glazba, crackovi, nelicencirani programi, sumnjivi privici u mailovima i sl.). Primjer ekstenzija često zaraženih privitaka: .ade, .adp, .ani, .bas, .bat, .chm, .cmd, .com, .cpl, .crt, .hlp, .ht, .hta, .inf, .ins, .isp, .job, .js, .jse, .lnk, .mda, .mdb, .mde, .mdz, .msc, .msi, .msp, .mst, .pcd, .reg, .scr, .sct, .shs, .url, .vb, .vbe, .vbs, .wsc, .wsf, .wsh, .exe, .pif, također i ekstenzije koje sadrže skripte .doc, .xls, .docm, .xlsm, .pptm.

Povijest i razvoj Ransomwarea

Prva pojava Ransomware virusa poznatijeg kao AIDS Trojan dogodila se 1989. Autor AIDS Trojana bio je Joseph L. Popp. Preko 20 000 zaraženih disketa bilo je rasprostranjeno na konferenciji za AIDS održanoj u Svjetskoj zdravstvenoj organizaciji. Trojan AIDS je kriptirao podatke vezane za AIDS istraživanje, no nije dugo trebalo da se podaci dektriptiraju te da se informacije povrate. Ovaj je događaj potaknuo pokret o Ransomware napadima. Dugo nakon toga nije bilo značajnijih Ransomware napada sve do 2005. kada se napadi otkrivaju u Rusiji. Napade su izvodili organizirani ruski kriminalci koji su većinom ciljali na korisnike smještene u Rusiji ili smještene u Rusiji susjednim zemljama.

Jedan od poznatijih Ransomware virusa u to vrijeme zvao se TROJ_CRYZIP.A. Otkriven tek u 2006. prije nego je uopće naziv Ransomware postojao. Najviše je zarazio korisnika sa operacijskim sustavima: Windows 98, NT, 2000, XP. Nakon što bi korisnici preuzeli i pokrenuli datoteku, softver bi određene podatke spremio u lozinkom štićenu zip datoteku dok bi originalne podatke obrisao. Tada bi korisnici morali uplatiti 300$ na E-Gold račun kako bi povratili svoje podatke. E-Gold je preteča današnjem BitCoinu. Služio je većinom za pranje novca putem valute izražene u zlatu. Ugašen 2009. od strane američke vlade. Trojan.Archiveus pojavljivao se 2006. i korisnicima kriptirao „My documents“ datoteku te od korisnika nije tražio novac nego kupnju ljekova sa određenih web stranica. Lažni antivirusi bili su česta pojava 2008. i 2009. te su korisnicima „pronalazili“ veliki broj prijetnji na računalu te potom tražili novčani iznos između 40-110$ za uklanjanje istih. Jedan od primjera je Nortel antivirus koji je možemo reći oponašao poznatiji Norton antivirusni program.

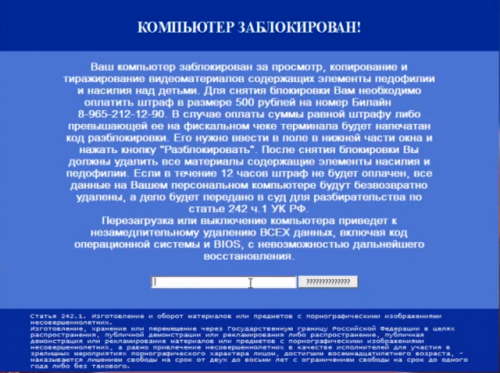

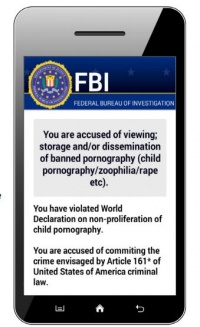

Početkom 2010. napadači su odlučili otići korak dalje. Korisnici izloženi napadima dobijali su poruke od vlade, policije i zakonodavstva kako su u prekršaju jer njihovo računalo sadrži zabranjene podatke ili ilegalni softver te im je pristup računalu bio blokiran. Tada je korisnicima bio ponuđen odabir da plate manju kaznu u određenom vremenskom periodu i prođu bez posljedica ili da kasnije plate udvostručenu kaznu ili idu u pritvor.

Najpoznatiji Ransomware tada zvao se Reveton. Bio je jako uspješan u svom naumu iz razloga jer je prilikom napada saznao zemlju stanovanja korisnika i na osnovi toga se pretvarao da predstavlja zakon te zemlje. Reveton nije kriptirao korisnikove podatke stoga se vrlo lako mogao ukloniti s računala pomoću antivirusnog live-CD programa ili bootanjem u safe modu.

Crypto-Ransomware (Data Locker)

U vrijeme kada je sve više korisnika koristilo svoje računalo kao veliko spremište svojih podataka(poslovnih, privatnih) pojavio se maliciozni softver koji je to iskoristio. Iskoristio je korisničku nepažnju izrade sigurnostih kopija svojih podataka.

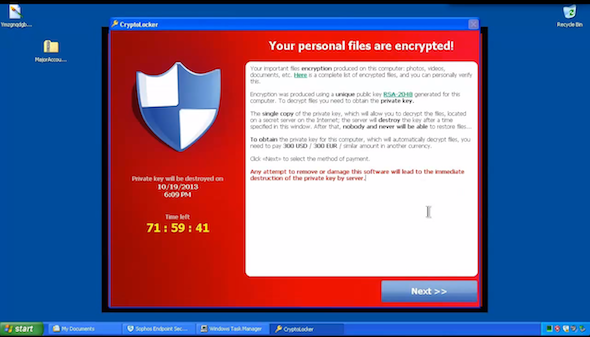

Crypto-Ransomware se pojavio u rujnu 2013. te iznenadio svojim mogućnostima. Koristio se usavršenom enkripcijom kako bi korisnikove podatke kriptirao. Ako bi korisnici uklonili virusni program podaci bi i dalje ostali kriptirani. Time je Crypto-Ransomware pritisnuo korisnike da plate kako bi dobili svoje podatke.

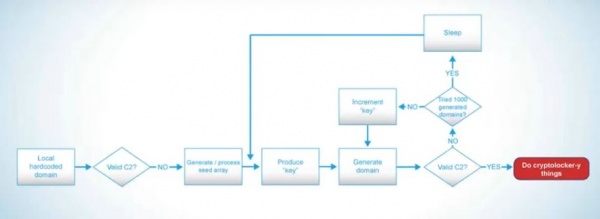

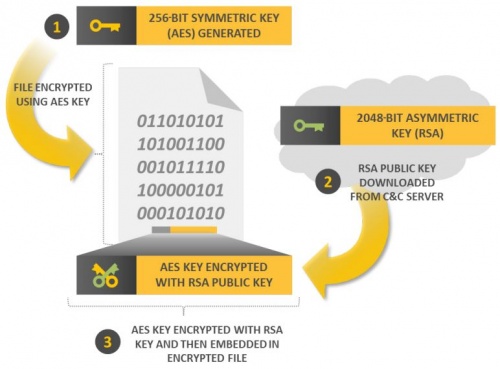

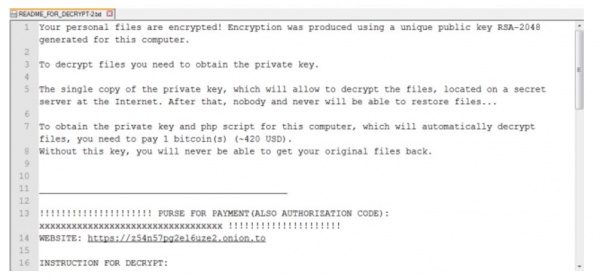

Crypto-Ransomware je koristio AES-256 kako bi kriptirao podatke sa određenom ekstenzijom te bi potom koristio 2048-bitni RSA ključ generiran od strane C2 servera da kriptira AES-256 bitni ključ. Zbog toga je bilo jako teško dekriptirati podatke jer su napadači svoje RSA javne ključeve držali na C2 serverima. CryptoLocker je bio jako raširen i teško je procijeniti koliko je korisnika zarazio. Njegova učinkovitost izražava se u zarađenom iznosu koji iznosi oko dvadeset sedam milijuna američkih dolara(bitcoin + novac).

Ugašen je operacijom Tovar krajem 2013. , a na slici ispod je njihovo tumačenje algoritma kojim se koristio CryptoLocker.

CryptoDefense (Trojan.Cryptodefense)

CryptoDefense (Trojan.Cryptodefense) je koristio kombinaciju simetricne i asimetrične enkripcije. AES se koristio kako bi kriptirao korisničke podatke, dok se AES-256 bitni ključ prvo generirao na korisnikovom računalu te se nakon kriptiranja podataka AES ključ kriptira sa asimetričnim RSA ključem preuzetim sa napadačevog servera. AES ključ se tada nalazi u kriptiranim podacima na korisnikovom računalu, no korisnik gotovo nema nikakve šanse pristupiti podacima jer mu treba privatni RSA ključ za dekriptiranje podataka.

Velika prednost je da napadač može koristiti svaki put različiti par RSA ključeva tako da u slučaju korisnikovog uspješnog otkrivanja jednog RSA privatnog ključa i dekriptiranja podataka za ostale žrtve napada taj RSA privatni ključ nema značaj.

Manje poznati Ransomware virusi

Tijekom sljedećih godina možemo još izdvojiti Sypeng and Koler te CTB-Locker kao značajnije Ransomware viruse. Napadnuti korisnici većinom su koristili operacijske sustave Windows, ponajviše zbog svoje rasprostranjenosti i najveće upotrebe.

Linux.Encoder.1 otkriven je 2015. Ransomware virus koji je napadao korisnike Linux operacijskih sustava. Virus je kriptirao podatke na korisnikovom računalu te tražio odštetu u bitcoinu.

Nakon računala, Ransomware virusi usmjerili su se mobilnim telefonima. Tako se u 2015. pojavljuje LockerPin virus. LockerPin se smatrao agresivnim android ransomware virusom koji je korisnicima resetirao i mijenjao lozinke za otključavanje uređaja te bi u konačnici zaključao sami uređaj i tražio otkupninu u zamjenu za lozinku.

Također postajala je i verzija Ransomware vezana za kršenje autorskih prava, posjedovanje ilegalnog softvera, posjeta pornografskim stranicama i sl.

Porast Ransomware virusa kroz godine

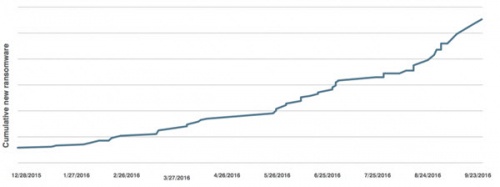

Pojava Ransomware u zadnjih nekoliko godina je neizbrojiva. Ransomware virusi su se pojavljivali i napadali računala, mobilne uređaje, servere pa čak i pametne satove putem raznih pristupa bilo to preuzimanjem sadržaja sa interneta, spam mailova, korištenjem ilegalnog softvera, posjeta sumnjivim web stranicama i sl. Ransomware virusi proporcionalno rastu sa rastom tehnologije, jer im to ujedno pruža nove mogućnosti napada.

Statistika prikazuje porast u Ransomware napadima između 2015. – 2016. od čak 170%. Ransomware najviše koristi emailove i social engineering kako bi pristupio korisnikovom računalu.

Vrste Ransomware virusa

Ransomware viruse dijelimo u dvije glavne skupine:

1. Ransomware programi koji kriptiraju podatke korisniku Većinom se šire pomoću trojanaca te na računalu traže podatke koje se najčešće koriste(video zapise, poslovne podatke, fotografije, glazbu i sl.). Tada podatke kriptiraju te kada korisnik pokuša pristupiti podacima dobiti će poruke kako podatke može povratiti jedino na način da plati otkupninu.

2. Ransomware programi koji blokiraju pristup računalu Ova vrsta Ransomware nakon aktiviranja blokira daljnji pristup računalu. Skenira korisnikovo računalo kako bi pronašlo ilegalne podatke, nelicencirani softver, pornografski sadržaj i sav ostali sumnjivi sadržaj. Korisnik tada dobija poruke većinom od vlade, policije, zakonodavstva i sl. kako je na njegovom računalu pronađen ilegalan sadržaj te da mora platiti kaznu ukoliko ne želi ići u zatvor. Na taj način, odnosno prijetnjama se pokušava korisnika natjerati da plati „kaznu“.

Ransomware programe također dijelimo i na:

3. Master Boot Record (MBR) -Virus većinom cilja poslovne korisnike te dolazi preko mailova maskiran kao prijave za posao, određeno dolazi odjelu ljudskih potencijala unutar poduzeća. Nakon što se preuzme i otvori, Ransomware se instalira. Nakon toga Ransomware prebrište Master Boot Record te aktivira svima poznati kritični „plavi ekran smrti“(BSOD). Tijekom restartiranja računala provodi se lažna provjera diska u kojoj Ransomware zapravo kriptira Master File Table(sadrži podatke o svim podacima, njihovoj veličini i mjestu pohrane). Računalo se tada ne uspije pokrenuti nego se ispiše poruka kako korisnik mora platiti jedan Bitcoin kako bi dobio pristup svom računalu. Najpoznatiji Ransomware ovog tipa nosi naziv Petya.

4. Ransomware virusi koji kriptiraju web servere

5. Ransomware virusi za mobilne telefone Usmjereni većinom na Android mobilne telefone, virusi su većinom notifikacije o kršenju zakona od strane vlade, policije i zakonodavstva. Zabilježeni su i slučaji blokiranja uređaja pomoću promjene lozinke.

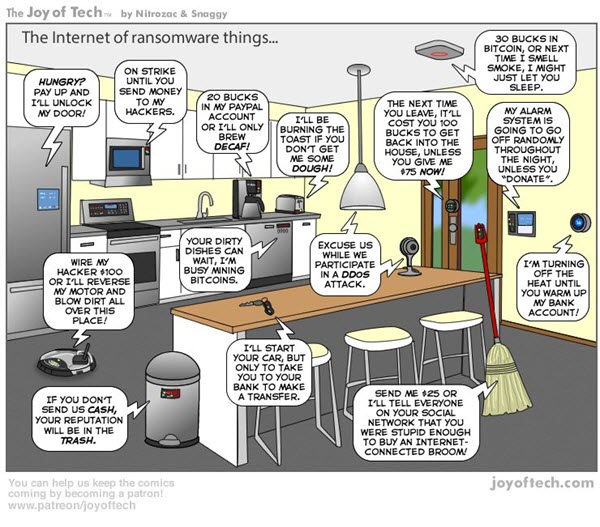

6. IoT(Internet of Things) Ransomware Zadnjih godina Ransomware virusi idu toliko daleko da napadaju i svakakva digitalna kućna pomagala ili pametne uređaju. Prvi takav primjer zabilježen je 2016. kada je hakiran termostat.

.jpg/400px-IoT-Ransomware_(1).jpg)

Najveća razlika između IoT Ransomwarea i Ransomwarea koji ciljaju računala je ta da IoT Ransomware ne zanimaju podaci, nego preuzimanje kontrole nad uređajima. Cilj im onesposobiti uređaje kako bi korisnici platili za njihovo ponovno nesmetano korištenje.

Petya Ransomware

Većina Ransomware virusa koji kriptiraju podatke na korisnokovom računalu rade to na način da kriptiraju podatak po podatak. Petya Ransomware ima malo drugačiji postupak, umjesto da kriptira podatke ona postavlja maliciozni kod na početak hard diska. Odnosno na Master Boot Record(MBR) zapiše podešeni boot loader koji nastavlja dalje sa procedurom kriptiranja. Iako se spominjalo da Petya kriptira cijeli hard disk, to nije istina. Petya kriptira samo Master File Table(MFT) tako da operacijski sustav nije čitljiv.

Slijedi kronološki prikaz ponašanja Petya Ransomware:

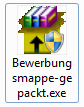

1. Petya Ransomware dolazi putem maila većinom kao prijava za posao. Mail sadrži dropbox link gdje se prijava nalazi. Prijava za posao se sadrži od dvije datoteke: slike osobe koja se „prijavljuje za posao“ te izvršne datoteke koja se predstavlja kao CV.

2. Nakon preuzimanja datoteke sa dropboxa, Petya se oslanja na Social Engineering, odnosno da će se korisnik sam odlučiti i pokrenuti datoteku. Nakon pokretanja korisnik dobije User Account Control(UAC) poruku da datoteka mora biti pokrenuta sa administratorskim pravima.

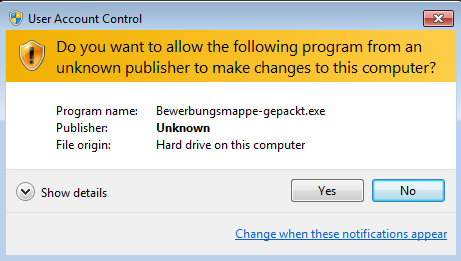

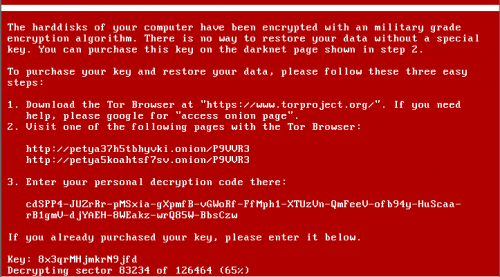

3. Nakon pokretanja datoteke sustav se zblokira, moguća je i pojava „plavog ekrana smrti“ (BSOD) te se restartira. Nakon restarta pojavljuje se ekran za provjeru diska, to je samo imitacija prave „CHKDSK“ provjere. Pozadina iza trenutno prikazanog ekrana je kriptiranje Master File Tablea (MFT).

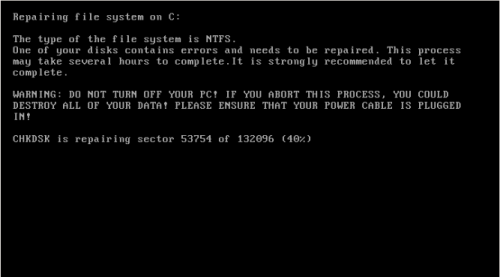

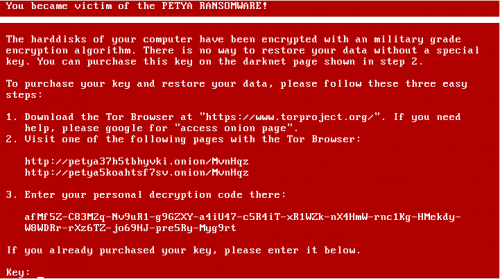

4. Kada se završi kriptiranje sljedeći ekran koji se pojavljuje je obavijest da je računalo zaraženo Petya Ransomware virusom. Jedino što korisnik može je pritisnuti tipku na tipkovnici kako bi nastavio proceduru.

5. Nakon pritisnute tipke, korisniku se prikazuje novi ekran sa uputama vezanim za plaćanje otkupnine i vraćanje pristupa svom računalu i svojim podacima.

Djelovanje Petya Ransomware virusa možemo podijeliti u dvije faze:

1. Pokretanje izvršne datoteke koja prebriše početak diska uključujući Master Boot Record(MBR). Ova faza završava sa pojavom „plavog ekrana smrti“(BSOD).

2. Postupak koji se odvija iza CHKDSK procedure, nakon toga Master File Table postaje nečitljiv.

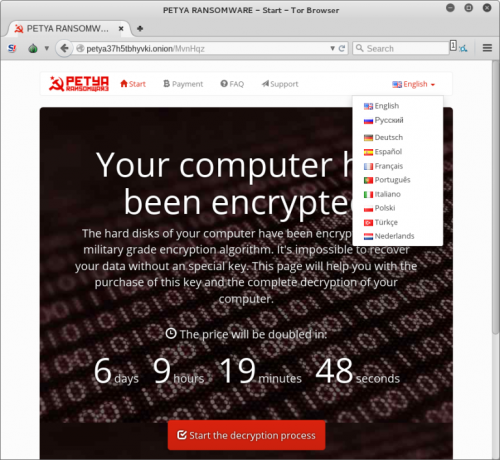

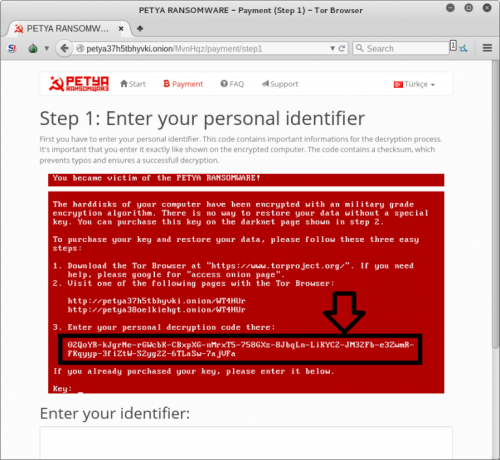

Plaćanje Petya Ransomware virusa

Kada korisnik odluči platiti otkupninu, mora posjetiti internetsku stranicu koja mu je navedena u uputama.

Na stranici mu se nalazi uputa kako korak po korak vratiti svoje podatke.

Korisnik mora:

1. Unijeti svoj osobni kod za dekriptiranje

2. Kupiti BitCoin

3. Obaviti transakciju BitCoina

4. Čekati potvrdu

Nakon potvrđene transakcije Petya Ransomware počinje sa dekriptiranjem podataka.

Zadnja poruka koju korisnik primi nakon dekriptiranja je uputa da restartira računalo.

Uklanjanje Petya Ransomware virusa

Plaćanje Petya Ransomware virusa zaraženom korisniku treba biti zadnja opcija. Problem nastaje kada korisnici plaćaju jer je to najvažnija stavka kreatorima virusa, to im daje razlog da unaprijeđuju svoje viruse jer im je to isplativ posao. Korisnik nema garanciju ukoliko plati da će dobiti svoje podatke nazad, korisnik ide na povjerenje. Nije rijedak slučaj da su korisnici platili a nisu dobili svoje podatke, stoga plaćanje otkupnine treba ostaviti za zadnju opciju.

Prvo što korisnik treba je pretražiti svoje računalo i potražiti trojance, Petya Ransomware često se uz pomoć trojanaca instalira na korisnikovo računalo. Ukoliko korisnik zanemari trojanca na svom računalu i plati otkupninu velika je mogućnost da će mu Petya Ransomware virus ponovno zarazati računalo.

Vraćanje osnovnih funkcionalnosti računala

Prije nego korisnik ukloni virus mora vratiti pristup računalu jer Petya Ransomware blokira računalo da učita operacijski sustav. Da bi to učinio korisnik treba DVD/USB sa operacijskim sustavom.

Nakon toga korisnik treba: 1. Pokrenuti računalo i umetnuti DVD/USB

2. Podesiti u biosu prioritete učitavanja

3. Odabrati Windows Repair

4. Otvoriti command prompt i upisati: bootrec / fixmbr, bootrec / fixboot and bootrec / rebuildbcd

Nakon toga windows bi se trebao učitati normalno.

5. Korisnik treba pokrenuti računalo u safe-modu.

6. Otkriti sve hidden datoteke i podatke.

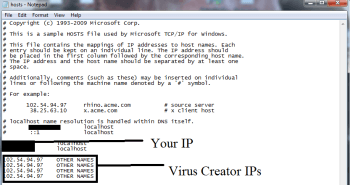

7. Pokrenuti Run i unijeti: notepad %windir%/system32/Drivers/etc/hosts

Otvoriti će se novi prozor u kojem korisnik može vidjeti da li je hakiran, odnosno da li ima IP adresa spojenih na njega.

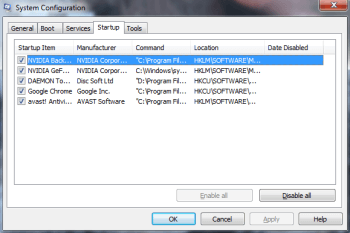

8. Nakon toga unijeti msconfig u polje za pretraživanje. Trebao bi se otvoriti prozor ispod.

9. Sve podatke sa nepoznatim proizvođačem odznačiti.

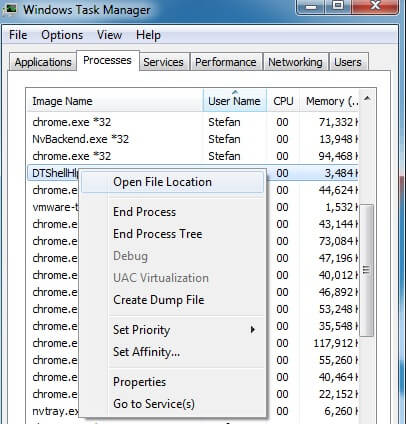

10. Otvoriti Task Manager i sve sumnjive procese google-ati zbog provjere.

11. Za sve virusne procese kliknuti na Open file location, zatim na End Process i na kraju obrisati sve datoteke i podatke iz lokacije.

12. Unijeti regedit u windows search i tamo potražiti naziv virusa(petya), također i potražiti riječ "ransomware" i obrisati podatke(treba biti jako pažjiv prilikom brisanja).

13. Unijeti sljedeće riječi u windows search: %AppData% %LocalAppData% %ProgramData% %WinDir% %Temp%

Obrisati sve iz temp, dok za ostale korisnik treba provjeriti da li je nešto nedavno dodano.

Korisniku je još ostalo dekriptirati podatke koje mu je virus kriptirao. Jedini učinkoviti način je vratiti računalo prije nego je bilo zaraženo. Postoje dva načina kako to učiniti:

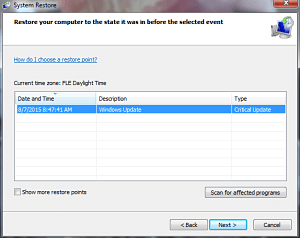

1. Full system restore

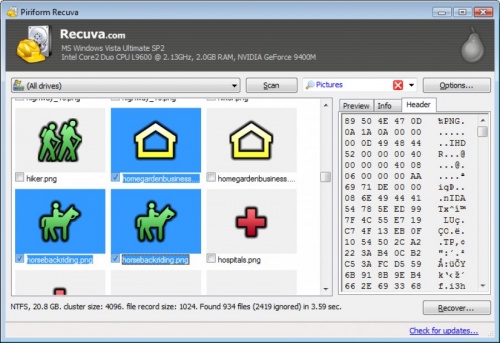

2. Program Recuva

Program pomoću kojeg korisnik može vratiti svoje podatke. Recuva pretraži cijelo korisnikovo računalo tada korisnik odabere koje podatke želi vratiti.

Literatura

1. Virusi [27] Dostupno 14.1.2017.

2. The windows club [28] Dostupno 14.1.2017.

3.Make use of [29] Dostupno 15.1.2017.

4. Make use of [30] Dostupno 14.1.2017.

5. Make use of [31] Dostupno 14.1.2017.

6. Youtube [32] Dostupno 15.1.2017.

7. Symatec [33] Dostupno 15.1.2017

8. Malwarebytes Labs [34] Dostupno 15.1.2017

9. PC World [35] Dostupno 14.1.2017

10.HowToRemove.Guide [36] Dostupno 15.1.2017.