Ransomware maliciozni softver

Izradio: Danijel Latin

Remember, if affected, DO NOT PAY THE RANSOM.[39]

Uvod

Ransomware kao kategorija malicioznih računalnih programa predstavlja maliciozni softver, koji ima primarni cilj ograničiti korištenje korisničkog računala u pristupu inficiranom sustavu. Ponekad su napadi ciljani na korisničke podatke, a ponekad instalirani softver i servisi koje korisnik koristi. Taj maliciozni program, ransomware je najčešće računalni crv, iako su zabilježeni primjeri korištenja virusa i trojanca.

Širi se poput konvencionalnog računalnog crva, iskorištavajući neki propust u operacijskom sustavu, mrežnom kodu ili što je češći slučaj koristeći nepažnju korisnika koji skida sumnjive downloade dok traže crackove, filmove, glazbu i druge često ilegalne sadržaje.

--Dalatin 18:12, 2. lipnja 2013. (CEST)

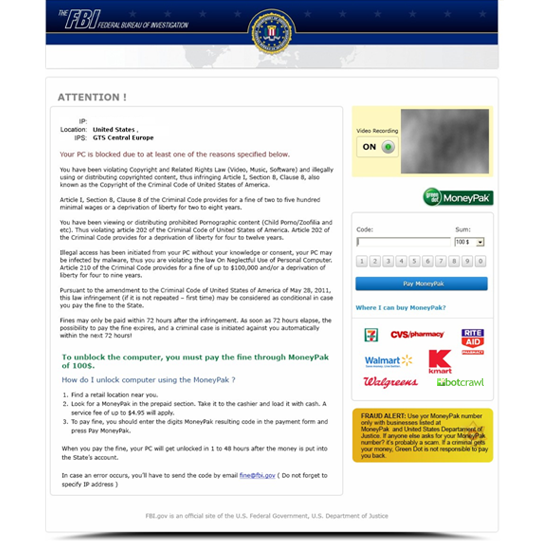

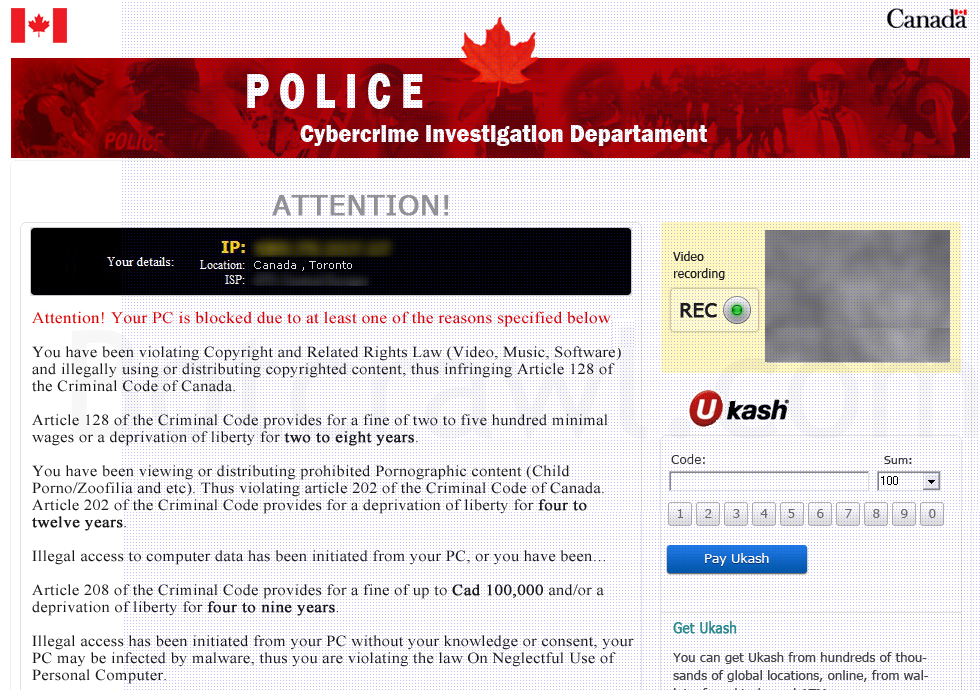

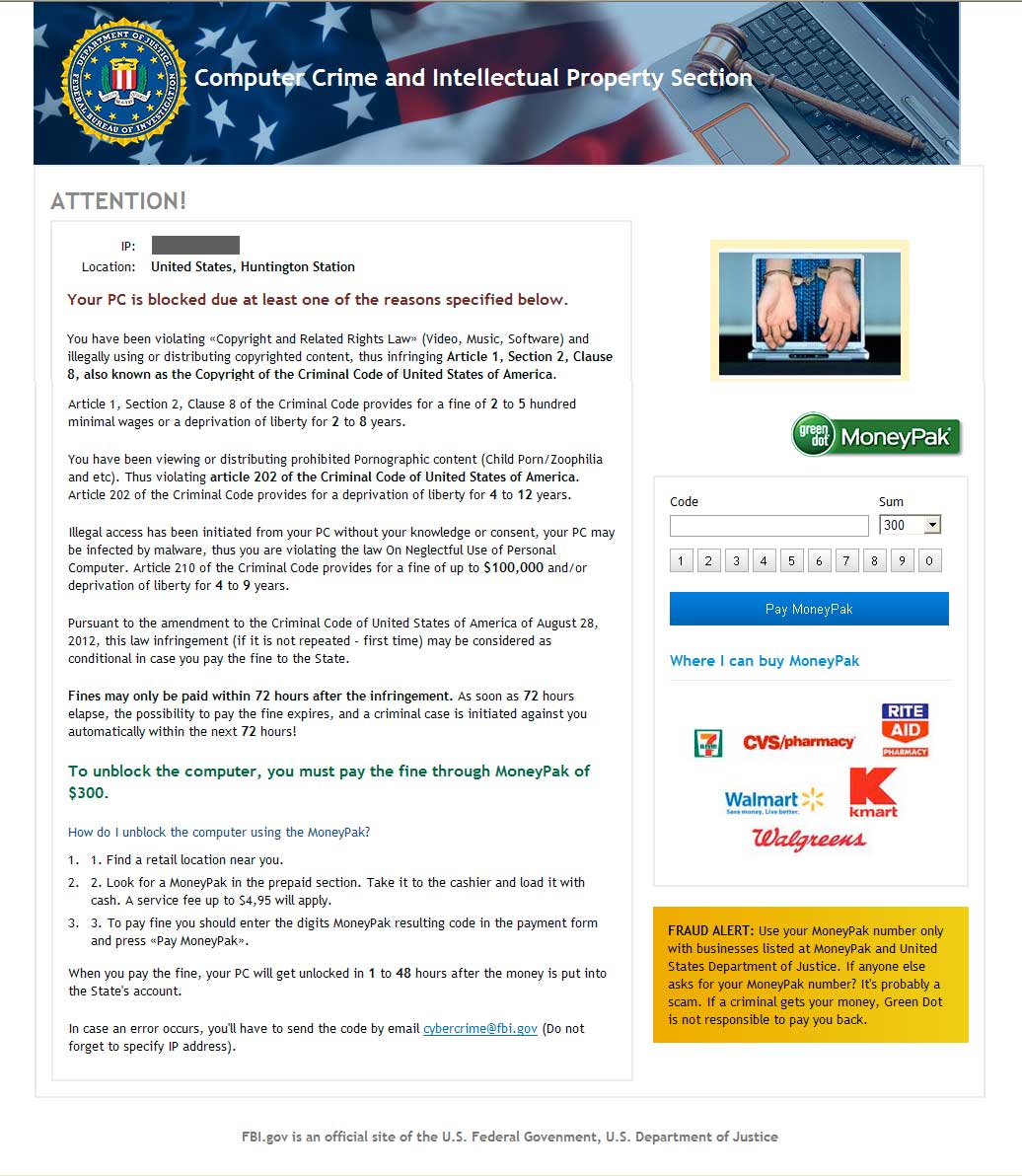

Ograničenje pristupa

Nakon što se inficira računalo, maliciozni program pokreće program čiji zadatak ima ograničiti korisnikovo korištenje sustava ili ograničava korisnikov pristup podacima koji su pohranjeni na disku primjenom enkripcije. Najčešći slučaj je prikazivanje lažnih obavjesti iz policije ili tvrtke s područja informacijske sigurnosti gdje korisnika obavještava da je njegovo računalo zaplijenjeno tokom nelegalne aktivnosti (spominje se dječja pornografija, neovlaštena upotreba i distribucija zaštičenih sadržaja i druge oblike kibernetičkog kriminala). Od korisnika se tada traži da plati kaznu ili kupi program koji će dešifrirati podatke ili otključati računalo. Krajem prošle godine Symantec je objavio kratak whitepaper o ransomware-u gdje prema njihovim podacima 2,9 % od ukupnog broja vlasnika komprimitiranih računala na kraju plati naknadu krijumčarima. U poruci se citiraju članci američkog kaznenog i drugih nacionalnih propisa s područja kaznenog prava, te se uz službeni grb ureda/ institucije navodi da je korisničkovo računalo zaključano zbog pronađenih sadržaja koji uključuju dječju pornografiju, pornografiju, zoofiliju i zlostavljanje djece, te spam i terorističke poruke. Treba istaknuti da u većina zakonodavstva pornografija i zoofilija nisu ponašajna karakteristika kao kaznena djela, a spam je obično prekršaj.

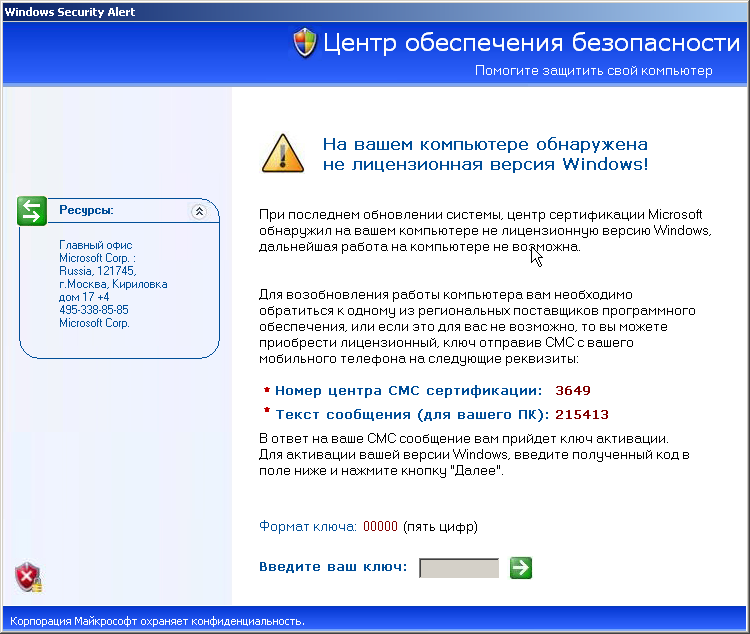

U 2009. godini od inačice koje su se pojavile su zaključavanje Windows sustave i prikazivale poruke gdje od korisnika u ime Microsofta traže upis koda koji mogu dobiti ako pošalju SMS na poseban broj po iznimno skupoj tarifi. Od 2010. godine detektirana je sljedeća faza - zaključavanje računala uz prikazivanje pornografskih ili dječjih pornografskih sadržaja uz poruku policije ili drugog pravosudnog tiijela o počinjenom kaznenom djelu i obavjesti plačanja novčane kazne uz upute za uplatu. 2011. godine širi se na druge zemlje ne samo na ruskom kako je do sada bilo, prvo na njemačko govorno područje, a zatim na englesko.

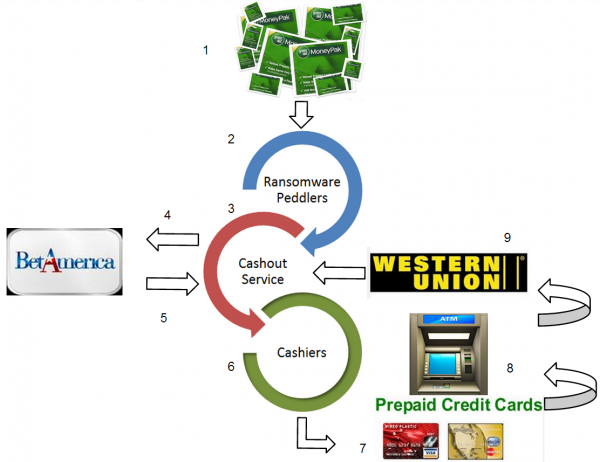

Da ga nebi izložili sramoti što je korisnk pregledavao, dobije elektronski plateći PIN kojeg mora nakon toga ukucati u namjenjenu formu na input. Uplata preko PIN-a se nakon toga šalje ransomware prema C&C serveru gdje napadači novce mogu izlvačit. Do te točke napadači bi trebli se držati do svoje riječi i poslati ransomware-u da se uninstalira sam od sebe. Nažalost to se rijetko događa. Različiti ransomware varijante nesadrže kod za samobrisanje (uninstall). Svim napadačima je u interesu da se uplate i dalje izvršavaju od samih korisnika putem PIN-a. Nakon što su zaprimili uplatu putem PIN-a, napadači moraju ih pretvoriti u gotovinu. Postoje nekoliko tehnika koje se koriste za to uključujući i prodaja PIN-ova putem online trgujučih foruma, koristeći PIN-ove za klađenje na web stranicama, te isto koriste PIN-ove kao plačane za ilicitne servise kao što su exploit paketi. Najčešća tehnika koja se koristi je prodaja PIN-ova, po reduciranim ratama, za zamjenu za alternativu elektronskog novca. Taj elektronski novac moguće je nakon toga transferirati direktno na standardni bankovni račun i povučen kao gotovina, potencijalno bilo gdje na svijetu.

Drice-by download - odonosno surfanjem po komprimitirajućim stranicama, što se događa u pozadini bez korisnikova znanja.

Korisnik dođe do pornografske stranice koja u svom sadržaju koristi redirect koji pregledniku servira exploit kod koji se pak nalazi na nekom drugom mjestu. Kako bi ova varijanta uspjela, kriminalci moraju pronać propust u pornografskom ili drugom web mjestu kojem korisnici pristupaju. Kada se ransomware skine, pokreće se program za zaključavanje račulnala i radi provjeru lokacije IP adrese, ransomware skida odgovarajuću lokaliziranu inačicu, te korisniku prikazuje poruku na njegovom jeziku i obavjest odgovarajuće institucije. Prikazuje se po cijelom ekranu i ne može se ukloniti, i traži plačanje kazne u periodu od 72 sata.

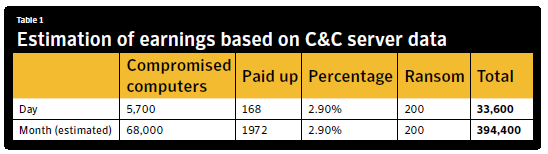

Proširilo se sa Istoče Europe do Zapadne Europe, SAD-a, i Kanade tokom prošle godine. Prijevara je bila kopirana i profesionalizirana od inicijalni ranijih napada, sa afirmirane online kriminalne bande sada nastupaju na scenu. Svaka se banda odvojeno jedna od druge razvijala, ili zajedno, njihova različita verzija of ransomware-a. Istraživanje u jedno od malih igrača u takvim prijevarama identificirano je 68 000 komprimitiranih ralčunala u samo jednom mjesecu, što je moguće rezultiralo da su žrtve bile prevarene do $ 400 000 USD. Jedna veća banda koristi malware nazvan Revelton (Trojan.Ransomlock.G), bio je detektiran u namjeri da inficira 500 000 računala u periodu od 18 dana. S obzirom na broj različitih bandi koje djeluju sa ransomware prevarama, konzervativna procjena je da je više od 5 milijuna dolara dolara godišnje se iznudilo od žrtava.

Realan broj je međutim, moguče mnogo veći. Prijevara je evoluirala tijekom vremena, koristeći različite tehnike kako bi onemogućili računalo. Najnovija evolucija zaključava ekran računala i ne dopustiti korisniku za pristup svih programa. Računalo tada prikazuje poruku koja tvrdi da se grana lokalnom policijom. Poruke su obično nešto kao što "Vi ste pregledavali nedopuštene materijale i morate platiti kaznu", kao što se može vidjeti na slici gore. Puno pojedinaca ne želi platiti, bilo zato što oni vjeruju u poruku ili zato što su shvatili da je prijevara, ali još uvijek žele vratiti pristup računalu. Nažalost, čak i ako osoba ne plaća, prevaranti često neće vratiti računalo u funkcionalnost. Jedini pouzdan način za vraćanje funkcionalnosti je ukloniti malware.

Izvor: Časopis Mreža, broj 3, godina: 2013.

--Dalatin 18:13, 2. lipnja 2013. (CEST)

Pozadina ransoware-a

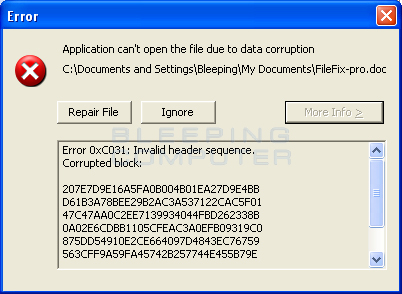

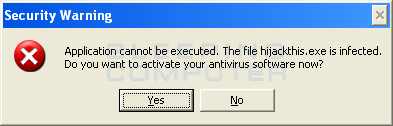

Ransomware koji zaključava ekran i zahtijevao isplatu je prvi put viđen u Rusiji u 2009. Prije toga, ransomware je kriptirao datoteke i zahtjevao uplatu za ključ za dešifriranje. Primjer ranijeg ransomware-a baziran na ruskom jeziku:

Na slici je poruka, koji tvrdi da je od Microsofta, navodi da je vaše računalo mora biti aktivirano prije uporabe. Okolnost je potpuno netočna, i nema nikakve veze s Microsoftom. Sljedeća ransomware varijanta koristiti različite taktike. Umjesto tvrdnje da je iz Microsofta, trojanac prikazuje FBi-u sliku i zahtijeva isplatu imati da bi se blokada uklonila. Plaćanje se može izvršiti putem SMS tekstualnih poruka ili online servisa.

U 2011 je nekoliko većih promjena bilo je uočljivo. Prvo, umjesto korištenja pornografske slike nova slika navodno mora biti iz zakona. Tekst u slici će tvrditi da je računalo blokirano jer je počinjen zločin i kazna je stoga potrebna. Druga glavna promjena je jezik. Ransomware sada je cilja njemačko govorno područje umjesto ruskog. Prijevara se kreće iz Rusije u Europu. Konačno, posljednja velika promjena je način plaćanja. Nema više putem SMS-a ili telefonski zahtijev plaćanja. Zlouporaba prepaid servisa za elektoničko plačanje je počela. Paysafecard, Ukash i Moneypack, omogučuju korisnicima da u online kupovini ne koriste vlastite kreditne kartice, već prepaid kartice koje im omogučavaju da sami odrede količinu raspoloživog novca, popularni kod microtransakcija jer ne diskriminiraju korisnike po razini uplate (npr. 10, 20, 50 Kn) koje korisnici mogu koristiti kao pravu kreditnu karticu u online plačanju. Prepaid servisi elektroničkog plaćanja omogućuje ljudima da kupuju proizvode ili usluge on-line, bez korištenja kreditne kartice. Da biste ih koristiti, morate kupiti posebni PIN. PIN-ovi se prodaju u dugotrajnim apoenima, kao što su 10, 20, 50 ili valutnih vrijednosti. Kada kupujete nešto online možete unijeti valjani PIN kao plaćanje ako prodavatelj prihvaća taj način plaćanja. Broj različitih prepaid platnih servisa su zlostavljani od strane prevaranata iz ransomware, prva tri su PaySafeCard, Ukash, i Moneypak. Ove tri su najčešće dostupni potrošačima. Oba PaySafeCard i Ukash uglavnom se koriste u Europi, dok Moneypak uglavnom se koristi u Sjedinjenim Američkim Državama.

--Dalatin 18:12, 2. lipnja 2013. (CEST)

Prijevara i funkcionalnost

Lažan policijski ransomware može biti instairan na nekoliko načina, ali najčešći je oblik do danas bio preko Web pretraživanja i drive-by downloada. Drive-by download je izraz korišten koji opisuje kako komad malware-a je instaliran na korisičkovo računalo bez njegovog znanja koji korisiti korisničkov preglednik vodi do kompromitirane web stranice. Download se odvija u pozadini tako da korisnik ne vidi i ne primječuje što se događa. U tipičnom drive-by download-u korisnik dođe do neke stranice (u ovom slučaju od ransomware-a, web stranice su pornografskog sadržaja u prirodnom okruženju). Napadač je unio sakriven iFrame - specijalni redirect - na web stranicu. To preusmujeravanje rezultira da se korisnički preglednik spoji na drugu sekundarnu web stranicu koja sadržava neki exploit paket. Exploit paketi sadrže mnogo različite exploite, koji ukoliko je računalo cijelo pačirano, uzrokuje preglednika da skine datoteku (malware).

Da bi se dobio pristup web stranici, napadač mora pronaći propust na toj stranici. Neki alternativni pristup, koji koriste ransomware napadači, kupiti dio web mjesta za reklamu, gdje će biti prikazano na stranici. Napadači stupe u kontakt oglašavačkim firmama, koje su specijalizirane u oglašavanju na pornografskim stranicama, i obskrbljuju ih sa URL-om koji će biti reklamiran na mreži. Kada se klikne na tu reklamu, taj URL prosljeđuje korisnika na drugu stranicu sa exploit paketom. Napadači moraju platiti za oglas, ali povrat od njihove insvesticije je dovoljno visok da se pokriju troškovi. Alternativa za malware može biti preko spam email-a ili preko skidanja od strane drugog malware-a koji već komprimitira korisničkovo računalo. Kada je datoteka skinjena, odmah se pokreće. Ransomware tada pokreće blokadu na računalu tako da prekine funkcionalnost nekim programa koji rade. Lokalizacija sadržaja radi po geo-lokaciji korisničke IP adrese korištenjem online servisa, koji govori ransomware-u gdje se kompromitirano računalo nalazi. Geo-lokacije obično nisu povezane sa napadačima, ali su dostupne.

Nakon što je ransomware lokalizirao u kojoj se državi nalazi, šalje podatke prema (C&C )Command-and-control serveru. Server nakon toga odgovori sa pristojnom porukom pisana na lokalnom jeziku sa policijskim slikama iz te države.

--Dalatin 18:14, 2. lipnja 2013. (CEST)

Profit

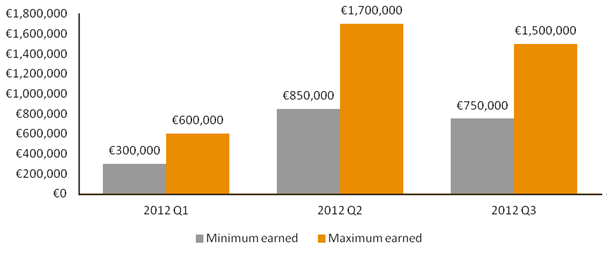

Za profesionalne kriminalce za ekspandiranje distribucije ransomware-a, mora biti profitabilna praksa. Takozvani iznosi koje prevaranti naplačuju od 50 € do 100 € u Europi ili do $200 USD i Americi. Analiza C&C servera od jednog ransomware obitelji malicioznog koda daje neke uvide u potencijalne zarade koja se odvija u pozadini. Najuobičajena varijanta je $200. U periodu od točno jedan mjesec njegove aktivnosti, od srpnja pa do ranog rujna, 68 000 unikatnih inficirane IP adrese su bile identificirane spajanjem sa C&C serverom. U jednom danu zabilježeno je preko 5 700 jedinstvenih IP adresa zapisano je koje su se spajale sa C&C severom, 168 ljudi upisali su ono što se činilo vrijedi PIN-a u pokušaju da otključati njihovo računalo. Postotak ljudi koji su odgovorili je otprilike 2,9. Na taj dan, kriminalci su možda dobili 33.600 USD.

U jednom danu zabilježeno je preko 5 700 jedinstvenih IP adresa zapisano je koje su se spajale sa C&C severom, 168 ljudi upisali su ono što se činilo vrijedi PIN-a u pokušaju da otključati njihovo računalo. Postotak ljudi koji su odgovorili je otprilike 2,9. Na taj dan, kriminalci su možda dobili 33.600 USD.

Ekstrapolacijom za 2,9 posto 68.000 jedinstvenih infekcija dolazi oko 394.400 $ tijekom jednomjesečnog trajanja ovom varijantom muljaže.

Gerografska distribucija

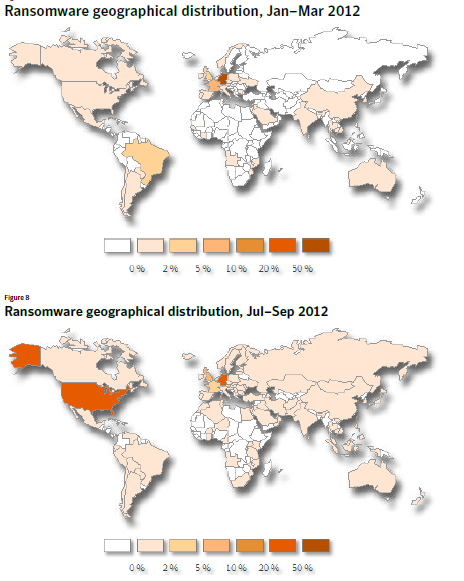

Na prvoj slici vidi se geografska distribucija od siječnja do ožujka, te na drugoj slici ditribucija od srpnja do rujna.

--Dalatin 18:26, 2. lipnja 2013. (CEST)

Rastući problem

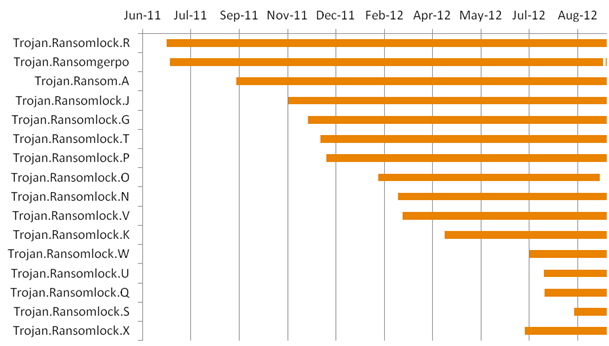

U protekle 2 godine Symantec je identificirao 16 različitih ransomwarea, tj. 16 različitih malicioznih programa koje su nezavisno razvile rivalske kriminalne skupine. Symantec ih je označio pod nazivom Trojan.Ransomlock. U Symantecovom izvješću posebno se naglašava TrojanRansomlock.P, koji je u aktivnosti od prosinca 2011. godine povezan sa starijim trojancem Trojan.Bebloh namjenjen prvenstveno napadu na korisnike online banking servisa na njemačkom govornom području, spajaju se na C&C server iz kojeg povlače poruke i druge podatke. Symantecovi stručnjaci smatraju da je riiječ o proizvodu konkretne grupe profesionalnih kriminalaca koju su se nedavno proširili i na ransomware, što dovodi do zaključka da u tome vide veliku priliku.

Višestruke kriminalne skupine su zadržale programere za razvoj ove različite verzije samostalno. U stvari, ne postoji samo jedna obitelj ransomware-a nego sastavljenom od više varijanti, već više obitelji svaka sa svojim vlastitim jedinstvenim ponašanjem. Nihov white paper dokumentira istragu tih različitih obitelji, opisujući kako više skupina su se razgranali iz prethodnih prijevara, kao što su lažni antivirusni ili financijskih trojanca, i kreće u ransomware.

Na sljedećoj slici vidi se zabilježena aktivnost različitih inačica ransomware programa.

Izvor: Časopis Mreža, broj 3, godina: 2013.

--Dalatin 18:33, 2. lipnja 2013. (CEST)

Removal ( uklanjanje rasnomwarea)

Ransomware opcije

1. Antivirus And Anti-Malware Software – skeniranje i uklanjanje ransomware-a

2. Manual Removal – koraci za detekciju i uklanjanje ransomware

3. Safe Mode With Networking – opcija pristupa na desktop sa pritupom interneta tijekom kad je računalo uzaraženo.

4. System Restore – vračanje računala u ranije vrijeme i datum (automatski restore point) prije infekcije ransomware-a.

5. Boot Recovery CD – korištenje boot CD-a (sa programima koji su već instalirani na sustav) koji je dobiven kupnjom računala za izvršavanje restore ili full system recovery

6. Optical CD-R - optički CD

7. Slave Hard-drive

--Dalatin 18:41, 2. lipnja 2013. (CEST)

Antivirus And Anti-Malware Software – skeniranje i uklanjanje

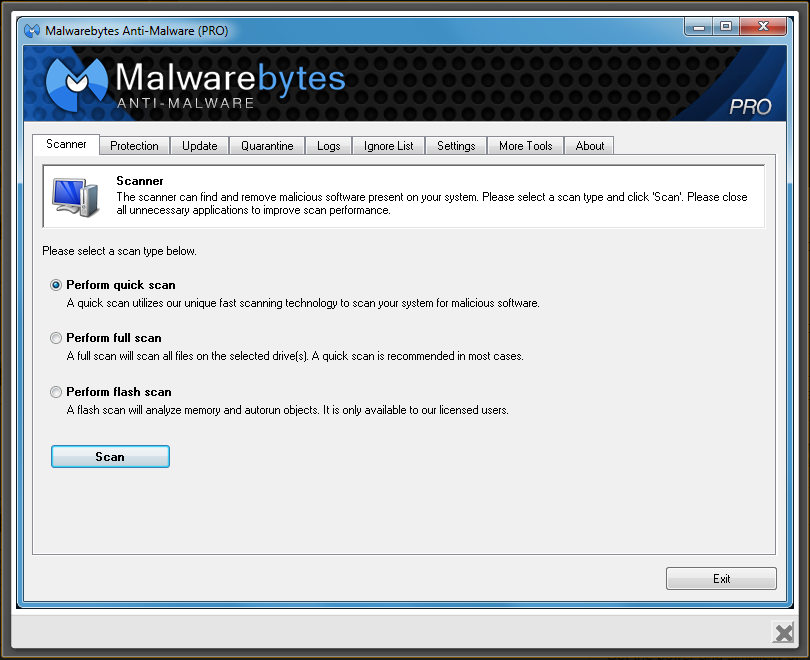

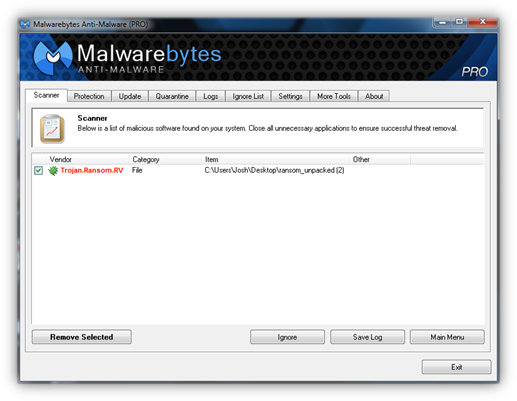

Antivirus i anti-malware softver je najsigurniji način kako bi zaštitili svoje računalo od ransomware infekcije. Mnogi programi će blokirati takve infekcije u stvarnom vremenu, a druga se može koristiti samo za skeniranje i uklanjanje zlonamjernih programa nakon zaraze. Malwarebytes je najpopularniji softver koji se koristi za uklanjanje virusa ransomware. Malwarebytes imaju najveću stopu uzorkovanja od ransomware infekcija te su najaktivniji u zajednici o ransomware.

1 skine se malwarebytes

2 Otvori Malwarebytes i pokrenuti skeniranje kompletnog sustava odabirom Obavite potpunu mogućnost skeniranja radio nakon klikom na gumb Scan (na slici dolje).

3. Malwarebytes će automatski detektirati malware na računalnom sustavu i jednom kad skeniranje završi Malwarebytes će prikazati zlonamjerne programe.

Nakon skeniranja odabere se zlonamjerni program i odstrani ga se.

--Dalatin 18:48, 2. lipnja 2013. (CEST)

Ručno uklanjanje (napredno)

Ručno uklanjanje ransomware može biti teško. Mnogi ransomware infekcije pametno se distribuiraju s raznih imena datoteka i stavke registra.

Kako ukloniti Ransomware Files Directory

Tu je zajednički uzorak kako ransomware infekcija uspješno inficira sustav i lokacije na računalu gdje se datoteke i postavke se obično mijenja. To su mape u kojima ransomware slika obično se nalaze:

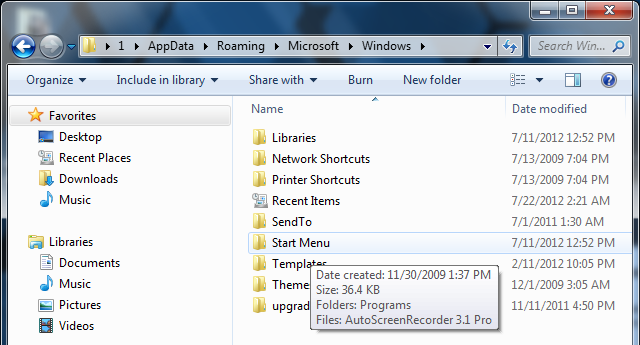

1. %AppData% - User > AppData > Roaming

2. %UserProfile% - Current User Profile

3. %AllUsersProfile% - Computer > C: > ProgramData

4. %Temp% - AppData > Local > Temp

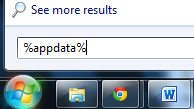

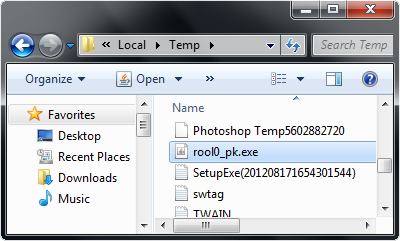

Za pristup tim mapama, pristup prozora izbornik Start i upišite %temp% u polje za pretragu, pritisnite tipku Enter (na slici dolje).

.png)

Sljedeći priručnik za uklanjanje umetak je preuzet iz FBI Moneypak ransomware uklanjanje članka, te će detaljno sličnosti u uklanjanje koraka i naziva datoteka.

1. Otvorite Windows Start Menu i upišite %appdata% u polje za pretragu, pritisnite tipku Enter.

2. Dođete na: Microsoft \ Windows \ Start Menu \ Programs \ Startup

3. Uklonite CTFMON (ctfmon.lnk ako u dos) - to je ono što se zove virus na start up-u. Ovo nije ctfmon. Ctfmon je često skup zlonamjernih datoteka stvorene različite varijante ransomware.

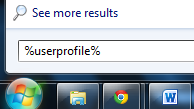

4. Otvorite Windows Start Menu i ipišite % userprofile% u polje za pretraživanje i pritisnite Enter.

5. Idite na: AppData \ Local \ Temp - Ovo je mjesto gdje mnoge zlonamjerne datoteke nalaze.

6. Uklonite rool0_pk.exe

7.Uklonite [random]. mof file

8. Uklonite V.class

Ransomware datoteke mogu imati imena umjesto "rool0_pk.exe", ali im imena mogu biti isto slična. Postoje također 2 datoteke, 1 je .mof. Odstanjivanje. exe datoteku će popraviti FBI Moneypak ransomware i drugima. Class datoteka koristi java ranjivost za instalaciju virusa, uklanjanje V.class je rezultiralo kao sigurnija mjera.

--Danijel Latin 20:43, 2. lipnja 2013. (CEST)

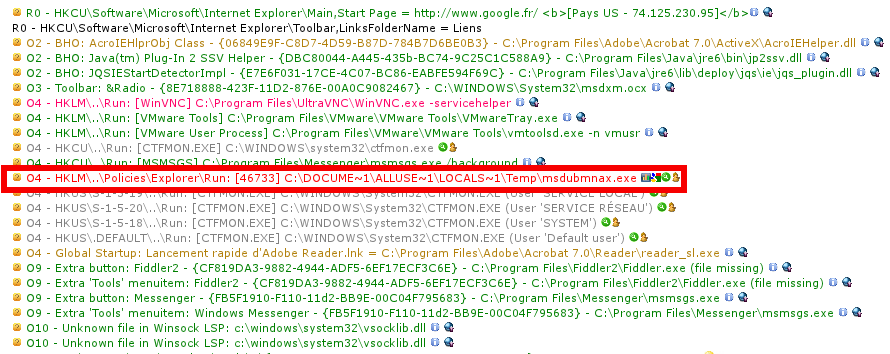

Kako ukloniti Ransomware Registry Ulaze

Ransomware infekcija obično stvori ili uredi prozora vrijednosti registra, kako bi se promijenio računalni sustav i stvorio naredbe što zauzvrat će uzrokovati infekcije ransomware da se pokrene svaki put kad je računalni sustav uključen.

Često ove stavke registra (vrijednosti) nisu identificirani i variraju od zaraženih korisnika.

--Danijel Latin 20:45, 2. lipnja 2013. (CEST)

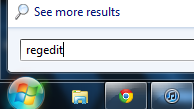

Kako pristupiti Windows Registry Editor

Za pristup prozoru Registry Editor klikne se na izbornik Start i upišite regedit u okvir za pretraživanje, a zatim pritisnite Enter.

--Danijel Latin 20:48, 2. lipnja 2013. (CEST)

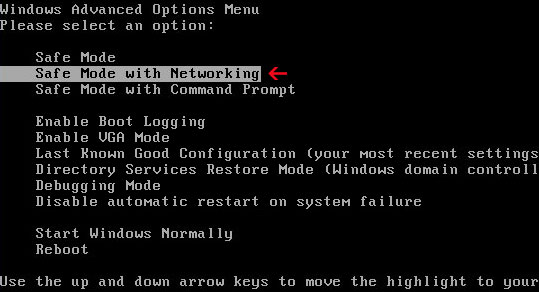

Safe Mode with Networking

Za korisnike koji trebaju pristup Internetu. Ovaj mod je korisno korisiti kada je potrebno da se u sigurnom načinu otkloni, ali isto tako trebate pristup Internetu i za ažuriranje, upravljačke programe za uklanjanje softvera, ili druge datoteke kako bi rješavanje problema. Plan s ovom opcijom je da unesete svoje računalo u "sigurnom načinu rada s mrežom" i instalirati anti-malware softver. Nastavite za skeniranje i uklanjanje zlonamjernih datoteka.

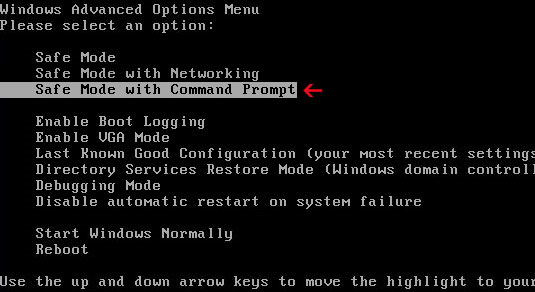

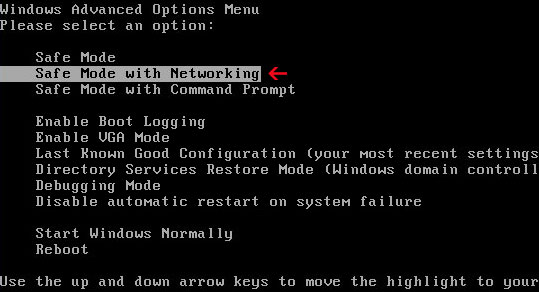

1. Ponovno podizanje sustava računala u "Safe Mode with Networking". Kad se računalo boota (kad dosegne proizvodnji logotip) pritisnite i držite tipku F8 "kontinuirano" do poželjnog izbornika. Na Advanced Boot Options zaslonu, koristiti tipkovnicu za navigaciju u "Safe Mode with Networking" i pritisnite Enter.

How To Remove The FBI Virus - Safe Mode With Networking (FBI Moneypak Virus Removal)

https://www.youtube.com/watch?feature=player_embedded&v=Qq4GPgugYTw

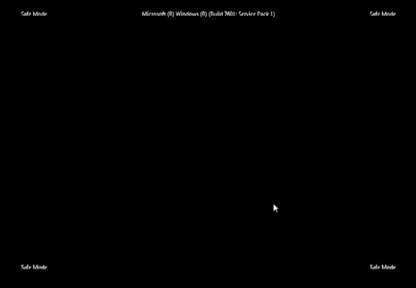

Pobrinite se da se prijavite na račun s administratorskim pravima. Može se prikazati crno s riječi "Safe Mode" u sva četiri kuta. Kliknite mišem na kojem Windows početni izbornik je dovesti do potrebne pregledavanje.

2. Postoji nekoliko različitih stvari koje možete učiniti ...

Povući izbornik Start, upišite Svi programi i pristup startup folder. Uklonite "CTFMON" link (ili slično). Čini se da je jednostavan korak u uklanjanju određeni ransomware. Nemojte se uplašiti ako ne možete pronaći ovu datoteku. Ovaj korak je najčešći sa FBI Moneypak-om.

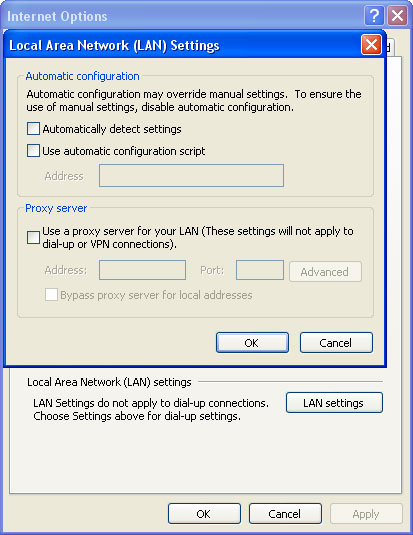

3. Ako još uvijek ne možete pristupiti internetu nakon ponovnog pokretanja u sigurnom načinu rada, pokušajte ponovno postaviti Internet Explorer na proxy postavke. Ove dvije zasebne opcije i sljedeći koraci će resetirati proxy postavke u Windows Registry tako da možete opet pristupiti Internetu.

--Danijel Latin 20:53, 2. lipnja 2013. (CEST)

Kako vratiti Internet Explorer proxy postavke

1. opcija

U sustavu Windows 7, kliknite gumb Start. U okvir za pretraživanje unesite mali, a zatim na popisu rezultata kliknite Run. ili U sustavu Windows Vista, kliknite gumb Start, a zatim Run. ili U sustavu Windows XP, kliknite Start, a zatim Run. Kopirajte i zalijepite ili upišite sljedeći tekst u okvir Open u Run dijaloški okvir i kliknite U redu: [Normal_Box] reg. add "HKCU \ Software \ Microsoft \ Windows \ CurrentVersion \ Internet Settings" / v ProxyEnable / t REG_DWORD / d 0 / f [/ Normal_Box] U sustavu Windows 7, kliknite gumb Start. U okvir za pretraživanje unesite mali, a zatim na popisu rezultata kliknite Run. ili U sustavu Windows Vista, kliknite gumb Start, a zatim Run. ili U sustavu Windows XP, kliknite Start, a zatim Run. Kopirajte i zalijepite ili upišite sljedeći tekst u okvir Open u Run dijaloški okvir i kliknite U redu: [Normal_Box] reg delete "HKCU \ Software \ Microsoft \ Windows \ CurrentVersion \ Internet Settings" / v ProxyServer / f [/ Normal_Box] Ponovno Internet Explorer, a zatim slijedite korake navedene prethodno pokrenuti skener.

2. opcija

Pokrenite Internet Explorer. U programu Internet Explorer idite na: Tools->Internet Options->Connections tab. Kliknite Postavke mreže gumb i poništite potvrdni okvir Koristi proxy poslužitelj za LAN. Kliknite OK.

4. Sada se preporuča za preuzimanje Malwarebytes (besplatno ili plaćeni verzija) i pokrenuti punu skeniranje sustava kako bi bilo ransomware iz vašeg računala.

--Danijel Latin 20:53, 2. lipnja 2013. (CEST)

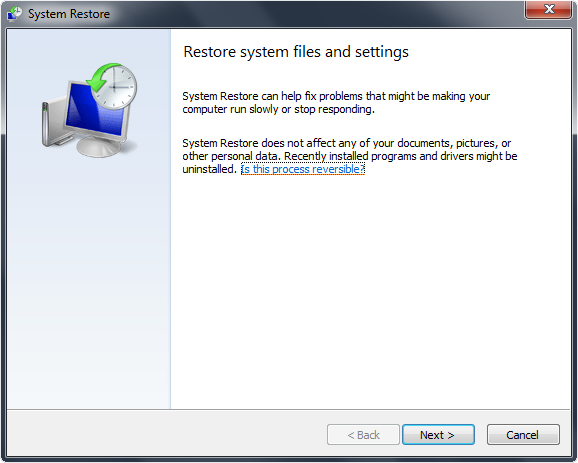

System Restore

Također imajte na umu ako imate proizvodnji boot disk koji ste dobili s vašim računalom, od vas će biti u mogućnosti to obaviti za vraćanje sustava ili ukupni oporavak sustava umetanjem diska, kuckanje tipku F8 (ili vaš proizvoljni prečac), a slijedeći na zaslonu uporabu.

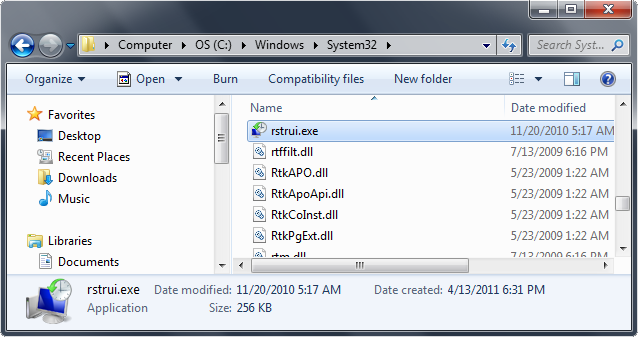

Windows Start Menu Rstrui.exe Restore

The Fastest Way To Restore A Windows Vista, Windows XP, And Windows 7 Computer

https://www.youtube.com/watch?feature=player_embedded&v=aW-CvHc1feA

1. Pristupite Windows Start menu

2. Utipkajte rstrui.exe u search polje i pritisnite Enter

3. Slijedite upute u Window’s Restore Wizard

Start Menu Restore

Standardni smjerovi brzo pristupiti prozora System Restore Wizard.

1. Pristup Windows Start izbornik, a zatim klik na All programs.

2. Kliknite i otvorite Accessories, kliknite na System Tools, a zatim kliknite System Restore.

Ako se od vas zatraži da unesete administratorsku lozinku ili potvrdu, upišite lozinku ili dajte potvrdu.

3. Slijedite jednostavne upute za vraćanje računala na datum i vrijeme prije infekcije.

--Danijel Latin 20:58, 2. lipnja 2013. (CEST)

Safe Mode With Command Prompt Restore

Ako ne možete pristupiti prozora desktop, ovo je sugerirao korak. Ako je teško pokrenuti sustav Windows u sigurnom načinu rada, ako se Windows-a pojavit će se crni ekran, sa "Safe Mode" u četiri kuta -

Pomaknite kursor u donji lijevi kut, gdje je okvir za pretraživanje obično vidljiv u sustavu Windows Start Menu i to će se, uključujući i "Run" okvir.

1. Restart / ponovno pokrenuti računalo sustava. Isključiti ako je potrebno.

2. Upišite vaše računalo u "Safe Mode With Command Prompt ". Za ispravno unijeti siguran način, više puta pritisnite tipku F8 nakon otvaranja boot izborniku.

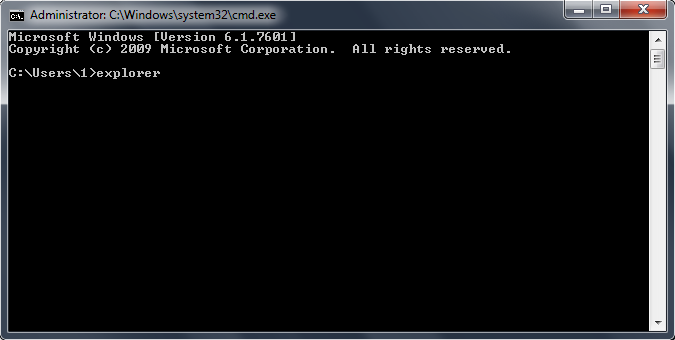

3. Nakon Safe Mode With Command Prompt kad se pojavi imate samo nekoliko sekundi da se tip "Explorer" i pritisnite Enter. Ako to ne učini u roku od 2-3 sekunde, uobičajene infekcije ransomware neće dopustiti da tipkate više.

4. Nakon što Windows Explorer prikazuje se pregledavati na:

• Win XP: C:\windows\system32\restore\rstrui.exe i pritisnite Enter

• Win Vista/7: C:\windows\system32\rstrui.exe i pritisnite Enter

5. Slijedite sve korake za vraćanje kako bi obnoviti svoj računalni sustav na raniji datum i vrijeme (točka vraćanja), prije infekcije.

--Danijel Latin 21:02, 2. lipnja 2013. (CEST)

Boot Recovery CD

Zahtjeva CD koji ste dobili s vašim računalom koji pohranjuje programe "već instaliran na vašem računalu", vaš boot disk.

Stavite disk za podizanje sustava u vaš računalni CD ROM-a i ponovno pokrenite računalo.

Ovisno o proizvođaču ćete morati pogoditi tipku za bootanje iz drugog medija kao što su "F2, F8, F10, F11 ili F12". Slijedite upute napisane od vašeg proizvođača.

Izvor: [40]

--Danijel Latin 21:03, 2. lipnja 2013. (CEST)

Optički CD-R

Ova opcija može se koristiti u slučajevima gdje je moguća internet veza (čak i saSafe Mode With Networking).

1. Stavite prazan CD-R u vaš CD-ROM pogon

2. Preuzmite Microsoft Defender na prazni CD-R

3. Ponovo pokrenite računalo i pokrenuti s CD-a

Trebat će vam možda starija verzija priključka tipkovnice (ne preko USB-a, nego PC-ev konektor), pošto ransomware virusi blokiraju pkkretanje sustava preko USB-a. Defender će nakon skeniranja u totalu oćistiti računalo. ransomware je na neki način kompleksan, ali nemože nadjačati Windows Defender. Nakon što je skeniranje gotovo, pokrenite koš jedamput kompletni sken bez restartanja računala.

Napomena: ova opcija se također može koristiti s Malwarebytes ili druge preporučene antivirusne i anti-malware aplikacije.

Izvor: [41] --Danijel Latin 21:06, 2. lipnja 2013. (CEST)

Slave Hard-drive

Ako imate komplikacije s Anti-Malware softverom prijedlog bi bio da svoj disk prebacite u Slave, a zatim prijeđite na skeniranje. Trebat će vam drugo operativno računalo i alat za uklanjanje tvrdog diska. Imajte na umu to može biti teško za neke korisnike, a tu su i druge opcije kako skenirati vaš hard disk za vrijeme komplikacija.

1. Izvadite tvrdi disk iz računala.

2. Promjena postavki kod vašeg HDD postaviti na "Slave" staviti jumper na disku tako da ga očitava kao slave(piše na disku) .

3. Spojite Slave disk na neinficirano računalo.

4. Scanirajte slave disk, i nastavite ukloniti zlonamjerni softver na disku. Pobrinite se da skenira svaki korisnički račun.

5. Ponovno spojite HDD na vaše orginalno računalo.

Izvor: [42]

--Danijel Latin 21:07, 2. lipnja 2013. (CEST)

Uklanjanje Ransomwarea

Uklanjanje Ransomwarea računalni kriminal i intelektualno vlasništvo

Primjer blokiranja korisničkovog računala zbog računalmog kriminala i kršenja intelektualnog vlasništva, traži da se u roku kao i obično kod ostalih ransomwarea plati unutar 72 sata kako bi se otključalo računalo.

Platiti što je prije moguće, za otključavanje putem MoneyPak-a u iznosu od $300 USD.

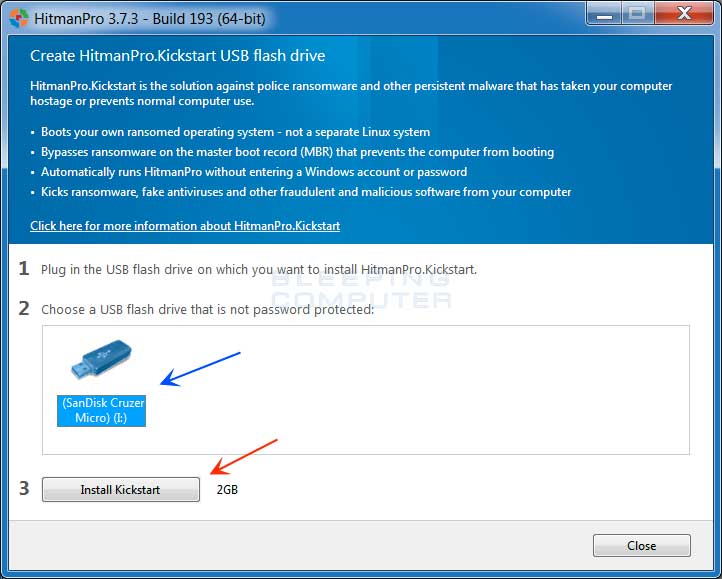

Alati koji su potrebni za odstranjivanje su HitmanPro te prazan USB stick. Nakon instalacije alata na USB stick, pokrećemo ga za akciju.

Kliknemo na ikonu koja prikazuje osobu koja ima oblik kao da nešto udara nogom.

Otvorit će novi prozor sa nekoliko mogućnosti kako kreirati Kickstart USB drive.

Trebali bi se prikazati svi USB-ovi koji su spojeni na računalo. Selektiramo željeni USB i instalacija započinje.

Kad instalacija završi spoji se USb na zaraženo računalo, pokrečemo računalo i pritišćemo tipku F8, F11 F12 koju već treba da se odredi iz kojeg medija će se bootat računalo.

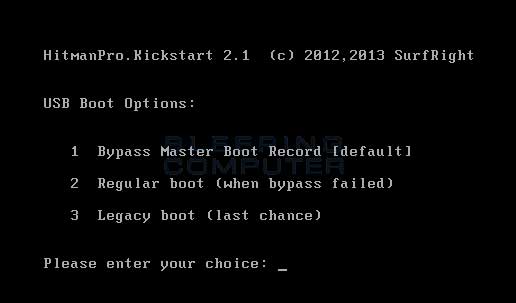

Bootamo ga iz USB-a gdje automatski louda HitmanPro.Kickstart program, kad završi loudanje prikazuje ekran gdje nas pita koju boot opciju želimo korisiti.

Kod ovog ekrana odaberemo 1 na tipkovnici gdje ćemo vidjeti kako se windowsi normalno pokreću.

Kad se pokrenu, trebali bi se normalno logirati na sustav i opet sa prikazom po cijemom ekranu ransomware poruka. Nakon 15 - 20 sekundi pokreće se HitmanPRo.

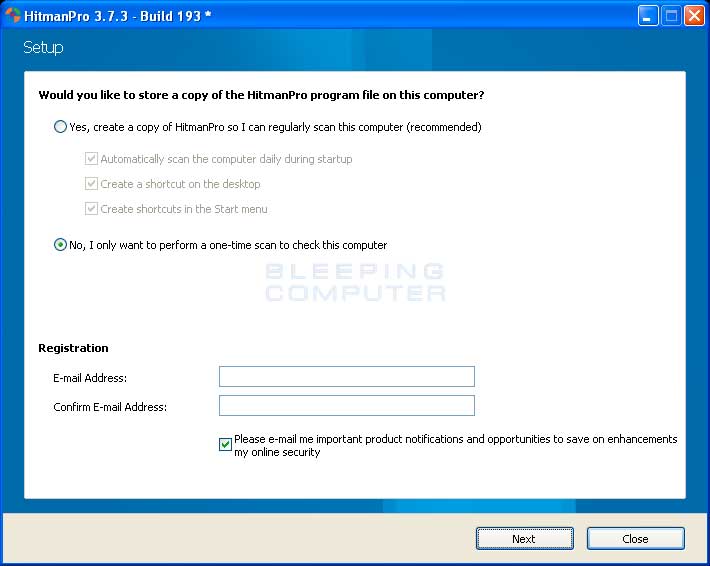

Kliknemo next i sada dolazimo do toćke gdje nas pita što želimo, samo odaberemo No, I only want to perform a one-time scan to check this computer (želim samo jednom da napravi skeniranje na tom računalu ).

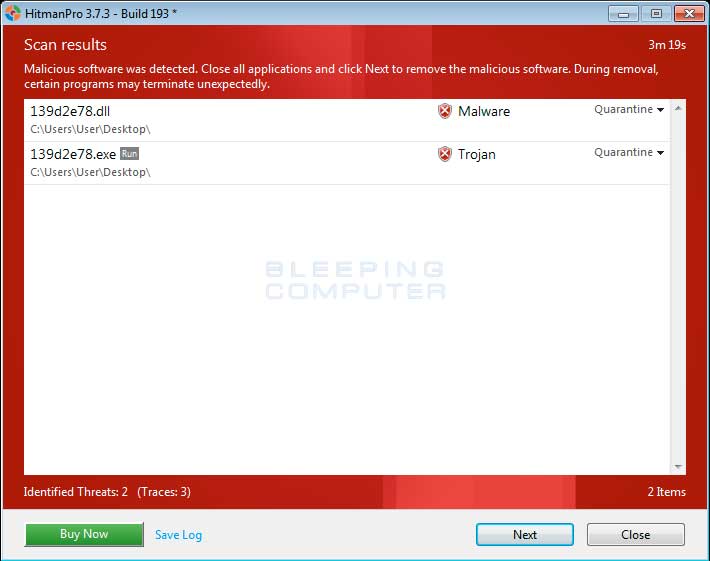

Jednom označeno klik na next, nakon toga HitmanPro počinje sa skeniranjem računala, jednom kad završi pokaže sve infekcije koje je pronašao.

Kliknemo na next kako bi ih odstranio, kad je gotov prikazuje infekvije koje je odstranio. Nakon toga kliknemo na next i te na kraju reboot gumb.

HitamnPRo će sada restartati računalo i trebalo bi sve raditi normalno.

Nakon logiranja vidjet će se da ransomware više nije aktivan i možemo pristupit radnoj površini(desktop).

--Danijel Latin 21:20, 2. lipnja 2013. (CEST)

United States Courts Ransomware

Ne treba ovdje puno razmišljati da bi se skužilo da ova poruka nije legitimna od strane United States of America Courts System. Trba ignorirat sve što piše na slici i počet odstranjivat takav ransomware sa računala.

Dodatne informacije o ovom malicioznom programu:

Povezane datoteke United States Courts Ransomwarea:

%AppData%\doesexist %AppData%\p1.exe File Location bilješke:

%AppData% odnosi se na trenutni aplikaciju korisničkove datoteke sa podacima. Po defaultu, nalazi se u C:\Documents and Settings\<Current User>\Application Data for Windows 2000/XP. Za Windows Vista and Windows 7 nalazi se C:\Users\<Current User>\AppData\Roaming.

Povezane informacije United States Courts Ransomware Windows Registry :

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run "courts" = %AppData%\p1.exe

Alat koji treba je Malwarebytes Anti-Malware 1.75.0.1300 ili novija verzija, te RKill.

RKill je program razvijen od strane BleepingComputer.com koji je originalno dizajniran za korištenje pri uputama za odstranjivanje. Kreiran je da bi korisnici ima alat koji ubija sve preocese i odstranjuje ih iz Windows Regitry entiteta koji stopiraju korisnika korišenjem njegove normalne sigurnosne aplikacije.

RKill prekida 32-bitne i 64-bitne malware procese i skenira entitete registra koji nebi dopustili korisniku pokretanje raznih legitimnih programa. Kada poskenira registre, RKill će pretraživati maliciozne image datoteke sa samopokretljivim objektima, DisallowRuns entitete, samopokretljivim otimanjem računala (executable hijacks), i politike koje ograničuju vaše korištenje od raznih Windows usluznih programa. Kada mijenja Windows Regitry entitete kreirat će backup od tih istih entiteta i pohranit ih u RKill datoteci na desktop-u. Svaki backup registra će imat pečat vremena, tako da se kopije ne prepisuju kad sljedeći put bude radio RKill.

Prvo restartamo računalo i tipkamo tipku F8 tako dugo dok ne ponudi prozor s Safe Mode with Networking.

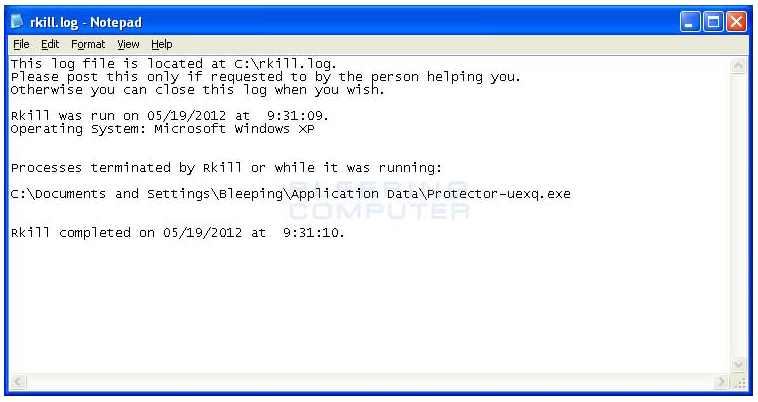

da bi mogli uopće što poduzet treba prvo skinut RKill [43] . Nakon što je alat skinut, pohranjujemo ga na desktop.

Kad ga skinemo dupli klik na iExplore.exe ikonu kako bi se automatski zaustavili svi procesi koji su povezani sa United States Courts Ransomware i ostale sudove.

Treba biti strpljiv dok program traži razne maliciozne programe te ih zatvara.

Kad završi, crni prozor će se odmah zatvorit i možemo raditi daljnje radnje, ako će pisati RKill je inficiran to je samo lažna poruka koju tzreba izbjegavati, trik kod toga je ostaviti upozorenje i pokrenuti RKill još jedamput.

Nesmijemo restartat računalo jer u protivnom ransomware će se opet pokrenuti.

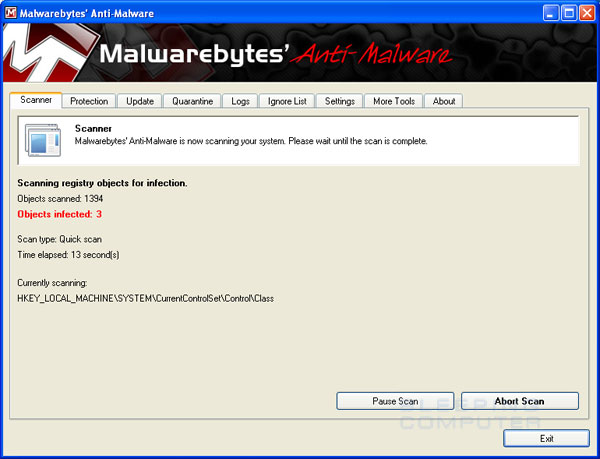

Sada bi trebalo skinuti Malwarebytes Anti-Malware [44]. Pokrečemo ga i ažuriramo sa najnovojim ranjivostima.

Na skaner tabu odabiremo Perform full scan i kliknemo na gumb Scan gdje počinje sa skeniranjem United States Courts Ransomware povezanih datoteka.

Jednom kad skeniranje završi dobijemo ovaj prozor.

Kliknemo na ok gumb i nastavimo sa odtranjivanjem.

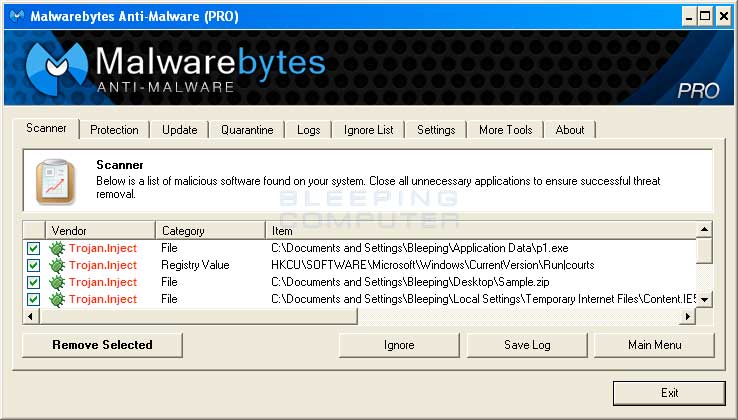

Idemo na glavni prozor programa te odaberemo Show Results. Prozor prikazuje koje sve datoteke je pronašao.

Kliknemo ma Remove Selected koji su na popisu. Obrisat će sve datoteke i ključeve regitra te ih proslijedit programovu karantenu.

Za odtranjivanje nekih datoteka trebat će sigurno i restartat računalo, nakon toga trebaloi bi se nornalno logirat na sustav računala bez problema.

Kad MBAM je završio sa odtranjivanjem malicioznog programa otvorit će log skeniranja u Notepad-u.

Nakon toga možemo zatvoriti i nastaviti sa radnjama na računalu.

--Danijel Latin 21:20, 2. lipnja 2013. (CEST)

Zaključak

Ko što smo vidjeli ransomware polagano postaje globalni fenomen. Nakon starta na Istoku te širenja na Njemačku i EU, početkom 2012. godine proširio se i u Latinsku Ameriku (najviše Brazil), dok je krajem 2012. godine broj infekcija pojačan u SAD-u i Kanadi. Kriminalci vide u tome dobru priliku zarade pošto je to počelo biti sve više aktivno, nema više nekih amaterskih skupina koja pokušavaju izvući iz naivnih korisnika novce, nego to radi organizirana skupina kriminalaca s godinama iskustva koji izgeda znaju što rade i vide gdje leži novac. Pouka iz ovog projekta za prosječnog korisnika, bi bila ako već posjećujete stranice pornografskog sadržaja, nemojte klikati na reklame koje su inficirane sa redirect naedbom koja šalje korisnike na drugo web mjesto od kud se pokupi ransomware i tako zaključa računalo. Ili kad već tražite serial key-eve, crackove za igre ili programe radite to da imate neku od osnovnih zaštita kao što firewall, antivirus i još neki dodaci za blokadu reklama (Adblock, AdblokPlus, https protokol i joše neke druge sigurnosne mjere).

--Danijel Latin 21:27, 2. lipnja 2013. (CEST)

Literatura

Mreža časopis broj 3 godina 2013.

http://support.microsoft.com/kb/282599

http://www.lavasoft.com/mylavasoft/securitycenter/whitepapers/detecting-polymorphic-malware

https://krebsonsecurity.com/2013/06/cashout-service-for-ransomware-scammers/

http://botcrawl.com/the-complete-ransomware-virus-information-and-removal-guide/

http://botcrawl.com/how-to-remove-the-fbi-moneypak-ransomware-virus-fake-fbi-malware-removal/

http://www.bleepingcomputer.com/virus-removal/ransomware

http://www.bleepingcomputer.com/virus-removal/remove-spamhaus-ransomware

http://www.bleepingcomputer.com/virus-removal/remove-united-states-courts-ransomware

http://www.bleepingcomputer.com/virus-removal/remove-computer-crime-intellectual-property-section

http://www.symantec.com/connect/blogs/ransomware-growing-menace

https://support.norton.com/sp/en/us/home/current/solutions/v71075396_EndUserProfile_en_us

http://www.bleepingcomputer.com/download/rkill/

http://malware.dontneedcoffee.com/2013/03/ransomware-kovter-looking-at-your.html

--Danijel Latin 21:27, 2. lipnja 2013. (CEST)