Računalne i online prijevare

TIM: Bojan Friščić, Renato Fajdiga, Ivan Šimunić DOPRINOS: svaki član tima potpisom je označio dio na kojem je radio.

Općenito o računalnim prijevarama

Definicija računalne prijevare

Računalne prijevare, kao oblik prijevare koja za provođenje koristi modernu informaijsku tehnologiju razvijale su se s vremenom, odnosno morale su adaptirati nova tehnološka otkrića u svrhu provođenja ilegalnih aktivnosti na štetu neopreznih osoba. Naglasimo da se u skladu s novim metodama i načinima prijevare razvijaju i zakoni koji počinitelje mogu adekvatno klasificirati i sankcionirati u skladu s težinom zločina. Računačnu prijevaru možemo definirati na sljedeći način:

"Računalna prijevara prema članku 271. Kaznenog zakona 2011 je kazneno djelo kojim osoba u cilju da sebi ili drugome pribavi protupravnu imovinsku korist postupa na način da; unosi, mijenja, briše, ošteti, učini neuporabljivim ili nedostupnim računalne podatke. Na taj način ometa rad računalnog sustava i čini štetu drugome." [23]

Bojan Friščić 11:35, 11. siječnja 2013. (CET)

Društveni inžinjering i njegov utjecaj na računalne prijevare

Društveni inžinjering je pojam s kojim se u današnje vrijeme sve češće susrećemo kada govorimo o sigurnosti informacijskih sustava i informacijskoj sigurnosti. Možemo ga definirati kao napad čija kompleksnost varira od slučaja do slučaja u kojem počinitelj na neki način manipulira osobama povezanim s ciljem na takav način da od njih dobije informacije koje mogu biti iskorištene kod krađe podataka ili penetracije u ciljani sustav. Također, društvenim inžinjeringom smatraju se i raznovrsni načini pribavljanja korisničkih imena i lozinki pomoću kojih napadač neovlašteno ulazi u sustav. [1] Generalno gledano, društveni inžinjering možemo podijeliti u dvije glavne skupine:

1. Gledanje preko ramena (eng. Shoulder surfing)

2. Kopanje po smeću (eng. Dumpster divining, Dustbin diving, Scarvening)

Gledanje preko ramena odnosi se na metodu, odnosno skup metoda gdje napadač otkriva korisničko ime i lozinku za pristup sustavu nekog legalnog korisnika ciljanog sustava na takav način da iskoristi nepažnju istoga, odnosno da je pročita na nekom „podsjetniku“ koji neoprezni korisnik drži na radnom mjestu ili u neposrednoj blizini. U ovom slučaju korisnik uopće nije svjestan da je svojom nepažnjom i nemarom omogućio neautorizirani ulazak u računalni sustav na kojem radi. [1]

Kopanje po smeću predstavlja legalnu metodu dobivanja korisničkog imena i lozinke za pristup ciljanom sustavu kroz pregledavanje odbačenih dokumenata i raznih drugih zapisa koje neoprezni korisnik ne uništava. već ih jednostavno odlaže. Napomenimo da ovakva vrsta napada nije isključivo vezana uz računalni kriminal, već se često koristi u industrijskoj špijunaži pošto se u „smeću“ može pronaći niz osjetljivih informacija. [1]

Iako se društveni inžinjering ne kategorizira u računalne prijevare, vrlo ga je važno spomenuti pošto se pomoću njega, odnosno pomoću manipulativnih tehnika i prikupljanja podataka koje on obuhvaća realiziraju računalne prijevare. Pojasnimo, svaka računalna prijevara sastoji se od dvije komponente: manipulacije neopreznim osobama i informatičkom podrškom potrebnom za provedbu ideje. Društveni inžinjering predstavlja manipulativnu komponentu koja je dio svake uspješne prijevare, odnosno on počiniteljima pomaže u uočavanju i iskorištavanju neopreznog i nemarnog ponašanja ljudi u svakodnevnom životu koje se pomoću informacijske tehnologije može iskoristiti za ostvarivanje financijske koristi.

Bojan Friščić 15:53, 11. siječnja 2013. (CET)

Zaštita od napada putem socijalnog (društvenog) inženjeringa

Socijalni inženjering je jedan od najefikasnijih načina za pribavljanje povjerljivih informacija te je stoga potrebno provesti neke mjere zaštite unutar organizacije kako bi se to sprječilo pa tako su neke od mjera zaštite [27]:

1. Sigurnosna politika - predstavlja temelj u postizanju sigurnosti sustava. Prvensteno se odnosi na ljudski čimbenik, odnosno razumijevanje važnosti i primjene sigurnosnih pravila, smjernica i procedura.

2. Edukacija zaposlenika - uputiti zaposlenike u tajnost posla te u prava privatnosti.

3. Prijava incidenta - podrazumijeva dobru reakciju na napad te prijava istog prema propisanom protokolu. Podrška mora biti kvalitetno razvijena i svestrana kako bi se napadi mogli uredno prijavljivati i bilježiti.

4. Kontrola pristupa - potrebno je odrediti tko će, kada i kako moći pristupiti određenim podacima unutar organizacije

5. Provjera sigurnosti - angažiranje organizacija koje se bave testiranjem ranjivost kako bi se utvrdio koje komponente se trebaju više osigurati od neželejnih napada.

--Renato 15:03, 20. siječnja 2013. (CET)

Značajniji incidenti

Jedan od poznatijih incidenata vezanih uz računalne prijevare počinila je Jessica Quitugua Sabatia neautoriziranim pristupom u North Bay Health Care Group. Sabatia je radila u tom poduzeću računovođa, te je neautoriziranim korištenjem poslovnog softvera "preusmjerila" niz čekova na svoje ime, kao i razne druge. Nakon toga ih je unovčavala i novac spremala na svoj privatni bankovni račun i time počinila štetu u visini 875,035 američkih dolara. Prijevaru je pokušala prikazati kao kvar u softveru poduzeća koji je čekove preusmjeravao na imena svojih zaposlenika. Na kraju je uhvaćena, nakon čega je priznala krivnju, te se konačno, 2004. godine suočila s maksimalnom kaznom: pet godina zatvora i kazna od 250.000 dolara. [4] Slična je priča vezana i uz Jodie Hoang, koja je radila kao računovođa u poduzeću t Standard Mortgage Corporation u New Orleansu, te je uz pomoć poslovnog softvera preacivala manje količine novca s računa korisnika na svoj vlastiti račun i na taj način ukrala preko milijun dolara. Na kraju je uhvaćena, te je u siječnju 2010. godine osuđena na trideset mjeseci zatvorske kazne uz obavezu da vrati 1,017,701.35 dolara. [5]

Sljedeći slučaj koji se ubrojava u značajnije incidente računačnih prijevara odnosi se na ilegalno rudarenje podataka, a prvi takav slučaj pripisuje se vlasniku poduzeća, Steve Levineu Snipermail koje se bavi distribucijom reklamnih sadržaja putem e-mail-a. U ovom slučaju tereti ga se za urotu, neutorizirani pristup računalima, pranje novca i ometanje rada pravnih služba. Naime, Levine je zajedno s još nekoliko zaposlenika Snipermail-a ilegalno pristupio bazi podataka u vlasništvu poduzeća Acxiom Corporation koja se bavi pohranjivanjem, proceusiranjem i čuvanjem osobnih, financijskih i korporativnih podataka, te su pomoću FTP protokola u više navrata ukrali značajne količine podataka. U osamnaest mjeseci koliko je trajalo rudarenje, zaposlenici Snipermail-a ilegalno su preuzeli 8.2 gigabajta podataka, nakon čega je Acxiom prijavio slučaj nadležnim organima. Iako se do sad nije uspjelo dokazati da je Snipermail koristio podatke u kriminalne i neetičke svrhe, može se pretpostaviti da su pomoću njih mogli precizirati sadržaj reklamnih e-mail poruka upućenih određenim grupama ljudi, te su na taj način bili u stanju ostvariti značajniju financijsku korist. [4]

Albert Gonzales, poznat je po tome što je kroz dvije godine uz pomoć grupe ShadowCrew koju je vodio prikupio preko 170 milijuna brojeva kreditnih kartica koje je kasnije putem Interneta prodavao uz odgovarajuće putovnice, brojeve zdravstvenog osiguranja i slično. Procjenjena šteta ovog pothvata iznosi oko 4.3. milijuna dolara. Također, upao je i u poduzeća TJX Companies gdje je ukrao preko 45 milijuna brojeva kreditnih kartica; i Heartland Payment Systems u kojem je ukrao čak 130 milijuna brojeva. Kasnije je uhvaćen i 2010. godine osuđen na dvije zatvorske kazne u trajanju od dvadeset godina.

U ovom poglavlju valja spomenuti i Kevina Mitnicka, jednog od najpoznatijih računalnih kriminalaca svih vremena. Mitnick je u kontekstu ove teme važan jer je prvi u povijesti izveo napad IP Spoofing-a, kao i niz drugih računalnih prijevara i napada. U jednom trenutku je bio najtraženiji IT kriminalac u SAD-u.

Bojan Friščić 11:44, 17. siječnja 2013. (CET)

Računalne prijevare u kontekstu računalnog kriminala

Računalni kriminal jednostavno možemo definirati kao oblik kriminalnog (nezakonitog) ponašanja kod kojega korištenje računala i informacijske tehnologije predstavlja način izvršenja kaznenog djela, odnosno računalo se koristi kao sredstvo ili cilj izvršavanja tog djela. Generalno gledano, računalni kriminal možemo grupirati u dvije kategorije: 1. kriminalne aktivnosti za koje je potrebna visoka razina informatičkog znanja 2. kriminalne aktivnosti za koje je potrebna nešto niža razina informatičkog znanja, ali vrlo dobre komunikacijske vještine i vještine manipulacije

Kriminalne aktivnosti grupirane pod 1) obuhvaćaju radnje kao što su neautorizirani pristup u informacijske sustave ili web aplikacije, za koje počinitelj mora imati relativno visoku razinu informatičkog znanja kako bi mogao identificirati i iskoristiti ranjivosti ciljanog sustava. Napomenimo da postoji još jedan način obavljanja kriminalnih aktivnosti kao što su neautorizirani pristup, i to korištenjem tzv. društvenog inžinjeringa (eng. social engineering), vještine manipulacije drugim osobama kako bi došao do informacija ključnih za provođenje kriminalne aktivnosti. [1]

Kriminalne aktivnosti grupirane pod 2) obično predstavljaju razne oblike računalnih prijevara, odnosno kriminalnih aktivnosti kod kojih počinitelj uz pomoć računala manipulira drugima i pritom ostvaruje neku (materijalnu) korist. Pogledajmo kako se računalni kriminal definira u Konvenciji o računalnom kriminalu:

„Bitan element ovog oblika računalne prijevare je pribavljanje protupravne imovinske koristi, a posljedica djela prouzročenje štete drugome. Pod ovo kazneno djelo će se moći svrstati razni oblici upada u računalne sustave u svrhu promjene stanja na bankovnim računima, računalne prijevare s kreditnim karticama, plaćanje lažnim brojevima kreditnih kartica i sl. Tu također mogu spadati i razne blokade računalnog sustava kako bi se onemogućila provjera valjanosti kartica, brisanje svoje loše kreditne povijesti iz baze podataka banke i slično.“ [2, 9.1.2013.]

Naglasimo da je sam pojam računalnog kriminala i računalnih prijevara do nedavno bio relativno nova stvar, gledano čisto s pravne strane, odnosno počinitelji računalnih prijevara nisu se mogli grupirati u niti jedno postojeće kriminalno djelo. Iz tog razloga bilo je važno izmijeniti, to jest dopuniti Kazneni zakon Republike Hrvatske na takav način da će biti moguće adekvatno kažnjavati počinitelje. Pogledajmo članak 224.a Kaznenog zakona Republike Hrvatske koji govori o računalnim prijevarama:

"(1) Tko s ciljem da sebi ili drugome pribavi protupravnu imovinsku korist unese, koristi, izmijeni, izbriše ili na drugi način učini neuporabljivim računalne podatke ili programe, ili onemogući ili oteža rad ili korištenje računalnog sustava ili programa i na taj način prouzroči štetu drugome, kaznit će se kaznom zatvora od šest mjeseci do pet godina.

(2) Tko kazneno djelo iz stavka 1. počini samo s ciljem da drugoga ošteti, kaznit će se kaznom zatvora od tri mjeseca do tri godine.

(3) Tko neovlašteno izrađuje, nabavlja, prodaje, posjeduje ili čini drugome dostupne posebne naprave, sredstva, računalne podatke ili programe stvorene ili prilagođene za činjenje kaznenog djela iz stavka 1. ili 2. ovoga članka, kaznit će se novčanom kaznom ili kaznom zatvora do tri godine.

(4) Posebne naprave, sredstva, računalni podaci ili programi stvoreni, korišteni ili prilagođeni za činjenje kaznenih djela, a kojima je počinjeno kazneno djelo iz stavka 1. ili 2. ovoga članka oduzet će se.

(5) Za pokušaj kaznenog djela iz stavka 2. i 3. ovoga članka počinitelj će se kazniti." [3, 9.1.2013]

Dakle, uzevši u obzir stavak 1. članka 224.a Kaznenog zakona Republike Hrvatske, računalni kriminal možemo definirati kao pribavljanje protupravne imovinske koristi sebi ili drugima kroz nezakonit unos, korištenje, izmjenu, brisanje ili manipulaciju računalnih podataka i programa, te onemogućenje ili otežavanje rada ili korištenja računalnog sustava ili programa koji će rezultirati štetom nekoj drugoj osobi.

Tijekom godina razvijene su razne metode i oblici računalnih prijevara, s različitim razinama potrebnih informatičkih i komunikacijskih sposobnosti. U nastavku će biti opisane tehnike koje su u današnje vrijeme najpopularnije, kao i neki klasični oblici. Smatramo da bi se prije samog dubljeg ulaska u tehnike i oblike računalnih prijevara trebalo detaljnije objasniti pojam društvenog inžinjeringa koji je spomenut ranije u tekstu, pošto on predstavlja vještinu manipulacije koja je vrlo česta u današnjem poslovnom svijetu, a mnoge se računalne prijevare upravo temelje na obmani i manipulaciji žrtvom kako bi se iz njega/nje izvukle relevantne informacije (kao što su brojevi i lozinke bankovnih računa, servisa za online plaćanje i slično) pomoću kojih je moguće ostvariti imovinsku korist.

Bojan Friščić 19:10, 9. siječnja 2013. (CET)

Od 1. siječnja 2013. godine na temelju članka 89 ustava Republike Hrvatske donešen je novi Kazneni zakon. Tako se u tom zakonu u članku 271 spominje računalna prijevara i glasi ovako:

"(1) Tko s ciljem da sebi ili drugome pribavi protupravnu imovinsku korist unese, izmijeni, izbriše, ošteti, učini neuporabljivim ili nedostupnim računalne podatke ili ometa rad računalnog sustava i na taj način prouzroči štetu drugome, kaznit će se kaznom zatvora od šest mjeseci do pet godina.

(2) Ako je kaznenim djelom iz stavka 1. ovoga članka pribavljena znatna imovinska korist ili prouzročena znatna šteta, počinitelj će se kazniti kaznom zatvora od jedne do osam godina.

(3) Podaci koji su nastali počinjenjem kaznenog djela iz stavka 1. i 2. ovoga članka će se uništiti." [31]

--Renato 20:21, 20. siječnja 2013. (CET)

Prijevare temeljene na manipulaciji

Lažna kupovina

Lažna kupovina je vrsta prijevare u kojoj varalica kontaktira prodavača, te mu predlaže poslovnu transakciju, odnosno kupi proizvod ili uslugu koju nakon toga plaća na nelegalan način - ukradenim novcem ili lažnom kreditnom karticom, što rezultira time da prodavač u suštini neće biti plaćen, a može i upasti u probleme zbog prihvaćanja takvohg načina plaćanja. Također su česte prijevare koje provode mali "prodavači" gdje će žrtva uredno unaprijed platiti proizvod, ali on neće biti poslan. Takva prijevara vrlo je česta putem online oglasnika kao što je Njuškalo. Navedeni primjer je osnovni oblik ovog tipa prijevare, a tokom godina razvijene su mnoge druge metode, od kojih će najpoznatije biti opisane u nastavku.

Bojan Friščić 11:05, 19. siječnja 2013. (CET)

Lažna prodaja i izvoz automobila

U današnje vrijeme preko interneta je moguće kupiti gotovo sve, od hrane, preko odjeće i elektronike, sve do automobila. Naravno, s vremenom su zlonamjrni pojedinci uočili ranjivosti u takvim sustavima prodaje i sukladno tome razvili metode njihova iskorištavanja. U ovom konkretnom slučaju, prijevara se vrši kod prodaje ili izvoza automobila, te je u principu vrlo jednostavna - varalica na legitimni web oglasnik (kao što je Njuškalo.hr) postavi oglas za prodaju automobila za nižu cijenu od realne. S vremenom će mu se preko elektronske pošte javiti potencijalni kupac, kojem varalica predlaže, ukoliko je interes dovoljno velik, da iz sigurnosnih razloga transakciju obave preko neke druge web stranice. Naravno, ta nova web stranica je lažna. Nakon uplate varalica prekida sav kontakt sa žrtvom, te mu je u većini slučajeva nemoguće ući u trag. Slična prijevara može se provesti i kod uvoza automobila iz strane zemlje, većinom Japana, gdje je ovakav tip prijevare vrlo unosan posao. FBI navodi nene karakteristike po kojima je moguće prepoznati potencijalnu prijevaru:

1. Cijena automobila je mnogo niža od realne tržišne cijene

2. Prodavač želi transakciju provesti putem neke druge web stanice

3. Prodavač se s kupcem ne želi sastati uživo

4. Prodavač želi da se plati unaprijed [21]

Bojan Friščić 11:01, 19. siječnja 2013. (CET)

Re-shipping

Re-shipping je prijevara u kojoj su žrtve navedene da šalju proizvode, koji su u većini slučajeva plačeni s ukradenim kreditnim karticama, u države sa slabijim legalnim sustavom. Generalno gledano, razlikujemo četiri inačice ove prijevare: Afrička/Nigerijska, Istočno Europska, Kineska i Australska.

Kod Afričke ili Nigerijske inačice, varalice se javljaju žrtvama iz zapadnih zemalja preko društvenih mreža, servisa za upoznavanje ili jednostavnih chat soba, zadobivaju njihovo povjerenje, te s njima započinju vezu na daljinu s ciljem pribavljanja osobnih podataka. Nakon što je "veza" došla do određene razine, te je varalica zadobio potpuno povjerenje žrtve, istupa s ponudom za brak. Nakon što žrtva prihvati ponudu, varalica kupuje niz proizvoda, koristeći ukradenu kreditnu karticu, koji će se dostaviti na adresu žrtve bez njena znanja, nakon čega će tvrditi da je roba slučajno dostavljena na pogrešnu adresu i moli žrtvu da ispravi adresu odredišta - pravu adresu varalice i ponovo je pošalje. Nakon slanja, počinitelj prekida svu komunikaciju sa žrtvom, koja će ubrzo shvatiti da dostava nije plaćena, te da će joj dostavno poduzeće naplatiti troškove slanja u neku Afrički zemlju.

Istočno Europska inačica ne temelji se na ponudama za brak, već se prevaranti predstavljaju kroz oglase žrtvama kao rastuće europsko poduzeće koje se želi proširiti na tržište SAD-a, te da im je potrebno poslati robu na njihovu adresu u Europi. Ostatak prijevare odvija se isto kao i u Afričkoj inačici, nakon slanja počinitelji prekidaju svu komunikaciju, a naivna žrtva mora podmiriti troškove slanja, a ponekad i robe.

Kineska inačica gotovo je identična Istočno Europskoj, počinitelji se predstavljaju kao rastuće kinesko poduzeće koje želi izaći na zapadno tržište, uz razliku da se žrtve kontaktira preko spam e-maila.

Kod Australske prijevare, počinitelj kontaktira poduzeće u SAD-u i naručuje proizvod koji će platiti preko kreditne kartice, koji mu je potrebno poslati na adresu u Australiji. Nakon što poduzueće potvrdi, varalica se ponovo javlja poduzeću kako bi ih obavijestio da će paket podići njegov suradnik ili prijatelj u SAD-u, koji će paket poslati na australsku adresu. Nadalje, varalica traži od poduzeća da poveća ukupnu cijenu kupovine za 700 do 1500$, što predstavlja plaću "suradnika" koji će podići paket. Naravno, prevareno poduzeće će morati platiti troškove "suradnika" na licu mjesta, a nakon preuzimanja robe i novca, "suradnik " i varalica prekidaju sav kontakt s prevarenim poduzećem.

Ovaj tip prijevare moguće je prepoznati po mnogim gramatičkim grešama u porukama elektronske pošte. Također, postoji web stranica http://www.bobbear.co.uk/ na kojoj su popisani svi poznati slučajevi re-shipping prijevara i pranja novca. [22]

Bojan Friščić 13:02, 19. siječnja 2013. (CET)

Prijevara putem servisa za upoznavanje (eng. Dating fraud/scam)funkcionira tako da prevarant putem nekog online servisa za upoznavanje započne "vezu" s žrtvom, obično usamljenim srednjovječnim muškarcem gdje se predstavlja kao mlada djevojka, te iz njega izvlači novac ili karte za javni prijevoz, što se može dogoditi jednom ili u više navrata. Naivna i očajna žrtva može na takvo nagovaranje nasjesti nekoliko puta. T akođer, u SAD-u je česta pojava da se putem takvih servisa njenim državljanima javljaju osobe koje tvrde da žive izvan države, a žele s njima uspostaviti prijateljstvo, započeti romantičnu vezu, ili čak stupiti u brak, a od njih žele "samo" novac ili broj kreditne kartice kako bi se pokrili troškovi puta. Naravno, nakon uplate sve "pada u vodu", odnosno prevarant ubire novac i nestaje. Još jedan veliki problem upoznavanja preko interneta, doduše ne na stranicama za koje se zahtjeva punoljetnost, jest pedofilija, teški prijestup gdje starije osobe pokušavaju stupiti u fizički kontakt s maloljetnicima. Zahvaljujući anonimnosti na internetu, žrtva ovakvog tipa prevare nikada ne može biti sigurna u pravo ime, spol, dob, nacionalnost i druge karakteristike osobe s kojom stupa u kontakt. Vlasnici servisa za upoznavanje svijesni su opasnosti od ovakve prijevare, te su poduzeli niz koraka kako bi zaštitili svoje korisnike:

1. Svaki novi član će biti provjeren u bazi seksualnih prijestupnika, a ukoliko je počinio takav zločin u prošlosti, pristup mu je zabranjen

2. Savjetovanje članova kako upoznati osobu na siguran način

3. Savjetovanje kako sigurno stupati u interakciju s drugim članovima

4. Sustavi za prijavu prijestupnika

Neki od najpoznatijih sustava na kojima se događaju ovakve prijevare jesu eHarmony, Match.com, Sparks Network, te njihovi lokalni ekvivalenti kao što su Smokva i Iskrica. [17]

Bojan Friščić 19:40, 17. siječnja 2013. (CET)

Lažne humanitarne organizacije

Kod ove prijevare napadači se predstavljaju kao humanitarna organizacija koja prikuplja sredstva za pomoć žrtvama elementarnih nepogoda, terorističkih napada, epidemija, pa čak i za ne zbrinutu djecu, te uzimaju novac od dobronamjernih ljudi. Kod ovog tipa prijevare počinitelji često svoju priču podupiru konkretnim televizijskim izvješćima ili novinskim/online člancima i time dobivaju na vjerodostojnosti. Nakon pristanka na uplatu moguća su dva scenarija - prevaranti nestaju nakon prve i više ne kontaktiraju žrtve, ili pokušavaju izvući niz uplata, te često kontaktiraju žrtve. Česta je i situacija da žrtve nakon uplate, osim što su izgubili novce, imaju problema i s poreznom upravom. Ovaj oblik prijevare čest je nakon elementarne nepogode ili nekog drugog tragičnog događaja, no svejedno spada u grupu manje poznatih prijevara jer su prosječne isplate po uspješno provedenoj prijevari niže nego kod drugih oblika prijevare. [16]

Lažne humanitarne organizacije bile su prisutne u velikom broju nakon sljedećih događaja:

1. Teroristički napad na World Trade Center

2. Uragan Katrina

3. Tsunami 2004. godine

Bojan Friščić 19:16, 17. siječnja 2013. (CET)

Manipulacije dionicama

Prijevare u kojima se manipulira dionicama obuhvaćaju računalne prijevare gdje se promjenom cijene na online tržištima dionica može ostvariti profit. Generalno gledano, razlikujemo tri vrste prijevara ovog tipa:

1. Pump-and-Dump

2. Scalping

3. Bear Raid

Pump-and-Dump

Pump-and-Dump je metoda manipulacije dionica koja se sastoji od dvije faze: "Pump" i "Dump". U prvoj fazi, "Pump" varalica pušta u opticaj informacije koje će dramatično povećati vrijednost dionica nekih marginalnih poduzeća koje ima u posjedu, a kupio ih je po mnogo nižoj cijeni. Kako bi to postigao, širi lažne informacije preko internetskih foruma, chat soba ili elektronske pošte. Nakon što je cijena dionica dostigla zadovoljavajuću razinu, počinitelj kreće s provođenjem druge faze - "Dump", gdje će prodati sve dionice kojima je povećao cijenu, te na taj način ostvariti financijsku korist. Naravno, dionice kojima je povišena cijena će vrlo brzo pasti na svoju prijašnju razinu vrijednosti, te će naštetiti svima koji su ih kupili. Žrtve ove prijevare u većini slučajeva pre kasno shvate da se radi o prijevari, te im u vlasništvu ostaju gotovo bezvrijedne dionice koje će vrlo teško prodati. [18]

Bojan Friščić 15:46, 18. siječnja 2013. (CET)

Scalping

Scalping je metoda manipulacije dionicama vrlo slična prethodnoj, no s jednom bitnom razlikom - počinitelj neće povećavati vrijednost dionica, već će ih smanjiti. To će postići ponovno korištenjem internetskih foruma, chat soba ili elektronske pošte preko kojih će širiti lažne informacije o lošem poslovanju poduzeća. Nakon što su dionice pale dovoljno nisko, varalica će kupiti željenu količinu, te otkriti da su informacije o lošem poslovanju bile lažne kako bi se vrijednost vratila na staro. Ovaj posljednji korak niti nije ključan u provođenju prijevare jer će se proširene informacije prije ili kasnije pokazati lažnima, te će se vrijednost vratiti na staro. Nakon što se to dogodilo, potrebno je jedino prodati kupljene dionice, pošto će razlika u cijeni predstavljati čisti profit. [18]

Bojan Friščić 15:51, 18. siječnja 2013. (CET)

Bear Raid

Bear Raid je metoda manipulacije koju obično provodi grupa brokera koja u svom posjedu ima veliku količinu određenih dionica. Oni će te dionice početi naglo rasprodavati, te na taj način uspaničiti sve koji u posjedu imaju tu vrstu dionica, pošto će misliti da su došli do nekih povlaštenih informacija o skorom padu vrijednosti. Kao posljedica toga, mnogi će početi prodavati dionice, te će ih grupa koja je započela s naglom prodajom vrlo jednostavno kupiti po niskoj cijeni. [18]

Bojan Friščić 15:55, 18. siječnja 2013. (CET)

Prijevare prikazane kao poslovne prilike

Ova vrsta prijevara bazirana je na temelju oglasa na internetu u kojima su prikazane poslovne prilike preko kojih pojedinac može zaraditi tisuće dolara ili eura jednostavnim radom od kuće. Jedini zahtjev poslodavca jest da novi radnik unaprijed plati poslovne planove, robu potrebne za pokretanje posla ili informacije ključne za poslovanje. Nakon uplate, moguće je više scenarija:

1. Poslodavac neće poslati robu

2. Poslodavac će poslati robu i pružiti informacije koje nisu adekvatne za obavljanje posla

3. Poslodavac će pružiti informacije koje su javno dostupne ili dostupne po nižoj cijeni

Kod ovakvih prijevara postoje razne varijacije, kao što je varijacija Ponzi prijevare, gdje nakon će žrtva nakon uplate dobiti uputstva kako postaviti slične oglase na internet i putem njih prevariti nove ljude. Također, moguće je i stupanje u radni odnos gdje će žrtva sastavljati proizvode kod kuće za koje bi trebala biti plaćena. Jedini je problem što ih prije isplate mora vratiti nadređenome čija je zadaća ispitivanje kvalitete sastavljenog proizvoda. Naravno, nadređeni će većinu sastavljenih proizvoda ocijeniti kao neispravne i odbiti isplatu. [19]

Bojan Friščić 16:48, 18. siječnja 2013. (CET)

Prijevare s visokom razinom informatičkog znanja

Računalne i online prijevare su sve češći oblik krađa identiteta i zlouporabe korisničkih podataka. U nastavku će se obraditi neke od najpoznatijih i najčešćih načina dolaženja do korisničkih podataka i prijevare korisnika interneta.

Spoofing

Kako bi razumjeli pojam E-mail, URL i IP spoofinga potrebno je prvo razjasniti što je to spoofing sam po sebi. Spoofing kao pojam koji se veže uz online prijevare označava bilo kakvu akciju kojom se pokušava korisnika prevariti. Iako je to zadatak većini metoda za računalne prijevare spoofingom se stvara dojam da je netko pouzdana osoba i tako pokušava dobiti pristup od korisnikovih financijskih i ostalih osobnih informacija koje korisnik ne želi javno dijeliti sa ostalim osobama. Također u spoofing spadaju i hoaxing, phishing i ostali. Postoje tri načina izvedbe spoofinga [7]:

1. E-mail spoofing

2. IP spoofing

3. URL spoofing

--Renato 15:33, 15. siječnja 2013. (CET)

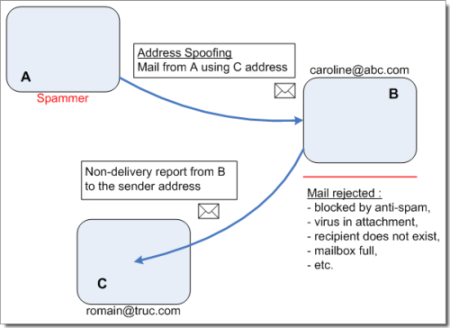

E-mail spoofing

Primjena ovog načina online prijevare je vrlo jednostavna. Korisnik dobije e-mail od osobe za koju pretpostavlja da joj vjeruje. Ta poruka je zapravo poslana sa sasvim različite e-mail adrese. Osoba koja je kreirala e-mail sa namjerom da dobije od nevine osobe povjerljive podatke izmijeni zaglavlje e-mail-a te tako korisnik vidi da mu je poruka zapravo došla sa njemu povjerljivog izvora. Primjena e-mail spoofinga je danas jako raširena te nema osobe koja bar jednom se nije susrela sa takvim oblikom online prijevare. Razlog tako raširenosti leži u tome da e-mail protokol koji se koristi za slanje poruka (SMTP) nema nikakav sustav autentifikacije [8].

Primjer e-mail spoofinga je viđen čak i na Fakultetu organizacije i informatike kada je nekolicina studenata Fakulteta dobila e-mail od CIP-a kako moraju dostaviti svoja korisnička imena i lozinke te ostale osobne povjerljive podatke te je nekolicina studenata iz ne znanja to čak i napravila no izbjegnute su veće štete.

--Renato 15:33, 15. siječnja 2013. (CET)

Slika 1: E-mail spoofing

Nedavni primjer E-mail spoofinga dogodio se u ožujku u krajem listopada 2012. godine u Japanu. Osoblje JBIC-a (Japan Finance Corporation) javilo je svojim korisnicima da su inficirani trojanskim konjem i da je vrlo visoka vjerojatnost da su im ukradene važne poslovne informacije, kao što su imena i adrese klijenata, te da je moguće da prime spoofani e-mail koji koristi JBIC domenu. JBIC savjetuje korisnicima da takve e-mailove ne otvaraju, odnosno da ne preuzimaju ili prosljeđuju datoteku u privitku poruke, već da u potpunosti obrišu poruku zajedno sa svim privitcima. U suprotnom postoji rizik da će počinitelji dobiti pristup njihovom računalu i drugim uređajima kao što su smartphone ili tablet, te tako imati uvid u njihove povjerljive podatke. Nakon ovog sigurnosnog incidenta, JBIC je na zaražena računala postavio alate za uklanjanje malware-a, kao i alate za analizu podataka, no unatoč tome nisu mogli specificirati količinu ukradenih podataka. U službenoj objavi za javnost, JBIC tvrdi da su krenuli s ojačavanjem sigurnosnih mehanizma, te da su postali svjesni opasnosti vezane uz informacijsku sigurnost.

Bojan Friščić 10:55, 17. siječnja 2013. (CET)

IP Spoofing

IP Spoofing (eng. Internet Protocol spoofing) je jedan od najraširenijih načina „spoofanja“ pogotovo od kada su Internet i njegova primjena u svakodnevnom životu postali neizbježni. Sam IP spoofing radi na principu da zločinac stvara IP pakete sa lažnom adresom izvora koja se nalazi u samom zaglavlju IP paketa te računalo koje primi tako zaraženi IP paket stvara dojam da je zapravo primio paket sa njemu sigurne adrese ali to zapravo nije tako već je paket poslan sa druge izvorišne adrese koja je najčešće zaražena.

Ova metoda se vrlo često koristi kada se želi zaraziti mrežna infrastruktura koja ima autentifikaciju pomoću IP adresa. Pozitivna stvar je što je ovakve napade teško i gotovo nemoguće izvršiti sa računala koja pokreću Microsoftov operacijski sustav Windows [7].

--Renato 15:33, 15. siječnja 2013. (CET)

Slika 2: IP Spoofing

Vjerojatno najpoznatiji primjer IP Spoofinga, kao i prvi primjer Ip Spoofinga u svijetu jest napad koji je Kevin Mitnick proveo na računala Tsutomu Shimomura-e 1994. godine. Napad je pokrenut s toad.com u San Franciscu, na Toad Hall računalu čiji je vlasnik bio John Gilmore, jedan od osnivača poduzeća Sun Microsystems. Pukom slučajnošću, Shimomura je upravo tog dana bio u Toad Hall-u, te je krenuo u potjeru za napadačem, te je eventualno uspio identificirati počinitelja. U 1:30 ujutro, 15. veljače 1995. godine FBI je uhitio Mitnicka, koji je u tom trenutku bio dobro poznati haker i bjegunac.

Bojan Friščić 11:40, 17. siječnja 2013. (CET)

URL Spoofing

Kao i kod IP spoofinga i e-mail spoofinga, URL (eng. Universal Resource Locator) spoofing radi na principi prikrivanja stvarne zaražene stranice. Najčešći način napada URL spoofinga je putem web preglednika kao što su Google Chrome, Internet Explorer, Mozilla Firefox. Korisnik obično putem e-maila ili raznih internetskih sajtova i blogova može kliknuti na poveznicu koja mu izgleda poznato te je uvjeren da odlazi na njemu poznatu adresu [7].

--Renato 15:33, 15. siječnja 2013. (CET)

Slika 3: URL Spoofing

URL Spoofing postaje sve veći problem na mobilnim platformama, točnije na iOS-u. Sigurnosni stručnjak Nitesh Dhanjani demonstrirao je metodu kako maliciozne aplikacije mogu prikazati razne web stranice kao mjesto od povjerenja, kao što je stranica banke ili nekog drugogo online servisa. Propust koji to omogućava nalazi se u Apple-ovom API-ju za prikazivanje web stranica unutar aplikacija pomoću kojeg je moguće sakriti originalni URL i prikazati lažni u adresnoj traci. Tehnika koju je Dhanjani koristio koristi Apple-ovu UIWebView klasu koja developerima omogućava prikaz web stranica bez izlaska iz aplikacije ili pokretanja web preglednika Safari. API zahtjeva da pravia adresan (URL) traka bude prisutna kada se web stranica učitava, ali ju je nakon toga moguće sakriti. Kod brzih spajanja pravi URL može nestati suviše brzo da bi korisnik primjetio.

Bojan Friščić 12:28, 17. siječnja 2013. (CET)

Phishing

Phishing je najčešći oblike računalne odnosno online prijevare. Kao i razni načini spoofinga, phishingu je također cilj doći do korisnikovih osjetljivih i privatnih informacija kao što su lozinke, a u najgorem slučaju podaci kreditnih i ostalih kartica kojima se vrši plaćanje. Osobe koje pristupe podacima korisnika vrlo lako ih tada mogu upotrijebiti i vlastite svrhe (zlouporaba) bez znanja korisnika. Prvi primjer phishinga seže u 1996. godinu kada je na news grupi zabilježen prvi slučaj.

Najčešći način phishinga je putem internetskih stranica koje svojim izgledom podsjećaju na pravu internetsku stranicu kojoj korisnik vjeruje (npr. PayPal). Također jedan od načina phishinga je i putem elektroničke pošte gdje korisnik dobiva email u kojem je potrebno napraviti određenu akciju (npr. kliknuti na link). Taj link obično korisniku izgleda kao nešto poznato te u žurbi i ne poznavanju klikne na njega. Vrlo često phisheri znaju maskirati link tako da recimo stranica www.facebook.com ne vodi na poznatu društvenu mrežu već na server koji je zaražen te postoji mogućnost da će naše informacije biti javno dostupne i zlouporabljene.

--Renato 15:32, 15. siječnja 2013. (CET)

Slika 4: Phishing

Tehnike provođenja phishing napada

Od pojave phishinga do danas, korisnici su u određenoj mjeri postali svjesni phishing prevara, te jednostavne phishing napade mogu prepoznati, odnosno mogu prepoznati lažne e-mail poruke i web stranice. Iz tog razloga su i napadači morali razvijati tehnike kako bi i dalje uspijevali u svojim namjerama.

Neke od tehnika koje se koriste kod phishinga su [24]:

• Man-in-the-middle

• Maskiranje URL adresa

• Cross-site Scripting (XSS)

• Upravljanje sjednicama

• Prikupljanje podataka praćenjem aktivnosti korisnika

• Ranjivosti unutar web preglednika

--Ivasimuni 14:20, 20. siječnja 2013. (CET)

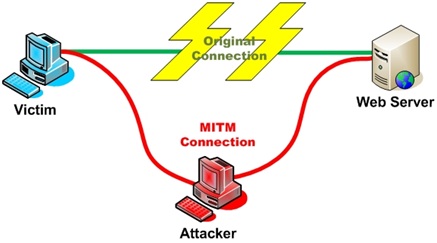

Man-in-the-middle

Kod napada Man-in-the-middle radi se o tome da napadač presretne komunikaciju između dva sustava. Kod http zahtjeva, meta je tcp veza između klijenta i servera. Koristeći se nekakvim metodama, napadač razdvaja ( prekida) originalnu tcp vezu na dvije nove veze, i to jednu između klijenta i sebe i drugu između sebe i servera. Napadač se tada zapravo ponaša kao proxy, te može čitati, umetnuti i izmijeniti podatke koji se razmjenjuju između klijenta i servera. [25]

Slika 5: Man-in-the-middle

Kako bi napad korištenjem ove tehnike bio uspješan, napadač mora biti u mogućnosti preusmjeriti korisnika na proxy server, umjesto na pravi server.

--Ivasimuni 14:21, 20. siječnja 2013. (CET)

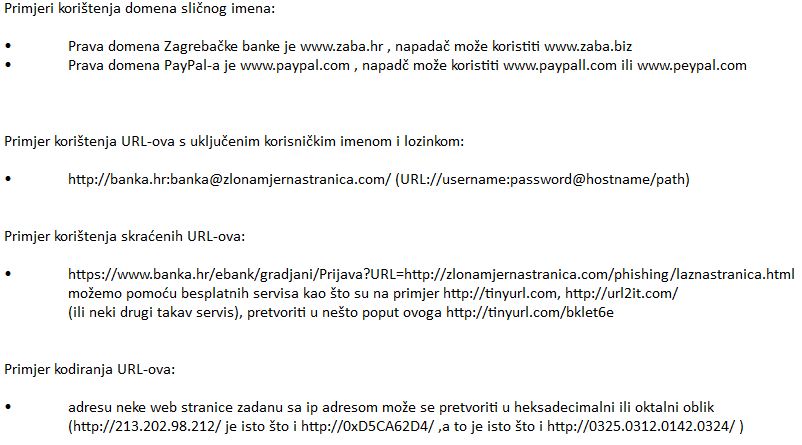

Maskiranje URL adresa

Maskiranje URL adresa je tehnika koja je tehnički jednostavna, ali vrlo učinkovita. Radi se o tome da se mete napada navodi na to da je neki link ili web stranica prikazana u njihovim web preglednicima, ili u e-mail poruci pouzdana stranica, a zapravo link vodi na zlonamjernu web stranicu. [26]

Metode koje se koriste za maskiranje URL-ova su [24]:

• Korištenje domena sličnog imena

• Korištenje URL-ova s uključenim korisničkim imenom i lozinkom

• Korištenje skraćenih URL-ova

• Korištenje kodiranih URL-ova

Korištenje domena sličnog imena je najjednostavniji i najčešći primjer kako maskirati URL, a radi se o tome da phisheri koriste ime domene koja na onako na pravi pogled izgleda isto kao i prava domena neke organizacije koju je phisher odabrao kao metu.

Slika 6: Primjeri maskiranja URL-ova

--Ivasimuni 14:24, 20. siječnja 2013. (CET)

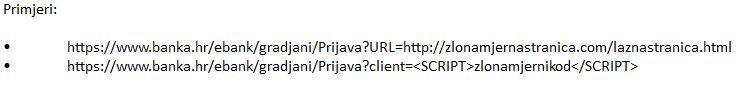

Cross-site Scripting (XSS)

Kod XSS napada radi se o tome da se unutar korisnikovog web preglednika pokušava izvršiti zlonamjerna skripta, koji napadaču daje mogućnost izvedbe zlonamjernih postupaka. Konkretno kod phishinga, u e-mail poruci koju je korisnik dobio, napadač je ubacio URL koji u sebi ima ugrađenu zlonamjernu skriptu koja se pokušava izvršiti na korisnikovom računalu. Ugrađena zlonamjerna skripta se izvršava unutar web preglednika. Na taj način napadač dolazi do korisnikovih podataka koje može iskoristiti za pristup sustavu. [24]

Slika 7: Primjeri URL-a s ugrađenom zlonamjernom skriptom

--Ivasimuni 14:25, 20. siječnja 2013. (CET)

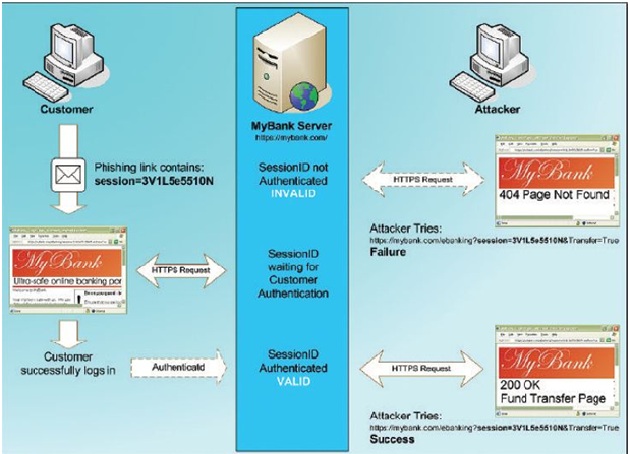

Upravljanje sjednicama

Kako su HTTP i HTTPS conectionless protokoli, web aplikacije su te koje moraju imati realizirane vlastite metode praćenja i upravljanja sjednicama. U te svrhe se koristi identifikator sjednica (SessionID), koji se implementira preko cookia, skrivenih polja unutar forme ili preko URL-a pomoću GET metode. Kako se ovo može iskoristiti kod phishinga? Iskorištava se tako da napadač pošalje korisniku e-mail koji sadrži link na pravu web stranicu, ali link u sebi sadrži predefinirano polje SessionID. Kada se korisnik prijavi u sustav preko takvog linka, a napadaču je poznata vrijednost SessionID jer ju je on predefinirao, i napadač može ostvariti pristup tom sustavu. Problem koji se ovdje javlja je to što napadač ne zna vrijeme kada će se korisnik prijaviti u sustav putem dobivenog linka (od napadača). Zbog toga napadač kontinuirano (u nekakvim vremenskim intervalima) pokušava pristupiti sustavu s predefiniranim SessionID-om. Napadačevi pokušaji pristupa sustavu će biti tak dugo odbijani dok se korisnik ne prijavi u sustav preko linka iz e-maila. [24]

Slika 8: Upravljanje sjednicama

Uvjeti koji trebaju biti zadovoljeni kako bi ova tehnika provođenja phishing napada uspjela su:

• Web aplikacija treba sadržavati propuste u implementaciji upravljanja sjednicama

• Napadač treba korisnika „nagovoriti“ da klikne na link koji se nalazi u e-mailu

• Znati (predvidjeti) trenutak kada će se korisnik prijaviti u sustav putem linka koji se nalazi u e-mailu

--Ivasimuni 14:26, 20. siječnja 2013. (CET)

Prikupljanje podataka praćenjem aktivnosti korisnika

Prikupljanje podataka praćenjem aktivnosti korisnika je tehnika gdje se napadač koristi programima poput key-loggera kako bi dohvatio na primjer korisničko ime i lozinku prilikom korisnikova unosa u formu za prijavu na neki sustav. Key-logger je program koji bilježi aktivnosti korisnika na njegovom računalu. Key-logger takve podatke prosljeđuje korisniku. [24]

--Ivasimuni 14:27, 20. siječnja 2013. (CET)

Ranjivosti unutar web preglednika

Često se iskorištavaju i ranjivosti unutar samog web preglednika. U današnje web preglednike se ugrađuje sve više i više funkcionalnosti, a samim time se i povećava broj propusta. Iako se proizvođači trude konstanto poboljšavati i krpati sigurnosne propuste u web preglednicima, problem se javlja sa strane korisnika koji često zanemaruju obavijesti o potrebi skidanja i instaliranja zakrpa koje je izdao proizvođač. [24]

--Ivasimuni 14:27, 20. siječnja 2013. (CET)

Kako se zaštiti od phishinga?

Kako bi se obranili, odnosno kako ne bi nasjeli na ovakav tip prijevare pomoći će vam slijedeći navedeni koraci [28]:

• Zaštitite se od spamova. Posebno obratite pozornost na elektroničku poštu koja dolazi od nepoznatih pošiljatelja, u kojima se od vas traže osobni podaci ili financijske informacije, nisu personalizirane i pokušavaju vas uznemiriti kako bi izazvali sumnju u vama i natjerali vas da reagirate brzo i nepromišljeno, naravno što rade tako da vam daju zastrašujuće informacije. Na primjer da u poruci piše kako je došlo do upada na PayPal i kako lozinke svih korisnika PayPal-a otkrivene te je putem navedenog linka u poruci potrebno odmah promijeniti lozinku.

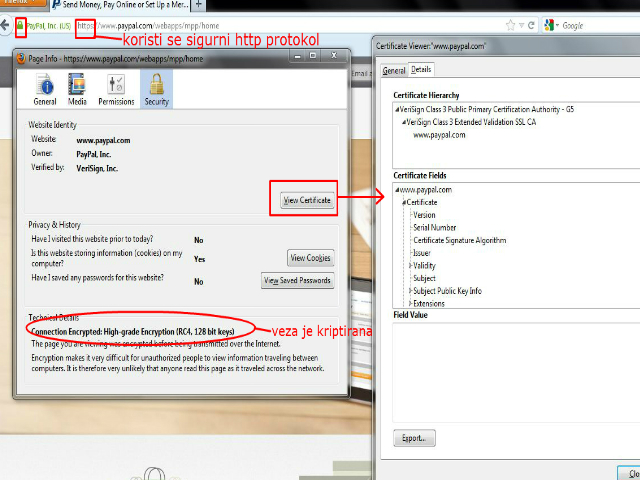

• Razmjenjujte osobne podatke i povjerljive informacije samo preko sigurnih web stranica. Na primjer kada se radi o nekakvim online transkacijama (plaćanje računa putem e-bankarstva, kupnja na eBay-u i sl.) provjerite da se s desne strane adrese u vašem web pregledniku nalazi ikona lokota ili da piše da se radi o sigurnom HTTP protokolu (HTTPS), a ne HTTP-u. Provijeriti da je takva veza kriptirana, te provijeriti valjanost certifikata.

Slika 9: PayPal - prava stranica

• Ne otvarati linkove i priloge u elektroničkoj pošti koje su pristigle od nepoznatih i sumnjivih pošiljatelja.

• Nikad ne šaljite osobne i financijske informacije putem elektroničke pošte (i bilo kojim drugim putem), pa čak i onda kada poznajemo i bliski smo sa primateljem elektroničke pošte.

• Nikad ne unosite osobne podatke u pop-up prozore, ne otvarajte linkove iz pop-up prozora.

• Zaštitite svoje računalo koristeći firewall, spam filtere i anti-virus.

• Redovito provjeravajte korisničke račune kako bi se uvjerili da se nisu dogodile nekakve neodobrene transakcije.

--Ivasimuni 15:28, 20. siječnja 2013. (CET)

Stvarni primjeri phishinga

Primjer 1 - ANZ

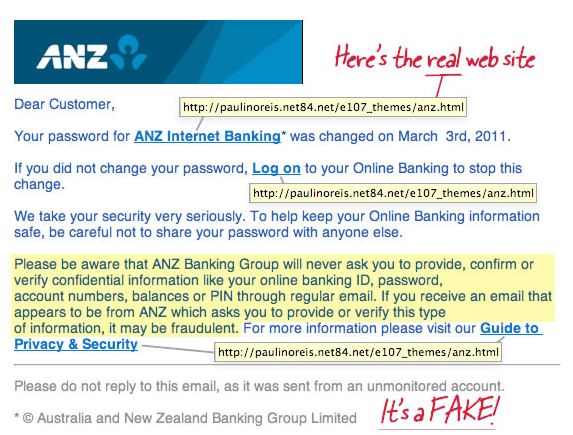

Slika 10: Phishing poruka - ANZ [29]

Na slici 7 je prikaz e-mail poruke koju se dobivali korisnici jedne banke, u kojoj piše da se korisnikova lozinka promijenila na navedeni datum. Ako korisnik nije taj koji je promijenio svoju lozinku neka klikne da dani link kako bi spriječio promjenu svoje lozinke. Međutim link vodi na adresu (označeno na slici 8) što sigurno nije prava stranica banke.

Slika 11: Phishing obrazac - ANZ [29]

Klikom na taj link otvara se lažna stranica banke koja izgleda potpuno isto kao i prava stranica banke. U obrascu sa slike 8 vidi se da se od korisnika traže podaci o bankovnoj kartici (ime vlasnika kartice, broj kartice i lozinka, te pin).

Zašto bi onda korisnik slijedio takav link, pa zato što u poruci nije direktno naveden link, nego je link stavljen u obliku „ANZ Internet Banking“, „Log on“ i „Guid to Privacy & Security“.

--Ivasimuni 16:25, 20. siječnja 2013. (CET)

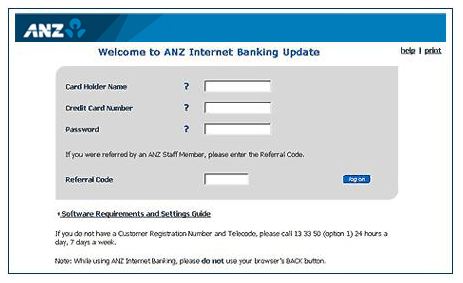

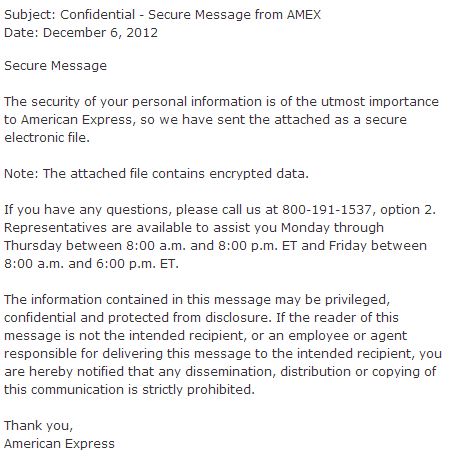

Primjer 2 - AMEX

Poruka prikazana na slici 10 dolazi sa prilogom koji sadrži virus. Poruka se ne smije otvarati i treba ju odmah izbrisati.

Slika 12: Phishing pruka - AMEX [32]

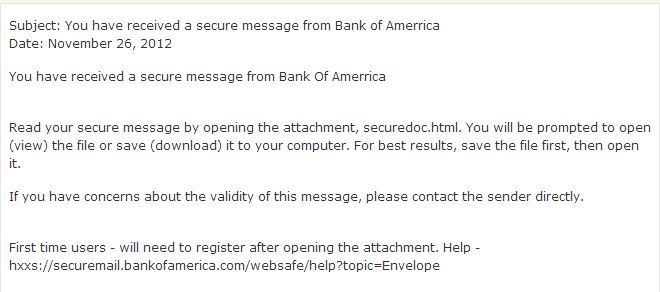

Primjer 3 - Bank of America

Poruka prikazana na slici 11 dolazi s prilogom u kojem na pravi pogled izgleda da se nalazi html daoteka "securedoc.html", a zapravo je riječ o izvršnoj datoteci.

Slika 13: Phishing pruka - Bank of America [32]

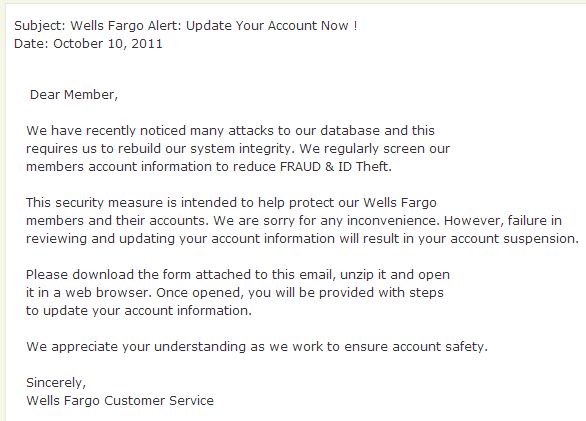

Primjer 4 - Wells Fargo

I ova poruka, kao i u prethodna dva primjera, sadrži .zip prilog u kojem se nalazi web stranica (.html datoteka). Ta web stranica izgleda kao da je prava stranica Wells Fargo-a, ali unošenjem korisničkih podataka i informacija o kreditnoj kartici putem .html datoteke iz .zip priloga, šalju se drugoj malicioznoj stranici.

Slika 14: Phishing pruka - Wells Fargo [32]

--Ivasimuni 20:45, 20. siječnja 2013. (CET)

Pharming

Kao i ostale računalne i online prijevare pharming služi kako bi kriminalci došli do identiteta korisnika temeljem prijevare. Princip rada pharming prijevare se temelji na iskorištavanju ranjivosti prilikom lociranja i spajanja korisnika na različite usluge na internetu. Za razliku od phishinga koji je više orijentiran na korisnika, pharming se služi manipuliranjem komponentama sustava. Pharming nije ništa drugo nego kada obični korisnik pokuša pristupiti određenoj web stranici kojoj vjeruje tada umjesto pojavljivanja njegove stranice pojavi se ista stranica samo koja u sebi ima kod koji kada korisnik unese svoje podatke zabilježi ono što je unio.

Pharming napad se može izvršiti na razne načine a to su [9]:

• Napadi na razini lokalne mreže

• Napadi registriranjem domene

• Napadi podešavanjem domena

• DNS krivotvorenje

• Manipulacija web pretraga

--Renato 15:44, 15. siječnja 2013. (CET)

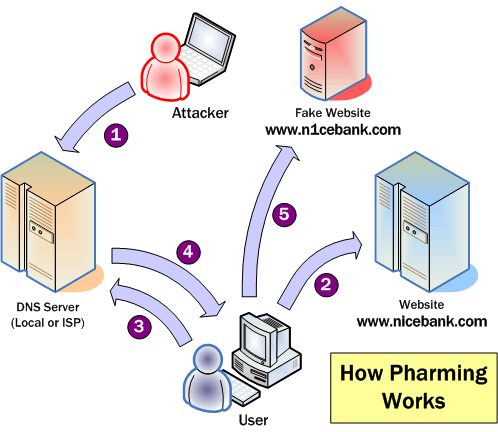

Princip izvođenja pharming napada

Slika 15: Koraci izvođenja pharming napada [33]

Slika prikazuje princip na koji se izvodi tipični pharming napad.

Prvi korak je da napadač uzme kao metu DNS servis koji koristi korisnik. Napadač se koristi raznim tehnikama kako bi uspio primijeniti IP adresu web poslužitelja (u primjeru sa slike to je www.nicebank.com) na IP adresu web poslužitelja koji sadrži lažnu kopiju ( u primjeru sa slike to je “www.n1cebank). U drugom koraku korisnik želi otići na web stranicu www.nicebank.com. U trećem koraku izvršava se http upit koji se šalje na DNS server kako bi dobio IP adresu stranice koju je korisnik zatražio. U četvrtom koraku, pošto je DNS server napadač prethodno zarazio (“otrovao”), kao rezultat upita DNS server vraća IP adresu lažnog web poslužitelja. Peti korak prikazuje kako je korisnikovo računalo prevareno i misli kako je dobiveni odgovor na poslani http upit dobar i da je to prava IP adresa web poslužitelja. Na taj način korisnik je prevaren i nalazi se na lažnoj stranici koju kontrolira napadač. [33]

--Ivasimuni 21:36, 20. siječnja 2013. (CET)

Ostali oblici prijevare

Baiting

Baiting je vrsta socijalnog inženjeringa koji se temelji na znatiželji korisnika. Klasičan primjer baitinga je ostavljanje nekog prijenosnog medija tipa CR ili USB memorija na uočljivom mjestu u poduzeću sa ciljem da u osobi koja ga pronađe pobudi sumnju odnosno znatiželju. Ukoliko se radi o organizaciji to znači da bi se na CD trebalo napisati zanimljiv naslov tipa "Plaće direktora za mjesec Prosinac" ili slično. Osoba koja pronađe takav medij zasigurno bude mislila kako može pronaći podatke kojima nema pristup te će vrlo rado učitati taj CD kako bi vidjela zanimljive informacije no zapravo na mediju se nalazi zloćudni softver koji nakon pokretanja ima mogućnost napraviti ogromnu štetu organizaciji putem interne mreže [11].

Najpoznatiji primjer bating-a je virus Anna Kournikova, koji se pojavio 11. Veljače 2001 godine, širio se putem e-mail poruka kao standardni virus koji se širi uzimajući kontakte iz Microsoft Outlook liste kontakata. Virus sam po sebi nije bio tehnički kompliciran, upravo naprotiv { tadašnji 20-godišnjak Jan de Wit, kreator virusa, izgenerirao ga je pomoću programa VBSWG (Visual Basic Script Worm Generator). Tajna "uspjeha" virusa je ležala upravo u socijalnom inženjeringu. Naime, Anna Kournikova, svjetski poznata ruska teniska igračica, naročito zbog svog izgleda, bila je vrlo popularna oko 2000. godine (na kraju 2001. godine je bila osma najtraženija žena prema Google tražilici), što je bio odličan izbor za pobuditi interes žrtve napada. Zanimljivo je napomenuti da su žrtve napada bile i brojne žene, koje su dalje širile virus po cijelom svijetu. Ironična je činjenica da e-mail poruka nije sadržavala ikakvu sliku Anne Kournikove, već samo virus koji je tako nazvan čineći ga neodoljivim za pokretanje.

--Renato 11:04, 16. siječnja 2013. (CET)

Hoax

Iako ne spada u direktnu krađu i prevaru korisnika Hoax je način zastrašivanja i dezinformiranja korisnika putem elektroničke pošte. Klasični primjer hoax-a su kružne elektroničke poruke koje korisnik mora proslijediti dalje. Autori kreiraju jako uvjerljive hoax poruke kako bi nagovorili korisnike na slanje više desetaka mail-ova na adrese svojih prijatelje u nadi da će time što pošalju poruku pomoći sebi i drugima, zaraditi ili da će im se dogoditi super stvar u životu.

Same financijske ili neke druge koristi autor hoax-a nema osim što ovim načinom može određenoj kompaniji smanjiti kredibilitet i ugled ili stvoriti paniku kod korisnika pa je tako prije nekoliko godina kružio e-mail koji je navodno stigao od Microsofta gdje se tvrdilo da ukoliko primimo nepoznati e-mail moguće je da se u njemu nalazi virus te se ne smije na njega ni kliknuti, niti otvoriti niti brisati prvih 48 sati u protivnom će se aktivirati i obrisati operacijski sustav [10].

--Renato 14:39, 20. siječnja 2013. (CET)

Oblici hoaxeva

Hoax kao upozorenje o štetnim programima koji se sastoje od lažnog upozorenja o novim virusima, crvima, trojanskim konjima i ostalim oblicima malicioznog koda. Oni korisnici koji dobiju takvo upozorenje, nažalost prosljeđuju ga svojim prijateljima i poznanicima , imajući dobre namjere, kako bi ih upozorili. Često tvorci takvih poruka objašnjavaju kako će ima taj navodno novi virus ili crv obrisati sve podatke, uzrokovati oštećenje diska i sl. Također oni koji rade takve poruke pozivaju se na poznate organizacije kao što su IBM, Microsoft i sl. [30]

Hoaxi kao lanaci sreće i zarade su poruke u kojima se primatelju obećavaju novac, mobiteli, igrače konzole, putovanja ili neki drugi pokloni, ako tu dobivenu poruku proslijede na određeni broj adresa. Također poruke mogu biti i neprijateljski nastrojene, u smislu da ako onaj koji je primi poruku i ne proslijedi dalje na određeni broj adresa, da će im se nešto loše dogoditi, neće imati sreće ili da će umrijeti. [30]

Hoaxi kao lažni zahtjevi za pomoć su poruke u kojima se navodi da se prosljeđivanjem poruke dalje na neki broj adresa pomaže bolesnim i nemoćnim osobama ili gladnoj djeci u Africi i sl. Najčešći hoxevi ovakvog tipa zasnivaju se na priči o bolesnom djetetu kojemu je potrebna pomoć, a prosljeđivanjem poruke će neka velika poznata kompanija donirati novac. Još jedan od primjera je poruka u kojoj se navodi kako netko traži nestalu osobu, te se moli da se daljnjim slanjem takve poruke pomogne u potrazi za nestalom osobom. [30]

Hoaxi kao zastrašujuće i prijeteće poruke kojima se pokušava zastrašiti primatelja, te da takvu poruku proslijedi dalje svima koje poznaje. Najčešći primjer je kako je porukom stigao i virus, te jedini način da se on ukloni je da se ta poruka proslijedi dalje točno na određeni broj adresa. [30]

Hoaxi kao lažne peticije u kojima se poziva primatelja takve poruke da „potpiše“ peticiju za neku stvar, te da takvu poruku proslijedi dalje kako bi i drugi mogli sudjelovati u potpisivanju peticije. Potpise kod ovakvih online peticija putem elektroničke pošte je jako lako krivotvoriti, te velike organizacije nikad ne koriste ovakav način za skupljanje potpisa. [30]

Kompromitirajući hoaxi oni koji nekoj organizaciji narušavaju ugled. Takve poruke sadrže potpuno lažne ili izmijenjene navode o nekoj organizaciji, tvrtki ili osobi. Glavni cilj takvih poruka je narušavanje nečijeg ugleda.[30]

Na kraju da još dotaknemo i takozvanih bezazlenih hoxeva. Radi se o porukama za koje se odmah vidi da su lažne, ali se ipak prosljeđuju dalje zato što je sadržaj takvih poruka zanimljiv ili smiješan. [30]

--Ivasimuni 19:43, 20. siječnja 2013. (CET)

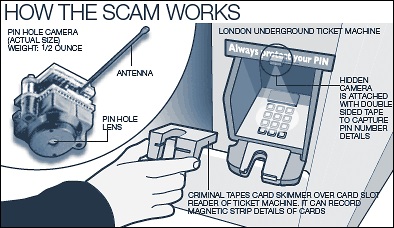

Card skimming

Najčešći oblik kartične prijevare je takozvani card skimming koji spada u kategoriju računalnih prijevara pod phishing. Card skimming je prijevara koja se odnosi na ilegalnu kopiranje korisnikovih informacija sa magnetske vrpce kreditne ili debitne kartice koju korisnik stavi u bankomat [20].

Slika 16. Card Skimming

Sam napad se sastoji od dva koraka/uređaja. Napadač na bankomat ugradi uređaj koji izgleda identično kao utor na bankomatu samo je malo modificiran tako da uspije pročitati podatke sa magnetne vrpce. Kada je korisnik ubacio karticu u bankomat ona je skenirana i prikupljeni su svi osobni podaci o korisniku no da bi mogao napadač koristiti korisnikovu karticu potreban mu je i PIN. Napadač može doći do korisnikovog PIN-a putem kamere koja je ugrađena u bankomat i koja snima koji PIN je korisnik unio. Nakon što je dobio sve podatke sa magnetne vrpce i saznao PIN napadač može bez problema kreirati kopiju kartice i podizati novce sa računa korisnika kao da to korisnik radi osobno.

--Renato 16:43, 15. siječnja 2013. (CET)

Video o tome kako prepoznati bankomat s takvim uređajem, te smanjiti vjerojatnost da budete prevareni na ovaj način možete pogledati na slijedećem linku: http://youtu.be/4f8LOz_-Q1I

--Ivasimuni 21:01, 20. siječnja 2013. (CET)

Literatura

[1] Miroslav Bača: Uvod u računalnu sigurnost, Narodne novine, Zagreb 2004.

[2] Konvencija o kibernetičkom kriminalu i kazneni zakon Republike Hrvatske (http://www.pravst.hr/zbornik.php?p=13&s=26), 9.1.2013.

[3] Izvadak iz kaznenog zakona (http://www.cadlab.fsb.hr/download/kazneni_zakon.pdf), 9.1.2013.

[4] Computer Fraud (http://en.wikipedia.org/wiki/Computer_fraud), 12.1.2013.

[5] Jodie Hoang Sentenced for Computer Fraud (http://crime.about.com/od/news/p/hoang_j.htm), 12.1.2013.

[6] Famous Hackers (http://www.ranker.com/list/the-most-infamous-hackers-of-all-time/ready-to-startup), 12.1.2013.

[7] Spoofing - sigurnost i zaštita djece na internetu (http://sigurnost.tvz.hr/Spoofing/), 15.1.2013.

[8] Spoofed/Forged Email (http://www.cert.org/tech_tips/email_spoofing.html), 15.1.2013.

[9] Pharming CCERT-PUBDOC 2008-03-223 (http://www.cert.hr/sites/default/files/CCERT-PUBDOC-2008-03-223.pdf), 15.1.2013.

[10] Hoaxing - sigurnost i zaštita djece na internetu (http://sigurnost.tvz.hr/Hoaxing/), 15.1.2013.

[11] Social engineering (Security) (/http://en.wikipedia.org/wiki/Social_engineering_(security)#Baiting), 16.1.2013.

[12] JBIC | Warning (http://www.jbic.go.jp/en/about/news/alert_mail/index.html), 17.1.2013.

[13]The Kevin Mitnick/Tsutomu Shimomura affair (http://www.gulker.com/ra/hack/), 17.1.2013.

[14]iOS URL Spoofing (http://www.macnn.com/articles/10/11/29/apps.can.hide.fake.urls.to.fool.surfers/), 17.1.2013.

[15] Fraud (http://en.wikipedia.org/wiki/Internet_fraud), 17.1.2013.

[16] The Charity Scam never gets old (http://www.scambusters.org/charity.html), 17.1.2013.

[17] Internet dating and romance scams (http://travel.state.gov/travel/cis_pa_tw/financial_scams/financial_scams_4554.html), 17.1.2013.

[18] Stock Market Manipulation (http://voices.yahoo.com/stock-market-manipulation-techniques-illegal-8872877.html), 18.1.2013.

[19] Work-at-home Scams (http://www.fbi.gov/news/stories/2009/april/workathome_041709), 18.1.2013.

[20] Kako spriječiti prijevare bankomat (http://download.rersoft.com/hr/finance-and-investment/how-to-prevent-atm-fraud.html), 18.1.2013.

[21] Buying a car online? (http://www.fbi.gov/news/stories/2011/august/car_081511), 19.1.2013.

[22] Online Shipping/Reshipping Scams (http://www.thatsnonsense.com/viewdef.php?article=reshipping_scams), 19.1.2013.

[23] Sankcioniranje cyber nasilja prema novom Kaznenom zakonu (http://www.iusinfo.hr/dailycontent/Topical.aspx?id=13063), 19.1.2013.

[24] The Phishing Guide - Understanding & Preventing Phishing Attacks (http://www-935.ibm.com/services/us/iss/pdf/phishing-guide-wp.pdf), 20.1.2013.

[25] OWASP (https://www.owasp.org/index.php/Man-in-the-middle_attack), 20.1.2013.

[26] Technical Trends in Phishing Attacks (http://tinyurl.com/aso5j7m), 20.1.2013.

[27] Carnet - socijalni inženjering (http://www.cis.hr/www.edicija/LinkedDocuments/CCERT-PUBDOC-2006-11-172.pdf), 20.1.2013

[28] 8 Ways To Prevent Phishing Scams (http://www.identitytheftkiller.com/prevent-phishing-scams.php), 20.1.2013.

[29] Real-Life Examples (http://www.ctrustnetwork.com/c185p1/scams-and-protection/phishing-scams/real-life-examples.html), 20.1.2013.

[30] CERT - O hoaxima (http://www.cert.hr/hoax), 20.1.2013.

[31] Kazneni zakon (http://narodne-novine.nn.hr/clanci/sluzbeni/2011_11_125_2498.html), 20.1.2013.

[32] Phish Bowl: Fraudulent email examples (http://www.it.cornell.edu/security/safety/phishbowl.cfm), 20.1.2013.

[33] Pharming on the Net (http://palizine.plynt.com/issues/2006Mar/pharming/), 20.1.2013.