Računalni kriminal/cyber kriminal

Alen Brkić, Šime Babić, Ante Blažević

Sadržaj |

Uvod

Globalne računalne mreže stvorile su mogućnosti za nove oblike kriminala. Računalni kriminal ili "cyber crime" zapravo nije zasebna vrsta kriminala, to je zajednički naziv za, svima nam poznat i običan, kriminal počinjen pomoću računala ili nekog drugog elektroničkog medija i za kriminalne radnje specifične računalima i elektroničkim medijima. Računalni znanstvenici i ostali stručnjaci iz područja sigurnosti kažu kako je upravo ova vrsta kriminala najbrže rastuća prijetnja, kako stalnim porastom kriminalnih radnji, njihovih počinitelja ali i žrtava, tako i porastom broja „inovativnih“ oblika kriminalnih radnji koje su učinjene pomoću računala.

Specifičnost ove vrste kriminala jest da se pojavljuje poseban, sofisticiran, tehnički potkovan, opsjednut, a nerijetko i osvetoljubiv pojedinac kome se je teško suprotstaviti, a još teže i zaustaviti. Nadalje, kriminalne radnje koje nisu specifične za računalni kriminal poput krivotvorenja, piratstva, prijevare te protuzakonitog prisluškivanja i praćenja već su unaprijed uređene zakonskim i pravnim normama. Ovdje se dolazi do problema, a to je da kaznena djela neovlaštenog korištenja računala i računalnih mreža ne podliježu već spomenutim zakonskim odredbama. Razvojem tehnologije i računarstva, računalni kriminalci dobivaju nove alate i otvaraju im se nove mogućnosti integracije (implementacije) „tradicionalnog“ kriminala s računalnim svijetom. Krivotvorenje i piratstvo postojalo je i mnogo prije pojave računala, kao i krađa informacija, protuzakonito prisluškivanje i praćenje. Promatrajući činjenice možemo si postaviti sljedeće pitanje, a to je zašto bi se drukčije tretirala offline i online kriminalna radnja?

Suzbijanje učinaka i samih djela računalnog kriminala je nešto s čime se moraju suočiti zakonodavna tijela i to u represivnom i preventivnom smislu. Institucije koje se bore protiv računalnog kriminala bi se, u prvom redu, trebale kvalitetno educirati, tehnološki osuvremeniti, te biti u stanju brzo se prilagoditi i neprestano mijenjati i usavršavati. Pogrešno je čekati da praksa pokaže sve moguće oblike i zloupotrebe računalnog kriminala pa tek onda analizirati štetu i preventivno djelovati. Nadalje, potrebno je razvijati stručnjake na tom području koji će biti u stanju neprestano analizirati i prognozirati buduće oblike kriminala te na taj način preventivno djelovati na iste.

Internet je toliko ranjiv i nesiguran zbog velikog broja korisnika, te je zbog toga idealno sklonište za kriminalce različitog tipa. Nasilje preko Interneta ponekad može biti i ozbiljnije od nasilja u stvarnom svijetu zbog toga što žrtva može svaki puta ponovno pročitati što je nasilnik o njoj napisao ili koju je sliku postavio, dok se uvrede u verbalnom obliku mogu lako zaboraviti. Internet, na neki način, daje nasilnicima mogućnost anonimnosti što je jedan od razloga poticanja nasilnog ponašanja. Prilikom računalnog kriminala obraća se pozornost na:

- Cilj napada- napadaju se servisi i sadržaji koji se nalaze na mreži, te se kradu usluge, podaci ili identitet, oštećuju se ili uništavaju dijelovi ili cijela mreža i računalni sustavi, ili se pak ometa funkcioniranje njihovog rada.

- Alat- moderni (cyber) kriminalci ne „prljaju“ ruke na način da koriste računala u realizaciji svojih namjera. Ovakva oružja u kriminalu su posebno popularna kod dječje pornografije i online prodaje nedozvoljene robe poput droge, ljudskih organa, djece, oružja i sl.

- Okruženje u kojem se napadi odvijaju- ono služi za prikrivanje kriminalnih radnji (pedofilija).

- Dokaz- slično kao i u tradicionalnom kriminalu dok se pojavljuju alati kojima su izvršene kriminalne radnje (ubojstva i sl.), tako i u računalnom kriminalu, samo što se to ovdje odnosi na mrežu i ICT koji se mogu javiti kao dokazi protiv počinitelja.

--Anblazevi 18:58, 20. siječnja 2013. (CET)

Tipovi računalnog kriminala

Današnje je doba svakako doba vladavine računala. Ona su u našim domovima, radnim mjestima, automobilima, doslovno na svakom koraku. Nadalje, danas zasigurno ne postoji organizacija koja je uspjela izbjeći interes počinitelja koji se bave računalnim kriminalom. Taj se interes može definirati kao napad, iako se vrlo često koriste termini poput provale ili upada. Teško je u potpunosti razlikovati kada se radi o provali a kada o upadu, iako se ta dva pojma kod računalnog kriminala mogu razdvojiti i barem malo razlikovati. Kada govorimo o napadu kojim počinitelj probija sustave računalne sigurnosti i ima neke materijalne koristi od takvog napada, onda je riječ o provali, dok, s druge strane počinitelj probija sustave sigurnosti bez cilja ostvarivanja materijalne koristi, tada je riječ o upadu. Nadalje, razlikovat ćemo uspješan napad i napad u pokušaju, gdje je uspješan napad takav napad koji je u konačnici rezultirao probijanjem sustava sigurnosti, dok je napad u pokušaju, kao što sama riječ kaže, pokušaj probijanja sustava ali bezuspješno. Različiti dokumenti na različite načine klasificiraju oblike računalnog kriminala, ali za primjer je uzet deseti kongres UN-a o računalnom kriminalu kojim se ustanovljuje da postoji dvije pod kategorije ovog kriminala i to:

- Cyber kriminal u užem smislu- svako nezakonito ponašanje usmjereno na elektronske operacije sigurnosti računalnih sustava i podataka koji se u njima obrađuju, te

- Cyber kriminal u širem smislu- svako nezakonito ponašanje vezano za ili u odnosu na računalni sustav i mrežu, uključujući i takav kriminal kakvo je nezakonito posjedovanje, nuđenje i distribuiranje informacija preko računalnih sustava i mreža.

Na kongresu su, također, navedeni i konkretni oblici ovog kriminala, to su sljedeći:

- Neovlašteni pristup računalnom sustavu ili mreži kršenjem mjera sigurnosti;

- Oštećenje računačnih podataka ili programa;

- Računalne sabotaže (brisanje ili promjena ulaznih podataka);

- Neovlašteno presretanje komunikacija (prema, od ili unutar računalnih sustava i mreža);

- Računačna špijunaža (poslovne tajne i sl.)

Kod računalnog kriminala najčešće se pojavljuju:

- Računalni falsifikati

- Računalne krađe

- Tehničke manipulacije uređajima ili elektronskim komponentama uređaja

- Zloupotrebe sustava plaćanja kao što su manipulacije i krađe kreditnih kartica ili korištenje lažnih lozinki u nezakonitim financijskim aktivnostima

U Enciklopediji cyber kriminala navodi se da FBI i National White Collar Crime Center u SAD-u otkrivaju i prate sljedeće oblike nedozvoljenog ponašanja:

- Upade u računalne mreže

- Industrijsku špijunažu

- Softversko piratstvo

- Dječja pornografiju

- Spam

- Sniffing lozinki

- Pharming

- Krađu kreditnih kartica

S obzirom na tip počinjenih djela cyber kriminal može biti:

- Politički, kojeg čine:

- Cyber špijunaža

- Hakiranje

- Cyber saboraža

- Cyber terorizam

- Cyber ratovanje

- Ekonomski, kojeg čine:

- Cyber prijevare

- Krađa Internetskih usluga i vremena

- Cyber industrijska špijunaža

- Prijevare pomoću Internetskih aukcija (lažno prezentiranje proizvoda, neisporučivanje…)

- Proizvodnja i distribucija nedozvoljenih i štetnih sadržaja:

- Dječja pornografija

- Pedofilija

- Vjerske sekte

- Širenje rasističkih i sličnih ideja i stavova

- Zloupotreba žena i djece

- Manipulacija zabranjenim proizvodima, supstancama i robama:

- Drogom

- Ljudskim organima

- oružjem

- Povrede cyber privatnosti:

- Nadgledanje e-pošte

- Spam

- Prisluškivanje

- Praćenje e- konvencija

Veliki broj različitih klasifikacija sam po sebi pokazuje raznovrsnost ovih djela i kompleksnost njihovih pojavnih oblika, ali i različitost kriterija koji se koriste. U svakom slučaju to bi, pored upada u računalne sustave i mreže, špijunaže, sabotaže i piratstvo, bili maliciozni kodovi, odnosno njihova proizvodnja i distribucija. Posebno su brojna djela diseminacije nedozvoljene robe ili pružanje nedozvoljenih usluga, čemu se može dodati i cyber terorizam, kao i krađa identiteta te razne zloupotrebe kreditnih kartica. --Anblazevi 18:58, 20. siječnja 2013. (CET)

Internet i nasilje

Nasilje preko interneta, poznatije kao „cyberbullying“, je pojam za svaku komunikacijsku aktivnost posredstvom računalne tehnologije koja se može smatrati štetnom za pojedinca. Ovaj oblik nasilja nad djecom obuhvaća situacije kad je dijete izloženo napadu nekog drugog djeteta, tinejdžera ili grupe djece ili odrasle osobe, putem Interneta. Postoje dvije vrste nasilja preko interneta: izravan napad i napad preko posrednika. Izravan napad događa se kad maloljetnik:

- šalje uznemirujuće poruke mobitelom, e-mailom ili na chatu

- ukrade ili promijeni lozinku za e-mail ili nadimak na chatu

- objavljuje privatne podatke ili neistine na chatu, blogu ili internetskoj stranici

- šalje uznemirujuće slike putem e-maila ili MMS poruka na mobitelu

- postavlja internetske ankete o žrtvi

- šalje viruse na e-mail ili mobitel

- šalje pornografiju i neželjenu poštu na e-mail ili mobitel

- lažno se predstavlja kao drugo dijete.

Drugi oblik nasilja preko Interneta je napad preko posrednika koji uključuje neku treću osobu koja najčešće nije ni svjesna toga. Za primjer možemo uzeti kada jedno dijete dozna lozinku ili nadimak na chatu što može iskoristiti kako bi u ime žrtve slalo uznemirujuće poruke prijateljima i sl. Najčešće se radi o šali, ali i ta šala može imati ozbiljne posljedice kao što su:

- svađa s prijateljima

- isključenje nadimka ili adrese e-pošte na chatu

- kazna od strane roditelja i sl.

Ovaj oblik nasilja predstavlja najopasniju vrstu nasilja zato jer često uključuje odrasle osobe među kojima je mnogo ljudi s lošim namjerama.

Cyberstalking

Cyberstalking je oblik cyberbullyinga u kojem glavnu ulogu često imaju odrasli. Ovaj oblik nasilja može biti vrlo neugodan, a karakteristično je po slanju prijetećih elektroničkih poruka i iznošenja različitih neistina i poluistina o osobama. Razlikujemo nekoliko metoda cyberstalkinga, koje se međusobno razlikuju po različitim metodama komunikacije između žrtve i počinitelja:

- korištenje elektroničke pošte- dozvoljava osobama slanje teksta, slike, video i audio zapisa u sandučiće drugih osoba. Ova metoda se najčešće koristi za uznemiravanje ili prijetnju jednoj osobi.

- Korištenje novinskih grupa- počinitelji korištenjem ove metode uznemiruju veću grupu osoba šaljući im pritom lažne i uznemiravajuće poruke.

- Korištenje chatova

Osnovna karakteristika svih počinitelja je to što moraju doći u direktan kontakt sa žrtvom, što ujedno predstavlja temelj za prevenciju samog napada. Kvalitetna detekcija napada se zasniva na pravovremenoj procjeni primljene elektroničke pošte, te se u početnoj fazi detekcije može učinkovito detektirati počinitelja što dalje rezultira kvalitetnijim dokazima o počinjenom djelu. Među dokaze ove vrste napada ubrajamo izlazne medije s računalnog sustava (e-mail, IP adresa i sl.). Upornost je važna karakteristika ovog djela zbog toga što samo jedna uznemirujuća poruka ne spada u uznemiravanje zato jer nije učestali obrazac ponašanja. Počinitelji u virtualnom i fizičkom svijetu rade na vrlo sličan način, a to je da većina njih kombinira online aktivnosti s onim tradicionalnim (telefonski pozivi, dolazak pred kuću žrtve i sl.) Dakle, sve što se odnosi na nasilje putem Interneta uključuje poticanje mržnje, napade na privatnost, uznemiravanje, praćenje, vrijeđanje te širenje nasilnih i uvredljivih komentara. Može uključivati slanje okrutnih, ponekad i prijetećih poruka, kao i kreiranje internetskih stranica koje sadrže priče, crteže, slike i šale na račun žrtve.

Pojedinci koji se koriste ovom metodom računalnog kriminala svoje mete najčešće pronalaze na chat stranicama, forumima i socijalnim mrežama. Takve stranice predstavljaju nepresušan izvor novih žrtava te omogućuju lako i jednostavno prikupljanje podataka i informacija koje se onda koriste kako bi se žrtve uznemiravale i maltretirale. Razvratne elektroničke poruke, pogrdni i omaložavajući telefonski pozivi i sms poruke te ostale slične aktivnosti koje imaju negativan utjecaj na primatelja istih svrstavaju cyberstalking u računalni kriminal. Dakle, pod pojmom cyberstalking podrazumijevamo korištenje interneta i ostalih elektroničkih sredstava u svrhu uznemiravanja pojedinca, grupe ili organizacije. Cyberstalking može uključivati klevetu tj. širenje lažnih izjava o pojedincu, grupi ili organizaciji, praćenje, prijetnje, krađu identiteta, oštećivanje povjerljivih podataka i/ili opreme, nagovaranje maloljetnika na seksualni čin te prikupljanje podataka i informacija koje se mogu iskoristiti za bilo koji od navedenih načina provedbe cyberstalkinga. Zakon Republike Hrvatske uznemiravanje definira kao: „Da bi se djelo karakteriziralo kao uznemiravanje mora udovoljiti kriteriju da razumna osoba, koja je u posjedu istih informacija kao i napadač, smatra da bi te informacije drugoj razumnoj osobi mogle naštetiti“. Cyberstalking se smatra kaznenim djelom jer se iza takvog djela krije želja počinitelja da kontrolira drugu osobu tj. žrtvu. Zbog anonimnosti koju Internet pruža svojim korisnicima, kod cyber-uznemiravanja je puno teže otkriti tko stoji iza napada, a samim time i zaštititi se, nego kod „običnog“ uznemiravanja (eng. stalking/offline stalking). To može biti pojedinac ili grupa koju žrtva poznaje ili pak potpuni stranac, što ovaj tip napada čni izuzetno neugodnim i nepredvidljivim.

Ključni faktori:

- lažne optužbe: mnogi napadači koji se koriste cyberstalkingom pokušavaju na neki način naštetiti reputaciji svoje žrtve kako bi se ljudi okrenuli protiv njih. Objavljuju lažne informacije i njima „preko cijelog interneta“ koristeći već postojeće web stranice ili stvarajući nove samo za tu svrhu

- pokušaj prikupljanja informacija o žrtvi: napadač/i može pristupiti obitelji, prijateljima i/ili kolegama svojih žrtava kako bi pokušali prikupiti povjerljive informacije

- praćenje žrtvinih online aktivnosti: svodi se na praćenje žrtvine IP adrese kako bi se prikupile informacije o žrtvi

- poticanje drugih na maltretiranje žrtve: mnogi cyberstalkeri pokušavaju uključiti druge pojedince u maltretiranje žrtve. To se najčešće ostvaruje širenjem lažnih informacija o žrtvi te predstavljanjem sebe kao žrtve a ne napadača

- napadi na podatke i opremu: pokušaji oštećenja žrtvine računalne opreme korištenjem raznovrsnog malicioznog softvera

--Anblazevi 18:58, 20. siječnja 2013. (CET)

Detaljnije o najčešćim vrstama računalog kriminala

Hakiranje

Hakiranje je aktivnost kojom pojedinac ili skupina pojedinaca neovlašteno pristupa informacijskom (računalnom) sustavu. Hakiranje se može definirati i kao „pobjeđivanje“ sigurnosnih sposobnosti računalnog sustava s ciljem dobivanja neodobrenog (ilegalnog) pristupa podacima i informacijama koje su pohranjene na tom sustavu. Neovlašteno otkrivanje lozinke, s namjerom neovlaštenog pristupa privatnim podacima organizacije kojoj korisnik pripada, je jedna od najraširenijih i najpoznatijih vrsta računalnog (cyber) kriminala. Uz bok joj stoji hakiranje IP adrese uređaja kako bi se ostvarila anonimnost prilikom provođenja kriminalnih radnji. Pojedinci koji se bave takvim radnjama nazivaju se, iako je to netočno, hakeri. Haker (eng. hacker) je pojam u računalstvu koji može značiti nekoliko stvari. Starije značenje riječi označava osobu koja zna puno o računalima i voli eksperimentirati s njima i činiti nove stvari. Danas, međutim, veoma često označava osobu koja se bavi nelegalnim računalnim aktivnostima, npr. pokušava upasti u računala drugih ljudi i/ili ih oštetiti koristeći maliciozni softver i ostale tehnike upada u računalni sustav. Ispravan naziv za takve osobe zapravo je kreker (cracker). Pravi početak hakerstva seže u 1969. godinu u kojoj su hakeri, Ken Thompson i Dennis Ritchie, napisali prvu verziju Unixa. Na čelu ARPANET-a bili su postavljeni bivši sveučilišni profesori. Najvažniji dio rada je vodila Network Working Group, tj. grupa odabranih studenata sa raznih sveučilišta. Radili su prema modelu otvorenog koda što znači da je svatko bio slobodan izreći svoju ideju na kojoj su kasnije timski radili. Izvorni kod cijelog rada i postignuća bio je javan kako bi ga drugi mogli upoznati i dalje razvijati. Krekerima su prethodili tzv. frikeri (eng. Phreaking - Phone+breaking) koji su tijekom šezdesetih godina pronašli način kako besplatno koristiti telefonske usluge. Naziv haker za računalne kriminalce proširio se u 80-im godinama prošlog stoljeća, i uključuje i osobe koje se u hakerskom slengu nazivaju script kiddies. To su osobe koje upadaju u tuđe računalne sustave koristeći softver trećih strana za koji jako slabo (ili skoro uopće ne) znaju kako rade. Korištenje pojma u negativnom značenju postalo je toliko dominantno da mnogo ljudi i ne zna za starije pozitivno značenje. Dakle, trenutno se riječ haker koristi s dva konfliktna značenja. Jedno od njih označava osobu koja ugrožava sigurnost računala (negativno značenje) a drugo označava izvrsnog poznavatelja računala koji nastoji iz njih izvući najbolje (pozitivno značenje). Krekeri su informatički entuzijasti koji pokušavaju istražiti nedovoljno poznate mogućnosti nove internet tehnologije, a dio njih je motiviran kriminalnim pobudama. S obzirom na motive, razlikuju se hakeri, tj. osobe koje iz neznanja ili znatiželje upadaju u tuđe sustave bez namjere da nanesu štetu, i krekere, tj. osobe s većim stupnjem znanja koje svjesno provaljuju u tuđe sustave u većini slučajeva iz koristoljublja (neovlašteno kopiranje podataka, prenošenje malicioznog softvera, mijenjanje ili brisanje postojećih podataka). Općenito, krekere možemo podijeliti u tri skupine:

1. bijele - osobe koje svoje znanje koriste kako bi testirale i poboljšale softver te surađuju s proizvođačima softvera (white hats)

2. crne - kriminalci koji namjerno uništavaju sustave (black hats)

3. sive - kombinacija bijelih i crnih, npr. špijuni (grey hats)

Napadu krekera je izložen svatko. Oni teže uzrokovanju neugodnosti, problema, komplikacija i štete drugima. Sebe smatraju intelektualno superiornima ostaloj populaciji. Prema iskustvima Jedinice za suzbijanje računalnog kriminala Scotland Yarda, krekeri su uglavnom muškarci, najčešće bijelci, u dobi od 15 do 30 godina, arogantni, nekulturni, neuredni, te često ljubitelji znanstvene fantastike. Nedostatkom zakonske regulative, računalni kriminal se sve više širi. Pošto se nije očekivalo širenje ARPANET-a, nije se pazilo na sigurnost već je bila bitna efikasnost i funkcionalnost mreže. To se pokazalo kao izrazito loš potez jer se ARPANET razvio u globalnu mrežu koju danas nazivamo Internet. Profesionalni računalni kriminalci često su plaćeni kao špijuni ili teže ostvarenju osobne materijalne koristi. Natječu se tko će biti originalniji i napraviti veću nepodopštinu ili štetu. Ponekad vode prave međusobne “virtualne ratove” te su česti i sukobi oko dokazivanja autorstva, a i međusobno se intenzivno špijuniraju.

Najpoznatiji hakeri:

Stvorivši tehnologiju stvoren je i jedan posve nov prostor koji je nazvan „cyberspace“ odnosno virtualni svijet. Iako fizički uopće ne postoji toliko je prilagođen sa stvarnim svijetom da je velik dio populacije postao ovisan o njegovim mogućnostima. Posrednik između stvarnog i virtualnog svijeta jest moderna računalna tehnologija koja omogućava uspostavljanje veze iz koje će se crpiti sve blagodati novih tehnologija. Upravo taj virtualni svijet pristupačan je svakome, nekome više, a nekom manje, sve ovisno o vještini i znanju. Poznavanje tehnologije ključna je riječ u „cyberspaceu“ jer ovisi o tome što će pojedinac učiniti kada pristupi virtualnom prostoru. Već spomenuta vještina i znanje od same povijesti računala ticala se genijalaca koji su nazivani hakerima.

Pojam hakera odnosno 'haka' javlja se 60-tih godina prošlog stoljeća zahvaljujući mladim studentima sa sveučilišta MIT koji su izrađivali tzv. programske prečace kako bi na brži i jednostavniji način riješili neku računalnu radnju. Njihova dotjerivanja bila su potrebna u to vrijeme jer su računala bila vrlo spora i s brojnim propustima. Od tog vremena do danas, neki računalni genijalci svoje znanje i vještinu su primijenili u svijetu kriminala i upravo zbog njih hakeri su došli na loš glas. Početak je bio puno drugačiji od onoga što se događa danas, jer u ono vrijeme tehnologija nije bila toliko rasprostranjena da bi netko svoje znanje upotrijebio na ilegalan način. Priča o hakerima taj karakter dobiva tek 80-ih godina 20 stoljeća.

Prvi hakerski dvojac, ujedno i povijesna imena računalne tehnologije, su Dennis Ritchie i Ken Thompson, koji su 1969. godine napravili novi standard koji su nazvali UNIX operativni sustav. Ovaj kreativni dvojac izradio je otvoreni operativni sustav za mikroračunala s kojim je olakšan dosadašnji rad sa računalom i mrežom. Ubrzo nakon predstavljanja UNIX je postao standardnim jezikom računala. Ritchie i Thompson svoje sposobnosti i znanje o računalima iskoristili su na više nego pohvalan način jer je njihovo ostvarenje velika povijesna prekretnica u računalnoj tehnologiji. Dennis Ritchie ujedno je i autor popularnog programskog jezika 'C'. U zlatnoj povijesti hakera također će ostati zabilježeni i genijalci kao što su Richard Stallman koji je 1980. napravio GNU operativni sustav i Linus Torvalds koji je 1991. napravio svjetski popularan operativni sustav LINUX. Kao što je već rečeno, zlouporabu hakerskog znanja početkom sedamdesetih primijenio je John Draper koji je otkrio način besplatnog telefoniranja. Korištenjem zviždaljke koju se moglo kupiti u kutiji zajedno sa pšeničnim žitaricama Draper, poznatiji kao „Cap'n Crunch“, otkrio je da zviždaljka stvara zvuk od 2600 Hz, te ako se puhne u slušalicu, telefonska govornica će vratiti novac. Njegovo otkriće početak je 'phreakinga' u kojem mu se pridružuje Abbie Hoffman i zajednički stvaraju bibliju o phreakingu, tj. na koji način dobiti besplatne telefonske usluge. 80-tih godina u svijetu hakera počelo se mnogo toga mijenjati. Tehnologija, među kojom i Interne,t brže se počela razvijati, a time i mogućnosti hakera. Njihove vještine omogućavale su im da upadnu u brojne računalne sustave koje su i zlorabili. U istom desetljeću započeli su i prvi hakerski ratovi i osnovane su hakerske grupe. Prva među grupama je „Legion of Doom“ koja je slovila kao grupa sa elitnim hakerskim genijalcima. Mladić pod nazivom Phiber Optik, pravog imena Mark Abene, bio je jedan od članova grupe, no nakon nesuglasica s vođom grupe izbačen je iz „Legion of Doom“. Nedugo nakon toga Phiber osniva svoju grupu nazvanu „Masters of Deception“ koja se početkom 90-tih sukobljava sa Doomom. Dvogodišnji cyber-rat završava kada su lokalne vlasti otkrile o kome je riječ, te privele članove obiju grupa. Phiber Optik, zbog izvršenja kazne, proveo je godinu dana u državnom zatvoru. Phiber i njegova družina nisu prvi koji su se zbog hakerskih radnji našli pred licem pravde. Robert Morris bio je prvi optuženi haker koji je 1988. godine napravio Internet crva koji je zarazio i srušio više od 6000 računala. Pompa je bila tim veća što je mladi Robert Morris bio sin jednog od glavnih znanstvenika u NSA (eng. National Security Agency).

Vrlo brzo i najpopularniji haker današnjice Kevin Mitnick postaje metom vlasti nakon što je provalio u računalnu mrežu Digital Equipmenta, te je optužen na godinu dana zatvora. 1990. godine Kevin Poulsen u nagradnoj igri jednog radija iz Los Angelesa osvaja Porsche 944 nakon što je preuzeo telefonski sustav i osigurao si 102. telefonski poziv koji mu je donio vrijednu nagradu. 1995. godine, Mitnick je postao prvi haker na FBI-evoj tjeralici „Most Wanted“. U ovom slučaju, Mitnick je optužen zbog krađe 20.000 brojeva kreditnih kartica. Nakon događaja sa Mitnickom, rijetko koji je haker vrijedan medijske pažnje bio dobronamjeran. U 90-tim godinama prošlog stoljeća pojam hakera doista je karakterizirao računalnog kriminalca izrazito velikih znalačkih sposobnosti. No, hakeri osim u SAD-u već su počeli djelovati i na globalnoj razini, a bilo je samo pitanje vremena kada će se i neki ruski „entuzijast“ naći na radaru vlasti zbog svojih hakerskih aktivnosti. Među najpoznatijim hakerima zasigurno je ruski matematički genijalac Vladimir Levin koji je 1994. godine provalio u računalo banke CitiBank i transferom na drugi račun ukrao 10 milijuna dolara. Njega je iduće godine na londonskoj zrakoplovnoj luci Heathrow uhitio Interpol. Upravo sva ova navedena imena predstavljaju iskonske hakere, pa iako su neki od njih djelovali protuzakonito, njihovo znanje i sposobnosti nadilaze granicu prosječnog korisnika i time se svrstavaju u genijalce računalne ere. Zbog velike dostupnosti raznolikih informacija na Internetu mnogi preko noći postaju hakerima i iskušavaju svoje sposobnosti na brojnim računalnim sustavima. Hakerom se danas naziva gotovo svaki tinejdžer koji upadne u neko računalo ili pošalje virus putem Interneta, no zapravo je riječ o običnim Internet vandalima, a ne pravim hakerima. Znanje pravih hakera, koje se stjecalo višegodišnjim istraživanjima, danas je svedeno na nekoliko jadnih rečenica objavljenih na web stranicama. --Albrkic 18:37, 20. siječnja 2013. (CET)

Phishing

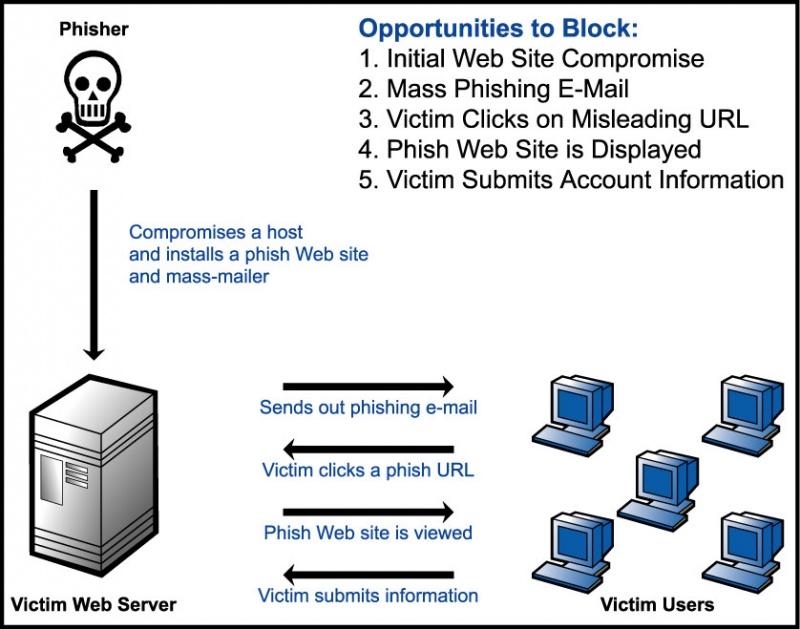

Phishing je jedan od načina na koji pojedinac ili skupina pokušava doći do povjerljivih informacija korisnika usluga kao što su korisnička imena, lozinke i podaci o kreditnim karticama, predstavljajući se kao pouzdan izvor. Ovaj oblik računalnog kriminala najčešće se provodi posredstvom elektroničkih poruka i lažnih web stranica. Takve su stranice skoro identične „originalnim“ tj. napravljene su tako da vizualno izgledaju vrlo sločno kako bi se posjetitelji osjećali što opuštenije te kako bi se smanjila njihova sumnjičavost i nepovjerenje prema web stranici. Uobičajen napad pomoću phishing stranice započinje tako da se korisnika bez njegovog znanja preusmjeri sa legitimne adrese na adresu lažne stranice. Dakle, phishing iliti mrežna krađa identiteta, vrsta je prijevare putem elektronske pošte odnosno elektroničke poruke. Pošiljatelj navodi žrtvu otkriti osobne informacije (obično financijske) upisivanjem istih na internetskoj adresi navedenoj u poruci. Navedena je adresa vrlo sličnog imena kao stvarna adresa. Phishing se može iskoristiti tako da se osobi ukrade novac ili nanese šteta u nekom drugom obliku. Phishing poruka može izgledati kao obavijest iz banke, online trgovine i slično, a cilj joj je žrtvu navesti da klikne na poveznicu (link) koja je „udica“ na kojoj počinitelj internetskog zločina izvlači tražene podatke od žrtava. Žrtve potom na njoj upišu osobne informacije jer se u poruci često navodi da korisnik treba potvrditi ili promijeniti svoje osobne podatke. Kad korisnik upiše podatke na lažnoj stranici, informacije dolaze do vlasnika lažne stranice. Lažna internetska stranica izgleda skoro identična pravoj, ali URL u adresnoj traci joj je drukčiji, što malo ljudi primjećuje jer su slijedili direktni link umjesto da su sami upisali URL. Korisniku, koji je postao žrtva krađe identiteta, može pomoći promjena lozinke i/ili PIN broja na svojim računima te je poželjno kontaktirati s bankom čije usluge koristi te ako sazna da mu je netko pristupio podatcima, zatvoriti račun.

Najčešći oblici phishinga

U najčešće primjere phishinga spadaju:

• lažna upozorenja banaka ili drugih financijskih organizacija u kojima se od korisnika traži upisivanje osobnih podataka kako u suprotnom ne bi došlo do ukidanja računa

• prijevare s aukcijskim web stranicama (npr. eBay), u kojima se korisnika nagovara na uplatu određene novčane svote kako bi se kupio neki proizvod, čime korisnik zapravo, misleći da kupuje proizvod, vrši uplatu na lažni račun

• lažne poruke od administratora u kojima se traže korisnički podaci

• razne obavijesti u kojima se pokušava iznuditi novac za lažne dobrotvorne akcije

• poruke u kojima se korisnika pokušava namamiti da uplati određenu svotu novaca na lažni račun

• poruke koje se pozivaju na sigurnost i zahtijevaju od korisnika otkrivanje osobnih informacija ili zahtijevaju instalaciju programa za kojeg se tvrdi da je zakrpa za pronađeni sigurnosni propust

Kako prepoznati phishing poruku?

Prevaranti često kopiraju vizualni izgled pravih e-mail poruka banaka i drugih poduzeća. U posljednje vrijeme lažne poruke su u potpunosti identične s originalnima, međutim postoje određeni detalji koji odaju prijevaru:

• pravopisne i gramatičke pogreške u poruci

• zahtijevaju se osobni podaci

• zahtijeva se instalacija programa za kojeg se tvrdi da je zakrpa za pronađeni sigurnosni propust

• lažni linkovi u poruci

• nekorištenje SSL i digitalnih certifikata

• tijelo poruke je zapravo HTML obrazac

• nerealna obećanja

• pogreške u zaglavlju elektroničke poruke

• poruke zahtijevaju hitan odgovor

• poruke ne glase na određenu osobu

Kako se zaštititi od phishing napada?

• u slučaju da nepoznata osoba od korisnika zatraži osobne podatke putem elektroničke pošte, ne savjetuje ih se otkrivati jer je mala vjerojatnost da se radi o legitimnoj ustanovi ili osobi

• korisnici ne bi trebali ispunjavati formulare, koji traže osobne podatke putem elektroničke pošte. Osobne podatke potrebno je unijeti jedino na stranicama čija adresa počinje sa „https://“

• potrebno je prijaviti svaku sumnjivu poruku ili web stranicu instituciji ili osobi koju se oponaša

• poveznice (linkovi) navedene unutar elektroničkih poruka potrebno je ručno utipkati u Internet preglednik

• provjeriti da li anti-virusni program blokira phishing stranice, ili instalirati dodatak za Internet preglednik koji će korisnika upozoravati kada se on nalazi na poznatim phishing stranicama

• koristiti najnoviju verziju Internet preglednika te se pobrinuti da je preglednik „zakrpan“ svim potrebnim sigurnosnim zakrpama

• ne otvarati datoteke dobivene putem elektroničke pošte

Motivi napadača

Kada prevaranti dođu do osobnih informacija korisnika, oni će ih koristiti na različite načine. Iako će se neki zadovoljiti samom činjenicom da su prevarili korisnika, većina će iz ovih informacija pokušati izvući financijsku korist. Ako se prevarant domogne informacija o brojevima kreditnih kartica ili bankovnih računa, može to sam iskoristiti ili prodati informacije drugima. Također se i manje osjetljive informacije (poput e-mailova, imena, JMBG/OIB broja) mogu iskoristiti i prodati zainteresiranim stranama, a opasno je kada zlonamjerni korisnici dođu do informacija o korisničkim računima i lozinkama korisnika, jer se tada u ime prevarenih korisnika mogu činiti razne kriminalne aktivnosti na Internetu.

--Albrkic 18:37, 20. siječnja 2013. (CET)

Računalni virusi

Virus je računalni program sa svojstvom samo-umnažanja kojemu je cilj zaraziti računalo te se proširiti na što veći broj računala. Virus inficira računalo na način da svoj kod ugrađuje u datoteke na disku. Za pokretanje umetnutog koda virusu je potrebno pokretanje datoteke u kojoj je smješten te njezino učitavanje u radnu memoriju. Do pokretanja može doći prilikom otvaranja dokumenta ili pokretanja aplikacije. Krajnji cilj virusa je proširiti se na što veći broj računala. Jedan od načina širenja je slanje zaražene datoteke u privitku elektroničke pošte ili prijenos iste putem medija poput DVD-a ili flash memorije (USB stick). Vjerojatnost širenja povećava se ukoliko virus uspije zaraziti datoteke mrežnog datotečnog sustava ili bilo kojeg drugog datotečnog sustava koji je dostupan drugim računalima. Naziv virus često se poopćuje i koristi za sve vrste zloćudnog softvera (eng. malware) poput crva, trojanskih konja, spywarea, adwarea i rootkita:

• crv iskorištava sigurnosne ranjivosti sustava kako bi se automatski, bez intervencije korisnika širio na druga računala na mreži

• trojanski konj je naizgled bezopasan računalni program koji svoju malicioznu prirodu uspješno skriva od korisnika. Korisnici ih preuzimaju i pokreću pod dojmom pokretanja sigurnog, nezaraženog softvera

• spyware je zlonamjerni program koji prikuplja podatke o korisniku te ih šalje trećoj osobi bez znanja ili pristanka korisnika

• adware je svaki softver koji automatski pokreće, prikazuje ili s mreže preuzima oglase na korisnikovo računalo

• rootkit je softver koji osigurava kontinuirano pravo pristupa računalu bez znanja administratora tako da sebi prilagođava funkcionalnost operacijskog sustava ili aplikacija

Vrste virusa obzirom na način širenja zaraze

Kako bi se mogao replicirati, virus mora imati privilegije koje mu dopuštaju izvođenje koda i pisanje u memoriju. Zbog toga se virusi često vežu uz izvršne datoteke (.exe) koje su dio legitimnih programa. Virusi se prema načinu izvođenja dijele u dvije skupine:

• „nonresident“ virusi sastoje se od pretraživačkog modula (end. finder module) i modula za umnažanje (eng. replication module). Pretraživački modul pronalazi nove domaćine koje virus može zaraziti, a modul za umnažanje na pronađenom domaćinu vrši umnažanje

• „resident“ virusi sadrže samo modul za umnažanje kojeg pri izvođenju učitavaju u memoriju i osiguravaju da se pokrene svaki puta kada operacijski sustav izvršava neku operaciju.

Ranjivost i mjere zaštite

Ranjivost operacijskog sustava

Ranjivost operacijskih sustava možemo usporediti s ranjivošću ljudske populacije. Što je populacija brojnija, veća je vjerojatnost ranjivosti. Kada je Microsoft 90-tih 20. stoljeća godina započeo svoju dominaciju na području operacijskih sustava i uredskih aplikacija, njihovi korisnici postali su veoma ranjivi. Iako su Windowsi najčešća meta napada, virusi postoje i za druge platforme. U teoriji je svaki operacijski sustav koji dopušta pokretanje programa koje je razvila treća strana pogodan za pokretanje virusa. Operacijski sustavi bazirani na UNIX platformi dopuštaju pokretanje izvršne datoteke unutar njezinog zaštićenog memorijskog prostora te su stoga sigurniji. Ranjivost Appleovog operacijskog sustava Mac OS X relativno je mala i poznato je tek nekoliko zloćudnih programa za napad tog sustava. Za nešto stariji Mac OS Classic poznata je brojka od ukupno 63 virusa. Operacijskih sustavi Linux i Unix za razliku od Windowsa običnim korisnicima ne dopuštaju izmjenu okoline operacijskog sustava. Za razliku od korisnika Windowsa, korisnici Unixa ne prijavljuju se u sustav kao administratori. Administratorske ovlasti potrebne su prilikom instalacije ili konfiguracije softvera pa se navedeni korisnici obično tek u tom trenutku prijavljuju kao administratori. Ukoliko korisnici i pokrenu virus, on zbog gore opisanog ponašanja neće moći naštetiti njihovom operacijskom sustavu.

Mjere opreza

Kako bi se pravodobno zaštitili od virusa i ostalih vrsta zloćudnih programa potrebno je slijediti slijedeće mjere opreza:

• koristiti antivirusni softver

• koristiti vatrozid (engl. firewall)

• ne otvarati elektroničku poštu nepoznatih pošiljatelja niti sumnjive privitke

• ne pokretati niti slati drugim ljudima programe nepoznatih autora

• ukoliko se koristi neki od operacijskih sustava iz Windows obitelji, ukloniti opciju skrivanja ekstenzije poznatih vrsta podataka kako bi prepoznali skrivanje izvršnih datoteka

• redovito ažurirati operacijski sustav i programe koje se koriste

Antivirusni alati

Antivirusni softver koristi se za prevenciju, detektiranje i uklanjanje zloćudnog softvera što uključuje viruse, crve, trojanske konje, adware, spyware i ostale. Implementiraju različite strategije zaštite. Najčešće se oslanjaju na potpis koji virus ostavlja, a u slučaju da je riječ o virusu za kojeg nije poznat potpis, koriste se heurističke metode. Antivirusni softver aktivno pregledava datotečni sustav i memoriju računala kako bi identificirao zaražene datoteke ili djelovanje zloćudnih programa. Po uspješnoj identifikaciji infekcije antivirusni softver upozorava korisnika i poduzima određene akcije. Često je potrebna korisnikova interakcija što može dovesti do neispravnog ili nedovoljno sigurnog rukovanja infekcijom. Korisnici su često neiskusni i ne razumiju pitanja i zadatke koje pred njih postavlja antivirusni softver. Kako bi antivirusni softver bio učinkovit, potrebno je ažurirati (eng. update) bazu potpisa virusa kao i sam program. Gotovo svi antivirusni programi nude opciju automatskog ažuriranja što je za većinu korisnika najbolji odabir. Obzirom da se svakim danom pojavljuju novi virusi, antivirusni programi osmišljeni su i izvedeni tako da u svoju bazu mogu naknadno dodavati informacije o novim virusima. Važno je napomenuti da je antivirusni alat beskoristan ukoliko nije pravovremeno ažuriran jer ne pruža zaštitu od novih virusa.

Firewall

Vatrozid (eng. firewall) je dio računalnog sustava ili mreže koji sprečava neautorizirani pristup računalu, a dopušta autoriziranu komunikaciju. Sastoji se od jednog ili više uređaja podešenih tako da omogućavaju ili onemogućavaju mrežni promet ovisno o skupu pravila. Vatrozid je moguće realizirati programski, sklopovski ili kombinacijom navedenog. Najčešće se koristi kako bi neautoriziranim korisnicima onemogućio pristup privatnim mrežama priključenim na Internet. Sav promet s privatne mreže ili računala prolazi kroz vatrozid ili se blokira ukoliko ne zadovoljava propisana pravila. Postoji nekoliko vrsta vatrozida:

• filtriranje paketa – pregledavanje svakog paketa koji prolazi kroz mrežu te prihvaćanje ili odbacivanje istog ovisno o unaprijed definiranim pravilima,

• aplikacijski pristupnik (eng. Aplication Gateway) – sigurnosne mehanizme primjenjuje na određene aplikacije poput FTP i Telnet poslužitelja,

• Circuit-level gateway – primjenjuje sigurnosne mehanizme pri uspostavljanju TCP ili UDP veze, dok po uspostavljanju veze promet teče bez daljnje provjere paketa i

• posrednički poslužitelj (eng. proxy server) – presreće sve poruke koje prolaze kroz mrežu te skriva stvarnu adresu mreže.

Metode oporavka

Kada je računalo već zaraženo virusom najsigurnije je provesti potpunu reinstalaciju operacijskog sustava. No, postoji mogućnost uklanjanja virusa korištenjem i drugih metoda. Jedna od opcija za operacijske sustave iz obitelji Windows je korištenje alata poznatog pod nazivom System Restore. Navedeni alat pamti posljednje neinficirano stanje registara (engl. registry) i kritičnih sistemskih datoteka te omogućava povratak na to stanje. Neki virusi onemogućavaju System Restore. Njih je moguće ukloniti korištenjem alata System Restore nakon pokretanja operacijskog sustava u sigurnom načinu rada (engl. Safe Mode). Reinstalacija operacijskog sustava je drugi pristup u uklanjanju virusa. Uključuje formatiranje tvrdog diska te instalaciju operacijskog sustava i aplikacija sa originalnih medija ili obnavljanje particija sa sigurnosne kopije (eng. backup image). Obnavljanje sustava korištenjem sigurnosne kopije mnogo je brže od ponovne potpune instalacije sustava i vraća sustav u prethodno neinficirano stanje. Zbog toga je važno stvoriti naviku izrade sigurnosnih kopija bitnih podataka.

--Albrkic 18:37, 20. siječnja 2013. (CET)

Denial of Service Attack - DoS

Napad uskraćivanjem usluge (eng. denial-of-service attack, u daljnjem tekstu DoS) je napad na neko računalo u kojem napadač želi resurse ili servise tog računala učiniti nedostupnim za njihove korisnike. Iako se motivi, načini i ciljane mete ovakvih napada mijenjaju, svima im je zajedničko želja da se pristup uslugama onemogući na kraće ili dulje razdoblje. Svaki DoS napad ima tri uključene strane. To su:

• napadač – osoba koja provodi napad. On želi oštetiti neko ciljano računalo na Internetu.

• žrtva – računalo koje trpi napad. Rezultat napada je nemogućnost žrtve da isporuči uslugu svojim korisnicima.

• korisnici – Sve osobe koje na legalan način koriste usluge žrtve. Za vrijeme DoS napada njima je pristup željenim uslugama onemogućen.

Važno je zapamtiti da DoS napadi ne omogućavaju napadaču neovlašteni pristup žrtvi ili krađu podataka s nje. Ukoliko napadač uspješno provede DoS napad i on sam neće moći pristupiti resursima žrtve kao i svi ostali korisnici. Termin DoS napad najčešće se pojavljuje u kontekstu računalnih mreža i mrežnih tehnologija budući da se takvi napadi najčešće provode putem njih. No, DoS napadi nisu ograničeni samo na računalne mreže. DoS napad moguće je provesti iskorištavanjem neke sigurnosne ranjivosti u softveru na ciljanom računalu. Npr. napadač može namjerno srušiti poslužitelja elektroničke pošte i time onemogućiti korisnicima da šalju i primaju elektroničku poštu. Provođenje takvih napada moguće je zbog loše kvalitete softvera koji pokazuje brojne ranjivosti. Obrana od ovakvih napada pripada u domenu poboljšanja kvalitete programskog koda i redovitog ispravljanja otkrivenih ranjivosti. Osim problema sa softverom, svako fizičko uništavanje infrastrukture također je oblik DoS napada. Naravno, za uspješno provođenje takvog napada napadač mora imati fizički pristup infrastrukturi. Zaštita od njih spada u domenu kontrole fizičke sigurnosti. Za razliku od DoS napada putem ranjivosti nekog softvera, DoS napadi koji se odvijaju preko mreže ne ovise o kvaliteti softvera koji žrtva koristi. Bez obzira na kvalitetu softvera, DoS napad preko mreže još uvijek može u potpunosti uspjeti. U usporedbi s fizičkim uništavanjem infrastrukture, za DoS napad putem mreže nije potreban fizički pristup žrtvi i oni ne spadaju u domenu kontrole fizičke sigurnosti. Jedan od razloga za provođenje DoS napada želja je za nanošenjem štete određenoj žrtvi (pojedinac, grupa, organizacija). Ukoliko žrtva uvelike ovisi o dostupnosti svojih resursa klijentima, DoS napad joj može prouzročiti značajnu financijsku štetu. Kriminalci su otišli daleko u tome smjeru pa su česti slučajevi iznuda i ucjena. Oni započinju DoS napad na određenu organizaciju i traže financijsku naknadu kako bi napad prekinuli. Kako se veliki broj organizacija ne može obraniti od DoS napada većih razmjera, česti su slučajevi u kojima one plate ucjenu. Osim direktne ucjene zabilježeni su slučajevi u kojima kriminalci iznajmljuju mogućnost provođenja DoS napada na neku organizaciju ili konkretno računalo. Takve usluge mogu se kupiti na crnom tržištu, a kupci ih obično koriste kako bi konkurentske organizacije što više oštetili na vlastitu korist. DoS napadi često se provode i kao jedna od faza nekog većeg napada koji za cilj ima dobivanje neovlaštenog pristupa žrtvinom računalu. Ako je za provedbu takvog napada potrebno određeni servis učiniti nedostupnim napadač za to može koristiti neke tehnike DoS napada. Utjecaj DoS napada nije zanemariv i danas oni predstavljaju veliki rizik brojnim organizacijama i mrežama. Ovu tvrdnju produbljuje činjenica da samo provođenje DoS napada od napadača ne zahtjeva posjedovanje složenih tehničkih znanja i vještina. Uspješnost provođenja DoS napada ovisi samo o snazi napadača. Ukoliko napadač može prikupiti dovoljno veliki broj računala s kojih će pokrenuti napad moći će oštetiti i najveće računalne mreže.

--Albrkic 18:37, 20. siječnja 2013. (CET)

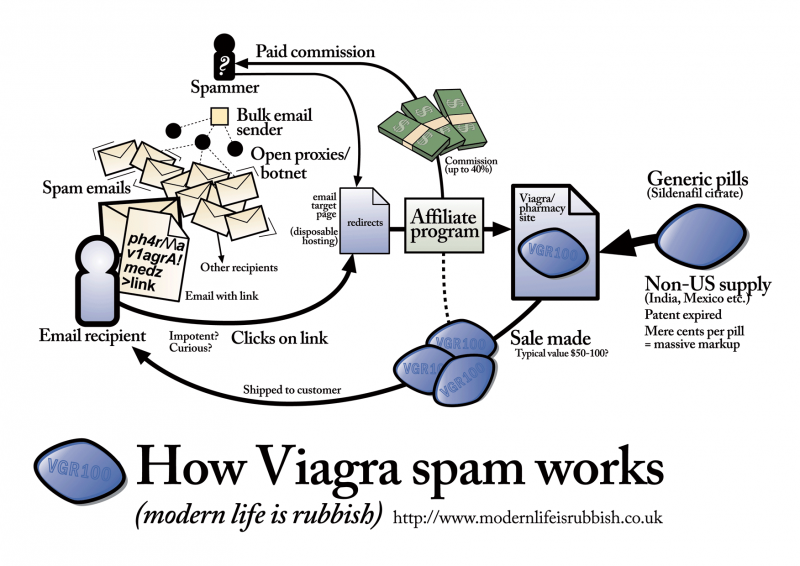

Spam

Spam (junk mail) predstavlja za primatelja neželjenu elektroničku poštu koja može u velikom opsegu zatrpati njegov elektronički sandučić za primanje poruka, koja je usto i bezvrijedna i neželjena. Neki oblici spama su lažne elektroničke poruke koje mogu voditi do pornografskih sadržaja, proizvodi za koje primatelji nisu imali interesa, oglasi itd. Ukratko rečeno, spam je poruka koja se šalje primatelju bez njegovog dopuštenja, a koje vrlo često sadrže i prijevaru. Postoje i druge vrste spama, poput spama u blogu, wikijima ili u chat sobama, a može biti riječ i o e-mail spamu, što je i najčešće. Osobe koje se bave spamom nazivaju se spamerima (eng. spammers). Spam je dobio ime po skupini Monty Python koja je reklamirala mesni doručak nazvan Spam. Primatelji spama obično iz nekih razloga i klikaju na linkove koje im se nude u spamu. Razlozi koji prevladavaju su znatiželja, neinformiranost i dosada. Pod spamom obično podrazumijevamo poruke marketinškog karaktera, gdje nepoznati pošiljatelj nudi svoje usluge. Nažalost, velik broj takvih poruka nije samo gnjavaža i smetnja za primateljev sandučić nego je i potencijalna opasnost, jer poruka može biti zaražena virusom ili nekim drugim malicioznim kodom, te je najbolje takve poruke pokušati spriječiti aplikacijama koje štite od spama. Ako ipak uspiju pronaći put do računala, preporuka je da ih se trajno obriše bez otvaranja. Spam najčešće šalju velika poduzeća koja prodaju sheme obogati-se-jako-brzo (eng. get rich quick), multi-marketinške sheme, oglašavaju pornografiju, ili mame čitatelja jeftinim proizvodima. To se radi zato što je e-mail puno jeftiniji način oglašavanja, nego slanje običnog pisma ili kataloga. Poduzeće ne mora platiti za izradu oglasnog letka, niti za njegovo tiskanje, za omotnice i za poštanske markice. Takva poduzeća se često služe trikovima kako bi dospjele do velikog broja e-mail adresa. Primjeri spama su i poruke koje traže da se e-mail prosljedi drugom korisniku (eng. chain mail) ili da valja platiti desetak dolara i da se time može dobiti pravo bogatsvo (eng. Nigerian prince scam). Takve poruke su vrlo česte i naziva ih se prijevarama (eng. hoax). Poslati mnogo poruka putem elektroničke pošte postaje sve lakše i jeftinije, dok će se među tih nekoliko milijuna primatelja gotovo sigurno naći neki koji će proizvod naručiti ili slijediti link koji nekome osigurava naplatu oglasa. Budući da širenjem spama troškovi održavanja e-maila servera vrtoglavo rastu, a korisnost e-maila zbog količine smeća naglo opada, pružatelji internetskih usluga širom svijeta vrlo oštro kažnjavaju dokazane distributere.

3 glavna problema koja uzrokuje spam:

• 1) Prijevara. Spameri znaju da većina ljudi ne želi primati spam poruke. Zbog toga se koriste raznim metodama kako bi natjerali primatelja da otvore e-mail. Tako će u polje Naslov (eng. Subject) staviti naslov koji bez otvaranja poruke uopće ne daje do znanja da se radi o spamu.

• 2) Trošenje tuđih resursa. Kad spamer pošalje e-mail na milijun adresa, njegove poruke se primaju i prolaze kroz mnoge sustave i/ili pružatelje komunikacijskih usluga koji im pomažu da dođu do krajnjeg odredišta. Time se svaki takav sustav na putu opterećuje. Spameri ponekad krivotvore IP adrese s koje poruke dolaze. Tako se ponekad zna dogoditi da i nevini ljudi budu predstavljeni od strane spamera kao spameri.

• 3) Nasilno „odguravanje“ obične pošte. Kad se pojavio faks uređaj, i postao jedno od glavnih sredstava komunikacije, spam je dolazio u obliku fakseva o nekim proizvodima. Ista se stvar događa i sada. E-mail je postao najjeftinije sredstvo komunikacije i zato su ga mnoga poduzeća i reklamne kompanije uzele kao metu napada. S obzirom da spam zatrpava sandučić bezvrijednim e-mailom, korisnik ne može primati normalnu poštu.

--Albrkic 18:37, 20. siječnja 2013. (CET)

Hoax

Hoax je poruka elektroničke pošte neistinitog sadržaja, poslana s ciljem zastrašivanja ili dezinformiranja primatelja. Želja osobe koja je poslala hoax je njegovo prosljeđivanje na što veći broj adresa. Pri tome ih primatelji doista i prosljeđuju Internetom jer su uvjereni da time pomažu drugima. Hoaxi ne mogu uzrokovati oštećenja računalnih programa i operacijskih sustava, ali zabilježeni su brojni slučajevi gdje su hoaxi svojim sadržajem i vještom psihologijom naveli korisnike da sami oštete svoje programe i sustave. Drugi oblik štete koji hoaxi nanose korisnicima je zavaravanje korisnika te narušavanje njihovog ugleda, kao i ugleda određenih organizacija, tvrtki i poznatih osoba. Scam je ozbiljniji oblik hoaxa, često s ozbiljnim financijskim, pravnim ili drugim posljedicama za žrtvu. Najpoznatiji oblici hoaxa traže od primatelja da preko svog bankovnog računa prebaci manju svotu novca na neki drugi račun. Korisnici, primamljeni bogatim provizijama često ostanu bez novca, dajući nepoznatoj strani podatke o pristupu svojem računu ili nesvjesno sudjeluju u ilegalnoj novčanoj transakciji. Često se stavlja i link na web stranicu na kojoj se trebaju prijaviti i otkriti neki osobni podatak u svrhu prijevare, a obično je takva web stranica lažna jer ima drugačije ime, a to se naziva phishing. Među rjeđim oblicima hoaxa nalaze se lanci sreće i vijesti o lažnim virusima. Prosječan hoax prepoznatljiv je po izrazito dramatičnom tonu i tekstu koji na senzacionalistički način govori o nekoj nevjerojatnoj pojavi. Obično se opravdava izjavom u samom tekstu u kojoj autor često upotrebljava izraze kao „znam da zvuči nevjerojatno“ ili „začudit će vas ovo što vam pišem“ kako bi zadobio povjerenje korisnika. Krajnji korisnici trebaju pristupati ovakvim porukama na krajnje pažljiv način, pa ako imaju realan razlog da vjeruju da je poruka istinita, trebaju pokušati provjeriti identitet pošiljatelja. Svako odbijanje da se odaju detalji o identitetu ili inzistiranje na korištenju kontaktnih informacija odvojenih od adrese pošiljatelja upućuju na prijevaru.

--Albrkic 18:37, 20. siječnja 2013. (CET)

Kršenje autorskih prava

Kršenje autorskih prava (eng. copyright infringement) je svako nedopušteno korištenje djela koje je zaštićeno autorskim pravima (eng. copyright) koje narušava ekskluzivna prava vlasnika djela, kao što su prava na distribuciju, reprodukciju, prikaz ili izvođenje djela, dijeljenje informacija sadržanih u djelu ili izradu popratnih i/ili zamjenskih djela. Povreda (kršenje) autorskih prava većinom se odnosi na kopiranje intelektualnog vlasništva bez pismenog dopuštenja vlasnika autorskih prava. Vlasnik je obično izdavač ili originalni kreator djela. Kršenje autorskih prava se većinom povezuje s terminima piratstvo i krađa. Iako je originalno značenje termina piratstvo drska krađa i otmica na moru (eng. high-seas), on ima dugu povijest korištenja kao sinonim za djela koja su kasnije kodificirana kao tipovi kršenja autorskih prava. Termin krađa naglasak stavlja na potencijalnu komercijalnu štetu nanesenu vlasnicima autorskih prava, iako je dokazano da ne uzrokuje svako kršenje autorskih prava komercijalne gubitke, te se zbog toga ta dva termina, kršenje autorskih prava i krađa, ne mogu jednostavno izjednačiti. Internet piratstvo se definira kao nezakonito reproduciranje i/ili distribuiranje bilo kakvog materijala (sadržaja) koji je zaštićen autorskim pravima. To se prvenstveno odnosi na glazbene uratke, filmove i TV emisije, e-knjige i softver, koji su najpodložniji Internet piratstvu. Razlog globalne raširenosti ovog oblika računalnog kriminala leži u činjenici da ga je moguće u potpunosti obavljati online tj. u virtualnom (eng. cyber) svijetu. Oglašavanje, uspostavljanje kontakata, prodaja, sve je to moguće obaviti preko interneta. Datoteke s digitalnom glazbom (mp3 datoteke) bile su prva globalna „žrtva“ Internet piratstva. Njihovo piratstvo je pravi boom doživjelo početkom 90-tih godina prošlog stoljeća pojavom prvih online servisa za njihovo besplatno dijeljenje. Ti su servisi zamišljeni kao oaze preko kojih bi korisnici mogli međusobno dijeliti digitalni sadržaj. Nije dugo trebalo da isti ti korisnici shvate da tako s lakoćom mogu dobiti pristup licenciranom sadržaju bez ikakve naknade. Takav način dijeljenja digitalnih datoteka ubrzo je prerastao u problem koji vlasnici licenciranog sadržaja koji se dijelio nisu više mogli ignorirati jer im je stvarao ogromne štete. Piratima na ruku idu i različiti zakoni u različitim zemljama koji se bave pitanjem bespravnog dijeljenja digitalnog sadržaja. U Kanadi i Europi zakon dopušta preuzimanje i kopiranje glazbenih datoteka za osobnu uporabu, dok je to u Sjedinjenim Američkim Državama zakonom zabranjeno. Neovlašteno kopiranje filmova i TV serija je pak zakonom zabranjeno skoro svugdje u svijetu. No, iako su štete počinjene piratstvom glazbe, filmova i multimedije općenito, ogromne veći problem predstavlja piratstvo softvera. To je postalo toliko rašireno da je danas sasvim moguće da korisnik kupi softver i ne zna da je upravo počinio kazneno djelo jer je softver ilegalno kopiran ili preuzet s interneta. S današnjom tehnologijom, lako je napraviti naizgled legalnu web stranicu preko koje će se oglašavati i prodavati ilegalno nabavljen digitalni sadržaj. Internetom posredovana trgovina (eng. online/internet commerce) omogućava bilo kome da obavlja poslovne transakcije uz velik stupanj anonimnosti. Za razliku od „običnih“ proizvoda, za digitalne proizvode nema potrebe držati podatke o stanju zaliha niti se mora voditi briga o njihovom pakiranju jer se oni mogu s lakoćom reproducirati te su odmah spremni za prodaju. Sve to zakonodavnim vlastima uvelike otežava borbu s Internet piratima jer je izrazito lako i jednostavno „nestati“ u virtualnom svijetu. Ako „pirati“ posumnjaju da ih se prati i nadzire, oni mogu „nestati“ gotovo istovremeno ne ostavljajući za sobom nikakve kontakt informacije ili bilo što o svojim (ilegalnim) aktivnostima osim povelikom popisa prevarenih i nezadovoljnih klijenata koji svoj novac ne mogu dobiti natrag. Jedan od načina kako izbjeći kupnju neovlaštene ilegalne kopije softvera jest kupovina kod ovlaštenog distributera ili preko web stranice za koju klijent zna da joj može vjerovati npr. web stranica izdavača (proizvođača) softvera. Tako kupljen softver će obvezno doći s potvrdom o autentičnosti i svojim jedinstvenim kodom za aktivaciju. Ako se klijent susretne s bilo kakvim problemima prilikom rada sa softverom, može jednostavno kontaktirati proizvođača softvera i zatražiti upute za sanaciju problema.

--Albrkic 18:37, 20. siječnja 2013. (CET)

Cyber-terorizam

Cyber-terorizam je prilično nov pojam, koji opisuje prožimanje terorizma i virtualnog računalnog svijeta. Teroristi postaju sve veći korisnici informatičke opreme i interneta. No, nije svaka nelegalna uporaba informatičke opreme sama po sebi cyber-terorizam. Napad na vitalne informatičke strukture društva teroristima je vrlo privlačan zbog niza razloga. Prije svega, računalo omogućuje teroristima provedbu napada na velike udaljenosti, uz visoku razinu anonimnosti i uz male financijske troškove. Jednako tako, do nekih, za teroriste atraktivnih ciljeva nije moguće prodrijeti klasičnim metodama i njihovo uništenje nije provedivo na daljinu ili bez vlastitih žrtava. Istodobno se izbjegava uporaba i rukovanje eksplozivima te provedba samoubilačkih misija, što inače mogu biti ograničavajući čimbenici u planiranju akcije. Prometnim, energetskim ili komunikacijskim sustavima ne može se jednim klasičnim terorističkim napadom nanijeti tako velika šteta i izazvati takav strah u javnosti kao što se to može uz pomoć informatičke tehnologije, a takav napad ima i drugačiji odjek u javnosti. Informatička tehnologija može teroristima služiti i kao multiplikator snage, jer im omogućuje pristup ciljevima kojima nikako drugačije ne bi mogli pristupiti, kao što su sustavi nacionalne sigurnosti i obrane. Istraživanja pokazuju da su računalni sustavi vrlo ranjivi na hakerske prodore. Vojni računalni sustavi registriraju povremene napade, međutim dosad još nije zabilježena počinjena šteta, ili barem s njom nije upoznata javnost. U širem smislu, cyber-terorizam znači napade i prijetnje usmjerene protiv računala, računalnih mreža i informatičke opreme za pohranu podataka sa svrhom zastrašivanja i utjecanja na vladajuće strukture i javnost u političkom i socijalnom životu. Ipak, da bi se cyber-terorizam okvalificirao kao napad, on treba prouzročiti nasilje protiv osoba i dobara, ili barem izazvati dovoljno štete kako bi izazvao strah. Napad kojim se razaraju nebitni ciljevi ili financijski neisplativi ne može se tretirati kao cyber-terorizam. Npr. neovlašteni daljinski upad u računalnu mrežu kontrole zračnog ili cestovnog prometa, koji uzrokuje gubitak ljudskih života, ozbiljnu materijalnu štetu i paniku, svakako se definira kao informatički terorizam, dok se ulazak u neku manje bitnu računalnu mrežu i onemogućavanje njezine uporabe drugim korisnicima ne može smatrati terorističkim napadom već računalnim kriminalom. Pod pojmom cyber-terorizam često se pogrešno podrazumijevaju slučajevi računalne ili internetske zloporabe, kao što su hakerske aktivnosti, širenje virusa i čitav spektar računalnih on-line incidenata koji nose tek marginalne štete ili teškoće. To treba klasificirati tek kao pokušaj informatičkih kriminalaca da testiraju svoje sposobnosti, te dokažu sebi i okolini kako mogu utjecati na nešto ili naštetiti nečemu, no sve bez ideološke podloge. U prošlosti su se događali informatički incidenti u kojima su sudjelovale terorističke organizacije, ali oni nisu uzrokovali veće štete, osim financijske. Neki od kriterija koje je potrebno ispuniti da bi se informatički napad klasificirao kao informatički terorizam jesu identitet osobe koja planira ili provodi napad, perspektiva iz koje se napad provodi te rezultat i šteta koja je počinjena. Cyber-terorizam također treba razlikovati od tzv. „informatičkog rata“, manipulacije računalima i računalnim mrežama u kontekstu međudržavnih ratnih sukoba. Dok se informatički rat provodi ofenzivnim i defanzivnim aktivnostima državnih struktura u međunarodnom sukobu, dok se u terorizmu primjenjuju taktike zastrašivanja u okviru asimetričnog sukoba na bazi ideologije. Navedena dva oblika djelovanja mogu se preklapati u korištenju pojedinih tehnika (npr. uništavanje računalnih mreža), no to ne znači da je riječ o istoj pojavnosti. Cyber-terorizmom ne mogu se smatrati niti hakerske aktivnosti koje podrazumijevaju neovlašten ulazak u računalne mreže s ciljem narušavanja njihovog normalnog rada, bez namjere izazivanja velikih šteta, širenja ideološko-političke propagande ili izazivanja smrtnih posljedica. Teroristi također mogu koristiti hakerske tehnike za skretanje pozornosti na svoje postojanje ili za neovlašteno prikupljanje podataka, međutim niti jedna od tih aktivnosti ne predstavlja cjelovitu terorističku operaciju ili napad, pa se kako takva ne podvodi pod termin cyber-terorizam. One su samo još jedan indikator koji govori da se informatička tehnologija, kao i svaka druga napredna tehnologija može koristiti na nelegalan način. Cyber-terorizam nije povremeno zaobilaženje legalnih pravila uporabe računalne opreme i Interneta od strane terorista niti se pod tim pojmom podrazumijevaju drugi oblici kriminalne uporabe informatičke tehnologije. On se u jednoj rečenici definira kao unaprijed osmišljeni, ideološki motiviran napad na računalne sustave, programe, baze podataka i mreže, koji se provodi uz pomoć informatičke tehnologije, te ima za posljedicu izazivanje straha, nasilja i velike materijalne štete na neborbenim ciljevima, a u svrhu utjecaja na javnost i političke procese. Pojednostavljeno, cyber-terorizam je uporaba visoko tehnoloških sredstava protiv visoko tehnoloških ciljeva.

--Albrkic 18:37, 20. siječnja 2013. (CET)

Zakoni

Hrvatski zakon donio je nekoliko novih materijalnih propisa zbog sve većeg utjecaja modernih informacijskih tehnologija. Zakoni su:

- Kazneni zakon (i izmjene)

- Zakon o zaštiti osobnih podataka

- Zakon o elektroničkoj trgovini

- Zakon o telekomunikacijama

- Zakon o elektroničkom potpisu

Kao glavni oslonac služi Kazneni zakon RH. Tako će u daljnjoj razradi Kazneni zakon služiti kao početna točka za analizu zakona i provjeravanje njihove sposobnosti za rješavanje kažnjivih djela u modernom digitalnom vremenu.

Kazneni zakon

Kazneni zakon sa svojim izmjenama i dopunama te novim propisima vezanim uz upotrebu informacijske tehnologije čini sustav hrvatskog kaznenog zakonodavstva. Ustavno načelo o određenosti kaznenih djela, bitno svojstvo kaznenog prava, jest da je postojanje zakonske definicije kažnjivog ponašanja kao kaznenog djela nužan preduvjet kaznenog progona. Jednostavno rečeno, bez zakonske odredbe kojom se neko ponašanja određuje kao kazneno djelo, nema mogućnosti primjene kazne i drugih mjera na počinitelja. Sam Kazneni zakon sadrži definicije velikog broja kaznenih djela iz svih područja života, pa tako i s područja cyber kriminala. Iako, kaznena djela su opisana i u drugim zakonima. Tako su kaznena djela, koja su specifična za određenu aktivnost, opisana u specijalnom zakonu koji regulira dotično područje. Ovo će biti prikazano u nastavku. Kroz godine Kazneni zakon je doživio nekoliko promjena. Kako odredbe iz 2003. godine nisu zaživjele došlo je do donošenja novih novela Kaznenog zakona. Novodonesena novela doživjela je veliku promjenu te se sad zove Povreda tajnosti, cjelovitosti i dostupnosti računalnih podataka, programa ili sustava te obuhvaća sve odredbe iz Konvencije o kibernetičkom kriminalu. Također je odlučeno da će za ova kaznena djela biti kažnjivi i sami pokušaji nedozvoljenih akcija.

Promjenu se tiču članaka o:

- Računalnom krivotvorenje

- Računalnoj prijevari

- Dječjoj pornografiji na računalnom sustavu ili mreži

- Odredbama o neovlaštenom presretanju podataka i o kompjutorskoj špijunaži

Zakon o zaštiti osobnih podataka

Članci 2-7, Zakona o zaštiti osobnih podataka, daju definiciju osobnih podataka i postupka obrade osobnih podataka. Zakon sadrži kaznene odredbe u čl. 36, kojim se određuje (novčana) kazna za izvršitelja obrade osobnih podataka koji prekorači granice svojih ovlasti ili osobne podatke prikuplja i obrađuje za drugu namjenu osim ugovorene. Također, izvršitelj obrade odgovara za davanje osobnih podataka na korištenje drugim korisnicima ili neprovođenje ugovorenih mjera zaštite osobnih podataka (članak 10. stavak 3.).

Zakon o elektroničkoj trgovini

Područje primjene zakona o elektroničkoj trgovini sastoji se od:

- uređenja pružanja usluga informacijsko

- odgovornosti davatelja usluga informacijskog

- pravila u vezi sa sklapanjem ugovora u elektroničkom obliku

Važna stavka ovog zakona je članak 9. Čijim se odredbama elektronička trgovina prizna kao legitiman oblik trgovine te ni po čemu manje vrijedna od ostalih. Također, zakon je odredio određene obveze za pružatelja internet usluga i njihovih korisnika.

Zakon o telekomunikacijama

Novitet u Zakon o telekomunikacijama iz 2003 je uvođenje pojma spam, odnosno neželjenih reklamnih poruka. Uvaženo je rješenje već poznato iz poredbenog prava, naglašavajući da je spam svaki neželjeni komercijalni e-mail, odnosno, reklamna poruka koja je poslana bez prethodnog odobrenja potrošača. Za rješavanje ovog problema su predviđene dvije vrste novčanih kaznim ovisno o tome da li se radi o pravnoj ili fizičkoj osoba. Iznosi kazni se kreću od 1,000-10,000 kn za fizičke i 5,000-1,000,000 kn za pravne osobe. Okvir za pravne osobe je adekvatan, dok je visina odgovornosti za fizičke osobe preniska (ako uzmemo u obzir potencijalnu korist koju štetnik od ove zloupotrebe IT resursa može imati). Isto tako je određeno i pravo na prigovor korisnika ovih usluga u slučajevima kada je prouzročena šteta uslijed zaraze računala malicioznim programima. Nadgledanje ovog područja spada u nadležnost Ministarstva, Agencije za telekomunikacije i Državnog inspektorata.

Zakon o elektroničkom potpisu

Postavlja se jednostavno pitanje: „Da li je jedna od ugovornih strana zaista ta za koju se ona predstavlja da jest“, to je ujedno i razlog donošenja ovog zakona. Zakon o elektroničkom potpisu govori nam sljedeće:

- Riječ je o skupu mehanizama, softverskih tehnologija, koje će nedvojbeno moći povezati neku e-mail poruku sa određenim, zaista postojećim fizičkim ili pravnim subjektom. Drugo, riječ je o zakonskoj najavi primjene tehnologije koja se kolokvijalno naziva PKI, odnosno Public Key Infrastructure. To je metoda koja ujedinjuje korisnika koji treba biti potvrđen, i specijalnu tvrtku ili ustanovu koja jamči točnost podataka, u zajedničkom naporu da osiguraju jedinstveni, težak za krivotvorenje, identitet korisnika – ugovorne stranke na Internetu.

- Napredni elektronički potpis je, elektronički potpis koji je povezan isključivo s potpisnikom, nedvojbeno identificira potpisnika, nastaje korištenjem sredstava kojima potpisnik može samostalno upravljati i koja su isključivo pod nadzorom potpisnika, te sadržava izravnu povezanost s podacima na koje se odnosi i to na način koji nedvojbeno omogućava uvid u bilo koju izmjenu izvornih podataka".

Ukratko možemo reći da je to skup mjera koje osiguravaju pouzdanu identifikaciju korisnika elektroničkih komunikacijskih tehnologija. Povezano s navedenim su doneseni specijalni propisi koji iscrpno nabrajaju dužnosti pravnog subjekta koji će učestvovati u izradi elektronskog potpisa.

Cyber kriminal i kazneni postupak

U ovom djelu ćemo pokušati dati sliku hrvatskog kaznenog postupka. Svrha kaznenog postupka odnosno njegovo pokretanje je prevencija kaznenih djela koji te tiču bilo kakvih opasnih pojava u društvu, u što spada i cyber kriminal. Cilj ovog postupka nisu velike, tj. stroge kazne, već pokazivanje postojanja zakona te njegovo provođenje. Svrha odredaba kaznenog prava mogla bi se jednostavno opisati kao skup propisa namijenjenih zaštiti društva od specificiranih neželjenih ponašanja. Primjeri takvih ponašanja:

- Ubojstvo

- Krađa (u kontekstu kibernetičkog kriminala)

- Širenje dječje pornografije i sl.

Što se tiče samog pokretanja kaznenog postupka i kažnjavanje nepravilnog ponašanja, nisu potrebni službeni zahtjevi oštećenog, već samo informacija kako bi pravosudna tijela mogla reagirati. Druga kaznena djela se procesuiraju tek na osnovu posebnih podnesaka, privatne tužbe ili prijedloga za progon.

Konvencija o kibernetičkom kriminalu

Konvencija o kibernetičkom kriminalu potpisana u studenom 2001. Radi se o dokumentu kojim Vijeće Europe pokušava dati smjernice u borbi protiv računalnog kriminala, pogotovo onog vezanog uz Internet. Samu konvenciju potpisalo je preko trideset zemalja te je ratificirana od strane jedanaest država članica Vijeća Europe (potpisnice koje su Konvenciju ratificirale u vrijeme nastanka prvog Prikaza bile su Hrvatska, Estonija i Albanija). Do sad se može reći da je Konvencija o kibernetičkom kriminalu uspješna. Cilj ove konvencije je prvenstveno uvođenje određenih standardi. Temeljne odredbe Konvencije o kibernetičkom kriminalu definirane su po grupama inkriminacije vezane uz Internet:

Djela protiv tajnosti, nepovredivosti i dostupnosti podataka

- Nezakonit pristup računalu

- Svaka stranka će usvojiti zakonske i druge mjere potrebne kako bi se unutarnjim zakonodavstvom kaznenopravno sankcionirao namjerni čin neovlaštenog pristupanja cjelini ili dijelu računalnog sustava. Stranka može propisati da kazneno djelo mora biti počinjeno povredom sigurnosnih mjera s namjerom pribavljanja računalnih podataka ili s nekom drugom nepoštenom namjerom, ili u pogledu računalnog sustava koji je spojen s drugim računalnim sustavom.

- Nezakonito presretanje podataka

- Svaka stranka će usvojiti zakonske i druge mjere potrebne kako bi se unutarnjim zakonodavstvom kaznenopravno sankcionirao namjerni čin neovlaštenog presretanja nejavnih prijenosa računalnih podataka prema računalnom sustavu, iz njega ili unutar njega (uključujući i elektromagnetske emisije iz računalnog sustava koji prenosi te računalne podatke), počinjen tehničkim sredstvom. Stranka može propisati da kazneno djelo bude počinjeno s nepoštenom namjerom ili u pogledu računalnog sustava koji je spojen s drugim računalnim sustavom.

- Ometanje sustava

- Ometanje i uništavanje podataka

- Svaka stranka će usvojiti zakonske i druge mjere potrebne kako bi se unutarnjim zakonodavstvom kaznenopravno sankcionirao namjerni čin neovlaštenog oštećivanja, brisanja, kvarenja, mijenjanja ili činjenja neuporabljivima računalnih podataka.

- Stranka može zadržati pravo propisati da ponašanjem opisanim u stavci 1. ovoga članka mora biti prouzročeno ozbiljno zlo.

- Zloupotreba računala i programa radi počinjenja kažnjivih djela itd.

Računalno krivotvorenje

- Svaka stranka će usvojiti zakonske i druge mjere potrebne kako bi se unutarnjim zakonodavstvom kaznenopravno sankcionirao namjerni čin neovlaštenog unošenja, mijenjanja, brisanja ili činjenja neuporabljivima računalnih podataka, koji kao posljedicu ima nevjerodostojnost podataka, pri čemu postoji namjera da se oni u pravne svrhe smatraju vjerodostojnima, ili da se po njima postupa kao da su takvi, i to bez obzira jesu li ti podaci izravno čitljivi i razumljivi. Strana može propisati da tek postojanje prijevarne ili slične nepoštene namjere povlači kaznenu odgovornost.

Računalna prijevara

- Svaka stranka će usvojiti zakonske i druge mjere potrebne kako bi se unutarnjim zakonodavstvom kaznenopravno sankcionirao namjerni čin neovlaštenog uzrokovanja štete na imovini drugoga:

- bilo kakvim unošenjem, mijenjanjem, brisanjem ili činjenjem neuporabljivima računalnih podataka,

- bilo kakvim ometanjem funkcioniranja računalnog sustava s prijevarnom ili nepoštenom namjerom neovlaštenog pribavljanja ekonomske koristi za sebe ili drugoga.

Kaznena djela vezana uz dječju pornografiju

- 1. Svaka stranka će usvojiti zakonske i druge mjere potrebne kako bi se unutarnjim zakonodavstvom kaznenopravno sankcionirao namjerni neovlašteni čin:

- a. proizvodnje dječje pornografije za svrhu njene distribucije putem računalnih sustava;

- b. nuđenja ili činjenja dostupnim dječje pornografije putem računalnog sustava;

- c. distribuiranja ili prenošenja dječje pornografije putem računalnog sustava;

- d. pribavljanja dječje pornografije putem računalnog sustava za sebe ili drugoga;

- e. posjedovanja dječje pornografije u računalnom sustavu ili na mediju za pohranu računalnih podataka.

- 2. U smislu stavka 1. ovoga članka izraz »dječja pornografija« uključuje pornografski materijal koji vizualno prikazuje:

- a. maloljetnika kako sudjeluje u seksualno eksplicitnom ponašanju;

- b. osobu koja izgleda kao maloljetnik koji sudjeluje u seksualno eksplicitnom ponašanju;

- c. stvarne slike koje predstavljaju maloljetnika kako sudjeluje u seksualno eksplicitnom ponašanju.

- 3. U smislu stavka 2. ovoga članka, izraz »maloljetnik« uključuje sve osobe u dobi mlađoj od 18 godina. Međutim, stranka može utvrditi i nižu dobnu granicu, koja ne može biti ispod 16 godina starosti.

- 4. Svaka stranka može pridržati pravo neprimjenjivanja u cijelosti ili djelomice točaka (d) i (e) stavka 1., te točaka (b) i (c) stavka 2.

Kaznena djela kršenje autorskih i srodnih prava

- 1. Svaka stranka će usvojiti zakonske i druge mjere potrebne kako bi se unutarnjim zakonodavstvom kaznenopravno sankcionirala povreda autorskog prava kako je ono utvrđeno po pravu te stranke, a u skladu s obvezama koje je stranka preuzela Pariškim aktom Bernske konvencije za zaštitu književnih i umjetničkih djela, Sporazumom o trgovinskim aspektima prava intelektualnog vlasništva i Ugovorom o autorskom pravu Svjetske organizacije za intelektualno vlasništvo (dalje u tekstu: WIPO), s izuzetkom svih moralnih prava priznatih tim konvencijama, i to kada do počinjenja dođe dragovoljno, u komercijalnim razmjerima i pomoću računalnog sustava.

- 2. Svaka stranka će usvojiti zakonske i druge mjere potrebne kako bi se unutarnjim zakonodavstvom kaznenopravno sankcionirala povreda srodnih prava kako su ona utvrđena po pravu te stranke, a u skladu s obvezama koje je stranka preuzela Međunarodnom konvencijom za zaštitu umjetnika izvođača, proizvođača fonograma i organizacija za radiodifuziju donesenom u Rimu (Rimska konvencija), Sporazumom o trgovinskim aspektima prava intelektualnog vlasništva i Ugovorom o izvedbama i fonogramima WIPO-a, izuzev svih moralnih prava priznatih tim konvencijama, i to kada do počinjenja dođe dragovoljno, u komercijalnim razmjerima i pomoću računalnog sustava.

- 3. Stranka može pridržavati pravo na nepropisivanje kaznene odgovornosti po stavcima 1. i 2. ovoga članka u ograničenim okolnostima, uz uvjet da su na raspolaganju druga učinkovita sredstva i da taj pridržaj ne umanjuje ili dokida međunarodne obveze stranke utvrđene međunarodnim dokumentima navedenim u stavcima 1. i 2. ovoga članka

Odredbe

Nakon samih kaznenih djela slijede i odredbe o:

- sankcioniranju pomaganja i prikrivanja pri izvršenju gore navedenih kaznenih djela

- 1. Svaka stranka će usvojiti zakonske i druge mjere potrebne kako bi se osiguralo da kaznena djela utvrđena člancima 2.–11. budu kažnjiva učinkovitim, razmjernim i odgovarajućim sankcijama, koje uključuju i lišavanje slobode.

- 2. Svaka stranka će se pobrinuti da pravne osobe koje su utvrđene odgovornima temeljem članka 12. ove Konvencije budu podvrgnute učinkovitim, razmjernim i odgovarajućim kaznenim ili nekaznenim sankcijama ili mjerama, uključujući i novčane kazne.

- kaznenoj odgovornosti pravnih osoba za navedena kaznena djela (čl.12)

- 1. Svaka stranka će usvojiti zakonske i druge mjere potrebne kako bi se osigurala mogućnost da pravna osoba bude pozvana na odgovornost za kaznena djela utvrđena ovom Konvencijom, koja je za njenu korist počinila neka fizička osoba, postupajući bilo samostalno ili kao dio tijela pravne osobe koji ima rukovodeće mjesto unutar pravne osobe, na temelju:

- a. ovlaštenja za zastupanje pravne osobe;

- b. ovlaštenja za donošenje odluka u ime pravne osobe;

- c. rukovodećih ovlaštenja unutar pravne osobe.

- 2. Osim slučajeva predviđenih u stavku 1. ovoga članka, svaka stranka će poduzeti mjere potrebne kako bi se osigurala mogućnost da pravna osoba bude pozvana na odgovornost kada zbog nedostatka nadzora ili kontrole fizičke osobe iz stavka 1. ovoga članka, fizičkoj osobi koja postupa po ovlaštenju i u korist pravne osobe bude omogućeno počinjenje kaznenog djela utvrđenog ovom Konvencijom.

- 3. U skladu s pravnim načelima stranke, odgovornost pravne osobe može biti kaznena, građanska ili upravna.

- 4. Ta odgovornost neće utjecati na kaznenu odgovornost fizičkih osoba koje su počinile djelo.

- 1. Svaka stranka će usvojiti zakonske i druge mjere potrebne kako bi se osigurala mogućnost da pravna osoba bude pozvana na odgovornost za kaznena djela utvrđena ovom Konvencijom, koja je za njenu korist počinila neka fizička osoba, postupajući bilo samostalno ili kao dio tijela pravne osobe koji ima rukovodeće mjesto unutar pravne osobe, na temelju:

- dužnosti zemalja potpisnica

- 1. Svaka stranka će usvojiti zakonske i druge mjere potrebne kako bi se uspostavila ovlaštenja i postupci utvrđeni ovim Odjeljkom u svrhu provedbe specifičnih kriminalističkih istraga i postupaka.

- 2. Osim ako je to izričito utvrđenom člankom 21., svaka stranka će ovlaštenja i postupke navedene u stavku 1. ovoga članka primjenjivati na:

- a. kaznena djela utvrđena člancima 2.–11. ove Konvencije,

- b. druga kaznena djela počinjena pomoću računalnog sustava i

- c. prikupljanje dokaza o kaznenom djelu u elektroničkom obliku.

- 3. a. Svaka stranka može pridržati pravo primjenjivanja mjera navedenih u članku 20. samo na kaznena djela ili vrste kaznenih djela navedene u rezervi, uz uvjet da raspon tih kaznenih djela ili vrste kaznenih djela nije uži od raspona kaznenih djela na koja se primjenjuju mjere navedene u članku 21. Svaka stranka razmotrit će ograničavanje te rezerve kako bi se omogućila najšira moguća primjena mjere navedene u članku 20.

- 3b. Kada stranka zbog ograničenja u svojem pozitivnom pravu u vrijeme usvajanja ove Konvencije nije u mogućnosti primijeniti mjere navedene u člancima 20. i 21. na komunikacije koje se prenose unutar računalnog sustava davatelja usluge, pri čemu:

- i. se računalnim sustavom upravlja u korist zatvorene skupine korisnika, a

- ii. računalni sustav ne koristi javne komunikacijske mreže i nije spojen s drugim računalnim sustavom, bilo javnim ili privatnim,

- tada stranka u odnosu na takve komunikacije može pridržavati pravo neprimjenjivanja tih mjera. Svaka stranka će razmotriti ograničavanje te rezerve kako bi se omogućila najšira moguća primjena mjera navedenih u člancima 20. i 21.

Također se spominje i obaveza da zemlje potpisnice u svoj pravni poredak unesu i odredbe koje će omogućiti i pristup i pretragu podataka na računalima korisnika osumnjičenih za počinjenje neke od inkriminacija gore opisanih, a koje su sadržane u odredbama članaka 2. do 10. Veliki akcent je stavljen na omogućavanje suradnje između zemalja potpisnica u vezi s istražnim radnjama. To je vidljivo iz članka 35:

- Svaka stranka će odrediti kontaktno mjesto dostupno od 0 do 24 sata, 7 dana u tjednu, kako bi osigurala pružanje trenutne pomoći u svrhu istraga i postupaka povodom kaznenih djela vezanih uz računalne sustave i podatke, kao i u svrhu prikupljanja dokaza o kaznenom djelu u elektroničkom obliku. Takva će pomoć obuhvaćati omogućavanje ili – ako je to dopušteno unutarnjim pravom i pravnom praksom – izravno izvršavanje:

- davanja tehničkih savjeta

- zaštite podataka u skladu s odredbama članka 29. i 30. I

- prikupljanja dokaza, davanja pravnih informacija i lociranja osumnjičenika.

- a. Kontaktno mjesto stranke imat će mogućnost i ovlaštenje hitno komunicirati s kontaktnim mjestom druge stranke.

- b. Ako kontaktno mjesto koje je stranka odredila nije dio tijela te stranke zaduženog ili zaduženih za međunarodnu uzajamnu pomoć ili izručenje, tada će kontaktno mjesto morati biti u stanju hitno koordinirati svoje aktivnosti s tim organom ili organima.

- Kako bi rad mreže bio olakšan, svaka stranka će osigurati da na raspolaganju bude obučeno i opremljeno osoblje.

Prijava cyber krimnala

Vodič za prijavu cyber kriminala objavljuje CERT te je on namijenjen svim pravnim i fizičkim osobama koje sumnjaju da je nad njima počinjeno neko od kaznenih ili prekršajnih djela o kojima do sad bila riječ. Prethodno je već rečeno da se progon kaznenih djela kibernetičkog kriminala razmatra u okviru odredaba o skraćenom postupku. Inicijativa o kaznenom progonu velikim je dijelom na samom oštećeniku. Bez njegove privatne tužbe nadležnom općinskom sudu kaznenog postupka protiv počinitelja neće biti.

Podaci za prijavu

Kako bi istražiteljima što više olakšali posao preporučuje se prikupljanje što više elektroničkih zapisa (logova), koji će poslužiti u otkrivanju počinitelja. Konkretno se misli na firewall logove i druge sistemske zapise koji sadrže podatke o aktivnostima na koje se oštećenik žali. Prema već navedenim odredbama iz Konvencije o kibernetičkom kriminalu, pružatelji Internet usluga (ISP) dužni su organizirati službe za obradu incidenata odnosno cyber kriminala. Ovo je samo sabiranje postojećih pravnih propisa i praksi koju već godinama provodi veliki broj najvećih svjetskih ISP-ova. Isto tako, i hrvatski Internet provideri imaju organizirane slične službe, zvane Abuse-službama. Konvencija o kibernetičkom kriminalu predviđa i obvezu pružatelja Internet usluga da nadležnim organima učini dostupnima podatke o svom prometu. Također, pružatelji Internet usluga su dužni pomoći istražnim tijelima. Isto tako su i nadležna tijela dužna ispuniti uvjete koje nalaže Zakon o kaznenom postupku kako bi dobili pristup podacima ISPa.

Koraci prijave