Sigurnosna svojstva i forenzika fotografija

Sadržaj

|

Uvod

Kroz zadnjih 20 godina se promjenilo mišljenje ljudi koji su mislili da ne vjeruju u nešto dok to stvarno i ne vide. U prošlosti, dok nije postojala sva današanja digitalija (računala, fotoaparati...) također je bilo primjera fotomanipulacija. Fotomanipulacija se kroz povijest rabila za razna područja od propagande do umjetnosti. Sjetimo se samo najvećih fotografija ratne povijesti, sve su one bile ili namještene (režirane) ili čak i fotomanipulirane. Propaganda je kako u povijesti, a tako i danas uvijek utjecala na javno mišljenje. Ljudima je lako manipulirati ako im se da ono što žele, zato su vlade gotovo svih država svijeta posegnule za ovim metodama kada je stanje u državi bilo najlošije i trebalo je potaknuti ljude ili ih obmanuti. Za fotografiju se kaže da sadrži tisuću riječi. Umjesto redaka i redaka napisanog teksta ili mnogobrojnih nacrtanih ilustracija, fotografija će uvijek čovjeku najbolje dočarati situaciju.

Razvojem tehnologija i uvođenjem digitalnih uređaja u svakodnevnicu, čovjeku se omogućilo da bude upoznat sa informacijama trenutno. Traži se najtočnija i najbrža informacija, a Internet je sredstvo razmjene kakvo u prošlosti ljudi nisu mogli ni sanjati. Milijuni digitalnih fotografija se razmjenjuju svakodnevno između prijatelja, partnera, korisnika, službenih osoba... a za njihovu razmjenu koriste se brojne tehnologije od ručne primopredaje, slanja e-poštom, postavljanjem na neki web servis ili jednostavno slanjem preko Interneta ili drugih protokola.

Porastom broja računala u svijetu a samim time i Internet korisnika, glavno pitanje na web-u danas je pitanje sigurnosti. Jesmo li sigurni? Tko može napasti naše računalo i kako? Tko može presresti informacije koje šaljemo i primamo i zašto? Broj zlonamjernih Internet korisnika je također porastao pa se i osvještenost običnih korisnika povećala, pogotovo u važnijim dijelovima društva kao primjerice u velikim tvrtkama i ustanovama (kako privatnim, tako i javnim). Neke informacije jednostavno moraju ostati tajna i zato je tema ovog seminarskog rada, način na koji se kroz fotografiju mogu prenositi informacij, kako se mogu izvući, kako se mogu upotrijebiti i na kraju kako se mogu dokazati činjenice vezane uz neke zloćudne radnje.

--Maja Kostic 01:45, 6. veljače 2014. (CET)

Forenzika

Forenzika je naziv za korištenje znanstvenih metoda pri sakupljanju, analizi i prezentaciji dokaza na sudu. Riječ forenzika dolazi od latinske riječi forensis što znači „pred forumom“, odnosno „pred sudom“ (forum je bio središte političkog, pravnog i gospodarskog života u starom Rimu). U starom Rimu optuživanje je značilo prezentiranje slučaja pred grupom javnih osoba, a pri tome su se iznosili dokazi. Forenzika se primarno bavi pronalaskom i analizom teško uočljivih dokaza(otisci prstiju, DNK...). Koristi se standardiziranim znanstvenim metodama pri pronalasku, otkrivanju te prezentaciji dokaza. Najraniji zapis korištenja forenzičkih metoda datira još od 1248. godine iz Kine, a identifikacija pomoću otisaka prstiju počela je tek 1892. godine i prvi forenzički laboratorij osnovan je u SAD-u 1930. godine. Iako se forenzika kao znanost razvija u skladu sa razvijanjem tehnologiju, još uvijek kasni za djelovanjem jer sudovi u nekim državama još nisu uveli najnovije metode analize kao službene i tako dobiveni dokazi ne mogu se predočiti na sudu.

Nekoliko je vrsta forenzičkih alata. Glavna podjela je na alate za analizu programskih paketa te one za analizu fizičkih komponenti računala. Postoji nekoliko besplatnih alata, no većina su komercijalni.

Gledajući razvoj u Hrvatskoj možemo reći kako se značajan preokret dogodio 2009. godine kada je osnovan Studij forenzičkih znanosti na Sveučilištu u Splitu. Do tada nije postojala jedinstvena škola ili fakultet na kojem je bilo moguće izučiti forenzičku znanost.

U Hrvatskoj postoje sljedeći forenzički laboratoriji:

• Zavod za sudsku medicinu zagrebačkog Medicinskog fakulteta,

• MUP-ov Centar za kriminalistička vještačenja Ivan Vučetić,

• splitski forenzički laboratorij.1

--Maja Kostic 01:52, 6. veljače 2014. (CET)

Digitalna forenzika

Digitalna forenzika je dio forenzičke znanosti i nastala je 1991. godine u Portlandu na zasjedanju IACS (međunarodne udruge računalnih stručnjaka) kada je je digitalni dokaz postao ravnopravan opipljivim dokazima. Čine ju metode prikupljanja, analize i prezentacije dokaza koji se mogu pronaći na računalima, poslužiteljima, računalnim mrežama, bazama podataka, mobilnim uređajima, te svim ostalim elektroničkim uređajima na kojima je moguće pohraniti podatke. Takvi dokazi mogu biti korisni u kaznenim postupcima i procesima pred sudovima, građanskim parnicama te postupcima unutar korporacija u okviru upravljanja ljudskim resursima, odnosno postupcima kod procesa zapošljavanja i otpuštanja zaposlenika. Važno je da pritom ništa od opreme ili procedura korištenih prilikom istrage računala ne unište ili promijene podatke na istraživanom uređaju. Računalni sustavi sadržavaju mnogobrojne količine podataka koji se mogu iskoristiti kao dokazni materijal. Ukloniti takav dokaz je daleko teže nego što se uobičajeno misli. Metodama digitalne forenzike moguće je pronaći takav dokazni materijal te obrisane ili izgubljene podatke čak, i u slučaju namjernog brisanja.2

Pojam i pravila digitalne forenzike

Digitalna forenzika dijeli se na nekoliko podgrana ovisno o korištenim digitalnim uređajima:

• računalna forenzika,

• mrežna forenzika,

• podatkovna forenzika,

• mobilna forenzika.

Digitalni dokaz je svaka informacija ili dokaz koji ima vrijednost i koja je smještena ili prenošena u digitalnom obliku. 1996. godine propisane su procedure i standardi koji se odnose na digitalne dokaze, a u cilju međunarodne razmjene takvih dokaza. Utvrđeno je da se u postupku prikupljanja, analize i upravljanja digitalnim dokazima treba pridržavati određenih pravila: u radu sa digitalnim dokazima moraju se primjenjivati striktne procedure i standardi, digitalni dokaz ne smije biti izmjenjen prije, tijekom prikupljanja ili poslije prikupljanja dokaza, digitalnom dokazivanju može pristupiti samo stručina i dobro obučena osoba (sudski vještak ili forenzičar) te svaka aktivnost mora biti dobro i detaljno dokumentirana.

Postoje jasno definirana pravila digitalne forenzike, a mogu se svesti na ove stavke:

• Originalni dokaz se ne smije mijenjati, forenzička analiza se uvijek radi na „bit po bit“ kopiji te dokaz treba biti fizički osiguran od oštećenja.

• Identifikacija potencijalnog dokaznog materijala - tvrdi diskovim, diskete, prijenosne memorije, flash memorije itd.

• Materijal koji je nedvojbeno identificiran kao relevantan za istragu mora biti snimljen na rezervne medije.

• Tijekom istrage treba se voditi računa o lancu istrage, tj. Dokazi moraju biti potpuni i međusobno se nadopunjavati.

• Princip integriteta dokaznog materijala

• Analiza se provodi poznatim i priznatim alatima od strane suda te mora postojati dokumentacija za ove alate.

• Na kraju je potrebno napraviti završni izvještaj koji mora biti jasan i shvatljiv i nestručnim osobama i kao takav primjenjiv na sudu.3

--Maja Kostic 02:18, 6. veljače 2014. (CET)

Alati digitalne forenzike

Jedan od poznatijih komercijalnih forenzičkih alata jest EnCase. On je vodeći software za digitalnu forenziku čiji je proizvođač američka kompanija Guidance Software. Priznat je od strane sudskih ustanova, te se koristi širom svijeta. Osim u sudsko-policijskim istragama, program je popularan i na privatnom sektoru. Široku primjenu nalazi i na području vojno-obavještajnih ali i drugih sigurnosnih institucija. Može se reći da je EnCase industrijski standard u digitalnoj forenzici. 4

EnCase sadrži alate za nekoliko područja u digitalnom forenzičkom procesu, a to su: stjecanja, analize i izvještaji. Softver također sadrži funkcionalnost za stvaranje forenzičke slike od osumnjičenog medija.

Osamdesetih godina 20.stoljeća većina digitalnih forenzičkih ispitivanja sastojala se od "žive" analize, ispitivanja digitalnih medija izravno koristeći nestručnim alate. Devedesetih godina, nekoliko hardware i software alata stvoreno je kako bi se omogućilo da se istraga odvija bez mijenjanja medija. Alati najčešće korišteni u digitalnoj forenzici su: otvoreni sistemski alati, alati za istragu sistema, mreže, za pomoć u istraživanju i slično.

Neki od poznatijih alata:

- Forensic Toolkit - višenamjenski alat, najčešće se koristi za indeksiranje stečenih medija.

- COFFE - paket alata za Windows razvijen od strane Microsofta, dostupan isključivo za provedbu zakona.

- EnCase - višenamjenska forenzički alat.

- Wireshark - open-source paket, za analizu.

--Maja Kostic 03:03, 6. veljače 2014. (CET)

Svojstva fotografije

Fotografija je produkt bilježenja stvarnih događaja u stvarnom vremenu. Dolazi od grčkih riječi phos što znači svjetlo te graphe što znači pisati. U doslovnom značenju fotografirati znači crtati svjetlom. Fotografija nastaje kada fokusirano svjetlo pada na fotoosjetljivu podlogu koja može biti fotografski film ili u novije doba senzor (CMOS ili CCD). Za našu temu važno je objasniti nastanak digitalne fotografije.

Općenito o fotografiji

Digitalna fotografija je niz bitova spremljenih na neku, obično flash, memoriju koji opisuju sliku koja je uhvaćena. Zapis ovisi o formatu i algoritmima koji su odabrani za pohranu, pa tako razlikujemo: RAW ili digitalni negativ gdje se spremaju svi podatci iz kamere iz senzora digitalne kamere, JPEG(jpg format) algoritam za kompresiju u niz byte-ova te dekompresiju u fotografiju koji je ujedno i najrašireniji format te TIFF format čiji algoritam je spremljen kao dio dokumenta čime poveća veličinu dokumenta, ali i bolju kvalitetu. Postoje još mnogo formata rasterskih slika koje nastaju digitalnom obradom: PNG format koji traži uzorke u slici kako bi kompresirao sliku, GIF format koji koristi 256 boja od ukupno 16 milijuna te koristi algoritam kako bi otprilike znao reproducirati sve boje koje se koristi na slici sa paletom od 256 odabranih boja i BMP format koji je izmišljen od strane Microsofta, no danas gotovo da se i ne rabi zbog toga što ne koristi nikakvu kompresiju, čime datoteka postižu abnormalne veličine.5

Svaka slika i fotografija imaju neke podatke koji su spremljeni u zaglavlje dokumenta kao što su: datum nastanka, autor, širina, visina, podatci o programu odnosno kameri od koje su nastali...

Uzevši u obzir metapodatke koje je moguće raznim alatima izvuči iz fotografije, nekoliko bitnih pojmova iz područja fotografije su:

• Blenda - promjenjljivi otvor objektiva kojim prvenstveno kontroliramo količinu svijetla koje će dospjeti na medij za snimanje.

• ISO (The International Organization for Standardization)- mečunarodna oznaka standarda. Neovisna je organizacija koja okuplja nacionalne udruge za standarde iz oko 130 zemalja. ISO je osnovana s težnjom da ujednači mjere i zakone u tehničkim, znanstvenim i gospodarskim područjima. U fotografiji se ISO odnosi na osjetljivost fotografskog medija.

• Ekspozicija - količina svijetla propuštena do fotografskog medija. Ekspoziciju odredjuju otvor objektiva i brzina zatvarača.

• LCD (Liquid Crystal Display) - ekran od tekućeg kristala. U fotografiji poznamo dvije vrste - monokromatski LCD koji nam pokazuje postavke aparata i LCD u boji koji nam pokazuje kadar i/ili snimljenu sliku kod digitalnih fotoaparata.6

--Maja Kostic 04:06, 6. veljače 2014. (CET)

Watermark

Kako bi fotografija ostala zaštićena te da ne bi bila pvorijeđena autorska prava koristi se vodeni žig odnosno watermark. Dodavanje watermark-a je vrlo jednostavan i efektivan način da svoju fotografiju „markirate“ i zaštitite od plagiranja.

Vodeni žig ima raznovrsnu primjenu pa se tako koristi i u štampanju novčanica, poštanskih marki i slično. Prvi vodeni žigovi pojavili su se već davne 1292. godine u Italiji kako bi označili podrijetlo papira, tj. označili iz koje tvornice je stigao. U to vrijeme u Italiji je postojalo oko četrdeset tvornica papira koje su svoj papir označavale ovom tehnikom. 6

Potrebne svojstva digitalnog žig ovise o slučaju korištenja u kojem se primjenjuje. Za označavanje multimedijskih datoteka podacima o autorskim pravima, žig mora biti jedinstven i zaštićen kako bi se osigurao integritet podataka.

Digitalni vodeni žig može se koristiti za širok spektar zadataka kao što su:

• zaštita autorskih prava

• izvor praćenja

• emitiranje monitoringa (primjerice televizijske vijesti često sadrže vodeni žig videa međunarodnih agencija). 7

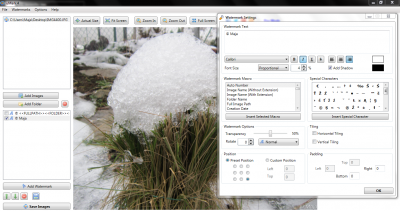

Jednostavno sučelje za postavljanje vodenog žiga použa alat uMark kojeg je moguće besplatno skinuti: http://www.uconomix.com/Downloads.aspx?p=2

Uporaba alata je trivijalna kao što je vidljivo iz priloženog.

--Maja Kostic 05:02, 6. veljače 2014. (CET)

Alati za manipulaciju metapodacima

Manipulacija je proces koji koristi tehnike nad fotografijama kako bi se ona poboljšala iz njihovog izvornog oblika. Može se koristiti za uklanjanje lošeg sastava elemenata, stvaranja dodanih elemenata, dodavanja boja i "oživljavanja" starih crno-bijelih fotografija.

Danas postoje raznovrsni alati za manipulaciju, a neki od najpoznatijih su:

- ExifTool - besplatan alat, jednostavnog sučelja, najkompleksniji i najstručniji za obradu metapodataka.

- PhotoMe - moćan alat za prikazivanje i uređivanje meta podataka slikovnih datoteka. Analizira i mijenjanje Exif i IPTC-Naa podataka, besplatan alat.

- ExifEraser - besplatan lagan softver koji omogućuje da se jednostavno i učinkovito izbrišu cijeli EXIF/IPTC/XMP podaci iz slikovne datoteke.

- Picture Information Extractor - omogućuje uređivanje EXIF i IPTC podataka, dodavanje i brisanje oznaka, promjena datuma snimanje, vremena u JPG, TIFF i RAW formatu, bez gubitaka i utjecaja na kvalitetu slike.

Najvažniji standard koji je danas raširen je Exif(Exchangeable image file format).

ExifTool

ExifTool služi za spremanje podataka o fotografiji odnosno slici u sklopu datoteke tako da uvijek budu dostupni i čitljivi. Besplatno ga se može skinuti na službenim stranicama. Od 2010. godine je postao standard asocijacije proizvođača fotoaparata te od tada svi fotoaparati bilježe meta podatke o fotografiji. Meta podatci su smješteni u zaglavlju slikovne datoteke i moguće ih je pregledati većinom preglednika slika ili jednostavno pregledavanjem svojstava datoteke (File Properties). Neki od njih su: Vrijeme i datum, podatci o fotoparatu(proizvođač i model fotoaparata), orijentacija slike, otvor blende, ekspozicija, osjetljivost senzora, fokalna duljina, mala sličica za prikaz na ekranu fotoaparata, opis te podatke o autorskom pravu te ostale postavke fotoaparata.

Uzevši u obzir da je čak i u verziji za Windowse riječ o tekstualnom programu, ExifTool se preporuča onim osobama koje ozbiljno "zagrizu" za fotografiju i mijenjanje ostalih podataka iz Exifa.

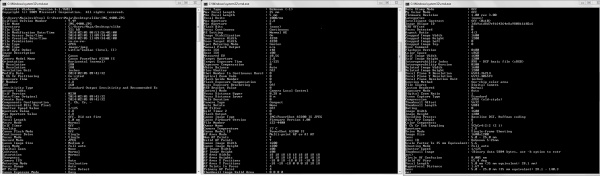

Iz priložene fotografije naprije smo provjerili laički sve dostupne podatke o fotografiji uz jednostavno korištenje svojstava datoteke.

ExifTool daje zgodno sučelje naredbenog retka exiftool.exe. Prilikom tipkanja naredbe u "cmd.exe" treba koristiti dvostruke umjesto jednostrukih navodnika (kako je i prikazano u primjeru niže). Popis raznih komandi te koje su im funkcije dostupne su na linku: http://www.sno.phy.queensu.ca/~phil/exiftool/exiftool_pod.html

--Maja Kostic 04:24, 6. veljače 2014. (CET)

PhotoME

Još jedan od moćnijih alata manipulacije i provjere metapodataka jest PhotoME. Jednako kao i ExifTool omogućuje nam pregled i izmjenu metapodataka koji su spremljeni u zaglavlju fotografije. Može ga se besplatno skinuti.

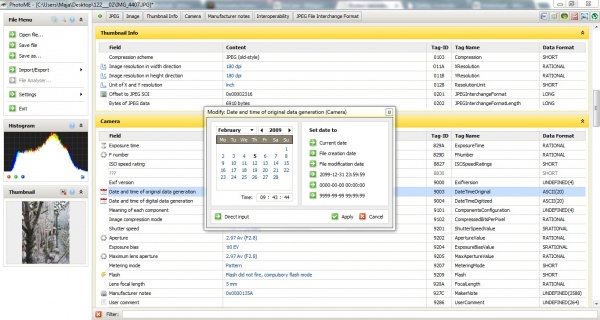

Na primjeru sljedeće fotografije pokazali smo jednostavnost njegove uporabe. Naime, nakon učitavanja fotografije i izlistavanja svih dostupnih informacija, promjena podataka moguća je jednostavnim dvostrukim klikom miša. Naspram naredbenog retka i komandi koje poziva ExifTool mogli bismo reći kako je PhotoME jednostavniji za uporabu, ali Exiftool s druge strane mnogo je kompleksniji i pruža širi spektar usluga.

Kroz sučelje PhotoME moguće je pregledavati svojstva i mijenjati podatke fotografije podijeljene u nekoliko sekcija: JPEG, Image Thumbnail info, Camera Manufacture notes, Interoperability, JPEG File Interchange Fomrat.

Na konkretno primjeru, pokazali smo promjenu datuma original fotografije.

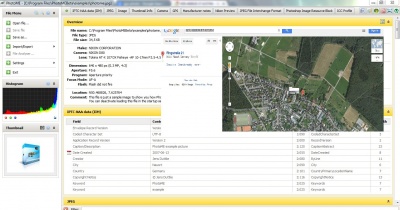

Od 2012. godine dio fotoaparata i sve vedi broj mobilnih telefona imaju ugrađen GPS prijamnik koji sprema informacije o lokaciji u exif zaglavlje u trenutku kada je fotografija usnimljena ukoliko nemate ovu mogućnost u svom fotoaparatu, moguće je čak i naknadno ubaciti GPS lokaciju preko softvera. Ovakav način dodavanja geografskih podataka fotografiji naziva se geotagging. Takav primjer se može vidjeti na usluzi google maps, gdje osim uličnog prikaza, za svaku lokaciju možete i pregledavati slike od korisnika koje imaju istu lokaciju kao i traženu adresu.

Ukoliko fotografija sadrži GPS podatke, može se koristiti gumb karte u zaglavlju Pregled okvira, ili GPS okvira za otvaranje Google Mapsa s položajem GPS koordinate.

Valja napomenuti kako je veoma lako uklonit podatke iz fotografija i slika. Danas postoje mnoga programska i besplatna rješenja kako to napraviti bez previše muke. No isto tako valja naglasiti da je isto tako mogude povratiti izgubljene ili izbrisane podatke o fotografiji nekim od forenzičkih alata.

--Maja Kostic 04:47, 6. veljače 2014. (CET)

Forenzika fotografija

Forenzika fotografija spada pod domenu računalne forenzike. Njezin je cilj objasniti istražiteljima kako je fotografija nastala, kojim uređajem ili programskim alatom je nastala, kakav je senzor na tom uređaju, je li došlo do manipulacije nad fotografijom, sadrži li skrivene podatke ili steganografski skrivene informacije.

Analiza slika počinje pitanjima:

• Je li slika stvarna, računalno napravljena (CG) ili digitalno uređena?

• Ako je slika stvarna, kada je uslikana, gdje i kako?

• Ako je slika digitalno uređena, kakva je manipulacija i kako je napravljena?

• Ako je slika računalno napravljena kako je napravljena?

Postoji nekoliko različitih pristupa analizi slika:

• Promatranjem fotografije

• Uređivanjem fotografije

• Analizom fotoaparata

• Analizom formata fotografije

• Naprednom analizom fotografije

Analiza promatranjem fotografije

Ponekad je samo promatranje dovoljno kako bi se uočilo je li slika prava ili je došlo do modifikacija. Nekonzistentnost uglavnom sugerira da se radi o računalno napravljenoj slici.

Kako uočiti kloniranu fotografiju

Kloniranje je stvaranje novih nepostojećih dijelova fotografije uzorkovanjem već postojećih dijelova. Osoba koja klonira(briše) dijelove slike, zapravo reproducira po svom nahođenju ono što se nalazi iza objekta koji se želi ukloniti, a to radi na principu neprekinutosti linija koje se uočavaju na fotografiji. Potreban je vrlo vješt majstor fotomanipulacije da se većina kloniranja ne otkrije. Budući da se radi sa gotovim alatima u programima za uređivanje fotografija, treba znati raditi kompleksna kloniranja. Uglavnom su to loše odrađeni poslovi s nepreciznim rukovanjem. Ukoliko je samo kloniranje napravljeno vrlo dobro trebamo obratiti pozornost na moguće refleksije objekta koji je uklonjen, jer možda je autor zaboravio obrisati refleksije.

Kloniranjem se često krše autorska prava, miču se "vodeni žigovi" sa fotografija te se fotografije koriste u komercijalne svrhe čime autoru fotografije radu iznimnu štetu.

Kako uočiti spajanje dviju fotografija

Pri spajanju slika često je moguće i da su objekti na slici nesrazmjerni, nisu u realnom odnosu veličina. Kad se dodaje novi objekt u sliku, često će rubovi samog objekta biti preoštri i prijelazi s ruba na pozadinu preumjetni i preočiti. Ubačeni objekt ne mora biti u istim tonovima kao i ostatak slike, to se može uočiti ako označimo odrežena područja i za njih pregledamo histogram. Isto tako dodani objekt često neće imati refleksiju ili sjenu.

Nelogičnost objekata na fotografiji

Ponekad su objekti na slici vezani uz neko razdoblje ili mjesto, npr. utikač za struju se razlikuje u zemljama ili tekst i novčanice se razlikuju isto od zemlje do zemlje. Ukoliko se na slici nalazi sat ili kalendar, na taj način možemo saznati je li slika realna, uslikano u pravo doba dana ili godine, ako se ipak na slici nalaze televizor ili monitor računala možemo povezati te podatke sa vremenom u kojoj su bili aktualni. Često su objekti koji su ubačeni u sliku nalaze na samoj slici, ponekad su čak i u istoj veličini i istoj boji.

Nedosljedni fizički zakoni

Glavne stvari koje treba uočiti su izvori i refleksije svjetlosti. Jaki izvor svjetlosti stvara i jake sjene, a slike koje su spojene često neće imati isto osvjetljenje.

Analiza jednostavnom obradom fotografije

Većina programa za uređivanje slika sadrži osnovne algoritme za uređivanje slika kao što su: povećanje kontrasta, svjetline, kontrasta... Ukoliko imamo jako tamnu ili jako svjetlu sliku, smanjujući kontrast ili posvjetljujući ili tamneći sliku možemo otkriti skrivene dijelove koji se nalaze u tim dotad nevidljivim dijelovima slike. Podešavajući jačinu samo jedne boje, možemo drastično utjecati na „toplinu“ slike. Pojačamo li žutu i crvenu boju dobit ćemo efekt topline, a ako pojačamo plavu boju dobit ćemo efekt hladnoće, isto tako možemo skrivajući jednu boju a pojačavajući drugi otkriti neke nove objekte na slici. Ukoliko se na slici nalaze puno objekata slične boje možemo izokrenuti boje u negativ kako bi bolje uočili takve objekte. Ukoliko je slika mutna, možemo ju pooštriti da dobijemo veći kontrast na manjem području. To je često vrlo uspješna metoda kod iščitavanja nekih riječi na slici sa raznih elemenata. S druge strane ako je slika puna artefakata do te mjere da ne možemo prepoznati što se na njoj uopće i nalazi, može nam pomoći algoritam za zamućenje slike, kako bi možda lakše dobili dojam o čemu se radi na slici. Sličan efekt ćemo postići i ukoliko sliku odaljimo od sebe i gledamo ju iz šire perspektive. Ukoliko ne vidimo što se točno nalazi na slici možemo ju približiti do te mjere dok artefakti ne postanu preveliki da ne razaznajemo što se na njoj nalazi. Slika visoke rezolucije u JPEG-u dozvoljava približavanje do čak 200% prije no što artefakti postanu preveliki.

Analiza fotoaparata

Proizvođači fotoaparata na razne načine pomoću različitih tehnologija postižu iste stvari, ostvarivanje uhvaćenog trenutka, odnosno fotografije. Različiti fotoaparati ostavljaju i različite dokaze u samoj fotografiji. Pa ih možemo razlikovati prema

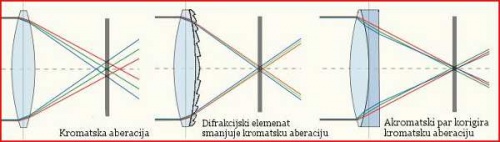

Kromatska aberacija

Kromatska aberacija nastaje pri lomu svjetlosti u objektivu fotoaparata zbog toga što se svjetlost različite valne duljine prolaskom kroz optički proziran medij lomi pod različitim kutovima. Postoje dvije različite kromatske aberacije: longitudinalna i transverzalna.

Longitudinalna kromatska aberacija, aksijalna ili uzdužna opisana je razlikom u udaljenosti žarišne točke za pojedine boje, jednostavno rečeno udaljenost na osi objektiva pri kojoj je plava boja u žarištu nije ista kao udaljenost pri kojoj je crvena boja u žarištu. Posljedica toga je da imamo više slika različite veličine i u različitim bojama, ali samo jedna je u zoni oštrine.

Transverzalna, lateralna ili poprečna kromatska aberacija očituje se u tome da se u jednoj ravnini na koju objektiv projicira sliku, slika predmeta iste veličine pojavljuje kao više slika različite veličine u različitim bojama i sve su istoj ravnini oštrine. Kako su projekcije različite veličine i u različitim bojama slika najčešće izgleda kao da ima plavi ili ljubičasti obrub. Kod objektiva korigiranog na aksijalnu kromatsku aberaciju nije nužno korigirana i lateralna kromatska aberacija.8

Uspoređujući kromatsku aberaciju lokalno, na pojedinim dijelovima slika u usporedbi sa kromatskom aberacijom na cijeloj fotografiji možemo doći do zaključka je li slika digitalno uređivana.

Šum na senzoru fotoaparata

Senzor je elektronička naprava koja pretvara optičku sliku u električni signal i većinom se koristi kod digitalnih fotoaparata. Moderni senzori su većinom CCD (charge-coupled device) i CMOS (complementary-oxide-semiconductor).

CCD (Charge-Coupled Device) tehnologija je razvijena za filmske kamere i radi se o specijalno izrađenom silicijskom čipu čija je fotosenzitivna površina (fotoćelija) osjetljiva na svjetlo. Prije ekspozicije senzora svjetlu fotoćelije se nabiju elektronima i za vrijeme ekspozicije se elektroni rasporede po fotoćelijama. Slika nastaje kao skup podataka koji se mjere po redu naponom svake pojedine ćelije. Učitavanje ćelije po ćelije, retka po retka u senzorima visoke razlučivosti dolazi do usporavanja rada fotoaparata, postupak se ubrzava kvalitetnom izradom i korištenjem čistog silicija što podiže cijenu senzora.

CMOS (complementary-oxide-semiconductor) tehnologija je sličnog principa kao i CCD samo što omogućava istodobno očitavanje fotoćelija, pa je time i osjetno brža. Osim što su brži jeftiniji su za izradu.

Senzori različitih proizvođača će na različite načine usmjeravaju signale sa senzore na memoriju i pri tom transferu nastaje šum. Šum isto tako ovisi i o kvaliteti senzora, manji i lošiji senzori imaju veći šum i na velikim osjetljivostima generiraju loše rezultate (u tome prednjači Olympus).

Šum je kao i kod zvučnih signala zapravo smetnja kod primanja signala koja u određenoj mjeri prekriva sadržaj signala.

Analiza formata fotografije

Kao što smo prije naveli u slikama je moguće doznati jako puno informacija iz formata u kojoj su spremljene. Slike spremljene u JPEG, TIFF, GIF i PNG formatu u sebi će imati brojne metapodatke. Kako je JPEG narašireniji format u kojima se slike nalaze, pobliže ćemo ga proučiti. Iako metapodatci pružaju velik broj informacija imaju i jedan veliki nedostatak, mogu se uređivati. Iako je to vrlo teško, mogu se ubaciti lažna vremena okidanja slike ili drugi model fotoaparata. Vremenom je dosta lako manipulirati jer fotoaparat ne bilježi vremenske zone i sat može biti netočan. Isto tako moguće je manipulirati i ostalim podatcima. Naime nakon uređivanje slike u nekom programu, metapodatci će ostati istovjetni starima. Novi slika, iako izmjenjena biti će identična staroj u pogledu metapodataka. Stoga treba biti vrlo pažljiv s tumačenjem meta podataka, oni su vrlo korisni kada su točni, a kada nisu točni onda su beskorisni. Kvantizacija slike je metoda koja stoji iza JPEG algoritma. Ona pretvara beskonačne vrijednosti u konačne i na taj način definira veličinu slike. JPEG u par koraka računajući matrice za pretvorbu sprema sliku, no kako je to vrlo iscrpljujuć i dugotrajan proces proizvođači fotoaparata preskaču taj proces i koriste svoje, unaprijed definirane matrice. Te matrice se razlikuju od proizvođača do proizvođača i one čini unikatan otisak na fotografiji. Analiziramo li metapodatke sa upotrebljenom matricom kvantizacije možemo otkriti jesu li metapodatci istiniti ili netočni. Kvantizacijske matrice mogu nam pomoći i pri definiranju aplikacija s kojom je slika uređivana. Matrica se sastoji od 64 byte-a, od kojih je prvi skalar dok ostalih 64 definiraju kompresiju po frekvencijama. Algoritmom koji je razvijen od strane tvrtke Hacker Factor Solutions računamo kvalitetu kvantizacije, tj pretvorbu iz YcrCb modela koji je spremljen u matrici u RGB model koji se prikazuje na zaslonima računala. Kako različiti uređivači slika imaju različite algoritme za spremanje kvalitete JPEG slika, možemo otkriti o kojem se algoritmu radi, pa okvirno odrediti uređivač koji je korišten.

Napredne analize fotografija

Iako analiza formata slike otkriva je li slika uređivana i jesu li metapodatci uređivani, ona nam ne govori ništa o samoj slici. Za takve analize trebamo koristiti neke od naprednijih metoda.

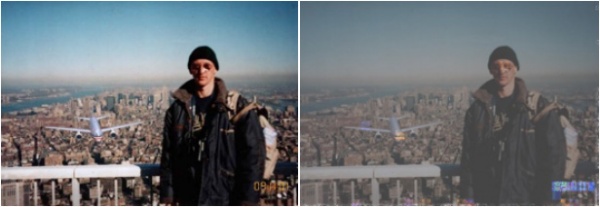

Analiza razine pogreške

Analizom razine pogreške možemo otkriti je li došlo do manipulacije slike. JPEG algoritam koristi zaokruživanje na polje od 8x8 piksela, nakon uzastopnih otvaranja i spremanje iste slike, a bez ikakve manipulacije na njima doći će do pomaka tih 8x8 kvadrata. Što se više puta slika sprema, vrši se kompresija nad njom i dolazi do opetavanog zaokruživanja na 8x8 piksela. Ova metoda se otkriva da se mjere udaljenosti između tih artefakata na više slika u različitim veličinama. Ukoliko omjeri udaljenosti između artefakata na slici nisu isti, slika je digitalno izmjenjena. Druga metoda je računanje pogrešaka koje JPEG radi svakim svojim spremanjem. Kvadrati od 8x8 piksela mogu doći u stanje kad se više ne smiju kompresirati, no svakim novim spremanjem mi zahtjevamo da se još više kompresiraju. Nakon mnogobrojnih spremanja na istoj kvaliteti, pojavljivat će se sve veći artefakti. Oni možda neće biti oku vidljivi, no provedom analize koja promjeni broj grešaka jasno će se vidjeti koji dijelovi slike su uređivani. Na slici 2 možemo vidjeti jedan poznati primjer foto manipulacije koji je otkriven ovom analizom.

Analiza wavelet transformacije

Analizom valnih duljina signala možemo također otkriti manipulaciju. Rekreirairanjem postojećih valova signala dobivamo sve oštriju sliku. Ukoliko se oštrina linerno povećava na svim djelovima slike, slika je autentična, a ukoliko dolazi do artefakata na različitim djelovima slike pri različitim vrijednostima ove analize dobivamo da su ti dijelovi uređeni. Ovom analizom možemo otkriti koji objekti na slici su maskirani, ubačeni, smanjeni, promjenjene boje...

Analiza gradijenta osvjetljenosti

Analiza osvijetljenja na slici je algoritam koji provodi analizu slike s obzirom na osvijetljenje. Algoritam uzima kvadrate od 3x3 piksela, nacrta krug oko središnjeg piksela te se brine da dijagonalni pikseli nemaju veću važnost od susjedna 4 piksela, zatim se računa vektor prema usmjeren prema najsvjetlijem pikselu skaliran na vrijednost broja uzetih piksela. Rezultat je skup vektora koji su usmjereni prema najsvjetlijoj lokalnoj točci, odnosno pikselu.

Sve ove analize nisu uvijek uspješne i postoje načini kako ih zavarati. Vrlo vješt stručnjak u fotomanipulaciji može zavarati sustav ili ako su slike premale većina ovih analiza se ne može primjeniti na njih. Uglavnom što je slika veća i analize će biti točnije. Sve ove analize se zasnivaju na oku promatrača, stoga je potrebna stručna osoba koja će primijetiti manipulaciju.

--Mario Nikolaus 20:40, 4. veljače 2014. (CET)

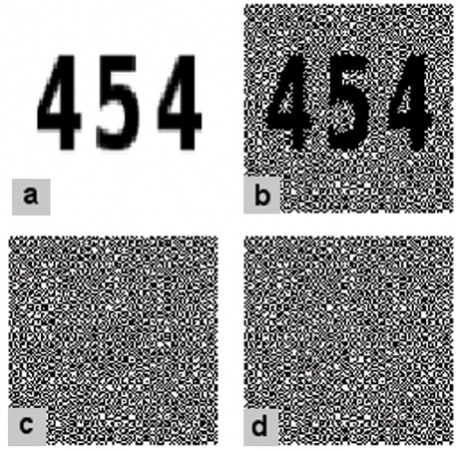

Vizualna kriptografija

Kriptografija je znanost i metoda sigurne komunikacije. Vizualna kriptografija je kriptografska tehnika koja omogućuje vizualnim informacijama da budu kodirane na način da za dekodiranje ne trebamo rabiti računalo. Jedna od najboljih metoda je (t,n)shema praga. Tajna se podjeli na n učesnika tako da bilo kojih t od njih mogu odrediti tajnu, ali bilo kojih t-1 njih ne mogu dobiti nikakvu informaciju o tajni na osnovu dijelova koje posjeduju. Osoba koja raspodijeljuje dijelove svakom učesniku naziva se dealer. Dijelovi su obično vizuali koji se preklepaju i samo zadovoljenjem formule, tj. dobivanjem točnog broja vizuala dobiva se rješenje.

--Mario Nikolaus 20:40, 4. veljače 2014. (CET)

Steganografija

Steganografija je znanstvena disciplina koja se bavi skrivanjem informacija. Riječ steganografija dolazi od grčkih riječi steganos i graphein, što u doslovnom prijevodu znači skriveno pisanje. Steganografskim tehnikama tajna se poruka skriva unutar neke druge bezazlene poruke tako da se postojanje tajne poruke ne može uočiti. Ova znanstvena disciplina poznata je od davnina. Herodot je u svojim "Pričama" spominje još 400. god. prije Krista. Iz tog vremena datira jedna poznata steganografska metoda: nositelju poruke se obrije glava, a onda se na nju utetovira poruka koju sakrije narasla kosa. Primatelj jednostavno obrije glavu nositelja da bi došao do poruke. Zanimljivo je da su se ovom tehnikom koristili njemački špijuni početkom 20. stoljeća. Poznati primjeri steganografije korištene u svjetskim ratovima su i nevidljive tinte, te fotografije reducirane do veličine točkice. U spisateljskom svijetu najraširenija je steganografska tehnika akrostih.

Steganografija u slici danas je vrlo česta, a najčešća metoda je LSB(least significant bit) supstitucija. Kako je slika skup bitova od kojih su neki više, a neki manje važni, moguće je ove manje važne zamijeniti nekim bitovima (informacijama) po volji. Tu nastupa metoda steganografije koja može ubaciti sliku unutar slike, bez da se primijeti razlika na slici koja nosi poruku(tj. drugu sliku). Ako želimo sakriti poruku u svaki byte 24-bitne slike, tada možemo spremiti 3 bita u svaki piksel pa primjerice slika dimeznija 1024x768 piksela može sakriti 288KB informacija što je vrlo velika količina.

Važno je napomenuti da ova metoda neće raditi ako koristimo lossy (gubitak kvalitete) kompresiju, isto tako svaka obrada fotografije će uništiti njenu poruku.

Primjer steganografije pomoću alata ImageSpyer G2

Alat ImageSpyer G2 može se preuzeti na sljedećem linku http://imagespyer-g2.soft32.com/

Ovo je vrlo jednostavan alat za korištenje na Windows operacijskom sustavu, na slici dolje možete grafičko sučelje

Učitat ćemo jednu fotografiju u koju želimo sakriti poruku pomoću naredbe Load

Možemo vidjeti kako ova fotografija, može sakriti do 674,96 KB informacija, što je dovoljno veliko da sakrijemo jednu veću fotografiju, pa ćemo probati sakriti logotip fakulteta. S naredbom flash učitavamo datoteku čiji sadržaj trebamo sakriti, te definiramo lozinku koja će biti potrebna za reverzibilnu akciju, u našem slučaju ćemo postaviti '123'. Program nam potom nudi spremanje fotografije u kojoj je već poruka sakrivena. Ukoliko želimo pročitati sadržaj poruke, odaberemo naredbu catch, upišemo lozinku i aplikacija će nam ponuditi spremanje poruke kao datoteku. Potom možete otvoriti datoteku i vidjeti poruku.

Na sljedećem linku možete pronaći datoteku koju je program izgenerirao http://mario-nikolaus.iz.hr/foi/steganografija.bmp

--Mario Nikolaus 20:40, 4. veljače 2014. (CET)

Problemi sigurnosti

Svima je već davno poznat problem sigurnosti na Internetu, no proteklih godina napadači su došli na nove ideje kako napasti njihove žrtve. Jedna od takvih je primjer gdje se u privitku e-maila nalazio backdoor virus. E-mail naslovljen od T-mobile-a je obavještavao korisnike da su dobili MMS poruku i da u privitku, koji je bio kompresiran, mogu pogledati poruku. U privitku, zapakiran se nalazila exe datoteka naziva „23-10-2013 13_64_09.jpeg.exe“. Iako bi svaki svjesniji korisnik otkrio da se radi o exe datoteci, mnogo ljudi je povjerovalo da se radi o slici i pokrenulo zloćudni kod. Ovaj isti primjer se koristio i sa Instagram servisa. U ovom slučaju su korisnici dobili obavijest kako su njihove fotografije objavljene na Instagram stranici i da ih mogu pogledati u privitku.4

Idući primjer prevare korisnika je ipak puno kompleksnije otkriti. Naime putem jednostavne PHP skripte moguće je promjeniti zaglavlje JPEG slike. Putem jednostavnih funkcija, pronalaze se ključnih dijelovi zaglavlja ("/.*/e") i promjene se u poziv eval PHP funkcije koja izvršava kod koji se nalazi u njoj, a uglavnom se sastoji od dekodiranja stringa koji je ustvari zloćudan. Odgovornost leži na vlasnicima web stranica te na pretraživačima da rade provjere koje poveznice i datoteke su ustvari slike, a koje zloćudni kod koji se pretvara kao slika i izgleda kao slika, a ustvari može napraviti mnogo štete. Ovo je jedan od primjera steganografije u lošem obliku.

Zaštita se sastoji od 2 dijela. Prvi je naravno svijest korisnika, koji mora biti upoznat sa opasnostima Interneta koje vrebaju, kako ih otkriti te kako se zaštiti od njih. Drugi je podešavanje firewall-a. Prvi slučaj ne bi trebao prevariti firewall, radi se o exe datoteci koja je izrazito zabranjena za preuzimanje iz e-maila. Drugi slučaj je malo teže otkriti i treba podesiti da firewall sve fotografije, prije njihovog preuzimanja u temp direktorij, provjerava sa posebnim skriptama koje će proći kroz sve izvorni kod slike i otkriti postoji li malware unutra.

--Mario Nikolaus 20:40, 4. veljače 2014. (CET)

Zaključak

Fotografije i slike su dio naše svakodnevnice i naravno da su time postale sredstvo zlouporabe. Prošla su vremena kad je slikovni dokument bio vjerodostojan dokaz neke aktivnosti. Današnja tehnologija omogućava promjenu i manipulaciju digitalnim medijem na načine koji su prije nekoliko godina bili nemogući. Buduća tehnologija gotovo će sigurno omogućiti manipulacije digitalnih medija na način koji se danas čini nemogućim. Kako tehnologija nastavlja evoluirati biti će sve važnije da znanost digitalne forenzike drži korak s tim razvojem. Kako se razvijaju tehnike i metode za otkrivanje fotografskih prijevara, razviti će se i nove sofisticiranije metode izrade krivotvorina koje će biti teže otkriti. Polje digitalne forenzike slika novim metodama, algoritmima i alatima nastaviti će otežavati izrade uvjerljivih krivotvorina koje su u mogućnosti zavarati te alate. Samim time izrada krivotvorina zahtijevati će više vremena, te postajati sve kompleksniji proces, no nikada se u potpunosti neće moći zaustaviti.

Privatne tvrtke unajmljuju forenzičare za ispitivanje kriminalnih aktivnosti zaposlenika otkrivanja patentnih i drugih korporacijskih tajni, vojne i obrambene ustanove razmjenjuju informacije na vrlo delikatan način, a isto tako presreću milijune poruka svakodnevno ne bi li otkrili neku prijetnju i na kraju ostaju privatne parnice u kojima možemo vidjeti veliki broj optužbi za klevetu nastale uslijed lažnih slika koje su objavljene putem Interneta. Kako je svakodnevno sve više posla u forenzici, tako raste i digitalna forenzika, a s njom i forenzika slika. U budućnosti će se samo obujam posla ove profesije rasti, jer kako će rasti svijest za privatnosti u komunikaciji tako će se više ljudi naučiti služiti nekim kriptografskim ili steganografskim metodama za poslovnu pa tako i privatnu komunikaciju.

Literatura

http://users.wfu.edu/matthews/misc/graphics/formats/formats.html

http://en.wikipedia.org/wiki/Exif

http://fotozine.org/?knjiga=pojmovnik

http://os2.zemris.fer.hr/ostalo/2010_marceta/Diplomski.htm#

http://sigurnost.lss.hr/arhiva-dokumenata/racunalna-forenzika.html

http://www.cert.hr/sites/default/files/NCERT-PUBDOC-2010-05-301.pdf

http://blackhat.com/presentations/bh-dc-08/Krawetz/Whitepaper/bh-dc-08-krawetz-WP.pdf

http://www.ists.dartmouth.edu/library/204.pdf

http://www.fot-o-grafiti.hr/nauci/napredno-digitalno/kvantizacija

http://e.math.hr/old/stegano/index.html

http://www.mathos.unios.hr/~middlemath/ppt/vizualna-kriptografija.pdf

http://www.securelist.com/en/blog/8159/Putting_malware_in_the_picture

http://www2.warwick.ac.uk/fac/sci/dcs/people/research/csrlaw/06274246.pdf

http://www.cs.dartmouth.edu/farid/downloads/publications/spm09.pdf

http://fotografija.hr/kromatske-aberacije/

http://www.fot-o-grafiti.hr/nauci/optika/kromatska-aberacija

--Mario Nikolaus 20:37, 4. veljače 2014. (CET)