Sigurnosne zakrpe

Temu rezervirala: Valentina Kužir

Sadržaj |

Sigurnosne zakrpe

Sigurnosne zakrpe su mali paketi za instalaciju koje proizvođač operacijskog sustava ili neke aplikacije objavljuje kao reakciju na otkriveni propust. Taj instalacijski paket sadrži ispravljenu verziju dijela aplikacije u kojem se nalazi greška i kôd potreban da se staro rješenje zamijeni novim.

Svrha politike upravljanja sigurnosnim zakrpama je reguliranje procesa otklanjanja skrivenih pogrešaka operacijskih sustava i programskih paketa.

Otklanjanje postojećih pogrešaka operacijskih sustava i programskih paketa u pravom vremenu sprječava moguću štetu zbog širenja virusa, zlonamjernih kodova i ostalih napada na sigurnost koji za posljedicu imaju smanjenje operativnosti, integriteta i povjerljivosti informacijskog sustava.

Redovito pregledavanje i pravovremena instalacija sigurnosnih zakrpi jedan je od temeljnih uvjeta za uspostavu sigurnog i pouzdanog informacijskog sustava. Sve veći broj sigurnosnih propusta unutar različitih programskih paketa i operacijskih sustava predstavlja ozbiljnu prijetnju za sigurnost informacijskih sustava ukoliko se ne poduzmu odgovarajuće preventivne mjere koje će omogućiti zaštitu potencijalno ranjivih i nesigurnih sustava.

Problem redovitog praćenja sigurnosnih upozorenja i instaliranje odgovarajućih sigurnosnih zakrpi (eng. patch) posebno se ističe u većim i heterogenim okruženjima gdje treba voditi računa o velikom broju poslužiteljskih i klijentskih računala koji sadrže različite operacijske sustave i servise. U takvim situacijama je teško na svim računalima održavati visoku razinu sigurnosti, pogotovo ako se u obzir uzme činjenica da je sve sigurnosne zakrpe prije instaliranja potrebno testirati kako bi se utvrdila kompatibilnost.

Proces koji mrežnim administratorima olakšava pregledavanje računala te instalaciju kompatibilnih i ispravnih sigurnosnih zakrpi je upravljanje sigurnosnim zakrpama (eng. patch management). Taj proces je relativno novi u području računalne sigurnosti i služi za instaliranje i upravljanje sigurnosnim zakrpama, a za to koristi tzv. patch management alate kojima je cilj automatizirati i samim time olakšati proces upravljanja sigurnosnim zakrpama.

Za kritična računala (poslužitelje i računala na kojima su instalirane aplikacije neophodne za normalni tijek poslovnih procesa) potrebno je napraviti sigurnosnu kopiju koja osigurava povratak na staro (prije same instalacije zakrpe).

Odgovorne osobe obavezne su voditi evidenciju instaliranih programskih zakrpa na računalima. U evidenciju se upisuju i one programske zakrpe koje se nisu mogle primijeniti na računala zbog neadekvatne verzije instaliranog softvera i/ili posebnosti instaliranih aplikacija čija funkcionalnost, nakon primjene istih, ne bi bila moguća.

Upravljanje sigurnosnim zakrpama moguće je implementirati nekom od sljedećih metoda:

- pojedinačnom instalacijom sigurnosnih zakrpa nakon što su iste javno objavljene

- korištenjem specijaliziranih programa ugrađenih u sam operacijski sustav ili programski paket

- korištenjem specijaliziranih aplikacija nezavisnih proizvođača

Preporuka redovitosti kontrola je svakih mjesec dana za Windows okruženje, svaka tri mjeseca za mrežne uređaje i centralna računala, ali svakako to može biti i češće, ovisno o pokazateljima na neispravan rad nekih servisa ili objavljenim upozorenjima od strane proizvođača i odgovarajućih izvora sigurnosnih zakrpa.

grsecurity

Grsecurity je opsežna dodatna oprema za jezgru Linuxa koja se bori protiv širokog spektra sigurnosnih prijetnji putem inteligentne kontrole pristupa, prevencije iskorištavanja temeljenog na korupciji u memoriji i niza drugih očvršćivanja sustava koji općenito ne zahtijevaju konfiguraciju.

Aktivno se razvija i održava zadnjih 17 godina. Komercijalna podrška za grsecurity dostupna je putem Open Source Security, Inc.

Grsecurity pruža kompletan paket obrana koje djeluju sinergijski, od kompilacije poboljšane sigurnosti i visokokvalitetnih obrambenih korupcija u memoriji za kontrolu pristupa.

Neke od mogućnosti Grsecurityja su:

- očvršćivanje datotečnog sustava

- obrana memorije od nedopuštenog pristupanja

- raznovrsne zaštite

- RBAC

- GCC dodaci

Očvršćivanje datotečnog sustava

Grsecurity chroot očvršćivanje automatski pretvara sve primjene chroot-a u prave "zatvore" s razinama ograničenja koja su ekvivalentna kontejnerima. Procesi unutar chroot-a neće moći stvoriti binarne suid / sgid, vidjeti ili napadati procese izvan "zatvora" chroot, mijenjati datotečne sustave, koristiti osjetljive mogućnosti ili mijenjati UNIX domene utičnice ili pak zajedničku memoriju stvorenu izvan chroot "zatvora".

Pouzdani način izvođenja (TPE) stari je i jednostavan koncept. Grsecurity malo proširuje ideju TPE i rješava neke ranjivosti u izvornom dizajnu u tom procesu.

Obrana memorije od nedopuštenog pristupanja

Grsecurity ograničava prenošenje kopija kernela prema korisniku ili od korisnika, sprječava izravan pristup korisnika samoj jezgri, sprječava izvršavanje koda nepoznatog korisnika u jezgri, sprječava stack overflow na x64, očvršćuje dopuštenja korisnika za pristup memoriji, omogućuje slučajan padding između dretvi te omogućuje automatsko reagiranje na bruteforcing.

Raznovrsne zaštite

Grsecurity čuva sposobnost korisnika da ispravlja vlastite programe kroz novu implementaciju. Ta implementacija provodi proces koji se samo može pridružiti svojoj "djeci". Također, Grsecurity koristi proaktivan pristup koji sprječava neprivilegirane korisnike da učitavaju vlastite module kernela, a isto tako sprječava i dumping nečitljivih binarnih datoteka u sustav. Grsecurity ne dodjeljuje nepotrebno svim korisnicima na sustavu mogućnost čitanja ili pisanja stvorene zajedničke memorije. Budući da u mnogim slučajevima to može rezultirati sigurnosnim ranjivostima, Grsecurity briše pristup prekomjerno dopuštenoj dijeljenoj memoriji i ostalim IPC objektima na takav način kako ne bi utjecali na uobičajene operacije sustava.

RBAC (eng. Role-based access control)

RBAC osigurava sustav učenja koji automatski generira politiku sustava najmanje privilegije bez ručne konfiguracije. Dok će zadana heuristika učenja osigurati sigurne rezultate za većinu korisnika, ona također podržava jednostavnu konfiguracijsku datoteku za generiranje pravila. To znači da, ukoliko postoji direktorij specifičan za naš sustav koji želimo osigurati pravilima, jedna linija u konfiguracijskoj datoteci stvorit će sigurnosnu granicu oko svakog procesa koji čita ili piše po datotekama u tom direktoriju. Za razliku od ostalih sustava kontrole pristupa, RBAC Grsecurity-a nije dizajniran da bude sveobuhvatan - RBAC ima specifičnu svrhu zaključavanja pristupa cijelom sustavu. Zbog toga što ima određeni cilj, omogućuje nam provesti obaveznu analizu pravila koja hvata administratorske pogreške i sprječava administratora da implementira politiku koja bi pružila lažni osjećaj sigurnosti. Sve pogreške koje se nalaze u pravilima opisane su čitljivim, smislenim objašnjenjima o tome kakve će se napade omogućiti ako se pravilu dopusti učitavanje u sustav.

GCC dodaci

GCC dodaci omogućavaju pretvaranje osjetljive strukture Linuxa u read-only mod, osiguranje da svi jezgrini funkcijski pokazivači ukazuju na jezgu, sprječavanje istjecanja podataka iz prethodnih poziva sustava, dodavanje entropije kod ranog boota i runtime-a, slučajan izgled strukture kernela te prevenciju "integer overflow-a".

Većina navedenih mogućnosti sadržana je u komponenti koja dolazi u paketu s grsecurity, a to je PaX. Među ostalim značajkama, navedena komponenta (zakrpa) označava memoriju podataka kao neizvršivu i programsku memoriju kao neispisivu. Cilj je spriječiti prepisivanje memorije, što može pomoći u sprječavanju mnogih vrsta sigurnosnih propusta, kao što su buffer overflow i sl. PaX također nudi randomizaciju rasporeda adresnih prostora (ASLR), koja nasumično raspoređuje važne memorijske adrese kako bi se smanjila vjerojatnost napada koji se oslanjaju na lako predvidljive memorijske adrese.

Na Slici 1. prikazane su sve mogućnosti PaX-a i Grsecurityja.

Slika 1. Grsecurity i PaX

KSplice

Oracle Ksplice je alat koji se koristi za ažuriranje odabranih, kritičnih komponenti instalacije Linuxa sa svim važnim sigurnosnim zakrpama bez potrebe za ponovnim pokretanjem (rebootom).

Uz ažuriranja kojima nije potrebno ponovno pokretanje može se:

- uštediti vrijeme ažuriranja i obaviti ga u samo u par sekundi, dok se vlastiti sustavi izvode

- izbjeći prekide rada

- spriječiti katastrofalne sigurnosne incidente olakšavajući ažuriranje

Linux distribucije zahtijevaju ponovno podizanje sustava jednom mjesečno kako bi ostale u tijeku s važnim ažuriranjima jezgre i korisničkog prostora. Oracle Ksplice omogućuje primjenu istih ažuriranja bez ponovnog pokretanja sustava (koja bi inače zahtijevala ažuriranje s upraviteljem paketa i ponovno podizanje sustava).

Oracle Linux je jedina Linux distribucija koja nudi nultu ažuriranost za odabrane, kritične komponente korisničkog prostora. Uz Oracle Linux 6 i 7, Ksplice može zakrpati glibc i openssl ranjivosti dok sustav radi, bez zaustavljanja aplikacija i bez prekida.

Primjer korištenja

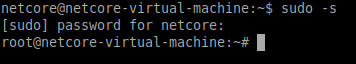

Na početku, potrebno se ulogirati u root modu.

Slika 2.

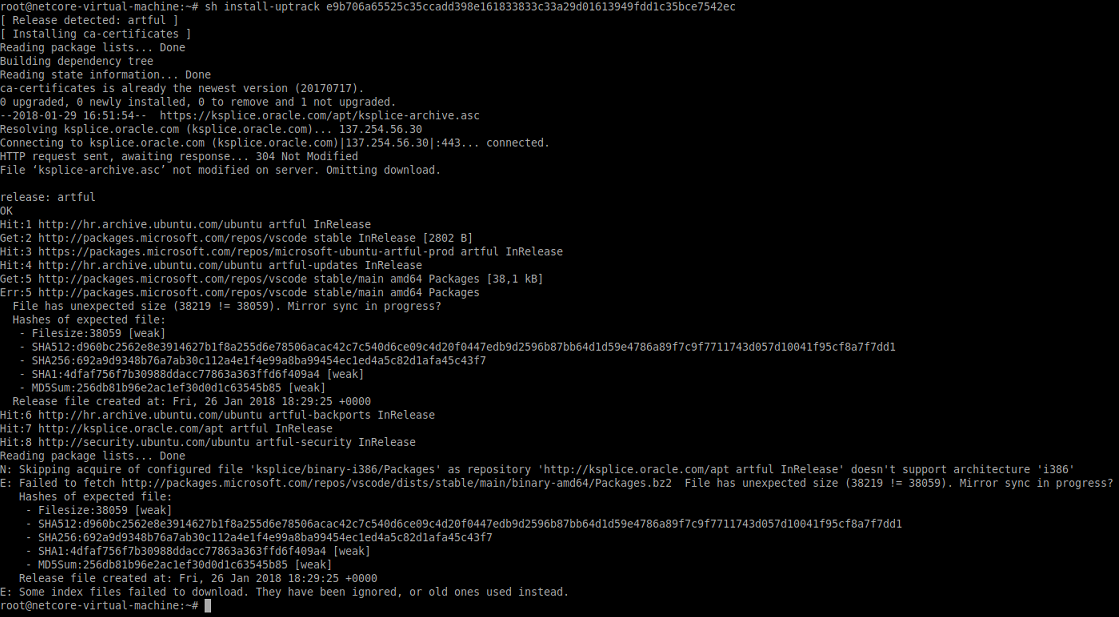

Nakon što uđemo u root mod, unosimo naredbe na Slikama 3. i 4.

Slika 3.

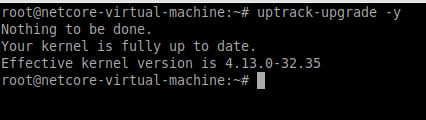

Slika 4.

Nakon što je Ksplice Uptrack instaliran, možemo provjeriti dostupna ažuriranja jezgre, a to činimo naredbom prikazanom na Slici 5.

Slika 5.

Ukoliko u nekom trenutku želimo vidjeti koja smo sve ažuriranja instalirali, možemo to učiniti unošenjem naredbe prikazane na Slici 6.

Slika 6.

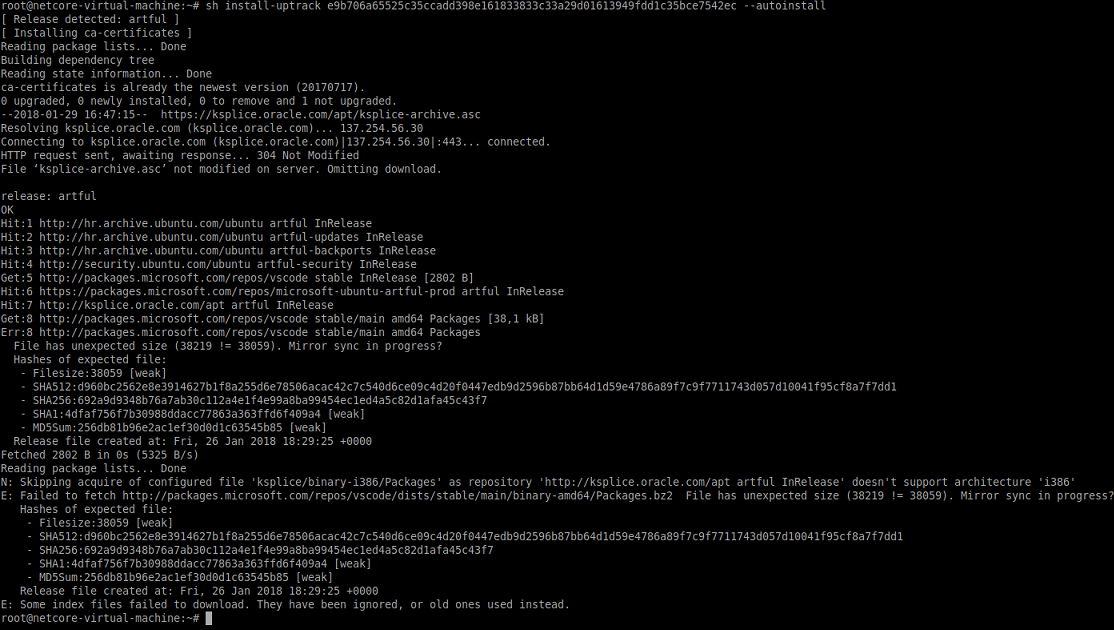

Ukoliko pak želimo dodatno smanjiti vrijeme koje koristimo za ažuriranje jezgre Linuxa, možemo omogućiti sustavu da sam instalira sva dostupna ažuriranja. Naredba za autoinstall prikazana je na Slici 7.

Slika 7.

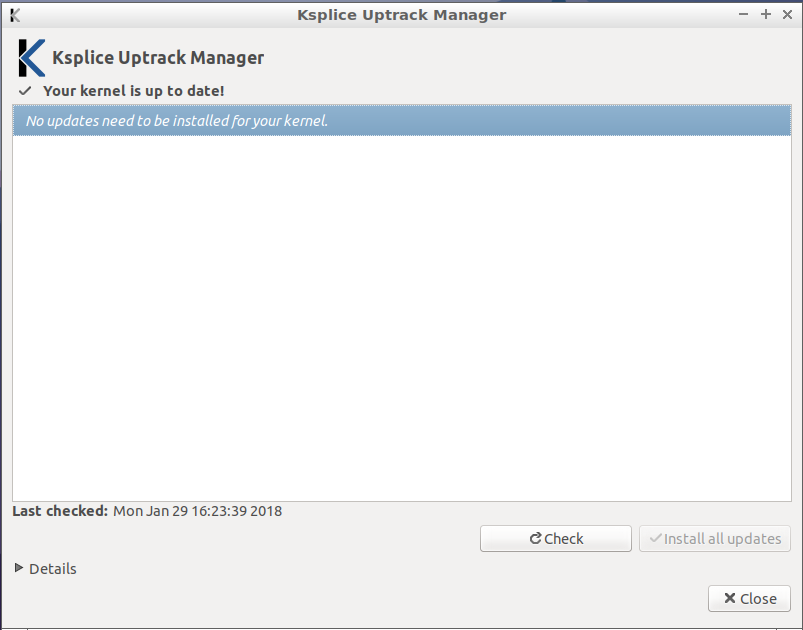

Ksplice Uptrack ima i svoju desktop verziju. Instalacija iste vrlo je jednostavna (klasično instaliranje), a jednostavno je i dohvaćanje i instaliranje dostupnih ažuriranja - dovoljno je pritisnuti tipku Check za dohvaćanje dostupnih ažuriranja te Install all updates za instalaciju svih dostupnih ažuriranja. Izgled desktop verzije Ksplice Uptrack-a prikazan je na Slici 8.

Slika 8.

Literatura

[1] CARNet CERT i LS&S Upravljanje sigurnosnim zakrpama korištenjem Software Update Services alata. Preuzeto sa: https://www.cis.hr/www.edicija/LinkedDocuments/CCERT-PUBDOC-2004-09-88.pdf

[2] Damir Kovačević Sigurnosna politika. Preuzeto sa: http://sigurnost.zemris.fer.hr/ISMS/2008_kovacevic/dodatakI.html

[3] Grsecurity What is grsecurity?. Preuzeto sa: https://grsecurity.net/

[4] Oracle Ksplice. Preuzeto sa: https://www.ksplice.com/

[5] Slika 1. - preuzeto sa: https://static.slo-tech.com/43046.jpg