Social Engineering and SET

Uvod u socijalni inženjering

U današnjem svijetu napredne tehnologije, sve veća karika postaje informacija. Ona može biti vrlo moćno oružje s obzirom na to što krije iza sebe pa se tako kriminal s ulice preselio na zemaljsku mrežu, Internet. Još jedan razlog za zabrinutost otkriva nam članak koji je objavljen 30. kolovoza 2012 godine na stranici infosecurity-magazine [3] pod nazivom „ Cyberattacks up 400% since 2012“. Ovaj članak govori o povećanju Internet kriminala za 400 % u manje od godinu dana. Veliku opasnost kod internet kriminala predstavlja socijalni inženjering. Socijalni inženjering bismo mogli definirati kao umjetnost crpljenja informacija od ljudi na različite moguće načine u svrhu zlouporabe ( otkrivanje lozinki, korisničkih imena, probijanje kreditnih kartica te ucjene i sl.)

"Socijalni inženjering je umjetnost i znanost nagovaranja ljudi da ispune zahtjeve napadača.“ [9]

"Socijalni inženjering je akt manipulacije kojim se ljudi navode da odaju povjerljive informacije o sebi.“ [1]

"Socijalni inženjering je manipulacija ljudima (prijevara) u svrhu otkrivanja njihovih povjerljivih informacija ili dobivanja pristupa nekim drugim resursima do kojih manipulator inače ne bi mogao doći" [2]

--Valentina Klepac 12:02, 4. lipnja 2013. (CEST)

--Nikola Rodeš 12:03, 4. lipnja 2013. (CEST)

Socijalni inženjeri

Socijalni inženjeri su osobe koje nastoje uz pomoć određenih tehnika i metoda crpiti informacije od druge osobe ili skupine ljudi da bi napadač zlouporabio određene informacije. U praksi postoje nekoliko oblika socijalnih inženjera. U nastavku ćemo navesti neke i objasniti.

1. Hakeri( eng. Hackers ) – iskorištavaju ljude u smislu otkrivanja povjerljivih informacija rađe nego probijanja mreža i sustava jer im je to puno jednostavnije . Te podatke koriste dalje u stvarnim napadima.

2. Osobe koje izvode penetracijsko ispitivanje ( eng. Penetration Testers)- osobe koje ispituju ranjivost sustava ili mogućnosti neautoriziranog pristupa sustavu. Ova vrsta napada najčešće slijedi hakere. To su dakle osobe koje imaju znanje i vještine koje koriste, da bi povećali sigurnost žrtve. Oni nikad te informacije neće iskoristiti u osobne svrhe.

3. Špijuni ( eng. Spies) – koriste socijalni inženjering kao način života. To su osobe koje koriste umijeće zavaravanja odnosno uvjeravanja žrtve da su oni netko ili nešto što zapravo nisu. Na taj način dobe na povjerenju i informacije ciljano tražili.

4. Kradljivci identiteta ( eng. Identity thieves) – osobe koje koriste infromacije poput imena, broj bankovnog računa, adrese, datuma rođenja, broj dopunskog osiguranja bez znanja vlasnika. Te informacije su većinom dostupne na društvenim mrežama ( Facebook, Twitter), jer ljudi ne brinu o privatnosti i dostupnosti informacija drugim ljudima.

Zbog toga se događa krađa identiteta a još jedan od razloga je i trgovanje informacijama.

5. Nezadovoljni zaposlenici ( eng. Disgruntled employees) – osobe koje su nezadovoljne s poslom, organizacijom u kojoj rade. Njihovo nezadovoljstvo može biti povezano s preniskom plaćom, premalom motivacijom za rad, neslaganje s nadređenim osobama i dr. U tom slučaju zaposlenici prikrivaju svoje nezadovoljstvo da ne bi doveli u opasnost svoje radno mjesto te u tajnosti crpe povjerljive informacije koje će kasnije pokušati iskoristiti u napadu.

6. Vlada ( eng. Governments) – Vladini službenici koriste metode socijalnog inženjeringa kao bi otkrili mišljenje javnosti o podršci vladinih akcija. Takva vrsta socijalnog inženjeringa nije uvijek negativna. Primjerice pristup korisničkom profilu na Facebooku od strane policije. [prepričano prema 4]

--Valentina Klepac 12:08, 4. lipnja 2013. (CEST)

Najčešće metode prevare u socijalnom inženjeringu

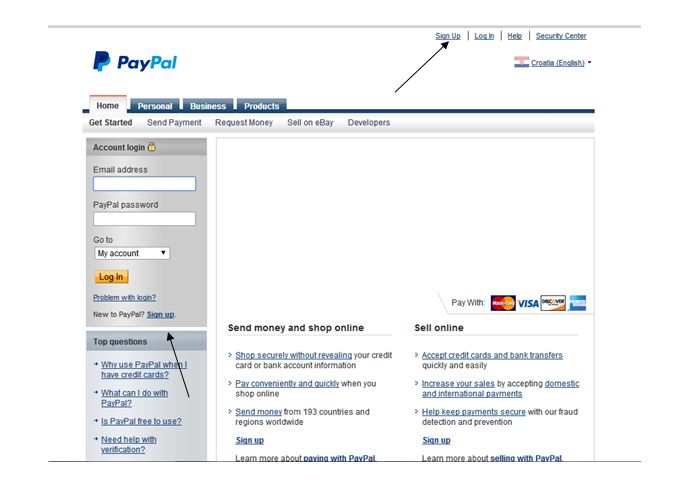

Phishing napad

Pojam phishing napada podrazumijeva aktivnosti kojima neovlašteni korisnici korištenjem lažiranih poruka elektroničke pošte i lažiranih Web stranica financijskih organizacija pokušavaju korisnika navesti na otkrivanje povjerljivih osobnih podataka kao što su korisnička imena i zaporke, PIN brojevi, brojevi kreditnih kartica i sl. [4]

Kako izgleda phishing napad? Ovdje je primjer phising napada u obliku e-mail pošte [6]

slika je preuzeta s linka: http://www.microsoft.com/security/online-privacy/phishing-symptoms.aspx

Pravopis i gramatika Internet kriminalci često rade greške u pravopisu i gramatici dok profesionalne kompanije i organizacije imaju svoj stil pisanja tako da njihove poruke uvijek izgledaju vjerodostojno. Ako primjetite greške u provopisu i gramatici vrlo vjerojatno se radi o računalnom kriminalu.

Linkovi u poruci Uvijek je dobro prije nego što se kline na link, pozicionirati pokazivač miša na link ( ali ne kliknuti) da vidimo ako se adresa linka poklapa s adresom koja će se pojaviti ispod linka. U ovom primjeru vidimo da se adrese ne poklapaju te tako možemo zaključiti da se radi o Internet kriminalu.

Prijetnje Internet kriminalci često koriste prijetnje da će vam primjerice blokirati facebook profil ukoliko nešto ne potvrdite što je u linku i slično. Predstavljanje kao popularne web stranice ili kompanije Kako bi njihove poruke izgledale što uvjerljivije Internet kriminalci se predstavljaju kao najpoznatije organizacije. [prema 6]

Stvaranje odgovarajuće situacije

Stvaranje odgovarajuće situacije (eng. pretexting) je postupak kreiranja ili uporabe izgovora (eng. pretext) za navođenje žrtve na otkrivanje informacija ili izvođenje neke radnje. Ova metoda prevare u socijalnom inženjeringu se najčešće provodi preko telefona, a uključuje uspostavljanje povjerenja žrtve. Tu se koriste informacije o žrtvi kao što su datum rođenja zatim osobni identifikacijski brojevi i slično. Ova metoda napada se najčešće koristi za prijevaru u organizacijama, pa tako se poslodavca navodi da otkrije neke povjerljive informacije kao što su informacije o kupcima, bankovnim računima i sl.

Osnovni principi napada su :

• Više istraživanja donosi veću mogućnost uspjeha

• Ako stvaranje scenarija uključuje aktivnosti ili interese napadača , veća je vjerojatnost uspjeha

• Potrebno je pažljivo planiranje

• Napadač mora uvježbati razgovor sa žrtvom

• Jednostavniji scenarij ( s manje koraka i dobro strukturiranim sadržajem ) donosi veće šanse za uspjeh

• Scenarij treba izgledati spontano , ali mora biti točan

• Napadač mora upoznati tip osobe s kojom će razgovarati

• Treba paziti na lokalne zakone (kako se ne bi izazvala sumnja kod žrtve ili da žrtva ne bi odbila izvršiti neku radnju)

• Scenarij mora uključivati logičan zaključak

Socijalni inženjer koji želi izvršiti ovakav oblik napada mora voditi računa o naglasku, frazama i izrazima koje koristi.

U nastavku smo naveli primjer stvaranja odgovrarajuće situacije.

Stanley Mark Rifkin je jedan od najvećih bankovnih pljačkaša u američkoj povijesti.

Rifkin je bio informatičar koji je vodio računalni konzalting iz svog malog stana. Jedan od njegovih kljenata je bila kompanija koja je održavala računala u Security Pacific Bank.

Zgrada Security Pacific Bank je izgledala poput dvorca od stakla i mramora. Čuvari obučeni u tamna odjela su čuvali hodnike a kamere su snimile svakog klijenta kad su dizali ili uplaćivali novac u banci.

Zgrada je izgledala neprobojna, no kako je onda Rifkin uspio ukrasti 10.2 milijuna dolara a da nije upotrijebio pištolj, dirnuo dolar niti ikome prijetio?

Bankovne transakcije su se činile sigurnima. Autorizirale bi se brojčanim kodom koji se dnevno mijenjao i bio je dostupan samo autoriziranom osoblju. Taj brojčani kod bio je objavljen na zidu u sigurnoj prostoriji u koju su imale pristup samo ovlaštene osobe. U listopadu 1978 godine Rifkin je posjetio Security Pacific banku gdje su ga zaposlenici prepoznali kao informatičara. Ušao je u dizalo i krenuo do prostorije u kojoj su se obavljale bankovne transakcije. Zatim je ušao u prostoriju gdje je bio tajni kod koji je bio potreban za obavljanje većih transakcija. Zaposlenik banke ga je otpratio do te prostorije jer je on trebao otkloniti kvar u toj prostoriji gdje imaju pristup samo ovlaštene osobe. Došao je do prostorije, zapamtio je tajni kod i otišao ne izazvavši nikakvu sumnju.

Ubrzo je djelatnik banke na odjelu bankovnih transakcija zaprimio poziv od čovjeka koji se predstavio Mike Hasen, djelatnik bankovne internacionalne divizije. On je naručio transakcijski prijenos novčanih sredstava na bankovni račun Irving Trust Company u New York.

No ta transakcija nije bila moguća bez tajnog koda, te im je on rekao tajni kod te je transakcija bila odobrena. U vezi novčane transakcije nije bilo nikakve sumnje. Jedino što bankovni djelatnici nisu znali je to da je Mike Hasen zapravo Stanley Mark Rifkin koji je iskoristio tajni kod te opljačkao banku za 10.2 milijuna dolara.

Na koje je detalje morao pazati kako bi prevario banku?

• On je morao biti siguran da neće izazvati sumnju što se nalazi u prostoriji gdje imaju pristup samo ovlaštene osobe.

• Morao je imati uvjerljivu priču kad je nazvao i naručio transakciju 10.2 milijuna dolara te je morao razraditi i najsitnije detalje kojima će poduprijeti svoju priču

• Morao je spontano odgovarati na pitanja koja su mu postavljena ili mogla biti postavljena

• Morao je biti dovoljno elegantan da ne izazove sumnju.

U ovom slučaju napadač je izmislio detaljan scenarij cijelog postupka krađe u najsitnije detalje, predstavio se kao druga osoba te na ni jedan način nije izazvao sumnju i ukrao veliku svotu novca. [prema 7]

Trikovi vezani uz povjerenje

Trikovi vezani uz povjerenje (eng. confidence trick ili confidence game) su pokušaji prijevare jedne ili više osoba pridobivanjem njenog povjerenja. Napad se temelji na iskorištavanju ljudskih osobina kao što su iskrenost, pohlepa i naivnost, a osnovni cilj ovog napada je da osoba u popunosti vjeruje napadaču. Na primjer napadač uvjerava neku osobu da je osvojila neku nagradu, novac ili neku drugu vrijednost kako bi žrtva bila voljna obaviti traženu radnju. Postoje brojne metode izvođenja ovog napada:

- shema brzog bogaćenja (eng. Get-rich-quick scheme)- uključuje prodaju beskorisnih proizvoda za koje se tvrdi da služe različitim namjenama. Na primjer prijevare kod informiranja preko televizije- u svrhu što bolje prodaje određenog proizvoda pojavljuju se lažna svjedočenja „zadovoljnih“ kupaca. Još jedan primjer koji spada su ovu metodu je trgovanje znanjem o pobjeđivanju na kladionicama, trgovanju dionicama i sl.

- prijevare vezane uz romantiku- napadač iskorištava osobe kako bi došao do njihovih novčanih sredstava. Postoje brojne web stranice koje služe za stvaranje veza putem interneta, napadači obično traže neke novčane iznose kako bi financirali putovanje i sl.

-prijevare s lažnim nagradama- uvjeravanje žrtve da je dobila nagradu slučajnim odabirom. Uz to žrtvu se navodi da popiše određene dokumente ili da uplati određeni dio novčanog iznosa.

-online prijevare- žrtva mora uplatiti određeni novčani iznos kako bi obavila traženu radnju ili tu se može još navesti lažiranje adresa kako bi se žrtvu uvjerilo da komunicira s povjerljivom stranom.

[7]

Izmamljivanje

Izmamljivanje ( eng. elicitation) je proces izvlačenja informacija iz nečega ili nekoga. Cilj je dobiti informacije koje imaju određeno značenje za povećanje ovlasti pristupa na ciljanom sustavu. Napadač mora dobro poznavati proces napada kako bi došao do traženih informacija od žrtve. Jednostavni proces vođenja razgovora, dijeljenja informacija te postavljanja ispravnih pitanja može imati dvojaki utjecaj na žrtve (pozitivan ili negativan). Napadač ima mogućnost prikupljanja informacija koje mu omogućuju dolaženje do specifičnih podataka koje treba.

Žrtva nije svjesna napada, a napadač dobiva informacije koje mu omogućuju njihovu zlouporabu.

Uspješan napadač mora:

• Biti vješt u komunikaciji s ljudima

• Biti prirodan (Ništa ne može brže ubiti komunikaciju nego neugodnost i neprirodnost)

• Razviti vezu sa žrtvom

• Postavljati pitanja koja zahtijevaju jednostavan odgovor ( to su pitanja na koje žrtva odgovara sa „da“ ili „ne“)

• Mora iti znanja o čemu će razgovarati sa žrtvom [7]

--Valentina Klepac 12:32, 4. lipnja 2013. (CEST)

Načini izvršavanja napada

- Telefonski inženjering - ovo je jedan od najlakših i najčešćih načina izvršavanja socijalnog inženjeringa. Napadači nazivaju bilo koga iz organizacije, dakle to može biti običan radnik ili nekakav administrator. Napadači vrlo brzo steknu povjerenje žrtve budući da imaju dobre vještine govora.

- Pretraživanje otpada - uključuje sakupljanje informacija iz otpadnih materijala osoba ili organizacije koje napadač želi napasti. Ovaj pristup omogućuje pronalaženje različitih materijala kao što su telefonski imenici, detalji različitih dnevnika, izvorni kodovi i slično. Korištenjem podataka koje se nalaze u njima, napadač saznaje mnoge korisne informacije o organizaciji ili osobi koje mu omogućuju da izvrši napad.

- Socijalni inženjering korištenjem interneta - Mnogi korisnici nisu upoznati sa sigurnosnim problemima i prijevarama koje vladaju na internetu. Pa tako većina osoba ima naviku upotrebljavanja istih zaporki na različitim korisničkim računima, a da pri tome ne vode računa o sigurnosti sustava gdje su im računi otvoreni. Napadači često koriste lažne poruke kako bi saznali korisnikovu zaporku. Pomoću lažnih poruka žrtvu navode na unos osobnih podataka i zaporke.

Kao primjer možemo navesti da žrtva primi elektroničku poštu koja ih se poziva, nagovara ili mami na nazivanje podmetnutog telefonskog broja. U slučaju kad se korisnike navodi na zvanje podmetnutog telefonskog broja, automatska snimka propituje pozivatelja o autentifikacijskim podacima.

- Zavirivanje- Zavirivanje je jednostavan način izvršavanja napada gdje napadač prati kretanje žrtve kako bi dobio određene informacije. Na primjer gledanje preko ramena osobe koja upisuje pin na bankomatu ili praćenje korisnikovih pokreta prilikom upisivanja lozinke.

- Forenzička analiza - Napadač može doći do različitih informacija sa odbačenih medija poput CD-ova, USB memorijskih kartica i slično.

[8]

--Valentina Klepac 12:36, 4. lipnja 2013. (CEST)

Svjetski poznati socijalni inženjeri

Kevin David Mitnick

Kevin David Mitnick je jedan od najpoznatijih socijalnih inženjera, konzultant za računalnu sigurnost koji je optužen za razne zločine povezane s računarstvom. Prvi napad je socijalnog inženjeringa je izveo s dvanaest godina kada je zaobišao naplatni sustav u autobusu u gradu Los Angeles. Nakon toga tehnike socijalnog inženjeringa postale su osnovna metoda u prikupljanju informacija ( uključujući korisnička imena, lozinke, brojevi modema) Manipulirao je telefonima kako bi izbjegavao skupe naplate razgovora na velikim udaljenostima. 1979 godine je prvi put neautorizirano uspio pristupiti računalnoj mreži, kada mu je prijatelj otkrio lozinku za Ark, računalni DEC sustav. Zbog toga je osuđen na godinu dana zatvora te tri godine uvjetne kazne. Mitnick je uspio dobiti prava pristupa tisućama računalnih mreža, a koristio je mobilne telefone kako bi sakrio svoju lokaciju.

Osim toga izazvao je niz sljedećih napada:

- dobivanje administrativnog pristupa IBM računalu udruge „Computer Learning Center“, - hakiranje Motorola, NEC, Mokia, Sun Microsystems i Fujitsu Siemens sustava,

- pregled poruka elektorničke pošte sigurnosnih službenika u organizacijama MCI Communications i Digital Wiretapped,

- hakiranje SCO, PacBell, FBI, Pentagon, Novell, CA DMV, USC i Los Angeles Unified School District sustava.

U veljači 1995 FBI je uhitio Mitnick-a te je osuđen za četiri prijevare, dvije računalne prijevare, te niz ilegalnih prijevara preko telefona. U zatvoru je proveo pet godina te je 2000 godine pušten na slobodu. Danas, Mitnick vodi konzultantsku organizaciju za sigurnost računala pod nazivom „Mitnick Security Consulting LLC“. [[1]4]

Ramy, Muzher i Shadde Badir

Ramy, Muzher i Shadde Badir su braća koji su jedni od najpoznatijih socijalnih inženjera. Sva trojica su slijepi od rođenja, te imaju veliku zainteresiranost za računala. Jedan od ozbiljnijih napada socijalnog inženjeringa koji su izveli je bio proboj u izraelski telefonski sustav kako bi postavili lažnu telefonsku kompaniju. Time su od korisnika naplaćivali velike novčane iznose za lažne telefonske pozive na velike udaljenosti, a prijevarom su zaradili oko dva milijuna dolara. Braća Badir koristila su mnoge tehnike socijalnog inženjeringa poput sposobnosti oponašanja osoba i izmamljivanja informacija. Godine 1999. osuđeni su za svoje zločine s tim da je samo Ramy (koji je bio i vođa svih prijevara) dobio zatvorsku kaznu, dok su ostala braća osuđena samo uvjetno. [4]

--Nikola Rodeš 13:03, 4. lipnja 2013. (CEST)

Zaštita od socijalnog inženjeringa u organizacijama

Sigurnosna politika i standardi

Pravilno i temeljito definirana sigurnosna politika i standardni ključ su dobre sigurnosne strategije neke organizacije. Politika sigurnosti treba jasno definirati svoj opseg i sadržaj za svako područje na koje se ona odnosi. Uz svaku sigurnosnu politiku nužno je specificirati standarde koje je potrebno kasnije uvesti kako bi se kvalitetno i učinkovito provele odredbe sigurnosne politike. Jedan od najvažnijih koraka uvođenja sigurnosne politike jest stvaranje sigurnosnih plavila. Usprkos svemu većina organizacija se fokusira i ulaže mnogo financijskih sredstava i truda u sigurnost sklopovlja i programsku podršku, a premalo u ljudski potencijal. Svako od zaposlenika bi trebao imati određena znanja da bi razumio svrhu uvođenja sigurnosnih standarda, pravila i smjernica.

Neki od uobičajenih dijelova sigurnosne politike u borbi protiv socijalnog inženjeringa su:

• uporaba računalnog sustava – upravljanje korištenjem sustava, uporabom sklopovlja i programa koji nisu u vlasništvu organizacije i sl.,

• klasifikacija i rukovanje informacijama – osigurati pravilnu klasifikaciju povjerljivih informacija kako bi one bile zaštićene od neovlaštenog pristupa , • osobna sigurnost – provjera novih zaposlenika kako bi se osiguralo da ne predstavljaju sigurnosnu prijetnju,

• fizička sigurnost – osigurati objekte znakovima, nadzornim i sigurnosnim uređajima i sl.,

• pristup informacijama – procesi za generiranje sigurnih lozinki, udaljeni pristup i sl.,

• zaštita od virusa – provesti mjere zaštite sustava od virusa i drugih zlonamjernih prijetnji,

• treninzi za podizanje svijesti zaposlenika o informacijskoj sigurnosti – informirati

• zaposlenike o prijetnjama i mjerama,

• upravljanje sukladnošću – osiguravanje sukladnosti sa zakonima i standardima,

• politika o lozinkama – definiranje standarda za osiguravanje lozinki,

• reagiranje na incident – definiranje postupka reakcije i prijave incidenta,

• distribuiranje dokumentacije – rukovanje s povjerljivim podacima.

Po završetku definiranja sigurnosne politike ona mora biti dostupna svim zaposlenicima organizacije jer se efikasnost sigurnosnih pravila postiže upravo potpunom podrškom svih članova organizacije. Također je potrebno je provoditi potrebna ažuriranje i provjeravanje sigurnosne politike kako bi se načinile potrebne promjene u skladu s novim odredbama ili prijetnjama. [prema 9]

Edukacija zaposlenika i osoblja

Postupak edukacije je jedan od najboljih načina da se obrani od većine prijetnji. Neke organizacije zahtijevaju da se svi zaposlenici upoznaju sa sigurnosnom politikom svake godine. Kod zapošljavanja svakog kandidata testiraju ne samo na tehničke karakteristike nego i kriminalnu povijest kandidata. Svako od zaposlenika bi trebao biti upućen u tajnost posla i prava privatnosti. Treba im dati do znanja da ne smiju odavati povjerljive informacije i lozinke. Važan dio strategije je stvaranje svijesti kod zaposlenika o prijetnjama i ponašanju koje napadači iskorištavaju. Najbolji način za to je demonstracija stvarnih primjera iz prakse, hakiranje organizacija uz pomoć socijalnog inženjeringa. Pri edukaciji se mogu koristiti mnogi dostupni alati kao što su video zapisi, brošure, skripte, sigurnosni znakovi (natpisi na radnim mjestima, zaslonu računala, podsjetnika i slično).

Programi edukacije imaju ulogu:

• upoznavanja zaposlenika sa sigurnosnom politikom,

• stvaranje svijesti o rizicima i mogućim gubicima,

• treniranja s ciljem prepoznavanja tehnika socijalnog inženjeringa.

Dakle, nije dovoljno zaposlenicima pokazati što i kako činiti nego hi je nužno upoznati s posljedicama koje donose napadi socijalnog inženjeringa. Edukacija ljudskog potencijala je jedna od osnovnih metoda zaštite, ali je vrlo zahtjevna i iziskuje puno truda i vremena. Dobar program poduke mora biti raznolik što znači da je potrebno iskoristiti svaku mogućnost i svaki koristan alat kako bi se povećala svijest i razumijevanje prijetnji koje donose socijalni inženjeri. [9]

Drugi postupci zaštite

Pravilno upravljanje lozinkama predstavlja jedan od ključnih postupaka zaštite od socijalnog inženjeringa. Svaki zaposlenik u organizaciji mora imati jedinstven identifikator uz kojeg će biti vezana prava pristupa tog zaposlenika. Dakle, identifikatorom se zaposleniku određuju prava pristupa informacijama i mogućnostima nekog sustava. Ukoliko se socijalni inženjer dočepa identifikatora tog zaposlenika, on će imati pravo pristupa samo onim informacijama i mogućnostima sustava koje su dodijeljene prethodno tom korisniku dok su ostali dijelovi sustava i informacije zaštićeni. Važnu ulogu zaštite organizacije od napada socijalnog inženjeringa ima definiranje operativnih postupaka zaštite. Pri tome se misli na procedure povezane s odobravanjem pristupa i izdavanjem dozvola. Takvi postupci zahtijevaju višestruku provjeru točnosti i vjerodostojnosti podataka. Osnovna svrha je smanjiti rizike napada oponašanjem zaposlenika. [8]

--Nikola Rodeš 13:03, 4. lipnja 2013. (CEST)

Kako se običan korisnik može štiti od socijalnog inženjerigna

Svaki korisnik bi trebao biti upoznat sa mjerama zaštite od socijalnog inženjeringa. U nastavku navodimo savjete o kojima bi korisnik trebao voditi računa:

1. Upoznavanje s vrijednostima podataka- napadači se obično usmjeravaju na korisnička imena i lozinke te brojeve kreditnih kartica. Potrebno je pažljivo odabirati lozinke ( po mogućnosti što više znakova) te za različita web mjesta potrebno je koristiti drugačije lozinke.

2. Provjeravanja identiteta sugovornika- Prije nego korisnik odaje neke bitne informacije o sebi ili o poduzeću, potrebno je provjeriti identitet sugovornika. Socijalni inženjeri se obično usmjeravaju na stjecanje povjerenja govornika uvjeravajući ih da se radi o njima poznatim osobama, suradnicima i slično.

3. Zadržavanja lozinki tajnim- Lozinke treba čuvati u tajnosti te treba izbjegavati zapisivanje lozinki na papir ili ih dijeliti s drugim osobama.

4. Provjeravanja poruke elektroničke pošte- Potrebno je provjeriti izvor poruke, provesti skeniranje antivirusnim alatom te ukoliko je neka sumnjiva elektronička pošta koja traži neke podatke o korisniku ( poput odavanja bankovnih računa i lozinki) dobro provjeriti o čemu se zapravo radi.

5. Ne otkrivanja puno informacija o sebi- socijalni inženjer može saznati informacije o korisniku te se može fokusirati na njegove navike i hobije kako bi ga naveo na posjećivanje lažnih web stranica.

--Nikola Rodeš 13:03, 4. lipnja 2013. (CEST)

Social Engineer Toolkit

Social Engineering Toolkit je alat kojemu je cilj simulacija napadanja ljudskog elementa sigurnosti informacijskog sustava.

Provode se dvije metode napada:

1. postavljanje zlonamjernih stranica- u ovom slučaju žrtvi se prikazuje prozor koji ima potpis neke od poznatih tvrtki poput Microsofta ili Facebooka, te oni najčešće ovakav oblik prikazivanja prozira imenuju kao nadogradnja (Update) Kao praktični primjer socijalnog inženjeringa napravili smo lažnu web stranicu koja izgleda identično kao i stranica Facebook-a. Detaljnije ćemo praktični primjer opisati u nastavku.

2. slanje phishing poruka elektroničke pošte- pojam phishing napada podrazumijeva aktivnosti kojima neovlašteni korisnici korištenjem lažiranih poruka elektroničke pošte i lažiranih Web stranica financijskih organizacija pokušavaju korisnika navesti na otkrivanje povjerljivih osobnih podataka kao što su korisnička imena i zaporke, PIN brojevi, brojevi kreditnih kartica i sl.

Social-Engineer Toolkit (SET) je posebno dizajniran za obavljanje naprednih napada na ljudski resurs. SET je pušten u promet s web stranice http://www.social-engineer.org, te je ubrzo postao standardni alat za penetracijskom testiranju. SET je napisao David Kennedy (ReL1K) , uspio je ugraditi neviđene mogučnosti u penetracijskim alatima. Napade je implementirao u alat tako da bi se oni fokusirali na ljudski resurs u poduzeću i tako testirali sigurnost samog poduzeća. [10]

Ovo je izuzetno kompletan i napredni alat, kojemu je također upregnuta snaga Metasploit-a i Ettercap-a i daje sljedeće mogućnosti napada:

• Spear-Phishing Attack Vector

• Java Applet Attack Vector

• Metasploit Browser Exploit Method

• Credential Harvester Attack Method

• Tabnabbing Attack Method

• Man Left in the Middle Attack Method

• Web Jacking Attack Method

• Multi-Attack Web Vector

• Infectious Media Generator

• Teensy USB HID Attack Vector

Tutoriali za korištenje tog alata mogu se pronaći na sljedećem linku:

http://www.social-engineer.org/se-resources/ [11]

--Nikola Rodeš 14:32, 9. lipnja 2013. (CEST)

Praktični primjer

Kao praktični primjer smo napravili lažnu stranicu koja izgleda poput Facebook stranice za Zynga Poker, ali zahtjeva da se prijavite na vaš korisnički račun na Facebook, mada ste već prijavljeni. To je klasični primjer socijalnog inženjeringa, ukoliko ste već prijavljeni na svoj račun, nijedna aplikacija ne bi smjela zahtijevati vašu ponovnu prijavu, ukoliko je baš tako onda se najvjerojatnije radi o zlonamjernoj stranici koja će vaše podatke iskoristiti protiv vas.

Naša lažna stranica izgleda ovako:

Iz ove priložene slike na prvi pogled nije moguće zaključiti da se radi o lažnoj web stranici. No ukoliko korisnik detaljnije pogleda, može vidjeti da gumbovi koji su prikazani na stranici uopće nisu akcijski gumbovi nego samo slika, jedini funkcionalni elementi su texbox za za unos e-maila i lozinke, chekbox koji izgleda funkcionalan ali ne radi baš ništa i naravno gumb za prijavu.

Još jedna ključna stvar da korisnik lako prepozna socijalni inženjering je domena same web stranice. U našem primjeru link stranice izgleda ovako:

Iz navedenog linka odmah možemo zaključiti da se uopće ne radi o Facebook-u nego o sasvim drugoj stranici.

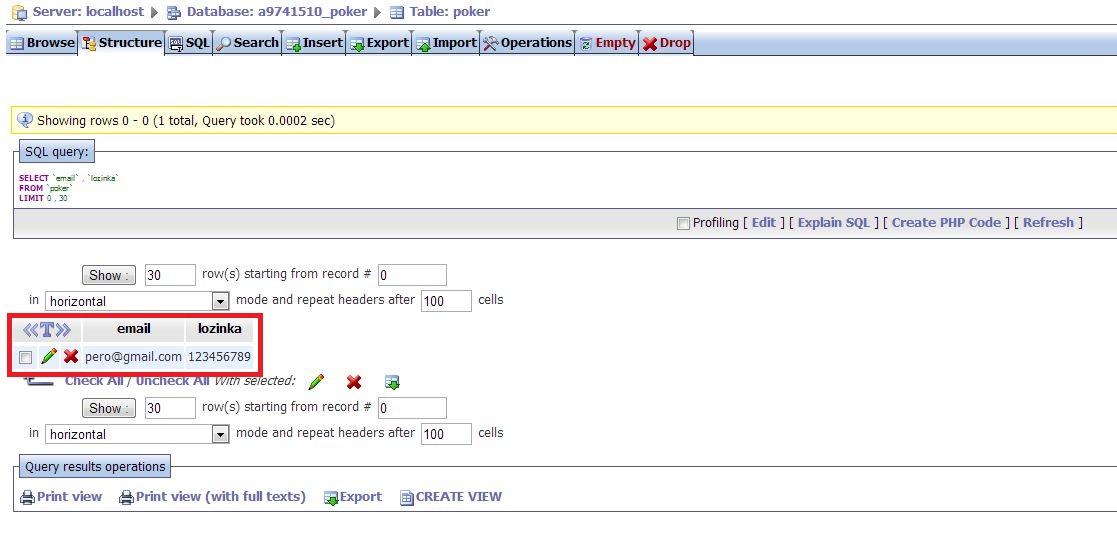

Ukoliko korisnik unese e-mail i lozinku i potvrdi prijavu, podaci se automatski zapisuju u našu bazu, a preglednik se preusmjeruje na pravu Facebook stranicu od Zynga Pokera. Većina korisnika ne bi primijetila da se radi o napadu.

U nastavku smo prikazali kako korisnik unosi svoje podatke za prijavu.

Kada korisnik potvrdi prijavu preglednik se automatski preusmjerava na pravu Facebook stranicu Zynga Pokera,a između toga korisnikovi podaci se šalju u našu bazu podataka.

Prikaz podataka u bazi.

HTML i PHP datoteke možete skinuti sa sljedećeg linka:

http://www31.zippyshare.com/v/9782935/file.html

Što možemo zaključiti iz ovog primjera?

Korisnik uvijek mora znati kakve web stranice posjećuje i na kojima će ostavljati svoje podatke. Iz primjera smo vidjeli da nije teško saznati nečiji email i lozinku Facebook profila. Kao što svi znamo većina korisnika koristi istu lozinku kod drugih servisa pa tako samo jednim napadom postane nezaštištićen na više servisa.

--Nikola Rodeš 14:33, 9. lipnja 2013. (CEST) --Valentina Klepac 14:35, 9. lipnja 2013. (CEST)

Literatura

[1] http://www.generalsecurity.hr/

[2] http://www.cert.hr/socijalni_inzenjering

[3] http://www.infosecurity-magazine.com/

[4] http://www.cert.hr/sites/default/files/NCERT-PUBDOC-2010-02-292.pdf

[5] http://www.cis.hr/www.edicija/Phishingnapadi.html

[6] http://www.microsoft.com/security/online-privacy/phishing-symptoms.aspx

[7] ftp://91.193.236.10/pub/docs/linux-support/security/The%20Art%20of%20Human%20Hacking.pdf

[8] http://www.cis.hr/www.edicija/LinkedDocuments/CCERT-PUBDOC-2008-03-221.pdf

[9] http://security.lss.hr/documents/LinkedDocuments/CCERT-PUBDOC-2006-11-172.pdf