Social Engineering i SET

Sadržaj |

Socijalni inženjering

Što je socijalni inženjering?

Socijalni inženjering definira se kao "umjetnost i znanost nagovaranja ljudi da ispune zahtjeve napadača" [1]. Ovom vrstom napada na računalne sustave (ali i sustave u širem smislu) manipulira se ljudima kako bi se došlo do povjerljivih informacija uz pomoć kojih bi se moglo upasti u tuđi računalni sustav ili izvršiti prijevaru. Naime, najslabija karika računalnog sustava nije njegovo sklopovlje, niti programska potpora, niti mreža, već je to čovjek. Bez obzira na kvalitetu implementirane zaštite računalnog sustava, socijalnim inženjeringom može se prevariti ljudsku komponentu i dođi do željenih povjerljivih informacija. Zbog toga se socijalni inženjering temelji na komunikacijskim vještinama te za ovu vrstu napada nije potrebno gotovo nikakvo tehničko predznanje. Primjerice, jedan francuski haker prije dvadesetak godina nazvao je FBI te s predstavio kao njihov agent zaposlen u američkoj ambasadi u Parizu. Dobrim komunikacijskim vještinama, nagovorio je sugovornika da mu objasni kako koristiti njihov telefonski račun. Rezultat je bio telefonski račun u iznosu 250 000 dolara [1].

Postoje dvije osnovne skupine tehnika socijalnog inženjeringa [2]:

- napadi usmjereni na osobe - najjednostavniji oblici socijalnog inženjeringa zasnovani na međuljudskim odnosima i prijevarama (primjerice, lažno predstavljanje prilikom poziva službi za pomoć kako bi zatražio novu lozinku) i

- napadi preko računala ili uporabom tehnologija - informacije se otkrivaju prijevarom korisnika iskorištavanjem ranjivosti sustava ili uporabom tehnologije (primjerice, skočni prozor koji javlja poruku o prekidu internetske veze te zahtjeva ponovni unos korisničkog imena i lozinke koji se uz pomoć zlonamjernog programa šalju napadaču).

Napad socijalnog inženjeringa započinje prikupljanjem informacija koje zatim koristi kod uspostavljanja veze sa žrtvom. Nakon toga napadač iskorištava uspostavljenu vezu kako bi pristupio sustavu te postigao cilj napada.

Četiri faze napada socijalnog inženjeringa (napravljeno prema [2])

Tko su socijalni inženjeri?

Socijalni inženjer je svaka osoba koja koristi neku od tehnika socijalnog inženjerstva, od hakera koji iskorištavaju ljudske ranjivosti na mreži ili sustavu i špijuna koji navode ljude da im vjeruju da su netko drugi, pa sve do prodavača koji prikupljaju informacije o potrebama i željama korisnika. Napadači obično imaju razvijene komunikacijske vještine, dobro pamćenje i specifičan način razmišljanja [1, 2]. Socijalni inženjeri mogu biti i osobe koje vrše penetracijsko testiranje, osobe koje žele ukrasti tuđi identitet, nezadovoljni zaposlenici, informacijski posrednici, vladini službenici, ali i obični ljudi.

Tko su žrtve napada?

Žrtve napada najčešće su telefonske kompanije, poznate organizacije, vojne i vladine agencije, financijske institucije, tvrtke s uslugama oglašavanja i bolnice [2]. Napadi su najčešće usmjereni prema službenicima koji rade sa strankama ili operatorima koji nisu educirani o ovakvim vrstama napada.

Ciljevi socijalnog inženjeringa

Temeljni cilj socijalnog inženjeringa je povećati pravo pristupa sustavu ili informacijama uz pomoć [2]:

- izvođenja prijevara - krađa novca uz pomoć prijevarom dobivenih vjerodajnica korisnika;

- upada u mrežu - prijava na sustav zahvaljujući poznavanju tuđeg korisničkog imena i lozinke;

- industrijskog špijuniranja - ostvarivanje konkurentnosti na tržištu otkrivanjem povjerljivih podataka tvrtke;

- krađe identiteta - predstavljanje kao druga osoba uporabom tuđih vjerodajnica i korisničkih podataka;

- jednostavnog narušavanja sustava ili mreže - nanošenje štete sustavu ili izvođenje akcija brisanja ili mijenjanja podataka uporabom tuđih korisničkih podataka.

Izvršavanje napada

Prikupljanje informacija o žrtvama

Iskorištavanjem brojnih ljudskih osobina (poput povjerenja, znatiželje, straha od nepoznatog ili gubitka i sl.), socijalni inženjeri prikupljaju informacije o svojim žrtvama na razne načine - od uporabe telefona, pa sve do uporabe interneta.

Kao najčešće metode prijevara korištenih u socijalnom inženjeringu mogu se izdvojiti [1]:

- uvjeravanje - nagovaranje ili uvjeravanje je sposobnost koju mora razviti svaki socijalni inženjer, a njome potiče žrtvu da izvrši određeni postupak (primjerice, političke kampanje ili promidžbene poruke kojima se tjera korisnika da kupi nešto što mu zapravo ne treba);

- lažno predstavljanje - najčešće korištena metoda koja podrazumijeva da žrtva ima želju za dokazivanjem na poslu i poštuje autoritete (primjerice, napadač se može predstaviti kao službenik iz tehničke podrške ili kao njegov nadređeni ukoliko je riječ o novom zaposleniku);

- stvaranje odgovarajuće situacije - stvaranje situacije u kojoj se žrtva preoptereti kako bi pogriješila ili navođenje na vjerovanje u buduću korist napadača (primjerice, stvaranje situacije u kojima žrtve misle da su pravu, ali nisu svjesne da su pogriješile u zaključivanju);

- moralna odgovornost - žrtve pomažu napadaču jer misle da je to njihova moralna obveza (primjerice, ukoliko napadač dolazi iz iste zemlje kao i njegova žrtva, korištenjem moralne odgovornosti može doći do osjetljivih informacija);

- želja za pomaganjem - nesebične osobe i osobe željne za pomaganjem česte su žrtve socijalnih inženjera (primjerice, napadač može ugodnim razgovorom potaknuti žrtvu na razmišljanje kako će i njemu jednom trebati pomoć u sličnoj situaciji, pa tada žrtva misli da nikome ne će škoditi ako izvan protokola pomogne "kolegi");

- iskorištavanje starih veza i kooperacije - temelji se na povjerenju kako bi se obnovila stara ili uspostavila nova veza sa žrtvom.

Oblici napada

Postoje brojni oblici socijalnog inženjeringa, a neki od važnijih oblika napada prikazani su u narednoj tablici [1].

| Način izvršavanja napada | Opis | Primjer |

|---|---|---|

| Telefonski inženjering | Telefonska mreža poprilično je rasprostranjena te omogućuje jedan od najlakših napada. Napadač telefonski kontaktira žrtvu te vještom komunikacijom lako stječe njezino povjerenje. | Napadač može nazvati korisničku podršku nekog servisa za elektroničku poštu te reći da je zaboravio lozinku. Postoji mogućnost da taj operater doista napadaču dade tuđu lozinku ukoliko ga uvjeri da on doista i jest vlasnik tog korisničkog računa. |

| Pretraživanje otpada | Pretraživanje smeća jedan je od najlakših načina sakupljanja informacijama o drugim osobama ili organizacijama. Na taj način socijalni inženjer može prikupiti brojne informacije koje mu pomažu kod izvođenja napada. | U smeću su mogu pronaći različiti pisani razgovori, telefonski brojevi, dijelovi službene dokumentacije, izvorni kodovi... Uz pomoć svih tih podataka napadač upoznaje strukturu organizacije i osobne podatke zaposlenika. |

| Socijalni inženjering korištenjem interneta | Žrtve najčešće nisu upoznate sa sigurnosnim problemima i prijevarama na internetu te većina njih koristi jednaku lozinku za pristup različitim korisničkim računima. Sve to predstavlja "dobre" uvjete da napadač dođe do osobnih podataka uz pomoć lažnih poruka (eng. scam) ili traženjem ponovnog unosa korisničkih podataka na webnim stranicama kako bi nastavili koristiti određenu uslugu. Osim elektroničke pošte koriste se i trenutne poruke (eng. Instant Messaging). | Lažne poruke najčešće oglašavaju krivotvorene ponude ili upozorenja. Napadač se može predstaviti kao tehnička podrška i zatražiti korisnikove podatke radi nekog održavanja. Korisnik te podatke unosi u webni obrazac misleći da je riječ o stvarnoj tehničkoj podršci. Primjer mogu biti i zlonamjerno oblikovne webne stranice u kojima se otvori skočni prozor s porukom o ponovnom spajanju na internet gdje korisnik mora unijeti svoje korisničke podatke. |

| Zavirivanje | Kod zavirivanja napadač pokušava vidjeti određene pokrete žrtve kako bi došao do njezinih podataka | Zavirivanje dok osoba na bankomatu unosi svoj PIN, praćenje pokreta ruke osobe koja unosi zaporku kako bi se prijavila u neki sustav ili praćenje pokreta ruku dok se korisnik prijavljuje na mobitel. |

| Forenzička analiza | Odbačena stara računala, CD i DVD mediji, memorijske kartice i slična oprema može sadržavati korisne informacije. | Osoba koja prikuplja elektronički otpad, ukoliko je i socijalni inženjer, može doći do podataka iz uređaja koje dopremaju korisnici koji najčešće nisu ni upućene da bi možda tvrdi disk bilo dobro fizički uništiti prije predaje u elektronički otpad. |

| Reverzni socijalni inženjering | Najopasnija metoda je obrat socijalnog inženjeringa gdje se napadač prikazuje kao izvor informacija za osobe koje te informacije trebaju. | Napadač stvara određenu situaciju u organizaciji koju nitko drugi ne može riješiti osim njega. Nakon što dođe do informacija, napadač vraća žrtvi popravljeni uređaj bez tragova o napadu. |

Napredne tehnike socijalnog inženjeringa

Phishing napad

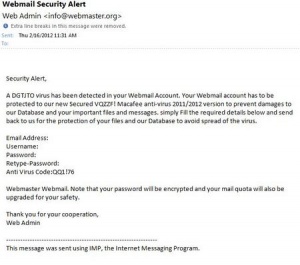

Ukoliko korisnici imaju lošu implementaciju te neadekvatno upotrebljavaju tehnologije za sigurnost web stranica, moguće ih je prevariti koristeći phishing napad. Phishing predstavlja proces otkrivanja tajnih i osjetljivih podataka kao što su korisničko ime, lozinke, tajni brojevi i sl. Napadač se predstavlja kao povjerljivi subjekt u komunikaciji najčešće preko popularnih socijalnih mreža ili web stranica koje sadrže aukcije i online naplate.

Najčešći oblik ovog napada je komunikacija elektronskom poštom i prijenosom poruka u stvarnom vremenu, a osnovni cilj je usmjeravanje korisnika na dupliciranu lažnu web stranicu koja izgleda isto kao i originalna stranica. Razlika između stranica je najčešće jako teško uočljiva. Elektronskom poštom šalju se poveznice kojima se manipulira kako bi usmjerile korisnika na lažne web stranice što se može postići pogrešnim pisanjem URL nizova i uporabom poddomena.

Primjer poveznica koje varaju korisnike:

http://www.twitter.access-login.com/login/

Pri URL korisniku izgleda kao poveznica koja ga vodi do popisa na stranici potvrda, no zapravo ga vodi do potvrde na stranici popis. Također, druga poveznica izgledao kao access-login dio na Twitteru, ali korisnik se klikom na ovu poveznicu usmjerava na Twitter dio na access-login stranici. Jedan od načina phishinga je također uporaba 'sidra', odnosno navođenje određene lokacije u poveznici koja zapravo vodi na neku drugu lokaciju. Npr. poveznica e.wikipedia.org/wiki/Članak1 prikazuje sadržaj Članak2. Metoda lažiranja poveznica koja se također pojavljuje je generiranje poveznica koje sadrže znak @. Takva metoda prvenstveno je nastala kako bi se molo prenijeti korisničko ime i lozinka. Poveznica http://google.com@prijava.com/ korisniku izgleda kao poveznica koja ga vodi na Google, no zapravo ga preusmjerava na stranicu prijava.com koristeći registracijske podatke sa google.com.

Vrlo bitan problem kod manipuliranja poveznicama je IDN (Internationalized Domain Name) koji omogućava postojanje identičnih web adresa od kojih neka može voditi na zlonamjernu web stranicu. Ukoliko korisnik vjeruje određenoj stranici, moguće je generirati zlonamjernu stranicu identične poveznice te ga preusmjeriti na nju.

U današnje vrijeme postoje filteri elektroničke pošte koji mogu otkriti i identificirati phishing. Napadači posjeduju metode koje zaobilaze i varaju filtere kao što je umetanje slike unutar teksta kako bi se phishing teže identificirao. Ukoliko korisnik posjeti zlonamjernu stranicu, napadač ga može uvjeriti u legitimnost stranice. Kako bi ga uvjerili, mogu koristiti mnoge metode kao što je izmjena sadržaja address bar-a pomoću JavaScripta ili smještanje slike legitimne poveznice preko address bar-a. Stranica tada prikazuje poveznicu kojoj korisnik vjeruje. Na stranicama kojima korisnik vjeruje moguće je generirati pop-up prozore koji zahtijevaju korisničko ime i lozinku. Ako korisnik vjeruje posjećenoj lokaciji, vjerojatnost da će upisati svoje podatke je mnoge veća. Phishing napadi ne moraju koristiti lažne web stranice. Jedan oblik napada je slanje poruke korisniku da nazove neki broje zbog određenih problema od velike važnosti. Nakon što korisnik nazove navedeni broj, od njega se traže tajni podatci vezani uz problem. Takve metode nazivaju se vishing. [2]

Stvaranje scenarija

Stvaranje scenarija podrazumijeva generiranje ili uporaba scenarija kojima se navodi žrtve napada da otkriju određene informacije ili poduzmu određene radnje. Najčešći način provođenja ovog napada je telefonski, a zahtijeva istraživanje kako bi se steklo povjerenje žrtve. Ovakve metode koriste se često kako bi se prevarilo poslodavca da otkrije podatke o zaposlenicima, telefonske zapise, bankovne račune i sl. Metoda također omogućuje oponašanje djelatnika ili nekih osoba koje imaju veze sa životom žrtve. Principi napada koji se koriste su [2]:

- Više istraživanja osigurava veću mogućnost uspjeha

- Ako stvaranje scenarija sadrži interese ili aktivnosti napadača, šansa za uspjeh je veća

- Pažljivo planiranje veoma je bitno

- Razgovor sa žrtvom mora biti uvježban

- Jednostavniji scenariji imaju veću mogućnost uspjeha

- Scenariji mora izgledati spontano i biti točan

- Napadač treba upoznati tip osobe s kojom namjerava razgovarati

- Obratiti pozornost na lokalne zakone

- Scenarij mora imati logičan zaključak

Ukoliko se scenarij ispravno i efikasno kreira, on predstavlja jedan od najbržih i najjednostavnijih načina prikupljanja informacija. Prilikom kreiranja scenarija napadač mora voditi računa o [2]:

- Problemu koji treba riješiti

- Pitanjima na koje treba znati odgovore

- Informacijama koje želi dobiti

- Osobama s kojima kontaktira

Proces stvaranje scenarija može se nazvati i procesom stvaranja karaktera pošto napadač mora voditi računa o svojoj osobnosti, karakteru, naglasku, izjavama i slično.

Trikovi vezani uz povjerenje

Trikovi vezani uz povjerenje predstavljaju pokušaje da se prevari jedna ili više osoba zadobivanjem njihovog povjerenja. Iskorištavanje ljudskih osobina poput iskrenosti, pohlepe te naivnosti temelj su ove vrste napada. Žrtva u ovom slučaju ima potpuno povjerenje u napadača, a napadač to povjerenje postiže nuđenjem nagrada, novca ili neke druge vrijednosti.

Metode ove vrste napada su mnogobrojne, a neke od njih su [2]:

Brzo bogaćenje (prodaja beskorisnih proizvoda za koje se tvrdi da imaju određenu funkcionalnost)

- Lažna svjedočenja kupaca: Informiranjem preko televizije predstavljaju se kupci koji su navodno zadovoljni proizvodom, no oni lažno svjedoče kako bi naveli ostale da kupe određeni proizvod

- 'wire game': Pojedinci trguju, odnosno prodaju znanje i predviđanja za pobjede na kladionicama, trguju dionicama i slično

- 'salting': Narušavanje vrijednosti poduzeća kako bi vrijednost dionica opala te se dionice kupile po nižoj cijeni

- Prijevara španjolskog zatvorenika: Prodavanje informacija o lokacijama skrivenih vrijednosti poput novca ili nakita pohlepnim žrtvama

Prijevare vezane uz romantiku (napadač iskorištava žrtve radi njihovog novca, putem web stranica za spajanje ljubavnih parova gdje se traže uplate određenog iznosa)

Prijevare 'gold brick' (prodaja proizvoda za mnogo veći iznos nego što zapravo vrijedi)

- Sakupljanje novčića: Orijentiranje na prijevaru kolekcionara

- 'pig-in-a-poke': Prikrivanje proizvoda pakiranjem te prodaja za veći iznos

- Kupnja za piratske programe: Skrivanje nedozvoljenog sadržaja od prijave

Prijevare s lažnim nagradama (prijevara žrtve da će dobiti nagradu nakon slučajnog odabira, a kako bi preuzela nagradu mora uplatiti neki iznos ili potpisati određene dokumente)

'Online' prijevare

- Prijevara klikom: Napadač oponaša legitimnog korisnika te posjećuje stranice na kojima se provodi naplata po kliku

- Napadi lažiranjem: Lažiranje adresa kako bi se žrtva uvjerila da komunicira sa povjerljivim izvorom

- Prijevare s prethodnim traženjem naknade: Žrtva mora uplatiti određeni iznos kako bi ostvarila određenu radnju

- Pucanje domena: Prijevara u kojoj jedan ISP navodi korisnika druge tvrtke da koristi taj ISP

- Guranje web stranica: Kriminalci razvijaju novu web stranicu za neko poslovanje te ju oglašavaju kao besplatnu

Izmamljivanje

Izmamljivanje predstavlja proces 'izvlačenja' informacija. Osnovna svrha izmamljivanja je dobivanje važnih informacija koje daju određene ovlasti. Tehnike poput razgovora, postavljanja ispravnih pitanja te dijeljenja informacija različito utječu na pojedince. Prikupljanjem informacija napadač dolazi do ciljanih podataka. Napadač skenira područje te bira žrtvu, odnosno područja koja su značajna žrtvi. Žrtva nije svjesna napada, a napadač prikuplja informacije koje mu daju određene ovlasti za dolazak do tajnih podataka koji ga zanimaju. Svaki uspješan napadač bi trebao imati vještine [2]:

- Komunikacije sa ljudima

- Adaptivnosti, odnosno prilagodljivost situaciji

- Ostvarenja veze sa žrtvom

- Formuliranja pravih pitanja

- Upoznavanja žrtve i njene okoline

Oponašanje dostavljača

Jedan od jednostavnih i vrlo efektivnih napada je oponašanje dostavljača. ¸Ukoliko se osoba obuče u uniformu nekog poduzeća, automatski dobiva povjerenje zaposlenika ostalih poduzeća. Najveći problem veže se uz vladine organizacije pošto tada napadač dobiva velike ovlasti. Kako bi napadač uspješno izveo napad, on mora [2]:

- Saznati vrijeme dostave i osobu koja dostavlja

- Nabaviti uniformu dostavljača

- Pripremiti isprave

- Odrediti vrijeme napada kako ne bi došao u isto vrijeme kad i pravi dostavljač

- Pridobiti povjerenje zaposlenika

Kada napadač uđe u organizaciju, omogućeno mu je pregledavanje okoline i identificiranje osjetljivih podataka.

Tehnička podrška

Ukoliko osoba uspije prevariti tehničku podršku nekog poduzeća, može prouzročiti velike probleme za poduzeće jer mu se otvara mogućnost pristupanja mrežnim resursima i računalima.

Ovoj prijevari može se pristupiti na tri načina [2]:

- Telefonskim pozivom

- Fizičkim kontaktom

- Porukom elektronske pošte

Uporaba alata za socijalni inženjering

Razvojem tehnologije i metoda napada, razvili su se i programski alati koji olakšavaju napadačima provođenje metoda napada. Neki od najpoznatijih alata su Maltego, Maltego Mesh, Social Engineer Toolkit, CUPP, WYD te alati za lažiranje identiteta pozivatelja. Svaki od alata ima razne mogućnosti provođenja napada te olakšavaju napadačima pristup tajnim informacijama i podatcima. [2]

Zaštita od socijalnog inženjeringa

Kako bi se opisani napadi umanjili, potrebna je implementacija određenih tehnika automatske detekcije, bilježenja i sprječavanja napada. Najefikasnija tehnika je ljudska intervencija, odnosno kreiranje sigurnosnih protokola i pravila kojih se članovi organizacije trebaju pridržavati.

Sigurnosna politika organizacije ne ogleda se samo u sigurnosti sklopovlja već i u stvaranju sigurnosnih pravila. Veliki iznosi novca se troše na sigurnost sklopovlja i programske opreme, dok je ljudski faktor većinom zanemaren. Kako bi pravila bila efikasna, bitno je da svi članovi organizacije podrže njihovo generiranje te da ih se pridržavaju.

Zbog sigurnosnih razloga, kod zapošljavanja zaposlenika potrebno je gledati i njihovu kriminalnu prošlost, a ne samo akademsko obrazovanje. Kako bi se stekao dojam o osobnosti kandidata, izvode se razni tehnički i psihički testovi. Prihvatljive su samopouzdane osobe sa osobnostima kreativnosti i odgovornosti, ali takvi ljudi nemaju povjerenja u ljude iz svoje okoline što može predstavljati smetnju pri obavljanju posla. Edukacija zaposlenika veoma je efikasan način obrane od napada. Upoznavanje zaposlenika sa vrstama napada te uvjeravanje da nikada ne odaju svoje lozinke ili tajne informacije.

Ako zaposlenik primijeti pokušaj napada, on to mora moći prijaviti. Vrlo je važno definirati jasne protokole sumnjivog ponašanja kako bi zaposlenici nedvojbeno mogli reagirati i prijaviti napad. Ako podrška prijava nije dovoljno dobra, zaposlenici se mogu obeshrabriti i zanemariti prijetnju koja se pojavila. Ukoliko se zaposlenika pohvali nakon prijave prijetnje, on će se ohrabriti i podnositi nove prijave bez oklijevanja.

Jedan od efikasnih načina sprječavanja sigurnosnih prijetnji je kontrola pristupa. Postoje dvije varijante ove metode. Prva je stavljanje zabrane pristupa na sve resurse te dozvoljavanje pristupa samo na određene resurse, a druga dozvoljava pristup svim resursima i stavljanje zabrane pristupa samo na određene resurse. Pravo pristupa prostorijama sa važnom opremom trebalo bi biti dodijeljeno samo osobama od povjerenja.

Odlaganje otpada, odnosno raznih dokumenata također može omogućiti napadačima prikupljanje informacija. Pravilno odlaganje takvog otpada, odnosno njegovo uništavanje može uvelike umanjiti vjerojatnost da će napadači na takav način doći do informacija. Nakon implementacije metoda zaštite i sigurnosne politike, organizacija bi trebala angažirati poduzeće koje će testirati ranjivosti. Testiranje se može provoditi na temelju potpunog neznanja, djelomičnog znanja i potpunog znanja o sustavu koji se napada. Organizacijama se više isplati izdvojiti financijske resurse za probijanje vlastitog sigurnosnog sustava, nego izdvajanje sredstava za popravak štete nastale provaljivanjem napadača. [1]

Dizajniranje odbrane od napada socijalnog inženjeringa

Kako bi se dizajnirao sustav obrane od socijalnog inženjeringa, potrebno je slijediti tri osnovna koraka [12]:

- Razvoj okvira za upravljanje sigurnošću – definiranje ciljeva obrane od socijalnog inženjeringa i sudionika koji su odgovorni za provođenje tih ciljeva

- Poduzeti procjene upravljanja rizikom – slične prijetnje ne predstavljaju jednak rizik za različita poduzeća

- Implementirati obranu od socijalnog inženjeringa unutar sigurnosne politike poduzeća – uz pretpostavku postojanja sigurnosne politike poduzeća te ugradnja obrane unutar tih procedura i pravila kako bi se zaposlenicima dale smjernice za ponašanje u situacijama koje mogu biti napadi socijalnog inženjeringa

Razvoj okvira za upravljanje sigurnošću

Okvir upravljanja sigurnošću definira opći pregled mogućih prijetnji socijalnog inženjeringa te identificira radna mjesta odgovorna za razvoj pravila i procedura za smanjenje tih prijetnji. Potrebno je organizirati skupinu zaposlenika koji će se brinuti za sigurnost organizacije, a ta skupina mora sadržavati [12]:

- Sponzora sigurnosti

- Menadžera sigurnosti

- Referent IT sigurnosti

- Referent sigurnosti postrojenja

- Referent sigurnosne svijesti

Ovakva skupina može se nazvati Sigurnosni Upravni Odbor koji definira temeljne ciljeve okvira upravljanja sigurnošću. Najbitniji cilj odbora je identificiranje ranjivosti koje postoje unutar organizacije. Sljedeća tablica prikazuje način na koji se jednostavno mogu identificirati mogući oblici napada. [12]

| Napad | Postojeće stanje u poduzeću | Komentari |

|---|---|---|

| Svi korisnici imaju Microsoft Outlook na stolnim računalima | ||

| Internet | Mobilni korisnici imaju Outlook Web Access (OWA) uz dodatak Outlooku | |

| Pop-up aplikacije | Ne postoji tehnologija koja sprječava pop-up prozore | |

| Instant Messaging | Poduzeće dozvoljava uporabu različitih IM proizvoda | |

| Service Desk | Trenutno, Service Desk usluga omogućena je samo za IT odjel | Proširiti uslugu i na ostale odjele |

| Upravljanje otpadom | Svi odjeli upravljaju vlastitim otpadom, a kontejneri su smješteni izvan poduzeća | Ne postoji prostor za kontejnere unutar poduzeća |

| Sigurnost ureda | Svi uredi su otključani tokom dana | 25% radnika radi od kuće, ne postoje sigurnosne procedure za te radnike |

Svako poduzeće identificira različite prijetnje te na temelju njih može identificirati ranjivosti i područja mogućeg napada.

Procjena rizika

Svaki sustav sigurnost zahtjeva određivanje i procjenu visine rizika koju određeni napad predstavlja za poduzeće. Prepoznavanjem prijetnji u fazi razvoja okvira za upravljanje sigurnošću, rizici se mogu jednostavno prepoznati. Oni uključuju [12]:

- Povjerljive informacije

- Poslovnu vjerodostojnost

- Poslovnu dostupnost

- Resurse

- Novac

Prioriteti se raspoređuju ovisno o identificiranju rizika te trošku koji bi taj rizik mogao prouzročiti. Ovisno o veličini i djelatnosti poduzeća, visina rizika je različita. Razmatranjem rizika i mogućih prijetnji, poduzeće može definirati zahtjeve za sigurnosnim politikama, vrste rizika te razine rizika za poduzeće. Kako bi to učinili, također mogu koristiti interaktivne tablice kao u prethodnoj fazi.

Implementacija obrane protiv napada socijalnog inženjeringa

Nakon dizajniranja sigurnosne politike koje se zaposlenici trebaju pridržavati. Potrebno je pridobiti potporu zaposlenika kako bi implementacija obrane od napada bila efikasna, pošto su oni ti koji moraju reagirati ako primijete napad. Vrlo je važno komunicirati sa zaposlenicima te im objasniti važnost obrane od napada te posljedice ukoliko se napad dogodi. Ukoliko se napad dogodi, service desk mora znati kako se nositi sa tim napadom. Protokoli reagiranja na napade također moraju biti definirani unutar sigurnosne politike, ali važna je i prilagodljivost zaposlenika pošto se napadi međusobno razlikuju i variraju ovisno o napadaču.

Prilikom napada, prolazi se kroz sljedeće korake [12]:

- Rješavanje i analiziranje incidenta

- Poduzeti procjenu rizika

- Kreirati ili modificirati se na politike

- Upoznati zaposlenike sa novim ili modificiranim politikama

Ovisno o veličini, organizaciji i djelatnosti poduzeća, sigurnosne politike su složenije i rigoroznije te zahtijevaju odgovornije i ozbiljnije zaposlenike.

Statistički podatci

Sigurnosni tim organizacije Verizon proveo je istraživanje [2] koje je vezano uz socijalni inženjering. Kao najčešći izvor uzroka gubitka podataka navodi se vanjski izvor (73 %), a zatim slijede poslovni partneri (39 %), više izvora (30 %) i unutarnji izvor (18 %). Kao najčešće vrste uzroka gubitka podataka navode se pogrješke (62 %) te hakiranje i proboj (59 %), a zatim slijede zlonamjerni kod (31 %), iskorištavanje ranjivosti (22 %) i fizičke prijetnje (15 %). Vanjski izvori i osobe od povjerenja uzrokuju najveći broj gubitka podataka, što su ujedno i glavne grupe u koje spadaju socijalni inženjeri.

Grafikon 1 prikazuje promjenu udjela izvora gubitka podataka. Zanimljivo je uočiti da su 2004. godine napadi koji su dolazili od poslovnih partnera činili svega 8 % ukupnog broja napada, a 2007. godine čak 44 %. Udaljeni pristup i kontrola predstavljaju jedan o glavnih ciljeva socijalnog inženjeringa. Upravo takav način upada čini 40 % ukupnog broja napada. Ostali načini upada prikazani su u grafikonu 2.

Na prijelazu iz 2007. godine u 2008. godinu organizacija X-Force također je objavila rezultate svojeg istraživanja [2]. Grafikon 3 prikazuje udio phishing napada u neželjenim porukama elektroničke pošte. To je jedna od osnovnih metoda napada socijalnog inženjeringa, a udio takvih poruka je znatan. Zanimljivo je da se broj takvih poruka krajem godine povećava jer napadači pokušavaju iskoristiti blagdane za provedbu napada. Organizacija HIPPA objavila je rezultate istraživanja o uporabi ukradenih informacija [2]. Čak 60 % ukradenih podataka koristi se kod prijevara s kreditnim karticama. Ostali načini uporabe prikazani su u grafikonu 4.

Primjeri iz prakse

Haker kojem je zabranjen i mobitel

Kevin David Mitnick jedan je od najpoznatijih socijalnih inženjera, nekad osuđeni haker, a danas konzultant za računalnu sigurnost. Prvi napad socijalnog inženjeringa izveo je kao dvanaestogodišnjak kada je zaobišao naplatni sustav autobusa.

Izveo je brojne napade, poput [2]:

- dobivanja administrativnog pristupa računalu udruge Computer Learning Center,

- hakiranja Motorola, Nokia, Sun Microsystems i Fujitsu Siemens sustava,

- pregledavanja poruka elektroničke pošte sigurnosnih službenika u organizacijama MCI Communications i Digital Wiretapped,

- hakiranja SCO, PacBell, FBI, Pentagon, Novell, CA DMV, USC i Los Angeles Unified School District sustava.

U svojoj knjizi The Art of Deception opisao je brojne pokušaje socijalnog inženjeringa. U jednoj anegdoti spominje hakera koji se službi za pomoć korisnicima jedne tvrtke lažno predstavio kao njihov zaposlenik koji ne može izaći iz vlastitog doma zbog velike snježne oluje. Na prijevaru je bez ikakvih problema dobio pristupnu lozinku. Isto tako, navodi i priču o varalici koji je noćnog čuvara uspio nagovoriti da mu otvori korisnički profil na računalnoj mreži jedne organizacije. Drugi, pak, haker uspio je nagovoriti zaposlenika jedne tvrtke da učita trojanskog konja te se ne taj način povezao na računalnu mrežu te tvrtke. Velik broj tih priča nalikuje prijevarama koje je Mitnick priznao kada je osuđen 1999. godine. Mitnickova optužnica sadržavala je 23 kaznenih djela, poput računalne prijevare, prijevare putem mobitela te korištenje ilegalnih telefonskih aparata za izbjegavanje plaćanja poziva. Presudom je određeno da Mitnick tri godine nakon izvršenja kazne ne smije imati pristup računalu niti bilo kojom drugom uređaju koji se može spojiti na računalnu mrežu (čak niti mobitelu). Danas je Mitnick voditelj konzultantske organizacije za računalnu sigurnost Mitnick Security Consulting LLC [2, 6].

Drugi poznati socijalni inženjeri

Ramy, Muzher i Shadde Badir su braća i jedni od najpoznatijih socijalnih inženjera. Sva su trojica slijepa od rođenja. Oponašanjem govora i posebnih računala izveli su brojne telefonske i računalne prijevare u Izraelu. Optuženi su za čak 44 prijevare koje su uključivale krađu računalnih podataka, proboj u vojni izraelski vojni telefonski sustav, telekomunikacijske prijevare, krađu brojeva kreditnih kartica i oponašanje policijskih službenika. Za svoje zločine osuđeni su 1999. godine.

Steven Jay Russell je američki socijalni inženjer poznat po brojim bježanjima iz zatvora. Koristio se trikovima koji se temelje na oponašanju i povjerenju. U njegovom repertoaru kaznenih djela "nagrađenih" s kaznom od 144 godine zatvora, između ostalog, nalazi se i pronevjera velikog iznosa novca, oponašanje suca kako bi smanjio vlastitu kaznu, nekoliko uspješnih lažiranja smrti i bolesti kako bi pobjegao iz zatvora te predstavljanje kao tajni agent, doktor i multimilijunaš.

Frank William Abagnale, Jr. danas je konzultant za sigurnost, a nekada haker koji koristio napade temeljene na povjerenju, falsificiranju i oponašanju pilota, doktora, inspektora u zatvoru i odvjetnika. Dva puta pobjegao je iz zatvora, a najpoznatiji je po lažiranju čekova u vrijednosti od 2,5 milijuna dolara kroz 26 država tijekom četiri godine.

David Buchwald trenutno je zaposlen kao filmski montažer i fotograf, a nekada je bio haker poznat pod imenom Bill From RNOC i vođa skupine LOD (eng. Legion of Doom). Manipulacijom zaposlenicima telefonskih kompanija, ostvario je mogućnost upravljanja komunikacijama diljem Sjedinjenih Američkih Država.

David Wayne Dilley poznatiji je pod imenom David Race Bannon koji se predstavljao kao bivši agent Interpola. Uhićen je u siječnju 2006. godine i priznao krivnju.

Peter Clarence Foster australski je poduzetnik koji se predstavljao kao pomoćnik žene jednog američkog premijera kako bi kupio zemljišne posjede. Danas radi kao filmski producent.

Stanley Mark Rifkin preko sustava za telefonske transakcije ukrao je 10,2 milijua dolara otkrivši kod za dnevni prijenos kojeg zapisuju agenti. Novac je prebacio u Švicarsku i kupio dijamante, ali ga je FBI otkrio.

Social-Engineer Toolkit (SET) praktični primjeri

Social-Engineer Toolkit dizajniran je od strane TrustedSec-a te predstavlja besplatni alat baziran na Python-u. Koristi se za penetracijska testiranja socijalnog inženjeringa. Alat je predstavljen na brojnim konferencijama poput Blachata, Defcona, DerbiCona i ShmooCon. SET ima za cilj poboljšati razumijevanje napada socijalnog inženjeringa te je podržan od strane Sigurnosne zajednice. Za pokretanje SET-a potreban nam je BackTrack 5 koji je baziran na Linux platformi. Potrebno je skinuti .ISO datoteku koja se nalazi na službenim stranicama BackTrack-a. ISO datoteka se pokreće u Oracle Virtual Box-u te se konfigurira BackTrack 5. SET se može preuzeti sa githuba pomoću sljedeće naredbe:

git clone https://github.com/trustedsec/social-engineer-toolkit/ set/

Više o SET-u na:

- DerbyCon 2011 - Adaptive Penetration Testing - Kevin Mitnick and David Kennedy

- Defcon 20 - Owning One to Rule Them All

Java Applet Attack metoda

Credidential Harvester Attack metoda

Infectious Media Generator

Literatura

- CERT, Socijalni inženjering, dostupno 17. siječnja 2013. na http://www.cert.hr/sites/default/files/CCERT-PUBDOC-2006-10-172.pdf

- CERT, Napredne tehnike socijalnog inženjeringa, dostupno 17. siječnja 2013. na http://www.cert.hr/sites/default/files/NCERT-PUBDOC-2010-02-292.pdf

- Hiner, J., Change your company's culture to combat social engineering attacks, dostupno 19. siječnja 2013. na http://www.techrepublic.com/article/change-your-companys-culture-to-combat-social-engineering-attacks/1047991

- Kaschtalinski, J., Social Engineering, dostupno 20. siječnja 2013. na http://dub99.com/?p=113

- OIT Help, Sample Scam Messages, dostupno 20. siječnja 2013. na http://oithelp.nd.edu/email-and-calendaring/phishing/sample-scam-messages/

- Mitnick, K., The Art of Deception, dostupno 17. siječnja 2013. na http://fr.thehackademy.net/madchat/esprit/textes/The_Art_of_Deception.pdf

- Socijalni inženjering putem VoIP tehnologije, Carnet-CERT

- ONLINE PRIVACY, SOCIAL NETWORKING, AND CRIME VICTIMIZATION

- The Ultimate Guide to Social Engineering

- DEFCON 16: Advanced Physical Attacks: Going Beyond Social Engineering and Dumpster Diving

- What are most used phishing schemes and techniques?

- How to Protect Insiders from Social Engineering Threats

Jakov Andrić - TEORIJSKI DIO: 5. Statistički podatci i 6. Primjeri iz prakse, PRAKTIČNI DIO: Java Applet Attack metoda

Lorena Tomić - TEORIJSKI DIO: 3. Napredne tehnike socijalnog inženjeringa i 4. Zaštita od socijalnog inženjeringa, PRAKTIČI DIO: Infectious Media Generator

Krešimir Varga - TEORIJSKI DIO: 1. Socijalni inženjering i 2. Izvršavanje napada, PRAKTIČNI DIO: Credidential Harvester Attack metoda

![Četiri faze napada socijalnog inženjeringa (napravljeno prema [2])](../images/thumb/3/33/SI_napad.png/700px-SI_napad.png)