Spoofing napadi

Sadržaj |

1.Uvod

Današnja sigurnosna situacija podataka je vrlo upitna i gotovo da ne postoji korisnik koji posjeduje računalo i povezan je sa internetom a da se nije susreo sa nekim oblikom napada ili prijetnje. Počinitelji sve češće koriste slabosti interneta i nepažnju korisnika kako bi se domogli željenih podataka. Nerijetko korisnici nasjedaju na lažne sadržaje te je time uvelike ugrožena njhova privatnost i vlasništvo. Jedan od takvih napada je i Spoofing napad o kojemu će biti više rečeno u nastavku.

--Petra Tanasić 22:44, 12. lipnja 2013. (CEST)

2. Spoofing

Spoofing ( engl. Spoof – parodija,satira ) je napad u kojem počinitelj stvara lažni sadržaj te ga šalje korisniku sa ciljem krađe identiteta ili ostvarivanja protupravne imovinske koristi. Sadržaj je napisan na način da kod korisnika ne izaziva nikakvu sumnju,tj. korisnik ima osjećaj da je sadržaj poslan sa poznate adrese. Dakle,lažnim predstavljanjem počinitelj pokušava doći do korisnih informacija i osobnih podataka „žrtve“. Takav napad moguće je izvesti u fizičkom ( bankomati ) i elektroničkom obliku.

--Petra Tanasić 22:44, 12. lipnja 2013. (CEST)

2.1. IP Spoofing

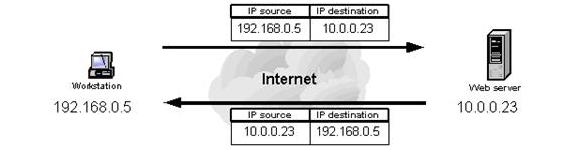

IP Spoofing ( Internet Protocol Spoofing ) jedna je od najčešćih metoda napada gdje počinitelj stvara IP pakete sa krivotvorenim adresama te ih šalje korisniku tako da izgledaju kao paketi koji dolaze sa poznate i sigurne adrese; kratko rečeno,stvaraju se paketi sa lažnom adresom izvora . Kako sustav prepoznaje pošiljku kao vjerodostojnu i sigurnu, ne traži potvrdu da je to zaista pošiljka od prave osobe. Na taj način počinitelj pristupa računalu i dobiva za njega korisne informacije. Slika 1. prikazuje „zdravu“ interakciju između korisnika i Web servera. Kada korisnik šalje određeni zahtjev Web poslužitelju,taj isti zahtjev sadrži ispravnu IP adresu korisnika ( 192.168.0.5 ) i IP adresu Web servera ( 10.0.0.23 ) od kojeg želi dobiti povratnu informaciju. Web server vraća informaciju na destinaciju koristeći IP adresu navedenu u zahtjevu, kao i vlastitu IP adresu.

Slika 1. „Zdrava interakcija“ (Preuzeto sa : http://people.scs.carleton.ca/~dlwhyte/whytepapers/ipspoof.htm)

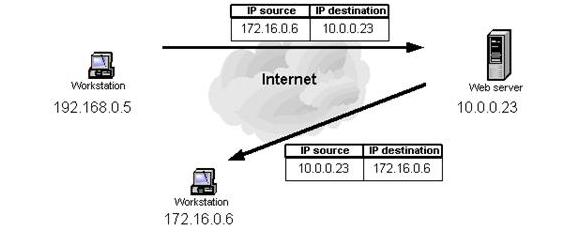

Slika 2. prikazuje interakciju između korisnika koji koristi lažni izvor IP adrese za slanje zahtjeva Web poslužitelju. Web poslužitelj će izvršiti zahtjev prema adresi za koju smatra da je izvorna. Sustav sa kojeg je poslana lažna IP adresa zaprimit će neželjene pokušaje konekcije od strane Web servera,koje će jednostavno odbaciti. Drugim riječima,možemo reći da odgovor neće stići na računalo sa kojeg je kreirana lažna adresa, nego na računalo čija se IP adresa krivotvori.

Slika 2. Lažna interakcija (Preuzeto sa : http://people.scs.carleton.ca/~dlwhyte/whytepapers/ipspoof.htm)

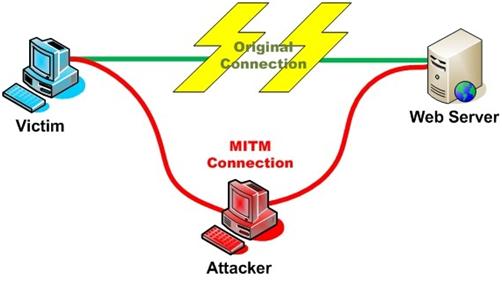

2.1.1. Man-in-the-middle napad

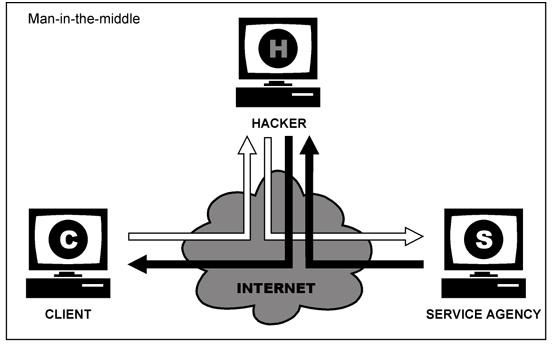

Da bi se izvršio MITM napad potrebno je lažirati ARP cache tablice zadužene za povezivanje IP i MAC adrese. ARP spoof napadom počinitelj se može „ugurati“ u komunikacijski kanal između korisnika i poslužitelja te time imati uvid u cijeli komunikacijski tijek i promet koji se odvija u tom trenutku.

Slika 3. MITM napad ( preuzeto sa: http://www.101hacker.com/2011/03/man-in-middle-attack-using-ettercap.html )

Na slici 3. je prikazan način na koji se izvršava interakcija između počinitelja i poslužitelja. Da bi napad bio uspješan korisnika je potrebno preusmjeriti na malicioznu adresu kroz koju će se nastaviti daljnja komunikacija ili transakcija sa Web poslužiteljem financijske ustanove.

Korisno je definirati statičke ARP tablice koje su osnova za obranu od izvršavanja MITM napada. Korisnike ne može definirati ARP tablice na mrežnom razdjelniku ukoliko koristi SOHO opremu,nego na svom računalu ili resursu kojem pristupa. Najbolje bi bilo oboje. SOHO (Small Office Home Office) je skraćenica za rezidencijalne (kućne) korisnike i male tvrtke.

2.1.2. Blind Spoofing

Spoofing na neviđeno je napad koji se koristi kada su slijedni i potvrdi brojevi nedostupni. Počinitelj obično pogađa odgovor sustava i šalje korisniku nekoliko paketa u namjeri da dođe do slijednih brojeva. Danas je to teško izvedivo jer većina operacijskih sustava implementira nasumične slijedne brojeve te ih je vrlo teško predvidjeti.

2.1.3. Non-blind Spoofing

Ukoliko je počinitelj na istoj strani podmreže (subnet) kao i korisnik,dolazi do spoofing napada na viđeno. U tom slučaju, slijedni i potvrdi brojevi se lako mogu otkriti izbjegavajući poteškoće oko njihovog točnog izračunavanja. Najveća opasnost od non-blind napada je otimanje sesije. Počinitelj prekida prijenos podataka uspostavljene veze korisnika, te ponovo uspostavlja vezu baziranu na slijednim i potvrdnim brojevima sa svoje strane. Na taj način počinitelj može izbjeći sve mjere vjerodostojnosti koje se koriste kod uspostave veze.

2.1.4. Napad fragmentacijom paketa

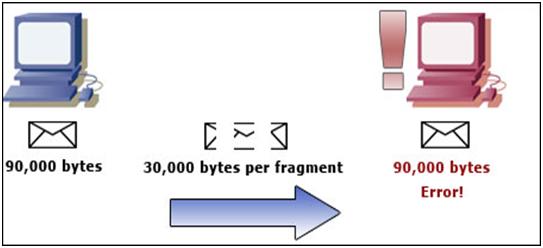

Postoje razne varijante tog napada,kao što su Teardrop napad, NewTear, Bonk, Boink, Nestea Bonk, SYNdrop i slično. Sve varijante temelje se na fragmentaciji paketa,tj. svaka poruka koja se prenosi komunikacijskim kanalima dijeli se u manje pakete ako prelazi dozvoljenu maksimalnu veličinu. Paketi ne moraju nužno stići na određenu adresu pravilnim redoslijedom. Najpoznatiji napad ove vrste je takozvani Rose napad gdje se stvaraju samo prvi i zadnji paket. Napadnuti sustav očekuje i ostale pakete pa se postavlja u stanje čekanja i rezervira resurse za daljnju obradu pri čemu ni jedan legitiman zahtjev neće biti obrađen. Kod starijih inačica operativnih sustava napadi su često uzrokovali pad sistema ili ponovo pokretanje istog. Novije inačice ne rezerviraju memoriju unaprijed za sastavljanje poruke,nego nove pakete spremaju u vezanu listu dok ne stignu svi paketi koji čine gotovu poruku.

2.1.5. Ping of death napad

Ovaj napad je jedan od najpoznatijih DoS napada i također fragmentira jedan IP paket u manje dijelove koje šalje na računalo. Ping predstavlja program koji provjerava dali između dva uređaja na mreži postoji veza. Dakle,koliko jedan uređaj pošalje ping paketa, toliko će drugi uređaj i odgovoriti. Ping of death napad temelji se na slanju pingova prevelike dužine pri čemu može doći do blokade u radu sistema. Ovaj problem više ne predstavlja veliku opasnost jer su noviji operativni sustavi imuni na takve napade.

Slika 4. Ping of death napad ( preuzeto sa: http://www.ids-sax2.com/articles/PreventDosAttacks.htm)

--Petra Tanasić 22:44, 12. lipnja 2013. (CEST)

2.2. E-mail spoofing

U većini slučajeva e-mail spoofing ima scenarij da korisnik prima poruku elektroničke pošte za koju misli da je stigla od jednog pošiljatelja ( kojem korisnik vjeruje), no vjerojatno je poslana s neke druge adrese elektroničke pošte. Zlonamjerni korisnici slanjem takvog e-maila žele prevariti nevinog korisnika koji ako odgovori na ovu poruku može proslijediti svije osobne podatke ili financijske informacije, npr. broj kreditne kartice..

Mnogo je različitih primjera e-mail spoofinga, te ih nije moguće sve navesti, ali možemo navest neke od njih:

Korisnik dobiva poruku elektroničke pošte u kojoj se neki pojedinac ili neka ustanova predstavljaju kao služba za korisničku podršku i korisnika kojem je poslan e-mail mole za suradnju i traže potvrdu osobnih i drugih informacija, te traže da tražene informacije pošalju elektroničkom poštom.

Korisniku je stigla poruka elektroničke pošte koja izgleda kao da je poslana s adrese računalnog administratora unutar njegove tvrtke ili neke slične ustanove, u kojoj se od njega traži da svoju lozinku za neki od mrežnih računa promijene niz znakova koji im je naveden u poslanoj poruci. Te u poruci stoji da ukoliko to ne učine da će njihov mrežni račun biti izbrisan. E-mail spoofing je temeljen na izmjeni izgleda zaglavlja (header) poruke elektroničke pošte, kako bi se na korisnika ostavio dojam kako je poruka stigla iz nekog drugog izvora. Uporaba e-mail spoofinga je jedna od omiljenih metoda distributera spama (neželjene elektroničke pošte). Oni se koriste e-mail spoofingom kako bi korisnika naveli da njihove poruke pročitaju ili odgovore na njih. Gledano s tehničke strane, e-mail spoofing je zahvaljujući činjenici moguće da SMTP (Simple Mail Transfer Protocol – Glavni protokol koji se koristi za slanje poruka elektroničke pošte) u sebi ne uključuje mehanizam autentifikacije. Premda je ugradnja sigurne komunikacije i uprabe SMTP-a u tom pogledu moguća, to se u praksi rijetko primjenjuje. Svake godine E-mail spoofing donosi velike financijske gubitke njihovim primateljima, ali i tvrtkama koje se „pojavljuju“ u takvim porukama. Mnoge su velike i ugledne tvrtke postale žrtvama e-mail spoofinga – između ostalih i Microsoft, eBay, The Bank of America, PayPal.

2.3. URL spoofing

URL spoofing je tehnika maskiranja web adresa na način da se prekreće zahtjev za pregledom web mjesta i zatim se umjesto na traženu web stranicu ili web mjesto korisnika preusmjerava na neku drugu web adresu. Na toj adresi se može nalaziti lažno, nepostojeće web mjesto koje izgleda legitimno ili web mjesto koje „glumi“ neko već postojeće. Takva lažna web mjesta koja imitiraju neka već poznata, najčešće imaju adrese (URL) vrlo slične onima koje predstavljaju (npr. www.micrsoft.com ili čak www.micr0s0ft.com ) pa žrtve misle da pristupaju tim stranicama, jer stranice na koje su preusmjereni stvarno izgledaju legitimno. Još jedna opcija je trik koji se počeo koristiti nakon što je na webu omogućeno registriranje imena domena korištenjem drugih skupova znakova (character set) osim latinskog. Koriste se znakovi koji izgledaju isto ali imaju drugačije značenje, pa su drugačije i kodirani. Na primjer, slovo y u ćirilici ima drugačije značenje od latiničnog y i koristeći taj podatak netko može registrirati domenu yahoo.com (koristeći ćirilične znakove) bez problema, jer neki web preglednici ne mogu razlučiti razliku između te domene i pravog yahoo web mjesta. Pomoću nekih takvih trikova može se vrlo lako lažirati stranica koja osim što izgleda isto, ima i potpuno istu adresu tj. adresa će izgledati isto u adresnoj traci web preglednika. Web zavaravanje se najčešće koristi za zloupotrebu stranica koje pružaju neke usluge kao npr. Internet kupovina,ili stranice koje traže unošenje nekih osobnih podataka, kao brojeve kreditnih kartica ili podatke o korisničkim računima, koje se kradu na taj način.

2.4. DNS spoofing

Hijerarhijska struktura poslužitelja je osnova DNS sustava. Poslužiteljima na nižim razinama koji pružaju detaljnije informacije moguće je pristupiti preko poslužitelja više razine. Ovaj način je moguće ilustrirati piramidom kod koje se podaci kreću od vršnih (eng. root) poslužitelja, preko TLD (eng. Top Level Domain) poslužitelja sve do autoritativnih poslužitelja domena (eng. authoritative domain server - AD), kao na slici.

Slika 5. Pojednostavljena DNS hijerarhija (preuzeto sa:http://security.lss.hr/documents/LinkedDocuments/CCERT-PUBDOC-2008-03-223.pdf)

DNS spoof metodom hakeri su u mogućnosti prikupiti brojeve naših kartica, lozinke ili neke druge informacije koje žele sa stranice na koju ciljaju. Praćenje URL adrese prije upisivanja podataka u web preglednik je najlakši način prepoznavanja DNS spoof metode.

Lažiranje DNS zapisa vodi k DNS spoof napadu da bi se korisnika preusmjerilo na željeni sadržaj koji se nalazi na drugom serveru. Koristi se u svrhu preusmjerenja korisnika na drugi web server, koji će prikazati lažnu web stranicu i zabilježiti sve korisnikove unose, te ih ostaviti dostupne potencijalnom napadaču. Moguće je prikupiti korisnikov autorizacijski korisnički račun za neki web servis ili bankovne podatke. Tip podataka koje je moguće prikupiti ovisi o svrsi web stranice koju je korisnik posjetio, a napadač lažirao. Identitet web stranice može se u potpunosti preuzeti lažiranjem web sadržaja, postoji mala vjerojatnost da korisnik primijeti nepravilnosti prije nego što unese svoje korisničke podatke. DNS spoof napad moguće je konfigurirati tako da se on prekida po prihvatu prvih informacija,kod čega se korisnik preusmjerava na izvornu web stranicu, te će time korisnik vjerojatno primijetiti samo “refresh” stranice, i tada će biti zbunjen činjenicom da mora ponovno unositi informacije, koje je nekoliko trenutaka prije toga već unio i potvrdio. Dva primarna načina izvođenja napada su MItM napad ili preuzimanje DHCP servisa.

MItM je napad kojim napadač preusmjerava sav korisnikov promet kroz svoje računalo, mijenja DNS response za željene domene. Ova metoda je jednostavnija za izvesti, ali najčešće izlaže napadača većem riziku.

DHCP exhaustje metoda kojom napadač može zamijeniti postojeći DNS server vlastitim, i na taj način kompromitirati DNS zapise koji će se prosljeđivati korisniku. Ovom metodom napadač se izlaže manjem riziku, ali može trajnije održavati napad uz minimalne resurse.

Slika 6. DNS spoof metoda napada i krađe podataka (preuzeto sa http://digitalnasigurnost.com/wp-content/uploads/2012/07/DNS-spoof-metoda-napada-i-kra%C4%91e-podataka.jpg)

2.5. ARP spoofing (zavaravanje)

ARP zavaravanje (eng. ARP spoofing) ili poznato kao ARP trovanje (eng. ARP poisoning) je tehnika napada na ethernet sloju. Dakle ARP zavaravanje omogućuje napadaču da prisluškuje podatke, mijenja sadržaj ili prekine komunikaciju između mrežnih uređaja. Sam princip rada ovog napada je slanje lažne ARP poruke u ethernet mrežu s ciljem da se MAC adresa zlonamjernog korisnika poveže s IP adresom nekog drugog mrežnog uređaja, usmjerivača zaduženog za daljnje usmjeravanje prometa. Na taj način sav bi promet namijenjen toj IP adresi zapravo završio kod zlonamjernog korisnika. Napadač poslije toga može proslijediti promet uređaju kojemu je bio namijenjen (napad prisluškivanjem),on ga može modificirati, onda ga nakon modificiranja može tek proslijediti dalje ili žrtvinu MAC adresu pridružiti nekoj određenoj poznatoj adresi i tako izazvati napad uskraćivanjem usluge.

Da se obranimo od ove vrste napada koristi se dinamički ARP nadzor (DAI, eng. Dynamic ARP Inspection). Standardno nije uključen na preklopnicima jer njegova implementacija zahtijeva poznavanje određene mrežne infrastrukture. DAI sigurnosna funkcionalnost presreće sve ARP pakete u mreži koji dolaze na sučelje kojemu se ne vjeruje, tada ih se uspoređuje s tablicom valjanih IP-MAC veza. Ali ako npr. ARP odgovor sadrži valjanu IP-MAC vezu, nakon toga se ARP priručna memorija osvježava s novim podacima. Ako ARP odgovor ne sadrži valjanu IP-MAC vezu, ARP paket se odbacuje. Neka sučelja prema poznatim mrežnim uređajima mogu se staviti u stanje vjerovanja, te se za ARP pakete koji dolaze od njih neće raditi provjera. DAI se može uključiti po pojedinom VLAN-u na preklopniku, ako je to potrebno.

3. Kako se zaštititi od spoofinga

IP Spoofing

Jednu od mjera borbe protiv IP spoofinga čini filtriranje IP paketa na routeru. Ako ste i sami mrežni administrator ili ste u kontaktu s osobom koja se bavi mrežnom administracijom, propitajte se o mogućnostima postavljanja ACL-a (Access Control List).

Uključivanjem mogućnosti poput enkripcije i autentifikacije, značajno ćete smanjiti mogućnosti za IP spoofing. U novoj inačici Internet protokola (Ipv6) te se dvije opcije moguće.

E-mail spoofing

Kako bi se zaštitili od spoofinga putem e-maila:

• Koristite sigurnosne značajke za zaštitu sadržaja vaših poruka elektroničke pošte. Uporaba digitalnih potpisa, sigurnosnih certifikata ili kriptografskih potpisa poput PGP-a (Pretty Good Provacy)su dobri primjeri iz prakse. Naime, korištenjem gornjih elemenata, osiguravate primatelju da bude siguran da je poruka koju je primio stigla upravo od vas.

• Zatražite od administratora računalne infrastrukture da osigura da vaš pristup vašem SMTP-u nije direktan i otvoren za svakoga kako zlonamjerni korisnici ne bi iskoristiti priliku i preko vašeg SMTP porta slali poruke. Raspitajte se i predložite postavljanje i osiguravanje da se na infrastrukturi zaduženoj za upravljanje porukama elektroničke pošte vrši dovoljno detaljno bilježenje (logging) pristupa SMTP portu kako bi, u slučaju potrebe, mogli raspolagati informacijama koje će vam olakšati ulaženje u trag i sprječavanje napadača.

• Potrebno je redovito nadograditi programe kojima čitate elektroničku poštu. U velikom broju slučajeva e-mail spoofing je povezan sa spamom (neželjenim porukama elektroničke pošte). Napredni programi za čitanje i organizaciju elektroničke pošte poput Microsoft Office Outlooka imaju mogućnost prepoznavanja spam poruka i njihovog izdvajanja i brisanja. Kako bi osigurali da vaš Outlook uvijek ima najnovije definicije neželjene pošte, potrebno ga je nadograditi uporabom Microsoft Update značajke. Time ćete uspješno izbjeći većinu e-mail spoofing pokušaja.

URL spoofing

Zaštita na strani klijenta ove metode obuhvaćaju: Koriste se uobičajeni alati za zaštitu sigurnosti osobnih računala, korištenje prikladnih, manje sofisticiranih, komunikacijskih postavki, korištenje alata za nadzor na razini korisničkih aplikacija, zaključavanje web preglednika (eng. browser lock-down) i digitalno potpisivanje i provjera valjanosti elektroničkih pisama.

Na strani poslužitelja preporučljivo je: korištenje i omogućavanje tehnologija za provjeru valjanosti, razvoj sigurnih web aplikacija koje ne sadrže lako iskoristive sigurnosne nedostatke, korištenje strogih sustava autentikacije temeljenih na oznakama (eng. token-based), održavanje jednostavnih i razumljivih sustava imena domena.

Metode koje otežavaju spoofing napade na razini organizacije su: automatsko provjeravanje poslužitelja elektroničke pošte primljenih poruka, digitalno potpisivanje elektroničkih pisama, nadzor korporativnih domena i uočavanje registracija sličnih domena, zaštita pristupnika (eng. gateway)

--Jasmina Feltrin 11:57, 13. lipnja 2013. (CEST)

4. Zaključak

Spoofing (lažno predstavljanje) u računalnoj sigurnosti označava bilo kakvu pojavu u kojoj se korisnika pokušava prevariti. Stvara se dojam da je netko pouzdana osoba koja može dobiti pristup osobnim, financijskim i drugim povjerljivim informacijama. Pojam spoofing je dosta širok, i pod pojmom spoofing se smatraju i phishing, hoaxing, i mnogi drugi. Jedna od najčešćih metoda napada je IP Spoofing gdje počinitelj stvara IP pakete sa krivotvorenim adresama te ih šalje korisniku tako da izgledaju kao paketi koji dolaze sa poznate i sigurne adrese. U IP spoofing se mogu svrstati različiti napadi kao što su Man-in-the-middle, BlindSpoofing, Non-blind Spoofing, Ping of death napad i slični. Napadi fragmentacijom paketa temelje se na djeljenju paketa na manje cjeline, ukoliko maliciozna poruka prelazi maksimalnu dozvoljenu veličinu. Najpopularnija metoda napada danas je DNS Spoof napad gdje počinitelji prate URL adresu korisnika i lažiraju DNS zapis kako bi ga preusmjerili na željeni sadržaj koji se nalazi na drugom serveru. Mjere zaštite od takvih napada svode se na filtriranje IP paketa na routeru, uključivanje enkripcije i autentikacije, uporabi digitalnih potpisa i sigurnosnih certifikata, korištenju uobičajenih alata za zaštitu sigurnosti osobnih računala i slično. Danas su operativni sustavi manje više imuni na većinu tih napada, dok su starije inačice OS-a još uvijek podložne opasnosti pa je potrebno provoditi dodatne mjere zaštite.

--Petra Tanasić 12:29, 13. lipnja 2013. (CEST)

5. Literatura

http://www.cis.hr/www.edicija/LinkedDocuments/CCERT-PUBDOC-2004-07-82.pdf

http://www.cis.hr/www.edicija/LinkedDocuments/CCERT-PUBDOC-2003-04-15.pdf

http://hr.wikipedia.org/wiki/La%C5%BEiranje_IP_adresa

http://en.wikipedia.org/wiki/IP_address_spoofing

http://www.networkworld.com/community/node/31021

http://cds.unibe.ch/teaching/cn%20applets/IP_Spoofing/IP%20Spoofing.pdf

http://digitalnasigurnost.com/dns-spoof-kao-metoda-krade-digitalnih-podataka/

http://www.cis.hr/www.edicija/LinkedDocuments/CCERT-PUBDOC-2003-10-46.pdf

http://www.veracode.com/security/spoofing-attack

http://spvp.zesoi.fer.hr/seminari/2006/BriskiMaja_IPspoofing.pdf

http://www.cert.hr/sites/default/files/CCERT-PUBDOC-2006-07-162.pdf

http://batehack.weebly.com/11/post/2012/09/napad-i-zastita-apr-spoof.html

http://bib.irb.hr/datoteka/449851.Diplomski_-_Kreimir_Petrovi_ISO19005-1-PDFA.pdf

http://security.lss.hr/documents/LinkedDocuments/CCERT-PUBDOC-2008-03-223.pdf

http://digitalnasigurnost.com/dns-spoof-kao-metoda-krade-digitalnih-podataka/

https://security.foi.hr/wiki/index.php/Elementi_razvoja_malicioznog_koda