TOR i anonimizacijske mreže

Pamela Tubin (41734/12-R), Sanela Živoder (41727/12-R), Carević Nina (41724/12-R)

Sadržaj |

Uvod

Za početak kao uvod u samu temu pitamo se što je to zapravo anonimnost. Biti anoniman, prvenstveno na Internetu znači da ne želimo ostavjati nikakav trag o svojoj prisutnosti, ili s druge strane ne želimo otkriti naš identitet. Također, Anonimnost na Internetu daje veću hrabrost u komunikaciji iz razloga što se osoba više može osloboditi. Nadalje, pitamo se da li je anonimnost uopće važna, te koji su razlozi da neka osoba želi biti anonimna. Važno je da ne ostavljamo vlastite podatke na Internetu ako ne želimo da se netko posluži istima, jer svatko je sam zadužen i odgovoran za svoju privatnost. U samom uvodu osvrnut ćemo se na članak "Kazne za uvrede na Internetu: anonimnost više nije zaštita"[Hruškovec I.(2013)] autora Ivana Hruškoveca. Riječ je o novom Kaznenom zakonu koji je stupio na snagu 1. siječnja o.g.. Zakon donosi nova pravila ponašanja na Internetu, te autor navodi kako su uvreda, kleveta i sramoćenje od sada kaznena dijela na računalnim mrežama. Naime, još uvijek je teško procijeniti koliko će dobro ovaj zakon funkconirati u stvarnosti. Najprije je potrebna njegova primjena te vidljivi rezultati kako bi se eventualno moglo poraditi na poboljšanju danog zakona. Također, ovim zakonom određene su kazne za hakiranje, ometanje rada sustava i sl., te će se posebno kažnjavati napadi protiv tijela državne vlasti. U ovom radu većim djelom bavit ćemo se anonimizacijskim mrežama. One zapravo nastoje zaštiti privatnost korisnika tako da spriječe ili barem otežaju analizu prometa i mrežni nadzor. Postoje različite vrste anonimizacijskih mreža, kao što je Tor, Freenet, I2P i druge, o kojima će više riječi biti u nastavku.

Rad se sastoji od 7 poglavlja. U prvom djelu opisat ćemo što je to anonimnost na Internetu, te koji su mogući načini uništavanja anonimnosti. Nakon toga ćemo se osvrnuti na razvoj anonimizacijskih mreža kroz povijest.

--Nina Carevic 15:47, 19. siječnja 2013. (CET)

Anonimnost na Internetu

Danas je vrlo lako saznati ponešto o drugome bez velikog truda, te dolazi do toga da se dobivene informacije zloupotrebljavaju na različite načine. Anonimnost je pojam koji označava neke osobne informacije koje nisu poznate drugim osobama ili javnosti. Velika većina korisnika smatra da je njihovo pravo da na Internetu budu nepoznati, tj. anonimni. „ Međutim, Internet kao takav nije zamišljen kao infrastruktura koja garantira anonimnost. On ima jasno definirane primatelje i pošiljatelje poruka koji kolaju mrežom, te vodi brigu o održavanju njihovog integriteta. S druge strane, kada sustavi kontrole nisu bili dovoljno razvijeni, korisnicima se moglo činiti kako su njihove akcije anonimne, tj. privatne.“ [Aksentijević S.(2012)]Naravno da nije točno da ono što ljudi rade na Internetu ostaje između njih i računala. Postoje mnogi razlozi zbog kojih ljudi žele ostati anonimni. Većina ih je društveno prihvatljiva i legalna kao što su razne humanitarne akcije, ali postoje i mnoge druge stvari koje izazivaju ogorčenost te se iz tih razloga one žele onemogućiti. Anonimnost na Internetu zahtijeva pored zaštite podataka i zaštitu identiteta sudionika. Web preglednici šalju mnoge informacije web poslužiteljima prilikom pristupanja nekom web mjestu, kao što su IP adrese, tip preglednika, pohranjene kolačiće, operacijski sustav i sl., te isto tako mnoga web mjesta traže od korisnika unos osobnih informacija u HTML formu. Zbog takvih stvari potrebno je biti oprezan jer se bilo koja informacija ovog tipa može uvelike iskoristiti. Isto tako, informacije se mogu pohraniti u bazu podataka ili čak prodati nekim trećim kompanijama. Ponekad je dovoljno da napadač sazna samo IP adresu korisnika i tip preglednika koji koristi, te su mu te informacije i više nego dovoljne da izvrši napad.

Postupci narušavanja anonimnosti

Sa praktičnog stajališta razlikujemo 5 temeljnih poteza uništavanja anonimnosti:[Aksentijević S.(2012)]

- Svaka pristupna točka uređaja na Internetu ima IP adresu pomoću koje se identificiraju radnje koje su poduzete sa te adrese i time se dolazi do uređaja koji je za nešto korišten. Pošto se na taj način ne može jasno identificirati osoba koja stoji iza tog uređaja, trebalo bi osigurati da svako računalo, telefon i sl. koristi biometrijsku identifikaciju korisnika (npr. prepoznavanje lica kod uređaja s kamerom).

- Kada je riječ o organizaciji ili poduzeću, jasno je da jednu IP adresu može koristiti više računala, pa je teško identificirati korisnika u tom slučaju. Pošto su velika poduzeća naviknuta na to da prate promet unutar svojih mreža iz poslovnih razloga imaju mogućnost postaviti obvezu praćenja ili bilježenja podataka o internom prometu unutar mreže poduzeća.

- Sljedeći potez odnosi se na točke praćenja. Naime, sve države imaju centraliziranu točku, tj. točke koje imaju mogućnost praćenja Internet prometa u ključnim točkama. Drugim riječima posjeduju funkcionalnu krovnu infrastrukturu za praćenje prometa.

- Četvrti način praćenja mjera anonimizacije prometa je pomoću specijaliziranih servisa. Veća poduzeća već imaju mogućnost filtrirati i zabranjivati takav promet kroz mreže. Dakle sustavi za anonimizaciju prometa funkcionalni su samo ako su Internet sustavi otvoreni i dozvoljavaju anonimnost, u protivnom bi oni postai vrlo neefikasni.

- Uvođenje zakona o anonimnosti na Internetu.

Još jedan postupaka narušavaju anonimnosti je analiza prometa. To je postupak prikupljanja podataka o mrežnom prometu uključujući vidljive mrežne adrese pošiljatelja i primatelja. Isto tako taj postupak uljučuje i vremenska obilježja kao što su: broj paketa, vremena prispjeća paketa i sl. Kada je riječ o anonimnoj komunikaciji, tada je najvažnije utvrditi identitet pošiljatelja i primatelja. Vremenskom analizom napadač može korelirati vremenena prispjeća poruka na različitim točkama u sustavu. Dakle, analiza prometa je temelj praćenja i prikupljanja informacija u komunikacijama. Specifična vrsta ove analize je napad na krajnje točke. Ovaj napad podrazumijeva da napadač imapristuo krajevima komunikacijskog puta u mreži anonimnosti. Napad na krajnje točke je teže izvesti od analize prometa iz razloga što zahtijeva kontrolu točno određenih poslužitelja, ali više narušava anonimnost.

Modeli napadača

Glavni cilj narušavanja anonimnosti je zapravo povezivanje pošiljatelja i primatelja, a još jedan cilj koji se ovdje pojavljuje je grupiranje podataka po pošiljateljima u slučaju da kroz isti poslužitelj prolaze poruke različitih pošiljatelja. Napadači se mogu podijeliti po različitim kriterijima,te se ove različite karakteristike isključivo koriste u teorijskim i empirijskim ispitivanjima otpornosti anonimnih sustava na napade. S obzirom na mogućnost mijenjanja prometa, modeli napadača su sljedeći:[Salkić M.(2011)]

S obzirom na mogućnost mijenjanja poruka, napadač može biti:

- Pasivan (on samo prisluškuje promet)

- Aktivan (prati, mijenja i zaustavlja poruke u sustavu)

S obzirom na udio ukupnog prometa koji prati, napadač je:

- Lokalni (prati promat prema lokalnoj mreži i unutar nje)

- Globalni (prati sav promet za što mu je potrebna velika količina resursa)

S obzirom na poziciju u odnosu na mrežu anonimnosti, napadač može biti:

- Interni (korisnik anonimne mreže)

- Eksterni (ne sudjeluje u protokolu anoninog sustava. Nije korisnik, ali ima pristup prometu)

S obzirom na prilagodljivost, napadač može biti:

- Statičan (ne koristi iskustva u svrhu mijenjanja taktike)

- Prilagodljiv (bira mjesta gdje će pratiti mrežu)

--Nina Carevic 11:48, 20. siječnja 2013. (CET)

Anonimne mreže kroz povijest

Pojava anonimizacijskih mreža bilježi se od 80-ih godina prošlog stoljeća kada Internet još nije imao toliko značajnu ulogu kao što je to danas. Kao što je već spomenuto, glavna svrha anonimizacijskih mreža je zaštita privatnosti korisnika. Kroz povijest one se mogu podijeliti u dvije skupine:[Šipka I.(2010)]

- Mreže sa niskim kašnjenjem

- Mreže sa visokim kašnjenjem

Mreže sa visokim kašnjenjem

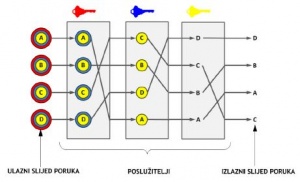

Mreža MIX-Net je preteča modernih sustava anonimnosti, te se navodi kao prva anonimna mreža dizajnirana od strane Davida Chaum-a 1981. godine. Mreža je poznata još pod nazivom Chaumov sustav, tj. sustav za miješanje poruka MIX-Net. Sustav za miješanje poruka sastoji se od poslužitelja čija je zadaća prosljeđivanje poruka slučajnim redoslijedom. Na slici 2. [Salkić M.(2011)] prikazuje se ulaz poruka A,B,C,D i tri poslužitelja sa miješanjem poruka. Slijed poslužitelja kroz koji prolazi poruka čini anonimni komunikacijski put, te se tim putem pri izlazi otežava sastavljanje originalnog slijeda slanja poruka. Prije slanja klijent kriptira poruke pomoću javnih ključeva poslužitelja. Pošto poslužitelji prenose poruke većeg broja klijenata, teško je utvrditi pošiljatelja i primatelja pojedine poruke zbog premještanja redoslijeda. MIX-Net mreža bila je predviđena za anonimno slanje elektroničke pošte. Poruka se prije slanja kriptira u slojevima koristeći asimetričnu kriptografiju. Koraci korištenja MIX-Net mreže:- Poslužitelj slučajnim odabirom izabire put između poslužitelja kako bi proslijedio poruku,

- Poruka se enkriptira na temelju kriptografije javnim ključem svakog čvora,

- Svaki čvor (tijekom prosljeđivanja) dekriptira gornji sloj poruke da bi poruka stigla do odredišta,

- Slanje povratne poruke - odabir čvora, enkripcija, dekripcija sloj po sloj i dolazak do odredišta.

Anonimni pošiljatelji elektroničke pošte

- anon.penet.fi - to je prvi anonimni pošiljatelj pošte iz 1993. godine. On je za razliku od običnog poslužitelja vezao stvarne adrese elektroničke pošte na pseudonime. Nakon što bi zaprimo poruku od pošiljatelja uklonio bi informacije koje bi mogle otkriti identitet pošiljatelja i dalje bi prosijedio poruku pod pseudonimom. Ovakav anonimni pošiljatelj je vro nesiguran iz razloga što između pošiljatelja i primatelja postoji samo jedan posrednik. Scijentološka crkva jeugasila ovaj sustav 1996. godine, tvrdeći da je poslana datoteka kroz sustav narušila njihova autorska prava, a tek naknadna istraga pokazala je da se zapravo radilo o anonimnom pošiljaocu pošte tipa alpha.c2.org. = TIP 0 anonimnih pošiljaoca el. pošte

- Cypherpunk – ostvaren je 2000. godine i koristi slojevitu asimetričnu PGP enkripciju, ali pritom ne miješa poruke. Isto tako, ovaj anonimni pošiljatelj osigurava dobru anonimnost u smislu nepovezanosti jer ne koristi pseudonime. Kao nedostatak može se navesti slučaj kada su poruke premalene. Tada napadač može kompromitirati sustav analizom prometa. = TIP 1 anonimnih pošiljaoca el. pošte

- Mixmaster – ostavren 2001. godine. Koristi ispunu poruka i mješanje poruka u čvorovima na putu kako bi napad analizom prometa bio otežan. Specifično je što svaka poruka ima vlastiti identifikator i vremenski pečat, te se time onemogućava napad ponavljanjem, i ne postoji mogućnost odgovora na poruku. = anonimni pošiljaoc pošte TIPA 2

- Mixminion - svrstava se pod najmodernije anonimne pošiljaoce pošte koji je ostvaren 2003. godine. On za razliku od Mixmaster-a omogućava odgovor na poruku i koristi lažni promet za onemogućavanje analize prometa. Ovdje se poruke svrstavaju u pakete te kriptiraju javnim ključem svakog poslužitelja na putu. Svaki od njih dekriptira pakete, mijenja im redoslijed te ih proslijeđuje sljedećem čvoru. Svaki čvor zna samo svog prethodnika i slijedbenika. Onemogućuje napad ponavljanjem, jer posrednici na putu ne mogu razlikovati poslane poruke od odgovora, ali jamči nepovezanost te anonimnost pošiljatelja i primatelja. = TIP 3 anonimnih pošiljaoca el. pošte

Mreže sa niskim kašnjenjem

U mreže sa niskim kašnjenjem mogu se uvrstiti različite vrste mreža, a neke su navedene i ukratko opisane u nastavku:[Šipka I.(2010)]

- Anonymizer - Anonymizer je tvrtka o Internet privatnosti osnovana 1995. godine. Anonymizer nudi razne usluge, uključujući proxy poslužitelj, šifrirane poruke itd. Ovaj alat filtrira zaglavlje paketa, tj. poruke koja se prenosi zajedno sa adresom pošiljatelja iz Internet pretraživača. Anonymizer je predstavnik mreža sa niskim kašnjenjem, a ostavren je 1997. godine. Kod ove mreže sav promet ide samo kroz jedan poslužitelj. Ima izuzetno malo kašnjenje, te je jednostavan za korištenje. Karakteristike ove mreže su da anonimizira HTTP za pošiljatelja, ne koristi enkripciju, čuvaju se dnevnici čime je anonimnost zanemariva. Jedan od nedostataka je što je ranjiv na (D)Dos napad i neotporan na analizu prometa.

- Onion Routing - je slojevito usmjeravanje prve generacije ostvareno 1998. godine. Namijenjeno je anonimnom surfanju i interaktivnoj tekstualnoj komunikaciji. Koristi TCP protokol, komutaciju kanala i asimetričnu slojevito enkripciju kako bi se osigurala anonimnost. Više o slojevitom usmjeravanju je pod točkom 4. Slojevito usmjeravanje.

- Crowds - ova mreža objavljena je 1998. godine i namjenjena je surfanju i nadogradnji Anonymizer protokola. Ne koristi nikakvu enkripciju, nego samo HTTP. Promet od korisnika prolazi kroz nasumice odabranih čvorova, te se dozvoljavaju ciklusi na putu. Svaki čvor na putu nasumice izabire broj sljedećih čvorova koji će tvoriti put te se time jamči anonimnost pošiljatelja.

- Freedom Network - ostvaren je 2000. godine, a namijenjen je surfanju, korištenju Telneta, SSH i slanja pošte. Sličan je slojevitom usmjeravanju, ali koristi mrežni sloj. Siguran je od (D)Dos napada, ali je ovisan o aplikacijama i analizi prometa.

- Hordes - ostvaren je 2002. godine i nadogradnja je Crowds-a. Anonimnost pošiljatelja postignuta je time što se koristi difuzija u grupi. Dozvoljava cikluse te ne postoji anonimnost primatelja.

- Tarzan - dizajniran je 2002. godine, te koristi slojevitu enkripciju i slobodan odabir duljine puta.

- Cashmere - objavljen je 2005. godine i preusmjerava promet kroz put grupe čvorova. Čvor koji primi poruku šalje sljedećoj grupi poruku i difuzijom šalje svima u svojoj grupi istu poruku. Jamči anonimnost pošiljatelja kao i nepovezanost, te postoji mogućnos nadogradnje da jamči i anonimnost pošiljatelja.

- I2P - Ova je mreža ostvarena 2009. godine, te je otpornija na analizu prometa nego Tor. To je u potpunosti raspodijeljenja anonimna mreža koja je temeljena na porukama, iako joj je osnovna karakteristika kontrola toka prometa.

- Phantom - je mreža koja nije još ostvarena, ali poreće pitanje standarda za anonimne sustave. Za ovu mrežu predviđena je i teoretski sigurna anonimnost, kao i teoretski sigurna enkripcija.

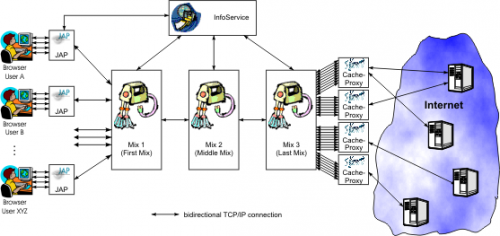

- Java Anon Proxy (JAP) - dizajniran je također za anonimno surfanje 2004. godine. Osnovna ideja ove mreže je da korisniku da izbor preko kojeg puta želi prosljeđivati promet. Svi korisnici dijele istu adresu, tj. ulaze, i time se jamči anonimnost i nepovezanost. Koristi lažni promet i samim time otežava analizu prometa. Na slici 3. vidi se grafički prikaz kako zapravo radi JAP. Dakle u tri zone se miješaju sve IP adrese koje se spoje na mrežu i nemoguće je da se dokaže korisnikova IP adresa.

--Nina_Carevic 17:06, 19. siječnja 2013. (CET)

Slojevito usmjeravanje (Onion routing)

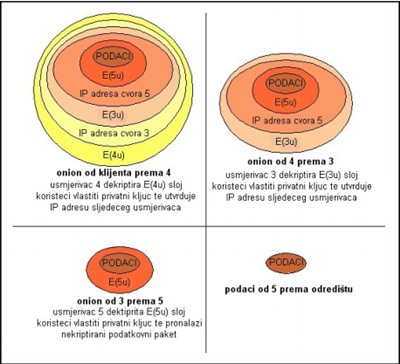

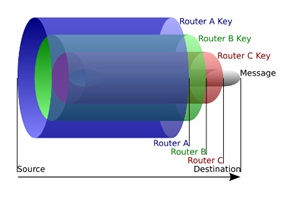

Slojevito usmjeravanje je jedna od najviše korištenih tehnologija od strane anonimizacijskih mreža. Cilj slojevitog usmjeravanja je pružanje anonimne komunikacije između subjekata na mreži. Ova analogija se naziva po luku ( eng. onion). Svaki usmjerivač, kada primi poruku, on „guli“ jedan sloj takvog „luka“. To radi na način da koristi vlastiti enkripcijski ključ, te na taj način dolazi do potrebnih podataka za usmjeravanje ostatka podatkovne strukture. Ostatak koji je proslijeđen sadrži poruku i upute za usmjeravanje namjenjene za sve sljedeće usmjerivače. Posljednji usmjeriva, uklanja posljednji enkripcijski sloj. On također odredištu dostavlja izvornu poruku. U ovom poglavlju detaljnije ćemo objasniti način funkcioniranja ove tehnologije.

Upravo na onion usmjeravanju se temelji funkcionalnost Tor mreže. Govori se o tehnici pseudoanonimne (ili anonimne) komunikacije unutar računalne mreže koju su razvili David Goldschlag, Michael Reed i Paul Syverson. Onion usmjeravanje se temelji na miješanim mrežama Davida Chauma. Osim mješanih mreža, uključuje i mnoge izmjene, te nadogradnje ove tehnike. Najznačajnija je uvođenje koncepta onion usmjerivača. Cilj onion usmjeravanja je postići očuvanost privatnosti pošiljatelja i primatelja poruke, a ujedno i zaštitio sadržaj same poruke tijekom putovanja mrežom. Upravo to možemo postići korištenjem Chaumovih miješanih kaskada. Znači, poruka putuje mrežom preko niza posrednih poslužitelja ( eng. proxy server), a oni se o ovom slučaju nazivaju onion poslužiteljima, te na nepredvidljiv način usmjeravaju poruku. Ona se prije prijenosa među poslužiteljima kriptira. Na taj način se sprječava neovlašteno pregledavanje sadržaja poruke, tzv. prisluškivanje. Kao osnovnu prednost onion usmjeravanja se navodi činjenica da za anonimnu komunikaciju nije nužan ispravan rad svih poslužitelja preko kojih je ostvarena veza. Važno je naglasiti u slučaju da napadač ipak uspije steći pristup jednom, ili možda čak nekoliko, onion poslužitelja, i dalje animnost korisnika nije ugrožena. Poruke su u OR (eng. Onion Routing) mreži višestruko kriptirane, te je upravo zbog toga anonimnost nije ugrožena. U slučaju da se steče kontrola nad svim poslužiteljima, moguće je rekonstruirati put poruke OR mrežom.[CARNet, TOR-mreža za anonimnost]

--Pamtubin 11:46, 20. siječnja 2013. (CET)

Komunikacija kod slojevitog usmjeravanja

Tor mreže za usmjeravanje koriste posebne podatkovne strukture ( eng. routing onions). Pomoću njih se uspostavlja veza za slanje poruke. Početni usmjerivač nasumično odabire određeni broj onion usmjerivača, te svakome šalje poruku. Ona sadrži simetrični ključ za dekripciju poruka, te upute za prosljeđivanje poruke sljedećem usmjerivaču. Se ove poruke su kriptirane javnim ključem odgovarajućeg usmjerivača. Naime, kako je rezultirajuća podatkovna struktura slojevita, potrebno je prvo dekriptirati vanjske slojeve, kako bi se došlo do unutrašnjih.[CARNet, TOR-mreža za anonimnost]--Pamtubin 14:13, 20. siječnja 2013. (CET)

Odgovaranje na poruku

Primaoc poruke kože slati odgovor na način da ne otkrije identitet dviju strana. Kako bi to uspio mora koristiti podatkovnu strukturu za odgovaranje na poruke (eng. reply onion). To je struktura slična podatkovnoj strukturi za usmjeravanje. Razlika je u tome što onion za odgovaranje sadrži opis puta prema pošiljatelju. Kod dvosmjerne komunikacije, pošiljatelj stvara onion i onion za odgovaranje. U tom slučaju, primatelj dobije poruku i onion za odgovaranje. On ga može iskoristiti za slanje poruke pošiljaocu. Identitet pošiljaoca je zaštićen višeslojnom enkripcijom. Njegova anonimnost se može ugroziti samo probijanjem enkripcije s javnim ključem ili primjerice uspješnim napadom na sve usmjerivače koji se nalaze na povratnoj vezi. [CARNet, TOR-mreža za anonimnost]

--Pamtubin 14:16, 20. siječnja 2013. (CET)

Ograničenja anonimnosti na Internetu

Potrebno je da anonimne mreže jamče svojim korisnicima potrenu razinu anonimnosti. Mjera za kvalitetu predstavlja otpornost sustava na napadača, te se ona naziva stupanj anonimnosti. Modelira se napadač iz perspektive sustava. Model vanjskoh pasivnog napadača je neovisan o ostvarenju sustava, a model aktivnog unutarnjeg napadača je ovisan o ostvarenju. Odabiranje odredišta od strane korisnika u osnovi je slučajno, ali ipka slijedi neke pravilnosti. Veća je vjerojatnost da će se korisnici vraćati na neke stranice, a manja je vjerojatnost da svi korisnici posjećuju sve stranice. Promatranjem ulaza i izlala sustava, promet na njima se može vrednovati metodama stohastičke analize, najprije teorijom vjerojatnosti. Shvati li se anonimni korisnik kao onaj o kojem napadač ne poznaje dovoljno informacija da bi ga mogao identificirati, može se reći da taj korisnik ima dovoljno visoku informacijsku entropiju. U slučaju da se želi u potpunosti kompromitirati sustav, problem postaje sparivanje ulaza i izlaza sustava. To je poznat problem iz teorije grafova. Napadač može promatrati i promet na kanalu. Odnosno on ga može brojati i bilježiti u vremenu. Kod tog slučaja sparivanje se može provesti korelacijskim metodama. U slučaju da se želi dati globalna ocjena sustava, potreban je matrični račun. Problem savršenih sparivanja ekvivalentan je problemu računanja permanenta matrice. Kada bi korisnici nasumično odabrali odredišta, jedina metoda razlikovanja informacijskih tokova kroz sustav bila bi korelacija prometa u vremenskoj domeni. Također kada bi korisnici bili stalno spojeni na sustav, te stalno slali podatke, napadač bi jedino mogao selektivno blokirati ulaze sustava, te promatrati koji su informacijski tokovi na izlazima nestali. Idealan anonimni komunikacijski sustav je onaj čije ulaze i izlaze ne može blokirati napadač dok korisnici ostaju stalno spojeni na sustav, povezujući se na potpuno nasumična odredišta. Globalni pasivni napadač, koji također poznaje ponašanje korisnika, odnosno on poznaje dovoljno točnu raspodjelu odredišta po korisniku, identificirat će korisnika u prihvatljivom vremenu. Kritična komponenta anonimnosti je zapravo kašnjenje prometa kroz sustav. Čim se dulje promet zadržava u sustavu, time je sve teže zadovoljavajuće korelirati ulaze s izlazima sustava. Povećanjem kardinalnog broja skupa anonimnosti primatelja za zadanog pošiljatelja uzrokuje eksponencijalni rast količine potrebnog prometa. Povećanjem ukupnog broja korisnika sustava, količina potrebnog prometa logaritamski opada. Kada je veći broj korisnika na sustava, veća je vjerojatnost da su skupovi anonimnosti primatelja za pojedine pošiljatelje dusjunktni. Kod mreža s visokim kašnjenjem moguće je povećati kašnjenje povećanjem vrijednosti praga mješača, međutim to znači da mreže s niskim kašnjenjem ostaju ranjive na napad s kraja na kraj. Dolazi se do zaključka kako anonimnost sustava eksplicitno ovisi o kašnjenju prometa kroz sustav, količini i konfiguraciji aktivnih veza u sustavu te modelu napadača. Sama količina veza ovisi o broju korisnika sustava, a on implicitno ovisi o društvenoj reputaciji suatava.[Šipka I. (2010.)]

--Pamtubin 14:33, 20. siječnja 2013. (CET)

TOR - zaštita komunikacije Internetom

U prethodnom smo poglavlju opisali jednu od najčešće korištenih tehnologija anonimizacijskih mreža, a to je slojevito usmjeravanje. U daljnjem radu možete pročitati nešto više o Tor-u ( engl. The onion router), vjerovatno jedne od najpoznatijih anonimizacijskih mreža. Zasniva se na tehnologiji slojevitog usmjeravanja.

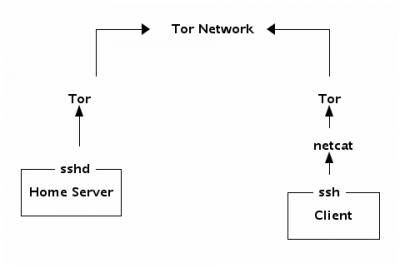

Kako bi se anonimno komuniciralo internetom možemo upotrijebiti Tor, koji je jedan od skupine programskih rješenja upravo za ovakav način komunikacije. Kod bilo koje komunikacije na Internetu, svim prijenosnim uređajima na putu između poslužitelja i klijenta je poznata informacija o poslužitelju i klijentu.Američka mornarica (US NAVY), 1998. godine je razvila Onion routing protokol. Upravo taj protokol štiti privatnost komunikacije između pošiljatelja i primatelja. To je protokol zadužen za enkripciju i dekripciju paketa na svakom pojedinom prijenosnom uređaju. Na taj način se gube informacije o primatelju, pošiljatelju i sadržaj samog paketa, odnosno detaljnije rečeno informacija je potpuno zaštićena i u potpunosti anonimna. [Sistemac.srce.hr, Tor]

„The Onion Router ili skraćeno Tor je implementacija druge generacije slojevitog usmjeravanja koja se oslanja na slobodnu, volontersku mrežu kako bi zaštitila privatnost korisnika na Internetu otežavajući analizu prometa. Tor je dostupan pod licencom otvorenog koda (engl. free software). Spada u sustave s niskom latencijom, koji pružaju anonimnost interaktivnog mrežnog prometa. Tor mogu koristiti sve aplikacije bazirane na TCP-u, kao što su preglednici Web-a, udaljeni pristup (engl. secure shell) i sustavi za slanje instant poruka (engl. instant messaging)."[ Salkić,M. (2011)].

Tor sustav moguće je koristiti na Windows, Mac OS X, Linux, BSD i Unix operacijskim sustavima. Na slici se može vidjeti kako se pojedini slojevi enkripcije "skidaju" pri prijenosu paketa.

--Pamtubin 15:18, 20. siječnja 2013. (CET)

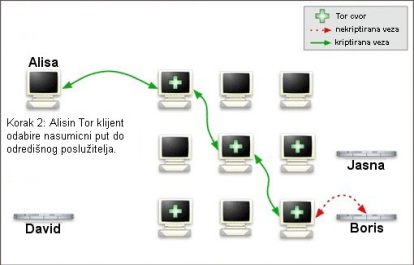

Protokol Tor

Na slici 6 možete vidjeti Tor mrežu. Kako bi korisnik mogao korsititi mrežu on na svom računalu mora instalirati Tor posrednik (eng. onion proxy). To je aplikacija koja se izvršava kao korisnički proces bez posebnih prava. Posrednik prije korištelja mreže mora znati kako doći do Tor usmjerenika. Iz tog razloga se povezuje na poslužitelj registar (eng. directory server) koji posjeduje popis svih usmjerenika (engl. onion router), tj. čvorova mreže(1). Konsenzus stanja mreže (engl. network status consesus) je popis čvorova mreže, i on osim identifkatora usmjerenika sadrži i sažetke opisnika usmjerenika. Kad dohvati konsenzus stanja mreže, posrednik nasumično odabire jedan čvor iz konsenzusa. Zatim otvara Tor vezu prema tom čvoru (2). Nakon toga naređuje prvom usmjereniku da otvori Tor vrezu prema sljedećem usmjereniku (3). Na isti način drugi usmjerenik otvara Tor vezu prema posljednjem (4). Svi usmjerenici znaju samo za svog prethodnika i sljedbenika, te nijedan čvor, osim posrednika ne poznaje sve čvorove na putu. Posrednik ugovara poseban ključ veze sa svakim čvorom na putu i time osigurava da nijedan čvor osim onoga kojem je poruka namijenjena ne može prisluškivati promet. TCP veze između posrednika, zaštićene su TLS protokolom. Virtualni kanal (engl. virtual circuit) je skup svih veza i čvorova, a počevši od posrednika do posljednjeg čvora na putu. Virtualni kanal jedinične duljine naziva se Tor veza. Kada je kanal uspostavljen (4), posrednik može tražiti od posljednjeg čvora na putu da se spoji na odredište (5). Posljednji čvor ako je konfiguriran da dozvoljava povezivanje na vanjsko odredište sa zadanom IP adresom, onda se vrši spajanje. Izlazna politika je raspon IP adresa dozvoljenih za spajanje., a takvi čvorovi se nazivaju izlaznim čvorovima/usmjerenicima. Ako spajanje nije dozvoljeno, zahtjev se odbija. Tada posrednik mora narediti srednjem usmjereniku da zatvori vezu prema ovom usmjereniku, i da otvori vezu prema drugom izlaznom usmjereniku. Te operacije se zovu rezanje i širenje virtualnih kanala. Tor koristi komutaciju virtualnih kanala kao jedan od kritičnih mehanizama za postizanje anonimnosti. On podržava isključivo povezivanje preko TCP-a. Slobodno ga mogu korsititi sve aplikacije koje koriste sučelje za Socks protokol. Potrebno je da postoji lokalno instaliran Web posrednik aktivan na nekim pristupnim vratima. U slučaju da korisnička aplikacija ne koristi ovo sučelje, već ona primjerice sama vrši DNS, time odaje IP adresu računala domaćina. To se zove DNS curenje. U slučaju da korisnička aplikacija stalno koristi Web posrednik u radu, tada Tor anonimizira TCP tunele klijentskih aplikacija, ali ne djeluje iznad sjedničkog sloja OSI modela. Ukoliko tunelirajući promet kroz virtualni kanal sadrži IP adresu, te ona stigne na odredište, izvorište je u tom slučaju kompromitirano. Pomoću raznih mrežnih tehnologija može se doći do IP adrese klijenta. Primjerice JavaScript, Java appleti, Flash i Adobe dodaci za preglednik su samo od nekih. Ozbiljan sigurnosni rizik predstavljaju i kolačići (engl. cookie). Osim standardnog preglednika, preporuča se instalacija još jednog preglednika za anonimni promet. Firefox s Torbutton dodatkom je službeni preglednik, te je njime moguće isključiti sve poznate opcije koje mogu odati IP adresu. Također postoji još drugih preglednika prilagođenih anonimnom prometu Tor mrežom. Potoji i opcija gdje se preglednik može postaviti na USB te koristiti bez instalacije. Tada se svi privremeni podaci zapisuju na USB medij. Naglaslile bi da postoje i anonimizirane LiveCD distribucije Linux operacijskih sustava (Amnesia, Incognito, Tork, Janus VM). U njima su svi servisi pročišćeni na način da ne odaju osjetljive informacije. Također je moguće posrednik i preglednik pokrenuti iz virtualnog računala. Sve to ovisi o razini zahtijevane anonimnosti. Postoji i Silvertunnel preglednik koji je pisan u Java programskom jeziku. Enkapsulira posrednika bez funkcije usmjerenika, te ne zahtjeva instalaciju Tor posrednika na računalo domaćina. Naravno tu postoji i nedostatak, a to je da je potrebno instalirati JRE na računalo domaćina, ali zbog rasprostranjenosti Java virtualnog stroja to nebi trebalo predstavljati problem. Ako je JRE instaliran, Silvertunnel se pokreće samo jednim klikom pomoću JNLP tehnologije. Pri samom pokretanju on se odmah povezuje na Tor mrežu. [Šipka I. (2010.)]

U Tor protokolu postoje dvije vrste čvorova: [Šipka I. (2010)]

• onion proxy – klijent, Tor posrednik,

• onion router – Tor usmjernik, čvor

Svaki usmjernik može obavljati jednu ili više od sljedećih osam fukcija: [Šipka I. (2010)]

• directory authority – usmjernik koji je ujedno i poslužitelj registar, odnosno poslužuje konsenzuse stanja mreže

• directory cache – predposlužitelj registara mreže, usmjernik koji ujedno rasterećuje poslužitelje registara preuzimajući u potpunosti distribuciju opisnika usmjernika

• bridge router – usmjernik koji služi isključivo prijenosu Tor prometa te se ne nalazi u konsenzsusu stanja mreže, već u posebnim listama koje se održavaju i preuzimaju ručno. Postoje kako bi se Tor mreži moglo pristupati ukoliko korisnikov ISP blokira Tor promet

• exit router – usmjernik koji dopušta spajanje na mrežna odredišta izvan Tor mreže

• hidden service – posrednik ili usmjernik koji je ujedno i poslužitelj skrivene usluge

• hidden service directory – usmjernik koji je ujedno i poslužitelj registra skrivenih usluga

• introduction point - usmjernik koji ujedno služi kao čvor uvoda skrivene usluge, odnosno posrednik u procesu povezivanju

• rendezvous point – usmjernik preko kojeg komuniciraju skrivena usluga i klijent

--Pamtubin 16:18, 20. siječnja 2013. (CET)

Distribuirana anonimna mreža

Transakcije se unutar Tor mreže distribuiraju preko većeg broja posrednika od kojih ni jedan ne poznaje izvorište,a niti odredište paketa, kako bi se onemogućila analiza prometa. Podatci se šalju preko većeg broja nasumično odabranih poslužitelja, umjesto izravnog slanja od pošiljatelja prema primatelju. Klijentska aplikacija inkrementalno izgrađuje vezu između izvorišta i odredišta podatkovnih paketa kako bi se stvorila privatna i zaštićena veza unutar Tor mreže. Ona se sastoji od kriptiranih veza među nasumično odabranim poslužiteljima. Ta veza nastaje u koracima tako da pojedini poslužitelj zna samo od kojeg poslužitelja je dobio pakete, te zna kojem poslužitelju te pakete treba proslijediti. Korišteljem zasebnog enkripcijskog ključa u svakom koraku se to može postići. Kada je veza jednom uspostavljena njome je moguće prenošenje različitih vrsta podataka korištenjem različitih programskih paketa. Zbog prirode Tor mreže niti zlonamjerni korisnik koji prisluškuje neku od veza među poslužiteljima, a niti kompromitirani poslužitelj ne mogu korištenjem analize prometa povezati izvorište pojedinog paketa s njegovim odredištem. Tor mreža omogućuje zaštitu komunikacije prema TCP protokolu. Također joj je moguće joj pristupiti svim aplikacijama koje podržavaju SOCKS (engl. SOCKetS) protokol. Tor aplikacije preko ostvarene veze provode svu komunikaciju kako bi se poboljšale performanse, ali samo u trajanju od otprilike jedne minute. Zatim se postupak ostvarivanja nasumične veze ponavlja. Time se zlonamjernom korisniku onemogućuje povezivanje prošlih aktivnosti s sadašnjim aktivnostima. [CARNet, TOR-mreža za anonimnost]

--Pamtubin 19:21, 20. siječnja 2013. (CET)

Skrivene usluge Tor-a

Tor sustav korisnicima, koji nude različite usluge, omogućuje zaštitu privatnosti, odnosno skrivanje njihova identiteta. Spomenute usluge mogu, na primjer, obuhvaćati objavljivanje web stranica ili održavanje poslužitelja sustava trenutnih poruka. Korištenjem Tor pristupnih točaka ostali korisnici mogu pristupiti takvim skrivenim uslugama (eng. hidden services) bez poznavanja identiteta pružatelja usluge. Na ovaj je način moguće postaviti web stranicu na kojoj korisnici, bez straha od cenzure, mogu objavljivati vlastite sadržaje, a da pri tome nije moguće utvrditi ni tko je postavio takvu stranicu niti tko su korisnici koji na njoj objavljuju sadržaje. [CARNet, TOR mreža]

--Sanzivode 19:36, 20. siječnja 2013. (CET)

Nedostaci Tor-a

Podaci koji putuju kroz Tor mrežu su kriptirani. Izlazni čvorovi moraju dekriptirati promet pri izlasku iz Tor mreže iz razloga što poslužitelji koji ne koriste Tor protokol ne znaju komunicirati izravno. Upravo zato postoji opasnost da oni korisnici kod kojih je smješteno izlazno čvorište, nadziru korisnike Tor mreže čiji promet izlazi prema Internetu preko tog čvorišta. Ozbiljna ranjivost Tor mreže povezuje se sa skrivenim servisima. Poslužitelj na kojemu se skriveni servis nalazi mora odabrati ulazno i izlazno čvorište u mreži. Zlonamjerni korisnik praćenjem vremena putovanja podataka kroz Tor mrežu može utvrditi tko s kime komunicira onda kada njegov sustav nije izlazno čvorište. Stoga je sasvim dovoljno nadzirati promet na rubovima mreže. Sa stajališta skirvenih servisa to znači da korisnik čije je čvorište prvo u odabranoj putanji paketa može utvrditi tko komunicira sa servisom. Tor je jako zanimljiv zlonamjernim korisnicima i kriminalcima te se zbog anonimizacije često koristi u zlonamjerne svrhe. Također se može koristiti za spanje SPAM poruka, raspačavanje dječje pornografije, brojeva kreditnih kartica i drugo. Od strane pojedinačnih korisnika, prijenos velikih količina podataka može se smatrati problematičnim s obzirom na to da su čvorišta Tor mreže privatno vlasništvo pojedinaca te da upotreba kao takva troši njihove resurse na neumjeren način. [CARNet, TOR mreža]

--Sanzivode 19:36, 20. siječnja 2013. (CET)

Budućnost Tor-a

Pružanje usluga poput uporabljive mreže za anonimizaciju, tj. Tora, velik je izazov u današnjem svijetu. Veoma je bitno da softver omogućava korištenje velikom broju korisnika te da zadovoljava njihove potrebe. Smatramo da kroz povećanje broja korisnika Tora dolazi do poboljšanja sigurnosti i uporabljivosti s obzirom na to da svaki novi korisnik može biti i novo čvorište kroz koje podaci mogu putovati. Kako se povećava broj čvorišta, tako se povećava i broj komunikacijskih kanala što dovodi do veće propusnosti mreže te većeg broja slučajnih putanja kojima promet može putovati između korisnika. [CARNet, TOR mreža]

--Sanzivode 18:46, 20. siječnja 2013. (CET)

I2P

I2P (The Invisible Internet Project) je vrsta anonimizacijske mreže koja aplikacijama nudi sigurnu komunikaciju. Mreža I2P je formirana 2003. godine te joj je cilj bio omogućavanje anonimne komunikacije u dinamičnim decentraliziranim mrežama. Komunikacija joj je kriptirana od kraja na kraj te je implementirana kao slojevito usmjeravanje sa spajanjem poruke (engl. garlic routing). Zapravo se radi o nadogradnji na slojevito usmjeravanje, a razlika leži u tome što se kod slojevitog usmjeravanja sa spajanjem poruka one proizvoljno spajaju po dijelovima puta kako bi bile otpornije na napad. To nas sve podsjeća na češnjak (engl. garlic) zbog toga što se na poruke po dijelovima puta gleda kao na glavice češnjaka, a na pojedinačne poruke kao češanj češnjaka. [I2P mreža]

--Sanzivode 21:48, 20. siječnja 2013. (CET)

Struktura I2P mreže

I2P mrežu čini skup čvorova, odnosno usmjerivača s mnogo jednosmjernih ulaznih i izlaznih virtualnih puteva, zapravo, tunelima. Kriptografski identitet usmjerivača (engl. RouterIdentity) ima svaki usmjerivač koji je obično dugovječan. Ti usmjerivači komuniciraju kroz već poznate transportne mehanizme poput TCP-a, UDP-a i dr. Klijentske aplikacije posjeduju vlastite kriptografske identifikatore koji se još zovu odredišta (engl. Destination) te im oni omogućuju slanje i primanje poruka. Klijenti se mogu spojiti na bilo koji usmjerivač i odobriti privremenu raspodjelu nekih tunela koji će biti korišteni za slanje i primanje poruka kroz mrežu. I2P je distribuirana mreža bez centraliziranih resursa te posjeduje vlastitu unutarnju mrežnu bazu podataka za sigurnu distribuciju informacija i usmjeravanja. Kako nema centralizirane resurse, dobro se nosi s mnogobrojnim napadima te zato nema imenskog poslužitelja za čuvanje statistika što se tiče performansi i pouzdanosti usmjerivača unutar mreže. Upravo zbog toga svaki usmjerivač mora zadržati i održavati profile od različitih usmjerivača i odgovoran je za odabir drugih usmjerivača u komunikaciji. I2P mreža koristi mnogo tehnika kriptiranja i algoritama poput:

- 2048 bitna ElGamal enkripcija - 1024 bitni DSA potpisi - 256 bitna AES enkripcija u CBC načinu sa PKCS#5 punjenjem - SHA256 funkcije sažetka i dr.

Sadržaj koji je poslan preko I2P mreže je kriptiran kroz tri sloja slojevitog kriptiranja sa spajanjem ključeva kako bi se provjerila isporuka poruke prema primatelju. To se događa tunelskim kriptiranjem pošto sve poruke prolaze tunele kriptirane od strane tunelskog pristupnika (engl. tunell gateway) do krajnje točke tunela i kriptiranjem unutar transportnog sloja. Stoga su dva glavna mehanizma koja omogućavaju ljudima snažnu anonimnost su:

- odgođeno slojevito usmjeravanje sa spajanjem poruka - više tunela za uključivanje podrške za udruživanje i mješanje poruka

--Sanzivode 21:48, 20. siječnja 2013. (CET)

Razlika Tor-a i I2P mreže

I2P je anonimna mreža koja za razliku od Tor-a ne radi s internetskim sadržajem. Korisnici koriste mrežu koja je povrh Interneta i svi čvorovi su čvorovi I2P mreže. Čvorovi na I2P mreži imaju imena kao što su stats.i2p (ne postoji .net, .com ili .hr). Anonimnost je puno bolja jer su čvorovi na mreži anonimni, ali ju je teže koristiti nego Tor.( Postoje čvorovi koji mogu povezati I2P i Internet, ali to nije svrha I2P mreže.) [Anonimne mreže: Tor, I2P]

Prednosti Tor-a:

- velik broj korisnka

- puno više financijskih sredstava

- učinkovitiji sa korištenjem memorije

- otporniji na blokiranja od strane država (razlog tome je korištenje TLS transportnog sloja i mostova)

- dostupan na više jezika, bolja dokumentacija i web stranica

- klijentski čvorovi imaju jako malo zagušenje u propusnosti

- jezgra velikog kapaciteta čvorova omogućuje veću propusnost i manje kašnjenje

Prednosti I2P mreže:

- brže usluge od Tor-a

- optimiziran za skrivene usluge

- potpuno distribuiran sa vlastitom organizacijom

- koristi TCP i UDP protokol

- otpornost protiv kvarova

- svi usmjerivači sudjeluju u usmjeravanju za druge

- zaštita od otkrivanja klijentske aktivnosti (kad napadač sudjeluje u tunelu)

- tuneli u mreži su kratkog vijeka trajanja (tako da smanjuje broj uzoraka koje napadač može iskoristiti za ugradnju u aktivne napade)

--Sanzivode 21:48, 20. siječnja 2013. (CET)

Praktični dio

U ovom odlomku objašnjen je način korištenja Tor anonimizacijske mreže na našem vlastitom računalu. Kao što je već ranije spomenuto Tor je najčešće korištena tehnika za anonimizaciju korisnika. Za instalaciju Tor mreže koristili smo Windows 7 operacijski sustav, te smo objasnili neke funkcionalnosti ove mreže.

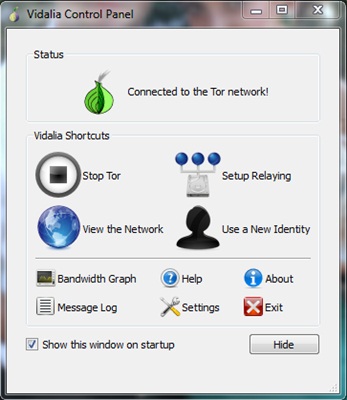

Instalacija Tor-a

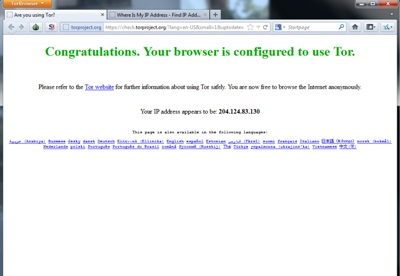

Preuzeli smo Tor Browser Bundle paket na vlastitom računalo. Taj paket je već konfigurirani internet pretraživač, te on sadrži sve potrebno za sigurno pretraživanje Interneta. Nakon što smo preuzeli paket, otpakirali smo ga na tvrdom disku i pokrenuli. Nakon pokretanja pojavi se Vidalia aplikacijsko sučelje, koje je prikazano na slici 4. Pomoću njega se automatski pokreće konfiguracija Tor-a. Nakon što je Tor pokrenut, automatski se pokreće i Tor pretraživač ( prikazan na slici 5) pomoću kojeg se može anonimno pretraživati Internet.

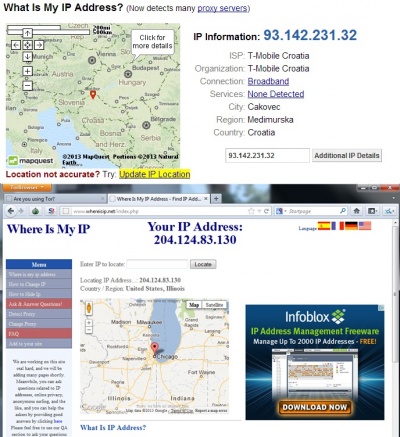

Tijekom pretraživanja web stranica preko Tor anonimizacijske mreže, došle smo do zaključka da je njegov rad malo sporiji nego kod normalnog pretraživanja. Smatramo da to nebi trebali uzimati kao veliki minus, jer ipak njegova velika prednost je anonimnost i skrivanje identiteta korisnika. Tor nam je dodijelio novu IP adresu koju smo provjerili preko sljedećeg linka: http://www.whereisip.net/. Dobili smo informaciju o lokaciji čvorova Tor mreže. Na sljedećoj slici možete vidjeti korisnikovu (našu) IP adresu i adresu koju nam je dodijelio Tor.

Pored pogleda na mapu prijenosnika mreže, preko sučelja je moguće i promijeniti identitet, tj. IP adresu te je moguće pomoću opcije za postavljanje prijenosnika odabrati način korištenja Tor mreže. Stoga, moguće je koristiti Tor mrežu kao obični klijent što je i podešeno prema postavkama, a moguće je postaviti i vlastiti prijenosnik Tor mreže gdje možemo izabrati da li će funkcionirati kao običan čvor ili izlazni čvor.

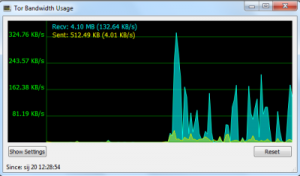

Također,postoji mogućnost pregledavanja koliko se koristi propusnost mreže kroz graf koji nam prikazuje količinu dolaznog i odlaznog prometa korisnika, te dnevnik poruka i ostale funkcionalnosti standardne kod aplikacijskih sučelja kao što su postavke i izlaz iz aplikacijskog sučelja.

--Nina Carevic14:12, 20. siječnja 2013. (CET),

--Pamtubin 14:20, 20. siječnja 2013. (CET)

--Sanzivode 18:16, 20. siječnja 2013. (CET)

Zaključak

Tor mreža omogućuje zaštitu anonimnosti korisnika prilikom korištenja i pružanja različitih Internet usluga. Sakrivanje tog identiteta se provodi onemogućavanjem utvrđivanjem izvorišta i odredišta pojedinih podatkovnih paketa pomoću posebnih podatkovnih struktura za usmjeravanje (onion paketi i onion usmjerivača). Niti jednom usmjerivaču nije poznata cijela putanja paketa već je poznat samo usmjerivač od kojega ga je dobio te usmjerivač kojemu je proslijedio paket. Upravo je zbog toga Tor mreža otporna na napade na pojedine poslužitelje. Tor također sadrži i anonimno pružanje tzv. hidden services usluga što znači da korisnici mogu objavljivati web stranice ili održavati sustave trenutnih poruka bez otkrivanja vlastitog identiteta i bez ugrožavanja identiteta korisnika skrivenih usluga.

Biti anoniman, prvenstveno na Internetu znači da ne želimo ostavljati nikakav trag o svojoj prisutnosti, ili s druge strane ne želimo otkriti naš identitet. Također, anonimnost na Internetu daje veću hrabrost u komunikaciji iz razloga što se osoba više može osloboditi. Nadalje, pitamo se da li je anonimnost uopće važna, te koji su razlozi da neka osoba želi biti anonimna.

Problem anonimnosti je današnji problem i Interneta i računalnih mreža. Koliko god je dobro omogućiti ljudima skrivanje identiteta na Internetu, toliko je i loše zbog mnogo zlonomajernih ljudi koji iskorištavaju tu anonimnost u mnoge ilegalne radnje.

--Sanzivode 22:45, 20. siječnja 2013. (CET)

--Nina Carevic14:12, 20. siječnja 2013. (CET),

--Pamtubin 14:20, 20. siječnja 2013. (CET)

--Sanzivode 18:16, 20. siječnja 2013. (CET)

Literatura

- Aksentijević S.(2012). Sloboda,privatnost i anonimnost na Internetu. Dostupno dana 10.01.2013. na http://vjestak-informatika.com/2012/02/20/sloboda-privatnost-i-anonimnost-na-internetu/

- Hruškovec I.(2013). Kazne za uvrede na Internetu: Anonimnost više nije zaštita. Dostupno dana 10.01.2013. na http://www.24sata.hr/internet/kazne-za-uvrede-na-internetu-anonimnost-vise-nije-zastita-295761

- Šipka I.(2010). Simulator protokola TOR. Dostupno dana 11.01.2013. na http://os2.zemris.fer.hr/protokoli/2010_sipka/diplomski-sipka.pdf

- Salkić M.(2011). Poboljšanje sigurnosti anonimne mreže TOR uporabom reputacijskog sustava. Dotupno dana 11.01.2013. na http://os2.zemris.fer.hr/ns/2011_salkic/diplomski_salkic_marko.pdf

- Anonimne mreže. Dostupno dana 12.01.2013. na http://neposluh.wordpress.com/2012/11/12/anonimne-mreze-tor-i2p-i-freenet/

- Deng P. Anonymizing Network. Dostupno dana: 12.01.2013. na http://www.slideshare.net/pauldeng/anonymizing-networks

- CARNet, TOR-mreža za anonimnost. Dostupno dana: 10.01.2013. na http://www.cis.hr/www.edicija/LinkedDocuments/CCERT-PUBDOC-2007-07-197.pdf

- CARNet, TOR mreža. Dostupno dana: 11.01.2013. na http://security.carnet.hr/assets/Uploads/Tormreza.pdf

- Sistemac.srce.hr, Tor. Dostupno dana: 11.01.2013. na http: http://sistemac.srce.unizg.hr/index.php?id=35&tx_ttnews%5Btt_news%5D=860&cHash=7d682f948c00fb3cb3fffc9bf67ee08f

- I2P struktura. Dostupno dana 16.01.2013. na http://www.i2p2.de/how_intro

- I2P komunikacija. Dostupno dana 16.01.2013. na http://www.i2p2.de/how_intro

- I2P, Tor. Dostupno dana 16.01.2013. na http://www.i2p2.de/how_networkcomparisons

- Garlic routing. Dostupno dana 16.01.2013. na http://www.i2p2.de/how_garlicrouting