Usporedba alata za provjeru ranjivosti

Tim: Ivan Dokuzović, Bernarda Matković, Valentina Magdić

Sadržaj |

Uvod

Internet je jedan od vodećih medija te služi za razmjenu informacija. Korisnicima Interneta su dostupne različite web aplikacije pomoću kojih mogu pristupiti poslužiteljima ili bazama podataka. Web aplikacije zahtijevaju veliku sigurnost. Mnoge web aplikacije sadrže neku od brojnih sigurnosnih ranjivosti koje mogu ugroziti integritet, otkriti povjerljive podatke, te može doći do rušenja same aplikacije. Zbog postojanja ranjivosti u web aplikacijama, javlja se potreba za alatima koji će osigurati sigurnost podataka na poslužiteljima.

Sigurnost web aplikacija se zasniva na nekoliko elemenata te ukoliko je neki od tih elemenata kompromitiran, narušena je sigurnst aplikacije. Ti elementi su:([1])

- Autentifikacija – utvrđivanje i potvrda identiteta korisnika web aplikacije

- Autorizacija – predstavlja stupanj ovlasti pojedinog korisnika aplikacije

- Neporecivost – element koji osigurava da korisnici ne mogu poreći aktivnosti koje su napravili. Aktivnosti korisnika se prate putem zapisa dnevnika.

- Tajnost i povjerljivost – zaštita pohranjenih informacija od neovlaštenih korisnika

- Integritet i cjelovitost – informacije su zaštićene od slučajnih ili namjernih promjena

- Dostupnost – aplikacija, kao i njezine usluge, moraju biti raspoložive legitimnim korisnicima

--Magdicv 20:59, 11. siječnja 2015. (CET)

Ranjivosti

Ranjivost je slabost nekog računalnog sustava gdje napadač može narušiti sigurnost informacija na sustavu te se mogu pojaviti u bilo kojem dijelu računalnog sustava. Ranjivosti postoje u operacijskom sustavu te u korisničkim aplikacijama. Najčešće se pojavljuju zbog lošije kvalitete programskog koda te zbog neprikladnog korištenja softvera.

Ranjivosti se mogu raspodijeliti na različite vrste: s obzirom na mjesto na kojem nastaju, način na koji ih napadač iskorištava ili njihov utjecaj na računalni sustav.([2]) Ono što je zajedničko svim ovim ranjivostima (bez obzira na vrstu), je to da napadaču omogućuje nanošenje štete računalnom sustavu. Napadač može dobiti kontrolu nad sustavom, može ukrasti neke podatke te ga učiniti nedostupnim.

Ranjivost sustava se definira kao presjek tri elementa a to su: sustav osjetljivosti, pristup propustima, sposobnost da se iskorištava propust.([3])

Sigurnosna ranjivost je slabost proizvoda koja može omogućiti napadaču da kompromitira integritet, dostupnost ili povjerljivost tog proizvoda.([4])

- Integritet – odnosi se na povjerenje resursa. Napadač iskorištava slabost u proizvodu te ga mijenja bez odobrenja i tako ugrožava integritet tog proizvoda.:

- Dostupnost – odnosi se na mogućnost pristupa resursima. Napadač iskorištava slabost u proizvodu te kompromitira dostupnost tog proizvoda.:

- Povjerljivost – odnosi se na ograničenje pristupa informacijama o resursima. Napadač pristupa ne javnim informacijama te tako kompromitira povjerljivost tog proizvoda.

Integritet, dostupnost i povjerljivost su tri glavna elementa koja govore da je sustav siguran i ako sam jedan od ova tri elementa nedostaje, postoji ranjivost. Također, jedna sigurnosna ranjivost može ugroziti i ostale elemente. Napadači iskorištavaju ranjivosti u računalnim sustavima koje im omgućuju probijanje sigurnosti.

Postoje različiti tipovi ranjivosti koji su klasificirani prema vrsti imovine na koju se odnose, a to su:([5])

a) Hardver

- -osjetljivost na vlagu

- -osjetljivost na prašinu

- -osjetljivost na nezaštićenoj površini

b) Softver

- -nedovoljna ispitivanja

- -nedostatak revizije

c) Mreža

- -nezaštićene komunikacijske linije

- -nepouzdana arhitektura mreže

d) Osoblje

- -neadekvatni proces zapošljavanja

- -neadekvatna svijest o sigurnosti

e) Mjesto

- -područje poplava

- -nepouzdano napajanje

f) Organizacija

- -nedostatak redovite revizije

- -nedostatak kontinuiranih planova

- -nedostatak sigurnosti

--Magdicv 21:00, 11. siječnja 2015. (CET)

Identificiranje i uklanjanje ranjivosti

Postoje različiti programski alati koji se koriste za procjenu ranjivosti i oni obavljaju sljedeće aktivnosti:([6])

- Pronalaze sva aktivna računala na mreži

- Utvrde sve aktivne i ranjive usluge na računalima

- Utvrđuju koji se operacijski sustav koristi na pojedinom računalu

- Pronalaze ranjivosti koje se povezuju s operacijskim sustavom te njegovim aplikacijama

- Pronalaze pogrešno konfigurirane dijelove sustava

- Testiraju podudarnost korištenja aplikacija s sigurnosnom politikom

- Koriste se kao temelj za provođenje penetracijskih testiranja

Ranjivosti su pokrenute u operacijskim sustavima kao što su Windows, MacOS, UNIX, Linux i sl. Kod računalne sigurnosti je važno održavanje sustava ažurnim te oprezno čuvanje sustava primjenom softverskih zakrpa i nadogradnji.

--Magdicv 21:00, 11. siječnja 2015. (CET)

Zero day ranjivosti

Zero day ranjivost je sigurnosni propust u računalnoj aplikaciji koji je otkriven i poznat napadačima prije nego što za njega zna proizvođač i javnost.([7]) Taj napad se najčešće događa dok proizvođač još nije svjestan da bi se mogla dogoditi ranjivost, što znači da nije imao priliku popraviti sigurnosni propust te nije objavio zakrpe koje rješavaju problem. Tada su zero day ranjivosti opasne za korisnike osobnih računala jer se vrlo teško zaštititi od njihove zlouporabe.

Nakon što proizvođači doznaju da postoji ranjivost u njihovoj programskoj aplikaciji, oni objavljuju sigurnosnu preporuku ili zakrpu u kojoj je sigurnosni problem uklonjen. Sustavi koji će biti ažurirani odnosno koji će primijeniti zakrpu bit će zaštićeni od napada.

Napadači pokušavaju spriječiti proizvođača da, što je dulje moguće ne sazna o kakvoj se ranjivost radi kako bi odgodili izdavanje zakrpa koje rješavaju problem.

--Magdicv 21:00, 11. siječnja 2015. (CET)

Podjela ranjivosti:

([8])

1. Ranjivosti uzrokovane programskom podrškom

Povezujemo ih sa životnim ciklusom aplikacije, to jest, razvojem iste. Ranjivosti uzrokovane programskom podrškom uzrokovane su nekvalitetnim programiranjem aplikacije ili nepravilnim korištenje iste. To mogu biti:

a) Propusti u dizajnu aplikacije ili mrežnog protokola, iako se ne mora uvijek raditi o propustu nego o iskorištavanju pozitivnih svojstava protokola. Primjer napada za ovu ranjivost su napadi uskraćivanjem usluge (engl. Denial of Service, "DoS").

DoS napadi su napadi koji kao posljedicu ima odbijanje usluga, tj. to je vrsta mrežnog napada pri kojem se mreža onesposobljuje time što ju se opterećuje izuzetno velikim, ali beskorisnim prometom pa nije u mogućnosti odgovarati na sve zahtjeve, odnosno pružati tražene usluge. ([9])

b) Propusti u izvedbi aplikacije ili protokola direktna su posljedica grešaka prigramera pri izradi programa. Najpoznatiji problemi su preljev spremnika (engl. buffer overflow), propusti u upravljanju memorijom ili nepravilan višeprocesni/višedretveni rad.

Preljev spremnika (engl. buffer overflow, buffer overrun) smatramo programsku pogrešku, tj. iznimno stanje u koje se dolazi kada proces pokušava spremiti podatke izvan granica međuspremnika određene duljine. ([10])

Eskalacija ovlasti (eng. privige escalation) je postupak iskorištavanja pogreška u programu u svrhu dobivanja pristupa sredstvima koja bi inače bila zaštićena. Posljedica ovog je da program može obavljati radnje sa većom sigurnosnom razinom nego što mu je prvotno namjenjeno od strane razvojnog programera ili administratora sustava. ([11])

c) Propusti u konfiguraciji mogući su jer ne postoje jasna i određena pravila kako konfigurirati poslužitelja. Svaka konfiguracija je individualna, dinamična te ovisi o onome što se konfigurira. Napadači će često iskoristiti dobre stane konfiguracije kako bi pronašli način kako probiti u sustav. Često nije rješenje samo zabraniti ono što je opasno i dopustiti ono što nije. Konfiguracija ovisi o aktivnosti sustava ili mreže koji se konfiguriraju, potrebama sustava, prijetnjama za sustav i slično. Najčešća pogreška pri konfiguraciji je ostavljanje bežične pristupne točke (engl. Wireless Access Point) nezaštićenom.

d) Namjena, način rada i skriveni dijelovi aplikacija. Ovaj propust odnosi se na programe koje dijelimo na zlonamjerne, neželjene te željene programe. Zlonamjerni programi obuhvaćaju viruse, crve, trojanske konje te špijunske programe koji svojim dijelom ili cijeli štete računalu, podacima ili privatnosti korisnika. Neželjeni programi su oni koji su čak i zabranjeni za korištenje zbog svoje loše reputacije dok su željeni programi dopušteni zbog svoje kvalitete i zadovoljstva korisnika. U ovoj skupini najveći problem su zlonamjerni programi.

--Bernarda.Matkovic 20:50, 11. siječnja 2015. (CET)

2. Ranjivosti uzrokovane korisnicima

Odnose se na probleme koje uzrokuju sami korisnici programa, koji namjerno ili nenamjerno, svojim neoprezom, neznanjem ili pak znanjem iskorištenim u lošem smjeru. Često čujemo kako su najveća prijetnja sustavima, zapravo njihovi korisnici.

a) Nezadovoljni korisnici/zaposlenici prijetnja su sustavu da će svojim ovlastima naštetiti sustavu ili podacima kojima ima pristup. Tako korisnici mogu obrisati podatke, otkriti tajne podatke ili pak prodati tajne podatke i time narušiti privatnosti klijenata ili same organizacije.

b) Neoprezni korisnici svojim, iako najčešće nenamjernim ponašanjem, štete sigurnosti sustava. Svojim neoprezom (napuštanje računala dok je prijavljen u sustav, posjećivanje nesigurnih i neprovjerenih web izvora, skidanje neprovjerenih programa...) i nemarom (korištenje slabe lozinke, korištenje iste lozinke na više mjesta, korištenje iste lozinke dugi period vremena) nesvjesno štete sustavu i ostavljajući prostor napadačima da lakše pristupe sustavu.

c) Socijalni inženjering podrazumijeva manipulaciju korisnicima tako da se na različite načine želi doći do privatnih podataka korisnika. Napadači smisle uvjerljiv scenarij, lažno se predstave te pokušavaju doći do privatnih podataka korisnika poput broja kreditne kartice, pina i slično. Najčešći napadi su phishing napadi i igranje scenarija.

--Bernarda.Matkovic 20:50, 11. siječnja 2015. (CET)

Metode zaštite mrežnih sustava

([12]) Kako bi bar pokušali izbjeći navedene ranjivosti sustavi se moraju što je moguće bolje zaštiti.

1. Elementarni tehnički postupci

obuhvaćaju: antivirusne programe, sigurnosne zaštitne stijene, te sustave za otkrivanje napada (IDS)

a) Antivirusni programi štite računalo od različitih zlonamjernih programa. Zbog dinamičnog prijenosa informacija (mrežom ili različitim medijima) važno je da ih instaliramo kako bi mogli prepoznati zloćudni program. Također, vrlo je važno redovito nadograđivati antivirusne programe kako bi imali najnoviju verziju koja ima oznake novih zloćudnih programa.

b) Sigurnosne zaštitne stijene (engl- firewall) omogućavaju filtriranje prometa mrežom kako bi se izbjegao promet nepoželjnih paketa podataka. Također, omogućavaju definiranje sigurnosne politike za pojedine organizacije, kojima se određuje koji zaposlenici imaju pristup kojim web izvorima, to jest koji su im zabranjeni zbog njihove nepouzdanosti.

c) Sustavi za otkrivanje napada (IDS) su prilagođeni sustavi unutar organizacija koji prati promet paketa na mreži te prepoznaje one koji su nepoželjni ili nepouzdani. Može blokirati dolazak paketa s određenih lokacija. Također, prepoznaje pokušaj udaljenog mijenjanja ovlasti te pristup podacima od strane napadača koji za to nema dozvolu.

--Bernarda.Matkovic 20:50, 11. siječnja 2015. (CET)

2. Složeniji organizacijsko-tehnički postupci i procesi

Zbog heterogenosti mreža i raznolikosti uređaja koji sudjeluju u mrežnome prometu informacijska sigurnost poprilično je težak zadatak. Kako bi se sustavi zaštitili rješenjima prilagođenim njihovom načinu rada postoji nekoliko zaštitnih procesa.

Procjena ranjivosti sustava prvi je korak kod pristupanja zaštiti sustava. Korisna u mrežno-administrativnim poslovima, katalogizaciji resursa te kao pomoć u procesu planiranja i dimenzioniranja mrežne nadogradnje.

Penetracijsko ispitivanje je svojevrstan napad na vlastiti sustav. Provodi se kako bi se našli propusti prije nego ih napadač otkrije. Napad se naručuje u dogovoru s tvrtkom koja provodi penetracijska ispitivanja te se dogovara opseg ispitivanja. Ispitivanje može biti javno ili tajno, to jest da zaposlenici nisu obaviješteni. Također, organizacije s kojima se surađuje mogu, a ne moraju biti obaviještene. Bitno je da sustav koji se istražuje provodi uobičajene aktivnosti.

Cjeloviti pregled informacijske sigurnosti organizacije podrazumijeva detaljan sustava te njegove sigurnosti. Njime se provjerava sigurnosno stanje te usklađenost sa sigurnosnom politikom. Radi se toliko detaljno da se svi uređaji koji postaju resursi procjenjuju kao i njihov rad te povezanost s drugim uređajima. Svaki resurs dobiva određenu težinu/važnost. Ovakve testove poželjno je češće provoditi.

--Bernarda.Matkovic 20:49, 11. siječnja 2015. (CET)

10 najčešćih ranjivosti web aplikacija

1. SQL Injection odnosi se na sve što ima veze s bazom i SQL upitima. Ranjivost se pojavljuje ukoliko se nedovoljno provjereni ulazni podaci koriste za izgradnju i izvršavanje SQL upita nad pozadinskom bazom podataka. [13]

2. Broken Authentication odnosi se na krađu nečijih podataka za pristup određenom resursu. Napadač to radi kako bi pristupi podacima koju su mu zabranjeni.

3. Cross Site Scripting (XSS) jedna je od najčešćih i najopasnijih ranjivosti koje se mogu pojaviti na web-u. Ranjivost se pojavljuje kada neki od ulaznih parametara aplikacije postaje sastavni dio HTML dokumenta koji se prikazuje posjetiteljima.

[14]

4. Insecure Direct Object References ranjivost je koja se odnosi na nedostatak ograničenja za pristupanje pojedinim dokumentima u sustavu kojim ne bi svi trebali imati pristup.

5. Loša sigurnosna konfiguracija (Security misconfiguration) zajednička je mnogima aplikacijama. Nažalost, puno je aplikacija s nepotpunom ili nekvalitetnom konfiguracijom. To je posljedica što ne postoje definirani koraci kako konfigurirati aplikaciju nego konfiguracija ovisi o više faktora.

6. Izlaganje osjetljivih podataka (Sensitive data exposure) ranjivost je koja se odnosi za zaštitu podataka. Problem nastaje kada tajni podaci nisu zaštićeni i napadač im lako pristupa. Svi tajni podaci poput lozinki, brojeva kartica, pinova i sličnih tajnih podataka trebaju biti kriptirani u bazi podataka, a osobito dok se prenose mrežom. Također, treba uzeti u obzir kvalitetu algoritma koji se koristi za kriptiranje podataka.

7. Missing function level access control ranjivost je kojoj pridonose sami programeri. Programeri se često oslanjaju na dizajn misleći kako, ako dobro sakriju funkcionalnost koje nisu namijenjene svim klijentima aplikacije, će tako aplikacija biti sigurna. Napadačima je posao naći ono što je skriveno i za što nemaju ovlasti ili pak poslati lažni upit stoga ograničenje sučeljem nije dovoljno.

8. Cross Site Request Forgery (CSRF) ranjivosti suprotne su od XSS ranjivosti, dok XSS iskorištava povjerenje koje web preglednik ima u pojedinu stranicu, CSRF iskorištava povjerenje koje web stranica ima u web preglednik.

Kod CSRF ranjivosti gotovo uvijek se govori o dvije web aplikacije i korisniku koji putem web preglednika posjećuje obje aplikacije.

[15]

9. Korištenje komponenti s poznatim ranjivostima (Using components with known vulnerabilities) problem je koji se javlja zbog preuzimanja dijelova koda koji su open source, ali bez prethodnog provjeravanja da li je kod ranjiv.

10. Proizvoljno preusmjeravanje (Unvalidated redirects and forwards) potencijalnim napadačima omogućuje gotovo neprimjetno preusmjeravanje korisnika s postojeće web stranice na drugu web stranicu. Ovakva ranjivost prisutna je u aplikacijama koje dopuštaju korisniku da unese URL na koji će njegov preglednik biti preusmjeren.

--Idokuzov 18:28, 18. siječnja 2015. (CET)

Alati za provjeru ranjivosti web aplikacija

WebCrusier

([16])

WebCrusier je alat za procjenu ranjivosti koji se koristi za web penetracijsko testiranje. Sadrži skener ranjivosti i skup sigurnosnih alata. Koristi se kao podrška za skeniranje web stranica, odnosno POC (proof of concept) web ranjivosti kao što su: SQL Injection, Cross Site Scripting, XPath Injection.

Dakle, WebCruiser je ujedno SQL Injection alat, Cross Site Scripting alat te XPath injection alat. Dostupan je za operacijske sustave: Windows, OS X te iOS, kao komercijalan alat sa procjenu ranjivosti. Također dostupna je i free trial verzija za sve korisnike koji žele isprobati ovaj alat.

--Magdicv 21:00, 11. siječnja 2015. (CET)

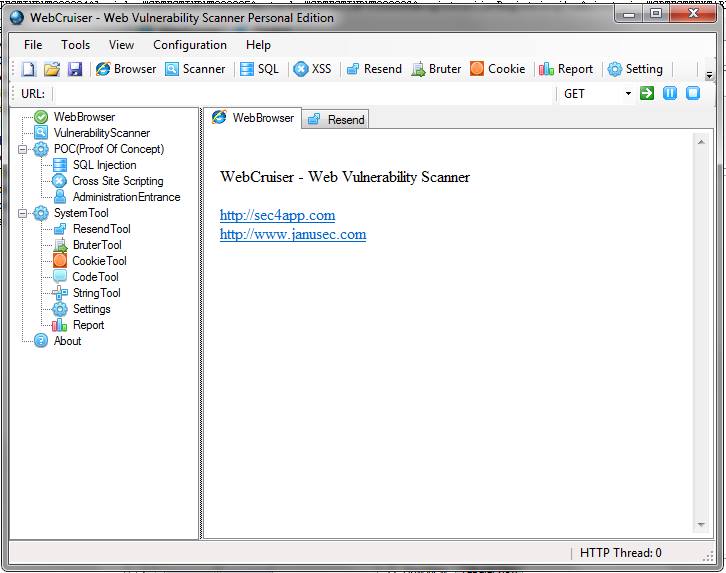

Na slici ispod vidimo prikaz sućelja alata WebCruiser koje je poprilično jednostavno i intuitivno. Možemo skenirati svaku stranicu posebno ili cijelu web aplikaciju odjednom.

Konfiguracija

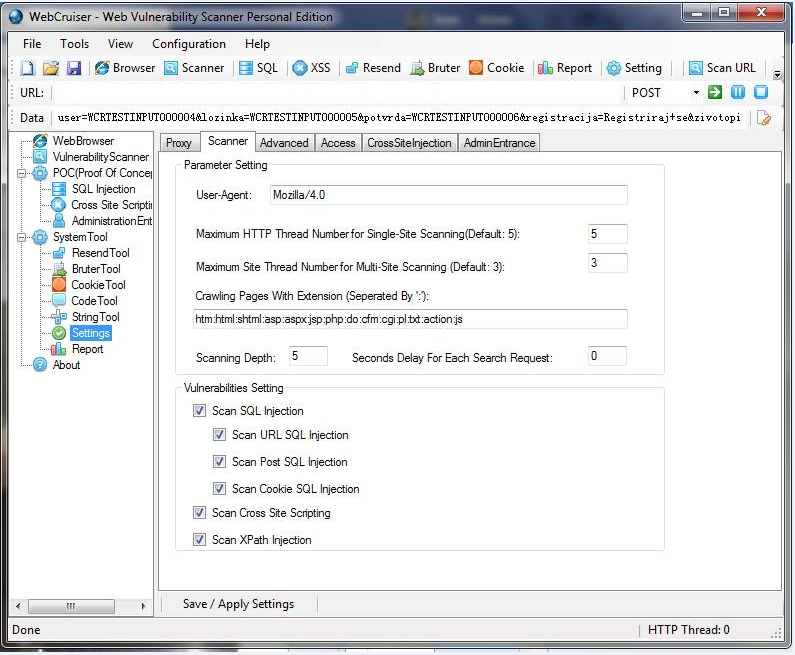

Na sljedećoj slici vidimo postavke konfiguracije koje smo postavili prije početka skeniranja.

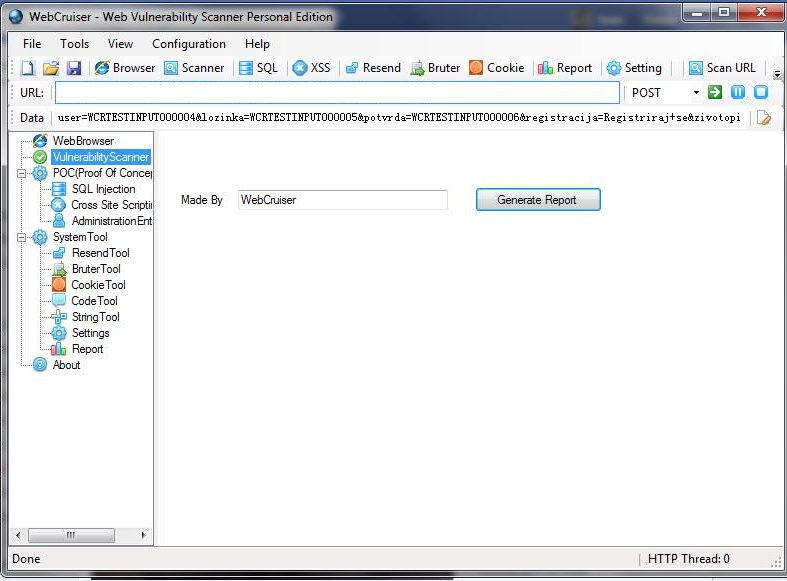

Slika ispod prikazuje način kako se dobiva izvješće. Klikom na gumb dobivamo generirano izvješće koje je u HTML formatu, te XML file koji se kasnije može učitati zbog kasnije analize.

Vega

([17])

Vega je besplatan i open source alat za testiranje sigurnosi web aplikacija. Koristi se za provjeru ranjivosti web aplikacija, a neke od tih ranjivosti su: SQL injection, Cross-Site Scripting (XSS) te ostalim najpoznatijim prijetnjama. Napisan je u programskom jeziku Java, sadrži grafičko sučelje, a dostupan je različiti operacijskim sustavima kao što su: Linux, OS X te Windows. Vega sadrži automatski skener koji brzim testovima i presretanjem proxy-a provodi svoje testiranje ranjivosti.Prema mnogim izvorima, Vega je jedan od najboljih besplatnih alata za procjenu ranjivosti.

--Bernarda.Matkovic 20:49, 11. siječnja 2015. (CET)

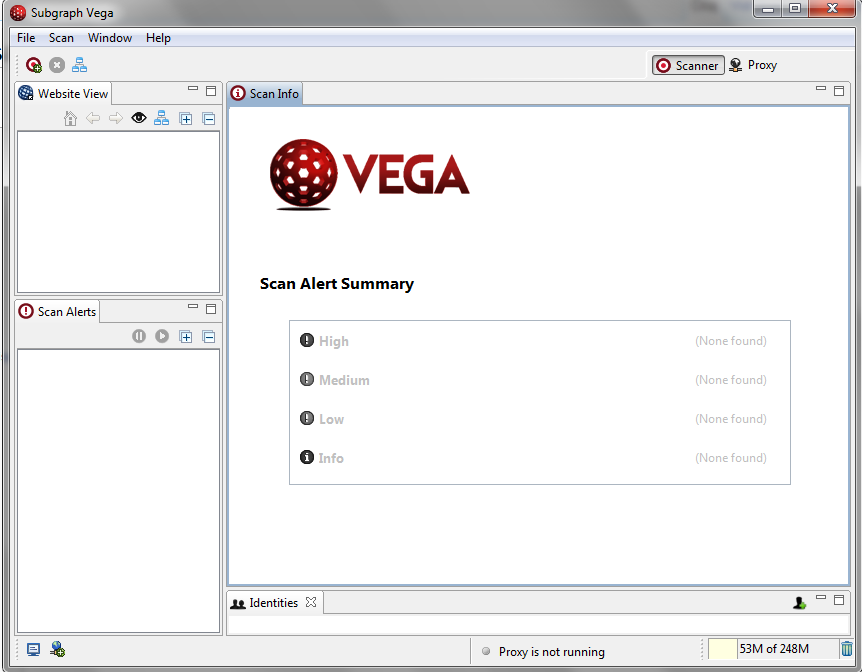

Vega je alat s vrlo jednostavnim sučeljem i minimiziranim mogućnostima. Samo pokretanjem novoga 'scan-a' i unošenjem URL adrese gotova je priprema za skeniranje web aplikacije. Nakon završenog skeniranja generira se izvješće unutar programa.

Konfiguracija

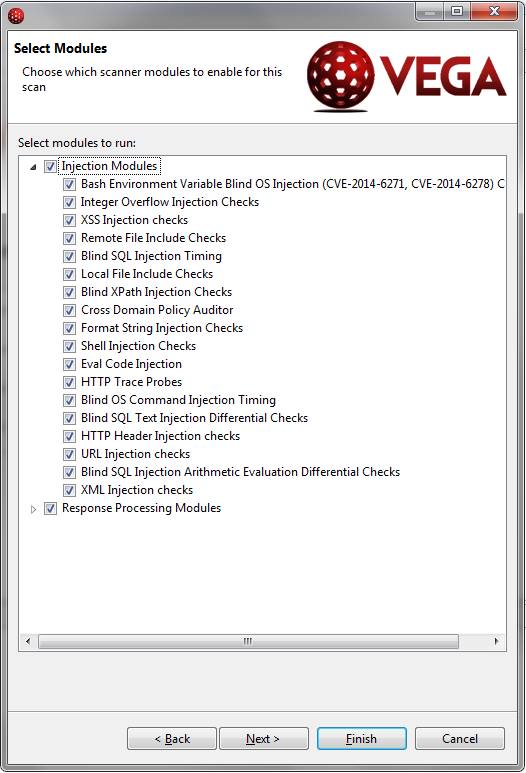

Slijedeća slika prikazuje koje module skeniranja je moguće uključiti, to jest koje ranjivosti je moguće testirati.

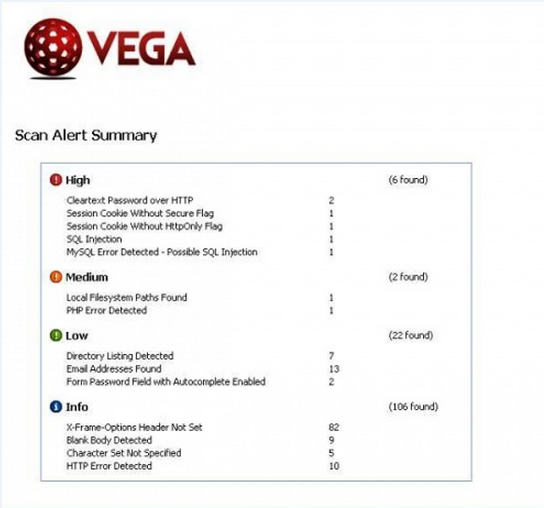

Rezultati

Rezultati usporedbe

(Analizu je tim radio zajednički)

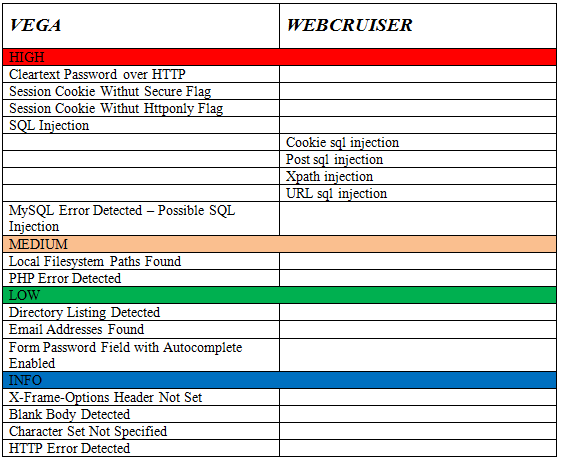

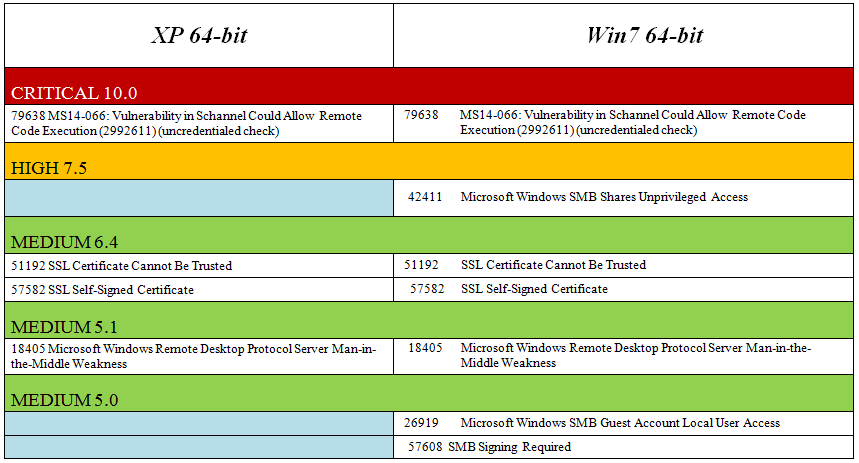

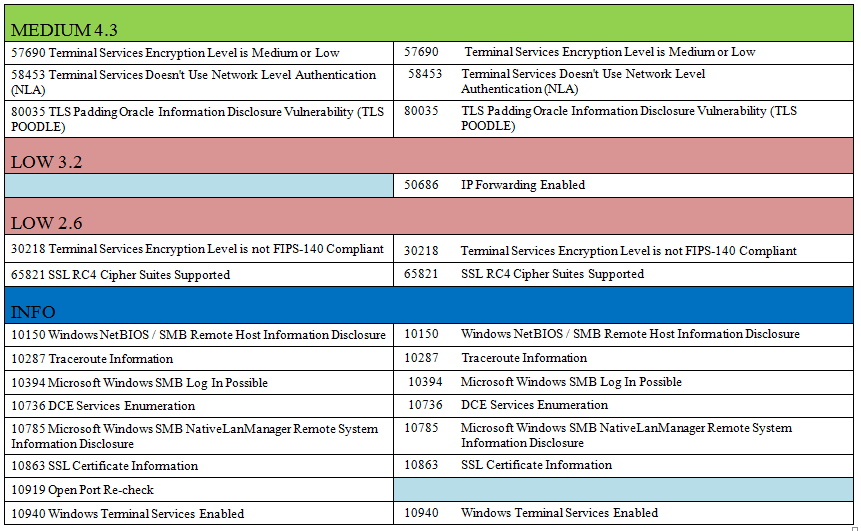

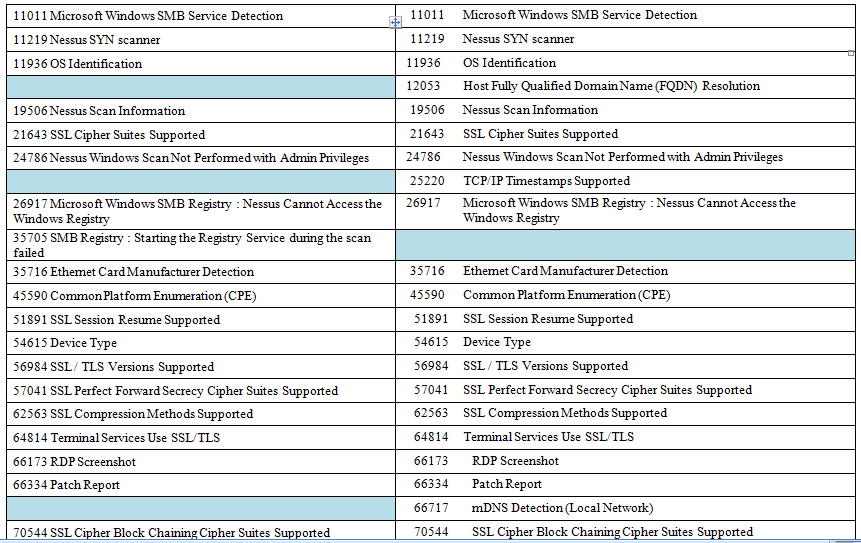

Na slici ispod vidimo usporedbu rezultata koje smo dobili testiranje iste web aplikacije u oba alata, Vega i WebCruiser. Možemo zaključiti da je alat Vega dao opširnije izvješće koje obuhvaća i neke nepravilnosti prilikom gradnje aplikacije poput Character set not specified... U tablici možete detaljnije pogledati pronađene ranjivosti.

Alati za provjeru ranjivosti operacijskih sustava

Nessus

Opis

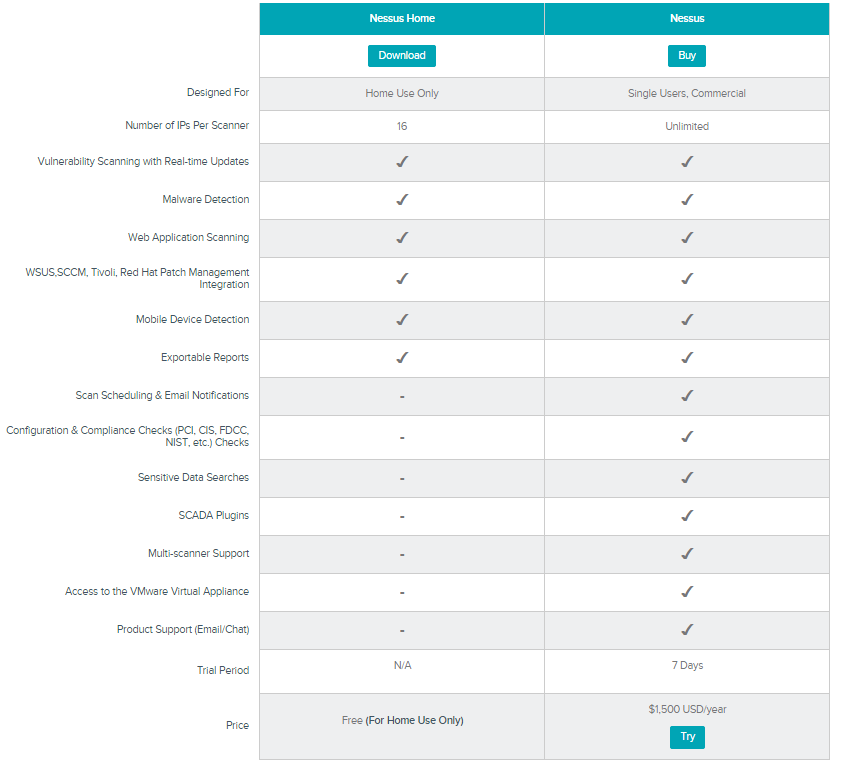

Nesuss je jedan od najpoznatijih alata za analizu ranjivosti, pripada u grupu sigurnosnih analizatora (eng. Vulnerability Analyzer). Razvijen je u tvrtci Tenable Network Security iz SAD-a, koja se bavi razvojem sustava za detekciju ranjivosti. Projekt je započeo još 1998. godine kao besplatan skener, ali je 2005. godine licenciran, odnosno postaje Closed Source. Trenutno je dostupna Nesuss v6, koja sadržava neke novitete, kao što su: lakše korištenje i konfiguriranje, automatsko ažuriranje, novi API, novo sučelje za korištenje Bulit-In Compliance-a. Nessus je dostupan na sljedećim operacijskim sustavima: Windows: Server 2008, Server 2008 R2*, Server 2012, Server 2012 R2, 7, 8 (64.bit), Mac OS X (10.8 & 10.9), Linux (Debian 6 and 7/Kali Linux AMD64, Fedora 19,20, SuSE 10, SuSE 11, Ubuntu 9.10, Ubuntu 10.04, Ubuntu 11.10, 12.04, 13.04, 14.04), FreeBSD. Alati su dostupni ovdje. Postoje dvije distribucije, Nessus Home (Home Use Only), Nessus (Single Users, Commercial), prva je besplatna za osobnu opotrebu, dok je druga komercijalna verzija, ali omogućuje više mogućnosti, što je vidljivo na slici:

Pri instalaciji besplatne inačice, korisnik mora pristati na uvjete korištenje, odnosno prihvatiti privremenu licencu, za čije korištenje je potrebno unesti osobne podatke te email adresu.

Arhitektura

Nesus je fleksibilan sustav za procjenu ranjivosti, dizajniran je na način da dozvoljava lakše korištenje te na taj način omogućuje korisniku lakši pristup podacima. Izveden je u klijent-poslužitelj arhitekturi u kojoj poslužitelj obavlja sve poslove skeniranja koje zahtjevamo preko klijenta. Klijent-poslužitelj arhitektura ne uvodi poteškoće u radu, ali zahtjeva nešto pažljiviju konfiguraciju i instalaciju. Omogućuje postavljanje proizvoljnog broja poslužitelja te istovremeno upravljanje svakim od njih pomoću klijenta, kojih također može biti više i na različitim lokacijama. Kao primjer možemo uzeti tvrtku koja ima određen broj javnih adresa na Internetu i vlastite privatne podmreže s adresama oblika 192.168.x.y/24. Prvih 24 bita označava adresu mreže, a kako je svaki segment 8-bitni pozitivan broj, mijenjenjem polja x u granicama od 0-255 dobivamo 256 mogućih podmreža, od kojih na svakoj mogu postojati 254 stanice. Dakle moguć je velik broj adresa na kojima mogu postojati aktivne stranice, a arhitektura Nessus-a dopušta postavljanje jednog poslužitelja za svaku podmrežu, uz podršku skeniranja. Ukoliko se odlučimo za korištenje komercijalne distribucije, tada nam je omogućeno paralelno skeniranje više stranica, ali ništa nas ne sprječava da besplatnu inačicu instaliramo na više mjesta te ih pokrećemo po volji. [18]

Instalacija i način rada

Instalacijski paket Nessus Home je dostupan je na slijedećem linku

Nakon preuzimanja, možemo pokrenuti instalacijski paket. Instalacija će potrajati nekoliko minuta, zbog mnoštva biblioteka koje je potrebno preuzeti. Nakon instalacije, pokreće se klijentska aplikacija na adresi: https://localhost:8834/nessus6.html#/

Također moguće je pokrenuti aplikaciju klikom na prečac web klijenta. Prilikom prvog pokretanja u našem web browseru prikazuje nam se pozdravna poruka kao na slici:

Klikom na Continue, otvara nam se forma za aktivaciju alata, kao na slici:

Activation Code možemo dobiti popunjavanjem registracijske forme na službenim stranicama, a potrebno je unjeti poslovnu email adresu, što isključuje besplatne e-mail adrese (gmail, hotmail, ymail i sl.). Na unesenu email adresu stiže nam mail s potrebnim aktivacijskim kodom.

U nastavku potrebno je definirati korisničko ime i lozinku (slika dolje), za pristup skeneru kao System Administrator. Ovaj tip korisnika može mijenjati konfiguraciju alata, te izvršavati naredbe na udaljenim hostovima.

Nakon konfiguracije, alat je spreman za korištenje. Pristupamo mu preko web browsera, kao što je već navedeno, preko https://localhost:8834/nessus6.html#/

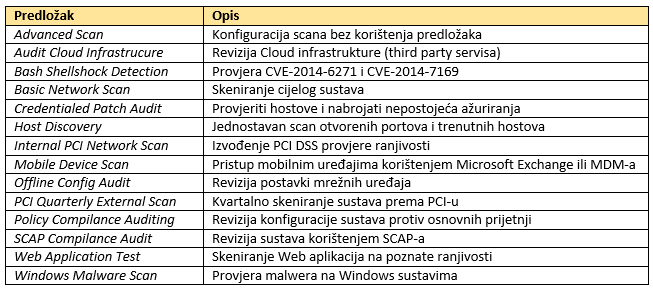

Nakon prijave, otvara nam se sučelje alata, koje nudi različite opcije. Naravno želimo kreirati novi Scan, klikom na New Scan. Nessus omogućuje više predložaka za skeniranje, koji su navedeni i opisani u slijedećoj tablici:

Za novi scan definiramo: ime, opis, mapu u koju želimo smjestiti scan, vrstu skenera te adresu koju želimo skenirati. Za ovaj projekt odabrali smo Basic Network Scan, a na slici desno su vidljive postavke.

Nakon nekoliko minuta, u ovom slučaju 30-ak minuta, završeno je skeniranje te nam alat generira izvješće. Izvješću možemo pristupiti i kasnije, a omogućen je i export u html obliku. Export našeg skeniranja za Windows 7 64-bitni sustav dostupan je ovdje

Zaključno o Nessus-u

Vrlo dobar alat, koji se odlikuje fleksiblnošću i prilagodljivošću. Danas je jedan od najkorištenijih sigurnosnih analizatora koji ima široku bazu korisnika, koji su ujedno doprinosili i njegovor razvoju, jer je nekada bio otvorenog koda. Danas postoje dvije inačice, besplatna za osobnu uporabu i komercijalna. Što se tiče korištenja Nessus-a, možemo reći da nije bilo većih poteškoća, možda jedino proces instalacije traje dugo, ali to je razumljivo zbog mnoštva plugi-nova koje sadrži. Izvještaji koje generira su izvrsni, moguće ih je pohraniti u HTML obliku, a svaka ranjivost na koju nam je Nessus ukazao sadrži i opis.

--Idokuzov 18:07, 18. siječnja 2015. (CET)

Rezultati usporedbe

(Analizu je tim radio zajednički)

Literatura

1. CARNet, Analiza alata Skipfish NCERT-PUBDOC-2010-08-308, http://www.cert.hr/sites/default/files/NCERT-PUBDOC-2010-08-308.pdf

2. CERT, Ranjivosti, http://www.cert.hr/ranjivosti

3. 4. Microsoft Developers Network, Definition of a Security Vulnerability, http://msdn.microsoft.com/en-us/library/cc751383.aspx

5. International Journal of Software Engineering & Applications (IJSEA), Vol.4, No.5, September 2013, THE UNIFIED APPROACH FOR ORGANIZATIONAL NETWORK VULNERABILITY ASSESSMENT, http://airccse.org/journal/ijsea/papers/4513ijsea03.pdf

6. Ispitivanje i evaluacija sigurnosti, Marina Marčeta, http://os2.zemris.fer.hr/ISMS/2008_marceta/Evaluacija%20i%20ispitivanje%20sigurnosti%20sustava.htm#_Toc209723889

7. CARNet, Zero day ranjivosti NCERT-PUBDOC-2010-01-289, http://www.cis.hr/www.edicija/LinkedDocuments/NCERT-PUBDOC-2010-01-289.pdf

8. Procjena ranjivosti mrežnih sustava, Krešimir Valdec, http://os2.zemris.fer.hr/ns/2008_valdec/Diplomski_Rad_KV.pdf

9. Zlouporaba ranjivosti računalnih sustava, Uvod, http://os2.zemris.fer.hr/ns/malware/2007_zelanto/index.html

10. Zlouporaba ranjivosti računalnih sustava, 3. Prekoračenje kapaciteta međuspremnika na stogu, http://os2.zemris.fer.hr/ns/malware/2007_zelanto/buffer.html

11. Zlouporaba ranjivosti računalnih sustava, 3. Prekoračenje kapaciteta međuspremnika na stogu, http://os2.zemris.fer.hr/ns/malware/2007_zelanto/buffer.html

12. Procjena ranjivosti mrežnih sustava, Krešimir Valdec, http://os2.zemris.fer.hr/ns/2008_valdec/Diplomski_Rad_KV.pdf

13., 14, 15. CARNet, NAJČEŠĆE WEB RANJIVOSTI, http://www.cert.hr/sites/default/files/NCERT-PUBDOC-2011-03-325.pdf

16. WebCruiser-Web Vulnerability Scanner Professional, http://webcruiser-web-vulnerability-scanner-professional.en.softonic.com/

17. VEGA VULNERABILITY SCANNER, https://subgraph.com/vega/

18. Procjena ranjivosti mrežnih sustava, Krešimir Valdec, http://os2.zemris.fer.hr/ns/2008_valdec/Diplomski_Rad_KV.pdf