VPN pomoću: L2TP/IPSEC-a

Sadržaj |

Osnove umrežavanja

Ljudske se aktivnosti odvijaju prostorno rasprostranjeno te se od samih početaka uporabe računala nastoji ostvariti pristup do odgovarajućih računalnih usluga gdje su one potrebne i stoga dolazi do potrebe povezivanja računala u mrežu. Svrha povezivanja računala u računalnu mrežu jest razmjena informacija koje računala pohranjuju u digitaliziranom obliku u datotekama. Stoga, umrežavanje računala se može svesti na uspostavljanje načina razmjene datoteka, pri čemu se moraju jednoznačno definirati pravila oko prenošenja koje svi sudionici trebaju poštivati. Ta pravila komuniciranja se nazivaju protokolima. Za uspješno komuniciranje treba se utvrditi skup protokola tzv. Protokolni slog (engl. Protocol stack, protocol suite).

Međunarodna telekomunikacijska unija (engl. ITU_International Telecommunication Union) u ime Međunarodne organizacije za normalizaciju (engl. ISO – International Standard Organization) propisala je protokolni slog kojim se uspostavlja sedmeroslojni referentni model povezivanja otvorenih sustava (engl. Open System Interconnection) poznat kao ISO/OSI model.

Međutim, u današnjoj globalnoj mreži Internetu prevladao je protokolni slog koji je nastao postepeno tijekom razvoja mreže kao skup de facto normi. Konzorcij Internet Engineering Task Force (IETF) koji vodi brigu o tehničkim aspektima interneta utvrđuje i četveroslojni protokolni slog koji se i danas pretežito upotrebljava (TCP/IP layers). Sastoji se od 4 razine:

- primjenska (engl. Application layer),

- prijenosna (engl. Transport layer),

- mrežna (engl. Internet layer),

- razina prijenosnih putova (engl. Link layer).

U primjenskoj razini utvrđena su pravila uporabe određenih mrežnih usluga. Najpoznatiji protokoli primjenske razine su:

- HTTP – (engl. Hyper Text Transfer Protocol),

- FTP – (engl. File Transfer Protocol),

- SMTP – (engl. Simple Mail Transfer Protocol),

- DNS – (Domain Name System) i dr.

Na prijenosnoj razini su utvrđeni prijenosni protokoli koji imaju za zadatak prijenos podataka između primjenskih programa. Najpoznatiji protokoli prijenosne razine su:

- TCP – (engl. Transmission Control Protocol),

- UDP – (engl User Datagram Protocol).

Prijenosni protokoli početnu informaciju koja se može sastojati od proizvoljno dugog niza okteta, po potrebi dijeli na dijelove i oblikuje u tzv. prijenosne pakete. Takve pakete predaju sljedećem mrežnom sloju koji ih nadopunjuje tj. logički povezuje primjenske programe koji su smješteni na različitim računalima povezanim u mrežu. Najvažnije protokol mrežne razine je:

- IP – (engl. Internet Protocol).

Takav nadopunjeni paket postaje IP paket koji će pomoću zadnje razine prijenosnih putova stići na odredište. Razina prijenosnih putova se dijeli na fizički i podatkovni sloj. Ova razina omogućuje različite načine povezivanja u različitim računalnim mrežama. Veza može biti ostvarena žičano (npr. Korištenjem ethernet protokola ili optike) ili bežičnom mrežom (engl. Wireless LAN), ili modemskim vezama i dr.(Budin et al., 2010)

--Ipetrovic 10:36, 20. siječnja 2013. (CET)

IPsec

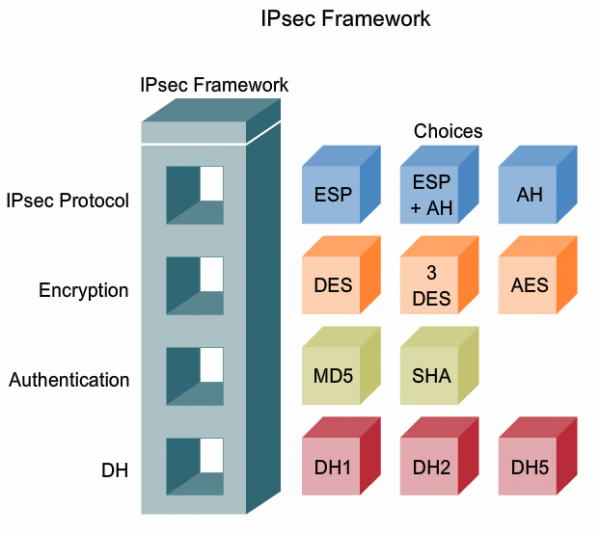

Jedan od osnovnih nedostataka TCP/IP stoga protokola je nepostojanje mehanizma kojim bi se osigurala zaštita i integritet podataka u prijenosu te kojim bi se izvršila autentifikacija u komunikaciji(cisco1). Stoga je IPsec implementira sigurnu mrežu komunikaciju na mrežnoj razini TCP/IP stoga protokola. Kako internetski protokol osigurava komunikaciju od kraja do kraja (eng. End-to-end), zaštita kanala korištenjem IPSec-a omogućava mu neovisnost s obzirom na niže slojeve. Što dovodi da komunikacijski uređaji između dva entiteta koja žele komunicirati ne trebaju podržavati IPSec. Zbog toga se IPSec može koristiti bez obzira na način implementacije fizičkog i podatkovnog sloja na razini prijenosnih putova. Primjenski programi i protokoli u mrežnoj razini mogu koristiti sigurnost komunikacije koju omogućuje IPSec bez obzira na vlastitu funkcionalnost. Što dovodi do toga da svi podaci koji se prenose TCP ili UDP protokolom mogu koristiti sigurni komunikacijski kanal koji pruža IPSec. IPSec se može promatrati kao okvir (engl. Framework) protokola i servisa koji trebaju zadovoljiti sigurnosne aspekte u komunikaciji, slika 2.1.

Kako se može vidjeti, postoji više različitih protokola i algoritama koji se mogu primijeniti. Izbor ovisi o zahtjevima koji su postavljeni. Zahtjeve koje IPSec treba zadovoljiti su tajnost (engl. Confidentiality) integritet (engl. integrity), autentifikaciju (engl. Authentication) i raspoloživost (engl. availability). IPsec je standard definiran od strane IETF s ciljem da se osigura siguran transport informacija preko javnih IP mreža. Koristi dva sigurnosna protokola: AH i ESP. Njima ostvaruje usluge provjere vjerodostojnosti i cjelovitosti IP paketa, šifriranje IP paketa i sprečavanje ponavljanja IP paketa. AH i ESP protokol realizirani su kroz transportni ili tunelski način rada i za zaštiti IP paketa koriste kriptografske algoritme.

--Ipetrovic 11:09, 20. siječnja 2013. (CET)

AH protokol

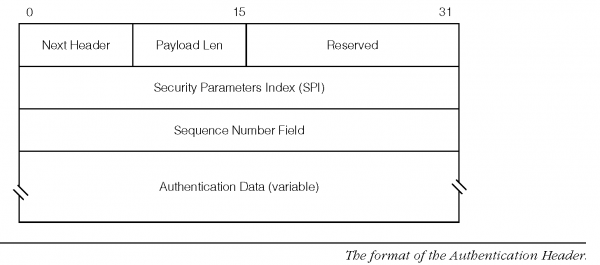

AH protokol osigurava besprijekornost (nemogućnost promjene podataka od strane neovlaštene osobe) i autentičnost (verifikacija od strane pošiljatelja), ali ne osigurava tajnost (isključivo ovlaštena osoba može pristupiti podacima). Protokol definirano vlastito AH zaglavlje koje je prikazano slikom 2.1.1.

AH zaglavlje se sastoji od fiksnog i dijela čija veličina ovisi o algoritmu koji se primjenjuje na originalnim podacima u IP paketu. Fiksni dio zaglavlja je veličine 96 bita, a sastoji se od slijedećih polja:

- next Header – identificira protokol paketa, a ovisno o načinu rada (transport, tunnel) može biti protokol prijenosne ili mrežne razine (TCP, UDP),

- payload Lenght – duljina AH paketa,

- reserved – rezervirano za buduće potrebe,

- security Parameters Index (SPI) – definira jedinstveni skup sigurnosnih parametara (engl. Security association - SA) koji se koristi u sigurnoj komunikaciji između 2 entiteta

- sequence Number Field – osigurava napad ponavljanjem paketa, a povećava se prilikom svakog slanja paketa koji ima isti SA skup sigurnosnih parametara.

Dok se promjenjivi dio sastoji od polja:

- authentication Data – svi podaci potrebni za osiguravanje autentičnosti IP paketa, nalazi se ICS vrijednost (engl. Integrity Check Value).

(Kukec2)

--Ipetrovic 11:28, 20. siječnja 2013. (CET)

ESP protokol

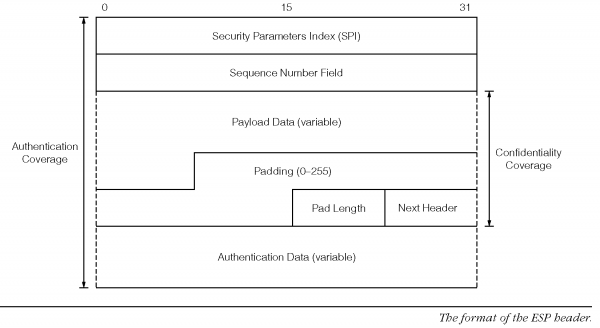

ESP protokol osigurava autentičnost, integritet i tajnost paketa. Protokol također definira vlastito zaglavlje koje je prikazano slikom 2.2.1.

ESP zaglavlje se sastoji od sljedećih polja:

- SPI – jednako kao i kod AH, definira se jedinstveni SA skup sigurnosnih parametara,

- Sequence Number Field – također je jednak kao i kod AH,

- Payload Data – polje proizvoljne duljine sadrži podatkovni dio IP paketa i ispunu, mogu biti eksplicitno sadržani podaci koji služe za kriptografsku sinkronizaciju (npr. Inicijalizacijski vektor - IV), ukoliko to zahtjeva kriptografski algoritam koji se koristi,

- Next header – kao i kod AH, identificira tip podataka koji slijedi nakon ESP zaglavlja,

- Payload Lenght – definira duljinu ispune,

- Authentication Data – polje proizvoljne duljine i nije obavezno, a koristi se samo u slučaju kada je u SA skupu sigurnosnih parametara specificirana usluga autentifikacije.

(Kukec2)

--Ipetrovic 11:39, 20. siječnja 2013. (CET)

Načini rada IPsec protokola

Kako je ranije spomenuto IPsec može raditi na dva načina:

- transportni način,

- tuneliranje paketa.

Kod transportnog načina paketi koji se šalju između dva krajnja entiteta na mreži, računalo koje prihvaća paket prvo izvršava sigurnosne provjere a tek onda ka prosljeđuje višim slojevima. Kod načina tuneliranja paketa, nekoliko računala ili cijela lokalna mreža se nalazi iza jednog čvora te je kao takva nevidljiva ostatku mreže te samim time zaštićena od napada. U oba slučaja je moguće izgraditi Virtualne privatne mreže – VPN (engl. Virtual Private Network), što je i osnovna ideja zaštite IPsec protokolima.(IPsec4)

--Ipetrovic 11:39, 20. siječnja 2013. (CET)

Transportni način rada

Transportni način rada prvenstveno je namijenjen za uspostavu sigurne komunikacije kod tvz. Host-to-host komunikacije u privatnim LAN (engl. Local Area Network) i WAN (engl. Wide Area Network), slika 2.3.1.1. Nužno je da obje strane podržavaju IPsec.

U transportnom načinu rada štiti se samo podatkovni dio IP paketa, do IP zaglavlja ostaju u originalnom obliku. Stoga u zaštićenom paketu postoji samo jedna IP adresa izvora i odredišta. Između dviju strana se ne formira sigurni tunel te je to jedna od osnovnih razlika ova dva načina rada.(IPsec4)

--Ipetrovic 11:39, 20. siječnja 2013. (CET)

AH u transportnom načinu rada

Kada se AH koristi u transportnom načinu rada izvorni IP paket je tek neznatno promijenjen. Između originalnog IP zaglavlja i payloada IP paketa (transportnog segmenta) umetnuto je AH zaglavlje, slika 2.3.1.1.1.

Na slici su žutom bojom označena zaštićena polja. Vidljivo je da je gotovo cijeli IP paket uključujući adresu izvora i odredišta autentificiran i zaštićen po pitanju integriteta. Jasno je da zbog toga AH autentifikacija ne može funkcionirati ukoliko se na putu od izvora do odredišta događa prepisivanje adresa (engl. Network Address Translation - NAT). Ukoliko neki mrežni uređaji prepišu adresu zaštitna suma više ne će biti jednaka. Kod oba načina rada javlja se ova nekompatibilnost AH i NAT-a.(IPsec4)

--Ipetrovic 11:43, 20. siječnja 2013. (CET)

ESP u transportnom načinu rada

Jednako kao i kod AH u transportnom načinu rada, između originalnog IP zaglavlja i IP podataka dodaje se ESP zaglavlje, a IP podaci se kriptiraju. Opcionalno se na kraj IP paketa mogu dodati autentifikacijski podaci, slika 2.3.1.2.1.

Može se primijetiti da je IP paket s ESP kriptiranim podacima autentificiran i zaštićen po pitanju integriteta i to samo kriptirani sadržaj. Adresa izvora i odredišta se ne nalaze pod zaštitnom sumom. U ovakvom načinu rada usmjerivači (engl. Router) na javnoj mreži mogu vidjeti adresu izvora i odredišta, što napadačima donekle omogućava određenu mogućnost analize prometa.(IPsec4)

--Ipetrovic 11:48, 20. siječnja 2013. (CET)

Tuneliranje

Kod ovakvog načina rada IPsec služi za uspostavu sigurne komunikacije između gateway uređaja (nalaze se u čvoru računalne mreže, a služe za komuniciranje s nekom drugom mrežom ) na udaljenim mrežama (engl. gateway-to-gateway) te osiguravaju virtualnu privatnu komunikaciju, slika 2.3.2.1.

Kod takvog načina krajnji entiteti ne moraju podržavati IPsec, već se za to brine gateway. Gateway uređaji na udaljenim mrežama predstavljaju ulaznu ili izlaznu točku sigurnog komunikacijskog kanala. Oni preko nesigurnog medija formiraju sigurni tunel, te se zato ovakav način rada zove tuneliranje.

Tuneliranje je moguće i kod host-to-host i host-to-gateway arhitektura, no tada krajnji entiteti trebaju ponovo podržavati IPsec. Za potpuno siguran prijenos preko javnih i privatnih mreža brinu se dogovoreni mehanizmi za inkapsulaciju i šifriranje čitavih IP paketa koje koristi takav način rada. Kriptirani podaci se se spajaju s odgovarajućim nekriptiranim IP zaglavljima, te formirajući tako IP pakete koji se na kraju tunela dekriptiraju i oblikuju u pakete namijenjene krajnjem korisniku.(IPsec4)

--Ipetrovic 12:02, 20. siječnja 2013. (CET)

AH u tunel načinu rada

Ako se želi osigurati samo autentifikacija, integritet i neporecivost moguće je korititi AH protolkol. Tada se orginalni IP paket koji sadrži akresu odredišta inkapsulira u novi IP paket kojem se dodaje AH zaglavlje, slika 2.3.2.1.1.

--Ipetrovic 11:58, 20. siječnja 2013. (CET)

ESP u tunel načinu rada

Ukoliko se uz zahtjeve koje ispunja AH u tunelskom načinu rada želi osigurati i tajnost, nužno je koristiti ESP protokol. Za razliku od AH kod ESP u tunelskom načinu rada vrši se kriptiranje čitavog izvornog IP paketa, slika 2.3.2.2.1.

Za tunelski način se može reći da se štiti cijeli paket. ESP u tunel načinu rada kriptira i opcionalno autentificira cijeli unutarnji IP paket. AH u tunel načinu rada autentificira cijeli unutarnji IP paket i odabrana polja IP zaglavlja vanjskog paketa.(IPsec4)

--Ipetrovic 12:07, 20. siječnja 2013. (CET)

VPN

VPN (engl. Virtual Private Network ) je tehnologija koja omogućava sigurno povezivanje računala u virtualne privatne mreže preko javne mrežne infrastrukture (internet).(VPN5) IPsec protokol se vrlo često koriti za ostvarivanje takvih mreža. Kako je koristi javna mrežna infrastruktura javlja se potreba za zaštitom podataka koji se razmjenjuju u takvoj mreži. Računala koja se nalaze u VPN-u, pored svoj IP adrese koju dobivaju od svog internetskog poslužitelja dobivaju i privatnu VPN IP adresu. Na taj način mogu vidjeti ostala računala koja se nalaze u VPN-u. Implementacija VPN-a može biti sklopovski ili programski orjetirana, a u praksi se četo koristi kombinacija ovih dviju implementacija. VPN mora zadovoljiti sljedeće zahtjeve:

- Provjeru identiteta korisnika – budući da se radi o privatnoj mreži, pravo pristupa se dopušta samo ovlaštenim osobama,

- Upravljanje adresama – VPN je zadužen za dodjelu klijentskih privatnih adresa unutar privatne mreže,

- Podršku za razne protokole – VPN mora podržavati standardne protokole koji se koriste u javnim mrežama,

- Autentifikaciju i autorizaciju – provjera da se stvarno radi o osobi koja se predstavlja i provjeravaju se njezine ovlasti,

- Integritet podataka – treba se ustanoviti da nije došlo do promjene podataka,

- Povjerljivost – podaci se trebaju kriptirati tako da ih nitko u nesigurnom javnom kanalu ne može pročitati.

Vrste postojećih VPN-a su:

- VPN putem interneta – koristi se za povezivanje više lokacija unutar jedne organizacije,

- VPN putem ekstraneta – koristi se za povezivanje više različitih organizacija,

- VPN pomoću udaljenog pristupa – koristi se za povezivanje udaljenih korisnika u lokalnu mrežu organizacije.

--Tdukaric 13:34, 20. siječnja 2013. (CET))

Layer 2 Tunnel Protocol

L2TP (engl. Layer 2 Tunnel Protocol ) je IETF standard koji udružuje najbolje osobine dva postojeća protokola za tuneliranje: Ciskov L2F (engl. Layer 2 Forwarding) i Microsoftov PPTP (engl. Point-to-Point Tunneling Protocol) (L2TP3). Također je sadrži i osobine PPP (engl. Point-to-Point Protocol) koji je važna komponenta za VPN. Koristi se na drugoj (mrežnoj) razini po kojoj je dobio i ime. Princip rada mu se temelji na komunikaciji između dva krajnja entita. Strana koja započinje komunikaciju (uspostavlja tunel) naziva se LAC (engl. L2TP Access Concentrator) dok se druga strana koja čeka da se uspostavi tunel za sigurnu komunikaciju naziva LNS (engl. L2TP Network Server). Unutar tako uspostavljenog tunela moguće je uspostavljanje većeg broja poziva (engl. call) za svaki protokol višeg sloja koji se prenosi tunelom. Uspostavu poziva mogu pokrenuti obje strane dok to nije slučaj kod uspostave tunela. Na taj je način omogućeno stvaranje većeg broja virtualnih privatnih mreža u jednom tunelu. L2TP koristi dvije vrste paketa, podatkovne i kontrolne. Dok kontrolni paketi koriste pouzdan kontrolni kanal unutar L2TP – koji jamči da će kontrolni paketi biti dostavljeni, kod podatkovnih paketa to nije slučaj, ali zahvaljujući kontrolnim paketima oni se ponovo šalju.

--Tdukaric 13:34, 20. siječnja 2013. (CET)

VPN sa L2TP / IPsec

Osnovna prednost L2TP preko IPsec-a (engl. L2TP over IPsec) je u tome da udaljeni korisnici mogu pristupiti virtualnoj privatnoj mreži preko javne IP mreže bez potrebe za gateway uređajima.Također omogućuje prijenos podataka preko javne mreže gdje je potrebna velika razina sigurnosti i zaštite podataka koji se prenose. Svrha ovog protokola je da ujedini tuneliranje pomoću L2TP-a sa naprednim sigurnosnim osobinama IPsec-a. Princim rada ovog protokola je sljedeći. Dva krajnja entiteta koja žele komunicirate dogovore se oko skupa sigurnosnih parametara (AS). Uspostavlja se ESP protokol IPsec-a u transportnom načinu rada te je na taj način uspostavljen sigurni komunikacijski kanal. Unutar novo-uspostavljenog sigurnog kanala dogovara se oko parametara L2TP tunela koji se naknadno uspostavlja. Nakon toga mogu se sigurno razmjenjivati podaci između tih entiteta.

--Tdukaric 13:34, 20. siječnja 2013. (CET)

Praktični dio

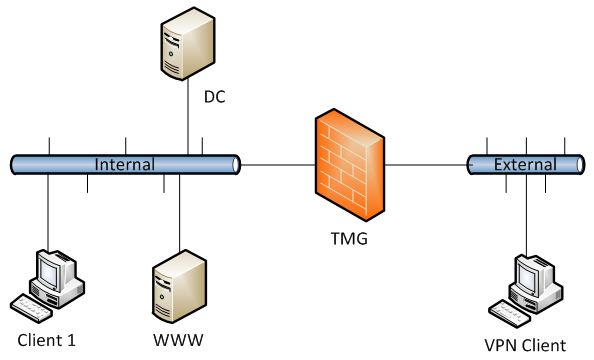

Opis topologije mreže

Mreže:

- Internal: 192.168.117.0/24

- External: 112.168.19.0/24

IP adrese:

- DC, DNS, DHCP, CA: 192.168.117.10

- TMG: 192.168.117.2; 112.168.19.152

- WWW: DHCP

- Client 1: DHCP

- VPN Client: DHCP

--Tdukaric 13:34, 20. siječnja 2013. (CET)

Implementacija

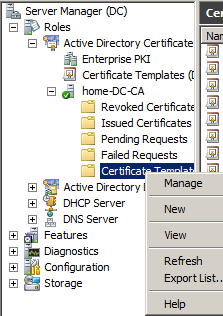

Za implementaciju VPN-a pomoću L2TP/IPSec protokola koristili su se Windows Server 2008 R2 operacijski sustavi. Koristio se također njihov proizvod Threat Management System. Za klijente se koristio Windows 7 x64 operacijski sustav. Sva računala bila su virtualna računala, kao i mreže. Za virtualizaciju koristio se VMware. Na jednom virtualnom poslužitelju postavljen je Active Directory Domain Controller, DNS Server, DHCP Server i Active Directory Certificate Services. Za domenu koristio se FQDN „home.home“. Dodani su korisnici „test“ i „dux“ za potrebe testiranja rada VPN-a. DHCP Server je konfiguriran za podjelu IP adresa raspona od 192.168.117.1 do 192.168.117.254 s iznimkom 192.168.117.1 do 192.168.117.100. Na Active Directory Certificate Services dodan je novi predložak za certifikat. Novi predložak za certifikat kreiran je korištenjem prethodno definiranog predloška za IPSec. Za kreiranje novog predloška pritisne se desni klik miša na „Certificate Templates“ u Active Directory Certificate Services.

Odabere se opcija „Manage“. Potom se prikaže novi prozor „Certificate Templates Consoles“. U glavnom izborniku pronađe se predložak s nazivom „IPSec“. Klikne se desni klik miša na njega te se odabere opcija „Duplicate Template“.

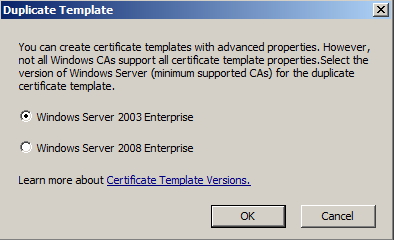

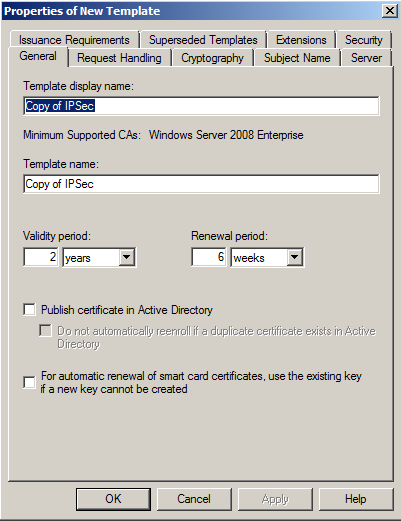

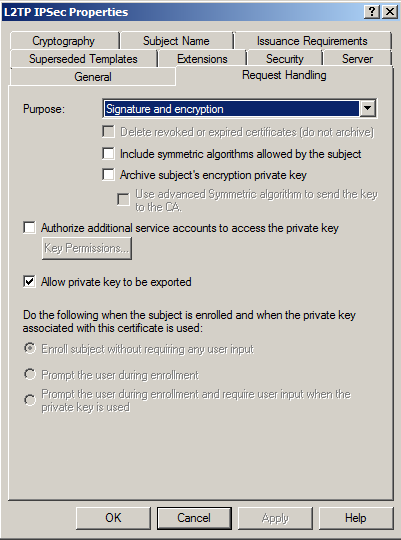

Kako će se svi poslužitelji bazirati na Windows Serveru 2008, odabere se druga opcija. Potom se prikaže sljedeći prozor:

Pod naziv može se staviti „L2TP IPSec“. U kartici „Request Handling“ odabere se opcija „Allow private key to be exported“

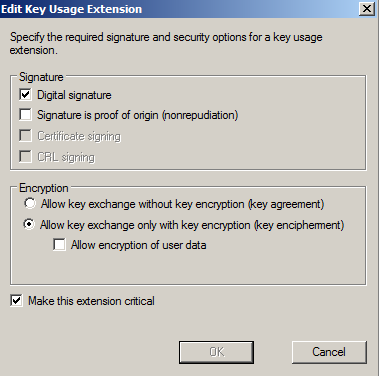

U kartici „Extensions“ potrebno je dodati „Application Policies“. Također, potrebno je primijeniti postavke „Key Usage“ na:

U kartici „Subject Name“ potrebno je promijeniti opciju „Subject name format:“ na „Common name“. S time je gotova konfiguracija certifikata za domenu.

--Tdukaric 13:34, 20. siječnja 2013. (CET)

Instalacija Threat Management Gatewaya

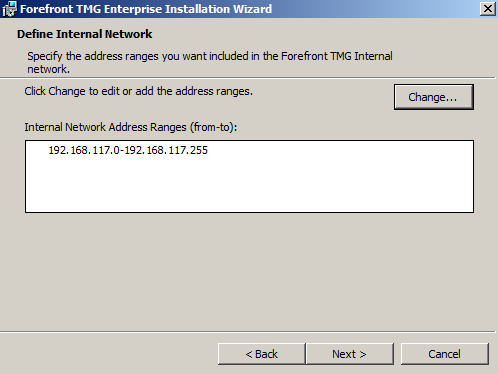

Prije instalacije TMG-a potrebno je spojiti poslužitelj domeni. Njegov hostname bio je TMG, time je FQDN TMG.home.home. Kod instalacije TMG-a prvo je potrebno pokrenuti „Preparation Tool“ kako bi se poslužitelj pripremio za samu instalaciju TMG-a. Tokom čarobnjaka za Preparation Tool odabrana je instalacija tipa „Forefront TMG services and Management“ jer će navedeni TMG biti jedini TMG unutar mreže. Kad je priprema gotova prikazati će se čarobnjak za instalaciju TMG-a. Kod čarobnjaka pritisne se na „Next“, prihvate se licenčni ugovor, te se prisne next više puta dok se ne prikaže „Define Internal Network“. Pritiskom na tipku „Add..“ prikaže se novi prozor. Na njemu klikne se na „Add Adapter...“ gdje se odabere adapter koji je spojen na unutarnju mrežu. Umjesto odabira adaptera može se ručno definirati granice IP adresa.

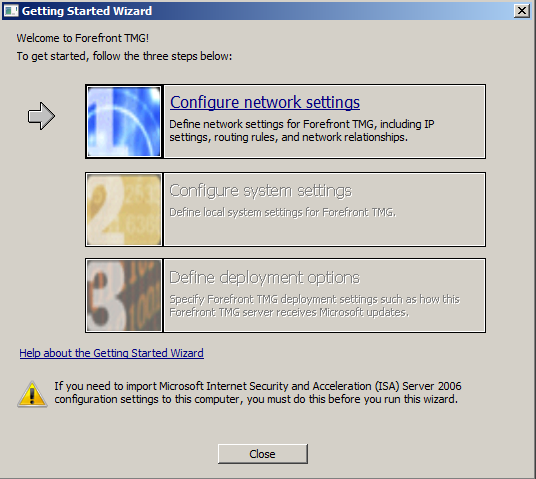

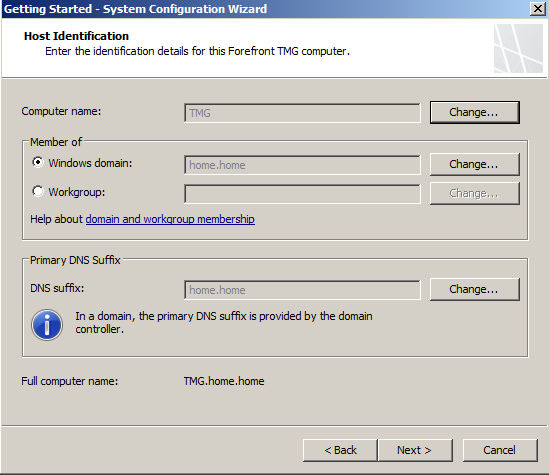

Nakon definiranja unutarnje mreže prikaže nam se upozorenje na kojem je ispisano koji servisi će biti ponovno pokrenuti nakon instalacije. Klikne se na „Next“ i potom na „Install“. Nakon instalacije potrebno je pokrenuti alat „Forefront TMG Management“. Pokretanjem alata prikaže se „Getting Started Wizard“ koji vodi korisnika kroz inicijalnu konfiguraciju TMG-a.

Pritiskom na opciju „Configure network settings“ otvara se novi čarobnjak za konfiguraciju mreže. Klikom na „Next“ dolazi opcija odabira mrežnog predloška. Nudi se odabir između „Edge firewall“, „3-Leg perimeter“, „Back firewall“ i „Single network adapter“. Kod svakog odabira prikaže se shema mreže te kratki opis ispod slike. Za ovaj lab potrebna je prva opcija, „Edge firewall“. Klikom na „Next“ daje nam opcije za fiksne postavke IP adresa za unutarnju mrežu, te za External mrežu. U ovom labu i kod unutarnje mreže i kod vanjske mreže koriste se fiksne IP postavke. Kod unutarnje mreže koristi se IP adresa 192.168.117.2/24, a kod vanjske 112.168.19.152/24. Klikom na „Next“ dolazi se do kraja čarobnjaka te klikom na „Finish“ čarobnjak se zatvara. Zatim se odabire druga opcija, „Configure system settings“. Klikom na tipku „Next“ provjeravaju se postavke računala. Trenutne postavke su:

Klikom na „Next“ dolazi se do kraja čarobnjaka. Konačno se odabire zadnja opcija, „Define deployment options“. Klikom na gumb „Next“ prikaže se novi prozor s odabirom korištenja Microsoft Update servisa. Odabire se da će se koristiti Microsoft Update servis. Klikom na „Next“ dolazi se do podešavanja postavki NIS-a i Web Protectiona. Odabere se opcija „Enable URL Filtering“ te se klikne na gumb „Next“ tri puta. Kod „Microsoft Telemetry Reporting Service“ korisnik može, ovisno o svojim željama odabrati slanje podataka Microsoftu. Trenutno je odabrana opcija „None. No information is sent to Microsoft“. Klikom na tipku „Next“ dolazi se do kraja čarobnjaka. Ukoliko će TMG služiti za pristup Webu, ostavi se selektirani checkbox kod „Run the Web Access wizard“. U ovom labu web neće biti potreban, te se ta oznaka uklanja. Time je završena početna konfiguracija TMG-a.

--Tdukaric 13:34, 20. siječnja 2013. (CET)

Konfiguracija TMG-a

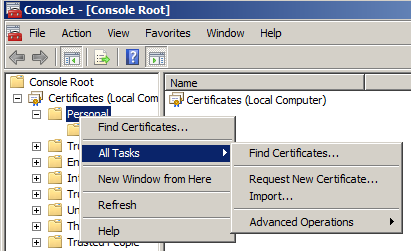

Prije konfiguracije VPN-a potrebno je zatražiti certifikat za IPSec od CA-a. Certifikat se može zatražiti iz MMC konzole. Nakon pokretanja mmc konzole dodaje se novi snap-in s nazivom „Certificate“. Odaberemo opciju da će se trenutni snap-in koristiti za računalni račun, i to lokalni račun. Nakon dodavanja novog snap-ina potrebno je raširiti stablo „Certificates“. Potom se klikne desnim klikom miša na „Personal“, te se odabere opcija „Request New Certificate“ iz izbornika „All Task“.

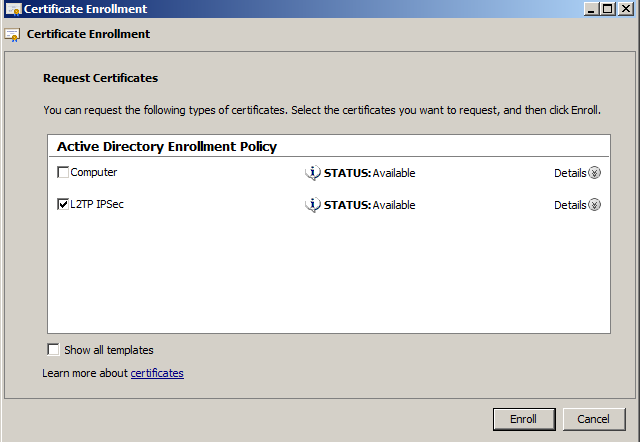

Pod „Select Certificate Enrollment Policy“ ostavi se odabrana opcija „Active Directory Enrollment Policy“ te se pritisne na tipku „Next“. U dijelu „Request Certificates“ odabere se opcija „L2TP IPSec“ certifikat.

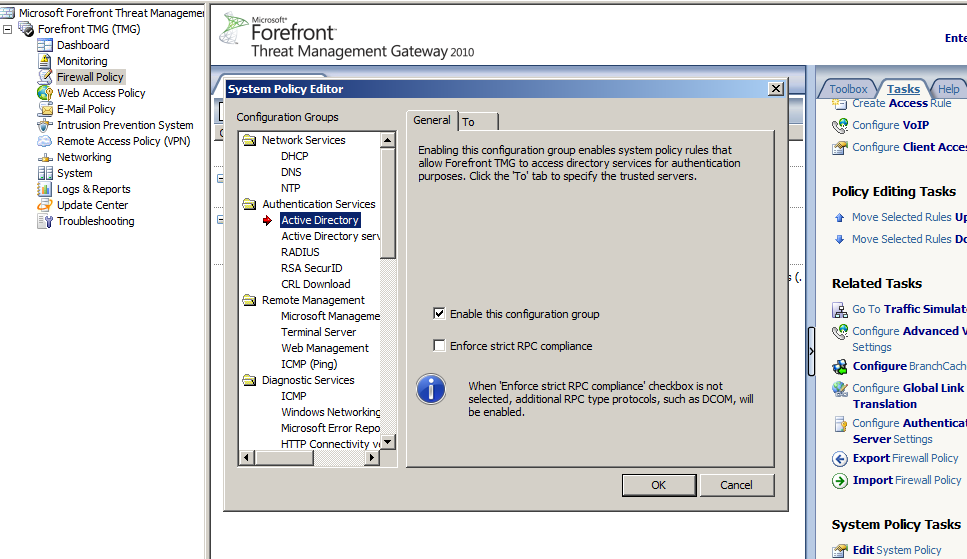

Te se pritisne na tipku „Enroll“. Time smo dodali certifikat za IPSec komunikaciju na TMG poslužitelj. Ukoliko se pojavi greška, potrebno je testirati konekciju prema CA-u. Ukoliko postoji konekcija, no izdavanje certifikata i dalje ne radi potrebno je ukloniti opciju „Enforce strict RPC compliance“. Navedena opcija se nalazi u dijelu „Active Directory“ u „System Policy Editoru“. Do njega se može doći pomoču Forefront TMG managementa. Opcija se nalazi u dijelu „Firewall policy“, u desnom dijelu ekrana.

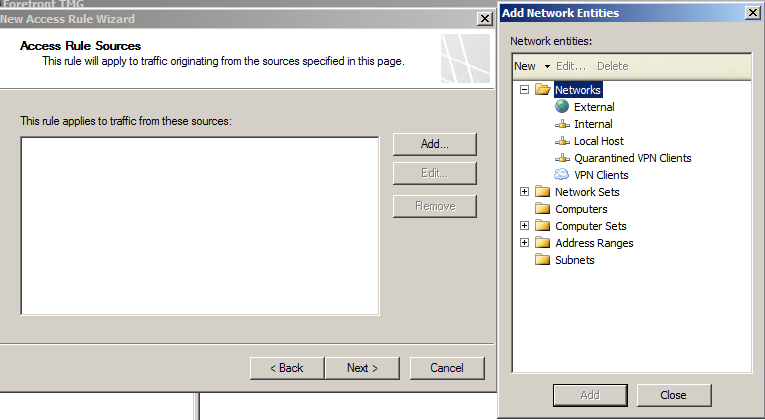

Sad je potrebno vratiti se na Forefront TMG management. Prvo se trebaju definirati pravila u vatrozidu vezanu za komunikaciju između VPN klijenata i mreža. Firewall pravila se definiraju u dijelu „Firewall Policy“. Na desnoj strani ekrana pod „Firewall Policy Task“ klikne se na „Create Access Rule“. Prvo je potrebno upisati naziv pravila, zatim odabrati hoće li navedeno pravilo blokirati ili propuštati promet. Za potrebno pravilo potrevno je odabrati „Allow“. Kako TMG pri samoj instalaciji blokira svu komunikaciju s vanjske mreže prema unutarnjoj, većina pravila biti će upravo pravila za propuštanje prometa. Nadalje se definira na koje protokole se odnosi navedeno pravilo. Odabere se opcija „All outbound traffic“ u padajućem izborniku umjesto „Selected protocols“. Klikom na „Next“ čarobnjak postavlja pitanje hoće li se vršiti provjera za mogući malware. Za navedeno pravilo se ta opcija onemogučila. Za Source se odabrala mreža „VPN Clients“. Mreža se može dodati klikom na gumb „Add“. Time se prikaže novi prozor gdje je moguće odabrati mrežu ili set mreža.

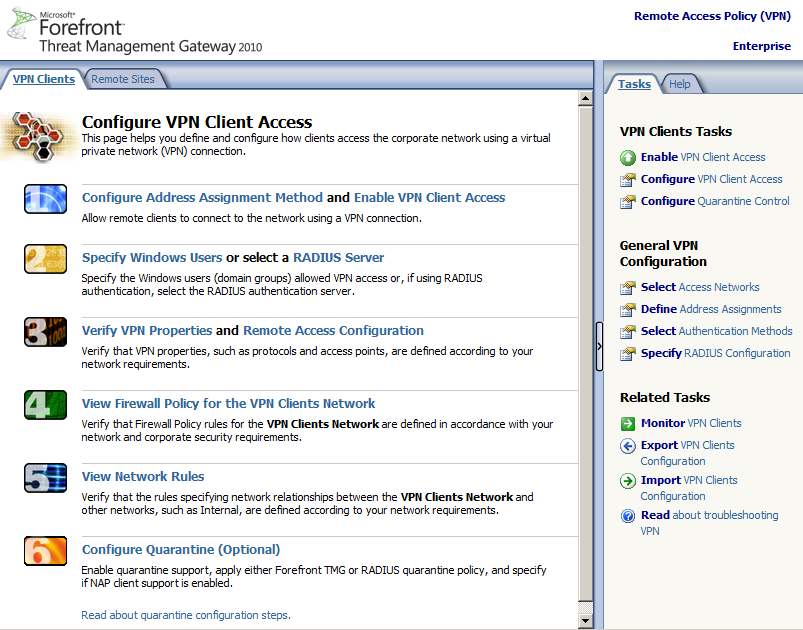

Pod „Destionation“ odabrana je unutarnja mreža (Internal). U dijelu „User Sets“ ostavljena je postavka da se navedeno pravilo primjenjuje za sve korisnike. Klikom na „Next“ dolazi se do kraja čarobnjaka za kreiranje novog pravila za vatrozid. Nakon što se definiraju pravila za vatrozid, kreće se u konfiguraciju VPN-a. On se može konfigurirati u dijelu „Remote Access Policy (VPN)“. Prikaz ekrana za konfiguraciju VPN-a:

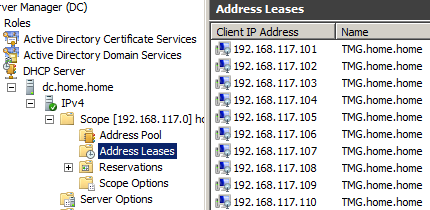

Ukoliko se pritisne na gumb „Enable VPN Client Access“ TMG će javiti grešku vezanu za dodjelu IP adresa korisnicima jer VPN nije konfiguriran. On se može lagano konfigurirati pomoću uputa koje se nalaze na sredini ekrana. Prvo se konfigurira način dodjele adresa. Kako je DHCP prethodno konfiguriran u lokalnoj mreži, može se odabrati da IP adrese dodjeljuje DHCP. TMG će zauzimati IP adrese u blokovima od 10 adresa. Tako će pri pokretanju VPN servera zauzeti 10 IP adresa, te kada će mu trebati više od 10 adresa, zatražiti će ih još 10. To se može vidjeti u DHCP konzoli:

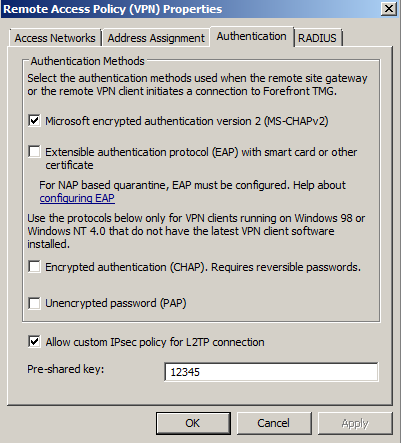

Dalje na TMG-u je potrebno podesiti autentifikaciju. Način autentifikacije se određuje na kartici „Authentication“. Odabran je samo MS-CHAPv2 te je dodan PSK za L2TP konekcije. PSK (Pre-shared key) se koristi kod klijenata koji nemaju certifikat za pristup VPN-u.

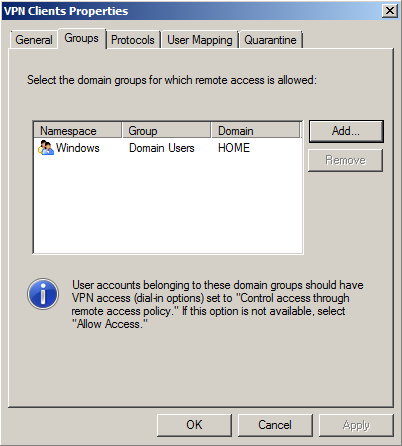

Postavke se spremaju klikom na gumb „OK“ ili na „Apply“. Kad je navedeni dio konfiguracije gotov, zatvori se prozor te se klikne na „Specify Windows Users“.

Dodana je grupa „Domain Users“ što znači da se svi korisnici u domeni mogu spojiti na VPN jer u pravilu svi korisnici su članovi grupe „Domain Users“. Grupa se dodaje klikom na gumb „Add...“. No, treba obratiti pozornost na to da TMG gleda samo na lokalne korisnike, te je stoga potrebno promijeniti lokaciju. Lokacija se mijenja klikom na gumb „Locations“ te odabrati „home.home“ i kliknuti na „OK“. Tek tada se pretražuje domena. U naziv upisati Domain Users, kliknuti na „Check Names“ i pritisnuti na tipku „OK“. Zatim, na kartici „Protocols“ potrebno je odznačiti sve opcije osim L2TP/Ipsec ukoliko se želi dozvoliti pristup samo preko navedenog protokola.

User Mapping i Quarantine nije potrebno konfigurirati. Kada su navedene promjene gotove, u kartici „General“ klikne se na „Enable VPN client access“ i na tipku „OK“. Završetkom konfiguracije potrebno je kliknuti na „Apply“ na vrhu ekrana kako bi se postavke primjenile na TMG. Time je konfiguracija VPN-a završena, te se korisnici mogu spojiti na VPN s vanjske mreže.

--Tdukaric 13:34, 20. siječnja 2013. (CET)

Pregled aktivnih sesija

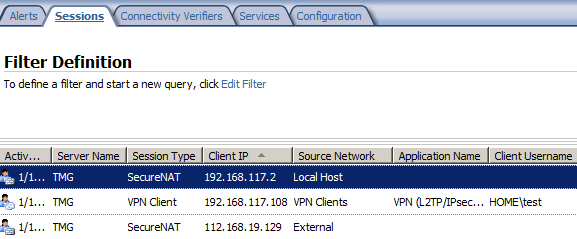

Sve konekcije na TMG mogu se pratiti u njegovoj konzoli. U djelu „Monitoring“ postoji kartica „Sessions“. U njoj su definirane sve sesije koje su aktivne na TMG-u. Primjer pregleda s jednom VPN sesijom:

Datoteka uhvaćenog prometa tokom uspostavljanja VPN konekcije: Capture

--Tdukaric 13:34, 20. siječnja 2013. (CET)

Konfiguracija klijenta

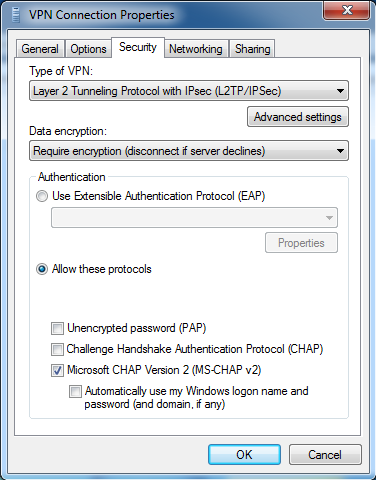

Za klijentski operacijski sustav koristio se Windows 7 x64. Navedeno računalo je prethodno bilo spojeno na domenu kako bi imao certifikat za spajanje na TMG. Računalo je spojeno na vanjsku mrežu. Također, editirana je i hosts datoteka kako bi se izbjeglo dodavanje vanjskog DNS-a. Nova VPN konekcija dodaje se u Control Panelu, u Network and Sharing Center dijelu. U Network and Sharing Center klikne se na „Set up a new connection or network“. U novonastalom prozoru odabere se opcija „Connect to a workplace“. Pritisne se na tipku „Next“. Na upit „How do you want to connect?“ klikne se na opciju „Use my Internet connection (VPN)“. Na upit za Internet konekciju klikne se na „I'll set up an Internet connection later“. Kod upisa podataka za prijavu u internet adresu upiše se TMG.home.home. Klikne se na tipku „Next“. Dalje, kod upisa korisničkog imena upiše se „test“, pod lozinku „test_10“ i pod „Domain“ upiše se „HOME“. Zatim se klikne na „Create“. Time je kreirana nova VPN konekcija koja se može vidjeti u popisu mrežnih konekcija. Za detaljniju konfiguraciju potrebno je pritisnuti desni klik miša na ikonicu novonastale VPN konekcije te odabrati „Properties“. Zatim se odabere kartica „Security“.

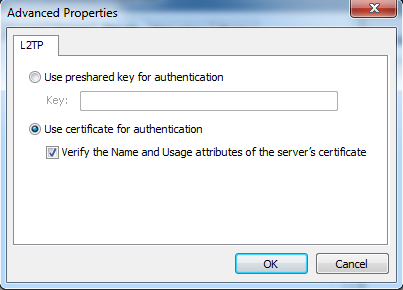

Navedena slika predstavlja konačnu konfiguraciju kako bi ona trebala izgledati. Ukoliko se klikne na „Advanced settings“ prikažu se opcije za autentifikaciju. Za autentifikaciju može se koristiti PSK ili certifikat.

Kako su oboje vrste autentifikacije konfigurirane na poslužitelju, može se koristiti i PSK i certifikat. Time je konfiguracija klijenta završena te on može aktivirati VPN konekciju.

--Ipetrovic 14:58, 20. siječnja 2013. (CET)

Korišteni izvori

- Budin, Leo, Marin Golub, Domagoj Jakobović, Leonardo Jelenković, and Nataša Jocić. Operacijski Sustavi. Zagreb: Element, 2010. Print.

- "Cisco Security Appliance Command Line Configuration Guide, Version 7.2 - Configuring L2TP over IPSec [Cisco ASA 5500 Series Adaptive Security Appliances] - Cisco Systems." Cisco. N.p., n.d. Web. 20 Jan. 2013.

- Kukec, Ana. "Uvod U IPsec Standard I IKEv2 Protokol." Uvod U IPsec Standard I IKEv2 Protokol. N.p., n.d. Web. 20 Jan. 2013.

- "Layer 2 Tunnel Protocol." Cisco. N.p., n.d. Web. 20 Jan. 2013.

- "Steve Friedl's Unixwiz.net Tech Tips." An Illustrated Guide to IPsec. N.p., n.d. Web. 20 Jan. 2013.

- "6 Virtualna Privatna Mreža (VPN)." Računalne Mreže. N.p., n.d. Web. 20 Jan. 2013.

Autori i podjela zadaća

Ivan Petrović

1 Osnove umrežavanja

- 2 IPsec

- 2.1 AH protokol

- 2.2 ESP protokol

- 2.3 Načini rada IPsec protokola

- 2.3.1 Transportni način rada

- 2.3.1.1 AH u transportnom načinu rada

- 2.3.1.2 ESP u transportnom načinu rada

- 2.3.2 Tuneliranje

- 2.3.2.1 AH u tunel načinu rada

- 2.3.2.2 ESP u tunel načinu rada

- 2.3.1 Transportni način rada

4 Praktični dio

- 4.6 Konfiguracija klijenta

Tomislav Dukarić

3 VPN

- 3.1 Layer 2 Tunnel Protocol

- 3.2 VPN sa L2TP / IPsec

4 Praktični dio

- 4.1 Opis topologije mreže

- 4.2 Implementacija

- 4.3 Instalacija Threat Management Gatewaya

- 4.4 Konfiguracija TMG-a

- 4.5 Pregled aktivnih sesija