Wireless security

Članovi tima:

- Dajana Jeđud

- Nino Žvorc

- Anabel Li Kečkeš

Sadržaj |

Uvod

Wi-Fi (IEEE 802.11) je bežična mreža gdje se podaci između dva ili više računala prenose pomoću radio frekvencija (RF) i odgovarajućih antena.[6] Pristupne točke su one točke koje imaju ruter/usmjerivač za širenje radio signala mreže.

Bežična mreža bez pristupne točke? --> P2P

Zbog nedostatka informiranosti sigurnost u bežičnim mrežama je vrlo velik problem. Ljudi često koriste sustave koje ne razumiju i tada te sustave pogrešno koriste. U ovom seminarskom radu ćemo opisati koje su ranjivosti bežičnih mreža, ali i kako se od njih zaštititi.

--Anabel 16:21, 12. siječnja 2016. (CET)

Različite metode zaštite wireless mreža

U zaštiti bežičnih mreža mogu se koristiti djelomične metode za zaštitu od upada u mrežu kao što su statičko IP filtriranje ili filtriranje na razini MAC adresa. Statičko IP filtriranje zahtjeva korištenje statičkih IP adresa za računala i zabranjuje pristup mreži svim računalima koja imaju nedozvoljenu IP adresu (Blacklist). MAC filtriranje zasniva se na identifikacijskim brojevima mrežnih uređaja koji su ugrađeni prilikom proizvodnje u ROM uređaja. Takvo filtriranje dopušta pristup uređajima koji imaju dozvolu pristupa mreži (Whitelist). No ni jedna od te dvije metode nije potpuna zaštita zato što se IP adrese mogu lažirati, a dostupni su i programi kojima je moguće lažirati MAC adrese. Potpuna i prava zaštita bežične mreže postiže se korištenjem protokola kao što su WEP, WPA i WPA2.[3]

Početni standard za zaštitu mreže, WEP, se vrlo brzo pokazao potpuno neučinkovitim. Sa današnjim prosječnim prijenosnim računalom i odgovarajućim softverom moguće ju probiti tu zaštitu u par minuta. Kako bi se ispravili nedostatci WEP standarda stvoren je novi standard, WPA, odnosno WPA2 kao konačni oblik specifikacije. Sa naprednijim kriptografskim metodama poput EAP-a i Radius protokola pokušalo se stvoriti protokol koji je u potpunosti otporan na napade koji su se pokazali uspješni nad WEP standardnom. U nastavku obraditi će se svaka metoda pojedinačno te navesti njihove prednosti i nedostatke.[7]

--NinoZvorc 01:17, 18. siječnja 2016. (CET)

WEP

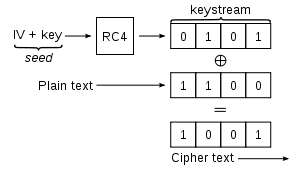

Wireless Encryption Protocol ili nazvan još Wired Equivalent Privacy (WEP) je integriran u wireless uređaje te ima dvije uloge. Prva je s ciljem da se spriječi povremeno prisluškivanje na mreži (uloga enkripcijskog protokola), a druga da se spriječi neovlašteni pristup mreži (uloga autentikacijskog protokola). WEP djeluje na sloju veze podataka (Data Link Layer). Koristi RC4 enkripciju te kriptografske ključeve standardnih duljina od 64 i 128 bita za provjerljivost i CRC-32 checksum za integritet. RC4 algoritam je slijedni pa se nikad ne smije koristi isti ključ dva puta.

Kod WEPA se mogu koristiti dvije metode autentifikacije: Otvoreni sustavi autentičnosti i zajednički ključ autentifikacije. [8] Kod otvorenih sustava autentičnosti svaki klijent se može autentificirati sa pristupnom točkom(AP) i pokušati se povezati s njome. Kod zajedničkog ključa autentifikacije imamo četiri koraka:

- Klijent šalje zahtjev za autorizacijom na pristupnu točku (AP)

- AP odgovara s jasnim tekstom

- Klijent šifrira jasni tekst iz 2. pomoću konfigurirog WEP ključa i šalje ga natrag u drugom zahtjevu za provjeru autentičnosti

- AP dekriptira odgovor (ako odgovor odgovara tekstu iz 2. -> pristupna točka šalje natrag pozitivan odgovor)

Nakon tih koraka zajednički ključ autentifikacije se koristi za šifirianje podataka pomoću RC4 algoritma. Oba mehanizma za provjeru autentičnosti su slaba.

WEP će priječiti neinformirane, nove i nekvalificirane napadače, ali WEP se može i lako probiti. Ako se napadači koriste pravim alatima tada se vidi da WEP ima mnoge ranjivosti.

Jedna od metoda napada je brute force koja može jednostavno razbiti WEP funkcionalnost prisiljavajući da se pronađu pogreške u protokolu. Rječnik napada je algoritam koji koji koristi nekoliko uobičajenih ključeva ili pak rječnik ključeva koji je pohranjen i koji pokušava pogoditi ključ tako dugo dok ne uspije. Metode sjeckanja uključuju iskorištavanje ranjivosti inicijalizacijskog vektora (IV). Manipuliranje IV da se otkrije ključ ili da se razbije obranu uzrokujući pomutnju unutar WEP prijenosa.

Prvi napad na WEP izveden je 2001. godine i tada je pokazano da se privatni ključ može, prisluškivanjem mreže, otkriti za manje od jedne minute. Napad je ubrzo nakon toga i programski izveden, a 2005. je pokazano da se za tri minute može ostvariti neovlašten pristup bilo kojoj mreži zaštićenoj WEP metodom i to uz pomoć javno dostupnih programskih alata. [3]

WEP2 je poboljšanje WEP-a. WEP2, u odnosu na WEP, ima duži inicijalizacijski vektor (IV). Usprkos njegovoj ranjivosti, WEP je dobar način za sprječavanje napadača od prisluškivanja prometa. Još dva poboljšanja WEP-a su WEPplus koji povećava učinkovitost onemogućavanjem korištenja loše oblikovanih IV vektora koji se lako otkrivaju, a posebno je učinkovit ako se koristi na oba kraja veze i dinamički WEP koji mijenja ključeve dinamički. Međutim, ta poboljšanja ne koriste svi proizvođači jer zahtijevaju veliku procesorsku snagu i ne omogućavaju zadovoljavajuću zaštitu.

--Anabel 08:01, 9. siječnja 2016. (CET)

WPA

WPA (eng. Wi-Fi Protected Access) je još jedna od metoda odnosno sustav za zaštitu bežićnih mreža. Kreiran je 2002 godine od strane Wi-Fi Allianca te je opisan u okviru IEEE 802.11i standarda. Stručnjaci su tražili alternativu za WEP, zbog njegovih nedostataka, te su je ubrzo nasli u WPA metodi. Zbog svoji prednosti nad WEP-om postao je dio IEEE 802.11i standarda. WPA algoritam omogućuje enkripciju podataka i provjeru identiteta korisnika.[2][3]

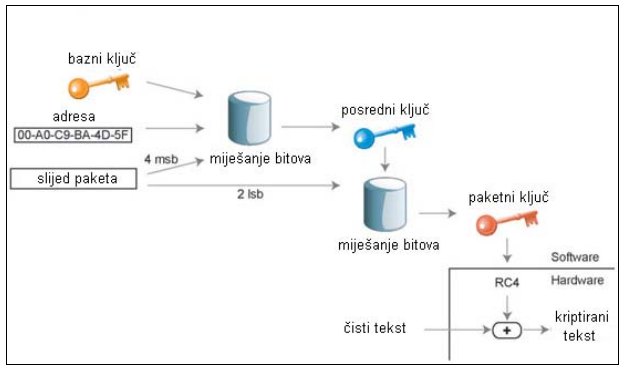

Kao i WEP, i WPA koristi RC4 sustav za kriptiranje podataka i to uz 128-bitni ključ i 48-bitni inicijalizacijski vektor (IV). Prednost WPA nad WEP standardom je u korištenju TKIP protokola (eng. Temporal Key Integrity Protocol). Novi WPA način dinamički mijenja ključeve za vrijeme korištenja sustava. Kombinacijom dugačkog inicijalizacijskog vektora (IV) i TKIP protokola sustav se može lagano obraniti od napada kakvi se koriste za otkrivanje ključa kod primjene WEP protokola. Naime, slabosti prethodnih sustava ležale su u premalom broju mogućih inicijalizacijskih vektora koji su uz isti tajni ključ davali nesigurne nizove podataka. To znači da je analizom tih nizova bilo moguće otkriti vrijednosti ključa. Na ovaj način opisani algoritam napada gotovo je nemoguće iskoristiti.[3]

Uz spomenuta unaprjeđenja, WPA protokol također donosi i sigurniji sustav provjere besprijekornosti poruke u odnosu na CRC (eng. Cyclic Redundancy Check) sustav koji se koristi kod WEP protokola. Naime, kod CRC provjere napadač može promijeniti sastav poruke koja se šalje i vratiti vrijednost CRC-a na izvornu, čak i bez poznavanja ključa kojim je poruka kriptirana. Sigurniji način provjere je korištenje tzv. „Michael“ (MIC - eng. Message Integrity Code) koji u WPA uključuje brojač okvira čime se isključuje mogućnost promjene sastava poruka u komunikacijskom kanalu. Michael algoritam izveden je tako da bude dovoljno siguran, a da ga je ipak moguće koristiti na starijim mrežnim karticama.[3]

Poboljšanja u odnosu na WEP

Već je spomenuto kako je jedno od glavnih poboljšanja WPA i WPA2 tehnologija u odnosu na WEP uvođenje TKIP (eng. Temporal Key Integrity Protocol) protokola. Osim sigurnije provjere besprijekornosti poruke koja je opisana u prethodnom poglavlju, TKIP koristi složenije funkcije za stvaranje niza bitova kojima se kriptira tekst. Na taj način napadaču se otežava otkrivanje tajnog ključa prisluškivanjem mrežnog prometa. Osim toga, TKIP jamči da je svaki paket u mreži kriptiran drukčijim ključem.[3]

--NinoZvorc 14:08, 12. siječnja 2016. (CET)

WPA2

WPA2 (eng. Wi-Fi Protected Access 2) se kao i WPA temelji na IEEE 802.11i standardu te uključuje sve mehanizme koje koristi WPA s tim da uvodi i dodatna poboljšanja, kao npr. CCMP (eng. Counter Mode with Cipher Block Chaining Message Authentication Code Protocol) enkripcija. Sigurnosni dio IEEE specifikacije koji opisuje enkripciju i sigurnu komunikaciju među čvorovima u bežičnoj mreži naziva se i Robust Security Network (RSN) model. U okviru WPA protokola spomenuta je EAP (eng. Extensible Authentication Protocol) autentikacija te je također zadržana i kao dio WPA2 protokola.

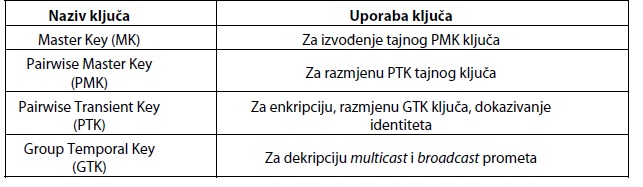

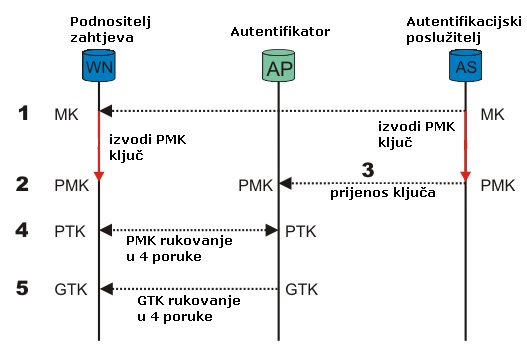

WPA2 autentikacija izvodi se dinamičkim protokolom koji uključuje razmjenu u četiri koraka, svi podaci potrebni da se jamči sigurnost kasnije komunikacije razmjenjuju se u četiri poruke. Nakon što se EAP autentifikacijom razmjeni PMK (eng. Pairwise Master Key) ključ, on se koristi za razmjenu PTK (eng. Pairwise Transient Key) ključeva koji se zatim mogu koristiti za enkripciju, dokazivanje posjedovanja PTK ključa te za distribuciju GTK (eng. Group Temporal Key) ključa. On se pak koristi za dekripciju tzv. „broadcast” i „multicast” prometa koji se šalje većem broju uređaja ili svim uređajima u mreži.

WPA i WPA2 protokoli mogu se koristiti na dva načina:

- 1. PSK (eng. Pre-Shared Key) – podrazumijeva prethodnu razmjenu ključeva između

pristupne točke i svih klijenata.

- 2. Enterprise – podrazumijeva zaseban ključ između pristupne točke i svakog klijenta.

--Dajana 10:24, 12. siječnja 2016. (CET)

Ranjivosti u WPA/WPA2 zaštiti

Najpraktičniji napadi su oni na PSK ključ. PSK pruža mogućnosti jednostavnijeg postavljanja sustava bez autentikacijskog poslužitelja. PSK je niz znakova od 256 bita ili riječ od 8 do 63 slova preko kojega se izračunava ključ. PSK ključ jednak je PMK ključu i izračunava se uz pomoć PBKDF2 metode PKCS#5 standarda koja za parametre uzima slijedeće vrijednosti: lozinka, SSID, SSID dužina, 4096, 256. Pri čemu je 4096 broj sažetaka, a 256 je dužina izlaza. Formula za izračun je definirana na sljedeći način:[7]

PTK se stvara iz PMK (Pairwise Master Key) korištenjem sigurnosnog rukovanja u 4 koraka. Sve informacije potrebne za njegovo izračunavanje se šalju nezaštićeno. Iz toga slijedi da snaga zaštite koju pruža WPA/WPA2 u PSK načinu rada leži na snazi samog ključa. Budući da se ključ izračunava na temelju nekoliko parametara koji ovise o pojedinoj pristupnoj točci i klijentu nije moguće stvoriti napad sa sažetcima već izračunatih lozinki. Napad na ključ je moguć isprobavanjem svih kombinacija, problem takvog procesa je trajanje i vrlo često praktična neizvedivost u zadovoljavajućim vremenskim okvirima. Kako bi se znatno ubrzao proces pogađanja lozinke potrebno je snimati promet između pristupne točke i klijenta koji uključuje uspostavljanje sigurne veze u četiri koraka. Točnije potrebno je imati prve dvije poruke toga postupka kako bi se moglo početi pogađati PSK vrijednost. U te dvije poruke kao što je već opisano se nalaze vrijednosti ANonce i SNonce na temelju kojega se može smanjiti područje rješenja za PSK. Ukoliko je PSK pogođen, iz MIC polja moguće je izračunati KCK.[7]

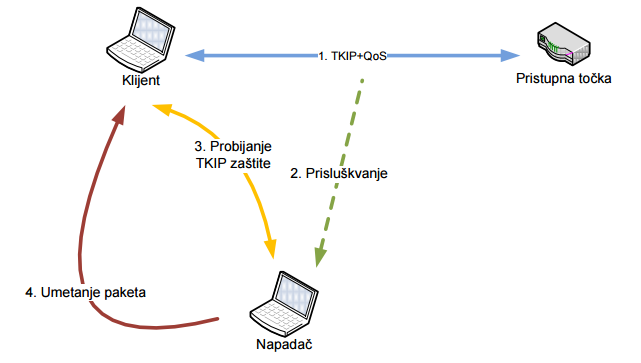

WPA TKIP ranjivost

U studenom 2008. godine otkriven je sigurnosni propust TKIP komponente. TKIP komponenta je korištena kako bi se osigurala kompatibilnost sa starijim mrežnim adapterima, odnosno mrežnom opremom koja je podržavala isključivo stariji WEP enkripcijski algoritam. Napadač može iskoristit ranjivost u TKIP protokolu za otkrivanje niza bitova kojima je kriptiran određeni paket. Napad je pritom moguće izvesti samo na kratkim porukama većinom poznatog sadržaja kao što su ARP (eng. Address Resolution Protocol) poruke za otkrivanje sklopovske adrese na temelju mrežne adrese uređaja. Posljedice uspješne zlouporabe mogu biti podmetanje lažnih ARP paketa ranjivom klijentu. Ova se ranjivost odnosi samo na WPA (ne i na WPA2) protokol.[3][7]

Kako bi napadač mogao iskoristiti ranjivost, pristupna točka mora ispunjavati nekoliko uvjeta:[7] Da bi napadač mogao izvesti aktivni napad na bežičnu mrežu zaštićenu WPA TKIP načinom rada, mrežna oprema mora ispunjavati sljedeće uvijete:[7]

- Najvažniji uvjet koji pristupna točka mora ispuniti je podržavanje višestruke struje (eng. multiple streams) podataka o kvaliteti usluge (QoS). Takav način praćenja QoS je uključen u IEEE 802.11e standardu kojeg implementira većina današnjih uređaja.

- IP adrese u napadanoj mreži moraju biti dobrim dijelom poznate napadaču

- Veliki interval između obnove privremenog ključa (npr. 3600 sekundi)

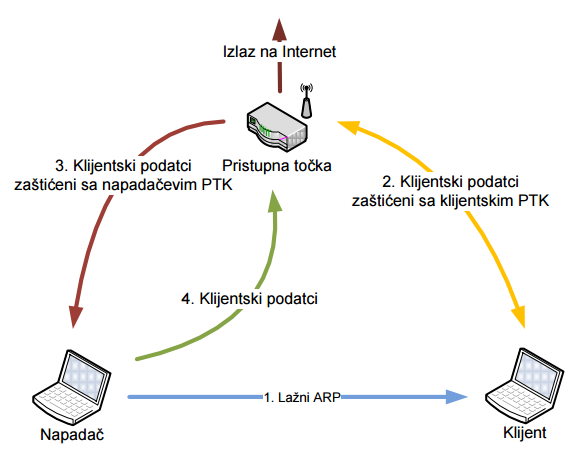

Rupa 196 (WPA2)

Do pojave propusta poznatog pod nazivom „Hole 196“ ili rupa 196 u WPA2 zaštiti nije bilo poznatih mogućnosti napada osim pogađanjem lozinke. Na Defcon konferenciji 2010. godine je predstavljena ranjivost i softver koji iskorištava tu ranjivost. Pronađena ranjivost omogućuje dekriptiranje komunikacije drugih korisnika napadaču koji se već nalazi u mreži. Kao što je već objašnjeno u prethodnim poglavljima u WPA2 zaštiti svaki korisnik ima svoj ključ za komunikaciju koji je stvoren na temelju zajedničkog ključa. Na taj način se štiti povjerljivost komunikacije svakog korisnika. No uz pojedinačne ključeve, svi klijenti dijele jedan zajednički grupni ključ, Group Temporal Key (GTK). GTK ključ je potreban kako bi klijentska računala mogla primiti višeodredišne i sveodredišne (eng. broadcast) poruke od pristupne točke. GTK je jednak za sve korisnike na jednom basic service set ID (BSSID). Svaka pristupna točka ima jedinstveni BSSID. Prema specifikaciji 802.11-2007 samo pristupna točka može slati pakete koji su zaštićeni GTK ključem.[7]

Napadačko računalo koje je već spojeno na pristupnu točku posjeduje GTK ključ sa kojim može stvoriti sveodredišni pakete i poslati ih drugim korisnicima mreže. Budući da pristupna točka samo šalje podatke ona će ignorirati paket, no ukoliko se kao izvorišna adresa postavi ona pristupne točke korisnička računala neće znati razliku i neće moći provjeriti da li se radi o lažiranom paketu ili ne.[7]

Ovakav propust omogućava napadaču da izvede napad lažiranim Address Resolution Protocol (ARP) paketom. Sam napad se provodi u nekoliko koraka:[7]

- Napadač šalje lažirani ARP paket. U lažiranom paketu se kao izlaz iz mreže postavi napadačko računalo, tako da sav odlazni promet prolazi preko napadačkog računala.

- Nakon što klijentska računala imaju krive zapise o relaciji MAC adresa i IP adresa, šalju svoje podatke napadačkom računalu preko pristupne točke. Promet od klijenta prema pristupnoj točci je zaštićen klijentskim PTK-om.

- Zatim pristupna točka preusmjeruje promet (zbog krivo zapisa o MAC adresama) napadaču. Pristupna točka dekriptira promet pomoću klijentskog PTK-a i ponovo zaštićuje sa napadačkim PTK-om.

- Sada napadač može pročitati sav promet klijenta. Kako klijent ne bi zamijetio napad, napadač prosljeđuje klijentski promet na pravu lokaciju

Budući da napadač nakon uspješno provedenog napada ima pristup prometu svih klijenata može snimati njihov promet kako bi došao do povjerljivih informacija poput korisničkih imena i lozinki, brojeva kreditnih kartica i slično. Također napadač može izvršiti napad uskraćivanjem usluge (eng. DoS) ili umetnuti maliciozni softver.[7]

--NinoZvorc 14:08, 16. siječnja 2016. (CET)

Wi-Fi Alliance

Wi-Fi Alliance je globalno neprofitno udruženje tvrtki kojima je cilj unaprjeđenje i promicanje Wi-Fi tehnologije na tržištu. Udruženje je osnovano 1991. godine, a danas broji preko 600 članova u više desetaka zemalja. Wi-Fi Alliance razvija i provodi provjere kvalitete proizvoda koji primjenjuju IEEE 802.11 standard. Svrha takvih provjera je osigurati kvalitetu proizvoda koji korisnicima omogućuju korištenje bežičnih lokalnih mreža.[1][3]

U okviru Wi-Fi Alliance udruženja provodi se nekoliko obaveznih i proizvoljnih certifikacijskih programa. Obavezni uključuju:[3]

- provjeru zadovoljavanja IEEE specifikacija 802.11a, 802.11b, 802.11g u jednostrukom ili dvostrukom načinu rada (802.11b i 802.11g) te u višepojasnom načinu rada (2.4GHz and 5GHz),

- provjeru zadovoljavanja sigurnosnih protokola WPA (eng. Wi-Fi Protected Access) i WPA2 (eng. Wi-Fi Protected Access 2) za osobne i poslovne korisnike te

- provjeru EAP (eng. Extensible Authentication Protocol) protokola za provjeru identiteta mrežnih uređaja.

Wi-Fi CERTIFIED ™ je međunarodno priznati certifikat odobrenja za proizvode koji ukazuju da su upoznati sa industrijskim standardima te da su složili standarde za interoperabilnost , sigurnost i raspon primjene određenih protokola. Također certifikat ukazuje da su proizvodi podvrgnuti rigoroznim testiranjima od strane jednog od neovisnih laboratorija ovlaštenih od strane Wi-Fi Allianca. Kada proizvod uspješno prođe testiranje , proizvođač ili dobavljač odobrava pravo na korištenje Wi-Fi Certifikata.[1]

--NinoZvorc 12:06, 12. siječnja 2016. (CET)

Ranjivosti i metode napada

Općenito, napadi na bežične mreže spadaju u četiri osnovne kategorije: pasivni napadi, aktivni napadi, čovjek-u-sredini napad i ometanje. [4] Pasivni napad događa se kada netko prisluškuje mrežni promet. Ako napadač stekne dovoljno informacija u pasivnom napadu tada on može napraviti aktivni napad kao što je uvođenje zlonamjernih napada, krađe i DoS napada. Ometanje napada je posebna vrsta DoS napada specifičan za bežične mreže. Postoje slučajevi kada to ometanje nije zlobno. Namjerno ometanje događa se kada napadač analizira spektar koji koriste bežične mreže, a zatim prenosi snažan signal te ometa komunikaciju na otkrivenim frekvencijama. Ipak ova vrsta napada nije vrlo česta jer je skupi hardver koji može pokrenuti ometanje. Čovjek u sredini napad je u nastavku detaljno opisan.

--Anabel 16:02, 12. siječnja 2016. (CET)

Ljudska pogreška

Pojedinac bez razumijevanja mreža može lako postaviti ranjivu mrežu, ali također i administratori sustava ukoliko ne razumiju sve detalje implementacije bežične mreže mogu pogriješiti. U svakom sustavu, ljudske komponente znaju biti najslabija karika pa tako ni bežično umrežavanje nije iznimka. Svaka organizacija treba odrediti stroga pravila i procedure vezane uz bežične mreže te unutar tvrtke publicirati dokument. To može biti vrlo problematično u toj mreži te imovina može biti ugrožena. Tvrtka treba osigurati da su administratori sustava dobro upućeni u računalne i mrežne sigurnosti.

--Dajana 15:37, 17. siječnja 2016. (CET)

Nepoznate pristupne točke

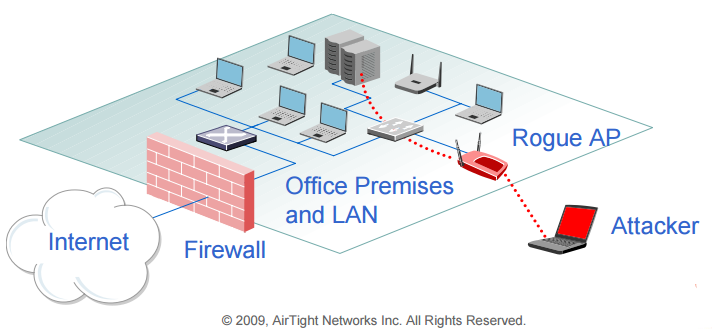

Nepoznata pristupna točka (eng. Rogue Access Point) je slobodna neovlaštena pristupna točka koja je spojena odnosno zakačena na neku lokalnu mrežu. Najčeće su to lokalne mreže nekih poduzeća, kompanija i sl. Nepoznate pristupne točke veoma su opasne za poduzeća jer je pomoću njih jednostavno ući u njihovu lokalnu mrežu i pristupit povjerljivim informacijama. U većini slučajeva nepoznate pristupne točke postavljaju zlonamjerni zaposlenici a ponekad i slučajno neznajući šta rade. Kroz godine Wi-Fi pristupne točke se moderniziraju i postoju sve manje i praktičnije, upravo zbog toga rizik umetanja nepoznate pristupne točke u lokalnu mrežu raste. Procjenjuje se da gotovo 20% kompanija u svojoj mreži ima takvu vrstu pristupne točake. Na sljedećoj slici nalazi se prikaz nepoznate pristupne točke u lokalnoj mreži.[9]

Već smo spomenuli zašto su nepoznate pristupne točke opasne za kompaniju no postoji podosta napada koji se mogu izvršiti uz pomoć njih. Npr: [9]

- Napadi na lokalnu mrežnu infrastrukturu

- Trovanje komunikacijskog protokola ARP (engl. Address Resolution Protocol),

- DHCP, STP, DoS napadi

- Mapiranje mreže za buduće ciljanje napade

- Skeniranje hostova na mreži za buduće ciljanje napade

- Napad čovjeka u sredini (Man-In-Middle) i prisluškivanje prometa na lokalnoj mreži

Kako se zaštiti od nepoznate pristupne točke?

Ako kopanija ima konfiguriran firewall on neće pomoći kod zaštite jer firewall radi samo za promet između lokalne mreže i interneta što se moze vidjeti i na slici. On ne prepoznaje nepoznate pristupne točke, također nema uvid u promet koji ide pe nepoznate pristupne točke. Neće vam pomoći ni WPA2 zaštita jer ne upravljate tom pristupnom točkom, čak ni neznate dali se nalazi u vašoj kompaniji. Čak ni bilo kakav antivirus neće otkriti nepoznatu pristupnu točku.

Stoga su izumljeni Wireless intrusion prevention system (WIPS) uređaji točnije senzori koji pronalaze nepoznate pristupne točke. Takvi uređaji rade 0-24 i pretražuju nepoznate pristupne točke. Kad ih pronađu blokiraju ih i uklanjaju sa lokalne mreže. Više o WIPS-u možete pročitati na Wireless intrusion prevention system Wiki. A na sljedećoj slici možete vidjeti primjer takvih uređaja.

--NinoZvorc 16:45, 16. siječnja 2016. (CET)

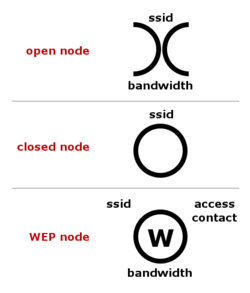

Warchalking

"WarChalking" je engleska složenica koja je sastavljena od riječi war (rat) i riječi chalking (obilježavanje) te označava fizičko obilježavanje WLAN mreže sa kredom ili nekim drugim sredstvom za pisanje na okolnoj infrastruturi (zidovima zgrada ili na asfaltu) od osobe koja se zove "WarWalker"-a. Oznake warchalkinga znače da je negdje u blizini nekakva tvrtka koja svoj bežični pristup internetu nije zaštitila od neovlaštenih upada pa se na njenu mrežu može neometano pristupati. Osnivač ove metode je Matt Jones iz London-a.

U WarChalking-u se upotrebljava tipičan stil pisanja, odnosno vizualni jezik simbola. U znaku odnosno simbolu vidljive su sljedeće informacije: ime mreže (SSID), vrsta mreže (otvorena, zatvorena), evenutalno WEP lozinka, i brzina veze.

--Dajana 14:57, 17. siječnja 2016. (CET)

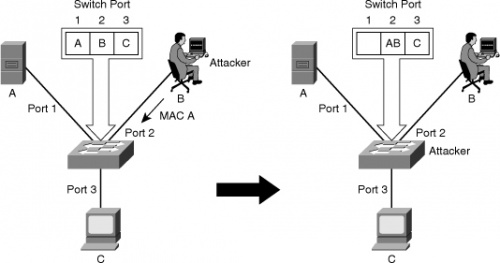

MAC Address Spoofing

Media Access Control (MAC) adresa je kao osobni identifikacijski broj za provjeru identiteta ovlaštenih korisnika na bežičnoj mreži. Postojeći standardi za šifriranje nisu sigurni. Napadač može sakupiti ovlaštene MAC adrese i napraviti štetu. Postoje mnogi razlozi zašto bi se željelo provaliti nečiju MAC adresu.

Firewall može biti postavljen da prihvaća promet iz neke određene MAC adrese na određeno vrijeme. Administrator može generirati MAC adrese koje će se izmjenjivati svaki određeni broj dana. Korisnik tada može postaviti svoju MAC adresu unutar nekog vremenskog okvira za slanje paketa.

Ako se i koristi kriptiranje ili VPN (Virtual Private Network) do MAC adresa se uvijek može doći. Uz alat kao što je Kismet (postoje i drugi alati) napadač uvijek može doći do MAC adresu ovlaštenog korisnika. Tada napadač može promijeniti svoju MAC adresu s važećom korisnikovom MAC adresom. Napadač tako može zaobići MAC filtriranje.

MAC filtriranjem omogućavamo pristup WAP-u na temelju navođenja popisa MAC adresa koje imaju dozvolu pristupa tako da sva druga računala čije MAC adrese nisu na tom popisu neće moći pristupiti.

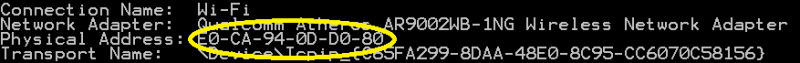

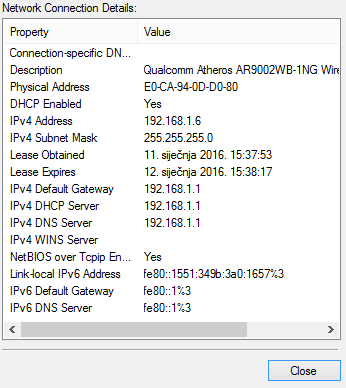

Kako pronaći svoju MAC adresu?

1) Otvoriti command prompt na računalu

2) Upisati ipconfig /all ili getmac /v /fo list

3)

ili...

Control Panel\Network and Internet\Network Connections pa desni klik na Wi-Fi -> odaberemo Status -> odaberemo Details i vidimo istu adresu kao i na slici gore

Kako postaviti MAC filtriranje?

Upišemo u preglednik 192.168.1.1. -> Prijavimo se -> odaberemo karticu Wireless -> te karticu MAC Filter

U kartici MAC Filter dodajemo ili mičemo MAC adrese.

--Anabel 14:08, 7. siječnja 2016. (CET)

Lažna pristupna točka

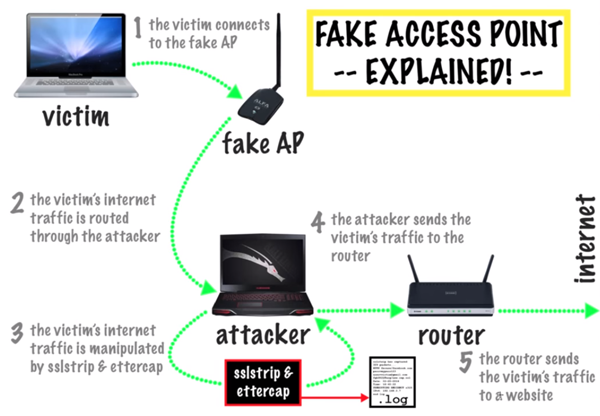

Lažna pristupna točka (eng. Fake Access Point) može biti veoma opasna za korisnika jer prisluškuje kompletan njegov promet. Najčešće su to otvorene (javne) Wi-Fi pristupne točke stoga postoji mogučnost da se iza takvih pristupnih točaka mogu nalaziti potencijali napadači. Tijek takvog napada je sljedeći i prikazan je na slici niže:

- Korisnik se spoji na lažnu pristupnu točku a da toga nije ni svjestan.

- Sav korisnikov mrežni promet prosljeđuje se do napadača

- Napadač tada može manipulirati sa mrežnim prometom: mjenjati pakete, vidjeti povjerljive podatke (lozinke, račune) itd.

- Napadač prosljeđuje podatke do rutera na koji je on spojen

- A ruter to prosljeđuje do traženih web stranica koje na kraju kroz istu rutu vraćaju odgovor

Korisnik nije ni primjetio da je napadnut jer se na njegovom računalu sve normalno odvija. Stoga pripaziti i razmislite hoćete li se spojiti sljedeći put na neku nepoznatu Wi-Fi pristupnu točku.

Video tutorijal kreiranja lažne pristupne točke možete pogledati na sljdećem linku: https://www.youtube.com/watch?v=HePt2J4uSno

--NinoZvorc 09:49, 18. siječnja 2016. (CET)

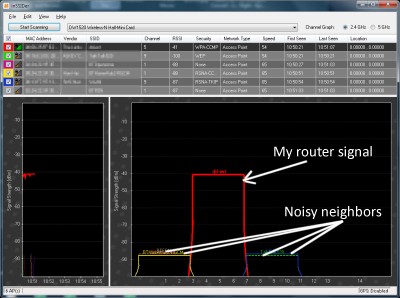

Bučni susjedi

Blizina drugih bežičnih mreža i opreme s vlastitom je od najveće važnosti jer to može biti uzrok šuma u vlastitoj mreži. Budući da radio valovi prolaze kroz zrak, neželjeni radio signali mogu lutati u našu domenu iz vanjskih izvora, kao što su bežični telefoni i sl. Ova buka ili smetnje mogu imati drastičan utjecaj na performanse mreže i pouzdanost.

--Dajana 09:40, 18. siječnja 2016. (CET)

Nepropisan dizajn

Neispravane ili nepoznate granice predstavljaju još jednu mogućnost za pogrešku nepropisanog dizajna. Bežične mrežne kartice (Network Interface Cards- NIC) i usmjerivači dolaze s različitim antenama. Neki antene emitira u jednom smjeru (broadcast in a single direction), budući da nisu lako prilagodljivi okolini, sigurno će pomoći suziti granice. Prava opasnost dolazi kod antena koje emitiraju u svim smjerovima (omni-directional antennas that broadcast in all directions) jer one pružaju jednostavan pristup na bežičnu mrežu. Nesiguran hardware, nekvalificirani administratori sustava i pokrivenost granica koje su izvan kontrole čine ključne karakteristike nepropisanog dizajna bežične mreže.

--Dajana 15:51, 17. siječnja 2016. (CET)

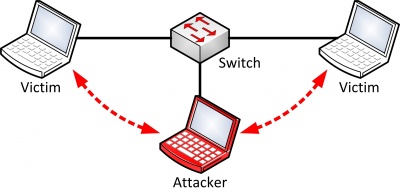

Čovjek u sredini

Neka osoba često iz zlonamjernih namjera presreće poruku između dva entiteta koja komuniciraju. Napadač tako može promijeniti sadržaj poruke ili pak poslati neizmijenjenu poruku kao da tu poruku nije nikad pročitao. Ova metoda se često koristila u ratu gdje su napadači mijenjali često sadržaj poruke. Naravno, to nije bilo baš jednostavno jer su poruke bile šifrirane pa je trebalo prvo poruke dešifrirati.

Postoje 3 opcije koje možemo učiniti kada presrećemo poruku:

- Mijenjamo poruku i tada šaljemo primatelju poruku s lažnim informacijama

- Poruka blokiramo i sprječavamo da dalje putuje

- Poruka je jednostavno pročitamo i šaljemo na put bez znanja primatelja

Alat koji se može koristiti za ovu vrstu napada je Airjack. Ovaj napad je lako provesti, ali ga je skupo otkriti.

Ako napadač zna SSID mreže i rougue pristupne točke može mnogo toga saznati o bežičnoj mreži. Korisnici često nemaju načina na koji mogu saznati da je su spojeni na neovlaštenu pristupnu točku.

--Anabel 11:12, 9. siječnja 2016. (CET)

Alati

Aircrack-ng

Slika: Logo Aircrack-ng (Izvor: Aircrack-ng(aircrack-ng.org))

Aircrack-ng za sebe veli da je kompletan paket alata za procjenu sigurnosti Wi-Fi mreže. On se bavi i proučava razna područja Wi-Fi sigurnosti, kao što:[12]

- Monitoring - hvatanje paketa te exportiranje dohvaćenih podataka u tekstualne datoteke za daljnje analiziranje i obradu podataka

- Napadi - izvodi različite napade kao naprimjer: Replay napade, lažne pristupne točke i napade umetanjem paketa.

- Testiranje - vrši provjeru WiFi kartice i sposobnosti pojedinih drivera (snimanje i injekcije).

- Probijanje zaštite: također pomoću Aircracka moguće je probiti WEP i WPA PSK (WPA 1 i 2) zaštitu.

Svi alati su alati naredbenog retka (eng. command line) i izvode teška skriptiranja. Mnogi grafički programi u namjeni slični Aircrack-ng koriste upravo njhove značajke da bi olakšali rad programa. Aircrack-ng primarno je napraljen i radi za Linux distribucije, ali mogu ga pokrenut i ostali opreacijski sustavi kao što su: Windows, OS X, FreeBSD, OpenBSD, NetBSD itd.[12]

Alati u Aircrack-ng paketu:[13]

- airbase-ng - Multi-purpose tool aimed at attacking clients as opposed to the Access Point (AP) itself.

- aircrack-ng - 802.11 WEP and WPA/WPA2-PSK key cracking program.

- airdecap-ng - Decrypt WEP/WPA/WPA2 capture files.

- airdecloak-ng - Remove WEP Cloaking™ from a packet capture file.

- airdrop-ng - A rule based wireless deauthication tool.

- aireplay-ng - Inject and replay wireless frames.

- airgraph-ng - Graph wireless networks.

- airmon-ng - Enable and disable monitor mode on wireless interfaces.

- airodump-ng - Capture raw 802.11 frames.

- airolib-ng - Precompute WPA/WPA2 passphrases in a database to use it later with aircrack-ng.

- airserv-ng - Wireless card TCP/IP server which allows multiple application to use a wireless card.

- airtun-ng - Virtual tunnel interface creator.

- packetforge-ng - Create various type of encrypted packets that can be used for injection.

--NinoZvorc 13:50, 17. siječnja 2016. (CET)

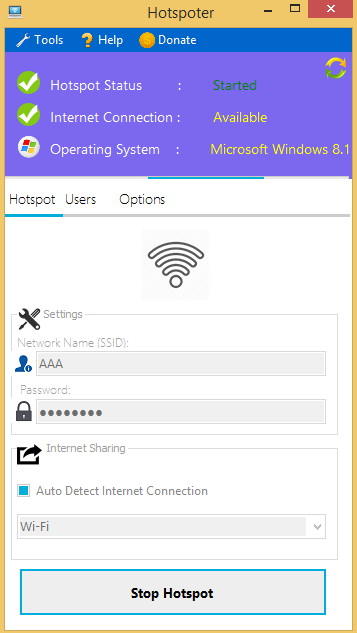

Airsnarf i Hotspoter

Airsnarf je alat koji oponaša legitimnu pristupnu točku. Dizajniran je da pokaže kako nepoznata pristupna točka (rogue AP) krade korisnička imena i lozinke iz javnog WiFi hotspota. Hotspot je područje, kao što je kafić, restoran ili javni park koji nudi bežični pristup internetu.

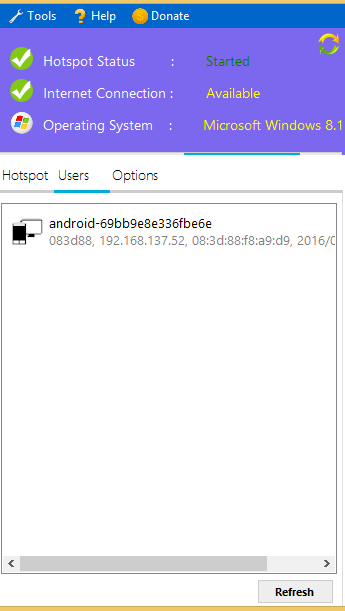

Hotspoter je alat za stvaranje besplatnog WiFi Hotspot-a. Može pretvoriti računalo ili laptop u WiFi ruter i podijeliti internet s pametnim uređajem. Na slici je prikazano da je dodan Hotspot (odabrala sam neko ime i proizvoljnu lozinku) i nakon toga možemo vidjeti u drugoj kartici korisnike koji su se spojili. Može djelovati i kao WiFi pojačalo signala.

Slika 17. Prikaz Hotspoter sučelja

Slika 18. Prikaz spojenog korisnika

--Anabel 14:39, 17. siječnja 2016. (CET)

Kismet

Kismet je klasičan 802,11 WEP / WPA alat za napad. Dizajniran je za hvatanje paketa podataka u svrhu otkrivanja, analize i ometanje skrivenih bežičnih mreža. Izgrađen je na klijent / poslužitelj arhitekturi i dostupan je za Windows, OSX, Linux i BSD platformi. Koristi se za 802.11b, 802.11g, 802.11a, 802.11n njuškanje.

--Anabel 11:57, 9. siječnja 2016. (CET)

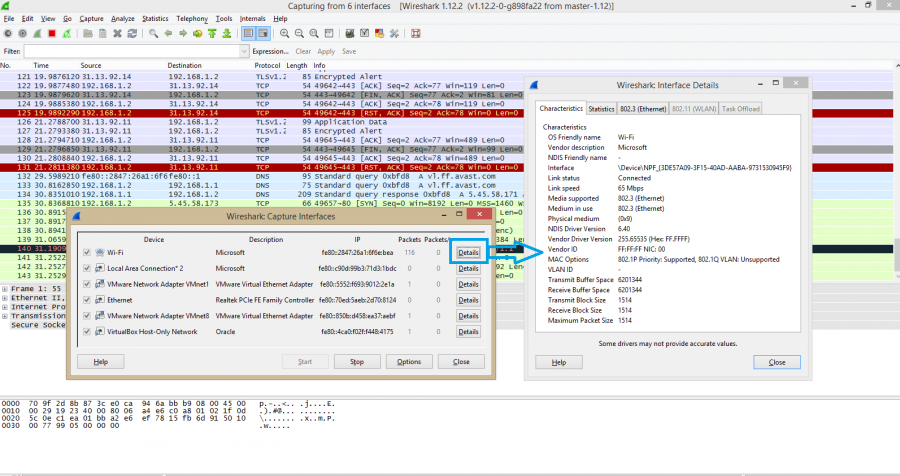

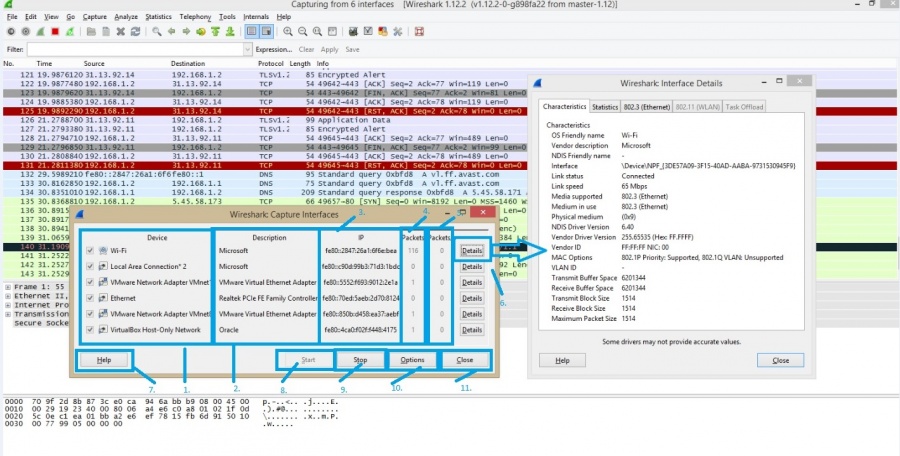

WireShark

Wireshark je besplatni i open source programski alat koji se koristi za analizu mrežnih paketa, hvata podatke koji u paketima putuju mrežom i prikazuje ih na detaljni način. Wireshark je tzv. „cross-platform“ mrežni alat. Može raditi na različitim platformama: Microsoft Windows, a također je podržan i na različitim Unix operacijskim sustavima među kojima su Linux, Mac OS X, BSD i Solaris.

Neki od primjera korištenja ovog alata su: hvatanje trenutnih mrežnih paketa na određenom mrežnom sučelju, detaljna analiza sadržaja uhvaćenih mrežnih paketa, pretraživanje uhvaćenih mrežnih paketa po određenim kriterijima, filtriranje mrežnih paketa po određenom kriteriju, kreiranje statistika o uhvaćenim mrežnim paketima.

Meni omogućuje različite opcije:

- File – pruža mogućnosti otvaranja i spajanja različitih datoteka te spremanja, ispisa i izvoženja kompletnih ili dijelova uhvaćenih paketa odnosno datoteka.

- Edit – pruža mogućnosti traženja paketa, njihovog referenciranja i vremenskog označavanja. Omogućuje i podešavanje konfiguracije programa i postavljanje vlastitih preferenci u programu.

- View – omogućuje kontrolu prikaza uhvaćenih paketa

- Go – pruža opciju pozicioniranja na određeni paket

- Capture – pruža mogućnosti pokretanja i zaustavljanja hvatanja paketa te podešavanja filtriranja paketa koji se hvataju

- Analyze – pruža mogućnosti prikaznih filtara, omogućavanje odnosno onemogućavanje analize protokola te konfiguriranje korisničkih dekodiranja uhvaćenih paketa i praćenje TCP protoka.

- Statistics – omogućuje prikaz raznih statistika o uhvaćenim paketima te prikaz protokolarne hijerarhije

- Telephony – pruža mogućnosti prikaza raznih statistika vezanih uz telefoniju.

- Internals – pruža informacije o unutrašnjim funkcioniranjima samog Wireshark alata

- Help – pruža korisniku pomoć pri korištenju alata

1. Popis raspoloživih / vidljivih sučelja

2. Opis raspoloživih / vidljivih sučelja

3. IP adresa raspoloživih / vidljivih sučelja

4. Broj paketa uhvaćenih po sučelju

5. Broj paketa uhvaćenih po sučelju u zadnjoj sekundi

6. Tipka za pregled detalja sučelja

7. Tipka za pomoć pri korištenju alata

8. Tipka za započinjanje hvatanja paketa

9. Tipka za završavanje hvatanja paketa

10. Tipka za podešavanje opcija vezanih uz hvatanje paketa

11. Tipka za zatvoriti prozor s listom sučelja

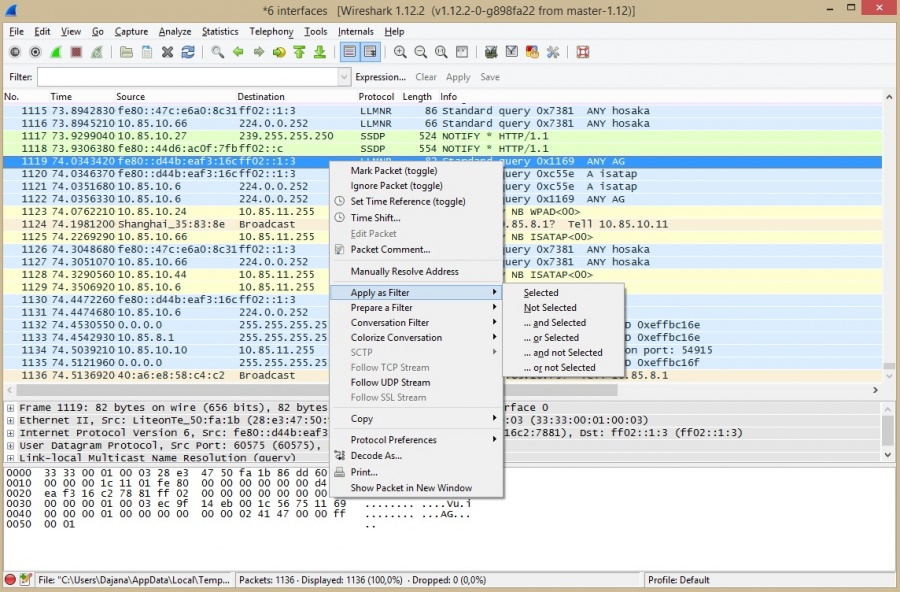

Desnim klikom na element liste paketa ili na ime stupca u prikazu uhvaćenih paketa nude se dodatne opcije za rad s paketima.

Wireshark također omogućuje detekciju prisutnosti zloćudnih programa tako da se koristi za detekciju IP adrese s kojom zloćudni program želi komunicirati te identifikaciju podataka koje zloćudni program odašilje. Detekcija IP adrese može izuzetno pomoći pri identifikaciji autora zloćudnog programa, a identifikacija podataka je od velike važnosti pri određivanju djelovanja zloćudnog programa.

--Dajana 14:19, 17. siječnja 2016. (CET)

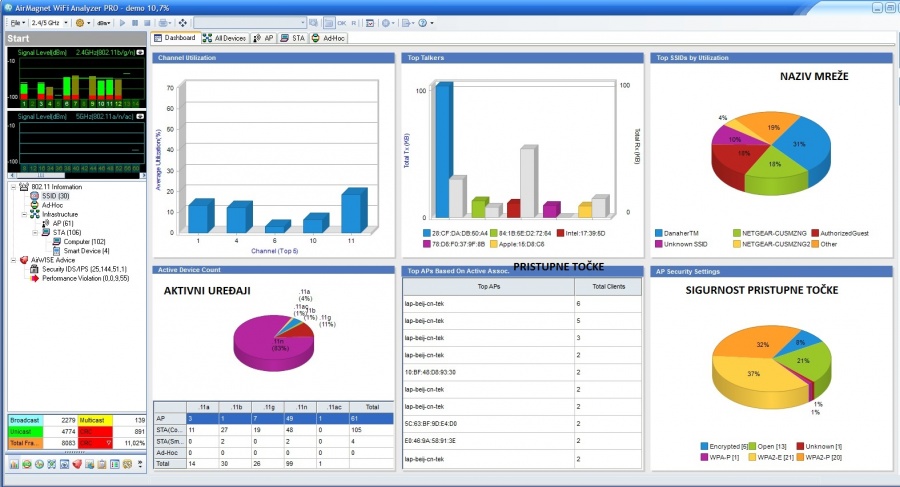

AirMagnet WiFi Analyzer

AirMagnet WiFi Analyzer je industrijski standardni alat za rješavanje problema WiFi mreže u nekom poduzeću. AirMagnet WiFi Analyzer pomaže IT osoblju brzo riješiti probleme krajnjeg korisnika tako da automatski detektira WiFi signal, sigurnosne prijetnje i ranjivosti bežične mreže. Omogućuje menadžerima jednostavno testiranje i dijagnosticiranje desetke uobičajenih problema bežičnih performansi mreže, uključujući pitanja propusnosti, WiFi povezivosti i sl. AirMagnet WiFi Analyzer također uključuje ploču koja pruža trenutačnu snimku na cjelokupni pregled bežične mreže i pomaže korisnicima da se usredotoče na dijelove koji trebaju hitnu pozornost kako bi se osigurala maksimalna sigurnost bežične mreže i njenih performansi. Sa službene web stranice moguće je preuzeti AirMagnet WiFi Analyzer pro Demo verziju koja traje 15 dana.

--Dajana 10:27, 18. siječnja 2016. (CET)

AirJack

AirJack (nazvan još i wlan-jack, essid-jack, monkey-jack i kracker-jack) je alat koji je vrlo koristan u ubacivanju krivotvorenih paketa. Ovaj alat se može koristiti za napad "Čovjek u sredini", kao što smo već prije bili spomenuli, te za DoS napade. Njegova mogućnost je uvođenje paketa u mrežu.

--Anabel 12:10, 9. siječnja 2016. (CET)

NetStumbler

NetStumbler alat je jadan od najpoznatijih Windows alata koji pronalaze otvorene bežične pristupne točke. Ne radi na Windows 7 i Windows 8.1. operacijskom sustavu pa je zamijenjen alatom inSSIDer koji je u nastavku opisan.

--Anabel 13:50, 17. siječnja 2016. (CET)

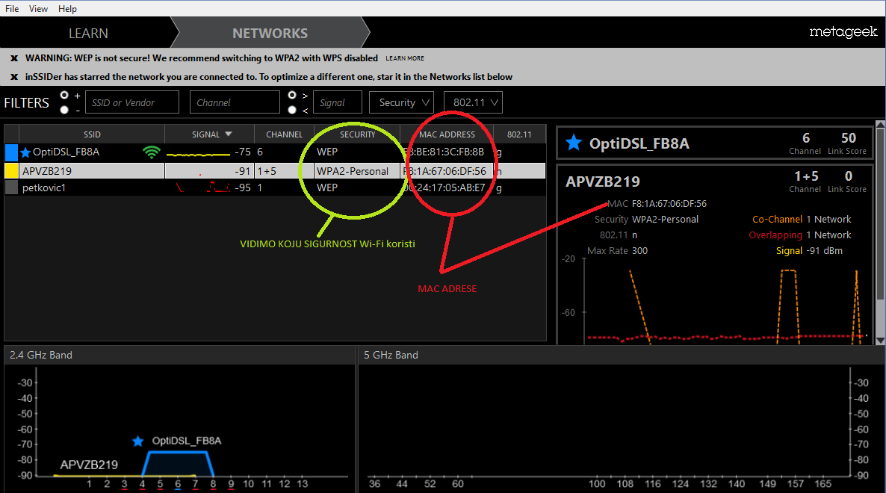

inSSIDer

inSSIDer je osmišljen kako bi prevladao ograničenja NetStumbler alata koji ne radi dobro na 64-bitnom sustavu Windows i Windows Visti. inSSIDer dolazi u dvije verzije: inSSIDer 4 (Windows i Mac OS X), home-use Wi-Fi skener i inSSIDer Ured (Windows i na Beta za OS X), koji dodaje dodatnu snagu za rješavanje problema poput RF analize spektra, stručne analize.

inSSIDer će:

- pronaći otvorene bežične pristupne točke

- pratiti jačinu signala tijekom vremena

- pomoći odabrati najbolji kanal

- provjeriti minimalnu i maksimalnu brzinu prijenosa podataka

Zašto ga koristiti?

- Koje sobe imaju dobru Wi-Fi pokrivenost, a koje ne?

- Je li odabran najbolji kanal za dobru pokrivenost?

- Što drugi uređaji prenose u mom okruženju, smetaju li mi oni? [5]

inSSIDer is like a Swiss Army Knife for Wi‑Fi troubleshooting. -Pete Balkus, VP of Prod Development, IT, & Operations at XOS Digital

Možemo odabrati između 2,4GHz i 5GHz kanala, ali je 2,4 GHz zadano jer mnogo kanala nema pristup 5GHz.

--Anabel 12:23, 12. siječnja 2016. (CET)

Sigurnost 'Kućne mreže'

Zašto je važna sigurnost 'Kućne mreže'(eng. Home Network)? Pa iz istog razloga kao i za kompanije. Koristi li se kućna mreža koja je loše konfiguirana odnosno drugim riječima koja je nesigurna, svatko u okolici može koristiti i zloupotrebljavati takvu kućnu mrežu. Mogu jenostavno špijunirati odnosno špijunirati promet te tako ukrasti povjerljive podatke (lonzike, brojeve kreditnih kartica itd.). Također u nekim slučajevima napadač može ući u kućnu mrežu te imati pristup podacima koji se nalaze na računalima odnosno tvrdim diskovima i sl. Stoga je veoma bitno zaštititi vlastitu kućnu mrežu, a evo i nekoliko savjeta kako se pravilno zaštititi:[16]

- Promjenite ime svog ruter-a (SSID) - početni SSID (service set identifier) zadaje proizvođač, ako se ne promjeni dajete do znanja napadaču kako ruter nije ručno postavljen te da postoji mogućnost pronalaženja sigurnosnih propusta na ostalim razinama.

- Promijenite korisničko ime i lozinku - korisničko ime i lozinka za administrativni pristup router-u tvornički su podešeni na osnovnu lozinku oblika user/admin/. Pobrinite se da lozinka bude dovoljno dugačka.

- Koristite WPA2-PSK sa AES enkripcijom - to je jedna on najboljih zaštita kućnih mreža mnogo je bolja od WPA i WEP oblika

- Koristite vatrozid (firewall) - vatrozit pomaže tako što provjerava pristigle podatke putem interneta ili mreže, a zatim, ovisno o postavkama, odbacuje ili propušta do računala. Vatrozid može poboljšati zaštitu računala od hakera ili zlonamjernih programa (kao što su crvi) koji računalu pokušavaju pristupiti putem mreže ili interneta. Vatrozid također može spriječiti računalo da drugim računalima pošalje zlonamjerne programe.

- Koristite MAC filter (Whitelist) - svi uređaji čije MAC adrese niste upisali u postavke router-a neće imati pristup mreži.

--NinoZvorc 22:48, 17. siječnja 2016. (CET)

Prednosti i nedostataci bežičnih mreža

Mogućnost bežičnog povezivanja je odlična. Neke od prednosti su pokretljivost - čitav stan ili kuća mogu biti jedna mreža, fleksibilnost - nema utičnica, niski toroškovi - širenjem bežičnih mreža oprema postaje sve dostupnija i jeftinija te "čistoća"- nema žica i kablova koji mogu smetati. [15] Nismo više ograničeni kablovima, no s bežičnim povezivanjem dolaze i rizici. Kod žičanih mreža se pristup mogao ograničiti fizički dok je kod bežičnih mnogo teža kontrola korisnika.

S vremenom su neki dobri alati kao što je Airsnort dali mogućnost da se probije mreža u vrlo kratkom roku. Ti alati su tek polovica posla. Druga polovica posla je znanje o bežičnim pristupnim točkama (WAP). Mnogo ljudi nema zaštićeni WAP, nemaju enkripciju. Jedan od nedostataka je i pouzdanost wireless sustava jer su oni podložni smetnjama i ostalim poremećajima zbog prijenosa signala putem radio valova. Mnogo ljudi nema ni omogućeno MAC filtriranje što predstavlja dodatni rizik za korisnika. Tako neovlašteni korisnici ili napadači mogu neovlašteno ući u sustav.

--Anabel 15:59, 17. siječnja 2016. (CET)

Zaključak

Bežične lokalne mreže sve se češće koriste. Za zaštitu komunikacije u WLAN mreži osmišljeno je nekoliko protokola, prvo WEP protokol, za koji je kasnije pokazano da je nesiguran pa su zbog toga kasnije razvijeni protokoli WPA i WPA2. WPA posjeduje neke slabosti, a WPA2 je danas najbolji sustav zaštite bežičnih mrežazato što uključuje autentifikaciju mrežnih uređaja, kriptiranje podataka koji se šalju mrežom i zaštitu integriteta poruka koje se šalju. Razmatranjem postojećih opasnosti od upada u bežičnu mrežu i štete koju joj je moguće nanijeti kao npr. krađa podataka i stvaranje velike količine prometa, dolazi se do zaključka da svaki takav sustav treba zaštiti, a pri odabiru zaštite WPA2 se nameće kao dovoljno kvalitetno rješenje za zaštitu podataka koji se razmjenjuju putem bežičnih mreža.

--Dajana 09:42, 18. siječnja 2016. (CET)

Literatura

- Wi-Fi Alliance: https://www.wi-fi.org/who-we-are, dostupno 12.1.2016.

- WPA detaljno http://www.windowsecurity.com/articles-tutorials/Wireless_Security/80211i-WPA-RSN-Wi-Fi-Security.html, dostupno 12.1.2016.

- CARNet CERT: WPA2 zastita, http://www.cert.hr/sites/default/files/CCERT-PUBDOC-2009-06-267.pdf, dostupno 12.1.2016.

- Windows security http://www.windowsecurity.com/articles-tutorials/Wireless_Security/Wireless_Attacks_Primer.html, dostupno 12.1.2016.

- inSSIDer, http://www.inssider.com/, dostupno 12.1.2016.

- Wikipedia: Wi-Fi https://bs.wikipedia.org/wiki/Wi-Fi dostupno 12.1.2016.

- CARNet CERT: Pregled sigurnosti bežičnih mreža, http://www.cert.hr/sites/default/files/NCERT-PUBDOC-2010-12-001_0.pdf dostupno 12.1.2016.

- Wikipedia: WEP https://en.wikipedia.org/wiki/Wired_Equivalent_Privacy dostupno 13.1.2016.

- All You Wanted to Know About WiFi Rogue Access Points http://www.rogueap.com/rogue-ap-docs/RogueAP-FAQ.pdf dostupno 16.1.2016.

- Wireless tools http://sectools.org/tag/wireless/ dostupno 17.1.2016.

- WiFi-security-lack-Part1 http://www.windowsecurity.com/articles-tutorials/Wireless_Security/WiFi-security-lack-Part1.html dostupno 17.1.2016.

- WiFi-security-lack-Part2 http://www.windowsecurity.com/articles-tutorials/Wireless_Security/WiFi-security-lack-Part2.html dostupno 17.1.2016.

- Aircrack-ng : http://www.aircrack-ng.org dostupno 17.1.2016.

- Aircrack-ng dokumentacija: http://www.aircrack-ng.org/documentation.html dostupno 17.1.2016.

- Prednosti i nedostaci bežičnih mreža http://www.tsrb.hr/new/downloads/racunalstvo/mreze/4razredi/1.pps dostupno 17.1.2016.

- Wireshark: https://www.wireshark.org/ dostupno 17.1.2016.

- Wireless Network Security For The Home:http://www.windowsecurity.com/articles-tutorials/Wireless_Security/Wireless-Network-Security-Home.html dostupno 17.1.2016.

- Understanding Wireless attacks & detection https://www.sans.org/reading-room/whitepapers/detection/understanding-wireless-attacks-detection-1633 dostupno 17.1.2016.

- AirMagnet WiFi Analyzer: http://www.flukenetworks.com/enterprise-network/wireless-network/AirMagnet-WiFi-Analyzer dostupno 17.1.2016.

- Chris Haralson: Fake Access Point https://www.youtube.com/watch?v=HePt2J4uSno dostupno 17.1.2016.