Zaštita i forenzika digitalnih fotografija

Sadržaj |

Uvod

Fotografije se odavno koriste i prihvaćene su kao jedan od najvjernijih dokaznih materijala. Kako je danas najraširenija upotreba onih digitalnih, a digitalni mediji su postali zastupljeni u svim područjima ljudskog života, bilo u privatne ili poslovne svrhe, važno je istražiti koliko su te digitalne fotografije vjerodostojne i do koje se mjere njima može manipulirati.

Dostupnost komercijalog i besplatnog softvera danas je vrlo velika, te je time postalo lako izmijeniti izvorne podatke i manipulirati digitalnom fotografijom bez očitih tragova manipulacije. Tako sve češće dolazi do situacije kada se ne može sa sigurnošću potvrditi integritet i autentičnost određenih digitalnih fotografija.

Također, procesom steganografije možemo pohraniti tajne poruke unutar neke fotografije, i to tako da nitko osim pošiljatelja i primatelja ne bude svjestan da ta poruka uopće postoji. Ova metoda ima veliku prednost u tome što, za razliku od kriptografije, ne privlači pažnju na sebe te time ne pobuđuje gotovo nikakve sumnje i ima male šanse da će ju neka treća osoba otkriti.

--Sandra.stipan 21:46, 10. lipnja 2013. (CEST)

Metode manipuliranja digitalnim fotografijama

Za provjeru autentičnosti fotografije, moguće je koristiti određene metode kojima možemo otkriti jesu li na fotografiji rađene određene manipulacije koje dijelimo na 2 osnovne vrste:

- Manipulacija metapodacima – mijenjanje ili brisanje podataka pohranjenih u zaglavlju izvorne datoteke (u ovom slučaju fotografije) iz kojih možemo očitati npr.: model fotoaparata kojim je fotografija snimljena, ekspozicija, otvor blende, vrijeme i datum snimanja, ime autora fotografije i sl. Metapodaci su zapravo „strukturirani podaci koji opisuju, objašnjavaju, lociraju ili na neki drugi način omogućavaju lakše upravljanje resursima.“ (Izvor)

- Manipulacija vizualnim dijelom fotografije - falsificiranje fotografije kako bi se dobio određeni rezultat (prikrili dokazi kod istraga zločina i slično), a to najčešće uključuje spajanje 2 ili više fotografija u jednu, kloniranje određenih dijelova iste slike kako bi se neki njezini dijelovi sakrili ili duplicirali, te brisanje vodenog žiga (vodeni žig najčešće koriste autori da bi zaštitili svoje fotografije od kršenja autorskih prava, neovlaštenog korištenja i krađe).

Manipulacija metapodacima

Izvornom fotografijom smatra se ona koja je zabilježena fotoaparatom te nad njome nisu izvršene nikakve promjene. Čak i one male promjene, kao što su mijenjanje njezine veličine te crop (izrezivanje) mogu se iščitati u metapodacima slike.

EXIF (Exchangable Image File) je standard za slikovni format korišten u digitalnim fotoaparatima. Prvu verziju tog standarda donijela je japanska JEIDA (Japan Electronic Industry Development Association). Exif, osim same fotografije, sadrži i njezine metapodatke, koji su spremljeni u zaglavlju slikovne datoteke. Dakle, iz njega možemo očitati model fotoaparata kojim je fotografija snimljena, ime autora (ukoliko je ono unešeno u postavke fotoaparata) datum i vrijeme snimanja, postavke fotoaparata kao što su otvor blende, ekspozicija, rezolucija, fokalna duljina, je li korištena bljeskalica, i još mnogo drugih karakteristika. Jedan od exif metapodataka je i umanjena slika (Exif thumbnail). Suvremeni fotoaparati podržavanju i GPS (Globalni pozicijski sustav) te time imaju mogućnost lociranja mjesta gdje je fotografija snimljena.

Danas postoji mnogo alata kojima se može manipulirati izvornim metapodacima. Neki od njih su:

- ExifTool – besplatan alat za manipulaciju metapodacima u raznim multimedijalnim datotekama te je kompatibilan sa operacijskim sustavima Windows, MacOS X i Unix.

- PhotoME - omogućuje nam pregled i izmjenu metapodataka koji su spremljeni u zaglavlju fotografije, te je također besplatan.

- GeoSetter – besplatan alat namijenjen korisnicima Windows operacijskog sustava (od XP nadalje) prvenstveno za prikaz i promjenu geografskih podataka slikovnih datoteka. Također podržava prikaz i promjenu drugih metapodataka.

- ExifEraser – omogućuje pregled i brisanje metapodataka slikovnih datoteka. Podržava ga operacijski sustav Windows (od XP nadalje).

- Exif Pilot – alat za manipulaciju metapodacima slikovnih datoteka, ima slične mogućnosti kao i alat PhotoME, podržan od sustava Windows.

- Exifer – Softver kojim također možemo pregledavati i modificirati metapodatke JPEG datoteka, također radi kopiju metapodataka slike prije nego se ona obradi u nekom alatu i na taj način pohranjuje izvorne metapodatke.

- Picture Information Extractor - preglednik fotografija koji sadrži editor metapodataka i osnovnih zahvata nad slikama. Podržava ga Windows OS (od verzije 95 do Windows 8).

--Sandra.stipan 22:15, 10. lipnja 2013. (CEST)

Primjer pregleda, manipulacije i otkrivanja lažnih metapodataka

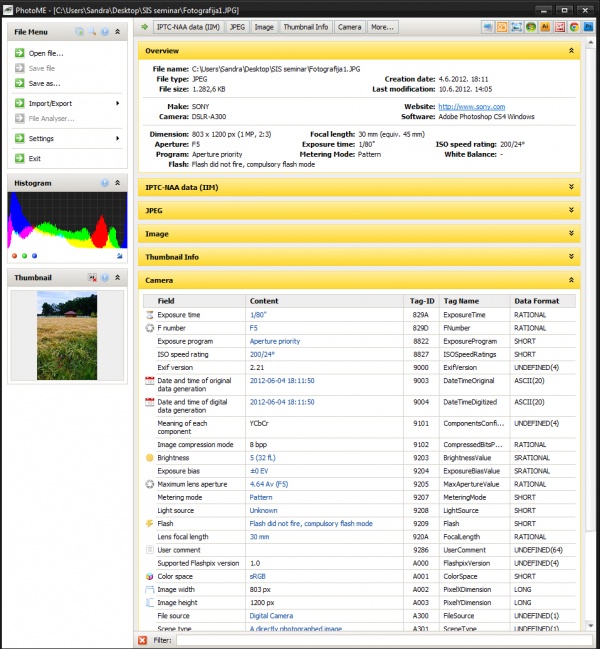

Za primjer pregleda i manipulacije metapodacima korišten je alat PhotoME, iz razloga što je jednostavan za korištenje, ima kvalitetno korisničko sučelje te veliki broj mogućnosti.

Alat PhotoME omogućuje nam pregled i izmjenu metapodataka koji su spremljeni u zaglavlju fotografije. Može ga se besplatno skinuti sa web stranice http://www.photome.de/ . Njegova instalacija vrlo je jednostavna, a kompatibilan je sa operacijskim sustavom Windows (od verzije 98 SE do Windows7). Podržava JPEG, PNG, TIFF, GIF i RAW formate zapisa. Također, osim EXIF podataka, sadrži i ICC profil (opis kolornih svojstava – „Color Space“ određenog uređaja).

Uzmimo za primjer sljedeću fotografiju JPG formata kojoj je prethodno u alatu Adobe Photoshop CS4 izmijenjena samo rezolucija, a ostali podaci su izvorni:

Otvorimo li je u alatu PhotoME, možemo očitati njezine metapodatke:

Iz prikazanog mogu se očitati oni osnovni, ali i detaljni metapodaci. Osvrnimo se na one najvažnije:

- Camera: SONY DSLR-A300 (naziv i model fotoaparata)

- Dimension: 803 x 1200 px (dimenzije slike)

- Software: Adobe Photoshop CS4 Windows (alat korišten za obradu slike)

- Aperture: f5 (otvor blende; manja „f“ vrijednost = veći otvor blende)

- Flash: Did not fire, compulsory flash mode (je li korištena bljeskalica i na koji način)

- Focal lenght: 30mm (žarišna daljina)

- Exposure time: 1/80 (brzina okidanja prikazana u minutama)

- ISO: 200 (ISO – osjetljivost digitalnog senzora na svjetlost)

- Date and time: 4.6.2012. 18:11 (datum i vrijeme kada je fotografija snimljena)

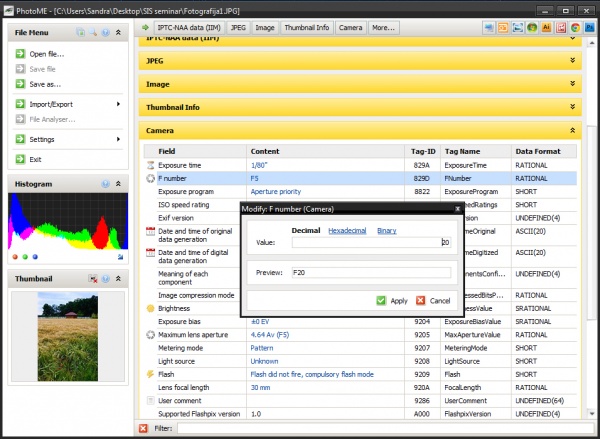

Jednostavnim dvoklikom na određenu vrijednost te podatke možemo izmijeniti:

Dok brisanjem ovih podataka kod objave na internetu autori žele osigurati svoje izvorne fotografije time što će za sebe zadržati originalan primjer RAW i JPEG datoteke sa metapodacima, promjenu tih podataka autori rade u svrhu prikrivanja dokaza da je fotografija obrađena, tj. uvjeravanja da je sav prikazani sadržaj zabilježen fotoaparatom, bez veće manipulacije. Posjedovanjem određenog znanja o fotografiji, moguće je otkriti lažiranje tih podataka.

PhotoME alatom izmijenjene su sljedeće vrijednosti:

- Otvor blende promijenjen je u f20. Proučimo li fotografiju, vidjet ćemo da ova vrijednost nikako ne može biti točna, jer je pozadina fotografije mutnija, što se kod ovoliko pritvorene blende kod iste žarišne daljine ne bi dogodilo. Naime, što je blenda zatvorenija, kroz objektiv fotoaparata proći će manja količina svjetlosti, a u fokusu biti veći dio kadra.

- Brzina okidanja promijenjena je na 3 sekunde. Kod ove, tzv. duže ekspozicije, cijeli kadar slike bio bi mutan (tzv. „motion blur“), osim uz korištenje stativa, što iz same fotografije ne možemo odrediti.

- Vrijeme snimanja fotografije promijenjeno je u 11 sati prijepodne uz isti datum, za što opet možemo pretpostaviti da će biti lažan podatak uzmemo li u obzir da je fotografija snimljena ljeti, kada je sunce najjače u to doba, a možemo i vidjeti da je nebo na fotografiji vedro, te bi sjene od sunca u 11 sati bile vrlo uočljive.

Dakle, proučavanjem meta podataka ne možemo sa sigurnošću utvrditi je li slika lažirana ili ne, te se stoga moramo osloniti i na neke duge algoritme.

--Sandra.stipan 23:21, 10. lipnja 2013. (CEST)

Manipulacija vizualnim dijelom fotografije

Manipuliranje vizualnim dijelom fotografije uključuje:

- Spajanje 2 ili više fotografija u jednu – ovu tehniku manipulacije koriste najčešće autori kako bi od nekoliko fotografija stvorili umjetničko djelo, tj prikazali nešto što ne mogu postići samom fotografijom. No, često se ova mogućnost iskorištava u svrhe kreiranja lažnih ili prekrivanja dokaza.

- Kloniranje određenih dijelova iste slike – ova tehnika koristi se da bi se prikrili ili kopirali određeni dijelovi iste fotografije.

- Brisanje vodenog žiga – većinom se koristi za zloupotrebu autorskih prava, najčešće kod umjetničkih i komercijalnih fotografija. Vodeni žig je vidljiva tekstualna ili slikovna oznaka na dokumentu, kojom se on štiti od mogućeg krivotvorenja i kršenja autoskih prava.

Naravno, nad fotografijom je teže izvesti ovakve promjene ako je ona lošije kvalitete (male rezolucije, mutna, "uništena" jakom kompresijom i sl.). Također, kod spajanja više fotografija u jednu, važno je da one budu približne kvalitete da bi se napravila realna manipulacija.

Primjer manipulacije vizualnim dijelom fotografije

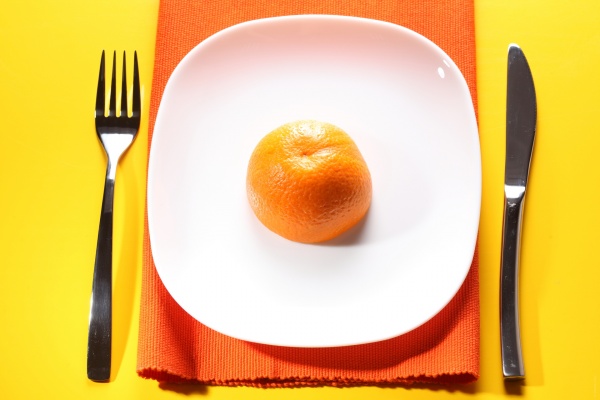

Sliku je moguće učinkovito krivotvoriti gore opisanim metodama ukoliko posjedujemo određene vještine obrade. Uzmimo kao primjer sljedeću jednostavnu fotografiju:

U ovom primjeru slici ćemo promijeniti sadržaj: izbrisati vilicu sa slike i umijesto naranče staviti jagodu. Da bi krivotvorena slika izgledala realno, treba obratiti pažnju na neke fizičke karakteristike kao što su: svjetlo i sjene, refleksije, temperatura boje, fokus te kut snimanja.

- Svjetlo i sjene: Vidljivo je da se sjene na slici nalaze s donje desne strane predmeta, i prema tome se može zaključiti da se izvor svjetlosti nalazi sa suprotne, gornje lijeve strane. Prema tome, slika koja će biti umetnuta mora također imati sjenu koja će padati pod istim kutem kao i ostale.

- Refleksije: Na slici nema vidljivih odraza predmeta što uvelike olakšava manipulaciju slikom.

- Temperatura boje: Boje na slici su izražene, tople i realistične te slika koja će biti ubačena moram biti dobro koloristički usklađena.

- Fokus: Dubina fokusa na slici je velika, tj. može se uočiti da su svi predmeti na slici oštri. U skladu s time potrebno je pronaći fotografiju koja će zadovoljiti iste uvjete.

- Kut snimanja: Fotografija je snimana iz tzv. „ptičje perspektive“, te je nužno da fotografija koju ćemo umetnuti bude snimljena iz istog položaja.

Slika koja će biti umetnuta u originalnu je sljedeća:

Za manipulaciju fotografijom korišten je alat Adobe Photoshop CS4, na sljedeći način:

- Pomoću Brush alata obojen je dio slike gdje se nalazila naranča

- Kopirana je slika jagode i ubačena u originalnu sliku, te smanjena i pomaknuta na mjesto gdje se prije nalazila naranča

- Alatom Eraser obrisani su bijeli rubovi na slici jagode

- Burn i Dodge alatima zatamnjeni su, odnosno posvijetljeni neki dijelovi slike kako bi se dobio realističan prikaz izvora svjetlosti i sjena.

- Patch i Clone stamp alatima kopirana je žuta podloga sa slike preko slike vilice

Konačan rezultat:

Finalni rezultat obrade veoma je realističan te bi ovdje bilo vrlo teško zaključiti radi li se o originalu ili manipulaciji. Ovo je primjer fotografije kojom je lako manipulirati pošto je jednostavna, tehnički vrlo dobre kvalitete te se na njoj ne nalazi veliki broj objekata. Kod složenijih slika bilo bi se potrebno puno više potruditi te imati jako dobro razvijene vještine obrade fotorgafije.

Otkrivanje falsificiranih fotografija

Sljedeća slika se pojavila u medijima 2009. godine i izazvala mnoge kontroverze:

Desnu fotografiju na svoje službene web stranice postavila je ruska pravoslavna Crkva obavještavajući javnost o sastanku ruskog patrijarha sa ministrom pravosuđa.

Prouči li se dobro desna slika, može se uočiti da je na njoj napravljena manipulacija, tj. izbrisan je skupocjeni sat s ruke patrijarha Kirila. Na slici mu je zglob prekriven crnom tkaninom, no po odrazu na stolu može se jasno vidjeti da mu je na ruci bio sat, što je ruska Crkva na kraju i priznala te objavila originalnu fotografiju (lijevo).

Također, postoji algoritam koji može detektirati kopirane djelove fotografije, a moguće ga je ostvariti npr. programskim okruženjem Matlab. Ova metoda koju su opisali autori Farid i Popescu realizira se na sljedeći način:

- Analiziraju se glavne komponente i dijele na male blokove određene veličine da bi se dobila reprezentacija slike smanjenih dimenzija.

- Duplicirane se regije zatim otkrivaju leksikografskim sortiranjem svih blokova slika.

Ipak, ni ova metoda nije pouzdana ukoliko su granice kopiranog dijela slike neprimjetne, čime se teško detektira manipulacija i slika nema razloga biti sumnjiva, što dovodi do zaključka da nažalost ne postoji 100% pouzdana metoda za otkrivanje falsificiranih fotografija.

--Sandra.stipan 22:26, 11. lipnja 2013. (CEST)

Steganografija u digitalnim slikama

Steganografijom se naziva svaki proces pohranjivanja tajnih poruka na način da nitko osim pošiljatelja i primatelja nije niti svjestan samog postojanja poruke. Prva zabilježena uporaba pojma steganografije datira iz 1499. kada je Johannes Tirithemius u svojoj knjizi, koja na prvi pogled govori o magiji, pisao o steganografiji i kriptografiji. Sakrivanje poruka se temelji na prerušavanju poruka unutar slika, članaka, lista i sl. Prednost steganografije pred kriptografijom je činjenica da poruke ne privlače pažnju na sebe. Jasno vidljive kriptirane poruke, neovisno o tome koliko dobro su kriptirane, bude sumnju i mogu biti i inkriminirajuće u zemljama u kojima je kriptiranje zabranjeno. Dok kriptografija štiti sadržaj poruke, za steganografiju se može reći kako štiti i poruku i osobe koje sudjeluju u komunikaciji. Steganografijom se računa i sakrivanje poruka unutar računalnih datoteka i tokova podataka. Kod digitalne steganografije poruka se može nalaziti unutar datoteka poput dokumenata, slika, audio ili video datoteka. Multimedijske datoteke su idealne za steganografijsku komunikaciju zbog njihove velike veličine i male osjetljivosti na suptilne promjene.

--Dsiskic 22:17, 10. lipnja 2013. (CEST)

Stegoanaliza

Postoje dvije faze koje se koriste u razbijanju steganografskog sustava, a to su: otkrivanje da se koristi steganografija i čitanje umetnute poruke. Metode stegoanalize koriste steganografiju sa ciljem da utvrde da li je poruka sigurna i da li je steganografski proces bio uspješan. Cilj stegoanalize je da se otkrije stego-poruka, pročita umetnuta poruka i dokaže da je poruka umetnuta od treće strane. Detekcija uključuje promatranje veza između kombinacija slike u koju se stavlja poruka, same poruke, stego – medija (nositelja poruke) i steganografskih alata. Ovaj efekt se može postići i pasivnim promatranjem. Aktivno miješanje koristeći stego-analizu uključuje uklanjanje poruke bez da se previše ne naruši integritet stego-slike ili uklanjanje poruke bez razmatranja izgleda ili strukture stego-slike.

Postoje dva nužna uvjeta koja moramo ispuniti za siguran steganografski proces. Ključ mora ostati nepoznat osobi koja napada takvu poruku i napadač ne smije biti upoznat sa slikom koja nosi takvu poruku. Napadi na staganografiju mogu uključivati detekciju poruke ili uništenje umetnute poruke.

- „stego-only napad“ je napad samo kada nam je na raspolaganju za analiziranje stego-slika.

- „known cover napad“ je napad kada nam je poznata originalna slika. Uključuje uspoređivanje originalne sa stego-slikom. Kao što je objašnjeno skrivanje informacije rezultira u mijenjanju svojstava nositelja što rezultira u neki tip degradacije nositelja.

- Odabrani stego napad ili „chosen stego attack“ se koristi kada su nam poznati steganografski algoritam i sama slika.

Originalne slike i stego – slike se također mogu analizirati na način da se gledaju kompozicije boja, osvijetljenost, odnosi među pikselima. Većina steganografskih algoritama ugrađuje poruke na način da zamjenjuje pažljivo odabrane bitove piksela sa bitovima poruke.

--Dsiskic 22:17, 10. lipnja 2013. (CEST)

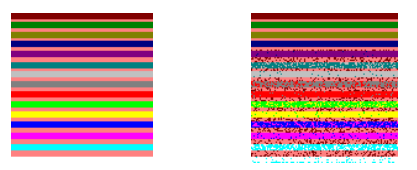

LSB supstitucija

LSB (least significant bit) supstitucija jedna je od najčešćih steganografskih tehnika - najmanje značajni bitovi odabrane prikrivene datoteke zamijene se bitovima tajne poruke. Ova tehnika se lako primjenjuje na slikovne datoteke. Velika količina informacija može se sakriti malim ili potpuno neuočljivim utjecajem na datoteku nositelja skrivene informacije.

Ako želimo postići bolju kvalitetu stego-slike, možemo konvertirati 8 bitnu sliku u 24 bitnu. Time dobivamo veću količinu bitova za manipulaciju.

Uzmimo za primjer sliku veličine 1200x800 piksela, količina piksela u ovoj slici iznosi 960 000 piksela. Za 24 – bitnu shemu gdje svaki piksel zauzima 3 bajta (8 bitova za svaku RGB vrijednost), govorimo ukupno o 2 880 000 bajtova, kako se svaki bajt sastoji od 8 bitova, to nam ukupno iznosi 23 040 000 bitova.

Sada smo izračunali da se slika veličine 1200x800 piksela sastoji od ukupno 23 040 000 bitova i ovaj broj je u decimalnom obliku. Da bi proveli dublju analizu decimalni broj trebamo pretvoriti u binarni oblik.

Binarno taj broj ima ovaj oblik: 0001010111111001000000000000

Koristeći gore navedeno računanje možemo jednostavno dobiti binarnu vrijednost slike. Desna strana binarne vrijednost nazivamo najmanje značajnim bitovima, i to zato što sadrže najmanju količinu informacija, dok se lijevu stranu binarnog broja nazivamo bitovima najznačajnije vrijednosti. Bit svega je ako bitove najmanje značajne vrijednosti zamijenimo bitovima koji sadrže nekakvu informaciju, to neće utjecati na izgled slike, pošto zamjenjujemo bitove koje ne sadrže mnogo informacija u originalnoj slici.

Uzmimo za primjer podatak od 16 bajtova:

00110101 00101100 11001001 10010111

00001110 11001011 10011111 00010001

10010111 00000000 11001001 01010110

10101010 01001010 10010100 10000101

Pitamo se kako sakriti riječ „Hi“ u gore navedene bajtove. Pa prvo bi bilo logično da potražimo binarni oblik riječi „Hi“ i to je moguće na način da pogledamo u ASCII tablicu za konverziju u binarni oblik. Binarni oblik riječi „Hi“ izgleda ovako:

0100100001101001

Ukoliko umetnemo binarni oblik riječi „Hi“ u gore navedene LSB bajtove dobijemo idući stego-oblik:

00110100 00101101 11001000 10010110

00001111 11001010 10011110 00010000

10010110 00000001 11001001 01010110

10101011 01001010 10010100 10000101

Dakle, ako želimo sakriti tajnu poruku unutar slikovne datoteke, prvi korak je odabir prikrivene datoteke. Nakon što su prikrivena datoteka i tajna poruka odabrane, bira se podskup najmanje značajnih bitova prikrivene datoteke (skup prikrivenih bitova). Broj bitova u odabranom skupu odgovara broju bitova tajne poruke. Tada se nekim redoslijedom svaki prikriveni bit zamjenjuje bitom tajne poruke, sve dok svi nisu zamijenjeni. U najjednostavnijem slučaju LSB supstitucije tajni se bitovi pohrane u najmanje značajni bit (LSB) svakog piksela po redu.

--Dsiskic 22:17, 10. lipnja 2013. (CEST)

Primjer steganografske poruke u digitalnoj slici

Primjer skrivanja poruke u digitalnu sliku ću izvesti na alatu pod nazivom „Steghide“. Steghide je steganografski program koji omogućuje sakrivanje podataka u različitim formatima slika i audio datoteka. Mi ćemo se u ovom primjeru baviti skrivanjem podataka u slikama. Mogućnosti koje su uključene u program su kompresija ugrađenih podataka, enkripcija ugrađenih podataka i automatska provjera integriteta koristeći checksum. Formati koji su podržani od strane ovoga programa su JPEG, BMP, WAW i AU format kao datoteke za skrivanje podataka.

Stegohide koristi teoriju grafova kao pristup steganografiji. Ugrađeni algoritam grubo opisano radi na idući način: Skriveni podaci se prvo komprimiraju i šifriraju. Tada se stvara niz pozicija piksela u datoteci za skrivanje podataka, na temelju generatora pseudoslučajnih (Svi generatori pseudoslučajnih brojeva se baziraju na rekurzivnim aritmetičkim i/ili logičkim formulama. Prilikom izračunavanja sljedećeg elementa niza slučajnih brojeva možemo se koristiti sa samo jednim ili sa više već izračunatih članova niza, a operacije nad njima mogu biti matematičke, ili ako se gledaju bitovni zapisi brojeva, logičke. Svaki takav generator zahtjeva neku početnu vrijednost, te još nekoliko parametara, koji onda služe kao koeficijenti ili kao konstante) brojeva inicijaliziranih phassphareom(?) (skriveni podaci će biti ugrađeni u piksele koji su nastali koristeći navedeni algoritam). Od tih pozicija, oni koji ne trebaju biti promijenjeni (zato što sasvim slučajno već sadrže točnu vrijednost) se izdvajaju. Tada algoritam na temelju teorije grafova pronalazi podudarajuće parove pozicija na način da zamjenjujući njihove vrijednosti ima efekt ugrađivanja odgovarajućeg djela tajnog podatka. Ukoliko algoritam nije u mogućnosti pronaći niti jedan takav par sve razmijene su ustvari izvršene. Pikseli na preostalim pozicijama (pozicije koje nisu dio takvog para) su također modificirane da sadrže ugrađene podatke (samo što se ovo radi na naći da se preko njih prepiše, a ne da se zamjene drugim pikselima).

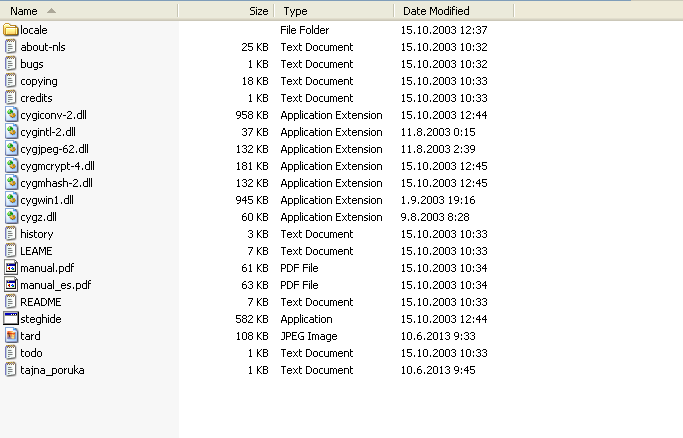

U nastavku slijedi primjer kako sakriti poruku koristeći alat „Steghide“. Alat je moguće preuzeti na web stranicama [1], mi smo za izradu ovog primjera odabrali verziju za windows operacijske sustave, premda postoji i verzija za linux distribucije.

--Dsiskic 22:36, 10. lipnja 2013. (CEST)

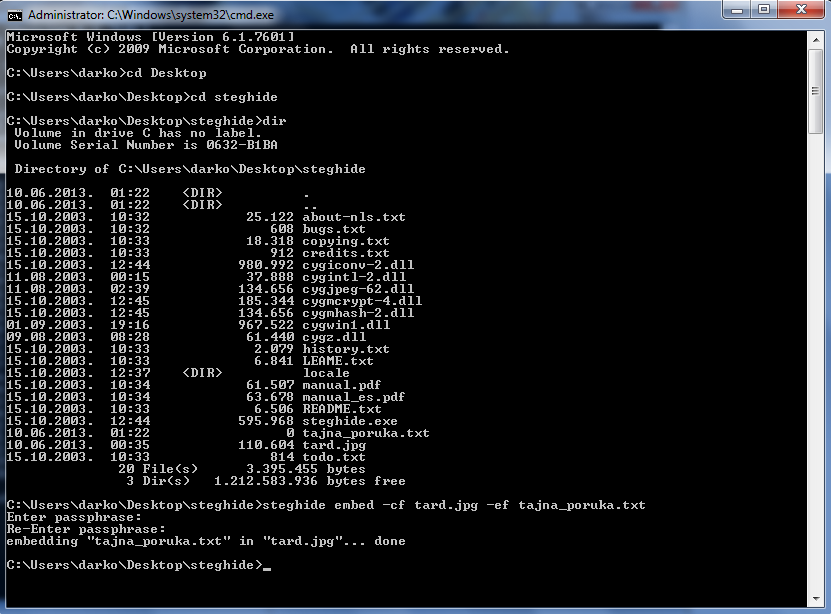

1.Korak

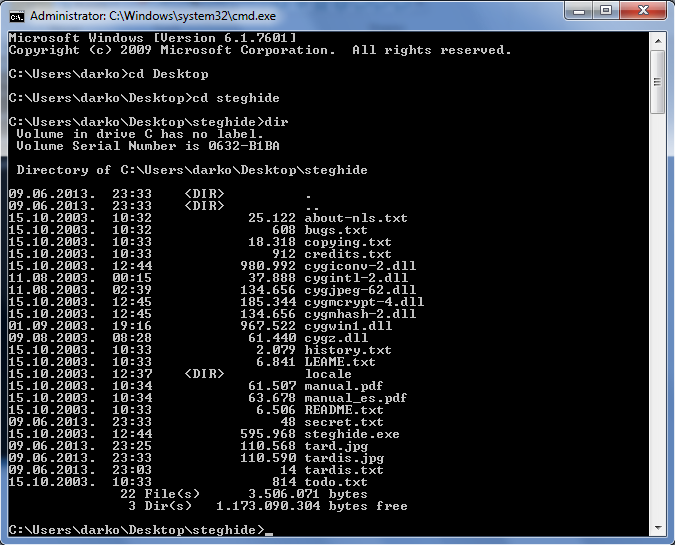

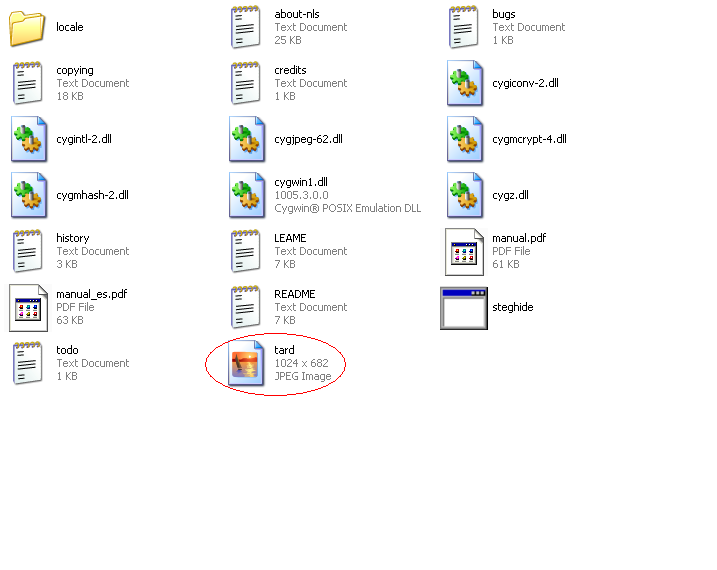

Nakon što smo skinuli program, potrebno ga je otpakirati na lokalni disk. Nakon toga moramo se prebaciti u dos sučelje na način da pokrenemo cmd.exe koji je dio svakog windows operacijskog sustava. Kao što vidimo dole na slici, moramo se smjestiti u folder gdje nam se nalazi datoteka steghide.exe i nakon toga možemo krenuti sa skrivanjem poruke.

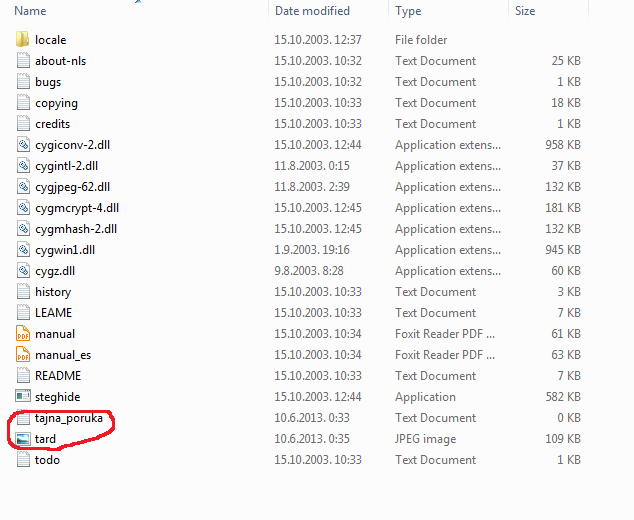

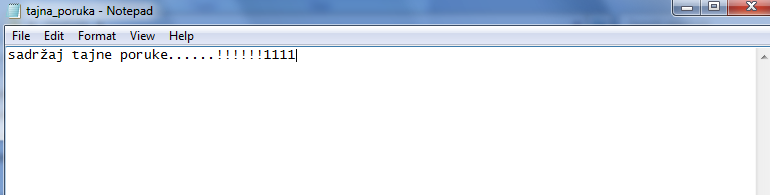

Prije samog skrivanja poruke potrebno je odabrati sliku u koju želimo sakriti poruku i stvoriti tekstualnu datoteku u kojoj će biti zapisana poruka. Dalje na slici te dvije datoteke su zaokružene crvenom bojom. Za format slike odabrali smo sliku naziva s .jpg ekstenzijom tard.jpg ekstenziju i tekstualna poruka koju skrivamo u sliku ima naziv tajna_poruka.txt i ekstenziju .txt.

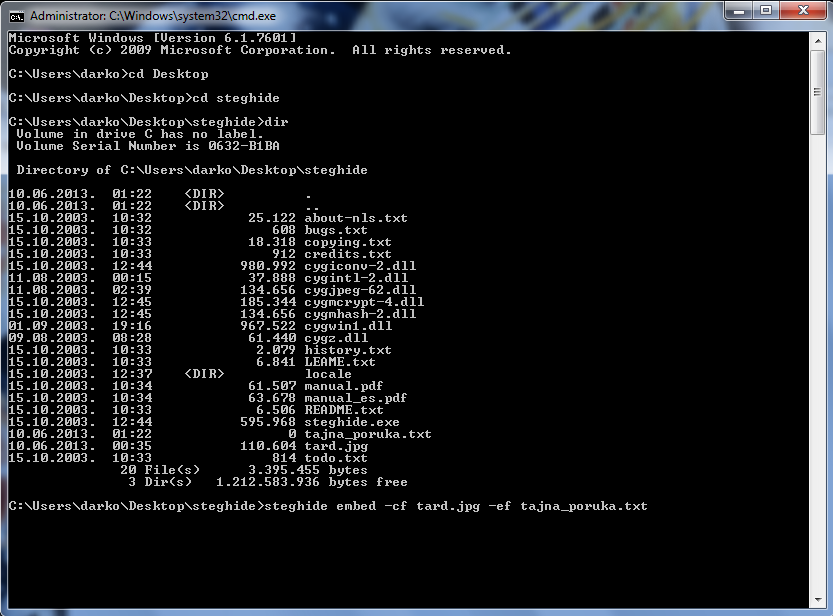

Korak 2.. Sam proces skrivanja poruke vrši se ukucavanjem idućeg niza naredbi:

Pa malo proanalizirajmo gore navedeni niz naredbi. Naredbom „embed“ kažemo da želimo nešto ugraditi, argumentr „-cf“ (cover file) označava datoteku u koju ugrađujemo skrivenu poruku, u ovom slučaju to je slika „tard.jpg“. Argument „-ef“ (embed file) specificira datoteku koja će biti ugrađena u datoteku „tard.jpg“ u ovom slučaju ime te datoteke je tajna_poruka.txt koju smo prethodno stvorili. Pritiskom na tipku enter izvršava se gore opisana naredba.

Pritiskom na tipku „Enter“ izvršava se naredba, pri čemu nas traži da upišemo „phassphrase“ složeniji oblik lozinke, i taj phassphrase će biti vrsta ključa koju dijelimo sa osobom za koju želimo da čita sadržaj slikovne datoteke. Vidimo na slici dole da je naredba uspješno izvršena.

Čitanje sadržaja slikovne datoteke

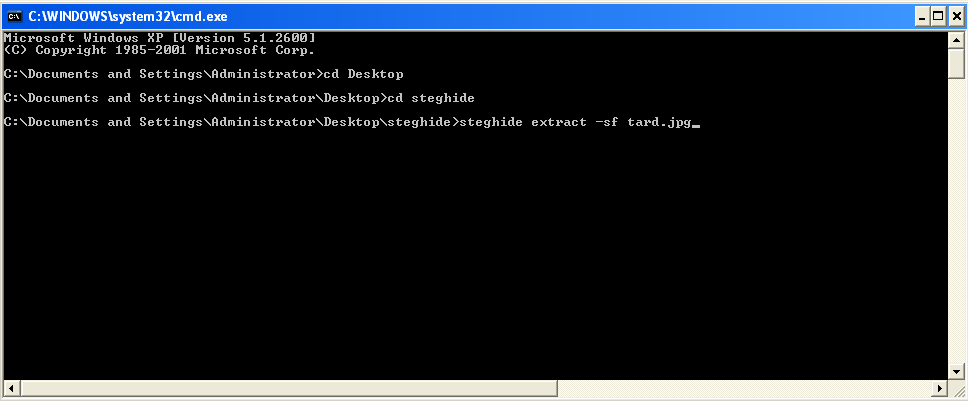

U ovom koraku promatramo kako se čita sadržaj skrivene slikovne datoteke. Čitanje sadržaja smo izveli na operacijskom sustavu windows xp. Primatelj datoteke također mora kopirati program „Steghide“ na svoj lokalni disk. Nakon što je primio datoteku „tard.jpg“ mora je smjestiti u direktorij od samog programa „Steghide“.

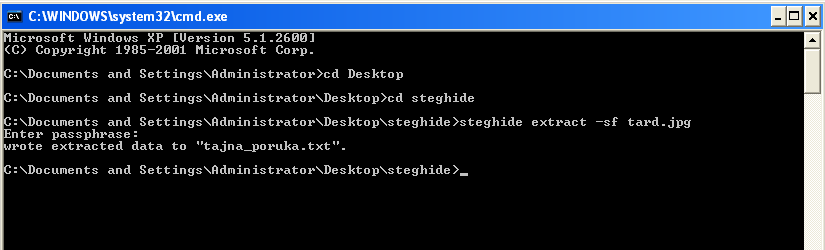

Pokretanjem cmd.exe progama u windows xp os-u, pozicioniramo se na direktorij gdje nam se nalazi program „steghide.exe“ i ukucamo idući niz naredbi:

Navedena naredba će pročitati sadržaj koji se nalazi u slici.

Prilikom ukucavanja naredbe „extract“ i pritiskom na tipku „Enter“ od nas se traži da unesemo „passphrase“ tajni ključ kojim je pošiljatelj datoteke zaštitio sliku. U našem slučaju ta lozinka je „lozinka123“.

Nakon uspješnog unosa passphrase lozinke pojavljuje nam se datoteka tajna_poruka.txt u kojoj se nalazi skrivena poruka.

Lista steganografskih alata:

- BMPSecrets

- DarkCryptTC

- ImageSpyer G2

- Red JPEG

- S-Tools

- Steg

- Steganographic Laboratory (VSL)

- StegFS

detaljnije informacije za svaki od navedenih alata se mogu naći na web stranici http://en.wikipedia.org/wiki/Steganography_tools

--Dsiskic 22:36, 10. lipnja 2013. (CEST)

Zaključak

Testirajući metode kojima možemo otkriti je li fotografija autentična ili su na njoj rađene veće manipulacije, možemo uvidjeti da ni jedan način otkrivanja nije 100% pouzdan. Laički falsificiranu fotografiju na osnovu nekih fizičkih karakteristika lako je prepoznati, dok se kod profesionalno obrađene lažirani dijelovi teže mogu otkriti. Pouzdanost ovih metoda ovisi o većem broju faktora same fotografije: njezina kvaliteta, raspored i složenost objekata na njoj, uvjeti u kojima je nastala, karakteristike uređaja kojim je snimljena i slično.

--Sandra.stipan 00:29, 12. lipnja 2013. (CEST)

Kao što vidimo do sada iz napisanog, steganografija je samo jedna od metoda skrivanja poruka koja za razliku od kriptografije ne privlači pažnju na sebe, te štiti poruku i osobe koje sudjeluju u komunikaciji. Multimedijalne datoteke su idealne za skrivanje zbog svoje veličine i male osjetljivost na suptilne promjene. Povećanjem dostupnih bitova za skrivanje stego-poruke postiže se manji gubitak u kvaliteti slike i time omogućuje manje šanse za vizualno otkrivanje stego-poruke.

--Dsiskic 20:10, 11. lipnja 2013. (CEST)

Literatura

- http://os2.zemris.fer.hr/ostalo/2010_marceta/Diplomski.htm

- http://tomislavdekovic.iz.hr/sheshnjak/clanci/fotografija/exif.html

- http://www.exif.org/Exif2-2.PDF

- http://fotomag.net/?page_id=112

- http://igorfranc.blogspot.com/2012/06/forenzika-slike.html

- http://www.index.hr/sport/clanak/ruska-crkva-zna-cemu-sluzi-photoshop-prekrili-30-tisuca-eura-vrijedan-patrijarhov-sat/608208.aspx

--Sandra.stipan 23:05, 11. lipnja 2013. (CEST)

- http://www.utica.edu/academic/institutes/ecii/publications/articles/A0AD276C-EACF-6F38-E32EFA1ADF1E36CC.pdf

- http://underurhat.com/cryptography/tutorial-what-is-steganography-how-does-it-work/

- http://manpages.ubuntu.com/manpages/hardy/man1/steghide.1.html

- http://e.math.hr/old/stegano/index.html

- http://www.garykessler.net/library/fsc_stego.html

- http://hr.scribd.com/doc/39541700/seminar-pseudoslu%C4%8Dajni-brojevi

- http://citeseerx.ist.psu.edu/viewdoc/summary?doi=10.1.1.85.3146

- http://www2.ims.nus.edu.sg/preprints/2004-25.pdf

- http://steghide.sourceforge.net/download.php

- http://www.dancentury.com/

- http://en.wikipedia.org/wiki/Steganography_tools

--Dsiskic 20:11, 11. lipnja 2013. (CEST)